Похожие презентации:

Информационная безопасность в технологиях цифровизации. Тема 8

1.

Цифровая трансформацияв профессиональной деятельности

Тема 8.

Информационная

безопасность

в технологиях

цифровизации

2.

Вопросы лекции1. Нормативные акты и стандарты в области

информации, цифровизации и информационной

безопасности

2. Риски и угрозы информационной безопасности, в

том числе в технологиях цифровизации

3. Технологии, методы, средства и

системы защиты информации,

в том числе в технологиях цифровизации

3.

Литература: нормативно-правовые источники• Об информации, информационных технологиях и о защите

информации:

федер. закон от 27.07.2006 № 149-ФЗ.

• Доктрина информационной безопасности Российской

Федерации:

указ Президента РФ 05.12.2016 № 646.

• Стратегия национальной безопасности Российской Федерации:

указ Президента РФ от 02.07.2021 № 400.

4.

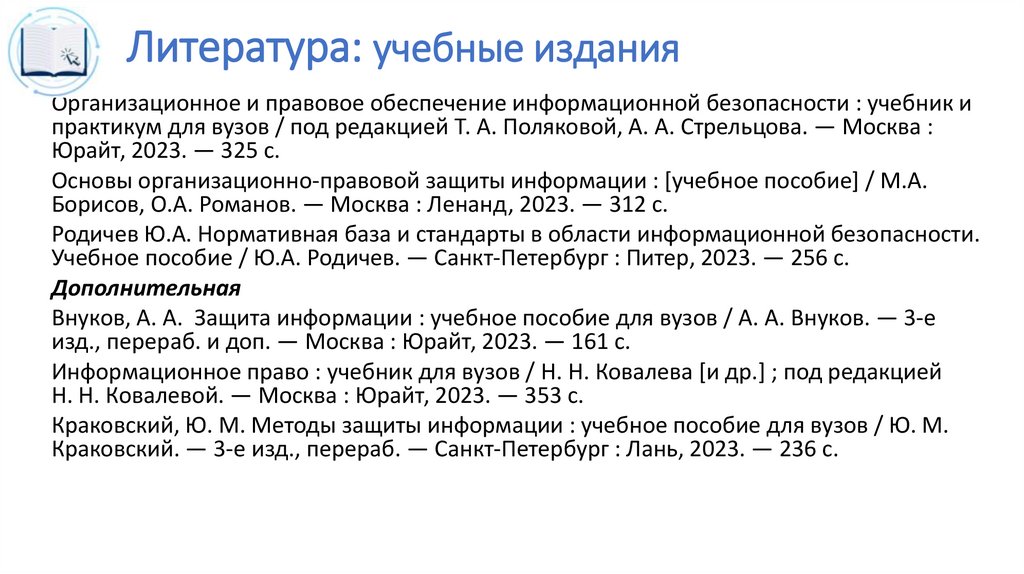

Литература: учебные изданияОрганизационное и правовое обеспечение информационной безопасности : учебник и

практикум для вузов / под редакцией Т. А. Поляковой, А. А. Стрельцова. — Москва :

Юрайт, 2023. — 325 с.

Основы организационно-правовой защиты информации : [учебное пособие] / М.А.

Борисов, О.А. Романов. — Москва : Ленанд, 2023. — 312 с.

Родичев Ю.А. Нормативная база и стандарты в области информационной безопасности.

Учебное пособие / Ю.А. Родичев. — Санкт-Петербург : Питер, 2023. — 256 с.

Дополнительная

Внуков, А. А. Защита информации : учебное пособие для вузов / А. А. Внуков. — 3-е

изд., перераб. и доп. — Москва : Юрайт, 2023. — 161 с.

Информационное право : учебник для вузов / Н. Н. Ковалева [и др.] ; под редакцией

Н. Н. Ковалевой. — Москва : Юрайт, 2023. — 353 с.

Краковский, Ю. М. Методы защиты информации : учебное пособие для вузов / Ю. М.

Краковский. — 3-е изд., перераб. — Санкт-Петербург : Лань, 2023. — 236 с.

5.

1Нормативные акты и стандарты

• Ключевое средство в правовом механизме – юридическая норма

– общеобязательное правило поведения,

выраженное в законах,

иных признаваемых государством источниках права и

выступающее в качестве критерия правомерно-дозволенного,

запрещенного или предписанного поведения субъектов права

Особенности норм права как правил поведения общего характера:

системность

(нормы действуют комплексно, в составе правовых институтов и отраслей);

специализация

(запрещающие нормы, правоохранительные и т. д.).

6.

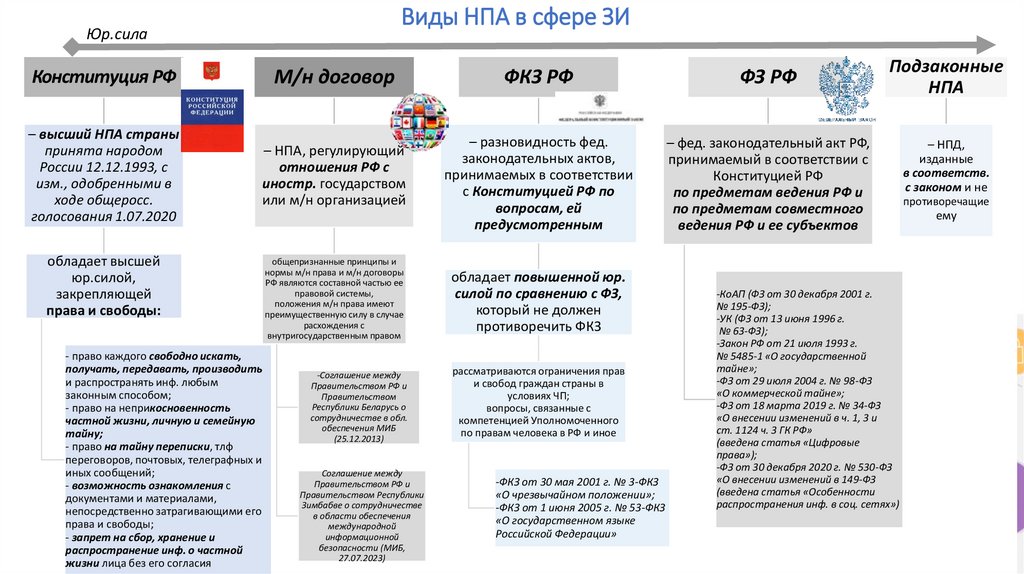

Виды НПА в сфере ЗИЮр.сила

Конституция РФ

М/н договор

– высший НПА страны

принята народом

России 12.12.1993, с

изм., одобренными в

ходе общеросс.

голосования 1.07.2020

– НПА, регулирующий

отношения РФ с

иностр. государством

или м/н организацией

обладает высшей

юр.силой,

закрепляющей

права и свободы:

- право каждого свободно искать,

получать, передавать, производить

и распространять инф. любым

законным способом;

- право на неприкосновенность

частной жизни, личную и семейную

тайну;

- право на тайну переписки, тлф

переговоров, почтовых, телеграфных и

иных сообщений;

- возможность ознакомления с

документами и материалами,

непосредственно затрагивающими его

права и свободы;

- запрет на сбор, хранение и

распространение инф. о частной

жизни лица без его согласия

общепризнанные принципы и

нормы м/н права и м/н договоры

РФ являются составной частью ее

правовой системы,

положения м/н права имеют

преимущественную силу в случае

расхождения с

внутригосударственным правом

-Соглашение между

Правительством РФ и

Правительством

Республики Беларусь о

сотрудничестве в обл.

обеспечения МИБ

(25.12.2013)

Соглашение между

Правительством РФ и

Правительством Республики

Зимбабве о сотрудничестве

в области обеспечения

международной

информационной

безопасности (МИБ,

27.07.2023)

ФКЗ РФ

ФЗ РФ

– разновидность фед.

законодательных актов,

принимаемых в соответствии

с Конституцией РФ по

вопросам, ей

предусмотренным

– фед. законодательный акт РФ,

принимаемый в соответствии с

Конституцией РФ

по предметам ведения РФ и

по предметам совместного

ведения РФ и ее субъектов

обладает повышенной юр.

силой по сравнению с ФЗ,

который не должен

противоречить ФКЗ

рассматриваются ограничения прав

и свобод граждан страны в

условиях ЧП;

вопросы, связанные с

компетенцией Уполномоченного

по правам человека в РФ и иное

-ФКЗ от 30 мая 2001 г. № 3-ФКЗ

«О чрезвычайном положении»;

-ФКЗ от 1 июня 2005 г. № 53-ФКЗ

«О государственном языке

Российской Федерации»

Подзаконные

НПА

– НПД,

изданные

в соответств.

с законом и не

противоречащие

ему

-КоАП (ФЗ от 30 декабря 2001 г.

№ 195-ФЗ);

-УК (ФЗ от 13 июня 1996 г.

№ 63-ФЗ);

-Закон РФ от 21 июля 1993 г.

№ 5485-1 «О государственной

тайне»;

-ФЗ от 29 июля 2004 г. № 98-ФЗ

«О коммерческой тайне»;

-ФЗ от 18 марта 2019 г. № 34-ФЗ

«О внесении изменений в ч. 1, 3 и

ст. 1124 ч. 3 ГК РФ»

(введена статья «Цифровые

права»);

-ФЗ от 30 декабря 2020 г. № 530-ФЗ

«О внесении изменений в 149-ФЗ

(введена статья «Особенности

распространения инф. в соц. сетях»)

6

7.

– НПД, изданные в соответствии с законом и непротиворечащие ему

Подзаконные НПА

Указы Президента

РФ

обладают меньшей

юр.силой, чем

законы, базируются

на юр.силе ФЗ и не

могут противоречить

им;

призваны

конкретизировать

основные,

принципиальные

положения законов

применительно к

своеобразию

конкретных ситуаций;

по содержанию, как

правило, являются

актами различных

ОИВ

Постановления и

распоряжения

Правительства РФ

Местные

подзаконные акты

Ведомственные и

внутриорганизационные

НА (приказы, инструкции)

Вспомогательные

акты

– НА, устанавливающие

компетенцию ФОИВ в

определенной области;

издаются на основе и в

развитии ФЗ:

– НА, принимаемые в контексте с

указами Президента РФ и

призванные регулировать более

мелкие вопросы:

-Доктрина ИБ РФ (указ от 5.12.2016 г. № 646)

-Основы гос.политики РФ в области м/н ИБ

(указ от 12 апреля 2021 г. № 213)

-Стратегия нац.безопасности РФ

(указ от 2 июля 2021 г. № 400)

-Указ от 30 ноября 1995г. № 1203

«Об утверждении Перечня сведений, отнесенных к ГТ»

-Указ от 9 мая 2017 г. № 203

«О Стратегии развития инф.общества в РФ на 2017-2030

гг.»

-Указ от 1 мая 2022 г. № 250

«О дополнительных мерах по обеспечению ИБ РФ»

-РП РФ от 19 августа 2020 г. № 2129-р «Об утверждении

Концепции развития регулирования отношений в сфере

технологий ИИ и робототехники на период до 2024 г.»

-ПП РФ от 15 июля 2022 г. № 1272 «Об утверждении

типового положения о зам.руководителя органа

(организации), ответственном за обеспечение ИБ …»

-РП РФ от 28 апреля 2023 г. № 1105-р «Об утверждении

Концепции информационной безопасности детей в РФ»

издаются органами представит. власти на местах и ОМСУ.

Действие ограничено подвластной им территорией

издаются структурными подразделениями правительств. органов и

различными организациями для регламентации своих внутренних вопросов.

Действие обязательно для членов этих организаций

сами по себе не содержат правовых норм и не вносят новых положений в

действующее законодательство,

их задача – введение в действие норм права, установленных НПА

(акты об утверждении инструкций, положений, правил, перечней)

7

8.

в общем случае являютсярекомендательными;

в ряде случаев обязательность

следования стандартам и

спецификациям закреплена

законодательно

Система стандартов

по ЗИ

– совокупность взаимосвязанных

стандартов, устанавливающих

характеристики продукции, правила

осуществления и характеристики

процессов, выполнения работ или

оказания услуг в области защиты

информации

(напр., при использовании технических средств

и в целях защиты ГТ)

Национальные

стандарты

(ГОСТы)

-ГОСТ Р 50922-2006 «ЗИ. Основные термины и

определения»

-ГОСТ Р 51275-2006 «ЗИ. Объект информатизации.

Факторы, воздействующие на информацию. Общие

положения»

-Рекомендации по стандартизации Р 50.1.053-2005 «ИТ.

Основные термины и определения в области ТЗИ»

-ГОСТ Р 56045-2021 «ИТ. Методы и средства

обеспечения безопасности. Рекомендации по оценке

мер обеспечения ИБ»

-ГОСТ Р 59547-2021 «ЗИ. Мониторинг ИБ. Общие

положения»

-ГОСТ Р 70262.1-2022 «Защита информации.

Идентификация и аутентификация. Уровни доверия

идентификации»

8

9.

2Риски и угрозы ИБ, в том числе в технологиях

цифровизации

• Угроза – совокупность условий и факторов, создающих потенциальную

или реально существующую опасность нарушения безопасности

информации.

• Уязвимость – свойство системы, обусловливающее возможность

реализации угроз безопасности информации в ней.

• Если уязвимость соответствует угрозе, то существует риск.

• Система защиты - совокупность органов и (или) исполнителей,

используемой ими техники ЗИ, объектов ЗИ, организованных и

функционирующих по правилам и нормам, установленным

соответствующими документами в области ЗИ.

10.

• Киберпреступления –преступления,совершенные в киберпространстве (с использованием Интернет или др. КС).

Категории

киберпреступлений

насильственные,

или потенциально опасные

угроза физ.расправы, киберпреследование,

детская порнография, киберэкстремизм,

кибертерроризм

Способы,

которыми пользуются киберпреступники:

ненасильственные

противоправное нарушение владения в киберпространстве,

киберворовство, кибермошенничество, реклама услуг проституции в

сети, незаконный оборот наркотиков с использованием сети,

азартные игры в сети, отмывание денег с помощью электронного

перемещения, деструктивные киберпреступления

• использование вредоносных программ, базируется на злоупотреблении компьютерами и сетями.

• DDOS атаки: создание огромного количества запросов к серверу или службе с использованием

коммуникационных сетевых протоколов с целью вывода из строя объекта воздействия.

• комбинация социальной инженерии и вредоносного кода: жертву принуждают к определенным

действиям (нажатию на ссылку в электронном письме, посещению сайта и т. д.), что впоследствии

приводит к заражению системы при помощи первого метода.

• незаконная деятельность: домогательства, распространение незаконного контента, груминг и т. д. В

этом случае злоумышленники скрывают свои следы посредством анонимных профайлов, шифрованных

сообщений и других подобных технологий.

10

11.

Летом 2021 года Россия выступила с предложением к ООН

на международном уровне

классифицировать киберпреступления на 23 вида,

а не на 9, как это принято в настоящий момент.

• Российская ген. прокуратура внесла в специальный комитет ООН

проект конвенции, направленный на противодействие киберпреступлениям,

который подразумевает увеличение количества составов подобных преступлений,

совершающихся посредством интернета, телефона и иных коммуникационных средств.

• 23 состава преступлений, включают: НСД к ПДн, терроризм, экстремизм,

реабилитация нацизма, незаконный оборот наркотиков, оружия,

вовлечение несовершеннолетних в противоправную деятельность, незаконное

распространение фальсифицированных лекарственных средств и др.

• Делается акцент на процедурных аспектах и экстренных механизмах взаимодействия,

повышающих скорость и эффективность работы правоохранительных органов в рамках

расследований киберпреступлений трансграничного характера - «мгновенная реакция».

• В сфере кибербезопасности различные страны зачастую говорят на разных

правовых языках, поэтому миру нужен универсальный договор по борьбе с

11

преступностью в цифровой среде.

12.

• Группы компьютерных преступников:1) лица, сочетающие определенные черты профессионализма с элементами

изобретательности и развлечения

2) лица, страдающие особого рода инф. болезнями, резвившимися на почве

взаимодействия со средствами комп. техники

3) специалисты и проф. комп. преступники

К инф. комп. преступлениям, помимо предусмотренных гл. 28 УК РФ, можно отнести:

• нарушение тайны переписки, тлф переговоров, почтовых, иных сообщений (ст. 138 УК РФ);

• мошенничество с использованием электронных средств платежа (ст. 159.3 УК РФ);

• мошенничество в сфере компьютерной информации (ст. 159.6 УК РФ);

• незаконные изготовление и оборот порнографических материалов или предметов

(ст. 242 УК РФ) и иные преступления.

Некоторые преступления по своему содержанию не подразумевают использование ИТ, но

могут совершаться посредством них, напр., распространение ложной инф. в Интернет или

СМИ, требование чего-либо под угрозой разглашения конфиденциальных сведений,

получение удаленного доступа к чему-либо через Интернет (ст. 128.1 «Клевета», ст. 146

«Нарушение авторских и смежных прав», ст. 155 «Разглашение тайны усыновления», ст. 158 «Кража»,

ст. 163 «Вымогательство», ст. 183 «Незаконные получение и разглашение сведений, составляющих

коммерческую, налоговую или банковскую тайну» и т. п.).

12

13.

3Технологии, методы, средства и системы ЗИ ,

в том числе в технологиях цифровизации

• СЗИ в самом общем виде может быть определена как

организованная совокупность всех

средств, методов и мероприятий,

выделяемых (предусматриваемых) на ОИ для решения в ней

выбранных задач защиты.

Иногда ее именуют

архитектура безопасности системы.

13

14.

Стратегия• Первый шаг для формирования

архитектуры безопасности

- разработка Стратегии,

представляющей собой последовательность этапов

достижения целей и используемые ресурсы.

• Три группы ресурсов – человеческие, финансовые и временные –

должны быть скоординированы. Поэтому разработку стратегии нельзя поручать

отдельным департаментам, она должна контролироваться на уровне руководства.

• Стратегия описывает желаемые элементы архитектуры,

которые должны обеспечить ее функционирование:

1. Информация

Кроме этого необходимо:

2. Инфраструктура

- учитывать направления развития орг.,

3. Информационные системы

- планировать предполагаемые действия

4. Информационная безопасность

регуляторов,

5. Служба информационной безопасности - проводить мониторинг изменения угроз.

14

15.

1. Информация. Указываются инф массивы и виды предоставления данных:текстовые, видео- и аудиофайлы, устная инф, данные на бумажных носителях.

В этом разделе определяются степени важности данных, уровень их защиты.

2. Инфраструктура. Этот подраздел документа описывает матер объекты, где

присутствуют данные, подлежащие защите: компьютеры, матер носители,

периферийные устройства, места нахождения документированная информация

(напр., регистратура в поликлинике, где находятся мед карточки пациентов с их ПДн)

3. Информационные системы, в которых содержатся конф данные: ГИС, МИС,

ИСПДн, ERP-, CRM-, SCM-, SCADA-системы, биллинговые программы, бизнесприложения, программы бухгалтерского учета.

4. Информационная безопасность. Описывается, какие задачи безопасности

решаются и какие средства будут использованы, предполагается инсталляция

готового программного продукта или разработка собственного решения.

5. Служба информационной безопасности. Описывается структура

подразделения, отвечающего за поддержание элементов архитектуры

безопасности информационных систем, его задачи и функциональные

обязанности, методы оценки ключевых показателей эффективности.

15

16.

Основные компоненты СЗИ:средства защиты периметра

(межсетевые экраны, DLP, системы защиты почты, IDS/IPS,

сетевые экраны для веб-приложений WAF, сетевые «песочницы»,

системы защиты от атак DDoS);

средства криптографической защиты информации (СКЗИ);

средства защиты внутренней сетевой инфраструктуры

(межсетевые экраны, средства контроля доступа к сети NAC, сетевые IDS/IPS);

средства защиты серверной инфраструктуры и рабочих мест

(антивирусные решения, средства защиты баз данных, хостовые «песочницы»,

хостовые IDS/IPS, средства контроля доступа);

средства мониторинга состояния средств защиты

(средства сбора и корреляции событий ИБ, сканеры уязвимостей, SIEM-системы).

16

17.

Организационные и технические меры ЗИ, реализуемые в СЗИ,в зависимости от угроз, ИТ и структурно-функц характеристик ИС должны обеспечивать:

- идентификацию и аутентификацию субъектов доступа и объектов доступа;

присвоение субъектам и объектам доступа уникального признака (идентификатора), сравнение предъявляемого идентификатора с

перечнем присвоенных, проверку принадлежности субъекту (объекту) доступа предъявленного им идентификатора

(подтверждение подлинности).

- управление доступом субъектов доступа к объектам доступа;

управление правами и привилегиями субъектов доступа, разграничение доступа субъектов к объектам на основе совокупности

установленных в ИС правил разграничения доступа, обеспечивать контроль соблюдения этих правил.

- ограничение программной среды;

установку и (или) запуск только разрешенного к использованию в ИС ПО или исключать возможность установки и (или) запуска

запрещенного к использованию ПО.

- защиту машинных носителей информации;

средства обработки (хранения) инф, съемные МНИ должны исключать возможность НСД к ним и хранящейся на них информации, а

также НС использование съемных машинных носителей информации.

- регистрацию событий безопасности;

сбор, запись, хранение и защиту информации о событиях безопасности в ИС, а также возможность просмотра и анализа

информации о таких событиях и реагирование на них.

- антивирусную защиту;

обнаружение в ИС компьютерных программ либо иной комп инф для НС уничтожения, блокирования, модификации, копирования

или нейтрализации средств защиты, реагирование на обнаружение этих программ и информации;

- обнаружение (предотвращение) вторжений;

обнаружение действий в ИС, направленных на преднамеренный НСД к информации, спец воздействия на ИС и (или) инф в целях ее

17

добывания, уничтожения, искажения и блокирования доступа, а также реагирование на эти действия.

18.

Спасибо за внимание!Вопросы?

19.

Тематика докладов на семинар1.Лингвистический анализ

в системах защиты информации типа DLP

2.Защита информации как лингвистическая проблема

Задание для

самостоятельной работы

Подготовиться к тестированию

по пройденной теме

Информатика

Информатика