Похожие презентации:

Методы обнаружения Honeypot

1.

HoneypotМетод обнаружения

1

2.

Содержание01

Что такое honeypot

02

Проблема. Цели. Задачи

03

Роли и план-график

04

Что удалось сделать?

05

Продукт и его тестирование

06

С какими трудностями столкнулись

07

Инсайт

08

Используемые источники

2

3.

Honeypot— ресурс, представляющий собой приманку для

злоумышленников.

Задача Honeypot:

1) Подвергнуться атаке или несанкционированному исследованию,

что впоследствии позволит изучить стратегию злоумышленника

2) Определить перечень средств, с помощью которых могут быть

нанесены удары по реально существующим объектам безопасности.

3) Оповестить администратора что началась атака.

3

4.

low-interactionЦель - обнаружение, в особенности,

сканирований и несанкционированных

попыток соединения

• Преимущества:

• Более безопасные, так как они

не реализуют полноценные

сервисы.

• Легко использовать и

поддерживать

• Недостатки:

• Минимальный уровень

протоколированная

high-interaction

Цель - предоставить злоумышленнику доступ к

реальной ОС

• Преимущества:

• Максимальная реалистичность для

атакующих.

• Способны регистрировать широкий

спектр атак и методов.

• Недостатки:

• Огромный уровень риска

• Требуют больше времени для

настройки и поддержки

• Минимальный уровень риска

4

5.

По каким критериям программа отличитhoneypot от обычной системы

1. Большое количество открытых портов

2. Активный мониторинг журналов подозрительного трафика

3. Honeypots могут предоставлять ложную информацию о себе в ответ на

запросы. Например, они могут имитировать уязвимости или слабые места.

4. С Honeypot не взаимодействуют другие компьютеры.

5. TTL ( Time to Live) в IP-пакетах может намекнуть на тип операционной

системы. Honeypots могут имитировать определенные ОС, что может быть

замечено при сканировании.

5

6.

Проблема.Цели и задачи

6

7.

Проблема и цель для её устранения!

Проблема

Явные признаки honeypot

позволяют злоумышленникам не

быть обнаруженными на ранних

этапах

?

Цель

Разработка и реализация

эффективных методов и

инструментов для обнаружения

существующих или потенциальных

honeypot-систем

7

8.

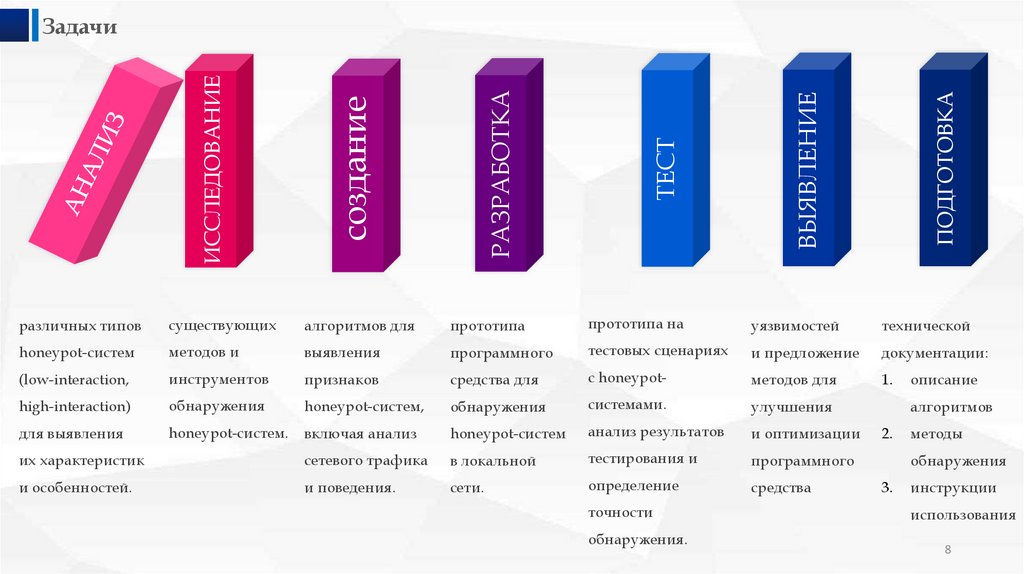

созданиеРАЗРАБОТКА

ТЕСТ

различных типов

существующих

алгоритмов для

прототипа

прототипа на

уязвимостей

технической

honeypot-систем

методов и

выявления

программного

тестовых сценариях

и предложение

документации:

(low-interaction,

инструментов

признаков

средства для

с honeypot-

методов для

1.

high-interaction)

обнаружения

honeypot-систем,

обнаружения

системами.

улучшения

для выявления

honeypot-систем.

включая анализ

honeypot-систем

анализ результатов

и оптимизации

их характеристик

сетевого трафика

в локальной

тестирования и

программного

и особенностей.

и поведения.

сети.

определение

средства

точности

обнаружения.

ВЫЯВЛЕНИЕ

ПОДГОТОВКА

ИССЛЕДОВАНИЕ

Задачи

описание

алгоритмов

2.

методы

обнаружения

3.

инструкции

использования

8

9.

Роли и планграфик9

10.

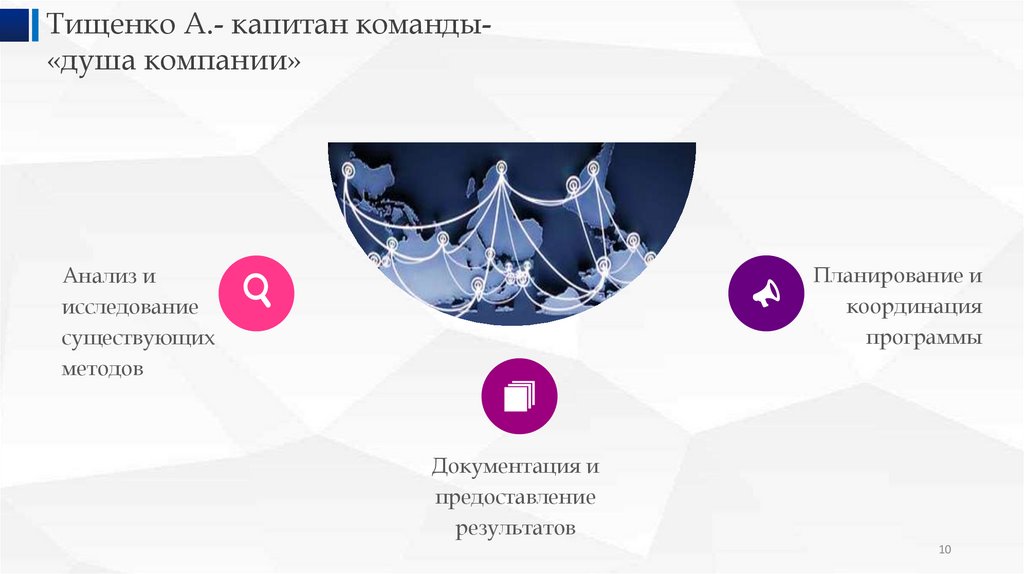

Тищенко А.- капитан команды«душа компании»Планирование и

координация

программы

Анализ и

исследование

существующих

методов

Документация и

предоставление

результатов

10

11.

Фролова Е.- аналитик«мотиватор»Мониторинг и анализ

Изучение существующих

данных, полученных от

методов

разработанного метода, для

обеспечения его

эффективности и

обнаружения новых угроз

honeypot.

11

12.

Воробьёв И.- разработчикЛеппик Ю.- архитектор

«генераторы идей»

01

02

03

Определение

требований к

разрабатываем

ому методу

Проектирование и

разработка метода

Оптимизация и

анализ

производительности

разработанного

метода.

12

13.

Бердникова Е.- тестировщик«педант»Задачи

ТЕСТ

Оптимизация и анализ

производительности

разработанного

метода

ПОДДЕ

РЖКА

Тестирование и

Поддержка и сопровождение

отладка

разработанного метода, включая

разработанного

исправление ошибок и

метода.

обновление функциональности.

13

14.

План график14

15.

Что удалось сделать?✓ Развернуть Honeypot низкого

взаимодействия на виртуальной

машине

✓ Скрипт на Python, который

определяет honeypot на слабом

уровне взаимодействия

15

16.

Продукт и еготестирование

16

17.

С какими трудностями столкнулись?• Сложности в написании скрипта

• Сложность в самом определении

honeypot как ловушки ( уровни

взаимодействия)

• Впервые столкнулись с понятием и

задачей !

17

18.

ИнсайтНе усложняйте себе жизнь!

Полностью преобразовали своё видение работы программы

Вывод: В дальнейшем программа будет работать совместно с

NMAP

18

19.

Используемые источникиИнтернетресурсы

Земцов Иван

Владимирович

Баранчук

Александр

Максимович

Статьи «Anti-Honeypot Technology» и «A Survey on Anti-Honeypot and Anti-Introspection Methods?»

19

Информатика

Информатика