Похожие презентации:

Bezpieczeństwo systemów informatycznych

1. BEZPIECZEŃSTWO SYSTEMÓW INFORMATYCZNYCH

2. Kontakt

• Dr. prof. Swietłana Kaszuba• e-mail:

Swietlana.kashuba@byd.pl

tel. 570004779

3. Plan zajęcia

BibliografiaMateriał teoretyczny

Zadania

3

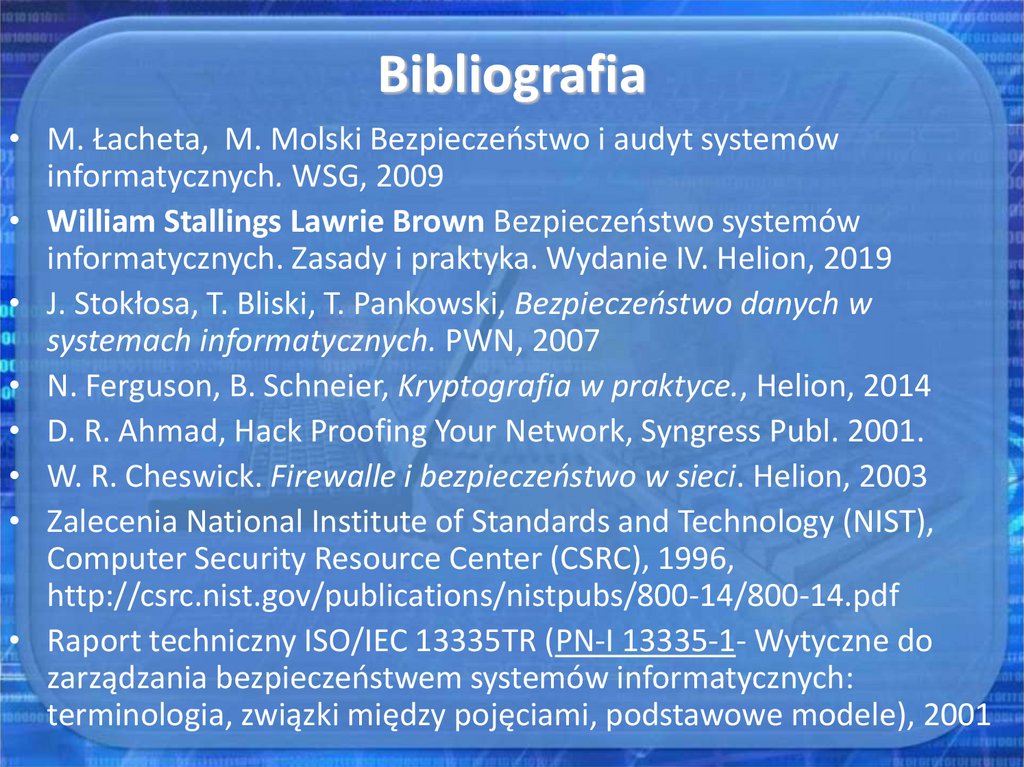

4. Bibliografia

• M. Łacheta, M. Molski Bezpieczeństwo i audyt systemówinformatycznych. WSG, 2009

• William Stallings Lawrie Brown Bezpieczeństwo systemów

informatycznych. Zasady i praktyka. Wydanie IV. Helion, 2019

• J. Stokłosa, T. Bliski, T. Pankowski, Bezpieczeństwo danych w

systemach informatycznych. PWN, 2007

• N. Ferguson, B. Schneier, Kryptografia w praktyce., Helion, 2014

• D. R. Ahmad, Hack Proofing Your Network, Syngress Publ. 2001.

• W. R. Cheswick. Firewalle i bezpieczeństwo w sieci. Helion, 2003

• Zalecenia National Institute of Standards and Technology (NIST),

Computer Security Resource Center (CSRC), 1996,

http://csrc.nist.gov/publications/nistpubs/800-14/800-14.pdf

• Raport techniczny ISO/IEC 13335TR (PN-I 13335-1- Wytyczne do

zarządzania bezpieczeństwem systemów informatycznych:

terminologia, związki między pojęciami, podstawowe modele), 2001

5. Bezpieczeństwo Co to jest bezpieczeństwo?

• Def.: System informatyczny jest bezpieczny, jeślijego

użytkownik może na nim polegać, a zainstalowane

oprogramowanie działa zgodnie ze swoją specyfikacją.

Simson Garfinkel, Gene Spafford

Practical Unix and Internet Security

• Możemy mówić, że system jest bezpieczny, jeśli np. zawsze

można od niego oczekiwać, że wprowadzone dziś na stałe

dane będą w nim jeszcze za tydzień, nie ulegną

zniekształceniu i nie zostaną odczytane przez nikogo

nieuprawnionego – ufamy, że system będzie przechowywał

i chronił dane.

6. Celem działań z zakresu bezpieczeństwa informatycznego jest ochrona informacji, a nie komputerów!

Dlaczego chronimy informację?1. Ponieważ jest towarem (może mieć znaczenie

strategiczne)

2. Jest podstawowym elementem procesów

biznesowych

3. Ze względu na obowiązujące wymagania

prawne

7. Jakie są elementy bezpieczeństwa?

Do elementów bezpieceństwa możemy zaliczyć:• Zasoby

• Zagrożenia

• Podatność

• Ryzyko

• Następstwa

• Zabezpieczenia

12.12.2023

7

8. Zasoby

Skuteczne zarządzanie zasobami jest niezbędne do osiągnięciacelów biznesowych organizacji. Sasoby instytucji są tworzone

przez

• Zasoby informatyczne (dokumenty, bazy danych, wiedzy)

• Zasoby fizyczne (sprzęt komputerowy, budynki, urządzenia

komunikacyjne)

• Oprogramowanie

• Pracowników,

• Zdolność świadczenia usług lub produkowania

• Dobra niematerialne (reputacja firmy, wizerunek)

Wymagania w zakresie bezpieczeństwa określonych zasobów

kształtuje ich podatność na konkretne zagrożenia oraz

8

wartość, jaką one mają dla organizacji

9. Zagrożenia

Zagrożenie jest potencjalną przyczyną wystąpienianiekorzystnego zjawiska, które może spowodować

szkody dla systemu lub organizacji

Zagrożenia można ogólnie podzielić na:

Ludzkie (związane z działalnością człowieka)

- celowe - podsłuch, włamanie do systemu, kradzież,

złośliwy kod

- przypadkowe - omyłkowe skasowanie pliku,

skanowanie pliku, nieprawidłowe użycie

Środowiskowe – pożar, powódź , trzęsienie ziemi

12.12.2023

9

10. Zagrożenia

Poza tym zagrożenie może mieć pochodzeniewewnętrzne (sabotaż pracowników) lub

zewnętrzne (szpiegostwo przemysłowe)

Do atrybutów zagrożeń możemy zaliczyć:

• Źródło pochodzenia

• Motywacje

• Częstotliwość pojawiania się

• Dotkliwość

12.12.2023

10

11. Podatność

Podatność konkretnego zasobu lub systemu tołatwość z jaką można naruszać bezpieczeństwo

tego zasobu lub systemu

Analiza podatności polega na badaniu słabości które

mogą być wykorzystane przez zidentyfikowane

zagrożenia. W trakcie badania należy uwzględnić

środowisko i istniejące zabezpieczenia

12.12.2023

11

12. Ryzyko

Ryzyko możliwość że konkretne zagrożeniewykorzysta konkretną podatność systemu

przetwarzania danych

Ryzyko zwykle oceniają jako iloczyn częstości

zdarzenia przez miarę strat spowodowanym tym

zdarzeniem.

12.12.2023

12

13. Następstwa

Następstwa to rezultat niepożądanego incydentuZabezpieczenia

Celem zabezpieczenia jest ochrona przed

zagrożeniami, ograniczanie podatności,

minimalizowanie następstw, wykrywanie błędów

oraz wsparcie w trakcie ewentualnego

odtwarzania systemu

12.12.2023

13

14. Określenie zagrożenia –przed czym się bronimy?

• 1. Włamywacz odczytuje poufne dane• 2. Włamywacz zmienia dane

• 3. Włamywacz usuwa dane

• 4. Odmowa usługi

• 5. Włamywacz przeprowadza inne ataki z

wykorzystaniem zaatakowanego komputera

15. Przykladowe zabezpieczenie

• Oprogramowanie antywirusowe• Podpisy cyfrowe

• Szyfrowanie

• Sieciowe zapory ogniowe (firewall)

• Kopie zapasowe

• Zasilane rezerwowe

• Narzędzia monitoringu i analizy sieci

• Mechanizmy kontroli dostępu

12.12.2023

15

16. Kim są wrogowie?

1. Krakerzy i hakerzy2. Rozczarowani pracownicy

3. Rozczarowani byli pracownicy

4. Konkurencja

5. Szpiedzy

6. Przestępcy

7. Ekstremiści oraz terroryści

17. Atrybuty informacji związane z jej bezpieczeństwem

1. Poufność–opisuje stopień ochrony jakiej ma ona podlegać.Stopień ten jest określany przez osoby lub organizacje

dostarczające i otrzymujące informację.

2. Integralność–oznacza, że dane i informacje są poprawne,

nienaruszone i nie zostały poddane manipulacji.

3. Dostępność–właściwość systemu informatycznego

oznaczająca dostępność danych, procesów lub aplikacji

zgodnie z wymaganiami użytkownika

4. Niezaprzeczalność - zabezpieczenie przed możliwością

zaprzeczenia autorstwa dokumentu lub zrealizowania

konkretnego działania.

18. Badania w zakresie bezpieczeństwa systemów informatycznych

Badania w zakresie bezpieczeństwasystemów informatycznych

Badania przeprowadzona przez FBI i CSI (Computer Security

Institute) polegały na analizie bezpieczeństwa systemów

sieciowych 428 organizacji w USA. Wyniki są następujące:

• 41% badanych potwierdziło włamanie do ich sieci lub użycie

zasobów sieci przez niepowołane osoby;

• 37% stanowiły instytucje medyczne, a 21% instytucje finansowe;

• 50% ataków to szpiegostwo gospodarcze (wykradanie informacji

biznesowych od konkurencji);

• 50% badanych nie miało opracowanej Polityki Bezpieczeństwa

ochrony informacji ( z pozostałych 50% posiadających zasady

ochrony informacji, aż połowa nie stosowała się do nich);

• 20% badanych nie wiedziało czy zostały zaatakowane czy też nie!

12.12.2023

18

19. Badania w zakresie bezpieczeństwa systemów informatycznych

Badania w zakresie bezpieczeństwasystemów informatycznych

Inne badania przeprowadzone przez firmę Ernst&Young w USA

i Kanadzie dały następujące wyniki:

• 54% badanych firm poniosło straty w wyniku włamań;

• 78% firm odnotowało straty z powodu wirusów

komputerowych;

• 42% firm odnotowało niszczące ataki z zewnątrz (destabilizacja

systemu jest gorsza w skutkach niż samo włamanie do niego);

• 25% firm straciło w wyniku włamań ponad 250 tys. dolarów, a

15% ponad 1 mln dolarów.

Badania takie są okresowo powtarzane, ale ich wyniki nie ulegają

zasadniczym zmianom.

12.12.2023

19

20. Normy i zalecenia zarządzania bezpieczeństwem

ISO/IEC Technical Report 13335 GMIST-Guidelines for the management ofIT Security (PN-I-13335)

„Wytyczne do zarządzania bezpieczeństwem systemów informatycznych”

• TR 13335-1 terminologia i modele

• TR 13335-2 metodyka planowania i prowadzenia analizy ryzyka,

• specyfikacja wymagań stanowisk pracy związanych z

bezpieczeństwem

• systemów informatycznych

• TR 13335-3 techniki zarządzania bezpieczeństwem

• – zarządzanie ochroną informacji

• – zarządzanie konfiguracją systemów IT

• – zarządzanie zmianami

• TR 13335-4 metodyka doboru zabezpieczeń

• WD 13335-5 zabezpieczanie połączeń z sieciami zewnętrznymi

(http://www.iso.org/iso/en/ISOOnline.frontpage).

21. Normy i zalecenia zarządzania bezpieczeństwem

Inne normy w Polsce• PN-ISO/IEC 17799:2003 (British Standard 7799 z 1995 r.)

”Technika informatyczna. Praktyczne zasady zarządzania

bezpieczeństwem informacji”

• PN-I-07799-2:2005 (British Standard 7799-2 z 2002 r.)

”Systemy zarządzania bezpieczeństwem informacji. Część 2:

Specyfikacja i wytyczne stosowania”

• ISO Guide 73:2002 ”Zarządzanie ryzykiem”

• Ustawa o ochronie danych osobowych z 29-08-1997 (z

poprawkami )

• Ustawa o ochronie informacji niejawnych z 22-01-1999 (z

poprawkami )

• Rozporządzenie MSWiA z 29-04-2004 w sprawie warunków

technicznych i organizacyjnych ... przetwarzania danych

osobowych

22. Zagrożenia-wewnętrzne

• Przeciętnie około ¾ wszystkich incydentów związanych znaruszeniem zasad bezpieczeństwa kojarzonych jest z

pracownikami danej firmy

• Przeciętnie około 80% inwestycji związanych z

bezpieczeństwem w przedsiębiorstwach dotyczą ochrony

przed atakami z zewnątrz.

Ataki wewnętrzne (główne przyczyny):

-Kradzież danych

-Szpiegostwo

-Sabotaż

-Zła wola

23. Zagrożenia-wewnętrzne

• Najczęstsze efekty działań:-usuwanie wartościowych danych przedsiębiorstwa

-publikowanie lub rozpowszechnianie danych

poufnych

-zmiana uprawnień, haseł, itd..

-obraźliwe maile

• Anatomia ataku wewnętrznego:

Kradzież kopii zapasowych (oprogramowania

systemowego, sprzętu)

atak na sieć lub system

24. Zagrożenia zewnętrzne

Atak zewnętrzny –atak zainicjowany ze stacji pracującej pozazaporą firewall.

Anatomia ataku zewnętrznego:

• Pozyskiwanie informacji o konfiguracji środowiska, sieci

(próby komunikacji z SNMP-Simple Network Management

Protocol w celu uzyskania informacji o routerach i

zaporach)

• Gromadzenie danych (adresy IP, adresy MAC, informacje o

trasach)

• Zbieranie informacji o pracujących w sieci systemach (np,:

nmap (freeware)

• Naruszenie pierwszego pojedynczego systemu w sieci

wewnętrznej (np..: uruchomienie na jednej ze stacji

sieciowej oprogramowania typu backdoor.

25. Zagrożenia zewnętrzne

• Script kiddies –osoby korzystające zgotowych narzędzi.

• White hat haсkers –osoby wyszukujące

luk w zabezpieczeniach systemów

(możliwa współpraca z producentami

oprogramowania)

• Black hat haсkers –osoby wykorzystujące

swoją wiedzę do łamania systemów

bezpieczeństwa

26. Bezpieczeństwo wewnętrzne i zewnętrzne

Środki ochrony systemu:1. Statyczne

2. Dynamiczne

Ad. 1 Instalacja i sposób zabezpieczenia systemu

wraz z opracowaniem dokumentacji

Ad. 2 Gromadzenie aktualnych informacji o

lukach w zabezpieczeniach oraz wprowadzanie

niezbędnych korekt w konfiguracji

27. Zagrożenia internetowe

-Wirusy-Robaki

-Trojany

-Spam

-Dialery

-Spyware

-Adware

Ataki DOS i DDOS-Luki w zabezpieczeniach

- Ransomware

-Wykradanie tożsamości

-Pharming

-Phishing

-Skrypty ActiveX i

HTTP

-Szkodliwa zawartość

WWW

-Exploity

-Backdoors

28. Złośliwe oprogramowanie

Termin złośliwe oprogramowanie, obejmuje wirusy, robaki ikonie trojańskie, których celem jest dokonanie działań

złośliwych na systemach komputerowych.

-Koń trojański (zwany również kodem trojańskim lub

trojanem)Program który na pierwszy rzut oka wygląda na

użyteczny bądź nieszkodliwy, posiada jednak ukryty kod

zaprojektowany tak, aby wykorzystać luki w

zabezpieczeniach systemu bądź uszkodzić go. Trojany są

najczęściej dostarczane za pośrednictwem poczty

elektronicznej i podszywają się pod jakiś znany program.

Uszkadzają system poprzez wykonanie załączonego,

ukrytego programu.

29. Złośliwe oprogramowanie

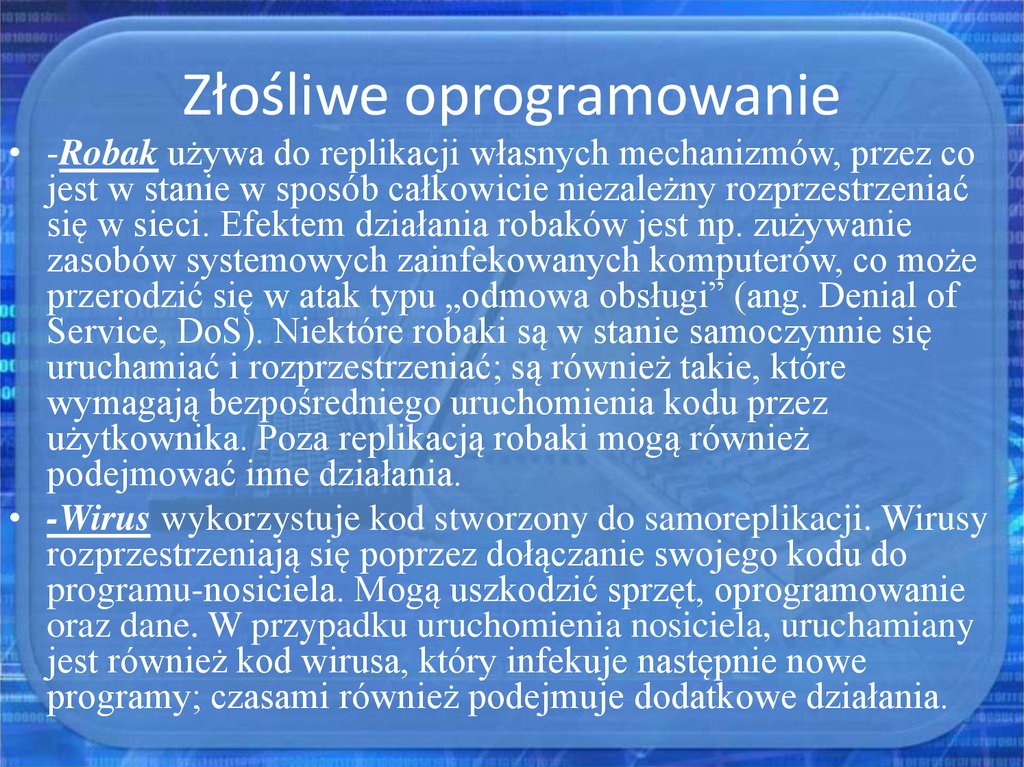

• -Robak używa do replikacji własnych mechanizmów, przez cojest w stanie w sposób całkowicie niezależny rozprzestrzeniać

się w sieci. Efektem działania robaków jest np. zużywanie

zasobów systemowych zainfekowanych komputerów, co może

przerodzić się w atak typu „odmowa obsługi” (ang. Denial of

Service, DoS). Niektóre robaki są w stanie samoczynnie się

uruchamiać i rozprzestrzeniać; są również takie, które

wymagają bezpośredniego uruchomienia kodu przez

użytkownika. Poza replikacją robaki mogą również

podejmować inne działania.

• -Wirus wykorzystuje kod stworzony do samoreplikacji. Wirusy

rozprzestrzeniają się poprzez dołączanie swojego kodu do

programu-nosiciela. Mogą uszkodzić sprzęt, oprogramowanie

oraz dane. W przypadku uruchomienia nosiciela, uruchamiany

jest również kod wirusa, który infekuje następnie nowe

programy; czasami również podejmuje dodatkowe działania.

30. Złośliwe oprogramowanie

• Celem Adware (oprogramowania reklamującego) jest wyświetlaniebanerów reklamowych (najczęściej banerów graficznych) i dzięki

temu przekierowywanie wyników wyszukiwania na strony reklam

itd.

• Dialery program, który umożliwia użytkownikowi modemu

połączenie z wybranym numerem dostępowym. Dialery najczęściej

utożsamia się ze złośliwymi programami, które niedoświadczony

użytkownik komputera instaluje, odwiedzając pozornie bezpłatny

serwis internetowy (najczęściej o tematyce erotycznej). Programy te,

często bez wiedzy użytkownika, rozłączają standardowe połączenie

internetowe i łączą z drogim numerem 0700, co otwiera dostęp do

płatnej zawartości serwisu WWW. Dialery są poważnym

zagrożeniem, ponieważ minuta połączenia kosztuje kilka złotych ....

Więcej na: http://it-pomoc.pl/komputer/dialer

30

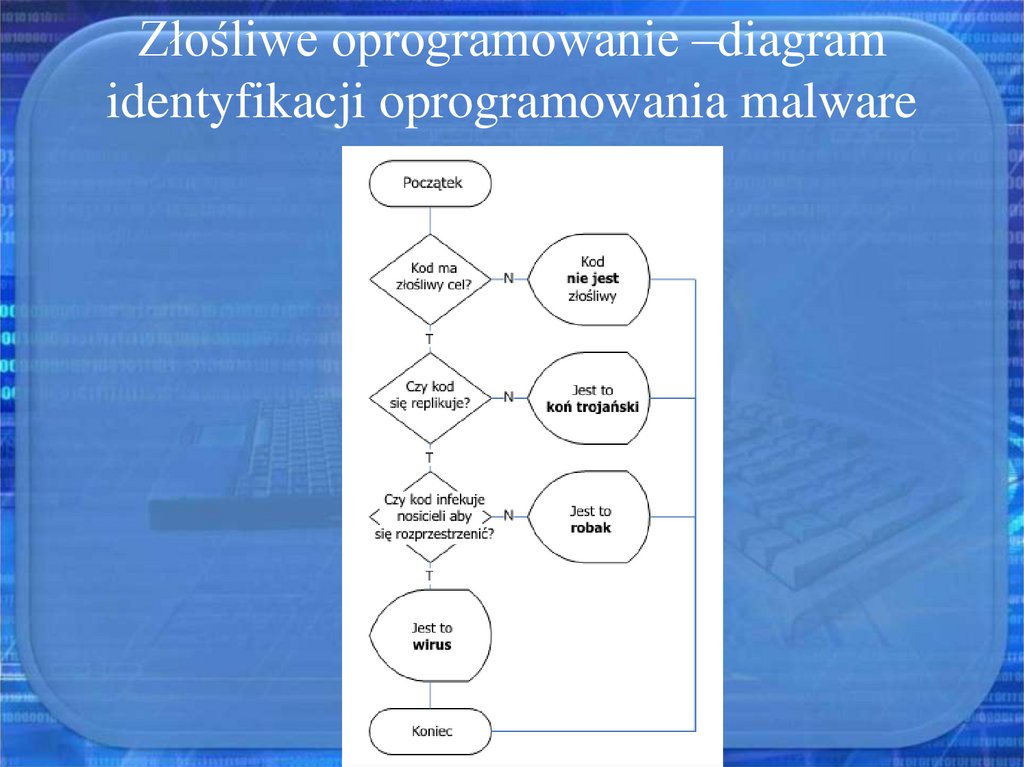

31. Złośliwe oprogramowanie –diagram identyfikacji oprogramowania malware

32. Sniffer

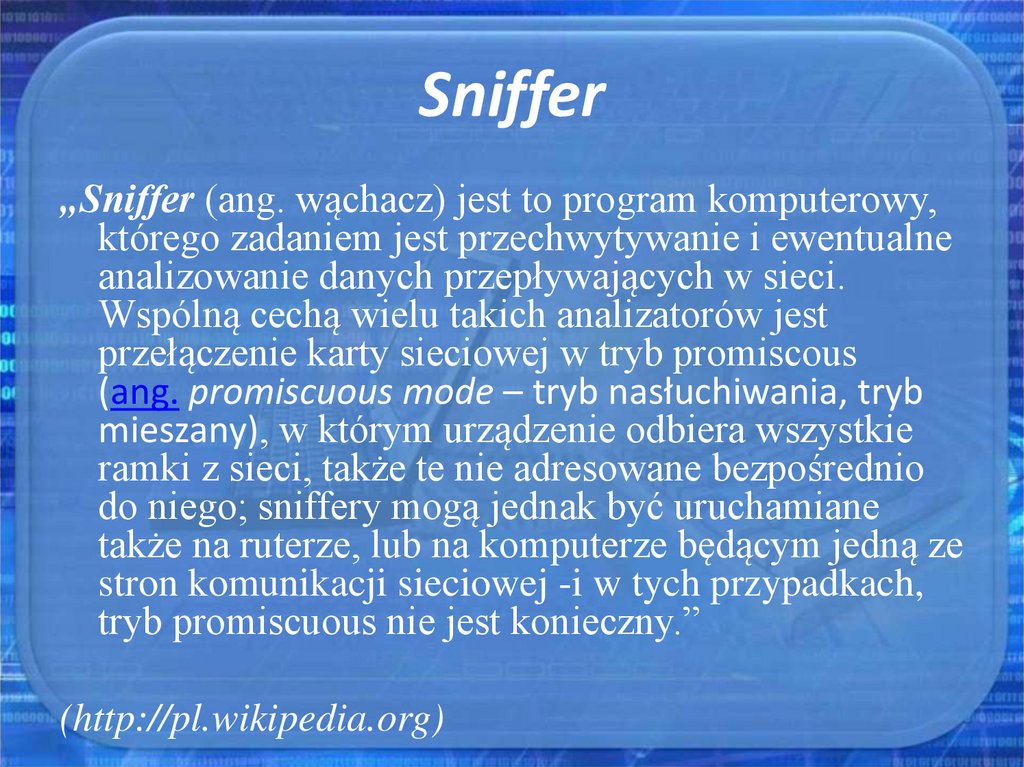

„Sniffer (ang. wąchacz) jest to program komputerowy,którego zadaniem jest przechwytywanie i ewentualne

analizowanie danych przepływających w sieci.

Wspólną cechą wielu takich analizatorów jest

przełączenie karty sieciowej w tryb promiscous

(ang. promiscuous mode – tryb nasłuchiwania, tryb

mieszany), w którym urządzenie odbiera wszystkie

ramki z sieci, także te nie adresowane bezpośrednio

do niego; sniffery mogą jednak być uruchamiane

także na ruterze, lub na komputerze będącym jedną ze

stron komunikacji sieciowej -i w tych przypadkach,

tryb promiscuous nie jest konieczny.”

(http://pl.wikipedia.org)

33. Skanery-przykłady:

Najczęściej używanymi programami tego typu są:• windump

• nessus

• tcpdump

• niffit

• ettercap

• dsniff

• ethereal

• snort (pełni także funkcję sieciowego systemu

wykrywania intruzów)

34. Program antywirusowy

Program antywirusowy (antywirus) –program komputerowy, któregocelem jest wykrywanie, zwalczanie i usuwanie wirusów

komputerowuch. Współcześnie najczęściej jest to pakiet programów

chroniących komputer przed różnego typu zagrożeniami.

Programy antywirusowe często są wyposażone w dwa niezależnie

pracujące moduły (uwaga: różni producenci stosują różne

nazewnictwo):

• skaner – bada pliki na żądanie lub co jakiś czas; służy do

przeszukiwania zawartości dysku

• monitor – bada pliki ciągle w sposób automatyczny; służy do kontroli

bieżących operacji komputera

Program antywirusowy powinien również mieć możliwość aktualizacji

definicji nowo odkrytych wirusów, najlepiej na bieżąco, przez

pobranie ich z Internetu, ponieważ dla niektórych systemów

operacyjnych codziennie pojawia się około trzydziestu nowych

wirusów.

35. Najbardziej znane oprogramowanie antywirusowe

Norton Antivirus

Anti-Virus Personal Pro

F-Secure Anti-Virus

Mks Vir

Sophos Anti-Virus

NOD 32

Avast Free Antivirus

Avg antivirus (free)

Avira Free Antivirus

Kaspersky Anti-Virus

36. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony

Metody przeciwdziałania zagrożeniom iklasyfikacja metod ochrony

Ogólne zasady bezpieczeństwa

• Skuteczność zabezpieczeń zależy od ludzi. Żaden system

bezpieczeństwa nie obroni systemu informatycznego, jeżeli

człowiek zawiedzie zaufanie.

• Nie ma bezwzględnej miary bezpieczeństwa. Poziom

bezpieczeństwa można mierzyć tylko w odniesieniu do

precyzyjnie określonych w tym zakresie wymagań stawianych

systemowi.

• Nie istnieje żaden algorytm, który dla dowolnego systemu

ochrony mógłby określić, czy dana konfiguracja jest bezpieczna.

• System bezpieczeństwa musi być systemem spójnym, tzn.

muszą być stosowane łącznie różne metody ochrony, inaczej

12.12.2023 bezpieczeństwa będzie posiadał luki.

36

system

37. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony

Metody przeciwdziałania zagrożeniom iklasyfikacja metod ochrony

Programowo-sprzętowe metody ochrony

• stosowanie określonych procedur wytwarzania

oprogramowania i sprzętu,

• stosowanie odpowiedniego oprogramowania

systemowego i dodatkowego,

• stosowanie odpowiednich konfiguracji sprzętowych (UPS,

nadmiarowość konfiguracji),

• stosowanie mechanizmów składowania,

• szyfrowanie informacji.

Metody ochrony fizycznej

• kontrola dostępu do obiektów i pomieszczeń,

• zabezpieczenie przeciw włamaniom,

37

•12.12.2023

systemy przeciwpożarowe.

38. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony

Organizacyjne metody ochrony• regulaminy dla osób korzystających z systemów

informatycznych,

• polityka bezpieczeństwa,

• polityka zakupu sprzętu i oprogramowania.

Kadrowe metody ochrony

• sprawdzanie pracowników dopuszczonych do danych o

szczególnym znaczeniu,

• przestrzeganie odpowiednich procedur zwalniania i

zatrudniania pracowników,

• motywowanie pracowników,

•12.12.2023

szkolenia.

38

39. Metody przeciwdziałania zagrożeniom i klasyfikacja metod ochrony

Zasady ustalania zakresu obowiązków• zasada wiedzy koniecznej - prawa muszą wynikać z

obowiązków (nic więcej),

• zasada minimalnego środowiska pracy - prawo dostępu

tylko do pomieszczeń związanych z obowiązkami,

• zasada dwóch osób - funkcje, które mogą być

wykorzystane do złamania zabezpieczeń, należy podzielić

a ich wykonanie przydzielić różnym osobom,

• zasada rotacji obowiązków - szczególnie odpowiedzialne

funkcje powinny podlegać rotacji.

12.12.2023

39

40. Pytania

System informatyczny jest bezpieczny, jeśli....

Co jest celem działań z zakresu bezpieczeństwa informatycznego?

Dlaczego chronimy informację?

Przed czym się bronimy?

Kim są wrogowie?

Atrybuty informacji związane z jej bezpieczeństwem.........

Zagrożenia-wewnętrzne to są.......

Zagrożenia zewnętrzne to są........

Termin złośliwe oprogramowanie, obejmuje........

Program antywirusowy (antywirus) –program komputerowy, którego

celem jest................................

• Najbardziej znane oprogramowanie antywirusowe........

40

41. Zadania

1. Podać przykłady naruszenia poufności ispójności informacji.

2. Podać przykłady naruszenia dostępności

wybranych usług.

3. Korzystając ze źródeł internetowych, podaj

przykłady najgroźniejsze atak wirusów

komputerowych

12.12.2023

41

Лингвистика

Лингвистика