Похожие презентации:

Основы информационной безопасности

1.

Основы информационнойбезопасности

ГА В Р И Л О В И Ч П А В Е Л В Л А Д И М И Р О В И Ч

34-Ф-21

2.

Содержание:1.

2.

3.

4.

5.

Основные понятия информационной

безопасности…………………………………………….3

Угрозы информационной безопасности….5

Система защиты информации………………….7

Антивирусные средства защиты

информации………………………………………………9

Резервное копирование и восстановление

данных…………………………………………………….11

Гаврилович Павел Владимирович

3.

Основные понятия информационнойбезопасности

Информация в зависимости от категории доступа, подразделяется на: общедоступную

(общеизвестные сведения и иная информация, доступ к которой не ограничен), ограниченного доступа

(информация, доступ к которой ограничен федеральными законами).

Информация в зависимости от порядка ее предоставления или распространения

подразделяется на:

1) информацию, свободно распространяемую;

2) информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

3) информацию, которая в соответствии с федеральными законам и подлежит предоставлению или

распространению;

4) информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Защита информации представляет собой принятие правовых, организационных и

технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования,

блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий

в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации.

Гаврилович Павел Владимирович

4.

Основные понятия информационнойбезопасности

Информационная безопасность - совокупность мер по защите информационной среды общества и

человека.

Основными целями обеспечения информационной безопасности общества являются:

защита национальных интересов;

обеспечение человека и общества достоверной и полной информацией;

правовая защита человека и общества при получении, распространении и использовании

информации.

Информационная безопасность понимается как состояние защищенности информации, при

котором обеспечены ее конфиденциальность, доступность и целостность.

Под конфиденциальностью понимается доступность информации только определенному кругу

лиц (например, информация под грифом «секретно» предназначена исключительно для

авторизованного персонала).

Под целостностью понимается гарантия существования информации в неискаженном, истинном

виде (например, тот же банк должен быть уверен, что персональные данные, переданные в сеть

пользователем, не искажены и верны).

Под доступностью понимается возможность получения информации авторизованными

пользователями в нужное для них время (например, банк предоставляет возможность осуществления

транзакций посредством обращения пользователя к корпоративному сайту, при этом сайт должен быть

доступен любому пользователю, подключившемуся к Интернету).

Итак, информационная безопасность - это процесс и состояние, при котором достигается

приемлемый уровень защищенности информации в процессе ее использования.

Гаврилович Павел Владимирович

5.

Угрозы информационной безопасностиИнформационная угроза – потенциальная возможность неправомерного или случайного воздействия на

объект защиты, приводящая к потере, искажению или разглашению информации.

Следует внимательно анализировать угрозы безопасности компьютерной системы, т.е. потенциально

возможные происшествия, которые могут оказать нежелательное воздействие на саму систему, а также на

информацию, хранящуюся в ней.

Различают следующие угрозы безопасности:

Угроза – это человек, вещь, событие или идея, которая представляет некоторую опасность для ценностей,

нуждающихся в защите.

Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку,–злоумышленником.

Потенциальные злоумышленники называются источниками угрозы.

1) Угроза раскрытия заключается в том, что информация становится известной тому, кому не следовало бы ее

знать.

Потеря технических средств идентификации (ключей, чипов)

Прочтение информации с экрана монитора либо в процессе набора на клавиатуре посторонним человеком

Небрежность пользователей, записывающих пароли и оставляющих эти записи в доступных местах

Небрежное хранение копий и черновиков конфиденциальных документов, а также использованных при их

печати копировальной и обычной бумаги

Оставление без присмотра рабочих мест, с которых осуществлен доступ к конфиденциальной информации

Использование «неправильных», то есть легко подбираемых паролей

Использование специальных технических и программных средств для взлома системной защиты

Гаврилович Павел Владимирович

6.

Угрозы информационной безопасности2) Угроза целостности включает в себя любое умышленное изменение (модификацию или даже

удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую:

Физическое уничтожение или порча носителей информации.

Уничтожение определенной информации.

Изменение информации, вследствие которого информация перестает отражать реальное положение

дел либо становится противоречивой.

3) Угроза доступности (отказа в обслуживании) возникает всякий раз, когда в результате

некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы.

Прекращение функционирования системы электронной обработки данных в следствие разрушения

обеспечивающей инфраструктуры.

Прекращение функционирования системы вследствие поломки оборудования (компьютеров,

коммуникационного оборудования и т.д.)

Неправильное функционирование системы в результате ошибок в программном обеспечении либо

несоответствия между реальной работой и документацией на систему.

Ошибки персонала системы, которые могут быть вызваны как отсутствие мне обходимых навыков

работы с конкретной системой, так и общим недостатком образования или квалификации.

Целенаправленные атаки с целью вызвать отказ в обслуживании (DOS – атаки).

4) Угроза информационного вброса — это резкое заполнение информационного пространства

сообщением, вызывающим сильную эмоциональную реакцию. Он может быть:

Политический, рекламный, социальный (кибербуллинг).

Гаврилович Павел Владимирович

7.

Система защиты информацииРазличают четыре уровня защиты информации:

1.

предотвращение - доступ к информации и технологии имеет только персонал, который получил допуск от

собственника информации;

2.

обнаружение - обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы

защиты были обойдены;

3.

ограничение - уменьшается размер потерь, если преступление все-таки произошло, несмотря на меры по его

предотвращению и обнаружению;

4.

восстановление - обеспечивается

эффективное восстановление информации при наличии

документированных и проверенных планов по восстановлению.

Для того чтобы обнаружить компьютерное преступление или уязвимые места в системе информационной

безопасности, обращайте внимание на:

несанкционированные попытки доступа к файлам данных;

кражи частей компьютеров;

кражи программ;

физическое разрушение оборудования;

уничтожение данных или программ.

Система защиты информации - это совокупность организационных (административных) и технологических

мер, программно-технических средств, правовых и морально-этических норм, направленных на противодействие

угрозам нарушителей с целью сведения до минимума возможного ущерба пользователям и владельцам системы.

Технические средства защиты призваны создать некоторую физически замкнутую среду вокруг объекта и

элементов защиты.

Технологические средства защиты информации - это комплекс мероприятий, органично встраиваемых в

технологические процессы преобразования данных.

Гаврилович Павел Владимирович

8.

Система защиты информацииОрганизационно-административные средства защиты сводятся к регламентации доступа к

информационным и вычислительным ресурсам, функциональным процессам систем обработки данных, к

регламентации деятельности персонала и др. Наиболее типичные организационно-административные

средства:

создание контрольно-пропускного режима на территории, где располагаются средства обработки

информации;

изготовление и выдача специальных пропусков;

мероприятия по подбору персонала, связанного с обработкой данных;

допуск к обработке и передаче конфиденциальной информации только проверенных должностных лиц;

организация учета использования и уничтожения документов (носителей) с конфиденциальной

информацией.

Программные средства и методы защиты активнее и шире других применяются для защиты

информации в персональных компьютерах и компьютерных сетях, реализуя такие функции защиты, как:

разграничение и контроль доступа к ресурсам;

регистрация и анализ протекающих процессов, событий, пользователей;

предотвращение возможных разрушительных воздействий на ресурсы;

криптографическая защита информации;

идентификация и аутентификация пользователей и процессов и др.

К правовым и морально-этическим мерам и средствам защиты относятся действующие в

стране законы, нормативные акты, регламентирующие правила обращения с информацией и

ответственность за их нарушение; нормы поведения, соблюдение которых способствует защите

информации.

Гаврилович Павел Владимирович

9.

Антивирусные средства защиты информацииКомпьютерный вирус – это вид вредоносного программного обеспечения, способного внедряться в код

других программ, системные области памяти, загрузочные секторы, и распространять свои копии по

разнообразным каналам связи. Основная цель вируса - его распространение.

Имеются несколько классификаций существующих вирусов:

Файловые вирусы - наиболее распространенный тип вирусов. Эти вирусы внедряются в выполняемые

файлы, создают файлы-спутники (companion-вирусы) или используют особенности организации

файловой системы (link-вирусы).

Загрузочные вирусы записывают себя в загрузочный сектор диска или в сектор системного загрузчика

жесткого диска. Начинают работу при загрузке компьютера и обычно становятся резидентными.

Макровирусы заражают файлы широко используемых пакетов обработки данных. Эти вирусы

представляют собой программы, написанные на встроенных в эти пакеты языках программирования.

Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и

электронной почты. Основным принципом работы сетевого вируса является возможность самостоятельно

передать свой код на удаленный сервер или рабочую станцию.

Стелс-алгоритмы позволяют вирусам полностью или частично скрыть свое присутствие. Наиболее

распространенным стелс-алгоритмом является перехват запросов ОС на чтение/запись зараженных

объектов.

Полиморфность (самошифрование) используется для усложнения процедуры обнаружения вируса.

Полиморфные вирусы - это трудно выявляемые вирусы, не имеющие постоянного участка кода.

По способу заражения различают троянские программы, утилиты скрытого администрирования,

Intended-вирусы и т. д.

Гаврилович Павел Владимирович

10.

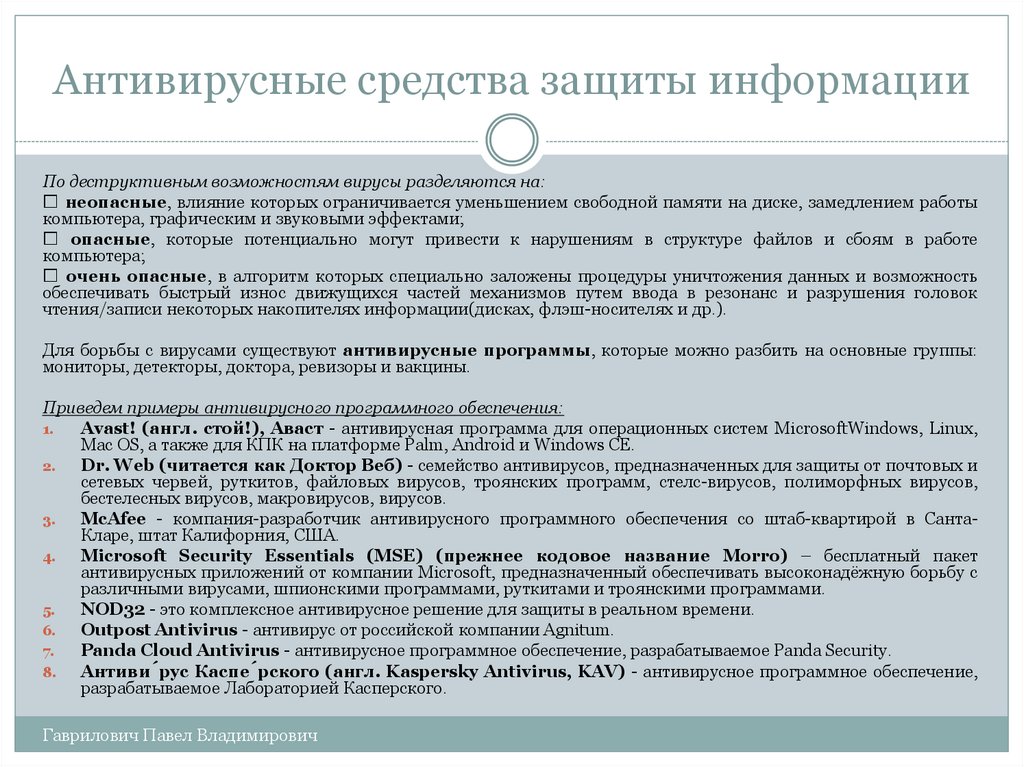

Антивирусные средства защиты информацииПо деструктивным возможностям вирусы разделяются на:

неопасные, влияние которых ограничивается уменьшением свободной памяти на диске, замедлением работы

компьютера, графическим и звуковыми эффектами;

опасные, которые потенциально могут привести к нарушениям в структуре файлов и сбоям в работе

компьютера;

очень опасные, в алгоритм которых специально заложены процедуры уничтожения данных и возможность

обеспечивать быстрый износ движущихся частей механизмов путем ввода в резонанс и разрушения головок

чтения/записи некоторых накопителях информации(дисках, флэш-носителях и др.).

Для борьбы с вирусами существуют антивирусные программы, которые можно разбить на основные группы:

мониторы, детекторы, доктора, ревизоры и вакцины.

Приведем примеры антивирусного программного обеспечения:

1.

Avast! (англ. стой!), Аваст - антивирусная программа для операционных систем MicrosoftWindows, Linux,

Mac OS, а также для КПК на платформе Palm, Android и Windows CE.

2.

Dr. Web (читается как Доктор Веб) - семейство антивирусов, предназначенных для защиты от почтовых и

сетевых червей, руткитов, файловых вирусов, троянских программ, стелс-вирусов, полиморфных вирусов,

бестелесных вирусов, макровирусов, вирусов.

3.

McAfee - компания-разработчик антивирусного программного обеспечения со штаб-квартирой в СантаКларе, штат Калифорния, США.

4.

Microsoft Security Essentials (MSE) (прежнее кодовое название Morro) – бесплатный пакет

антивирусных приложений от компании Microsoft, предназначенный обеспечивать высоконадёжную борьбу с

различными вирусами, шпионскими программами, руткитами и троянскими программами.

5.

NOD32 - это комплексное антивирусное решение для защиты в реальном времени.

6.

Outpost Antivirus - антивирус от российской компании Agnitum.

7.

Panda Cloud Antivirus - антивирусное программное обеспечение, разрабатываемое Panda Security.

8.

Антиви́рус Каспе́рского (англ. Kaspersky Antivirus, KAV) - антивирусное программное обеспечение,

разрабатываемое Лабораторией Касперского.

Гаврилович Павел Владимирович

11.

Резервное копирование и восстановлениеданных

Резервное копирование или «бэкап» (от английского backup copy) – это создание копии

ваших файлов и папок на дополнительном носителе информации (внешнем жестком диске,

CD/DVD-диске, флэшке, в облачном хранилище и т.д.).

Перед тем как выполнить бэкап, надо понять, что нужно копировать.

В первую очередь, нуждаются в защите личные файлы:

фотографии и семейные видеозаписи; рабочие документы; закладки браузера; важная

сохраненная информация из интернета; заметки; контакты; файлы настроек нужных программ;

прочие данные, которые тяжело восстановить.

Во вторую очередь, можно сделать резервное копирование операционной системы и

программ.

Резервную копию (бэкап) необходимо сохранять в надежном месте. Таким надежным местом

можно считать:

1.

Внешний жесткий диск.

2. DVD-диски.

3. Флэшка (USB-флэш-накопитель).

4. Облачные хранилища.

Для бэкапа стоит выбрать не одно, а несколько мест хранения (чем выше степень важности

информации для пользователя, тем больше мест хранения стоит определить для

резервных копий).

Гаврилович Павел Владимирович

12.

Резервное копирование и восстановлениеданных

Резервное копирование можно делать вручную или с помощью специальных программ (это

значительно упрощает регулярное резервирование). Любой способ сводится всего к четырем действиям:

1)подключить внешний накопитель; 2)скопировать важные данные; 3)проверить копию; 4)отключить

внешний накопитель.

Обычно рекомендуют делать резервную копию не реже раза в месяц.

Архивный файл – это специальным образом организованный файл, содержащий в себе один или

несколько файлов в сжатом виде и служебную информацию об именах файлов, дате и времени их

создания или модификации, размерах и т.п.

Сжатие информации – это процесс преобразования информации, хранящейся в файле, к виду, при

котором уменьшается избыточность в ее представлении и соответственно требуется меньший объем

памяти для хранения.

Архивация (упаковка) – помещение (загрузка) исходных файлов в архивный файл в сжатом или

несжатом виде.

Разархивация (распаковка) – процесс восстановления файлов из архива точно в таком виде, какой

они имели до загрузки в архив. При распаковке файлы извлекаются из архива и помещаются на диск или

в оперативную память.

Большие по объему архивные файлы могут быть размещены на нескольких дисках(томах).Такие архивы

называются многотомными.

Самораспаковывающийся архивный файл – это загрузочный, исполняемый модуль, который

способен к самостоятельной разархивации находящихся в нем файлов без использования программыархи-ватора.

Гаврилович Павел Владимирович

13.

Виды угрозУгроза раскрытия

Меры профилактики

Последствия угрозы

Способы ликвидации

последствий

что делать, чтобы

предотвратить угрозу?

Какой вред причинен?

Что делать, если вред

причинен?

не

использовать

легко

подбираемые

пароли;

пользоваться

аккуратно,

чтоб никто не мог увидеть

набираемой информации;

не оставлять рабочее место

без присмотра.

Получение доступа (утечки)

к конфиденциальной

информации;

Угроза целостности

Угроза доступности (отказа

в обслуживании)

Угроза информационного

вброса

Гаврилович Павел Владимирович

Информатика

Информатика