Похожие презентации:

Анализ методов обнаружения и предотвращения веб - атак

1.

АНАЛИЗ МЕТОДОВОБНАРУЖЕНИЯ И

ПРЕДОТВРАЩЕНИЯ

ВЕБ -АТАК

ВОРОБЬЕВ АЛЕКСАНДР, КУДОБАЕВ АМАНДЫК, НЕТЁСОВА

МАРИНА, СЕНЦОВ АЛЕКСАНДР, ЧАЛКОВ ВСЕВОЛОД

2.

СПИСОК ИСТОЧНИКОВ01

N ajl a Odeh, Sherin Hijazi, "Det ecting and Prevent ing Common Web Appl i cati on

Vuln erabilities : A Comprehensive Approach", Int ernational Journal of Informat i on T echn ol ogy

an d Comput er S cience( IJI TCS ), Vol . 15, N o. 3, pp. 2 6 -4 1, 2 02 3 . DOI :10. 5815 /i ji tcs .2 02 3 .03.03

02

FAR IS , F. F. HUWAIDA T. ELS HOUS H , Input Validation Vulnerabilities in Web Appl i cation s / F.

F. FARI S . HUWAI DA T. ELSHOUS H . — Т екст : электронный // ieeex pl ore : [сайт] . — URL :

( дата об ращения : 2 3. 10. 2 023 ) .

03

Den cheva L. Comparative analysis of St atic application security t esting (S AST ) an d Dyn ami c

appl ication securit y testing ( DAST ) by using open -source w eb application pen et rat i on t esting

t ools : дис . – Dublin, Nat ional Col l ege of I rel and, 2 02 2 .

04

T arannum, S . , Hossain, S. M. M. , S ayeed, T. (2 02 3). Cyber S ecurit y Is sues : W eb Att ack

I nvestigat ion . In : Abraham, A. , Hong, TP., Kot echa, K. , Ma, K. , Manghirmal ani Mis hra, P. ,

Gan dhi, N. ( eds) Hybrid Int elligent Systems . HIS 2 022 . Lecture N ot es in N etw ork s an d

S ys t ems, vo l 6 4 7. S pringer, Cham . ht t ps ://doi .org/10.1007 /978-3-031-2 7409 -1_115

05

O chi eng F. , Kaburu D., John N. G. Aut omation -Based User Input S ql Injecti on Det ecti on an d

Prevent ion Framework //Comput er and I nformat ion Science . – 202 3 . – Т . 16 . – № . 2 .

3.

ПРОБЛЕМАТИКАНеобходимость постоянного

совершенствования методов обнаружения и

предотвращения веб -атак в связи с

постоянно меняющимися угрозами и

технологиями.

4.

ЦЕЛЬАнализ существующих методов обнаружения

и предотвращения веб -атак.

Оценка эффективности защиты данных

методов от различных угроз.

5.

ОБНАРУЖЕНИЕ И ПРЕДОТВРАЩЕНИЕРАСПРОСТРАНЕННЫХ УЯЗВИМОСТЕЙ

ВЕБ-ПРИЛОЖЕНИЙ

КОМПЛЕ КСНЫЙ ПОДХОД

Воробьев А.Е.

6.

ВЫВОДЫПриведены подробные пояснения о принципе работы каждого из четырёх

распространённых уязвимостей веб-приложений

SQL Injection

XSS

RCE

Fingerprinting

Рассмотрены методы обнаружения данных уязвимостей и превентивные меры по

их контролю

Представлена и протестирована система, обесепечивающая комплексный подход

к обнаружению и предотвращению рассмотренных уязвимостей

7.

ВКЛАД В ИССЛЕДОВАНИЕОбзор наиболее

распространённых

уязвимостей вебприложений

Анализ методов

обнаружения и

предотвращения

рассмотренных

уязвимостей

ВКЛАД N °1

ВКЛАД N °2

8.

УЯЗВИМОСТИ ПРОВЕРКИ ВХОДНЫХДАННЫХ В веб -области

применения

СИСТЕМАТИЧЕСКИЙ ОБЗОР, КЛАССИФИКАЦИЯ

и анал из текущего состояния техники

Нетёсова М.В.

9.

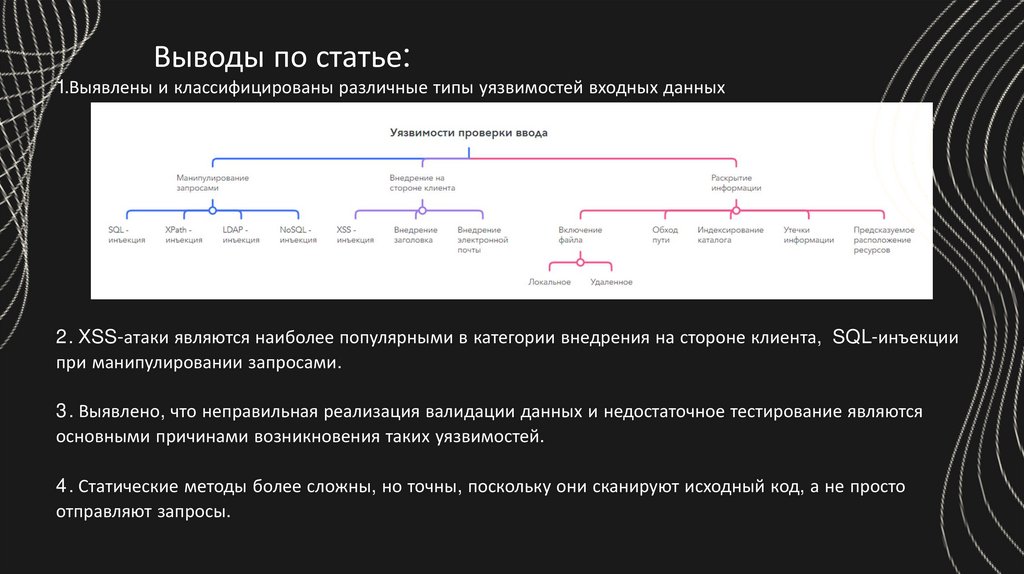

Выводы по статье:1.Выявлены и классифицированы различные типы уязвимостей входных данных

2. XSS-атаки являются наиболее популярными в категории внедрения на стороне клиента, SQL-инъекции

при манипулировании запросами.

3. Выявлено, что неправильная реализация валидации данных и недостаточное тестирование являются

основными причинами возникновения таких уязвимостей.

4. Статические методы более сложны, но точны, поскольку они сканируют исходный код, а не просто

отправляют запросы.

10.

Вклад в исследованиеИдентификация и классификация

различных уязвимостей

(инъекции, DoS-атаки,

переполнение буфера и др.)

Идентификация наиболее

популярных видов атак

(ХSS-а внедрения на стороне

клиента, SQL-инъекции при

манипулировании

запросами)

Определение основных

причин уязвимостей

11.

СРАВНИТЕЛЬНЫЙ АНАЛИЗ СТАТИЧЕСКОГОтестирования безопасности приложений (SAST)

и дина мического тестирования безопасности

приложений (DAST) с использованием открытых

инструментов тестирования веб - приложений на

проникновение

Чалков В.А.

12.

ВЫВОДЫНа основе рассчитанных показателей сравниваются инструменты статического и

динамического тестирования безопасности

Для тестирования безопасности необходимо совместное использование методов

статического и динамического тестирования безопасности

13.

ВКЛАД В ИССЛЕДОВАНИЕОпределения

статического и

динамического методов

тестирования

безопасности

Преимущества и

недостатки обоих

методов

Моделирование

решения д ля

эффективного

тестирования

безопасности

ВКЛАД N °1

ВКЛАД N °2

ВКЛАД N °3

14.

ПРОБЛЕМЫКИБЕРБЕЗОПАСНОСТИ

ИС С ЛЕ ДОВАНИЕ ВЕБ -АТАК

Сенцов А.Н.

15.

ВЫВОДЫМашинное обучение важно для обнаружения и анализа веб-уязвимостей. Оно помогает

разрабатывать эффективные методы борьбы с веб-атаками.

Системы обнаружения вторжений в приложения и межсетевые экраны веб-приложений - два

текущих эффективных метода обнаружения.

Для достижения необходимой эффективности в настоящее время разрабатываются методики,

используемые для атак на основе аномалий.

16.

ВКЛАД В ИССЛЕДОВАНИЕК лассифицирование

общих методов

обнаружения

веб-атак

Исследование

применения

машинного обучения

Анализ проблем

повышения

эффективности

обнаружения

веб- атак

ВКЛАД N °1

ВКЛАД N °2

ВКЛАД N °3

17.

АВТОМАТИЗИРОВАННЫЙ ФРЕЙМВОРКДЛЯ ОБНАРУЖЕНИЯ И

ПРЕДОТВРАЩЕНИЯ SQL -ИНЪЕКЦИЙ НА

ОСНОВЕ ПОЛЬЗОВАТЕЛЬСКОГО ВВОДА

Куд обаев А.Е.

18.

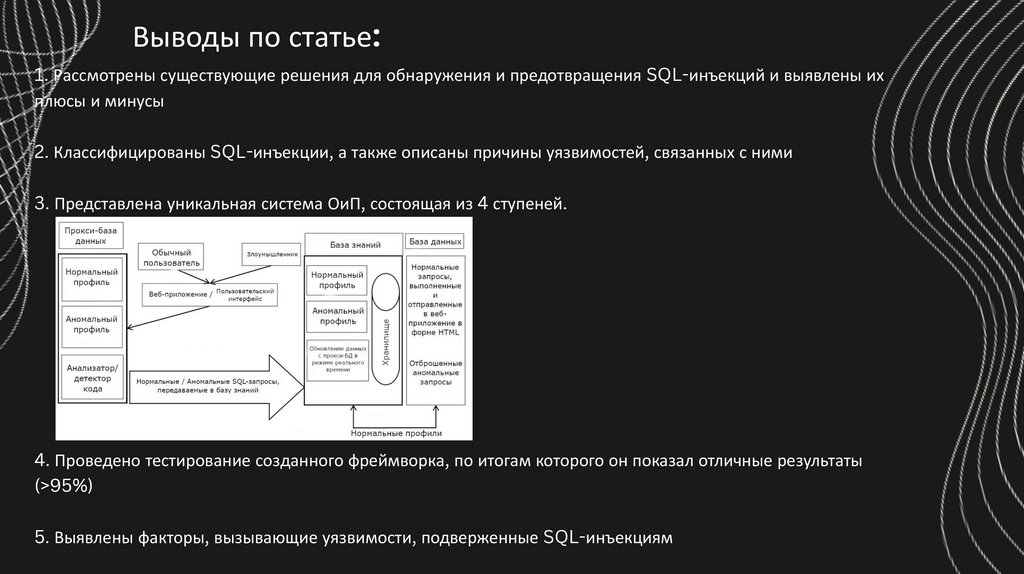

Выводы по статье:1. Рассмотрены существующие решения для обнаружения и предотвращения SQL-инъекций и выявлены их

плюсы и минусы

2. Классифицированы SQL-инъекции, а также описаны причины уязвимостей, связанных с ними

3. Представлена уникальная система ОиП, состоящая из 4 ступеней.

4. Проведено тестирование созданного фреймворка, по итогам которого он показал отличные результаты

(>95%)

5. Выявлены факторы, вызывающие уязвимости, подверженные SQL-инъекциям

19.

ВКЛАД В ИССЛЕДОВАНИЕПодробная

к лассификация SQLинъекций , методы

защиты от каж дой из

них

Оценена

эффективность

различных

методологий и

инструментов

Выявлена проблема

отсу тствия

универсального

набора данных д ля

ОиП веб - атак

ВКЛАД N °1

ВКЛАД N °2

ВКЛАД N °3

20.

ИТОГИПроведена

классификация веб-атак

и рассмотрено множество

методов их обнаружения

и предотвращения

ОБЗОР

Выявлены преимущества

и недостатки каждого

метода, причины

уязвимостей.

Проанализированы

рассмотренные методы

обнаружения и

предотвращения вебатак

АНАЛИЗ

ОЦЕНКА

21.

СПАСИБОЗА

ВНИМАНИЕ!

4 под гру ппа

Интернет

Интернет