Похожие презентации:

Введение в предмет «Информационная безопасность». Лекция № 1

1.

Введение в предмет«Информационная

безопасность»

Лекция № 1. Пр. Л.А.Пинигина

2.

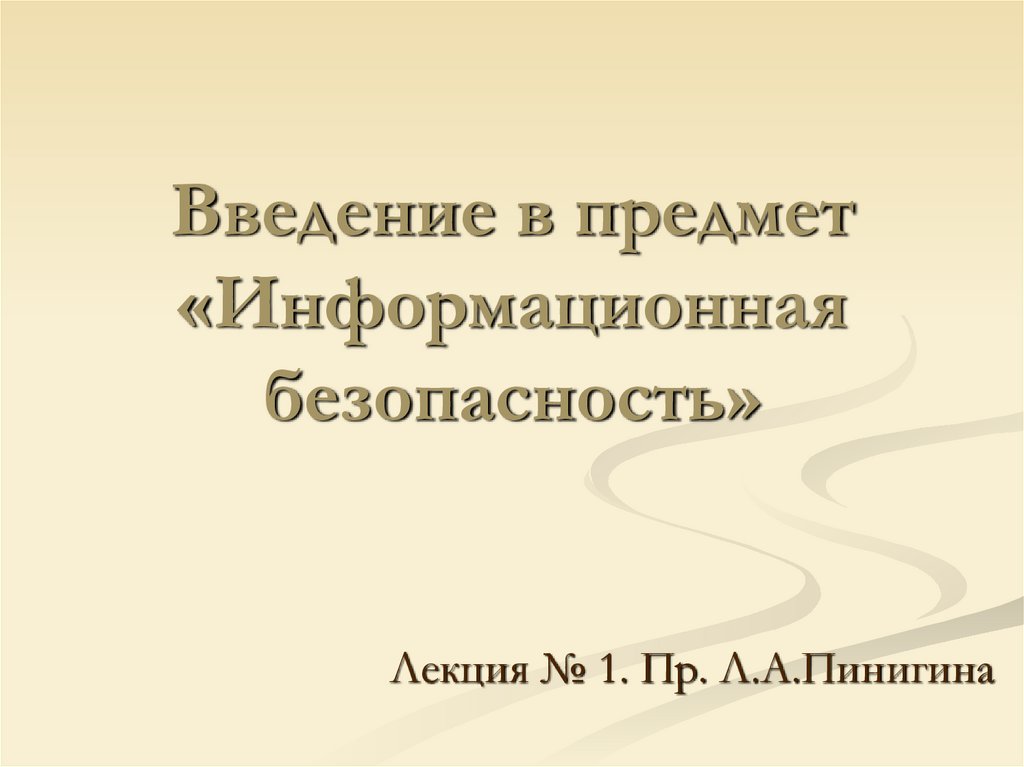

План лекции1.

2.

3.

4.

5.

6.

7.

8.

Понятие информационной безопасности

Составляющие информационной безопасности

История развития информационной безопасности

Реализация понятия «информационная безопасность»

Нормативные документы по ИБ

Органы (подразделения) обеспечивающие ИБ

Организационно-технические и режимные меры и

методы (Политика информационной безопасности).

Программно-технические способы и средства

обеспечения информационной безопасности

3.

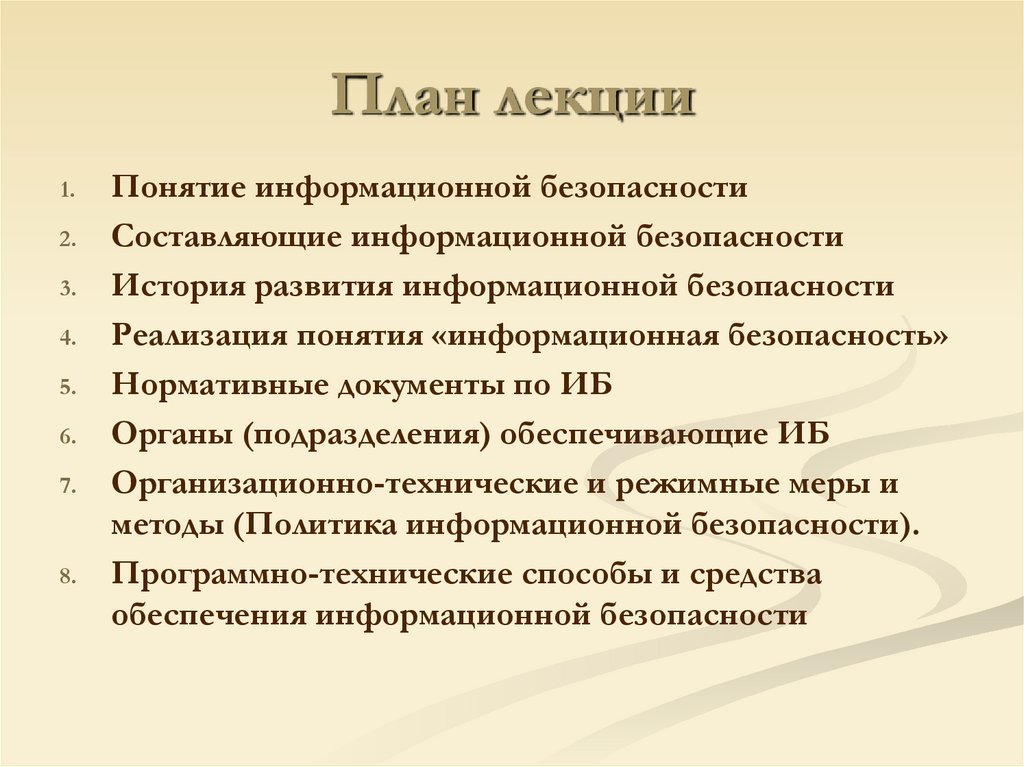

1. Понятие информационнойбезопасности

Словосочетание "информационная безопасность" в разных контекстах может иметь различный

смысл. В Доктрине информационной безопасности Российской Федерации

термин "информационная безопасность" используется в широком смысле. Имеется в виду

состояние защищенности национальных интересов в информационной сфере,

определяемых совокупностью сбалансированных интересов личности, общества и

государства.

В Законе РФ ""Об информации, информационных технологиях и о защите

информации" информационная безопасность определяется аналогичным образом – как

состояние защищенности информационной среды общества, обеспечивающее ее

формирование, использование и развитие в интересах граждан, организаций, государства.

333

Под информационной безопасностью мы будем понимать защищенность

информации и поддерживающей инфраструктуры от случайных или

преднамеренных воздействий естественного или искусственного характера,

которые могут нанести неприемлемый ущерб субъектам информационных

отношений, в том числе владельцам и пользователям информации

и поддерживающей инфраструктуры.

4.

1. Понятие информационнойбезопасности

Защита информации – это комплекс мероприятий, направленных на

обеспечение информационной безопасности.

Понятие «информационная безопасность» сегодня трактуется как в широком, так

и в узком смысле. В широком смысле – это информационная безопасность

человека, общества и государства. В узком смысле – это безопасность самой

информации и каналов ее приема (передачи), а также организация защиты от

применения противником информационного оружия в ходе боевых действий.

Информационная безопасность – невозможность нанесения вреда свойствам

объекта безопасности, обуславливаемым информацией и информационной

инфраструктурой (защищенность от угроз)

5.

1. Понятие информационнойбезопасности

Основными задачами системы ИБ являются:

1.

своевременное выявление и устранение угроз безопасности и ресурсам, причин и

условий, способствующих нанесению финансового, материального и морального

ущерба его интересам;

2.

создание механизма и условий оперативного реагирования на угрозы безопасности и

проявлению негативных тенденций в функционировании предприятия;

3.

эффективное пресечение посягательств на ресурсы и угроз персоналу на основе

правовых, организационных и инженерно-технических мер и средств обеспечения

безопасности;

4.

создание условий для максимально возможного возмещения и локализации

наносимого ущерба неправомерными действиями физических и юридических лиц,

ослабление негативного влияния последствий нарушения безопасности на достижение

целей организации.

Понятие информационной безопасности в узком смысле этого слова подразумевает:

надежность работы компьютера; сохранность ценных данных; защиту информации от

внесения в нее изменений неуполномоченными лицами; сохранение тайны переписки в

электронной связи.

6.

2. Составляющие информационнойбезопасности

Информационная безопасность — это процесс

обеспечения конфиденциальности, целостности и

доступности информации.

КОНФИДЕНЦИАЛЬНОСТЬ: Обеспечение доступа к

информации только авторизованным пользователям.

ЦЕЛОСТНОСТЬ: Обеспечение достоверности и

полноты информации и методов ее обработки.

ДОСТУПНОСТЬ: Обеспечение доступа к информации

и связанным с ней активам авторизованных

пользователей по мере необходимости.

7.

2. Составляющие информационнойбезопасности

Информационные системы создаются (приобретаются) для получения определенных

информационных услуг. Если по тем или иным причинам предоставить эти услуги

пользователям становится невозможно, это, очевидно, наносит ущерб всем субъектам

информационных отношений. Поэтому, не противопоставляя доступность остальным

аспектам, мы выделяем ее как важнейший элемент информационной безопасности.

Особенно ярко ведущая роль доступности проявляется в разного рода системах

управления – производством, транспортом и т.п. Внешне менее драматичные, но также

весьма неприятные последствия – и материальные, и моральные – может иметь длительная

недоступность информационных услуг, которыми пользуется большое количество людей

(продажа железнодорожных и авиабилетов, банковские услуги и т.п.).

Целостность можно подразделить на статическую (понимаемую как неизменность

информационных объектов) и динамическую (относящуюся к корректному выполнению

сложных действий (транзакций)). Средства контроля динамической целостности

применяются, в частности, при анализе потока финансовых сообщений с целью

выявления кражи, переупорядочения или дублирования отдельных сообщений.

Целостность оказывается важнейшим аспектом ИБ в тех случаях, когда информация служит

"руководством к действию". Рецептура лекарств, предписанные медицинские процедуры,

набор и характеристики комплектующих изделий, ход технологического процесса – все

это примеры информации, нарушение целостности которой может оказаться в буквальном

8.

2. Составляющие информационнойбезопасности

Неприятно и искажение официальной информации, будь то текст закона или страница

Web-сервера какой-либо правительственной организации.

Конфиденциальность – самый проработанный у нас в стране аспект информационной

безопасности. К сожалению, практическая реализация мер по обеспечению

конфиденциальности современных информационных систем наталкивается в России на

серьезные трудности. Во-первых, сведения о технических каналах утечки информации

являются закрытыми, так что большинство пользователей лишено возможности

составить представление о потенциальных рисках. Во-вторых, на пути пользовательской

криптографии как основного средства обеспечения конфиденциальности стоят

многочисленные законодательные препоны и технические проблемы.

Если вернуться к анализу интересов различных категорий субъектов информационных

отношений, то почти для всех, кто реально использует ИС, на первом месте стоит

доступность. Практически не уступает ей по важности целостность – какой смысл в

информационной услуге, если она содержит искаженные сведения?

Наконец, конфиденциальные моменты есть также у многих организаций (даже в

упоминавшихся выше учебных институтах стараются не разглашать сведения о зарплате

сотрудников) и отдельных пользователей (например, пароли).

9.

3. История развития информационнойбезопасности

Период

(в г..)

Страны и

люди

Краткое

описание

периода

Основные события

10.

4. Реализация понятия«информационная безопасность

Системный подход к описанию информационной

безопасности предлагает выделить следующие

составляющие информационной безопасности:

1. Законодательная, нормативно-правовая и научная

база.

2. Структура и задачи органов (подразделений),

обеспечивающих безопасность ИТ.

3. Организационно-технические и режимные меры и

методы (Политика информационной

безопасности).

4. Программно-технические способы и средства

обеспечения информационной безопасности.

Целью реализации информационной безопасности какоголибо объекта является построение Системы обеспечения

11.

4. Реализация понятия«информационная безопасность

Для построения и эффективной эксплуатации СОИБ

необходимо:

выявить требования защиты информации, специфические для

данного объекта защиты;

учесть требования национального и международного

Законодательства;

использовать наработанные практики (стандарты, методологии)

построения подобных СОИБ;

определить подразделения, ответственные за реализацию и

поддержку СОИБ;

распределить между подразделениями области ответственности в

осуществлении требований СОИБ;

на базе управления рисками информационной безопасности

определить общие положения, технические и организационные

требования, составляющие Политику информационной безопасности

объекта защиты;

12.

4. Реализация понятия«информационная безопасность

реализовать требования Политики информационной безопасности,

внедрив соответствующие программно-технические способы и

средства защиты информации;

реализовать Систему менеджмента (управления) информационной

безопасности (СМИБ);

используя СМИБ организовать регулярный контроль

эффективности СОИБ и при необходимости пересмотр и

корректировку СОИБ и СМИБ.

Как видно из последнего этапа работ, процесс реализации СОИБ

непрерывный и циклично (после каждого пересмотра) возвращается

к первому этапу, повторяя последовательно все остальные. Так

СОИБ корректируется для эффективного выполнения своих задач

защиты информации и соответствия новым требованиям постоянно

обновляющейся информационной системы.

13.

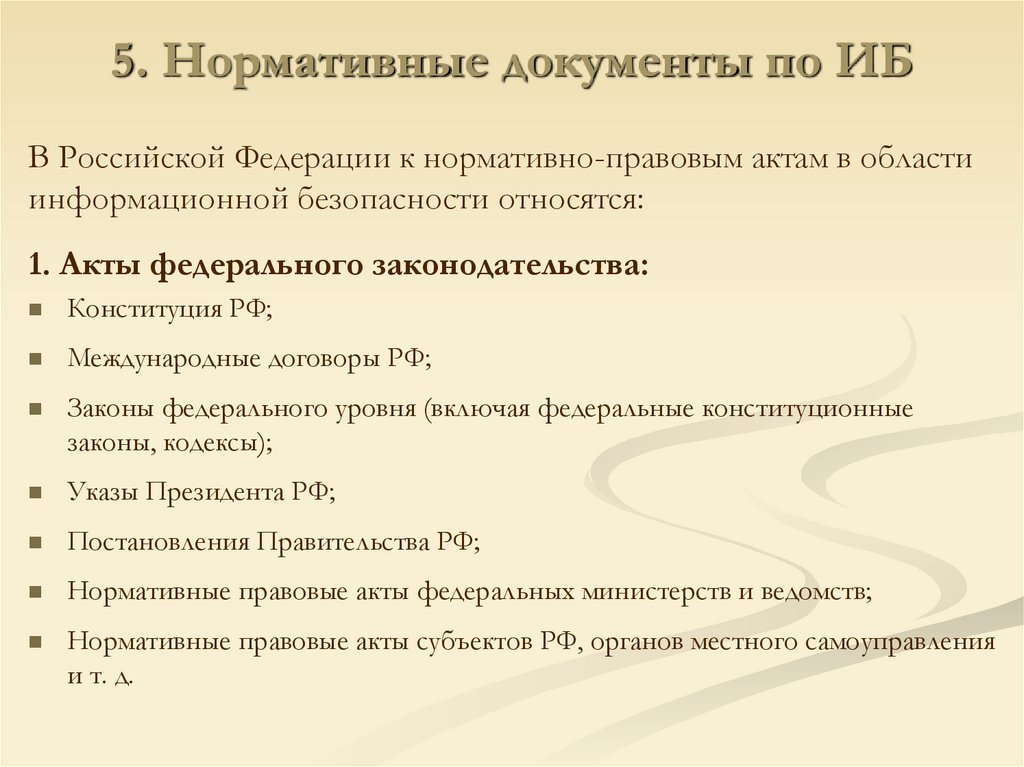

5. Нормативные документы по ИБВ Российской Федерации к нормативно-правовым актам в области

информационной безопасности относятся:

1. Акты федерального законодательства:

Конституция РФ;

Международные договоры РФ;

Законы федерального уровня (включая федеральные конституционные

законы, кодексы);

Указы Президента РФ;

Постановления Правительства РФ;

Нормативные правовые акты федеральных министерств и ведомств;

Нормативные правовые акты субъектов РФ, органов местного самоуправления

и т. д.

14.

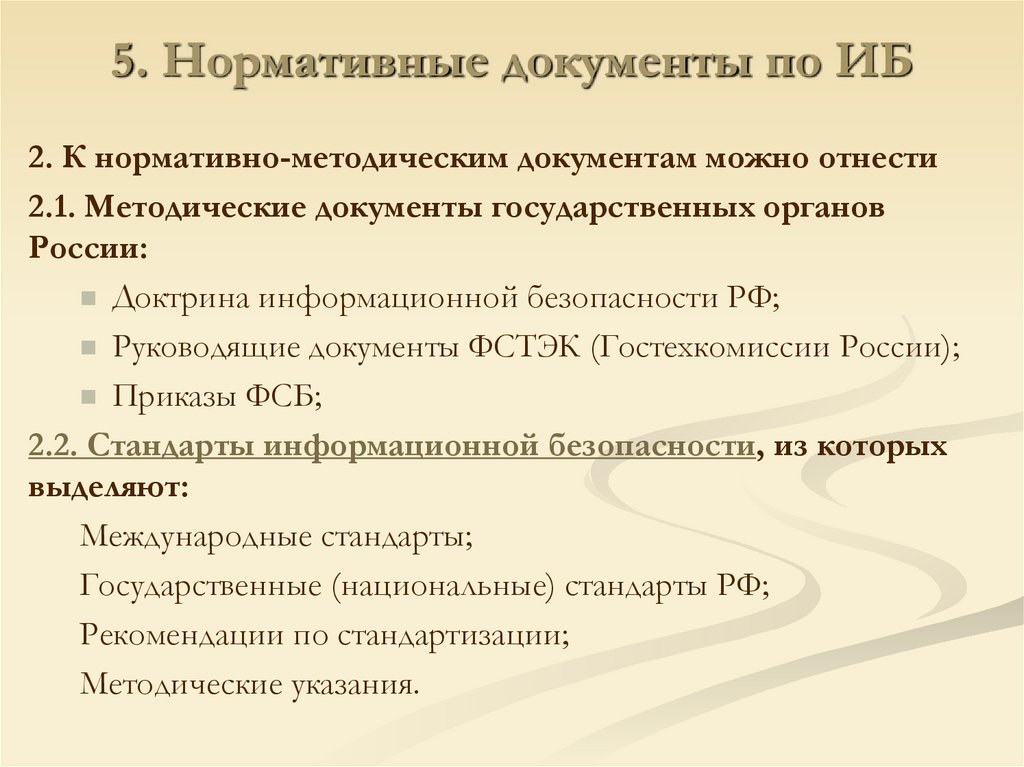

5. Нормативные документы по ИБ2. К нормативно-методическим документам можно отнести

2.1. Методические документы государственных органов

России:

Доктрина информационной безопасности РФ;

Руководящие документы ФСТЭК (Гостехкомиссии России);

Приказы ФСБ;

2.2. Стандарты информационной безопасности, из которых

выделяют:

Международные стандарты;

Государственные (национальные) стандарты РФ;

Рекомендации по стандартизации;

Методические указания.

15.

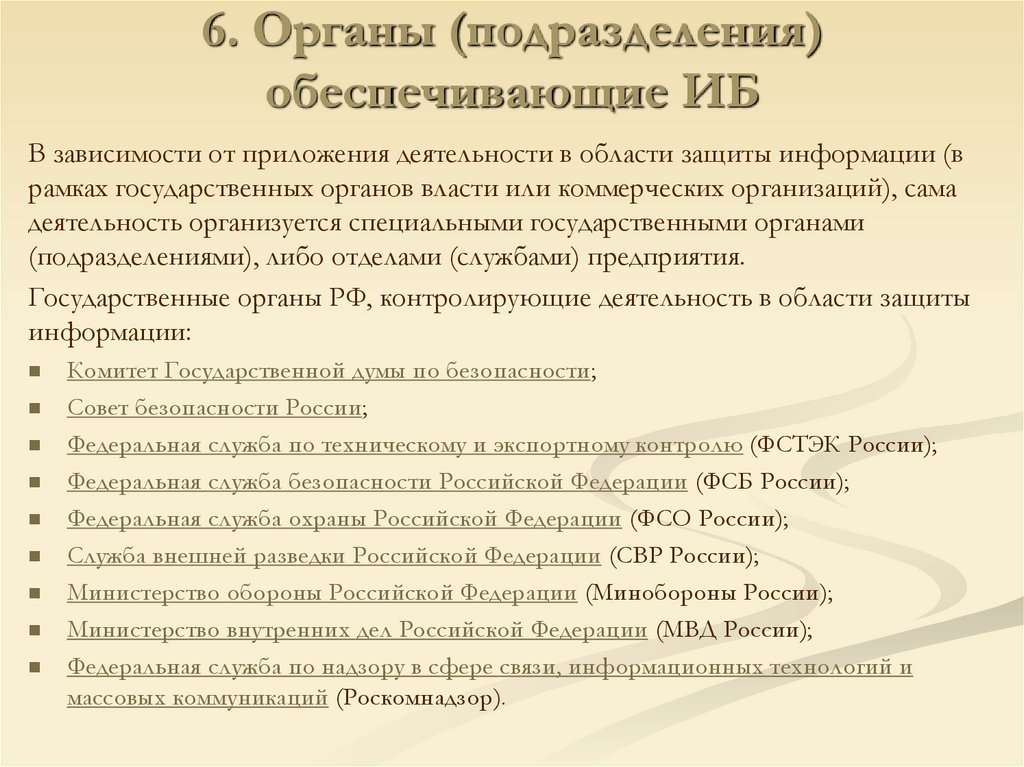

6. Органы (подразделения)обеспечивающие ИБ

В зависимости от приложения деятельности в области защиты информации (в

рамках государственных органов власти или коммерческих организаций), сама

деятельность организуется специальными государственными органами

(подразделениями), либо отделами (службами) предприятия.

Государственные органы РФ, контролирующие деятельность в области защиты

информации:

Комитет Государственной думы по безопасности;

Совет безопасности России;

Федеральная служба по техническому и экспортному контролю (ФСТЭК России);

Федеральная служба безопасности Российской Федерации (ФСБ России);

Федеральная служба охраны Российской Федерации (ФСО России);

Служба внешней разведки Российской Федерации (СВР России);

Министерство обороны Российской Федерации (Минобороны России);

Министерство внутренних дел Российской Федерации (МВД России);

Федеральная служба по надзору в сфере связи, информационных технологий и

массовых коммуникаций (Роскомнадзор).

16.

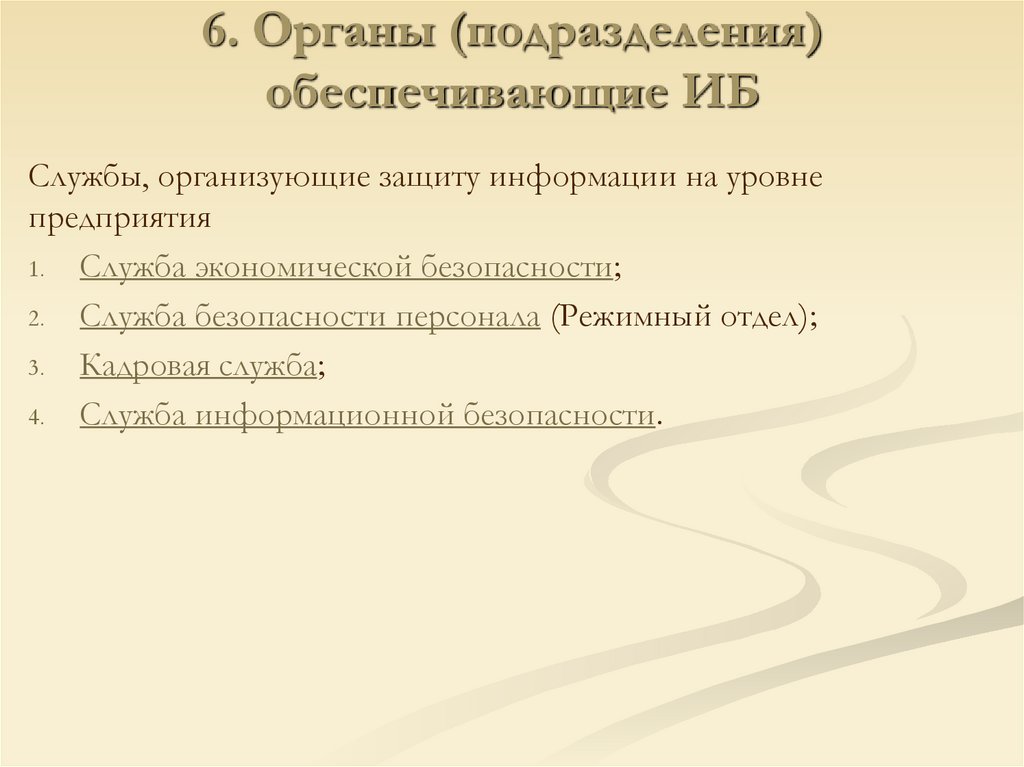

6. Органы (подразделения)обеспечивающие ИБ

Службы, организующие защиту информации на уровне

предприятия

1. Служба экономической безопасности;

2. Служба безопасности персонала (Режимный отдел);

3. Кадровая служба;

4. Служба информационной безопасности.

17.

7. Организационно-технические и режимные меры иметоды (Политика информационной безопасности).

Для описания технологии защиты информации конкретной информационной

системы обычно строится так называемая Политика информационной

безопасности или Политика безопасности рассматриваемой информационной системы.

Политика безопасности (информации в организации) (англ. Organizational

security policy) — совокупность документированных правил, процедур,

практических приёмов или руководящих принципов в области безопасности

информации, которыми руководствуется организация в своей деятельности.

Политика безопасности информационно-телекоммуникационных технологий (англ. ІСТ

security policy) — правила, директивы, сложившаяся практика, которые определяют, как в

пределах организации и её информационно-телекоммуникационных технологий

управлять, защищать и распределять активы, в том числе критичную информацию.

Для построения Политики информационной безопасности рекомендуется отдельно

рассматривать следующие направления защиты информационной системы[10]:

Защита объектов информационной системы;

Защита процессов, процедур и программ обработки информации;

Защита каналов связи (акустические, инфракрасные, проводные, радиоканалы и др.);

Подавление побочных электромагнитных излучений;

Управление системой защиты.

18.

7. Организационно-технические и режимные меры иметоды (Политика информационной безопасности).

При этом по каждому из перечисленных выше направлений Политика

информационной безопасности должна описывать следующие этапы создания

средств защиты информации:

Определение информационных и технических ресурсов, подлежащих защите;

Выявление полного множества потенциально возможных угроз и каналов утечки

информации;

Проведение оценки уязвимости и рисков информации при имеющемся

множестве угроз и каналов утечки;

Определение требований к системе защиты;

Осуществление выбора средств защиты информации и их характеристик;

Внедрение и организация использования выбранных мер, способов и средств

защиты;

Осуществление контроля целостности и управление системой защиты.

Политика информационной безопасности оформляется в виде документированных

требований на информационную систему. Документы обычно разделяют по

уровням описания (детализации) процесса защиты.

19.

7. Организационно-технические и режимные меры иметоды (Политика информационной безопасности).

Документы верхнего уровня Политики информационной безопасности отражают позицию

организации к деятельности в области защиты информации, её стремление соответствовать

государственным, международным требованиям и стандартам в этой области. Подобные документы

могут называться «Концепция ИБ», «Регламент управления ИБ», «Политика ИБ», «Технический

стандарт ИБ» и т. п. Область распространения документов верхнего уровня обычно не

ограничивается, однако данные документы могут выпускаться и в двух редакциях — для внешнего и

внутреннего использования.

Согласно ГОСТ Р ИСО/МЭК 17799—2005, на верхнем уровне Политики информационной

безопасности должны быть оформлены следующие документы: «Концепция обеспечения ИБ»,

«Правила допустимого использования ресурсов информационной системы», «План обеспечения

непрерывности бизнеса».

К среднему уровню относят документы, касающиеся отдельных аспектов информационной

безопасности. Это требования на создание и эксплуатацию средств защиты информации,

организацию информационных и бизнес-процессов организации по конкретному направлению

защиты информации. Например: Безопасности данных, Безопасности коммуникаций,

Использования средств криптографической защиты, Контентная фильтрация и т. п. Подобные

документы обычно издаются в виде внутренних технических и организационных политик

(стандартов) организации. Все документы среднего уровня политики информационной

безопасности конфиденциальны.

В политику информационной безопасности нижнего уровня входят регламенты работ, руководства

по администрированию, инструкции по эксплуатации отдельных сервисов информационной

безопасности.

20.

8. Программно-технические способы и средстваобеспечения информационной безопасности

В литературе предлагается следующая классификация средств защиты информации.

1. Средства защиты от несанкционированного доступа (НСД):

2. Системы анализа и моделирования информационных потоков (CASE-системы).

3. Системы мониторинга сетей.

4. Анализаторы протоколов.

5. Антивирусные средства.

6. Межсетевые экраны.

7. Криптографические средства.

8. Системы резервного копирования.

9. Системы бесперебойного питания.

10. Системы аутентификации.

11. Средства предотвращения взлома корпусов и краж оборудования.

12. Средства контроля доступа в помещения.

13. Инструментальные средства анализа систем защиты.

21.

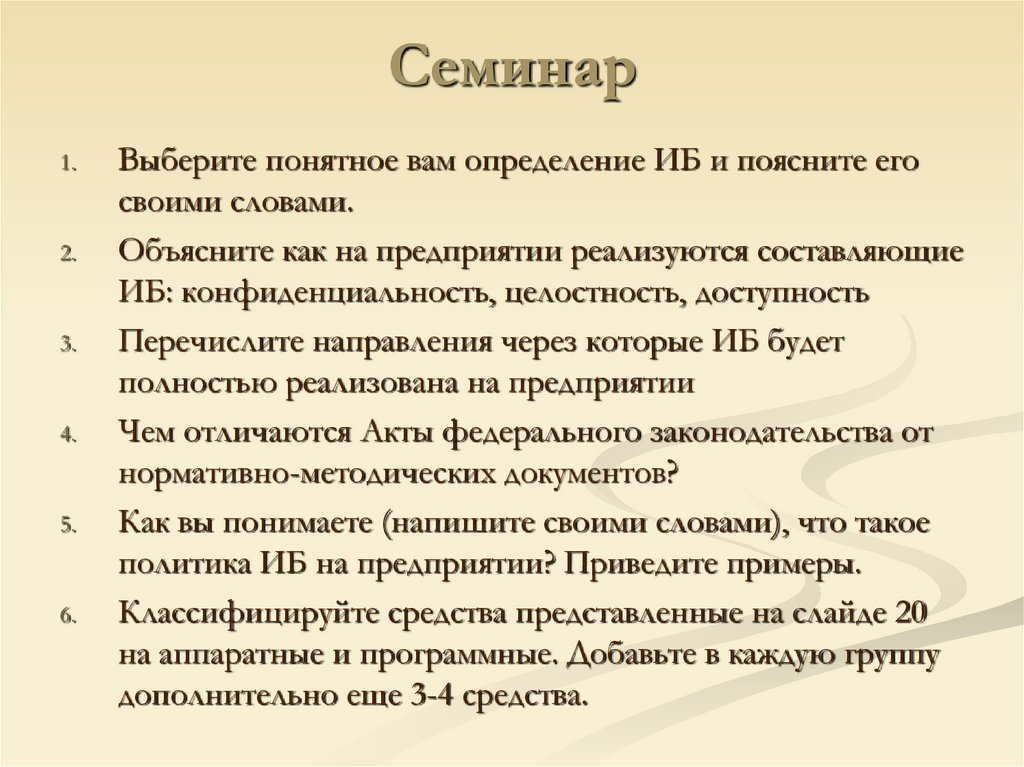

Семинар1.

2.

3.

4.

5.

6.

Выберите понятное вам определение ИБ и поясните его

своими словами.

Объясните как на предприятии реализуются составляющие

ИБ: конфиденциальность, целостность, доступность

Перечислите направления через которые ИБ будет

полностью реализована на предприятии

Чем отличаются Акты федерального законодательства от

нормативно-методических документов?

Как вы понимаете (напишите своими словами), что такое

политика ИБ на предприятии? Приведите примеры.

Классифицируйте средства представленные на слайде 20

на аппаратные и программные. Добавьте в каждую группу

дополнительно еще 3-4 средства.

Право

Право