Похожие презентации:

Информация как объект правового регулирования. Правонарушения в сфере компьютерной информации

1.

ИНФОРМАЦИЯ КАК ОБЪЕКТПРАВОВОГО РЕГУЛИРОВАНИЯ.

ПРАВОНАРУШЕНИЯ В СФЕРЕ

КОМПЬЮТЕРНОЙ

ИНФОРМАЦИИ.

Преподаватель информатики и ИКТ.

Руф О.Э.

2.

План презентации:Информация – объект собственности

II. Основные правовые документы в области защиты

информации

III. Правонарушения в сфере информационных

технологий

I.

1.

2.

3.

4.

5.

Нарушения авторских прав

Классификация правонарушений

УК РФ на защите компьютерной информации

Статистика правонарушений

Способы мошенничества

IV. Предупреждение компьютерных преступлений

V.

Громкие дела по кибератакам

3.

Информация является объектомправового регулирования.

Информация не является

материальным объектом.

Информация фиксируется

на материальных

носителях: книги, диски,

кассеты и прочие накопители,

предназначенные для

хранения информации

4.

Процесс распространения материального носителя.Субъектвладелец

Субъектпользователь

Утрата прав собственности

владельца информации

Тиражирование информации

Интенсивность этого процесса существенно

возросла в связи с распространением сети Интернет.

5.

Информация - объект собственности• Очень часто не учитываются

интересы тех, кто создаёт продукты

интеллектуальной деятельности

(книги, музыку, картины и др.).

• Их продукт становится достоянием

множества людей, которые

пользуются им безвозмездно, безо

всякого на то согласия авторов или

издательств размещаются на

различных сайтах без ссылок на

первоначальный источник.

6.

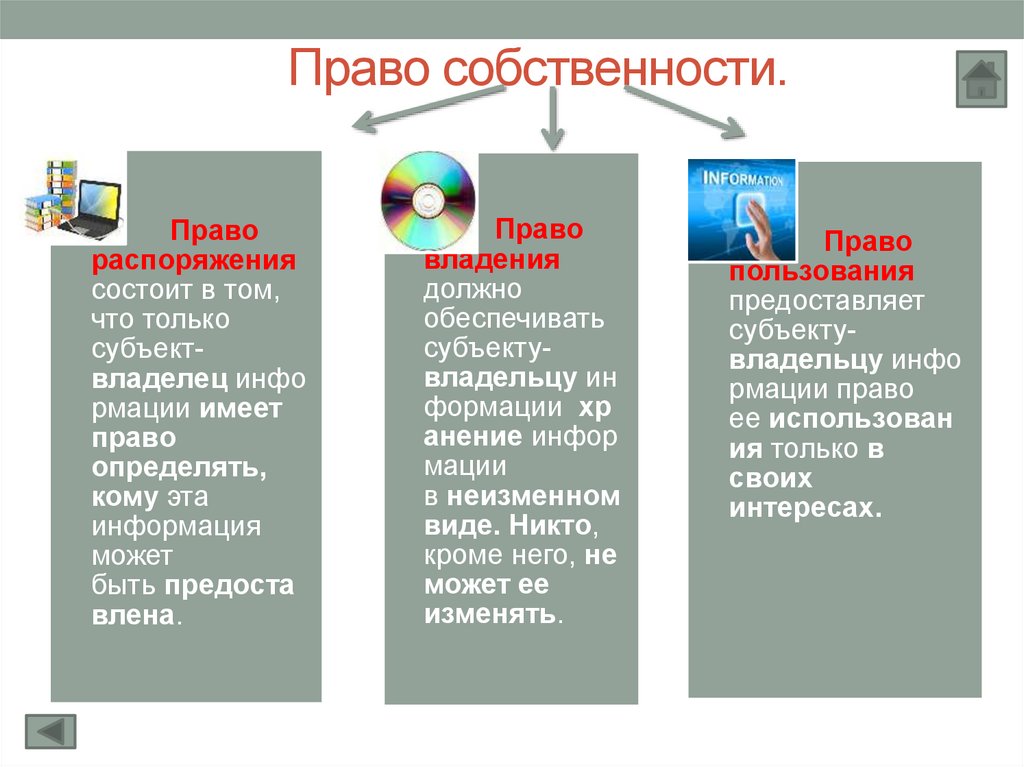

Право собственности.Право

распоряжения

состоит в том,

что только

субъектвладелец инфо

рмации имеет

право

определять,

кому эта

информация

может

быть предоста

влена.

Право

владения

должно

обеспечивать

субъектувладельцу ин

формации хр

анение инфор

мации

в неизменном

виде. Никто,

кроме него, не

может ее

изменять.

Право

пользования

предоставляет

субъектувладельцу инфо

рмации право

ее использован

ия только в

своих

интересах.

7.

ОСНОВНЫЕ НОРМАТИВНО ПРАВОВЫЕ АКТЫ ВОБЛАСТИ

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ И ЗАЩИТЫ

ИНФОРМАЦИИ

8.

Правовые аспекты.• Любой субъект-пользователь обязан приобрести

права, прежде чем воспользоваться

интересующим его информационным продуктом.

• Любой закон о праве собственности регулирует

отношения между субъектом-владельцем и

субъектом-пользователем.

• Законы должны защищать как права

собственника, так и права законных

владельцев, которые приобрели информационный

продукт законным путем.

• Нормативно-правовую основу составляют

юридические документы: законы, указы,

постановления, которые обеспечивают

цивилизованные отношения на информационном

рынке

9.

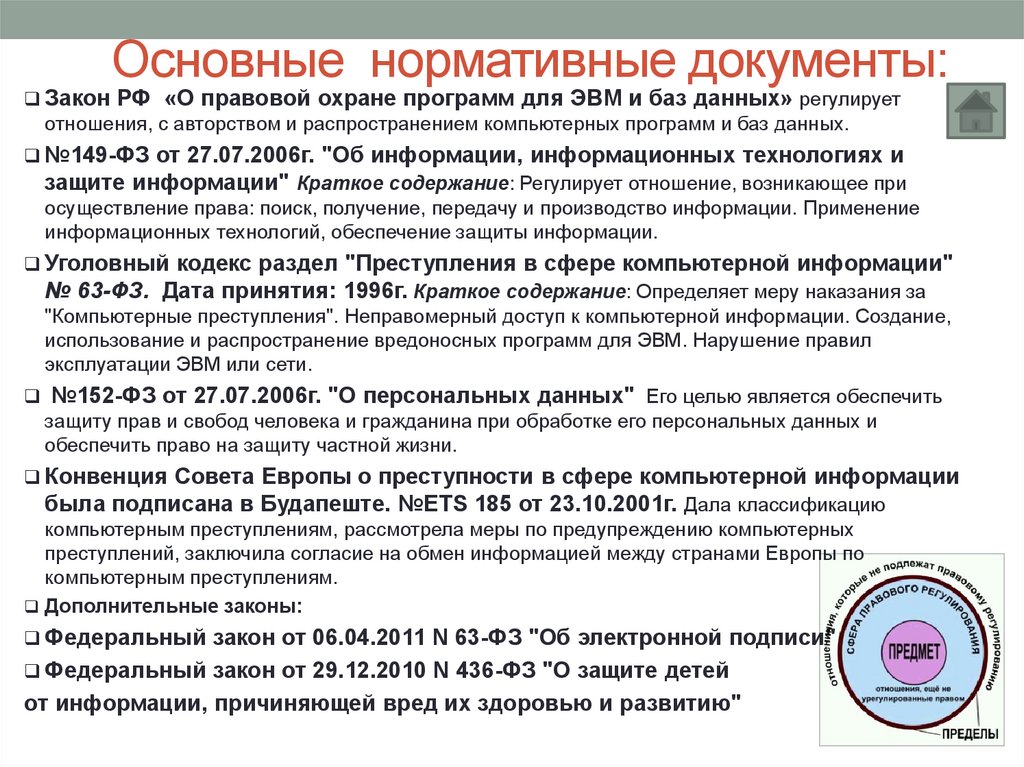

Основные нормативные документы:Закон РФ «О правовой охране программ для ЭВМ и баз данных» регулирует

отношения, с авторством и распространением компьютерных программ и баз данных.

№149-ФЗ от 27.07.2006г. "Об информации, информационных технологиях и

защите информации" Краткое содержание: Регулирует отношение, возникающее при

осуществление права: поиск, получение, передачу и производство информации. Применение

информационных технологий, обеспечение защиты информации.

Уголовный кодекс раздел "Преступления в сфере компьютерной информации"

№ 63-ФЗ. Дата принятия: 1996г. Краткое содержание: Определяет меру наказания за

"Компьютерные преступления". Неправомерный доступ к компьютерной информации. Создание,

использование и распространение вредоносных программ для ЭВМ. Нарушение правил

эксплуатации ЭВМ или сети.

№152-ФЗ от 27.07.2006г. "О персональных данных" Его целью является обеспечить

защиту прав и свобод человека и гражданина при обработке его персональных данных и

обеспечить право на защиту частной жизни.

Конвенция Совета Европы о преступности в сфере компьютерной информации

была подписана в Будапеште. №ЕТS 185 от 23.10.2001г. Дала классификацию

компьютерным преступлениям, рассмотрела меры по предупреждению компьютерных

преступлений, заключила согласие на обмен информацией между странами Европы по

компьютерным преступлениям.

Дополнительные законы:

Федеральный закон от 06.04.2011 N 63-ФЗ "Об электронной подписи"

Федеральный закон от 29.12.2010 N 436-ФЗ "О защите детей

от информации, причиняющей вред их здоровью и развитию"

10.

ПРАВОНАРУШЕНИЯ ВСФЕРЕ ИНФОРМАЦИОННЫХ

ТЕХНОЛОГИЙ

11.

• Правонарушение – юридический факт (наряду ссобытием и действием), действия, противоречащие

нормам права (антипод правомерному поведению).

12.

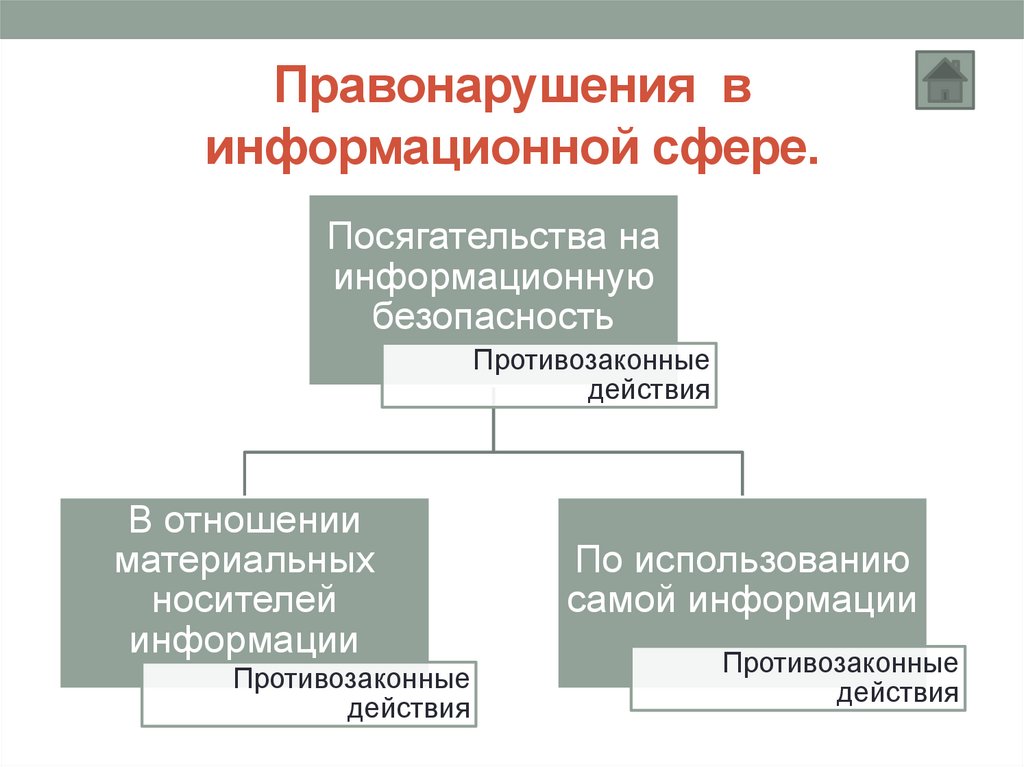

Правонарушения винформационной сфере.

Посягательства на

информационную

безопасность

Противозаконные

действия

В отношении

материальных

носителей

информации

Противозаконные

действия

По использованию

самой информации

Противозаконные

действия

13.

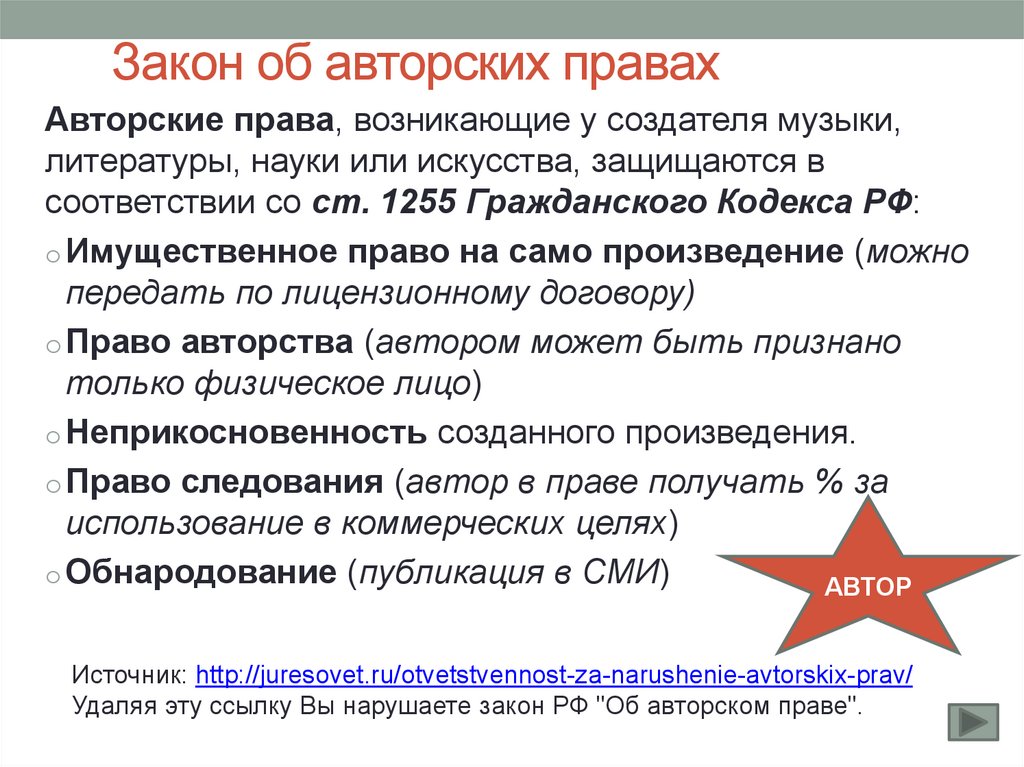

Закон об авторских правахАвторские права, возникающие у создателя музыки,

литературы, науки или искусства, защищаются в

соответствии со ст. 1255 Гражданского Кодекса РФ:

o Имущественное право на само произведение (можно

передать по лицензионному договору)

o Право авторства (автором может быть признано

только физическое лицо)

o Неприкосновенность созданного произведения.

o Право следования (автор в праве получать % за

использование в коммерческих целях)

o Обнародование (публикация в СМИ)

АВТОР

Источник: http://juresovet.ru/otvetstvennost-za-narushenie-avtorskix-prav/

Удаляя эту ссылку Вы нарушаете закон РФ "Об авторском праве".

14.

Смежные праваЭто права на исполнение произведения, фонограмму,

базы данных, эфирные или кабельные сообщения в

телевещании, обнародованные после перехода в

общественное достояние произведения.

Примерами смежных прав, которые могут быть

реализованы только с согласия автора, могут быть

режиссерские постановки спектаклей, исполнение

песни или танца, звуковое сопровождение и т.д.

15.

ПРИМЕРЫ нарушения авторских прав• Скачивание фильмов с нарушением прав создателя

• Контрафактная продукция (пиратская запись,

копия)

• Распространение треков через социальные сети

• Воспроизведение роликов, художественных фильмов

или домашних видео в ютубе или инстанграмме без

ведома автора

16.

ОтветственностьВид

ответственности

Гражданская

Административная

Примеры нарушений

Использование произведений автора

без его ведома

Ввоз контрафактной продукции

Создание копий в прокат без ведома

автора

Распространение объектов авторских

прав

Уголовная

Плагиат

ответственность Использование контрафактов или их

приобретение, хранение, перевозка с

целью дальнейшего

распространения.

17.

КЛАССИФИКАЦИЯПРАВОНАРУШЕНИЙ

18.

Состав преступления становится материальнымПреступления признаются оконченными в момент

наступления общественно опасных материальных

последствий, таких как:

блокирование;

уничтожение;

копирование;

модификация информации;

создание, распространения или использование

компьютерной программы или информации.

Субъектом преступных посягательств признаётся

вменяемое физлицо, достигшее 16-летнего возраста.

19.

В зависимости от способа использования компьютера присовершении преступлений выделяет категории правонарушений:

1. Компьютер является объектом

правонарушения, когда цель преступника похитить информацию или нанести вред

интересующей его системе.

2. Компьютеры используются как средства,

способствующие совершению такого

преступления как, например, попытка

преодоления защиты системы (атака), или более

традиционного преступления (например,

мошенничества), совершаемого с помощью

электронных средств.

3. Компьютер используется как запоминающее

устройство.

20.

Преступления в сфере информационных технологийвключают:

1. Распространение вредоносных вирусов;

2. Взлом паролей;

3. Кража номеров кредитных карточек и других

банковских реквизитов (фишинг);

4. Распространение противоправной

информации (клеветы, материалов

порнографического характера, материалов,

возбуждающих межнациональную и

межрелигиозную вражду и т.п.) через Интернет.

21.

Основные виды преступлений, связанных свмешательством в работу компьютеров

1. Несанкционированный доступ к информации,

хранящейся в компьютере.

2. Ввод в программное обеспечение «логических бомб»,

которые срабатывают при выполнении определённых

условий и частично или полностью выводят из строя

компьютерную систему.

3. Разработка и распространение компьютерных

вирусов.

4. Преступная небрежность в разработке, изготовлении

и эксплуатации программно-вычислительных

комплексов, приведшая к тяжким последствиям.

5. Подделка компьютерной информации.

6. Хищение компьютерной информации.

22.

23.

УК РФ на защитекомпьютерной информации

• Статья 272. В этой статье описывается

неправомерность действий направленных на

получение доступа и личной информации других

пользователей. Другими словами, эта статья

устанавливает наказание за хищение личной

информации.

• Статья 273. В ней описывается незаконность

создания и распространения вирусных программ

для ЭВМ (ПК), а также определяет уголовную

ответственность за совершение подобного

правонарушения.

• Статья 274 - неправильная или незаконная

эксплуатация ПК или их сетей.

24.

Неправомерный доступ: (ст. 272 УК РФ)• уничтожение данных (приведение системы в

состояние, которое исключает ее использование по

назначению);

• блокировка (становится невозможным

правомерный доступ к программе);

• модификация (внесение изменений в программу,

в текст с информацией и др.);

• копирование охраняемой информации (на любые

носители: бумажный, флеш-карту и т.д.).

ЗАЩИТА: устанавливается специальная защита,

особое программное обеспечение, система паролей

и кодов

25.

Создание вредоносных программ(ст. 273 УК РФ)

К правонарушениям относится не только Создание , но

и Распространение, и Использование вредоносных

программ

Для ответственности здесь не требуется, чтобы

компьютерная система была уничтожена,

модифицирована и т.д., важен сам факт создания

вредоносной программы

26.

Наиболее распространённые видывредоносных программ

• Компьютерные вирусы, которые при запуске

нарушают нормальное функционирование

установленных программ, искажают результаты

вычислений, портят отдельные файлы и каталоги.

• «Троянские кони» — программы, выполняющие

различные несанкционированные, вредоносные

функции.

• «Логические бомбы» (изменение кода программы,

выводящее из строя программу или систему ЭВМ).

27.

Нарушение правил хранениякомпьютерной информации (ст. 274 УК РФ)

Относятся нарушения по:

хранению;

эксплуатации (использованию);

обработки;

передачи компьютерной информации.

Существуют федеральные законы, должностные

инструкции, уставы, в которых подробно указан

порядок обращения с информацией.

28.

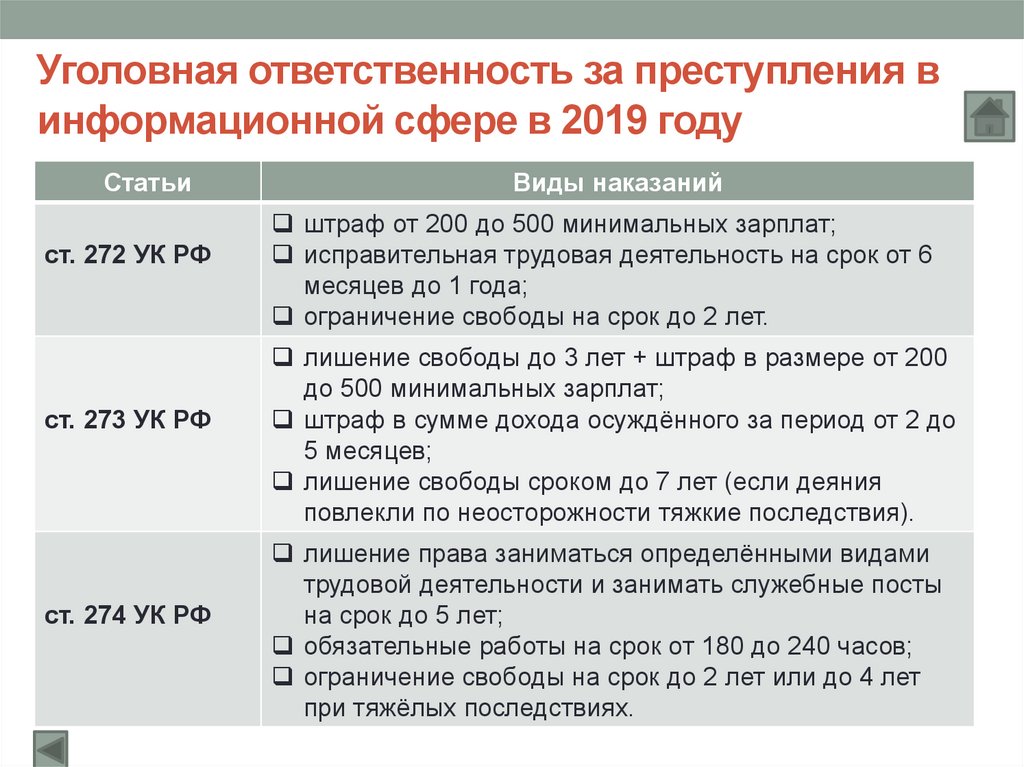

Уголовная ответственность за преступления винформационной сфере в 2019 году

Статьи

ст. 272 УК РФ

ст. 273 УК РФ

ст. 274 УК РФ

Виды наказаний

штраф от 200 до 500 минимальных зарплат;

исправительная трудовая деятельность на срок от 6

месяцев до 1 года;

ограничение свободы на срок до 2 лет.

лишение свободы до 3 лет + штраф в размере от 200

до 500 минимальных зарплат;

штраф в сумме дохода осуждённого за период от 2 до

5 месяцев;

лишение свободы сроком до 7 лет (если деяния

повлекли по неосторожности тяжкие последствия).

лишение права заниматься определёнными видами

трудовой деятельности и занимать служебные посты

на срок до 5 лет;

обязательные работы на срок от 180 до 240 часов;

ограничение свободы на срок до 2 лет или до 4 лет

при тяжёлых последствиях.

29.

СТАТИСТИКАПРОВОНАРУШЕНИЙ

30.

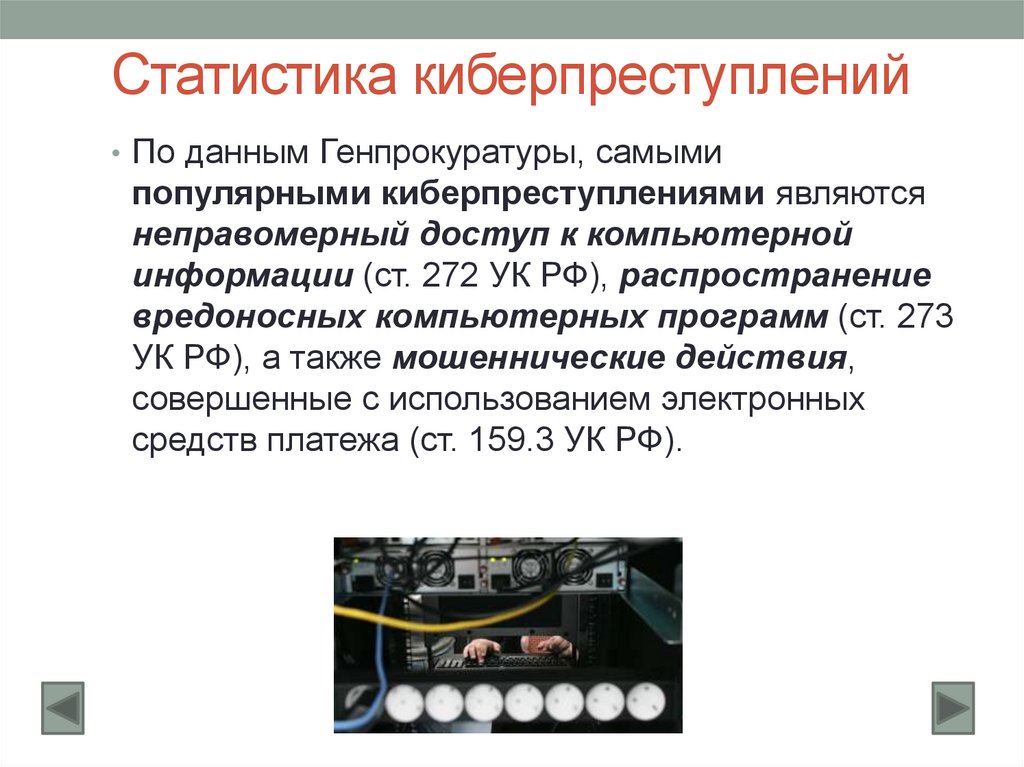

Статистика киберпреступлений• По данным Генпрокуратуры, самыми

популярными киберпреступлениями являются

неправомерный доступ к компьютерной

информации (ст. 272 УК РФ), распространение

вредоносных компьютерных программ (ст. 273

УК РФ), а также мошеннические действия,

совершенные с использованием электронных

средств платежа (ст. 159.3 УК РФ).

31.

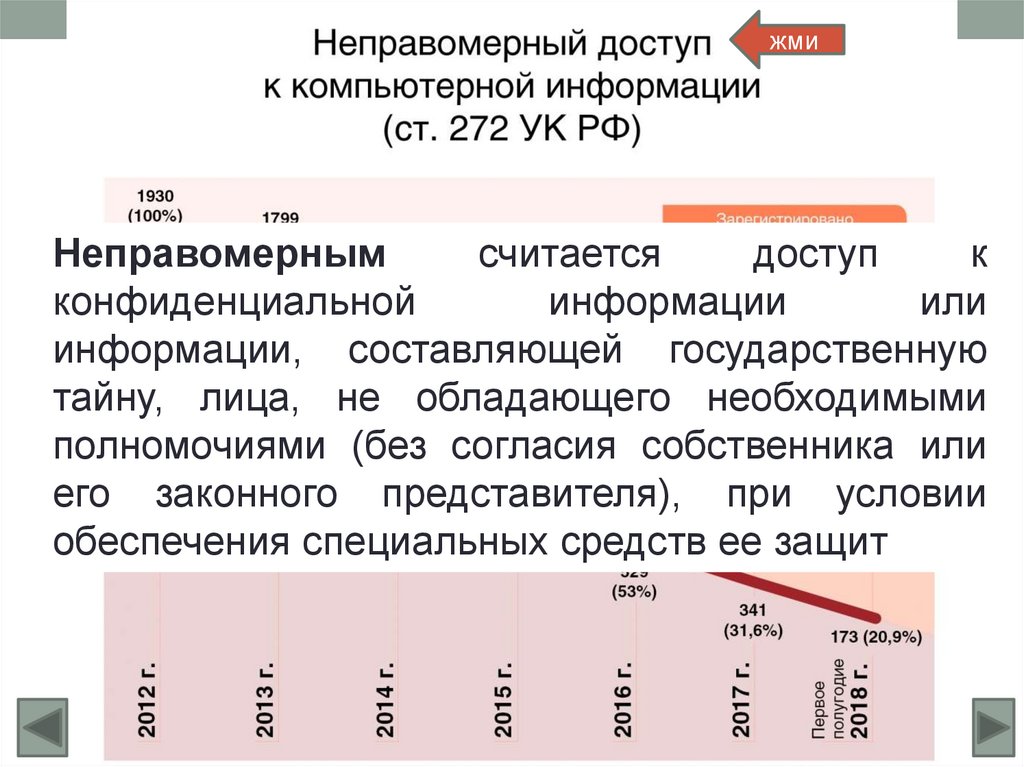

жмиНеправомерным

считается

доступ

к

конфиденциальной

информации

или

информации, составляющей государственную

тайну, лица, не обладающего необходимыми

полномочиями (без согласия собственника или

его законного представителя), при условии

обеспечения специальных средств ее защит

32.

жмиВредоносное программное обеспечение –

это основной инструмент киберпреступников. С

помощью различных видов вредоносных

программ злоумышленники осуществляют

взломы систем, хищение конфиденциальной

информации, рассылку спама и атаки на отказ

в обслуживании.

Взлом или распространение вирусов

совершаются не ради забавы, а для кражи

денег или информации, которую можно

продать.

33.

жмиК основным видам мошенничества с

использованием платежных карт относят

использование неполученных, поддельных

украденных или утерянных карт, проведение

транзакций с использованием украденных

реквизитов, несанкционированное

использование персональных данных

держателя карты и информации по счету

клиента и пр.

34.

Цель мошенников – заставить передатьим денежные средства добровольно.

35.

злоумышленники часто используют• электронные кошельки,

• социальные сети;

• интернет-магазины и сайты;

• электронные счета, на которые

необходимо осуществлять

перевод денежных средств.

• получение различных «смсрассылок» или «электронных

писем» с просьбой перевода

денежных средств на

электронные счета;

• звонки якобы от сотрудников

правоохранительных органов

или банков

36.

чтобы не попасться на удочкуинтернет-мошенников

• не доверять всем непонятным

сообщениям, в которых содержится

просьба предоставить личные

данные;

• игнорировать спам;

• не открывать все маломальские

подозрительные письма, приходящие

на ваш ящик;

• никогда не сообщать ваши

персональные данные личностям, в

чистоте намерений которых вы не

уверены;

• быть аккуратными при совершении

онлайн-покупок, выбирать для этого

сайты, обеспечивающие

безопасность сделок и

конфиденциальность личных данных.

37.

ПРЕДУПРЕЖДЕНИЕКОМПЬЮТЕРНЫХ

ПРЕСТУПЛЕНИЙ

38.

Число нераскрытых преступленийрастёт по следующим причинам:

несовершенство действующего уголовного

законодательства

II. сроки за совершение киберпреступлений мягкие и

условные

III. преступления в сфере высоких технологий являются

сложными для расследования, они требуют

специальных знаний, опыта и ресурсов со стороны

сотрудников правоохранительных органов.

IV. низкий уровень защищенности: «Наши родственники и

коллеги имеют минимальные знания о компьютерной

гигиене и правилах безопасной работы в интернете,

это делает их легкой добычей для

киберпреступников».

V. рост киберпреступности как индустрии

I.

39.

Предупреждение компьютерных преступленийК техническим мерам относят:

• защита от несанкционированного доступа к системе,

• резервирование особо важных компьютерных

подсистем,

• организацию вычислительных сетей с возможностью

перераспределения ресурсов в случае нарушения

работоспособности отдельных звеньев,

• установка оборудования обнаружения и тушения

пожара,

• принятие конструкционных мер защиты от хищений,

саботажа, диверсий, взрывов, установка резервных

систем электропитания,

• оснащение помещений замками, установка

сигнализации и многое другое.

40.

Предупреждение компьютерныхпреступлений

К организационным мерам относят:

• охрана вычислительного центра,

• тщательный подбор персонала,

• исключение случаев ведения особо важных работ

только одним человеком,

• организация обслуживания вычислительного

центра посторонней организацией или лицами,

незаинтересованными в сокрытии фактов

нарушения работы центра,

• установка средств защиты от всех

пользователей (включая высшее руководство),

• возложение ответственности на лиц, которые

должны обеспечить безопасность центра.

41.

Предупреждение компьютерных преступленийК правовым мерам относят:

• разработку норм, устанавливающих

ответственность за компьютерные преступления,

• защита авторских прав программистов,

• совершенствование уголовного, гражданского

законодательства и судопроизводства.

• общественный контроль за разработчиками

компьютерных систем и принятие

международных договоров об ограничениях, если

они влияют или могут повлиять на военные,

экономические и социальные аспекты жизни стран,

заключающих соглашение.

42.

Организации• Ключевыми организациями России, занимающимися

вопросами безопасности в сфере информационных

технологий, являются:

• ФСБ РФ

• Министерство обороны РФ

• Росгвардия

• МВД РФ

• ФСО РФ

43.

КИБЕРАТАКИ44.

Громкие преступленияжми

• В середине мая 2019 года американская компания

Advanced Intelligence (AdvIntel), специализирующаяся на

разведке угроз информационной безопасности,

сообщила о взломе серверов трёх производителей

антивирусов: Trend Micro, Symantec и McAfee. За этим

киберпреступлением, по данным экспертов, стоит

русскоязычная хакерская группировка Fxmsp, которая

начала продавать на теневых веб-сайтах исходные коды

антивирусных продуктов, попросив за них $300 тыс.

45.

Громкие преступления• 13 мая 2019 года стало известно о существовании

кибергруппировки, которая несколько лет атаковала

российские госструктуры и компании, используя для

взлома планировщик задач операционной системы.

• Хакеры после взлома исследовали сети на предмет

уязвимостей, загружали туда вредоносные программы

и занимались шпионажем. Как злоумышленники

использовали полученную информацию, неизвестно.

46.

Ущерб от правонарушений• В 2018 году

количество кибератак в России увеличилось вдвое,

а доходы хакеров превысили 2 млрд рублей.

• около 75% кибератак приходится на кредитнофинансовые организации, электронную

коммерцию, игровой бизнес. Кроме того, все чаще

жертвами хакеров становятся инфраструктурные

объекты.

• Сбербанк: Потери российской экономики из-за

кибератак могут превысить 1 трлн рублей

47.

Госдума на защите КИИКИИ (КРИТИЧЕСКАЯ ИНФОРМАЦИОННАЯ

ИНФРАСТРУКТУРА) - информационные и

телекоммуникационные системы государственных

органов. Сюда же относятся автоматизированные

системы управления технологическими процессами в

оборонной, топливной, ракетно-космической, атомной,

химической, металлургической и горнодобывающей

промышленности, а также в сферах здравоохранения,

связи, транспорта, энергетики и финансов.

48.

источники• http://juresovet.ru/otvetstvennost-za-narushenie-

avtorskix-prav/

• http://ugolovnyi-expert.com/prestupleniya-v-sferekompyuternoj-informacii/

• http://pyt-yah-online.ru/articles/media/2018/4/14/kakobezopasit-sebya-ot-moshennichestv-svyazannyih-sispolzovaniem-informatsionnyih-tehnologij/

• https://moy-urist.ru

Право

Право