Похожие презентации:

Методы определения виртуального окружения вредоносным ПО

1.

Методы определения виртуальногоокружения вредоносным ПО

Выполнили студенты:

Новиков Д. М. (БИБ221)

Кудрявцев Л. А. (БИБ221)

2.

Компьютерный вирус - вид вредоносных программ, способныхвнедряться в код других программ, системные области

памяти, загрузочные секторы и распространять свои копии по

разнообразным каналам связи.

Основная цель вируса — его распространение. Кроме того, часто

его сопутствующей функцией является нарушение работы

программно-аппаратных комплексов — удаление файлов,

удаление операционной системы, приведение в негодность

структур размещения данных, нарушение работоспособности

сетевых структур, кража личных данных, вымогательство,

блокирование работы пользователей и т. п.

Типы вредоносных программ:

- сетевые черви

- классические компьютерные вирусы

- троянские программы

- хакерские утилиты и прочие вредоносные программы

- сталкерское ПО (программы-шпионы)

- ботнет (Botnet)

3.

Существует два вида анализа кода:4.

Статический анализ – метод «Белого ящика» – представляетсобой тип тестирования, при котором, в отличие от динамического

анализа, не происходит выполнения программы, а анализируется

весь ее код. В результате мы имеем нахождение большего

количества уязвимостей.

Также метод выгодно отличает возможность внедрения в

начальные стадии разработки: чем раньше обнаруживаем

уязвимость, тем дешевле обходится ее устранение.

У метода есть два основных недостатка. Первый – наличие

ложноположительных срабатываний. Как следствие –

необходимость оценки, что перед тобой реальная уязвимость или

ошибка сканера. Второй недостаток – необходимость наличия

исходного кода программы, который не всегда доступен. В

последнем случае помогает бинарный анализ – он позволяет с

помощью технологий реверс-инжиниринга провести статический

анализ кода, даже если у нас нет исходника.

5.

Динамический анализ – его также называют методом «Черногоящика» – представляет собой проверку программы на наличие

уязвимостей непосредственно во время ее выполнения.

У этого подхода есть свои преимущества:

Во-первых, поскольку уязвимости находятся в исполняемой

программе и обнаружение ошибки происходит с помощью ее

эксплуатации, возникает меньше ложных срабатываний, чем при

использовании статического анализа. Плюс для выполнения

данного вида анализа не нужен исходный код.

Но есть и слабые места, в частности, данным методом нельзя

обнаружить все возможные уязвимости, в связи с чем существуют

риски пропущенных уязвимостей. Не все уязвимости могут себя

проявить при таком методе тестирования. Например, временная

бомба или захардкоженные креды. Кроме того, метод требует

максимально точного воспроизведения боевой среды при

тестировании.

6.

Виртуальная машина - программная илиаппаратная система, эмулирующая аппаратное

обеспечение компьютера и исполняющая программы

для guest-платформы на host-платформе

или виртуализирующая некоторую платформу и

создающая на ней среды, изолирующие друг от друга

программы и даже операционные системы

7.

Виртуальные машины могут использоваться для:- защиты информации и ограничения возможностей

программ

- исследования производительности ПО или новой

компьютерной архитектуры

- эмуляции различных архитектур (например, эмулятор

игровой приставки)

- запуска вредоносного кода с целью перехвата

управления инфицированной системой

- проверки программ на содержание вредоносного ПО.

- защиты информации и ограничения возможностей

программ (песочницы)

- И др

8.

Текущее положение9.

Человеческое поведение10.

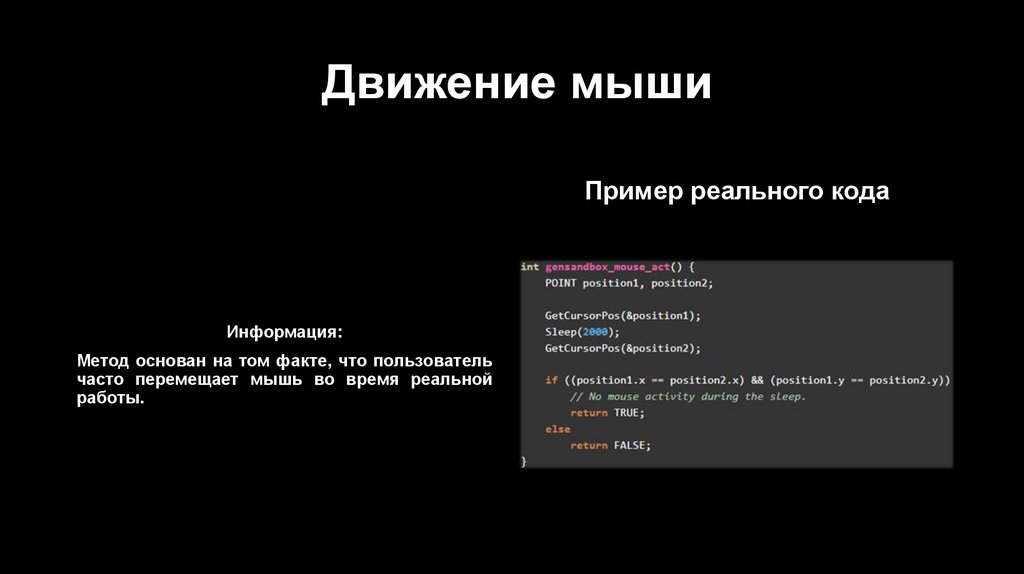

Движение мышиПример реального кода

Информация:

Метод основан на том факте, что пользователь

часто перемещает мышь во время реальной

работы.

11.

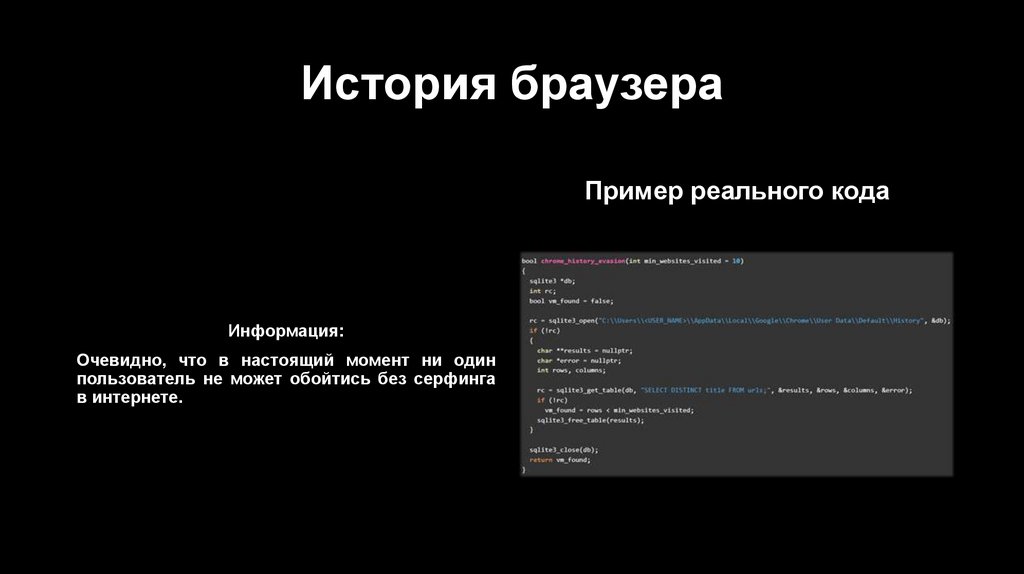

История браузераПример реального кода

Информация:

Очевидно, что в настоящий момент ни один

пользователь не может обойтись без серфинга

в интернете.

12.

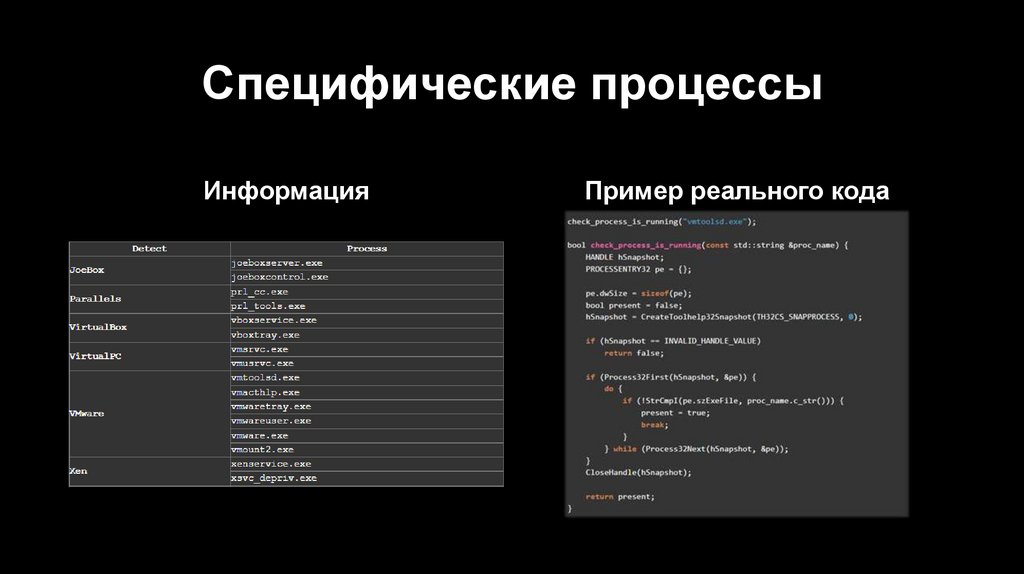

Процессы13.

Специфические процессыИнформация

Пример реального кода

14.

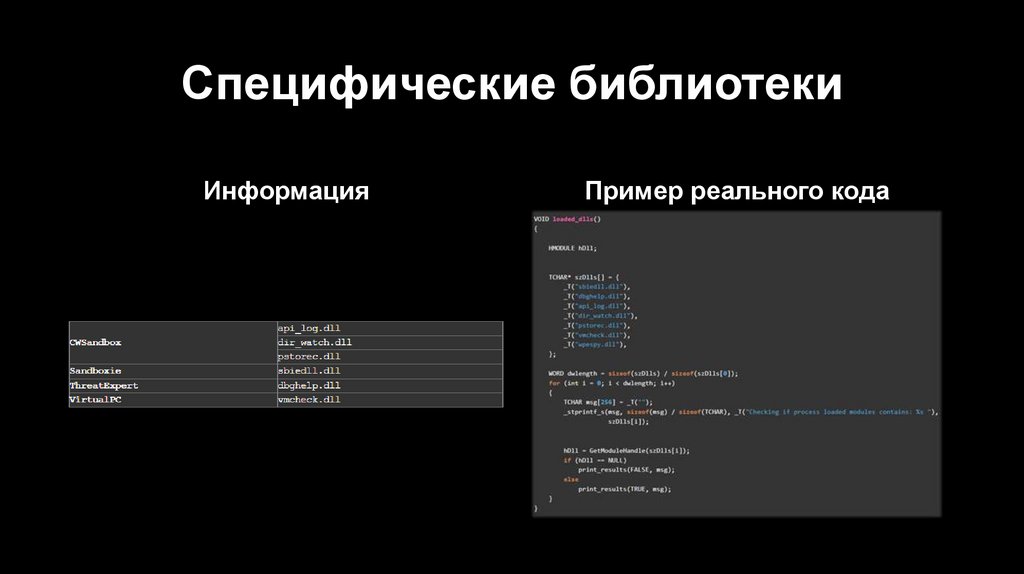

Специфические библиотекиИнформация

Пример реального кода

15.

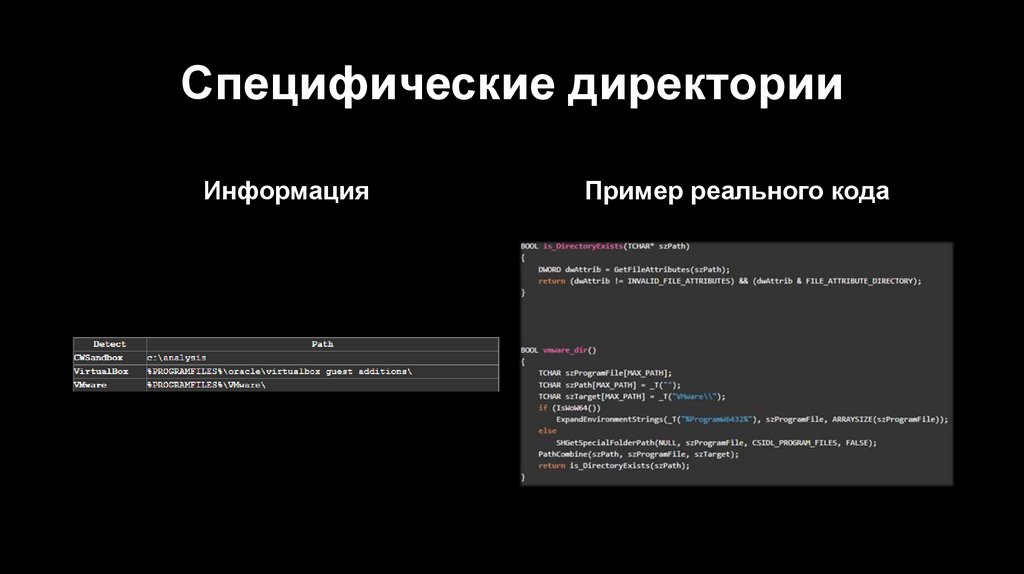

Файловая система16.

Специфические директорииИнформация

Пример реального кода

17.

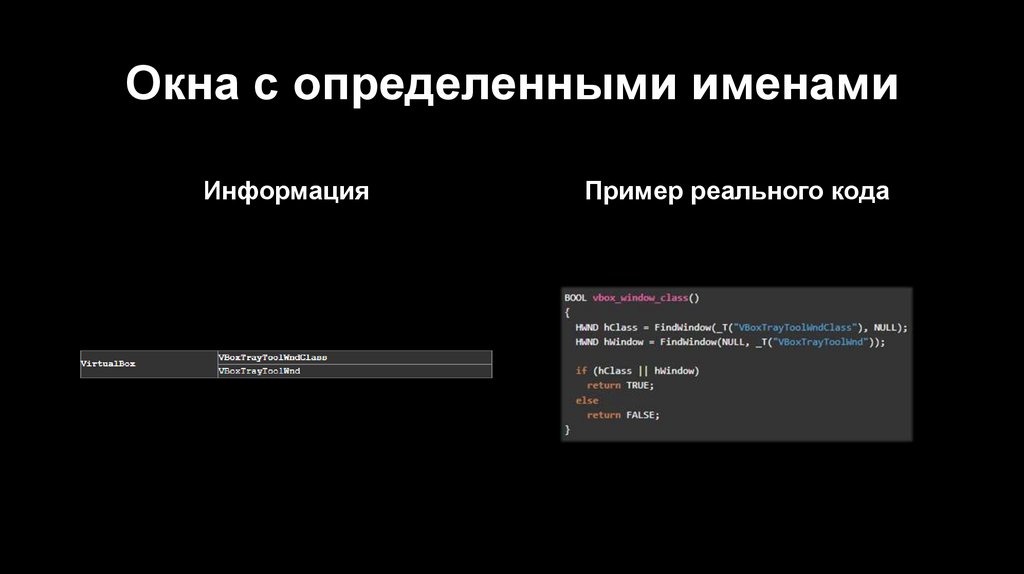

UI18.

Окна с определенными именамиИнформация

Пример реального кода

19.

Достойны упоминания• Сеть

• Аппаратное обеспечение

• Реестр

• и т. д.

Программное обеспечение

Программное обеспечение