Похожие презентации:

Информационная безопасность. Аутентификация и атаки

1.

Информационнаябезопасность

Аутентификация и атаки

2.

3.

4.

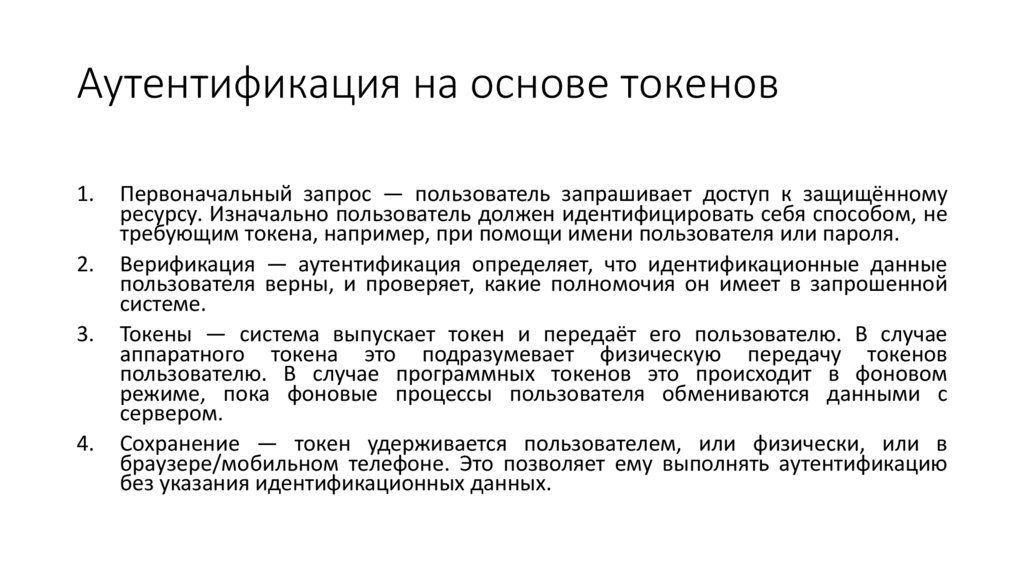

Аутентификация на основе токенов1.

2.

3.

4.

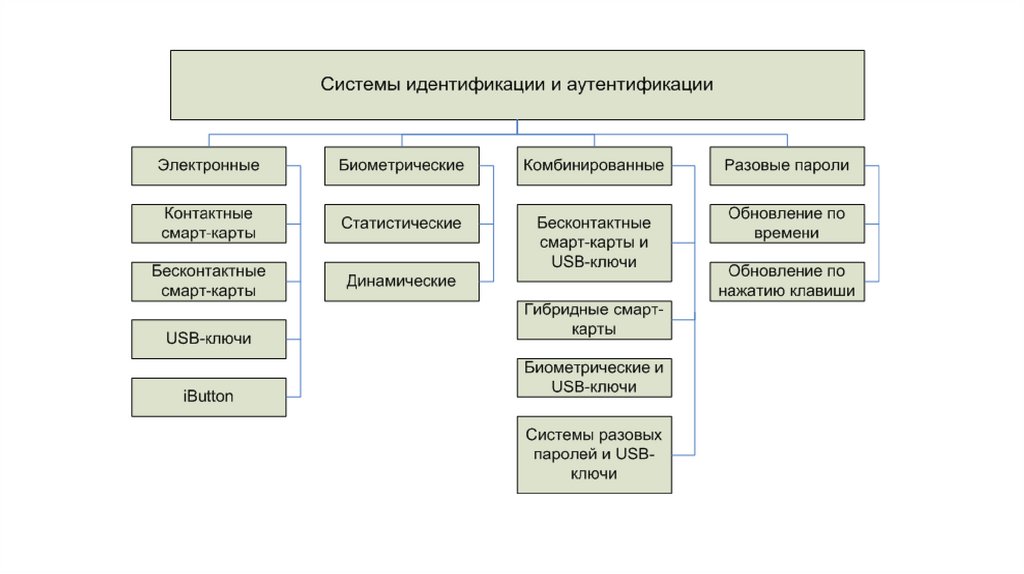

Первоначальный запрос — пользователь запрашивает доступ к защищённому

ресурсу. Изначально пользователь должен идентифицировать себя способом, не

требующим токена, например, при помощи имени пользователя или пароля.

Верификация — аутентификация определяет, что идентификационные данные

пользователя верны, и проверяет, какие полномочия он имеет в запрошенной

системе.

Токены — система выпускает токен и передаёт его пользователю. В случае

аппаратного токена это подразумевает физическую передачу токенов

пользователю. В случае программных токенов это происходит в фоновом

режиме, пока фоновые процессы пользователя обмениваются данными с

сервером.

Сохранение — токен удерживается пользователем, или физически, или в

браузере/мобильном телефоне. Это позволяет ему выполнять аутентификацию

без указания идентификационных данных.

5.

Аппаратныетокены

• Бесконтактные — такой токен не требует ввода

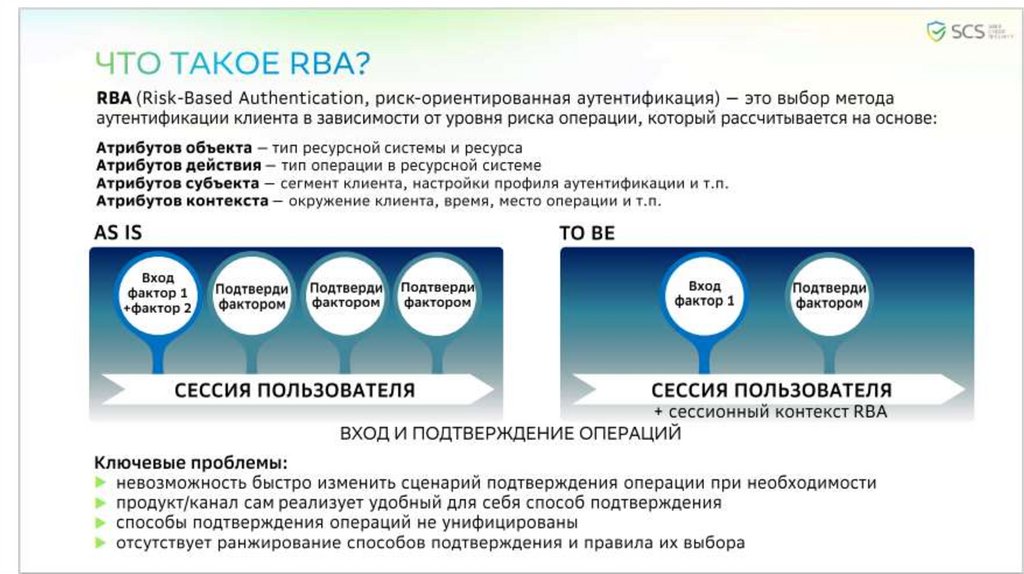

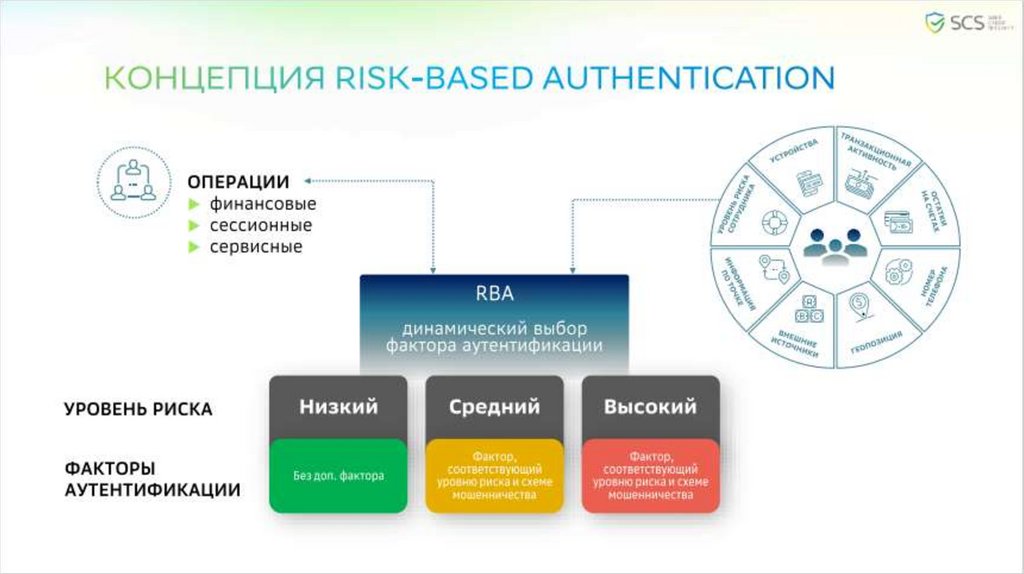

кода или соединения с устройством. Этот тип

токена использует для доступа к системе

беспроводное подключение, которое может

предоставлять или отклонять доступ на

основании

идентификационных

данных,

связанных с соединением.

• Без подключения — токены без подключения не

нужно физически вставлять в систему, к которой

выполняется доступ. Устройство генерирует

одноразовые

коды

доступа,

которые

используются как часть 2FA или MFA. Обычно

токеном без подключения является мобильное

устройство, например, смартфон.

• С подключением — для обеспечения доступа

токен с подключением должен физически

подключаться к системе. Токен сканируется

считывающим

устройством,

получающим

идентификационные данные аутентификации.

Это может быть USB-токен или брелок

(например, Yubikey).

6.

7.

8.

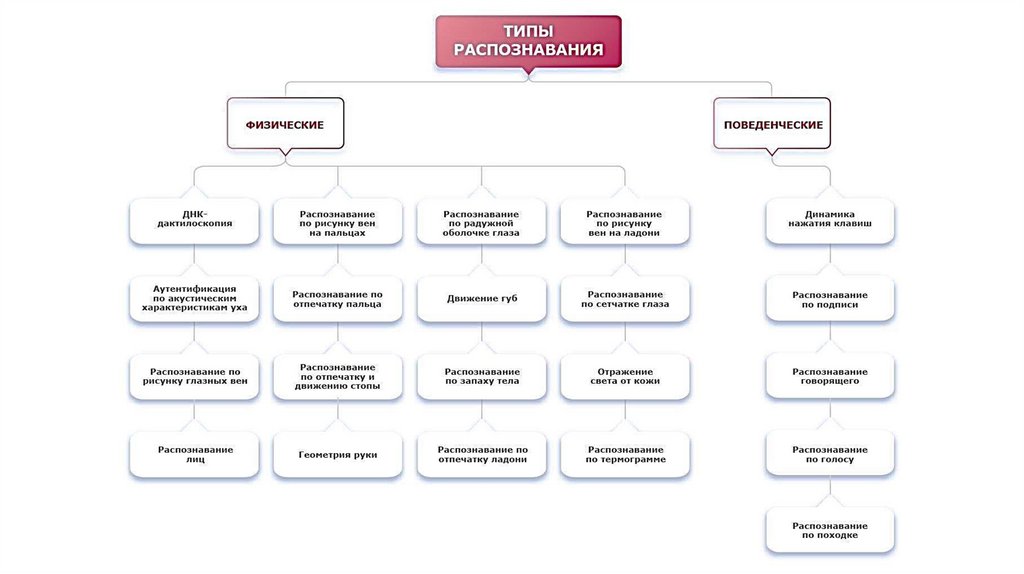

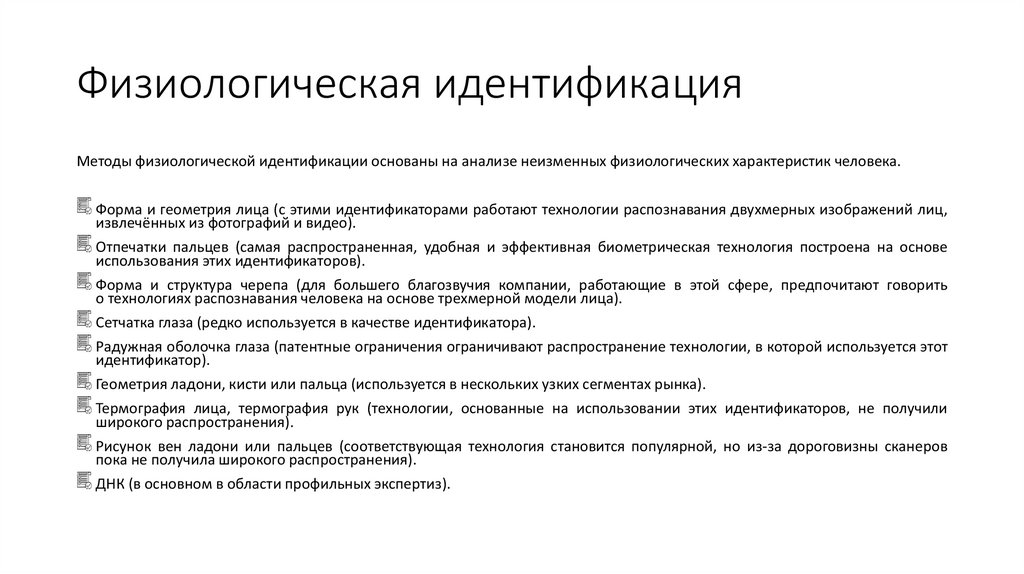

Физиологическая идентификацияМетоды физиологической идентификации основаны на анализе неизменных физиологических характеристик человека.

Форма и геометрия лица (с этими идентификаторами работают технологии распознавания двухмерных изображений лиц,

извлечённых из фотографий и видео).

Отпечатки пальцев (самая распространенная, удобная и эффективная биометрическая технология построена на основе

использования этих идентификаторов).

Форма и структура черепа (для большего благозвучия компании, работающие в этой сфере, предпочитают говорить

о технологиях распознавания человека на основе трехмерной модели лица).

Сетчатка глаза (редко используется в качестве идентификатора).

Радужная оболочка глаза (патентные ограничения ограничивают распространение технологии, в которой используется этот

идентификатор).

Геометрия ладони, кисти или пальца (используется в нескольких узких сегментах рынка).

Термография лица, термография рук (технологии, основанные на использовании этих идентификаторов, не получили

широкого распространения).

Рисунок вен ладони или пальцев (соответствующая технология становится популярной, но из-за дороговизны сканеров

пока не получила широкого распространения).

ДНК (в основном в области профильных экспертиз).

9.

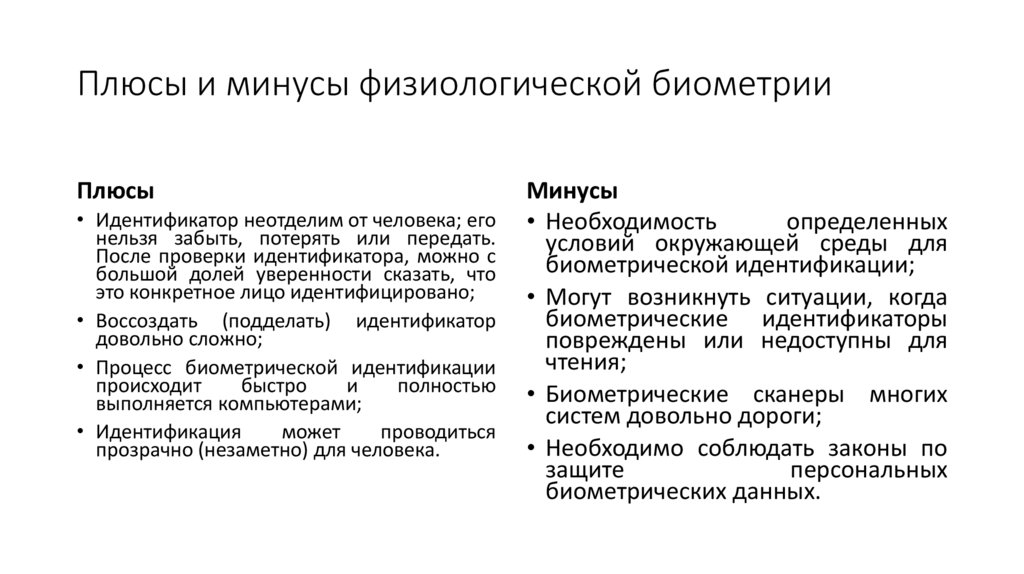

Плюсы и минусы физиологической биометрииПлюсы

• Идентификатор неотделим от человека; его

нельзя забыть, потерять или передать.

После проверки идентификатора, можно с

большой долей уверенности сказать, что

это конкретное лицо идентифицировано;

• Воссоздать (подделать) идентификатор

довольно сложно;

• Процесс биометрической идентификации

происходит

быстро

и

полностью

выполняется компьютерами;

• Идентификация

может

проводиться

прозрачно (незаметно) для человека.

Минусы

• Необходимость

определенных

условий окружающей среды для

биометрической идентификации;

• Могут возникнуть ситуации, когда

биометрические идентификаторы

повреждены или недоступны для

чтения;

• Биометрические сканеры многих

систем довольно дороги;

• Необходимо соблюдать законы по

защите

персональных

биометрических данных.

10.

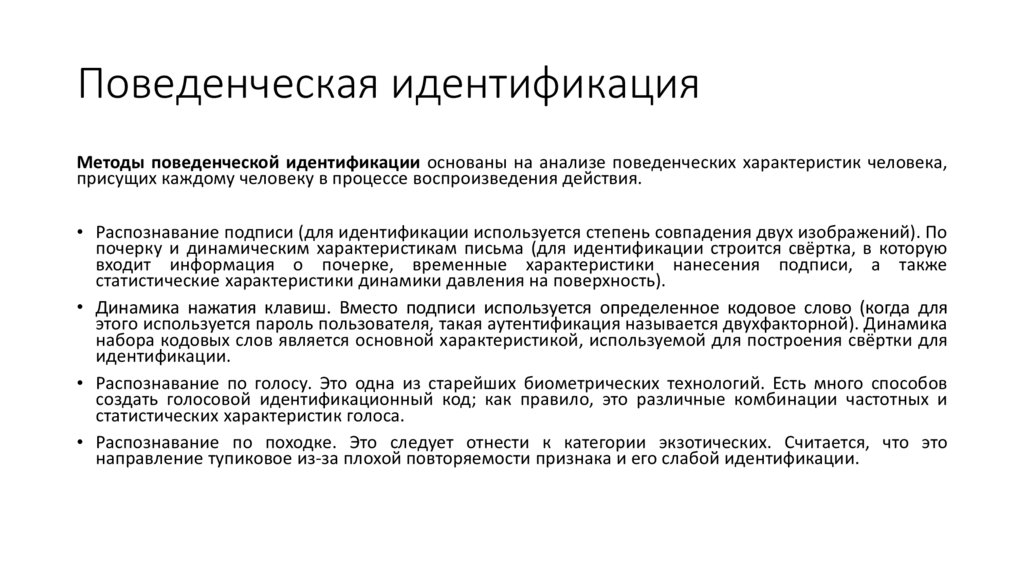

Поведенческая идентификацияМетоды поведенческой идентификации основаны на анализе поведенческих характеристик человека,

присущих каждому человеку в процессе воспроизведения действия.

• Распознавание подписи (для идентификации используется степень совпадения двух изображений). По

почерку и динамическим характеристикам письма (для идентификации строится свёртка, в которую

входит информация о почерке, временные характеристики нанесения подписи, а также

статистические характеристики динамики давления на поверхность).

• Динамика нажатия клавиш. Вместо подписи используется определенное кодовое слово (когда для

этого используется пароль пользователя, такая аутентификация называется двухфакторной). Динамика

набора кодовых слов является основной характеристикой, используемой для построения свёртки для

идентификации.

• Распознавание по голосу. Это одна из старейших биометрических технологий. Есть много способов

создать голосовой идентификационный код; как правило, это различные комбинации частотных и

статистических характеристик голоса.

• Распознавание по походке. Это следует отнести к категории экзотических. Считается, что это

направление тупиковое из-за плохой повторяемости признака и его слабой идентификации.

11.

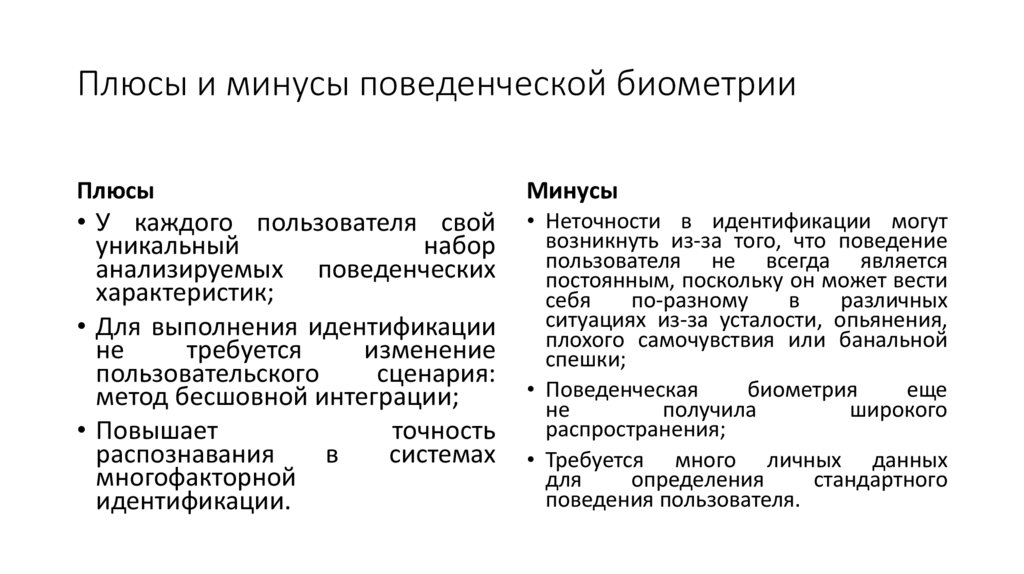

Плюсы и минусы поведенческой биометрииПлюсы

Минусы

• У каждого пользователя свой

уникальный

набор

анализируемых поведенческих

характеристик;

• Для выполнения идентификации

не

требуется

изменение

пользовательского

сценария:

метод бесшовной интеграции;

• Повышает

точность

распознавания

в

системах

многофакторной

идентификации.

• Неточности в идентификации могут

возникнуть из-за того, что поведение

пользователя не всегда является

постоянным, поскольку он может вести

себя

по-разному

в

различных

ситуациях из-за усталости, опьянения,

плохого самочувствия или банальной

спешки;

• Поведенческая

биометрия

еще

не

получила

широкого

распространения;

• Требуется много личных данных

для

определения

стандартного

поведения пользователя.

12.

13.

14.

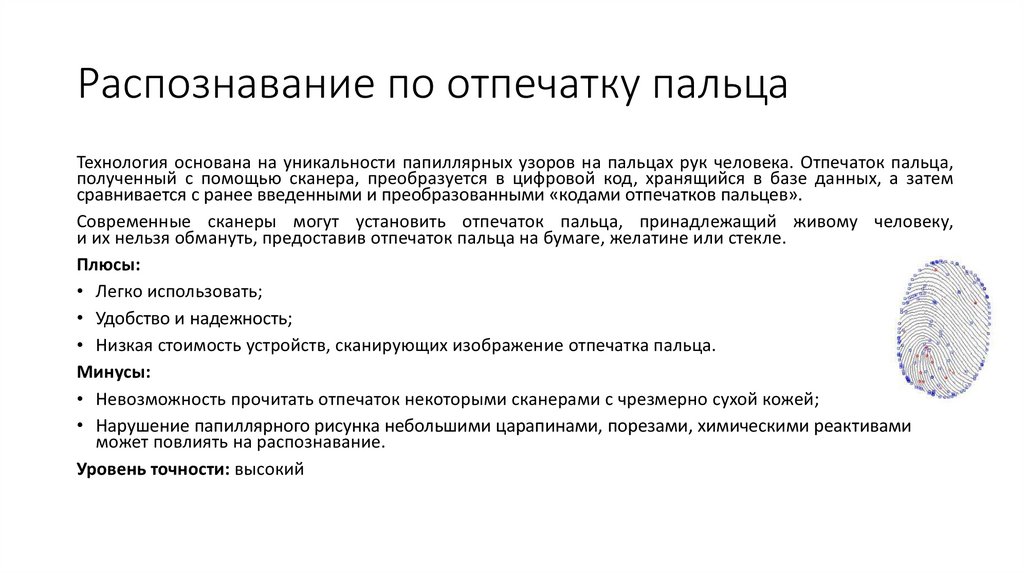

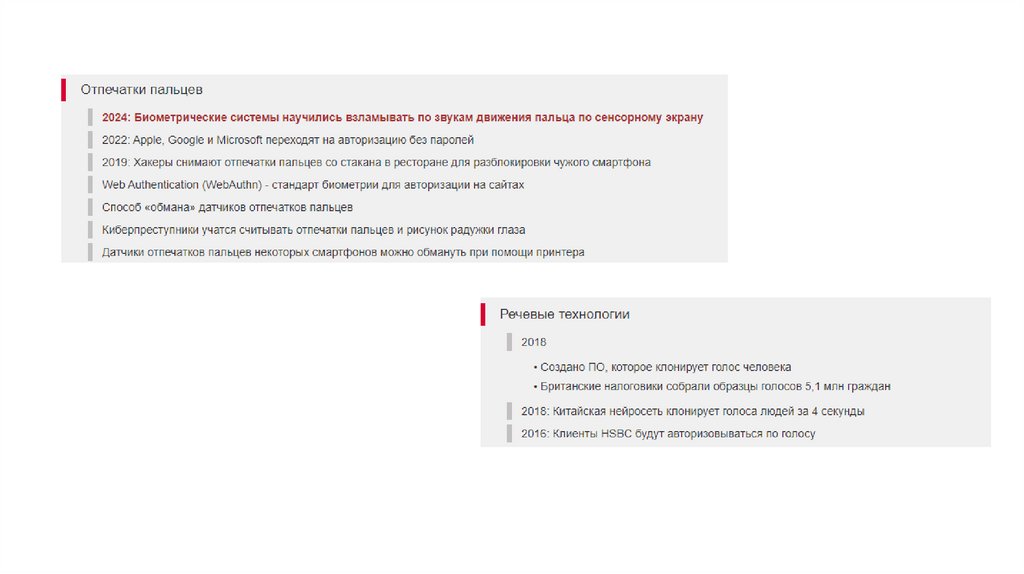

Распознавание по отпечатку пальцаТехнология основана на уникальности папиллярных узоров на пальцах рук человека. Отпечаток пальца,

полученный с помощью сканера, преобразуется в цифровой код, хранящийся в базе данных, а затем

сравнивается с ранее введенными и преобразованными «кодами отпечатков пальцев».

Современные сканеры могут установить отпечаток пальца, принадлежащий живому человеку,

и их нельзя обмануть, предоставив отпечаток пальца на бумаге, желатине или стекле.

Плюсы:

• Легко использовать;

• Удобство и надежность;

• Низкая стоимость устройств, сканирующих изображение отпечатка пальца.

Минусы:

• Невозможность прочитать отпечаток некоторыми сканерами с чрезмерно сухой кожей;

• Нарушение папиллярного рисунка небольшими царапинами, порезами, химическими реактивами

может повлиять на распознавание.

Уровень точности: высокий

15.

Распознавание по отпечатку пальцаСуществует несколько алгоритмов распознавания отпечатков пальцев. Наиболее распространенным является алгоритм,

основанный на выделении деталей. Обычно в отпечатке присутствует от 30 до 40 мелких деталей. Каждая из них

характеризуется своим положением — координатами, типом (разветвление, окончание или дельта) и ориентацией.

• Оптический метод

FTIR-сканеры

Оптоволоконные сканеры

Электрооптические сканеры

Оптические протяжные сканеры

Роликовые сканеры

Бесконтактные сканеры

• Емкостный метод

• Радиочастотный метод

• Нажимной метод

• Ультразвуковой метод

• Температурный метод

16.

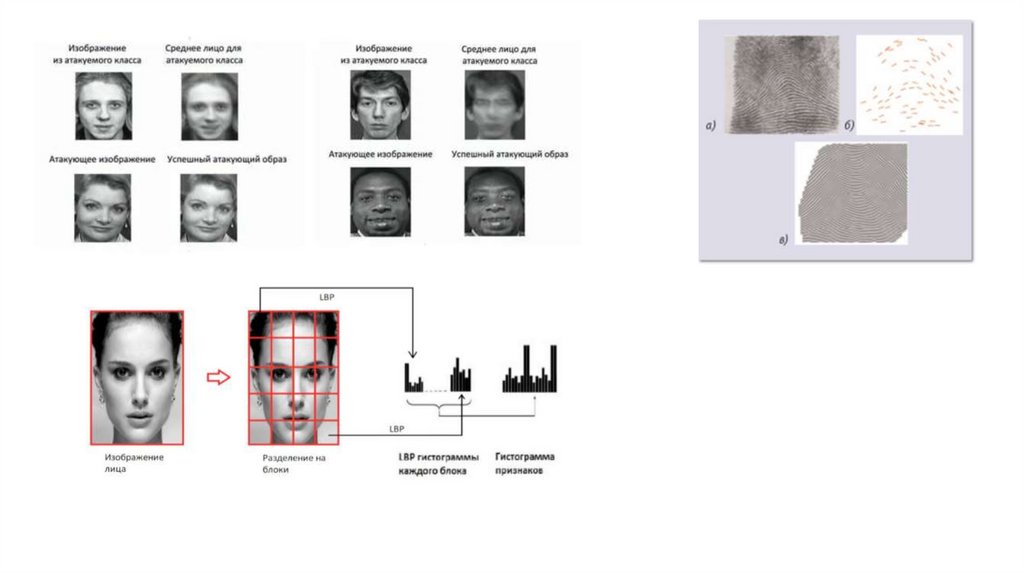

Атаки на биометрические системы17.

18.

19.

Факторы выборавремя идентификации

удобство сбора биометрической информации

широта охвата

способ сбора биоданных

устойчивость к фальсификациям

устойчивость к помехам

необходимая инфраструктура

общая надежность системы биометрии

контекст приложения, что включает в себя место и особенности

использования системы биометрии

стоимость реализации

20.

Задание:Определить возможности (алгоритмы) подделки данных при

биометрической аутентификации для одного из способов:

Форма и структура черепа (3D – модель лица)

Распознавание по голосу

Определить возможности использования ИИ при атаке на

биометрическую аутентификацию

21.

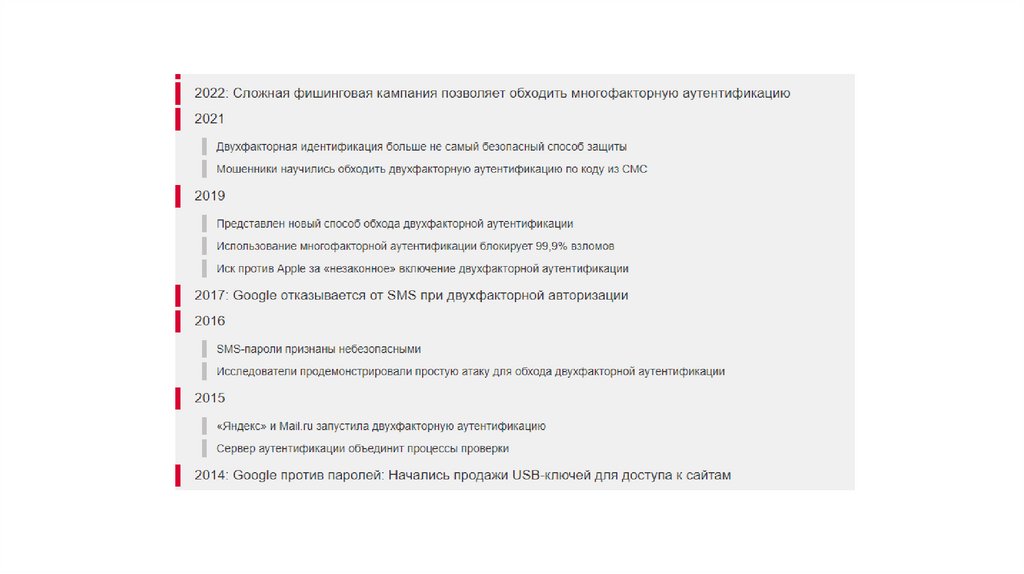

Многофакторная аутентификация22.

23.

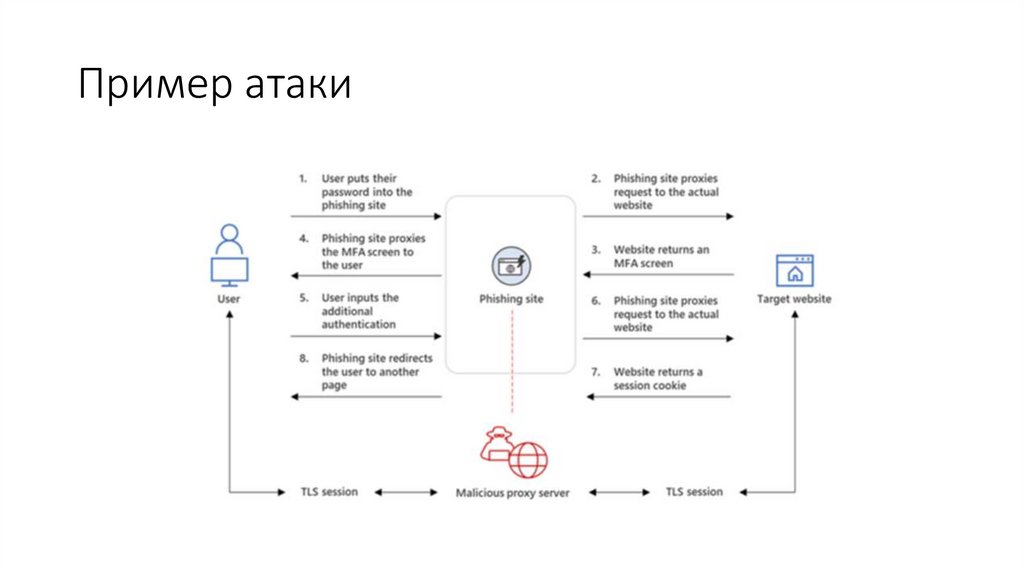

Пример атаки24.

25.

26.

27.

28.

29.

30.

31.

32.

33.

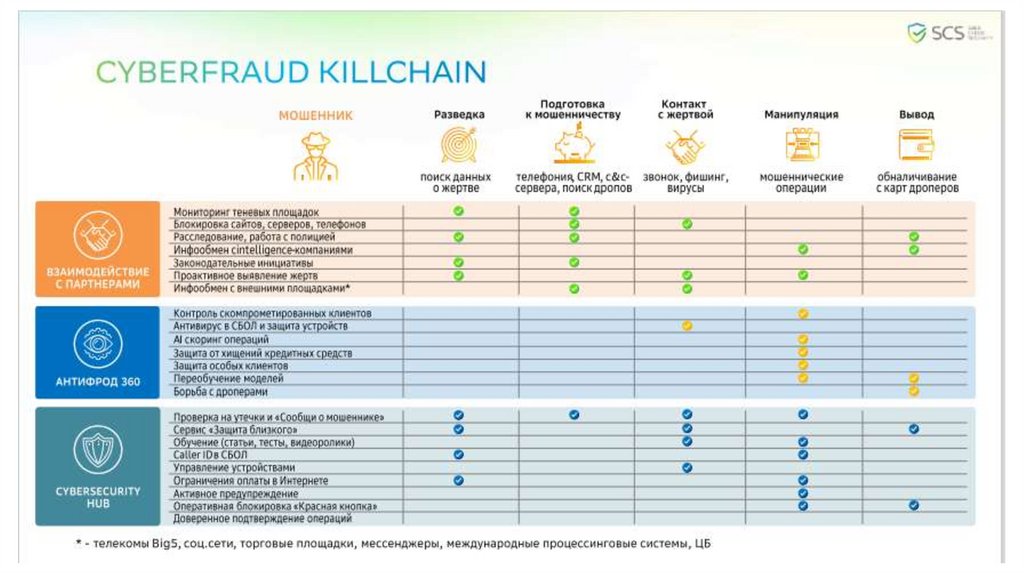

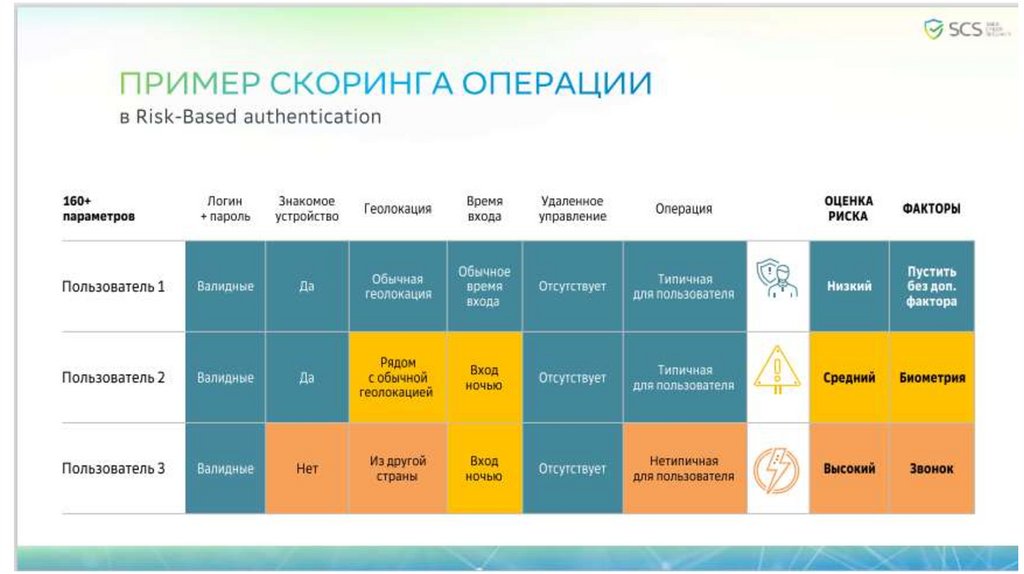

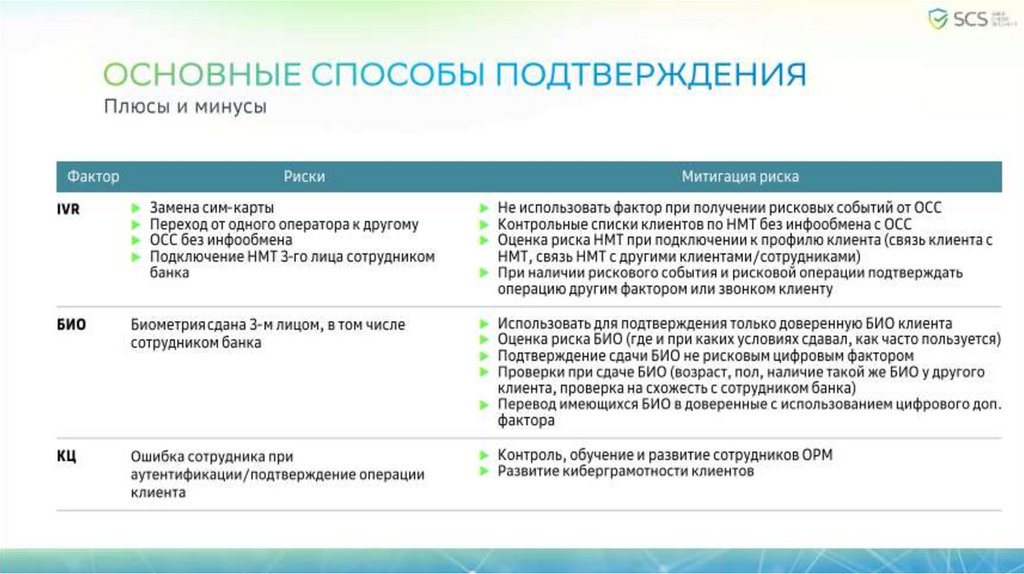

Задание:Определить среди своих возможных действий с банковской

системой те, которые фрод система определит как операции с

низким, средним и высоким риском

Каким образом злоумышленник может обойти операции с

высокими рисками?

Информатика

Информатика