Похожие презентации:

Угрозы информационной безопасности

1.

Угрозы информационнойбезопасности

2.

Защита информации направлена:• на предупреждение угроз как превентивных

мер по обеспечению информационной

безопасности в интересах упреждения

возможности их возникновения;

• на выявление угроз, которое выражается в

систематическом анализе и контроле

возможности появления реальных или

потенциальных угроз и своевременных мерах

по их предупреждению;

3.

Защита информации направлена:• на обнаружение угроз, целью которого

является определение реальных угроз и

конкретных преступных действий;

• на локализацию преступных действий и

принятие мер по ликвидации угрозы или

конкретных преступных действий;

• на ликвидацию последствий угроз и

преступных действий и восстановление

статус-кво.

4.

• Угроза (безопасности информации):Совокупность условий и факторов, создающих

потенциальную или реально существующую

опасность нарушения безопасности информации.

(ГОСТ Р 50922-2006. Защита информации.

Основные термины и определения.)

Чаще всего угроза является следствием наличия

уязвимых мест в защите информации (таких,

например, как возможность доступа посторонних

лиц к критически важному оборудованию или

ошибки в программном обеспечении).

5.

• Уязвимость (информационной системы); брешь:Свойство информационной системы, обусловливающее

возможность реализации угроз безопасности

обрабатываемой в ней информации.

(ГОСТ Р 50922-2006. Защита информации. Основные

термины и определения.)

• Уязвимость — это слабое место в системе защиты,

которое может привести к нарушению безопасности путем

реализации некоторой угрозы.

• Свойствами угрозы являются: вероятность (простота)

реализации угрозы через данную уязвимость и

критичность реализации угрозы через данную

уязвимость.

6.

Цель оценки угроз• Оценка угроз безопасности информации

проводится в целях определения угроз

безопасности информации, реализация

(возникновение) которых возможна в

системах и сетях с заданной архитектурой и

в условиях их функционирования —

актуальных угроз безопасности

информации.

7.

Задачи оценки угроз• определение негативных последствий, которые могут наступить от

реализации (возникновения) угроз безопасности информации;

• инвентаризация систем и сетей и определение возможных объектов

воздействия угроз безопасности информации;

• определение источников угроз безопасности информации и оценка

возможностей нарушителей по реализации угроз безопасности

информации;

• оценка способов реализации (возникновения) угроз безопасности

информации;

• оценка возможности реализации (возникновения) угроз

безопасности информации и определение актуальности угроз

безопасности информации;

• оценка сценариев реализации угроз безопасности информации в

системах и сетях.

8.

Угроза безопасности информации возможна,если имеются нарушитель или иной источник

угрозы, объект, на который осуществляются

воздействия, способы реализации угрозы

безопасности информации, а реализация угрозы

может привести к негативным последствиям:

УБИj = [нарушитель (источник угрозы);

объекты воздействия; способы реализации

угрозы; негативные последствия]

9.

• По результатам оценки должны бытьвыявлены актуальные угрозы безопасности

информации, реализация (возникновение)

которых может привести к нарушению

безопасности обрабатываемой в системах и

сетях информации (нарушению

конфиденциальности, целостности,

доступности, неотказуемости, подотчетности,

аутентичности и достоверности информации и

(или) средств ее обработки) и (или) к

нарушению, прекращению функционирования

систем и сетей.

10.

• Актуальные угрозы безопасностиинформации включаются в модель угроз

безопасности информации.

• Модель угроз безопасности информации,

учитывая особенности информационной

системы, используемые в ней программные,

программно-технические, технические

средства и процессы обработки информации,

дает описание угроз безопасности, которым

подвержена информационная система.

11.

Сведения о возможных угрозах, а также обуязвимых местах, через которые эти угрозы

могут быть реализованы, необходимы для

того, чтобы с одной стороны — выработать

требования к создаваемой системе защиты

информации, с другой стороны — для того,

чтобы выбрать наиболее экономичные

средства обеспечения безопасности.

12.

• Модель угроз (безопасности информации):Физическое, математическое, описательное

представление свойств или характеристик угроз

безопасности информации.

Примечание — Видом описательного

представления свойств или характеристик угроз

безопасности информации может быть

специальный нормативный документ.

(ГОСТ Р 53114-2008. Защита информации.

Обеспечение информационной безопасности в

организации. Основные термины и определения.)

13.

• Модель угроз — это документ, определяющийперечень и характеристики основных (актуальных)

угроз безопасности и уязвимостей, которые должны

учитываться в процессе организации защиты

информации, проектирования и разработки систем

защиты информации, проведения проверок

(контроля) защищенности объекта

информатизации.

• Цель разработки модели угроз — определение

актуальных угроз безопасности, источников угроз и

уязвимостей. Результаты моделирования должны

использоваться в качестве исходных данных для

выработки требований ИБ к разрабатываемой

системе защиты.

14.

Источники угроз безопасностиинформации

• Угрозы, обусловленные действиями субъекта

(антропогенные угрозы).

Действия субъекта всегда можно оценить, спрогнозировать и

принять адекватные меры. Методы противодействия этим угрозам

управляемы и зависят от организации защиты информации.

• Угрозы, обусловленные техническими средствами

(техногенные угрозы).

Угрозы менее прогнозируемые, напрямую зависящие от свойств

техники и поэтому требующие особого внимания.

• Угрозы, обусловленные стихийными источниками

(стихийные угрозы).

Угрозы не поддаются прогнозированию, и поэтому меры их

противодействия должны применяться всегда.

15.

Антропогенные угрозыСубъекты могут быть как внешние:

• криминальные структуры;

• потенциальные преступники;

• недобросовестные партнеры;

• конкуренты;

• политические противники;

так и внутренние:

• персонал учреждения;

• персонал филиалов;

• лица с нарушенной психикой;

• специально внедренные агенты.

16.

Нежелательные последствияКража

• а) технических средств (винчестеров, ноутбуков, системных

блоков);

• б) носителей информации (бумажных, магнитных, оптических и

пр.);

• в) информации (чтение и несанкционированное копирование);

• г) средств доступа (ключи, пароли, ключевая документация и пр.).

Подмена (модификация)

• а) операционных систем;

• б) систем управления базами данных;

• в) прикладных программ;

• г) информации (данных), отрицание факта отправки сообщений;

• д) паролей и правил доступа.

17.

Нежелательные последствияУничтожение (разрушение)

• а) технических средств (винчестеров, ноутбуков, системных блоков);

• б) носителей информации (бумажных, магнитных, оптических и пр.);

• в) программного обеспечения (ОС, СУБД, прикладного ПО);

• г) информации (файлов, данных);

• д) паролей и ключевой информации.

Нарушение нормальной работы (прерывание)

• а) скорости обработки информации;

• б) пропускной способности каналов связи;

• в) объемов свободной оперативной памяти;

• г) объемов свободного дискового пространства;

• д) электропитания технических средств;

18.

Нежелательные последствияОшибки

• а) при инсталляции ПО, ОС, СУБД;

• б) при написании прикладного ПО;

• в) при эксплуатации ПО;

• г) при эксплуатации технических средств.

Перехват информации (несанкционированный)

• а) за счет ПЭМИ от технических средств;

• б) за счет наводок по линиям электропитания;

• в) за счет наводок по посторонним проводникам;

• г) по акустическому каналу от средств вывода;

• д) по акустическому каналу при обсуждении вопросов;

• е) при подключении к каналам передачи информации;

• ж) за счет нарушения установленных правил доступа (взлом).

19.

Техногенные угрозыВнутренние:

• некачественные технические средства обработки информации;

• некачественные программные средства обработки информации;

• вспомогательные средства (охраны, сигнализации, телефонии);

• другие технические средства;

Внешние:

• средства связи;

• близко расположенные опасные производства;

• сети инженерных коммуникации (энерго-, водоснабжения,

канализации)

• транспорт.

20.

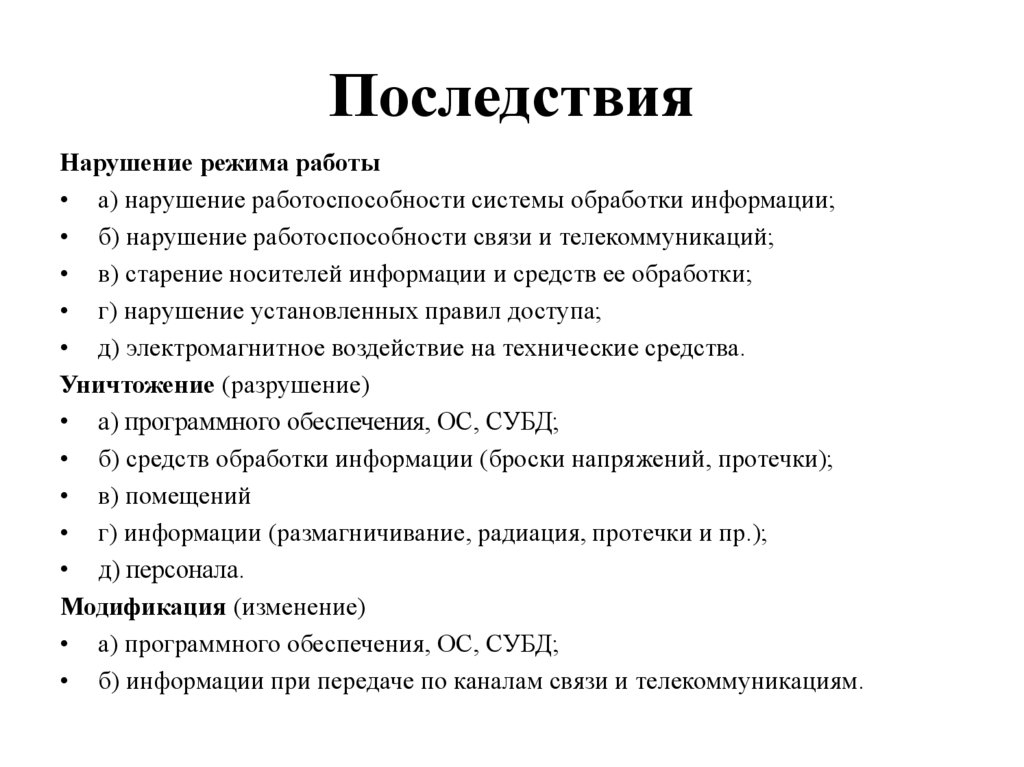

ПоследствияНарушение режима работы

• а) нарушение работоспособности системы обработки информации;

• б) нарушение работоспособности связи и телекоммуникаций;

• в) старение носителей информации и средств ее обработки;

• г) нарушение установленных правил доступа;

• д) электромагнитное воздействие на технические средства.

Уничтожение (разрушение)

• а) программного обеспечения, ОС, СУБД;

• б) средств обработки информации (броски напряжений, протечки);

• в) помещений

• г) информации (размагничивание, радиация, протечки и пр.);

• д) персонала.

Модификация (изменение)

• а) программного обеспечения, ОС, СУБД;

• б) информации при передаче по каналам связи и телекоммуникациям.

21.

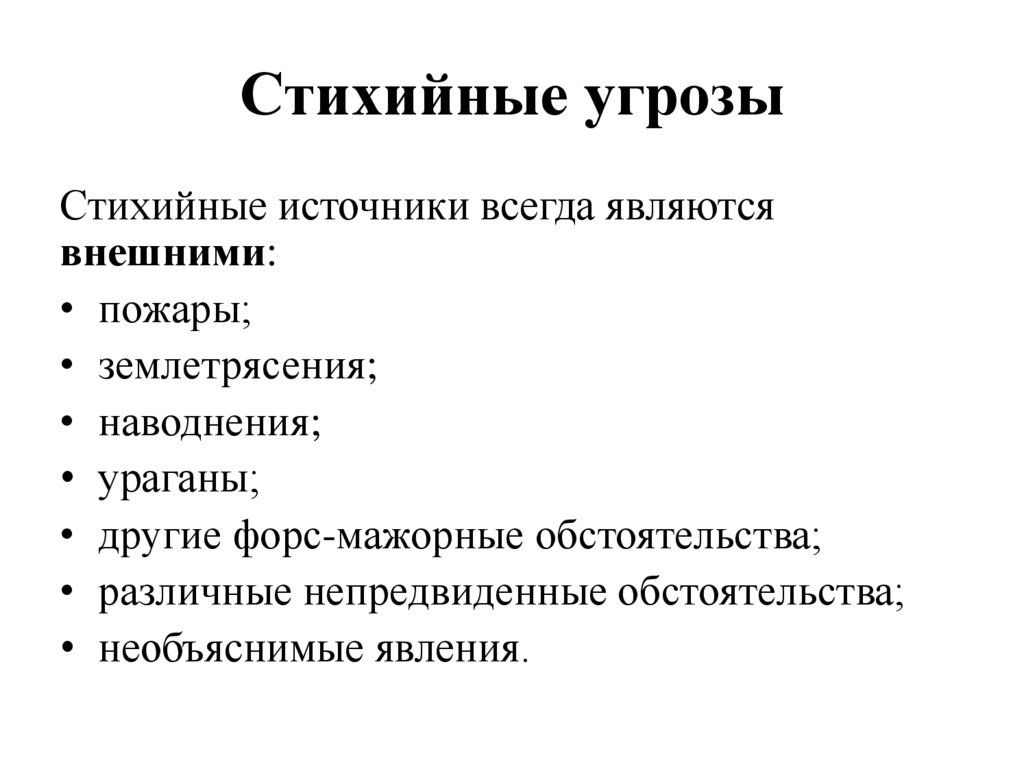

Стихийные угрозыСтихийные источники всегда являются

внешними:

• пожары;

• землетрясения;

• наводнения;

• ураганы;

• другие форс-мажорные обстоятельства;

• различные непредвиденные обстоятельства;

• необъяснимые явления.

22.

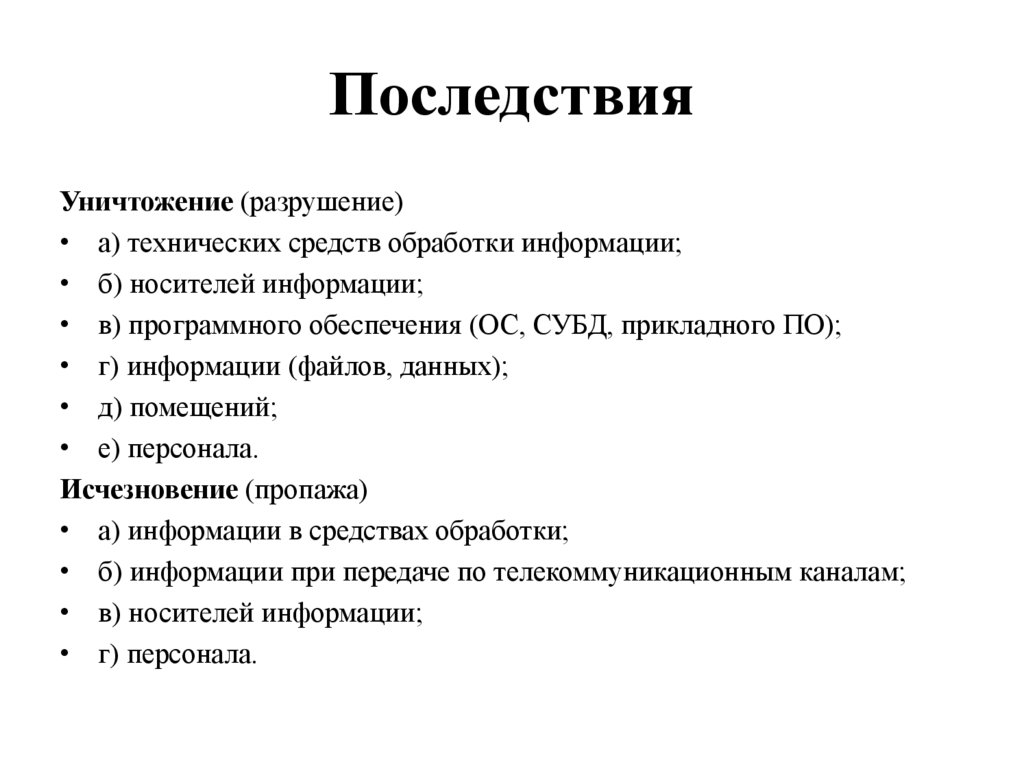

ПоследствияУничтожение (разрушение)

• а) технических средств обработки информации;

• б) носителей информации;

• в) программного обеспечения (ОС, СУБД, прикладного ПО);

• г) информации (файлов, данных);

• д) помещений;

• е) персонала.

Исчезновение (пропажа)

• а) информации в средствах обработки;

• б) информации при передаче по телекоммуникационным каналам;

• в) носителей информации;

• г) персонала.

23.

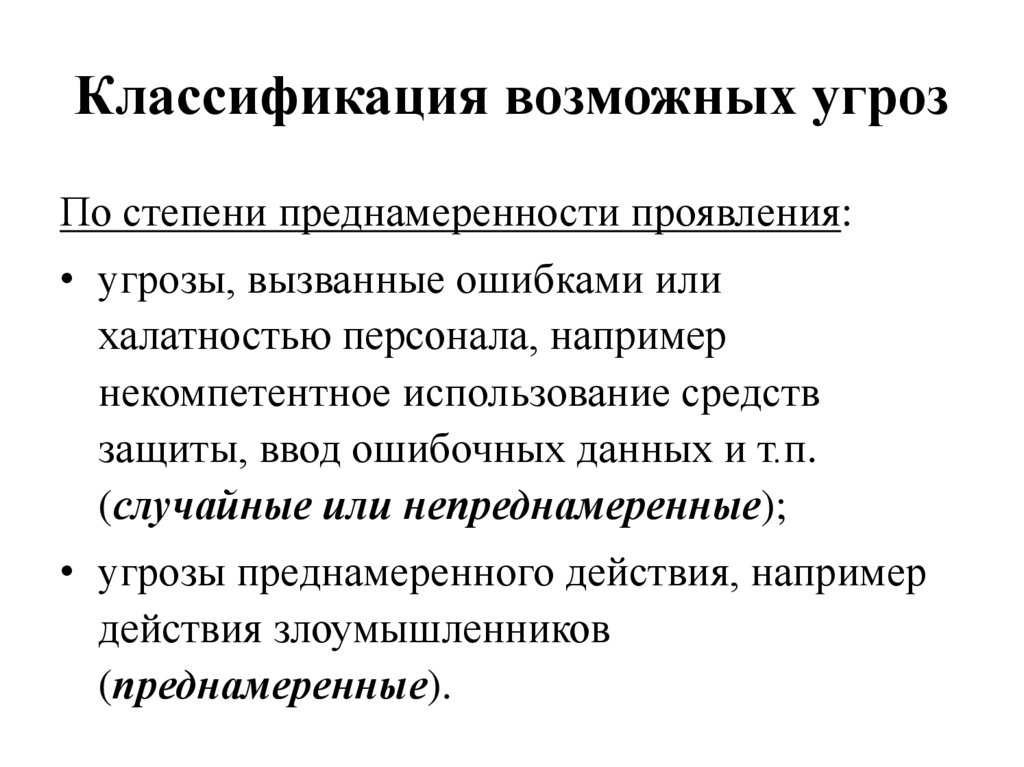

Классификация возможных угрозПо степени преднамеренности проявления:

• угрозы, вызванные ошибками или

халатностью персонала, например

некомпетентное использование средств

защиты, ввод ошибочных данных и т.п.

(случайные или непреднамеренные);

• угрозы преднамеренного действия, например

действия злоумышленников

(преднамеренные).

24.

Угрозы информационнойбезопасности

25.

Классификация возможных угрозПо виду несанкционированных действий осуществляемых с

информацией:

• угрозы, приводящие к нарушению конфиденциальности

(копированию или несанкционированному распространению), при

реализации которых не осуществляется непосредственного

воздействия на содержание информации;

• угрозы, приводящие к несанкционированному, в том числе

случайному, воздействию на содержание информации, в результате

которого осуществляется ее изменение или уничтожение;

• угрозы, приводящие к несанкционированному, в том числе

случайному, воздействию на программные или программноаппаратные элементы, в результате которого осуществляется

блокирование информации.

26.

Классификация возможных угрозПо положению источника угроз:

• вне контролируемой зоны, например перехват

данных, передаваемых по каналам связи, перехват

побочных электромагнитных, акустических и

других излучений устройств;

• в пределах контролируемой зоны, например

применение подслушивающих устройств, хищение

распечаток, записей, носителей информации и т.п.;

• непосредственно в информационной системе,

например некорректное использование ресурсов

информационной системы.

27.

Классификация возможных угрозПо степени зависимости от активности информационной системы:

• независимо от активности ИС, например вскрытие шифров

криптозащиты информации;

• только в процессе обработки данных, например угрозы

выполнения и распространения программных вирусов.

По степени воздействия на ИС:

• пассивные угрозы, которые при реализации ничего не меняют в

структуре и содержании ИС, например угроза копирования

секретных данных;

• активные угрозы, которые при воздействии вносят изменения в

структуру и содержание ИС, например внедрение троянских

коней и вирусов.

28.

Классификация возможных угрозПо этапам доступа пользователей или программ к ресурсам:

• угрозы, проявляющиеся на этапе доступа к ресурсам ИС, например:

угрозы несанкционированного доступа в ИС;

• угрозы, проявляющиеся после разрешения доступа к ресурсам ИС,

например угрозы несанкционированного или некорректного

использования ресурсов ИС.

По способу доступа к ресурсам ИС:

• угрозы, осуществляемые с использованием стандартного пути

доступа к ресурсам ИС;

• угрозы, осуществляемые с использованием скрытого

нестандартного пути доступа к ресурсам ИС, например:

несанкционированный доступ к ресурсам ИС путем использования

недокументированных возможностей ОС.

29.

Классификация возможных угрозПо текущему месту расположения информации, хранимой и обрабатываемой в

ИС:

• угрозы доступа к информации, находящейся на внешних запоминающих

устройствах, например: несанкционированное копирование секретной

информации с жесткого диска;

• угрозы доступа к информации, находящейся в оперативной памяти,

например: чтение остаточной информации из оперативной памяти, доступ к

системной области оперативной памяти со стороны прикладных программ;

• угрозы доступа к информации, циркулирующей в линиях связи, например:

незаконное подключение к линиям связи с последующим вводом ложных

сообщений или модификацией передаваемых сообщений, незаконное

подключение к линиям связи с целью прямой подмены законного

пользователя с последующим вводом дезинформации и навязыванием ложных

сообщений;

• угрозы доступа к информации, отображаемой на мониторе или

печатаемой на принтере, например: запись отображаемой информации на

скрытую видеокамеру.

Информатика

Информатика