Похожие презентации:

Программное обеспечение для защиты информации в компьютерных сетях и системах

1.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Программа повышения квалификации

«Основы информационной безопасности.

Базовый уровень»

Раздел 3. Методы и способы обеспечения

информационной безопасности.

Лекция по теме 3.2. Программное обеспечение

для защиты информации в компьютерных сетях и

системах

2.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Учебные вопросы:

Вопрос 1. Основные механизмы защиты информационных

систем.

Вопрос 2. Идентификация и аутентификация

пользователей.

Вопрос 3. Управление доступом субъектов доступа к

объектам доступа.

Вопрос 4. Антивирусные программы.

3.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Используемая литература:

1.

2.

3.

4.

Приказ ФСТЭК России от 11.02.2013 № 17 «Об утверждении

Требований о защите информации, не составляющей

государственную тайну, содержащейся в государственных

информационных системах».

Методический документ. Методика оценки угроз безопасности

информации: утв. ФСТЭК России 05.02.2021

Основы информационной безопасности в МЧС России: учебник

/ Хабибулин Р.Ш., Прокопенко А.Н., Жукова П.Н. и [др.] М.:

Академия ГПС МЧС России, 2023. 649 с.

Коваленко Ю.И. Нормативное обеспечение информационных

систем в защищенном исполнении: монография. Москва:

Русайнс, 2017. 232 с.

4.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 1. Основные механизмы

защиты информационных систем

5.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Во всех современных информационных системах существуют

требования к защите ИС, установленные в соответствии с

требованиями ФСТЭК России. Данные требования могут

отличаться в зависимости от вида информационной системы –

государственной ИС, информационной системы персональных

данных, значимых объектов КИИ и т.д. Основными мерами

обеспечения защиты информации в ИС являются организационнотехнические меры защиты информации.

Указанные меры составляют вместе систему защиты информации, а

их общий состав наиболее четко и полно закреплен в Приказе

ФСТЭК России от 11.02.2013 № 17 «Об утверждении Требований к

защите информации, не составляющих государственную тайну,

содержащейся в государственных информационных системах».

6.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Аппаратно-программные средства защиты являются основой

для защиты информации в информационных системах и

компьютерных сетях. Они могут иметь исключительно

программное исполнение или программно-техническую

реализацию. В целом данные средства защиты получили

название средства защиты информации.

Средства защиты информации - технические,

криптографические, программные и другие средства,

предназначенные для реализации совокупности

взаимосвязанных требований безопасности ИС, а также

средства контроля эффективности защиты информации.

7.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

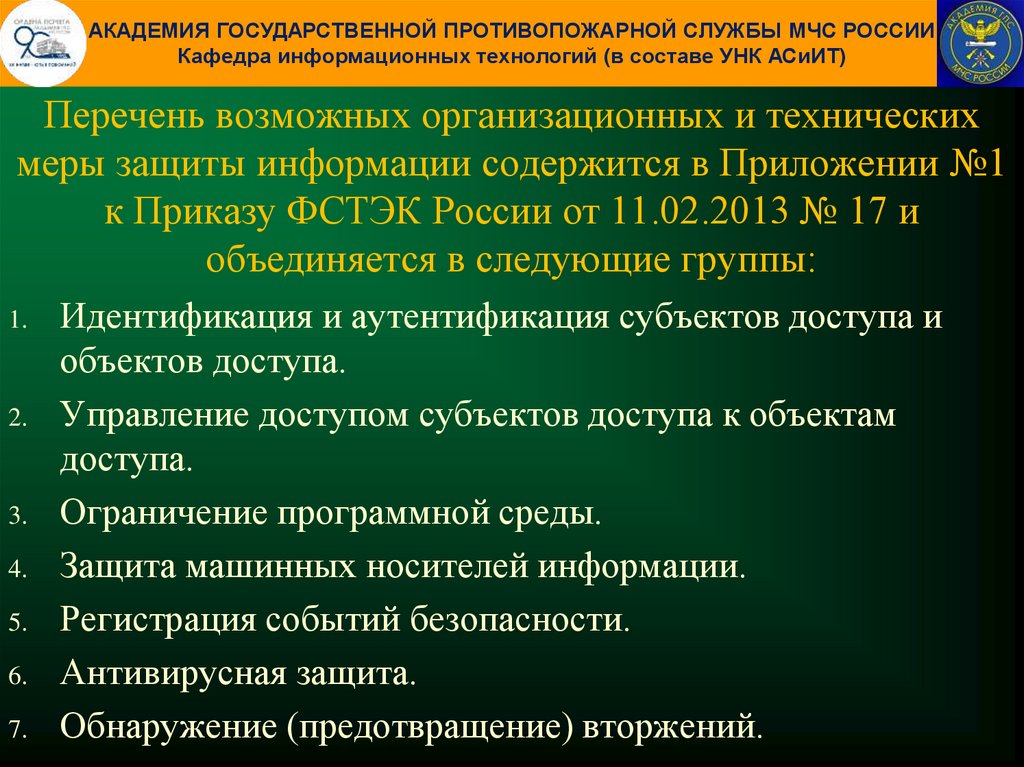

Перечень возможных организационных и технических

меры защиты информации содержится в Приложении №1

к Приказу ФСТЭК России от 11.02.2013 № 17 и

объединяется в следующие группы:

1.

2.

3.

4.

5.

6.

7.

Идентификация и аутентификация субъектов доступа и

объектов доступа.

Управление доступом субъектов доступа к объектам

доступа.

Ограничение программной среды.

Защита машинных носителей информации.

Регистрация событий безопасности.

Антивирусная защита.

Обнаружение (предотвращение) вторжений.

8.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

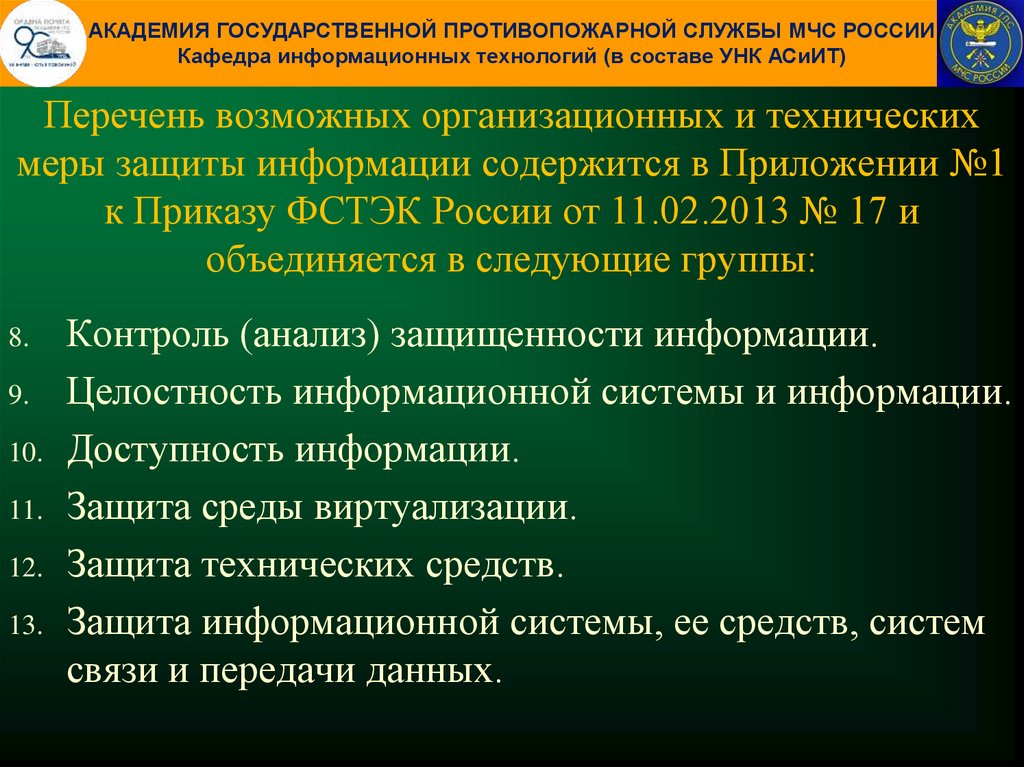

Перечень возможных организационных и технических

меры защиты информации содержится в Приложении №1

к Приказу ФСТЭК России от 11.02.2013 № 17 и

объединяется в следующие группы:

Контроль (анализ) защищенности информации.

9. Целостность информационной системы и информации.

10. Доступность информации.

11. Защита среды виртуализации.

12. Защита технических средств.

13. Защита информационной системы, ее средств, систем

связи и передачи данных.

8.

9.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Рекомендуемый порядок реализации каждой меры защиты

информации, предусмотренной Приказом ФСТЭК России

от 11.02.2013 № 17, определен в Методическом документе

«Меры защиты информации в государственных

информационных системах» утвержденном ФСТЭК

России 11.02.2014. В данном документе для каждой меры

установлены требования к реализации, а к некоторым

мерам – и требования к усилению.

10.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

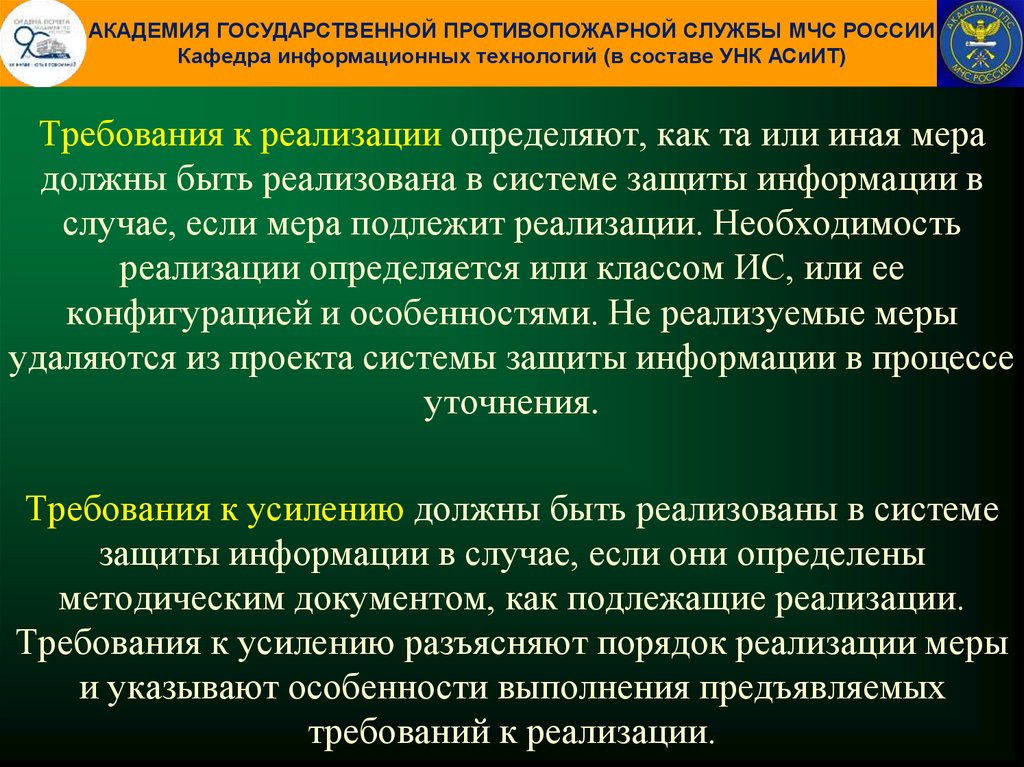

Требования к реализации определяют, как та или иная мера

должны быть реализована в системе защиты информации в

случае, если мера подлежит реализации. Необходимость

реализации определяется или классом ИС, или ее

конфигурацией и особенностями. Не реализуемые меры

удаляются из проекта системы защиты информации в процессе

уточнения.

Требования к усилению должны быть реализованы в системе

защиты информации в случае, если они определены

методическим документом, как подлежащие реализации.

Требования к усилению разъясняют порядок реализации меры

и указывают особенности выполнения предъявляемых

требований к реализации.

11.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 2. Идентификация и

аутентификация пользователей

12.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Идентификация – это мероприятия по присвоению субъектам

доступа уникальных идентификаторов доступа, которые не

повторяются в ИС и компьютерной сети.

Идентификатор доступа – признак субъекта и объекта доступа

в виде последовательности знаков, который позволяет

однозначно определить любого пользователя или любую

составляющую часть ИС.

Учетная запись (account) – сведения, представляющие

субъекта доступа в конкретной ИС, включающие логическое

имя (логин) и пароль доступа, персональные данные, иную

учетную информацию.

13.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Идентификация любого субъекта или объекта проводится

в информационной системе один раз.

Аутентификация – действия по проверке подлинности

субъекта или объекта доступа путем сличения введенного

пользователем или предъявленного объектом с

уникальным идентификатором доступа, который

храниться в системе.

14.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Аутентификация субъектов может осуществляться тремя

способами с помощью разных факторов.

Фактор – это форма представления информации, используемой

при идентификации и аутентификации.

Первый – способ знания, то есть субъект предъявляет что-то,

что он знает и чего не знают другие.

Второй – способ владения, то есть субъект предъявляет что-то,

чем он владеет лично.

Третий – способ наличия, когда у субъекта есть какое-то

неотчуждаемое свойство, которое он может предъявить.

15.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Аутентификация может быть однофакторной и

многофакторной.

При однофакторной идентификации она проводится

однократно и еще называется простой аутентификацией.

Возможно использование одноразовых паролей, генерируемых

специальными программными механизмами, называемыми

генератором одноразовых паролей.

Многофакторная аутентификация предполагает проведение

аутентификации два и более раз для доступа субъекта в ИС

или сеть.

16.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Клавиатурные шпионы

17.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Биометрическая идентификация (аутентификация) может

осуществляться на основании статических и

динамических методов.

Статические характеристики имеются у человека с

рождения и не изменяются на протяжении большей части

жизни. К ним относятся отпечатки пальцев и ладоней рук,

радужная оболочка и сетчатка глаза, геометрия лица,

фотография, ДНК-человека.

К динамическим характеристикам относятся

видеоизображение, почерк и голос человека.

18.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Для использования биометрической аутентификации

необходимо использование специального оборудования,

которое считывает биометрические данные и сравнивает

их с предъявленными при идентификации.

Используются биометрические сканеры отпечатков рук,

сканеры глаз человека, видеокамеры, системы

распознавания лиц и другие устройства.

19.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Применяются односторонняя и взаимная аутентификации.

При односторонней аутентификации осуществляется

аутентификация субъекта или объекта в ИС.

При взаимной аутентификации и субъект и объект

доступа опознаются друг перед другом, что дает им

возможность точно установить, что они являются теми, за

кого себя выдают.

20.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Строгая аутентификация – многофакторная взаимная

аутентификация с использованием криптографических средств

защиты информации. Для передачи данных используются

криптографические средства защиты информации.

Верификация – процесс проверки подлинности информации

путем сопоставления предоставленной информации с

доверенной ранее подтвержденной информацией. В качестве

доверенной информации могут выступать сертификаты,

ключевые слова и т.д. Верификация предусматривает

многофакторную аутентификацию перед ней. То есть сначала

логин и пароль, затем SMS, а затем предъявление сертификата,

например квалифицированной электронной подписи.

21.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

В соответствии с Приказом ФСТЭК России от 11.02.2013

№ 17 меры по идентификации и аутентификации должны

обеспечивать присвоение субъектам доступа и объектам

доступа уникального признака (идентификатора),

сравнение предъявляемого субъектом (объектом) доступа

идентификатора с перечнем присвоенных

идентификаторов, а также проверку принадлежности

субъекту доступа предъявленного им идентификатора

(подтверждение подлинности).

22.

Переченьмер по идентификации

и аутентификации

АКAДЕМИЯ ГОСУДАРСТВЕННОЙ

ПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский

юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

субъектов

доступа и объектов доступа (ИАФ).

Меры защиты информации в информационных системах

Условное

обозначение и номер

ИАФ.1

ИАФ.2

ИАФ.3

ИАФ.4

ИАФ.5

ИАФ.6

ИАФ.7

Идентификация и аутентификация пользователей, являющихся

работниками оператора.

Идентификация и аутентификация устройств, в том числе

стационарных, мобильных и портативных

Управление идентификаторами, в том числе создание, присвоение,

уничтожение идентификаторов

Управление средствами аутентификации, в том числе хранение,

выдача, инициализация, блокирование средств аутентификации и

принятие мер в случае утраты и (или) компрометации средств

аутентификации

Защита обратной связи при вводе аутентификационной информации

Идентификация и аутентификация пользователей, не являющихся

работниками оператора (внешних пользователей)

Идентификация и аутентификация объектов файловой системы,

запускаемых и исполняемых модулей, объектов систем управления

базами данных, объектов, создаваемых прикладным и специальным

программным обеспечением, иных объектов доступа

Классы

защищенности

ИС

3

2

1

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

23.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Меры могут предусматривать не только технические

меры, но и организационные. В этом случае требуется

принятие локальных нормативных актов

(организационно-распорядительных документов) в

которых устанавливается порядок осуществления мер.

В организации должны быть приняты локальные

нормативные акты для регулирования идентификации и

аутентификации:

порядок идентификации и аутентификации всех пользователей;

порядок идентификации и аутентификации устройств ИС;

правила управления идентификаторами;

назначение ответственных лиц за действия по идентификации и

аутентификации.

24.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 3. Управление доступом

субъектов доступа к объектам доступа

25.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Доступ к информации означает осуществление действий с

информацией, в том числе ее чтение, копирование,

модификация, блокирование или уничтожение.

Получение права на любое действие с информацией является

доступом к ней.

Доступ к объекту означает получение субъектом возможности

осуществлять действия с объектом, например, ПО, сервером,

базой данных, АРМ, в том числе управлять им, использовать,

изменять настройки и т.п.

Объект доступа – это пассивный и активный компонент

системы, единица информационных ресурсов (устройство,

диск, каталог, файл, процесс, программа и т.п.), доступ к

которому регламентируется правилами разграничения

доступа.

26.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Субъект доступа – это внешний или внутренний пользователь

ИС, действия которого регламентируются правилами

разграничения доступа.

Физический доступ – это непосредственный доступ к объекту

доступа, позволяющий осуществить физическое воздействие

на него. Физический доступ нарушителя к ПТС ИС или к

компьютерной сети самый простой путь обхода СЗИ.

Логический доступ – это локальный или удаленный по сети

программный доступ к ИР, позволяющий ознакомиться или

воздействовать на данные ресурсы.

27.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Правила разграничения доступа – совокупность правил,

регламентирующих права доступа субъектов к объектам в

некоторой системе. Правила разграничения доступа

устанавливаются оператором ИС или владельцем информации

посредством принятия ЛНА (ОРД).

Несанкционированный доступ – доступ субъекта к объекту в

нарушение установленных в системе правил разграничения

доступа.

28.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Доступ к ИС и компьютерной сети организации должен быть

обеспечен в соответствии с принципом необходимого знания,

который означает, что доступ к объектам ИС и ИР

предоставляется в объеме не более чем необходимым

сотруднику для выполнения должностных обязанностей.

Авторизация субъекта, авторизованный доступ – это

санкционирование доступа субъекта, то есть подтверждение

его прав на доступ к ИС, ИР и ПТС.

29.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Разграничение доступа является одной из основных мер

обеспечения информационной безопасности ИС.

Для организации системы разграничения доступа в

организации должна быть реализована концепция единого

диспетчера доступа.

Он является посредником-контролером при всех обращениях

субъектов к объектам.

Для работы диспетчера доступа создается база данных

защиты, которая хранит информацию о правах доступа

субъектов к объектам. Правом внесения изменений в базу

данных защиты обладают привилегированные пользователи

ИС в соответствии с методом разграничения доступа.

30.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

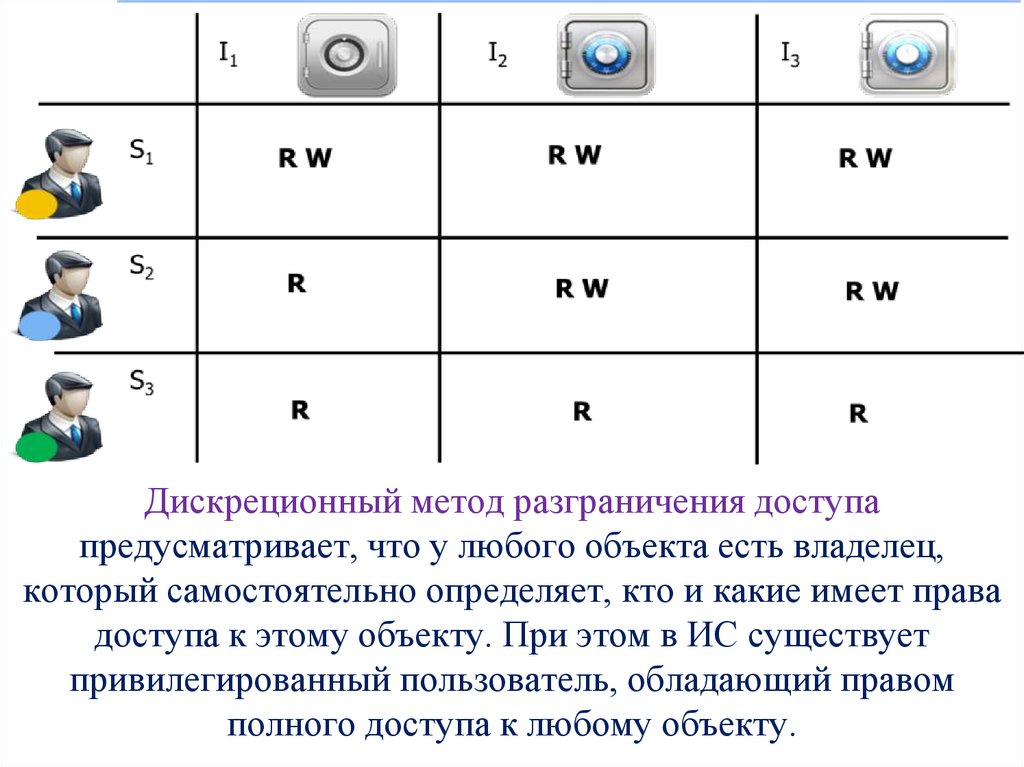

Дискреционный метод разграничения доступа

предусматривает, что у любого объекта есть владелец,

который самостоятельно определяет, кто и какие имеет права

доступа к этому объекту. При этом в ИС существует

привилегированный пользователь, обладающий правом

полного доступа к любому объекту.

31.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Мандатный метод разграничения доступа предусматривает,

что контроль доступа осуществляется путем сопоставления

классификационных меток, присваиваемых каждому

субъекту и каждому объекту. Посредством этих меток

субъекты и объекты распределяются по иерархическим

уровням доступа.

32.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

сотрудник

пользователь

ИС

системный

администратор

руководитель

....

Ролевой метод разграничения доступа предусматривает, что

для каждого пользователя устанавливается одна или

несколько ролей, каждая из которых дает ему определенные

права в ИС.

33.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

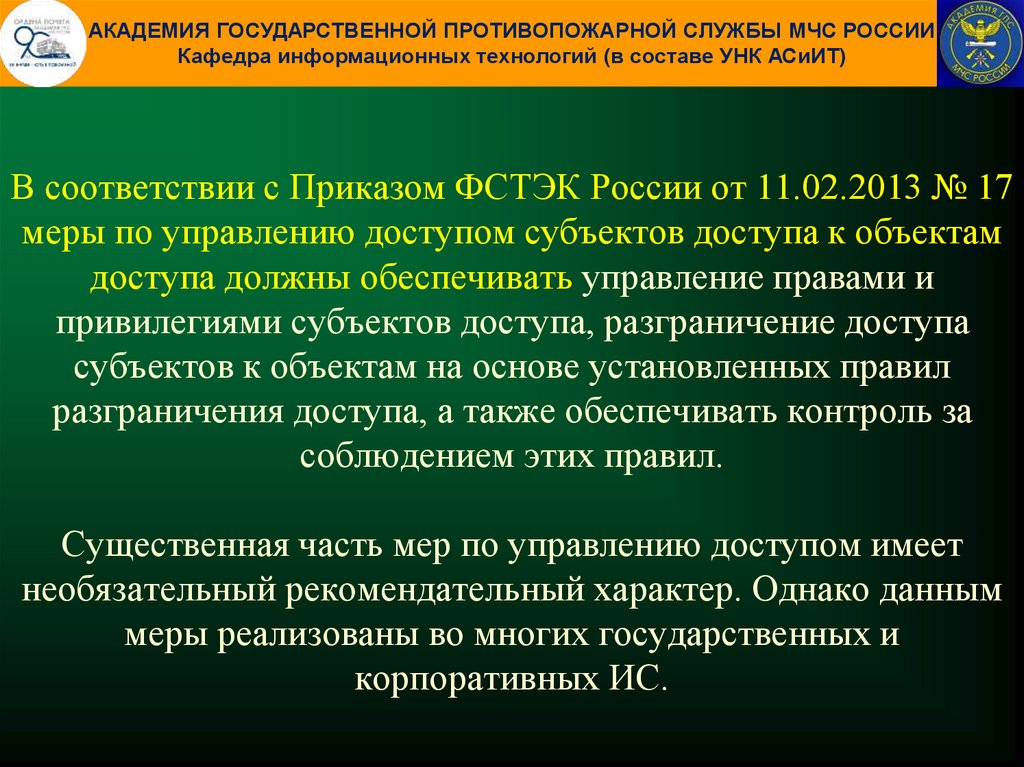

В соответствии с Приказом ФСТЭК России от 11.02.2013 № 17

меры по управлению доступом субъектов доступа к объектам

доступа должны обеспечивать управление правами и

привилегиями субъектов доступа, разграничение доступа

субъектов к объектам на основе установленных правил

разграничения доступа, а также обеспечивать контроль за

соблюдением этих правил.

Существенная часть мер по управлению доступом имеет

необязательный рекомендательный характер. Однако данным

меры реализованы во многих государственных и

корпоративных ИС.

34.

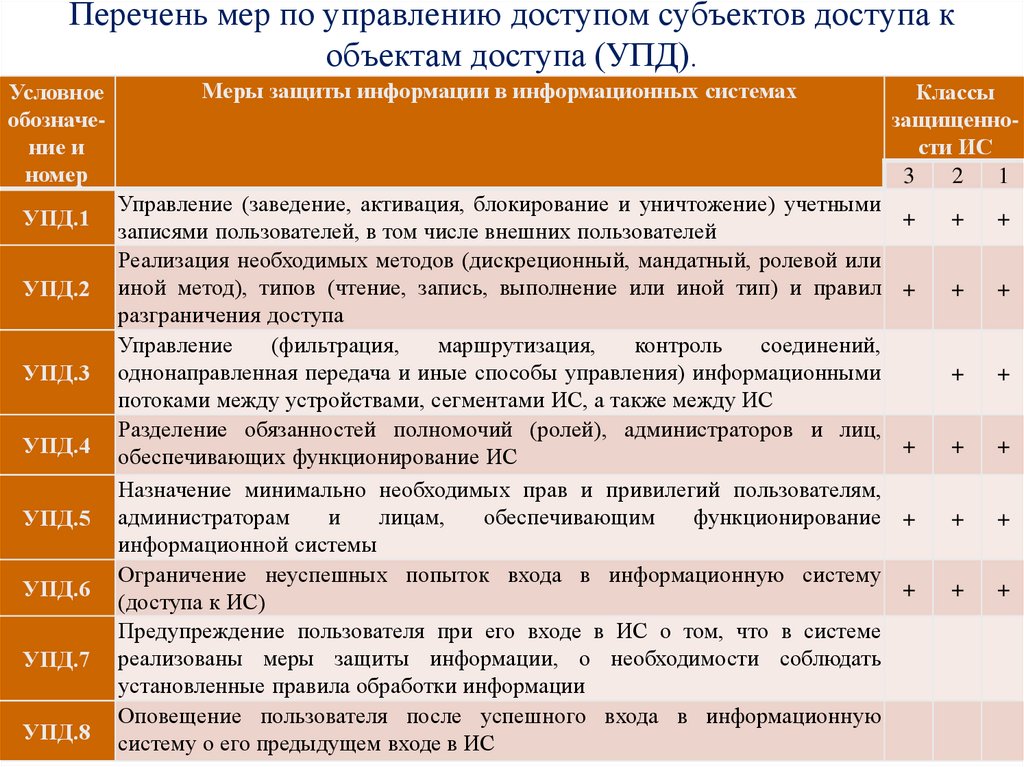

Переченьмер по управлению

доступом субъектов

доступа

к

АКAДЕМИЯ ГОСУДАРСТВЕННОЙ

ПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС

РОССИИ

Белгородский юридический институт МВД России

Кафедра информационных

технологий(УПД).

(в составе УНК АСиИТ)

объектам доступа

Условное

обозначение и

номер

УПД.1

УПД.2

УПД.3

УПД.4

УПД.5

УПД.6

УПД.7

УПД.8

Меры защиты информации в информационных системах

Управление (заведение, активация, блокирование и уничтожение) учетными

записями пользователей, в том числе внешних пользователей

Реализация необходимых методов (дискреционный, мандатный, ролевой или

иной метод), типов (чтение, запись, выполнение или иной тип) и правил

разграничения доступа

Управление

(фильтрация,

маршрутизация,

контроль

соединений,

однонаправленная передача и иные способы управления) информационными

потоками между устройствами, сегментами ИС, а также между ИС

Разделение обязанностей полномочий (ролей), администраторов и лиц,

обеспечивающих функционирование ИС

Назначение минимально необходимых прав и привилегий пользователям,

администраторам

и

лицам,

обеспечивающим

функционирование

информационной системы

Ограничение неуспешных попыток входа в информационную систему

(доступа к ИС)

Предупреждение пользователя при его входе в ИС о том, что в системе

реализованы меры защиты информации, о необходимости соблюдать

установленные правила обработки информации

Оповещение пользователя после успешного входа в информационную

систему о его предыдущем входе в ИС

Классы

защищенности ИС

3

2

1

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

35.

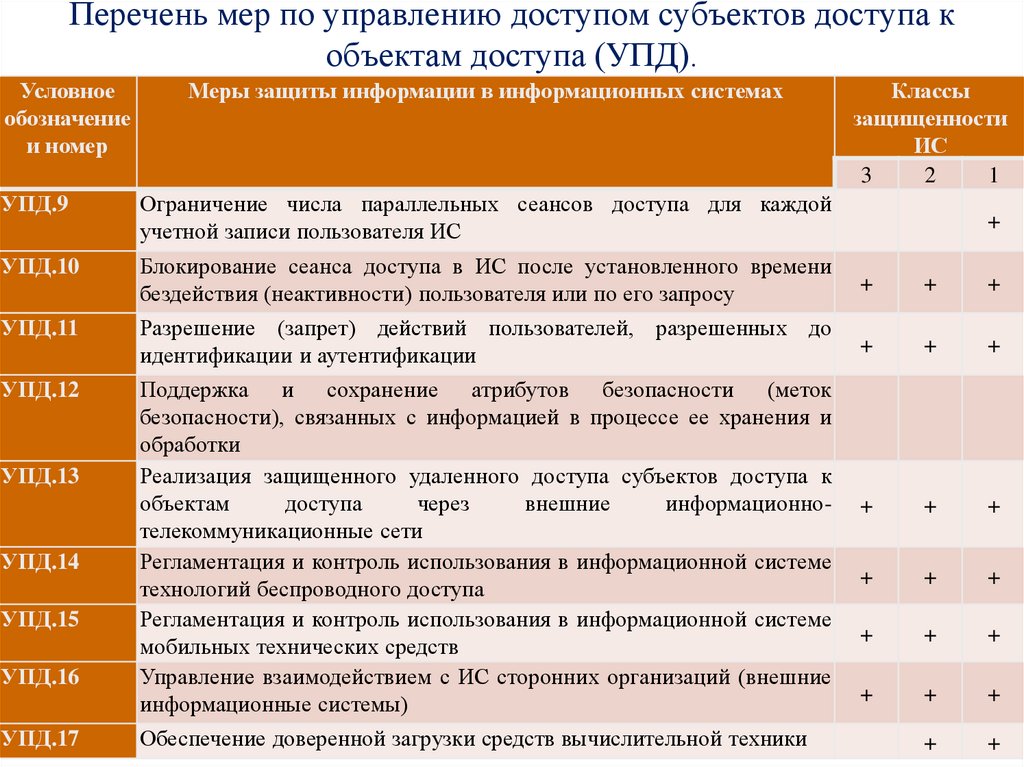

Переченьмер по управлению

доступом субъектов

доступа

к

АКAДЕМИЯ ГОСУДАРСТВЕННОЙ

ПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС

РОССИИ

Белгородский юридический институт МВД России

Кафедра информационных

технологий(УПД).

(в составе УНК АСиИТ)

объектам доступа

Условное

обозначение

и номер

Меры защиты информации в информационных системах

Классы

защищенности

ИС

3

2

1

УПД.9

Ограничение числа параллельных сеансов доступа для каждой

учетной записи пользователя ИС

УПД.10

Блокирование сеанса доступа в ИС после установленного времени

бездействия (неактивности) пользователя или по его запросу

+

+

+

УПД.11

Разрешение (запрет) действий пользователей, разрешенных до

идентификации и аутентификации

+

+

+

УПД.12

Поддержка и сохранение атрибутов безопасности (меток

безопасности), связанных с информацией в процессе ее хранения и

обработки

Реализация защищенного удаленного доступа субъектов доступа к

объектам

доступа

через

внешние

информационнотелекоммуникационные сети

Регламентация и контроль использования в информационной системе

технологий беспроводного доступа

Регламентация и контроль использования в информационной системе

мобильных технических средств

Управление взаимодействием с ИС сторонних организаций (внешние

информационные системы)

+

+

+

+

+

+

+

+

+

+

+

+

+

+

УПД.13

УПД.14

УПД.15

УПД.16

УПД.17

Обеспечение доверенной загрузки средств вычислительной техники

+

36.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

В организации должны быть приняты локальные

нормативные акты для управления доступом.

Они должны регулировать:

порядок управления учетными записями пользователей;

правила разграничения доступа;

порядок управления информационными потоками;

права пользователей, администраторов и запускаемых от их

имени процессов, а так же лиц, обеспечивающих

функционирование ИС;

порядок разграничения ролей в ИС;

максимальное количество неуспешных попыток входа в ИС;

максимальное значение числа параллельных сеансов доступа в

ИС;

37.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

В организации должны быть приняты локальные

нормативные акты для управления доступом.

Они должны регулировать:

порядок блокирования сеансов доступа пользователя после

установленного оператором времени его бездействия в ИС;

порядок работы с атрибутами безопасности информации

порядок реализации технологии удаленного доступа;

порядок реализации технологии беспроводного доступа;

порядок применения мобильных устройств;

правила взаимодействия с внешними ИС;

порядок обеспечения доверенной загрузки АРМ и серверов ИС.

38.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Вопрос 4. Антивирусные программы

39.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Антивирусное средство защиты (АВС) или Антивирусная

защита (АВЗ) - программное или программно-техническое

средство (или комплекс средств) предназначенное для

противодействия проникновению вредоносных программ,

выявления фактов вирусного воздействия как на отдельные

элементы ИС, так и на ИС в целом, и восстановления

исходного состояния ИС.

Основными задачами антивируса являются:

препятствование проникновению ВПО в компьютерную сеть и

информационную систему;

обнаружение наличия ВПО в ИС;

удаление зараженных объектов из ИС без нанесения

повреждений другим объектам;

минимизация ущерба от проникновения ВПО.

40.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

В антивирусных программах применяются две группы

технологий.

Технологии сигнатурного анализа. Данная технология

предусматривает выявление характерных идентифицирующих

черт каждого вируса (маски, сигнатуры), помещение его в базу

АВЗ и сравнении всех проверяемых файлов с данной базой.

Обновление АВЗ заключается в записи в базу данных новых

сигнатур вирусов.

41.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Технологии вероятностного анализа подразделяются на три

категории.

Эвристический анализ использует для анализа подозрительных

объектов вероятностные алгоритмы, которые проверяют

структуру файла и его возможное соответствие вирусным

шаблонам.

Поведенческий анализ заключается в анализе выполняемых

проверяемым объектом операций.

Анализ контрольных сумм заключается в анализе изменений в

объектах компьютерной системы.

42.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

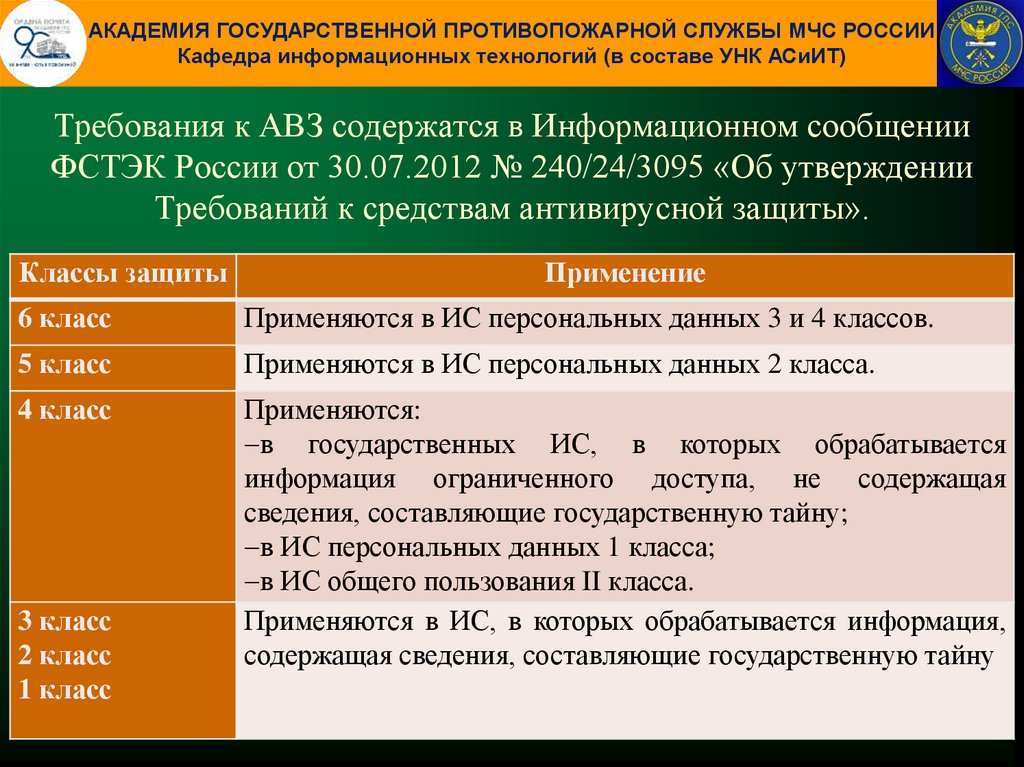

Требования к АВЗ содержатся в Информационном сообщении

ФСТЭК России от 30.07.2012 № 240/24/3095 «Об утверждении

Требований к средствам антивирусной защиты».

Классы защиты

Применение

6 класс

Применяются в ИС персональных данных 3 и 4 классов.

5 класс

Применяются в ИС персональных данных 2 класса.

4 класс

Применяются:

в государственных ИС, в которых обрабатывается

информация ограниченного доступа, не содержащая

сведения, составляющие государственную тайну;

в ИС персональных данных 1 класса;

в ИС общего пользования II класса.

Применяются в ИС, в которых обрабатывается информация,

содержащая сведения, составляющие государственную тайну

3 класс

2 класс

1 класс

43.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Средства антивирусной защиты подразделяются по типам, в

зависимости от того в какой части ИС организовывается

защита. Антивирусные средства могут применяться по

одновендорному и многовендорному варианту.

К сертифицированным ФСТЭК России антивирусам относятся

только Kaspersky Security и Dr.Web Security.

Тип средств АВЗ

Предназначение

«А»

Средства (компоненты средств АВЗ), предназначенные для

централизованного администрирования средствами антивирусной

защиты, установленными на компонентах информационных систем

(серверах, автоматизированных рабочих местах)

«Б»

Средства (компоненты средств АВЗ), предназначенные для

применения на серверах информационных систем.

Средства (компоненты средств АВЗ), предназначенные для

применения на автоматизированных рабочих местах ИС.

Средства (компоненты средств АВЗ), предназначенные для

применения на автономных автоматизированных рабочих местах.

«В»

«Г»

44.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

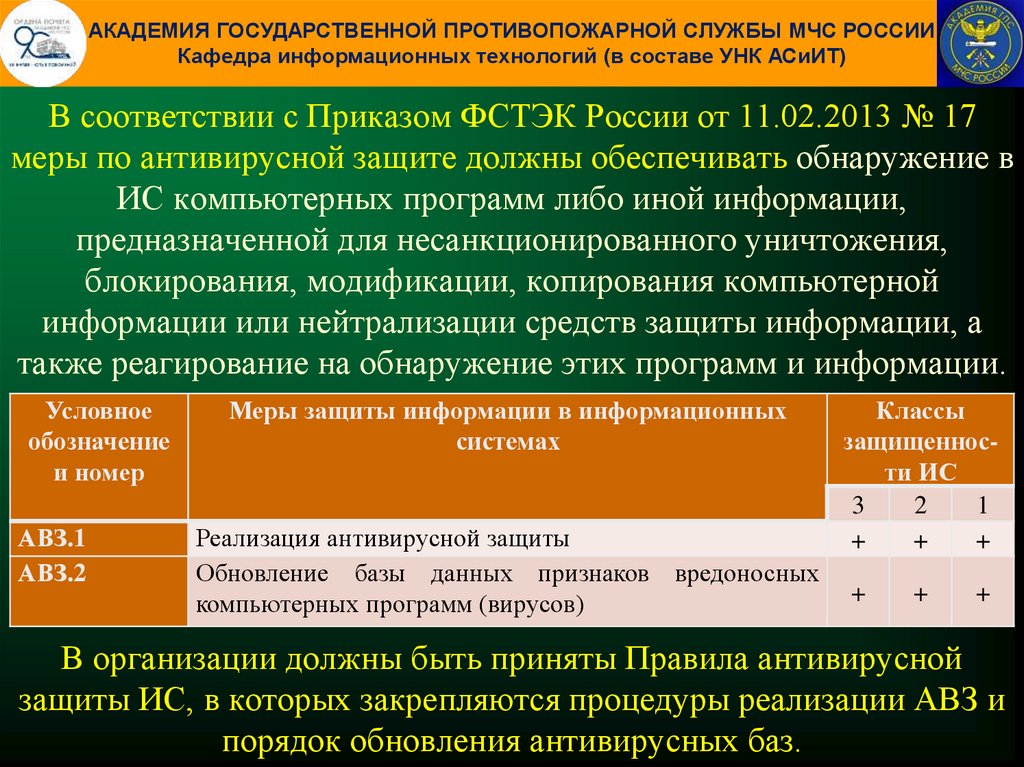

В соответствии с Приказом ФСТЭК России от 11.02.2013 № 17

меры по антивирусной защите должны обеспечивать обнаружение в

ИС компьютерных программ либо иной информации,

предназначенной для несанкционированного уничтожения,

блокирования, модификации, копирования компьютерной

информации или нейтрализации средств защиты информации, а

также реагирование на обнаружение этих программ и информации.

Условное

обозначение

и номер

АВЗ.1

АВЗ.2

Меры защиты информации в информационных

системах

Реализация антивирусной защиты

Обновление базы данных признаков вредоносных

компьютерных программ (вирусов)

Классы

защищенности ИС

3

2

1

+

+

+

+

+

+

В организации должны быть приняты Правила антивирусной

защиты ИС, в которых закрепляются процедуры реализации АВЗ и

порядок обновления антивирусных баз.

45.

АКAДЕМИЯ ГОСУДАРСТВЕННОЙПРОТИВОПОЖАРНОЙ

СЛУЖБЫ

МЧС РОССИИ

Белгородский юридический

институт

МВД России

Кафедра информационных технологий (в составе УНК АСиИТ)

Подготовил:

Прокопенко Алексей

Николаевич

профессор кафедры

информационных технологий

(в составе учебно-научного

комплекса

автоматизированных систем и

информационных технологий),

кандидат технических наук,

доцент

Email: Alex_prokop@rambler.ru

Тел.: +7-903-642-65-97

Информатика

Информатика