Похожие презентации:

Групповые политики. Аутентификация. Учетные записи

1.

Групповые политики.Аутентификация.

Учетные записи

2.

Групповые политикиГрупповая политика (Group Policy Object, GPO) – это один из главных

инструментов для настройки Windows, с помощью которого можно как

задействовать множество функций системы, так и отключить их.

Групповые политики доступны только в профессиональных, максимальных и

корпоративных версиях Windows. У пользователей домашней версии Windows

данный набор инструментов отключен.

Для настройки групповых политик в строке поиска окна Выполнить [Win+R],

ввести команду gpedit.msc и нажать Enter.

3.

Групповые политикиЦентрализованные

Локальные

4.

Объекты групповой политикиОбъекты групповой политики (GPO) – основной элемент

групповой политики, выступающий в качестве самостоятельных

элементов каталога.

Объекты групповой политики входят как объекты службы

каталогов Active Directory.

С каждым объектом групповой политики связан глобальный

уникальный идентификатор – GUID.

Для управления ими используются специальные инструменты –

редакторы групповых политик, программные интерфейсы.

5.

Групповые политикиБольшинство настроек Windows возможны через реестр, редактор GPO этофактически и делает, но

наглядным способом.

GPO представляет собой файлы в определенном формате, связанные(назначенные) определенным

объектам.

Групповые политики подразделяются на:

● локальные (выполнить gpedit.msc)

● доменне (выполнить gpmc.msc)

6.

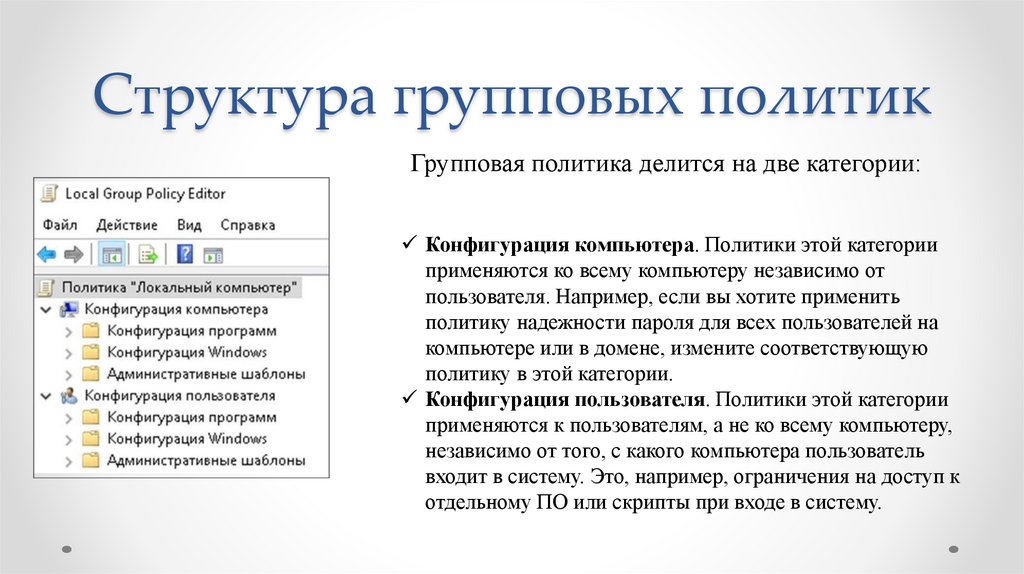

Структура групповых политикГрупповая политика делится на две категории:

Конфигурация компьютера. Политики этой категории

применяются ко всему компьютеру независимо от

пользователя. Например, если вы хотите применить

политику надежности пароля для всех пользователей на

компьютере или в домене, измените соответствующую

политику в этой категории.

Конфигурация пользователя. Политики этой категории

применяются к пользователям, а не ко всему компьютеру,

независимо от того, с какого компьютера пользователь

входит в систему. Это, например, ограничения на доступ к

отдельному ПО или скрипты при входе в систему.

7.

Групповые политики в ДоменеВ домене групповая GPO является объектом, который можно связать с сайтом, доменом и

подразделением (в том числе с вложенными (дочерними)подразделениями).

В случае наличия нескольких групповых политик сразу, порядок применениябудет

следующий:

1. Локальная групповая политика.

2. Групповая политика сайта.

3. Групповая политика домена.

4. Групповая политика верхнего подразделения.

5. Групповая политика дочернего подразделения.

Это надо учитывать и, при необходимости, отключать наследование GPO.

8.

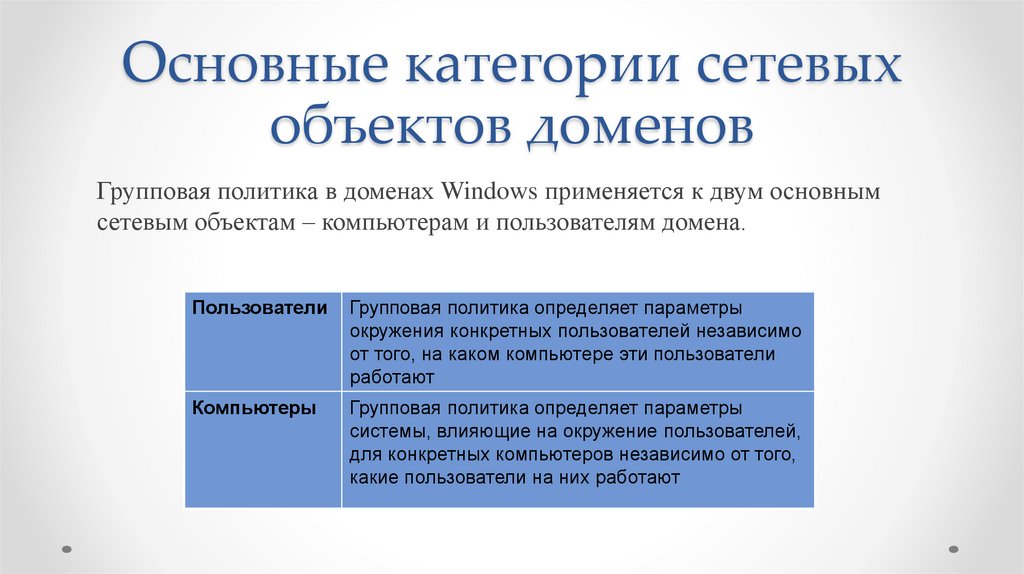

Основные категории сетевыхобъектов доменов

Групповая политика в доменах Windows применяется к двум основным

сетевым объектам – компьютерам и пользователям домена.

Пользователи

Групповая политика определяет параметры

окружения конкретных пользователей независимо

от того, на каком компьютере эти пользователи

работают

Компьютеры

Групповая политика определяет параметры

системы, влияющие на окружение пользователей,

для конкретных компьютеров независимо от того,

какие пользователи на них работают

9.

Обработка СРО компьютеровКомпьютер обрабатывает политики в предопределенном порядке и при наступлении определенных

событий.

Групповые политики применяются к объектам компьютеров во время запуска и остановки, а также

периодических фоновых обновлений.

• По умолчанию на рядовых серверах и рабочих станциях интервал обновлений равен 90 минутам со сдвигом от 0 до 30 минут.

• На контроллерах доменов групповые политики обновляются каждые 5 минут.

• Сдвиг нужен, чтобы не все компьютеры домена выполняли обновление или обработку групповых политик одновременно.

• Если при запуске компьютер может успешно обнаружить контроллер домена с возможностью аутентификации и связаться с ним,

выполняется обработка GPO.

Обработка GPO компьютера определяется связями GPO, фильтрами безопасности и фильтрами

инструментальных средств управления Windows (Windows Management Instrumentation — WMI).

10.

Обработка GPO пользователейОтличие обработки GPO пользователей от обработки GPO компьютеров в том,

что обработка выполняется при входе и выходе пользователя, а также

периодически.

Интервал обновления по умолчанию для обработки GPO пользователей равен

90 минутам плюс сдвиг от 0 до 30 минут.

Обработка GPO пользователей определяется связями GPO и фильтрами

безопасности.

11.

Привязка объектов групповой политики• Любой объект групповой политики может быть связан с некоторым объектом

контейнерного типа в каталоге, относящемся к одному из трех классов:

o Узел (сайт);

o Домен;

o Организационная единица.

• На каждом компьютере, под управлением Windows существует специальный

объект групповой политики – локальная групповая политика.

12.

Размещение объектов групповой политики• Система размещает информацию о GPO в двух местах:

o Значения всех атрибутов объектов размещаются в специальном контейнере

групповой политик (Group Policy Container, GPC) Active Directory .

o Для размещения файлов, связанных с применением групповых политик,

система использует специальную структуру – шаблон групповой политики.

• Данный шаблон представляет собой папку, которая располагается внутри папки

SYSVOL\sysvol\<domain>\policies. По умолчанию папка располагается внутри

системной папки Windows (Папка шаблонов групповой политики).

• Создание и удаление объектов групповой политики разрешено

пользователям, являющимся членами групп безопасности

Администраторы домена и Администраторы предприятия.

13.

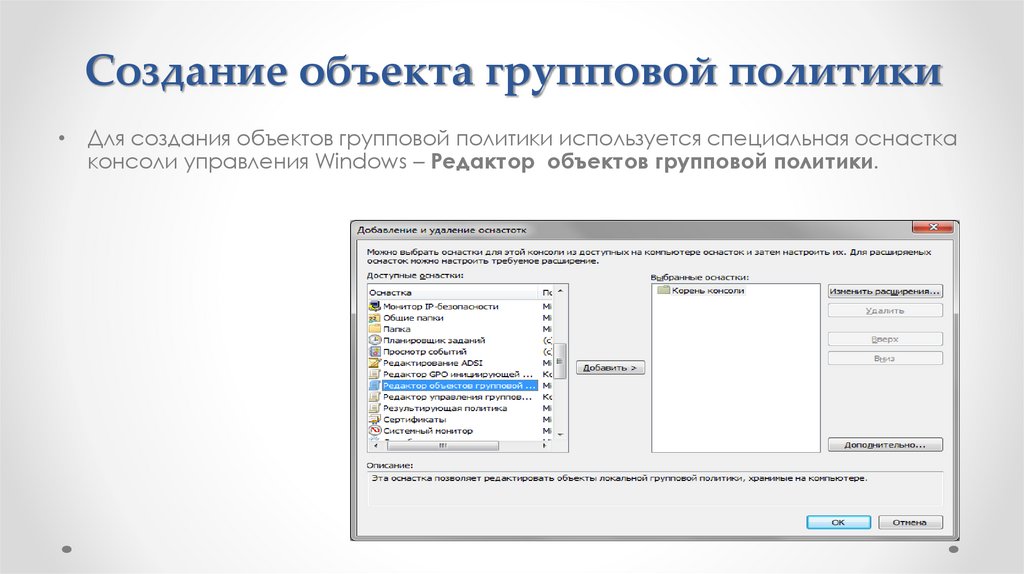

Создание объекта групповой политики• Для создания объектов групповой политики используется специальная оснастка

консоли управления Windows – Редактор объектов групповой политики.

14.

Создание объекта групповойполитики

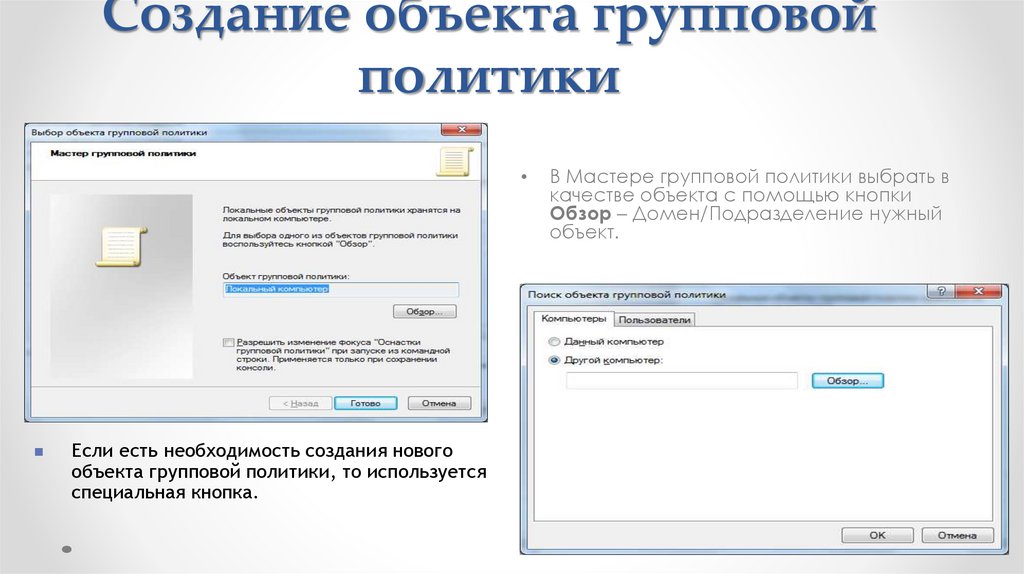

Если есть необходимость создания нового

объекта групповой политики, то используется

специальная кнопка.

В Мастере групповой политики выбрать в

качестве объекта с помощью кнопки

Обзор – Домен/Подразделение нужный

объект.

15.

Локальные групповые политикиК Windows-системам и учетным записям пользователей Windowsсистем могут применяться два различных типа политик: локальные

групповые политики и групповые политики Active Directory.

Локальные групповые политики существуют во всех Windowsсистемах, а групповые политики Active Directory доступны только в

лесе Active Directory.

16.

Локальные групповые политикиВ Windows Vista, Windows Server 2008 и выше администраторы имеют возможность

создавать несколько локальных групповых политик.

На компьютерах можно создавать отдельные групповые политики пользователей для

всех пользователей, для пользователей, которые не являются администраторами, и для

пользователей-членов группы локальных администраторов.

Эта возможность полезна для повышения безопасности и надежности компьютеров из

состава рабочих групп или обособленных компьютеров.

17.

Шаблоны безопасности• В каждой политике локального компьютера и в узле конфигурации

компьютера GPO имеется раздел Security Settings (Параметры

безопасности).

• Раздел содержит параметры для политик аудита компьютера,

параметры управления учетными записями и права, присвоенные

пользователям.

• Данный раздел политики можно импортировать и экспортировать

отдельно.

• В различных версиях Windows шаблоны безопасности были

сформированы заранее, что давало администраторам возможность

быстро загрузить набор рекомендованных параметров конфигурации

безопасности.

• Примеры шаблонов: базовые шаблоны рабочей станции и сервера, а

также шаблоны высокой безопасности, совместимой безопасности и

безопасности контроллера домена.

18.

Шаблоны безопасности• В каждой политике локального компьютера и в узле конфигурации

компьютера GPO имеется раздел Security Settings (Параметры

безопасности).

• Раздел содержит параметры для политик аудита компьютера,

параметры управления учетными записями и права, присвоенные

пользователям.

• Данный раздел политики можно импортировать и экспортировать

отдельно.

• В различных версиях Windows шаблоны безопасности были

сформированы заранее, что давало администраторам возможность

быстро загрузить набор рекомендованных параметров конфигурации

безопасности.

• Примеры шаблонов: базовые шаблоны рабочей станции и сервера, а

также шаблоны высокой безопасности, совместимой безопасности и

безопасности контроллера домена.

19.

Элементы групповых политикGroup Policy Objects (GPO) - определенный набор доступных значений,

которые могут быть применены к объектам компьютеров и/или

пользователей Active Directory.

Параметры, доступные в каком-либо GPO, создаются с помощью сочетания

файлов административных шаблонов, включенных в данный GPO или

упомянутых в нем.

Если управление компьютером или пользователем нужно изменить, в этот

GPO можно импортировать дополнительные административные

шаблоны, расширяющие его функциональность.

20.

Хранение объектов групповыхполитик

Объекты групповых политик хранятся и в файловой системе, и в базе данных Active Directory.

Каждый домен в лесе Active Directory хранит полную копию всех GPO этого домена.

Загрузка и обработка GPO, имеющих связи с другими доменами — с помощью сайтов или просто

междоменных связей GPO — может занять большее время.

Параметры GPO хранятся в файловой системе всех контроллеров домена, в папке sysvol. Эта

папка совместно используется всеми контроллерами домена.

У каждого GPO домена имеется соответствующая ему папка, которая находится в подпапке

sysvol\Имя_домена\Policies.

В качестве имени папки GPO берется глобально уникальный идентификатор (globally unique

identifier — GUID), присвоенный этому GPO при его создании.

Этот GUID выводится при просмотре свойств GPO домена в консоли управления групповыми

политиками.

В папке GPO находится обычный набор подпапок и файлов: папка User, папка Machine, иногда

папка ADM и файл gpt.ini.

21.

Параметры политикиПараметры политики — это параметры, доступные для настройки в конкретном GPO.

Данные параметры берутся из базовых административных шаблонов, настроек безопасности,

сценариев, QOS на основе политик и, в некоторых случаях, из пакетов развертывания ПО или

соответствуют один к одному некоторым ключам и значениям системного реестра.

Параметры политик GPO обычно имеют одно из трех значений: не указано, включен или

выключен.

22.

Конфигурирование объектов групповойполитики

• Папка «Конфигурация пользователя» оснастки Групповая политика

используется для задания политик, применяемых к пользователям

независимо от того, какой компьютер используется для входа в систему.

• Узел «Конфигурация пользователя» содержит элементы:

• «Конфигурация программ»,

• «Конфигурация Windows»,

• «Административные шаблоны»,

23.

Конфигурирование объектовгрупповой политики

• С помощью узла «Конфигурация компьютера» в оснастке Групповая

политика можно устанавливать политики, применяемые к компьютерам,

вне зависимости от того, кто работает на них.

o Узел «Конфигурация компьютера» содержит подузлы:

• «Конфигурация программ»,

• «Конфигурация Windows»,

• «Административные шаблоны».

• Редактор объектов групповой политики допускает добавление или

удаление расширений.

24.

Конфигурирование групповой политикиВыделяются следующие уровни конфигурирования групповой политики:

o Конфигурация программ. Здесь размещены расширения mmc, применяемые для

конфигурирования параметров групповых политик:

• Установка программ.

25.

Конфигурирование групповой политикиo Конфигурация Windows:

o Содержимое контейнера различается для групповых политик

пользователя или компьютера:

• Сценарии. Определяются сценарии, которые будут выполняться при

запуске/выключении компьютера (при входе/выходе пользователя в

систему).

• Параметры безопасности. В данном расширении выполняется

управление параметрами групповой политики, связанными с

функционированием системы безопасности.

26.

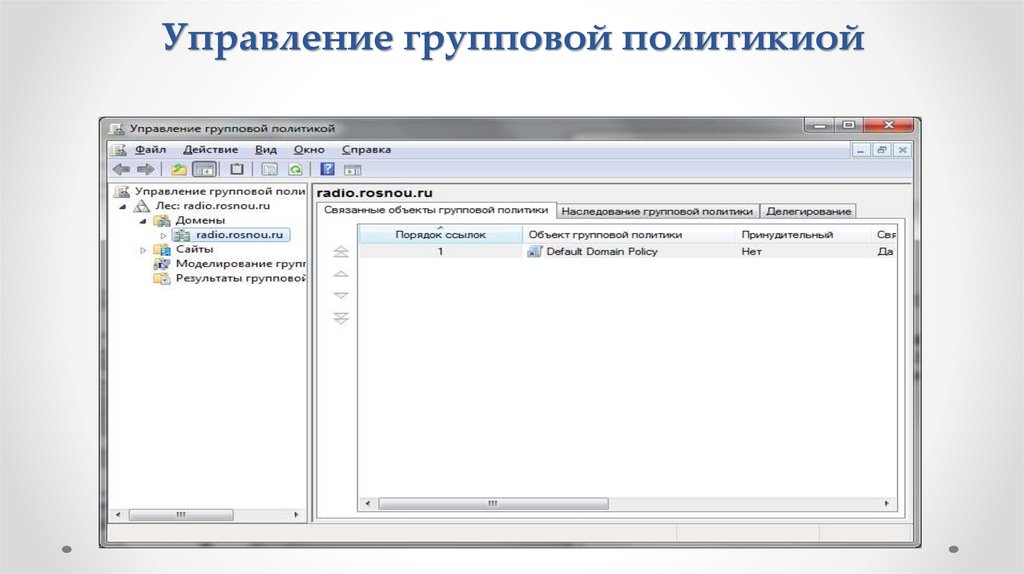

Управление групповой политикиой27.

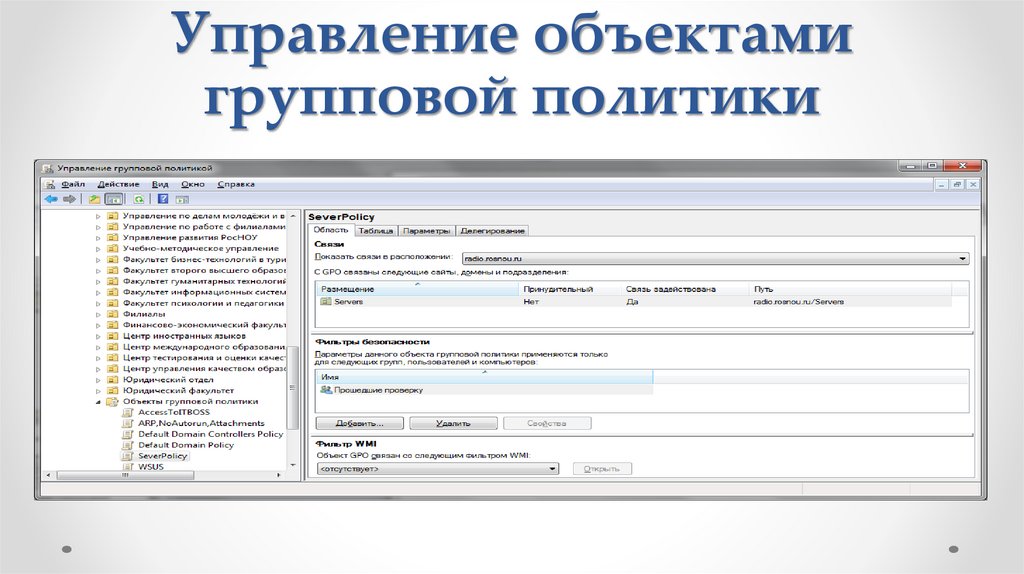

Управление объектамигрупповой политики

28.

Сценарии входа, выхода, запуска и завершенияработы

Редактор объектов групповой политики включает в себя два расширения для

развертывания сценариев:

o Сценарии (запуск/завершение). Это расширение, расположенное в узле дерева

консоли редактора объектов групповой политики «Конфигурация

компьютера\Конфигурация Windows», используется для указания сценариев,

выполняемых при запуске и завершении работы компьютера.

• Эти сценарии выполняются с правами локальной системы.

o Сценарии (вход/выход из системы). Это расширение, расположенное в узле дерева

консоли редактора объектов групповой политики «Конфигурация

пользователя\Конфигурация Windows», используется для указания сценариев,

выполняемых при входе и выходе пользователя из системы.

• Эти сценарии запускаются с правами пользователя, а не администратора.

Операционные системы семейства Windows Server содержат сервер сценариев

Windows:

o Включена поддержка как сценариев Visual Basic Scripting Edition (файлы .vbs), так и

сценариев и JScript (файлы .js).

29.

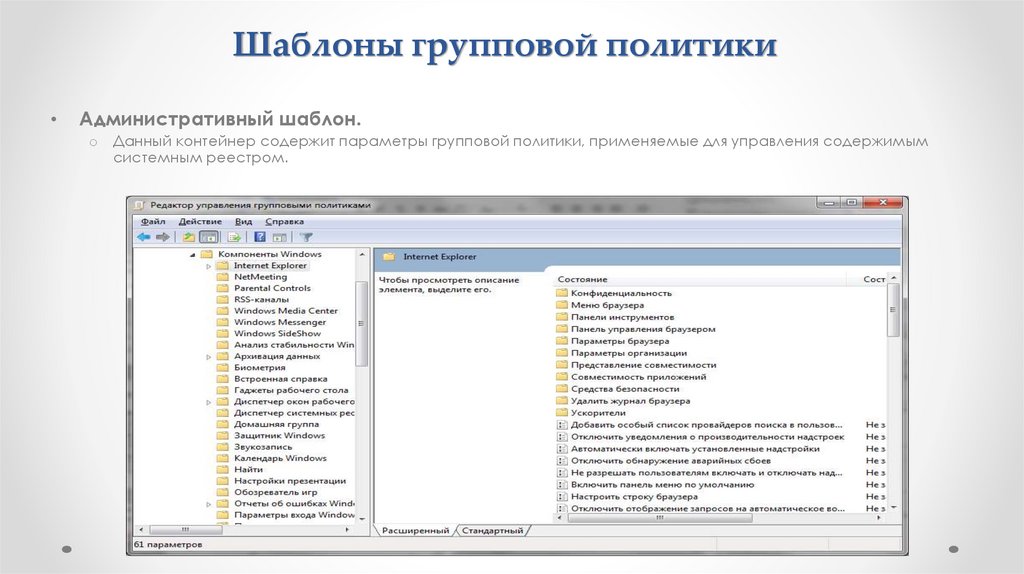

Шаблоны групповой политикиАдминистративный шаблон.

o

Данный контейнер содержит параметры групповой политики, применяемые для управления содержимым

системным реестром.

30.

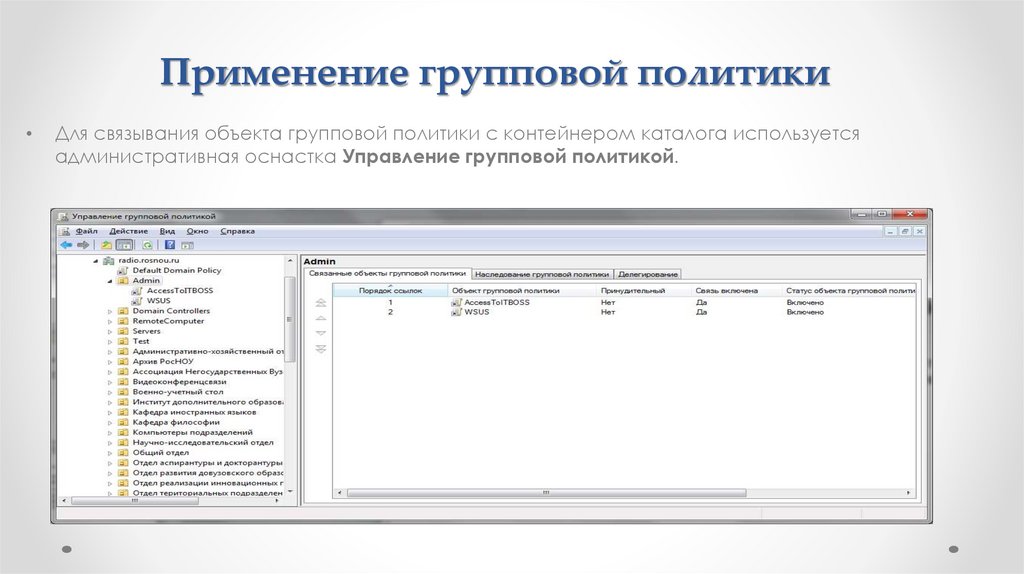

Применение групповой политикиДля связывания объекта групповой политики с контейнером каталога используется

административная оснастка Управление групповой политикой.

31.

Наследование групповыхполитик

Объекты GPO можно привязать к сайту, домену и различным уровням

OU.

Если, к примеру, инфраструктура Active Directory содержит объекты

GPO, привязанные на уровне домена, все контейнеры и OU под этим

корневым доменом наследуют все привязанные политики.

Например, OU "Domain Controllers" (Контроллеры домена) наследует

стандартную политику домена.

32.

Блокировка наследованиягрупповых политик

Наряду с наследованием GPO в Active Directory имеется возможность блокировки наследования от

всех GPO из родительских контейнеров.

Эта возможность может пригодиться, если контейнер содержит объекты пользователей и/или

компьютеров, которые очень важны для безопасности или производства.

Например, может быть создана OU, содержащая системы для работы службы удаленного

рабочего стола, которая не будет правильно функционировать, если применить GPO уровня

домена.

В такой OU можно задать блокировку наследования, чтобы гарантировать, что к ней будут

применяться только политики, привязанные к данной OU.

Если к такому контейнеру нужно применить какие-то GPO, необходимо создать связи на уровне

этого конкретного контейнера либо указать принудительную привязку к GPO из родительского

контейнера, что перекроет блокировку наследования.

33.

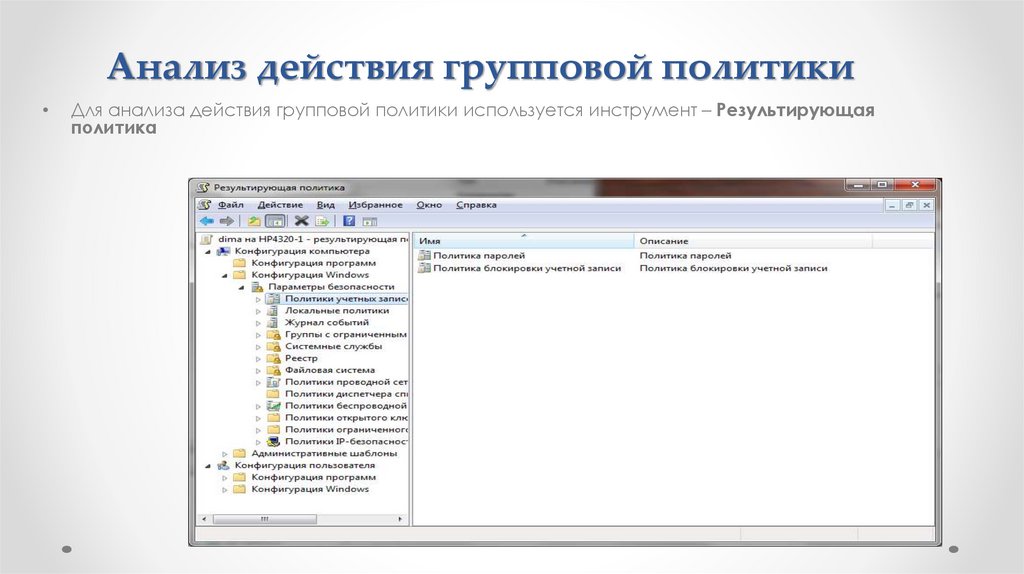

Анализ действия групповой политикиДля анализа действия групповой политики используется инструмент – Результирующая

политика

34.

Примеры применениягрупповых политик

Инфраструктура групповых политик позволяет организациям

внедрять конфигурации, упрощать администрирование рабочих

столов, защищать доступ к сетевым ресурсам, а в некоторых

случаях и соответствовать законодательным требованиям.

Пример: политика, которая включает брандмауэр Windows на

клиентских рабочих станциях, удаляет у конечных пользователей

возможность отключить его и позволяет корпоративной группе

поддержки рабочих компьютеров выполнять удаленное

администрирование этих рабочих станций, когда они подключены

к корпоративной сети или виртуальной частной сети (VPN).

35.

АутентификацияИдентификация — процесс определения, что за человек

перед нами. Аутентификация — процесс подтверждения,

что этот человек именно тот, за кого себя выдает.

Авторизация — процесс принятия решения о том, что

именно этой аутентифицированной персоне разрешается

делать. То есть, это три разных, последовательных и взаимно

не

заменяемых

понятия.

Идентификацию

часто

подразумевают в составе аутентификации. Самое главное —

четко различать аутентификацию и авторизацию.

36.

АутентификацияАутентификация – проверка подлинности пользователя путем

сравнения введенного им пароля с паролем, сохраненным в базе

данных пользователей.

Зачем нужна аутентификация?

Аутентификация нужна для доступа к:

Соцсетям

Электронной почте

Интернет-магазинам

Форумам

Интернет-банкингу

Платежным системам

37.

Элементы аутентификацияСубъект — пользователь

Характеристика субъекта — информация, предоставляемая

пользователем для проверки подлинности.

Владелец системы аутентификации — владелец ресурса.

Механизм аутентификации — принцип проверки

Механизм авторизации — управление доступом

38.

Виды аутентификации1) Аутентификация пользователя – позволяет администратору давать

каждому пользователю привилегии пользователя

2) Аутентификация клиентов – дает механизм для аутентификации

пользователя любого приложения - стандартного – или

собственной разработки

3) Аутентификация сессий – дает прозрачную аутентификацию

каждой сессии, что может быть интегрировано с любым

приложением

39.

Методы аутентификацииПарольные

Комбинированные

Биометрические

Информация о

пользователе

Пользовательские данные

40.

Методы аутентификацииПарольные

Самый распространенный метод. Аутентификация может проходить по

одноразовым и многоразовым паролям. Многоразовый пароль задает

пользователь, а система хранит его в базе данных. Он является одинаковым для

каждой сессии. К ним относятся PIN-коды, слова, цифры, графические ключи.

Одноразовые пароли — разные для каждой сессии. Это может быть SMS с

кодом.

Комбинированные

Этот метод говорит сам за себя. Аутентификация происходит с

использованием нескольких методов, например, парольных и криптографических

сертификатов. Он требует специальное устройство для считывания информации.

41.

Методы аутентификацииБиометрические

Это самый дорогостоящий метод аутентификации. Он предотвращает утечку

или кражу персональной информации. Проверка проходит по физиологическим

характеристикам пользователя, например, по отпечатку пальца, сетчатке глаза,

тембру голоса и даже ДНК.

Информация о пользователе

Она используется для восстановления логина или пароля и для двухэтапной

аутентификации, чтобы обеспечить безопасность. К этому методу относится

номер телефона, девичья фамилия матери, год рождения, дата регистрации,

кличка питомца, место проживания.

42.

Методы аутентификацииПользовательские данные

Этот метод основывается на геоданных о местоположении пользователя с

использованием GPS, а также использует информацию о точках доступа

беспроводной связи. Недостаток заключается в том, что с помощью проксисерверов можно подменить данные.

43.

Классификация видоваутентификации

В зависимости от количества используемых методов

Однофакторная. Используется только один метод.

Многофакторная. Используется несколько методов.

В зависимости от политики безопасности систем и уровня доверия

Односторонняя. Пользователь доказывает право доступа к ресурсу его владельцу.

Взаимная. Проверяется подлинность прав доступа и пользователя и владельца

сайта. Для этого используют криптографические способы.

Чтобы защитить владельца сайта от злоумышленников, используют

криптографические протоколы аутентификации.

Типы протоколов обусловлены тем, где происходит аутентификация — на PC или

в сети.

44.

Аутентификация на PCLogin

PAP (Password Authentication

Protocol) — логин и пароль

Карта доступа — USB и

сертификаты

Биометрические данные

45.

Аутентификация в сетиCookies. Используются для отслеживания сеанса, сохранения предпочтений и

сбора статистики. Степень защиты невысокая, однако привязка к IP-адресу

решает эту проблему.

Kerberos. Протокол взаимной аутентификации с помощью криптографического

ключа.

SAML (Security Assertion Markup Language) Язык разметки, который позволяет

сторонам обмениваться данными аутентификации.

SNMP (Simple Network Management Protocol) Протокол, который контролирует

подключенные к сети устройства.

Сертификаты X.509 Сертификаты с открытым ключом.

OpenID Connect. Используется для создания единой учетной записи для

аутентификации на разных ресурсах.

46.

Сервер FireWall-1 поддерживает схемы аутентификации длякаждого пользователя

• S/Key – пользователю требуется ввести значение S/Key для данной

итерации

• SecurID – пользователю требуется ввести номер, показанный на

SecurID карте Security Dynamics

• По паролю – от пользователя требуется ввести его пароль OS

• Внутренняя – пользователь должен ввести его внутренний пароль

FireWall-1 на мосте

• RADIUS – пользователь должен ввести ответ на запрос сервера

RADIUS

• AssureNet Pathways – пользователь должен ввести ответ на запрос

сервера AssureNet Pathways

47.

Учетные записиУчетная запись – это данные о пользователе, хранящиеся в КС. Она

нужна для верификации человека, предоставления ему доступа к личным

настройкам и данным

Виды учетных записей:

Обычные – предназначены для ежедневной работы

пользователей

Администраторские – дают полный контроль над

компьютером

Гостевые – служат для обеспечения временного доступа

Для повышения надежности учетной записи помимо

стандартных паролей могут применятся одноразовые, а также

файлы-ключи или биометрические данные.

Программное обеспечение

Программное обеспечение