Похожие презентации:

Защиты информации в РФ

1.

Защиты информациив РФ

Над

презентацией

работал:

Ивасишин

Димтрий.

2.

Информационной безопасностью называюткомплекс организационных, технических и

технологических мер по защите информации от

неавторизованного доступа, разрушения,

модификации, раскрытия и задержек в доступе.

3.

Организационная защитаорганизация режима и охраны.

● организация работы с сотрудниками (подбор и расстановка

персонала, включая ознакомление с сотрудниками, их изучение,

обучение правилам работы с конфиденциальной информацией,

ознакомление с мерами ответственности за нарушение правил защиты

информации и др.)

●организация работы с документами и документированной

информацией (разработка, использование, учет, исполнение, возврат,

хранение и уничтожение документов и носителей конфиденциальной

информации)

●организация использования технических средств сбора,

обработки, накопления и хранения конфиденциальной информации;

организация работы по анализу внутренних и внешних угроз

конфиденциальной информации и выработке мер по обеспечению ее

защиты;

● организация работы по проведению систематического контроля

за работой персонала с конфиденциальной информацией, порядком

учета, хранения и уничтожения документов и технических носителей.

4.

Технические средства защитыинформации.

Для защиты периметра информационной системы

создаются:

системы охранной и пожарной сигнализации;

● системы цифрового видео наблюдения;

● системы контроля и управления доступом (СКУД). Защита

информации от ее утечки техническими каналами связи

обеспечивается следующими средствами и

мероприятиями:

●использованием экранированного кабеля и прокладка

проводов и кабелей в экранированных конструкциях;

●установкой на линиях связи высокочастотных фильтров;

●построение экранированных помещений («капсул»);

●использование экранированного оборудования;

●установка активных систем зашумления;

5.

Аппаратные средства защитыинформации

Специальные регистры для хранения реквизитов

защиты: паролей, идентифицирующих кодов,

грифов или уровней секретности;

●Устройства измерения индивидуальных

характеристик человека (голоса, отпечатков) с

целью его идентификации;

● Схемы прерывания передачи информации в

линии связи с целью периодической проверки

адреса выдачи данных.

●Устройства для шифрования информации

(криптографические методы).

●Системы бесперебойного питания: Источники

бесперебойного питания;

6.

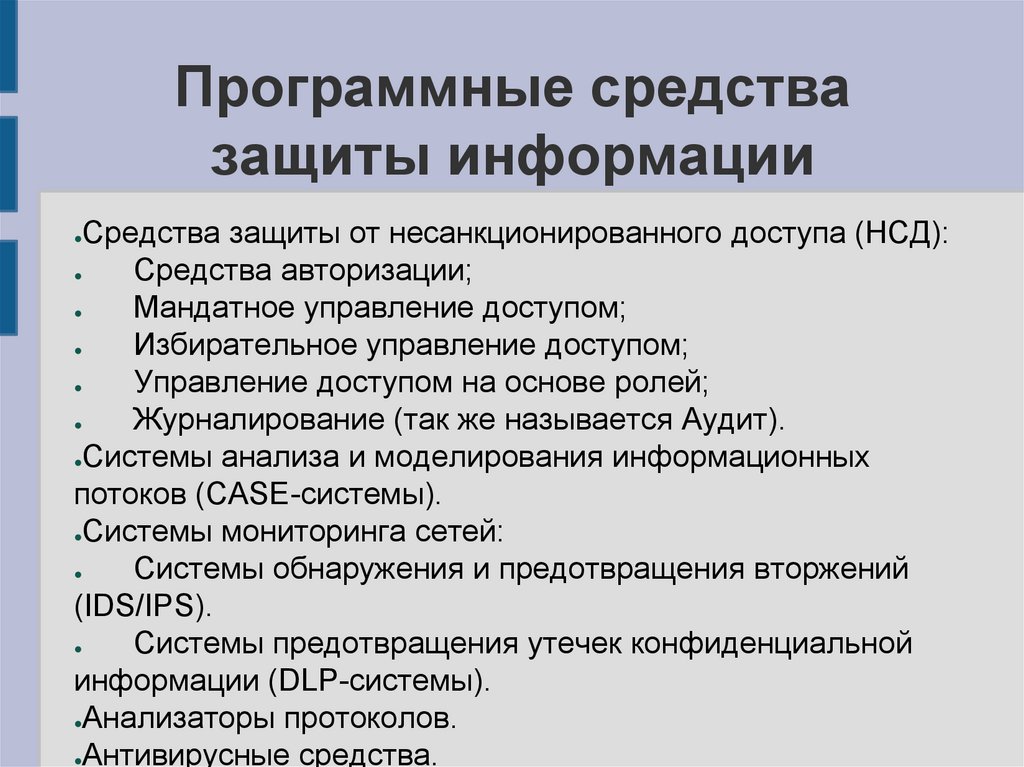

Программные средствазащиты информации

Средства защиты от несанкционированного доступа (НСД):

Средства авторизации;

Мандатное управление доступом;

Избирательное управление доступом;

Управление доступом на основе ролей;

Журналирование (так же называется Аудит).

●Системы анализа и моделирования информационных

потоков (CASE-системы).

●Системы мониторинга сетей:

Системы обнаружения и предотвращения вторжений

(IDS/IPS).

Системы предотвращения утечек конфиденциальной

информации (DLP-системы).

●Анализаторы протоколов.

●Антивирусные средства.

7.

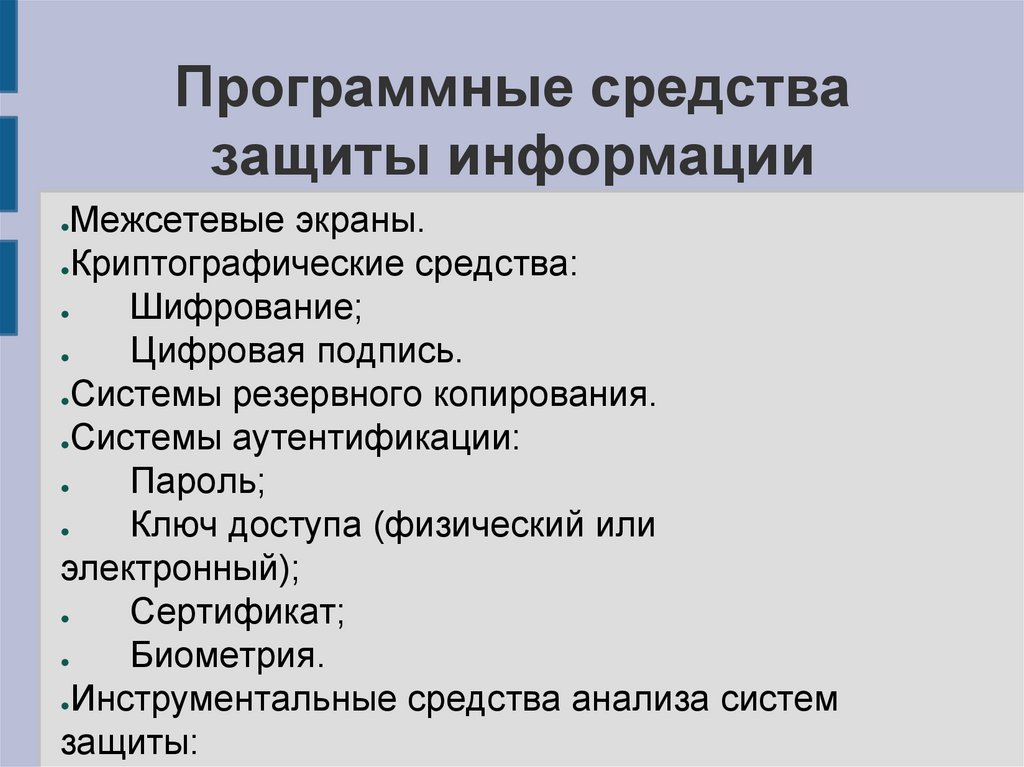

Программные средствазащиты информации

Межсетевые экраны.

●Криптографические средства:

Шифрование;

Цифровая подпись.

●Системы резервного копирования.

●Системы аутентификации:

Пароль;

Ключ доступа (физический или

электронный);

Сертификат;

Биометрия.

●Инструментальные средства анализа систем

защиты:

8.

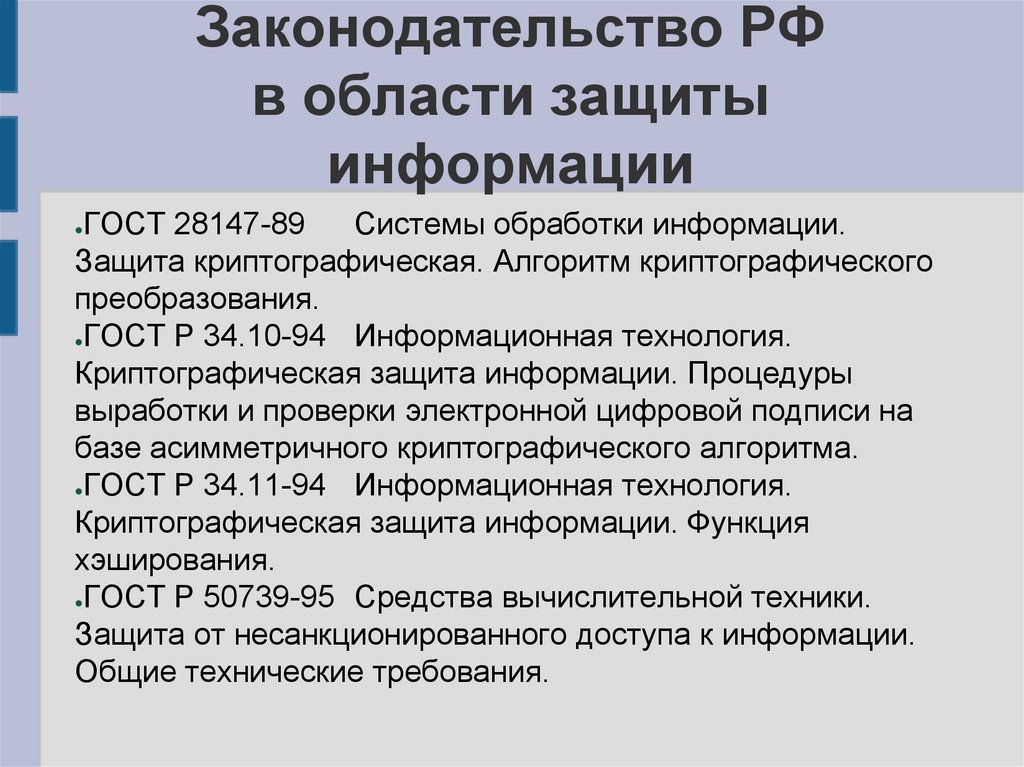

Законодательство РФв области защиты

информации

ГОСТ 28147-89

Системы обработки информации.

Защита криптографическая. Алгоритм криптографического

преобразования.

●ГОСТ Р 34.10-94

Информационная технология.

Криптографическая защита информации. Процедуры

выработки и проверки электронной цифровой подписи на

базе асимметричного криптографического алгоритма.

●ГОСТ Р 34.11-94

Информационная технология.

Криптографическая защита информации. Функция

хэширования.

●ГОСТ Р 50739-95 Средства вычислительной техники.

Защита от несанкционированного доступа к информации.

Общие технические требования.

9.

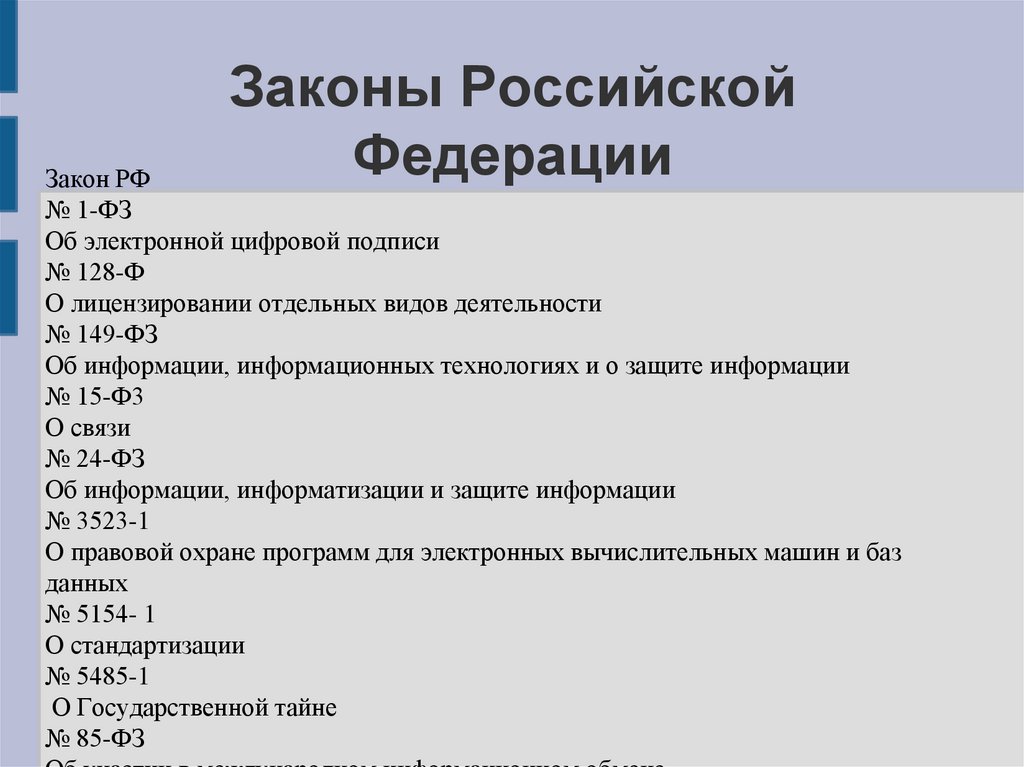

Законы РоссийскойФедерации

Закон РФ

№ 1-ФЗ

Об электронной цифровой подписи

№ 128-Ф

О лицензировании отдельных видов деятельности

№ 149-ФЗ

Об информации, информационных технологиях и о защите информации

№ 15-Ф3

О связи

№ 24-ФЗ

Об информации, информатизации и защите информации

№ 3523-1

О правовой охране программ для электронных вычислительных машин и баз

данных

№ 5154- 1

О стандартизации

№ 5485-1

О Государственной тайне

№ 85-ФЗ

10.

Спасибо за внимание.11.

12.

13.

На сегодняшний день сформулированыбазовые принципы информационной

безопасности, задачами которых

является обеспечение.

Целостности данных.

●Конфиденциальности информации.

●Доступа информации для

авторизированных пользователей.

14.

Информация может бытьпотеряна при передаче,

хранении, обработки. ПричиныСбои в работе оборудования .

●Инфицирование компьютерными вирусами .

●Неправильное хранение архивных данных.

●Несанкционированный доступ .

●Некорректная работа.

15.

Виды защиты информацииСредства физической защиты

●Программные средства(антивирусные

средства, системы разграничения

полномочий)

● Административные меры защиты(доступ в

помещение, разработка стратегий

безопасности)

16.

Защита информации отслучайного воздействия.

Причины.

Технические: вибрация, скачки напряжения,

излучение от электроприборов

●Неисправности кабельной системы(обрыв

или короткое замыкание)

●Кратковременное отключение питания

17.

Защита информации отнесанкционированного доступа.

Хакеры – особый вид IT специалистов, занимающихся

взломом паролей, воровством и порчей информации.

Основной инструмент – программа взломщик, делящая на

2 компонента: программа доступа к удаленным

компьютерам по телефонным сетям и словарь вероятных

кодов и паролей.

●Стратегия защиты

●Шифрование информации.

●Установка системы паролей .

18.

Защита от несанкционированногокопирования включает

Защиту сообщений от авторских правах разработчика,

выводимой программой на экран или находящихся

внутри программы

●Защиту от модификаций программы

●Собственно защиту от незаконного тиражирования

программы тем или иным способом.

●Виды защиты информации от копирования

●Защита с помощью серийного номера

●Использование технических отличий в машине для

программной защиты

● Использование программно – аппаратной защиты

Информатика

Информатика