Похожие презентации:

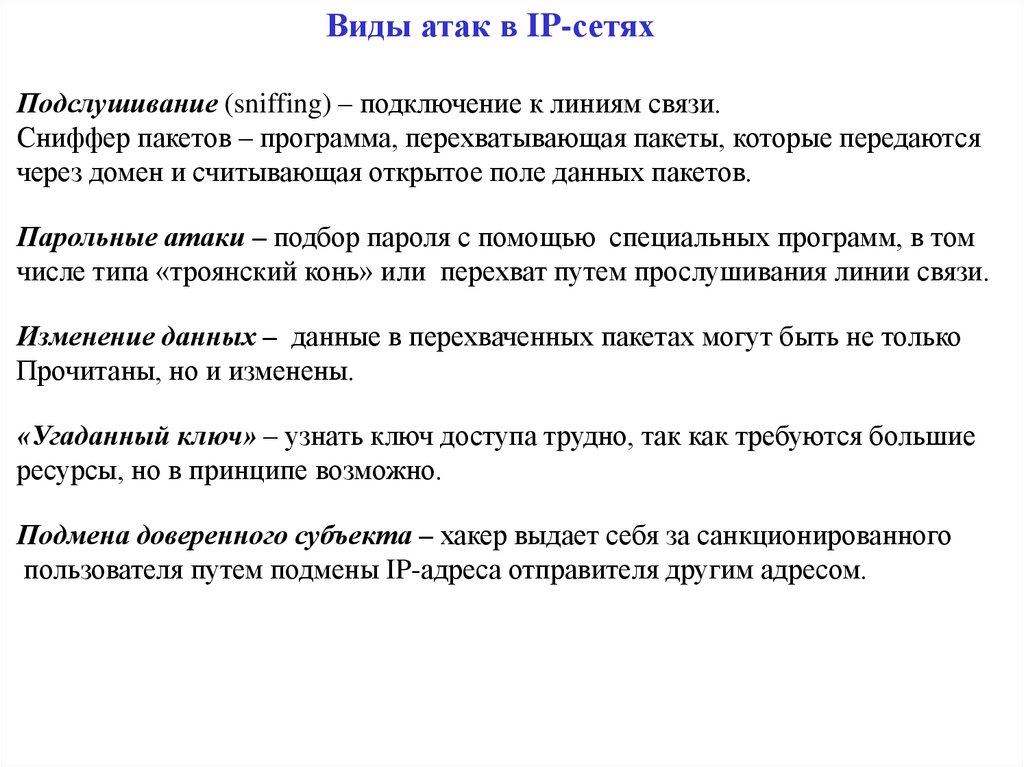

Виды атак в IP-сетях

1.

Виды атак в IP-сетяхПодслушивание (sniffing) – подключение к линиям связи.

Сниффер пакетов – программа, перехватывающая пакеты, которые передаются

через домен и считывающая открытое поле данных пакетов.

Парольные атаки – подбор пароля с помощью специальных программ, в том

числе типа «троянский конь» или перехват путем прослушивания линии связи.

Изменение данных – данные в перехваченных пакетах могут быть не только

Прочитаны, но и изменены.

«Угаданный ключ» – узнать ключ доступа трудно, так как требуются большие

ресурсы, но в принципе возможно.

Подмена доверенного субъекта – хакер выдает себя за санкционированного

пользователя путем подмены IP-адреса отправителя другим адресом.

2.

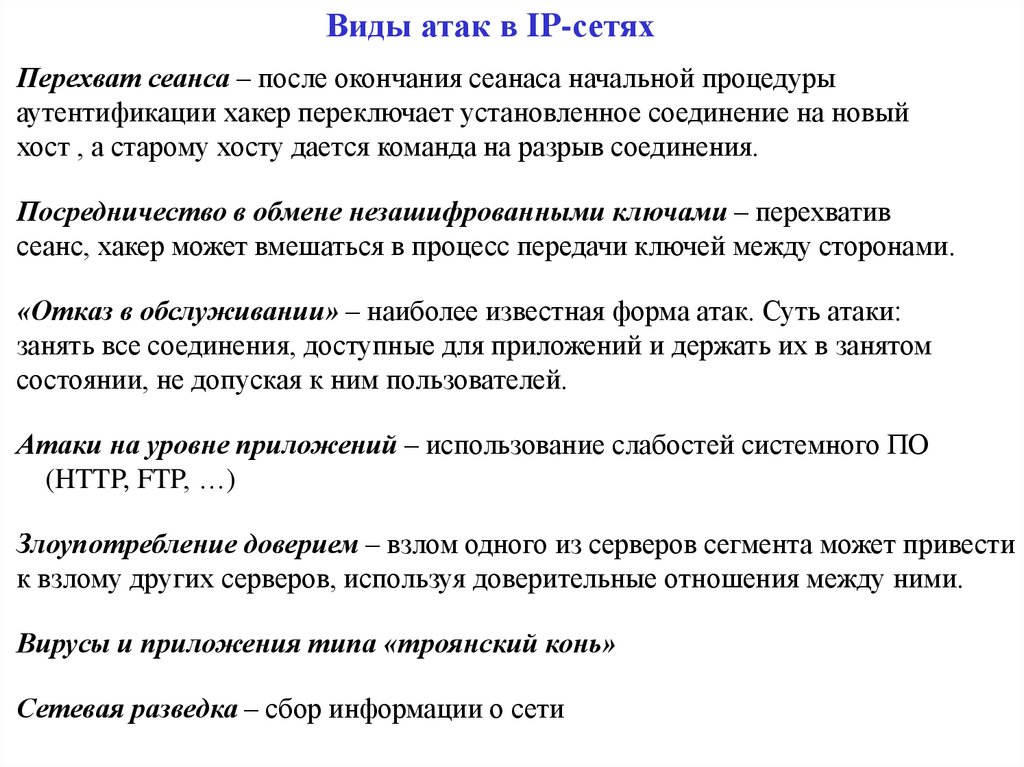

Виды атак в IP-сетяхПерехват сеанса – после окончания сеанаса начальной процедуры

аутентификации хакер переключает установленное соединение на новый

хост , а старому хосту дается команда на разрыв соединения.

Посредничество в обмене незашифрованными ключами – перехватив

сеанс, хакер может вмешаться в процесс передачи ключей между сторонами.

«Отказ в обслуживании» – наиболее известная форма атак. Суть атаки:

занять все соединения, доступные для приложений и держать их в занятом

состоянии, не допуская к ним пользователей.

Атаки на уровне приложений – использование слабостей системного ПО

(HTTP, FTP, …)

Злоупотребление доверием – взлом одного из серверов сегмента может привести

к взлому других серверов, используя доверительные отношения между ними.

Вирусы и приложения типа «троянский конь»

Сетевая разведка – сбор информации о сети

3.

Основные причины уязвимости IP-сетей1. Сеть Internet разрабатывалась как открытая и децентрализованная сеть

с изначальным отсутствием политики безопасности.

2. Большая протяженность линий связи и уязвимость основных служб.

3. Модель «клиент — сервер», на которой основана работа в Internet, не

лишена слабостей и лазеек в продуктах отдельных производителей.

4. Информация о существующих и используемых средствах защиты

доступна пользователям.

5. Существует возможность наблюдения за каналами передачи данных.

6. Средства управления доступом сложно конфигурировать, настраивать

и контролировать.

7. Использование большого числа сервисов, информационных служб и

сетевых протоколов, освоение которых одному человеку в лице

администратора сети практически недоступно.

8. Недостаток в специалистах по защите информации в Internet.

9. Существует потенциальная возможность обойти средства обнаружения

отправителя информации либо посетителя Web-узла с помощью

использования виртуальных IP-адресов.

В 1993 году создана рабочая группа IP Security Working Group, разработан

набор протоколов IPSec, основанных на современных технологиях шифрования

и электронной цифровой подписи данных.

4.

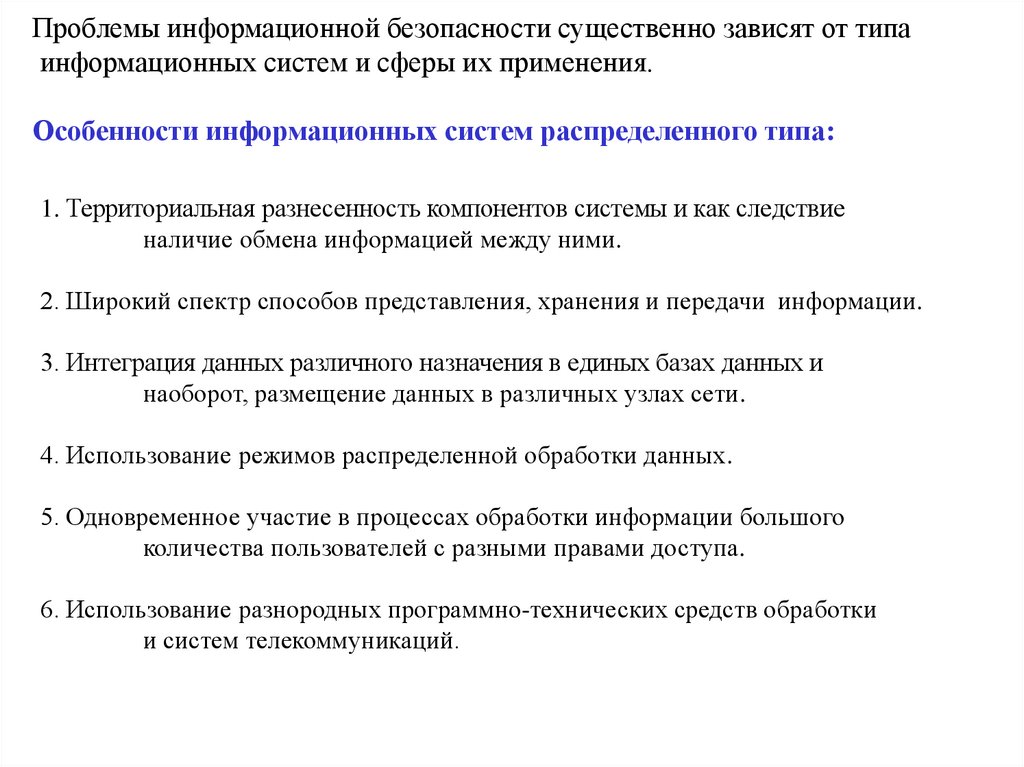

Проблемы информационной безопасности существенно зависят от типаинформационных систем и сферы их применения.

Особенности информационных систем распределенного типа:

1. Территориальная разнесенность компонентов системы и как следствие

наличие обмена информацией между ними.

2. Широкий спектр способов представления, хранения и передачи информации.

3. Интеграция данных различного назначения в единых базах данных и

наоборот, размещение данных в различных узлах сети.

4. Использование режимов распределенной обработки данных.

5. Одновременное участие в процессах обработки информации большого

количества пользователей с разными правами доступа.

6. Использование разнородных программно-технических средств обработки

и систем телекоммуникаций.

5.

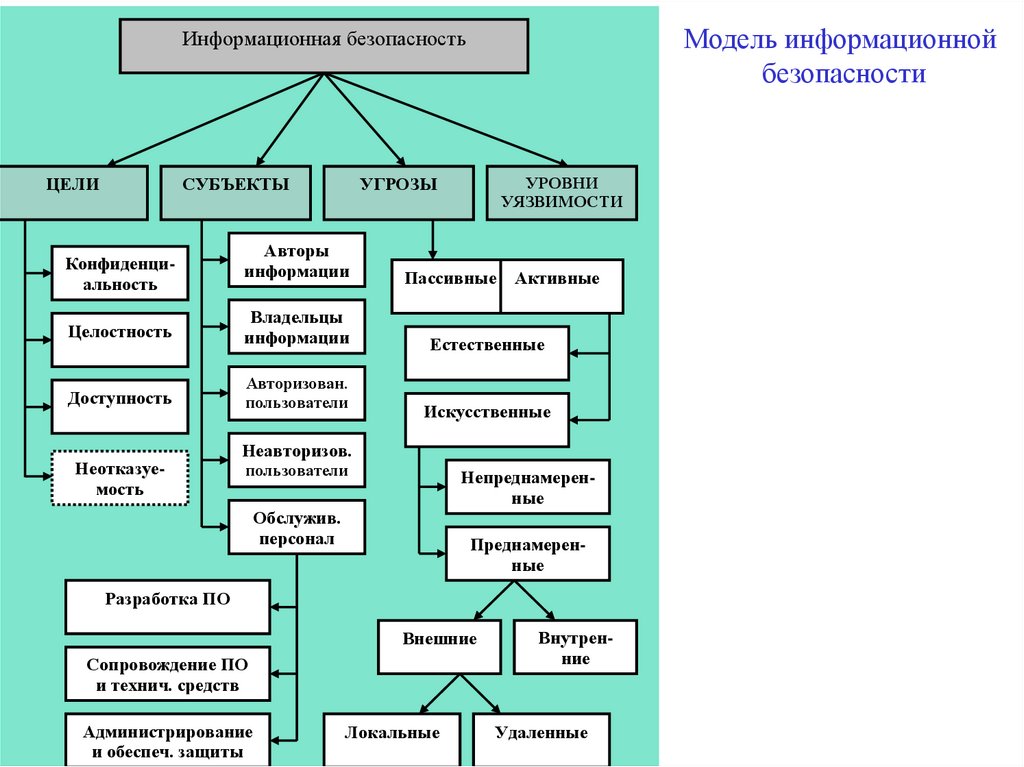

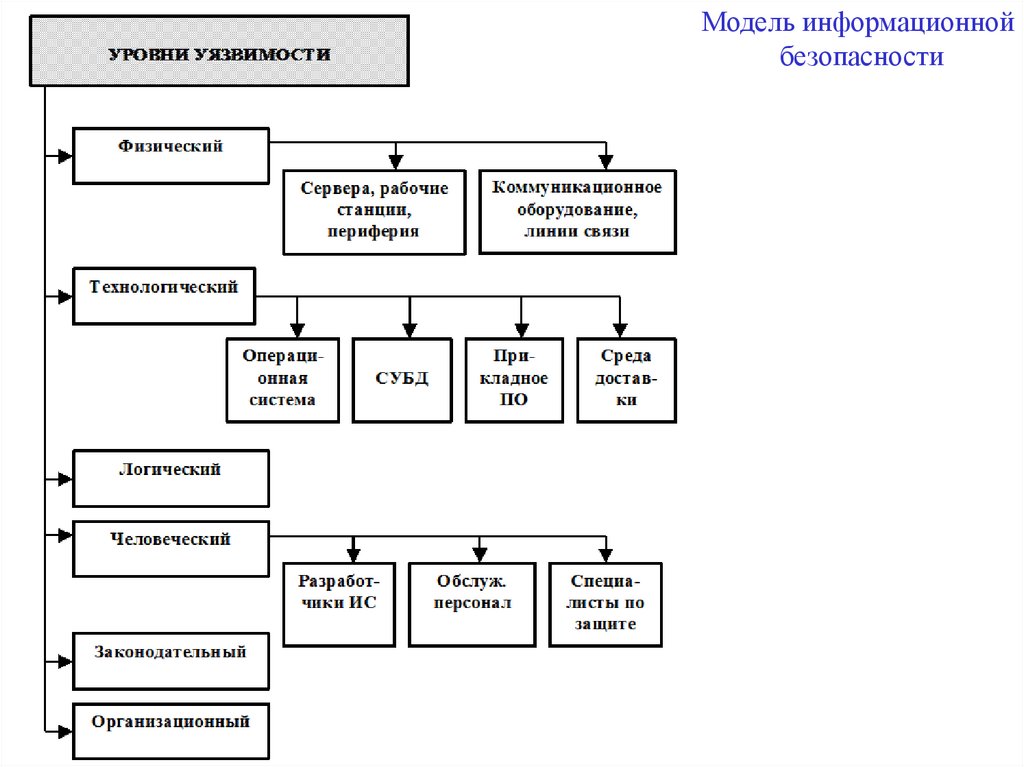

Модель информационнойбезопасности

Информационная безопасность

ЦЕЛИ

СУБЪЕКТЫ

Конфиденциальность

Авторы

информации

Целостность

Владельцы

информации

Доступность

Авторизован.

пользователи

Неотказуемость

УРОВНИ

УЯЗВИМОСТИ

УГРОЗЫ

Пассивные

Активные

Естественные

Искусственные

Неавторизов.

пользователи

Непреднамеренные

Обслужив.

персонал

Преднамеренные

Разработка ПО

Внешние

Сопровождение ПО

и технич. средств

Администрирование

и обеспеч. защиты

Локальные

Внутренние

Удаленные

6.

Специфические виды угроз для компьютерных сетей- несанкционированный обмен информацией между пользователями;

- несанкционированный межсетевой доступ к информационным и

техническим ресурсам сети;

- отказ от информации, т.е. непризнание получателем (отправителем) этой

информации факта ее получения (отправления);

- отказ в обслуживании, который может сопровождаться тяжелыми

последствиями для пользователя, обратившегося с запросом на

предоставление сетевых услуг;

- распространение сетевых вирусов.

7.

Модель информационнойбезопасности

8.

Угрозы корпоративной сети можно разделить на три основныегруппы:

1. Угрозы, обусловленные действиями субъекта (антропогенные угрозы)

2. Угрозы, обусловленные техническими средствами (техногенные угрозы)

3. Угрозы, обусловленные стихийными источниками

9.

1. Угрозы, обусловленные действиями субъекта (антропогенные угрозы)Виды субъектов:

- криминальные структуры;

- преступники;

- недобросовестные партнеры;

- конкуренты;

- персонал учреждения;

- персонал филиалов;

- лица с нарушенной психикой;

- специально внедренные агенты.

10.

1. Угрозы, обусловленные действиями субъекта (антропогенные угрозы)Действия субъектов:

1. Кража

а) технических средств (винчестеров, ноутбуков, системных блоков);

б) носителей информации (бумажных, магнитных, оптических и пр.);

в) информации (чтение и несанкционированное копирование);

г) средств доступа (ключи, пароли, ключевая документация и пр.).

2. Подмена (модификация)

а) операционных систем;

б) систем управления базами данных;

в) прикладных программ;

г) информации (данных), отрицание факта отправки сообщений;

д) паролей и правил доступа.

11.

1. Угрозы, обусловленные действиями субъекта (антропогенные угрозы)Действия субъектов:

3. Уничтожение (разрушение)

а) технических средств (винчестеров, ноутбуков, системных блоков);

б) носителей информации (бумажных, магнитных, оптических и пр.);

в) программного обеспечения (ОС, СУБД, прикладного ПО);

г) информации (файлов, данных);

д) паролей и ключевой информации.

4. Нарушение нормальной работы (прерывание)

а) скорости обработки информации;

б) пропускной способности каналов связи;

в) объемов свободной оперативной памяти;

г) объемов свободного дискового пространства;

д) электропитания технических средств;

12.

1. Угрозы, обусловленные действиями субъекта (антропогенные угрозы)Действия субъектов:

5. Ошибки

а) при инсталляции ПО, ОС, СУБД;

б) при написании прикладного ПО;

в) при эксплуатации ПО;

г) при эксплуатации технических средств.

6. Перехват информации (несанкционированный)

а) за счет ПЭМИН от технических средств и линий связи;

б) по акустическому каналу от средств вывода;

в) при подключении к каналам передачи информации;

г) за счет нарушения установленных правил доступа (взлом).

7. Разглашение информации

13.

2. Угрозы, обусловленные техническими средствами (техногенные угрозы)Технические средства, содержащие угрозы безопасности информации:

- некачественные технические средства обработки информации;

- некачественные программные средства обработки информации;

- вспомогательные средства (охраны, сигнализации, телефонии);

- другие технические средства, применяемые в учреждении;

- средства связи;

- близко расположенные опасные производства;

- сети инженерных коммуникации (энерго-, водоснабжения, канализации);

- транспорт.

14.

2. Угрозы, обусловленные техническими средствами (техногенные угрозы)Последствия:

1. Нарушение нормальной работы

а) нарушение работоспособности системы обработки информации;

б) нарушение работоспособности связи и телекоммуникаций;

в) старение носителей информации и средств ее обработки;

г) нарушение установленных правил доступа;

д) электромагнитное воздействие на технические средства.

2. Уничтожение (разрушение)

а) программного обеспечения, ОС, СУБД;

б) средств обработки информации (броски напряжений, протечки);

в) помещений;

г) информации (размагничивание, радиация, протечки и пр.);

д) персонала.

3. Модификация (изменение)

а) программного обеспечения (ОС, СУБД), информации.

15.

3. Угрозы, обусловленные стихийными источникамипожары;

землетрясения;

наводнения;

ураганы;

другие форс-мажорные обстоятельства;

различные непредвиденные обстоятельства;

необъяснимые явления.

Последствия:

1. Уничтожение (разрушение)

а) технических средств обработки информации;

б) носителей информации;

в) программного обеспечения (ОС, СУБД, прикладного ПО);

г) информации (файлов, данных);

д) помещений и персонала.

2. Исчезновение (пропажа)

а) информации в средствах обработки и телекоммуникациях;

в) носителей информации;

г) персонала.

16.

Следствием реализации выявленных угроз безопасности информацииможет стать нанесение материального ущерба, наступившее в результате:

• уничтожения информации;

• модификации или искажения информации;

• хищения информации;

• махинаций с информацией

17.

Способы и средства защиты информации в сетяхСредства

Препятствие

Физические

Управление

доступом

Аппаратные

Противодействие вирусам

Регламентация

Принуждение

Побуждение

Программные:

Средства ОС

Спец.средства

Организационные

Законодательные

Моральноэтические

Социально-правовые

Маскировка

информации

Технические

Способы

18.

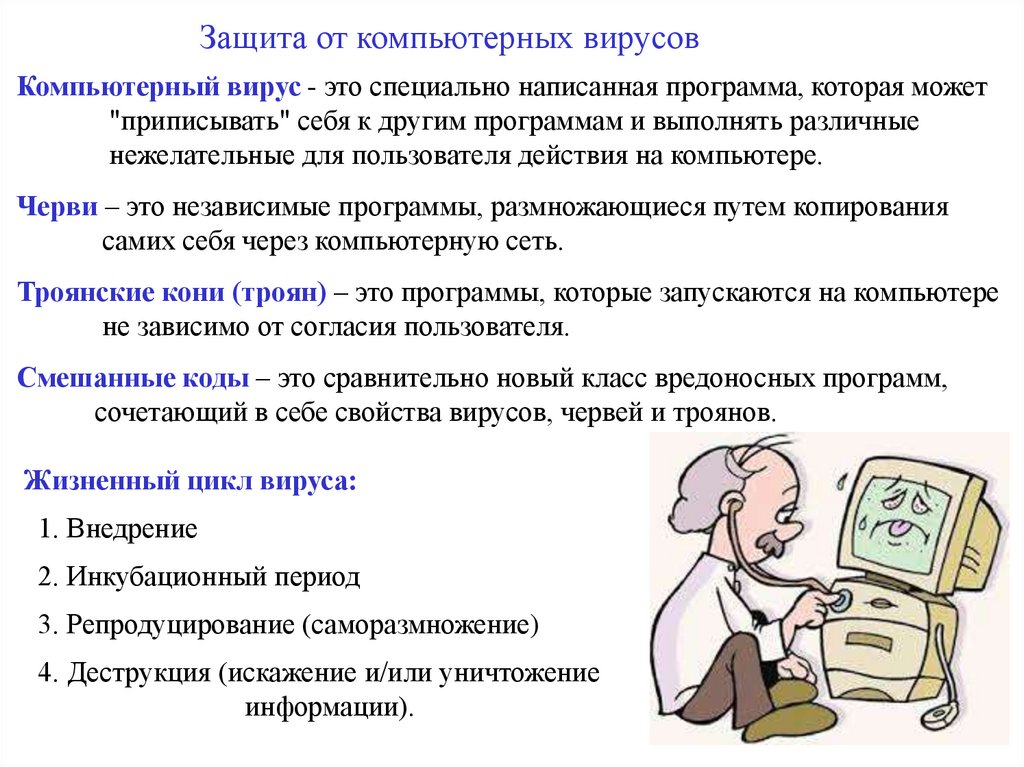

Защита от компьютерных вирусовКомпьютерный вирус - это специально написанная программа, которая может

"приписывать" себя к другим программам и выполнять различные

нежелательные для пользователя действия на компьютере.

Черви – это независимые программы, размножающиеся путем копирования

самих себя через компьютерную сеть.

Троянские кони (троян) – это программы, которые запускаются на компьютере

не зависимо от согласия пользователя.

Смешанные коды – это сравнительно новый класс вредоносных программ,

сочетающий в себе свойства вирусов, червей и троянов.

Жизненный цикл вируса:

1. Внедрение

2. Инкубационный период

3. Репродуцирование (саморазмножение)

4. Деструкция (искажение и/или уничтожение

информации).

19.

Классификация компьютерных вирусов20.

Симптомы заражения вирусами:1. Подозрительная активность диска.

2. Беспричинное замедление работы компьютера.

3. Подозрительно высокий трафик в сети.

4. Изменение размеров и имен файлов.

Классические антивирусные

средства основаны на анализе

сигнатур вирусов.

Обнаруживают 30% вредоносного ПО

Перспективным считается принцип отслеживания отклонений поведения

программ и процессов от эталонного (например система Cisco Security Agent,

разработанная компанией Cisco System).

В России наиболее распространенными средствами антивирусной защиты

являются продукты и технологии компаний:

«Доктор WEB» (www.drweb.ru)

«Лаборатория Касперского» (www.kaspersky.ru).

21.

Построение корпоративной системы защиты от вредоносных программ1 этап. Анализ объекта защиты и определение принципов защиты

- аудит компьютерной сети;

- анализ возможных сценариев реализации угроз проникновения вирусов.

2 этап. Разработка политики антивирусной безопасности (АВБ)

- классификация информационных ресурсов организации;

- создание сил обеспечения АВБ (подразделение, ответственный за

организацию антивирусной безопасности);

- организационно-правовая поддержка обеспечения АВБ (разработка

документов, определяющих ответственность разных групп пользователей

за соблюдение норм АВБ);

- определение требований к инструментам АВБ;

- расчет затрат на обеспечение антивирусной безопасности.

22.

Построение корпоративной системы защиты от вредоносных программ3 этап. Разработка плана обеспечения АВБ

- разработка требований и выбор средств антивирусной защиты

для рабочих станций, серверов и приложений локальной сети;

- разработка перечня организационных мероприятий по обеспечению АВБ

и инструкций для персонала с учетом политики АВБ:

• периодический анализ ситуации по обеспечению АВБ;

• мониторинг средств АВБ;

• порядок обновления средств АВБ;

• контроль за соблюдением персоналом обязанностей по обеспечению АВБ;

• план обучения пользователей;

• порядок действий в критических ситуациях.

4 этап. Реализация плана обеспечения АВБ

- поставка антивирусных средств;

- внедрение средств АВБ;

- поддержка средств АВБ.

23.

Приказом ФСТЭК от 20.03.2012 г. № 28 утверждены Требования к средствамантивирусной защиты (САВЗ) (вступают в действие с 1.08.2012 г.)

Требования к САВЗ включают общие требования и требования к функциям

безопасности средств антивирусной защиты.

К функциям безопасности САВЗ установлено шесть классов защиты.

Самый низкий класс - шестой, самый высокий - первый.

Системы 4-6 классов защиты применяются в ИСПДн, системы 4 класса в ГИС,

обрабатывающих информацию ограниченного доступа (кроме гостайны), а

также в ИС общего пользования II класса.

Системы 1-3 классов применяются в ИС, в которых обрабатывается

информация, содержащая сведения, составляющие государственную тайну.

24.

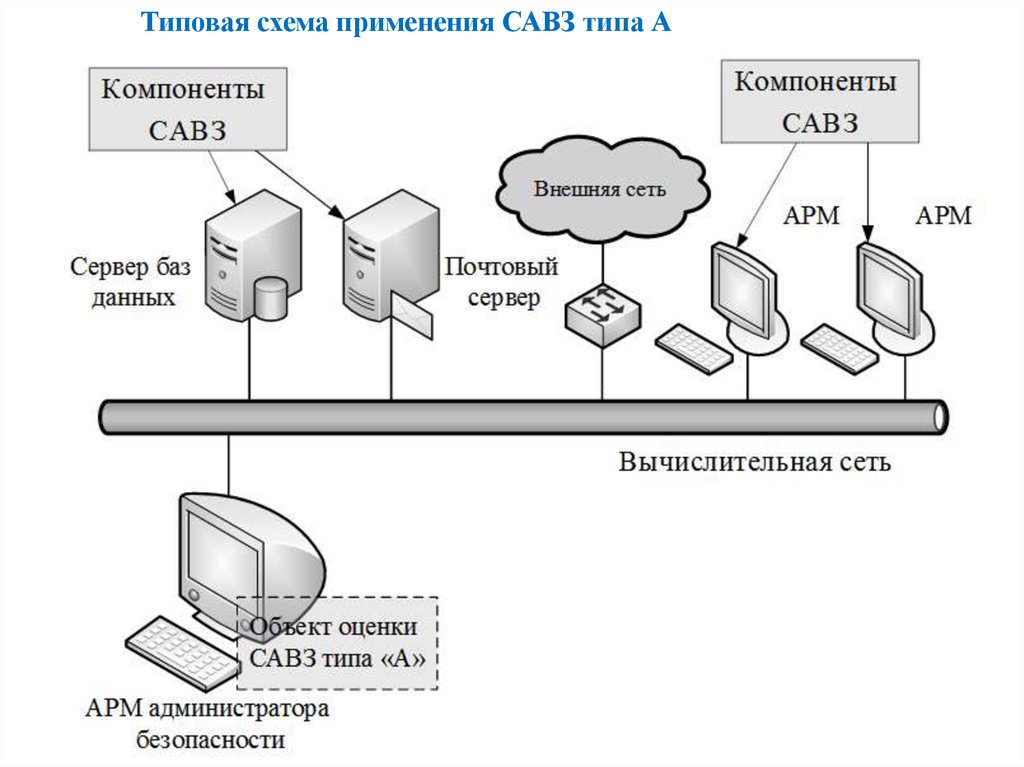

Требования к средствам антивирусной защиты (САВЗ)Также выделяются следующие типы средств антивирусной защиты:

Тип "А" - САВЗ, предназначенные для централизованного

администрирования средствами антивирусной защиты, установленными

на компонентах информационных систем (серверах, АРМ);

Тип "Б" - САВЗ, предназначенные для применения на серверах ИС;

Тип "В" - САВЗ, предназначенные для применения на АРМ ИС;

Тип "Г" - САВЗ, предназначенные для применения на автономных АРМ.

САВЗ типа "А" не применяются в ИС самостоятельно и предназначены для

использования только совместно с САВЗ типов "Б" и (или) "В".

25.

Типовая схема применения САВЗ типа А26.

Методы защиты сетейПарольная защита

Требования к паролю:

- не может использоваться слово из какого бы то ни было языка;

- длина пароля не может быть менее 8 символов;

- один пароль не может быть использован для доступа к разным ресурсам;

- старый пароль не должен использоваться повторно;

- ограничение числа попыток ввода паролей;

- принудительная смена пароля при первой регистрации пользователя в системе;

- пароль должен меняться как можно чаще.

27.

Парольная защитаМетоды защиты сетей

Угрозы безопасности парольных систем:

• получение пароля за счет человеческого фактора

– подглядывание, подслушивание, подкуп, шпионаж;

– использование чужих учетных записей;

– желтые листочки на мониторе;

• подбор пароля

– полным перебором;

– по словарю;

– с использованием данных о пользователе;

• получение пароля за счёт недостатков реализации парольной

подсистемы

– недекларированные возможности;

– эксплуатируемые уязвимости.

28.

Сравнение стойкости паролейПодбор пароля специальной программой

на компьютере PC со средними характеристиками

Набор символов

Цифры от 1 до 9

26 только

прописных или

заглавных букв

52 прописных и

заглавных букв

Пропис. и заглав.

буквы, цифры и

символы

Кол-во

комбинаций

Время подбора

6 знаков

8 знаков

6 знаков 8 знаков

1 млн.

309

млн.

100 млн. Мгнов.

200

30

млрд.

сек.

10 с.

6

часов

19

млрд.

782

млрд.

53

трлн.

7,2

квадрил.

2

месяца

57

лет

30

мин.

22

часа

29.

Методы защиты сетейПривязка программ и данных к конкретному компьютеру (сети или ключу)

Идентификация - процедура распознавания пользователя (процесса) по его

имени.

Аутентификация - процедура проверки подлинности пользователя, аппаратуры

или программы для получения доступа к определенной информации или

ресурсу сети.

Методы аутентификации:

- основанные на знании некоторой секретной информации (пароль);

- основанные на использовании уникального предмета (электронный ключ,

смарт-карта );

- основанные на использовании биометрических параметров человека

(отпечатки пальцев, рисунок сетчатой оболочки глаза);

Комплекс национальных стандартов, устанавливающих требования к средствам

высоконадежной биометрической аутентификации: ГОСТ Р 52633.0-2006,

ГОСТ Р 52633.1-2009, ГОСТ Р 52633.2-2010, ГОСТ Р 52633.3-2011,

ГОСТ Р 52633.4-2011, ГОСТ Р 52633.5-2011, ГОСТ Р 52633.6-2012.

30.

В стандарте указаны следующие биометрические механизмы:- анализ кровеносных сосудов глазного дна;

- анализ радужной оболочки глаза;

- двухмерный и трехмерный анализ геометрических особенностей лица;

- анализ особенностей геометрии ушных раковин;

- анализ особенностей голоса;

- анализ особенностей папиллярных рисунков пальцев;

- анализ геометрии ладони;

- анализ рисунка кровеносных сосудов, складок кожи тыльной стороны ладони;

- анализ рукописного почерка;

- анализ клавиатурного почерка;

- анализ геометрического соотношения частей тела;

-анализ особенностей походки.

ГОСТ Р 58833-2020 «Защита информации. Идентификация и аутентификация.

Общие положения»

31.

Методы защиты сетейКриптографические методы защиты

Задача передачи важной информации определённому адресату в тайне от

всех остальных может быть решена, в общем случае, тремя способами:

- за счёт создания абсолютно надёжного канала передачи информации между

адресатами (выделенный канал);

- за счёт сокрытия самого факта передачи информации -> стеганография;

- за счёт преобразования информации таким образом, чтобы восстановить её

мог только законный получатель -> криптография.

32.

Разграничение прав доступа пользователей к ресурсам сетиСУБЪЕКТЫ

Группы

легальных

пользователей

Легальные

пользователи

Прикладные

процессы

Запрошенные операции

СИСТЕМА КОНТРОЛЯ ДОСТУПА

Разрешенные операции

ОБЪЕКТЫ

Файлы

Сервисы

Процессы

Физические

ресурсы

(устройства)

33.

Методы защиты сетейРазграничение прав доступа пользователей к ресурсам сети

Методы разграничения доступа:

Дискреционное – разграничение доступа между поименованными

субъектами и поименованными объектам (использование матрицы доступа)

Мандатное – разграничение доступа по уровням секретности ресурса.

Полномочия каждого пользователя задаются в соответствии с уровнем

секретности, к которому он допущен.

Ролевое – права доступа приписываются ролям, а пользователям затем

приписываются роли. Роли могут соответствовать должностям.

34.

Методы защиты сетейРазграничение прав доступа пользователей к ресурсам сети

Национальные стандарты РФ:

ГОСТ Р 59383-2021 Информационные технологии. Методы и средства

обеспечения безопасности. Основы управления доступом.

Дата введения: 30.11.2021

ГОСТ Р 59453.1-2021 Защита информации. Формальная модель управления

доступом. Часть 1. Общие положения.

Дата введения: 1.06.2021

ГОСТ Р 59453.2-2021 Защита информации. Формальная модель управления

доступом. Часть 2. Рекомендации по верификации формальной

модели управления доступом.

Дата введения: 1.06.2021

35.

Методы защиты сетейАрхитектурные методы защиты

- физическая изоляция закрытого сегмента внутренней сети, содержащего

конфиденциальную информацию, от внешней сети;

- разделение сети на подсети, в которых работают пользователи,

объединенные по профессиональным интересам;

- сеансовое (кратковременное) подключение внутренней сети к сегменту

сети, подключенному к Интернет, с помощью коммутатора или моста

Использование заложенных в ОС возможностей защиты

36.

Методы защиты сетейПротоколирование и аудит

Протоколирование (регистрация) – это механизм подотчётности системы

обеспечения информационной безопасности, фиксирующий все события,

относящиеся к вопросам безопасности.

Аудит – это анализ протоколируемой информации с целью оперативного

выявления и предотвращения нарушений режима информационной

безопасности. Внутренний и внешний аудит.

Аудит обеспечивает всесторонний анализ информационной системы или

отдельных её компонентов на предмет соответствия стандартам, политикам

и другим нормативным документам.

Назначение регистрации и аудита:

- обеспечение подотчётности пользователей и администраторов;

- обеспечение возможности реконструкции последовательности событий;

- обнаружение попыток нарушения информационной безопасности сети.

37.

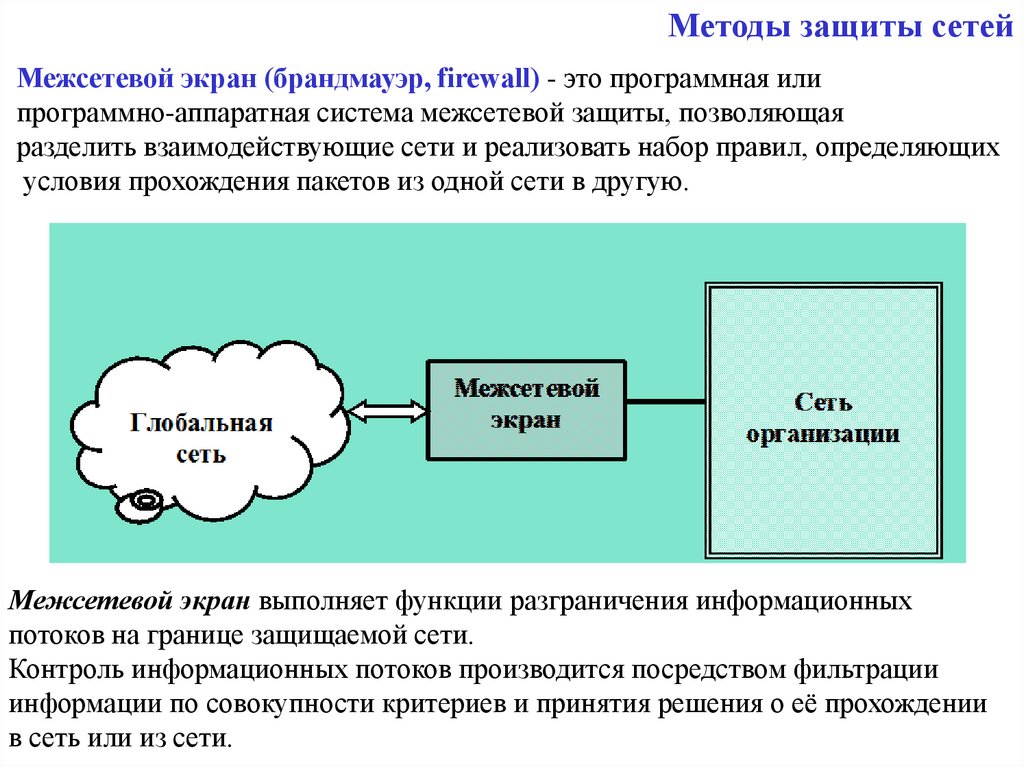

Методы защиты сетейМежсетевой экран (брандмауэр, firewall) - это программная или

программно-аппаратная система межсетевой защиты, позволяющая

разделить взаимодействующие сети и реализовать набор правил, определяющих

условия прохождения пакетов из одной сети в другую.

Межсетевой экран выполняет функции разграничения информационных

потоков на границе защищаемой сети.

Контроль информационных потоков производится посредством фильтрации

информации по совокупности критериев и принятия решения о её прохождении

в сеть или из сети.

38.

Методы защиты сетейОсновные задачи межсетевого экрана:

- ограничение доступа внешних пользователей к внутренним ресурсам сети;

- разграничение доступа пользователей защищаемой корпоративной сети к

внешним ресурсам.

39.

Использование межсетевых экранов позволяет:- повысить безопасность объектов внутренней сети за счет игнорирования

неавторизованных запросов из внешней среды;

- контролировать информационные потоки

во внешнюю среду;

- обеспечить регистрацию процессов

информационного обмена.

А ты установил

межсетевой экран?

40.

Разновидности межсетевых экранов- сегментные (корпоративные) межсетевые экраны

устанавливаются на границе различных сетей или сегментов

одной сети

- персональные межсетевые экраны

устанавливаются на хостах и контролируют сетевую

активность применительно к конкретному хосту

41.

Разновидности межсетевых экранов- фильтры пакетов

• обеспечивают фильтрацию пакетов по следующим критериям:

адреса источника и получателя;

порты источника и получателя;

специфические параметры заголовка;

• фильтрация осуществляется путём сравнения с заданной

базой правил;

• функционируют на сетевом уровне модели ISO/OSI.

42.

Разновидности межсетевых экранов- Шлюзы сеансового уровня

работают на сеансовом уровне модели ISO/OSI;

контролируют допустимость сеанса связи;

фильтрация основывается на информации, содержащейся в

заголовках сетевых пакетов.

- Шлюзы прикладного уровня

позволяют фильтровать отдельные виды команд или

информации в протоколах прикладного уровня;

используют прокси-серверы – программы специального

назначения, управляющие трафиком через межсетевой

экран для определённых сервисов (http, ftp, telnet).

- Межсетевые экраны экспертного уровня

сочетают в себе элементы всех перечисленных категорий

43.

Приказом ФСТЭК от 9.02.2016 г. № 9 утверждены «Требования кмежсетевым экранам» (вступили в действие с 1 декабря 2016 г.)

Применяются на физической границе сети или между границами сегментов сети

44.

«Требования к межсетевым экранам»Применяются на логической границе сети или между логическими границами сегментов

45.

«Требования к межсетевым экранам»Применяются на узлах (хостах) сети

46.

«Требования к межсетевым экранам»Применяются на сервере, обслуживающем сайты, веб-службы и веб-приложения, или на

физической границе сегмента таких серверов.

47.

«Требования к межсетевым экранам»Применяются в АСУ ТП

48.

«Требования к межсетевым экранам»Для дифференциации требований к функциям безопасности МЭ выделяются

шесть классов защиты межсетевых экранов.

Самый низкий класс – шестой, самый высокий – первый.

МЭ, соответствующие 1, 2 и 3 классам защиты, применяются в ИС, в которых

обрабатывается информация, содержащая государственную тайну.

МЭ, соответствующие 4 классу защиты, применяются в ГИС К1, в АСУ ТП

1 класса защищенности, в ИСПДн 1 уровня защищенности ПД,

в ИС ОП II класса.

МЭ, соответствующие 5 классу защиты, применяются в ГИС К2, в АСУ ТП

2 класса защищенности, в ИСПДн 2 уровня защищенности ПД.

МЭ, соответствующие 6 классу защиты, применяются в ГИС К3, в АСУ ТП

3 клас2са защищенности, в ИСПДн 3 и 4 уровней защищенности ПД.

В сентябре 2016 г. ФСТЭК утвердил ряд

методических документов, содержащих

профили защиты для МЭ.

49.

Системы обнаружения вторжений (СОВ)СОВ – средства, которые самостоятельно собирают информацию от различных

систем и сетевых ресурсов и анализируют ее по определенным параметрам, а

затем осуществляют заданные ответные действия.

СОВ появились в середине 1990-х годов.

СОВ не защищают информацию, а лишь обнаруживают злоумышленника,

идентифицируют его и прерывают атаки, способствуют исследованию способов

атак и устранению слабых мест в системах.

Основные функции СОВ:

1. Регистрация событий, имеющих отношение к нарушению ИБ.

2. Оповещение о подозрительных событиях в сети.

3. В случае обнаружения вторжения осуществлять пассивные (информировать)

и активные (завершение соединения) действия.

4. По возможности локализацию места воздействия злоумышленника.

50.

Системы обнаружения вторжений (СОВ)Основные задачи СОВ:

1. Анализ информационных потоков.

2. Контроль за системной конфигурацией.

3. Контроль доступа к файлам и ресурсам.

4. Анализ данных от сетевого оборудования.

5. Анализ эффективности настроек МЭ.

6. Анализ аномальных действий.

7. Контроль действий администратора.

8. Сбор доказательств для расследования инцидентов ИБ.

Примеры СОВ:

Real Secure Network

Secure Host IPS

LANguard SELM

Cisco IPS

Intrusion Secure Net

Netscreen IDP

Cisco Security Agent

Dragon 7

StoneGate IPS

51.

Приказом ФСТЭК от 6.12.2011 г. N 638 утверждены Требования к системамобнаружения вторжений (СОВ), которые вступили в действие с 15.03.2012 г.

Под системами обнаружения вторжений понимаются программные и

программно-аппаратные технические средства, реализующие функции

автоматизированного обнаружения в ИС действий, направленных на

преднамеренный несанкционированный доступ к информации, а также

специальных воздействий на информацию в целях ее добывания, уничтожения,

искажения или блокирования.

СОВ рассматривается как один из базовых элементов системы защиты ИС.

Выделяются два типа систем: это системы обнаружения вторжений уровня

сети и системы обнаружения вторжений уровня узла.

Основной задачей СОВ уровня сети является сбор информации о сетевом

трафике, передаваемом в пределах ИС, и ее дальнейший анализ с целью

выявления вторжений.

СОВ уровня узла должна обнаруживать вторжения на основе анализа данных

с узлов контролируемой ИС, включающих: сетевой трафик, проходящий через

контролируемые узлы, события, регистрируемые в журналах аудита ОС и

прикладного ПО, вызовы функций, обращения к ресурсам.

52.

Требования к системам обнаружения вторжений (СОВ)Требования к системам обнаружения вторжений включают общие требования

и требования к функциям безопасности, для которых установлено шесть

классов защиты.

Самый низкий класс - шестой, самый высокий - первый.

Системы 4-6 классов защиты применяются в ИСПДн, 4 класса в ГИС,

обрабатывающих информацию ограниченного доступа (кроме гостайны), а

также в ИС общего пользования II класса.

Системы 1-3 классов применяются в ИС, в которых обрабатывается

информация, содержащая сведения, составляющие государственную тайну.

В марте 2012 г. ФСТЭК разработал методические документы, содержащие

профили защиты систем обнаружения вторжений.

Документы для 6, 5 и 4 классов, размещены на сайте ФСТЭК.

Документы для 3, 2 и 1 классов имеют гриф ДСП

53.

Типовая схема применения в ИС СОВ уровня сети54.

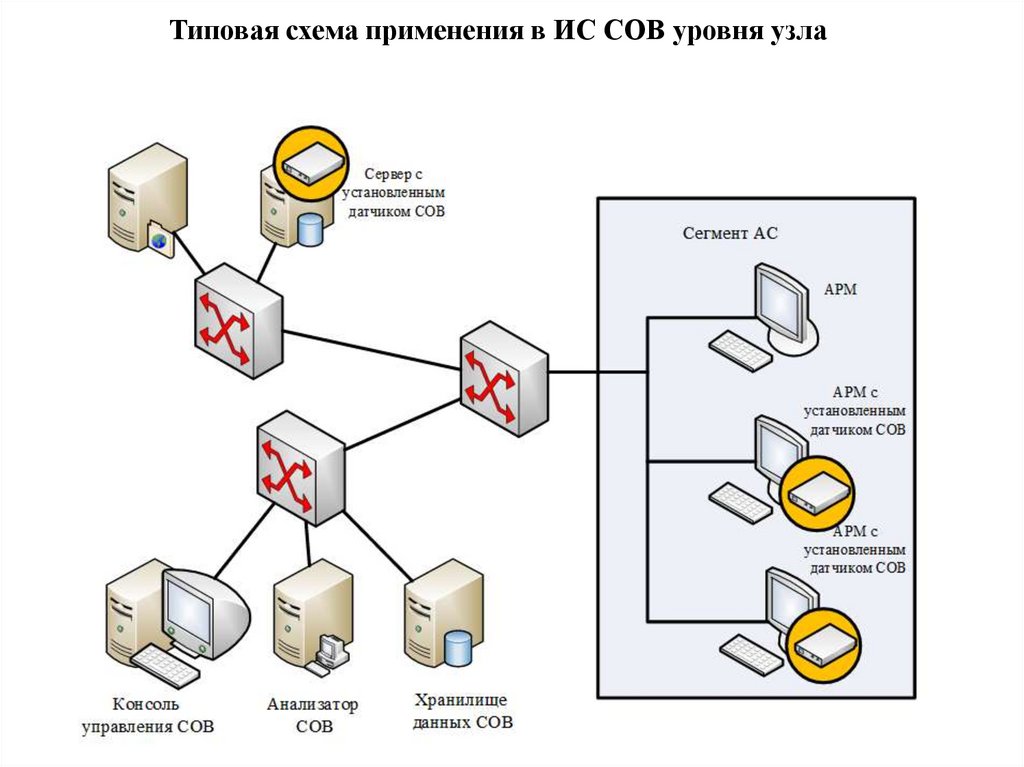

Типовая схема применения в ИС СОВ уровня узла55.

Методы защиты сетейПостроение защищенных виртуальных частных сетей

VPN (Virtual Private Networks).

При подключении корпоративной сети к открытой сети возникают угрозы:

-несанкционированный доступ злоумышленников к внутренним ресурсам сети;

- несанкционированный доступ к корпоративным данным в процессе их

передачи по открытой сети.

Защищенной виртуальной сетью VPN называют соединение локальных сетей

и компьютеров через открытую внешнюю среду передачи информации в единую

виртуальную корпоративную сеть, обеспечивающую безопасность данных.

Сеть VPN формируется путем построения виртуальных защищенных каналов

связи (туннелей), создаваемых на основе каналов связи общедоступных сетей

с реализацией функций:

- аутентификации взаимодействующих сторон;

- криптографического шифрования передаваемых данных;

- проверки подлинности и целостности доставляемой информации.

56.

Методы защиты сетейСети VPN

VPN позволяет обеспечить:

1. Безопасный удаленный доступ к ресурсам ЛВС организации.

2. Безопасное объединение вычислительных сетей территориально

распределенных подразделений одной организации.

3. Безопасное подключение к интранет одной организации объектов ЛВС

другой организации.

4. Криптографическую защиту информации, передаваемой по каналам связи

внутри одной интранет.

57.

Методы защиты сетейСети VPN

Туннель VPN формируется устройствами:

VPN-клиент – обычно программный комплекс на базе персонального

компьютера, выполняющий шифрование и аутентификацию трафика.

VPN-сервер – программный или аппаратно-программный комплекс является

аналогом VPN-клиента с расширенными ресурсами для поддержания

множественных соединений с клиентами.

Шлюз безопасности VPN – сетевое устройство, выполняющее шифрование и

аутентификацию для многочисленных хостов, расположенных за ним.

Может быть реализован в виде программного или отдельного аппаратного

устройства, а также маршрутизатора или межсетевого экрана.

58.

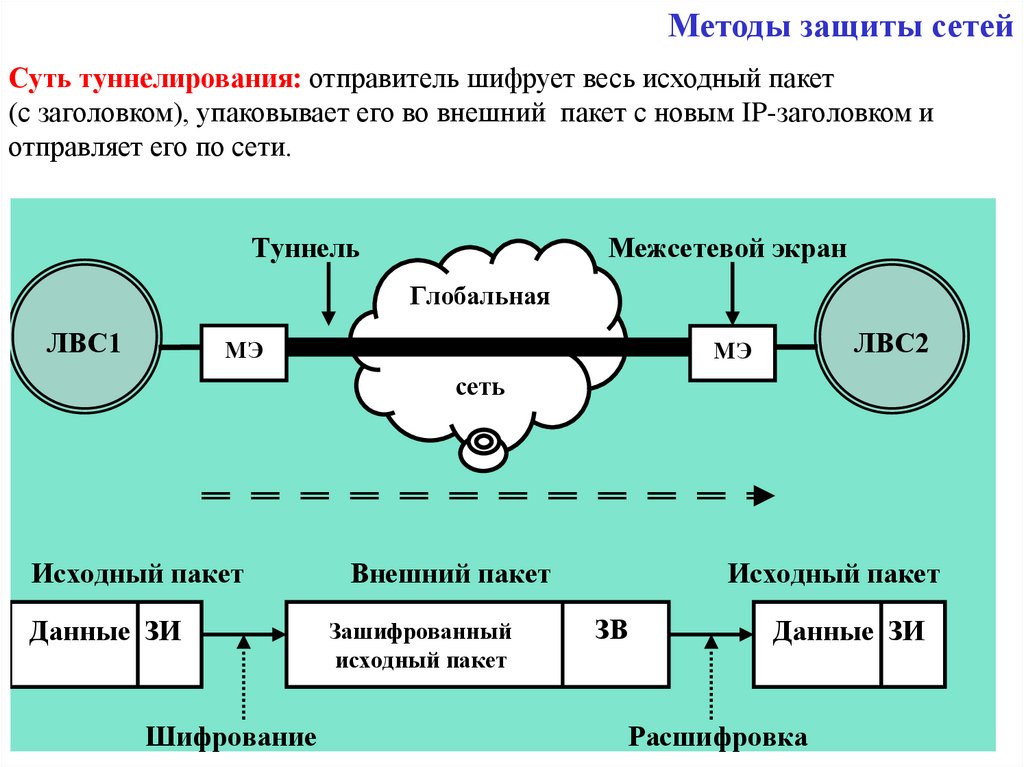

Методы защиты сетейСуть туннелирования: отправитель шифрует весь исходный пакет

(с заголовком), упаковывает его во внешний пакет с новым IP-заголовком и

отправляет его по сети.

Туннель

Межсетевой экран

Глобальная

ЛВС1

МЭ

ЛВС2

МЭ

сеть

Исходный пакет

Данные ЗИ

Шифрование

Внешний пакет

Зашифрованный

исходный пакет

Исходный пакет

ЗВ

Данные ЗИ

Расшифровка

59.

Методы защиты сетейЗащита от СПАМА

1. Нормативно-правовые способы.

Гражданский Кодекс РФ, Закон РФ «О рекламе»,

нормы работы в сети Интернет

2. Аппаратно-программные средства

Barracuda Spam Firewall (www.barracudanetworks.com)

Symantec AntiVirus для шлюзов SMTP (www.symantec.com)

Spam Prevention Solution (www.trendmicro.com.ru)

Kaspersky Anti-Spam (www.kaspersky.ru)

SpamKiller (www.mcafee.com)

60.

Методы защиты сетейСистемы анализа защищенности (САЗ)

Системы анализа защищенности являются одной из подсистем аппаратнопрограммных средств ЗИ.

Этапы работы сетевых сканеров:

1. Идентификация доступных сетевых устройств

2. Определение топологии сети

3. Идентификация ОС

4. Идентификация открытых портов

5. Идентификация служб и соответствующих им приложений

6. Идентификация уязвимостей

Примеры сканеров:

XSpider

ISS Internet Scanner

Cisco Secure Scanner

STAT Scanner

Nessus

Shadow Security Scaner

61.

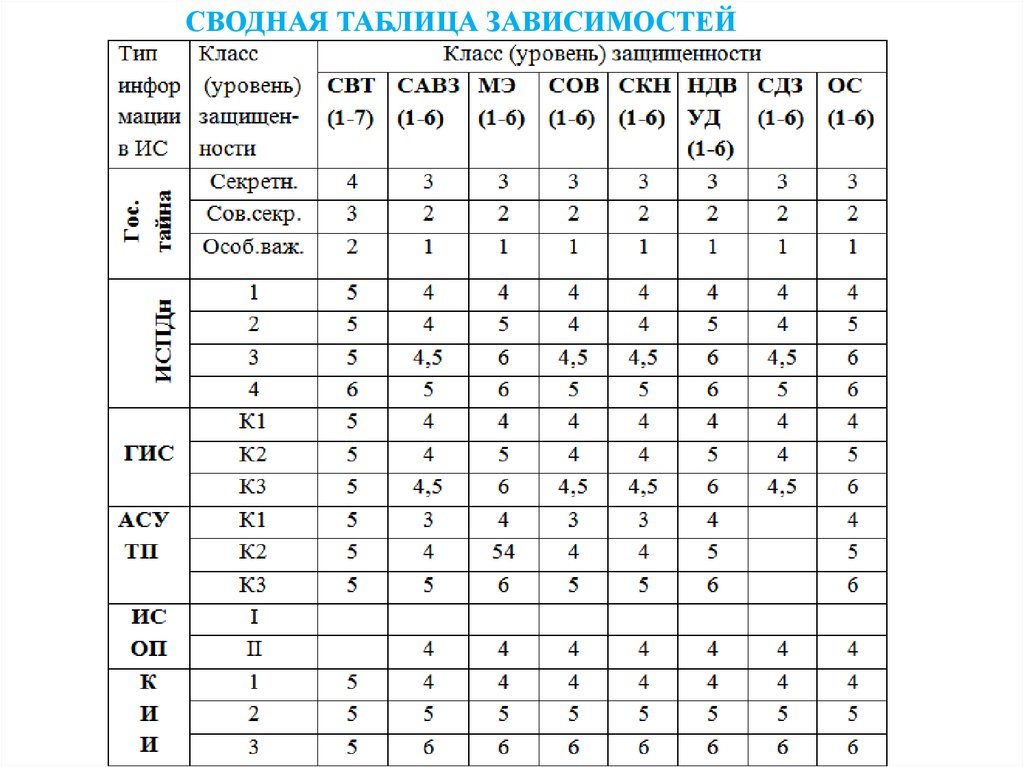

СВОДНАЯ ТАБЛИЦА ЗАВИСИМОСТЕЙ62.

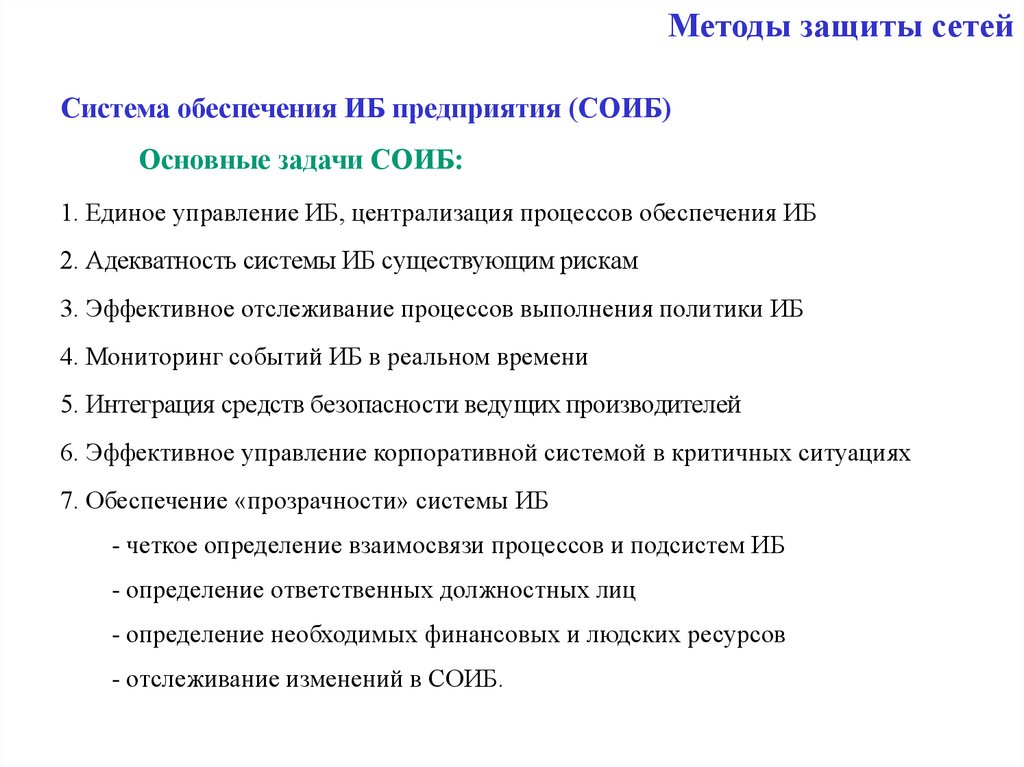

Методы защиты сетейСистема обеспечения ИБ предприятия (СОИБ)

Основные задачи СОИБ:

1. Единое управление ИБ, централизация процессов обеспечения ИБ

2. Адекватность системы ИБ существующим рискам

3. Эффективное отслеживание процессов выполнения политики ИБ

4. Мониторинг событий ИБ в реальном времени

5. Интеграция средств безопасности ведущих производителей

6. Эффективное управление корпоративной системой в критичных ситуациях

7. Обеспечение «прозрачности» системы ИБ

- четкое определение взаимосвязи процессов и подсистем ИБ

- определение ответственных должностных лиц

- определение необходимых финансовых и людских ресурсов

- отслеживание изменений в СОИБ.

63.

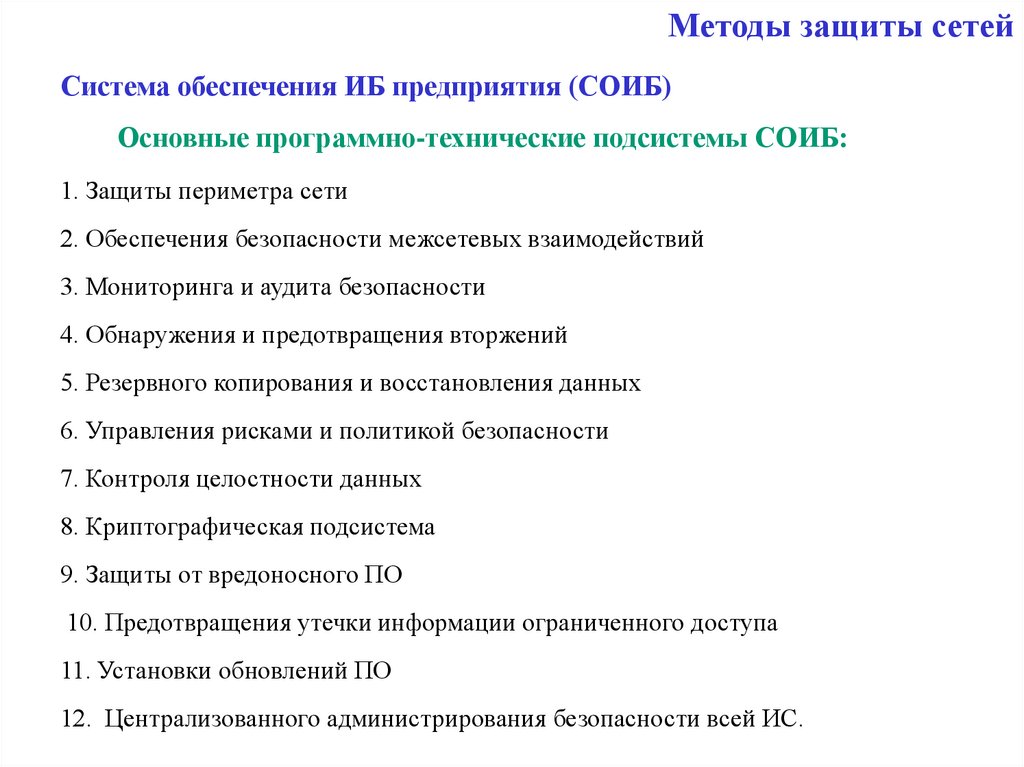

Методы защиты сетейСистема обеспечения ИБ предприятия (СОИБ)

Основные программно-технические подсистемы СОИБ:

1. Защиты периметра сети

2. Обеспечения безопасности межсетевых взаимодействий

3. Мониторинга и аудита безопасности

4. Обнаружения и предотвращения вторжений

5. Резервного копирования и восстановления данных

6. Управления рисками и политикой безопасности

7. Контроля целостности данных

8. Криптографическая подсистема

9. Защиты от вредоносного ПО

10. Предотвращения утечки информации ограниченного доступа

11. Установки обновлений ПО

12. Централизованного администрирования безопасности всей ИС.

64.

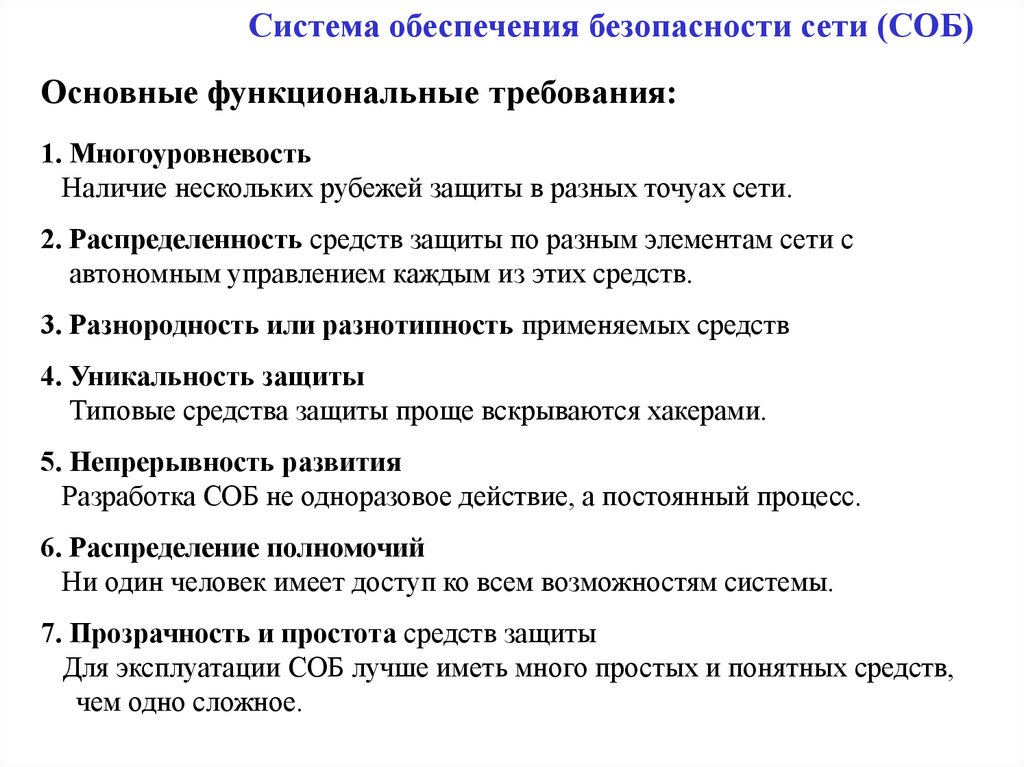

Система обеспечения безопасности сети (СОБ)Основные функциональные требования:

1. Многоуровневость

Наличие нескольких рубежей защиты в разных точуах сети.

2. Распределенность средств защиты по разным элементам сети с

автономным управлением каждым из этих средств.

3. Разнородность или разнотипность применяемых средств

4. Уникальность защиты

Типовые средства защиты проще вскрываются хакерами.

5. Непрерывность развития

Разработка СОБ не одноразовое действие, а постоянный процесс.

6. Распределение полномочий

Ни один человек имеет доступ ко всем возможностям системы.

7. Прозрачность и простота средств защиты

Для эксплуатации СОБ лучше иметь много простых и понятных средств,

чем одно сложное.

65.

Система обеспечения безопасности сети (СОБ)Основные функциональные требования:

8. Физическое разделение серверов и рабочих станций

Организация подсетей рабочих станций и серверов.

9. Обеспечение предотвращения несанкционированного доступа

Необходимо снабдить сеть межсетевыми средствами защиты от

несанкционированного доступа к информационным ресурсам со стороны

внутренних и внешних злоумышленников.

10. Организация централизованной службы административного

управления сети

11. Организация централизованной службы управления безопасностью

сети.

Функции двух служб (п.10 и п.11) не должны быть совмещены в одном лице.

Необходимо предусмотреть алгоритм взаимодействия между ними.

66.

Основные принципы построения системы информационной безопасности:Законность

Осуществление защитных мероприятий и разработка системы безопасности

информации в соответствии с действующим законодательством.

Системность

Учет всех элементов, условий и факторов, значимых для понимания и решения

проблемы обеспечения безопасности информации.

Комплексность

Согласованное применение разнородных средств при построении целостной системы

защиты, перекрывающей все существенные (значимые) каналы реализации угроз.

Непрерывность

Деятельность по обеспечению информационной безопасности является составной

частью повседневной деятельности компании. Большинству физических и технических

средств защиты необходима постоянная организационная поддержка.

Своевременность

Предполагает упреждающий характер мер обеспечения безопасности информации.

Постановка задач и реализацию мер обеспечения безопасности информации на стадиях

разработки информационных систем

67.

Основные принципы построения системы информационной безопасности:Преемственность и непрерывность совершенствования

Предполагает постоянное совершенствование мер и средств защиты информации на

основе преемственности организационных и технических решений.

Разумная достаточность (экономическая целесообразность)

Соответствие уровня затрат на обеспечение безопасности ценности информационных

ресурсов и величине возможного ущерба от их разглашения, уничтожения и искажения.

Важно правильно выбрать тот достаточный уровень защиты, при котором затраты, риск

и размер возможного ущерба были бы приемлемыми.

Персональная ответственность

Возложение ответственности за обеспечение безопасности информации и системы ее

обработки на каждого сотрудника в пределах его полномочий.

Минимизация полномочий

Доступ к информации должен предоставляться только в том случае и объеме, если это

необходимо сотруднику для выполнения его должностных обязанностей.

Исключение конфликта интересов (разделение функций)

Один сотрудник не должен иметь полномочий, позволяющих ему единолично

осуществлять выполнение критичных операций.

68.

Основные принципы построения системы информационной безопасности:Взаимодействие и сотрудничество

Создание благоприятной атмосферы в коллективах структурных подразделений.

Создание корпоративной культуры работы с информацией, соблюдение этических

норм и стандартов профессиональной деятельности.

Гибкость системы защиты

Система обеспечения информационной безопасности должна быть способна

реагировать на изменения внешней среды и условий осуществления деятельности

компании.

Обоснованность и техническая реализуемость

Средства и меры защиты информации должны соответствовать установленным

нормам и требованиям по безопасности информации.

Обязательность контроля

Контроль может проводиться как подразделением обеспечения информационной

безопасности, так и привлекаемыми для этой цели организациями, имеющими

лицензию на этот вид деятельности.

69.

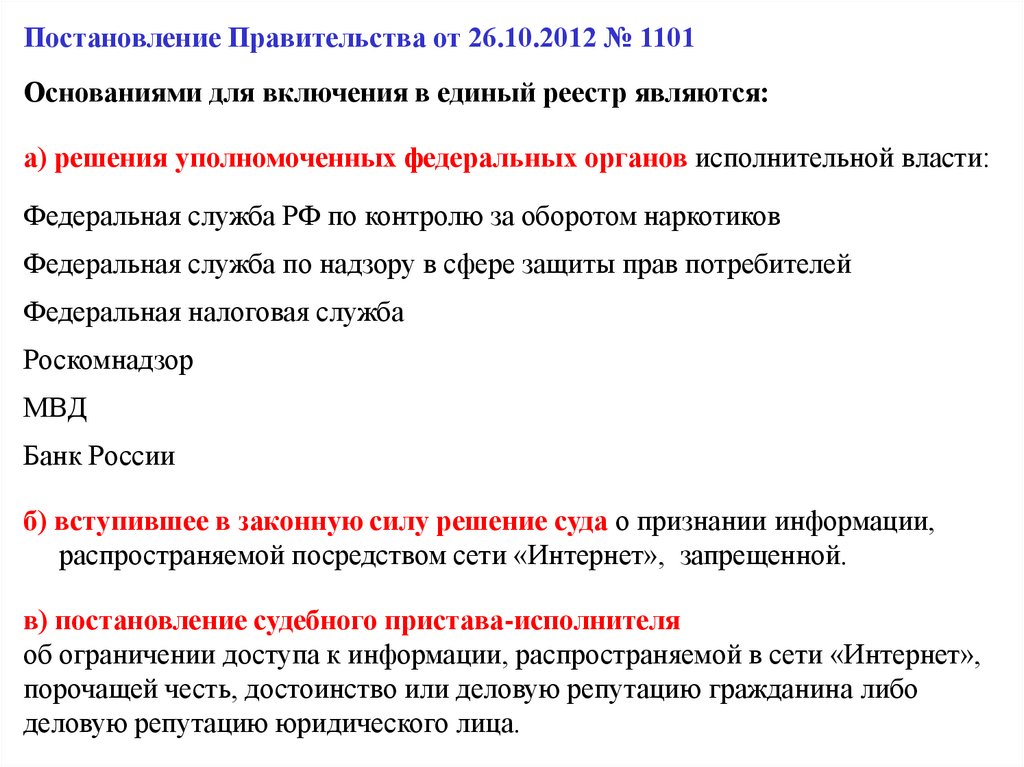

Постановление Правительства от 26.10.2012 № 1101"О единой автоматизированной информационной системе "Единый реестр

доменных имен, указателей страниц сайтов в информационнотелекоммуникационной сети "Интернет" и сетевых адресов, позволяющих

Идентифицировать сайты в информационно-телекоммуникационной сети

"Интернет", содержащие информацию, распространение которой в

Российской Федерации запрещено".

Единый реестр создается в целях ограничения доступа к сайтам в сети

«Интернет», содержащим информацию, распространение которой в РФ

запрещено.

Ведение единого реестра осуществляется Роскомнадзором в электронной форме

в ежедневном круглосуточном режиме.

Реестр обновляется ежедневно в 9.00 часов и 21.00 час по московскому времени.

В течение суток с момента такого обновления оператор связи обязан ограничить

доступ к таким сайтам в сети "Интернет".

70.

Постановление Правительства от 26.10.2012 № 1101Основаниями для включения в единый реестр являются:

а) решения уполномоченных федеральных органов исполнительной власти:

Федеральная служба РФ по контролю за оборотом наркотиков

Федеральная служба по надзору в сфере защиты прав потребителей

Федеральная налоговая служба

Роскомнадзор

МВД

Банк России

б) вступившее в законную силу решение суда о признании информации,

распространяемой посредством сети «Интернет», запрещенной.

в) постановление судебного пристава-исполнителя

об ограничении доступа к информации, распространяемой в сети «Интернет»,

порочащей честь, достоинство или деловую репутацию гражданина либо

деловую репутацию юридического лица.

71.

Российские версии стандартов ISO/IEC 15408:2002 ISO/IEC 15408:2005ISO/IEC 15408:2008

(«Общие критерии»):

ГОСТ Р ИСО/МЭК 15408-1-2012

ГОСТ Р ИСО/МЭК 15408-2-2013

ГОСТ Р ИСО/МЭК 15408-3-2013

Российские стандарты по менеджменту ИБ:

ГОСТ Р ИСО/МЭК 27000-2021

ГОСТ Р ИСО/МЭК 27001-2021

ГОСТ Р ИСО/МЭК 27002-2021

...

Российские стандарты по безопасности сетей:

ГОСТ Р ИСО /МЭК 27033-1-2011

ГОСТ Р ИСО /МЭК 27033-2-2021

...

72.

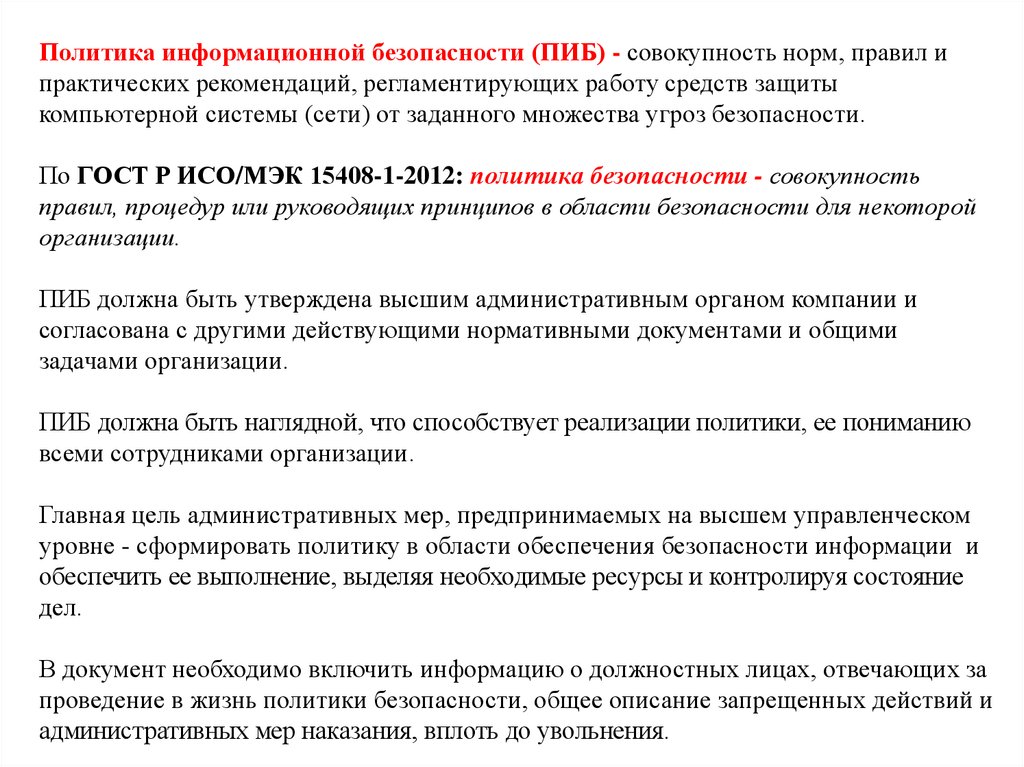

Политика информационной безопасности (ПИБ) - совокупность норм, правил ипрактических рекомендаций, регламентирующих работу средств защиты

компьютерной системы (сети) от заданного множества угроз безопасности.

По ГОСТ Р ИСО/МЭК 15408-1-2012: политика безопасности - совокупность

правил, процедур или руководящих принципов в области безопасности для некоторой

организации.

ПИБ должна быть утверждена высшим административным органом компании и

согласована с другими действующими нормативными документами и общими

задачами организации.

ПИБ должна быть наглядной, что способствует реализации политики, ее пониманию

всеми сотрудниками организации.

Главная цель административных мер, предпринимаемых на высшем управленческом

уровне - сформировать политику в области обеспечения безопасности информации и

обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние

дел.

В документ необходимо включить информацию о должностных лицах, отвечающих за

проведение в жизнь политики безопасности, общее описание запрещенных действий и

административных мер наказания, вплоть до увольнения.

73.

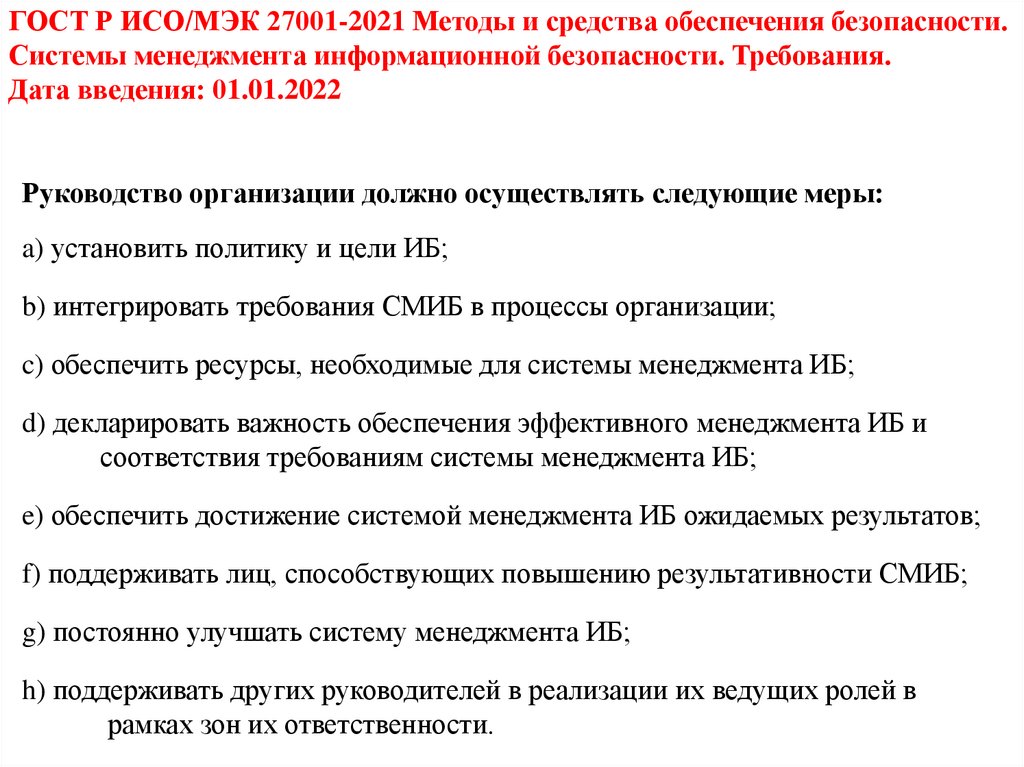

ГОСТ Р ИСО/МЭК 27001-2021 Методы и средства обеспечения безопасности.Системы менеджмента информационной безопасности. Требования.

Дата введения: 01.01.2022

Руководство организации должно осуществлять следующие меры:

a) установить политику и цели ИБ;

b) интегрировать требования СМИБ в процессы организации;

c) обеспечить ресурсы, необходимые для системы менеджмента ИБ;

d) декларировать важность обеспечения эффективного менеджмента ИБ и

соответствия требованиям системы менеджмента ИБ;

e) обеспечить достижение системой менеджмента ИБ ожидаемых результатов;

f) поддерживать лиц, способствующих повышению результативности СМИБ;

g) постоянно улучшать систему менеджмента ИБ;

h) поддерживать других руководителей в реализации их ведущих ролей в

рамках зон их ответственности.

74.

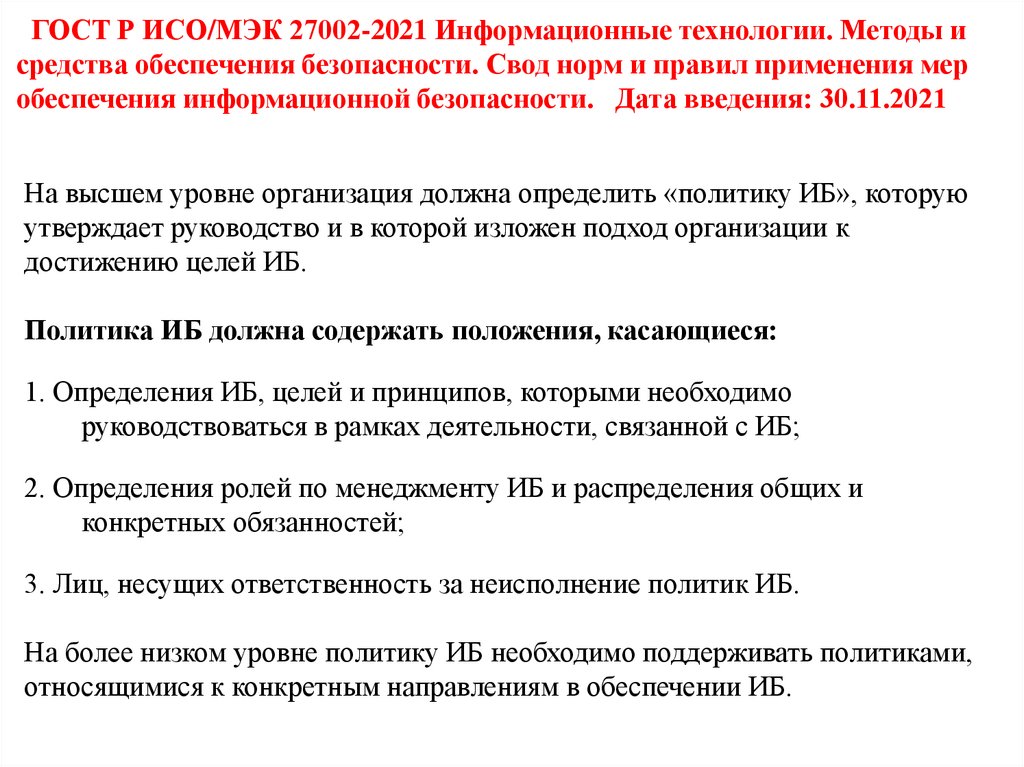

ГОСТ Р ИСО/МЭК 27002-2021 Информационные технологии. Методы исредства обеспечения безопасности. Свод норм и правил применения мер

обеспечения информационной безопасности. Дата введения: 30.11.2021

На высшем уровне организация должна определить «политику ИБ», которую

утверждает руководство и в которой изложен подход организации к

достижению целей ИБ.

Политика ИБ должна содержать положения, касающиеся:

1. Определения ИБ, целей и принципов, которыми необходимо

руководствоваться в рамках деятельности, связанной с ИБ;

2. Определения ролей по менеджменту ИБ и распределения общих и

конкретных обязанностей;

3. Лиц, несущих ответственность за неисполнение политик ИБ.

На более низком уровне политику ИБ необходимо поддерживать политиками,

относящимися к конкретным направлениям в обеспечении ИБ.

75.

ГОСТ Р ИСО/МЭК 27002-2021Примерами конкретных политик могут быть:

1) управление доступом ;

2) мобильные устройства и дистанционная работа;

3) ограничения на установку и использование программного обеспечения;

4) резервное копирование;

5) защита от вредоносных программ;

6) криптография;

7) безопасность коммуникаций;

8) конфиденциальность и защита персональных данных;

9) взаимоотношения с поставщиками.

Для названий конкретных политик можно использовать другие термины,

например «Стандарты», «Инструкции», «Правила» и т.п.

76.

При разработке политики следует помнить о двух моментах:1. Целевая аудитория политики ИБ — конечные пользователи и топ-менеджмент

компании, которые не понимают сложных технических выражений, однако

должны быть ознакомлены с положениями политики.

2. Не нужно пытаться включить в этот документ все, что можно!

Здесь должны быть только цели ИБ, методы их достижения и

ответственность! Никаких технических подробностей, если они требуют

специфических знаний.

Это все — материалы для конкретных инструкций и регламентов.

Конечный документ должен удовлетворять следующим требованиям:

- лаконичность — большой объем документа отпугнет любого пользователя,

ваш документ никто никогда не прочитает ;

- доступность простому обывателю — конечный пользователь должен

понимать, ЧТО написано в политике.

77.

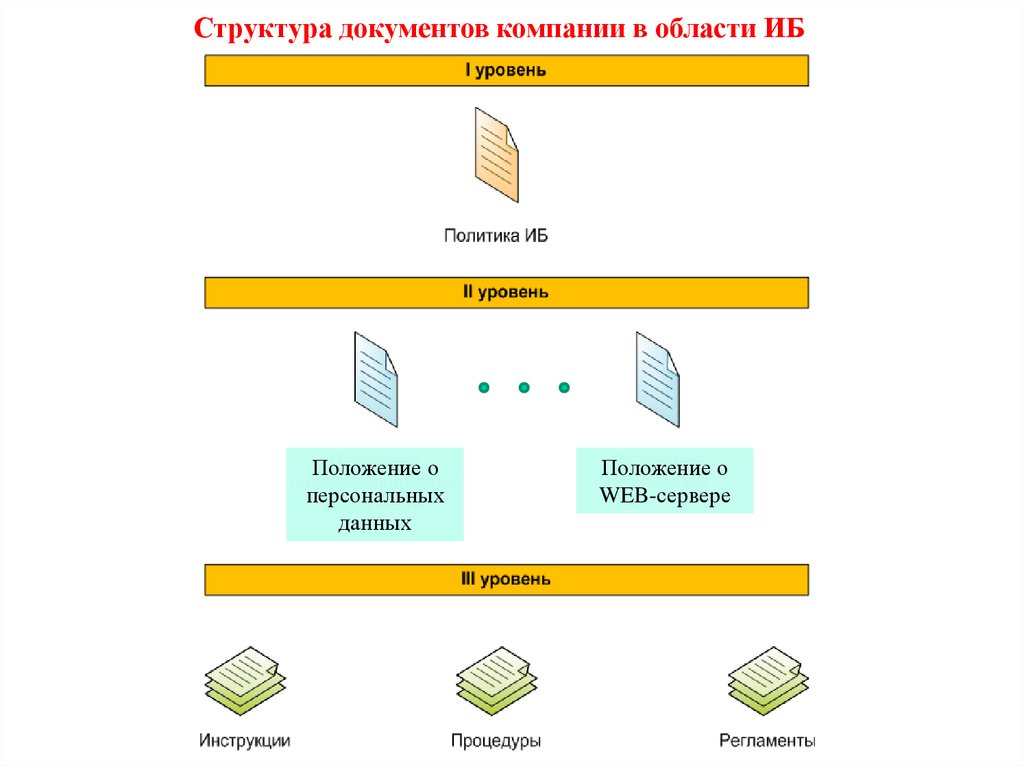

Структура документов компании в области ИБПоложение о

персональных

данных

Положение о

WEB-сервере

78.

ПИБ для WEB-сервера:По причинам безопасности эти серверы обычно размещаются за брандмауэром компании.

Перечень правил, которые следует выполнять в рамках ПИБ:

- пользователям запрещено устанавливать или запускать WEB-серверы;

- в отношении WEB-страниц необходимо соблюдать установленный в организации

порядок размещения информации;

- WEB-сервер и любые данные, являющиеся публично доступными, должны быть

размещены за пределами брандмауэра организации;

- все сетевые приложения, кроме HTTP, должны быть отключены (SMTP, FTP и т.д.);

- при использования средств администрирования с помощью WWW, следует ограничить

доступ к нему только авторизованных систем; всегда меняйте пароли по умолчанию;

- обязателен контроль сетевого трафика для выявления неавторизованных

WEB-серверов;

- руководство организации должно дать в письменном виде разрешение на работу

WEB-сервера, подключенного к Интернет (приказ, Положение и т.п.);

- содержимое WEB-серверов компании, присоединенных к Интернет, должно быть

утверждено и установлено WEB-мастером;

79.

ПИБ для WEB_сервера:- конфиденциальная информация не должна быть доступна посредством WEB-сайта;

- к информации, размещенной на WEB-сервере, применимы все законы о ее защите,

поэтому перед размещением информации в Интернет, она должна быть просмотрена

и утверждена так же, как утверждаются бумажные официальные документы.

Должны быть защищены авторские права и получено разрешение на публикацию

информации на WEB-сайте.

- все публично доступные WEB-сайты должны регулярно тестироваться на предмет

корректности ссылок;

- программное обеспечение WEB-серверов и операционной системы, под управлением

которой работает WEB-сервер, должны содержать все исправления, рекомендованные

производителем для этой версии;

- за всеми WEB-сайтами должен осуществляться контроль как составная часть

администрирования сети;

- все WWW-серверы организации, подключенные к Интернет, должны находиться

между брандмауэром и внутренней сетью организации. Любые внутренние WWWсерверы, обеспечивающие работу критических приложений организации, должны

быть защищены внутренними брандмауэрами.

- конфиденциальная информация не должна храниться на внешнем WWW-сервере.

80.

В основе системы защиты информации лежат внутренние нормативныедокументы, обязательные для исполнения всеми сотрудниками.

Такими нормативами могут быть:

Положение о коммерческой тайне

Положение об обработке и защите персональных данных

Руководство по защите информации ограниченного распространения

Правила работы пользователей в корпоративной сети

Регламент предоставления доступа к информационным ресурсам и сервисам

сети

Инструкция по защите от компьютерных вирусов и вредоносных программ

Инструкция по организации парольной защиты

Правила работы в сети Интернет

Правила работы с электронной почтой

Положение о WEB-сервере

Положение об организации документооборота

И т.п.

81.

СЕТИ БУДУЩЕГОНесмотря на высокий уровень развития, имеется ряд проблем, связанных с

техническими аспектами современного Интернета:

масштабированием,

вездесущностью,

безопасностью,

надежностью,

мобильностью,

разнородностью,

качеством сервиса,

восприятием контента,

управляемостью,

экономичностью и т.д.

Кроме того, развитие устройств хранения данных большого объема,

высокоскоростных вычислительных устройств и технологий ультраширокополосной передачи приводит к появлению многих новых устройств,

таких как датчики, микроустройства, средства доставки и т.д.

Полученная в результате этого новая форма архитектуры ИКТ и огромное

количество новых сервисов не могут поддерживаться современными сетевыми

технологиями на должном уровне.

Родилась концепция построения «Будущих сетей» (БС)

82.

СЕТИ БУДУЩЕГОНациональный стандарт РФ:

ГОСТ Р 58210-2018/ISO/IEC TR 29181-1:2012 «Информационные технологии.

Сети будущего. Формулировка проблем и требования. Часть 1. Общие аспекты»

Введен в действие 1.02.2019 г.

Идентичен соответствующему международному стандарту 2012 года.

Стандарт дает определение, описывает общую концепцию, проблемы и

требования для Будущих сетей (БС).

В разработке находятся следующие части:

- Часть 2. Присвоение имен и адресов.

- Часть 3. Коммутация и маршрутизация.

- Часть 4. Мобильность.

- Часть 5. Безопасность.

- Часть 6. Распространение средствами массовой информации.

- Часть 7. Содержание сервиса.

83.

ГОСТ Р 58210-2018СЕТИ БУДУЩЕГО

Некоторые термины:

Будущая сеть (БС): Сеть будущего, построенная «с нуля», с поэтапным подходом к

проектированию.

Примечание - Она должна обеспечивать в будущем возможности и сервисы,

выходящие за рамки ограничений существующей сети, включая Интернет.

Проектирование «с нуля»: Подход, при котором система и сеть разрабатываются с

чистого листа, основанный на долгосрочных революционных целях.

Контекстно-ориентированный сервис: Сервис, позволяющий приложениям или

сервисам адаптировать свое поведение под физическую среду.

Организация сети на основе контента: Технология, позволяющая поддерживать

маршрутизацию на основе контента, а не физического местоположения.

Сеть следующего поколения (Next Generation Networks, NGN) - пакетная сеть,

способная предоставлять телекоммуникационные сервисы, в которой функции,

связанные с сервисом, не зависят от базовых технологий трафика.

Она поддерживает обобщенную мобильность, которая позволит обеспечить

постоянное и повсеместное предоставление сервисов пользователям.

84.

СЕТИ БУДУЩЕГОНекоторые термины:

«Стратегия развития информационного общества в Российской Федерации на

2017-2030 годы» (Утв. Указом Президента РФ № 203 от 9.05.2017 г.)

Сети связи нового поколения - технологические системы, предназначенные для

подключения к сети «Интернет» пятого поколения в целях использования в устройствах

интернета вещей и индустриального интернета.

Индустриальный интернет - концепция построения информационных и коммуникационных инфраструктур на основе подключения к информационно-телекоммуникационной сети «Интернет» промышленных устройств, оборудования, датчиков, сенсоров,

систем управления технологическими процессами, а также интеграции данных

программно-аппаратных средств между собой без участия человека.

Интернет вещей - концепция вычислительной сети, соединяющей вещи (физические

предметы), оснащенные встроенными информационными технологиями для

взаимодействия друг с другом или с внешней средой без участия человека.

85.

ГОСТ Р 58210-2018СЕТИ БУДУЩЕГО

Видение развития Будущих сетей

86.

ГОСТ Р 58210-2018СЕТИ БУДУЩЕГО

Исследовательские проекты по предполагаемым будущим сервисам:

-

Повсеместно доступное здравоохранение

Сбор информации о городской среде с участием ее жителей

Обращение с персональными данными

Теле-присутствие

Критически важные сервисы: здравоохранение, транспорт, помощь в

чрезвычайных ситуациях

Рамочная программа Европейского союза:

- Создание персональных сервисов

- Дом будущего

- Будущее транспорта

- Виртуальная реальность

- Инструменты для повышения производительности

Стратегии развития и распространения Интернета будущего Республики Корея:

- Сервисы интеллектуальных сетей

- Сервисы облачных сетей

- Сервисы Интернета вещей

87.

ГОСТ Р 58210-2018СЕТИ БУДУЩЕГО

В число ключевых функций, которые должны поддерживать сервисы БС, входят:

-контекстно-ориентированный подход;

-динамическая адаптивность;

-самоорганизация и самоконфигурирование;

-самодиагностика и самовосстановление;

-распределенное управление;

- управление большими данными.

88.

СЕТИ 5GПервая 5G сеть запущена в апреле 2019 г.

На сентябрь 2020 года по миру развернута

101 коммерческая 5G сеть в 44 странах

В Китае (на сентябрь 2020 г.):

- развернуто более 450.000 базовых 5G станций (с ноября 2019 г.);

- используется более 133 млн. 5G - устройств;

- 400 новых инновационных 5G приложений;

- в процессе развертывания и реализации более 600 приложений типа

«5G + промышленный Интернет»

96 поставщиков заявили о уже выпускаемых и разрабатываемых

5G-устройствах (всего 444 вида устройств)

89.

5G повышают безопасность по сравнению с 4G90.

5G повышают безопасность по сравнению с 4G4G

5G

91.

Сети 6GСети 6G смогут передавать данные в сотни раз быстрее, чем 5G: скорость передачи

данных может достигать одного терабита в секунду.

Другим важным отличием от предыдущих стандартов будет переход от гигагерцевого к

терагерцевому диапазону. Благодаря этому 6G в несколько сотен раз расширит зоны

покрытия.

Например, связь будет возможна под водой, на огромных высотах и даже в космосе.

При этом передатчики и другое оборудование сети будут обладать низким

энергопотреблением.

По предварительным прогнозам, стандарт 6G распространится примерно в 2030-х годах.

Информатика

Информатика