Похожие презентации:

Основные понятия криптографии

1.

Авдиенко В.В.ОСНОВНЫЕ ПОНЯТИЯ КРИПТОГРАФИИ

2.

ПЛАНПредмет и задачи криптографии

2. Основные определения

3. Реализация криптографических методов

4. Криптографические атаки

5. Пример шифра

6. Криптографический протокол

7. Итоги

8. Вопросы и упражнения для самопроверки

1.

3.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИПроблемой защиты информации при ее

передаче между абонентами люди

занимаются на протяжении всей своей

истории.

Человечеством изобретено множество

способов, позволяющих в той или иной мере

скрыть смысл передаваемых сообщений от

противника.

На практике выработалось несколько групп

методов защиты секретных посланий.

Назовем некоторые из них, применяющиеся

так же давно, как и криптографические

4.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИПервым способом является физическая защита

материального носителя информации от противника.

В качестве носителя данных может выступать бумага,

компьютерный носитель (DVD-диск, флэш-карта, магнитный

диск, жесткий диск компьютера и т.д.). Для реализации этого

способа необходим надежный канал связи, недоступный

для перехвата. В различное время для этого использовались

почтовые голуби, специальные курьеры, радиопередачи на

секретной частоте.

Методы физической защиты информации используются и в

современных автоматизированных системах обработки

данных. Так, например, комплексные системы защиты

информации невозможны без систем ограждения и

физической изоляции, а также без охранных систем

5.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИВторой способ защиты информации,

известный с давних времен –

стеганографическая защита информации.

Этот способ защиты основан на попытке

скрыть от противника сам факт наличия

интересующей его информации

6.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИПри стеганографическом методе защиты

маскируют секретные сообщения среди

открытой, несекретной информации.

К таким способам относят, например,

"запрятывание" микрофотографии с тайной

информацией в несекретном месте: под маркой

на почтовом конверте, под обложкой книги и т.д.

К стеганографии относятся также такие известные

приемы, как "запрятывание" секретного

послания в корешках книг, в пуговицах, в

каблуках, в пломбе зуба

7.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИТретий способ защиты информации – наиболее

надежный и распространенный в наши дни –

криптографический.

Этот метод защиты информации предполагает

преобразование информации для сокрытия ее

смысла от противника

8.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИКриптография в переводе с греческого

означает "тайнопись".

В настоящее время криптография

занимается поиском и исследованием

математических методов

преобразования информации

9.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИНаряду с криптографией развивается и

совершенствуется криптоанализ –

наука о преодолении

криптографической защиты

информации.

Криптоаналитики исследуют

возможности расшифровывания

информации без знания ключей

10.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИИногда криптографию и криптоанализ

объединяют в одну науку –

криптологию (kryptos - тайный, logos наука)

Криптология занимается вопросами

обратимого преобразования

информации с целью защиты от

несанкционированного доступа

11.

1. ПРЕДМЕТ И ЗАДАЧИ КРИПТОГРАФИИГде криптография применяется в

современном обществе?

шифрование данных при передаче по открытым каналам связи

(например, при совершении покупки в Интернете сведения о сделке,

такие как адрес, телефон, номер кредитной карты, обычно

зашифровываются в целях безопасности);

обслуживание банковских пластиковых карт;

хранение и обработка паролей пользователей в сети;

сдача бухгалтерских и иных отчетов через удаленные каналы связи;

банковское обслуживание предприятий через локальную или

глобальную сеть;

безопасное от несанкционированного доступа хранение данных на

жестком диске компьютера (в операционной системе Windows даже

имеется специальный термин – шифрованная файловая система

(EFS))

12.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯШифр – совокупность заранее

оговоренных способов

преобразования исходного

секретного сообщения с целью его

защиты

13.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯИсходные сообщения обычно

называют открытыми текстами

14.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯСообщение, полученное после

преобразования с использованием

любого шифра, называется

шифрованным сообщением

(закрытым текстом, криптограммой)

15.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯПреобразование открытого текста в

криптограмму называется

зашифрованием.

Обратное действие называется

расшифрованием

16.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯВ работах по криптографии последних

десятилетий термины "расшифрование" и

"дешифрование" различают.

Расшифрованием занимается легальный

получатель сообщения (тот, кто знает ключ),

а человек, которому послание не

предназначено, пытаясь понять его смысл,

занимается дешифрованием

17.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯКлюч – информация, необходимая для

шифрования и расшифрования

сообщений

18.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯСистема шифрования, или

шифрсистема, – это любая система,

которую можно использовать для

обратимого изменения текста

сообщения с целью сделать его

непонятным для всех, кроме тех, кому

оно предназначено

19.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯКриптостойкостью называется

характеристика шифра,

определяющая его стойкость к

дешифрованию без знания ключа

20.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯТаким образом, с учетом всех

сделанных определений можно дать

более точное определение науке

"криптография".

Криптография изучает построение и

использование систем шифрования, в

том числе их стойкость, слабости и

степень уязвимости относительно

различных методов вскрытия

21.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯВсе методы преобразования

информации с целью защиты от

несанкционированного доступа

делятся на две большие группы:

методы шифрования с закрытым

ключом

методы шифрования с открытым

ключом

22.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯШифрование с закрытым ключом

(шифрование с секретным ключом

или симметричное шифрование) для шифрования и расшифрования

данных в этих методах используется

один и тот же ключ, который обе

стороны стараются хранить в секрете

от противника

23.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯШифрование с открытым ключом

(асимметричное шифрование) стало

использоваться для криптографического

закрытия информации лишь во второй

половине ХХ века.

В эту группу относятся методы шифрования,

в которых для шифрования и

расшифрования данных используются два

разных ключа. При этом один из ключей

(открытый ключ) может передаваться по

открытому (незащищенному) каналу связи

24.

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯКриптографическая система защиты

информации – система защиты

информации, в которой используются

криптографические методы для

шифрования данных

25.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

В "докомпьютерную" эпоху шифрование

данных выполнялось вручную.

Специалист-шифровальщик обрабатывал

исходное сообщение посимвольно и таким

образом получал зашифрованный текст.

Несмотря на то, что результат шифрования

многократно проверялся, известны

исторические факты ошибок

шифровальщиков

26.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

После изобретения механических

шифровальных машин процесс обработки

данных при шифровании был

автоматизирован и ускорен.

Кроме того, применение шифровальной

техники снизило вероятность ошибок в

процессе шифрования и расшифрования.

27.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Первый механический шифровальный

прибор «скитала» был изобретен в Древней

Спарте в 4 – 5 веке до н.э.

Для зашифровки текста использовался

цилиндр, на который наматывалась

пергаментная лента и писался текст

28.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Архимед предложил первое устройство для

взлома шифра «скиталы». На жезл

конической формы наматывался свиток и

сдвигался вниз или вверх до получения

осмысленного сообщения

29.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Одним из самых известных механических

шифровальных устройств является

шифратор Джефферсона http://hijos.ru/2014/01/15/dzheffersonshifrovalshhik/

30.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

http://relax.ru/post/54884/mehanicheskoeshifrovalnoe-ustroystvo-vtoroy-mirovoy-voyny6-foto.html - механическое шифровальное

устройство Второй мировой войны

31.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

В начале ХХ века было разработано большое

количество всевозможных

электромеханических шифровальных

устройств

32.

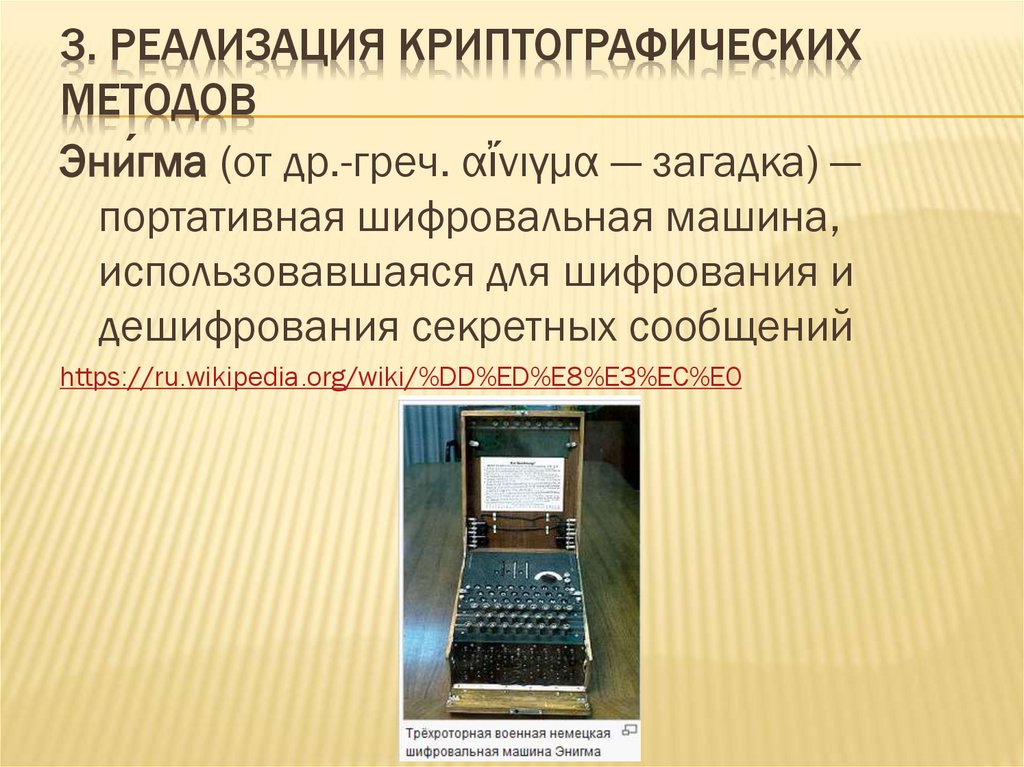

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Эни́гма (от др.-греч. αἴνιγμα — загадка) —

портативная шифровальная машина,

использовавшаяся для шифрования и

дешифрования секретных сообщений

https://ru.wikipedia.org/wiki/%DD%ED%E8%E3%EC%E0

33.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Сегодня для шифрования данных наиболее широко

применяют три вида шифраторов: аппаратные,

программно-аппаратные и программные.

Их основное различие заключается не только в способе

реализации шифрования и степени надёжности защиты

данных, но и в цене.

Самые дешёвые устройства шифрования — программные,

затем идут программно-аппаратные средства и, наконец,

самые дорогостоящие — аппаратные. Несмотря на то, что

цена аппаратных шифраторов существенно выше

программных, разница в цене не сравнима с

значительным повышением качества защиты

информации

34.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Примеры существующих аппаратных шифраторов

USB-шифратор ruToken - российское средство

аутентификации (проверки подлинности) и защиты

информации, использующее сертифицированные

алгоритмы шифрования и аутентификации и

объединяющее в себе российские и международные

стандарты безопасности

ruToken представляет собой небольшое электронное

устройство, подключаемое к USB-порту компьютера (USBбрелок). Он является аналогом смарт-карты, но для

работы с ним не требуется дополнительное оборудование

(считыватель)

http://www.rutoken.ru/

35.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Примеры существующих аппаратных шифраторов

Возможности аутентификации при использовании USBшифратора ruToken:

Замена парольной защиты при доступе к БД, Webсерверам, VPN-сетям и security-ориентированным

приложениям на программно-аппаратную

аутентификацию;

Защищённые соединения при доступе к почтовым

серверам, серверам баз данных, Web-серверам, файлсерверам, аутентификации при удалённом доступе

36.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

Примеры существующих аппаратных шифраторов

Возможности защиты данных при использовании USBшифратора ruToken:

Защита информации (шифрование по ГОСТ 28147-89);

Защита электронной почты (ЭЦП, шифрование);

Защита доступа к компьютеру (авторизация пользователя

при входе в операционную систему)

37.

3. РЕАЛИЗАЦИЯ КРИПТОГРАФИЧЕСКИХМЕТОДОВ

ПСКЗИ ШИПКА представляет собой

специализированное мобильное устройство,

позволяющее надежно выполнять

криптографические преобразования и хранить

ключи

http://www.shipka.ru/

38.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИИнформация в процессе хранения, передачи

и преобразования подвергается

воздействию различных атак.

Атаки осуществляются противниками

(злоумышленниками, оппонентами,

перехватчиками, врагами и т.д.).

39.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИПоследствия атак:

раскрытие информации (потеря

конфиденциальности)

модификация информации без

разрешения автора (потеря целостности)

40.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИВиды атак:

Пассивная атака

Активная атака

41.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИПассивной называется атака, при которой

противник не имеет возможности

изменять передаваемые сообщения.

При пассивной атаке возможно лишь

прослушивание передаваемых

сообщений, их дешифрование и анализ

трафика

42.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИПри активной атаке противник имеет

возможность модифицировать

передаваемые сообщения и даже

добавлять свои сообщения

43.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИВиды атак по количеству и типу информации,

доступной для криптоанализа противником:

Атака на основе шифротекста

Атака на основе известного открытого

текста

Атака на основе выбранного открытого

текста

44.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИАтака на основе шифротекста - противник

имеет для анализа шифротексты

различных неизвестных открытых текстов,

зашифрованные на одном и том же ключе.

Задача криптоаналитика состоит в получении

открытого текста как можно большего

числа сообщений или в получении ключа,

использованного при шифровании.

Полученный ключ будет затем использован

для дешифрования других сообщений

45.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИКакие особенности текстов сообщений

учитываются при криптоанализе любого шифра?

Наиболее простыми характеристиками текстов,

используемыми в криптоанализе, являются:

повторяемость букв,

повторяемость пар букв (биграмм) и вообще nграмм,

сочетаемость букв друг с другом,

чередование гласных и согласных и т.д.

Такие характеристики изучаются на основе

наблюдений текстов достаточно большой длины

46.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИАтака на основе известного открытого текста

- криптоаналитик получает в свое

распоряжение какие-либо открытые

тексты, соответствующие раннее

переданным зашифрованным

сообщениям.

Сопоставляя пары "текст-шифротекст",

противник пытается узнать секретный

ключ, чтобы с его помощью дешифровать

все последующие сообщения

47.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИАтака на основе выбранного открытого

текста - криптоаналитик имеет

возможность не только использовать

предоставленные ему пары "текстшифротекст", но и сам формировать

нужные ему тексты и шифровать их с

помощью того ключа, который он хочет

узнать

48.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИИзвестно, что во время второй мировой войны

американцы, подкупив охрану, выкрали

шифровальную машину в японском

посольстве на два дня и имели возможность

формировать и подавать ей на вход

различные тексты и получать

соответствующие шифровки. (Они не могли

взломать машину с целью непосредственного

определения заложенного в нее секретного

ключа, так как это было бы замечено и

повлекло бы за собой смену всех ключей.)

49.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИДолгое время разработчики

криптосистем держали в тайне

алгоритмы шифрования, устройства

шифровальных машин, тщательно

проверяли на надежность персонал,

имеющий доступ к криптосистемам

50.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИОднако еще в XIX веке специалисты в

области криптографии поняли, что понастоящему надежная система

шифрования должна оставаться

защищённой, даже если противник

полностью узнал алгоритм шифрования

51.

4. КРИПТОГРАФИЧЕСКИЕ АТАКИДля хорошего шифра стойкость к попыткам

взлома должна обеспечить секретность

ключа.

Этот фундаментальный принцип впервые

был сформулирован в 1883 Керкхоффсом

и обычно называется принципом

Керкхоффса

52.

5. ПРИМЕР ШИФРА«Шифр Юлия Цезаря» – одна из простейших

и первых систем шифрования.

Предполагается, что знаменитый римский

император и полководец, живший в 1 веке

до н. э., использовал этот шифр в своей

переписке

53.

5. ПРИМЕР ШИФРАШифр Цезаря применительно к русскому

языку состоит в следующем.

Каждая буква сообщения заменяется на

другую, которая в русском алфавите

отстоит от исходной на три позиции дальше.

Таким образом, буква A заменяется на Г ,

Б на Д и так далее вплоть до буквы Ь ,

которая заменялась на Я , затем Э на A , Ю

на Б и, наконец, Я на В

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

54.

5. ПРИМЕР ШИФРАНапример, слово ЗАМЕНА после

шифрования методом Цезаря превратится

в

КГПЗРГ

55.

5. ПРИМЕР ШИФРАДля расшифрования сообщения КГПЗРГ

необходимо знать только сам алгоритм

шифрования.

Любой человек, знающий способ

шифрования, легко может расшифровать

секретное сообщение.

Таким образом, ключом в данном методе

является сам алгоритм

56.

5. ПРИМЕР ШИФРАКаким образом можно усовершенствовать

шифр Цезаря?

Усовершенствуем шифр Цезаря с учетом

правила Керкхоффса, согласно которому

принято считать, что противник может

знать использованный алгоритм

шифрования, перехваченный шифротекст,

но не знает секретный ключ

57.

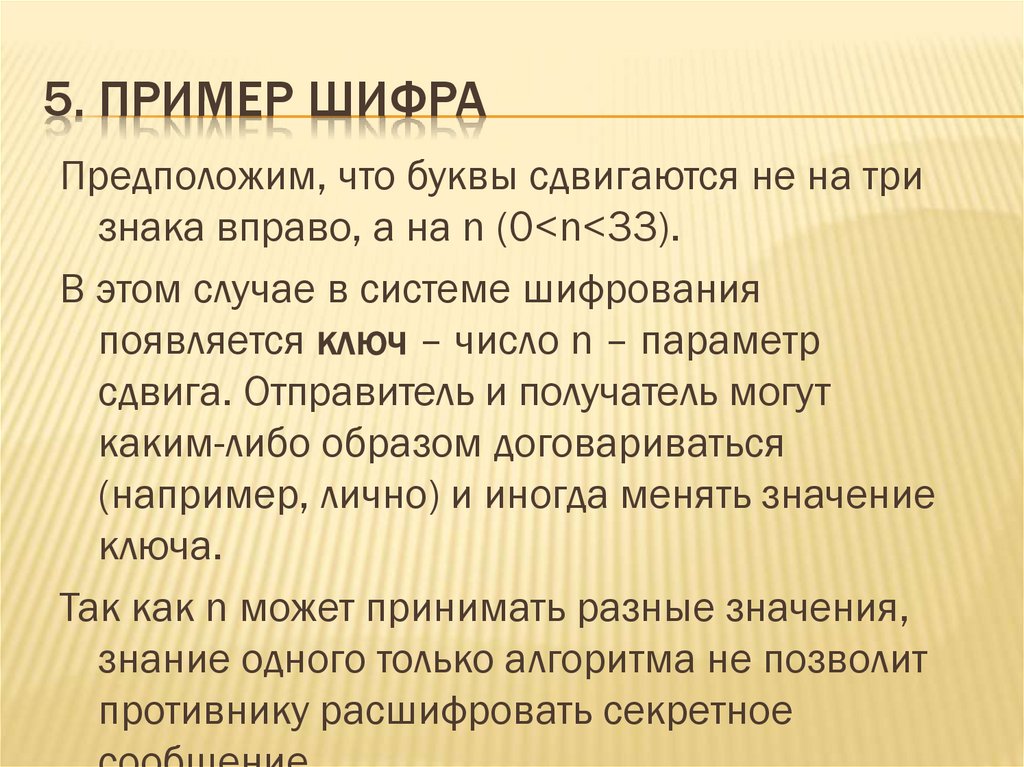

5. ПРИМЕР ШИФРАПредположим, что буквы сдвигаются не на три

знака вправо, а на n (0<n<33).

В этом случае в системе шифрования

появляется ключ – число n – параметр

сдвига. Отправитель и получатель могут

каким-либо образом договариваться

(например, лично) и иногда менять значение

ключа.

Так как n может принимать разные значения,

знание одного только алгоритма не позволит

противнику расшифровать секретное

58.

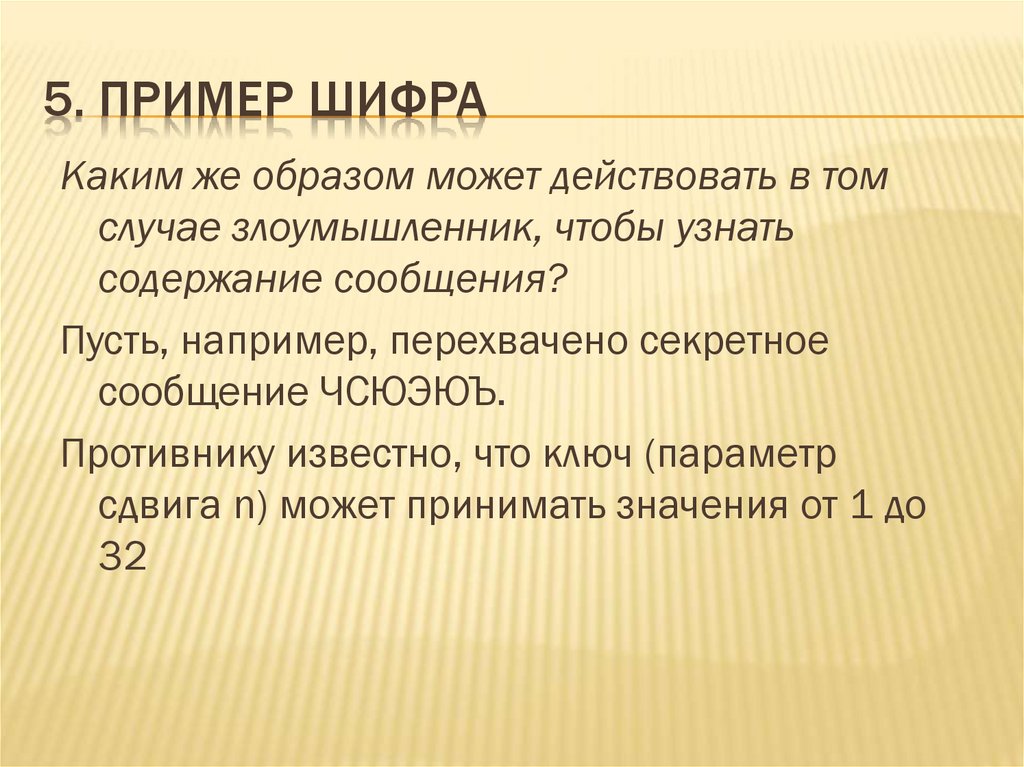

5. ПРИМЕР ШИФРАКаким же образом может действовать в том

случае злоумышленник, чтобы узнать

содержание сообщения?

Пусть, например, перехвачено секретное

сообщение ЧСЮЭЮЪ.

Противнику известно, что ключ (параметр

сдвига n) может принимать значения от 1 до

32

59.

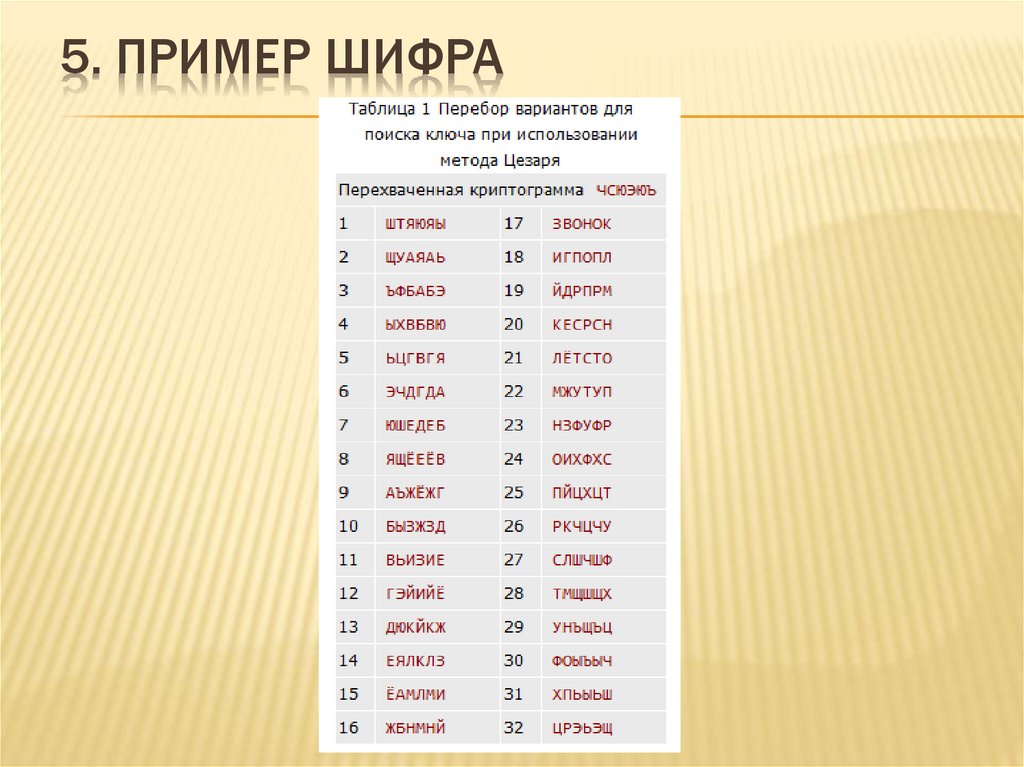

5. ПРИМЕР ШИФРАПытаясь найти значение секретного ключа,

противник проводит атаку по шифротексту.

Рассмотрим способ последовательного

перебора всех возможных ключей (метод

"грубой силы"). Запишем на 32 строчках все

варианты, которые получаются сдвигом

каждой буквы на 1, 2, 3, ... , 32 позиции

соответственно.

Эту операцию можно проводить вручную, а

можно составить несложную программу,

которая запишет все варианты перебора

параметра n в файл.

60.

5. ПРИМЕР ШИФРА61.

5. ПРИМЕР ШИФРАВ Таблице 1 единственное слово, имеющее

смысл, – это ЗВОНОК.

Это слово располагается на 17 месте.

Следовательно, если шифрованный текст

сдвинуть на 17 позиций вперед получится

открытый текст. Это означает, что для

получения шифрованного текста открытый

текст нужно сдвинуть на (33-17)=16 позиций.

Таким образом, получили, что при

шифровании ключ n=16

62.

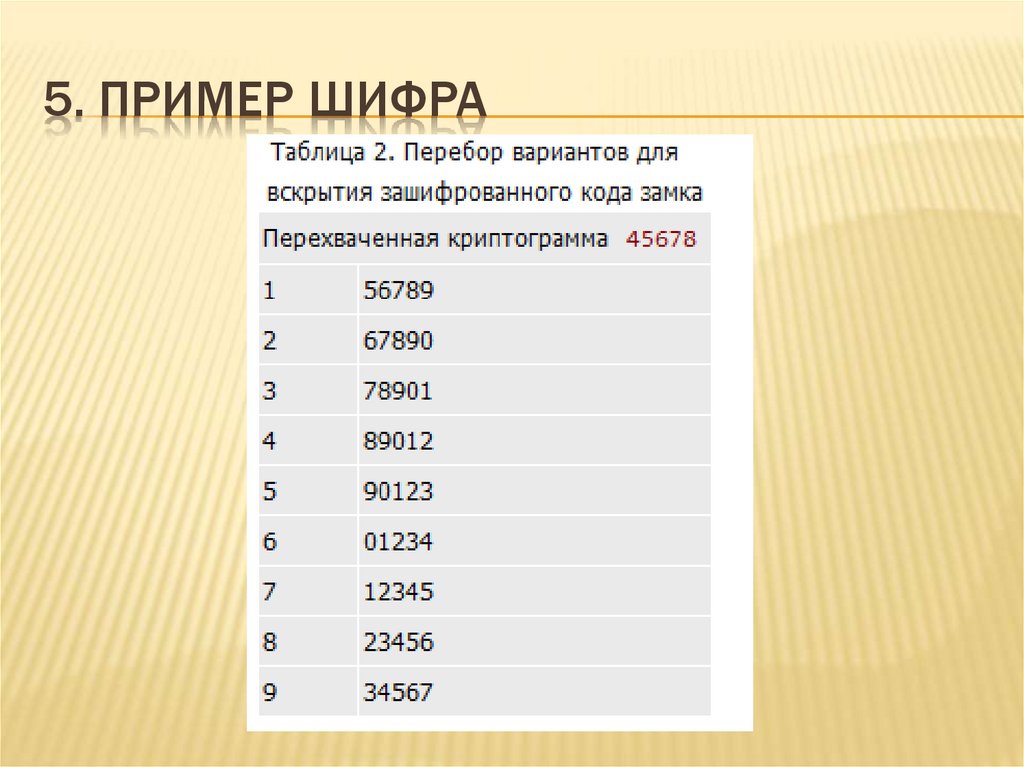

5. ПРИМЕР ШИФРАПусть исходный алфавит состоит из арабских цифр, то есть

имеет вид 0 1 2 3 4 5 6 7 8 9.

Один из абонентов желает переслать другому секретный код

замка, состоящий из пяти цифр и равный 12345.

Отправитель и получатель заранее договорились о том, что

ключ шифрования n будет равен 3.

Отправитель шифрует выбранным ключом исходное

сообщение 12345, получает 45678 и переправляет

полученное значение своему абоненту.

Возможно, противник перехватит криптограмму и

попытается вскрыть ее, используя, как и раньше, метод

последовательного перебора

63.

5. ПРИМЕР ШИФРА64.

5. ПРИМЕР ШИФРАИз Таблицы 2 видно, что все полученные

варианты равнозначны и злоумышленник

не может понять, какая именно

комбинация истинна.

Анализируя шифротекст, он не может найти

значения секретного ключа.

Конечно, один из приведенных в таблице

вариантов подойдет к кодовому замку, но в

столь простом методе шифрования нельзя

рассчитывать на большую секретность

65.

5. ПРИМЕР ШИФРАВ первом примере сообщение — текст на

русском языке, поэтому оно подчиняется

многочисленным правилам, многие

наборы букв вообще запрещены. (Это

свойство называется избыточностью

текста).

Поэтому-то и удалось легко подобрать ключ и

дешифровать сообщение, т.е. избыточность

позволила "взломать" шифр

66.

5. ПРИМЕР ШИФРАВо втором примере все комбинации цифр

допустимы. "Язык" кодового замка не

содержит избыточности.

Поэтому даже простой шифр, примененный к

сообщениям этого языка, становится

невскрываемым в случае атаки только по

шифротексту

67.

6. КРИПТОГРАФИЧЕСКИЙ ПРОТОКОЛВ современной криптографии большое

внимание уделяется не только

созданию и исследованию шифров,

но и разработке криптографических

протоколов

68.

6. КРИПТОГРАФИЧЕСКИЙ ПРОТОКОЛКриптографический протокол – это

алгоритм взаимодействия двух или

более абонентов сети с

использованием криптографических

средств, в результате которой

абоненты достигают своей цели, а их

противники - не достигают

69.

6. КРИПТОГРАФИЧЕСКИЙ ПРОТОКОЛВиды криптографических протоколов в

зависимости от решаемых задач:

Протоколы конфиденциальной передачи

сообщений

Протоколы аутентификации и

идентификации

Протоколы распределения ключей

Протоколы электронной цифровой подписи

70.

6. КРИПТОГРАФИЧЕСКИЙ ПРОТОКОЛПротоколы конфиденциальной передачи сообщений.

Имеются два участника, соединенные линией связи,

по которой можно пересылать сообщения в обе

стороны. Линию связи может контролировать

противник. У одного из абонентов имеется

конфиденциальное сообщение m, и задача состоит в

том, чтобы это сообщение конфиденциальным же

образом передать второму абоненту.

Протоколы этого типа, наверно, появились раньше

других криптографических протоколов, так как задача

конфиденциальной передачи сообщений –

исторически первая задача, которая решалась

криптографией

71.

6. КРИПТОГРАФИЧЕСКИЙ ПРОТОКОЛПротоколы аутентификации и идентификации

предназначены для предотвращения доступа к

некоторой информации лиц, не являющихся ее

пользователями, а также предотвращения

доступа пользователей к тем ресурсам, на

которые у них нет полномочий.

Типичная сфера применения – организация

доступа пользователей к ресурсам некоторой

большой информационной системы

72.

6. КРИПТОГРАФИЧЕСКИЙ ПРОТОКОЛПротоколы распределения ключей

необходимы для обеспечения секретными

ключами участников обмена

зашифрованными сообщениями

73.

6. КРИПТОГРАФИЧЕСКИЙ ПРОТОКОЛПротоколы электронной цифровой подписи

позволяют ставить под электронными

документами подпись, аналогичную

обыкновенной подписи на бумажных

документах.

В результате выполнения протокола

электронной цифровой подписи к

передаваемой информации добавляется

уникальное числовое дополнение,

позволяющее проверить ее авторство

74.

7. ИТОГИКриптография в переводе с греческого

означает "тайнопись".

В настоящее время криптография

занимается поиском и исследованием

математических методов преобразования

информации.

Параллельно развивается и

совершенствуется криптоанализ – наука о

преодолении криптографической защиты

информации

75.

7. ИТОГИКриптография решает следующие задачи:

шифрование данных с целью защиты от

несанкционированного доступа;

проверка подлинности сообщений;

проверка целостности передаваемых

данных;

обеспечение невозможности отказа

76.

7. ИТОГИДля современных криптографических систем

защиты информации сформулированы

следующие требования:

зашифрованное сообщение должно поддаваться

чтению только при наличии ключа;

знание алгоритма шифрования не должно влиять

на надежность защиты;

любой ключ из множества возможных должен

обеспечивать надежную защиту информации;

алгоритм шифрования должен допускать как

программную, так и аппаратную реализацию

77.

7. ИТОГИКриптографические алгоритмы могут быть

реализованы аппаратно, программно или

программно-аппаратно.

Аппаратная реализация криптографического

метода отличается высокой скоростью обработки

данных, простотой в эксплуатации,

защищенностью.

Программные реализации криптографических

алгоритмов отличаются существенно меньшим

быстродействием

78.

7. ИТОГИИнформация в процессе хранения, передачи и

преобразования подвергается воздействию атак.

Основными нарушениями информационной

безопасности являются раскрытие

информационных ценностей (потеря

конфиденциальности), модификация без

разрешения автора (потеря целостности)

79.

7. ИТОГИГолландский криптограф Огюст Керкхоффс

сформулировал принцип, называемый в

настоящее время принципом Керкхоффса –

правило разработки криптографических систем,

согласно которому в засекреченном виде

держится ключ шифрования, а остальные

параметры системы шифрования могут быть

открыты без снижения стойкости алгоритма

80.

8. ВОПРОСЫ1.

2.

3.

4.

5.

Назовите проблемы, при решении которых

могут использоваться криптографические

методы.

В чем отличие криптографии от стеганографии?

Какие задачи решает современная

криптография?

Сформулируйте требования к

криптографическим системам защиты

информации.

Дайте определения понятиям: криптограмма,

криптографическая система,

криптографический протокол, шифр,

электронная (цифровая) подпись.

81.

8. ВОПРОСЫВ чем заключается правило шифрования методом

Цезаря?

7. Почему невозможно вскрыть криптограмму,

содержащую код для кодового замка?

8. Почему проблема использования криптографических

методов в информационных системах стала в настоящий

момент особо актуальной?

9.

Что такое криптографическая атака?

10. Какие типы криптографических атак существуют?

11. Что такое криптографический протокол?

12. Поясните назначение следующих криптографических

протоколов: обмена конфиденциальными сообщениями;

формирования электронной цифровой подписи;

распределения ключей.

6.

82.

8. УПРАЖНЕНИЯ1. Определите ключи шифра Цезаря, если известны

следующие пары открытый текст – шифротекст

(исходный алфавит:

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ):

АПЕЛЬСИН - ТВЧЮОДЫА

МАНДАРИН – ТЁУЙЁЦОУ

83.

8. УПРАЖНЕНИЯ2. Расшифруйте следующие сообщения,

зашифрованные шифром Цезаря, и определите

ключ n, 0<n<33, если известно, что исходные

сообщения составлены из алфавита

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ:

ЮВПЛШУХ

СФЫЮБШЯФУ

Информатика

Информатика