Похожие презентации:

Основы информационной безопасности и организационно-правового обеспечения

1.

Учебно-методический комплексдисциплины

ОП.01 Основы информационной безопасности

и организационно-правового обеспечения

Период реализации дисциплины: 2 семестр

Промежуточная аттестация в форме зачета (перечень вопросов представлен)

2.

Полностью защищенный компьютер – это тот,который стоит под замком в бронированной комнате в сейфе,

не подключен ни к какой сети (даже электрической) и выключен.

РАЗДЕЛ 1

ТЕОРЕТИЧЕСКИЕ

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

3.

1. Предметная область информационной безопасностиПредметной областью информационной безопасности являются:

1) Информация, ее свойства и характеристики.

Подразумеваются как стандартные свойства (например, целостность,

актуальность, доступность), так и физические характеристики – то есть,

характеристики сигналов, содержащих информацию. При этом стоит отметить, что

информация как объект защиты имеет очень значительную особенность – она

нематериальна по своей природе.

2) Угрозы безопасности информации и ее собственникам.

Нарушение информационной безопасности может привести как к правовым

(юридическим) сложностям для ее обладателя/оператора, так и к моральным

(нарушение авторского права/ноу-хау, которое может повлечь за собой материальные

потери, потерю доверия, репутации и т.д.

4.

3) Политика безопасности и модели безопасности.Политика как документ, так и система взглядов определяет отношение к вопросам

защиты информации., что в свою очередь дает нарушителю простор для предположений

о применяемых методах и средствах защиты информации.

4) Способы, методы и средства защиты информации.

Определяются в зависимости от большого количества факторов (характеристики

информации, положения политики, бюджета, нормативных требований и т.д.)

5) Требования к защищенности информационных систем.

Так же определяются в соответствии с положениями политики безопасности, если

иное не установлено законодательством. Например, для персональных данных

законодательством строго определен набор требований, для коммерческой тайны –

требования определяет ее обладатель.

5.

6) Методология оценки защищенности информации и проектирования защиты.Методология оценки, также дает нарушителю простор для предположений о

применяемых методах и средствах защиты информации.

7) Конкретные системы защиты информации.

Знание нарушителем применяемых средств и методов защиты в разы увеличивает

способности нарушителя.

6.

7.

2. Нормативно-правовая база информационной безопасностиНормативно-правовую базу защиты информации составляет:

1) Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о

защите информации».

Регулирует отношения, возникающие при осуществлении права на поиск,

получение, передачу, производство и распространение информации, при применении

информационных технологий, а также при обеспечении защиты информации.

2) Федеральный закон № 152-ФЗ «О персональных данных»

Регулирует обращение с персональными данными физических лиц в целях

реализации конституционных прав человека, в том числе права на неприкосновенность

частной жизни, личную и семейную тайну.

8.

3) Федеральный закон № 98-ФЗ «О коммерческой тайне»Регулирует отношения, связанные с установлением, изменением и прекращением

режима коммерческой тайны в отношении информации, которая имеет действительную

или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам.

4) Доктрина информационной безопасности Российской Федерации

Изложение систем официальных взглядов на место РФ в современном мире

информационных технологий, на угрозы суверенитету страны, а также средств, которые

используются для выстраивания взаимодействия между государствами в цифровом

обществе. Документ выступает основой для формирования госполитики в области

обеспечения информационной безопасности, разработки целевых программ

обеспечения информационной безопасности. В данном перечне стоит особо отметить

Доктрину так, как достаточно большое количество трактовок вопросов ИБ опирается

именно на нее. (Например, определение понятия «Информационная безопасность»)

9.

3. Понятие информации, информационной безопасности и сопутствующиеопределения

№149-ФЗ «Об информации, информационных технологиях и о защите информации»:

1) Информация – сведения (сообщения, данные) независимо от формы их представления.

2) Информационные технологии – процессы, методы поиска, сбора, хранения, обработки,

предоставления, распространения информации и способы осуществления таких

процессов и методов.

3) Информационная система – совокупность содержащейся в базах данных информации и

обеспечивающих ее обработку информационных технологий и технических средств.

4) Обладатель информации – лицо, самостоятельно создавшее информацию либо

получившее на основании закона или договора право разрешать или ограничивать

доступ к информации, определяемой по каким-либо признакам.

10.

5) Доступ к информации – возможность получения информации и ее использования.6) Предоставление информации – действия, направленные на получение информации

определенным кругом лиц или передачу информации определенному кругу лиц.

7) Распространение информации – действия, направленные на получение информации

неопределенным кругом лиц или передачу информации неопределенному кругу лиц.

8) Документированная информация – зафиксированная на материальном носителе путем

документирования информация с реквизитами, позволяющими определить такую

информацию или в установленных законодательством Российской Федерации случаях ее

материальный носитель.

9) Электронный документ – документированная информация, представленная в

электронной форме, то есть в виде, пригодном для восприятия человеком с

использованием электронных вычислительных машин, а также для передачи по

информационно-телекоммуникационным сетям или обработки в информационных

системах;

11.

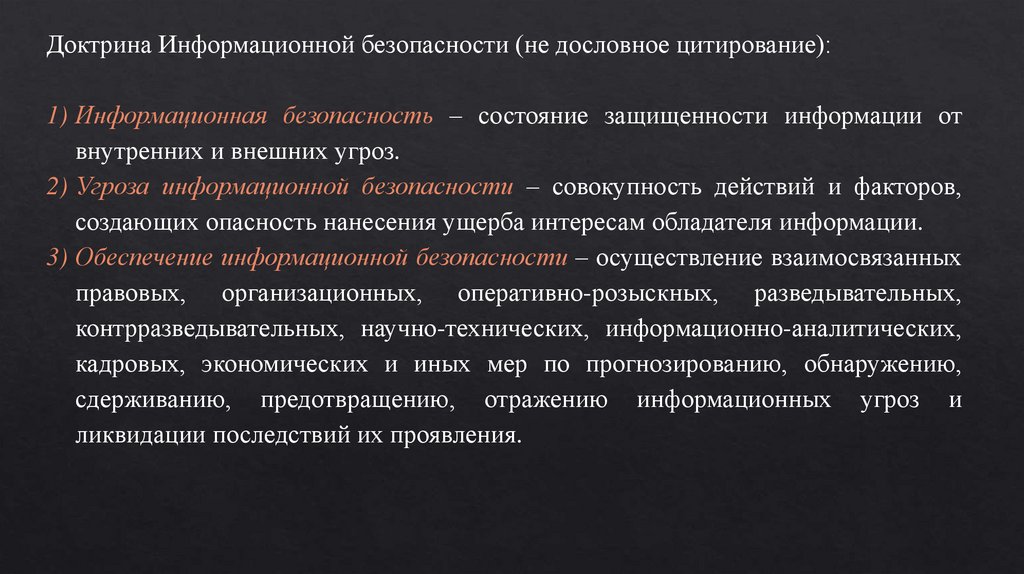

Доктрина Информационной безопасности (не дословное цитирование):1) Информационная безопасность – состояние защищенности информации от

внутренних и внешних угроз.

2) Угроза информационной безопасности – совокупность действий и факторов,

создающих опасность нанесения ущерба интересам обладателя информации.

3) Обеспечение информационной безопасности – осуществление взаимосвязанных

правовых, организационных, оперативно-розыскных, разведывательных,

контрразведывательных, научно-технических, информационно-аналитических,

кадровых, экономических и иных мер по прогнозированию, обнаружению,

сдерживанию, предотвращению, отражению информационных угроз и

ликвидации последствий их проявления.

12.

№98-ФЗ «О коммерческой тайне»:1) Коммерческая тайна – режим конфиденциальности информации, позволяющий

ее обладателю при существующих или возможных обстоятельствах увеличить

доходы, избежать неоправданных расходов, сохранить положение на рынке

товаров, работ, услуг или получить иную коммерческую выгоду;

2) Информация, составляющая коммерческую тайну – сведения любого характера

(производственные, технические, экономические, организационные и другие), в

том числе о результатах интеллектуальной деятельности в научно-технической

сфере, а также сведения о способах осуществления профессиональной

деятельности, которые имеют действительную или потенциальную

коммерческую ценность в силу неизвестности их третьим лицам, к которым у

третьих лиц нет свободного доступа на законном основании и в отношении

которых обладателем таких сведений введен режим коммерческой тайны;

13.

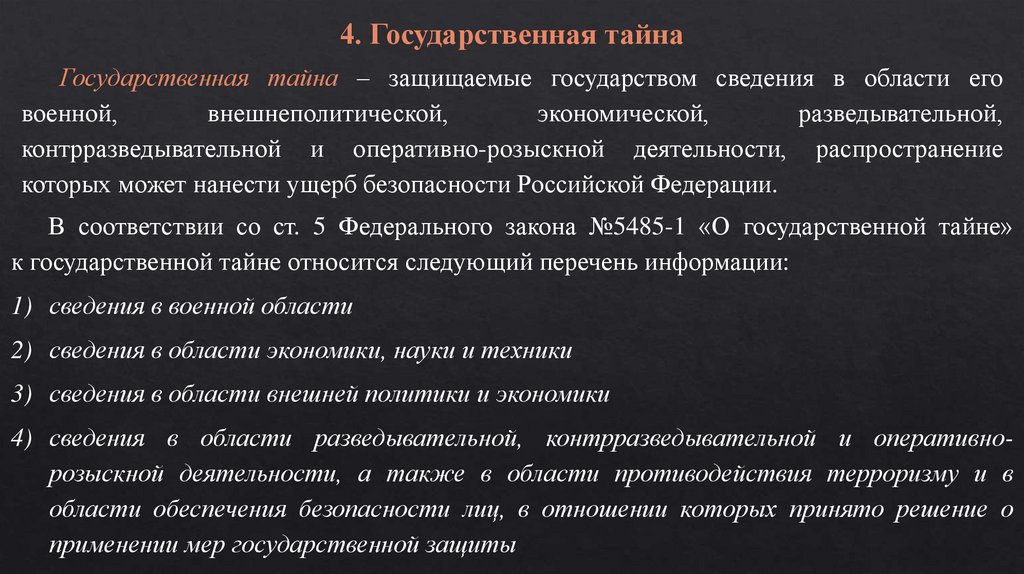

4. Государственная тайнаГосударственная тайна – защищаемые государством сведения в области его

военной,

внешнеполитической,

экономической,

разведывательной,

контрразведывательной и оперативно-розыскной деятельности, распространение

которых может нанести ущерб безопасности Российской Федерации.

В соответствии со ст. 5 Федерального закона №5485-1 «О государственной тайне»

к государственной тайне относится следующий перечень информации:

1) сведения в военной области

2) сведения в области экономики, науки и техники

3) сведения в области внешней политики и экономики

4) сведения в области разведывательной, контрразведывательной и оперативнорозыскной деятельности, а также в области противодействия терроризму и в

области обеспечения безопасности лиц, в отношении которых принято решение о

применении мер государственной защиты

14.

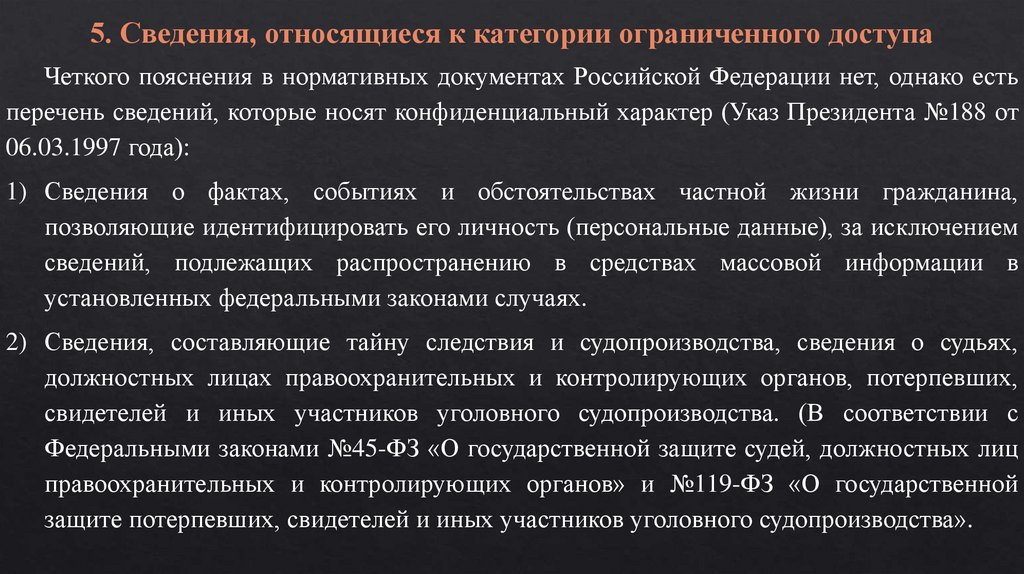

5. Сведения, относящиеся к категории ограниченного доступаЧеткого пояснения в нормативных документах Российской Федерации нет, однако есть

перечень сведений, которые носят конфиденциальный характер (Указ Президента №188 от

06.03.1997 года):

1) Сведения о фактах, событиях и обстоятельствах частной жизни гражданина,

позволяющие идентифицировать его личность (персональные данные), за исключением

сведений, подлежащих распространению в средствах массовой информации в

установленных федеральными законами случаях.

2) Сведения, составляющие тайну следствия и судопроизводства, сведения о судьях,

должностных лицах правоохранительных и контролирующих органов, потерпевших,

свидетелей и иных участников уголовного судопроизводства. (В соответствии с

Федеральными законами №45-ФЗ «О государственной защите судей, должностных лиц

правоохранительных и контролирующих органов» и №119-ФЗ «О государственной

защите потерпевших, свидетелей и иных участников уголовного судопроизводства».

15.

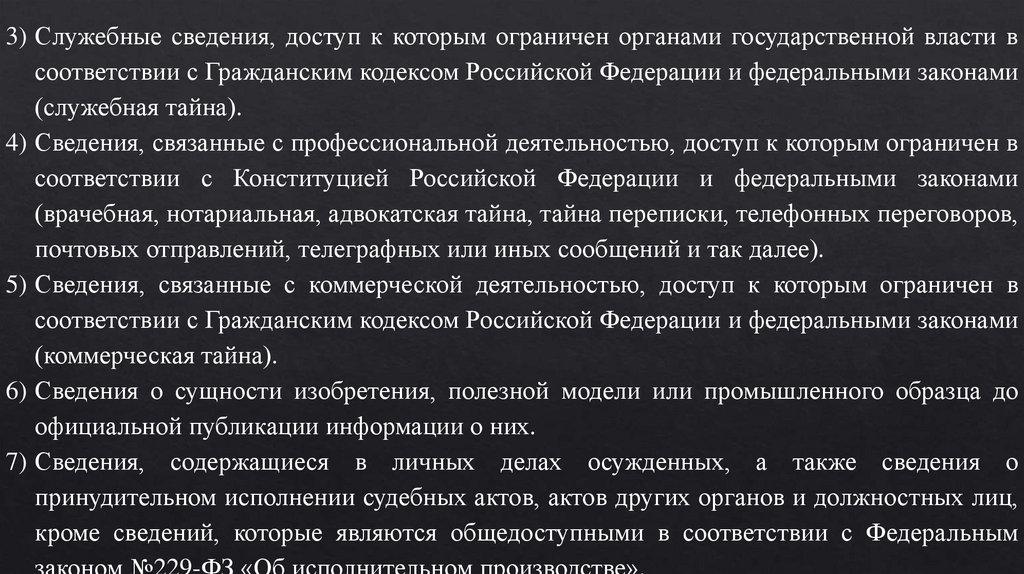

3) Служебные сведения, доступ к которым ограничен органами государственной власти всоответствии с Гражданским кодексом Российской Федерации и федеральными законами

(служебная тайна).

4) Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в

соответствии с Конституцией Российской Федерации и федеральными законами

(врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров,

почтовых отправлений, телеграфных или иных сообщений и так далее).

5) Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в

соответствии с Гражданским кодексом Российской Федерации и федеральными законами

(коммерческая тайна).

6) Сведения о сущности изобретения, полезной модели или промышленного образца до

официальной публикации информации о них.

7) Сведения, содержащиеся в личных делах осужденных, а также сведения о

принудительном исполнении судебных актов, актов других органов и должностных лиц,

кроме сведений, которые являются общедоступными в соответствии с Федеральным

законом №229-ФЗ «Об исполнительном производстве».

16.

При этом в ст.4 Федерального закона №149-ФЗ определен перечень информации к которойдоступ не может быть ограничен:

1) нормативным правовым актам, затрагивающим права, свободы и обязанности человека и

гражданина, а также устанавливающим правовое положение организаций и полномочия

государственных органов, органов местного самоуправления;

2) информации о состоянии окружающей среды (экологической информации);

3) информации о деятельности государственных органов и органов местного самоуправления, а

также об использовании бюджетных средств (за исключением сведений, составляющих

государственную или служебную тайну);

4) информации, накапливаемой в открытых фондах библиотек, музеев, а также в

государственных, муниципальных и иных информационных системах, созданных или

предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

5) информации, содержащейся в архивных документах архивных фондов (за исключением

сведений и документов, доступ к которым ограничен законодательством Российской Федерации);

6) иной информации, недопустимость ограничения доступа

федеральными законами (и/или иными законодательными актами).

к

которой установлена

17.

6. Информационная безопасность в Российской ФедерацииОрганы обеспечения информационной безопасности в совокупности с законодательством

образуют государственную систему информационной безопасности и защиты информации.

Государственная система защиты информации включает:

1) Органы законодательной, исполнительной и судебной властей.

Органы законодательной власти (Государственная дума) издают законы, регулирующие

отношения в области защиты информации. Их перечень рассмотрен в теме 2.

2) Нормативная база по защите информации.

Нормативная база формируется на основе нормативных правовых актов в области защиты

информации, издаваемых органами различных ветвей власти, министерствами, ведомствами.

Органы исполнительной власти (правительство) контролируют исполнение этих законов.

Правительство принимает соответствующие постановления в области защиты информации и

издает распоряжения, являющиеся подзаконными нормативными правовыми актами.

3) Службы (органы) защиты информации предприятий, организаций, учреждений.

18.

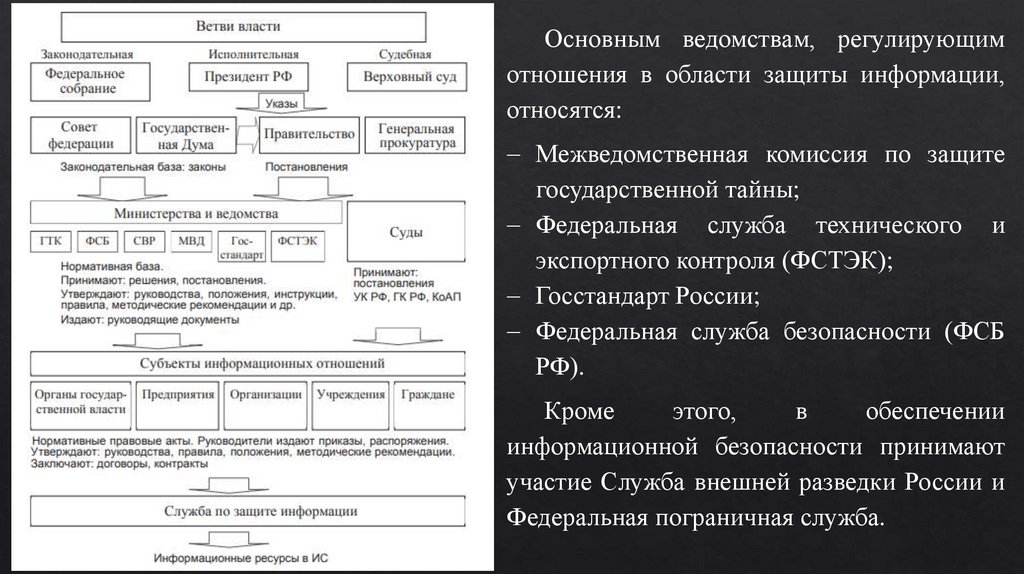

Основным ведомствам, регулирующимотношения в области защиты информации,

относятся:

Межведомственная комиссия по защите

государственной тайны;

Федеральная служба технического и

экспортного контроля (ФСТЭК);

Госстандарт России;

Федеральная служба безопасности (ФСБ

РФ).

Кроме

этого,

в

обеспечении

информационной безопасности принимают

участие Служба внешней разведки России и

Федеральная пограничная служба.

19.

Основным органом управления государственной системы защиты информации являетсяФСТЭК.

В соответствии со своими функциями она осуществляет:

координацию деятельности органов и организаций в области защиты информации,

обрабатываемой техническими средствами;

обеспечения защиты информации при помощи технических средств;

организационно-методическое руководство деятельностью по защите информации;

разработку и финансирование научно-технических программ по защите информации;

утверждение нормативно-технической документации;

функции государственного органа по сертификации продукции по требованиям

безопасности информации;

лицензирование деятельности предприятий по оказанию услуг в области защиты

информации.

20.

7. Классификация угроз информационной безопасностиКлассификация возможных угроз информационной безопасности может быть проведена по

следующим базовым признакам.

1) По природе возникновения:

естественные угрозы, вызванные воздействиями объективных физических процессов или

стихийных природных явлений

искусственные угрозы безопасности АС, вызванные деятельностью человека.

2) По степени преднамеренности проявления:

непреднамеренные угрозы, вызванные ошибками или халатностью персонала.

угрозы преднамеренного действия.

21.

3) По непосредственному источнику угроз:природная среда, например, стихийные бедствия, магнитные бури и пр.;

человек, например, вербовка путем подкупа персонала, разглашение конфиденциальных

данных и т. п.;

санкционированные программно-аппаратные средства, например, удаление данных, отказ в

работе ОС;

несанкционированные программно-аппаратные средства, например, заражение компьютера

вирусами с деструктивными функциями.

4) По положению источника угроз:

вне контролируемой зоны, например, перехват данных, передаваемых по каналам связи,

перехват побочных электромагнитных, акустических и других излучений устройств;

в пределах контролируемой зоны, например, применение подслушивающих устройств,

хищение распечаток, записей, носителей информации и т. п.;

непосредственно в системе, например, некорректное использование ресурсов ИС.

22.

6) По степени воздействия на систему:пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании

системы

активные угрозы, которые при воздействии вносят изменения в структуру и содержание

системы

7) По этапам доступа пользователей или программ к ресурсам:

угрозы, проявляющиеся на этапе доступа к ресурсам, например, угрозы несанкционированного

доступа в АС;

угрозы, проявляющиеся после разрешения доступа к ресурсам,

несанкционированного или некорректного использования ресурсов АС.

например, угрозы

8) По способу доступа к ресурсам АС:

угрозы, осуществляемые с использованием стандартного пути доступа к ресурсам

угрозы, осуществляемые с использованием скрытого нестандартного пути доступа к ресурсам

23.

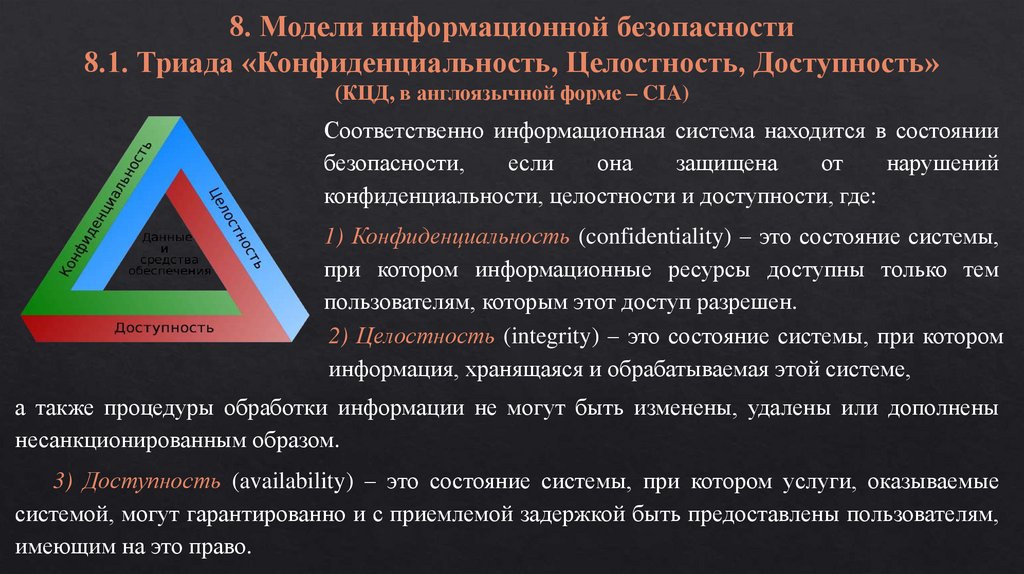

8. Модели информационной безопасности8.1. Триада «Конфиденциальность, Целостность, Доступность»

(КЦД, в англоязычной форме – CIA)

Соответственно информационная система находится в состоянии

безопасности,

если

она

защищена

от

нарушений

конфиденциальности, целостности и доступности, где:

1) Конфиденциальность (confidentiality) – это состояние системы,

при котором информационные ресурсы доступны только тем

пользователям, которым этот доступ разрешен.

2) Целостность (integrity) – это состояние системы, при котором

информация, хранящаяся и обрабатываемая этой системе,

а также процедуры обработки информации не могут быть изменены, удалены или дополнены

несанкционированным образом.

3) Доступность (availability) – это состояние системы, при котором услуги, оказываемые

системой, могут гарантированно и с приемлемой задержкой быть предоставлены пользователям,

имеющим на это право.

24.

Модель «КЦД» с точки зрения современных специалистов должна бытьдополнена еще одним свойством – «неотказуемость».

Неотказуемость (non-repudiation) – это такое состояние системы, при

котором

обеспечивается

невозможность

отрицания

пользователем,

выполнившим какие-либо действия, факта их выполнения, в частности

отрицания отправителем информации факта ее отправления и/или отрицания

получателем информации факта ее получения.

25.

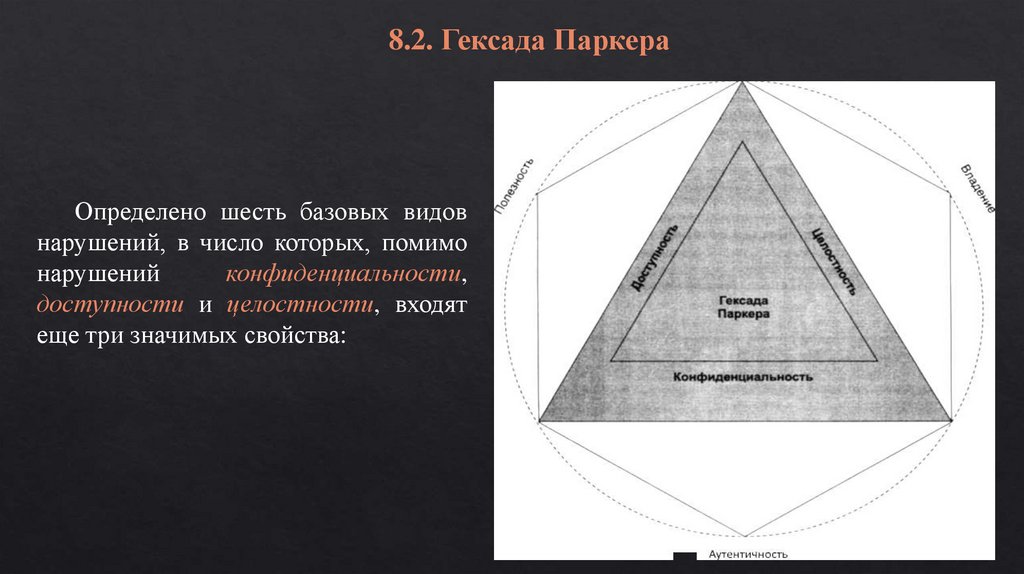

8.2. Гексада ПаркераОпределено шесть базовых видов

нарушений, в число которых, помимо

нарушений

конфиденциальности,

доступности и целостности, входят

еще три значимых свойства:

26.

1) Аутентичность (authenticity) – это состояние системы, при которомпользователь не может выдать себя за другого, а информационный ресурс

всегда имеет достоверную информацию о его источнике (авторе). Из этого

определения видно, что аутентичность является аналогом неотказуемости.

2) Владение (possession) – это состояние системы, при котором физический

контроль над устройством или другой средой хранения информации

предоставляется только тем, кто имеет на это право.

3) Полезность (utility) – это такое состояние системы, при котором

обеспечивается удобство практического использования как собственно

информации, так и связанных с ее обработкой и поддержкой процедур.

27.

8.3. Модель STRIDEВ соответствии с этой моделью

система находится в безопасности,

если она защищена от следующих

типов нарушений:

1) Подмена данных (spoofing) – это

такое нарушение, при котором

пользователь или другой субъект

системы путем подмены данных,

например IP-адреса

отправителя,

успешно выдает себя за другого,

получая таким образом возможность

нанесения вреда системе.

28.

2) Изменение данных (tampering) – означает нарушение целостности.3) Отказ от ответственности (repudiation) – представляет собой

негативную форму уже рассмотренного нами свойства неотказуемости (nonrepudiation).

4) Разглашение сведений (information disclosure) – это нарушение

конфиденциальности.

5) Отказ в обслуживании (denial of service) – касается нарушения

доступности.

6) Захват привилегий (elevation of privilege) – заключается в том, что

пользователь или другой субъект системы несанкционированным образом

повышает свои полномочия в системе, в частности незаконное присвоение

злоумышленником прав сетевого администратора снимает практически все

защитные барьеры на его пути.

29.

9. Основные принципы построения системы защитыДля защиты информации могут быть сформулированы следующие

принципы:

1) Законность и обоснованность защиты.

Принцип законности и обоснованности предусматривает то, что

защищаемая информация по своему правовому статусу относится к

информации, которой требуется защита в соответствии с

законодательством.

30.

2) Системность. Системный подход к защите информационной системы предполагаетнеобходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во

времени элементов, условий и факторов:

при всех видах информационной деятельности и информационного проявления;

во всех структурных элементах;

при всех режимах функционирования;

на всех этапах жизненного цикла;

с учетом взаимодействия объекта защиты с внешней средой.

При обеспечении безопасности информационной системы необходимо учитывать все

слабые, наиболее уязвимые места системы обработки информации, а также характер,

возможные объекты и направления атак на систему со стороны нарушителей (особенно

высококвалифицированных злоумышленников), пути проникновения в распределенные

системы и пути несанкционированного доступа к информации. Система защиты должна

строиться не только с учетом всех известных каналов проникновения, но и с учетом

возможности появления принципиально новых путей реализации угроз безопасности.

31.

3) Комплексность.Комплексное использование предполагает согласование разнородных

средств при построении целостной системы защиты, перекрывающей все

существенные каналы реализации угроз и не содержащей слабых мест на

стыках отдельных ее компонентов.

4) Непрерывность защиты.

Защита информации — это непрерывный целенаправленный процесс,

предполагающий принятие соответствующих мер на всех этапах

жизненного цикла информационной системы, начиная с самых ранних

стадий проектирования. Разработка системы защиты должна вестись

параллельно с разработкой самой защищаемой системы.

32.

5) Разумная достаточность.Создать абсолютно непреодолимую систему защиты принципиально невозможно: при

достаточных времени и средствах можно преодолеть любую защиту. Следовательно,

возможно достижение лишь некоторого приемлемого уровня безопасности.

Высокоэффективная система защиты требует больших ресурсов (финансовых,

материальных, вычислительных, временных) и может создавать ощутимые

дополнительные неудобства пользователям. Важно правильно выбрать тот достаточный

уровень зашиты, при котором затраты, риск и размер возможного ущерба были бы

приемлемыми (задача анализа риска).

6) Гибкость.

Внешние условия и требования с течением времени меняются. Принятые меры и

установленные средства защиты могут обеспечивать как чрезмерный, так и

недостаточный уровень защиты. Для обеспечения возможности варьирования уровня

защищенности средства защиты должны обладать определенной гибкостью.

33.

7) Открытость алгоритмов и механизмов защиты.Суть принципа открытости механизмов и алгоритмов защиты состоит в том, что

знание алгоритмов работы системы защиты не должно давать возможности ее

преодоления даже разработчику защиты. Однако это вовсе не означает, что информация

о конкретной системе защиты должна быть общедоступна, необходимо обеспечивать

защиту от угрозы раскрытия параметров системы.

8) Простота применения средств защиты.

Механизмы защиты должны быть интуитивно понятны и просты в использовании.

Применение средств защиты не должно быть связано с выполнением действий,

требующих значительных дополнительных трудозатрат при обычной работе законных

пользователей, а также не должно требовать от пользователя выполнения

малопонятных ему операций.

34.

10. Методы реализации защиты информацииМетоды защиты информации – это способы (приёмы) защиты, которые

самостоятельно или в совокупности со средствами защиты обеспечивают один или

несколько видов защиты.

Средства защиты информации – технические, криптографические, программные и

другие средства, предназначенные для защиты информации, средства, в которых они

реализованы, а также средства контроля эффективности защиты.

Все основные средства, используемые для создания механизмов защиты, делятся на:

1) Формальные – выполняющие защитные функции строго

предусмотренной процедуре без непосредственного участия человека.

по

заранее

2) Неформальные – определяются целенаправленной деятельностью человека либо

регламентируют эту деятельность.

35.

Методы защиты информации можно классифицировать следующим образом:1) Правовая защита – вид защиты, включающий совокупность установленных и

охраняемых государством правил, регламентирующих защиту информации.

Правовая защита информации регламентирует:

Определяет вид тайны; состав сведений, которые относятся и могут быть отнесены к

каждому виду тайны, кроме коммерческой; и порядок отнесения сведений к различным

видам тайны;

Определяет категории сведений, которые не могут быть отнесены ни к одному из видов

тайн;

Устанавливает права и обязанности собственников защищаемой информации;

Устанавливает основные правила (нормы) работы с защищаемой информацией, кроме

составляющей коммерческую тайну;

Устанавливает уголовную, административную и материальную ответственность за

незаконное покушение на защищаемую информацию, а также её утрату и разглашение

вследствие чего наступили или могли наступить негативные последствия для

собственника или владельца информации.

36.

2) Организационная защита информации – это вид защиты, включающийсовокупность организационно-распорядительных документов, организационных методов

и мероприятий, регламентирующих и обеспечивающих организацию, технологию и

контроль защиты информации.

Организационная защита информации является важнейшим видом защиты

информации, это обусловлено тем, что она многофункциональна и в отличие от других

видов защиты в состоянии автономно (самостоятельно) обеспечивать отдельные

направления защиты, и в тоже время сопровождать другие виды защиты, так как не один

из них не может обеспечить то или иное направление защиты без осуществления

необходимых организационных мероприятий.

Данное направление представляет собой объединение в единую систему всех видов,

методов и средств защиты информации. Оно реализуется путём разработки и внедрения

нормативно-методических документов по организации локальных систем и комплексной

защиты информации, организационного сопровождения функционирования систем, а

также путём обеспечения контроля надёжности систем.

37.

Применительно к сферам деятельности можно выделить пять областей примененияорганизационной защиты:

1. Обеспечение выполнения установленных правовых норм защиты информации. Это

направление осуществляется путём такой регламентации деятельности предприятия и

его сотрудников, которая позволяет, обязывает или заставляет выполнять требования

правовых норм защиты информации. С этой целью правовые нормы либо

закладываются (переносятся) в нормативные документы предприятия, регулирующие

организацию и технологию выполнения работ, взаимоотношения служащих, условия

приёма и увольнения сотрудников, правила трудового распорядка и тому подобное,

либо трансформируются в специальных нормативных документах по защите

информации. При этом одно не исключает другое: часть вопросов может находить

отражение в общих документах, часть в специальных документах.

2. Обеспечение реализации криптографической, программно-аппаратной, инженернотехнической и физической защиты информации. Это направление осуществляется

путём

разработки

нормативно-методических

и

организационно-технических

документов, а также проведения необходимых организационных мероприятий,

обеспечивающих реализацию и функционирование методов и средств этих видов

38.

3. Обеспечение защиты отдельных направлений самостоятельно толькоорганизационными методами и мероприятиями. Оно позволяет решить

только организационными методами следующие вопросы:

определение носителей защищаемой информации;

установление сферы обращения защищаемой информации;

обеспечение дифференцированного подхода к защите информации

(особенность защиты тайн, специфика защиты информации);

установление круга лиц, допускаемых к защищаемой информации;

обеспечение выполнения правил работы с информацией её пользователями;

предупреждение использования защищаемой информации при проведении

открытых работ и мероприятий, в том числе при подготовке материалов для

средств массовой информации, демонстрации на открытых выставках, в

выступлениях на открытых мероприятиях, ведении несекретного

делопроизводства и так далее.

39.

4. Обеспечение защиты отдельных направлений в сочетание с другими видамизащиты. Это направление позволяет в совокупности с другими видами защиты:

выявить источники, виды и способы дестабилизирующего воздействия на

информацию;

определить причины, обстоятельства и условия реализации дестабилизирующего

воздействия на информацию;

выявить каналы и методы несанкционированного доступа к защищаемой

информации;

определить методы защиты информации;

установить порядок обращения с защищаемой информацией;

установить систему доступа к защищаемой информации;

обеспечить защиту информации: в процессе её изготовления, обработки и

хранения; при её передачи по линиям связи и при физической передачи сторонним

организациям; при работе с ней пользователей; при проведении закрытых

конференций, совещаний, семинаров, выставок; при проведении закрытого

учебного процесса и защиты диссертации; при осуществлении международного

сотрудничества; при возникновении чрезвычайных ситуаций.

40.

3) Программно-аппаратная защита информации – вид защиты информации,включающий специальные программы защиты, функционирующие автономно, либо

реализовано в программных средствах обработки информации или технических

устройствах защиты информации.

Информатизация многих направлений деятельности общества (оборона,

политика, финансы и банки, экологически опасные производства,

здравоохранение и другие) приводит к использованию вычислительных

средств при проведении работ, связанных с обработкой и хранением

конфиденциальной информации и требующих гарантированной

достоверности результатов и самой обрабатываемой информации. В

качестве вычислительных средств чаще всего используются универсальные

ЭВМ и программное обеспечение. Это заставляет разрабатывать и

применять дополнительные средства защиты информации при создании

защищённых автоматизированных систем и защищённых информационных

технологий

41.

4) Криптографическая защита, основу, которой составляет криптография,которая расшифровывается как тайнопись, система изменения информации с

целью сделать её непонятной для непосвящённых лиц, поэтому

криптографическая защита информации определяется как вид защиты,

осуществляемый путём преобразования (закрытия) информации методами

шифрования, кодирования или иными специальными методами.

Современная криптографическая защита реализуется совокупностью

математических, программных, организационных методов и средств. Она

используется не только и не столько для закрытия информации при её хранении и

обработки, сколько при её передачи, как традиционными способами, так и

особенно по каналам радио - и кабельной связи.

5) Инженерно-техническая защита информации – вид защиты, включающий

комплекс инженерно-технических методов, технических средств и мероприятий по

их установке и эксплуатации. Сферой инженерно-технической защиты информации

является защита от физического и технического несанкционированного доступа к

информации, а также техническая дезинформация противника.

42.

Вопросы1) Что является предметной областью информационной безопасности?

2) Чем обуславливается необходимость организации информационной безопасности?

3) Какие документы составляют нормативно-правовую базу защиты информации? Какие

вопросы регулируют эти документы?

4) Дайте определение понятию «Информация» (в соответствии с ФЗ №149-ФЗ).

5) Дайте определение понятию «Информационные технологии» (в соответствии с ФЗ

№149-ФЗ).

6) Дайте определение понятию «Информационная система» (в соответствии с ФЗ №149ФЗ).

7) Дайте определение понятию «Обладатель информации» (в соответствии с ФЗ №149ФЗ).

8) Дайте определение понятию «Доступ к информации» (в соответствии с ФЗ №149-ФЗ).

43.

Вопросы9) Дайте определение понятию «Предоставление информации» (в соответствии с ФЗ №149ФЗ).

10) Дайте определение понятию «Распространение информации» (в соответствии с ФЗ

№149-ФЗ).

11) В чем заключается отличие понятий «Предоставление информации» и «Распространение

информации»?

12) Дайте определение понятию «Документированная информация» (в соответствии с ФЗ

№149-ФЗ)

13) Дайте определение понятию «Электронный документ» (в соответствии с ФЗ №149-ФЗ)

14) Дайте определение понятию «Информационная безопасность» (в соответствии с

Доктриной ИБ)

15) Дайте определение понятию «Угроза информационной безопасности» (в соответствии с

Доктриной ИБ)

44.

Вопросы16) Дайте определение понятию «Обеспечение информационной безопасности» (в

соответствии с Доктриной ИБ)

20) Какая информация может быть отнесена к категории «Комерческая тайна»?

17) Дайте определение понятию «Коммерческая тайна» (в соответствии с ФЗ №98-ФЗ)

18) Дайте определение понятию «Информация, составляющая коммерческую тайну» (в

соответствии с ФЗ №98-ФЗ)

19) Какая информация относится к категории «Государственная тайна»?

21) Чем или кем определяется состав коммерческой тайны?

22) Существует ли перечень данных, который обязательно должен быть отнесен к

категории «Коммерческая тайна»? Если да, то перечислите этот перечень и укажите чем

это регламентируется.

45.

Вопросы23) Существует ли перечень данных, который ни при каких условиях (кроме

ситуаций с гостайной) не может быть отнесен к категории «Коммерческая тайна»?

Если да, то перечислите это перечень и укажите чем это регламентируется.

24) Что включает в себя государственная система защиты информации?

25) Какой орган является основным органом управления государственной системы

защиты информации? Какие функции осуществляет этот орган?

26) Перечислите основные ведомствам, регулирующим отношения в области защиты

информации.

27) Приведите классификацию угроз ИБ по природе возникновения.

28) Приведите классификацию угроз ИБ по степени преднамеренности проявления.

29) Приведите классификацию угроз ИБ по непосредственному источнику угроз.

46.

Вопросы30) Приведите классификацию угроз ИБ по положению источника угроз.

31) Приведите классификацию угроз ИБ по степени зависимости от активности

системы.

32) Приведите классификацию угроз ИБ по степени воздействия на систему.

33) Приведите классификацию угроз ИБ по способу доступа к ресурсам.

34) В чем заключается идея модели «Триада КЦД»?

35) В чем заключается идея модели «Гексада Паркера»?

36) В чем заключается идея модели «STRIDE»?

37) Перечислите основные принципы построения системы защиты. Обоснуйте

значимость каждого из принципов.

47.

Вопросы38) Дайте определение понятию «Методы защиты информации».

39) Дайте определение понятию «Средства защиты информации».

40) Приведите примеры формальных средств защиты.

41) Приведите примеры неформальных средств защиты.

42) Перечислите существующие методы организации системы защиты.

43) Что регламентирует правовая защита информации?

44) Что регламентирует организационная защита информации?

45) Какие методы относятся к программно-аппаратной защите информации?

46) В чем смысл инженерно-технической защиты информации?

48.

РАЗДЕЛ 2ИНФОРМАЦИЯ

КАК ОБЪЕКТ ЗАЩИТЫ

49.

11. Уровни представления информацииМожно выделить несколько уровней представления информации:

1) Уровень носителей.

По своей природе информация не материальна и в чистом виде человеку не

доступна. Для того чтобы человек воспринял информацию, должен быть материальный

носитель: другой человек, вещество (вещественный носитель), энергия (энергетический

носитель). Информация, являясь предметом защиты, требует защищенности тех

объектов, в которых она присутствует в той или иной материальной форме.

Все носители имеют две категории информации:

признаковая информация: информация носителя «о себе», о видовых признаках:

форма, размер, структура, химические и физические свойства, энергетические

параметры;

семантическая информация: то, что не зависит от вида носителя, продукт

абстрактного мышления на языке символов.

50.

Уровень носителей информации может быть представлен в виде:1. Вещественных (материальных) носителей.

Особенности вещественных (материальных) носителей:

придают информации свойство статичности (постоянства во времени), в связи с этим обычно

используются для хранения информации;

информация фиксируется прочно, её трудно уничтожить, не повредив носителя;

со временем вещественные носители разрушаются и стареют, при этом информация гибнет

вместе с носителем;

запись информации связана с изменением физических и химических свойств носителей.

2. Энергетических носителей.

Особенности энергетических носителей:

используются в основном для передачи информации;

не стареют;

бесконтрольно распространяются в пространстве;

способны к взаимному преобразованию;

запись информации связана с изменением параметров поля (различные виды модуляции).

51.

2) Уровень средств взаимодействия с носителем.Непосредственное взаимодействие с носителем не всегда возможно и часто

осуществляется через сложные технические устройства. Для защиты на этом уровне

нужно следить за исправностью устройств считывания информации, за отсутствием

технических средств несанкционированного доступа к информации (так называемых

«закладок»), задачей которых является перехват или перенаправление потока

считываемой информации.

3) Логический уровень.

На логическом уровне в информационной системе информация может быть

представлена в виде логических дисков, каталогов, файлов, секторов, кластеров и т.д.

В современных операционных системах уровни отдельных байтов, кластеров,

секторов не видны, поэтому часто забываются. Следует помнить, что удаление

информации на высоком логическом уровне (например, на уровне файла) не приводит к

удалению информации на нижних уровнях, откуда она может быть считана.

52.

4) Синтаксический уровеньСинтаксический уровень представления информации связан с кодированием.

Информация

записывается

и

передаётся

при

помощи

символов.

Символ – это некоторый знак, которому придаётся определённый смысл. Линейный

набор символов образует алфавит. В процессе кодирования один алфавит может быть

преобразован в другой. В зависимости от целей различаются следующие виды

кодирования:

с целью устранения избыточности – архивирование, линейное кодирование;

с целью устранения ошибок — помехоустойчивое кодирование;

с целью недоступности информации — криптографическое кодирование.

5) Семантический уровень

Семантический уровень связан со смыслом передаваемой информации.

Одинаковые лексические конструкции могут иметь различный смысл в разном

контексте. Использование профессионализмов, многозначных слов и слов, значение

которых изменилось с течением времени, может исказить смысл информации.

53.

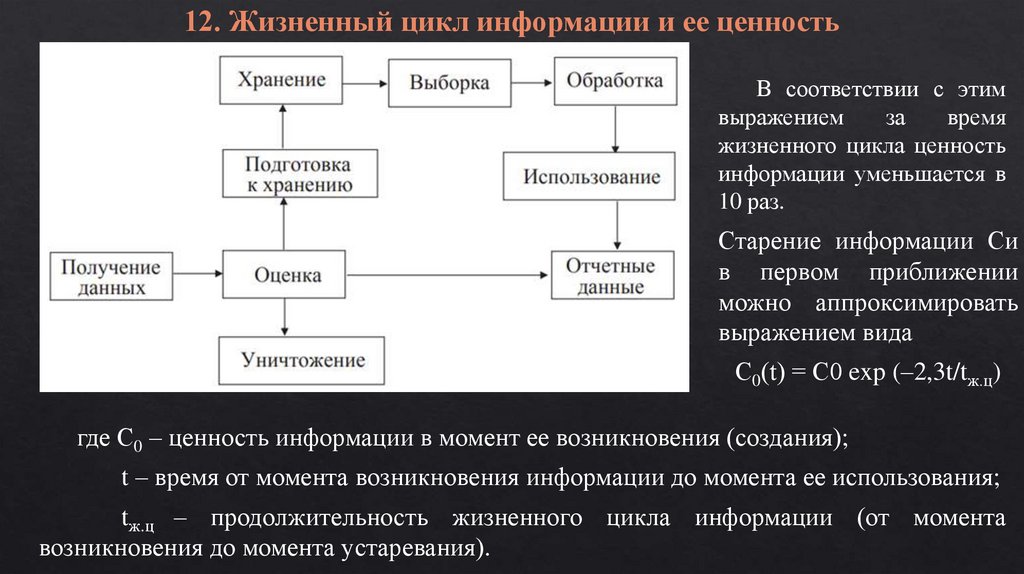

12. Жизненный цикл информации и ее ценностьВ соответствии с этим

выражением

за

время

жизненного цикла ценность

информации уменьшается в

10 раз.

Старение информации Си

в первом приближении

можно аппроксимировать

выражением вида

С0(t) = С0 exp (–2,3t/tж.ц)

где С0 – ценность информации в момент ее возникновения (создания);

t – время от момента возникновения информации до момента ее использования;

tж.ц – продолжительность жизненного цикла информации (от момента

возникновения до момента устаревания).

54.

Вопросы1) В чем заключается сложность рассмотрения информации в качестве объекта

защиты?

2) Перечислите и опишите уровни представления информации.

3) Какие категории информации имеет каждый носители информации вне

зависимости от формы представления?

4) Опишите жизненный цикл информации.

55.

РАЗДЕЛ 3МОДЕЛЬ НАРУШИТЕЛЯ

56.

13. Неформальная модель нарушителяНарушитель – это лицо, предпринявшее попытку выполнения запрещенных

операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из

корыстных интересов) или без такового (ради игры или удовольствия, с целью

самоутверждения и т.п.) и использующее для этого различные возможности, методы и

средства.

Злоумышленник – нарушитель, намеренно идущий на нарушение из корыстных

побуждений.

Неформальная модель нарушителя отражает его практические и теоретические

возможности, априорные знания, время и место действия и т.п. Исследовав причины

нарушений, можно либо повлиять на сами эти причины, либо точнее определить

требования к системе защиты от данного вида нарушений или преступлений.

57.

При разработке модели нарушителя определяются:предположения о категориях лиц, к которым может принадлежать нарушитель;

предположения о мотивах действий нарушителя (преследуемых нарушителем целях);

предположения о квалификации нарушителя и его технической оснащенности

используемых для совершения нарушения методах и средствах);

ограничения и предположения о характере возможных действий нарушителей.

(об

Неправомерному

овладению

конфиденциальной

информацией

вследствие

неудовлетворительного управления персоналом со стороны должностных лиц, организаций и

ведомств способствует наличие следующих обстоятельств:

склонность сотрудников организации к излишней разговорчивости – 32 %;

стремление сотрудников зарабатывать деньги любыми способами и любой ценой – 24 %;

отсутствие в фирме службы безопасности – 14 %;

привычка сотрудников делится друг с другом информацией о своей служебной деятельности –

12 %;

бесконтрольное использование в фирме информационных систем – 10 %;

предпосылки возникновения конфликтных ситуаций в коллективе вследствие отсутствия

психологической совместимости сотрудников, случайного подбора кадров, отсутствия работы

руководителя по сплочению коллектива и др. – 8 %.

58.

14. Классификация нарушителей1) По уровню знаний о системе:

1. знание функциональных особенностей, основных закономерностей формирования

в системе массивов данных и потоков запросов к ним, умение пользоваться

штатными средствами;

2. обладание высоким уровнем знаний и опытом работы с техническими средствами

системы, а также опытом их обслуживания;

3. обладание высоким уровнем знаний в области программирования и

вычислительной техники, проектирования и эксплуатации автоматизированных

информационных систем;

4. знание структуры, функций и механизмов действия средств защиты, их сильные и

слабые стороны.

59.

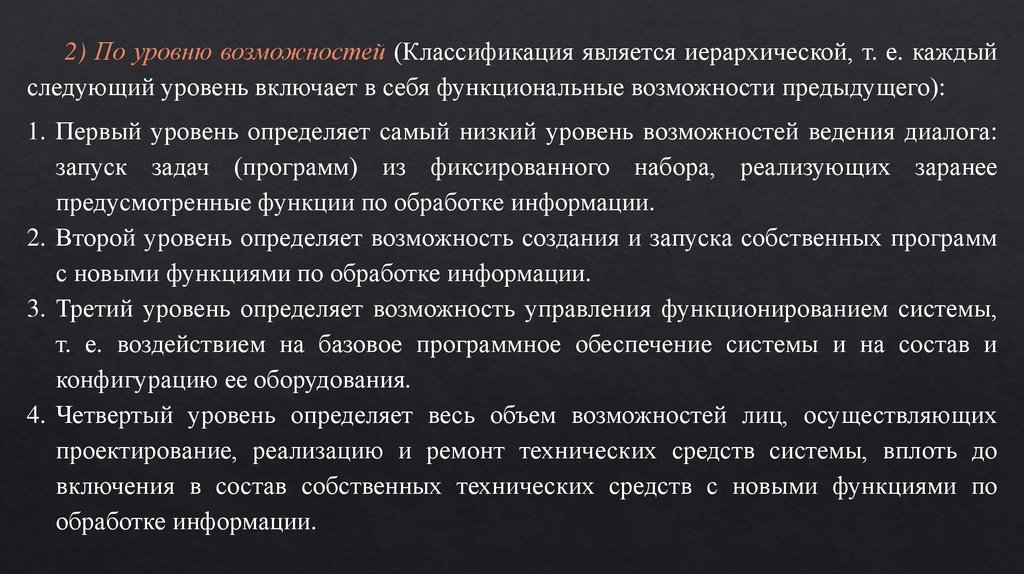

2) По уровню возможностей (Классификация является иерархической, т. е. каждыйследующий уровень включает в себя функциональные возможности предыдущего):

1. Первый уровень определяет самый низкий уровень возможностей ведения диалога:

запуск задач (программ) из фиксированного набора, реализующих заранее

предусмотренные функции по обработке информации.

2. Второй уровень определяет возможность создания и запуска собственных программ

с новыми функциями по обработке информации.

3. Третий уровень определяет возможность управления функционированием системы,

т. е. воздействием на базовое программное обеспечение системы и на состав и

конфигурацию ее оборудования.

4. Четвертый уровень определяет весь объем возможностей лиц, осуществляющих

проектирование, реализацию и ремонт технических средств системы, вплоть до

включения в состав собственных технических средств с новыми функциями по

обработке информации.

60.

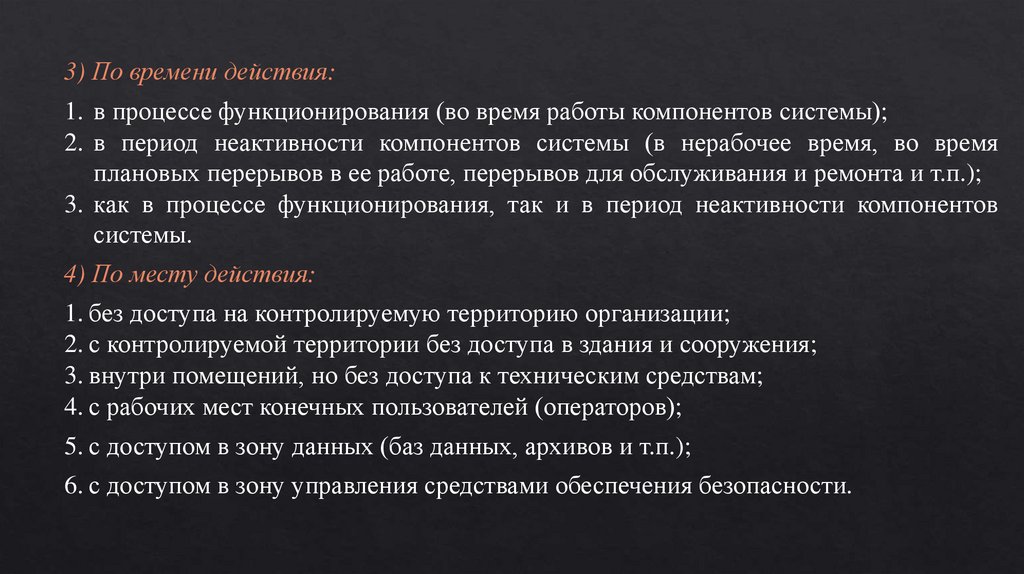

3) По времени действия:1. в процессе функционирования (во время работы компонентов системы);

2. в период неактивности компонентов системы (в нерабочее время, во время

плановых перерывов в ее работе, перерывов для обслуживания и ремонта и т.п.);

3. как в процессе функционирования, так и в период неактивности компонентов

системы.

4) По месту действия:

1. без доступа на контролируемую территорию организации;

2. с контролируемой территории без доступа в здания и сооружения;

3. внутри помещений, но без доступа к техническим средствам;

4. с рабочих мест конечных пользователей (операторов);

5. с доступом в зону данных (баз данных, архивов и т.п.);

6. с доступом в зону управления средствами обеспечения безопасности.

61.

Вопросы1) Дайте определение понятиям «Нарушитель» и «Злоумышленник». В чем

отличие этих понятий?

2) Какие «параметры» определяются при разработке модели нарушителя?

3) Приведите классификацию потенциального нарушителя по отношению к

системе?

4) Приведите классификацию потенциального нарушителя по уровню знаний о

системе?

5) Приведите классификацию потенциального нарушителя по уровню

возможностей?

6) Приведите классификацию потенциального нарушителя по времени действия?

7) Приведите классификацию потенциального нарушителя по месту действия?

62.

РАЗДЕЛ 3ПОЛИТИКА И МОДЕЛИ

БЕЗОПАСНОСТИ

63.

15. Политика безопасностиПод политикой безопасности понимается совокупность норм и правил,

регламентирующих процесс обработки информации, выполнение которых обеспечивает

защиту от определенного множества угроз и составляет необходимое условие безопасности

системы.

Формальное выражение политики безопасности называют моделью безопасности.

Основная цель создания политики безопасности – это определение условий, которым

должно подчиняться поведение системы, выработка критерия безопасности и проведение

формального доказательства соответствия системы этому критерию при соблюдении

установленных правил и ограничений. Кроме того, модели безопасности позволяют

решить еще целый ряд задач, возникающих в ходе проектирования, разработки и

сертификации защищенных систем, поэтому их используют не только теоретики

информационной безопасности, но и другие категории специалистов, участвующих в

процессе создания и эксплуатации защищенных информационных систем

64.

Модели безопасности обеспечиваютвключающий решение следующих задач:

системотехнический

подход,

выбор и обоснование базовых принципов архитектуры защищенных систем,

определяющих механизмы реализации средств и методов защиты

информации;

подтверждение свойства защищенности разрабатываемых систем путем

формального доказательства соблюдения политики безопасности;

составление формальной спецификации политики безопасности как

важнейшей составной части организационного и документационного

обеспечения разрабатываемых защищенных систем.

65.

16. Аксиомы политики безопасностиАксиома 1. В защищенной информационной системе в любой момент времени любой

субъект и объект должны быть идентифицированы и аутентифицированы.

Данная аксиома определяется самой природой и содержанием процессов коллективного

доступа пользователей к ресурсам. Иначе субъекты имеют возможность выдать себя за других

субъектов или подменить одни объекты доступа на другие.

Аксиома 2. В защищенной системе должна присутствовать активная компонента (субъект,

процесс и т.д.) с соответствующим объектом-источником, которая осуществляет управление

доступом и контроль доступа субъектов к объектам, – монитор или ядро безопасности.

Монитор безопасности – механизм реализации политики безопасности в информационной

системе, совокупность аппаратных, программных и специальных компонентов системы,

реализующих функции защиты и обеспечения безопасности.

66.

Аксиома 3. Для реализации принятой политики безопасности, управления и контролядоступа субъектов к объектам необходима информация и объект, ее содержащий.

Следствие 3.1. В защищенной системе существует особая категория активных сущностей,

которые не инициализируют и которыми не управляют пользователи системы, – системные

процессы (субъекты), присутствующие в системе изначально.

Следствие 3.2. Ассоциированный с монитором безопасности объект, содержащий

информацию о системе разграничения доступа, является наиболее критическим с точки зрения

безопасности информационным ресурсом в защищенной информационной системе.

Следствие 3.3. В защищенной системе может существовать доверенный пользователь

(администратор системы), субъекты которого имеют доступ к ассоциированному с монитором

безопасности объекту – данным для управления политикой разграничения доступа.

Информатика

Информатика Право

Право