Похожие презентации:

Организация сегмента локальной сети и его настройка, защита и введение в эксплуатацию для студентов на базе предприятия

1.

Дипломная работаНа тему:

«Организация сегмента локальной сети и его

настройка, защита и введение в эксплуатацию

для студентов на базе предприятия»

2.

ЦельЦелью данной работы является разработка

комплекса мер по обеспечению безопасности в

компьютерной сети, которая будет учитывать

специфику

деятельности

компании

и

максимально

защитит

информационные

ресурсы компании от возможных угроз.

3.

ТеорияВ

локальном

сегменте

сети

будет

использоваться

операционная

система

Windows 10. Поскольку компания нацелена на

обучение людей, на ОС Windows существуют

множество

лучших,

но

проприетарных

приложений и программ, заточенных для этого,

и для работы в частности.

4.

Эшелонированная защитаЭто стратегия использования множества мер

безопасности

для

защиты

целостности

информации. Она предназначена для охвата

всех аспектов безопасности бизнеса и при

необходимости может намеренно создавать

избыточность

5.

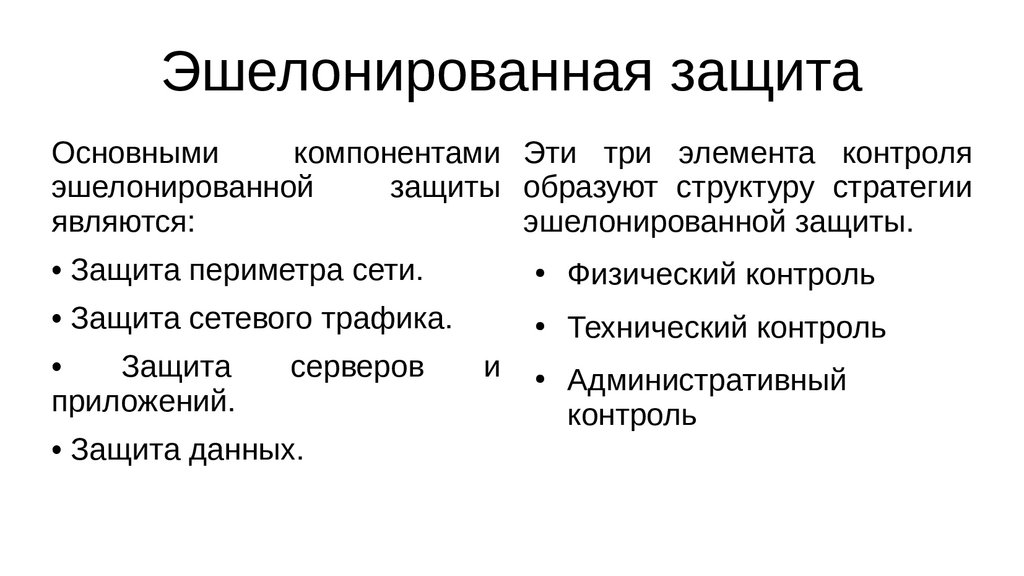

Эшелонированная защитаОсновными

компонентами Эти три элемента контроля

эшелонированной

защиты образуют структуру стратегии

являются:

эшелонированной защиты.

• Защита периметра сети.

Физический контроль

• Защита сетевого трафика.

Технический контроль

Защита

приложений.

серверов

• Защита данных.

и

Административный

контроль

6.

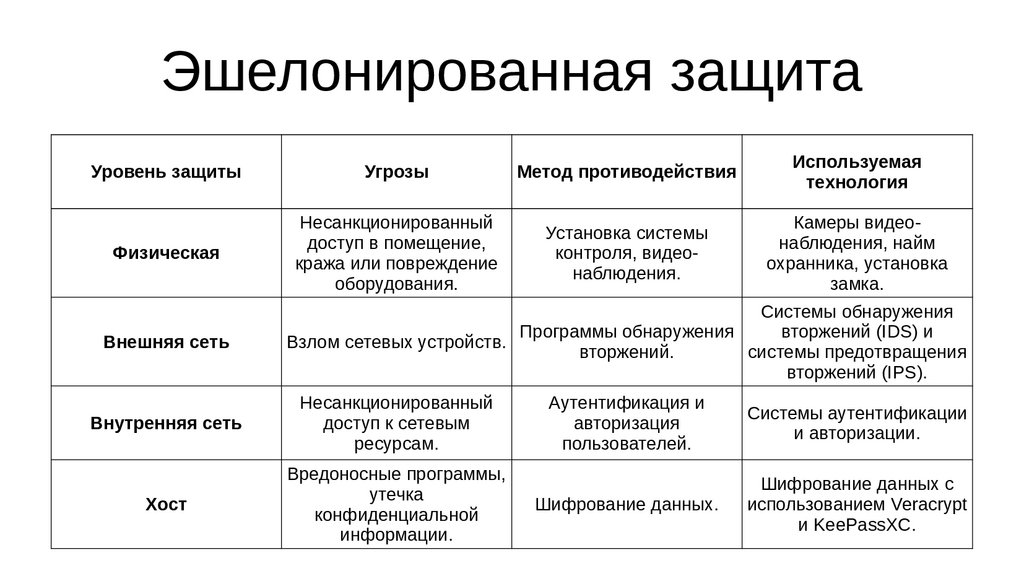

Эшелонированная защитаУровень защиты

Угрозы

Метод противодействия

Используемая

технология

Физическая

Несанкционированный

доступ в помещение,

кража или повреждение

оборудования.

Установка системы

контроля, видеонаблюдения.

Камеры видеонаблюдения, найм

охранника, установка

замка.

Внешняя сеть

Системы обнаружения

Программы обнаружения

вторжений (IDS) и

Взлом сетевых устройств.

вторжений.

системы предотвращения

вторжений (IPS).

Внутренняя сеть

Несанкционированный

доступ к сетевым

ресурсам.

Хост

Вредоносные программы,

утечка

конфиденциальной

информации.

Аутентификация и

авторизация

пользователей.

Системы аутентификации

и авторизации.

Шифрование данных.

Шифрование данных с

использованием Veracrypt

и KeePassXC.

7.

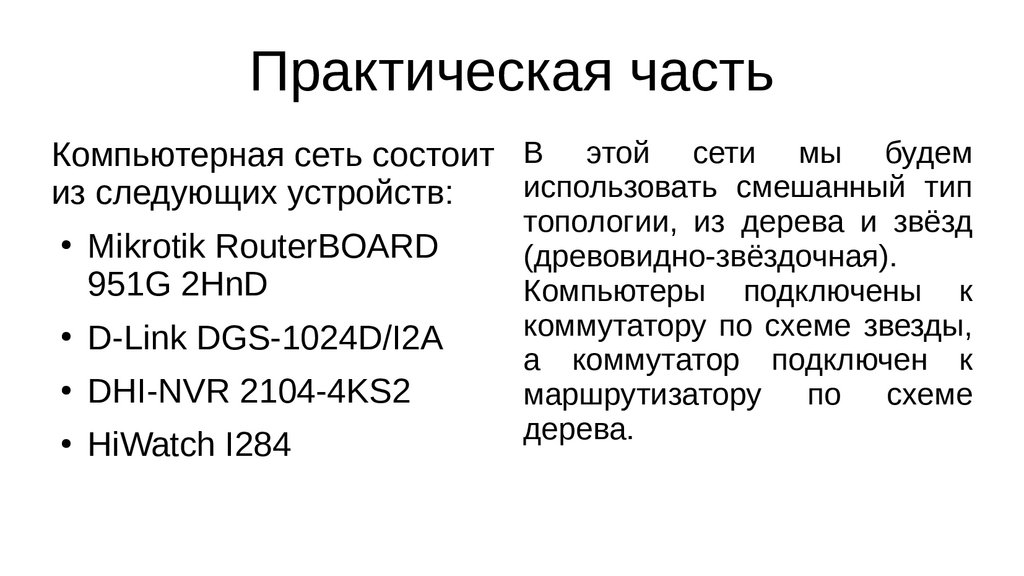

Практическая частьКомпьютерная сеть состоит В этой сети мы будем

использовать смешанный тип

из следующих устройств:

Mikrotik RouterBOARD

951G 2HnD

D-Link DGS-1024D/I2A

DHI-NVR 2104-4KS2

HiWatch I284

топологии, из дерева и звёзд

(древовидно-звёздочная).

Компьютеры подключены к

коммутатору по схеме звезды,

а коммутатор подключен к

маршрутизатору по схеме

дерева.

8.

Практическая частьЛогическая топология сети

9.

Разработка VPNVPN используется для защиты сетевых соединений путем

шифрования трафика между устройствами и создания

виртуальной частной сети. Для работы с VPN средой, мы

будем использовать WireGuard, так как он по умолчанию

поставляется в MikroTik, начиная с версии RouterOS 7.

WireGuard нацелен на лучшую производительность и большую

мощность, чем IPsec и OpenVPN.

10.

Шифрование данныхVeraCrypt - бесплатный и KeePassXC – бесплатный

открытый

проект менеджер

паролей

с

предназначенный

для открытым

исходным

шифрования данных на кодом.

Он

создаёт

жестких дисках, USB- зашифрованную

базу

накопителях и других данных,

хранящаяся

устройствах

хранения локально как файл на

данных.

устройстве.

11.

Настройка оборудованияWinbox — это инструмент с

интерфейсом,

Настройка сегмента локальной графическим

который

позволяет

сети (DHCP, NAT).

настраивать

Осуществить первоначальные пользователям

маршрутизаторы,

меры безопасности (L2).

коммутаторы,

и

другие

Осуществить дополнительные

сетевые устройства MikroTik.

меры безопасности (L3).

Шаги по настройки MikroTik:

Провести аудит безопасности

сети.

12.

Настройка оборудованияШаги по настройки MikroTik:

Настройка сегмента локальной сети (DHCP,

NAT).

Осуществить

первоначальные

безопасности (L2).

меры

Осуществить

дополнительные

безопасности (L3).

меры

Провести аудит безопасности сети.

13.

Настройка оборудованияПервоначальные необходимые Дополнительные необходимые

меры защиты оборудования:

меры защиты оборудования:

Защита доступа пользователя ● Настройка

Honey-Pot

в

Firewall

Отключение неиспользуемых

протоколов

Настройка VLAN

Защита WEB, SSH, DNS в

Firewall

Отключение IPv6 (если не

используется)

Настройка VPN

14.

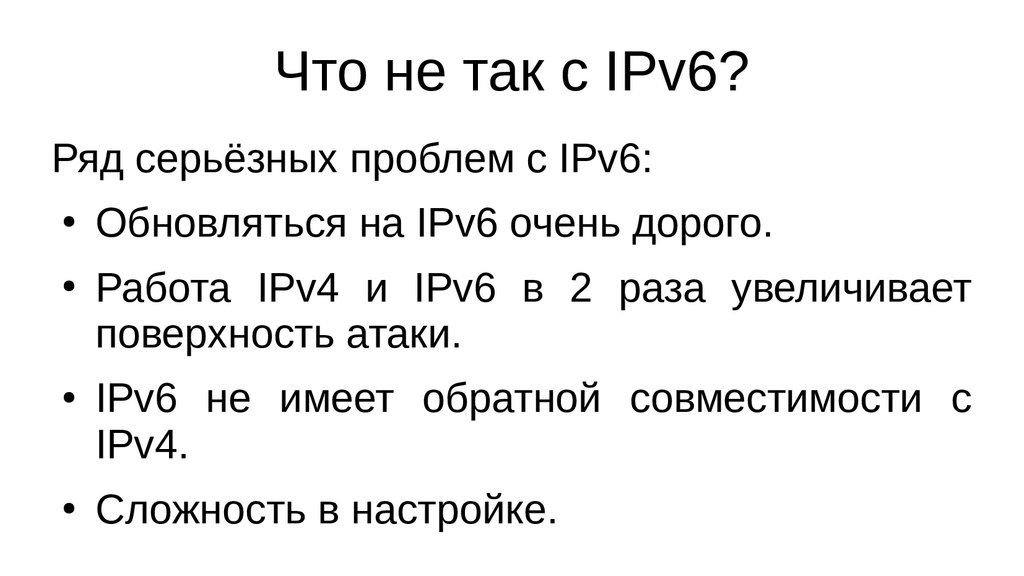

Что не так с IPv6?Ряд серьёзных проблем с IPv6:

Обновляться на IPv6 очень дорого.

Работа IPv4 и IPv6 в 2 раза увеличивает

поверхность атаки.

IPv6 не имеет обратной совместимости с

IPv4.

Сложность в настройке.

15.

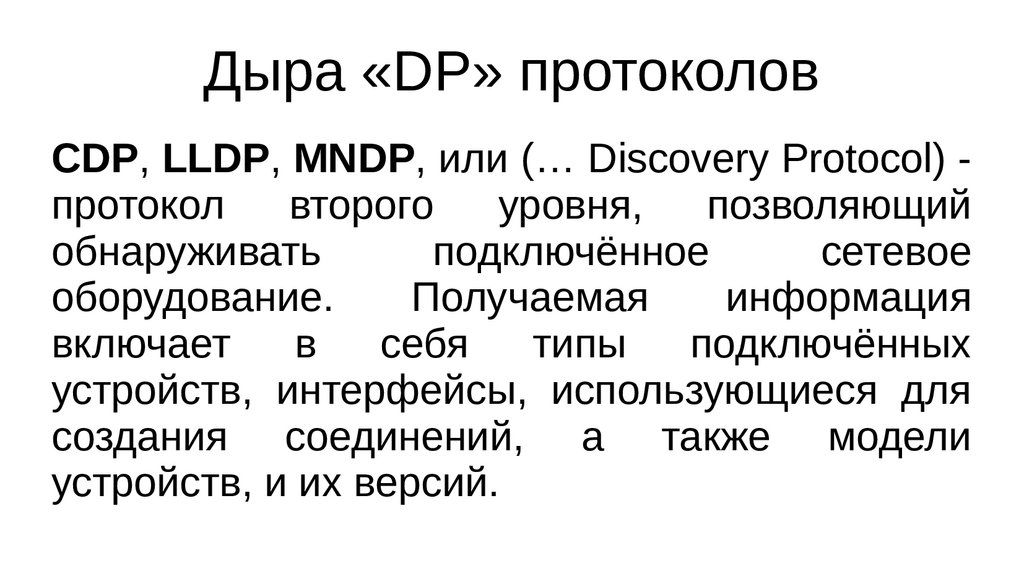

Дыра «DP» протоколовCDP, LLDP, MNDP, или (… Discovery Protocol) протокол

второго

уровня,

позволяющий

обнаруживать

подключённое

сетевое

оборудование.

Получаемая

информация

включает

в

себя

типы

подключённых

устройств, интерфейсы, использующиеся для

создания соединений, а также модели

устройств, и их версий.

16.

Обеспечение безопасности и аудит.Существует два типа аудита информационной

безопасности: внутренний и внешний.

Эффективным будет проведение внешнего

аудита, для его проведения приглашается

сторонняя

организация,

обладающая

необходимыми компетенциями, и имеющая в

своем штате грамотных специалистов.

17.

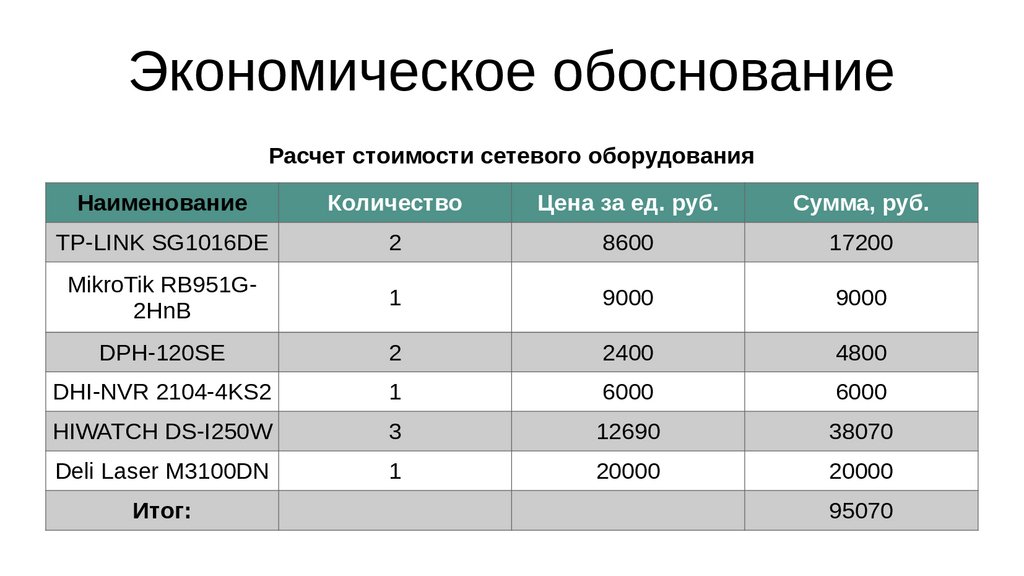

Экономическое обоснованиеРасчет стоимости сетевого оборудования

Наименование

Количество

Цена за ед. руб.

Сумма, руб.

TP-LINK SG1016DE

2

8600

17200

MikroTik RB951G2HnB

1

9000

9000

DPH-120SE

2

2400

4800

DHI-NVR 2104-4KS2

1

6000

6000

HIWATCH DS-I250W

3

12690

38070

Deli Laser M3100DN

1

20000

20000

Итог:

95070

18.

ЗаключениеНа основании проведенной оценки рисков

разработан план мероприятий, направленных

на реализацию организационно-технических

решений по повышению уровня защищенности

сети. Проектирование и внедрение системы

защиты от DDoS-атак, технологии VPN,

специализированного ПО обеспечили высокую

степень безопасности информации и каналов

связи при передаче данных.

Интернет

Интернет