Похожие презентации:

Защита информации. (Лекция 2)

1. Защита информации Лекция 2

Воробьева Алиса АндреевнаАссистент

Кафедра Безопасных Информационных Технологий,

Университет ИТМО.

2. Международные киберконфликты

Проблемы решения международных киберконфликтов1. Анонимная природа Интернета.

2. Кроссграничный характер Интернета.

Глобальные угрозы кибербезопасности

1. На национальном уровне:

1. Угрозы киберпреступности.

2. Угрозы кибертерроризма.

2. На международном уровне:

1. Угрозы информационных и кибер войн.

2. Угрозы кибершпионажа.

3. Международные киберконфликты

Основные причины совершения преступлений:• Преступный умысел

• Хактивизм

• Кибершпионаж

• Кибер и информационные войны

2 группы стран по отношению к балансу между

«безопасностью» и «демократией»

• Свободный Интернет

• Государственное регулирование

4. Уровни систем ИБ или кибербезопасности

1. Международный: международные нормативные и правовые акты.2. Национальный:

национальное

законодательство

и

правовая

ЗИ,

физическая

ЗИ,

национальные стандарты, моральные нормы и правила.

3. Уровень

ИС:

организационная

ЗИ,

техническая

криптографическая ЗИ, программно-аппаратная ЗИ.

и

5. Компьютерные преступления

• Компьютерные преступления – это любое противоправное действие, прикотором компьютер выступает либо как объект, против которого

совершается преступление, либо как инструмент, используемый для

совершения преступных действий.

• Computer crime, or cybercrime, is crime that involves a computer and a

network.

6. Типы компьютерных преступлений

1. Advanced cybercrime (or high-tech crime) – sophisticated attacks against computer hardwareand software;

1.1. Компьютер – объект или цель преступления: кража компьютерной информации, сбои,

уничтожение данных, сервисов или ПО. Типы атак: вирусы и вредоносное ПО, DDoS.

1.2. Компьютер – оружие или инструмент. Объект атаки – это человек, компания,

государство. Мошенничество (fraud), кража идентичности (личности) (identity theft),

распространение нелегального непристойного или оскорбительного контента

(порнография и детская порнография), а также для преследований и угроз (cyber bullying),

спам и фишинг.

2. Cyber-enabled crime – many ‘traditional’ crimes have taken a new turn with the advent of the

Internet, such as crimes against children, financial crimes and even terrorism.

Компьютер – вспомогательный инструмент для выполнения преступления в реальном

мире: кражи, убийства и пр. Компьютер может быть использован для поиска

сообщников, сбора информации о жертве и т.д.

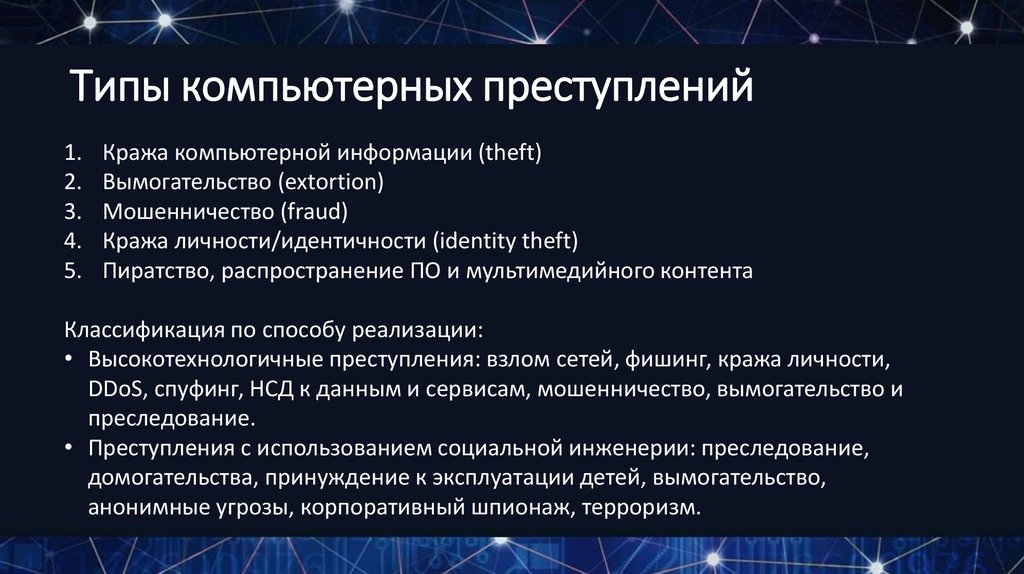

7. Типы компьютерных преступлений

1.2.

3.

4.

5.

Кража компьютерной информации (theft)

Вымогательство (extortion)

Мошенничество (fraud)

Кража личности/идентичности (identity theft)

Пиратство, распространение ПО и мультимедийного контента

Классификация по способу реализации:

• Высокотехнологичные преступления: взлом сетей, фишинг, кража личности,

DDoS, спуфинг, НСД к данным и сервисам, мошенничество, вымогательство и

преследование.

• Преступления с использованием социальной инженерии: преследование,

домогательства, принуждение к эксплуатации детей, вымогательство,

анонимные угрозы, корпоративный шпионаж, терроризм.

8. Расхождения и унификация законодательства

• Унификация законодательства необходима для ликвидации безопасныхубежищ для преступников и сбора доказательств во всех странах мира.

• Расхождения в законодательстве разных стран в области киберпреступности

связаны с рядом факторов, включая основополагающие различия в

правовом и конституционном устройстве.

• В законодательствах имеются региональные различия, более высокая

степень согласованности наблюдается в Америке и в Европе.

• Региональная согласованность объясняется использованием в некоторых

регионах многосторонних документов

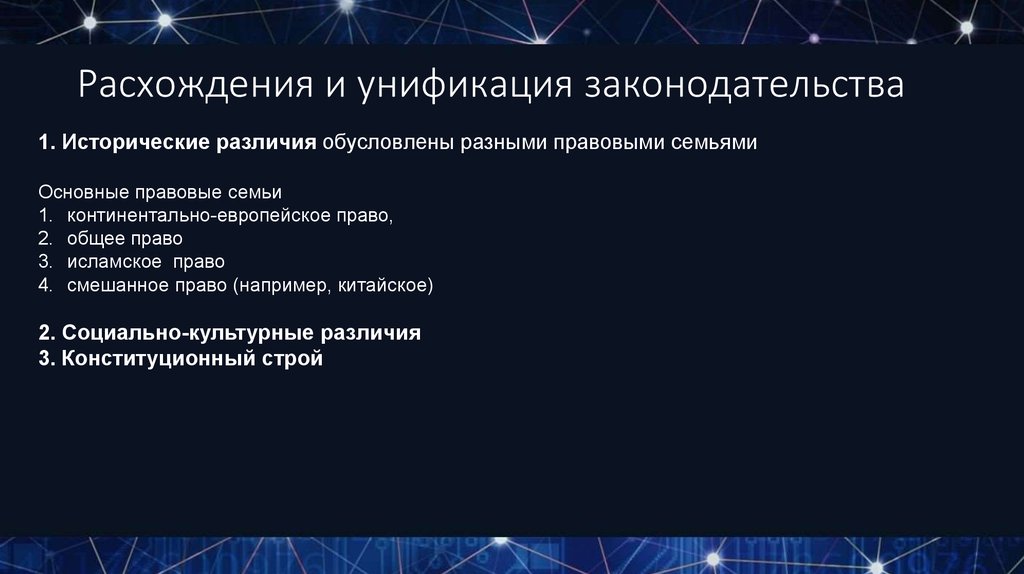

9. Расхождения и унификация законодательства

1. Исторические различия обусловлены разными правовыми семьямиОсновные правовые семьи

1. континентально-европейское право,

2. общее право

3. исламское право

4. смешанное право (например, китайское)

2. Социально-культурные различия

3. Конституционный строй

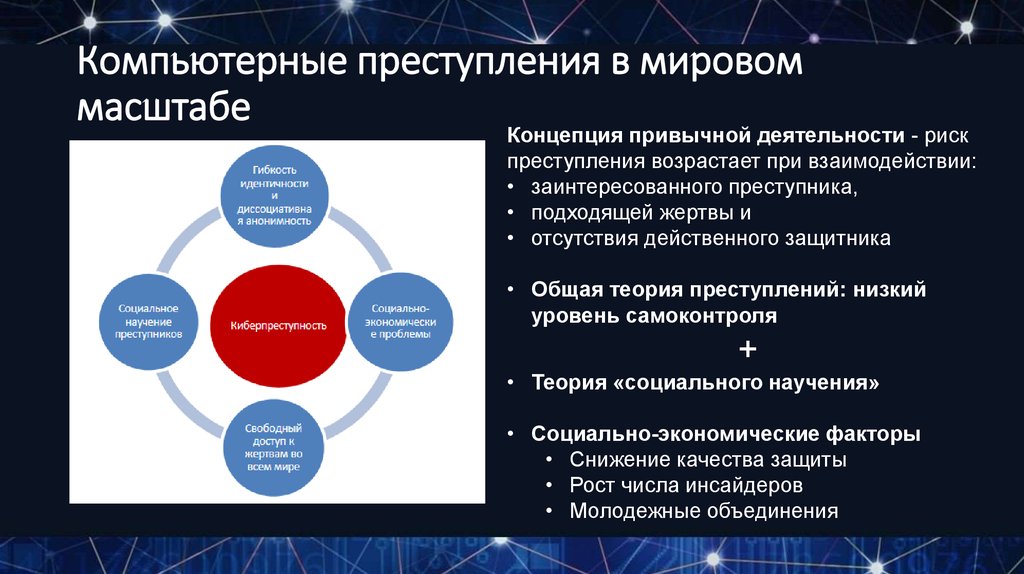

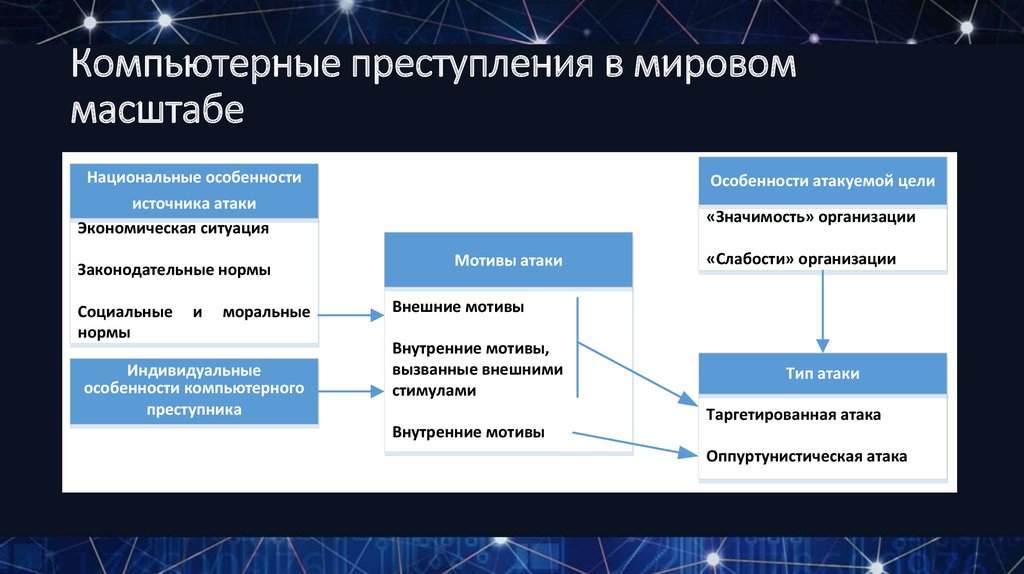

10. Компьютерные преступления в мировом масштабе

Концепция привычной деятельности - рискпреступления возрастает при взаимодействии:

• заинтересованного преступника,

• подходящей жертвы и

• отсутствия действенного защитника

• Общая теория преступлений: низкий

уровень самоконтроля

+

• Теория «социального научения»

• Социально-экономические факторы

• Снижение качества защиты

• Рост числа инсайдеров

• Молодежные объединения

11. Типы компьютерных преступников

• Хакеры-исследователи или оld-school хакеры – хакерызаинтересованные в поиске элегантного решения и анализе

систем на уязвимости. Как правило, они действуют без

наличия злого умысла и желания прибыли.

• Сетевые вандалы – обычно молодые люди или подростки,

основная цель которых – вандализм и разрушение систем и

данных.

• Шутники - наиболее безобидная тип хакеров. Их цель

взлом компьютерных систем, серверов, сайтов для

развлечения и внесение различных эффектов их

присутствия.

12. Типы компьютерных преступников

• Профессиональные хакеры или кракеры. Их основная цель- взлом компьютерной системы для кражи, модификации

или уничтжения информации.

• Хактивисты или сетевые активисты – социальные

активисты, использующие хакерский инструментарий для

проведения политических или социальных акций с целью

достижения определенных политичесикх или

идеологических целей.

• Патриоты – действуют их патриотических соображений.

13. Мотивированное поведение

Мотивация - это совокупность внутренних и внешних движущих сил, побуждающих человекадействовать специфическим, целенаправленным образом; процесс побуждения себя и других

к деятельности для достижения целей организации или личных целей.

1. Что вызывает определенное поведение, определяет

содержание и направленность?

a. инициация

b. направление

2. Что влияет на силу мотивации?

c. интенсивность

d. настойчивость

14. Мотивированное поведение

15. Мотивированное поведение

Вызванные социальнымипотребностями

объединение с другими людьми,

присоединение к группам

Вызванные индивидуальными

потребностями в уважении – желание

выигрывать и побеждать.

Вызванные потребностями в

саморазвитии.

16. Основные мотивы хакеров

1 Группа: социальные потребности• Статус, узнаваемость. Смешанный тип. Мотив - желание

войти в какую-то группу и получить в ней определенный

статус. Хакеры-вандалы и хакеры-исследователи.

• Идеология

2 Группа: индивидуальные потребности

• «Жажда наживы», жадность. Мотив - желание

получить деньги.

3 Группа: потребности в саморазвитии

• Соревнование. Мотив - изучение, получение новых

навыков, понимание устройства сложной системы для

контроля над ней. Хакеры-исследователи, «белые

хакеры».

• Любопытство. Мотив – и изучение устройства новой

сложной системы и правил ее функционирования.

17. Внешние и внутренние мотивы

ДеньгиНаказание

Развлечение

Саморазвитие

Автономность

Любопытство

Гордость

Интерес

Статус

Слава

Обязательства

18. Внешние и внутренние мотивы

Какие стимулы одновременно являются внешними и внутренними?1. Гордость

2. Забава (веселье)

3. Слава

4. Деньги

5. Статус

6. Самоудовлетворение

7. Самосовершенствование и мастерство

19. Потоковое состояние

20. Сила мотивации

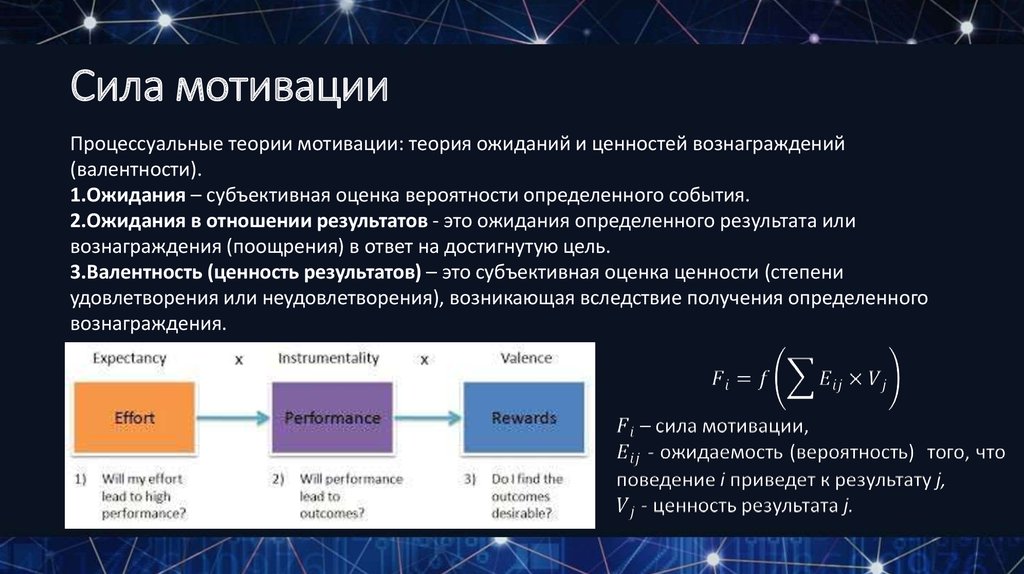

Процессуальные теории мотивации: теория ожиданий и ценностей вознаграждений(валентности).

1.Ожидания – субъективная оценка вероятности определенного события.

2.Ожидания в отношении результатов - это ожидания определенного результата или

вознаграждения (поощрения) в ответ на достигнутую цель.

3.Валентность (ценность результатов) – это субъективная оценка ценности (степени

удовлетворения или неудовлетворения), возникающая вследствие получения определенного

вознаграждения.

21. Сила мотивации

22. Компьютерные преступления в мировом масштабе

Национальные особенностиисточника атаки

Экономическая ситуация

Законодательные нормы

Социальные

нормы

и

моральные

Индивидуальные

особенности компьютерного

преступника

Особенности атакуемой цели

«Значимость» организации

Мотивы атаки

«Слабости» организации

Внешние мотивы

Внутренние мотивы,

вызванные внешними

стимулами

Тип атаки

Таргетированная атака

Внутренние мотивы

Оппуртунистическая атака

23. Кибертерроризм

Компьютерныйтерроризм

или

кибертерроризм — это преднамеренное

нанесение вреда или угроза нанесения вреда

компьютерам и/или компьютерным сетям для

достижения политических, идеологических,

религиозных или иных подобных целей.

Кибертерракт - действия по дезорганизации информационных систем, устрашающие

население и создающие опасность гибели человека, причинения значительного

имущественного ущерба либо наступления иных тяжких последствий, в целях

воздействия на принятие решения органами власти или международными

организациями, а также угроза совершения указанных действий в тех же целях.

24. Кибершпионаж и кибервойны

Цель атак - попытка похитить:• Корпоративные, промышленные и военные

секреты.

• Информацию о критически важной

инфраструктуре, расположении критически

важных объектов.

• Информацию о инженерных коммуникациях,

включая информацию о энергосетях,

телекоммуникационных и Интернет сетях.

• Информацию о разработках

фармацевтических, химических,

энергетических, транспортных разработках.

• Информацию о транспортной инфраструктуре,

в частности об управлении на транспорте.

Интернет

Интернет Информатика

Информатика