Похожие презентации:

Информационная безопасность и компьютерные справочно- правовые системы

1. Информационная безопасность и компьютерные справочно-правовые системы

Информационнаябезопасность и

компьютерные справочноправовые системы

2. Информационная безопасность и компьютерные справочно-правовые системы

Информационная безопасностьи компьютерные справочноправовые системы

План:

1. Основные цели и задачи

информационной безопасности

2. Информационные угрозы

3. Классификация мер защиты.

4. Антивирусные программы

5. Справочно-правовые информационные

системы

3. Информационная среда

совокупность условий, средств иметодов на базе компьютерных

систем, предназначенных для

создания и использования

информационных ресурсов

4. Информационные угрозы

совокупность факторов,представляющих опасность для

функционирования информационной

среды

5. Основные внешние угрозы для России

• политика стран, противодействующаядоступу к мировым достижениям в

области информационных технологий;

• «информационная война»,

нарушающая функционирование

информационной среды в стране;

• преступная деятельность,

направленная против национальных

интересов

6. Основные внутренние угрозы для России

• отставание от ведущих стран мира поуровню информатизации;

• технологическое отставание

электронной промышленности в

области производства информационной

и телекоммуникационной техники;

• снижение уровня образованности

граждан, препятствующее работе в

информационной среде

7. Преднамеренные угрозы (несанкционированный доступ)

Хищение информации:• перехват электронных излучений;

• принудительное электромагнитное

облучение (подсветка) линий связи с целью

получения паразитной модуляции несущей;

• применение подслушивающих устройств;

• дистанционное фотографирование (с

помощью телескопа, телефона);

• перехват акустических излучений и

восстановление текста принтера;

8. Преднамеренные угрозы (несанкционированный доступ)

Хищение информации:• хищение носителей информации и

производственных отходов;

• считывание данных в массивах других

пользователей;

• маскировка под зарегистрированного

пользователя;

• использование программных ловушек и т.д.

Компьютерные вирусы

Физическое воздействие на аппаратуру

9. Случайные угрозы

Ошибки пользователя

Ошибки профессионалов

Отказы и сбои аппаратуры

Форс-мажорные обстоятельства

Одна из задач информатизации:

обеспечение информационной

безопасности человека и всего

общества

10.

11. Информационная безопасность

совокупность мер по защитеинформационной среды общества и

человека

12. Основные цели обеспечения безопасности общества

защита национальных интересов;

обеспечение человека и общества

достоверной и полной информацией;

правовая защита человека и общества

при получении, распространении и

использовании информации

13. Объекты информационной безопасности

• информационные ресурсы;• система создания, распространения и

использования информационных ресурсов;

• информационная инфраструктура общества

(информационные коммуникации, сети связи,

центры анализа и обработки данных, системы и

средства защиты информации);

• средства массовой информации;

• права человека и государства на получение,

распространение и использование информации;

• защита интеллектуальной собственности и

конфиденциальной информации.

14. Критерии информационной безопасности

• доступность информации — обеспечениеготовности системы к обслуживанию поступающих

к ней запросов;

• целостность информации - обеспечение

существования информации в неискаженном

виде;

• конфиденциальность информации —

обеспечение доступа к информации только

авторизованному кругу субъектов

15. Принципы глобальной культуры кибербезопасности

• Осведомленность• Ответственность

• Реагирование

• Этика

• Демократия

• Оценка риска

• Проектирование и внедрение средств

обеспечения безопасности

• Управление обеспечением безопасности

• Переоценка

16.

Этих принципов должны придерживатьсявсе участники глобального

информационного общества (гос.органы,

предприятия, индивидуальные

пользователи), которые создают

информационные системы и сети,

поставляют, владеют, обслуживают или

используют их

17. Классификация мер защиты

1. Законодательный уровень. В Уголовномкодексе РФ имеется гл. 28 «Преступления в

сфере компьютерной информации»,

содержащая три статьи:

• статья 272 «Неправомерный доступ к

компьютерной информации»;

• статья 273 «Создание, использование и

распространение вредоносных программ для

ЭВМ»;

• статья 274 «Нарушение правил эксплуатации

ЭВМ, системы ЭВМ или их сети».

18. Классификация мер защиты

Закон «О правовой охране программ дляЭВМ и баз данных» дал юридически

точное определение понятий, связанных

с авторством и распространением

компьютерных программ и баз данных.

Он определил, что авторское право

распространяется на указанные объекты,

являющиеся результатом творческой

деятельности автора.

19. Классификация мер защиты

Закон «Об информации, информатизации изащите информации» частично решает

вопросы правового регулирования на

информационном рынке защиты прав и

свобод личности от угроз и ущерба,

связанных с искажением, порчей,

уничтожением «персональной»

информации

20.

21. Раздел уголовного кодекса «Преступление в сфере компьютерной информации».

Он определил меру наказания за:• неправомерный доступ к компьютерной

информации

• создание и распространение компьютерных

вирусов и вредоносных программ,

• умышленное нарушение правил эксплуатации

ЭВМ компьютерных сетей,

• установку нелицензионного программного

обеспечения.

22. Классификация программного обеспечения в соответствии с нормами права

• Устаревшее – Abandonware• Бесплатное - freeware

• Условно бесплатное — shareware;

• Свободное – free software;

• Открытое - open source;

• Собственническое;

• Коммерческое

23. Устаревшее – Abandonware

ПО, которое больше не выставляется напродажу компанией производителем, не

поддерживается им и издателем.

Старые игры можно найти и скачать на сайтах:

• http://www.abandonia.com/ — Abandonia;

• http://abandoneer.com/ — Abandoneer;

• http://www.abandonwarering.com/ — The

Abandonware Ring;

• http://www.old-games.ru — Old-Games.RU.

24. Бесплатное - freeware

лицензионное бесплатноеПО, распространяемое без

исходных кодов, которое

можно использовать

неограниченное время

Найти и скачать можно на следующих сайтах:

• http://www.software-bazar.com/index-freeware.htm — FreewareDownloads;

• http://free.avg.com/ — антивирус AVG Anti-Virus от компании GriSoft;

• http://www.free-av.com/ — антивирус Avira AntiVir от компании Avira;

• http://qip.ru/ -- интернет-мессенджер QIP для службы ICQ;

• http://www.microsoft.com/rus/windows/downloads/ — обозр. Internet Explorer 8;

• http://www.zonealarm.com/store/content/catalog/products/zonealarm_free_firewall.jsp — персональный брандмауэр Zone Alarm;

• http:/7download.ru/ -- файловый архив Download.ru;

• http://www.freeware.ru/ — файловый архив Freeware.ru;

• http://freeware32.ru/ -- файловый архив Freeware32.ru;

• http://www.goldsoft.ru/ -- файловый архив GoldSoft.ru.

25. Условно бесплатное (shareware)

бесплатно ограниченная по возможностям (срокудействия, функциональности - демо-версии)

программа. В течение ограниченного срока, (30

дней), пользователь может тестировать

программу, осваивать ее возможности. Затем

обязан заплатить указанную сумму.

Найти и скачать можно на сайтах:

• http://www.viruslab.ru/ — антивирус Panda Antivirus 2008, демо-версия;

• http://www.esetnod32.ru/ — антивирус ESET NOD32, пробная версия;

• http://www.corel.com/ — пакет программ CorelDRAW Graphics Suite X4;

• http://www.shareware.com/ — файловый архив;

• http://games.mail.ru/shareware/ — архив игр.22

26. Свободное – free software

ПО, в отношении которого пользователь имеет праводелать следующее: запускать, изучать, улучшать и

распространять (свободная энциклопедия Википедия),

не имеет права, сделав модифицированную версию

свободной программы, распространять ее, не

соблюдая всех принципов свободного ПО

фонд свободного программного обеспечения

(http:// www.fsf.org/)

27. Открытое - open source

ПО с открытым исходным кодомПредставители программ с открытым кодом:

• офисный пакет ОрепOffice.org

• среда дистанционного обучения Moodle;

• операционная система OpenBSD;

28. Собственническое

Правообладатель сохраняет за собой монополиюна его использование, копирование и

модификацию. Правовые средства могут включать

в себя коммерческую тайну, копирайт и патенты

Популярные программы :

• ОС Microsoft Windows Vista;

• офисный пакет Microsoft Office 2007;

• графический редактор Adobe Photoshop;

• издательская система Adobe Acrobat;

• математический пакет Mathcad 14.0;

• антивирус Panda Antivirus 2008;

• антивирус Norton AntiVirus 2008;

• переводчик PROMT Standard 8.0;

• почтовый клиент The Bat!

29. Коммерческое

ПО, распространяемое сцелью получения прибыли,

имеет постоянную техническую

поддержку

На сайте известного распространителя программного

обеспечения от ведущих российских и зарубежных

компаний - производителей ПО Softline (http://

www.softline.ru) опубликован перечень опасностей,

связанных с нарушением условий лицензионных

соглашений:

• юридическая ответственность;

• ущерб деловой репутации;

• отсутствие прав на техническую поддержку и

обновление продуктов;

• проблемы совместимости программного обеспечения.

30. Классификация мер защиты

2. Административный и процедурный уровниформируются политика безопасности и

комплекс процедур, определяющих действия

персонала в штатных и критических условиях.

3. Программно-технический уровень. К этому

уровню относятся программные и аппаратные

средства, которые составляют технику

информационной безопасности. К ним

относятся идентификация пользователей,

управление доступом, криптография,

экранирование, электронная подпись и др

31. Средства защиты информации

Защита на уровне BIOS: два пароля: одинпароль — в настойках BIOS и другой - на

заставку экрана (Пуск → Панель

управления → Экран → вкладка Заставка

=> Защита паролем)

32. Средства защиты информации

Защита жесткого диска (винчестера):• создание аварийной загрузочной

дискеты,

• резервное копирование данных (в

качестве минимизации электронного

ресурса используют средства архивации,

имена файлов архивов обычно

заканчиваются расширением .zip, .arj, .rar),

• ежедневно в конце дня очищать Корзину,

33. Средства защиты информации

Защита жесткого диска (винчестера):• проводить Дефрагментацию жесткого

диска (Пуск => Все программы =»

Стандартные =» Служебные =>

Дефрагментация диска),

• установка паролей документов (Сервис

=> Параметры => Безопасность), при

установке пароля не используйте ваши имя,

фамилию, телефон,

• исключите доступ посторонних лиц к

вашему компьютеру

34. Защита информации от вирусных атак

Компьютерный вирус - это специальнонаписанная программа, способная

самопроизвольно присоединяться к другими

программам, создавать свои копии и внедрять

их в файлы, системные области компьютера и

в вычислительные сети с целью нарушения

работы программ, порчи файлов и каталогов,

создания всевозможных помех в работе

компьютера

35.

36. Классификация компьютерных вирусов

1) по среде обитания:• сетевые — распространяются по различным

сетям;

• файловые - внедряются главным образом в

исполняемые модули, т. е. в файлы,

имеющие расширения СОМ и ЕХЕ.

• загрузочные - внедряются в загрузочный

сектор диска (Вооt-сектор);

• файлово-загрузочные - заражают

файлы и загрузочные сектора

дисков;

37. Классификация компьютерных вирусов

2) по степени воздействия:• неопасные — не мешают работе компьютера,

но уменьшают объем оперативной памяти и

памяти на дисках.

• опасные — могут привести к различным

нарушениям в работе компьютера;

• очень опасные — их воздействие может

привести к потере программ, уничтожению

данных, стиранию информации в системных

областях диска;

38. Классификация антивирусных программ

Программы-детекторыосуществляют поиск характерной для

конкретного вируса сигнатуры

(последовательность байтов, которая

вполне определенно его характеризует) в

оперативной памяти и в файлах и при

обнаружении выдают соответствующие

сообщения

39. Классификация антивирусных программ

Программы-доктора (фаги),программы-вакцины. В начале своей

работы ищут вирусы в оперативной

памяти, уничтожая их, и только затем

переходят к «лечению» файлов. Среди

фагов выделяют полифаги, т. е.

программы-доктора, предназначенные для

поиска и уничтожения большого

количества вирусов. Наиболее известны

программы DrWeb, Антивирус

Касперского

40. Классификация антивирусных программ

Программы-фильтры или «сторожа»представляют собой небольшие

резидентные программы, предназначенные

для обнаружения подозрительных действий

при работе компьютера, характерных для

вирусов. Но они не лечат файлы и диски

41. Организация антивирусной защиты

В России антивирусными проблемами ужемного лет профессионально занимаются в

основном две серьезные фирмы:

«ДиалогНаука» (программы Aidstest,

DrWeb,ADinf) и «Лаборатория Касперского»

(программы серии АVР). Все новые вирусы в

первую очередь попадают к ним. Эти фирмы

имеют большой авторитет и на международной

арене

42. Организация антивирусной защиты

• Если вы хотите избежать больших затрат ипотерь, сразу предусмотрите приобретение и

установку комплексной антивирусной программноаппаратной защиты для вашей компьютерной

системы.

• Не разрешайте посторонним работать на вашем

компьютере, по крайней мере без вашего

разрешения.

• Возьмите за строгое правило обязательно

проверять все носители информации, которые вы

используете на своем компьютере, несмотря на

все уверения их владельца, последними версиями

антивирусных программ (DrWeb, АVР и др.).

43. Организация антивирусной защиты

• Делайте резервные копии своих данных. Этопоможет восстановить информацию в случае

воздействия вируса, сбоя в системе или выхода из

строя жесткого диска.

• Проверяйте на наличие вирусов старые файлы

и диски. Вирусы могут долгое время незаметно

храниться на жестком диске в зараженных

программах и файлах данных, приложениях к

непрочитанным электронным письмам и сжатых

файлах.

Помните, что защита информации – дело

рук владельца информации!

44. Справочно-правовые информационные системы

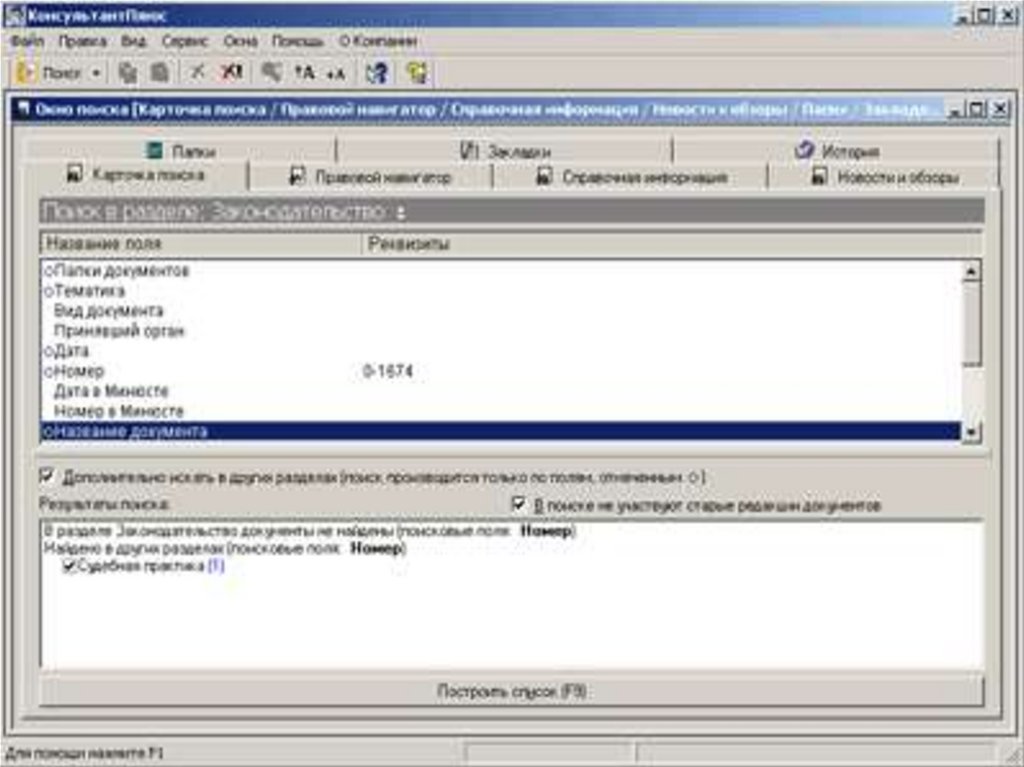

Современные справочно-правовыесистемы (СПС) обеспечивают быстрый

доступ к нормативно-справочной

информации, изменениям в федеральном

и региональном законодательстве и

предоставляют возможность оперативной

работы с ней

45. Справочно-правовая система «КонсультантПлюс»

создана АО «КонсультантПлюс» ираспространяется с 1992 г., содержит

самые разные типы правовой

информации: от нормативных актов,

материалов судебной практики,

комментариев, законопроектов,

финансовых консультаций, схем

отражения операций в бухучете до

бланков отчетности и узкоспециальных

документов

46.

47.

48.

49.

Вопросы1. Каковы основные цели и задачи

информационной безопасности?

2. Что такое информационные угрозы?

3. Какие меры защиты необходимо применять

для защиты информации?

4. Что такое вирус?

5. Какие наиболее популярные антивирусные

программы?

6. Что такое справочно-правовые

информационные системы?

50. Задание

Подготовить сообщение по одной из тем:«Информационные угрозы», «Компьютерные

вирусы», «Информационная безопасность»

Информатика

Информатика