Похожие презентации:

Проблеми інформаційної безпеки. Загрози при роботі в Інтернеті і їх усунення

1.

Проблеми інформаційноїбезпеки. Загрози при роботі

в Інтернеті і їх усунення

https://nataliiakasianchuk.blogspot.com/

2.

Інформаційна безпека — це станзахищеності

систем

опрацювання

й зберігання даних, за якого забезпечено

конфіденційність, доступність і цілісність

інформації,

або

комплекс

заходів,

спрямованих на забезпечення захищеності

інформації від несанкціонованого доступу,

використання, оприлюднення, руйнування,

внесення змін, ознайомлення, перевіряння,

запису чи знищення.

3.

ЦілісністьКонфіденційність

Доступність

У процесі

передавання

та зберігання

інформація

зберігає свої

зміст та

структуру;

створювати,

знищувати або

змінювати

дані має право

лише власник

Доступ до

конкретної

інформації мають

певні особи, коло

яких узгоджено з

власником

Здатність

забезпечувати

своєчасний і

безперешкодний

доступ

повноправних

користувачів до

потрібної

інформації

Достовірність

Неможливість

викривлення

інформації

4.

ЦілісністьПерекручення,

помилки,

втрати

Конфіденційність

Розголошення,

витік, НСД

Достовірність

Фальсифікація,

підробка,

шахрайство

Доступність

Порушення

зв'язку або

заборони

отримання

інформації

5.

Правовий ( Конституція України,Закони, Нормативно-правові акти, тощо)

Організаційний (режим та охорона

підприємства,

організація

роботи

з

документами та технічними носіями,

тощо)

Технічний

(фізичний, програмний,

апаратний

та

математичний

(криптографічний та стеганографічний)

6.

Загрози— це потенційно абореально існуючі дії, що призводять

до моральних або матеріальних

збитків.

Загрози бувають:

Зовнішні

(конкуренти,

злочинні

угрупування, окремі особи та організації)

Внутрішні

(адміністрація

підприємства, персонал, тощо)

7.

Данісвітової

статистики

свідчать, що:

82% здійснюються співробітниками

фірми

або

при

їх

прямій

(внутрішні загрози);

17% (зовнішні загрози);

1% (випадкові).

участі

8.

ЗловмиснеПЗ

Соціальна

інженерія

Фішинг

Інтернетзагрози

DoS-атака

SEO-атака

DDoS-атака

9.

Зловмисне ПЗ — це будь-який код,який

може

використовуватися

для

викрадання

даних,

обходу

системи

керування доступом, пошкодження або

компрометації системи

Зловмисне ПЗ ділиться на:

Шпигунські

програми

(призначені

стеження та шпигування за користувачем)

для

Рекламне ПЗ (автоматичне поширення реклами)

Програми-вимагачі (призначені для блокування

компютерної системи або розміщення на ній даних до

моменту викупу)

10.

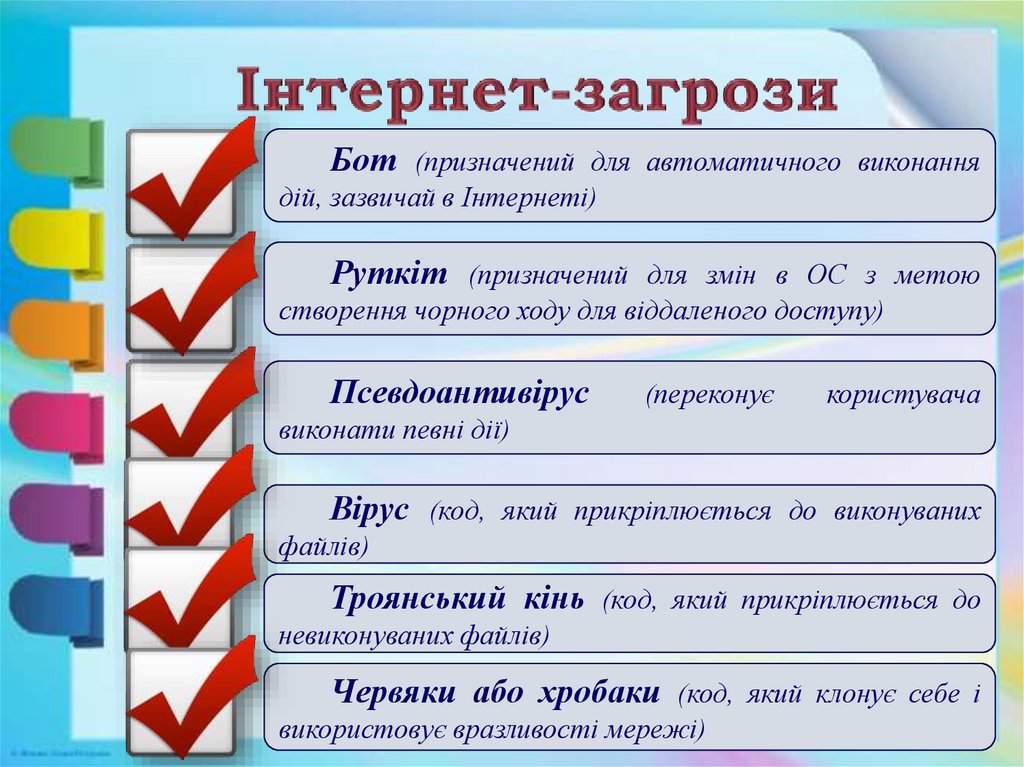

Бот (призначений для автоматичного виконаннядій, зазвичай в Інтернеті)

Руткіт (призначений для змін в ОС з метою

створення чорного ходу для віддаленого доступу)

Псевдоантивірус

(переконує

користувача

виконати певні дії)

Вірус (код, який прикріплюється до виконуваних

файлів)

Троянський кінь (код, який прикріплюється до

невиконуваних файлів)

Червяки або хробаки (код, який клонує себе і

використовує вразливості мережі)

11.

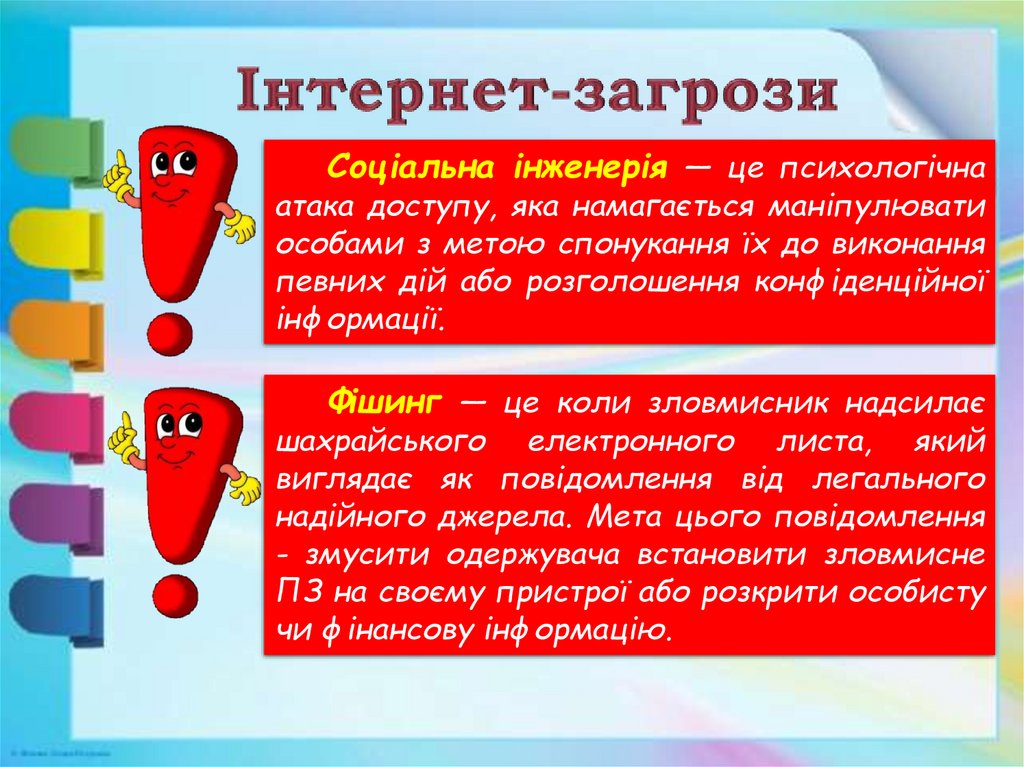

Соціальна інженерія — це психологічнаатака доступу, яка намагається маніпулювати

особами з метою спонукання їх до виконання

певних дій або розголошення конфіденційної

інформації.

Фішинг — це коли зловмисник надсилає

шахрайського електронного листа, який

виглядає як повідомлення від легального

надійного джерела. Мета цього повідомлення

- змусити одержувача встановити зловмисне

ПЗ на своєму пристрої або розкрити особисту

чи фінансову інформацію.

12.

Ат ака "Відмова в обслуговуванні" (DoS) це тип мережної атаки. Результатом DoSатаки є переривання роботи мережних сервісівдля користувачів, пристроїв або застосунків.

Розрізняють два основних типи DoS-атак:

Надмірна кількість даних (Overwhelming

Quantity of Traffic) - це коли до мережі, хоста або

програми надсилається величезна кількість даних з

такою швидкістю, що вони не спроможні їх обробити.

Пакети

зловмисного

формату

(Maliciously Formatted Packets) - це коли пакет

зловмисного формату надсилається до хоста або

програми і одержувач не здатен його обробити.

13.

Пошукові системи, такі як Google, працюютьшляхом ранжування сторінок та надання

релевантних результатів на основі пошукових

запитів користувачів. Залежно від значимості

вмісту веб-сайту, він може відображатися вище

або нижче в переліку результатів пошуку.

Пошукова оптимізація (Search Engine Optimization, SEO) це набір методів, що використовуються для покращення

рейтингу веб-сайту в пошуковій системі. В той час як багато

легальних компаній спеціалізуються на оптимізації вебсайтів з метою їх кращого позиціонування, зловмисник може

використовувати SEO для того, щоб його шкідливий веб-сайт

відображався вище у результатах пошуку. Ця техніка

називається "отруєння SEO".

14.

Встановити на ПК необхіднийзахист, а саме антивірусне ПЗ!!!

Ніколи не відповідати на спам!!!

НЕ зберігати свої паролі на комп'ютері!!!

НЕ відкривати і не запускати файли або

програми, які прислали невідомі люди.

Використовувати лише надійні пін-коди

та паролі!!!

НЕ використовувати однаковий, навіть

складний, пароль для кількох сайтів!!!

15.

Дякую за увагу!!!https://nataliiakasianchuk.blogspot.com

https://nataliiakasianchuk.blogspot.com/

Интернет

Интернет