Похожие презентации:

Виды и модели угроз в информационной безопасности

1.

Виды и модели угроз в информационной безопасностиВыполнила

студентка группы ИБ-51:

Смольникова Д.С.

2.

ВведениеВ современном мире информация является одним из

ключевых ресурсов, и её защита приобретает особое

значение. С развитием технологий и ростом объема

данных возросли и риски, связанные с нарушениями

информационной безопасности. Информационная

безопасность — это комплекс мер по защите данных

от несанкционированного доступа, модификации,

уничтожения или утечки, что важно для

предотвращения финансовых и репутационных

потерь, а также для обеспечения бесперебойной

работы организаций.

3.

Понятие ИБИнформационная безопасность — это

совокупность мер, направленных на защиту

информации от несанкционированного

доступа, изменения, уничтожения или

нарушения её доступности. Её задачи

включают защиту данных от внешних и

внутренних угроз, а также обеспечение

безопасности на всех этапах их жизненного

цикла.

4.

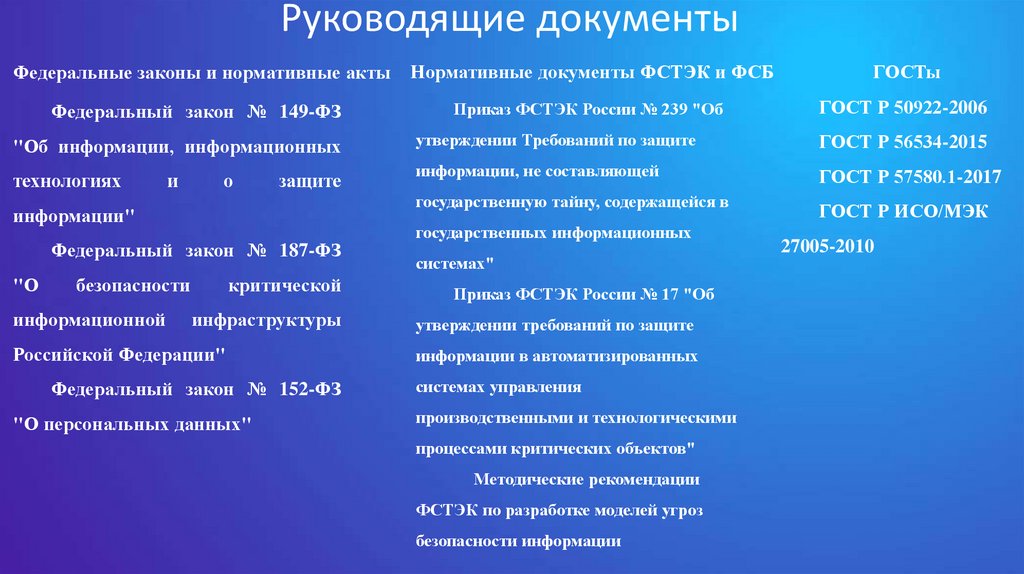

Руководящие документыФедеральные законы и нормативные акты

Нормативные документы ФСТЭК и ФСБ

ГОСТы

Федеральный закон № 149-ФЗ

Приказ ФСТЭК России № 239 "Об

ГОСТ Р 50922-2006

"Об информации, информационных

технологиях

и

о

защите

Федеральный закон № 187-ФЗ

безопасности

информационной

ГОСТ Р 56534-2015

информации, не составляющей

ГОСТ Р 57580.1-2017

государственную тайну, содержащейся в

информации"

"О

утверждении Требований по защите

критической

инфраструктуры

Российской Федерации"

Федеральный закон № 152-ФЗ

"О персональных данных"

государственных информационных

системах"

Приказ ФСТЭК России № 17 "Об

утверждении требований по защите

информации в автоматизированных

системах управления

производственными и технологическими

процессами критических объектов"

Методические рекомендации

ФСТЭК по разработке моделей угроз

безопасности информации

ГОСТ Р ИСО/МЭК

27005-2010

5.

КонфиденциальностьДля обеспечения конфиденциальности применяются такие методы, как:

Шифрование данных, которое делает информацию недоступной для

третьих лиц без использования специальных ключей.

Аутентификация пользователей, которая позволяет убедиться в том,

что доступ получают только авторизованные пользователи.

Контроль доступа, включающий ограничение прав на чтение,

изменение и передачу данных в зависимости от роли пользователя.

6.

ЦелостностьМеры для поддержания целостности включают:

Хэширование,

которое

используется

для

создания

цифрового

отпечатка данных, позволяющего проверять их неизменность.

Цифровые подписи, подтверждающие подлинность и целостность

данных.

Механизмы резервного копирования и восстановления, которые

помогают вернуть данные к исходному состоянию в случае их утраты

или изменения.

7.

ДоступностьДля обеспечения доступности используются:

• Системы резервного копирования, которые позволяют восстанавливать данные

после сбоев.

• Решения для балансировки нагрузки и отказоустойчивости, которые помогают

справляться с пиковыми нагрузками и атаками на отказ в обслуживании (DDoS).

• Регулярное обслуживание и обновление систем, которое предотвращает их сбои и

уязвимости.

8.

Виды угроз в информационнойбезопасности

Угрозы информационной

безопасности классифицируются по

источникам и целям атак.

Классификация угроз по источникам

помогает определить их

происхождение и разработать

соответствующие защитные меры.

9.

Внешние угрозыВнешние угрозы — это угрозы, которые исходят из-за пределов организации или информационной

системы и часто связаны с действиями злоумышленников.

Хакеры

Атаки через интернет и сети

Вредоносные программы

Сотрудники

Социальная инженерия

Ошибки систем администрирования

и эксплуатации

10.

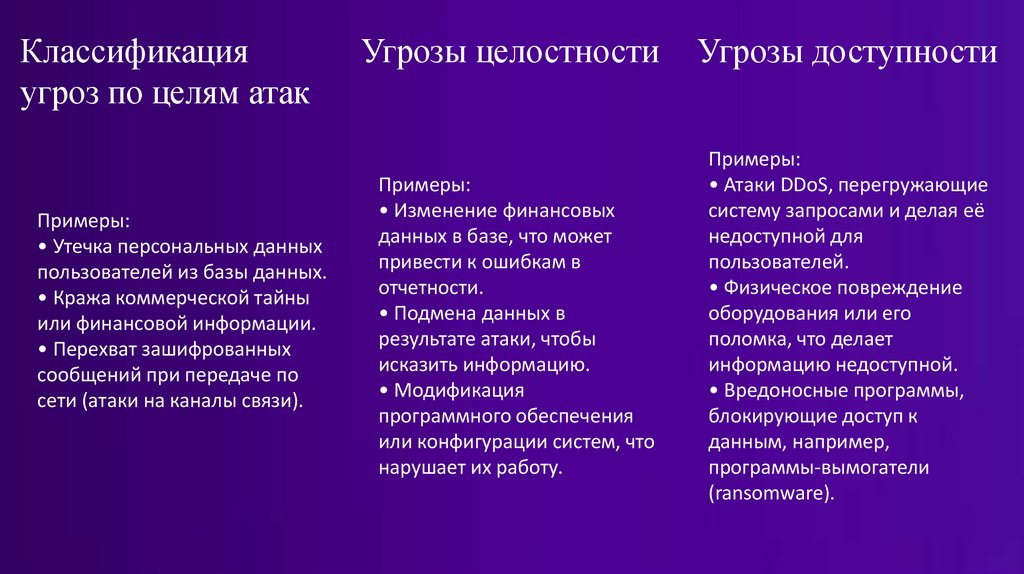

Классификацияугроз по целям атак

Примеры:

• Утечка персональных данных

пользователей из базы данных.

• Кража коммерческой тайны

или финансовой информации.

• Перехват зашифрованных

сообщений при передаче по

сети (атаки на каналы связи).

Угрозы целостности

Угрозы доступности

Примеры:

• Изменение финансовых

данных в базе, что может

привести к ошибкам в

отчетности.

• Подмена данных в

результате атаки, чтобы

исказить информацию.

• Модификация

программного обеспечения

или конфигурации систем, что

нарушает их работу.

Примеры:

• Атаки DDoS, перегружающие

систему запросами и делая её

недоступной для

пользователей.

• Физическое повреждение

оборудования или его

поломка, что делает

информацию недоступной.

• Вредоносные программы,

блокирующие доступ к

данным, например,

программы-вымогатели

(ransomware).

11.

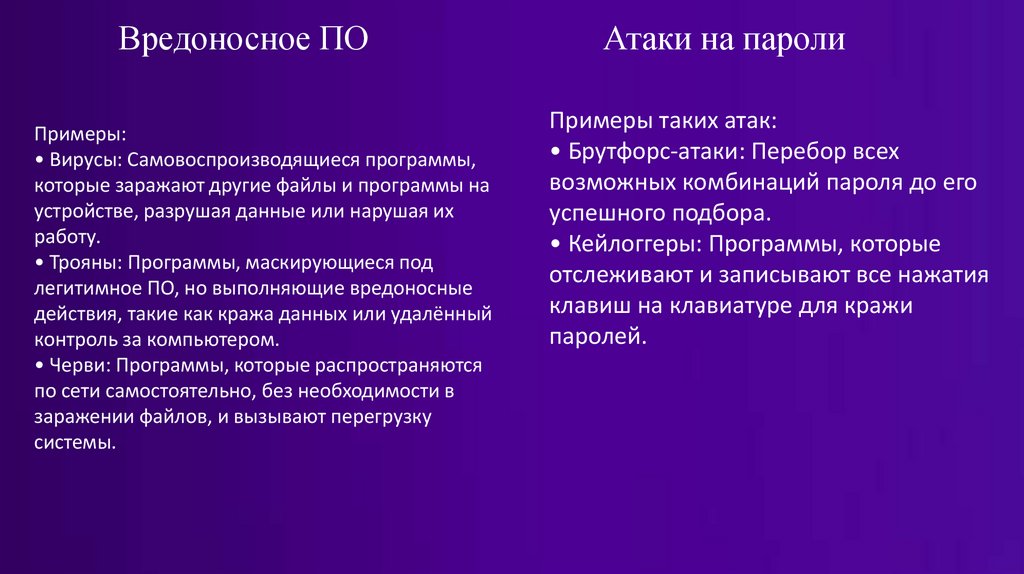

Вредоносное ПОПримеры:

• Вирусы: Самовоспроизводящиеся программы,

которые заражают другие файлы и программы на

устройстве, разрушая данные или нарушая их

работу.

• Трояны: Программы, маскирующиеся под

легитимное ПО, но выполняющие вредоносные

действия, такие как кража данных или удалённый

контроль за компьютером.

• Черви: Программы, которые распространяются

по сети самостоятельно, без необходимости в

заражении файлов, и вызывают перегрузку

системы.

Атаки на пароли

Примеры таких атак:

• Брутфорс-атаки: Перебор всех

возможных комбинаций пароля до его

успешного подбора.

• Кейлоггеры: Программы, которые

отслеживают и записывают все нажатия

клавиш на клавиатуре для кражи

паролей.

12.

Модели угроз винформационной безопасности

Модель угроз — это методологический

подход, который используется для описания

и систематизации возможных угроз

безопасности.

Модели угроз используются для:

• Выявления уязвимостей в информационных системах.

• Анализа рисков и их вероятного воздействия на

конфиденциальность, целостность и доступность данных.

• Пиритизации мер безопасности: оценка того, какие угрозы

требуют первоочередного внимания.

• Разработки стратегий защиты: моделирование угроз

помогает строить надежные системы защиты и устранять

уязвимости на ранних этапах проектирования.

• Понимания поведения злоумышленников: использование

модели атак позволяет прогнозировать действия хакеров и

другие внешние угрозы.

13.

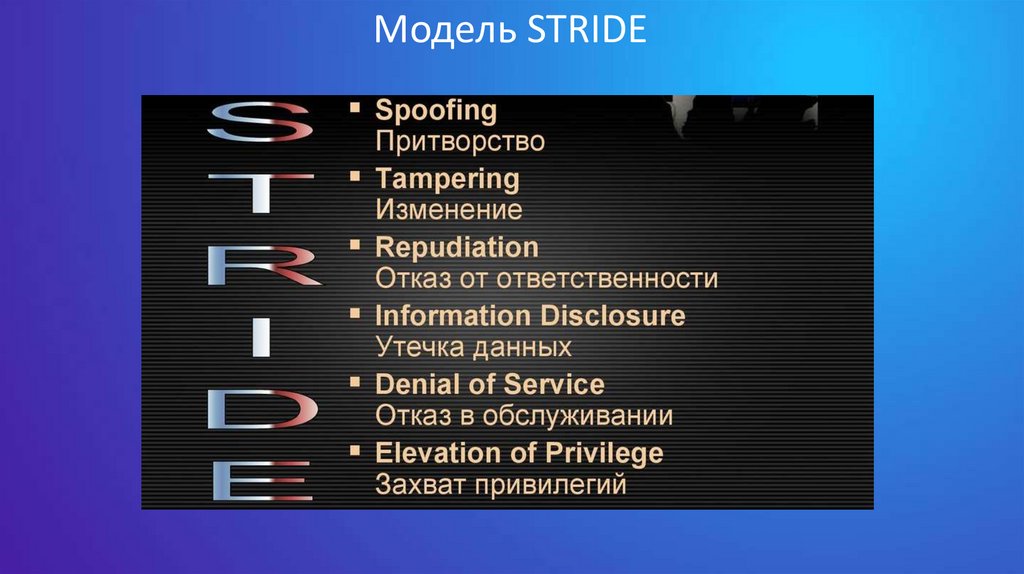

Модель STRIDE14.

Модель DREAD15.

Модель Kill Chain16.

Защита от угроз17.

ЗаключениеВ заключении были рассмотрены основные

аспекты информационной безопасности, виды

угроз и модели для их анализа и предотвращения.

Важность информационной безопасности

обусловлена ростом технологий и цифровизации.

Нарушения конфиденциальности, целостности и

доступности информации могут привести к

серьёзным последствиям, таким как финансовые

потери и утрата доверия.

Угрозы исходят как от внешних, так и от

внутренних источников, и их анализ возможен

через модели STRIDE и DREAD, которые

помогают разработать эффективные стратегии

защиты. С развитием технологий

совершенствуются и методы защиты, включая

искусственный интеллект и машинное обучение.

Информатика

Информатика