Похожие презентации:

Технические средства охраны и контроля доступа

1.

ТЕХНИЧЕСКИЕ СРЕДСТВАОХРАНЫ И КОНТРОЛЯ

ДОСТУПА

ИВАНОВ АНАТОЛИЙ ВИКТОРОВИЧ

Доктор социологических наук,

профессор

2.

УЧЕБНЫЕ ВОПРОСЫ:1. Виду угроз и концептуальная модель

нарушителя в области информационной

безопасности

2. Технические средства охраны объектов

информатизации

3. Технические средства контроля доступа

на объекты информатизации

3.

1. Понятие технической защиты информации (ТЗИ)Р 50.1.056 - 2005 «Рекомендации по стандартизации. Техническая защита информации.

Основные термины и определения»

4.

5.

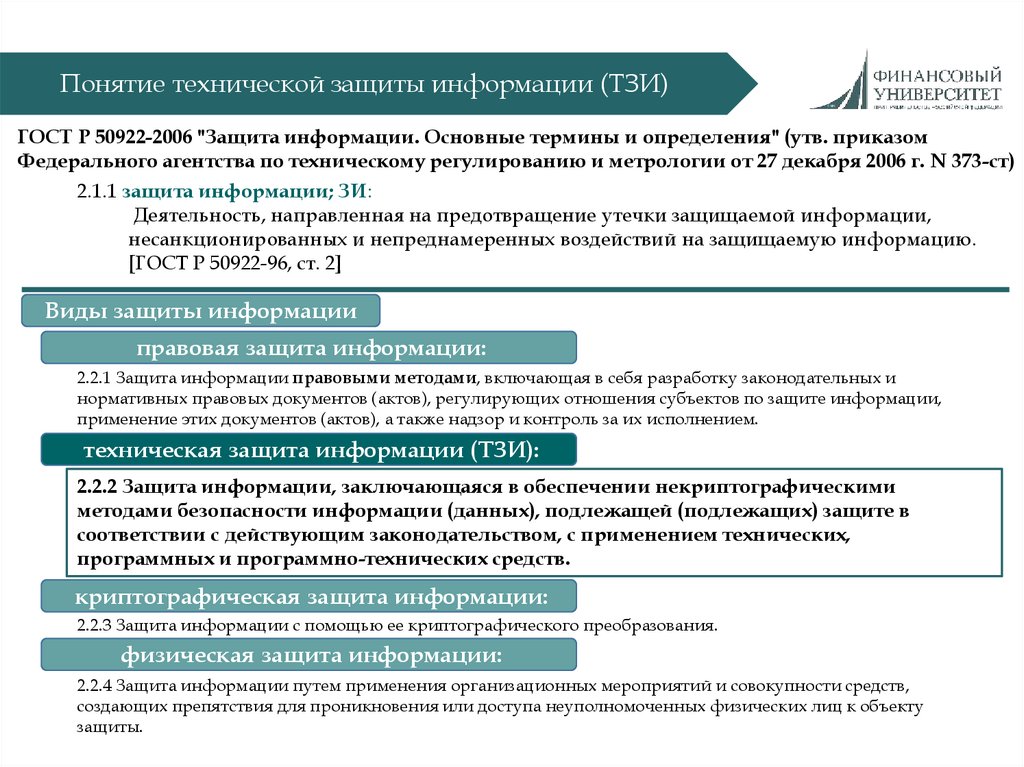

Понятие технической защиты информации (ТЗИ)ГОСТ Р 50922-2006 "Защита информации. Основные термины и определения" (утв. приказом

Федерального агентства по техническому регулированию и метрологии от 27 декабря 2006 г. N 373-ст)

2.1.1 защита информации; ЗИ:

Деятельность, направленная на предотвращение утечки защищаемой информации,

несанкционированных и непреднамеренных воздействий на защищаемую информацию.

[ГОСТ Р 50922-96, ст. 2]

Виды защиты информации

правовая защита информации:

2.2.1 Защита информации правовыми методами, включающая в себя разработку законодательных и

нормативных правовых документов (актов), регулирующих отношения субъектов по защите информации,

применение этих документов (актов), а также надзор и контроль за их исполнением.

техническая защита информации (ТЗИ):

2.2.2 Защита информации, заключающаяся в обеспечении некриптографическими

методами безопасности информации (данных), подлежащей (подлежащих) защите в

соответствии с действующим законодательством, с применением технических,

программных и программно-технических средств.

криптографическая защита информации:

2.2.3 Защита информации с помощью ее криптографического преобразования.

физическая защита информации:

2.2.4 Защита информации путем применения организационных мероприятий и совокупности средств,

создающих препятствия для проникновения или доступа неуполномоченных физических лиц к объекту

защиты.

6.

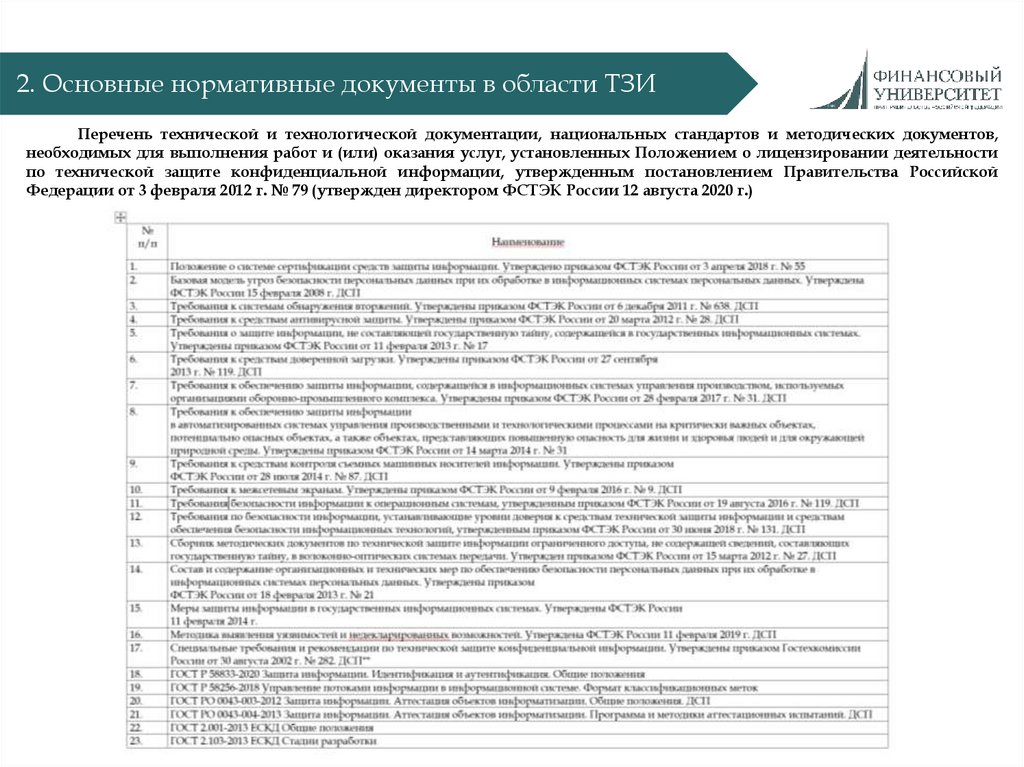

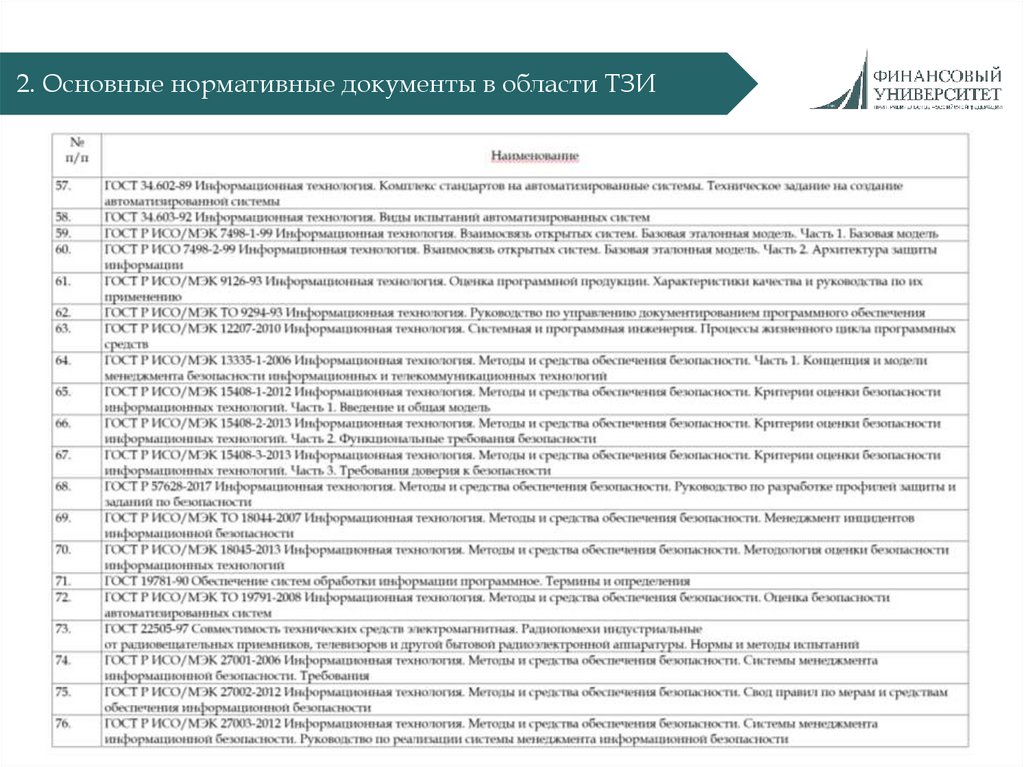

2. Основные нормативные документы в области ТЗИПеречень технической и технологической документации, национальных стандартов и методических документов,

необходимых для выполнения работ и (или) оказания услуг, установленных Положением о лицензировании деятельности

по технической защите конфиденциальной информации, утвержденным постановлением Правительства Российской

Федерации от 3 февраля 2012 г. № 79 (утвержден директором ФСТЭК России 12 августа 2020 г.)

7.

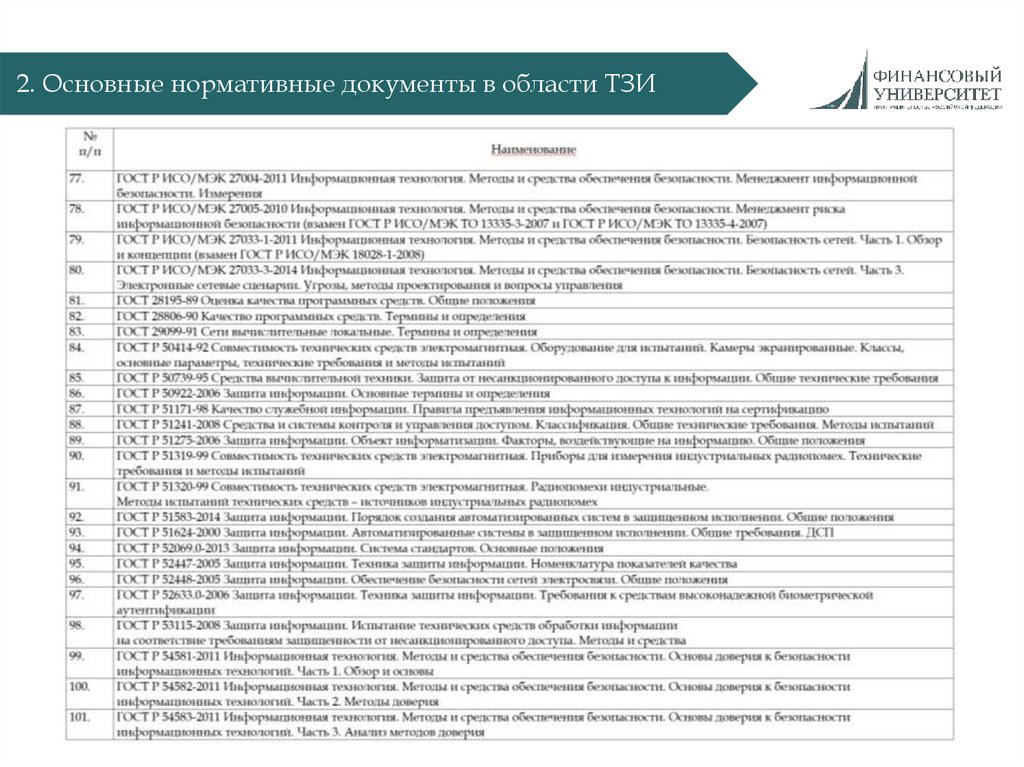

2. Основные нормативные документы в области ТЗИ8.

2. Основные нормативные документы в области ТЗИ9.

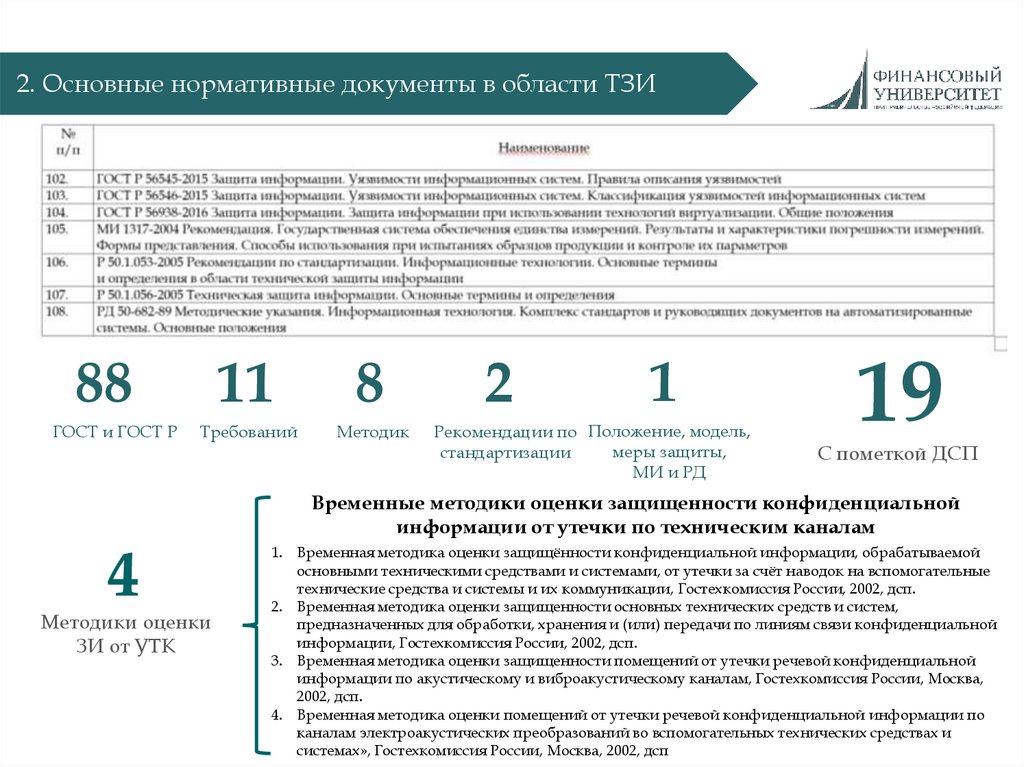

2. Основные нормативные документы в области ТЗИСводная статистика по нормативным документам

88

11

8

ГОСТ и ГОСТ Р

Требований

Методик

4

Методики оценки

ЗИ от УТК

2

1

Рекомендации по Положение, модель,

меры защиты,

стандартизации

МИ и РД

19

С пометкой ДСП

Временные методики оценки защищенности конфиденциальной

информации от утечки по техническим каналам

1. Временная методика оценки защищённости конфиденциальной информации, обрабатываемой

основными техническими средствами и системами, от утечки за счёт наводок на вспомогательные

технические средства и системы и их коммуникации, Гостехкомиссия России, 2002, дсп.

2. Временная методика оценки защищенности основных технических средств и систем,

предназначенных для обработки, хранения и (или) передачи по линиям связи конфиденциальной

информации, Гостехкомиссия России, 2002, дсп.

3. Временная методика оценки защищенности помещений от утечки речевой конфиденциальной

информации по акустическому и виброакустическому каналам, Гостехкомиссия России, Москва,

2002, дсп.

4. Временная методика оценки помещений от утечки речевой конфиденциальной информации по

каналам электроакустических преобразований во вспомогательных технических средствах и

системах», Гостехкомиссия России, Москва, 2002, дсп

10.

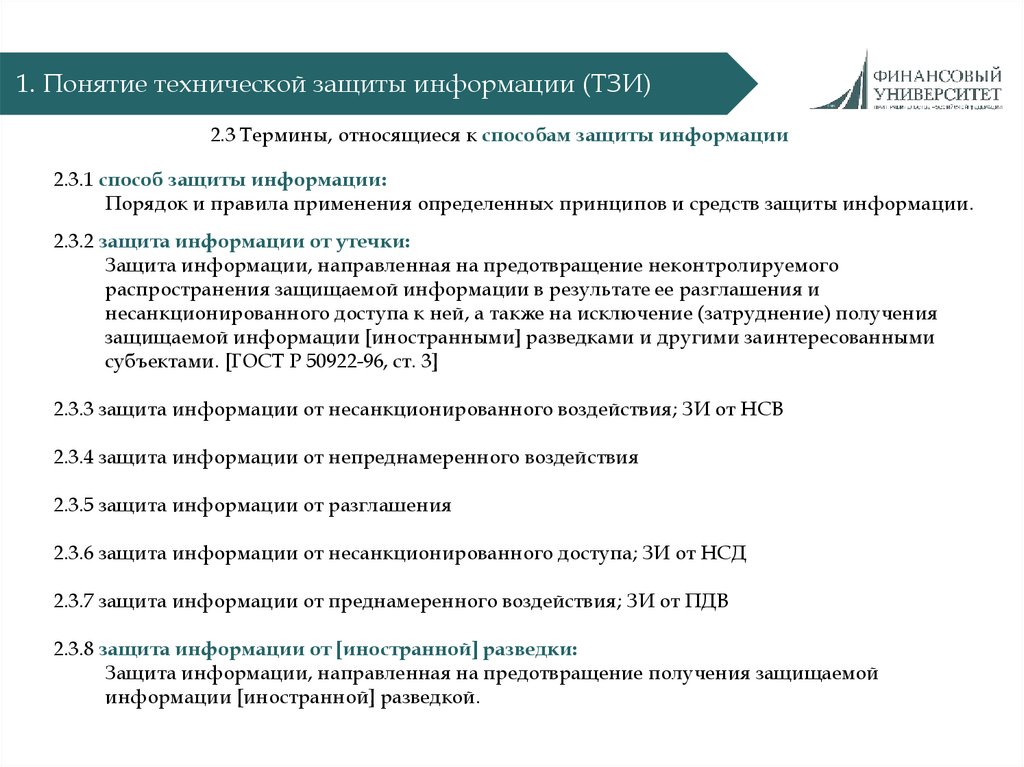

1. Понятие технической защиты информации (ТЗИ)2.3 Термины, относящиеся к способам защиты информации

2.3.1 способ защиты информации:

Порядок и правила применения определенных принципов и средств защиты информации.

2.3.2 защита информации от утечки:

Защита информации, направленная на предотвращение неконтролируемого

распространения защищаемой информации в результате ее разглашения и

несанкционированного доступа к ней, а также на исключение (затруднение) получения

защищаемой информации [иностранными] разведками и другими заинтересованными

субъектами. [ГОСТ Р 50922-96, ст. 3]

2.3.3 защита информации от несанкционированного воздействия; ЗИ от НСВ

2.3.4 защита информации от непреднамеренного воздействия

2.3.5 защита информации от разглашения

2.3.6 защита информации от несанкционированного доступа; ЗИ от НСД

2.3.7 защита информации от преднамеренного воздействия; ЗИ от ПДВ

2.3.8 защита информации от [иностранной] разведки:

Защита информации, направленная на предотвращение получения защищаемой

информации [иностранной] разведкой.

11.

1. Понятие технической защиты информации (ТЗИ)2.5 Термины, относящиеся к объекту защиты информации

2.5.1 объект защиты информации:

Информация или носитель информации, или информационный процесс, которые

необходимо защищать в соответствии с целью защиты информации.

К объектам защиты информации могут быть отнесены:

• охраняемая территория,

• здание (сооружение),

• выделенное помещение,

• информация и (или) информационные ресурсы объекта информатизации

2.5.2 защищаемая информация:

Информация, являющаяся предметом собственности и подлежащая защите в соответствии с

требованиями правовых документов или требованиями, устанавливаемыми собственником

информации. [ГОСТ Р 50922-96, ст. 1]

Примечание - Собственниками информации могут быть: государство, юридическое

лицо, группа физических лиц, отдельное физическое лицо.

2.5.3 носитель защищаемой информации:

Физическое лицо или материальный объект, в том числе физическое поле, в котором

информация находит свое отражение в виде символов, образов, сигналов, технических

решений и процессов, количественных характеристик физических величин.

2.5.4 защищаемый объект информатизации:

Объект информатизации, предназначенный для обработки защищаемой информации с

требуемым уровнем ее защищенности.

12.

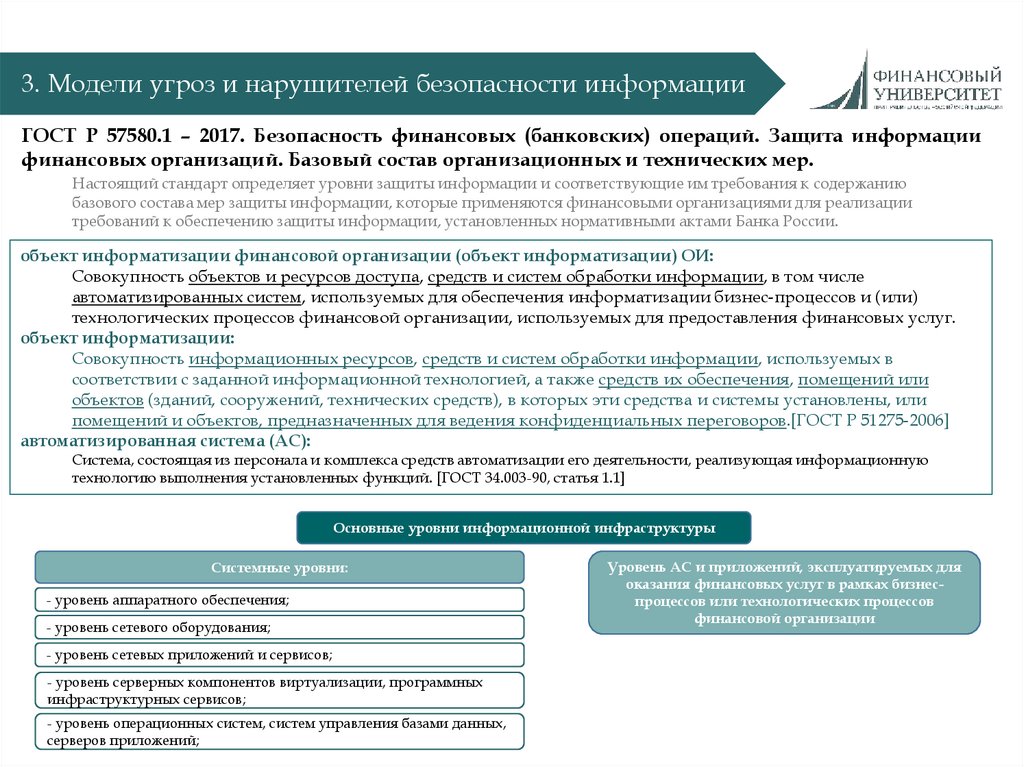

3. Модели угроз и нарушителей безопасности информацииГОСТ Р 57580.1 – 2017. Безопасность финансовых (банковских) операций. Защита информации

финансовых организаций. Базовый состав организационных и технических мер.

Настоящий стандарт определяет уровни защиты информации и соответствующие им требования к содержанию

базового состава мер защиты информации, которые применяются финансовыми организациями для реализации

требований к обеспечению защиты информации, установленных нормативными актами Банка России.

объект информатизации финансовой организации (объект информатизации) ОИ:

Совокупность объектов и ресурсов доступа, средств и систем обработки информации, в том числе

автоматизированных систем, используемых для обеспечения информатизации бизнес-процессов и (или)

технологических процессов финансовой организации, используемых для предоставления финансовых услуг.

объект информатизации:

Совокупность информационных ресурсов, средств и систем обработки информации, используемых в

соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или

объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или

помещений и объектов, предназначенных для ведения конфиденциальных переговоров.[ГОСТ Р 51275-2006]

автоматизированная система (АС):

Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную

технологию выполнения установленных функций. [ГОСТ 34.003-90, статья 1.1]

Основные уровни информационной инфраструктуры

Системные уровни:

- уровень аппаратного обеспечения;

- уровень сетевого оборудования;

- уровень сетевых приложений и сервисов;

- уровень серверных компонентов виртуализации, программных

инфраструктурных сервисов;

- уровень операционных систем, систем управления базами данных,

серверов приложений;

Уровень АС и приложений, эксплуатируемых для

оказания финансовых услуг в рамках бизнеспроцессов или технологических процессов

финансовой организации

13.

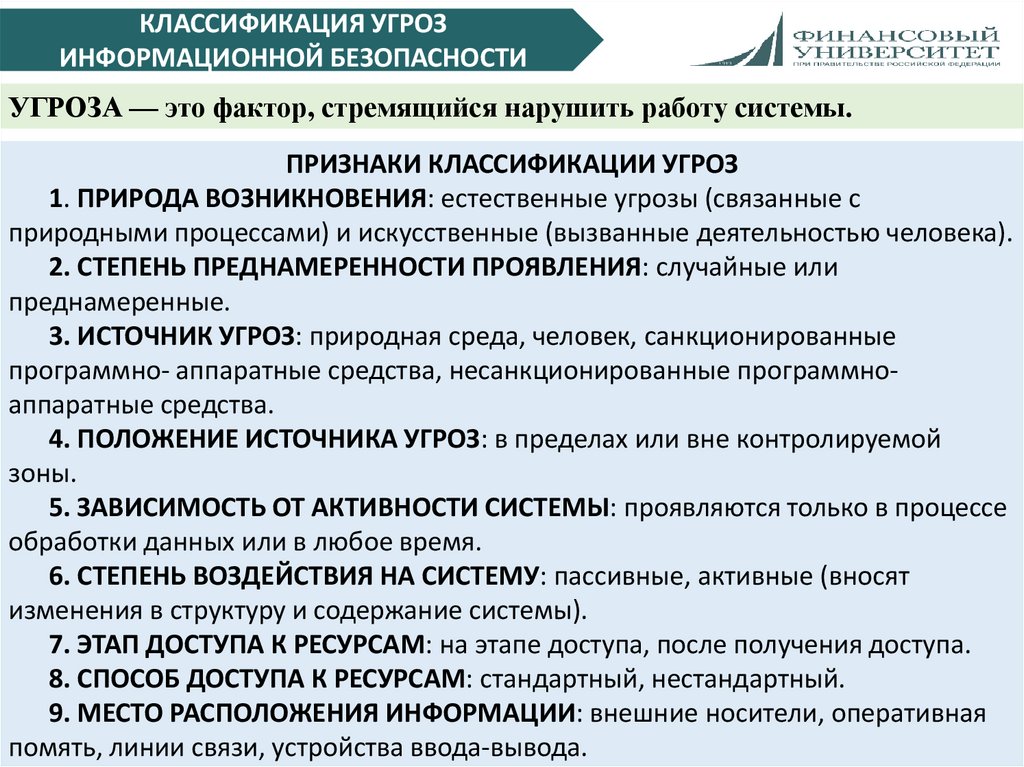

КЛАССИФИКАЦИЯ УГРОЗИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

УГРОЗА — это фактор, стремящийся нарушить работу системы.

ПРИЗНАКИ КЛАССИФИКАЦИИ УГРОЗ

1. ПРИРОДА ВОЗНИКНОВЕНИЯ: естественные угрозы (связанные с

природными процессами) и искусственные (вызванные деятельностью человека).

2. СТЕПЕНЬ ПРЕДНАМЕРЕННОСТИ ПРОЯВЛЕНИЯ: случайные или

преднамеренные.

3. ИСТОЧНИК УГРОЗ: природная среда, человек, санкционированные

программно- аппаратные средства, несанкционированные программноаппаратные средства.

4. ПОЛОЖЕНИЕ ИСТОЧНИКА УГРОЗ: в пределах или вне контролируемой

зоны.

5. ЗАВИСИМОСТЬ ОТ АКТИВНОСТИ СИСТЕМЫ: проявляются только в процессе

обработки данных или в любое время.

6. СТЕПЕНЬ ВОЗДЕЙСТВИЯ НА СИСТЕМУ: пассивные, активные (вносят

изменения в структуру и содержание системы).

7. ЭТАП ДОСТУПА К РЕСУРСАМ: на этапе доступа, после получения доступа.

8. СПОСОБ ДОСТУПА К РЕСУРСАМ: стандартный, нестандартный.

9. МЕСТО РАСПОЛОЖЕНИЯ ИНФОРМАЦИИ: внешние носители, оперативная

помять, линии связи, устройства ввода-вывода.

14.

ВИДЫ УГРОЗ ИНФОРМАЦИОННОЙБЕЗОПАСНОСТИ

1. УГРОЗА НАРУШЕНИЯ КОНФИДЕНЦИАЛЬНОСТИ информация становится известной лицу, не

располагающему полномочиями доступа к ней.

2. УГРОЗА НАРУШЕНИЯ ЦЕЛОСТНОСТИ - реализуется

при несанкционированном изменении информации,

хранящейся в информационной системе или передаваемой

из одной системы в другую.

3. УГРОЗА НАРУШЕНИЯ ДОСТУПНОСТИ – реализуется

в результате преднамеренных действий,

предпринимаемых другим пользователем или

злоумышленником, блокируется доступ к некоторому

ресурсу вычислительной системы.

15.

ОСНОВНЫЕ НАПРАВЛЕНИЯ ИМЕТОДЫ РЕАЛИЗАЦИИ УГРОЗ

1.Непосредственное обращение к объектам доступа

2. Создание программных и технических средств,

выполняющих обращение к объектам доступа в обход

средств защиты

3. Модификация средств защиты, позволяющая

реализовать угрозы информационной безопасности

4. Внедрение в технические средства программных

или технических механизмов, нарушающих

предполагаемую структуру и функции системы.

16.

ПОНЯТИЕ ТЕХНИЧЕСКОЙ ЗАЩИТЫИНФОРМАЦИИ (ТЗИ)

2.6 Термины, относящиеся к

угрозам безопасности информации

2.6.1 угроза (безопасности информации):

Совокупность условий и факторов, создающих потенциальную или реально

существующую опасность нарушения безопасности информации.

2.6.4 уязвимость (информационной системы); брешь:

Свойство информационной системы, обусловливающее возможность

реализации угроз безопасности обрабатываемой в ней информации.

2.6.6 несанкционированное воздействие на информацию:

Воздействие на защищаемую информацию с нарушением установленных

прав и (или) правил доступа, приводящее к утечке, искажению, подделке,

уничтожению, блокированию доступа к информации, а также к утрате,

уничтожению или сбою функционирования носителя информации.

2.6.8 модель угроз (безопасности информации):

Физическое, математическое, описательное представление свойств или

характеристик угроз безопасности информации.

17.

ОСНОВНЫЕ МЕТОДЫ РЕАЛИЗАЦИИ УГРОЗИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1. Определение злоумышленником типа и параметров носителей информации;

2. Получение злоумышленником информации о программно-аппаратной среде,

типе и параметрах средств вычислительной техники, типе и версии

операционной системы, составе прикладного программного обеспечения;

3. Получение злоумышленником детальной информации о функциях,

выполняемых системой;

4. Получение злоумышленником данных о применяемых системах защиты;

5. Определение способа представления информации;

6. Определение злоумышленником содержания данных, oбpaбaтываемых в

системе, на качественном уровне;

7. Хищение (копирование) машинных носителей информации, содержащих

конфиденциальные данные;

8. Использование специальных технических средств для перехвата побочных

электромагнитных излучений и наводок (ПЭМИН);

9. Уничтожение средств вычислительной техники и носителей информации;

10. Несанкционированный доступ пользователя к ресурсам системы в обход или

путем преодоления систем защиты с использованием специальных средств,

приемов, методов;

18.

ОСНОВНЫЕ ПОЛОЖЕНИЯ БАЗОВОЙ МОДЕЛИУГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

А.1 Основой для реализации финансовой организацией системы защиты

информации являются разработанные и утвержденные модели угроз и

нарушителей безопасности информации.

А.2 Модели угроз и нарушителей безопасности информации носят прогнозный

характер и разрабатываются на основе опыта, знаний и практики финансовой

организации. Их следует периодически пересматривать.

А.3 Необходимо учитывать, что из всех возможных объектов атак с наибольшей

вероятностью нарушитель выберет наиболее слабо контролируемый, где его

деятельность будет оставаться необнаруженной максимально долго.

А.4 На каждом из уровней информационной инфраструктуры, актуальные

угрозы безопасности информации и их источники являются различными.

А.5 Основными типами источников угроз безопасности информации

являются:

- неблагоприятные события техногенного характера;

- сбои и отказы в работе объектов и (или) ресурсов доступа;

- зависимость процессов эксплуатации объектов информатизации от

иностранных поставщиков или провайдеров услуг;

- внутренние нарушители безопасности информации;

- внешние нарушители безопасности информации.

19.

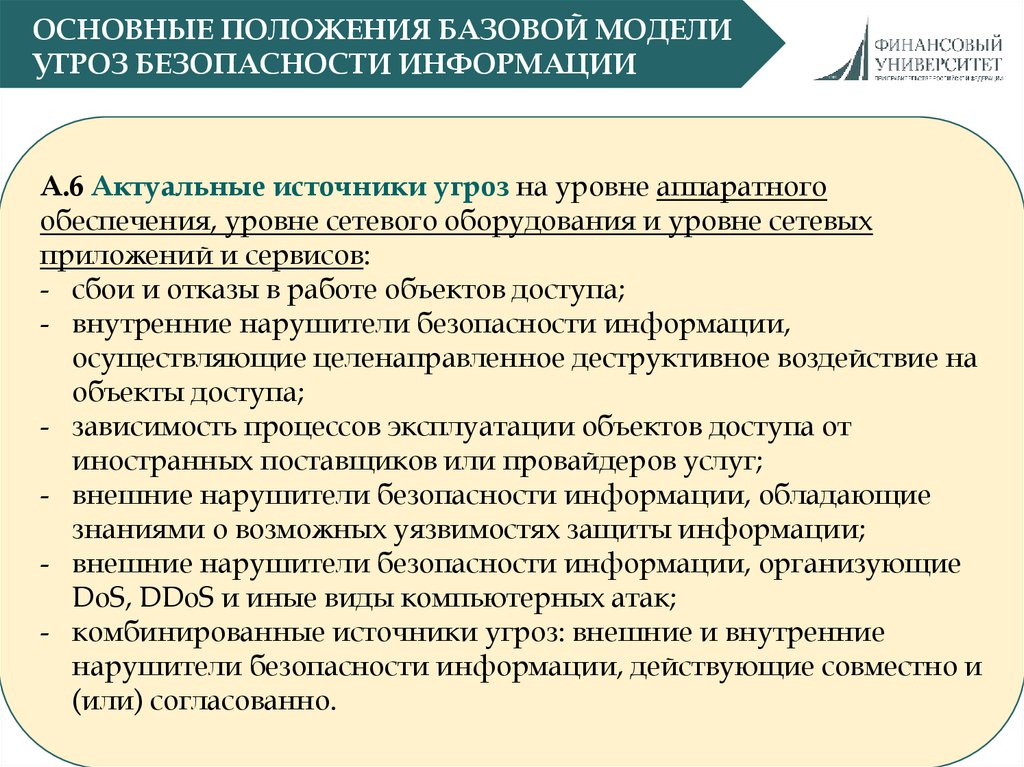

ОСНОВНЫЕ ПОЛОЖЕНИЯ БАЗОВОЙ МОДЕЛИУГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

А.6 Актуальные источники угроз на уровне аппаратного

обеспечения, уровне сетевого оборудования и уровне сетевых

приложений и сервисов:

- сбои и отказы в работе объектов доступа;

- внутренние нарушители безопасности информации,

осуществляющие целенаправленное деструктивное воздействие на

объекты доступа;

- зависимость процессов эксплуатации объектов доступа от

иностранных поставщиков или провайдеров услуг;

- внешние нарушители безопасности информации, обладающие

знаниями о возможных уязвимостях защиты информации;

- внешние нарушители безопасности информации, организующие

DoS, DDoS и иные виды компьютерных атак;

- комбинированные источники угроз: внешние и внутренние

нарушители безопасности информации, действующие совместно и

(или) согласованно.

20.

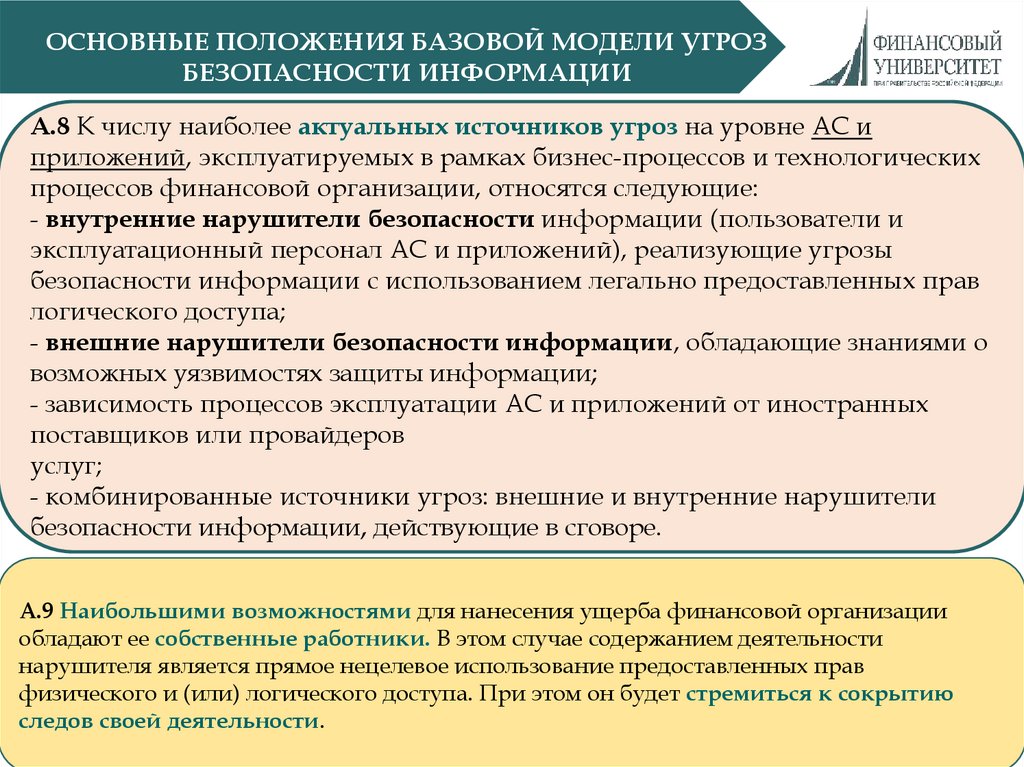

ОСНОВНЫЕ ПОЛОЖЕНИЯ БАЗОВОЙ МОДЕЛИ УГРОЗБЕЗОПАСНОСТИ ИНФОРМАЦИИ

А.8 К числу наиболее актуальных источников угроз на уровне АС и

приложений, эксплуатируемых в рамках бизнес-процессов и технологических

процессов финансовой организации, относятся следующие:

- внутренние нарушители безопасности информации (пользователи и

эксплуатационный персонал АС и приложений), реализующие угрозы

безопасности информации с использованием легально предоставленных прав

логического доступа;

- внешние нарушители безопасности информации, обладающие знаниями о

возможных уязвимостях защиты информации;

- зависимость процессов эксплуатации АС и приложений от иностранных

поставщиков или провайдеров

услуг;

- комбинированные источники угроз: внешние и внутренние нарушители

безопасности информации, действующие в сговоре.

А.9 Наибольшими возможностями для нанесения ущерба финансовой организации

обладают ее собственные работники. В этом случае содержанием деятельности

нарушителя является прямое нецелевое использование предоставленных прав

физического и (или) логического доступа. При этом он будет стремиться к сокрытию

следов своей деятельности.

21.

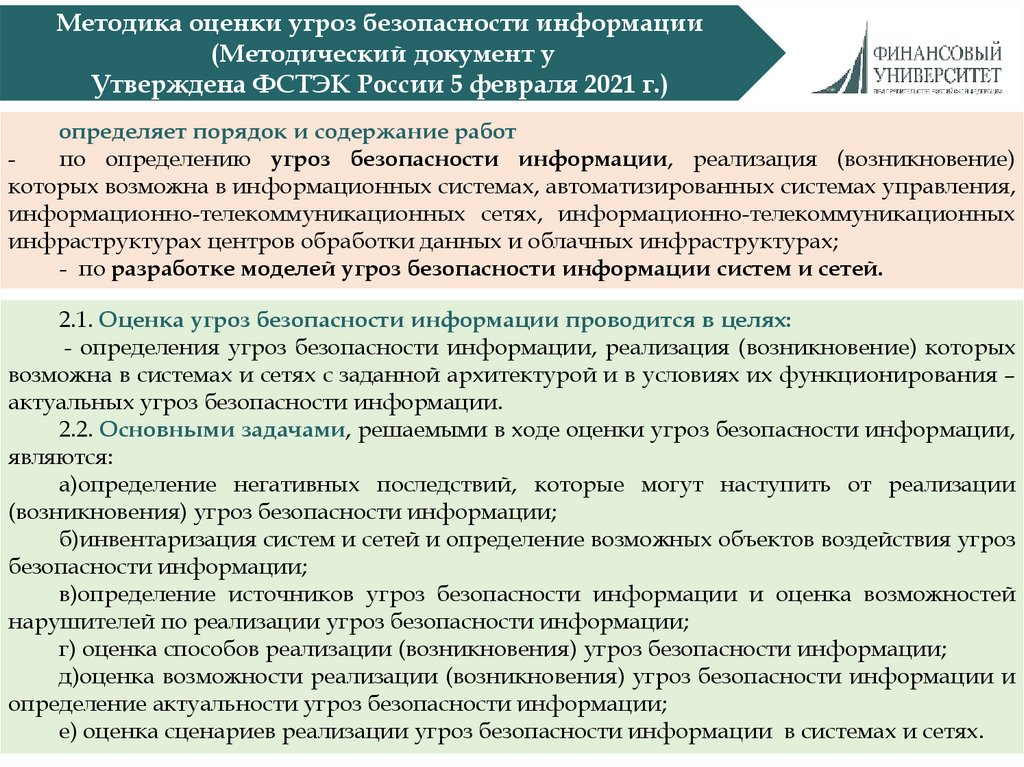

Методика оценки угроз безопасности информации(Методический документ у

Утверждена ФСТЭК России 5 февраля 2021 г.)

определяет порядок и содержание работ

по определению угроз безопасности информации, реализация (возникновение)

которых возможна в информационных системах, автоматизированных системах управления,

информационно-телекоммуникационных сетях, информационно-телекоммуникационных

инфраструктурах центров обработки данных и облачных инфраструктурах;

- по разработке моделей угроз безопасности информации систем и сетей.

2.1. Оценка угроз безопасности информации проводится в целях:

- определения угроз безопасности информации, реализация (возникновение) которых

возможна в системах и сетях с заданной архитектурой и в условиях их функционирования –

актуальных угроз безопасности информации.

2.2. Основными задачами, решаемыми в ходе оценки угроз безопасности информации,

являются:

а)определение негативных последствий, которые могут наступить от реализации

(возникновения) угроз безопасности информации;

б)инвентаризация систем и сетей и определение возможных объектов воздействия угроз

безопасности информации;

в)определение источников угроз безопасности информации и оценка возможностей

нарушителей по реализации угроз безопасности информации;

г) оценка способов реализации (возникновения) угроз безопасности информации;

д)оценка возможности реализации (возникновения) угроз безопасности информации и

определение актуальности угроз безопасности информации;

е) оценка сценариев реализации угроз безопасности информации в системах и сетях.

22.

Методика оценки угроз безопасности информации(Методический документ у

Утверждена ФСТЭК России 5 февраля 2021 г.)

Документация

на системы и сети

Описания шаблонов атак из

открытых источников

Банк данных угроз

ФСТЭК России

Описание

критических

процессов

Этап 3.

Оценка

возможности

реализации

угроз и их

актуальности

Этап 2.

Определение

объектов

воздействий

Этап 1.

Определение

негативных

последствий

Системы и сети

Анализ документации систем и сетей и иных исходных данных

Определение негативных последствий

от реализации угроз

Анализ документации систем и сетей и иных исходных данных

Инвентаризация систем и сетей

Определение групп информационных ресурсов

и компонентов систем и сетей

Определение источников угроз

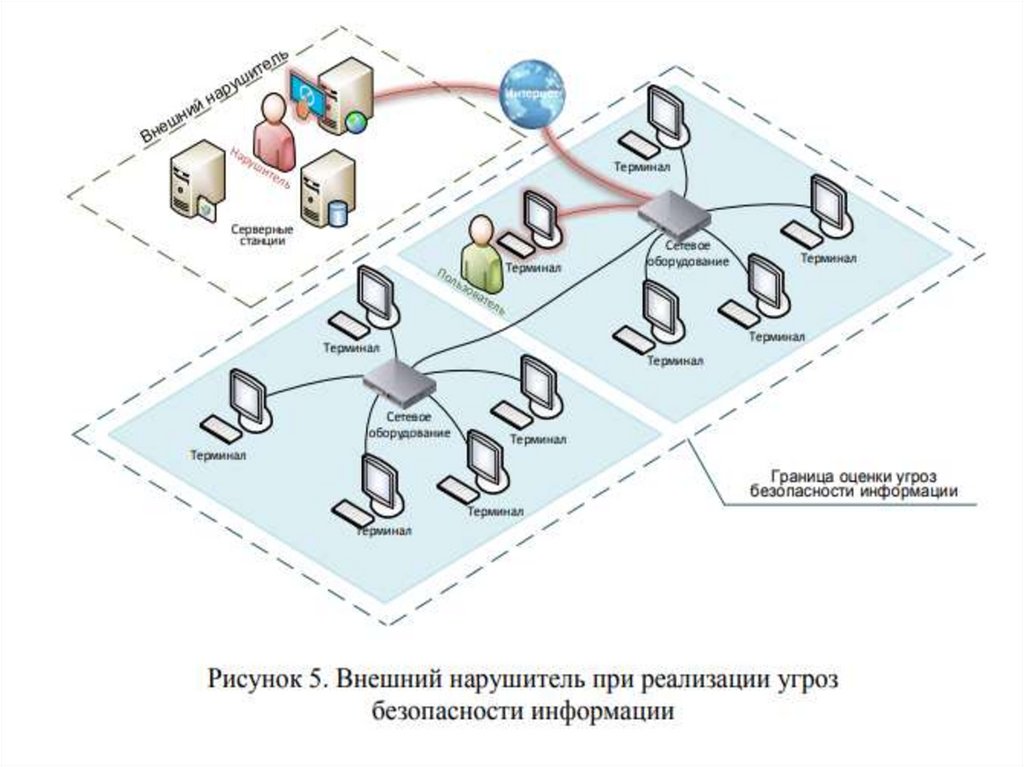

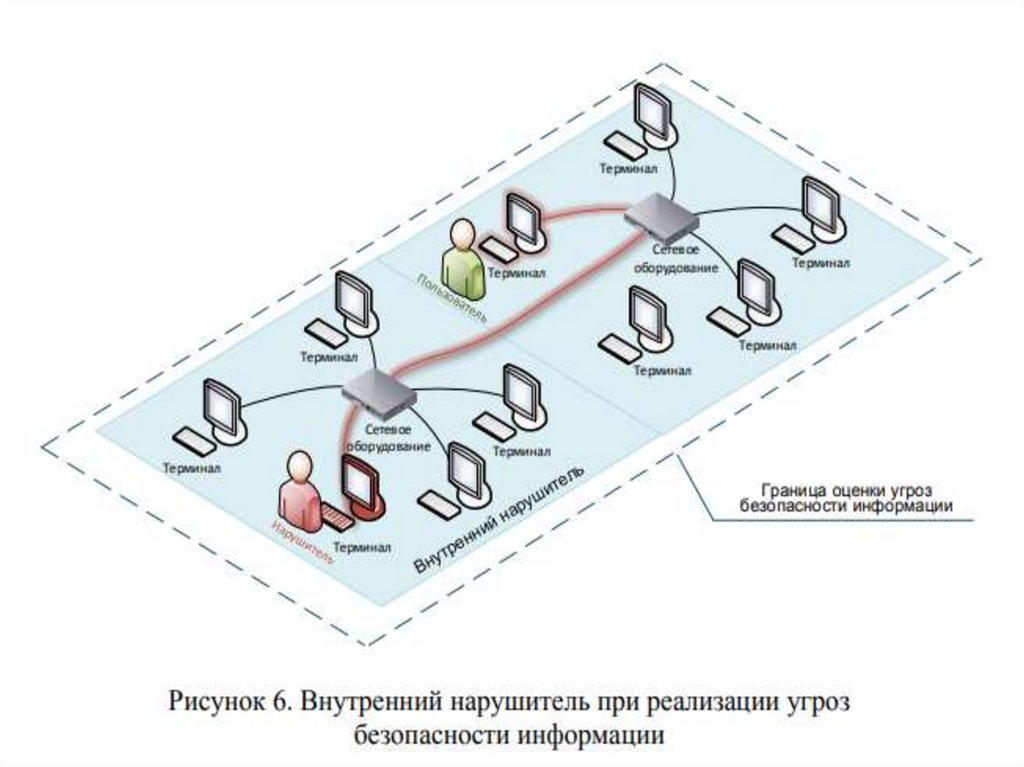

Граница оценки угроз

безопасности

информации

Оценка способов реализации угроз

Оценка актуальности угроз

Рис 3.1. Общая схема проведения оценки угроз

безопасности информации

Рис 3.2. Уровни архитектуры систем и сетей, на которых

определяются объекты воздействия

23.

24.

Методикаоценки

угроз

безопасности

информации

Методика

оценки

угроз

безопасности

информации

(Методический

документ у документ у

(Методический

ФСТЭК

России

5 февраля

2021 информации

г.) г.)

3.Утверждена

Модели

угроз

и нарушителей

безопасности

Утверждена

ФСТЭК

России

5 февраля

2021

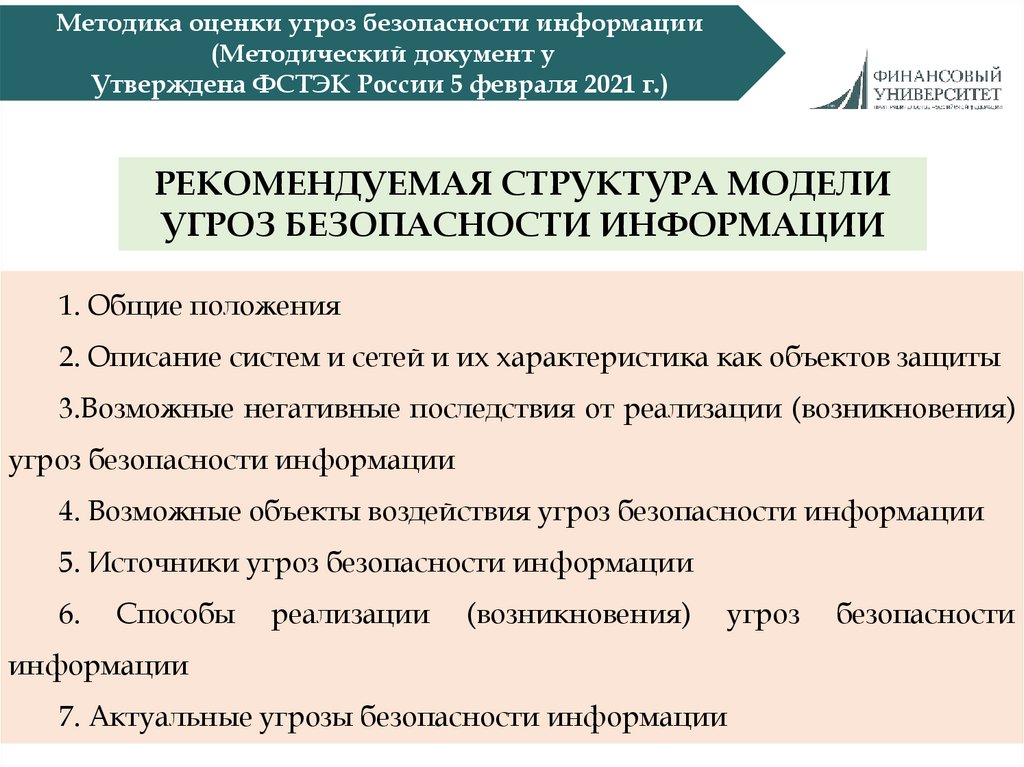

РЕКОМЕНДУЕМАЯ СТРУКТУРА МОДЕЛИ

УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

1. Общие положения

2. Описание систем и сетей и их характеристика как объектов защиты

3.Возможные негативные последствия от реализации (возникновения)

угроз безопасности информации

4. Возможные объекты воздействия угроз безопасности информации

5. Источники угроз безопасности информации

6.

Способы

реализации

(возникновения)

угроз

информации

7. Актуальные угрозы безопасности информации

безопасности

25.

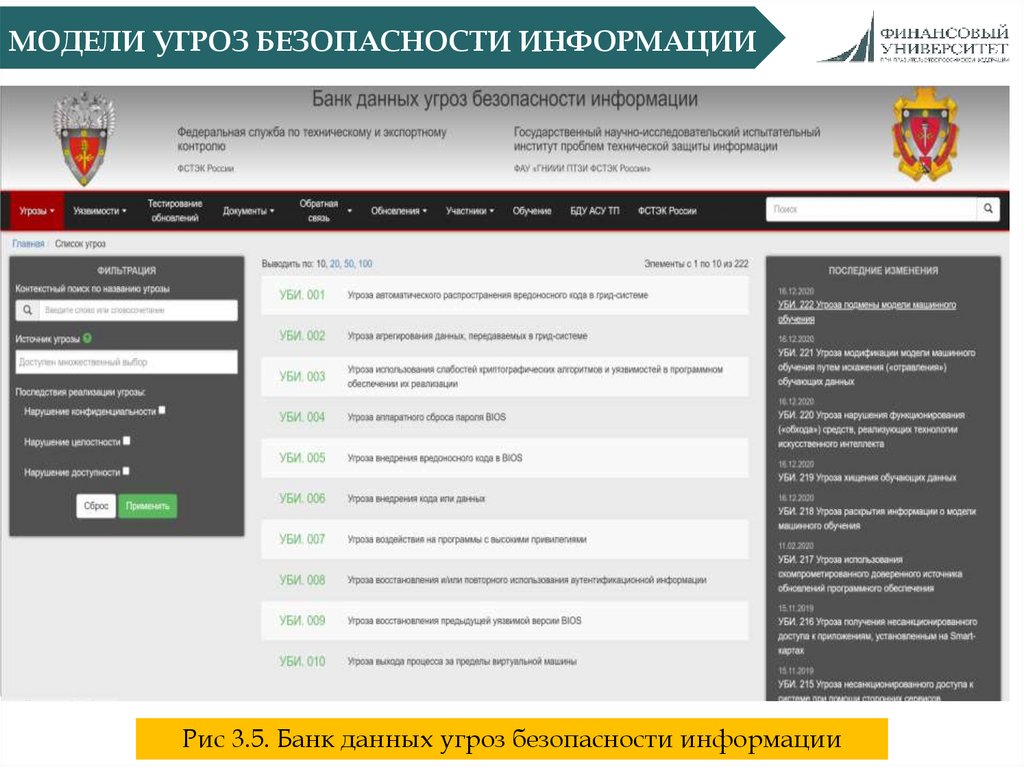

МОДЕЛИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИРис 3.5. Банк данных угроз безопасности информации

26.

27.

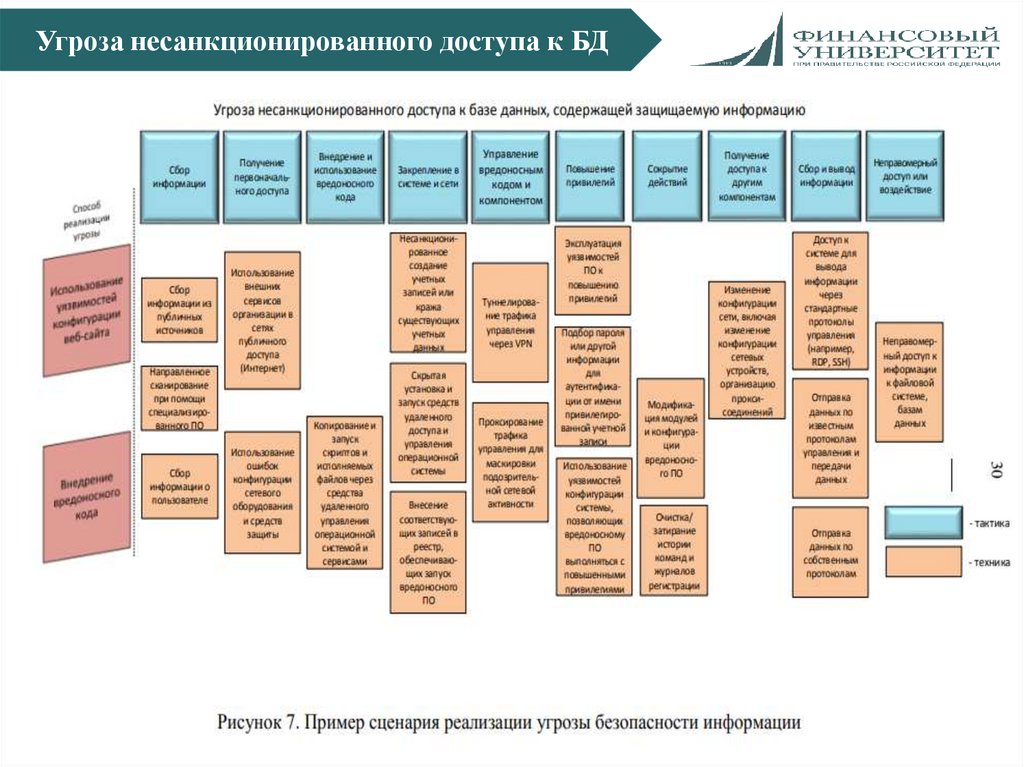

Угроза несанкционированного доступа к БД28.

РЕАЛИЗАЦИЯ УГРОЗ БЕЗОПАСНОСТИ29.

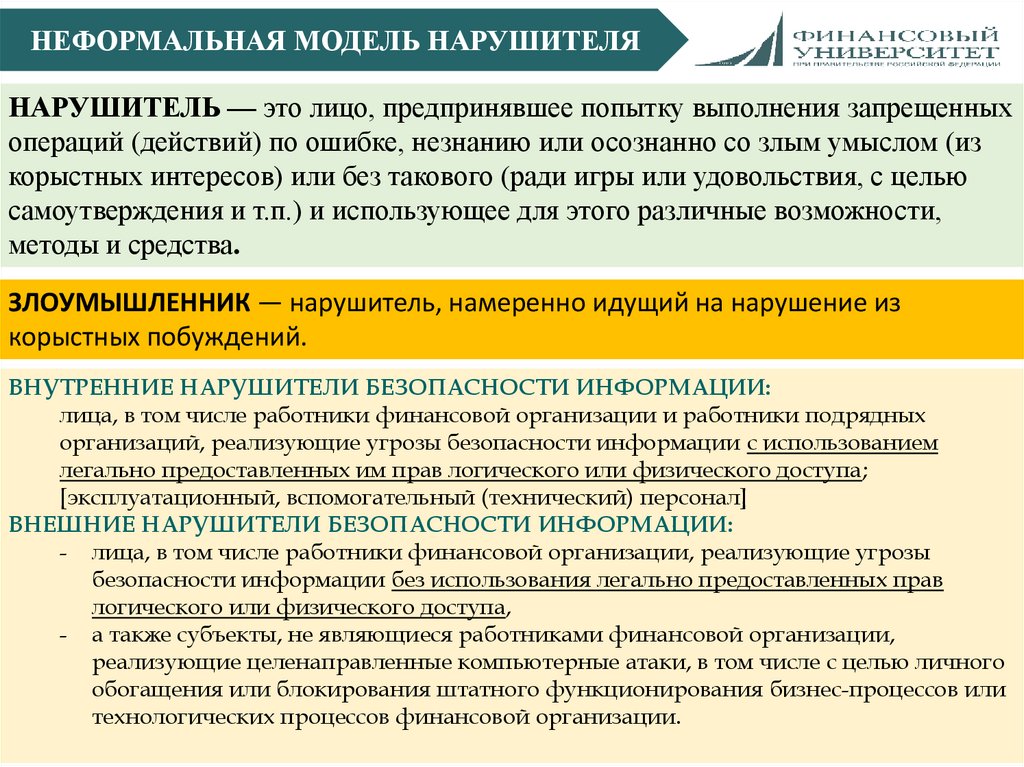

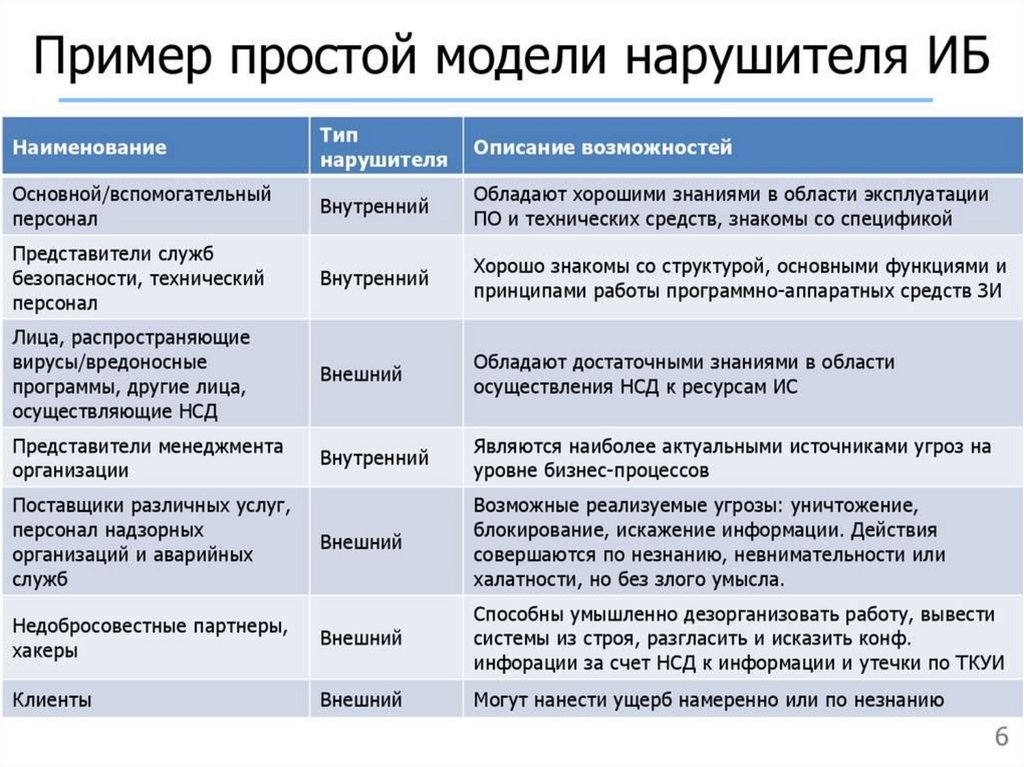

НЕФОРМАЛЬНАЯ МОДЕЛЬ НАРУШИТЕЛЯНАРУШИТЕЛЬ — это лицо, предпринявшее попытку выполнения запрещенных

операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из

корыстных интересов) или без такового (ради игры или удовольствия, с целью

самоутверждения и т.п.) и использующее для этого различные возможности,

методы и средства.

ЗЛОУМЫШЛЕННИК — нарушитель, намеренно идущий на нарушение из

корыстных побуждений.

ВНУТРЕННИЕ НАРУШИТЕЛИ БЕЗОПАСНОСТИ ИНФОРМАЦИИ:

лица, в том числе работники финансовой организации и работники подрядных

организаций, реализующие угрозы безопасности информации с использованием

легально предоставленных им прав логического или физического доступа;

[эксплуатационный, вспомогательный (технический) персонал]

ВНЕШНИЕ НАРУШИТЕЛИ БЕЗОПАСНОСТИ ИНФОРМАЦИИ:

- лица, в том числе работники финансовой организации, реализующие угрозы

безопасности информации без использования легально предоставленных прав

логического или физического доступа,

- а также субъекты, не являющиеся работниками финансовой организации,

реализующие целенаправленные компьютерные атаки, в том числе с целью личного

обогащения или блокирования штатного функционирования бизнес-процессов или

технологических процессов финансовой организации.

30.

31.

32.

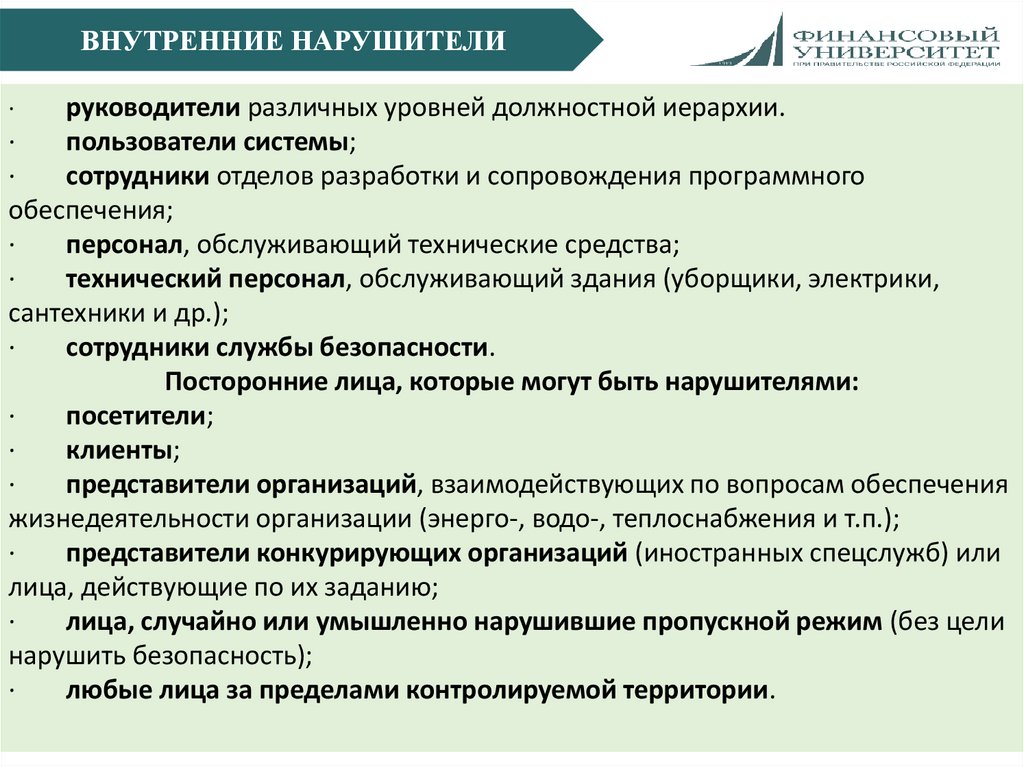

ВНУТРЕННИЕ НАРУШИТЕЛИруководители различных уровней должностной иерархии.

·

пользователи системы;

·

сотрудники отделов разработки и сопровождения программного

обеспечения;

·

персонал, обслуживающий технические средства;

·

технический персонал, обслуживающий здания (уборщики, электрики,

сантехники и др.);

·

сотрудники службы безопасности.

Посторонние лица, которые могут быть нарушителями:

·

посетители;

·

клиенты;

·

представители организаций, взаимодействующих по вопросам обеспечения

жизнедеятельности организации (энерго-, водо-, теплоснабжения и т.п.);

·

представители конкурирующих организаций (иностранных спецслужб) или

лица, действующие по их заданию;

·

лица, случайно или умышленно нарушившие пропускной режим (без цели

нарушить безопасность);

·

любые лица за пределами контролируемой территории.

·

33.

Определение и основные способынесанкционированного доступа

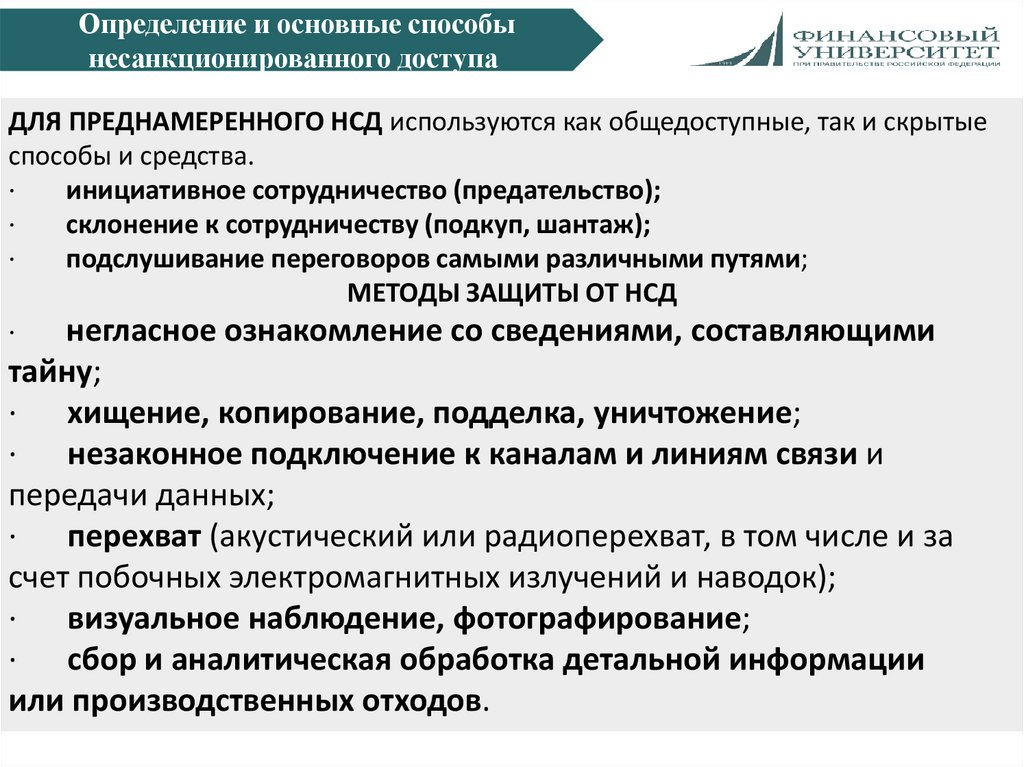

ДЛЯ ПРЕДНАМЕРЕННОГО НСД используются как общедоступные, так и скрытые

способы и средства.

·

инициативное сотрудничество (предательство);

·

склонение к сотрудничеству (подкуп, шантаж);

·

подслушивание переговоров самыми различными путями;

МЕТОДЫ ЗАЩИТЫ ОТ НСД

·

негласное ознакомление со сведениями, составляющими

тайну;

· хищение, копирование, подделка, уничтожение;

· незаконное подключение к каналам и линиям связи и

передачи данных;

· перехват (акустический или радиоперехват, в том числе и за

счет побочных электромагнитных излучений и наводок);

· визуальное наблюдение, фотографирование;

· сбор и аналитическая обработка детальной информации

или производственных отходов.

34.

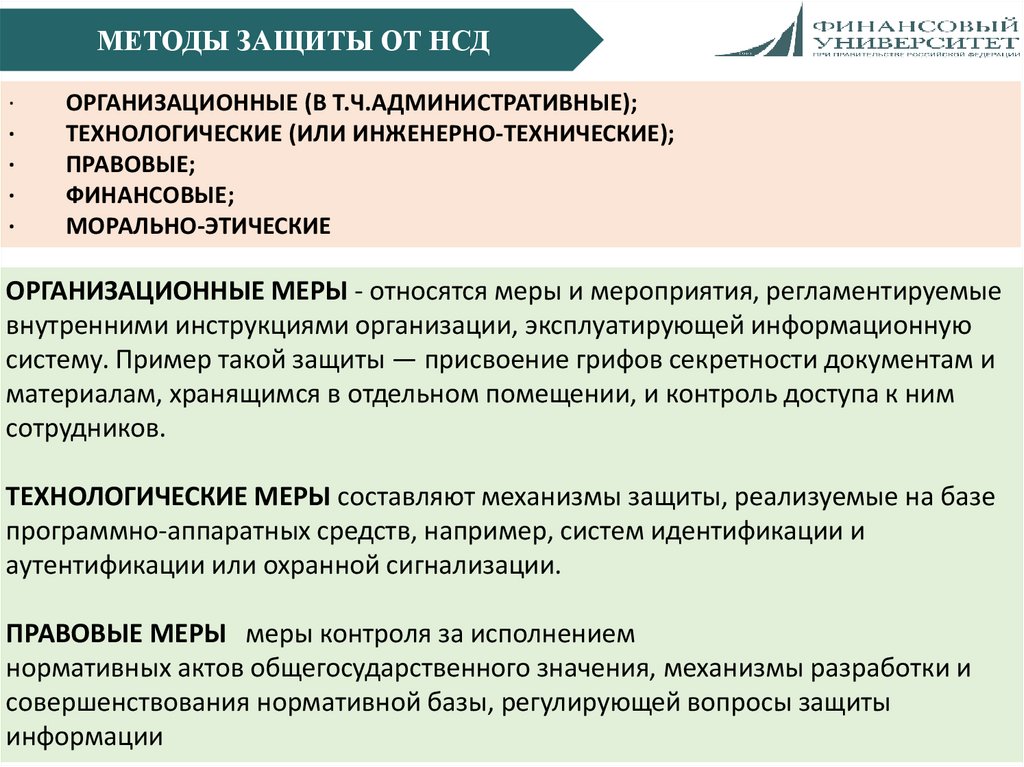

МЕТОДЫ ЗАЩИТЫ ОТ НСД·

·

·

·

·

ОРГАНИЗАЦИОННЫЕ (В Т.Ч.АДМИНИСТРАТИВНЫЕ);

ТЕХНОЛОГИЧЕСКИЕ (ИЛИ ИНЖЕНЕРНО-ТЕХНИЧЕСКИЕ);

ПРАВОВЫЕ;

ФИНАНСОВЫЕ;

МОРАЛЬНО-ЭТИЧЕСКИЕ

ОРГАНИЗАЦИОННЫЕ МЕРЫ - относятся меры и мероприятия, регламентируемые

внутренними инструкциями организации, эксплуатирующей информационную

систему. Пример такой защиты — присвоение грифов секретности документам и

материалам, хранящимся в отдельном помещении, и контроль доступа к ним

сотрудников.

ТЕХНОЛОГИЧЕСКИЕ МЕРЫ составляют механизмы защиты, реализуемые на базе

программно-аппаратных средств, например, систем идентификации и

аутентификации или охранной сигнализации.

ПРАВОВЫЕ МЕРЫ меры контроля за исполнением

нормативных актов общегосударственного значения, механизмы разработки и

совершенствования нормативной базы, регулирующей вопросы защиты

информации

35.

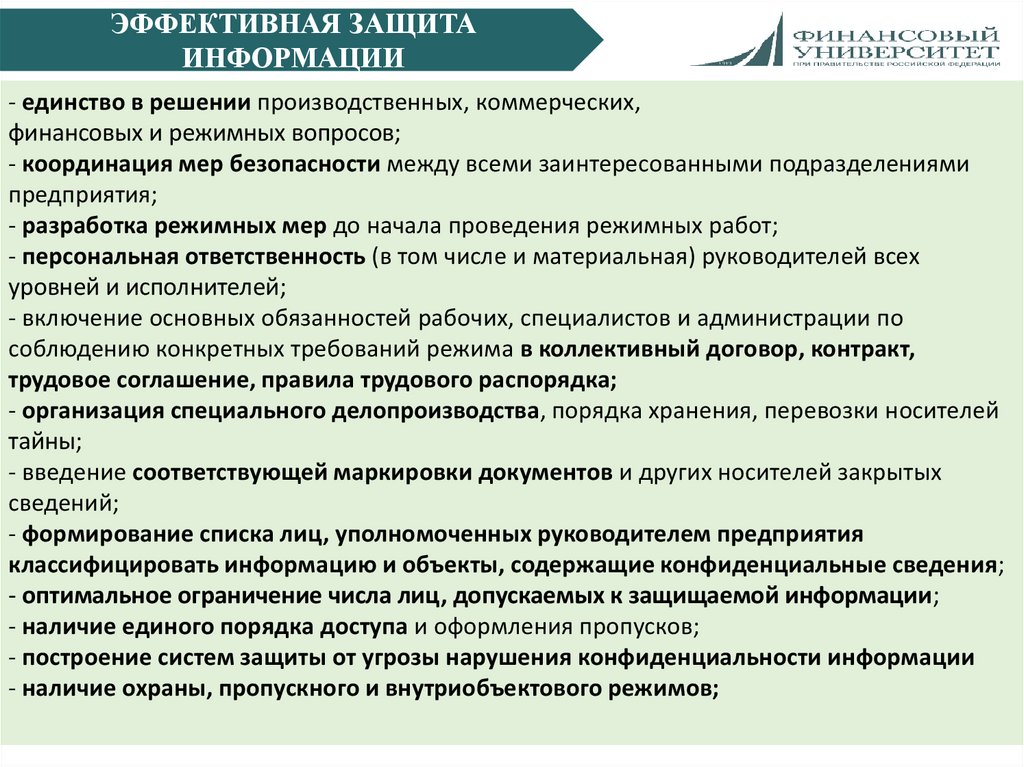

ЭФФЕКТИВНАЯ ЗАЩИТАИНФОРМАЦИИ

- единство в решении производственных, коммерческих,

финансовых и режимных вопросов;

- координация мер безопасности между всеми заинтересованными подразделениями

предприятия;

- разработка режимных мер до начала проведения режимных работ;

- персональная ответственность (в том числе и материальная) руководителей всех

уровней и исполнителей;

- включение основных обязанностей рабочих, специалистов и администрации по

соблюдению конкретных требований режима в коллективный договор, контракт,

трудовое соглашение, правила трудового распорядка;

- организация специального делопроизводства, порядка хранения, перевозки носителей

тайны;

- введение соответствующей маркировки документов и других носителей закрытых

сведений;

- формирование списка лиц, уполномоченных руководителем предприятия

классифицировать информацию и объекты, содержащие конфиденциальные сведения;

- оптимальное ограничение числа лиц, допускаемых к защищаемой информации;

- наличие единого порядка доступа и оформления пропусков;

- построение систем защиты от угрозы нарушения конфиденциальности информации

- наличие охраны, пропускного и внутриобъектового режимов;

36.

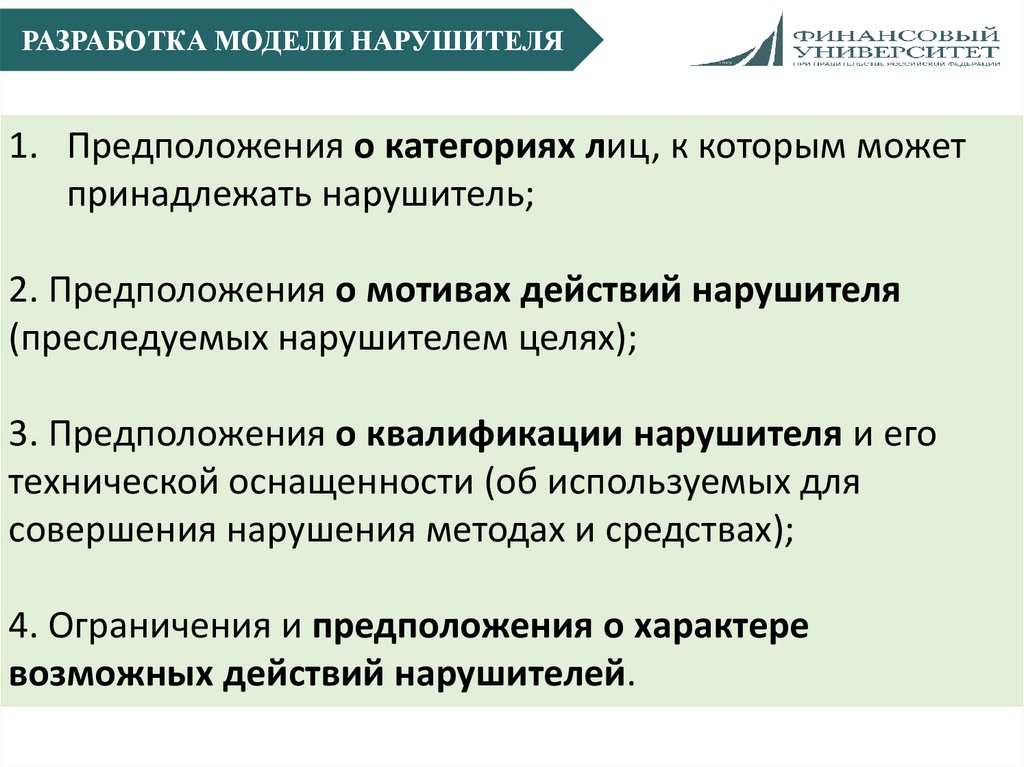

РАЗРАБОТКА МОДЕЛИ НАРУШИТЕЛЯ1. Предположения о категориях лиц, к которым может

принадлежать нарушитель;

2. Предположения о мотивах действий нарушителя

(преследуемых нарушителем целях);

3. Предположения о квалификации нарушителя и его

технической оснащенности (об используемых для

совершения нарушения методах и средствах);

4. Ограничения и предположения о характере

возможных действий нарушителей.

37.

38.

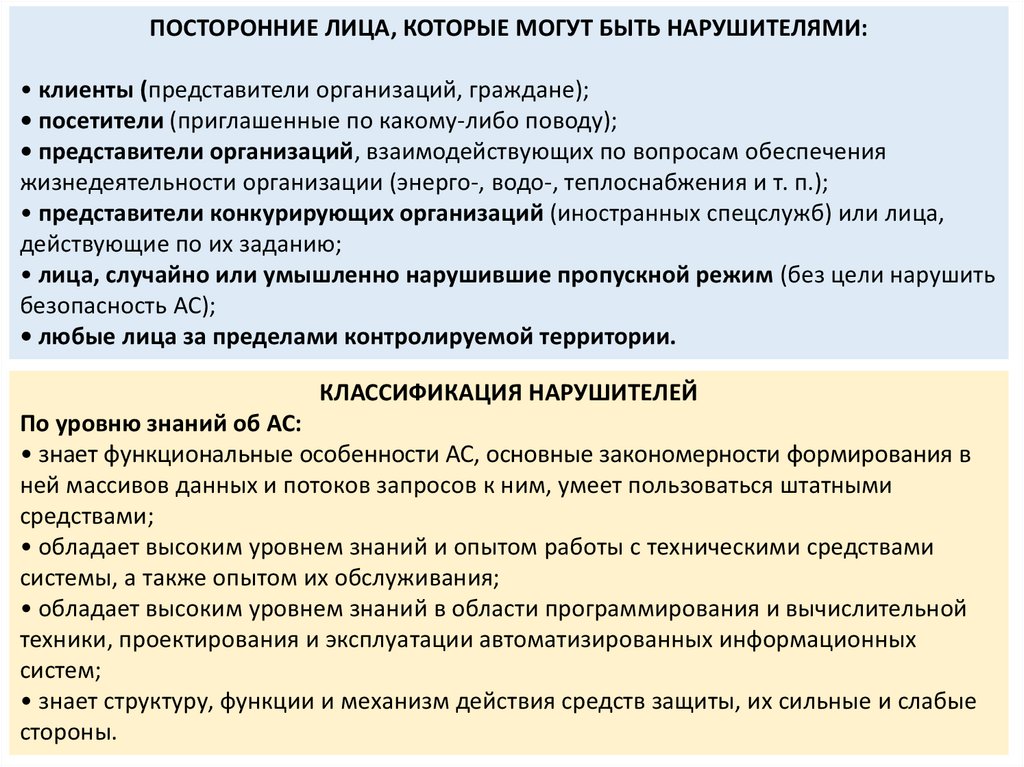

ПОСТОРОННИЕ ЛИЦА, КОТОРЫЕ МОГУТ БЫТЬ НАРУШИТЕЛЯМИ:• клиенты (представители организаций, граждане);

• посетители (приглашенные по какому-либо поводу);

• представители организаций, взаимодействующих по вопросам обеспечения

жизнедеятельности организации (энерго-, водо-, теплоснабжения и т. п.);

• представители конкурирующих организаций (иностранных спецслужб) или лица,

действующие по их заданию;

• лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить

безопасность АС);

• любые лица за пределами контролируемой территории.

КЛАССИФИКАЦИЯ НАРУШИТЕЛЕЙ

По уровню знаний об АС:

• знает функциональные особенности АС, основные закономерности формирования в

ней массивов данных и потоков запросов к ним, умеет пользоваться штатными

средствами;

• обладает высоким уровнем знаний и опытом работы с техническими средствами

системы, а также опытом их обслуживания;

• обладает высоким уровнем знаний в области программирования и вычислительной

техники, проектирования и эксплуатации автоматизированных информационных

систем;

• знает структуру, функции и механизм действия средств защиты, их сильные и слабые

стороны.

39.

40.

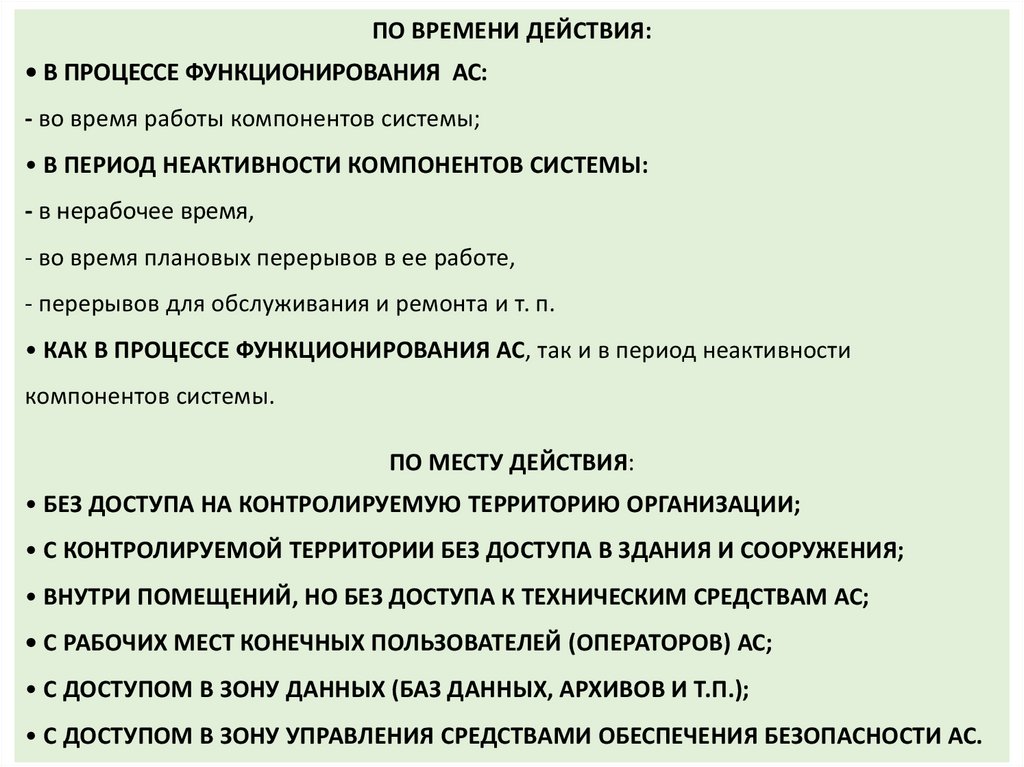

ПО ВРЕМЕНИ ДЕЙСТВИЯ:• В ПРОЦЕССЕ ФУНКЦИОНИРОВАНИЯ АС:

- во время работы компонентов системы;

• В ПЕРИОД НЕАКТИВНОСТИ КОМПОНЕНТОВ СИСТЕМЫ:

- в нерабочее время,

- во время плановых перерывов в ее работе,

- перерывов для обслуживания и ремонта и т. п.

• КАК В ПРОЦЕССЕ ФУНКЦИОНИРОВАНИЯ АС, так и в период неактивности

компонентов системы.

ПО МЕСТУ ДЕЙСТВИЯ:

• БЕЗ ДОСТУПА НА КОНТРОЛИРУЕМУЮ ТЕРРИТОРИЮ ОРГАНИЗАЦИИ;

• С КОНТРОЛИРУЕМОЙ ТЕРРИТОРИИ БЕЗ ДОСТУПА В ЗДАНИЯ И СООРУЖЕНИЯ;

• ВНУТРИ ПОМЕЩЕНИЙ, НО БЕЗ ДОСТУПА К ТЕХНИЧЕСКИМ СРЕДСТВАМ АС;

• С РАБОЧИХ МЕСТ КОНЕЧНЫХ ПОЛЬЗОВАТЕЛЕЙ (ОПЕРАТОРОВ) АС;

• С ДОСТУПОМ В ЗОНУ ДАННЫХ (БАЗ ДАННЫХ, АРХИВОВ И Т.П.);

• С ДОСТУПОМ В ЗОНУ УПРАВЛЕНИЯ СРЕДСТВАМИ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ АС.

41.

42.

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИЗАЩИТА ИНФОРМАЦИИ

РАЗРАБОТКА БЕЗОПАСНОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Угрозы безопасности информации при разработке

программного обеспечения (ГОСТ Р 58412-2019)

С учетом возможностей по доступу к среде разработки ПО

нарушителей в настоящем стандарте подразделяют на два типа:

- ВНЕШНИЕ НАРУШИТЕЛИ - лица, не имеющие доступа к среде разработки ПО и

реализующие угрозы безопасности информации из выделенных (ведомственных,

корпоративных) сетей связи, внешних сетей связи общего пользования;

- ВНУТРЕННИЕ НАРУШИТЕЛИ - лица, имеющие постоянный или разовый доступ к

среде разработки ПО.

Внутренние нарушители могут реализовывать угрозы безопасности информации

при разработке ПО путем:

- влияния на процессы жизненного цикла ПО;

- осуществления преднамеренных или непреднамеренных действий в отношении

отдельных объектов среды разработки ПО;

- осуществления преднамеренных действий в отношении отдельных объектов среды

разработки ПО, в том числе элементов конфигурации, выполняя

несанкционированный доступ.

Внешние нарушители могут реализовывать угрозы безопасности информации при

разработке ПО путем удаленного доступа к объектам среды разработки ПО.

43.

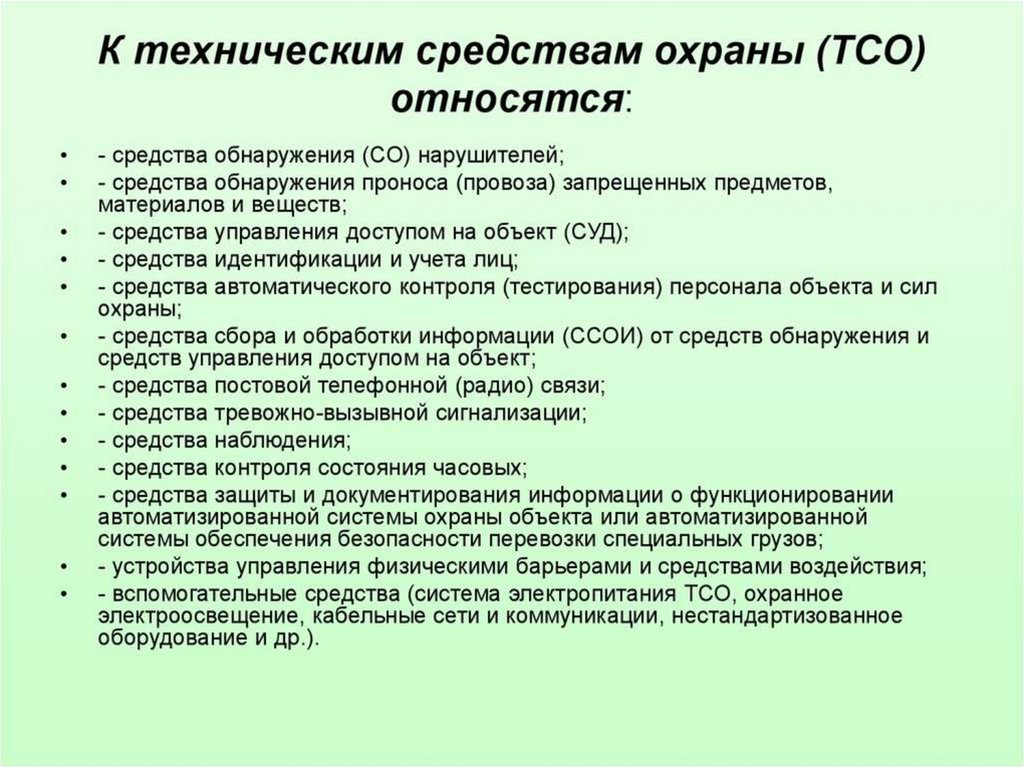

2 ВОПРОС. ТЕХНИЧЕСКИЕ СРЕДСТВАОХРАНЫ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ

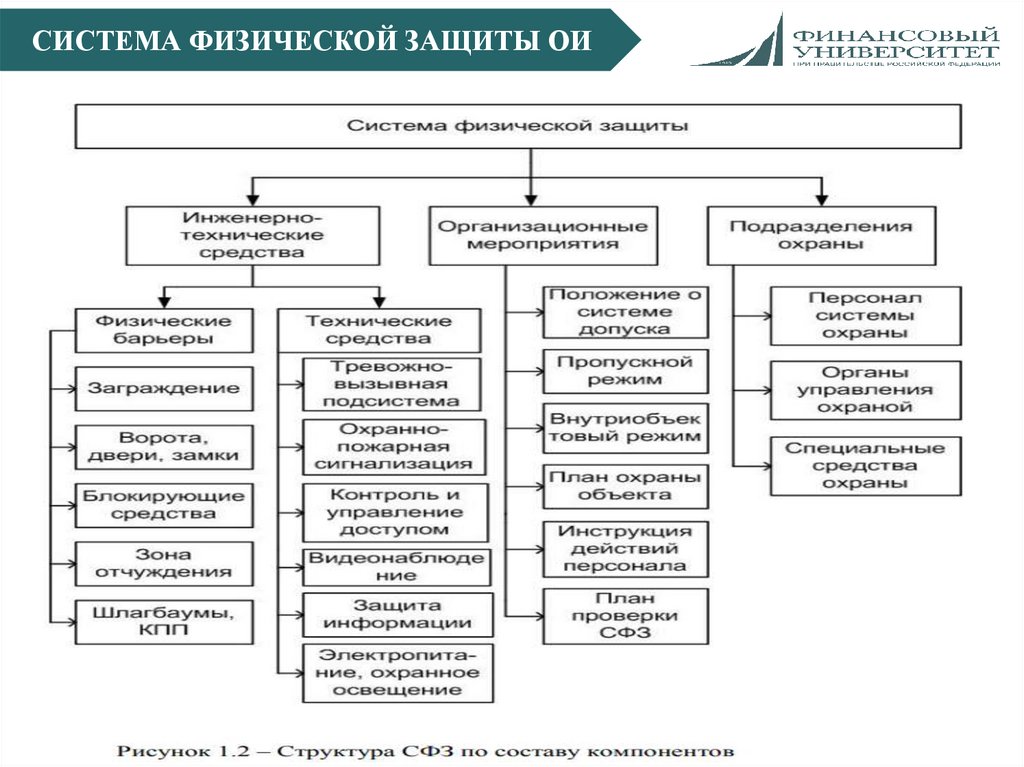

СИСТЕМЫ ФИЗИЧЕСКОЙ ЗАЩИТЫ представляют собой совокупность

физических, инженерно-технических, организационных мероприятий и

действий охранных подразделений, предназначенных для защиты объекта от

несанкционированных действий нарушителя.

ДЛЯ РЕШЕНИЯ ЗАДАЧ ПРОЕКТИРОВАНИЯ СИСТЕМЫ ФИЗИЧЕСКОЙ ЗАЩИТЫ

ВЫЯСНЯЮТСЯ СЛЕДУЮЩИЕ ВОПРОСЫ:

− площадь территории объекта;

− количество зданий;

− количество локальных зон;

− ценность защищаемых ресурсов;

− месторасположение защищаемых ресурсов в структуре объекта;

− категория объекта по различным критериям (техническая

укрепленность, пожарная безопасность, значимость объектов по

функционально-отраслевым признакам);

− анализ близлежащих объектов и другие.

44.

НОРМАТИВНЫЕ ДОКУМЕНТЫ ПОФИЗИЧЕСКОЙ ЗАЩИТЕ ОИ

− Р 78.36.007-99 «Выбор и применение средств

охранно-пожарной сигнализации и средств технической

укрепленности для оборудования объектов.

Рекомендации»;

− РД 78.36.003-2002 «Инженерно-техническая

укрепленность. Технические средства охраны.

Требования и нормы проектирования по защите

объектов от преступных посягательств»;

− СП 132.13330.2011 «Обеспечение

антитеррористической защищенности зданий и

сооружений. Общие требования проектирования. Свод

правил»;

− ГОСТ Р 50776-95 (МЭК 60839-1-4:1989) «Системы

тревожной сигнализации».

45.

ЦЕЛЬ И ЗАДАЧИ ФИЗИЧЕСКОЙ ЗАЩИТЫ ОИЦЕЛЬ ФИЗИЧЕСКОЙ ЗАЩИТЫ – это обеспечение заданного уровня

безопасности объекта путем предотвращения несанкционированного

доступа на объект физических лиц, транспортных средств и грузов, обнаружения

и задержки нарушителей, предотвращения диверсий и чрезвычайных ситуаций.

ЗАДАЧИ ФИЗИЧЕСКОЙ ЗАЩИТЫ:

− предупреждение случаев несанкционированного доступа на объекты

предприятия;

− своевременное обнаружение несанкционированных действий на

территории предприятия;

− задержка (замедление) проникновения нарушителя, создание

препятствий его действиям;

− пресечение несанкционированных действий на территории

предприятия;

− задержание лиц, причастных к подготовке или совершению диверсии,

хищению носителей конфиденциальной информации или иных

материальных ценностей предприятия.

46.

СИСТЕМА ФИЗИЧЕСКОЙ ЗАЩИТЫ ОИ47.

СИСТЕМА ФИЗИЧЕСКОЙ ЗАЩИТЫ ОИ48.

СИСТЕМА ФИЗИЧЕСКОЙ ЗАЩИТЫ ОИ1. ФИЗИЧЕСКИЕ БАРЬЕРЫ:

- заграждения различных видов;

- ворота и калитки, шлюзы;

- двери, замки;

- блокирующие средства (шлагбаумы, противотаранные устройства, барьеры

безопасности и т.д.).

2. ТЕХНИЧЕСКИЕ СРЕДСТВА включают достаточно сложные подсистемы:

− охранной сигнализации: средства обнаружения, система сбора и

обработки информации;

− системы пожарной сигнализации;

− тревожно-вызывной сигнализации;

− контроля и управления доступом;

− оптико-электронного наблюдения и оценки обстановки;

− оперативной связи и оповещения (в том числе средства проводной

связи и радиосвязи);

− защиты информации;

− обеспечения электропитания и охранного электроосвещения.

49.

ПРИНЦИПЫ ФИЗИЧЕСКОЙ ЗАЩИТЫ− непрерывность;

− целенаправленность;

− конкретность;

− активность;

− надежность;

− комплексность;

− гибкость;

− скрытность;

− экономичность;

− многозональность;

− многорубежность;

− равнопрочность рубежа контролируемой зоны;

− ограниченный доступ к элементам системы защиты;

− адаптируемость системы защиты к новым угрозам;

− согласованность системы защиты с другими системами

организации

50.

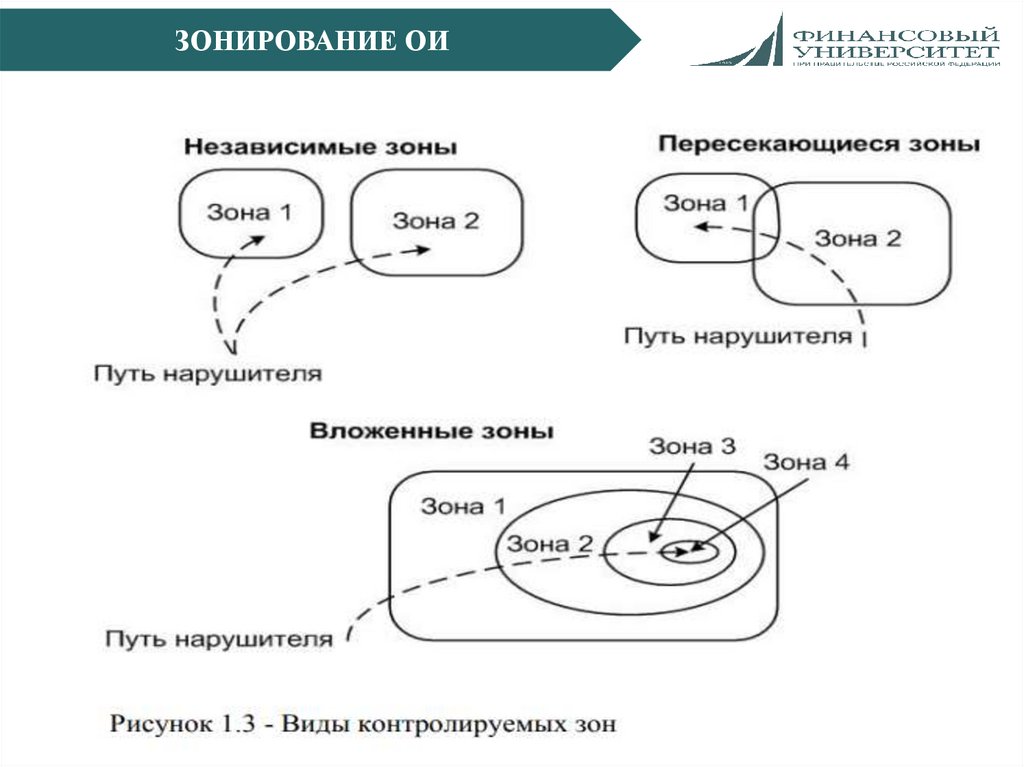

ЗОНИРОВАНИЕ ОИНЕЗАВИСИМЫЕ ЗОНЫ - создаются для зданий и помещений, в

которых выполняются существенно отличающиеся по уровню

доступа работы, либо хранятся информационные или

материальные ценности различной стоимости.

ПЕРЕСЕКАЮЩИЕСЯ ЗОНЫ - характерны для таких мест объекта, к

которым одновременно предъявляются повышенные требования к

безопасности, и с другой стороны в нее имеют доступ многие

сотрудники. Примером служит приемная руководителя

учреждения, уровень безопасности должен быть выше, чем в

коридоре, но его нельзя обеспечить таким же высоким, как в

кабинете руководителя.

ВЛОЖЕННЫЕ ЗОНЫ наиболее распространены, так как позволяют

экономно обеспечить требуемый уровень безопасности.

Безопасность n-вложенной зоны определяется всеми уровнями

предшествующих зон, которые должен преодолеть

злоумышленник, чтобы попасть во вложенную зону.

51.

ЗОНИРОВАНИЕ ОИ52.

В ЗОНЕ ОТТОРЖЕНИЯРАЗМЕЩАЮТСЯ:

1. Средства охранной сигнализации;

2. Охранное освещение, охранное

телевидение;

3. Посты охраны (постовые "грибки");

4. Средства связи постов и нарядов охраны;

5. Указательные и предупредительные знаки.

НА КПП РЕКОМЕНДУЕТСЯ ПРЕДУСМОТРЕТЬ:

1. Помещение для хранения и оформления пропусков

(карточек);

2. Камеру хранения личных вещей персонала и

посетителей объекта;

3. Комнату досмотра;

4. Помещение для сотрудников охраны и размещения

технических средств охраны.

53.

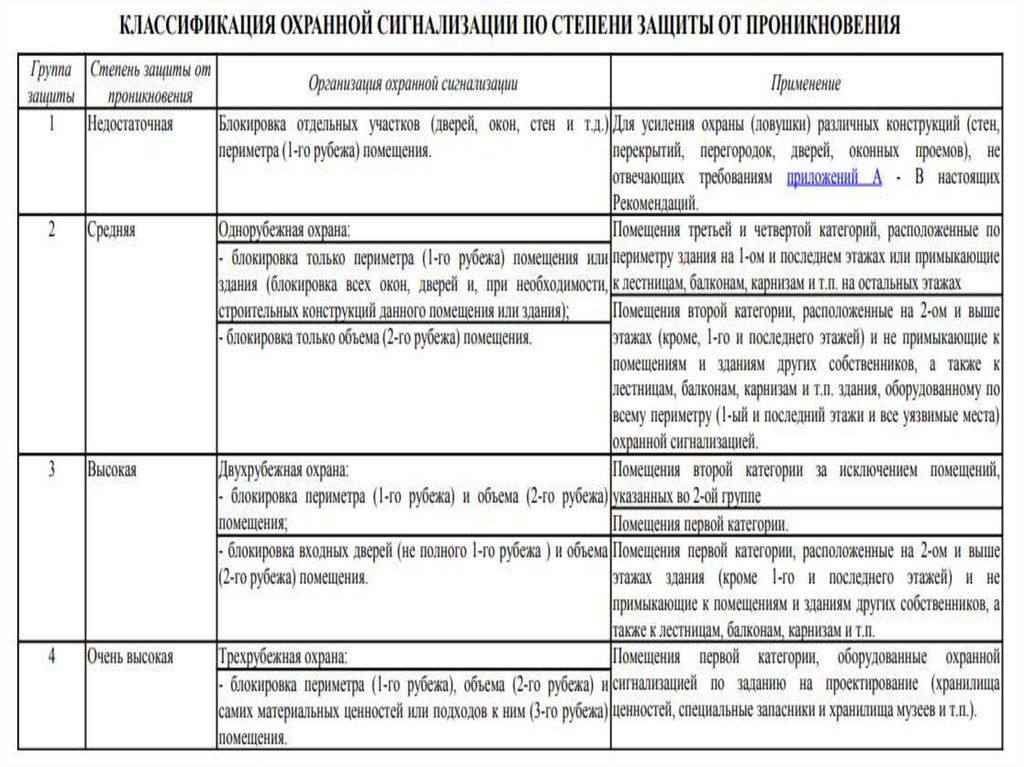

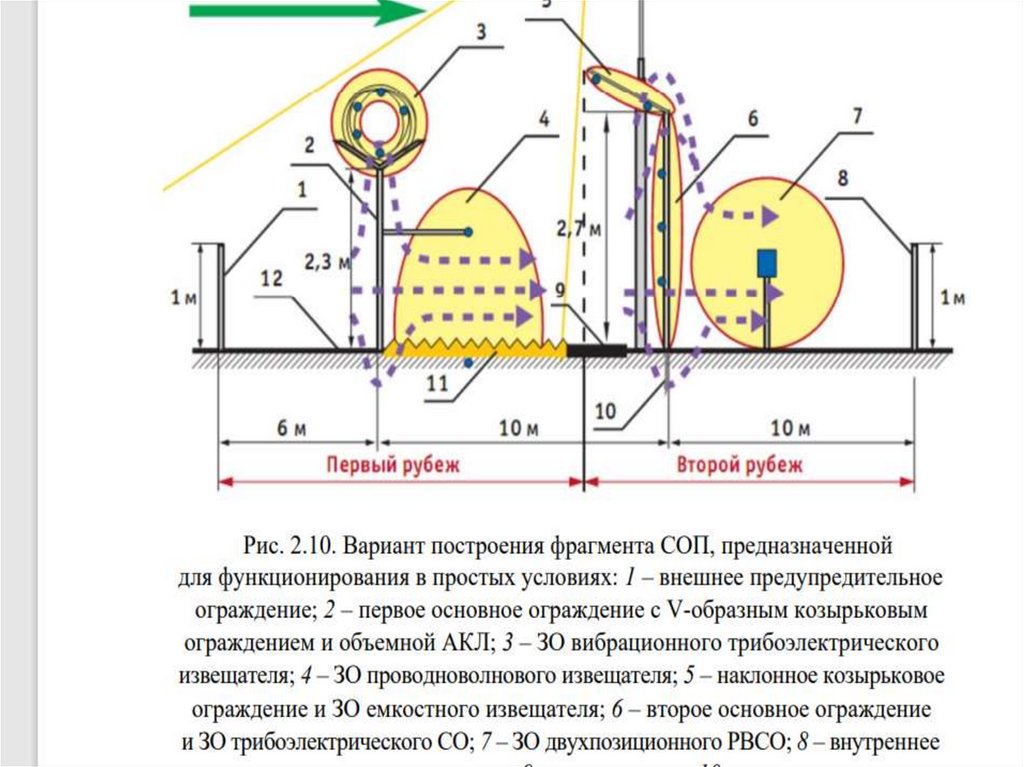

6.1.1. ТЕХНИЧЕСКИЕ СРЕДСТВА ОХРАННОЙ СИГНАЛИЗАЦИИ ПЕРИМЕТРАдолжны выбираться в зависимости от вида предполагаемой угрозы объекту,

помеховой обстановки, рельефа местности, протяженности и технической

укрепленности периметра, типа ограждения, наличия дорог вдоль периметра,

зоны отторжения, ее ширины.

6.1.2. ОХРАННАЯ СИГНАЛИЗАЦИЯ ПЕРИМЕТРА ОБЪЕКТА проектируется, как

правило, однорубежной. Для усиления охраны, определения направления

движения нарушителя, блокировки уязвимых мест следует применять

многорубежную охрану.

6.1.3. ТЕХНИЧЕСКИЕ СРЕДСТВА ОХРАННОЙ СИГНАЛИЗАЦИИ ПЕРИМЕТРА могут

размещаться на ограждении, зданиях, строениях, сооружениях или в зоне

отторжения. Охранные извещатели должны устанавливаться на стенах,

специальных столбах или стойках, обеспечивающих отсутствие колебаний,

вибраций.

6.1.4. ПЕРИМЕТР, С ВХОДЯЩИМИ В НЕГО ВОРОТАМИ И КАЛИТКАМИ, следует

разделять на отдельные охраняемые участки (зоны) с подключением их

отдельными шлейфами сигнализации к ППК малой емкости или к пульту

внутренней охраны, установленных на КПП или в специально выделенном

помещении охраны объекта.

ОСНОВНЫЕ ВОРОТА ДОЛЖНЫ ВЫДЕЛЯТЬСЯ В САМОСТОЯТЕЛЬНЫЙ УЧАСТОК

ПЕРИМЕТРА. Запасные ворота, калитки должны входить в тот участок периметра,

на котором они находятся.

54.

КЛАССИФИКАЦИЯ КОНТРОЛИРУЕМЫХ ЗОН55.

КЛАССИФИКАЦИЯ КОНТРОЛИРУЕМЫХ ЗОНI СВОБОДНАЯ ЗОНА – помещения и прилегающая территория, доступ в которые свободен

для любой категории лиц. Примером такой зоны может быть бюро пропусков, справочное

бюро и др.

II НАБЛЮДАЕМАЯ ЗОНА – помещения и территория, доступ в которые также неограничен,

но за ними ведется систематическое наблюдение силами службы безопасности или

охраны. Типичным примером может служить вестибюль объекта, территория служебной

автостоянки и др.

III РЕГИСТРАЦИОННАЯ ЗОНА – зона, вход в которую свободен для любого посетителя при

условии, что он предъявит для регистрации документ, удостоверяющий его личность.

Такая система часто используется в учреждениях, работающих с большим числом

клиентов.

IV РЕЖИМНАЯ ЗОНА – зона, при входе в которую есть пост охраны. Проход допускается

либо по пропускам установленной формы, либо по именным заявкам лиц, имеющих

соответствующее право.

V ЗОНА УСИЛЕННОЙ ЗАЩИТЫ – к этому типу зоны относятся помещения, в которые

допускаются только сотрудники предприятия, а для посторонних лиц доступ туда

возможен только по специальным пропускам или в сопровождении уполномоченных лиц.

Такого рода помещения, как правило, оборудуются средствами контроля доступа и

охранной сигнализацией. Вход в эту зону может также контролироваться постом охраны.

VI ЗОНА ВЫСШЕЙ ЗАЩИТЫ – зона, вход в которую ограничен не только для клиентов и

посетителей, но и для собственных сотрудников, не имеющих допуска в данные

помещения.

56.

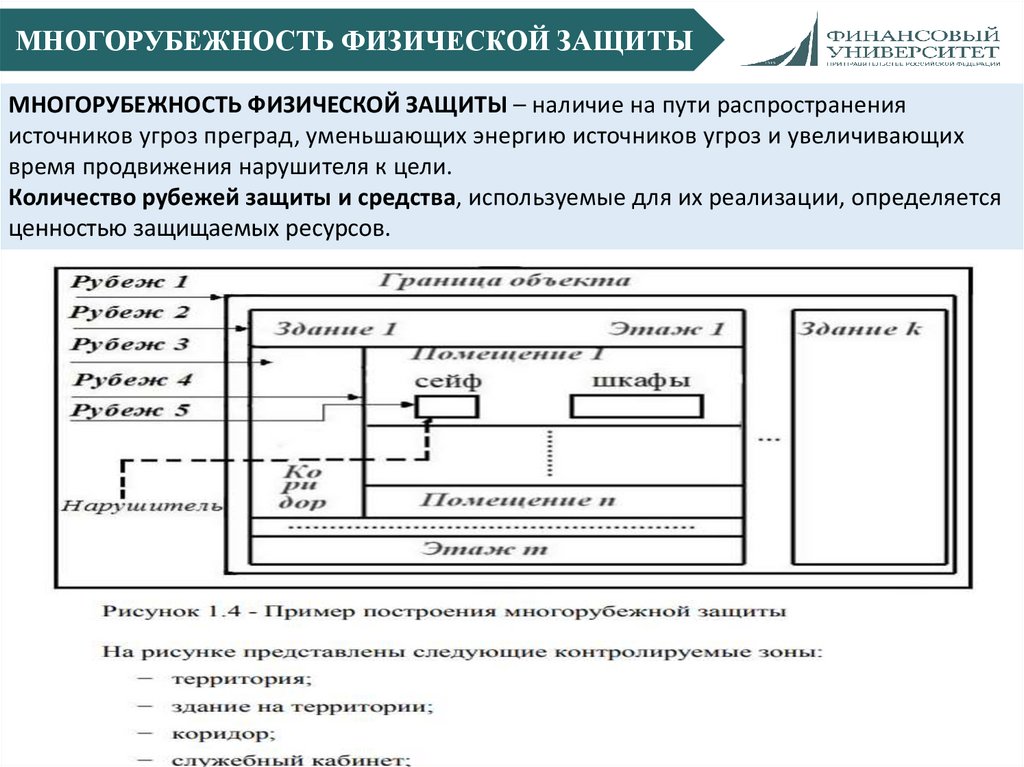

МНОГОРУБЕЖНОСТЬ ФИЗИЧЕСКОЙ ЗАЩИТЫМНОГОРУБЕЖНОСТЬ ФИЗИЧЕСКОЙ ЗАЩИТЫ – наличие на пути распространения

источников угроз преград, уменьшающих энергию источников угроз и увеличивающих

время продвижения нарушителя к цели.

Количество рубежей защиты и средства, используемые для их реализации, определяется

ценностью защищаемых ресурсов.

57.

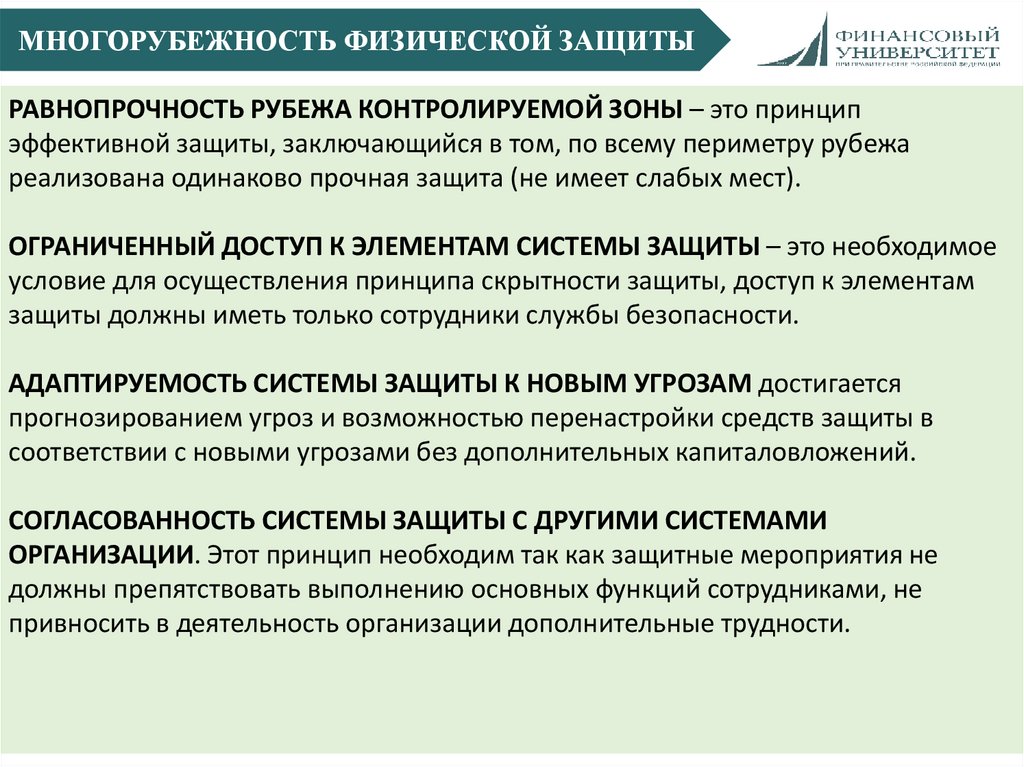

МНОГОРУБЕЖНОСТЬ ФИЗИЧЕСКОЙ ЗАЩИТЫРАВНОПРОЧНОСТЬ РУБЕЖА КОНТРОЛИРУЕМОЙ ЗОНЫ – это принцип

эффективной защиты, заключающийся в том, по всему периметру рубежа

реализована одинаково прочная защита (не имеет слабых мест).

ОГРАНИЧЕННЫЙ ДОСТУП К ЭЛЕМЕНТАМ СИСТЕМЫ ЗАЩИТЫ – это необходимое

условие для осуществления принципа скрытности защиты, доступ к элементам

защиты должны иметь только сотрудники службы безопасности.

АДАПТИРУЕМОСТЬ СИСТЕМЫ ЗАЩИТЫ К НОВЫМ УГРОЗАМ достигается

прогнозированием угроз и возможностью перенастройки средств защиты в

соответствии с новыми угрозами без дополнительных капиталовложений.

СОГЛАСОВАННОСТЬ СИСТЕМЫ ЗАЩИТЫ С ДРУГИМИ СИСТЕМАМИ

ОРГАНИЗАЦИИ. Этот принцип необходим так как защитные мероприятия не

должны препятствовать выполнению основных функций сотрудниками, не

привносить в деятельность организации дополнительные трудности.

58.

МЕТОДЫ ФИЗИЧЕСКОЙ ЗАЩИТЫОБЪЕКТОВ

− создание физических, электронных и других препятствий

злоумышленнику на пути к носителям конфиденциальной

информации и ее источникам и другим защищаемым ресурсам;

− введение злоумышленника в заблуждение с помощью

технических средств путем подготовки и распространения

(навязывания) ложной информации;

− скрытие информации и ее носителей от злоумышленника на

всех этапах добывания информации;

− применение различных средств контроля несанкционированного доступа для выявления попыток реализации

злоумышленником угроз безопасности информации и

информирование о выявленных попытках должностных лиц,

участвующих в выработке мер защиты информации на объектах

предприятия;

− предупреждение должностных лиц и персонала предприятия о

возникновении чрезвычайных ситуаций на объектах.

59.

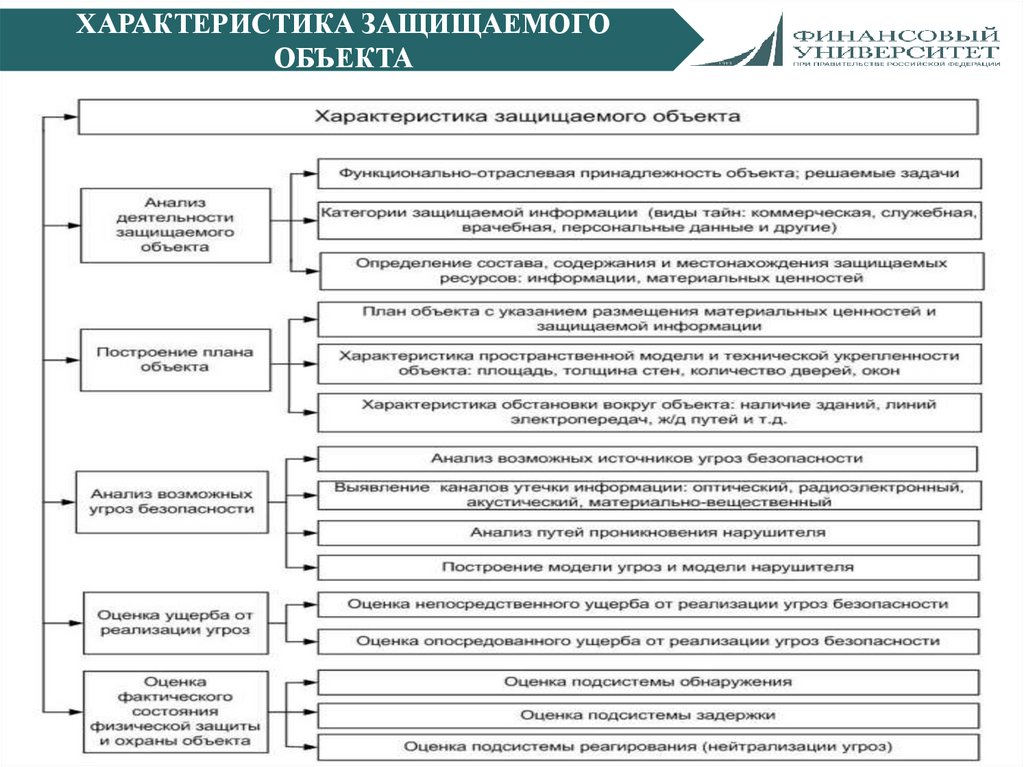

ХАРАКТЕРИСТИКА ЗАЩИЩАЕМОГООБЪЕКТА

60.

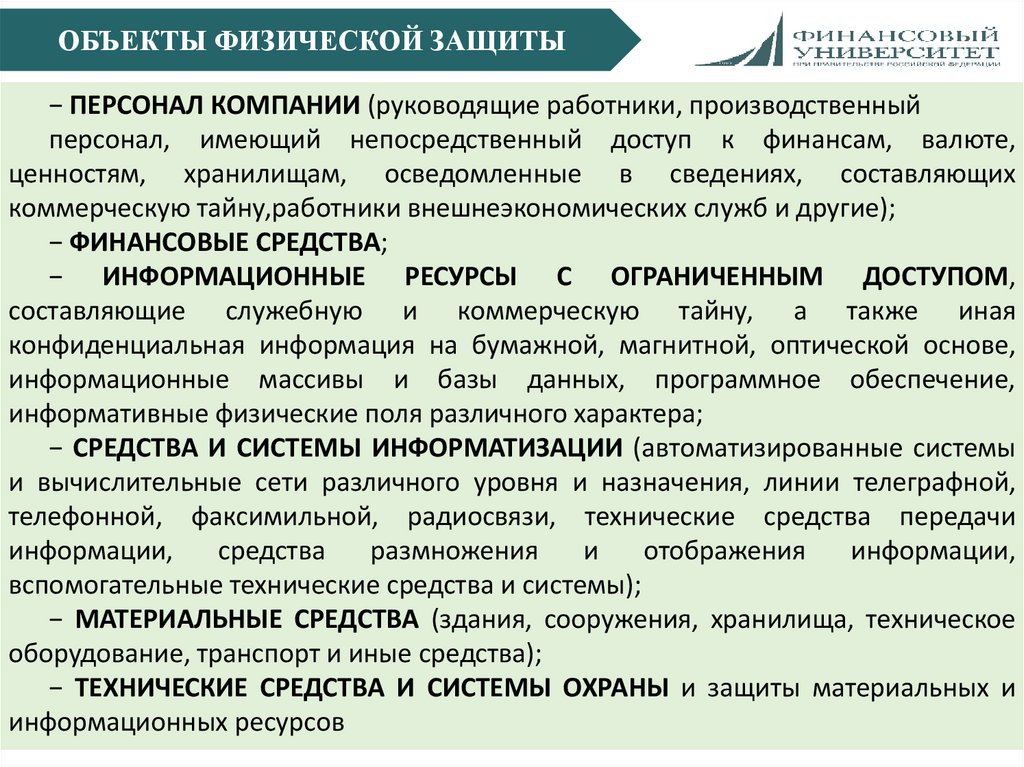

ОБЪЕКТЫ ФИЗИЧЕСКОЙ ЗАЩИТЫ− ПЕРСОНАЛ КОМПАНИИ (руководящие работники, производственный

персонал, имеющий непосредственный доступ к финансам, валюте,

ценностям, хранилищам, осведомленные в сведениях, составляющих

коммерческую тайну,работники внешнеэкономических служб и другие);

− ФИНАНСОВЫЕ СРЕДСТВА;

− ИНФОРМАЦИОННЫЕ РЕСУРСЫ С ОГРАНИЧЕННЫМ ДОСТУПОМ,

составляющие служебную и коммерческую тайну, а также иная

конфиденциальная информация на бумажной, магнитной, оптической основе,

информационные массивы и базы данных, программное обеспечение,

информативные физические поля различного характера;

− СРЕДСТВА И СИСТЕМЫ ИНФОРМАТИЗАЦИИ (автоматизированные системы

и вычислительные сети различного уровня и назначения, линии телеграфной,

телефонной, факсимильной, радиосвязи, технические средства передачи

информации,

средства

размножения

и

отображения

информации,

вспомогательные технические средства и системы);

− МАТЕРИАЛЬНЫЕ СРЕДСТВА (здания, сооружения, хранилища, техническое

оборудование, транспорт и иные средства);

− ТЕХНИЧЕСКИЕ СРЕДСТВА И СИСТЕМЫ ОХРАНЫ и защиты материальных и

информационных ресурсов

61.

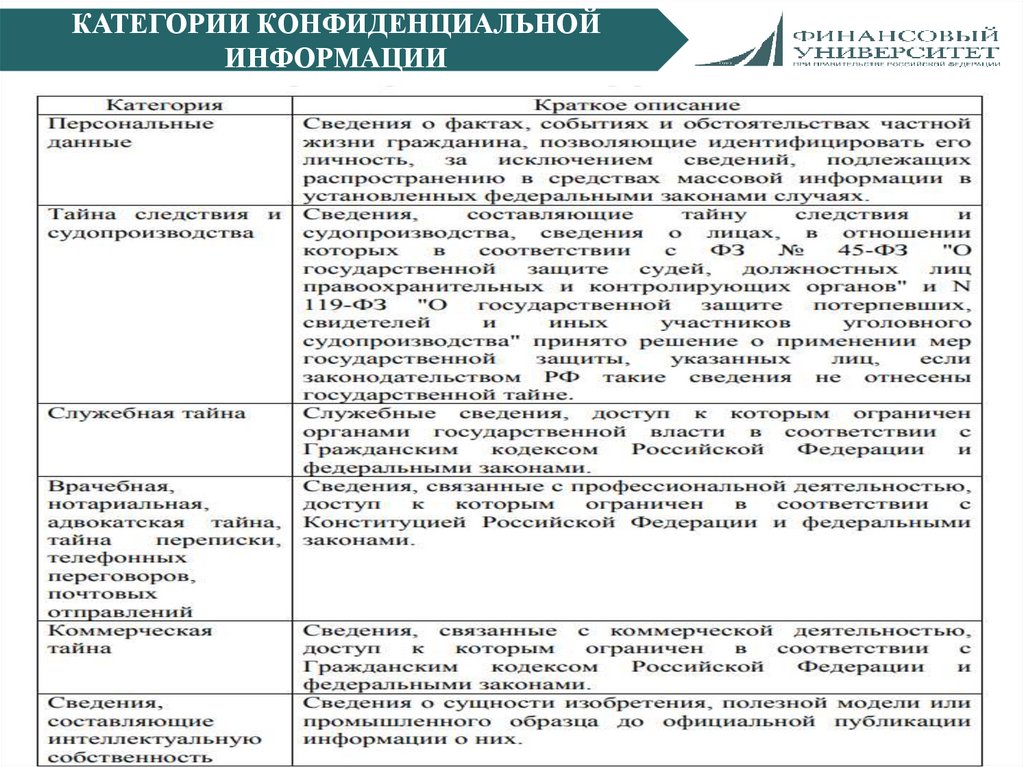

КАТЕГОРИИ КОНФИДЕНЦИАЛЬНОЙИНФОРМАЦИИ

62.

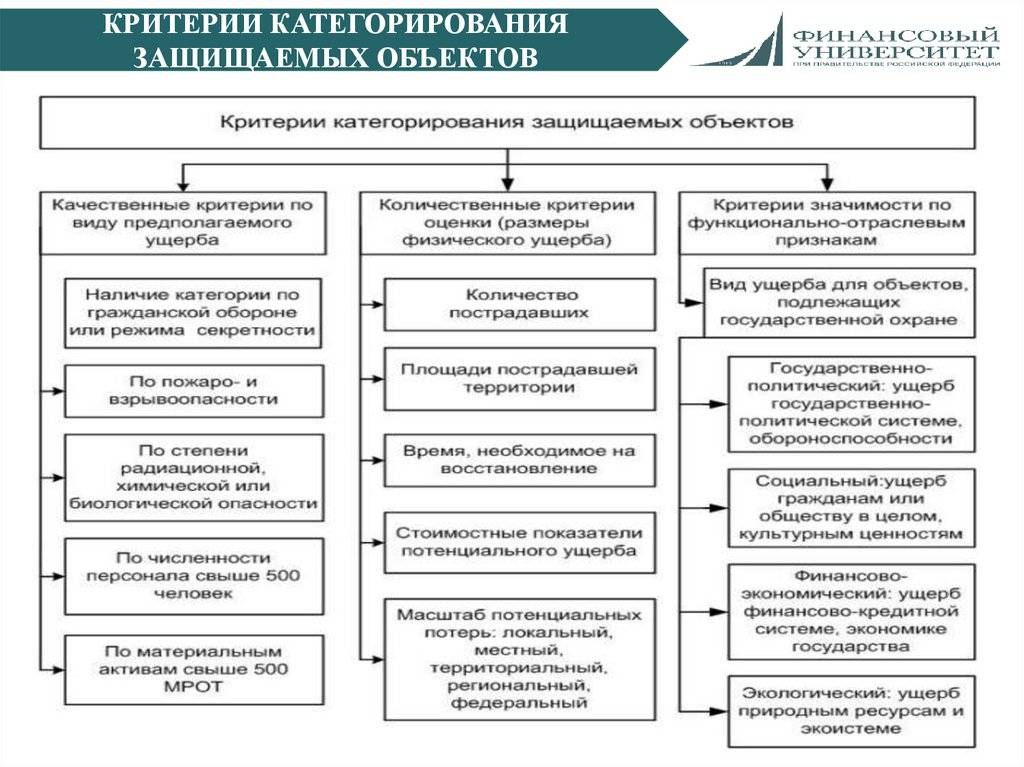

КРИТЕРИИ КАТЕГОРИРОВАНИЯЗАЩИЩАЕМЫХ ОБЪЕКТОВ

63.

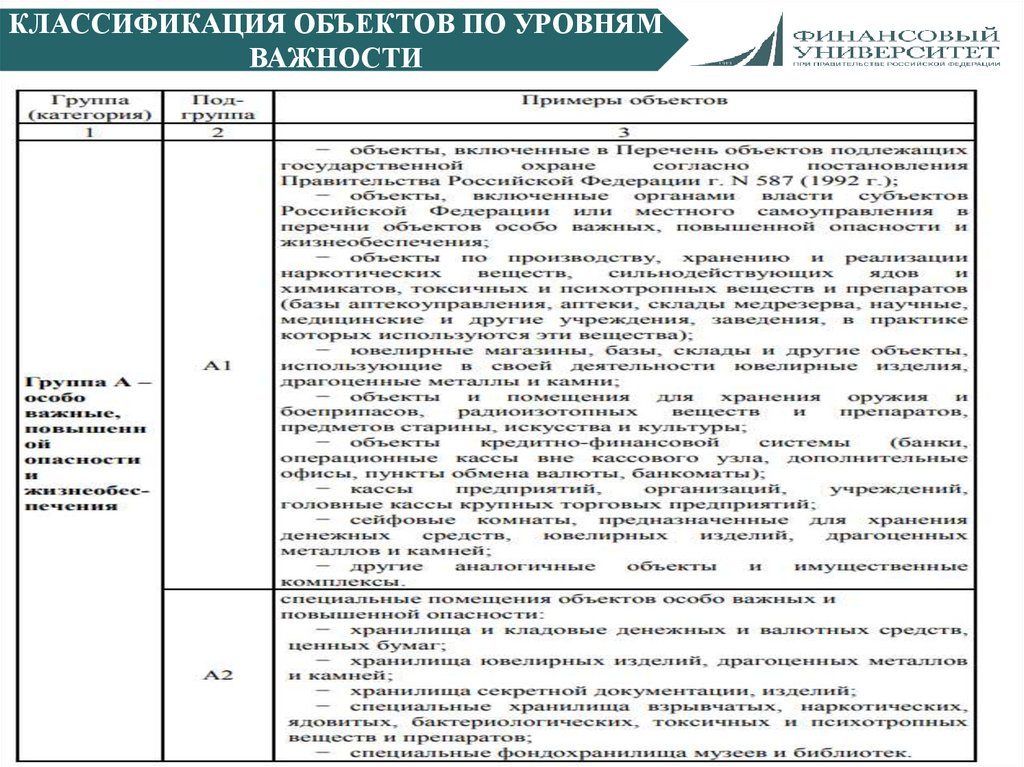

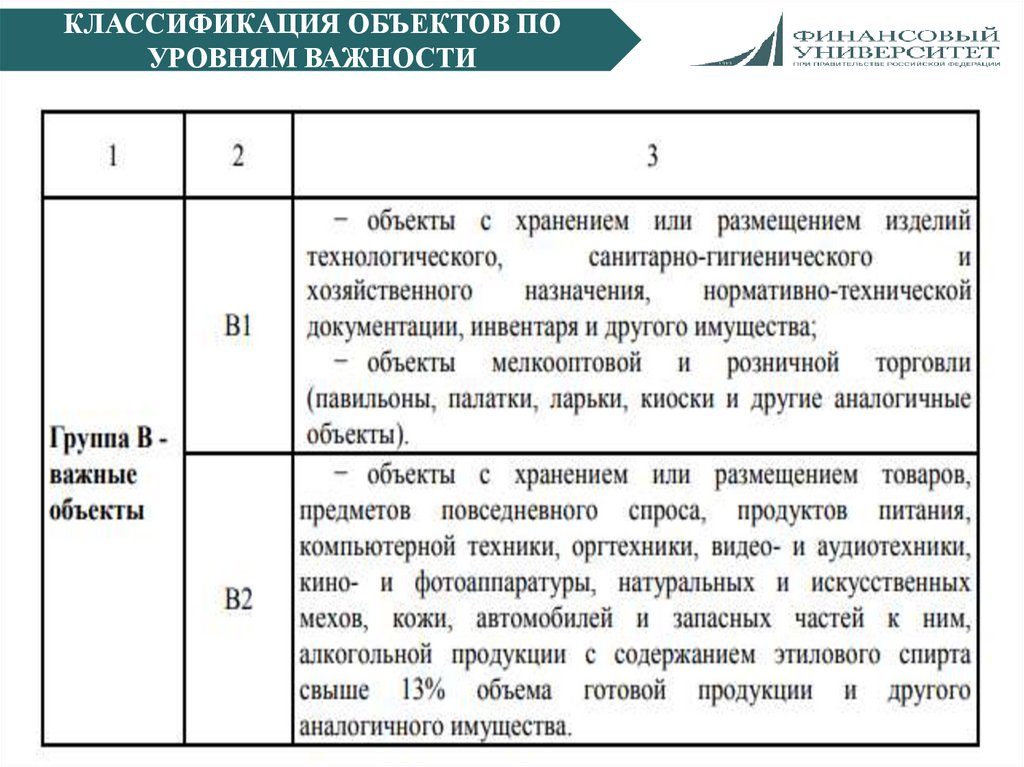

КЛАССИФИКАЦИЯ ОБЪЕКТОВ ПО УРОВНЯМВАЖНОСТИ

64.

КЛАССИФИКАЦИЯ ОБЪЕКТОВ ПОУРОВНЯМ ВАЖНОСТИ

65.

ИСТОЧНИКИ УГРОЗ ФИЗИЧЕСКОЙОПАСНОСТИ

66.

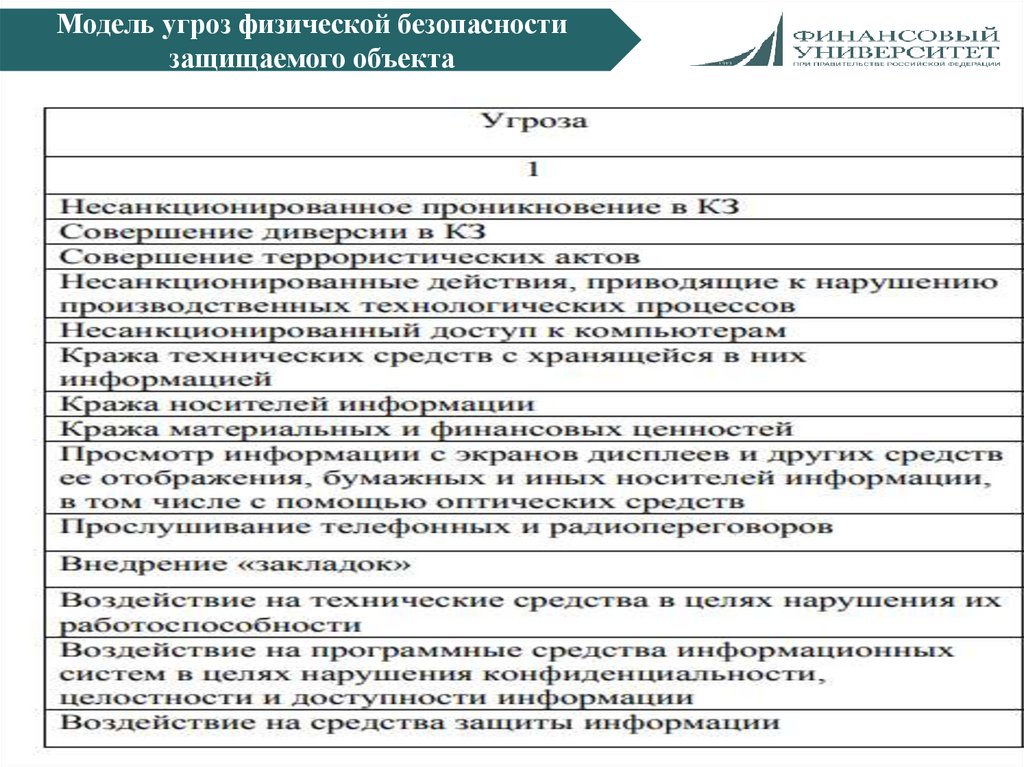

Модель угроз физической безопасностизащищаемого объекта

67.

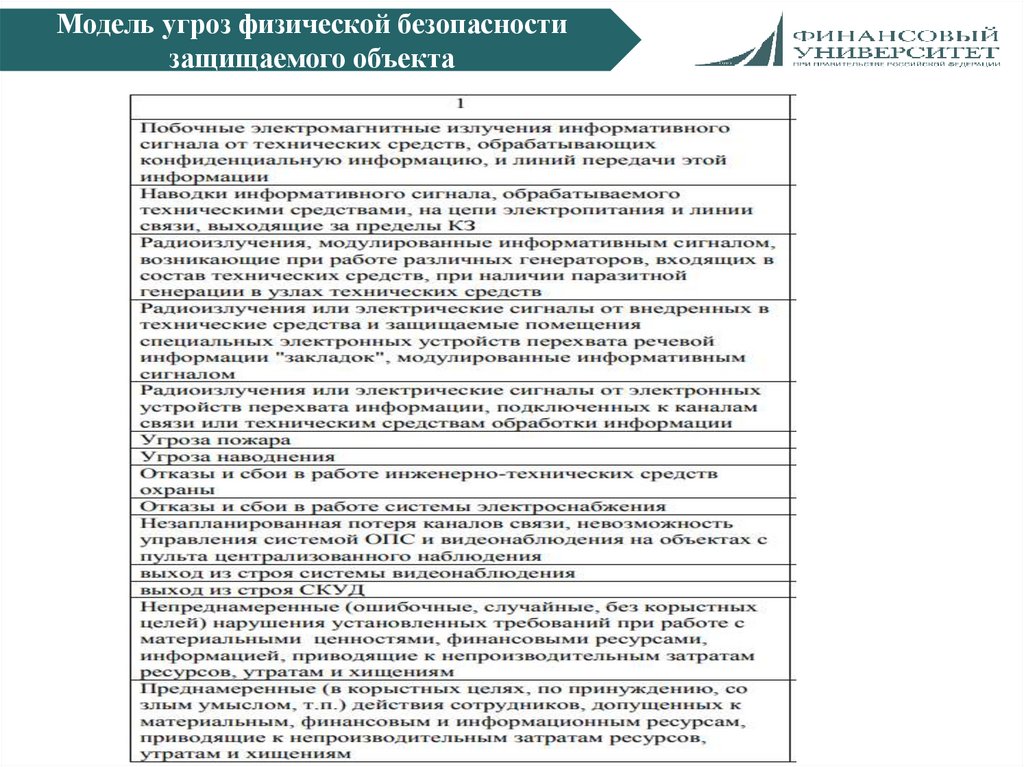

Модель угроз физической безопасностизащищаемого объекта

68.

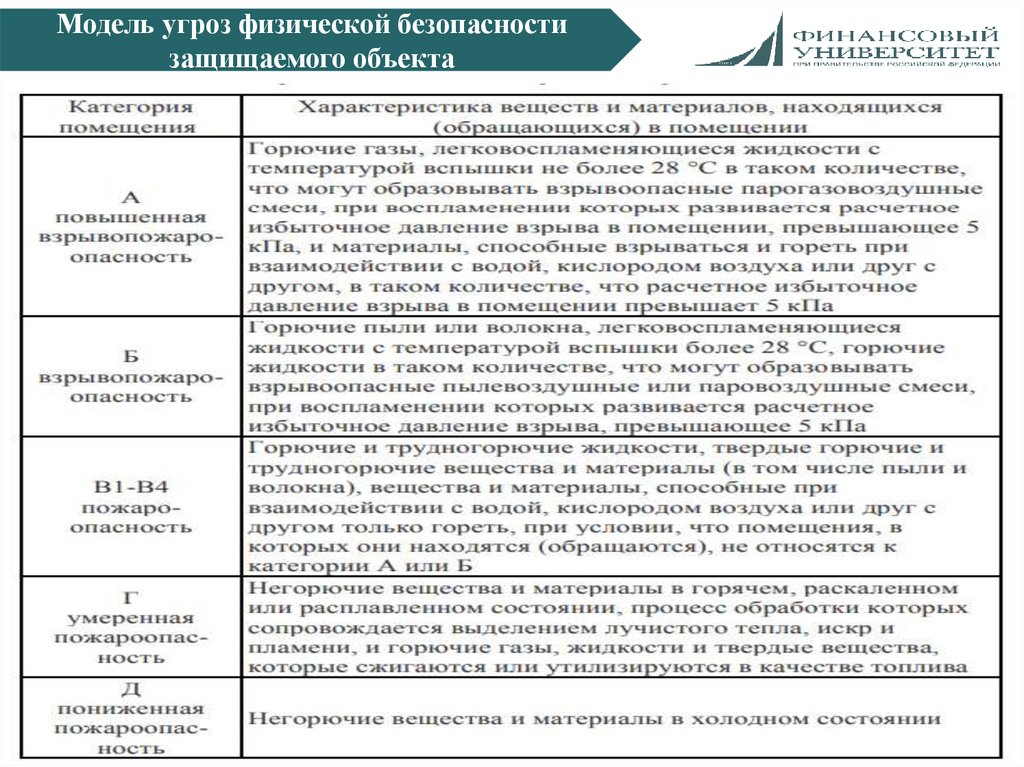

Модель угроз физической безопасностизащищаемого объекта

69.

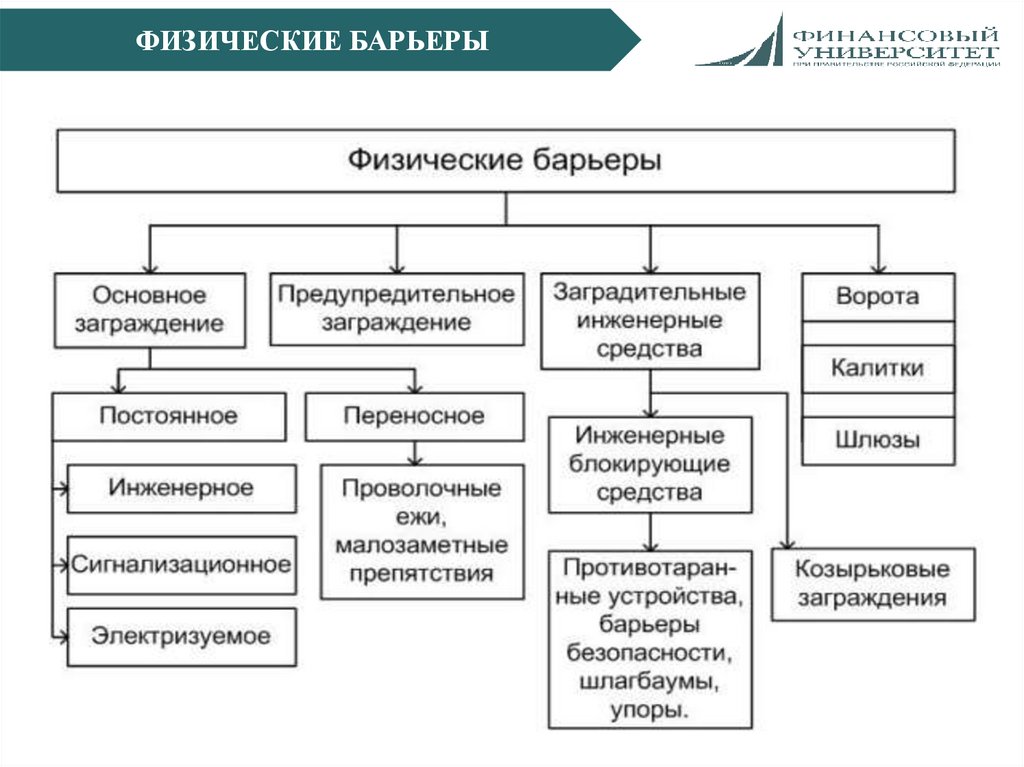

ФИЗИЧЕСКИЕ БАРЬЕРЫ70.

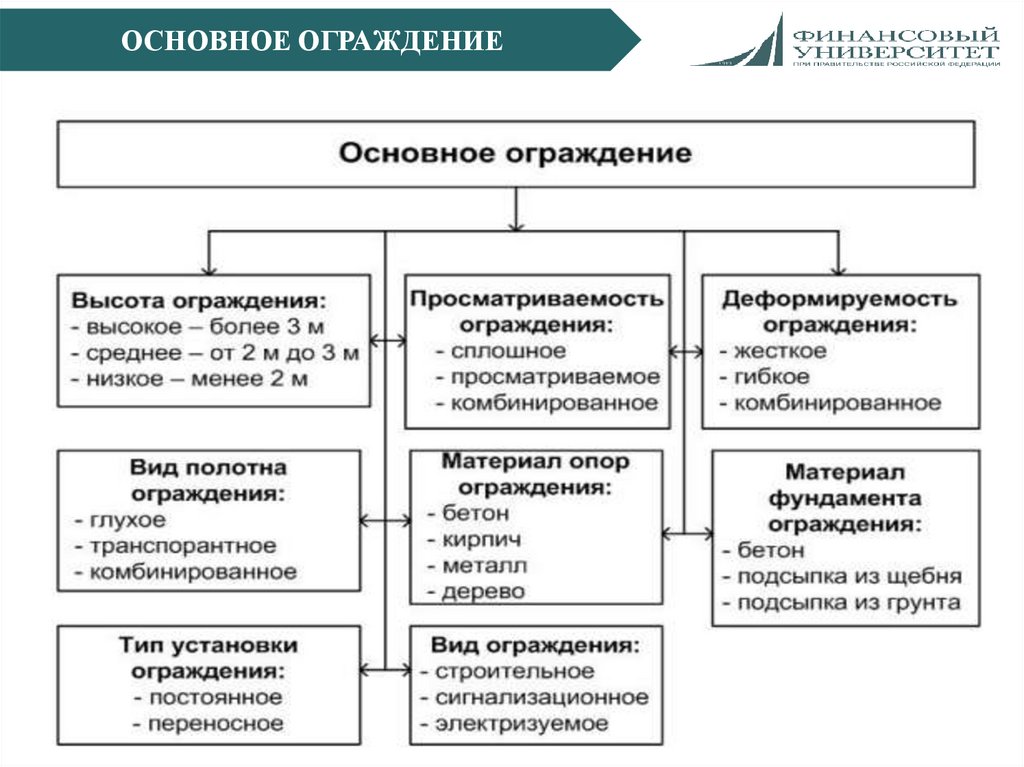

ОСНОВНОЕ ОГРАЖДЕНИЕ71.

ПЕРИМЕТР ЗАЩИЩАЕМОЙ ТЕРРИТОРИИПЕРИМЕТР — внешняя граница (контур) защищаемой

территории объекта, несанкционированное преодоление которого

должно вызывать сигнал тревоги с указанием места его

преодоления.

Для эффективного решения задачи важно оптимальное

сочетание механических преград, прежде всего пассивного

ограждения (забора) периметра, с техническими средствами

обнаружения (сигнализацией).

Главная задача охраны периметра — обеспечение

максимальной вероятности обнаружения нарушителя с точным

указанием места проникновения для организации эффективного

противодействия.

Линия периметра может быть оснащена как одним, так и

несколькими рубежами охраны, либо целиком, либо на

отдельных особо важных участках

72.

Факторы, влияющие на построениесистемы защиты

− наличие полосы отчуждения;

− особенности рельефа местности;

− наличие вблизи объекта ж/д;

− наличие вблизи объекта линий электропередачи;

− виды растительности;

− трубопровод;

− разрыв периметра для проезда транспорта, прохода людей.

Между основным и внутренним предупредительным ограждениями

устраивают зону отторжения, в которой размещают:

- средства охранной и тревожной сигнализации;

- охранное освещение;

- средства охранного телевидения;

- посты охраны (постовые "грибки", наблюдательные вышки);

- средства связи постов и нарядов охраны;

- указательные и предупредительные знаки

73.

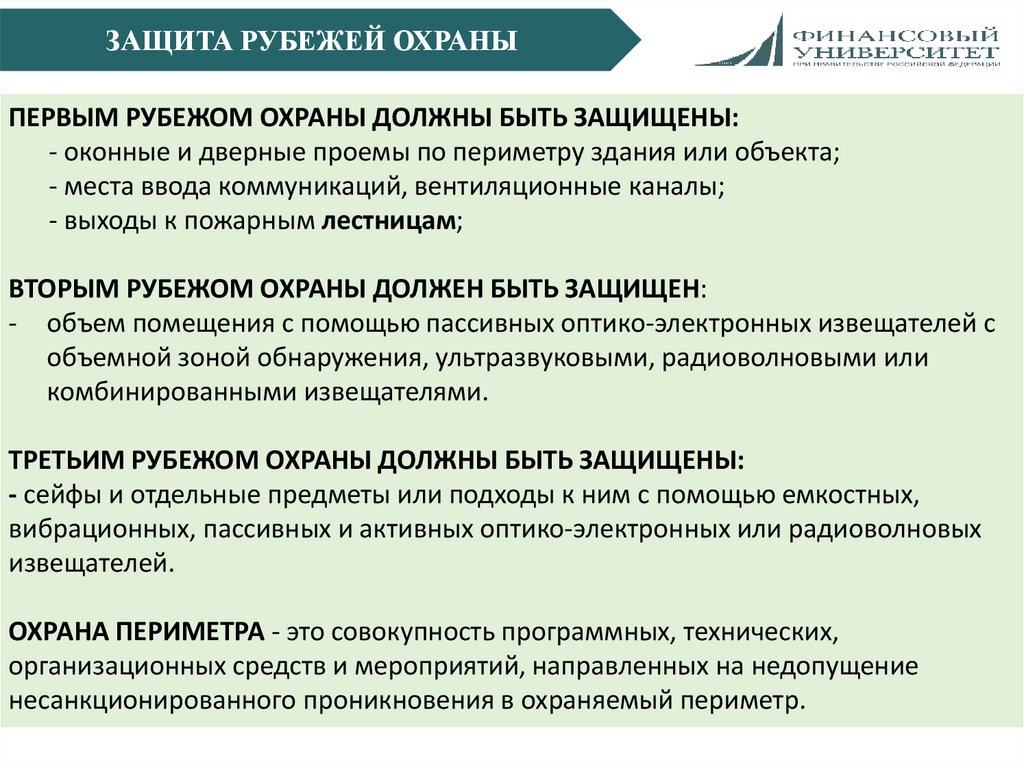

ЗАЩИТА РУБЕЖЕЙ ОХРАНЫПЕРВЫМ РУБЕЖОМ ОХРАНЫ ДОЛЖНЫ БЫТЬ ЗАЩИЩЕНЫ:

- оконные и дверные проемы по периметру здания или объекта;

- места ввода коммуникаций, вентиляционные каналы;

- выходы к пожарным лестницам;

ВТОРЫМ РУБЕЖОМ ОХРАНЫ ДОЛЖЕН БЫТЬ ЗАЩИЩЕН:

- объем помещения с помощью пассивных оптико-электронных извещателей с

объемной зоной обнаружения, ультразвуковыми, радиоволновыми или

комбинированными извещателями.

ТРЕТЬИМ РУБЕЖОМ ОХРАНЫ ДОЛЖНЫ БЫТЬ ЗАЩИЩЕНЫ:

- сейфы и отдельные предметы или подходы к ним с помощью емкостных,

вибрационных, пассивных и активных оптико-электронных или радиоволновых

извещателей.

ОХРАНА ПЕРИМЕТРА - это совокупность программных, технических,

организационных средств и мероприятий, направленных на недопущение

несанкционированного проникновения в охраняемый периметр.

74.

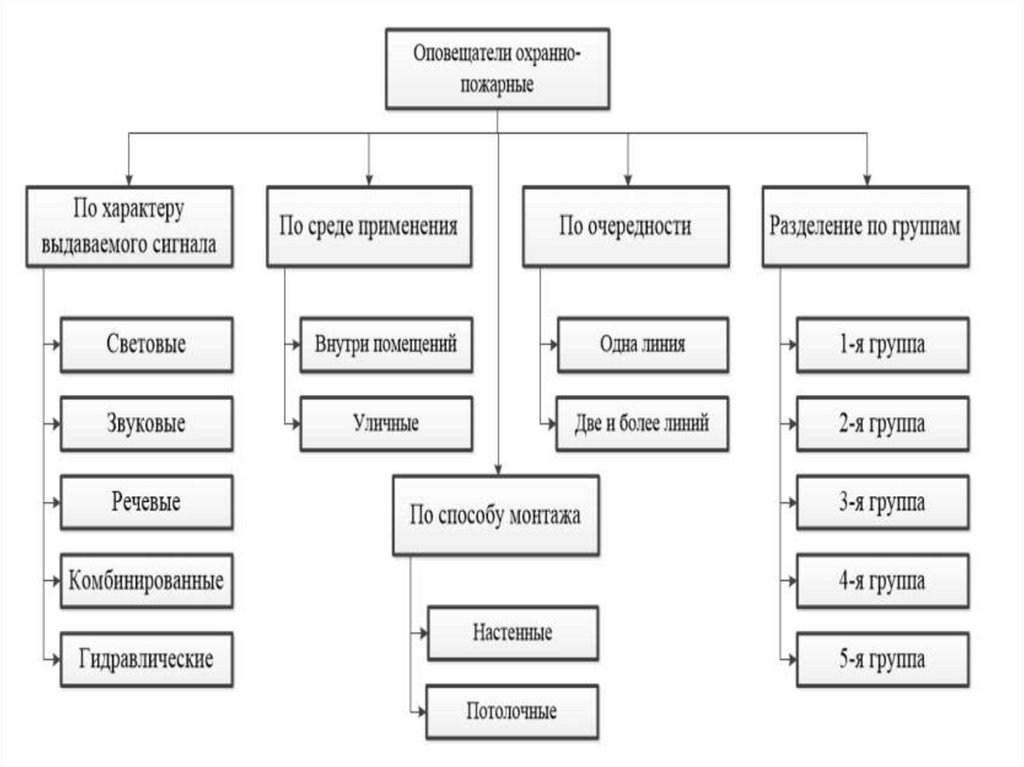

Классификация охранных извещателей75.

Охранный извещатель — технический компонентсистемы охранной сигнализации, предназначенный для создания

тревожного уведомления в автоматическом или ручном режиме при

выявления проникновения, попытки проникновения на объект или других

несанкционированных действий нарушителя.

76.

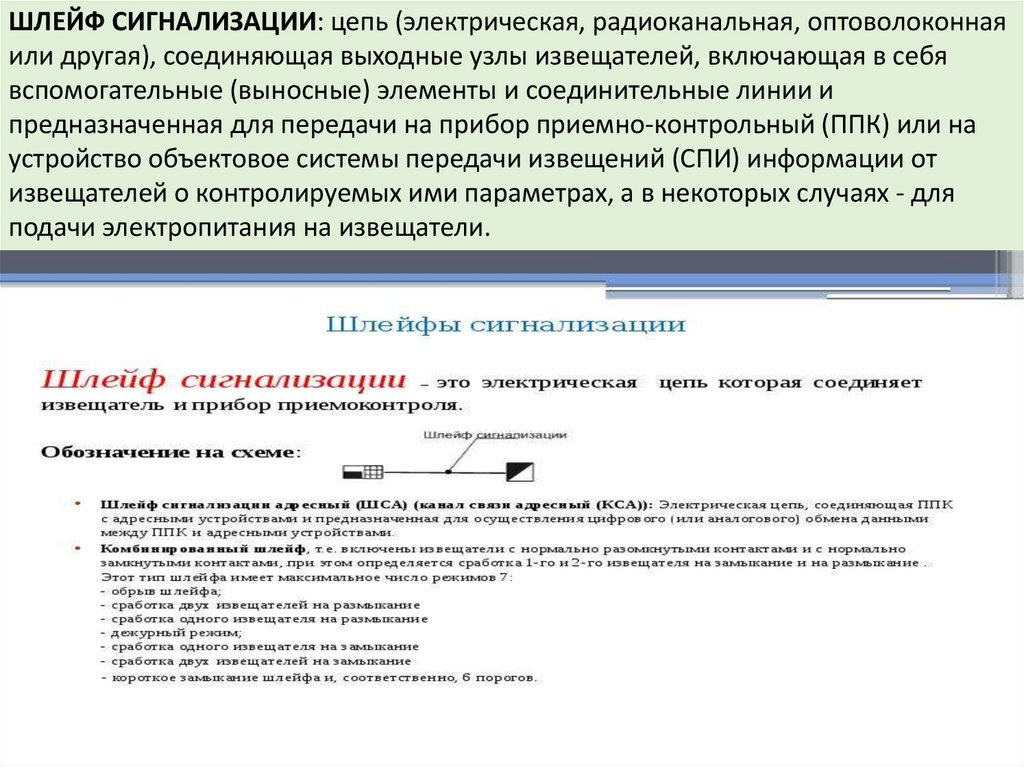

ШЛЕЙФ СИГНАЛИЗАЦИИ: цепь (электрическая, радиоканальная, оптоволоконнаяили другая), соединяющая выходные узлы извещателей, включающая в себя

вспомогательные (выносные) элементы и соединительные линии и

предназначенная для передачи на прибор приемно-контрольный (ППК) или на

устройство объектовое системы передачи извещений (СПИ) информации от

извещателей о контролируемых ими параметрах, а в некоторых случаях - для

подачи электропитания на извещатели.

77.

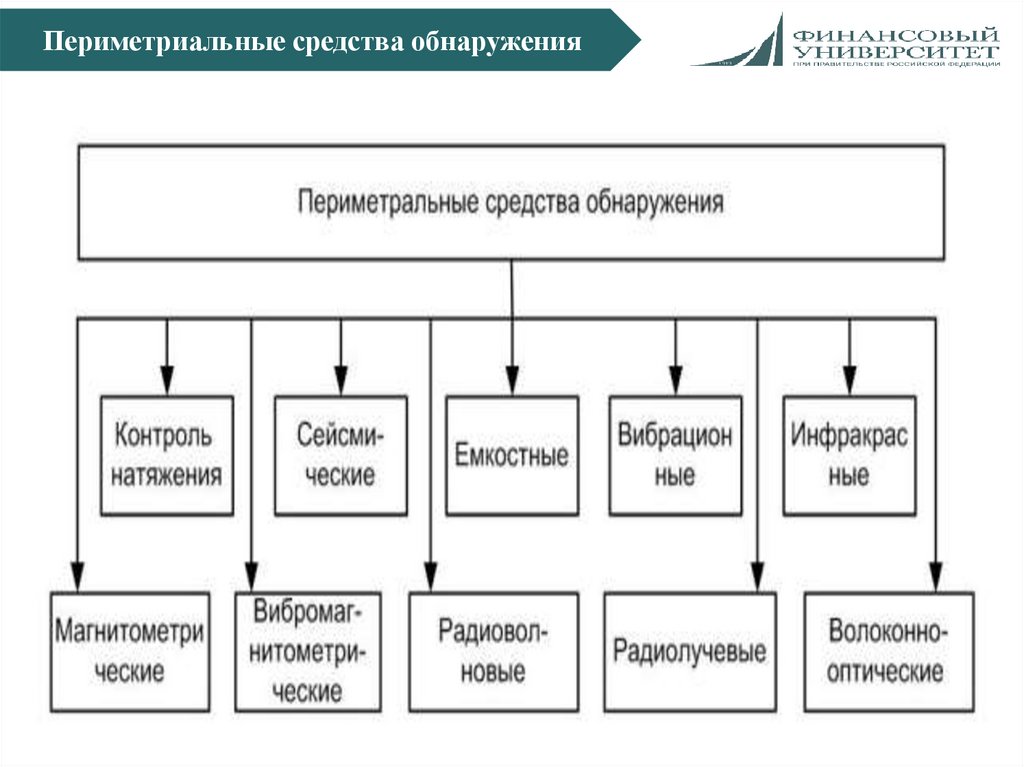

Периметриальные средства обнаружения78.

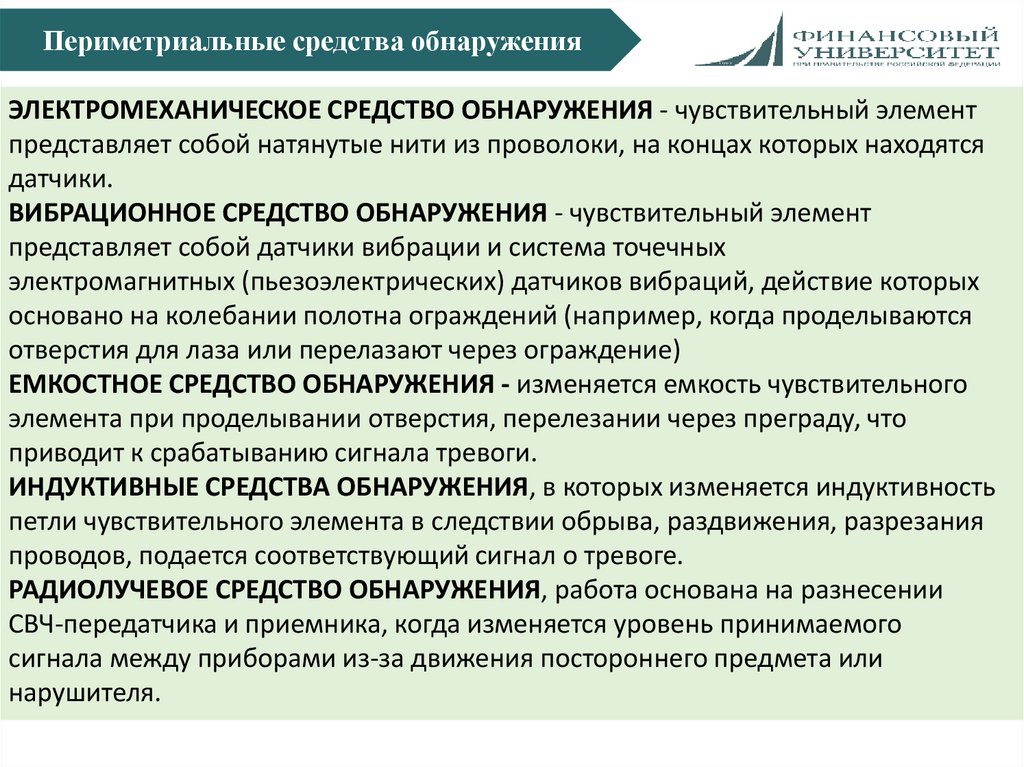

Периметриальные средства обнаруженияЭЛЕКТРОМЕХАНИЧЕСКОЕ СРЕДСТВО ОБНАРУЖЕНИЯ - чувствительный элемент

представляет собой натянутые нити из проволоки, на концах которых находятся

датчики.

ВИБРАЦИОННОЕ СРЕДСТВО ОБНАРУЖЕНИЯ - чувствительный элемент

представляет собой датчики вибрации и система точечных

электромагнитных (пьезоэлектрических) датчиков вибраций, действие которых

основано на колебании полотна ограждений (например, когда проделываются

отверстия для лаза или перелазают через ограждение)

ЕМКОСТНОЕ СРЕДСТВО ОБНАРУЖЕНИЯ - изменяется емкость чувствительного

элемента при проделывании отверстия, перелезании через преграду, что

приводит к срабатыванию сигнала тревоги.

ИНДУКТИВНЫЕ СРЕДСТВА ОБНАРУЖЕНИЯ, в которых изменяется индуктивность

петли чувствительного элемента в следствии обрыва, раздвижения, разрезания

проводов, подается соответствующий сигнал о тревоге.

РАДИОЛУЧЕВОЕ СРЕДСТВО ОБНАРУЖЕНИЯ, работа основана на разнесении

СВЧ-передатчика и приемника, когда изменяется уровень принимаемого

сигнала между приборами из-за движения постороннего предмета или

нарушителя.

79.

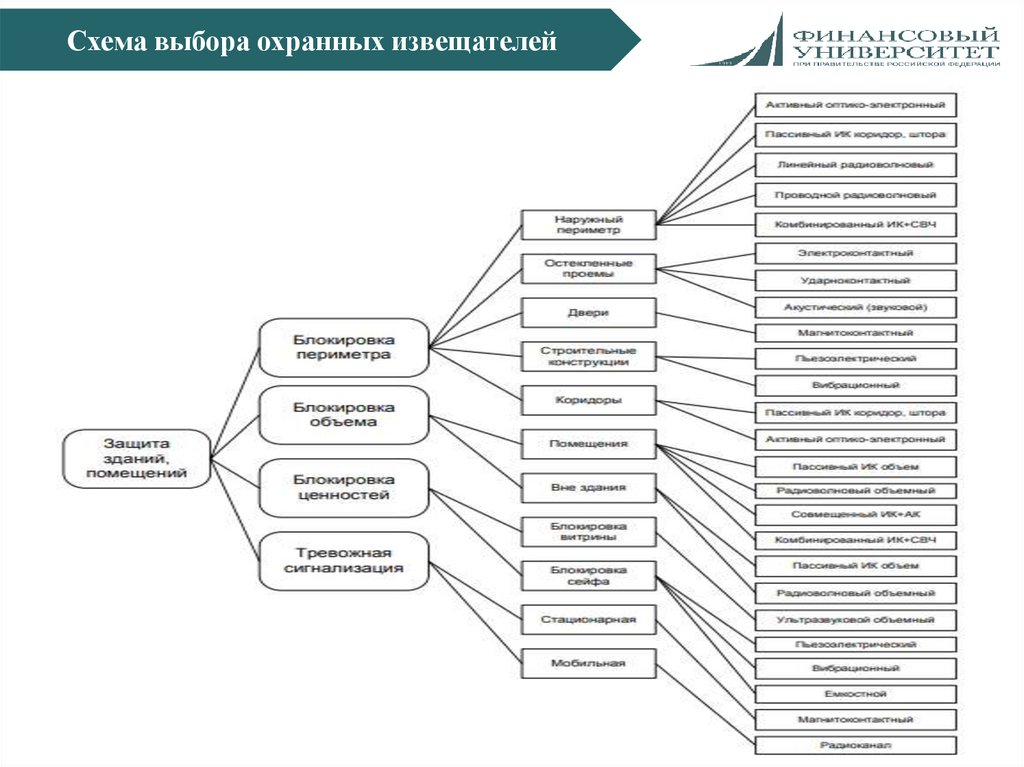

Схема выбора охранных извещателей80.

81.

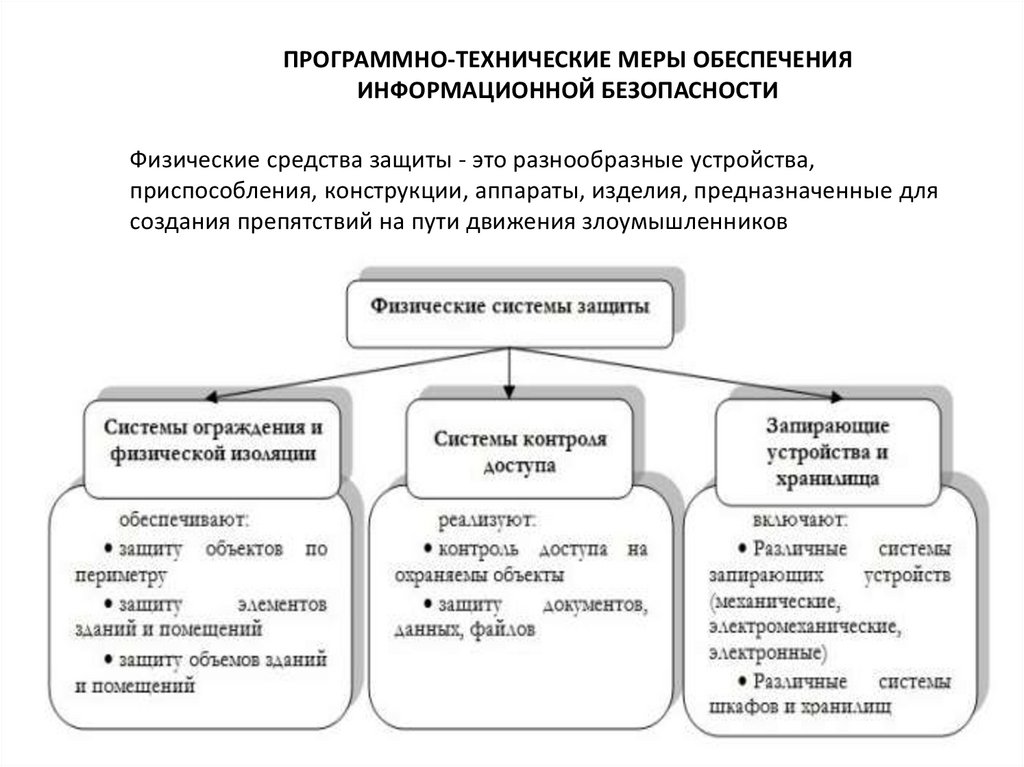

ПРОГРАММНО-ТЕХНИЧЕСКИЕ МЕРЫ ОБЕСПЕЧЕНИЯИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Физические средства защиты - это разнообразные устройства,

приспособления, конструкции, аппараты, изделия, предназначенные для

создания препятствий на пути движения злоумышленников

82.

83.

84.

85.

86.

87.

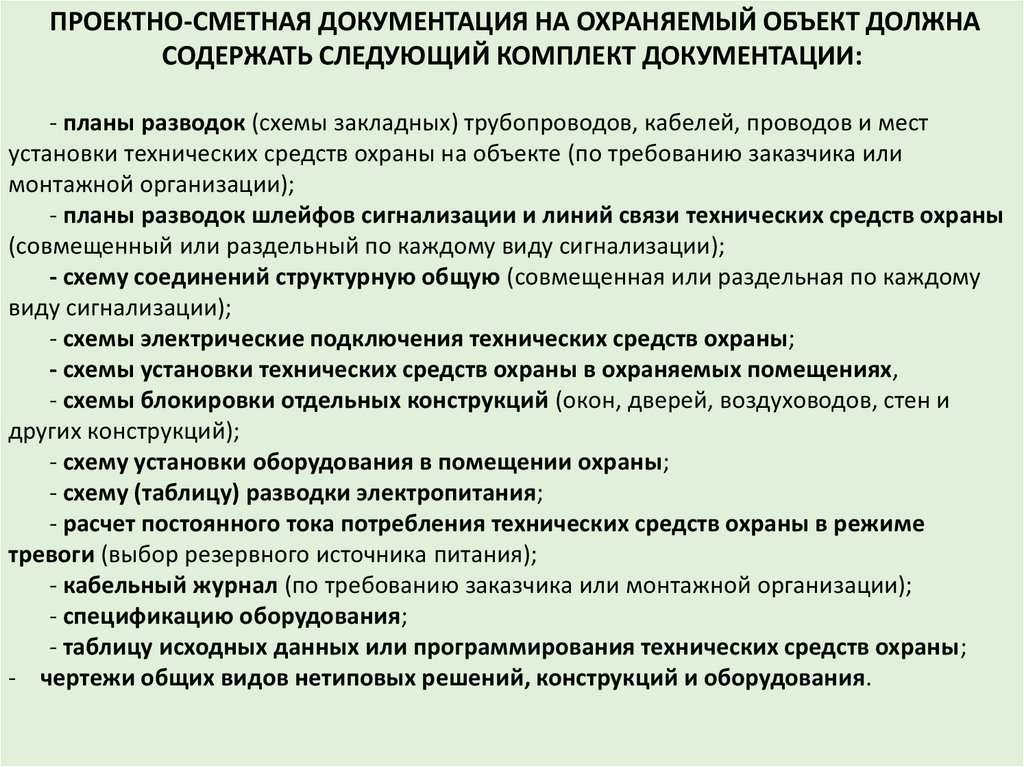

ПРОЕКТНО-СМЕТНАЯ ДОКУМЕНТАЦИЯ НА ОХРАНЯЕМЫЙ ОБЪЕКТ ДОЛЖНАСОДЕРЖАТЬ СЛЕДУЮЩИЙ КОМПЛЕКТ ДОКУМЕНТАЦИИ:

- планы разводок (схемы закладных) трубопроводов, кабелей, проводов и мест

установки технических средств охраны на объекте (по требованию заказчика или

монтажной организации);

- планы разводок шлейфов сигнализации и линий связи технических средств охраны

(совмещенный или раздельный по каждому виду сигнализации);

- схему соединений структурную общую (совмещенная или раздельная по каждому

виду сигнализации);

- схемы электрические подключения технических средств охраны;

- схемы установки технических средств охраны в охраняемых помещениях,

- схемы блокировки отдельных конструкций (окон, дверей, воздуховодов, стен и

других конструкций);

- схему установки оборудования в помещении охраны;

- схему (таблицу) разводки электропитания;

- расчет постоянного тока потребления технических средств охраны в режиме

тревоги (выбор резервного источника питания);

- кабельный журнал (по требованию заказчика или монтажной организации);

- спецификацию оборудования;

- таблицу исходных данных или программирования технических средств охраны;

- чертежи общих видов нетиповых решений, конструкций и оборудования.

88.

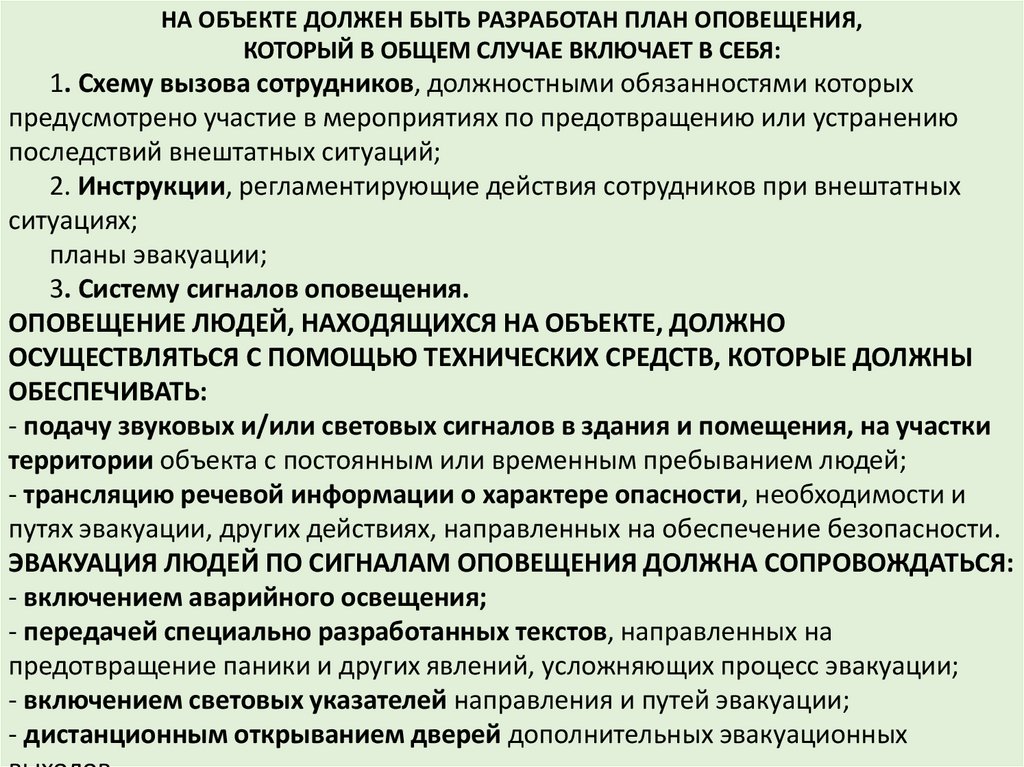

НА ОБЪЕКТЕ ДОЛЖЕН БЫТЬ РАЗРАБОТАН ПЛАН ОПОВЕЩЕНИЯ,КОТОРЫЙ В ОБЩЕМ СЛУЧАЕ ВКЛЮЧАЕТ В СЕБЯ:

1. Схему вызова сотрудников, должностными обязанностями которых

предусмотрено участие в мероприятиях по предотвращению или устранению

последствий внештатных ситуаций;

2. Инструкции, регламентирующие действия сотрудников при внештатных

ситуациях;

планы эвакуации;

3. Систему сигналов оповещения.

ОПОВЕЩЕНИЕ ЛЮДЕЙ, НАХОДЯЩИХСЯ НА ОБЪЕКТЕ, ДОЛЖНО

ОСУЩЕСТВЛЯТЬСЯ С ПОМОЩЬЮ ТЕХНИЧЕСКИХ СРЕДСТВ, КОТОРЫЕ ДОЛЖНЫ

ОБЕСПЕЧИВАТЬ:

- подачу звуковых и/или световых сигналов в здания и помещения, на участки

территории объекта с постоянным или временным пребыванием людей;

- трансляцию речевой информации о характере опасности, необходимости и

путях эвакуации, других действиях, направленных на обеспечение безопасности.

ЭВАКУАЦИЯ ЛЮДЕЙ ПО СИГНАЛАМ ОПОВЕЩЕНИЯ ДОЛЖНА СОПРОВОЖДАТЬСЯ:

- включением аварийного освещения;

- передачей специально разработанных текстов, направленных на

предотвращение паники и других явлений, усложняющих процесс эвакуации;

- включением световых указателей направления и путей эвакуации;

- дистанционным открыванием дверей дополнительных эвакуационных

89.

90.

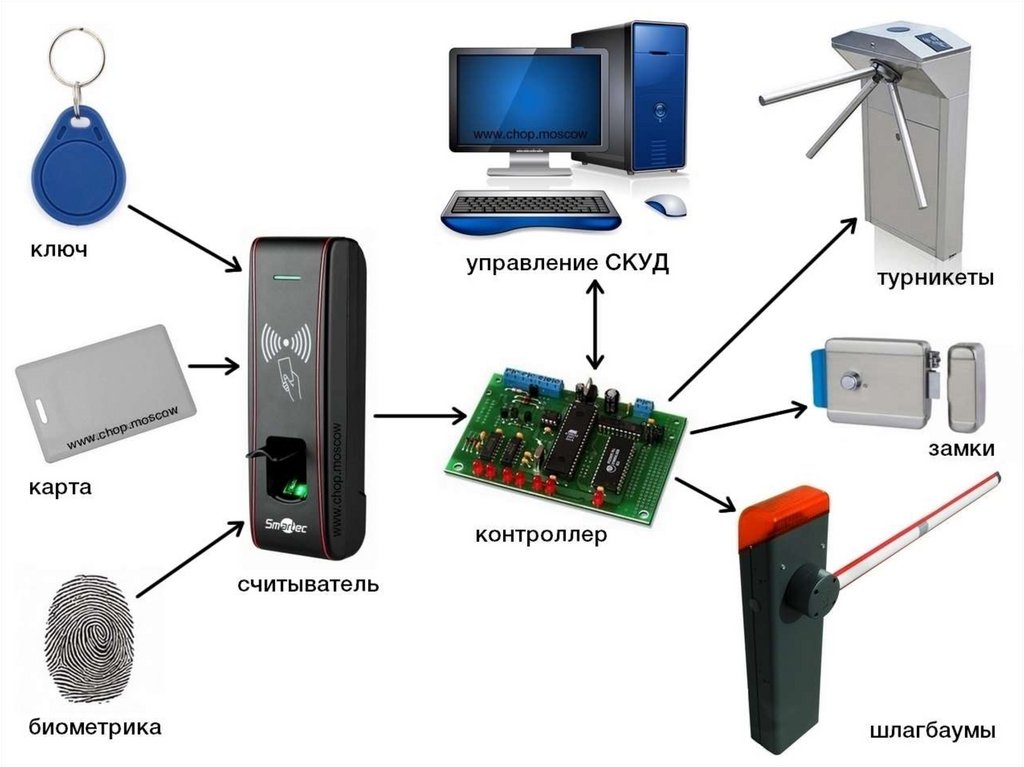

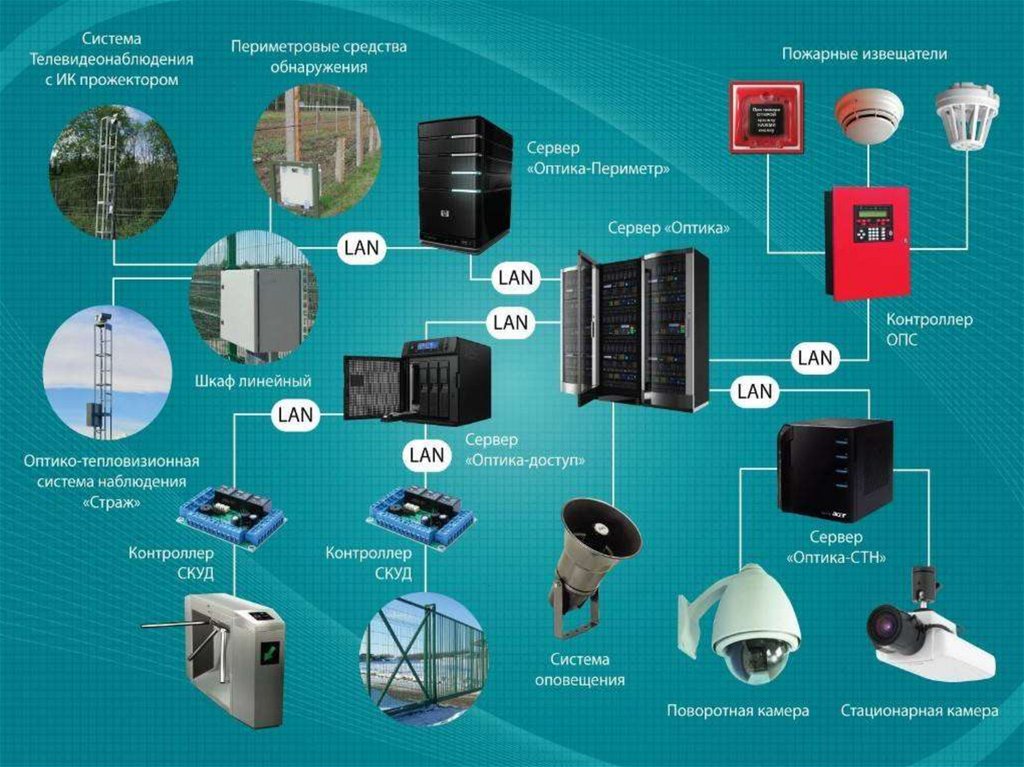

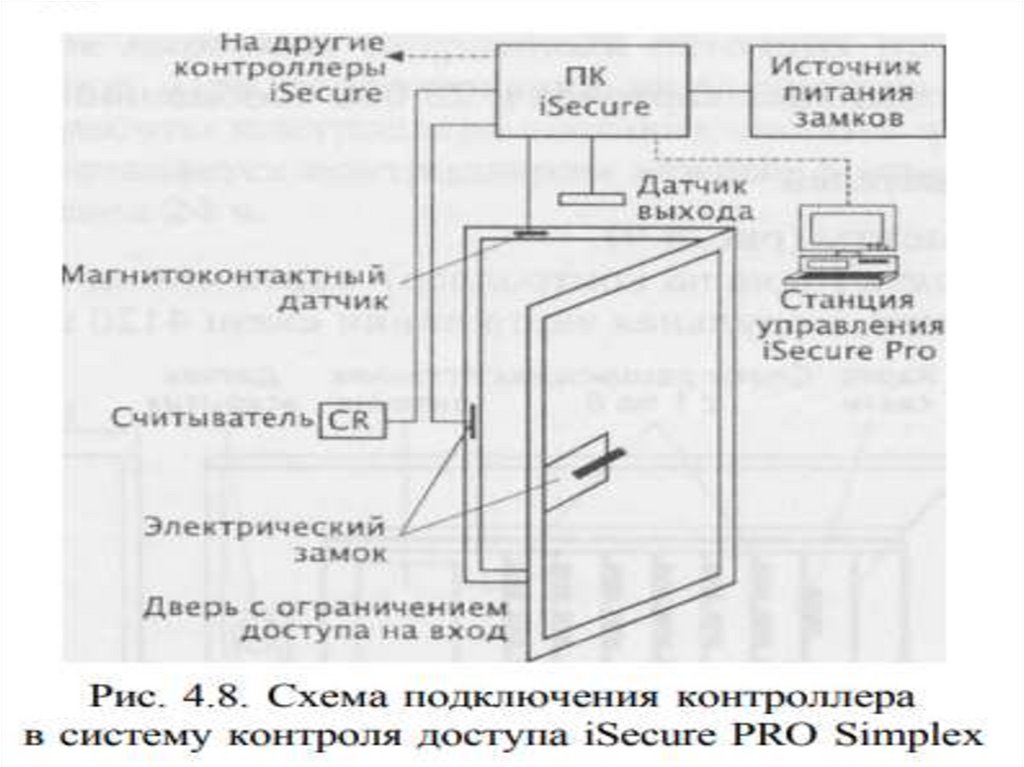

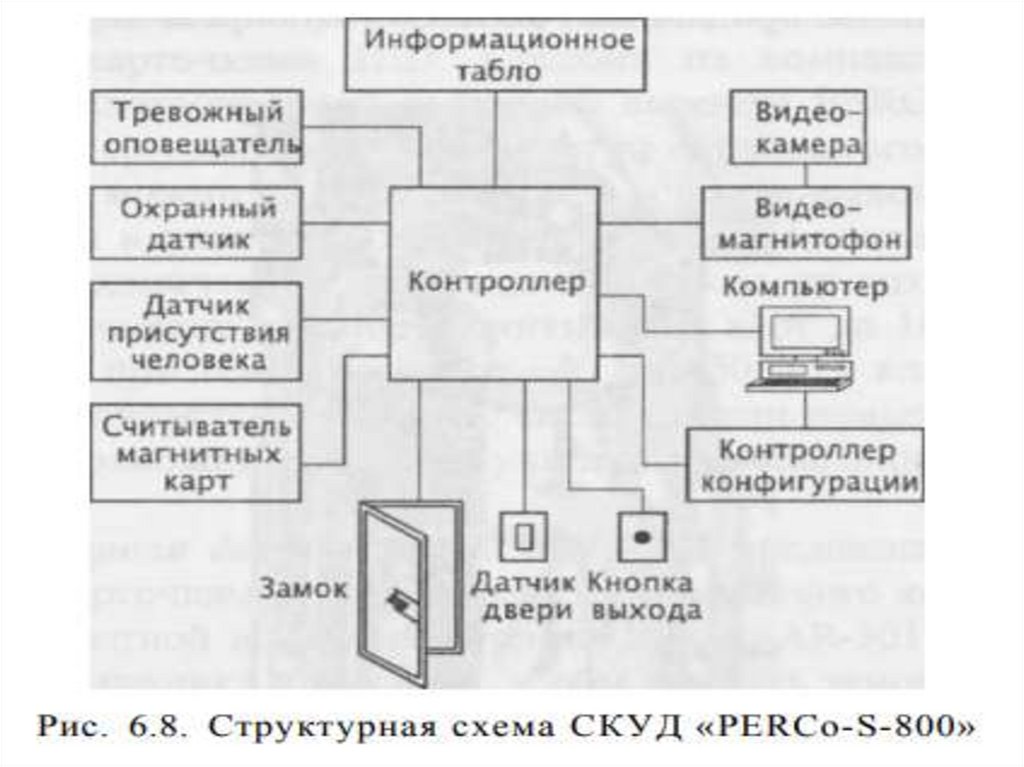

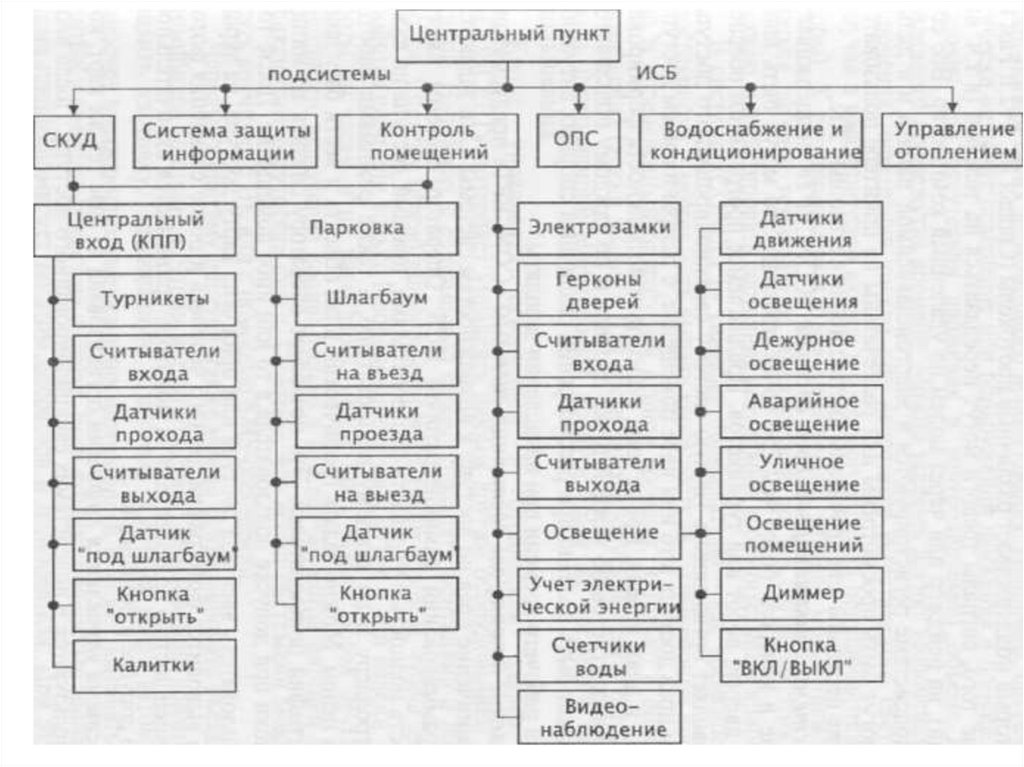

3 вопрос. Технические средства контролядоступа на объекты информатизации

КОНТРОЛЬ И УПРАВЛЕНИЕ ДОСТУПОМ ‒ комплекс мероприятий,

направленных на предотвращение несанкционированного доступа.

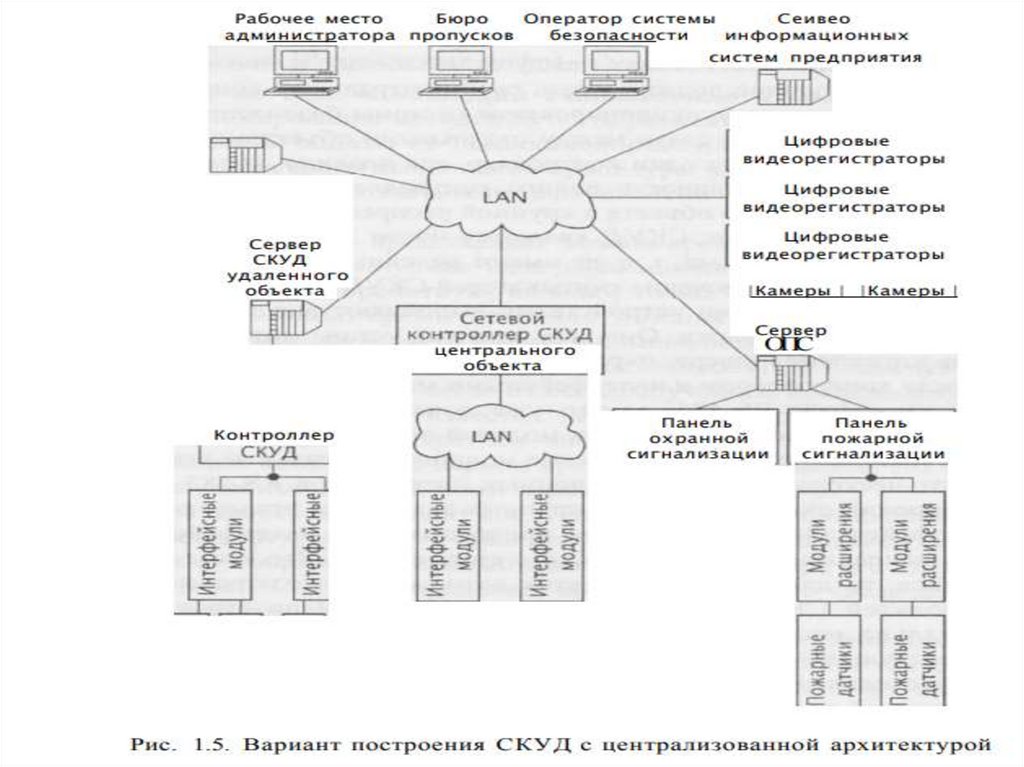

СИСТЕМА КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ (СКУД) ‒

механические, электромеханические устройства и конструкции,

электрические, электронные, электронные программируемые

устройства, программные средства, обеспечивающие реализацию

контроля и управления доступом

СКУД ДОЛЖНА СОСТОЯТЬ ИЗ:

1. УСТРОЙСТВ ПРЕГРАЖДАЮЩИХ УПРАВЛЯЕМЫХ (УПУ) в составе

преграждающих конструкций и исполнительных устройств;

2. УСТРОЙСТВ ВВОДА ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ (УВИП)

в составе считывателей и идентификаторов;

3. УСТРОЙСТВ УПРАВЛЕНИЯ (УУ) в составе аппаратных и

программных средств.

91.

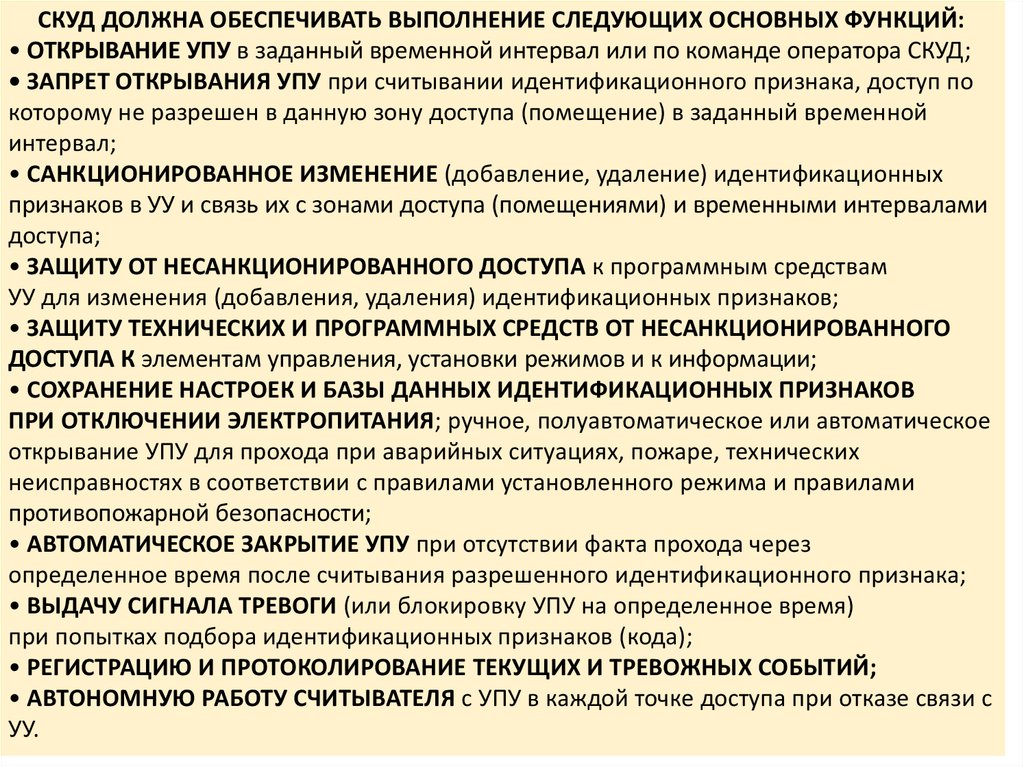

ФУНКЦИИ СКУД• открывание УПУ при считывании идентификационного признака, доступ по которому

разрешен в данную зону доступа (помещение) в заданный временной интервал или по

команде оператора СКУД;

• запрет открывания УПУ при считывании идентификационного признака, доступ по

которому не разрешен в данную зону доступа (помещение) в заданный временной

интервал;

• санкционированное изменение (добавление, удаление) идентификационных признаков

в УУ и связь их с зонами доступа (помещениями) и

временными интервалами доступа;

• защиту от несанкционированного доступа к программным средствам

УУ для изменения (добавления, удаления) идентификационных признаков;

• защиту технических и программных средств от несанкционированного

доступа к элементам управления, установки режимов и к информации;

• сохранение настроек и базы данных идентификационных признаков

при отключении электропитания;

• автоматическое закрытие УПУ при отсутствии факта прохода через

определенное время после считывания разрешенного идентификационного признака;

• выдачу сигнала тревоги (или блокировку УПУ на определенное время)

при попытках подбора идентификационных признаков (кода);

• регистрацию и протоколирование текущих и тревожных событий;

• автономную работу считывателя с УПУ в каждой точке доступа при

отказе связи с УУ.

92.

СКУДУПРАВЛЯЕМЫЕ ПРЕГРАЖДАЮЩИЕ УСТРОЙСТВА ДОЛЖНЫ ОБЕСПЕЧИТЬ:

- частичное или полное перекрытие проема прохода;

- автоматическое и ручное (в аварийных ситуациях) открывание;

- блокирование человека внутри (для шлюзов, проходных кабин);

- требуемую пропускную способность.

СЧИТЫВАТЕЛИ УСТРОЙСТВ ВВОДА ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ ДОЛЖНЫ

ОБЕСПЕЧИВАТЬ:

- считывание идентификационного признака с идентификаторов;

- сравнение введенного идентификационного признака с хранящимся в памяти или базе

данных;

- формирование сигнала на открывание УПУ при идентификации пользователя;

- обмен информацией с устройством управления.

УСТРОЙСТВ ВВОДА ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ должны обеспечить хранение

идентификационного признака в течение всего срока эксплуатациимых кодов.

УСТРОЙСТВО УПРАВЛЕНИЯ ДОЛЖНО ОБЕСПЕЧИВАТЬ:

-прием информации, ее обработку, отображение и выработку сигналов управления;

- ведение баз данных сотрудников и посетителей их доступа;

- ведение электронного журнала регистрации проходов сотрудников и посетителей;

- приоритетный вывод информации о тревожных ситуациях в точках доступа;

93.

Программное обеспечение сетевых СКУДПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ СЕТЕВЫХ СКУД ДОЛЖНО ОБЕСПЕЧИВАТЬ:

‒ экранный интерфейс с пользователем (оператором СКУД);

‒ занесение кодов идентификаторов в память системы;

‒ задание характеристик точек доступа;

‒ установку временных интервалов доступа (окон времени);

‒ установку уровней доступа для пользователей;

‒ протоколирование текущих событий;

‒ протоколирование тревожных событий;

‒ ведение и поддержание баз данных;

ПРОЕКТИРОВАНИЕ ТЕХНИЧЕСКИХ СРЕДСТВ ЗАЩИТЫ ОТ НСД

‒ регистрацию прохода через точки доступа в протоколе базы данных;

‒ сохранение баз данных и системных параметров на резервном

носителе;

‒ сохранение баз данных и системных параметров при авариях и

сбоях в системе;

‒ приоритетный вывод информации о нарушениях.

94.

ХАРАКТЕРИСТИКИ СКУД‒ максимальное количество точек доступа, зон доступа, пользователей,

обслуживаемых системой;

‒ максимальное количество точек доступа, обслуживаемых одним

контроллером;

‒ максимальное количество контроллеров в системе;

‒ количество считывателей на один контроллер системы;

‒ количество и вид временных интервалов доступа, уровней доступа;

‒ количество типов считывателей, используемых в системе;

‒ время реакции системы на заявку на проход;

‒ максимальную длину линии связи с контроллерами и допустимые

параметры линии связи;

‒ максимальное расстояние действия считывателя (для бесконтактных

считывателей);

‒ максимальное время хранения информации о событиях в памяти

системы;

‒ максимальную пропускную способность для системы в точках доступа;

‒ вероятность несанкционированного доступа, ложного задержания (для

СКУД с биометрической идентификацией);

‒ показатели по уровням устойчивости к НСД.

95.

Рекомендуемыеуровни защиты доступа к ПО

РЕКОМЕНДУЕМЫЕ УРОВНИ ЗАЩИТЫ ДОСТУПА К ПО С ПОМОЩЬЮ

ПАРОЛЕЙ С РАЗДЕЛЕНИЕМ ПО ТИПУ ПОЛЬЗОВАТЕЛЕЙ

СЛЕДУЮЩИЕ:

‒ ПЕРВЫЙ («АДМИНИСТРАТОР») – доступ ко всем функциям;

‒ ВТОРОЙ («ДЕЖУРНЫЙ ОПЕРАТОР») – доступ только к функциям

текущего контроля;

‒ ТРЕТИЙ («СИСТЕМНЫЙ ОПЕРАТОР») – доступ к функциям

конфигурации программного обеспечения, без доступа к

функциям, обеспечивающим управление УПУ.

Количество знаков в пароле должно быть не менее шести.

При вводе пароля в систему знаки не должны быть видны на

средствах отображения информации.

После ввода в систему пароли должны быть защищены от

просмотра средствами операционных систем

96.

ТЕХНИЧЕСКОЕ ЗАДАНИЕ НАОБОРУДОВАНИЕ ОБЪЕКТА СКУД

‒ описание системы и размещение составных частей системы;

‒ условия эксплуатации средств КУД;

‒ основные технические характеристики, такие как:

• пропускная способность в охраняемые зоны, особенно в час пик;

• максимально возможное число пользователей на один считыватель;

• максимальное число и виды идентификаторов;

‒ требования к маскировке и защите средств КУД от вандализма;

‒ оповещение о тревожных и аварийных ситуациях и принятие

соответствующих мер по их пресечению или предупреждению;

‒ возможность работы и сохранения данных без компьютера или при его

отказе;

‒ алгоритм работы системы КУД в аварийных и чрезвычайных ситуациях;

‒ программное обеспечение системы;

‒ требования к безопасности;

‒ требования к электропитанию;

‒ обслуживание и ремонт системы;

‒ требования к возможности включения системы КУД в интегрированную

систему безопасности.

97.

Вариант размещения исполнительныхустройств

98.

99.

100.

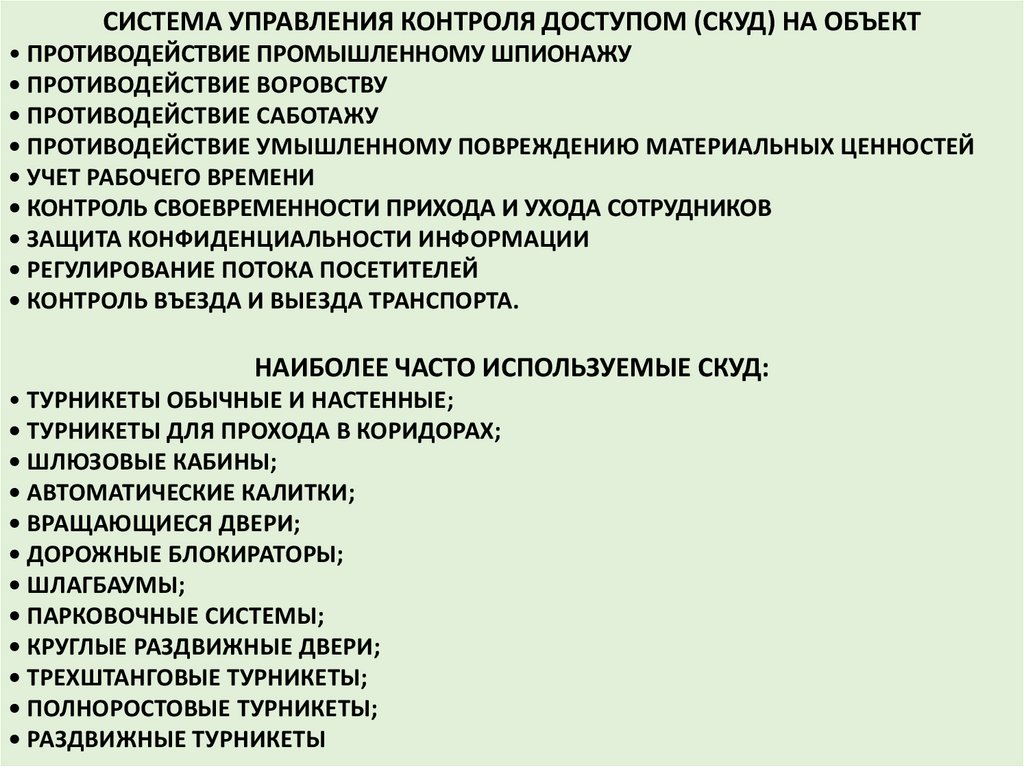

СИСТЕМА УПРАВЛЕНИЯ КОНТРОЛЯ ДОСТУПОМ (СКУД) НА ОБЪЕКТ• ПРОТИВОДЕЙСТВИЕ ПРОМЫШЛЕННОМУ ШПИОНАЖУ

• ПРОТИВОДЕЙСТВИЕ ВОРОВСТВУ

• ПРОТИВОДЕЙСТВИЕ САБОТАЖУ

• ПРОТИВОДЕЙСТВИЕ УМЫШЛЕННОМУ ПОВРЕЖДЕНИЮ МАТЕРИАЛЬНЫХ ЦЕННОСТЕЙ

• УЧЕТ РАБОЧЕГО ВРЕМЕНИ

• КОНТРОЛЬ СВОЕВРЕМЕННОСТИ ПРИХОДА И УХОДА СОТРУДНИКОВ

• ЗАЩИТА КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ

• РЕГУЛИРОВАНИЕ ПОТОКА ПОСЕТИТЕЛЕЙ

• КОНТРОЛЬ ВЪЕЗДА И ВЫЕЗДА ТРАНСПОРТА.

НАИБОЛЕЕ ЧАСТО ИСПОЛЬЗУЕМЫЕ СКУД:

• ТУРНИКЕТЫ ОБЫЧНЫЕ И НАСТЕННЫЕ;

• ТУРНИКЕТЫ ДЛЯ ПРОХОДА В КОРИДОРАХ;

• ШЛЮЗОВЫЕ КАБИНЫ;

• АВТОМАТИЧЕСКИЕ КАЛИТКИ;

• ВРАЩАЮЩИЕСЯ ДВЕРИ;

• ДОРОЖНЫЕ БЛОКИРАТОРЫ;

• ШЛАГБАУМЫ;

• ПАРКОВОЧНЫЕ СИСТЕМЫ;

• КРУГЛЫЕ РАЗДВИЖНЫЕ ДВЕРИ;

• ТРЕХШТАНГОВЫЕ ТУРНИКЕТЫ;

• ПОЛНОРОСТОВЫЕ ТУРНИКЕТЫ;

• РАЗДВИЖНЫЕ ТУРНИКЕТЫ

101.

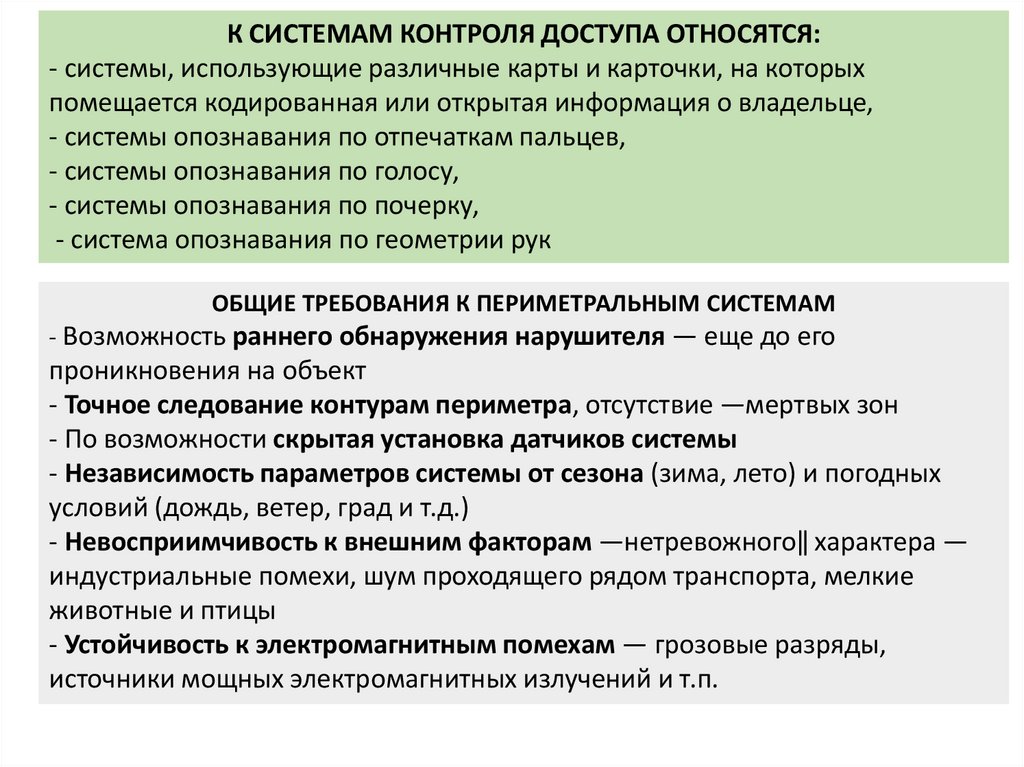

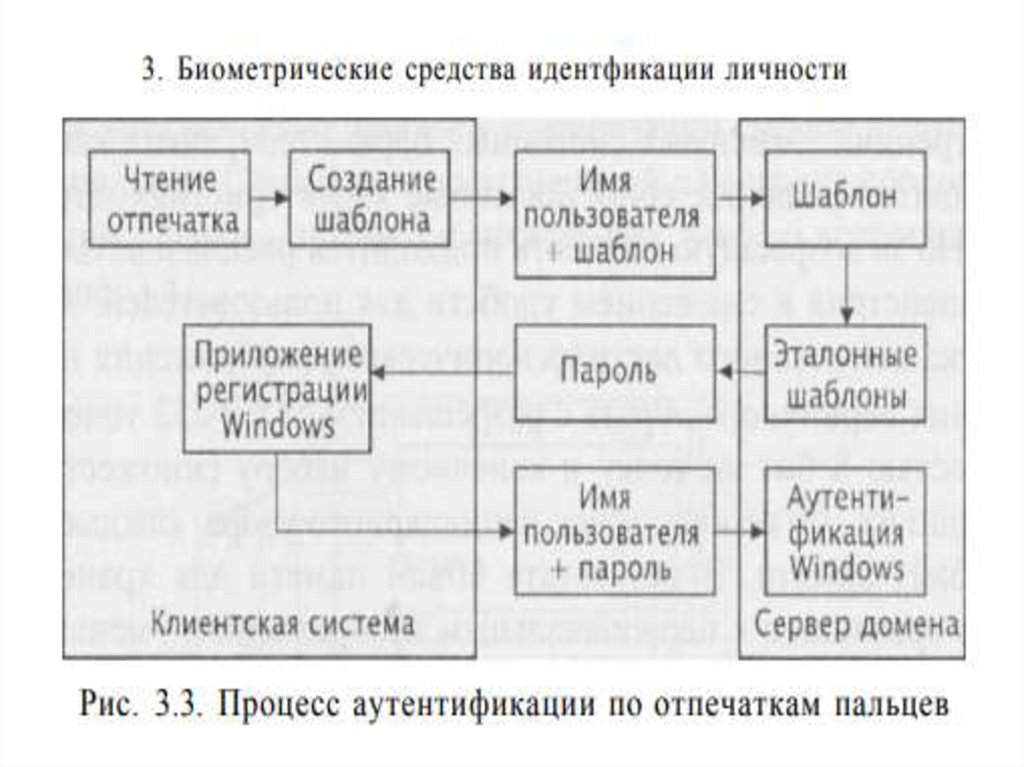

К СИСТЕМАМ КОНТРОЛЯ ДОСТУПА ОТНОСЯТСЯ:- системы, использующие различные карты и карточки, на которых

помещается кодированная или открытая информация о владельце,

- системы опознавания по отпечаткам пальцев,

- системы опознавания по голосу,

- системы опознавания по почерку,

- система опознавания по геометрии рук

ОБЩИЕ ТРЕБОВАНИЯ К ПЕРИМЕТРАЛЬНЫМ СИСТЕМАМ

- Возможность раннего обнаружения нарушителя — еще до его

проникновения на объект

- Точное следование контурам периметра, отсутствие ―мертвых зон

- По возможности скрытая установка датчиков системы

- Независимость параметров системы от сезона (зима, лето) и погодных

условий (дождь, ветер, град и т.д.)

- Невосприимчивость к внешним факторам ―нетревожного‖ характера —

индустриальные помехи, шум проходящего рядом транспорта, мелкие

животные и птицы

- Устойчивость к электромагнитным помехам — грозовые разряды,

источники мощных электромагнитных излучений и т.п.

102.

ЦЕЛИ И ЗАДАЧИ СОЗДАНИЯ КОНТРОЛЬНО-ПРОПУСКНОГО РЕЖИМА• поддержание порядка внутреннего управления;

• защита собственности предприятия;

• внутренняя и внешняя стабильность предприятия;

• защита коммерческих секретов и прав на интеллектуальную

собственность;

• обеспечение санкционированного прохода сотрудников и

посетителей, ввоза/вывоза продукции и материальных ценностей,

ритмичной работы предприятия;

• предотвращение бесконтрольного проникновения посторонних

лиц и транспортных средств на охраняемые территории и в

отдельные здания (помещения);

• своевременное выявление угроз интересам предприятия;

• отработка механизма оперативного реагирования на угрозы и

негативные тенденции;

• пресечение посягательств на законные интересы предприятия и

ослабления источников угроз безопасности предприятия.

103.

ПОДГОТОВКА ИСХОДНЫХ ДАННЫХ ДЛЯ ОРГАНИЗАЦИИКОНТРОЛЬНО-ПРОПУСКНОГО РЕЖИМА

1. ОРГАНИЗАЦИОННАЯ СТРУКТУРА ПРЕДПРИЯТИЯ, расположение его отдельных

элементов и характер производства (деятельности) на них

2. ОЦЕНКА «СУТОЧНОГО ОБЪЕМА» ПОТОКОВ ТРАНСПОРТНЫХ СРЕДСТВ, ГРУЗОВ,

МАТЕРИАЛЬНЫХ ЦЕННОСТЕЙ И ЛЮДЕЙ (ПЕРСОНАЛА ФИРМЫ И ПОСЕТИТЕЛЕЙ),

проходящих через КПП и в отдельные здания (помещения).

3. ВЫДЕЛЕНИЕ (ПО СТЕПЕНИ ВАЖНОСТИ) КАТЕГОРИИ ОБЪЕКТОВ, ТРАНСПОРТНЫХ

СРЕДСТВ И ГРУЗОВ, А ТАКЖЕ КАТЕГОРИИ ЛИЦ, пересекающих установленные границы.

4. ДЛЯ ОРГАНИЗАЦИИ ПРОПУСКНОГО РЕЖИМА ТАКЖЕ НЕОБХОДИМО РАСПРЕДЕЛИТЬ

ОБЪЕКТЫ ПРЕДПРИЯТИЯ (ЗДАНИЯ, ПОМЕЩЕНИЯ) НА СЛЕДУЮЩИЕ ЗОНЫ:

- общедоступные,

- закрытые

- ограниченного доступа.

5. ЗАКРЕПЛЕНИЕ ЗА ПОМЕЩЕНИЕМ КОНКРЕТНЫХ КАТЕГОРИЙ И ОБОСНОВАТЬ:

• условия доступа сотрудников предприятия и посетителей в ту или иную зону,

• предложения администрации предприятия по выработке оптимального варианта

порядка пропуска лиц, транспортных средств и материальных ценностей на объекты

предприятия;

• наличие и вид физической охраны;

• виды используемых технических средств для обеспечения безопасности

104.

Цели и задачи созданияконтрольно-пропускного режима

Основными целями создания КПР являются:

• защита законных интересов предприятия, поддержание порядка внутреннего

управления;

• защита собственности предприятия, ее рациональное и эффективное

использование;

• рост прибылей предприятия;

• внутренняя и внешняя стабильность предприятия;

• защита коммерческих секретов и прав на интеллектуальную собственность.

КПР как часть системы безопасности позволяет решить следующие задачи:

• обеспечение санкционированного прохода сотрудников и посетителей,

ввоза/вывоза продукции и материальных ценностей, ритмичной работы предприятия;

• предотвращение бесконтрольного проникновения посторонних лиц и

транспортных средств на охраняемые территории и в отдельные здания (помещения);

• своевременное выявление угроз интересам предприятия, а также потенциально

опасных условий, способствующих нанесению предприятию материального и морального

ущерба;

• создание надежных гарантий поддержания организационной стабильности внешних и

внутренних связей предприятия, отработка механизма оперативного реагирования на

угрозы и негативные тенденции;

• пресечение посягательств на законные интересы предприятия, использование

юридических, экономических, организационных, социальнопсихологических, технических

и иных средств для выявления и ослабления источников угроз безопасности предприятия.

105.

РАЗРАБОТКА ИНСТРУКЦИИ О ПРОПУСКНОМ РЕЖИМЕ1 раздел. ОБЩИЕ ПОЛОЖЕНИЯ.

2 раздел. ПОРЯДОК ПРОХОДА ЧЕРЕЗ КПП ПРЕДПРИЯТИЯ.

3 раздел. ПОРЯДОК ВЪЕЗДА (ВЫЕЗДА) ТРАНСПОРТНЫХ СРЕДСТВ И ПРОВОЗА

МАТЕРИАЛЬНЫХ ЦЕННОСТЕЙ.

4 раздел. ВИДЫ ПРОПУСКОВ И ПОРЯДОК ИХ ОФОРМЛЕНИЯ.

5 раздел. ОБЯЗАННОСТИ ДОЛЖНОСТНЫХ ЛИЦ ПО ПОДДЕРЖАНИЮ КПР.

6 раздел. УЧЕТ И ОТЧЕТНОСТЬ, ПОРЯДОК ХРАНЕНИЯ ПРОПУСКОВ, ПЕЧАТЕЙ.

1 РАЗДЕЛ:

• нормативные документы, на основании которых составлялась инструкция,

• определение КПР и цель его введения,

• должностные лица, на которых возлагается организация и практическое руководство

контрольно-пропускной системой;

• санкции к нарушителям КПР;

• требования к оборудованию различных помещений.

ВТОРОЙ РАЗДЕЛ:

• перечислить все КПП и их назначение, описание, расположение и единую нумерацию;

• изложить требования к оборудованию КПП;

• установить порядок прохода сотрудников и посетителей на территорию предприятия и в

его категорированные помещения;

• определить права и основные обязанности контролеров КПП;

• установить помещения, где запрещается принимать посетителей.

106.

ТРЕТИЙ РАЗДЕЛ:• порядок допуска на территорию объекта (с объекта) предприятия автотранспорта,

принадлежащего данному предприятию;

• порядок въезда и стоянки на территории объектов транспорта, принадлежащего

сотрудникам на правах личной собственности;

• порядок пропуска автомашин сторонних организаций, прибывших с

грузом в адрес объекта в рабочее и нерабочее время;

• порядок ввоза/вывоза товарно-материальных ценностей;

• правила оформления документов на вывоз (вынос) материальных ценностей с

территории объектов предприятия.

ЧЕТВЕРТЫЙ РАЗДЕЛ:

• Виды пропусков, Их количество и статус;

• описание пропусков;

• порядок оформления и выдачи пропусков;

• порядок замены и перерегистрации пропусков;

• мероприятия, проводимые при утрате пропуска сотрудником.

ПЯТЫЙ РАЗДЕЛ:

подробно описываются обязанности должностных лиц по поддержанию КПР как в

нормальном режиме, так и при возникновении чрезвычайных ситуаций (ЧС).

ШЕСТОЙ РАЗДЕЛ

учет и отчетность документации, ведущейся на КПП, и порядку хранения пропусков и

печатей.

107.

В КОНТРОЛЬНО-ПРОПУСКНОМ ЗАЛЕ УСТРАИВАЮТСЯ:• средства механизации, автоматизации системы контроля доступа;

• физические барьеры (ограждения, турникеты, калитки);

• основное и резервное освещение;

• средства связи и тревожной сигнализации;

• системы видеоконтроля

КОНТРОЛЬНО-ПРОЕЗДНЫЕ ПУНКТЫ ДЛЯ ПРОПУСКА АВТО- И ЖЕЛЕЗНОДОРОЖНОГО

ТРАНСПОРТА ОБОРУДУЮТСЯ:

• раздвижными или распашными воротами и шлагбаумами с механическим,

электромеханическим и гидравлическим приводами, а также устройствами для аварийной

остановки ворот и открывания их вручную,

• контрольными площадками с помостами для просмотра автомобилей;

• светофорами, предупредительными знаками и световыми табло типа

«Берегись автомобиля» и др.;

• телефонной и тревожной связью и освещением для осмотра транспорта.

ДОСМОТРОВАЯ ПЛОЩАДКА ДОЛЖНА ОТВЕЧАТЬ СЛЕДУЮЩИМ ТРЕБОВАНИЯМ:

• иметь достаточную площадь для размещения досматриваемого транспорта

• исключать возможность несанкционированного проникновения на

объект (с объекта) людей и транспортных средств,

• обеспечивать досмотр автомобильного транспорта и перевозимых грузов;

• быть изолированной от других сооружений

• обеспечивать меры безопасности охраны при выполнении обязанностей.

108.

ИДЕНТИФИКАТОР ПОЛЬЗОВАТЕЛЯ - ЭТО УСТРОЙСТВО ИЛИ ПРИЗНАК,ПО КОТОРОМУ ОПРЕДЕЛЯЕТСЯ ПОЛЬЗОВАТЕЛЬ

• БЕСКОНТАКТНЫЕ КАРТОЧКИ срабатывают на расстоянии

• МАГНИТНЫЕ КАРТЫ - наиболее широко распространенный

вариант.

• КАРТЫ ВИГАНДА (WIEGAND) - названные по имени ученого,

открывшего

магнитный сплав, обладающий прямоугольной петлей

гистерезиса;

• ШТРИХ-КОДОВЫЕ КАРТЫ

• КЛЮЧ-БРЕЛОК «ТАЧ-МЕМОРИ» (touch-memory) - металлическая

таблетка, внутри которой расположен чип ПЗУ.

ОБЩАЯ ХАРАКТЕРИСТИКА СИСТЕМ КОНТРОЛЯ И УПРАВЛЕНИЯ

ДОСТУПОМ:

• ПОСТОЯННАЯ: для сотрудников предприятия;

• ВРЕМЕННАЯ: с ограничением срока действия;

• РАЗОВАЯ: автоматически аннулируемая после исчерпания числа проходов;

• ОДНОРАЗОВАЯ - частный случай и-разовой карты

109.

БИОМЕТРИЧЕСКИЕ СЧИТЫВАТЕЛИ• предотвратить проникновение злоумышленников на охраняемые территории и

в помещения за счет подделки, кражи документов, карт, паролей;

• ограничить доступ к информации и обеспечить персональную ответственность

за ее сохранность;

• обеспечить допуск к ответственным объектам только сертифицированных

специалистов;

• избежать накладных расходов, связанных с эксплуатацией систем контроля

доступа (карты, ключи);

• исключить неудобства, связанные с утерей, порчей или элементарным

забыванием ключей, карт, паролей;

• организовать учет доступа и посещаемости сотрудников.

ИСПОЛНИТЕЛЬНЫЕ УСТРОЙСТВА:

ЗАПОРНЫЕ ИЛИ УПРАВЛЯЕМЫЕ ПРЕГРАЖДАЮЩИЕ УСТРОЙСТВА:

- ЗАМКИ,

- ЗАЩЕЛКИ,

- ТУРНИКЕТЫ (поясные, полноростные, «билетные», раздвижные, вращающиеся трех или

четырехштанговые)

- ШЛЮЗОВЫЕ КАБИНЫ (тамбурного типа, ротанты, шлагбаумы),

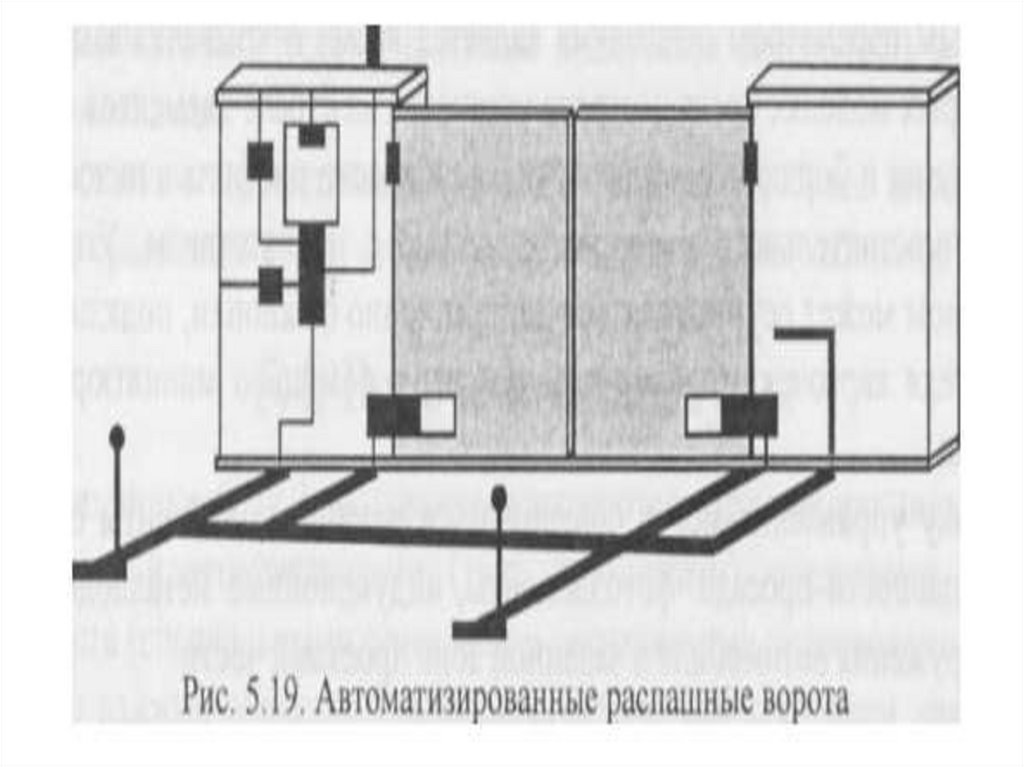

- АВТОМАТИЧЕСКИЕ ВОРОТА (распашные ворота, сдвигающиеся ворота, складывающиеся

ворота, рулетные ворота),

- ЛИФТЫ.

110.

СКУД ДОЛЖНА ОБЕСПЕЧИВАТЬ ВЫПОЛНЕНИЕ СЛЕДУЮЩИХ ОСНОВНЫХ ФУНКЦИЙ:• ОТКРЫВАНИЕ УПУ в заданный временной интервал или по команде оператора СКУД;

• ЗАПРЕТ ОТКРЫВАНИЯ УПУ при считывании идентификационного признака, доступ по

которому не разрешен в данную зону доступа (помещение) в заданный временной

интервал;

• САНКЦИОНИРОВАННОЕ ИЗМЕНЕНИЕ (добавление, удаление) идентификационных

признаков в УУ и связь их с зонами доступа (помещениями) и временными интервалами

доступа;

• ЗАЩИТУ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА к программным средствам

УУ для изменения (добавления, удаления) идентификационных признаков;

• ЗАЩИТУ ТЕХНИЧЕСКИХ И ПРОГРАММНЫХ СРЕДСТВ ОТ НЕСАНКЦИОНИРОВАННОГО

ДОСТУПА К элементам управления, установки режимов и к информации;

• СОХРАНЕНИЕ НАСТРОЕК И БАЗЫ ДАННЫХ ИДЕНТИФИКАЦИОННЫХ ПРИЗНАКОВ

ПРИ ОТКЛЮЧЕНИИ ЭЛЕКТРОПИТАНИЯ; ручное, полуавтоматическое или автоматическое

открывание УПУ для прохода при аварийных ситуациях, пожаре, технических

неисправностях в соответствии с правилами установленного режима и правилами

противопожарной безопасности;

• АВТОМАТИЧЕСКОЕ ЗАКРЫТИЕ УПУ при отсутствии факта прохода через

определенное время после считывания разрешенного идентификационного признака;

• ВЫДАЧУ СИГНАЛА ТРЕВОГИ (или блокировку УПУ на определенное время)

при попытках подбора идентификационных признаков (кода);

• РЕГИСТРАЦИЮ И ПРОТОКОЛИРОВАНИЕ ТЕКУЩИХ И ТРЕВОЖНЫХ СОБЫТИЙ;

• АВТОНОМНУЮ РАБОТУ СЧИТЫВАТЕЛЯ с УПУ в каждой точке доступа при отказе связи с

УУ.

111.

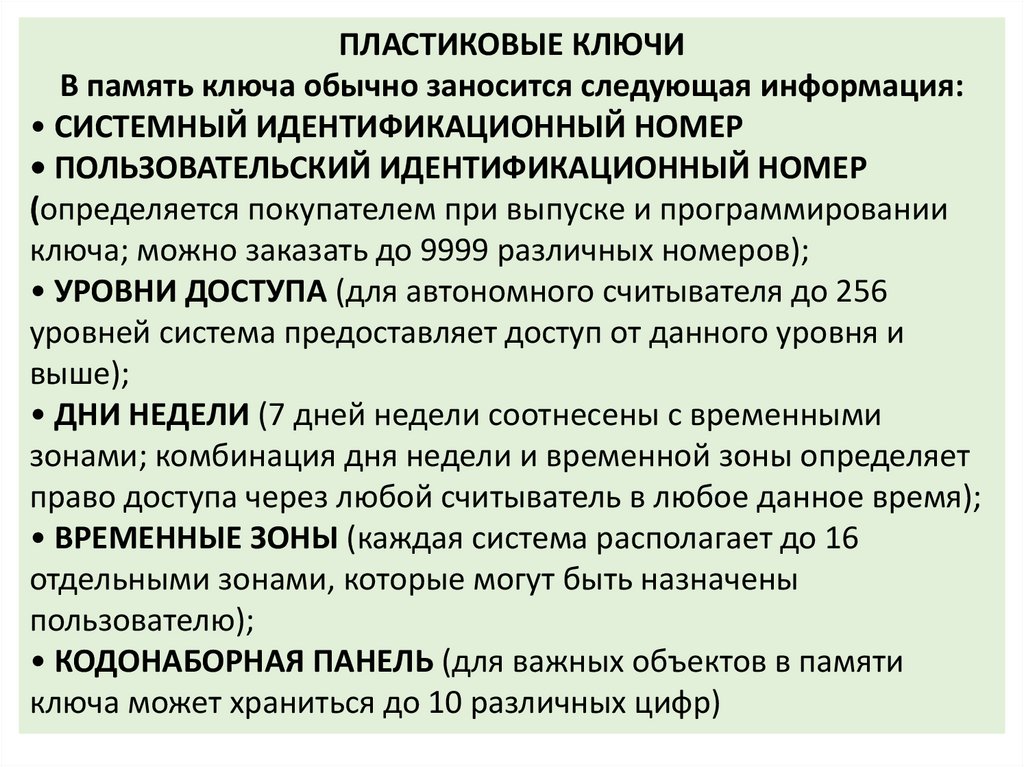

ПЛАСТИКОВЫЕ КЛЮЧИВ память ключа обычно заносится следующая информация:

• СИСТЕМНЫЙ ИДЕНТИФИКАЦИОННЫЙ НОМЕР

• ПОЛЬЗОВАТЕЛЬСКИЙ ИДЕНТИФИКАЦИОННЫЙ НОМЕР

(определяется покупателем при выпуске и программировании

ключа; можно заказать до 9999 различных номеров);

• УРОВНИ ДОСТУПА (для автономного считывателя до 256

уровней система предоставляет доступ от данного уровня и

выше);

• ДНИ НЕДЕЛИ (7 дней недели соотнесены с временными

зонами; комбинация дня недели и временной зоны определяет

право доступа через любой считыватель в любое данное время);

• ВРЕМЕННЫЕ ЗОНЫ (каждая система располагает до 16

отдельными зонами, которые могут быть назначены

пользователю);

• КОДОНАБОРНАЯ ПАНЕЛЬ (для важных объектов в памяти

ключа может храниться до 10 различных цифр)

112.

113.

УСТРОЙСТВА ИДЕНТИФИКАЦИИ (СЧИТЫВАТЕЛИ)• КОДОНАБОРНЫЕ УСТРОЙСТВА ПИН-КОДА (кнопочные

клавиатуры);

• СЧИТЫВАТЕЛИ БЕСКОНТАКТНЫХ СМАРТ-КАРТ (интерфейс

Виганда);

• СЧИТЫВАТЕЛИ ПРОКСИМИТИ-КАРТ;

• СЧИТЫВАТЕЛИ КЛЮЧА «ТАЧ-МЕМОРИ»;

• СЧИТЫВАТЕЛИ ШТРИХ-КОДОВ;

• БИОМЕТРИЧЕСКИЕ СЧИТЫВАТЕЛИ

114.

115.

116.

117.

ДОЛЖНЫ ВЫПОЛНЯТЬСЯ СЛЕДУЮЩИЕ ТРЕБОВАНИЯК СТРУКТУРЕ И ВОЗМОЖНОСТЯМ СКУД:

• СЛОЖНОСТЬ СКУД ДОЛЖНА СООТВЕТСТВОВАТЬ РАЗМЕРАМ ПРЕДПРИЯТИЯ

(предполагаемым потокам служащих);

• ЧИСЛО ТОЧЕК ПРОХОДА СКУД ДОЛЖНО СООТВЕТСТВОВАТЬ ТРЕБУЕМОМУ (с учетом

перспектив развития);

• АВТОНОМНЫЕ КОНТРОЛЛЕРЫ ДОЛЖНЫ БЫТЬ РАССЧИТАНЫ НА ПРИМЕНЕНИЕ

РАЗЛИЧНЫХ ТИПОВ СЧИТЫВАТЕЛЕЙ;

• СЕТЕВЫЕ КОНТРОЛЛЕРЫ ИСПОЛЬЗУЮТ ДЛЯ СОЗДАНИЯ СКУД любой степени сложности;

• РЕАЛИЗАЦИЯ ДОПОЛНИТЕЛЬНЫХ ВОЗМОЖНОСТЕЙ: получение отчета о наличии или

отсутствии сотрудников, информация о местонахождении сотрудников, ведение табеля

учета рабочего времени, формирование временного графика прохода сотрудников;

ВЕДЕНИЕ БАЗЫ ДАННЫХ СОТРУДНИКОВ И Т. Д.;

• КОМПЛЕКТНОСТЬ ОБОРУДОВАНИЯ И ВОЗМОЖНОСТЬ РАБОТЫ (совместимость) системы

контроля и управления доступом со всеми типами физических исполнительных устройств

(ограждения, турникеты, калитки);

• СОВМЕСТИМОСТЬ С ТЕХНИЧЕСКИМИ СИСТЕМАМИ обнаружения и пожарной

сигнализации, управления основным и резервным освещением, средствами связи и

тревожной сигнализации, системами видеоконтроля;

• ВОЗМОЖНОСТЬ ПРОСТОГО РАСШИРЕНИЯ СИСТЕМЫ И ПЕРЕХОДА К СЕТЕВОЙ СИСТЕМЕ,

например, установленные ранее автономные контроллеры должны работать в сетевом

режиме.

118.

Идентификатор пользователя• БЕСКОНТАКТНЫЕ РАДИОЧАСТОТНЫЕ ПРОКСИМИТИ-КАРТЫ (proxmity) наиболее перспективный в настоящее время тип карт. Бесконтактные карточки

срабатывают на расстоянии и не требуют четкого позиционирования, что

обеспечивает их устойчивую работу и удобство использования, высокую

пропускную способность;

• МАГНИТНЫЕ КАРТЫ - наиболее широко распространенный вариант.

Существуют карты с низкокоэрцитивной и высококоэрцитивной магнитной

полосой и с записью на разные дорожки;

• карты Виганда (Wiegand) - названные по имени ученого, открывшего

магнитный сплав, обладающий прямоугольной петлей гистерезиса;

• штрих-кодовые карты - на карту наносится штриховой код. Существует

более сложный вариант - штрих-код закрывается материалом, прозрачным

только в инфракрасном свете, считывание происходит в ИК-области;

• ключ-брелок «тач-мемори» (touch-memory) - металлическая таблетка,

внутри которой расположен чип ПЗУ.

119.

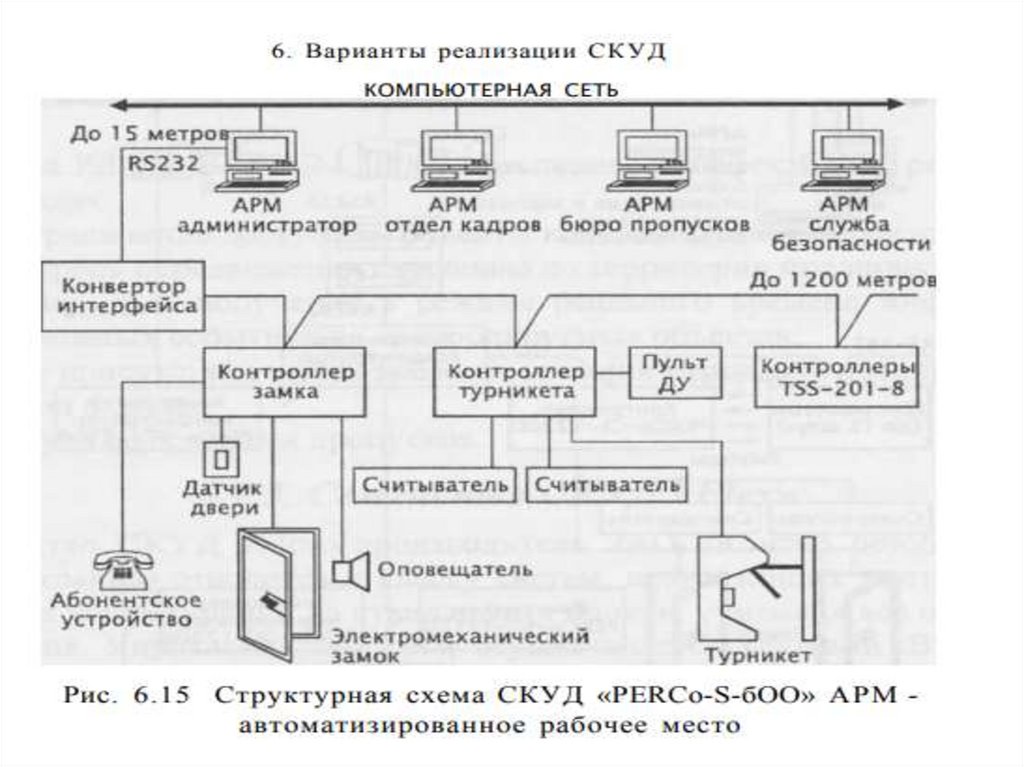

КонтроллерыКОНТРОЛЛЕРЫ - устройства, предназначенные для

обработки информации от считывателей идентификаторов,

принятия решения и управления исполнительными

устройствами.

Контроллеры разрешают проход через пропускные пункты.

Контроллеры различаются емкостью базы данных и буфера

событий, обслуживаемых устройств идентификации

СЧИТЫВАТЕЛЬ КАРТ (устройство индификации) передает

информацию на схему обработки сигналов контроллера. Далее

информация в цифровом виде выдается на схему принятия

решения, которая заносит факт попытки прохода в схему буфера

событий, запрашивает схему базы данных на предмет

правомочности прохода и в случае положительного ответа

приводит в действие исполнительное устройство. Ограничение

уже снято, но система контроля доступа ещё не завершила

обработку информации: сам факт прохода именно этого

человека заносится в схему буфера событий.

120.

АВТОНОМНЫЕ И СЕТЕВЫЕ КОНТРОЛЛЕРЫАВТОНОМНЫЕ КОНТРОЛЛЕРЫ - полностью законченные

устройства, предназначенные для обслуживания, как правило,

одной точки прохода. Возможность объединения с другими

аналогичными контроллерами не предусмотрена. Существует

много видов таких устройств:

- контроллеры, совмещенные со считывателем,

- контроллеры, встроенные в электромагнитный замок и т. д.

В автономных контроллерах применяются считыватели самых

разных типов

СЕТЕВЫЕ КОНТРОЛЛЕРЫ могут работать в сети под управлением

компьютера. В этом случае решение принимает персональный компьютер

с установленным специализированным программным обеспечением.

Сетевые контроллеры применяются для создания СКУД любой степени

сложности. Число сетевых контроллеров в системе может быть от двух до

нескольких сотен с обменом информацией с центральным пунктом

охраны и контролем, управлением системой со стороны дежурного

оператора. В этом случае размеры системы контроля доступа

опеределяются по числу устройств дентификации, а не по числу

контролируемых дверей, поскольку на каждую дверь может

быть установлено одно-два устройства идентификации в зависимости от

применяемой технологии прохода.

Электроника

Электроника