Похожие презентации:

Управление доступом, контроль доступа — ограничение доступа к ресурсам компьютерной системы

1.

2.

Управление доступом,контроль доступа —

ограничение доступа к ресурсам

компьютерной системы:

программам, процессам,

документам – только лицами,

имеющими на это санкцию.

3.

1) · недопущение нарушителя квычислительной среде, которое

основывается на специальных

технических средствах опознавания

пользователя;

2) · защита вычислительной среды,

основанная на создании специального

программного и аппаратного

обеспечения по защите информации;

3) · специальные средства защиты

компьютерной информации от НСД.

4.

Санкционированный доступ к информации ненарушает правил разграничения доступа. К

конфиденциальной информации разрешен только

санкционированный доступ, допускаются только

авторизованные субъекты — прошедшие проверку

пользователи, процессы, программы.

Несанкционированный доступ к информации

нарушает права разграничения доступа с

использованием штатных средств,

предоставляемых вычислительной техникой или

автоматизированными системами.

5.

Объект доступа — единица информации, устройство илиноситель, доступ субъекта к которым регламентируется

правилами разграничения доступа.

Объект – пассивный компонент системы, хранящий,

принимающий или передающий информацию (например,

папки и файлы, объекты базы данных). Доступ к объекту

означает доступ к содержащейся в нем информации.

Предполагается, что существует безошибочный способ

различения объектов и субъектов.

Методом доступа к объекту называется операция,

определенная для некоторого объекта. Например, для файлов

могут быть определены методы доступа «чтение», «запись» и

«добавление» (дописывание информации в конец файла).

6.

Субъект доступа — лицо или процесс, действиякоторого регламентируются правилами

разграничения доступа.

Субъект – это активный компонент системы,

который может стать причиной потока информации

от объекта к субъекту или изменения состояния

системы (например, пользователи, программы или

процессы).

7.

Правом доступа к объекту мы будем называтьправо на выполнение доступа к объекту по

некоторому методу или группе методов. В

последнем случае право доступа дает субъекту

возможность осуществлять доступ к объекту по

любому методу из данной группы.

8.

Правила управления доступом, принятые в компьютерной системе,должны соответствовать аналогичным правилам, принятым в

организации, в которой эксплуатируется данная система.

Правила управления доступа должны не допускать (или, по крайней мере,

затруднять) разрушающие воздействия субъектов доступа, не

обладающих соответствующими полномочиями, на операционную

систему, выражающиеся в несанкционированном изменении, удалении

или другом воздействии на объекты, критически важные для обеспечения

нормального функционирования системы.

Любой объект системы должен иметь владельца.

Присутствие в системе недоступных объектов — объектов, к которым не

может обратиться ни один субъект доступа ни по одному методу доступа,

должно быть недопустимо.

Утечка конфиденциальной информации из защищаемой системы должна

быть недопустима.

9.

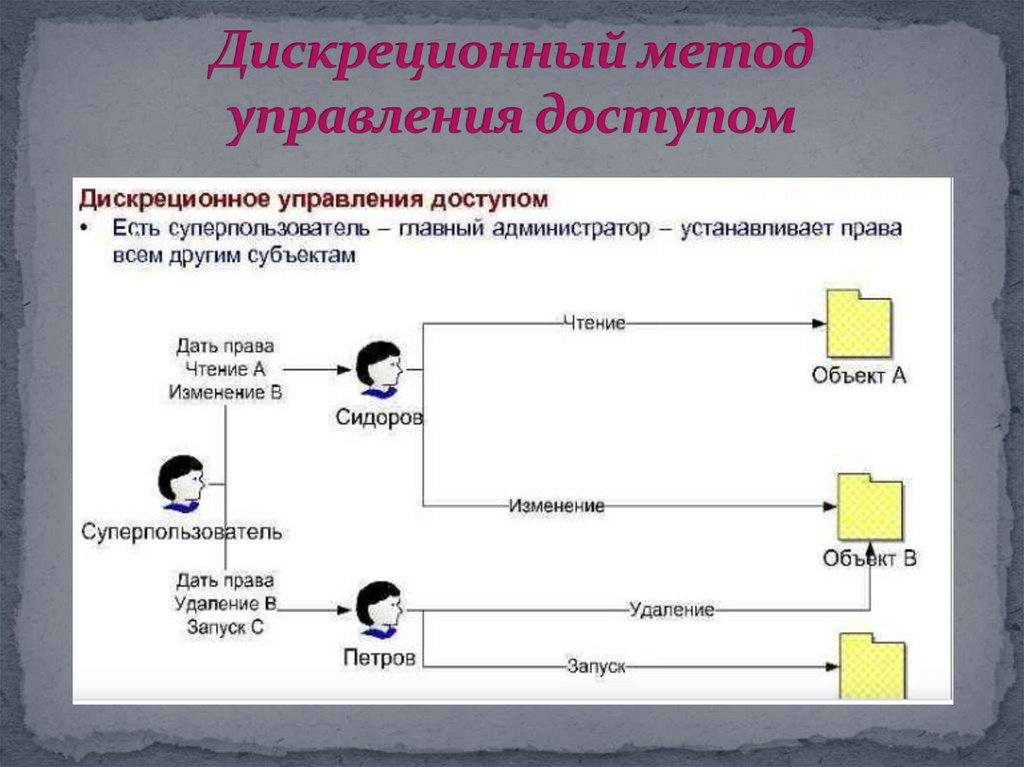

Дискреционный метод управлениядоступом

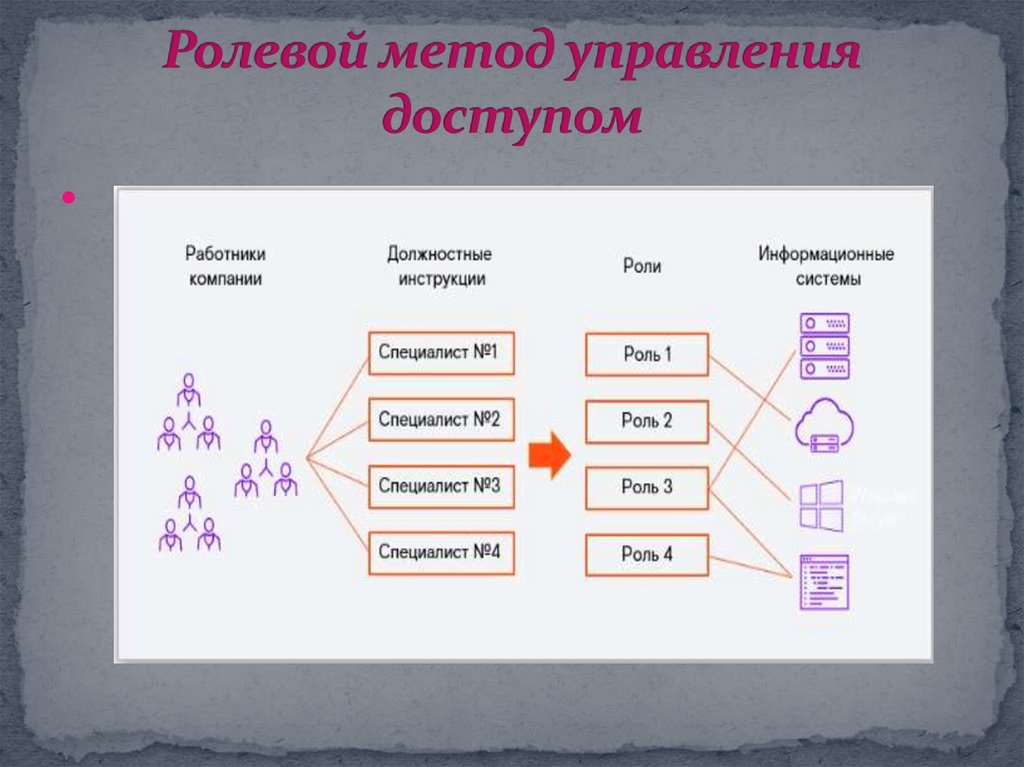

Ролевой метод управления доступом

Мандатный метод управления доступом

10.

11.

12.

13.

14.

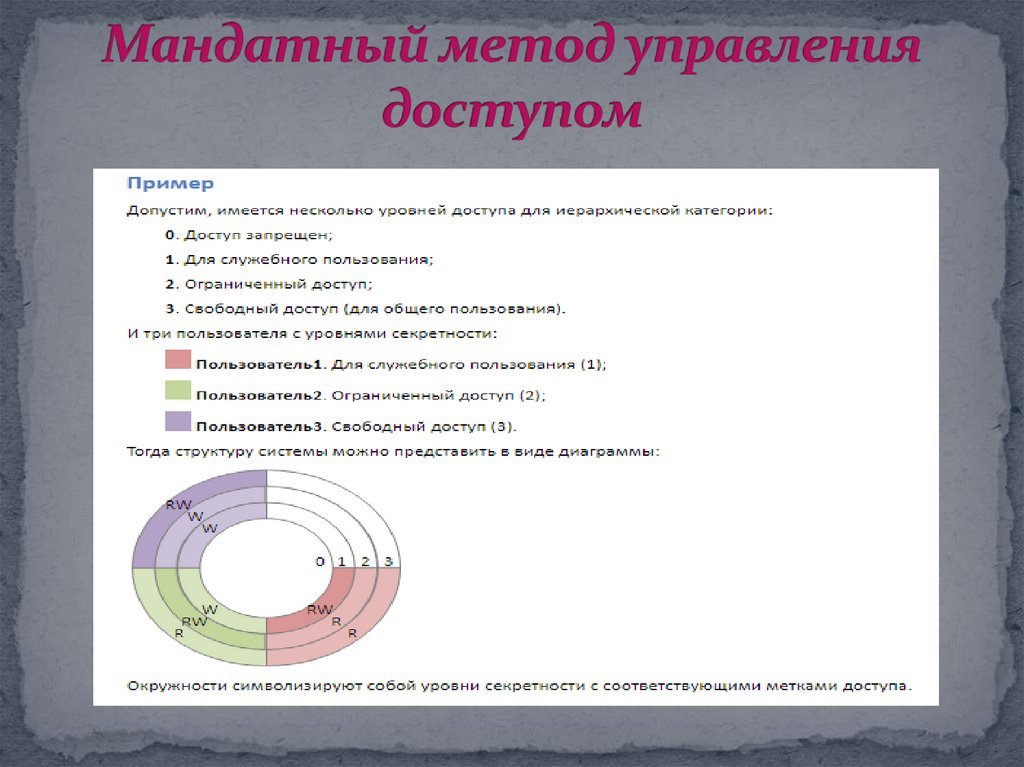

Окружности символизируют собой уровнисекретности с соответствующими метками доступа.

Обозначение подписей:

RW. Есть права на чтение и запись;

R. Есть права только на чтение;

W. Есть права только на запись.

Информатика

Информатика