Похожие презентации:

Криптографические средства защиты данных

1. Информационная безопасность

Криптографические средства защитыданных

2. Шифрование

Шифрование – использованиекриптографических сервисов безопасности.

Процедура шифрования – преобразование

открытого текста сообщения в закрытый.

Современные средства шифрования используют

известные алгоритмы шифрования. Для

обеспечения конфиденциальности

преобразованного сообщения используются

специальные параметры преобразования –

ключи.

3. Шифрование

Криптографические преобразованияиспользуются при реализации следующих

сервисов безопасности:

Собственно шифрование (обеспечение

конфиденциальности данных);

Контроль целостности;

Аутентификация.

4. Системы криптографической защиты информации

Задача средств криптографической защиты информации —преобразование информационных объектов с помощью

некоторого обратимого математического алгоритма.

Процесс шифрования использует в качестве входных

параметров объект – открытый текст и объект – ключ, а

результат преобразования — объект – зашифрованный

текст. При дешифровании выполняется обратный процесс.

Криптографическому методу в ИС соответствует некоторый

специальный алгоритм. При выполнении данного алгоритма

используется уникальное числовое значение – ключ.

Знание ключа позволяет выполнить обратное

преобразование и получить открытое сообщения.

Стойкость криптографической системы определяется

используемыми алгоритмами и степенью секретности

ключа.

5. Криптографические средства защиты данных

Для обеспечения защиты информации в распределенных информационныхсистемах активно применяются криптографические средства защиты

информации.

Сущность криптографических методов заключается в следующем:

Отправитель

Открытое

сообщение

Зашифрованное

сообщение

Получатель

Ключ

Зашифрованное

сообщение

Открытое

сообщение

Ключ

6. Использование средств криптографической защиты для предотвращения угроз ИБ

Обеспечение конфиденциальности данных.Использование криптографических алгоритмов позволяет

предотвратить утечку информации. Отсутствие ключа у

«злоумышленника» не позволяет раскрыть зашифрованную

информацию;

Обеспечение целостности данных. Использование

алгоритмов несимметричного шифрования и хэширования

делает возможным создание способа контроля целостности

информации.

Электронная цифровая подпись. Позволяет решить

задачу отказа от информации.

Обеспечение аутентификации. Криптографические

методы используются в различных схемах аутентификации

в распределенных системах (Kerberos, S/Key и др.).

7. Требования к системам криптографической защиты

Криптографические требованияЭффективность применения злоумышленником определяется

средней долей дешифрованной информации, являющейся

средним значением отношения количества дешифрованной

информации к общему количеству шифрованной информации,

подлежащей дешифрованию, и трудоемкостью дешифрования

единицы информации, измеряемой Q числом элементарных

опробований.

Под элементарными опробованиями понимается операция

над двумя n-разрядными двоичными числами. При реализации

алгоритма дешифрования может быть использован

гипотетический вычислитель, объем памяти которого не

превышает M двоичных разрядов. За одно обращение к

памяти может быть записано по некоторому адресу или

извлечено не более n бит информации. Обращение к памяти

по трудоемкости приравнивается к элементарному

опробованию.

За единицу информации принимается общий объем

информации обработанной на одном средстве

криптографической защиты в течении единицы времени. Атака

злоумышленника является успешной, если объем полученной

открытой информации больше некоторого заданного объема V.

8. Требования к системам криптографической защиты

Требования надежности.Средства защиты должны обеспечивать заданный уровень

надежности применяемых криптографических

преобразований информации, определяемый значением

допустимой вероятности неисправностей или сбоев,

приводящих к получению злоумышленником

дополнительной информации о криптографических

преобразованиях.

Регламентные работы (ремонт и сервисное обслуживание)

средств криптографической защиты не должно приводить к

ухудшению свойств средств в части параметров

надежности.

9. Требования к системам криптографической защиты

Требование по защите от несанкционированногодоступа для средств криптографической

информации в составе информационных систем.

В автоматизированных информационных системах, для

которых реализованы программные или аппаратные

средства криптографических защиты информации, при

хранении и обработке информации должны быть

предусмотрены следующие основные механизмы защиты:

идентификация и аутентификация пользователей и

субъектов доступа;

управление доступом;

обеспечения целостности;

регистрация и учет.

10. Требования к системам криптографической защиты

Требования к средствам разработки, изготовления ифункционирования средств криптографической защиты

информации.

Аппаратные и программные средства, на которых ведется

разработка систем криптографической защиты информации, не

должны содержать явных или скрытых функциональных

возможностей, позволяющих:

модифицировать или изменять алгоритм работы средств

защиты информации в процессе их разработки, изготовления и

эксплуатации;

модифицировать или изменять информационные или

управляющие потоки, связанные с функционированием

средств;

осуществлять доступ посторонних лиц к ключам

идентификационной и аутентификационной информации;

получать доступ к конфиденциальной информации средств

криптографической защиты информации.

11. Способы шифрования

Различают два основных способашифрования:

Симметричное шифрование, иначе

шифрование с закрытым ключом;

Ассиметричное шифрование, иначе

шифрование с открытым ключом;

12. Шифрование с секретным ключом

При симметричном шифровании процессзашифровывания и расшифровывания

использует некоторый секретный ключ.

При симметричном шифровании реализуются два

типа алгоритмов:

Поточное шифрование (побитовое)

Блочное шифрование (при шифровании текст

предварительно разбивается на блоки, как правило

не менее 64 бит)

13. Шифрование с секретным ключом

Выделяют следующие общие принципыпостроения шифров:

электронная кодовая книга (режим простой

замены);

сцепление блоков шифра (режим гаммирования с

обратной связью);

обратная связь по шифротексту;

обратная связь по выходу (режим гаммирования).

14. Шифр Цезаря

Рассмотрим простеший способшифрования, которым человечество

пользовалось не одно тысячелетие.

Шифр (код) Цезаря – шифр простой

подстановки.

Шифр назван в честь римского императора

Гая Юлия Цезаря, использовавшего его

для секретной переписки со своими

генералами.

15. Шифр Цезаря

Шифр простой подстановки – шифр, в которомкаждой букве исходного текста (plain text)

сопоставлен отдельный символ зашифрованного

сообщения (encrypted text).

В общем случае сопоставление осуществляется с

помощью таблицы соответствий, которую,

очевидно, необходимо держать в тайне.

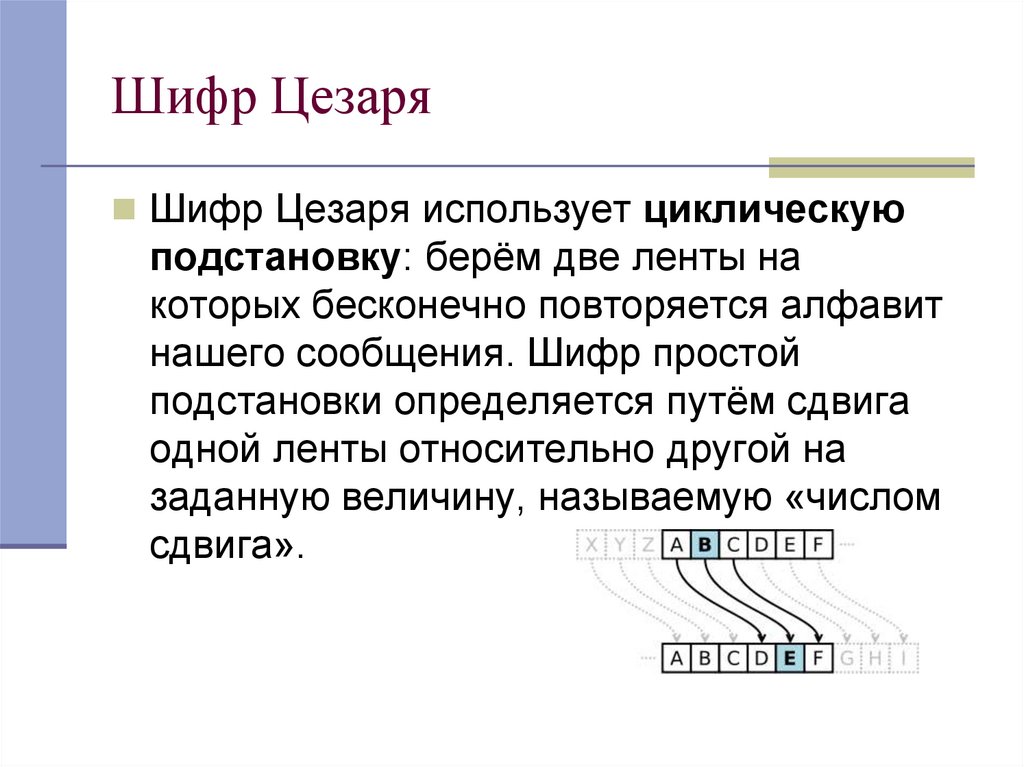

16. Шифр Цезаря

Шифр Цезаря использует циклическуюподстановку: берём две ленты на

которых бесконечно повторяется алфавит

нашего сообщения. Шифр простой

подстановки определяется путём сдвига

одной ленты относительно другой на

заданную величину, называемую «числом

сдвига».

17. Шифр Виженера

Шифр Виженера (фр. Chiffre de Vigenère) — методполиалфавитного шифрования буквенного текста с

использованием ключевого слова.

Этот метод является простой формой

многоалфавитной замены. Шифр Виженера

изобретался многократно.

Впервые этот метод описал Джован Баттиста

Беллазо в книге La cifra del. в 1553 году, однако в

XIX веке получил имя Блеза Виженера,

французского дипломата.

18. Шифр Виженера

Метод прост для понимания и реализации, онявляется недоступным для простых методов

криптоанализа, но разрушает статистические

зависимости в закодированных сообщениях и тем

самым повышает надежность кодирования

Символы исходного алфавита нумеруются, начиная

с нуля

19. Шифр Виженера

20. Шифр Виженера

Пример реализации шифра с исходным словом:Информатика и ключем Асу

21. Шифр Виженера

Полученный числовой ряд преобразуется в символыисходного алфавита по таблице соответствия.

Таким образом получаем закодированное методом

Виженера слово «Информатика»:

Иязоваадькс

22. Шифр Виженера

Для декодирования подобных сообщений требуется таблицасоответствия и ключ. Тогда выполняют описанные выше

процедуры кодирования в обратном порядке.

Сложность может представлять только операция вычитания с

учетом модуля. При этом следует помнить, что не должны

получаться отрицательные значения.

Если такое происходит, нужно занять число, соответствующее

модулю.

23. Шифр Плейфера:

Шифр предусматривает шифрование пар символов (биграмм)вместо одиночных символов, как в шифре подстановки .

Шифрование английского текста

Буквы «I» и «J» объединяются в одну ячейку.

Получили простую матрицу с английским алфавитом.

24. Шифр Плейфера

Чтобы составить ключевую матрицу, сначала записываются в ячейкиматрицы буквы ключевого слова (не записывая повторяющиеся символы), а

потом заполняются оставшиеся ячейки матрицы символами алфавита, не

встречающимися в ключевом слове. Ключевое слово может быть записано,

начиная с верхней строки матрицы слева направо, либо по спирали из

левого верхнего угла к центру. Ключевое слово, дополненное алфавитом,

составляет матрицу 5х5 и является ключом шифра.

Рассмотрим пример заполнения матрицы с ключевой фразой GOOD DAY.

25. Шифр Плейфера:

Для того чтобы зашифровать сообщение, необходимо разбить егона биграммы (группы из двух символов). Возьмем, например,

сообщение – HELLOW MOSCOW. Разобьём его на биграммы:

HE LL OW MO SC OW

Если два символа биграммы совпадают (или если остался один

символ), то после первого символа добавляется буква «Х»( в

некоторых вариантах шифра Плейфера вместо «Х» используется

«Q»). В примере есть такая биграмма, поэтому преобразовываем

последовательность биграмм:

HE LX LO WM OS CO WX

26. Шифр Плейфера

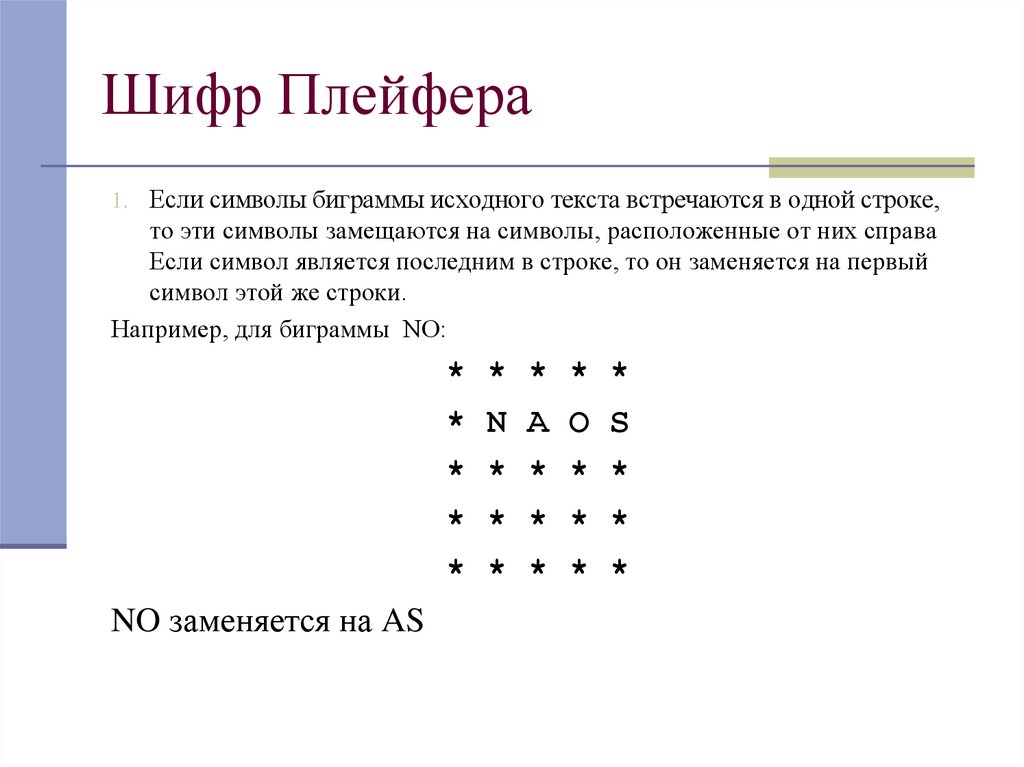

1. Если символы биграммы исходного текста встречаются в одной строке,то эти символы замещаются на символы, расположенные от них справа

Если символ является последним в строке, то он заменяется на первый

символ этой же строки.

Например, для биграммы NO:

* * * * *

* N A O S

* * * * *

* * * * *

* * * * *

NO заменяется на AS

27. Шифр Плейфера

* * * * ** * * * *

F N I * O

* * * * *

* * * * *

NO заменяется на IF

28. Шифр Плейфера

2. Если символы биграммы исходного текста встречаются в одномстолбце, то они преобразуются в символы того же столбца, находящиеся

непосредственно под ними. Если символ является нижним в столбце, то

он заменяется на первый символ этого же столбца. Например, для

биграммы NO:

* * N * *

* * B * *

* * * * *

* * O * *

* * Y * *

NO заменяется на BY

29. Шифр Плейфера

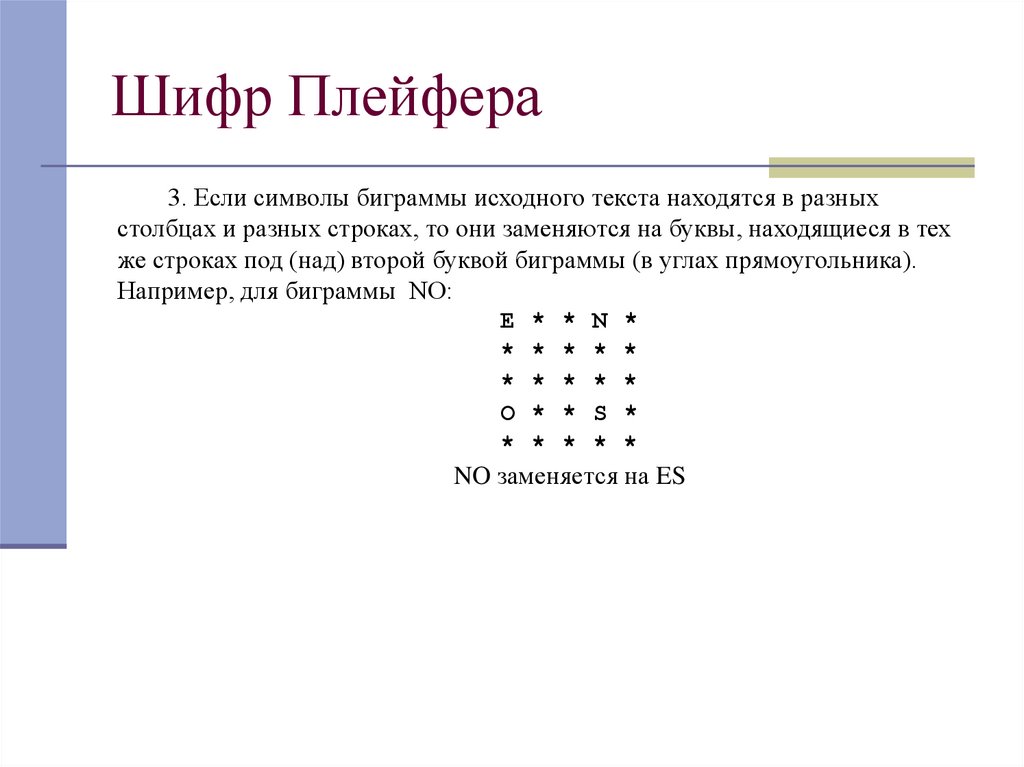

3. Если символы биграммы исходного текста находятся в разныхстолбцах и разных строках, то они заменяются на буквы, находящиеся в тех

же строках под (над) второй буквой биграммы (в углах прямоугольника).

Например, для биграммы NO:

E * * N *

* * * * *

* * * * *

O * * S *

* * * * *

NO заменяется на ES

30. Шифр Плейфера: Пример

Полученные биграммы сообщения: HE LX LO WM OS CO WX.1) Символы биграммы HE находится в одной строке,

зашифрованная биграмма – BF.

2) Символы биграммы LX находятся в разных строках,

зашифрованная биграмма – MW.

3) Символы биграммы LO находятся в разных строках,

зашифрованная биграмма – KD.

4) Символы биграммы WM находятся в разных строках, зашифрованная

биграмма – XL.

5) Символы биграммы OS находятся в разных строках, зашифрованная

биграмма – AQ.

6) Символы биграммы CO находятся в одном столбце, заменяются

символами непосредственно находящимися под ними – CK.

7) Символы биграммы WX находится в одной строке, зашифрованная

биграмма – XZ.

Полученное зашифрованное сообщение: BFMWKDXLAQCKXZ.

31. Шифр Плейфера

Расшифрование сообщения производится способом наоборототносительно правил зашифрования. Например, буквы биграммы BF

находятся в одно строке и для расшифрования следует брать соседку

слева для каждой буквы. Получаем HE. Однако, если буквы биграммы

образуют прямоугольник, то исходное правило сохраняется без

изменения. Например, биграмма KD расшифровывается как LO.

После расшифрования из текста выбрасываются все лишние буквы Х.

Самостоятельно: Зашифровать методом Плейфера сообщение

IDIOCY OFTEN LOOKS LIKE INTELLIGENCE

32. ADFGVX

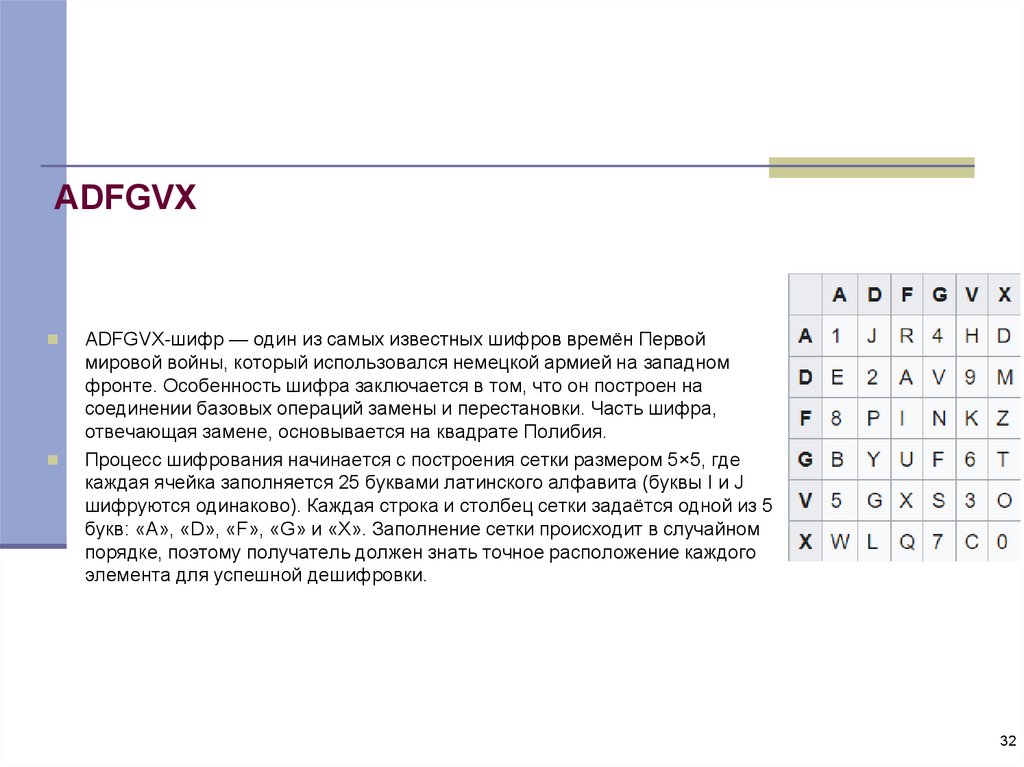

ADFGVX-шифр — один из самых известных шифров времён Первоймировой войны, который использовался немецкой армией на западном

фронте. Особенность шифра заключается в том, что он построен на

соединении базовых операций замены и перестановки. Часть шифра,

отвечающая замене, основывается на квадрате Полибия.

Процесс шифрования начинается с построения сетки размером 5×5, где

каждая ячейка заполняется 25 буквами латинского алфавита (буквы I и J

шифруются одинаково). Каждая строка и столбец сетки задаётся одной из 5

букв: «A», «D», «F», «G» и «X». Заполнение сетки происходит в случайном

порядке, поэтому получатель должен знать точное расположение каждого

элемента для успешной дешифровки.

32

33. ADFGVX

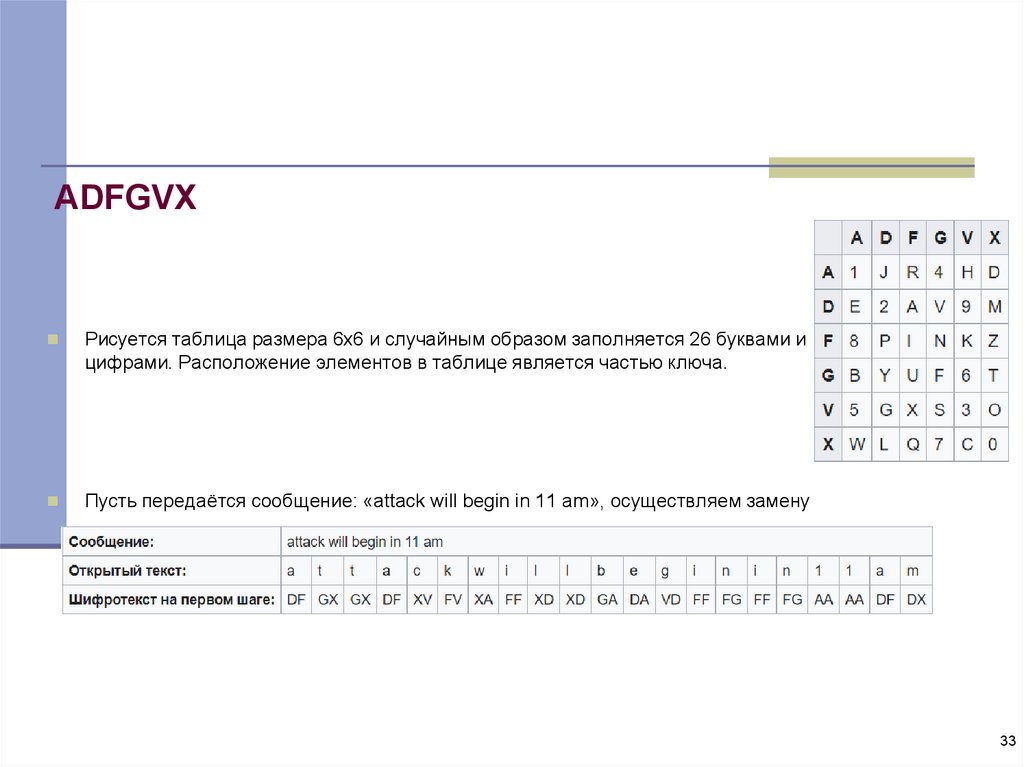

Рисуется таблица размера 6x6 и случайным образом заполняется 26 буквами и 10цифрами. Расположение элементов в таблице является частью ключа.

Пусть передаётся сообщение: «attack will begin in 11 am», осуществляем замену

33

34. ADFGVX

Создаётся новая таблица с ключевым словом в верхней строке. В качествеключа возьмём слово «SECRET». Обычно используются более длинные

ключевые слова или фразы.

Столбцы таблицы сортируются в алфавитном порядке

После чего столбцы по очереди записываются в одну строку, образуя

зашифрованный текст.

Окончательный вид шифротекста: G X F G F F D F F A D D F A G F X D F A

D X V F A F G F D D X X V F A X V D A G A X.

Для восстановления исходного текста необходимо выполнить действия,

обратные шифрованию. Обладая ключевым словом, последовательность

столбцов можно привести к первоначальному порядку. Зная расположение

символов в исходной таблице, можно расшифровать текст.

34

Информатика

Информатика