Похожие презентации:

Разработка программного средства эвристической идентификации трафика инфокоммуникационной сети

1.

Дипломная работа на тему:Разработка программного средства эвристической

идентификации трафика инфокоммуникационной

сети на основе метода опорных векторов

Исполнитель: курсант

364 уч. группы

Иванов И.И.

Руководитель: подполковник

Петров Р.Н.

2.

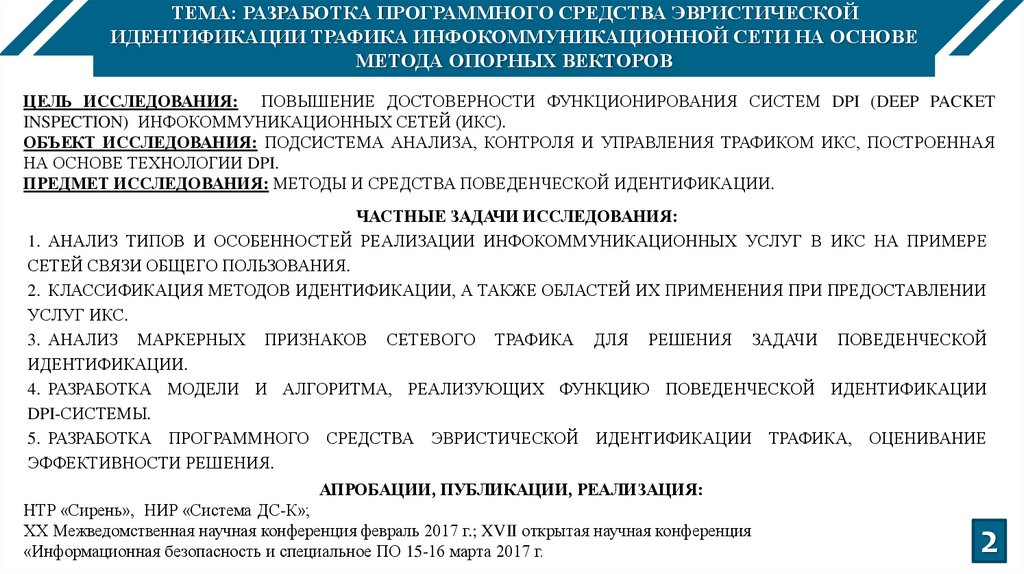

ТЕМА: РАЗРАБОТКА ПРОГРАММНОГО СРЕДСТВА ЭВРИСТИЧЕСКОЙИДЕНТИФИКАЦИИ ТРАФИКА ИНФОКОММУНИКАЦИОННОЙ СЕТИ НА ОСНОВЕ

МЕТОДА ОПОРНЫХ ВЕКТОРОВ

ЦЕЛЬ ИССЛЕДОВАНИЯ: ПОВЫШЕНИЕ ДОСТОВЕРНОСТИ ФУНКЦИОНИРОВАНИЯ СИСТЕМ DPI (DEEP PACKET

INSPECTION) ИНФОКОММУНИКАЦИОННЫХ СЕТЕЙ (ИКС).

ОБЪЕКТ ИССЛЕДОВАНИЯ: ПОДСИСТЕМА АНАЛИЗА, КОНТРОЛЯ И УПРАВЛЕНИЯ ТРАФИКОМ ИКС, ПОСТРОЕННАЯ

НА ОСНОВЕ ТЕХНОЛОГИИ DPI.

ПРЕДМЕТ ИССЛЕДОВАНИЯ: МЕТОДЫ И СРЕДСТВА ПОВЕДЕНЧЕСКОЙ ИДЕНТИФИКАЦИИ.

ЧАСТНЫЕ ЗАДАЧИ ИССЛЕДОВАНИЯ:

1. АНАЛИЗ ТИПОВ И ОСОБЕННОСТЕЙ РЕАЛИЗАЦИИ ИНФОКОММУНИКАЦИОННЫХ УСЛУГ В ИКС НА ПРИМЕРЕ

СЕТЕЙ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ.

2. КЛАССИФИКАЦИЯ МЕТОДОВ ИДЕНТИФИКАЦИИ, А ТАКЖЕ ОБЛАСТЕЙ ИХ ПРИМЕНЕНИЯ ПРИ ПРЕДОСТАВЛЕНИИ

УСЛУГ ИКС.

3. АНАЛИЗ МАРКЕРНЫХ ПРИЗНАКОВ СЕТЕВОГО ТРАФИКА ДЛЯ РЕШЕНИЯ ЗАДАЧИ ПОВЕДЕНЧЕСКОЙ

ИДЕНТИФИКАЦИИ.

4. РАЗРАБОТКА МОДЕЛИ И АЛГОРИТМА, РЕАЛИЗУЮЩИХ ФУНКЦИЮ ПОВЕДЕНЧЕСКОЙ ИДЕНТИФИКАЦИИ

DPI-СИСТЕМЫ.

5. РАЗРАБОТКА ПРОГРАММНОГО СРЕДСТВА ЭВРИСТИЧЕСКОЙ ИДЕНТИФИКАЦИИ ТРАФИКА, ОЦЕНИВАНИЕ

ЭФФЕКТИВНОСТИ РЕШЕНИЯ.

АПРОБАЦИИ, ПУБЛИКАЦИИ, РЕАЛИЗАЦИЯ:

НТР «Сирень», НИР «Система ДС-К»;

XX Межведомственная научная конференция февраль 2017 г.; XVII открытая научная конференция

«Информационная безопасность и специальное ПО 15-16 марта 2017 г.

2

3.

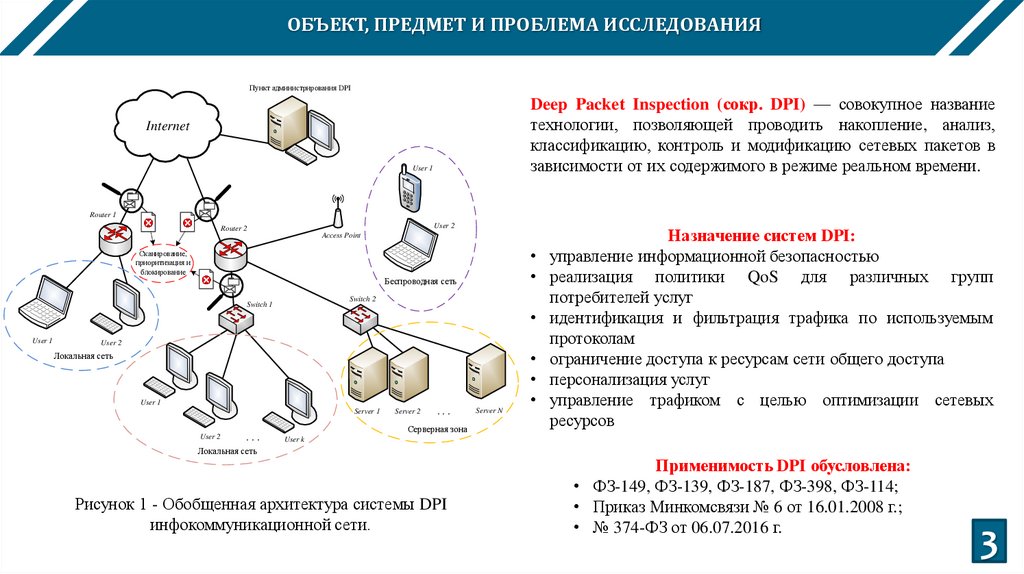

ОБЪЕКТ, ПРЕДМЕТ И ПРОБЛЕМА ИССЛЕДОВАНИЯПункт администрирования DPI

Deep Packet Inspection (сокр. DPI) — совокупное название

технологии, позволяющей проводить накопление, анализ,

классификацию, контроль и модификацию сетевых пакетов в

зависимости от их содержимого в режиме реальном времени.

Internet

User 1

Router 1

User 2

Router 2

Access Point

Сканирование,

приоритизация и

блокирование

Беспроводная сеть

Switch 2

Switch 1

User 1

User 2

Локальная сеть

User 1

Server 1

User 2

...

Server 2

...

Серверная зона

Server N

Назначение систем DPI:

управление информационной безопасностью

реализация политики QoS для различных групп

потребителей услуг

идентификация и фильтрация трафика по используемым

протоколам

ограничение доступа к ресурсам сети общего доступа

персонализация услуг

управление трафиком с целью оптимизации сетевых

ресурсов

User k

Локальная сеть

Рисунок 1 - Обобщенная архитектура системы DPI

инфокоммуникационной сети.

Применимость DPI обусловлена:

• ФЗ-149, ФЗ-139, ФЗ-187, ФЗ-398, ФЗ-114;

• Приказ Минкомсвязи № 6 от 16.01.2008 г.;

• № 374-ФЗ от 06.07.2016 г.

33

4.

1. АНАЛИЗ ТИПОВ И ОСОБЕННОСТЕЙ РЕАЛИЗАЦИИ ИНФОКОММУНИКАЦИОННЫХУСЛУГ В ИКС НА ПРИМЕРЕ СЕТЕЙ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ

Виды инфокоммуникационных услуг

Доступа к

информационным

ресурсам (HTTP)

Просмотр WEB-страниц

Электронная почта

(POP3, IMAP, SMTP)

Видеосвязь (SIP)

Файловый обмен

(TORRENT, FTP)

Телефония (SIP)

Обмен сообщениями

(XMPP)

Просмотр видео

Прослушивание аудио

Социальные сети

Просмотр картинок,

фотографий

Пользование другими

услугами ИВС

Рисунок 2 - Классификация видов инфокоммуникационных услуг

Рисунок 3 - Распределение трафика среди услуг ИКС

Рисунок 4 - Распределение нагрузки сети Интернет в течении суток

44

5.

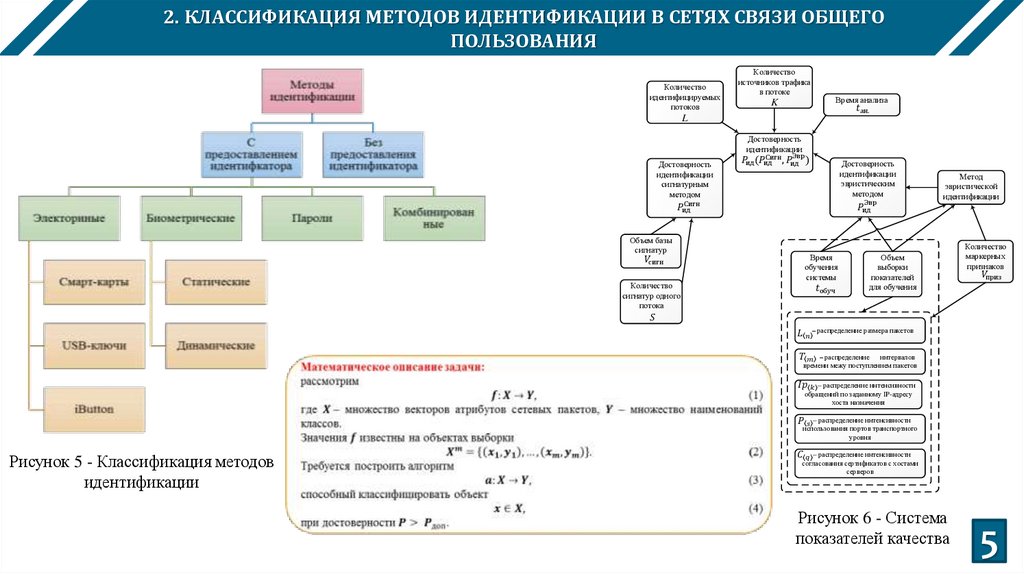

2. КЛАССИФИКАЦИЯ МЕТОДОВ ИДЕНТИФИКАЦИИ В СЕТЯХ СВЯЗИ ОБЩЕГОПОЛЬЗОВАНИЯ

Количество

идентифицируемых

потоков

Количество

источников трафика

в потоке

K

Время анализа

L

Достоверность

идентификации

Достоверность

идентификации

эвристическим

методом

Достоверность

идентификации

сигнатурным

методом

Объем базы

сигнатур

Количество

сигнатур одного

потока

Время

обучения

системы

Метод

эвристической

идентификации

Объем

выборки

показателей

для обучения

Количество

маркерных

признаков

– распределение размера пакетов

– распределение

интервалов

времени межу поступлением пакетов

– распределение интенсивности

обращений по заданному IP-адресу

хоста назначения

– распределение интенсивности

использования портов транспортного

уровня

Рисунок 5 - Классификация методов

идентификации

– распределение интенсивности

согласования сертификатов с хостами

серверов

Рисунок 6 - Система

показателей качества

55

6.

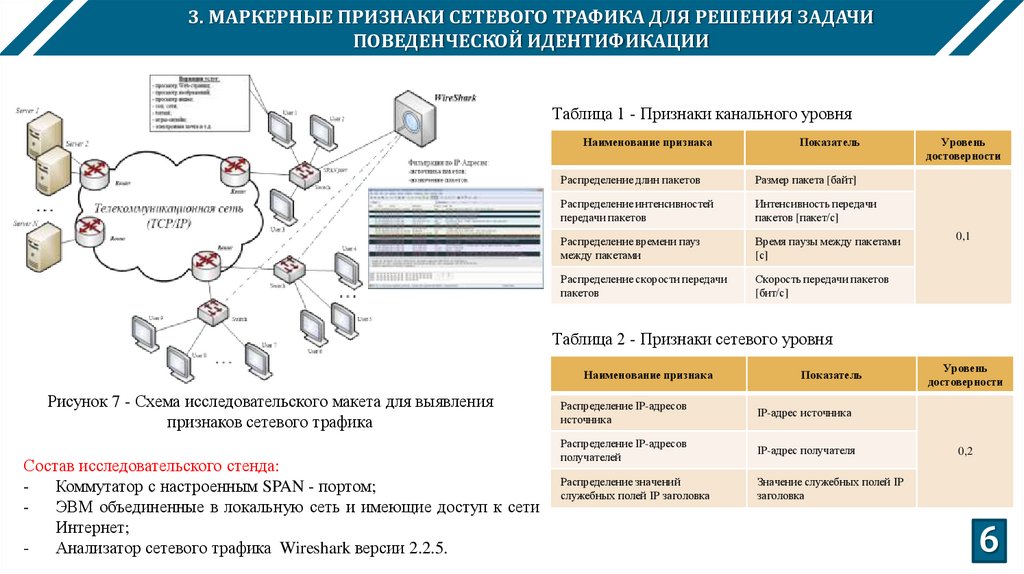

3. МАРКЕРНЫЕ ПРИЗНАКИ СЕТЕВОГО ТРАФИКА ДЛЯ РЕШЕНИЯ ЗАДАЧИПОВЕДЕНЧЕСКОЙ ИДЕНТИФИКАЦИИ

Таблица 1 - Признаки канального уровня

Наименование признака

Показатель

Распределение длин пакетов

Размер пакета [байт]

Распределение интенсивностей

передачи пакетов

Интенсивность передачи

пакетов [пакет/с]

Распределение времени пауз

между пакетами

Время паузы между пакетами

[с]

Распределение скорости передачи

пакетов

Скорость передачи пакетов

[бит/с]

Уровень

достоверности

0,1

Таблица 2 - Признаки сетевого уровня

Наименование признака

Рисунок 7 - Схема исследовательского макета для выявления

признаков сетевого трафика

Состав исследовательского стенда:

Коммутатор с настроенным SPAN - портом;

ЭВМ объединенные в локальную сеть и имеющие доступ к сети

Интернет;

Анализатор сетевого трафика Wireshark версии 2.2.5.

Показатель

Распределение IP-адресов

источника

IP-адрес источника

Распределение IP-адресов

получателей

IP-адрес получателя

Распределение значений

служебных полей IP заголовка

Значение служебных полей IP

заголовка

Уровень

достоверности

0,2

66

7.

3. МАРКЕРНЫЕ ПРИЗНАКИ СЕТЕВОГО ТРАФИКА ДЛЯ РЕШЕНИЯ ЗАДАЧИПОВЕДЕНЧЕСКОЙ ИДЕНТИФИКАЦИИ (продолжение)

Таблица 3 - Признаки транспортного уровня

Наименование признака

Рисунок 8 - Гистограмма распределения длины пакетов

исходящего трафика

Распределение портов источника

Порт источника

Распределение портов получателей

Порт получателя

Распределение типов протоколов

транспортного уровня

Тип протокола

транспортного уровня

Уровень

достоверности

0,3

Таблица 4 - Признаки прикладного уровня

Наименование признака

Рисунок 9 - Гистограмма распределения длины пакетов

входящего трафика

Показатель

Показатель

Распределение пиковых периодов

работы за день

Пиковый период за день

Распределение объема трафика за

фиксированных интервал измерений

Объем трафика за

фиксированный интервал

измерений за день

Распределение используемых

протоколов прикладного уровня

Используемые протоколы

прикладного уровня

Уровень

достоверности

0,4

77

8.

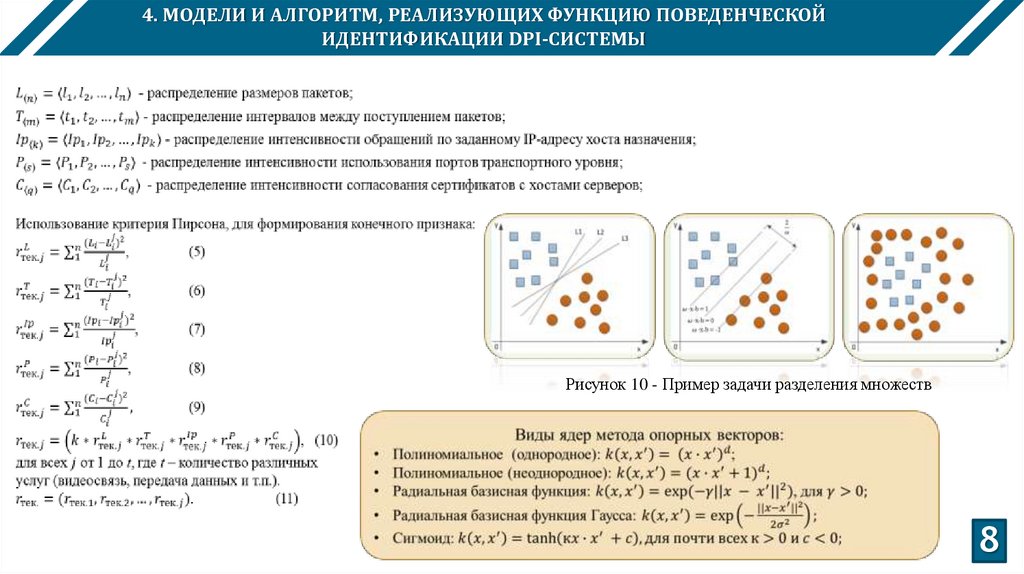

4. МОДЕЛИ И АЛГОРИТМ, РЕАЛИЗУЮЩИХ ФУНКЦИЮ ПОВЕДЕНЧЕСКОЙИДЕНТИФИКАЦИИ DPI-СИСТЕМЫ

Рисунок 10 - Пример задачи разделения множеств

88

9.

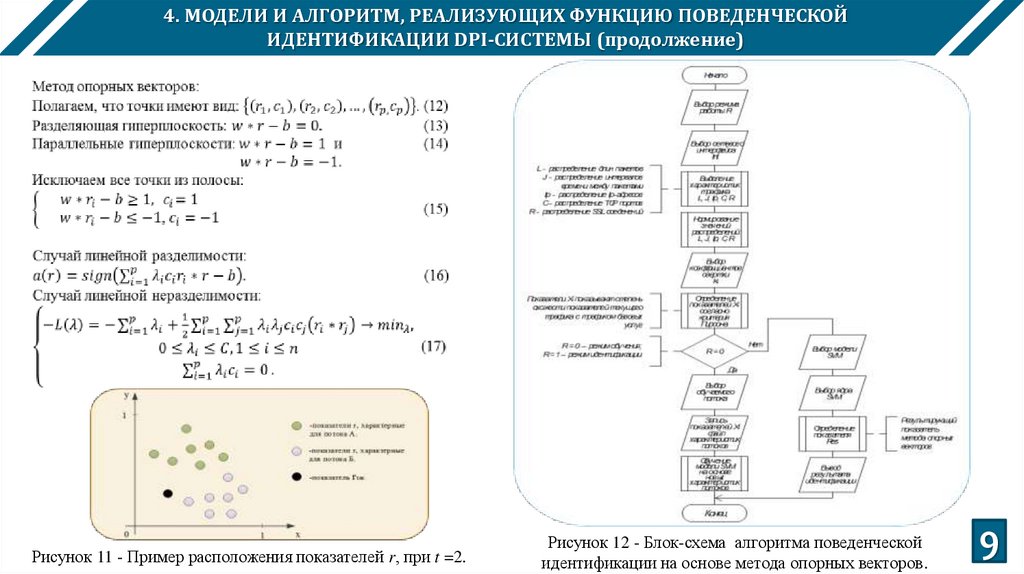

4. МОДЕЛИ И АЛГОРИТМ, РЕАЛИЗУЮЩИХ ФУНКЦИЮ ПОВЕДЕНЧЕСКОЙИДЕНТИФИКАЦИИ DPI-СИСТЕМЫ (продолжение)

Рисунок 11 - Пример расположения показателей r, при t =2.

Рисунок 12 - Блок-схема алгоритма поведенческой

идентификации на основе метода опорных векторов.

99

10.

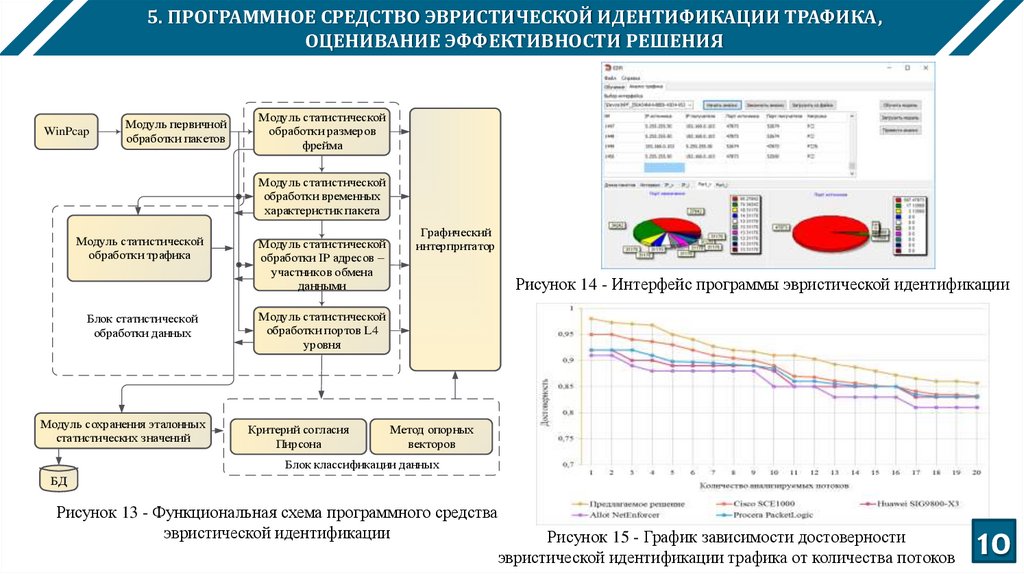

5. ПРОГРАММНОЕ СРЕДСТВО ЭВРИСТИЧЕСКОЙ ИДЕНТИФИКАЦИИ ТРАФИКА,ОЦЕНИВАНИЕ ЭФФЕКТИВНОСТИ РЕШЕНИЯ

WinPcap

Модуль первичной

обработки пакетов

Модуль статистической

обработки размеров

фрейма

Модуль статистической

обработки временных

характеристик пакета

Модуль статистической

обработки трафика

Блок статистической

обработки данных

Модуль сохранения эталонных

статистических значений

Модуль статистической

обработки IP адресов –

участников обмена

данными

Графический

интерпритатор

Рисунок 14 - Интерфейс программы эвристической идентификации

Модуль статистической

обработки портов L4

уровня

Критерий согласия

Пирсона

Метод опорных

векторов

Блок классификации данных

БД

Рисунок 13 - Функциональная схема программного средства

эвристической идентификации

Рисунок 15 - График зависимости достоверности

эвристической идентификации трафика от количества потоков

10

10

11.

Дипломная работа на тему:Разработка программного средства эвристической

идентификации трафика инфокоммуникационной

сети на основе метода опорных векторов

Исполнитель: курсант

364 уч. группы

Иванов И.И.

Руководитель: подполковник

Петров Р.Н.

Интернет

Интернет