Похожие презентации:

Основные особенности компьютерных атак в кредитно-финансовой сфере. Основные проблемы противодействия

1. Основные особенности компьютерных атак в кредитно-финансовой сфере Основные проблемы противодействия

Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовойсфере Банка России специально для МГТУ им. Н.Э. Баумана. Москва 2017 г.

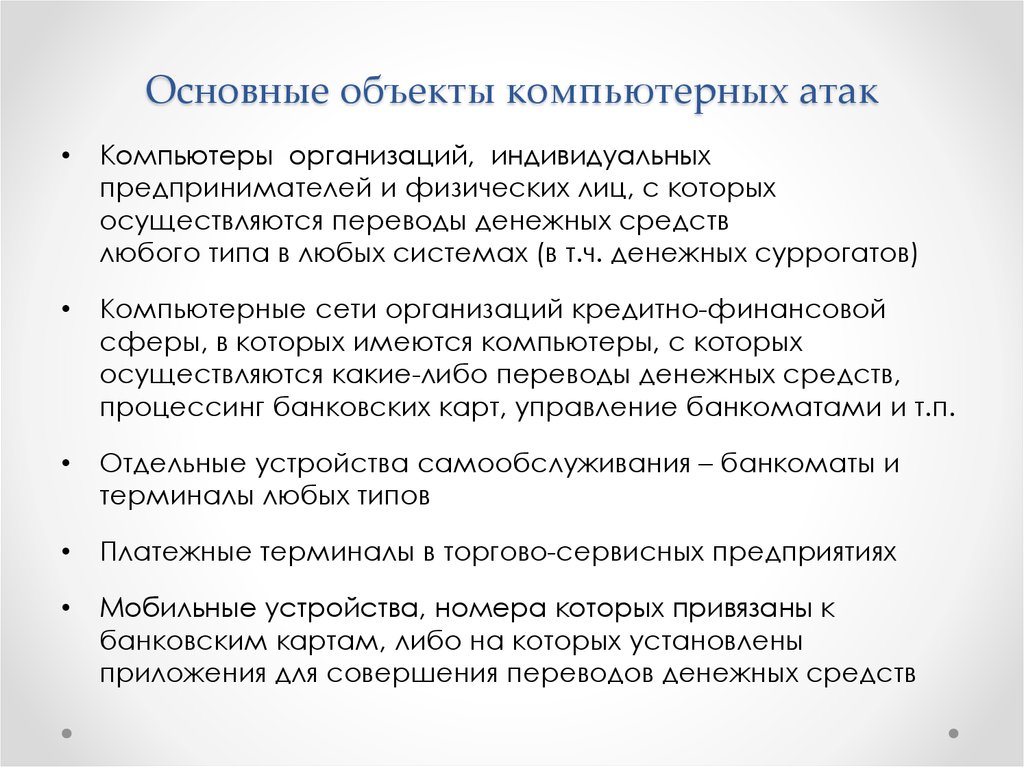

2. Основные объекты компьютерных атак

Компьютеры организаций, индивидуальных

предпринимателей и физических лиц, с которых

осуществляются переводы денежных средств

любого типа в любых системах (в т.ч. денежных суррогатов)

Компьютерные сети организаций кредитно-финансовой

сферы, в которых имеются компьютеры, с которых

осуществляются какие-либо переводы денежных средств,

процессинг банковских карт, управление банкоматами и т.п.

Отдельные устройства самообслуживания – банкоматы и

терминалы любых типов

Платежные терминалы в торгово-сервисных предприятиях

Мобильные устройства, номера которых привязаны к

банковским картам, либо на которых установлены

приложения для совершения переводов денежных средств

3. Инструментарий компьютерных атак

Использование специально разработанных банковских троянов

Адаптация универсальных управляющих и мобильных троянов

Использование эмуляторов угроз, средств из открытых

фреймворков и различных утилит безопасности

Использование многочисленных средств удаленного

администрирования компьютеров, как доработанных, так и

самописных

Применение червей и вирусов при необходимости доставки

троянов и средств удаленного управления на недоступные из

внешней сети компьютеры и устройства

При работе с трафиком – использование связок сплойтов

При самостоятельной генерации трафика – взлом сайтов

любыми способами и скупка взломанных, взломы под заказ

Использование «подставных» прокси на территории РФ для

направления расследований по ложным следам

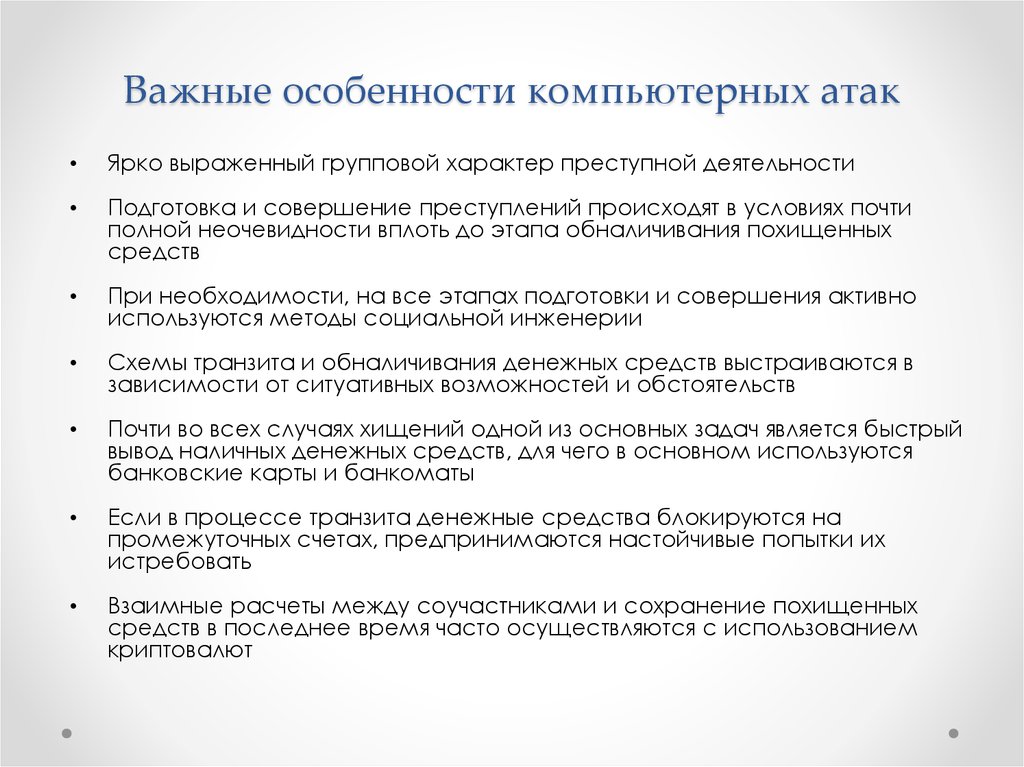

4. Важные особенности компьютерных атак

Ярко выраженный групповой характер преступной деятельности

Подготовка и совершение преступлений происходят в условиях почти

полной неочевидности вплоть до этапа обналичивания похищенных

средств

При необходимости, на все этапах подготовки и совершения активно

используются методы социальной инженерии

Схемы транзита и обналичивания денежных средств выстраиваются в

зависимости от ситуативных возможностей и обстоятельств

Почти во всех случаях хищений одной из основных задач является быстрый

вывод наличных денежных средств, для чего в основном используются

банковские карты и банкоматы

Если в процессе транзита денежные средства блокируются на

промежуточных счетах, предпринимаются настойчивые попытки их

истребовать

Взаимные расчеты между соучастниками и сохранение похищенных

средств в последнее время часто осуществляются с использованием

криптовалют

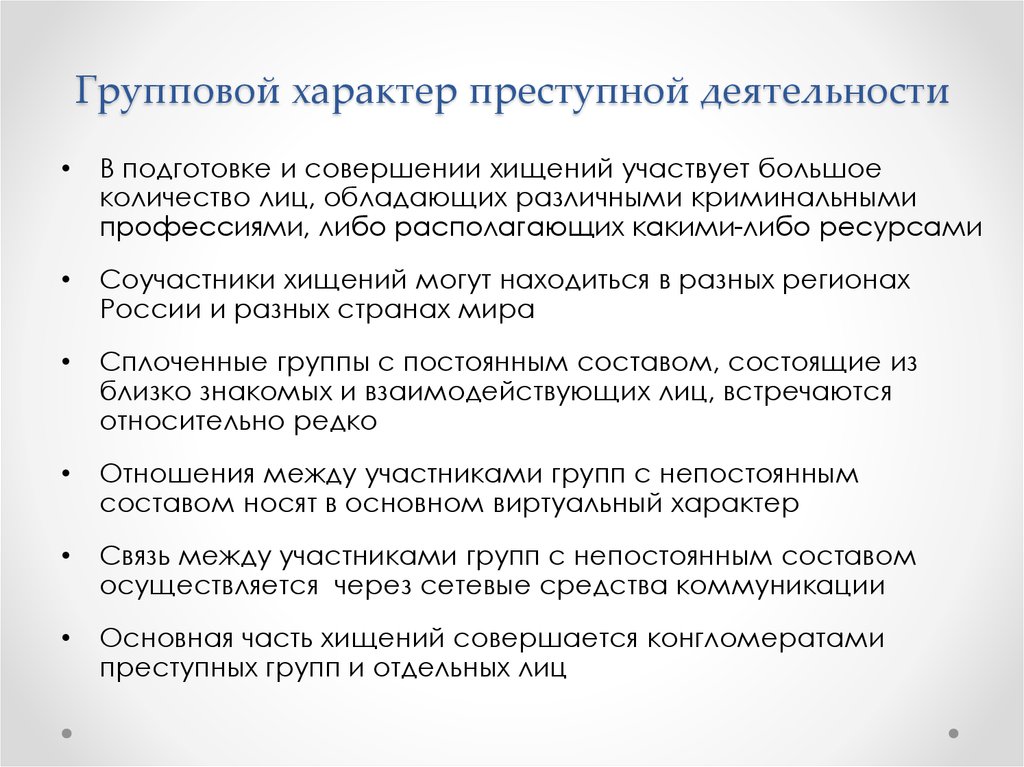

5. Групповой характер преступной деятельности

В подготовке и совершении хищений участвует большое

количество лиц, обладающих различными криминальными

профессиями, либо располагающих какими-либо ресурсами

Соучастники хищений могут находиться в разных регионах

России и разных странах мира

Сплоченные группы с постоянным составом, состоящие из

близко знакомых и взаимодействующих лиц, встречаются

относительно редко

Отношения между участниками групп с непостоянным

составом носят в основном виртуальный характер

Связь между участниками групп с непостоянным составом

осуществляется через сетевые средства коммуникации

Основная часть хищений совершается конгломератами

преступных групп и отдельных лиц

6. Криминальные профессии

Кодеры троянов (вендоры)

Кодеры связок сплойтов

Поставщики абузоустойчивого хостинга

Ботнетчики (администраторы ботсетей)

Криптографы (чистильщики)

Траферы (поставщики трафика)

Заливщики (операторы ботсетей)

Нальщики (организаторы обналичивания)

Дроповоды (организаторы дропов)

Кардселлеры (продавцы карт и юр.лиц)

Дропы разводные и неразводные

Звонари (прозвонщики)

7.

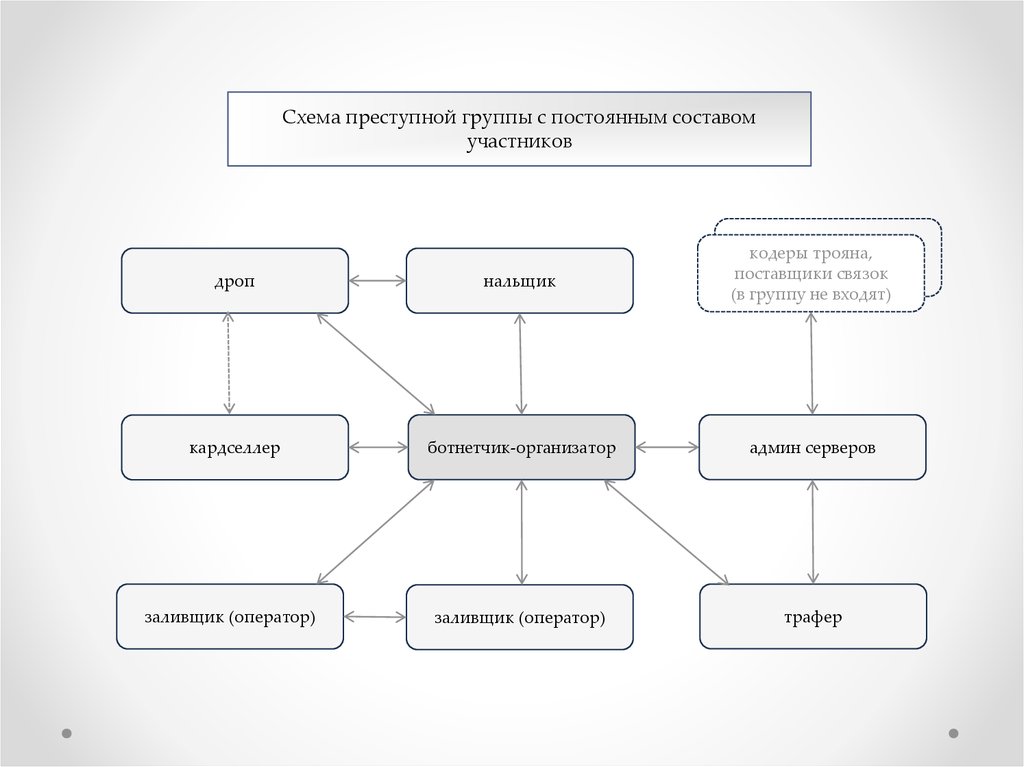

Схема преступной группы с постоянным составомучастников

дроп

нальщик

кодеры трояна,

поставщики связок

(в группу не входят)

кардселлер

ботнетчик-организатор

админ серверов

заливщик (оператор)

заливщик (оператор)

трафер

8.

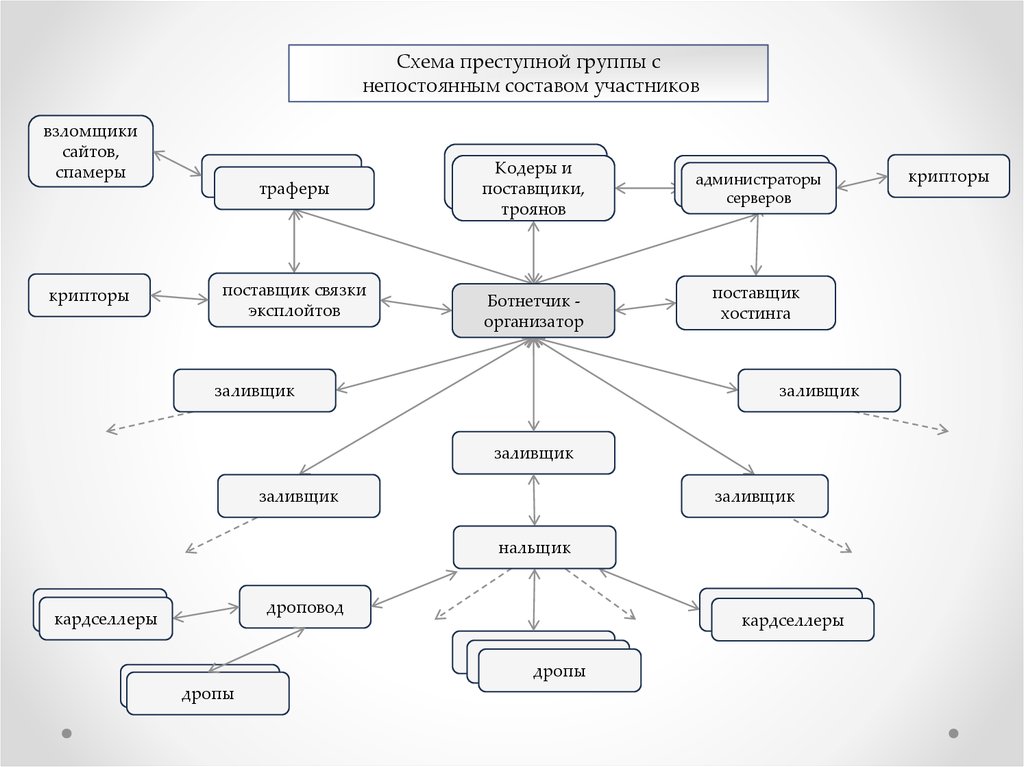

Схема преступной группы снепостоянным составом участников

взломщики

сайтов,

спамеры

крипторы

траферы

траферы

поставщик связки

эксплойтов

Кодеры и

поставщики,

троянов

администратор

администраторы

ы серверов

серверов

Ботнетчик организатор

поставщик

хостинга

заливщик

заливщик

заливщик

заливщик

заливщик

нальщик

дроповод

кардселлеры

кардселлеры

дропы

дропы

кардселлеры

кардселлеры

дропы

дропы

крипторы

9.

Схема типового хищенияЗаливщик

Заливщикскрытно

скрытно

управляет

управляеткомп-ами

ботами и

(ботами)

и производит

производит

переводы

переводы

ден.средств

денежных

средств

Админ бот-сети

обеспечивает его работу

и наполнение ботами

Передача денег

Трафер обеспечивает

поток новых заражений

Передача денег

Передача денег

Бот

(компьютер

законного владельца

денежных средств)

Банковский счет

законного

владельца

Банк, в котором

открыт счет

потерпевшего

Передача денег

Организатор

преступной группы

управляет действиями и

распределяет деньги

Формируется

несанкционированное

требование о переводе

денежных средств

Передача денег

«Буферный»

банковский счет

подставного физ.

или юр.лица, ИП

Банк, в котором

открыт «буферный»

счет для перевода

Нальщик

организует

обналичивание ,

управляет «дропом»

Дроп, снимает

денежные средства в

банкоматах

Оперативно «переставляет»

деньги с «буферного» счета на

счета для обналичивания

Перевод денежных

средств, банк

считает требование

правомерным

Кардселлер снабжает

картами и «буферными»

счетами фиктивных ю/л

Переводы

денежных средств,

банк считает

требования

правомерными

Карточные счета

Банковские

для снятиясчета

дляналичных

«сналивания»

Банк, в котором открыт

счет

Банки,

в которых,

потерпевшего

открыты счета,

выпущены карты

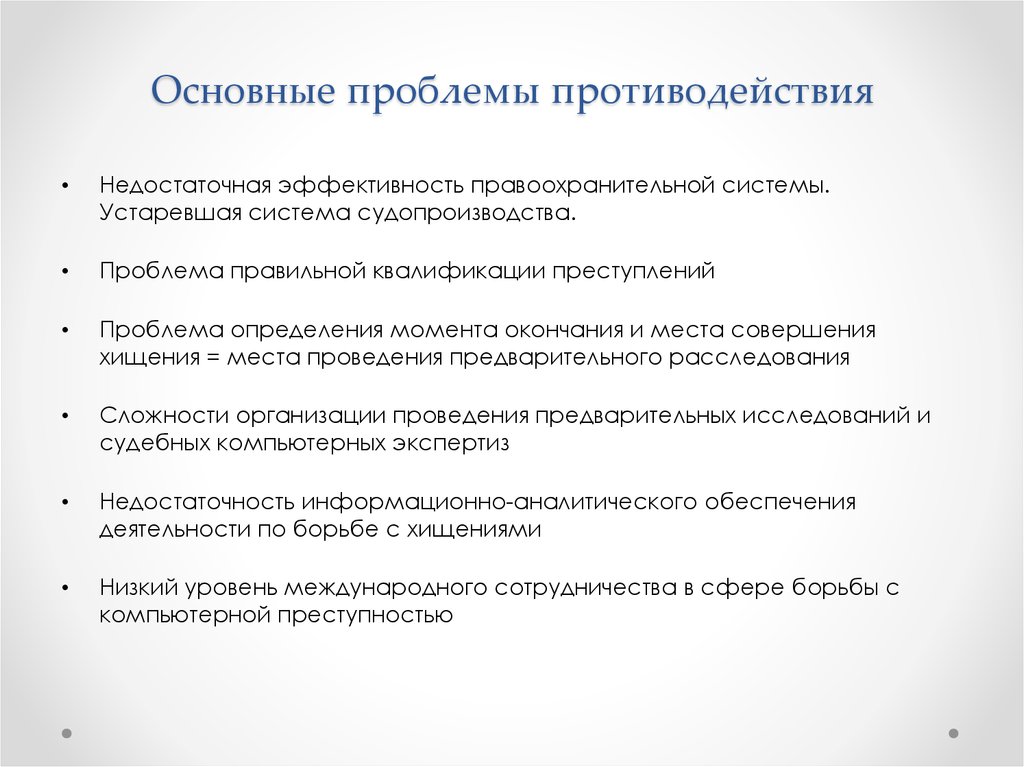

10. Основные проблемы противодействия

Недостаточная эффективность правоохранительной системы.

Устаревшая система судопроизводства.

Проблема правильной квалификации преступлений

Проблема определения момента окончания и места совершения

хищения = места проведения предварительного расследования

Сложности организации проведения предварительных исследований и

судебных компьютерных экспертиз

Недостаточность информационно-аналитического обеспечения

деятельности по борьбе с хищениями

Низкий уровень международного сотрудничества в сфере борьбы с

компьютерной преступностью

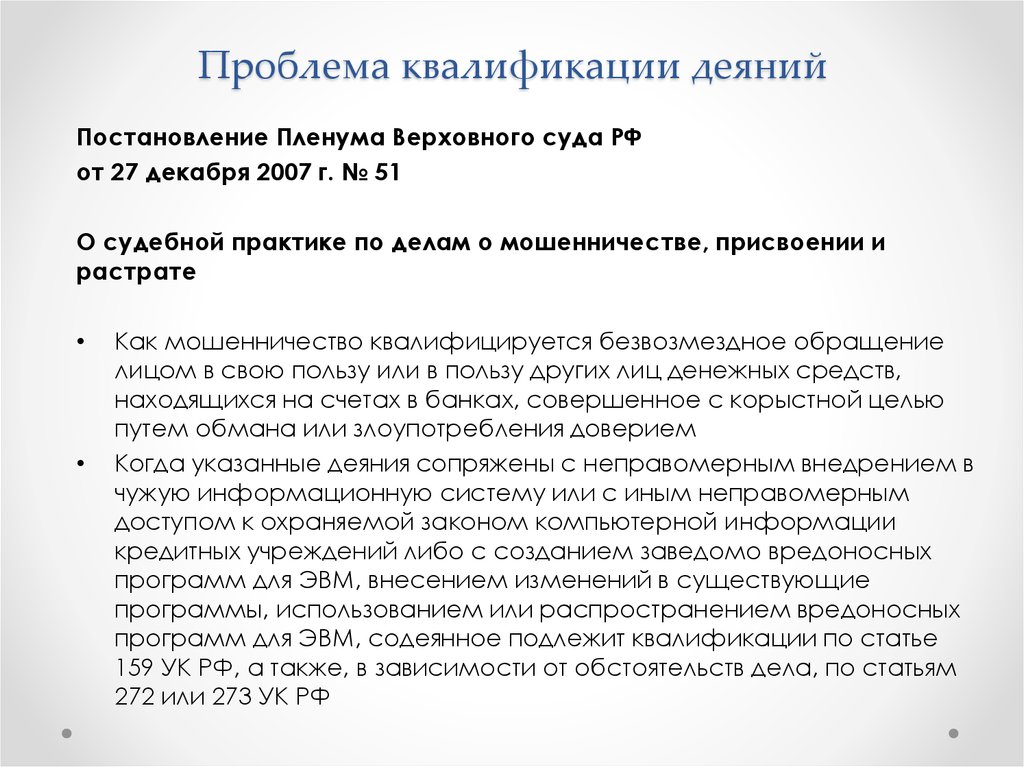

11. Проблема квалификации деяний

Постановление Пленума Верховного суда РФот 27 декабря 2007 г. № 51

О судебной практике по делам о мошенничестве, присвоении и

растрате

Как мошенничество квалифицируется безвозмездное обращение

лицом в свою пользу или в пользу других лиц денежных средств,

находящихся на счетах в банках, совершенное с корыстной целью

путем обмана или злоупотребления доверием

Когда указанные деяния сопряжены с неправомерным внедрением в

чужую информационную систему или с иным неправомерным

доступом к охраняемой законом компьютерной информации

кредитных учреждений либо с созданием заведомо вредоносных

программ для ЭВМ, внесением изменений в существующие

программы, использованием или распространением вредоносных

программ для ЭВМ, содеянное подлежит квалификации по статье

159 УК РФ, а также, в зависимости от обстоятельств дела, по статьям

272 или 273 УК РФ

12. Проблема определения места производства предварительного расследования

Уголовно-процессуальный кодекс РФСтатья 152. Место производства предварительного

расследования

1. Предварительное расследование производится по месту

совершения деяния, содержащего признаки преступления..

2. Если преступление было начато в одном месте, а окончено

в другом месте, то уголовное дело расследуется по месту

окончания преступления

.

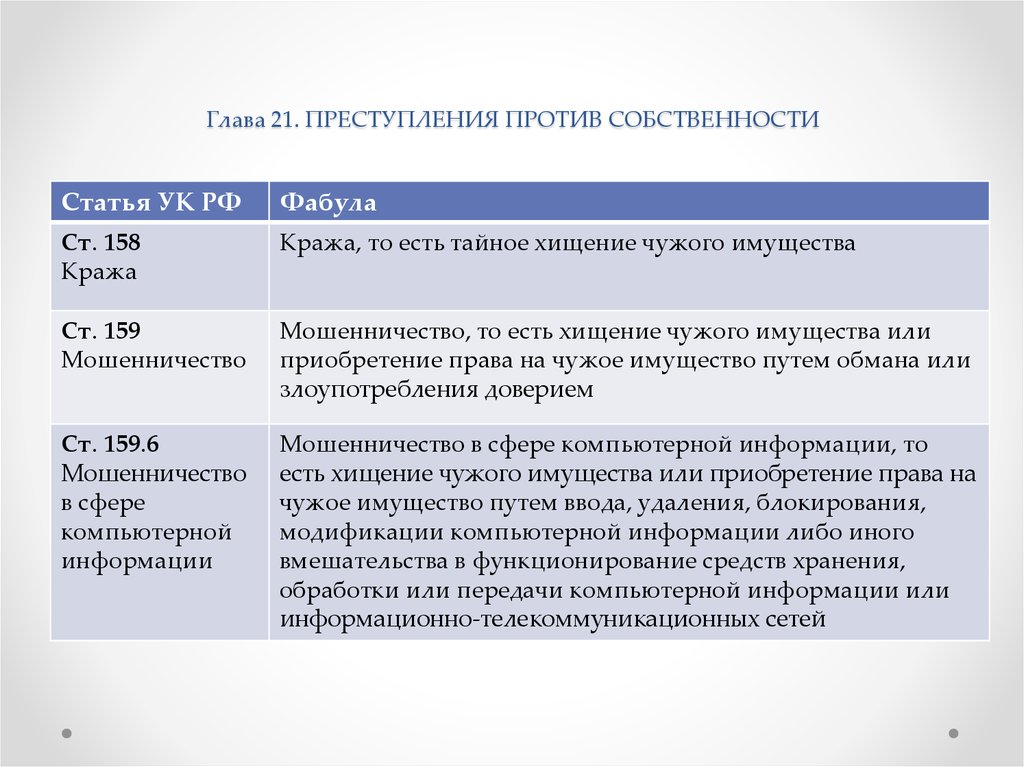

13. Глава 21. ПРЕСТУПЛЕНИЯ ПРОТИВ СОБСТВЕННОСТИ

Статья УК РФФабула

Ст. 158

Кража

Кража, то есть тайное хищение чужого имущества

Ст. 159

Мошенничество

Мошенничество, то есть хищение чужого имущества или

приобретение права на чужое имущество путем обмана или

злоупотребления доверием

Ст. 159.6

Мошенничество

в сфере

компьютерной

информации

Мошенничество в сфере компьютерной информации, то

есть хищение чужого имущества или приобретение права на

чужое имущество путем ввода, удаления, блокирования,

модификации компьютерной информации либо иного

вмешательства в функционирование средств хранения,

обработки или передачи компьютерной информации или

информационно-телекоммуникационных сетей

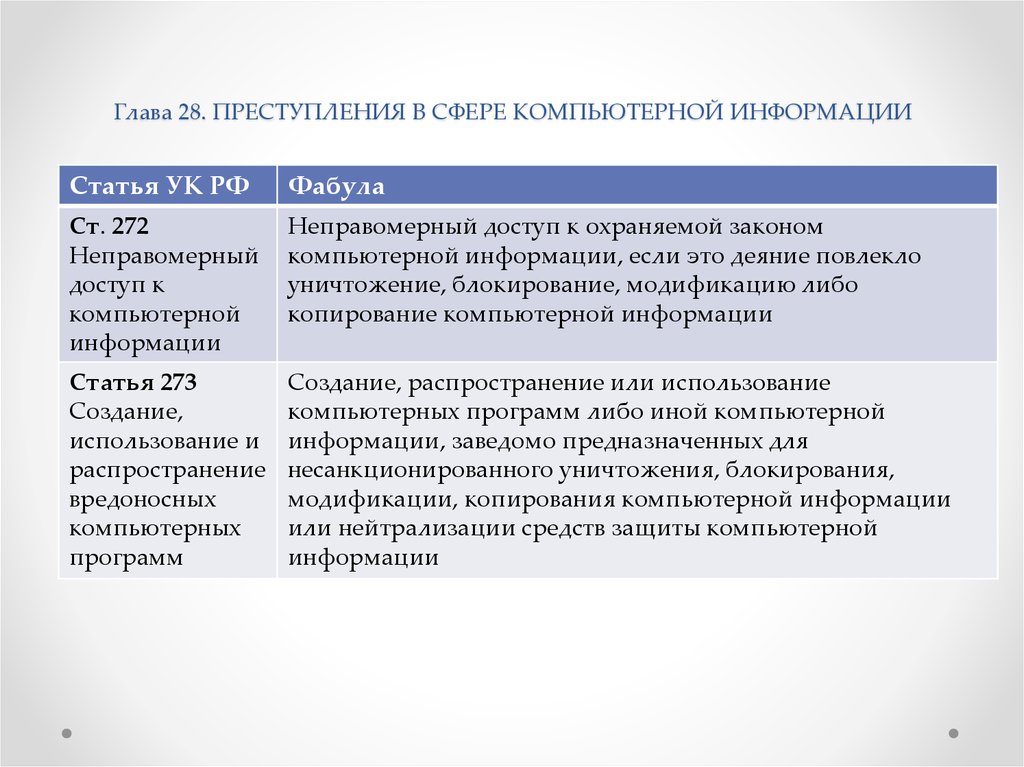

14. Глава 28. ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Статья УК РФФабула

Ст. 272

Неправомерный

доступ к

компьютерной

информации

Неправомерный доступ к охраняемой законом

компьютерной информации, если это деяние повлекло

уничтожение, блокирование, модификацию либо

копирование компьютерной информации

Статья 273

Создание,

использование и

распространение

вредоносных

компьютерных

программ

Создание, распространение или использование

компьютерных программ либо иной компьютерной

информации, заведомо предназначенных для

несанкционированного уничтожения, блокирования,

модификации, копирования компьютерной информации

или нейтрализации средств защиты компьютерной

информации

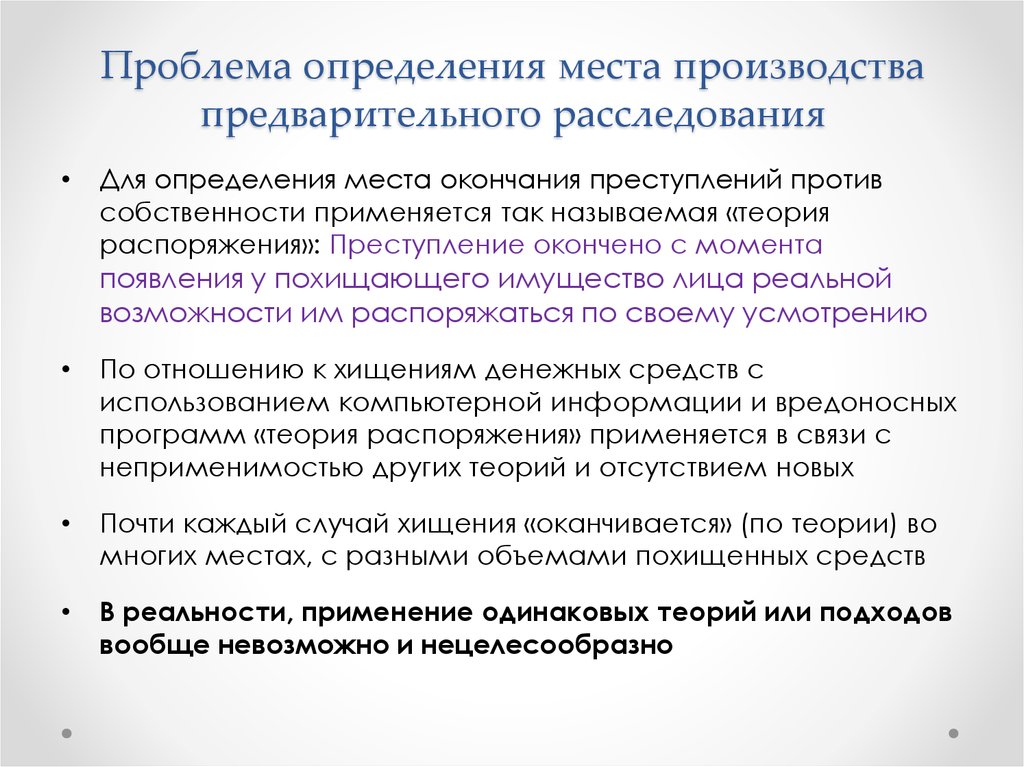

15. Проблема определения места производства предварительного расследования

Для определения места окончания преступлений против

собственности применяется так называемая «теория

распоряжения»: Преступление окончено с момента

появления у похищающего имущество лица реальной

возможности им распоряжаться по своему усмотрению

По отношению к хищениям денежных средств с

использованием компьютерной информации и вредоносных

программ «теория распоряжения» применяется в связи с

неприменимостью других теорий и отсутствием новых

Почти каждый случай хищения «оканчивается» (по теории) во

многих местах, с разными объемами похищенных средств

В реальности, применение одинаковых теорий или подходов

вообще невозможно и нецелесообразно

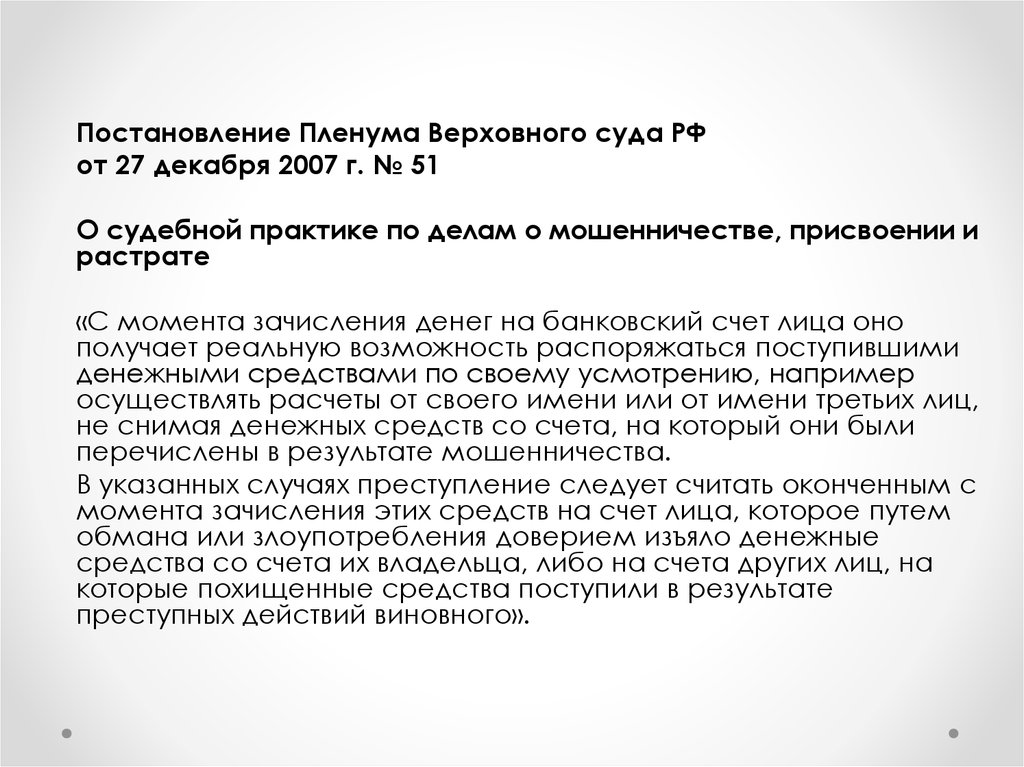

16.

Постановление Пленума Верховного суда РФот 27 декабря 2007 г. № 51

О судебной практике по делам о мошенничестве, присвоении и

растрате

«С момента зачисления денег на банковский счет лица оно

получает реальную возможность распоряжаться поступившими

денежными средствами по своему усмотрению, например

осуществлять расчеты от своего имени или от имени третьих лиц,

не снимая денежных средств со счета, на который они были

перечислены в результате мошенничества.

В указанных случаях преступление следует считать оконченным с

момента зачисления этих средств на счет лица, которое путем

обмана или злоупотребления доверием изъяло денежные

средства со счета их владельца, либо на счета других лиц, на

которые похищенные средства поступили в результате

преступных действий виновного».

17. Недостатки правоохранительной системы

Высокая сложность раскрытия и расследования

преступлений – слишком высокая для простых сотрудников

оперативных, следственных, надзорных и судебных органов

Устаревшая и громоздкая структура правоохранительных

органов. Фактическое отсутствие полноценной компьютерной

полиции.

Сложности применения стандартных средств и методов

«бумажного» процессуального делопроизводства по

отношению к компьютерным преступлениям

Небольшие перспективы раскрытия компьютерных

преступлений и сложность их расследования снижают

желание всех элементов системы заниматься такими

делами. Влияние так называемой «палочной системы».

18. Проблема исследований и экспертиз

Без результатов исследования (экспертизы) деяние не может

быть квалифицировано, как совершенное с использованием

компьютерной информации или вредоносных программ

«Вирусологические» исследования являются сложными,

длительными и дорогостоящими

Государственные экспертные учреждения (прежде всего,

система ЭКЦ МВД России), не в состоянии проводить

необходимое количество таких исследований и в

необходимые сроки

Коммерческие экспертные организации проводят

исследования по высоким ценам и также в

ограниченных объемах

19. Недостаточность информационно-аналитического обеспечения

Недостаточность информационноаналитического обеспеченияВ процессе подготовки и совершения хищений возникает

большое количество виртуальных, цифровых следов

В правоохранительные органы, кредитные организации и

Банк России поступает большое количество первичной

оперативной, финансовой и технической информации

Современные централизованные системы учета

компьютерных атак и базы данных для сохранения

поступающих данных отсутствуют

Современные средства и методы криминального анализа

правоохранительными органами не применяются

20. Недостаточность международного сотрудничества

Информационный обмен между спецслужбами России и

зарубежных стран ведется на минимальном уровне

Со спецслужбами западных стран сотрудничество осложнилось

по внешнеполитическим причинам

Основной канал взаимодействия спецслужб –

по линии Интерпола

Такое взаимодействие фактически ограничено запросами на

подтверждение и сохранение информации

Следственные органы направляют международные следственные

поручения в редких случаях

К Будапештской конвенции Россия не присоединяется по

соображениям национальной безопасности

21. Результат совокупного действия проблем

-Высокая латентность преступлений, достигающая 98-99%

-

Отсутствие достоверной статистики преступности

-

Сложность выявления серийных преступлений

-

Недостаточность защиты прав граждан

-

Нарушение стабильности финансовой системы

-

Процветание криминальной индустрии

Право

Право