Похожие презентации:

Тема 5 Слайды к практике 5.2

1.

Основы информационных технологий и кибербезопасности впрофессиональной деятельности органов внутренних дел

Российской Федерации

2.

Практическое занятие 5/2«Нормативно-правовое

обеспечение

кибербезопасности»

3.

Учебные вопросы:1. Изучение основных терминов и определений

нормативно-правовых актов.

2. Изучение

Главы

28

Уголовного

Кодекса

Российской Федерации называется «Преступления в

сфере компьютерной информации».

3. Решение задач.

4.

Вопрос 1Изучение основных

терминов и определений

нормативно-правовых

актов

5.

Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 29.12.2022)«Об информации, информационных технологиях и о защите

информации».

Основные понятия

1) информация - сведения (сообщения, данные) независимо от

формы их представления;

2) информационные технологии - процессы, методы поиска,

сбора, хранения, обработки, предоставления, распространения

информации и способы осуществления таких процессов и

методов;

3) информационная система (ИС) - совокупность

содержащейся в базах данных информации и обеспечивающих ее

обработку информационных технологий и технических средств;

6.

Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 29.12.2022)4) информационно-телекоммуникационная сеть (ИТКС)технологическая система, предназначенная для передачи по

линиям связи информации, доступ к которой осуществляется с

использованием средств вычислительной техники (СВТ);

5) обладатель информации - лицо, самостоятельно создавшее

информацию либо получившее на основании закона или договора

право разрешать или ограничивать доступ к информации,

определяемой по каким-либо признакам;

6) доступ к информации - возможность получения информации

и ее использования;

7) конфиденциальность информации - обязательное для

выполнения лицом, получившим доступ к определенной

информации, требование не передавать такую информацию

третьим лицам без согласия ее обладателя;

7.

Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 29.12.2022)8) предоставление информации - действия, направленные на

получение информации определенным кругом лиц или передачу

информации определенному кругу лиц;

9) распространение информации - действия, направленные на

получение информации неопределенным кругом лиц или

передачу информации неопределенному кругу лиц;

10) электронное сообщение - информация, переданная или

полученная пользователем информационнотелекоммуникационной сети;

11.1) электронный документ - документированная информация,

представленная в электронной форме, то есть в виде, пригодном

для восприятия человеком с использованием ЭВМ, а также для

передачи по ИТКС или обработки в ИС;

8.

Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 14.07.2022)«О персональных данных»

Основные понятия

1) персональные данные (ПДн) - любая информация,

относящаяся к прямо или косвенно определенному или

определяемому физическому лицу (субъекту персональных

данных);

1.1) ПДн, разрешенные субъектом ПДн для распространения,

- ПДн, доступ неограниченного круга лиц к которым

предоставлен субъектом ПДн путем дачи согласия на обработку

ПДн, разрешенных субъектом ПДн для распространения в

порядке, предусмотренном настоящим ФЗ;

9.

Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 14.07.2022)«О персональных данных»

2) оператор - государственный орган, муниципальный орган,

юридическое или физическое лицо, самостоятельно или

совместно с другими лицами организующие и (или)

осуществляющие обработку ПДн, а также определяющие цели

обработки ПДн, состав ПДн, подлежащих обработке, действия

(операции), совершаемые с ПДн;

3) обработка ПДн - любое действие (операция) или

совокупность действий (операций), совершаемых с

использованием средств автоматизации или без использования

таких средств с ПДн, включая сбор, запись, систематизацию,

накопление, хранение, уточнение (обновление, изменение),

извлечение, использование, передачу (распространение,

предоставление, доступ), обезличивание, блокирование,

удаление, уничтожение ПДн;

10.

Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 14.07.2022)«О персональных данных»

4) автоматизированная обработка ПДн - обработка ПДн с

помощью СВТ;

5) распространение ПДн - действия, направленные на

раскрытие ПДн неопределенному кругу лиц;

6) предоставление ПДн - действия, направленные на раскрытие

ПДн определенному лицу или определенному кругу лиц;

7) блокирование ПДн - временное прекращение обработки ПДн

(за исключением случаев, если обработка необходима для

уточнения ПДн);

8) уничтожение ПДн - действия, в результате которых

становится невозможным восстановить содержание ПДн в ИС

ПДн и (или) в результате которых уничтожаются материальные

носители ПДн;

11.

Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 14.07.2022)«О персональных данных»

9) обезличивание ПДн - действия, в результате которых

становится невозможным без использования дополнительной

информации определить принадлежность ПДн конкретному

субъекту ПДн;

10) информационная система ПДн - совокупность

содержащихся в базах данных ПДн и обеспечивающих их

обработку информационных технологий и технических средств;

11) трансграничная передача ПДн - передача ПДн на

территорию иностранного государства органу власти

иностранного государства, иностранному физическому лицу или

иностранному юридическому лицу.

12.

Федеральный закон от 06.04.2011 № 63-ФЗ(ред. от 28.12.2022) «Об электронной подписи»

Основные понятия:

1) электронная подпись (ЭП) – инф. в эл. форме, которая

присоединена к другой инф. в эл. форме (подписываемой

информации) или иным образом связана с такой инф. и которая

используется для определения лица, подписывающего инф.;

4) владелец сертификата ключа проверки ЭП - лицо, которому в

установленном настоящим ФЗ порядке выдан сертификат ключа

проверки ЭП;

5) ключ ЭП - уникальная последовательность символов,

предназначенная для создания ЭП;

6) ключ проверки ЭП - уникальная последовательность символов,

однозначно связанная с ключом ЭП и предназначенная для проверки

подлинности ЭП;

7) удостоверяющий центр – юр. лицо, ИП либо гос. орган или орган

местного самоуправления, осуществляющие функции по созданию и

выдаче сертификатов ключей проверки ЭП, а также иные функции,

12

предусмотренные настоящим ФЗ;

13.

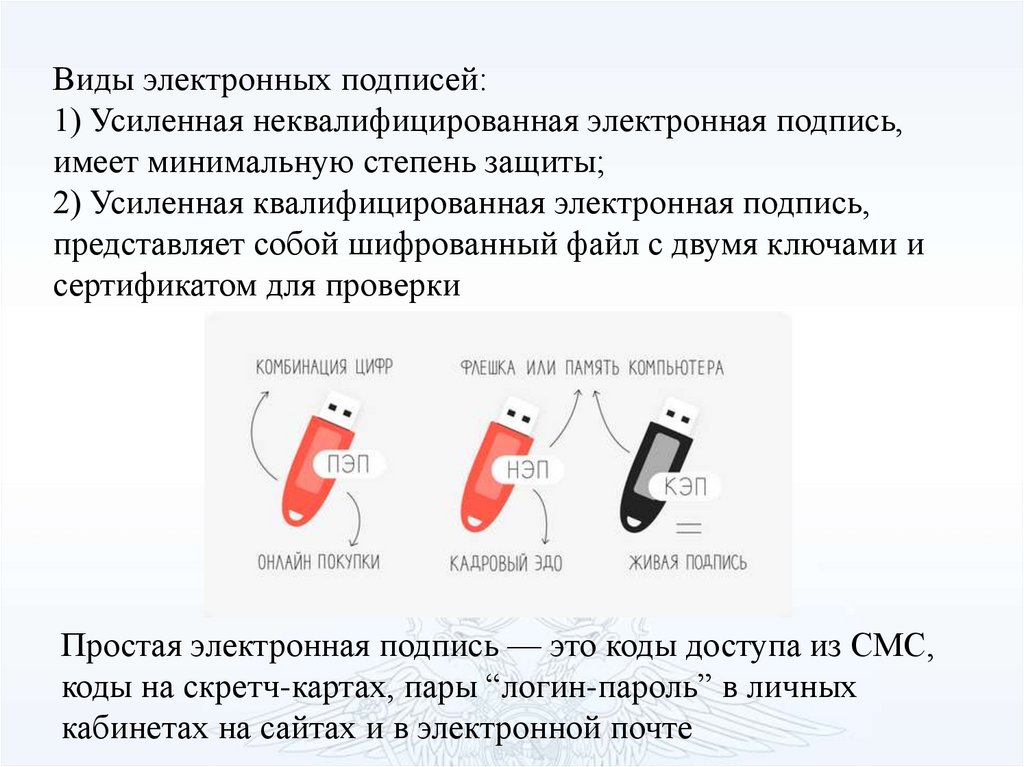

Виды электронных подписей:1) Усиленная неквалифицированная электронная подпись,

имеет минимальную степень защиты;

2) Усиленная квалифицированная электронная подпись,

представляет собой шифрованный файл с двумя ключами и

сертификатом для проверки

Простая электронная подпись — это коды доступа из СМС,

коды на скретч-картах, пары “логин-пароль” в личных

кабинетах на сайтах и в электронной почте

14.

Федеральный закон от 26.07.2017 № 187-ФЗ«О безопасности критической информационной

инфраструктуры Российской Федерации»

Основные понятия:

1) автоматизированная система управления (АСУ) - комплекс

программных и программно-аппаратных средств, предназначенных

для контроля за технологическим и (или) производственным

оборудованием (исполнительными устройствами) и производимыми

ими процессами, а также для управления такими оборудованием и

процессами;

2) безопасность критической информационной инфраструктуры

(КИИ) - состояние защищенности КИИ, обеспечивающее ее

устойчивое функционирование при проведении в отношении ее

компьютерных атак;

14

15.

Федеральный закон от 26.07.2017 № 187-ФЗ«О безопасности критической информационной

инфраструктуры Российской Федерации»

3) значимый объект КИИ - объект КИИ, которому присвоена

одна из категорий значимости и который включен в реестр

значимых объектов КИИ;

4) компьютерная атака - целенаправленное воздействие

программных и (или) программно-аппаратных средств на

объекты КИИ, сети электросвязи, используемые для

организации взаимодействия таких объектов, в целях

нарушения и (или) прекращения их функционирования и (или)

создания угрозы безопасности обрабатываемой такими

объектами информации;

15

16.

Федеральный закон от 26.07.2017 № 187-ФЗ«О безопасности критической информационной

инфраструктуры Российской Федерации»

5) компьютерный инцидент - факт нарушения и (или)

прекращения функционирования объекта КИИ, сети электросвязи,

используемой для организации взаимодействия таких объектов, и

(или) нарушения безопасности обрабатываемой таким объектом

информации, в том числе произошедший в результате

компьютерной атаки;

6) КИИ - объекты КИИ, а также сети электросвязи, используемые

для организации взаимодействия таких объектов;

7) объекты КИИ - ИС, ИТКС, АСУ субъектов КИИ;

8) субъекты КИИ – гос. органы, гос. учреждения, российские юр.

лица и (или) ИП, которым на праве собственности, аренды или на

ином законном основании принадлежат ИС, ИТКС, АСУ,

функционирующие в сфере здравоохранения, науки, транспорта,

связи, энергетики, банковской сфере и иных сферах финансового

рынка и т.д.

16

17.

Вопрос 2Изучение Главы 28

Уголовного Кодекса

Российской Федерации

называется

«Преступления в сфере

компьютерной

информации»

18.

уничтожение информации - это приведение информации или ее части в непригодное дляиспользования состояние независимо от возможности ее восстановления. Уничтожением

информации не является переименование файла, где она содержится, а также само по себе

автоматическое "вытеснение" старых версий файлов последними по времени

блокирование информации - результат воздействия на компьютерную информацию или технику,

последствием которого является невозможность в течение некоторого времени или постоянно

осуществлять требуемые операции над компьютерной информацией полностью или в требуемом

режиме, то есть совершение действий, приводящих к ограничению или закрытию доступа к

компьютерному оборудованию и находящимся на нем ресурсам, целенаправленное затруднение

доступа законных пользователей к компьютерной информации, не связанное с ее уничтожением

модификация информации - внесение изменений в компьютерную информацию (или ее

параметры). Законом установлены случаи легальной модификации программ (баз данных) лицами,

правомерно владеющими этой информацией, а именно: модификация в виде исправления явных

ошибок; модификация в виде внесения изменений в программы, базы данных для их

функционирования на технических средствах пользователя; модификация в виде частной

декомпиляции программы для достижения способности к взаимодействию с другими программами

копирование информации - создание копии имеющейся информации на другом носителе, то есть

перенос информации на обособленный носитель при сохранении неизменной первоначальной

информации, воспроизведение информации в любой материальной форме - от руки,

фотографированием текста с экрана дисплея, а также считывания информации путем любого

перехвата информации и т.п. Однако если в силу настроек компьютерной программы при работе с

ней, пусть даже и в результате неправомерного доступа, автоматически создается резервная копия

компьютерной информации, то данное действие не будет иметь уголовно-правовых последствий,

поскольку оно осуществляется независимо от волеизъявления лица и, соответственно, в прямой

причинной связи с его действиями не состоит

19.

Статья 272. Неправомерный доступ к компьютерной информации1. Предметом преступления является охраняемая законом компьютерная

информация.

2. Объективная сторона преступления характеризуется неправомерным доступом к

охраняемой законом компьютерной информации. Доступ к информации

предполагает получение реальной возможности знакомиться, изменять,

перемещать или удалять информацию при отсутствии надлежаще полученных

прав совершать все или ряд из указанных действий.

3. Для признания преступления оконченным недостаточно самого по себе получения

доступа к информации. Необходимо, чтобы следствием действий, совершенных в

ходе неправомерного доступа, стало уничтожение, блокирование, модификация

или копирование информации. Под блокированием следует понимать ограничение

доступа к информации иным лицам без ее удаления; под модификацией - любое

изменение информации; под копированием - создание копии информации на

внешнем носителе или ином компьютере.

4. Действия в отношении информации с ограниченным доступом (сведения,

составляющие государственную тайну, коммерческую, налоговую или банковскую

тайну и т.п.) следует квалифицировать по совокупности ст. 272 УК и

соответствующего иного состава преступления.

20.

Статья 273. Создание, использованиевредоносных компьютерных программ

и

распространение

1. Объективная сторона характеризуется альтернативно предусмотренными

действиями в отношении особого предмета преступления: компьютерных

программ либо иной компьютерной информации, заведомо предназначенных для

несанкционированного уничтожения, блокирования, модификации, копирования

компьютерной информации или нейтрализации средств защиты компьютерной

информации (в обыденном словоупотреблении обычно называемых вирусами).

2. Создание программы или информации предполагает любую деятельность,

направленную на написание хотя бы одной копии программы или информации как

единолично, так и совместно с другими лицами.

3. Распространение предполагает как возмездную, так и безвозмездную передачу

программы (информации) или носителя с программой (информацией) иным лицам

без признаков использования программы.

4. Использование программы (информации) имеет место при внедрении программы

в компьютер или компьютерную сеть независимо от того, повлекло ли это какиелибо последствия, поскольку преступление окончено в момент совершения

соответствующих действий.

21.

Статья 274. Нарушение правил эксплуатации средств хранения,обработки или передачи компьютерной информации и информационнотелекоммуникационных сетей

1. Объективная сторона характеризуется деянием в форме действия или бездействия,

заключающимся в нарушении правил эксплуатации средств хранения, обработки

или передачи охраняемой компьютерной информации либо информационнотелекоммуникационных сетей и оконечного оборудования, либо правил доступа к

информационно-телекоммуникационным сетям. Указанные правила представляют

собой обязательные к соблюдению технические правила, разработанные

изготовителями оборудования, разработчиками программ, службами,

обслуживающими оборудование, а также уполномоченными государственными

органами.

2. Состав преступления материальный; предполагается два последствия,

наступающие друг за другом и причинно связанные. Первое описывается в законе

как уничтожение, блокирование, модификация или копирование компьютерной

информации (см. комментарий к ст. 272 УК), что, в свою очередь, вызывает второе

последствие в виде крупного ущерба (примечание 2 к ст. 272 УК 1 млн. руб.).

3. Субъективная сторона может характеризоваться как умышленной, так и

неосторожной формой вины.

4. Субъект преступления специальный: лицо, обязанное соблюдать соответствующие

правила.

22.

Статья 274.1. Неправомерное воздействие на критическуюинформационную инфраструктуру Российской Федерации.

Согласно ст. 2 Федерального закона от 26.07.2017 №187-ФЗ «О безопасности

критической информационной инфраструктуры Российской Федерации», под

критической информационной инфраструктурой понимаются информационные

системы, информационно-телекоммуникационные сети, автоматизированные системы

управления субъектов критической информационной инфраструктуры, а также сети

электросвязи, используемые для организации взаимодействия таких объектов.

Способы:

1. Создание, распространение и (или) использование компьютерных программ либо

иной компьютерной информации, заведомо предназначенных для неправомерного

воздействия на критическую информационную инфраструктуру Российской

Федерации.

2. Неправомерный доступ к охраняемой компьютерной информации, содержащейся

в критической информационной инфраструктуре Российской Федерации.

3. Нарушение правил эксплуатации средств хранения, обработки или передачи

охраняемой компьютерной информации, содержащейся в критической

информационной инфраструктуре Российской Федерации.

23.

Статья 274.2 Нарушение правил централизованного управлениятехническими средствами противодействия угрозам устойчивости,

безопасности и целостности функционирования на территории

Российской Федерации информационно-телекоммуникационной сети

"Интернет" и сети связи общего пользования

1. Нарушение порядка установки, эксплуатации и модернизации в сети связи

технических средств противодействия угрозам устойчивости, безопасности и

целостности функционирования на территории Российской Федерации

информационно-телекоммуникационной сети "Интернет" и сети связи общего

пользования либо несоблюдение технических условий их установки или требований

к сетям связи при использовании указанных технических средств, совершенные

должностным лицом или индивидуальным предпринимателем, подвергнутыми

административному наказанию за деяние, предусмотренное частью 2 статьи 13.42

Кодекса Российской Федерации об административных правонарушениях,

2. Нарушение требований к пропуску трафика через технические средства

противодействия угрозам устойчивости, безопасности и целостности

функционирования на территории Российской Федерации информационнотелекоммуникационной сети "Интернет" и сети связи общего пользования,

совершенное должностным лицом или индивидуальным предпринимателем,

подвергнутыми административному наказанию за деяние, предусмотренное частью

2 статьи 13.42.1 Кодекса Российской Федерации об административных

правонарушениях, -

24.

Вопрос 3Решение задач

25.

Задача № 1Сотрудник

конструкторского

бюро

по

разработке

экспериментальных моделей двигателей для военных самолетов

К. занимался системным обслуживанием компьютеров, но при

этом он не обладал правом доступа к определенной группе

файлов, защищенных паролем. По предложению агента

конкурирующей иностранной фирмы К., за солидное

вознаграждение, используя свои знания и навыки, узнал пароль

доступа к секретной информации, которая хранилась в памяти

ЭВМ.

При

очередном

обслуживании

компьютера,

воспользовавшись удобным моментом, К. скопировал секретную

информацию на переданную ему дискету. Из-за разоблачения

иностранного агента службой безопасности дискета осталась

невостребованной.

Имеются ли в действиях К. признаки состава преступления?

Если «да», то дайте им уголовно-правовую оценку.

26.

Задача № 1Варианты решения задачи:

а) действия К. не содержат признаков состава преступления;

б) К. подлежит уголовной ответственности по совокупности

преступлений, предусмотренных ст. 272 и 275 УК РФ;

в) в действиях К. просматриваются признаки состава

преступления, предусмотренного ст. 272 УК РФ;

г) действия К. следует квалифицировать по другим статьям

уголовного закона (прокомментировать авторский вариант

ответа).

27.

Задача № 2Студент физико-математического факультета университета

О., занимаясь самостоятельной работой на компьютере,

создал вирусную программу, которая могла бы привести к

порче монитора ЭВМ. Данной программой он «заразил»

компьютерную игру, дискету с которой передал своему другу

И. для установки на его компьютер. Через некоторое время

И., решив в очередной раз запустить игру на выполнение,

обнаружил, что изображение на экране компьютера исчезло.

Позже выяснилось, что по причине инфицирования

компьютера вирусом монитор вышел из строя.

Дайте юридическую оценку действиям О.

28.

Задача № 2Варианты решения задачи:

а) действия О. не содержат признаков состава преступления;

б) О. обязан понести уголовную ответственность по ст. 168

УК РФ;

в) О. совершил преступление, предусмотренное ст. 273 УК

РФ;

г) действия О. квалифицируются по другим статьям

уголовного закона (прокомментировать авторский вариант

ответа).

29.

Задача № 3Иностранный гражданин Ч., студент медицинского

университета, поздно ночью проник в здание филиала

коммерческого банка «Эра» и похитил из сейфа различные

документы, наличные деньги, а также коробку дискет,

предназначенных для работы с компьютером банка.

Поскольку Ч. сам не разбирался в компьютерной технике, то

он продал похищенные дискеты своему знакомому К.,

который работал программистом в НИИ. Используя

информацию, хранимую на дискетах, К. получил

электронный доступ в банковский компьютер, в результате

чего совершил хищение крупной суммы денег со счетов

вкладчиков.

Решите вопрос об ответственности указанных в задаче

лиц.

30.

Задача № 3Варианты решения задачи:

а) в действиях Ч. и К. содержатся признаки состава

преступления, предусмотренного ст. 158 УК РФ;

б) действия Ч. следует квалифицировать по ст. 272 УК РФ,

тогда как К. совершил преступление, предусмотренное ст.

159 УК РФ;

в) содеянное Ч. квалифицируется как кража с незаконным

проникновением в помещение либо иное хранилище, а К.

совершил мошенничество в крупном размере;

г) действия Ч. и К. квалифицируются по другим статьям

уголовного закона (представить и прокомментировать

авторский вариант ответа).

31.

Задача № 4Работник НИИ М. разработал компьютерный вирус,

поражающий текстовую информацию на компьютере, и

продемонстрировал возможности этой программы коллеге Г.,

который без разрешения автора переписал программу-вирус

на свою дискету. Перед увольнением из НИИ Г., желая

отомстить своему начальнику, инфицировал его компьютер

этим вирусом, что повлекло изменение первоначальной

информации на этом компьютере.

Квалифицируйте действия М. и Г. Имеются ли в их

действиях признаки состава преступления?

32.

Задача № 4Варианты решения задачи:

а) в действиях М. и Г. нет признаков состава преступления;

б) действия М. и Г. подлежат квалификации по ст. 273 УК

РФ;

в) в действиях М. нет признаков состава преступления, а Г.

подлежит ответственности по ст. 273 УК РФ;

г) действия М. и Г. квалифицируются по другим статьям

уголовного закона (представить и прокомментировать

авторский вариант ответа).

33.

Задача № 5Преподаватель высшего учебного заведения С. подготовил

диссертацию на соискание ученой степени кандидата наук.

Набрать готовый материал на компьютере он попросил Я.,

предлагавшего свои услуги в рекламной газете города.

Переписав научную работу на гибкий магнитный диск, Я. не

успел вернуть выполненную работу С. в срок, так как ему

пришлось срочно уехать на два дня в другой город к своим

престарелым родителям.

Воспользовавшись отсутствием отца, совершеннолетний сын Я.

— И. — с корыстной целью скопировал информацию с дискеты

С. на другую дискету и продал ее практическому работнику 3., а

оригинал умышленно инфицировал вирусом, что впоследствии

привело к уничтожению информации. Защита кандидатской

диссертации С. сорвалась.

Дайте уголовно-правовую оценку действиям И.

34.

Задача № 5Варианты решения задачи:

а) содеянное И. содержит признаки двух составов

преступлений, предусмотренных ст. 272 и 273 УК РФ;

б) И. совершил преступление, запрещенное ст. 146 УК РФ;

в) в действиях И. содержатся признаки состава

преступления, предусмотренного ст. 273 УК РФ;

г) действия И. следует оценивать по другим статьям

уголовного закона (укажите авторский вариант).

35.

Задача № 6Б., старший научный сотрудник НИИ, был завербован

иностранной разведкой для получения различного рода

информации. В ходе предварительного расследования

установлено, что Б. получил задание передать разведке

содержащуюся в компьютере его коллеги информацию,

которая является военной тайной, и, в качестве аванса,

значительную сумму денег в иностранной валюте.

Столкнувшись в процессе переписывания информации с

большими трудностями, по независящим от него

обстоятельствам Б. не смог скопировать компьютерную

информацию на другой магнитный носитель. Но ему

удалось сфотографировать с экрана компьютера чертежи и

прилагаемые к ним записи. После передачи фотопленки

заказчику Б. был задержан работниками контрразведки.

Квалифицируйте действия Б.

36.

Задача № 6Варианты решения задачи:

а) действия Б. нужно оценивать как покушение на

государственную измену (ч. 3 ст. 30 и ст. 275 УК РФ);

б) Б. совершил преступления, предусмотренные ч. 3 ст. 30 и

ст. 272 УК РФ, а также ч. 3 ст. 30 и ст. 275 УК РФ;

в) содеянное Б. следует квалифицировать по совокупности

преступлений, предусмотренных ст. 272 и 275 УК РФ;

г) деяния Б. квалифицируются по другим статьям уголовного

закона (укажите авторский вариант).

37.

Задача № 7Инженер кафедры правовой информатики Т., нарушая правила эксплуатации ЭВМ, которые указаны в Инструкции по

работе с ЭВМ, выключал компьютер, не закрывая текущих

программ. Это привело к скоплению на жестком диске

большого количества потерянных (недоступных) кластеров

(участков памяти). К тому же, пренебрегая Инструкциями по

эксплуатации ЭВМ, Т. не проводил регулярного технического

обслуживания компьютера, что вызвало блокирование

охраняемой законом информации, а также необходимость

длительного ремонта компьютера.

Дайте уголовно-правовую оценку действиям Т.

38.

Задача № 7Варианты решения задачи:

а) содеянное Т. оценивается как преступление против

собственности;

б) Т. совершил преступление, квалифицируемое по ст. 272

УК РФ;

в) действия Т. нельзя квалифицировать по ст. 272 УК РФ,

поскольку они не повлекли причинения существенного

вреда;

г) деяния Т. квалифицируются по другим статьям уголовного

закона (укажите авторский вариант).

39.

Задача № 8Юридическая фирма «Ваш адвокат» в соответствии с лицензией

оказывала юридическую помощь населению. Осуществляя свою

деятельность, адвокаты пользовались электронной базой данных

по текущему законодательству. В ходе ознакомления с новой

программой, в результате неверного ведения диалога,

неосторожные действия техника А., обслуживающего ЭВМ,

повлекли повреждение этой программы. Из-за блокирования

компьютерной информации сотрудники юридической фирмы не

могли своевременно воспользоваться новыми нормативными

актами. Руководство фирмы, для устранения возникших

неудобств, за дополнительную плату приобрело и установило

программу «Гарант».

От администрации юридической фирмы в прокуратуру поступило заявление о привлечении А. к уголовной ответственности.

Содержатся ли в действиях А. признаки состава

преступления? Если «да», то укажите их.

40.

Задача № 8Варианты решения задачи:

а) неосторожные действия А. не образуют состава

преступления;

б) некомпетентное поведение А. квалифицируется по ст. 274

УК РФ;

в) описанные в задаче действия следует оценивать как

малозначительные (ч. 2 ст. 14 УК РФ);

г) деяние А. квалифицируется по другим статьям уголовного

закона (укажите авторский вариант).

41.

Задача № 9С. работал главным геологом в Ж-м нефтегазодобывающем

объединении. Во время работы с ЭВМ к С. в кабинет зашел

коллега по работе Г. В ходе обсуждения производственного

вопроса С. понадобилось выйти за документами в

геологический отдел. Воспользовавшись отсутствием С., Г.

переписал с компьютера на гибкий магнитный диск

информацию об учете добычи нефти и газа, которая является

коммерческой

тайной.

Согласно

действующей

на

объединении инструкции, Г. не обладал правом доступа к

коммерческой тайне нефтегазодобывающего объединения.

Дайте правовую оценку действиям названных в задаче

лиц.

42.

Задача № 9Варианты решения задачи:

а) в поведениях названных лиц отсутствуют признаки

состава преступления;

б) С. совершил преступление, предусмотренное ч. 2 ст. 183

УК РФ, тогда как на Г. возлагается обязанность понести

уголовную ответственность по ст. 272 и 183 УК РФ;

в) действия Г. квалифицируются по ст. 272 и 183 УК РФ, а в

поведении С. отсутствуют признаки состава преступления;

г) содеянное С. и Г. с позиции действующего уголовного

закона следует оценивать по иному (укажите авторский

вариант).

43.

Задача № 10Директор авиакомпании пригласил программиста К. для

разработки программы по продаже и регистрации

авиабилетов. К. разработал программу и внес в нее

дополнение, с помощью которого информация, хранящаяся

в компьютере авиакомпании, регулярно, посредством

специального прибора — модема, передавалась на личный

компьютер К. Полученную информацию программист

использовал в корыстных целях.

Дайте уголовно-правовую оценку действиям К.

44.

Задача № 10Варианты решения задачи:

а) действия необходимо квалифицировать по ст. 273 УК РФ;

б) К. совершил преступление, предусмотренное ст. 272 УК

РФ;

в) в поведении К. отсутствует признаки состава

преступления;

г) содеянное К. следует квалифицировать по другим статьям

уголовного закона (укажите авторский вариант).

45.

Задача № 11К., руководитель коммерческой организации, уговорил своего знакомого С., который работал операционистом в банке

«Словакия», внести корректировку в базу данных о

движении денежных средств на личном счете К. При

попытке несанкционированного входа в базу данных

сработало защитное устройство. Действия С. привели к

блокированию системы сетей ЭВМ в банке «Словакия».

Дайте квалификацию действиям К. и С.

46.

Задача № 11Варианты решения задачи:

а) в поведениях К. и С. отсутствуют признаки состава

преступления;

б) К. и С. являются соучастниками в совершении

оконченного преступления, предусмотренного ст. 272 УК

РФ;

в) действия К. необходимо квалифицировать как совместное

покушение на совершение преступления, запрещенного ст.

272 УК РФ;

г) содеянное К. и С. следует квалифицировать по другим

статьям уголовного закона (укажите авторский вариант).

47.

Задача № 12Инженер-электронщик коммерческого банка «Экспресс-Волга» Я., во время работы банка с клиентами, нарушил порядок

подключения ЭВМ к компьютерной сети. Неосторожные

действия инженера-электронщика привели к уничтожению

хранившейся в базе данных компьютера информации, в

результате чего банку причинен материальный ущерб в

размере пяти миллионов рублей. Все предпринятые усилия

по восстановлению важной информации оказались

безуспешными. Администрация банка обратилась с

заявлением в правоохранительные органы о привлечении Я.

к уголовной ответственности.

Имеются ли в действиях Я. признаки состава

преступления?

48.

Задача № 12Варианты решения задачи:

а) неосторожное поведение Я. правоприменительные органы

квалифицируют по ст. 274 УК РФ;

б) в действиях Я. отсутствуют признаки состава

преступления;

в) Я. неосторожно уничтожил чужое имущество,

ответственность за которое предусмотрено ст. 168 УК РФ;

г) неосторожное поведение Я. следует оценивать по другим

статьям уголовного закона (укажите авторский вариант).

49.

Задача № 13К., в киоске около станции «Проспект мира» Московского

метро, приобрел компакт-диск с нелицензионными копиями

программ для ЭВМ фирмы «Майкрософт» — «Все для

«Windows», изготовленными без ведома владельцев

авторских прав на эти программы. При покупке компактдиска К. договора с правообладателем не заключал, об этом

свидетельствует

отсутствие

при

компакт-диске

лицензионного соглашения, а также регистрационной карты

пользователя.

Содержат

ли

действия

К.

признаки

состава

преступления, запрещенного уголовным законом?

Разграничите преступления в сфере компьютерной

информации

от

преступлений,

сопряженных

с

нарушением авторских и смежных прав.

50.

Задача № 13Варианты решения задачи:

а) в действиях К. отсутствуют признаки состава

преступления;

б) К. является соучастником в совершении преступления,

предусмотренного ст. 146 УК РФ;

в) в поведении К. содержатся признаки состава

преступления, запрещенного ст. 272 УК РФ;

г) содеянное К. следует квалифицировать по другим статьям

уголовного закона (укажите авторский вариант).

Право

Право