Похожие презентации:

Основы информационных технологий и кибербезопасности в профессиональной деятельности органов внутренних дел Российской Федерации

1.

Основы информационных технологий икибербезопасности в профессиональной деятельности

органов внутренних дел Российской Федерации

2.

Лекция 6/1«Принципы обеспечения

кибербезопасности

одиночных устройств и

составляющих

информационных систем»

3.

Учебные вопросы1. Кибербезопасность одиночных устройств и

составляющих информационных систем.

2. Виды и содержание угроз для оконечных

устройств в сети и информационных систем.

3. Подсистема обеспечения информационной

безопасности ИСОД МВД России.

4.

Документальная информация – форма информации, наиболеепредставленная в работе органов внутренних дел. Документированием

информации (процессом создания документа) называют ее фиксацию на

материальном носителе, выполненную по установленным правилам.

Документы, созданные по установленным правилам, приобретают в

органах внутренних дел статус официальных или служебных документов.

В связи с возрастающим количеством информации, которая хранится и

используется в электронно-цифровом виде, все чаще применяется

понятие «электронный документ», под которым понимается

документированная информация, представленная в электронной форме,

т.е. в виде, пригодном для восприятия человеком с использованием

электронных вычислительных машин, а также для передачи по

информационно-телекоммуникационным сетям или обработки в

информационных системах

(ст. 2 Федерального закона от 27.07.2006 № 149-ФЗ «Об информации,

информационных технологиях и о защите информации»).

5.

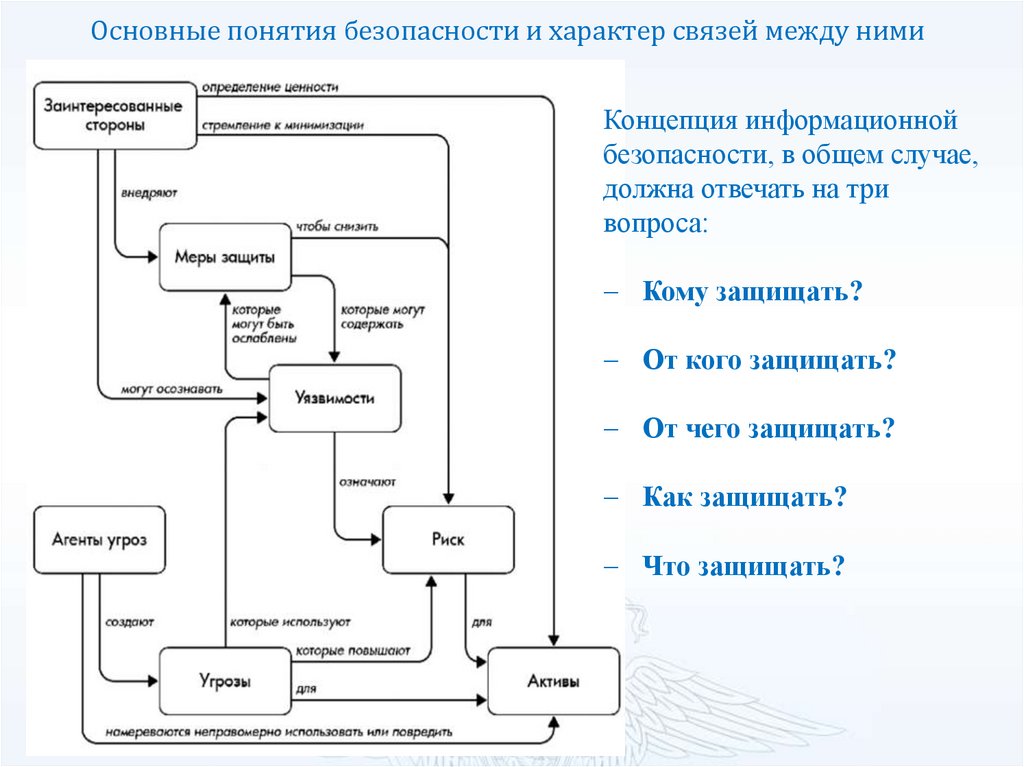

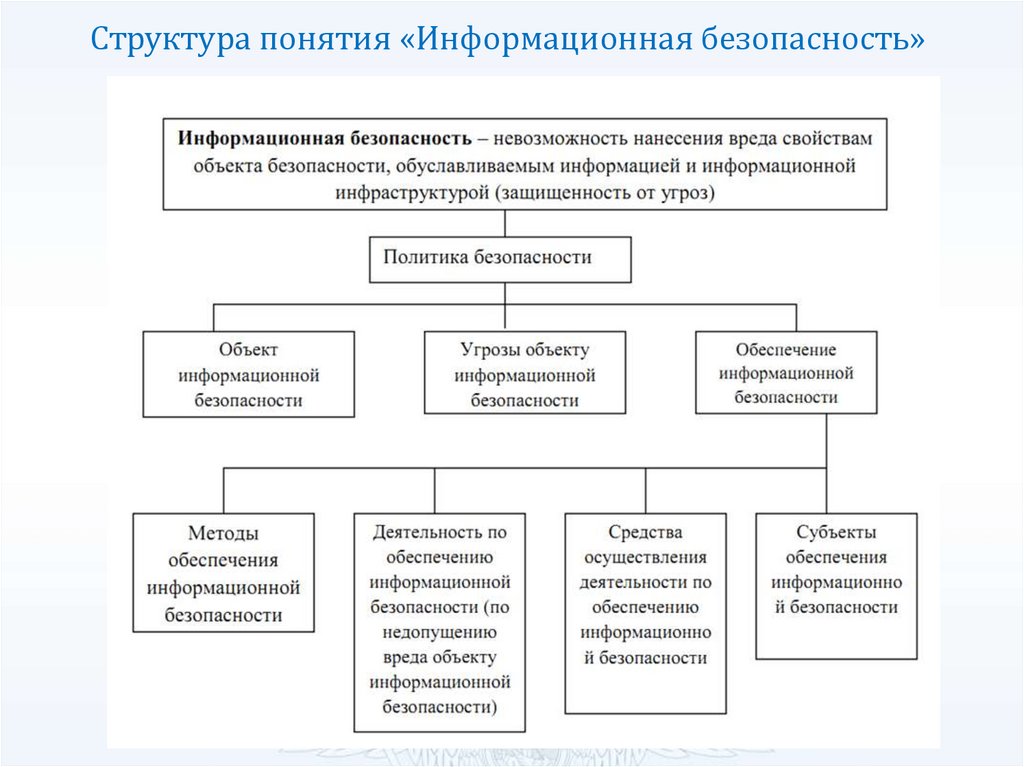

Основные понятия безопасности и характер связей между нимиКонцепция информационной

безопасности, в общем случае,

должна отвечать на три

вопроса:

Кому защищать?

От кого защищать?

От чего защищать?

Как защищать?

Что защищать?

6.

Вопрос 1.Кибербезопасность

одиночных устройств и

составляющих

информационных

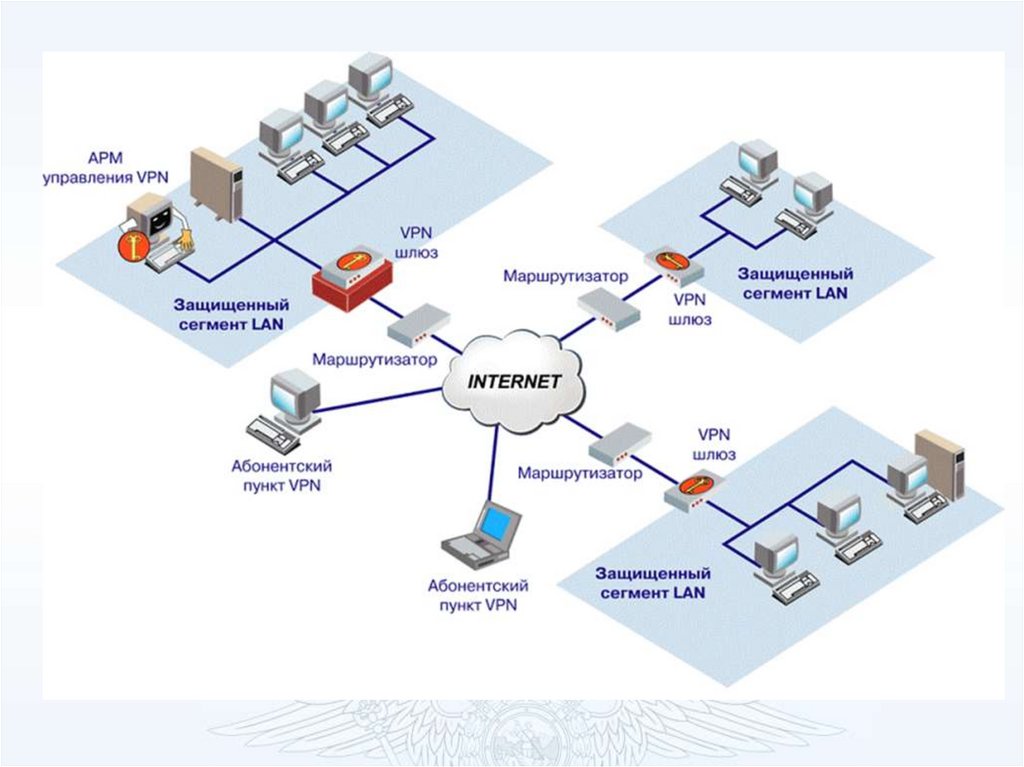

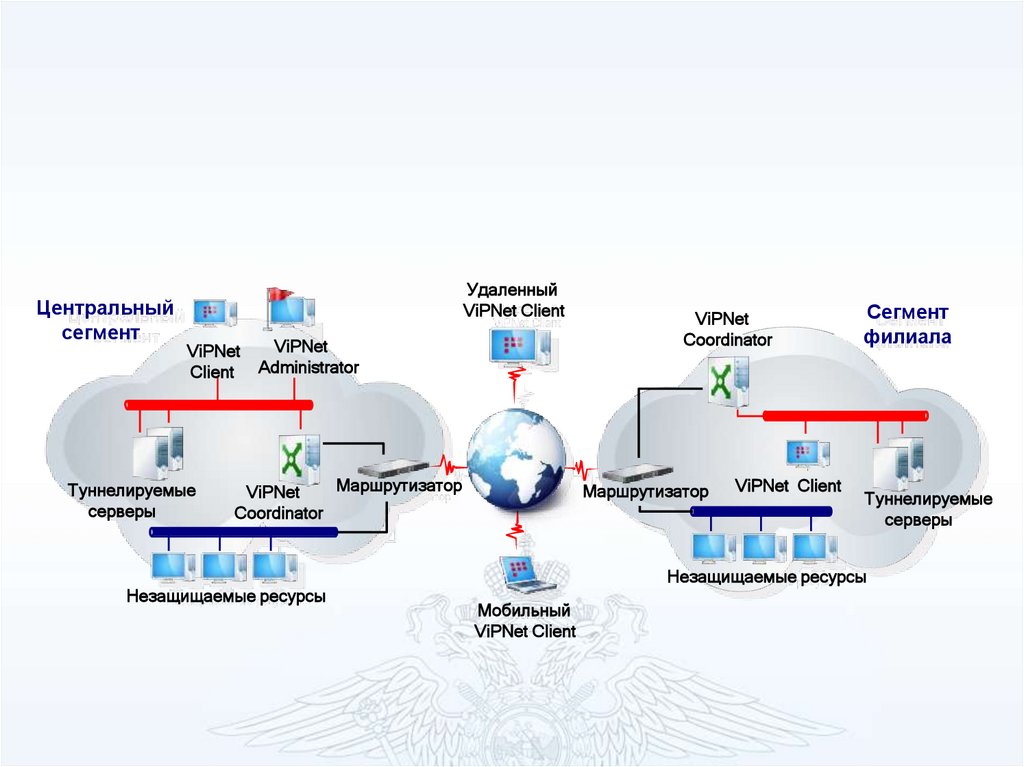

систем

7.

Структура понятия «Информационная безопасность»8.

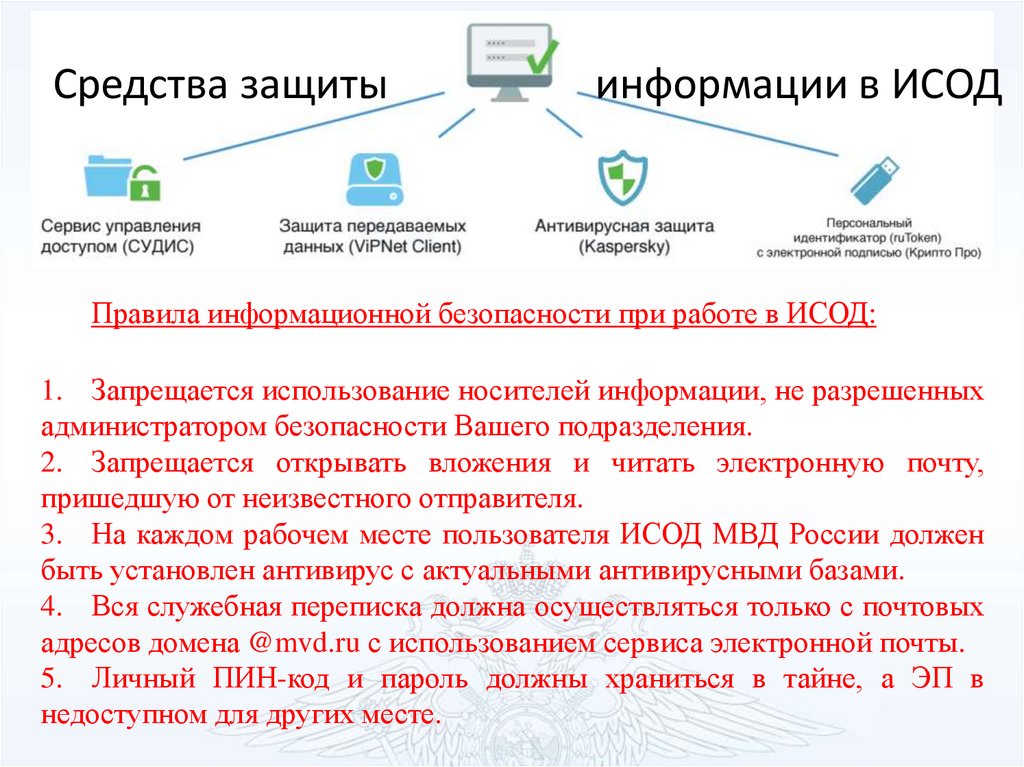

В соответствии с Доктриной информационной безопасностиРоссийской Федерации к наиболее важным объектам

обеспечения информационной безопасности в

правоохранительной сфере относятся:

• информационные ресурсы федеральных органов

исполнительной власти, реализующих правоохранительные

функции, судебных органов, их информационновычислительных центров, научно-исследовательских

учреждений и учебных заведений, содержащие специальные

сведения и оперативные данные служебного характера;

• информационно-вычислительные центры, их

информационное, техническое, программное и нормативное

обеспечение;

• информационная инфраструктура (информационновычислительные сети, пункты управления, узлы и линии

связи).

9.

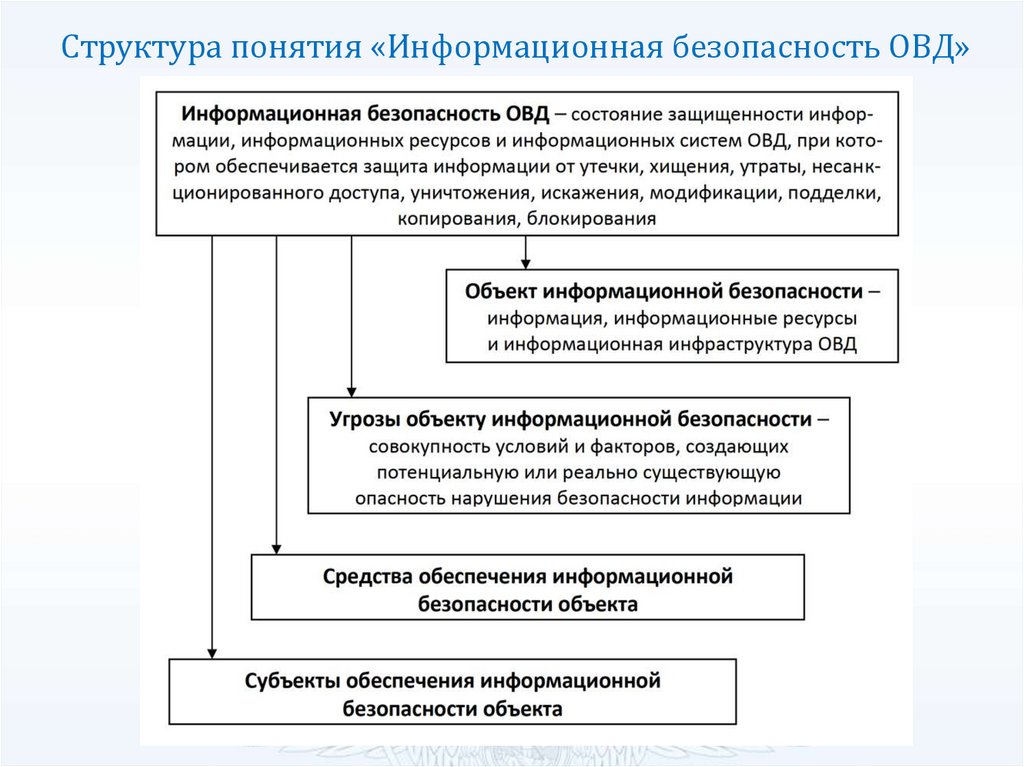

Структура понятия «Информационная безопасность ОВД»10.

Основными объектами защиты при обеспечении информационнойбезопасности в органах внутренних дел являются:

• все виды информационных ресурсов (документированная

информация, т.е. информация, зафиксированная на материальном

носителе с реквизитами, позволяющими ее идентифицировать);

• права граждан, юридических лиц и государства на получение,

распространение и использование информации;

• система формирования, распространения и использования

информации (информационные системы и технологии, персонал,

нормативные документы и т.д.);

• система формирования общественного сознания (СМИ);

• объекты информатизации.

К объектам информатизации относятся: средства информатизации вместе

с помещениями, в которых они установлены; технические средства,

предназначенные для обработки, хранения и передачи защищаемой

информации; выделенные помещения.

Под субъектами информационных отношений понимаются как владельцы,

так и пользователи информации и поддерживающей инфраструктуры.

11.

Оконечное устройствопринимающее сигнал сети.

—

это

любое

устройство,

Оконечными устройствами называют:

1. Устройства, которые сотрудники используют для работы

каждый день: настольные ПК, ноутбуки, планшеты и

смартфоны.

2. Любые устройства Интернета вещей (IoT), в том числе

сенсоры и цифровые витрины.

12.

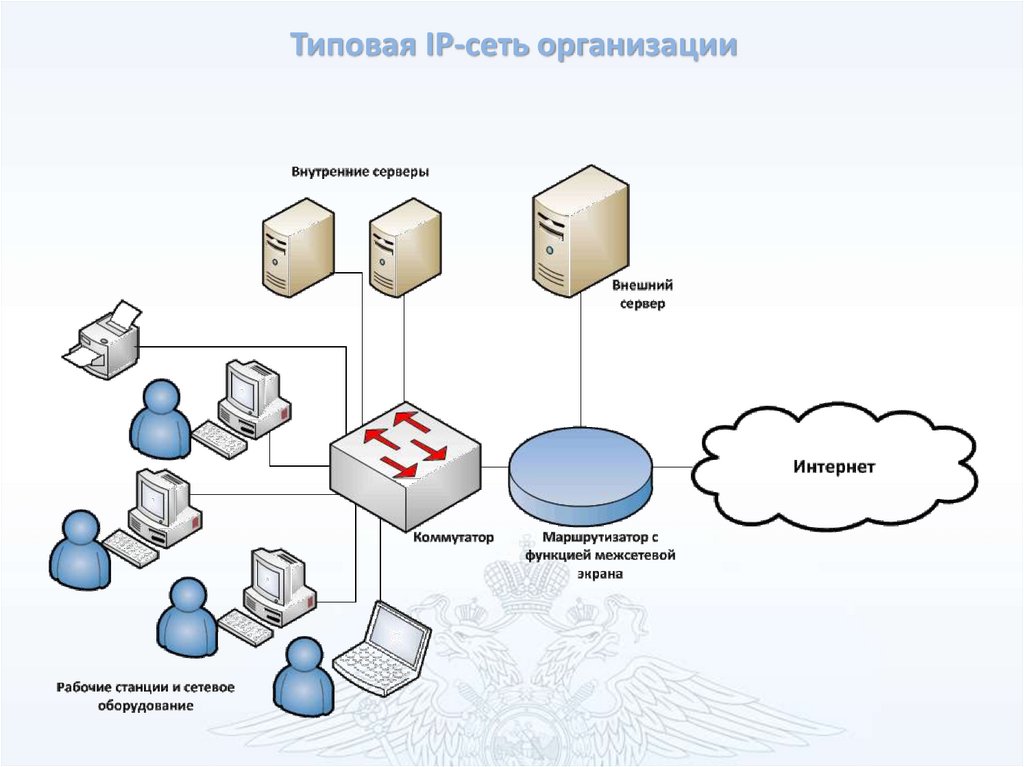

Типовая IP-сеть организации13.

Интернет вещей (IoT) — это сеть физических объектов,которые имеют встроенные технологии, позволяющие

осуществлять взаимодействие с внешней средой, передавать

сведения о своем состоянии и принимать данные извне.

14.

Информационнаясистема

—

совокупность

содержащейся

в

базах

данных

информации

и

обеспечивающих ее обработку информационных технологий

и технических средств.

В конце 2004 г. был принят приказ МВД России от

06.12.2004 № 813 «О мерах по созданию единой

информационно-телекоммуникационной системы органов

внутренних дел» (ЕИТКС).

Основным итогом создания ЕИТКС стало формирование

единого информационного пространства МВД России.

ЕИТКС позволила осуществлять глобальный поиск

информации по всем видам информационных ресурсов в

реальном масштабе времени. Также была создана

возможность передачи данных, обеспечения телефонной и

видеоконференцсвязи.

15.

С 2011 г. в Министерстве в соответствии с приказом МВДРоссии от 30.07.2011 № 891 «О мероприятиях по созданию

единой системы информационно-аналитического обеспечения

деятельности МВД России» создается единая система

информационно-аналитического обеспечения деятельности

МВД России. После опытной эксплуатации было принято

решение о реализации программы по созданию единой

системы информационно- аналитического обеспечения

деятельности МВД России на базе ранее созданной ЕИТКС в

полном объеме.

С этого момента ЕИТКС стала развиваться как

интегрированная мультисервисная телекоммуникационная

система (ИМТС) – такое название в итоге получила

переименованная компьютерная сеть МВД России.

16.

Переводинформационных

систем

обеспечения

деятельности ОВД МВД России с платформы ЕИТКС на

современную – ИМТС, произошедший в большинстве

регионов в 2014 г., был обусловлен сменой общей концепции

развития информационных систем МВД России.

Результатом этого явилось создание ИСОД МВД России –

единой

информационно-аналитической

системы

обеспечения деятельности органов внутренних дел МВД

России, реализованной в формате сервисов.

В техническом отношении основой ИСОД МВД России

являются три технологии:

централизованной обработки данных,

виртуализации,

облачных вычислений.

17.

Общая структура ЦОДЦентрализованная обработка данных (ЦОД) – это комплексное организационнотехническое решение, предназначенное для создания высокопроизводительной и

отказоустойчивой информационной инфраструктуры.

18.

Технологии виртуализации позволяют создавать на одномсервере несколько логических систем – изолированных

виртуальных машин с полным набором функций физических

устройств

19.

Облачный сервис является, таким образом, клиентсерверной технологией, при которой клиент пользуетсягруппой серверов как единым виртуальным сервером и может

гибко регулировать объемы потребляемых ресурсов.

20.

Вопрос 2.Виды и содержание угроз и

уязвимостей для оконечных

устройств в сети и

информационных систем

21.

Основные определения и критерииклассификации угроз

Нарушитель – это лицо, предпринявшее попытку выполнения

запрещенных операций (действий) по ошибке, незнанию или

осознанно со злым умыслом (из корыстных интересов) или без

такового и использующие для этого различные возможности,

методы и средства.

Злоумышленник - тот кто предпринимает попытку атаки.

Атака - попытка реализации угрозы.

Угроза – это потенциальная возможность определенным

образом нарушить информационную безопасность.

Источник угрозы – это потенциальный злоумышленник.

Промежуток времени от момента, когда появляется

возможность использовать слабое место, и до момента,

когда пробел ликвидируется, называется окном опасности

22.

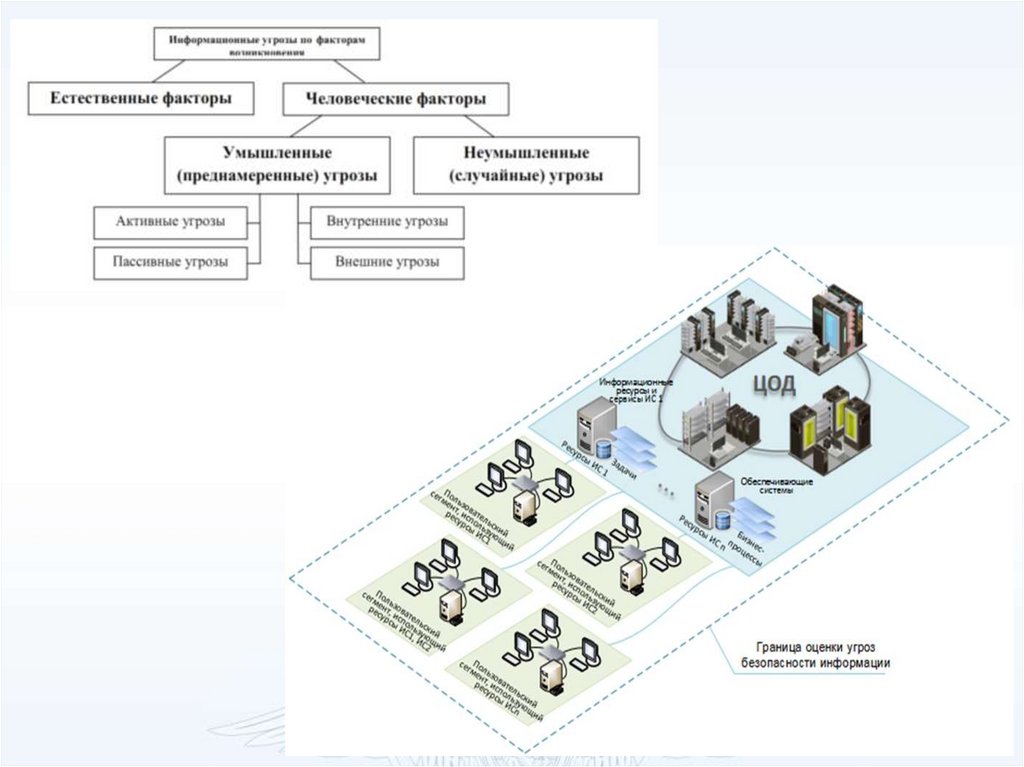

23.

Виды и содержание угроз для оконечных устройств в сетиВнешними угрозами для объектов являются:

• разведывательная деятельность специальных служб иностранных

государств, международных преступных сообществ, организаций и

групп, связанная со сбором сведений, раскрывающих задачи, планы

деятельности, техническое оснащение, методы работы и места

дислокации специальных подразделений и органов внутренних дел

Российской Федерации;

• деятельность иностранных

государственных и частных

коммерческих структур,

стремящихся получить

несанкционированный

доступ к информационным

ресурсам

правоохранительных и

судебных органов.

24.

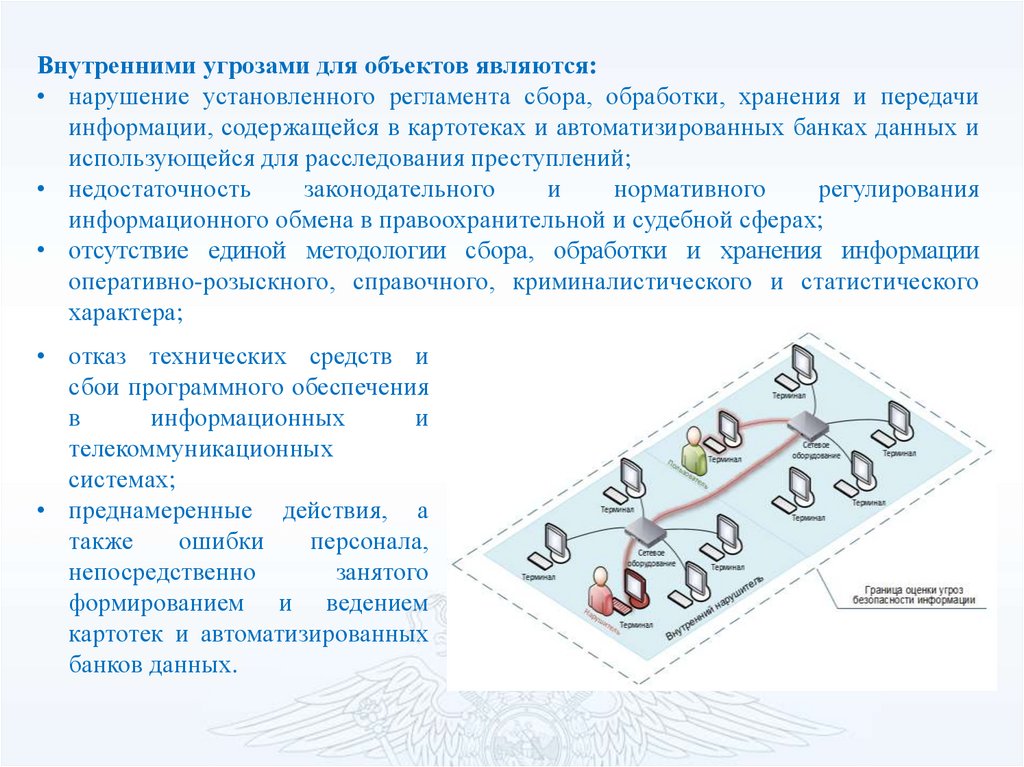

Внутренними угрозами для объектов являются:• нарушение установленного регламента сбора, обработки, хранения и передачи

информации, содержащейся в картотеках и автоматизированных банках данных и

использующейся для расследования преступлений;

• недостаточность

законодательного

и

нормативного

регулирования

информационного обмена в правоохранительной и судебной сферах;

• отсутствие единой методологии сбора, обработки и хранения информации

оперативно-розыскного, справочного, криминалистического и статистического

характера;

• отказ технических средств и

сбои программного обеспечения

в

информационных

и

телекоммуникационных

системах;

• преднамеренные действия, а

также

ошибки

персонала,

непосредственно

занятого

формированием и ведением

картотек и автоматизированных

банков данных.

25.

Можно выделились следующие киберугрозы:• нарушения регламентов информационной безопасности. Использование

программного обеспечения для удаленного доступа и использование

незащищенных сетевых протоколов (LLRNM, NetBios). Наиболее часто

среди выявляемых нарушений регламентов информационной безопасности

выступает использование программного обеспечения для удаленного

доступа, например, TeamViewer, Ammyy Admin, LightManager, Remote

Manipulator System (RMS), Dameware Remote Control (DWRC), AnyDesk и

другие;

• подозрительная сетевая активность. К ней относятся сокрытие трафика,

запуск инструментов сканирования сети, попытки удаленного запуска

процессов, множественные неудачные попытки аутентификации и т.д.;

• активность вредоносного программного обеспечения – наиболее

распространенная угроза. Её создают вредоносное программное

обеспечение для удалённого управления, майнеры, шифровальщики,

рекламное программное обеспечение, банковские трояны, шпионское

программное обеспечение;

• эксплуатация уязвимостей в программном обеспечении. Это как попытки

атак внутри сети, так и успешные атаки на периферийные системы.

• подбор паролей. Это доступ к базе данных веб-сайта, в том числе – к

учетным данным пользователей.

26.

Угрозы для безопасности сетей либо данных могут быть реализованы припомощи следующих типов сетевых атак:

Анализаторы трафика - перехватывает все сетевые пакеты, которые

передаются через определенный домен.

IP-спуфинг – данный вид атаки заключается в том, что злоумышленник

выдает себя за санкционированного пользователя.

Перехват сообщений на маршрутизаторе - злоумышленник имеет

привилегированный доступ к сетевому маршрутизатору, то он получает

возможность перехватывать все сообщения, проходящие через этот

маршрутизатор.

Создание ложного маршрутизатора - происходит путем отправки в сеть

сообщений специального вида злоумышленник добивается, чтобы его

компьютер стал маршрутизатором сети, после чего получает доступ ко всем

проходящим через него сообщениям.

Навязывание сообщений - реализуется путем отправки в сеть

сообщения с ложным обратным сетевым адресом, злоумышленник

переключает на свой компьютер уже установленные сетевые соединения и в

результате получает права пользователей, чьи соединения обманным путем

были переключены на компьютер злоумышленника.

27.

Отказ в обслуживании (англ. Denial of Service, сокр. DoS) – такой видатаки, основанный на небезграничности ресурсов атакуемой службы, к

которой организуется масса запросов, с которыми она заведомо не сможет

справиться, и будет вынуждена отказать в обслуживании (либо заставить

ждать неприемлемо долго).

Парольные атаки – заключается в методе перебора.

Атаки типа Man-in-the-Middle (атака посредника или «человек по

середине») - злоумышленник перехватывает и подменяет сообщения,

которыми обмениваются пользователи, причём ни один из последних не

догадывается о его присутствии в канале.

Атаки на уровне приложений.

Сетевая разведка - сбор информации о сети с помощью общедоступных

данных и приложений.

Злоупотребление доверием - представляет собой злонамеренное

использование отношений доверия, существующих в сети.

Переадресация портов - собой разновидность злоупотребления

доверием, когда взломанный хост используется для передачи через

межсетевой экран трафика, который в ином случае был бы обязательно

отбракован.

28.

Виды уязвимостейКадровые:

Недостаточное обучение

Неосведомленность персонала

Немотивированность персонала

Отсутствие мониторинга

Физическая безопасность:

Небрежное использование механизмов физического

контроля доступа

Отсутствие дверей/окон и пр.

Подверженность оборудования

затоплению/температурам/пыли/перепадам напряжения

29.

Управление коммуникациями и операциями:Сложный интерфейс, приводящий к ошибкам при использовании

Плохой контроль изменений

Плохое управление сетью

Отсутствие резервного копирования

Отсутствие обновлений ПО

Отсутстви разграничение прав/обязанностей

Отсутствие разделения тестового и боевого оборудования

Неконтроллируемое копирование

Контроль доступа:

Плохое разделение доступа в сетях

Отсутствие меанизмов аутентификации/идентификации

Плохая политики контроля доступа

Отсутствие выхода из системы при уходе от компа

Нет или мало тестирования ПО

Нет контроля прав доступа

Плохой контроль паролей

30.

Уязвимости оконечных устройств иинформационных систем

Уязвимости кода;

Уязвимости конфигурации;

Уязвимости архитектуры;

Организационные уязвимости;

Многофакторные уязвимости

Плохие криптоключи

Отсутствие контроля входных/выходных данных

Отсутствие проверки обрабатываемых данных

Нет или мало тестирования ПО

Неконтроллируемая загрузка и использование ПО

Использование бесплатных ПО

Классификация уязвимостей информационных систем

содержатся в ГОСТ 56546-2015 «Защита информации.

Уязвимости информационных систем».

31.

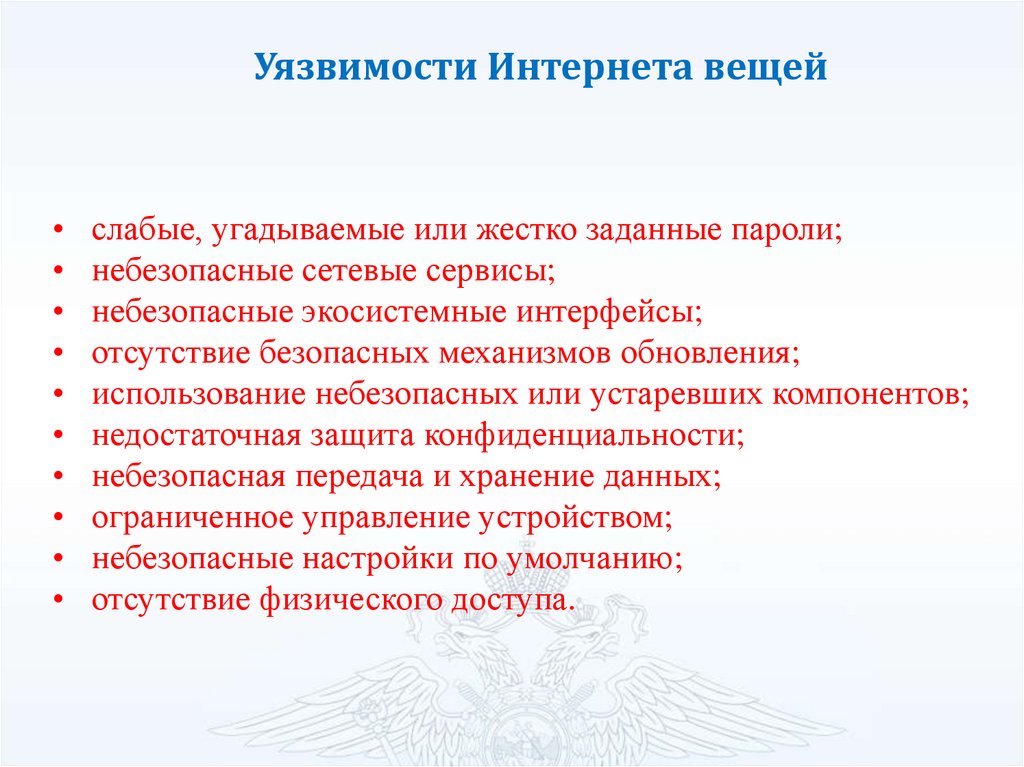

Уязвимости Интернета вещейслабые, угадываемые или жестко заданные пароли;

небезопасные сетевые сервисы;

небезопасные экосистемные интерфейсы;

отсутствие безопасных механизмов обновления;

использование небезопасных или устаревших компонентов;

недостаточная защита конфиденциальности;

небезопасная передача и хранение данных;

ограниченное управление устройством;

небезопасные настройки по умолчанию;

отсутствие физического доступа.

32.

Вопрос 3.Подсистема обеспечения

информационной

безопасности ИСОД МВД

России

33.

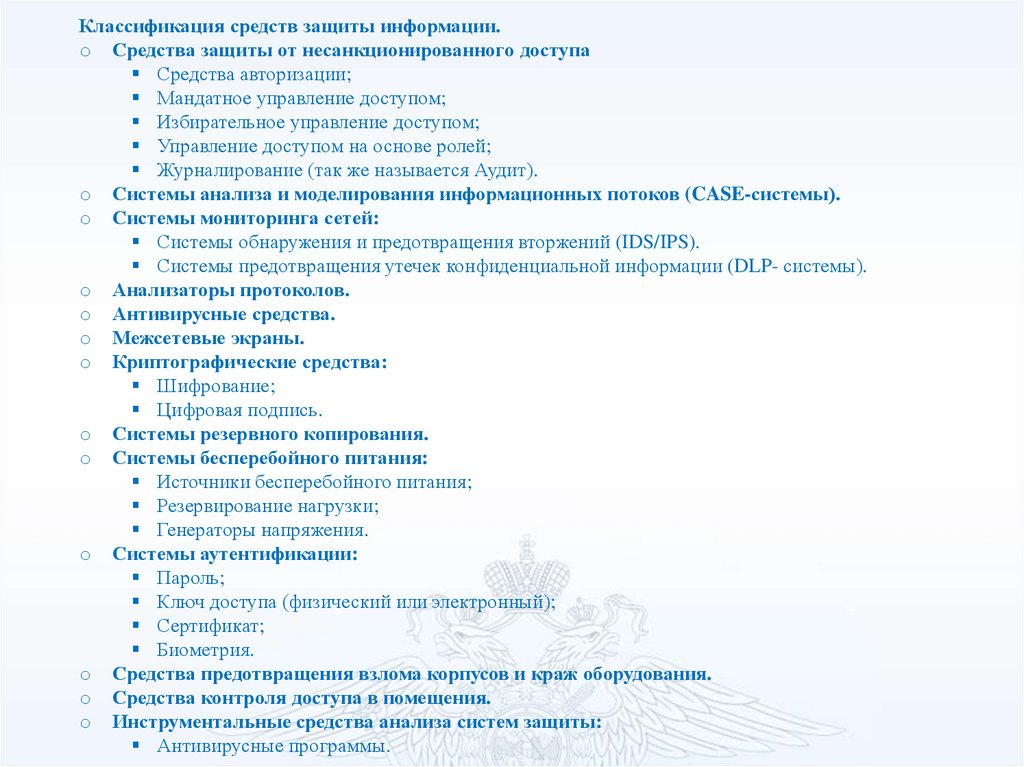

Классификация средств защиты информации.o Средства защиты от несанкционированного доступа

Средства авторизации;

Мандатное управление доступом;

Избирательное управление доступом;

Управление доступом на основе ролей;

Журналирование (так же называется Аудит).

o Системы анализа и моделирования информационных потоков (CASE-системы).

o Системы мониторинга сетей:

Системы обнаружения и предотвращения вторжений (IDS/IPS).

Системы предотвращения утечек конфиденциальной информации (DLP- системы).

o Анализаторы протоколов.

o Антивирусные средства.

o Межсетевые экраны.

o Криптографические средства:

Шифрование;

Цифровая подпись.

o Системы резервного копирования.

o Системы бесперебойного питания:

Источники бесперебойного питания;

Резервирование нагрузки;

Генераторы напряжения.

o Системы аутентификации:

Пароль;

Ключ доступа (физический или электронный);

Сертификат;

Биометрия.

o Средства предотвращения взлома корпусов и краж оборудования.

o Средства контроля доступа в помещения.

o Инструментальные средства анализа систем защиты:

Антивирусные программы.

34.

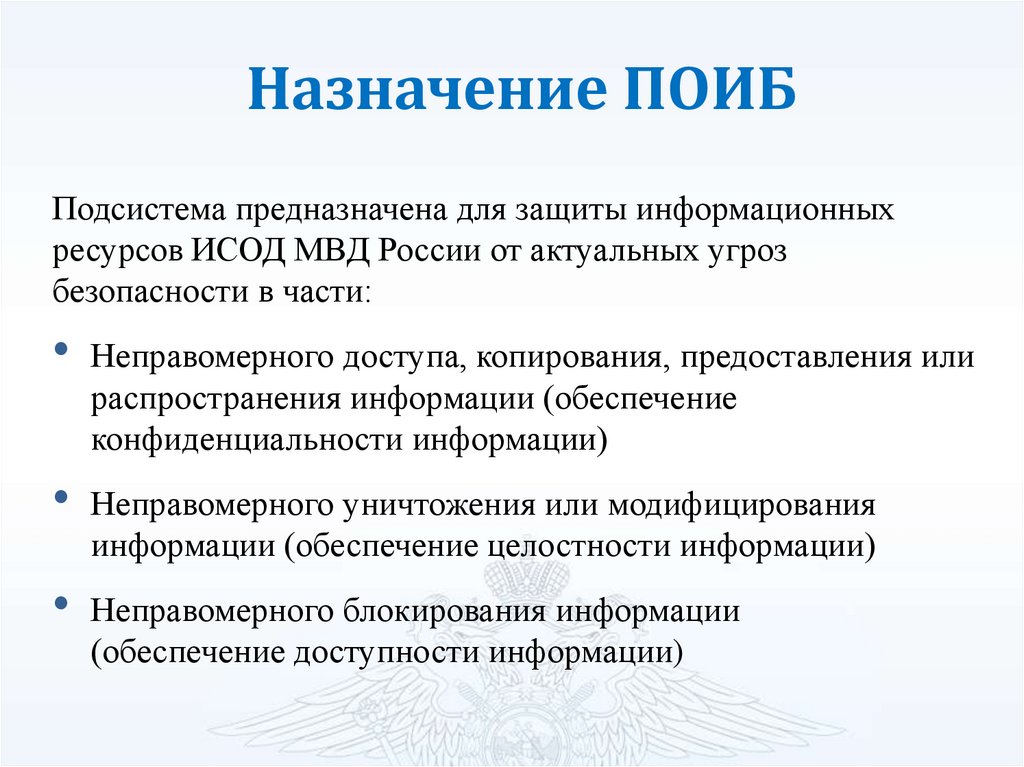

Назначение ПОИБПодсистема предназначена для защиты информационных

ресурсов ИСОД МВД России от актуальных угроз

безопасности в части:

• Неправомерного доступа, копирования, предоставления или

распространения информации (обеспечение

конфиденциальности информации)

• Неправомерного уничтожения или модифицирования

информации (обеспечение целостности информации)

• Неправомерного блокирования информации

(обеспечение доступности информации)

35.

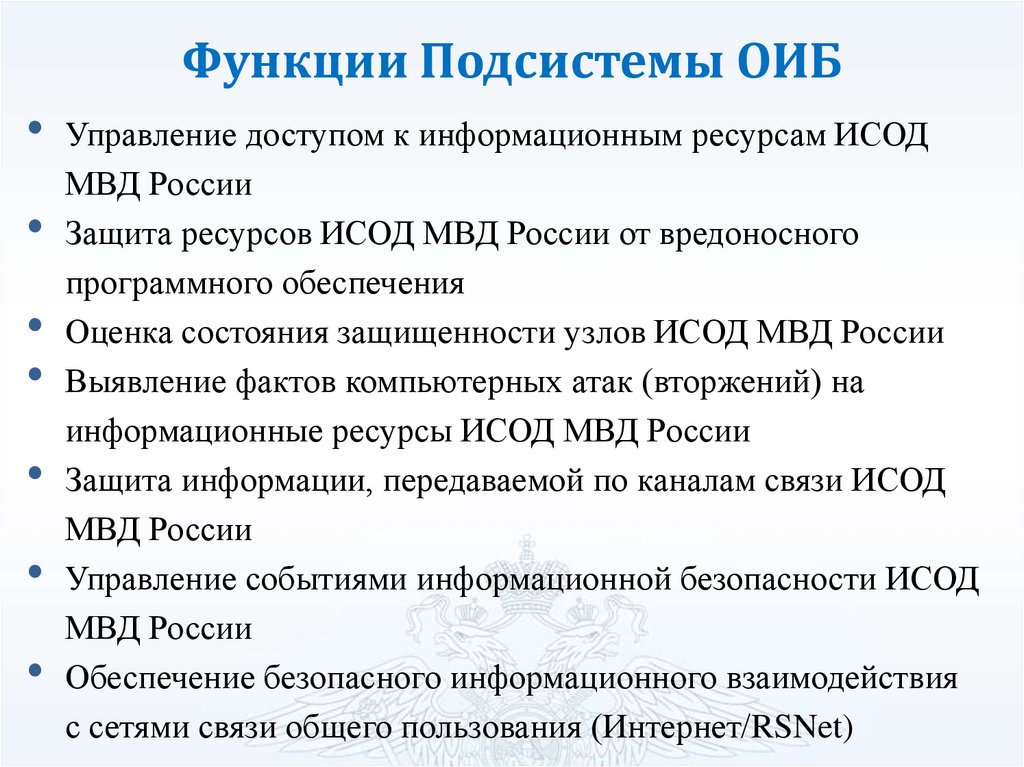

Функции Подсистемы ОИБ• Управление доступом к информационным ресурсам ИСОД

МВД России

• Защита ресурсов ИСОД МВД России от вредоносного

программного обеспечения

• Оценка состояния защищенности узлов ИСОД МВД России

• Выявление фактов компьютерных атак (вторжений) на

информационные ресурсы ИСОД МВД России

• Защита информации, передаваемой по каналам связи ИСОД

МВД России

• Управление событиями информационной безопасности ИСОД

МВД России

• Обеспечение безопасного информационного взаимодействия

с сетями связи общего пользования (Интернет/RSNet)

36.

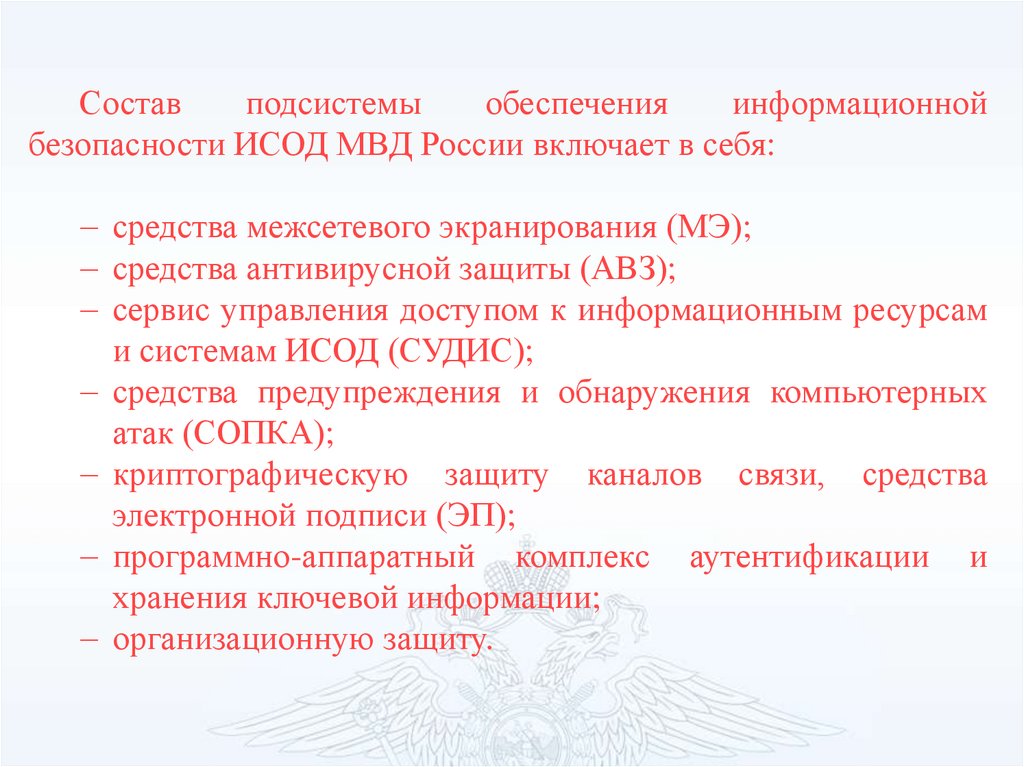

Составподсистемы

обеспечения

информационной

безопасности ИСОД МВД России включает в себя:

средства межсетевого экранирования (МЭ);

средства антивирусной защиты (АВЗ);

сервис управления доступом к информационным ресурсам

и системам ИСОД (СУДИС);

средства предупреждения и обнаружения компьютерных

атак (СОПКА);

криптографическую защиту каналов связи, средства

электронной подписи (ЭП);

программно-аппаратный комплекс аутентификации и

хранения ключевой информации;

организационную защиту.

37.

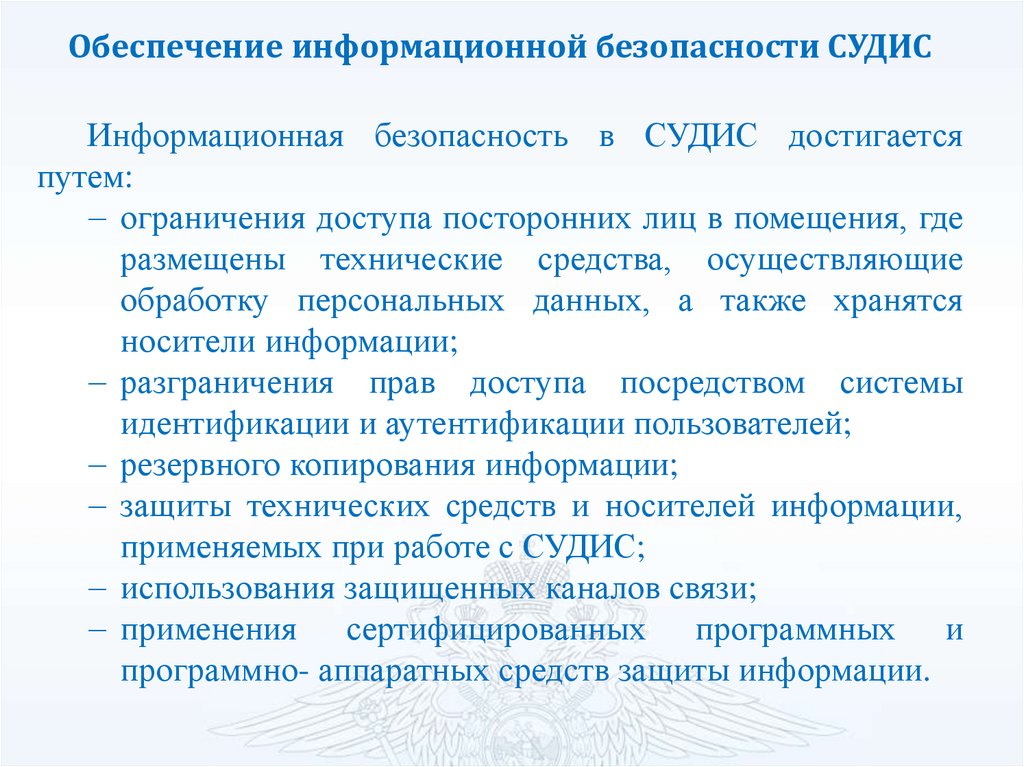

Обеспечение информационной безопасности СУДИСИнформационная безопасность в СУДИС достигается

путем:

ограничения доступа посторонних лиц в помещения, где

размещены технические средства, осуществляющие

обработку персональных данных, а также хранятся

носители информации;

разграничения прав доступа посредством системы

идентификации и аутентификации пользователей;

резервного копирования информации;

защиты технических средств и носителей информации,

применяемых при работе с СУДИС;

использования защищенных каналов связи;

применения сертифицированных программных и

программно- аппаратных средств защиты информации.

38.

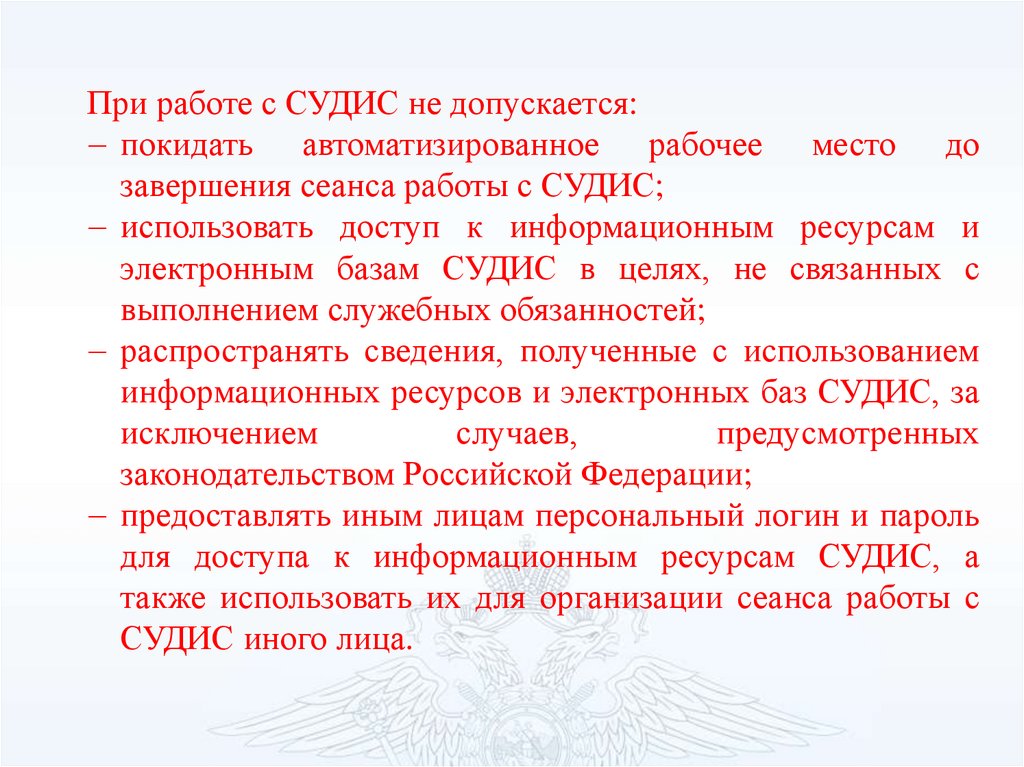

При работе с СУДИС не допускается:покидать автоматизированное рабочее место до

завершения сеанса работы с СУДИС;

использовать доступ к информационным ресурсам и

электронным базам СУДИС в целях, не связанных с

выполнением служебных обязанностей;

распространять сведения, полученные с использованием

информационных ресурсов и электронных баз СУДИС, за

исключением

случаев,

предусмотренных

законодательством Российской Федерации;

предоставлять иным лицам персональный логин и пароль

для доступа к информационным ресурсам СУДИС, а

также использовать их для организации сеанса работы с

СУДИС иного лица.

39.

Определение межсетевой экранМежсетевой экран (brandmauer, firewall) – узел сети,

служащий средством реализации политики информационной

безопасности при межсетевом взаимодействии

В общем случае брандмауэр

выполняет следующие

функции:

Защита системы от

внешних атак.

Блокировка утечек.

Контроль приложений.

Зональная защита.

Протоколирование и

предупреждение.

40.

Средства межсетевого экранированияФункции экранирования выполняет межсетевой экран, или

брандмауэр (firewall), под которым понимают программное или

программно-аппаратное

средство,

выполняющее

контроль

информационных потоков, поступающих в информационную

систему и/или выходящих из нее, и обеспечивающее защиту

информационной системы посредством фильтрации информации.

Фильтрация информации состоит в анализе информации по

совокупности критериев и принятии решения о ее приеме и/или

передаче.

Межсетевые экраны, как средства защиты информации, имеют

ряд недостатков:

1) МЭ не может защитить от атак, которые исходят изнутри сети;

2) МЭ не обеспечивает надежную защиту от вредоносных

программ.

41.

Антивирусная защита ИСОД МВД России42.

Признаки заражения компьютера вирусомПризнаки заражения компьютера вирусом:

• вывод на экран непредусмотренных сообщений или

изображений;

• подача непредусмотренных звуковых сигналов;

• неожиданное открытие и закрытие лотка CD-ROMустройства;

• произвольный запуск на компьютере каких-либо программ

(без участия пользователя);

• появление предупреждений о попытке какой-либо из

программ на компьютере выйти в сеть Интернет (без участия

пользователя).

43.

Косвенные признаки заражения компьютера:

частые зависания и сбои в работе компьютера;

медленная работа компьютера при запуске программ;

невозможность загрузки ОС;

исчезновение файлов и каталогов или искажение их

содержимого;

изменение размера файлов;

неожиданное значительное увеличение количества файлов на

диске;

существенное уменьшение размера свободной оперативной

памяти;

частое обращение к жесткому диску (часто мигает лампочка

на системном блоке);

браузер зависает или ведет себя неожиданным образом

(например, окно программы невозможно закрыть).

44.

Действия при обнаружении заражения должны быть

следующими:

Отключить компьютер от Интернета (от локальной сети).

Установить антивирусное ПО,

обновить базы.

запустить полную проверку компьютера.

Если это возможно, для их получения рекомендуется выходить

в Интернет не со своего компьютера, а с незараженного

компьютера. Это обусловлено тем, что при подключении к

Интернету зараженного компьютера существует вероятность

отправки вирусом (либо шпионским ПО) с него важной

информации злоумышленникам или распространения вируса

по адресам в адресной книге пользователя.

45.

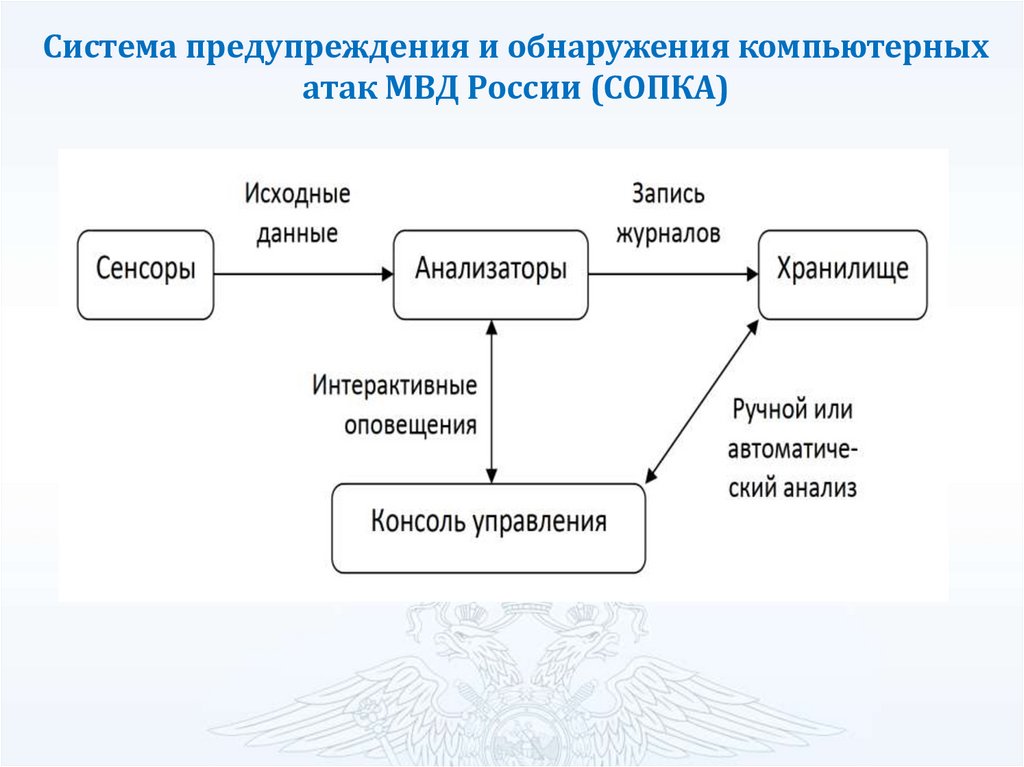

Система предупреждения и обнаружения компьютерныхатак МВД России (СОПКА)

46.

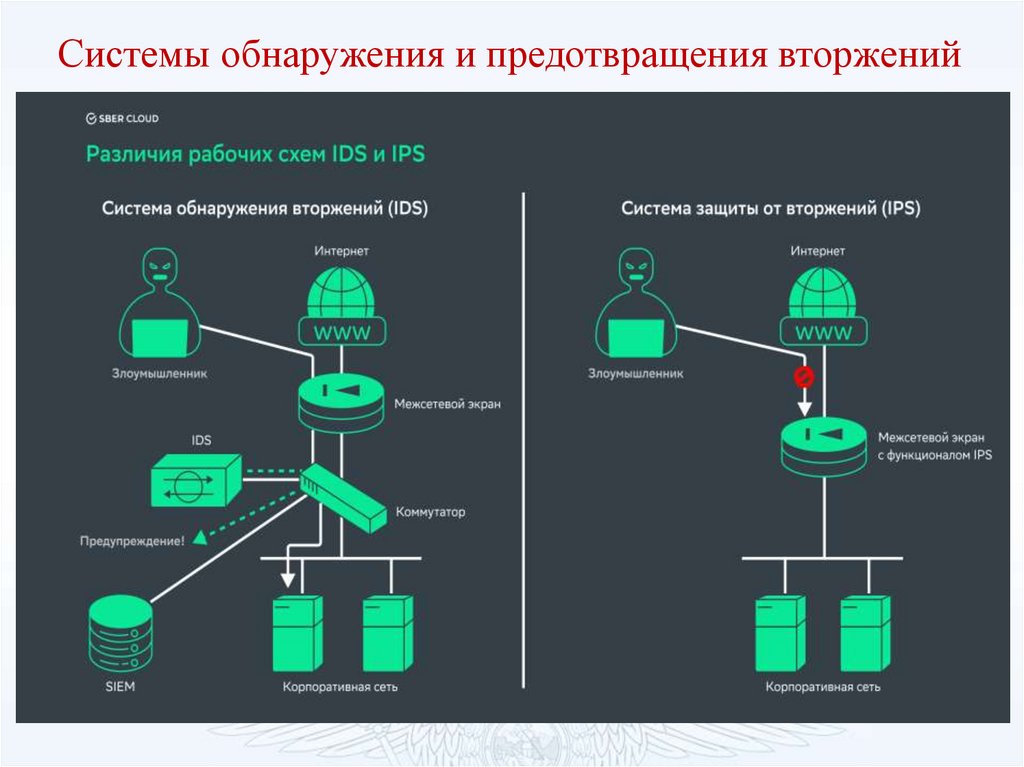

Системы обнаружения и предотвращения вторжений47.

Структура СОПКА МВД России48.

Средства криптографической защиты ИСОД МВД РоссииВиртуальная частная сеть (англ. Virtual Private

Network – виртуальная частная сеть) – это

виртуальная частная сеть, которая объединяет

несколько устройств, туннелируя их трафик поверх

другого сетевого соединения. Если говорить

простыми словами, то VPN – технология,

позволяющая анонимизировать и обезопасить свою

деятельность в Интернете или какой-либо другой

сети.

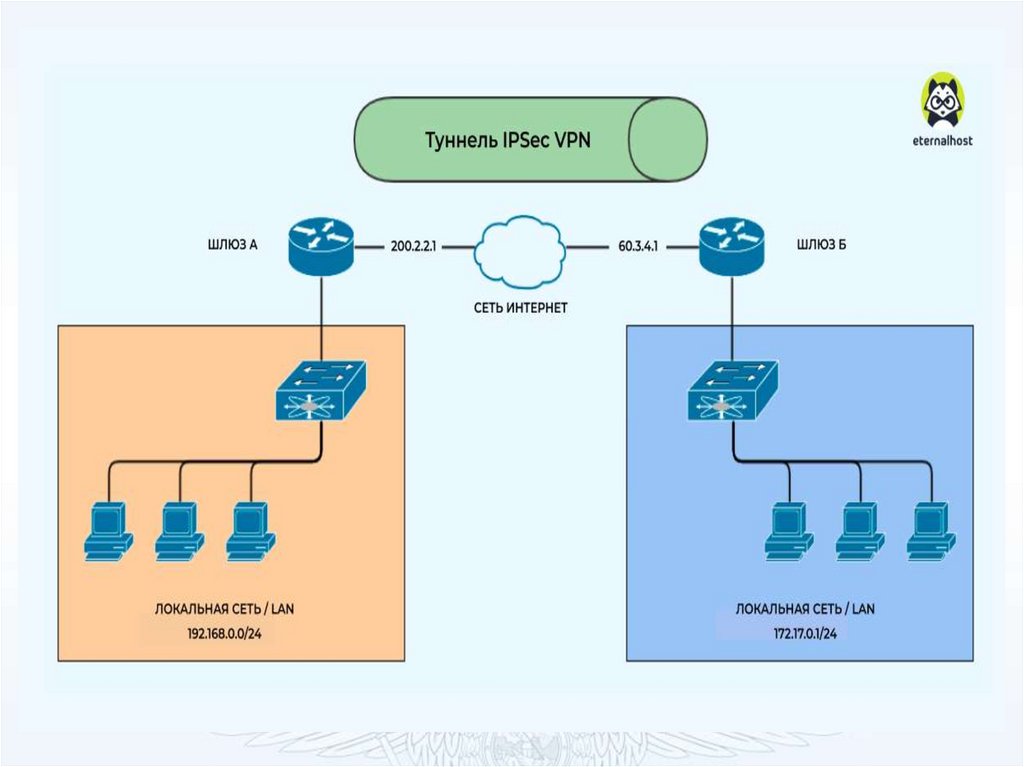

49.

50.

51.

Центральныйсегмент

Удаленный

ViPNet Client

ViPNet

Client

Туннелируемые

серверы

ViPNet

Administrator

Маршрутизатор

ViPNet

Coordinator

Незащищаемые ресурсы

ViPNet

Coordinator

Маршрутизатор

ViPNet Client

Сегмент

филиала

Туннелируемые

серверы

Незащищаемые ресурсы

Мобильный

ViPNet Client

52.

Средства защитыинформации в ИСОД

Правила информационной безопасности при работе в ИСОД:

1. Запрещается использование носителей информации, не разрешенных

администратором безопасности Вашего подразделения.

2. Запрещается открывать вложения и читать электронную почту,

пришедшую от неизвестного отправителя.

3. На каждом рабочем месте пользователя ИСОД МВД России должен

быть установлен антивирус с актуальными антивирусными базами.

4. Вся служебная переписка должна осуществляться только с почтовых

адресов домена @mvd.ru с использованием сервиса электронной почты.

5. Личный ПИН-код и пароль должны храниться в тайне, а ЭП в

недоступном для других месте.

53.

Задание к практическому занятию1. Банк данных угроз безопасности информации

ФСТЭК России.

2. Причины

использования

операционной

системы Linux в центрах управления

событиями кибербезопасности.

Право

Право