Похожие презентации:

Нормативно-правовые основы оценки рисков информационной безопасности. Лекция 4

1.

ЛЕКЦИЯ 4НОРМАТИВНО-ПРАВОВЫЕ ОСНОВЫ ОЦЕНКИ РИСКОВ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

2.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Первое издание стандарта ISO/IEC 27005 было выпущено в 2008 году. Этот

интернациональный стандарт обеспечивает рекомендации для менеджмента риском

информационной безопасности в организации, в особенности поддерживая

требования системы менеджмента информационной безопасности (СМИБ, ISMS)

согласно ISO/IEC 27001. Однако этот интернациональный стандарт не обеспечивает

определённой методологии для менеджмента рисков информационной безопасности.

Он предназначен для определения в организации подхода к менеджменту рисков в

зависимости, например, от области действия СМИБ, области применения

менеджмента рисков или сектора промышленности. Чтобы осуществить требования

СМИБ многие существующие методологии могут воспользоваться структурой,

описанной в этом интернациональном стандарте.

Данный стандарт предназначен для руководителей и персонала, занимающегося в

организации вопросами менеджмента риска информационной безопасности, а также,

при необходимости, для внешних сторон, имеющих отношение к этому виду

деятельности.

3.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Стандарт содержит описание процесса менеджмента рисков ИБ и связанных с ним видов

деятельности.

Процесс управления рисками информационной безопасности включает в себя следующие

составляющие:

– установление окружающей обстановки (контекста),

– оценку рисков;

– обработку рисков;

– принятие рисков;

– коммуникацию (передачу) риска;

– мониторинг и пересмотр рисков.

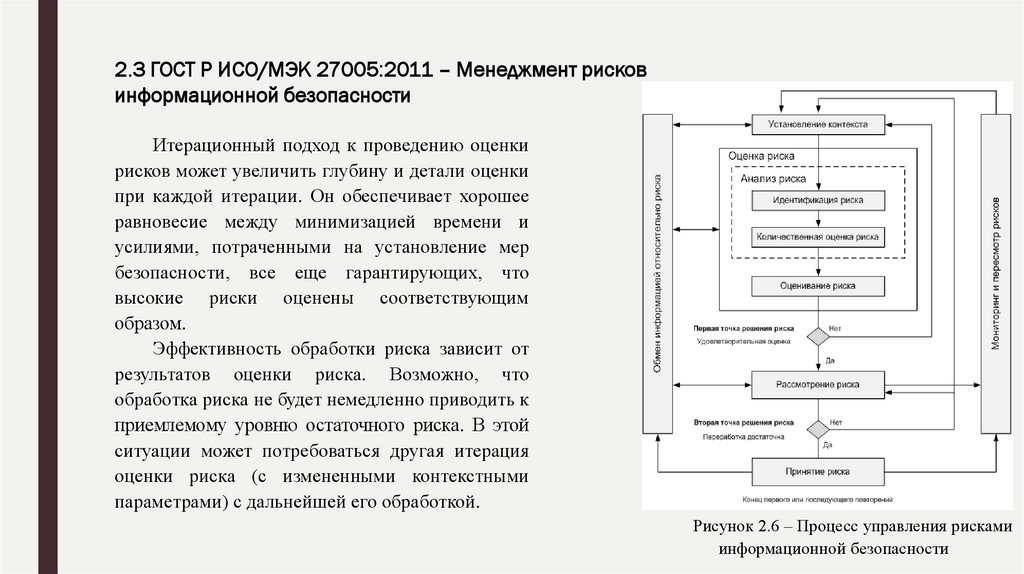

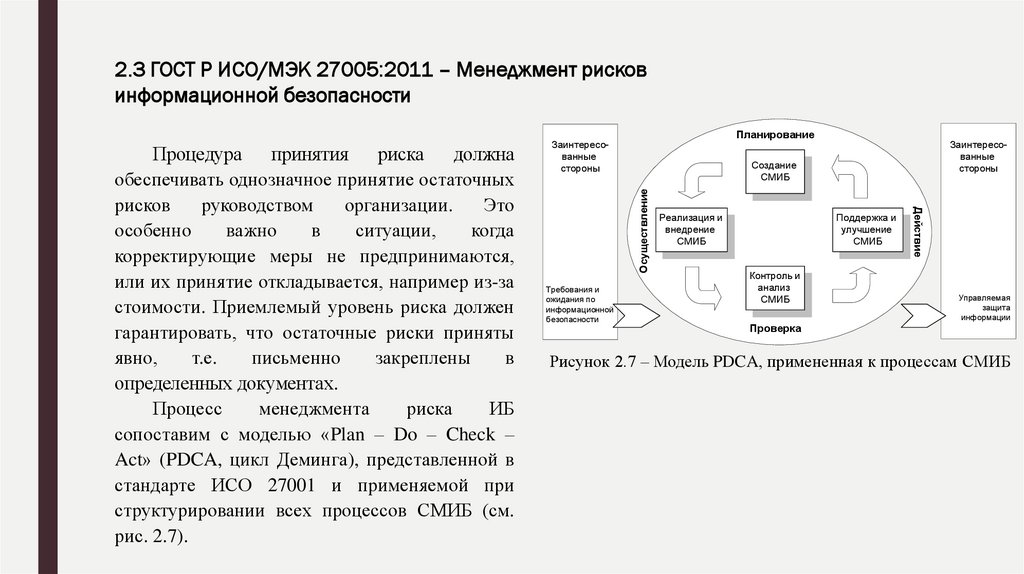

Как показано на рисунке 2.6, в процессе управления рисками информационной безопасности

процедуры оценки риска и/или обработки риска могут выполняться итеративно. Также следует

отметить, что данная схема очень похожу на схему, представленную в ИСО 31000.

4.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Итерационный подход к проведению оценки

рисков может увеличить глубину и детали оценки

при каждой итерации. Он обеспечивает хорошее

равновесие между минимизацией времени и

усилиями, потраченными на установление мер

безопасности, все еще гарантирующих, что

высокие риски оценены соответствующим

образом.

Эффективность обработки риска зависит от

результатов оценки риска. Возможно, что

обработка риска не будет немедленно приводить к

приемлемому уровню остаточного риска. В этой

ситуации может потребоваться другая итерация

оценки риска (с измененными контекстными

параметрами) с дальнейшей его обработкой.

Рисунок 2.6 – Процесс управления рисками

информационной безопасности

5.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Создание

СМИБ

Осуществление

Требования и

ожидания по

информационной

безопасности

Заинтересованные

стороны

Реализация и

внедрение

СМИБ

Поддержка и

улучшение

СМИБ

Контроль и

анализ

СМИБ

Действие

Процедура

принятия

риска

должна

обеспечивать однозначное принятие остаточных

рисков

руководством

организации.

Это

особенно

важно

в

ситуации,

когда

корректирующие меры не предпринимаются,

или их принятие откладывается, например из-за

стоимости. Приемлемый уровень риска должен

гарантировать, что остаточные риски приняты

явно,

т.е.

письменно

закреплены

в

определенных документах.

Процесс

менеджмента

риска

ИБ

сопоставим с моделью «Plan – Do – Check –

Act» (PDCA, цикл Деминга), представленной в

стандарте ИСО 27001 и применяемой при

структурировании всех процессов СМИБ (см.

рис. 2.7).

Планирование

Заинтересованные

стороны

Управляемая

защита

информации

Проверка

Рисунок 2.7 – Модель PDCA, примененная к процессам СМИБ

6.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

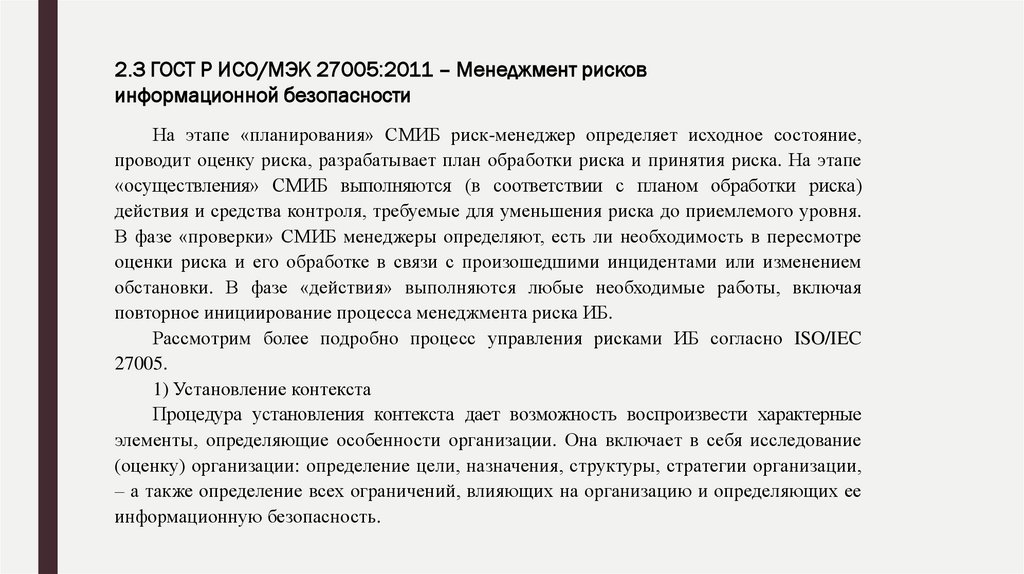

На этапе «планирования» СМИБ риск-менеджер определяет исходное состояние,

проводит оценку риска, разрабатывает план обработки риска и принятия риска. На этапе

«осуществления» СМИБ выполняются (в соответствии с планом обработки риска)

действия и средства контроля, требуемые для уменьшения риска до приемлемого уровня.

В фазе «проверки» СМИБ менеджеры определяют, есть ли необходимость в пересмотре

оценки риска и его обработке в связи с произошедшими инцидентами или изменением

обстановки. В фазе «действия» выполняются любые необходимые работы, включая

повторное инициирование процесса менеджмента риска ИБ.

Рассмотрим более подробно процесс управления рисками ИБ согласно ISO/IEC

27005.

1) Установление контекста

Процедура установления контекста дает возможность воспроизвести характерные

элементы, определяющие особенности организации. Она включает в себя исследование

(оценку) организации: определение цели, назначения, структуры, стратегии организации,

– а также определение всех ограничений, влияющих на организацию и определяющих ее

информационную безопасность.

7.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Согласно приложению А стандарта ISO/IEC 27005 список ограничений может

включать следующие пункты (но не ограничивается ими):

– Ограничения политической природы. Они могут коснуться правительственных

администраций, общественных учреждений и любой другой организации, где должны

применяться решения правительства. Это обычно решения относительно

стратегической или оперативной ориентации, которые должны быть применены в

таких учреждениях.

– Ограничения стратегической природы. Ограничения могут быть результатом

запланированных или вероятных изменений в структуре или направленности

организации. Они выражаются в стратегических или оперативных планах

организации.

– Территориальные ограничения. Структура организации и/или цель могут

ввести определенные ограничения, такие как распределение инфраструктуры по всей

территории страны или за границей.

– Ограничения, являющиеся результатом экономического и политического

климата. Деятельность организации может быть сильно изменена специфическими

событиями, такими как потрясения или национальные и международные кризисы.

8.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

– Структурные ограничения. Природа структуры организации может привести к

определенной политике информационной безопасности и организации безопасности,

адаптированной к структуре.

– Функциональные ограничения. Возникают непосредственно из основного или

специфического назначения организации.

– Ограничения, касающиеся персонала. Природа этих ограничений связана с

уровнем ответственности, наймом сотрудников, квалификацией, обучением, пониманием

безопасности и т.д.

– Ограничения, проистекающие из списка дел организации. Могут быть результатом

реструктуризации организации или планирования новых национальных или

международных политик, с установлением конечных сроков.

– Ограничения, связанные с методами. Методы, соответствующие ноу-хау

организации, должны использоваться в таких аспектах, как планирование проекта,

технические условия, разработка и т.д.

9.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

– Ограничения культурной природы. В некоторых организациях рабочие

традиции или специфика сферы деятельности привели к созданию определенной

культуры организации, которая может быть несовместима с мерами и средствами

управления безопасностью. Такая культура является основной эталонной системой

персонала и может определяться многими аспектами, включая образование,

обучение, профессиональный опыт, работу, на которую распространяется

жизненный опыт, мнения, философию, убеждения, чувства, социальный статус и

т.д.

– Бюджетные ограничения. У рекомендуемых средств управления

безопасностью может быть высокая стоимость. Несмотря на то, что не всегда

уместно строить инвестирование безопасности на экономической эффективности,

финансовые отделы организации требуют, как правило, экономического

обоснования.

10.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

При идентификации ограничений по возможности стоит перечислить те, которые

оказывают влияние на область применения и определить те, которые все же поддаются

воздействию. Они добавляют или могут откорректировать список, указанный выше:

– Ограничения, являющиеся результатом уже существовавших процессов. Проекты

приложений не обязательно разрабатываются одновременно. Некоторые зависят от уже

существующих процессов. Даже если процесс может быть разбит на подпроцессы, не

обязательно на данный процесс будут влиять подпроцессы другого процесса.

– Технические ограничения. Технические ограничения, относящиеся к

инфраструктуре, могут возникать из-за установленного аппаратного и программного

обеспечения, а также помещений и площадок, где осуществляются процессы (требования,

касающиеся топологии, дизайна программ, согласованности с нормами законодательства

и безопасности и т.д.).

– Экологические ограничения. Обусловлены географической или экономической

средой, в которой осуществляется деятельность: страна, климат, природные риски,

территориальное расположение, состояние экономики и т.д.

11.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

– Финансовые ограничения. Реализация мер и средств контроля и управления

безопасностью обычно ограничивается тем бюджетом, который готова выделить организация.

Однако эти ограничения должны оставаться последними, подлежащими рассмотрению.

– Временные ограничения. Время, необходимое для реализации мер и средств контроля и

управления безопасностью, должно определяться с учетом модернизации информационной

системы. Время является определяющим фактором при принятии решений и выборе

приоритетов.

– Организационные ограничения. Могут следовать из требований организации по

эксплуатации, обслуживанию, менеджменту человеческих ресурсов, административному

менеджменту и т.д.

Также необходимо определить, какие регулирующие требования (законы, нормативные

акты, внутренние инструкции и инструкции, касающиеся сферы деятельности) применимы к

организации. Это касается контрактов и соглашений или более широко – любых обязательств

юридической или регулирующей природы.

12.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

2) Идентификация риска

Цель идентификации риска состоит в том, чтобы определить, что может случиться,

вызвать какие-то потери, и получить сведения о том, как, где и почему могли произойти

потери. Действия по идентификации риска должны собрать входные данные для процесса

оценки риска. Они могут включать следующие пункты:

А) Идентификация активов

С целью определения ценности активов можно разделить их по уровням детализации.

Степень детализации, используемая при определении активов, влияет на общий объем

информации, собранной во время оценки риска. В приложении В стандарта ISO 27005

выделены два вида активов:

– основные активы: бизнес-процессы и действия, информация;

– вспомогательные активы (на которые опираются основные элементы области

применения) всех типов: аппаратные средства, программное обеспечение, сеть, персонал,

место функционирования организации, организационная структура.

13.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Вспомогательные активы имеют уязвимости, которые могут быть использованы

угрозами, стремящимися ослабить основные активы области применения (процессы и

информацию). Эти активы должны быть идентифицированы и описаны.

Для каждого актива должен быть идентифицирован владелец актива, который,

возможно, не имеет прав собственности на актив, но несет ответственность за его

разработку, обслуживание, использование и соответствующий уровень безопасности.

Б) Идентификация угроз

В приложении С стандарта ISO/IEC 27005 приведен список типовых угроз с

указанием их происхождения (преднамеренная, случайная, экологическая). Причем

особое внимание уделяется источникам угроз, происходящих от деятельности человека,

поскольку в зависимости от мотивации может меняться величина ущерба от реализации

угрозы. Следует отметить, что список угроз безопасности, представленный в стандарте,

не является полным. Его объем может варьироваться в зависимости от деятельности

организации, особенностей имеющихся в ее распоряжении ресурсов и каких-либо

других факторов.

14.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

В) Идентификация существующих средств управления и контроля

Во избежание лишней работы или расходов, например, при дублировании

мер и средств контроля и управления, необходимо определить существующие

меры и средства защиты. Кроме того, следует провести проверку правильности

их функционирования, поскольку ненадлежащая работа средств управления и

контроля может стать причиной уязвимости.

К средствам управления и контроля можно отнести процедуры контроля и

анализа состояния информационной безопасности организации, а также какие-то

другие мероприятия, позволяющие выявлять нарушения безопасности, ошибки в

результатах обработки данных, определять результативность действий по

решению задач противостояния нарушениям защиты.

15.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Г) Идентификация уязвимостей

Уязвимости могут быть выявлены в следующих областях:

– организация работ;

– процессы и процедуры;

– установившийся порядок управления;

– персонал;

– физическая среда;

– конфигурация информационной системы;

– аппаратные средства, программное обеспечение и аппаратура связи;

– зависимость от внешних сторон.

Наличие уязвимости само по себе не наносит ущерба, поскольку необходимо наличие угрозы,

которая сможет ею воспользоваться. Уязвимость может быть связана со свойствами актива и

появляться в результате неправильного использования средств управление я контроля или какихлибо других факторов.

16.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

В приложении D стандарта ISO/IEC 27005 представлены примеры уязвимостей и основные

методы их оценки. Для идентификации уязвимостей могут использоваться:

– инструментальные методы: автоматизированные средства сканирования уязвимостей,

тестирование безопасности и оценка, тестирование проникновения, пересмотр кода;

– не инструментальные методы: опрос сотрудников и пользователей, анкетирование,

физическое обследование, анализ документов.

Д) Идентификация последствий

Последствием может быть потеря эффективности, потери бизнеса, репутации и т.д. Они могут

быть временными или постоянными (например, в случае уничтожения актива).

Для каждого актива необходимо оценить последствия в терминах финансового ущерба либо

каких-то качественных величинах. Последствия инцидентов нарушения информационной

безопасности могут быть выражены в таких терминах, как: время расследования и ремонта, время

простоя оборудования, потерянные возможности, репутация и престиж, финансовые убытки и т.д.

17.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

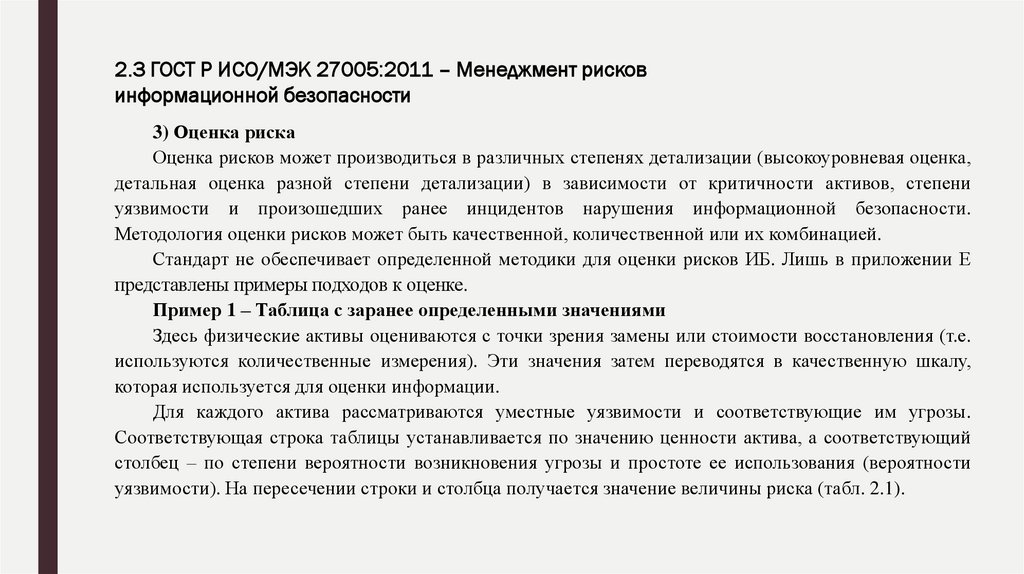

3) Оценка риска

Оценка рисков может производиться в различных степенях детализации (высокоуровневая оценка,

детальная оценка разной степени детализации) в зависимости от критичности активов, степени

уязвимости и произошедших ранее инцидентов нарушения информационной безопасности.

Методология оценки рисков может быть качественной, количественной или их комбинацией.

Стандарт не обеспечивает определенной методики для оценки рисков ИБ. Лишь в приложении Е

представлены примеры подходов к оценке.

Пример 1 – Таблица с заранее определенными значениями

Здесь физические активы оцениваются с точки зрения замены или стоимости восстановления (т.е.

используются количественные измерения). Эти значения затем переводятся в качественную шкалу,

которая используется для оценки информации.

Для каждого актива рассматриваются уместные уязвимости и соответствующие им угрозы.

Соответствующая строка таблицы устанавливается по значению ценности актива, а соответствующий

столбец – по степени вероятности возникновения угрозы и простоте ее использования (вероятности

уязвимости). На пересечении строки и столбца получается значение величины риска (табл. 2.1).

18.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Таблица 2.1 – Актив – угроза – уязвимость

Ценность актива

Вероятность

возникновения

угрозы

Уязвимость

0

1

2

3

4

Низкая (Н)

Н

0

1

2

3

4

С

1

2

3

4

5

Средняя (С)

В

2

3

4

5

6

Н

1

2

3

4

5

С

2

3

4

5

6

Высокая (В)

В

3

4

5

6

7

Н

2

3

4

5

6

С

3

4

5

6

7

В

4

5

6

7

8

Например, если ценность актива равна 3, угроза «высокая», уязвимость «низкая», то

величина риска равна 5.

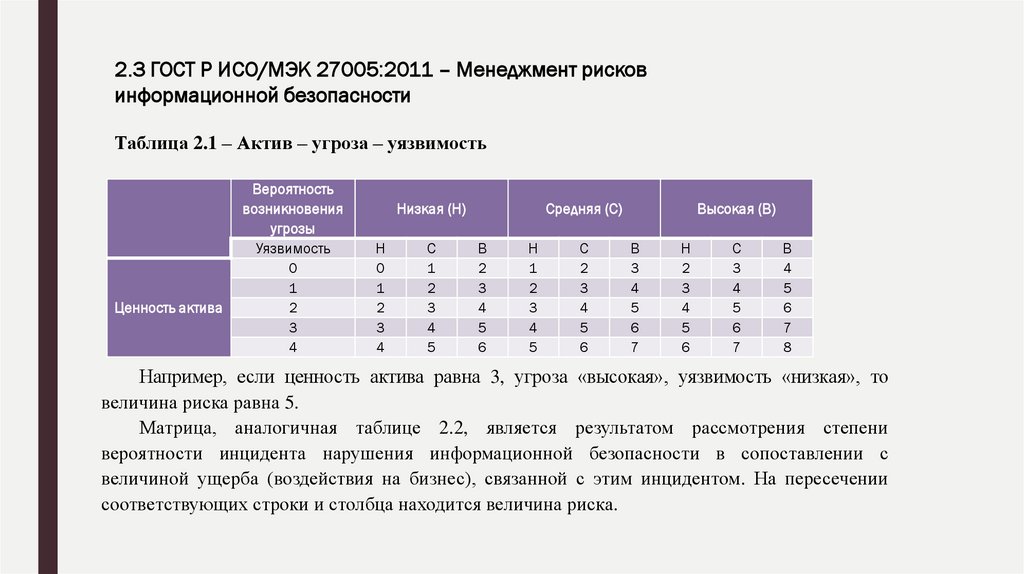

Матрица, аналогичная таблице 2.2, является результатом рассмотрения степени

вероятности инцидента нарушения информационной безопасности в сопоставлении с

величиной ущерба (воздействия на бизнес), связанной с этим инцидентом. На пересечении

соответствующих строки и столбца находится величина риска.

19.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Таблица 2.2 – Риск в терминах наносимого ущерба

Воздействие

на бизнес

(ущерб)

Вероятность

инцидента

Очень

низкое

Низкое

Среднее

Высокое

Очень

высокое

Очень

низкая

Низкая

Средняя

Высокая

Очень

высокая

0

1

2

3

4

1

2

3

2

3

4

3

4

5

4

5

6

5

6

7

4

5

6

7

8

Например, вероятность инцидента средняя, величина ущерба

низкая, тогда на пересечении получаем величину риска, равную 3.

Полученные значения риска могут быть сравнены с критериями

приемлемости риска. Например, значения от 0 до 2 – низкий риск, 3-5 –

средний риск, 6-8 – высокий риск.

20.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

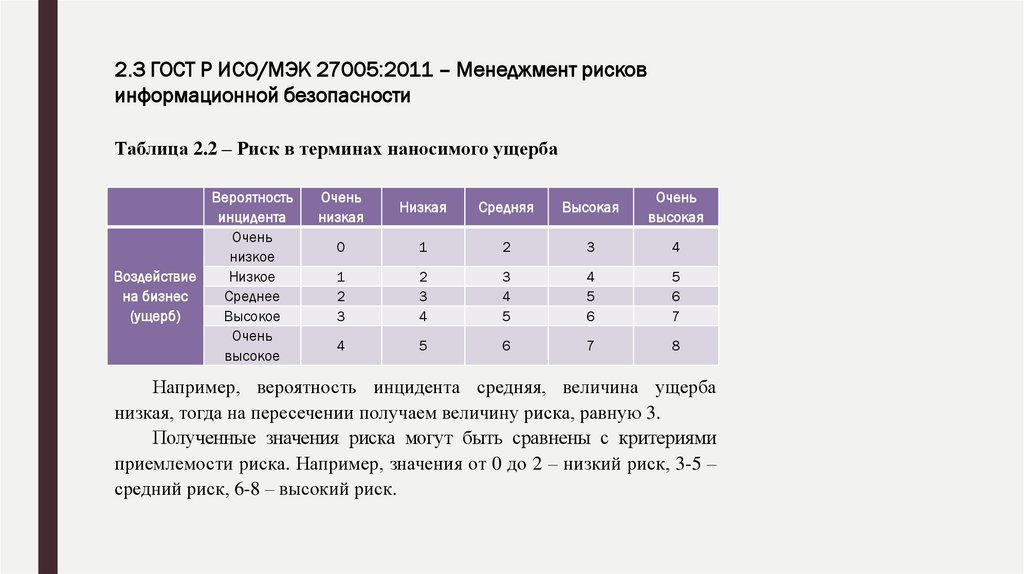

Пример 2 – Ранжирование угроз по величине риска

Для того чтобы связать ценность актива и вероятность угрозы, составляется

таблица, подобная таблице 2.3.

Таблица 2.3 – Ранжирование угроз по величине риска

Наименова

ние угрозы

Ценность

актива

(b)

Угроза А

Угроза В

Угроза С

Угроза D

Угроза Е

Угроза F

5

2

3

1

4

2

Вероятность Мера риска

угрозы

(d)

(c)

2

4

5

3

1

4

10

8

15

3

4

8

Ранжирован

ие

опасности

(e)

2

3

1

5

4

3

21.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Для каждой угрозы определяется ценность актива (столбец b), на который

она воздействует. Затем оценивается вероятность распространения данной

угрозы (столбец с). При этом шкалы оценки ценности актива и вероятности

угрозы должны быть заданы заранее. Мера риска в данной методике вычисляется

как произведение ценности актива на вероятность угрозы (d = b * c). Наконец,

угрозы могут ранжироваться по вычисленным значениям величины риска. Как

видно из таблицы 2.3, чем больше значение меры риска, тем более высокое место

по степени опасности она занимает. Так, например, Угроза С, имеющая самую

большую меру риска, равную 15, занимает 1-е место по опасности; а Угроза D с

мерой риска 3 занимает только 5-е место.

22.

Система S2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисков

информационной безопасности

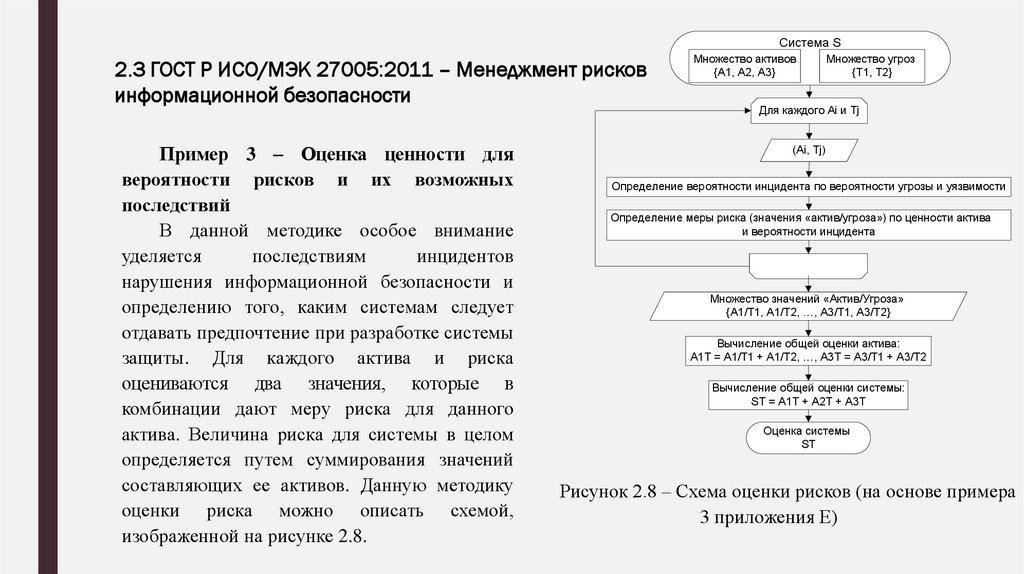

Пример 3 – Оценка ценности для

вероятности рисков и их возможных

последствий

В данной методике особое внимание

уделяется

последствиям

инцидентов

нарушения информационной безопасности и

определению того, каким системам следует

отдавать предпочтение при разработке системы

защиты. Для каждого актива и риска

оцениваются два значения, которые в

комбинации дают меру риска для данного

актива. Величина риска для системы в целом

определяется путем суммирования значений

составляющих ее активов. Данную методику

оценки риска можно описать схемой,

изображенной на рисунке 2.8.

Множество активов

{A1, A2, A3}

Множество угроз

{T1, T2}

Для каждого Ai и Tj

(Ai, Tj)

Определение вероятности инцидента по вероятности угрозы и уязвимости

Определение меры риска (значения «актив/угроза») по ценности актива

и вероятности инцидента

Множество значений «Актив/Угроза»

{A1/T1, A1/T2, …, A3/T1, A3/T2}

Вычисление общей оценки актива:

A1T = A1/T1 + A1/T2, …, A3T = A3/T1 + A3/T2

Вычисление общей оценки системы:

ST = A1T + A2T + A3T

Оценка системы

ST

Рисунок 2.8 – Схема оценки рисков (на основе примера

3 приложения Е)

23.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

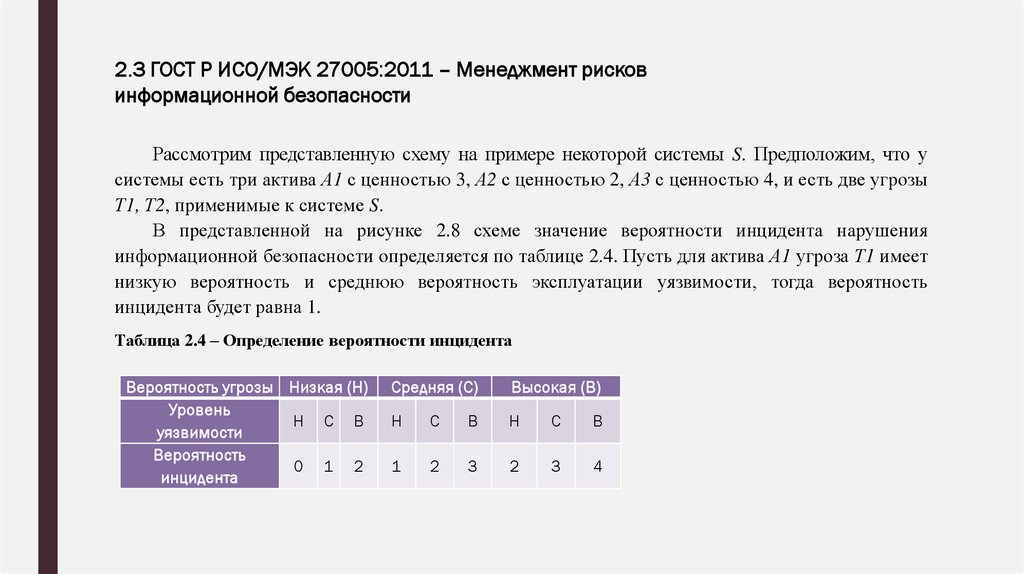

Рассмотрим представленную схему на примере некоторой системы S. Предположим, что у

системы есть три актива А1 с ценностью 3, А2 с ценностью 2, А3 с ценностью 4, и есть две угрозы

Т1, Т2, применимые к системе S.

В представленной на рисунке 2.8 схеме значение вероятности инцидента нарушения

информационной безопасности определяется по таблице 2.4. Пусть для актива А1 угроза Т1 имеет

низкую вероятность и среднюю вероятность эксплуатации уязвимости, тогда вероятность

инцидента будет равна 1.

Таблица 2.4 – Определение вероятности инцидента

Вероятность угрозы Низкая (Н)

Уровень

Н С В

уязвимости

Вероятность

0 1 2

инцидента

Средняя (С)

Высокая (В)

Н

С

В

Н

С

В

1

2

3

2

3

4

24.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

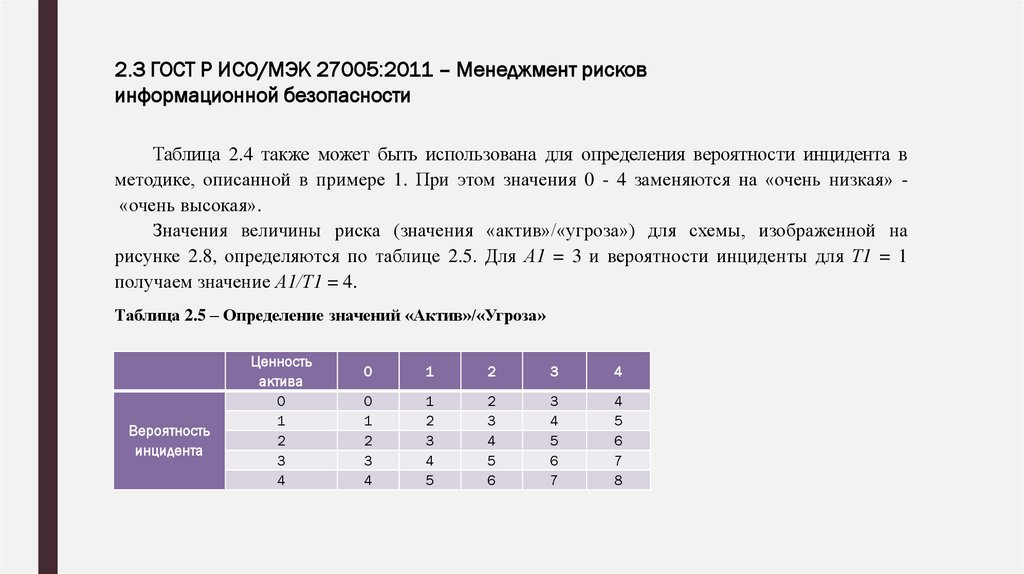

Таблица 2.4 также может быть использована для определения вероятности инцидента в

методике, описанной в примере 1. При этом значения 0 - 4 заменяются на «очень низкая» «очень высокая».

Значения величины риска (значения «актив»/«угроза») для схемы, изображенной на

рисунке 2.8, определяются по таблице 2.5. Для А1 = 3 и вероятности инциденты для Т1 = 1

получаем значение А1/Т1 = 4.

Таблица 2.5 – Определение значений «Актив»/«Угроза»

Вероятность

инцидента

Ценность

актива

0

1

2

3

4

0

1

2

3

4

0

1

2

3

4

1

2

3

4

5

2

3

4

5

6

3

4

5

6

7

4

5

6

7

8

25.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

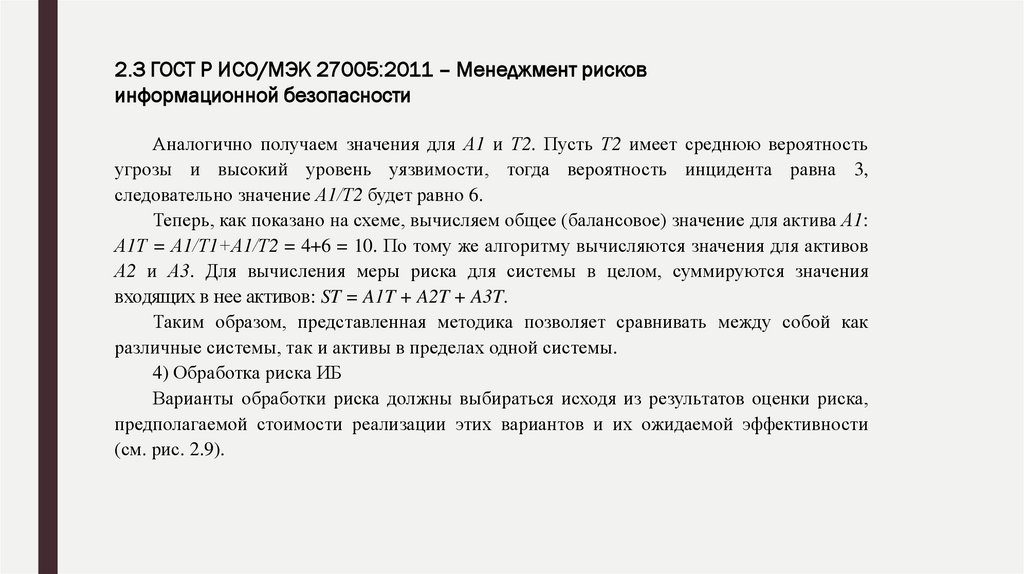

Аналогично получаем значения для А1 и Т2. Пусть Т2 имеет среднюю вероятность

угрозы и высокий уровень уязвимости, тогда вероятность инцидента равна 3,

следовательно значение А1/Т2 будет равно 6.

Теперь, как показано на схеме, вычисляем общее (балансовое) значение для актива А1:

А1Т = А1/Т1+А1/Т2 = 4+6 = 10. По тому же алгоритму вычисляются значения для активов

А2 и А3. Для вычисления меры риска для системы в целом, суммируются значения

входящих в нее активов: ST = A1T + A2T + A3T.

Таким образом, представленная методика позволяет сравнивать между собой как

различные системы, так и активы в пределах одной системы.

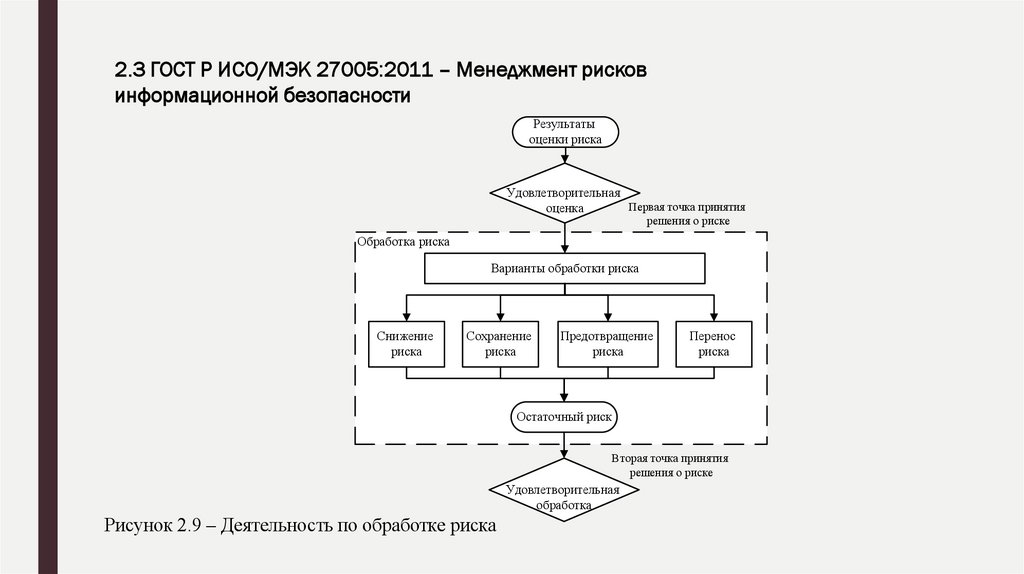

4) Обработка риска ИБ

Варианты обработки риска должны выбираться исходя из результатов оценки риска,

предполагаемой стоимости реализации этих вариантов и их ожидаемой эффективности

(см. рис. 2.9).

26.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Результаты

оценки риска

Удовлетворительная

Первая точка принятия

оценка

решения о риске

Обработка риска

Варианты обработки риска

Снижение

риска

Сохранение

риска

Предотвращение

риска

Перенос

риска

Остаточный риск

Вторая точка принятия

решения о риске

Удовлетворительная

обработка

Рисунок 2.9 – Деятельность по обработке риска

27.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

Должны реализовываться такие варианты, при которых значительное

снижение риска может быть достигнуто при относительно небольших затратах.

Неблагоприятные последствия рисков необходимо снижать до разумных

пределов независимо от каких-либо абсолютных критериев. Редкие, но

серьезные риски должны рассматриваться руководством. В таких случаях может

возникнуть необходимость реализации мер и средств контроля и управления,

которые являются необоснованными по причинам затратности (например, меры

и средства контроля и управления непрерывности бизнеса, для охвата высоких

специфических рисков).

Четыре варианта обработки риска не являются взаимоисключающими. В

отдельных случаях организация может получить значительную выгоду от

объединения вариантов, таких, как снижение вероятности риска, уменьшение

последствий и перенос или сохранение любого остаточного риска.

28.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

5) Принятие риска

На основе плана обработки риска и значений остаточных рисков,

определенных на этапе обработки риска, должно быть принято решение о

принятии рисков и установлена ответственность за это решение.

Критерии принятия риска могут быть более многогранными, чем только

определение того, находится ли остаточный риск выше или ниже единого

порогового значения. В этом случае для рисков, не соответствующих

стандартным критериям, решение о принятии риска должно сопровождаться

обоснованием.

29.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

6) Коммуникация риска

Коммуникация риска представляет собой деятельность, связанную с достижением соглашения о

том, как осуществлять менеджмент риска путем обмена и/или совместного использования информации

о риске лицами, принимающими решения, и другими причастными сторонами.

Коммуникация риска должна осуществляться с целью достижения следующего:

– обеспечения доверия к результатам менеджмента риска организации;

– сбора информации о риске;

– совместного использования результатов оценки риска и представления плана обработки риска;

– предотвращения или снижения возможности возникновения и последствий нарушений ИБ из-за

отсутствия взаимопонимания между принимающими решения лицами и причастными сторонами;

– поддержки принятия решений;

– получения новых знаний об ИБ;

– координации с другими сторонами и планирования реагирования с целью уменьшения

последствий какого-либо инцидента;

– выработки чувства ответственности по отношению к рискам у лиц, принимающих решения, и

причастных сторон;

– повышения осведомленности.

30.

2.3 ГОСТ Р ИСО/МЭК 27005:2011 – Менеджмент рисковинформационной безопасности

7) Мониторинг и переоценка риска ИБ

На данном этапе должны подвергаться мониторингу и переоценке риски и их факторы (т. е.

ценность активов, влияние, угрозы, уязвимости, вероятность возникновения) с целью определения

любых изменений в контексте организации на ранней стадии, и должно поддерживаться общее

представление о всей картине риска.

Организации должны обеспечивать проведение непрерывного мониторинга следующих факторов:

– новых активов, которые были включены в область действия менеджмента риска;

– необходимой модификации ценности активов, например, вследствие изменившихся бизнестребований;

– новых угроз, которые могут действовать вне и внутри организации;

– вероятности того, что новые или возросшие уязвимости могут сделать возможным

использование их угрозами;

– выявленных уязвимостей для определения тех из них, которые становятся подверженными

новым или повторно возникающим угрозам;

– возросшего влияния или последствий оцененных угроз, уязвимостей и рисков, объединенное

действие которых имеет результатом неприемлемый уровень риска;

– инцидентов ИБ.

31.

2.4 Стандарт банка России по обеспечению информационнойбезопасности организаций банковской системы РФ

Стандарт Банка России по обеспечению информационной безопасности

организаций банковской системы Российской Федерации (СТО БР ИББС) —

комплекс документов Банка России, описывающий единый подход к построению

системы обеспечения ИБ организаций банковской сферы с учётом требований

российского законодательства.

В настоящий момент приняты и введены в действие распоряжением Банка

России следующие стандарты (совокупность указанных документов принято

называть Комплексом БР ИББС):

– СТО БР ИББС-1.0-2014. «Общие положения (5 редакция)».

– СТО БР ИББС-1.1-2007. «Аудит информационной безопасности».

– СТО БР ИББС-1.2-2014. «Методика оценки соответствия информационной

безопасности организаций банковской системы Российской Федерации

требованиям СТО БР ИББС-1.0-2014 (4 редакция)».

32.

2.4 Стандарт банка России по обеспечению информационнойбезопасности организаций банковской системы РФ

Кроме того, Банком России разработаны и введены следующие рекомендации

в области стандартизации:

– РС БР ИББС-2.0-2007. «Методические рекомендации по документации в

области обеспечения информационной безопасности в соответствие с

требованиями СТО БР ИББС-1.0».

– РС БР ИББС-2.1-2007. «Руководство по самооценке соответствия

информационной безопасности организаций банковской системы Российской

Федерации требованиям СТО БР ИББС-1.0».

– РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения

информационной безопасности».

– РС БР ИББС-2.5-2014. «Менеджмент инцидентов информационной

безопасности».

– РС БР ИББС-2.6-2014. «Обеспечение информационной безопасности на

стадиях жизненного цикла автоматизированных банковских систем».

33.

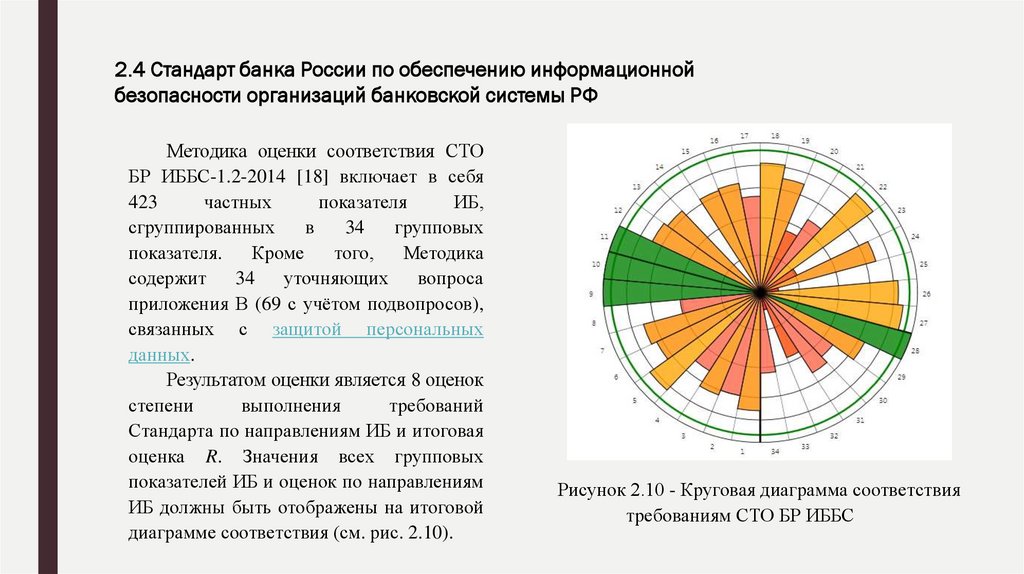

2.4 Стандарт банка России по обеспечению информационнойбезопасности организаций банковской системы РФ

Методика оценки соответствия СТО

БР ИББС-1.2-2014 [18] включает в себя

423

частных

показателя

ИБ,

сгруппированных

в

34

групповых

показателя.

Кроме

того,

Методика

содержит

34

уточняющих

вопроса

приложения В (69 с учётом подвопросов),

связанных с защитой персональных

данных.

Результатом оценки является 8 оценок

степени

выполнения

требований

Стандарта по направлениям ИБ и итоговая

оценка R. Значения всех групповых

показателей ИБ и оценок по направлениям

ИБ должны быть отображены на итоговой

диаграмме соответствия (см. рис. 2.10).

Рисунок 2.10 - Круговая диаграмма соответствия

требованиям СТО БР ИББС

34.

2.4 Стандарт банка России по обеспечению информационнойбезопасности организаций банковской системы РФ

Выделяют 6 уровней соответствия стандарту: 0 уровень – 0-0,25, 1 уровень –

0,25-0,5, 2 уровень – 0,5-0,7, 3 уровень – 0,7-0,85, 4 уровень – 0,85-0,95, 5 уровень

– 0,95-1. Банком России рекомендованы уровни 4 и 5.

Оценка рисков нарушения ИБ согласно РС БР ИББС-2.2-2009 [19] проводится

для типов информационных активов (типов информации), входящих в

предварительно определенную область оценки. Для оценки рисков нарушения ИБ

предварительно определяются и документально оформляются:

– полный перечень типов информационных активов, входящих в область

оценки;

– полный перечень типов объектов среды, соответствующих каждому из

типов информационных активов области оценки;

– модель угроз ИБ, описывающую угрозы ИБ для всех выделенных в

организации БС РФ типов объектов среды на всех уровнях иерархии

информационной инфраструктуры организации БС РФ.

35.

2.4 Стандарт банка России по обеспечению информационнойбезопасности организаций банковской системы РФ

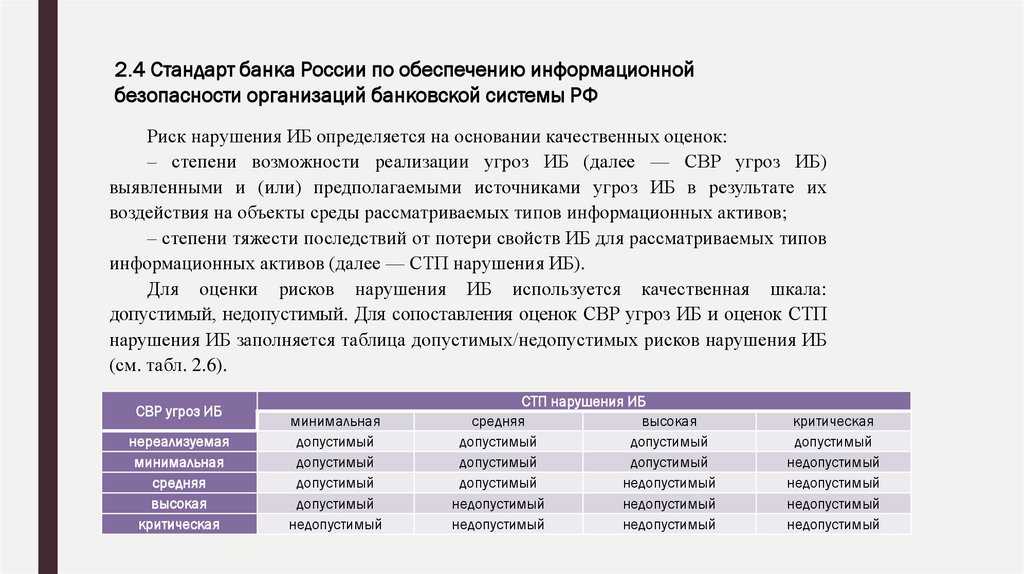

Риск нарушения ИБ определяется на основании качественных оценок:

– степени возможности реализации угроз ИБ (далее — СВР угроз ИБ)

выявленными и (или) предполагаемыми источниками угроз ИБ в результате их

воздействия на объекты среды рассматриваемых типов информационных активов;

– степени тяжести последствий от потери свойств ИБ для рассматриваемых типов

информационных активов (далее — СТП нарушения ИБ).

Для оценки рисков нарушения ИБ используется качественная шкала:

допустимый, недопустимый. Для сопоставления оценок СВР угроз ИБ и оценок СТП

нарушения ИБ заполняется таблица допустимых/недопустимых рисков нарушения ИБ

(см. табл. 2.6).

Таблица 2.6 – Допустимые/недопустимые риски нарушения

ИБ ИБ

СТП нарушения

СВР угроз ИБ

нереализуемая

минимальная

средняя

высокая

критическая

минимальная

допустимый

допустимый

допустимый

допустимый

недопустимый

средняя

допустимый

допустимый

допустимый

недопустимый

недопустимый

высокая

допустимый

допустимый

недопустимый

недопустимый

недопустимый

критическая

допустимый

недопустимый

недопустимый

недопустимый

недопустимый

36.

2.4 Стандарт банка России по обеспечению информационнойбезопасности организаций банковской системы РФ

Также можно оценить величину риска с использованием количественного

подхода. При этом оценки формируются экспертно путем перевода

качественных оценок СВР и СТП в количественные (выраженные в процентах

или денежной форме) с применением рекомендованных стандартом шкал

соответствия.

Суммарная количественная оценка риска нарушения ИБ организации БС

РФ вычисляется как сумма количественных оценок по всем отдельным рискам

нарушения ИБ. Размер резерва на возможные потери, связанные с

инцидентами

ИБ,

рекомендуется

принимать

равным

суммарной

количественной оценке риска нарушения ИБ.

Право

Право