Похожие презентации:

Методики и программные продукты для оценки рисков информационной безопасности. Лекция 6

1.

МЕТОДИКИ ИПРОГРАММНЫЕ ПРОДУКТЫ

ДЛЯ ОЦЕНКИ РИСКОВ

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

ЛЕКЦИЯ 6

2.

МЕТОД АНАЛИЗА И УПРАВЛЕНИЯ РИСКАМИCRAMM

3.

Метод анализа и управления рисками CRAMM■ Метод CRAMM (CCTA Risk Analysis and Management Method) разработан

британским Центральным компьютерным и телекоммуникационным агентством

в 1985 году и применяется как для крупных, так и для небольших организаций

государственного и коммерческого сектора. Это одна из первых методик анализа

рисков в сфере ИБ.

■ Метод реализован в специализированном коммерческом программном

обеспечении (ПО). Версии ПО CRAMM, ориентированные на разные сферы

деятельности организаций, различаются своими базами знаний, или

«профилями» (коммерческая организация, государственное учреждение,

финансовый сектор и т.д.).

■ В основе CRAMM лежит комплексный подход к оценке рисков, сочетающий

количественные и качественные методы анализа.

4.

Метод анализа и управления рисками CRAMMЦелью разработки метода являлось создание формализованной процедуры, позволяющей:

■ убедиться, что связанные с безопасностью требования полностью проанализированы и

документированы;

■ избежать расходов на излишние меры безопасности, возможные при субъективной оценке

рисков;

■ оказывать помощь в планировании и осуществлении защиты на всех стадиях жизненного

цикла информационных систем;

■

обеспечить проведение работ в сжатые сроки;

■

автоматизировать процесс анализа требований безопасности;

■

представить обоснование для мер противодействия;

■

оценивать эффективность контрмер, сравнивать различные их варианты;

■

генерировать отчеты.

5.

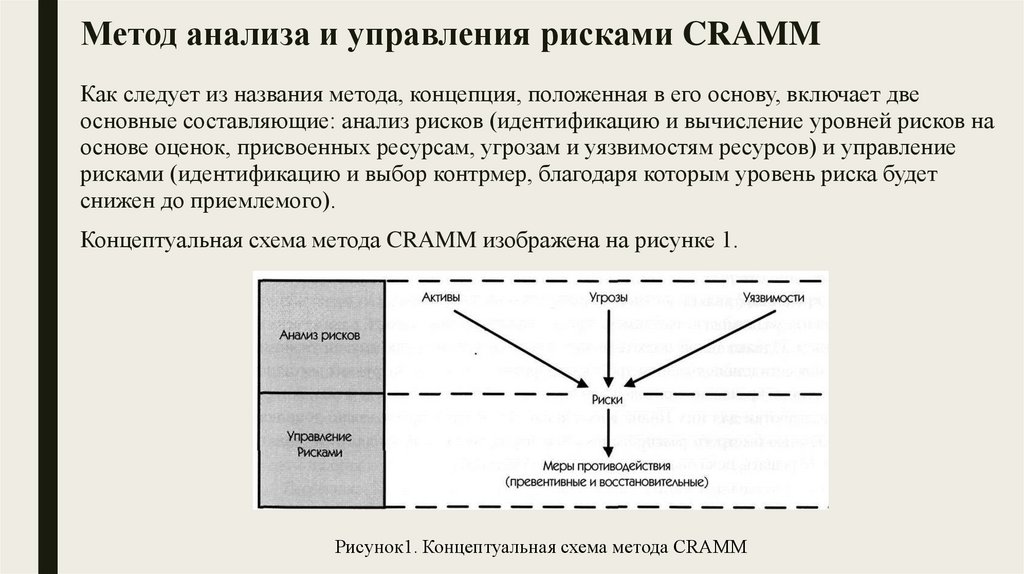

Метод анализа и управления рисками CRAMMКак следует из названия метода, концепция, положенная в его основу, включает две

основные составляющие: анализ рисков (идентификацию и вычисление уровней рисков на

основе оценок, присвоенных ресурсам, угрозам и уязвимостям ресурсов) и управление

рисками (идентификацию и выбор контрмер, благодаря которым уровень риска будет

снижен до приемлемого).

Концептуальная схема метода CRAMM изображена на рисунке 1.

Рисунок1. Концептуальная схема метода CRAMM

6.

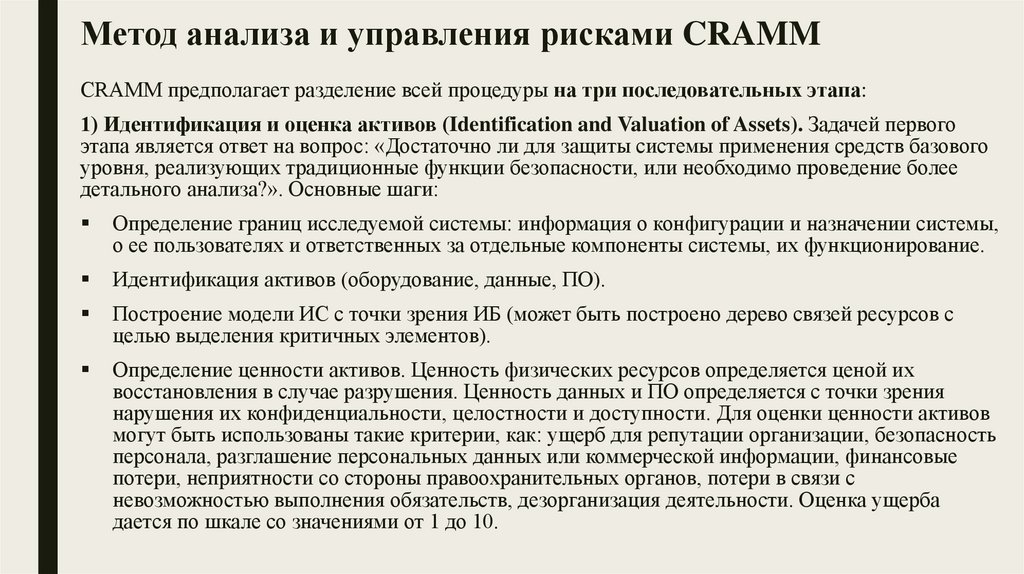

Метод анализа и управления рисками CRAMMCRAMM предполагает разделение всей процедуры на три последовательных этапа:

1) Идентификация и оценка активов (Identification and Valuation of Assets). Задачей первого

этапа является ответ на вопрос: «Достаточно ли для защиты системы применения средств базового

уровня, реализующих традиционные функции безопасности, или необходимо проведение более

детального анализа?». Основные шаги:

Определение границ исследуемой системы: информация о конфигурации и назначении системы,

о ее пользователях и ответственных за отдельные компоненты системы, их функционирование.

Идентификация активов (оборудование, данные, ПО).

Построение модели ИС с точки зрения ИБ (может быть построено дерево связей ресурсов с

целью выделения критичных элементов).

Определение ценности активов. Ценность физических ресурсов определяется ценой их

восстановления в случае разрушения. Ценность данных и ПО определяется с точки зрения

нарушения их конфиденциальности, целостности и доступности. Для оценки ценности активов

могут быть использованы такие критерии, как: ущерб для репутации организации, безопасность

персонала, разглашение персональных данных или коммерческой информации, финансовые

потери, неприятности со стороны правоохранительных органов, потери в связи с

невозможностью выполнения обязательств, дезорганизация деятельности. Оценка ущерба

дается по шкале со значениями от 1 до 10.

7.

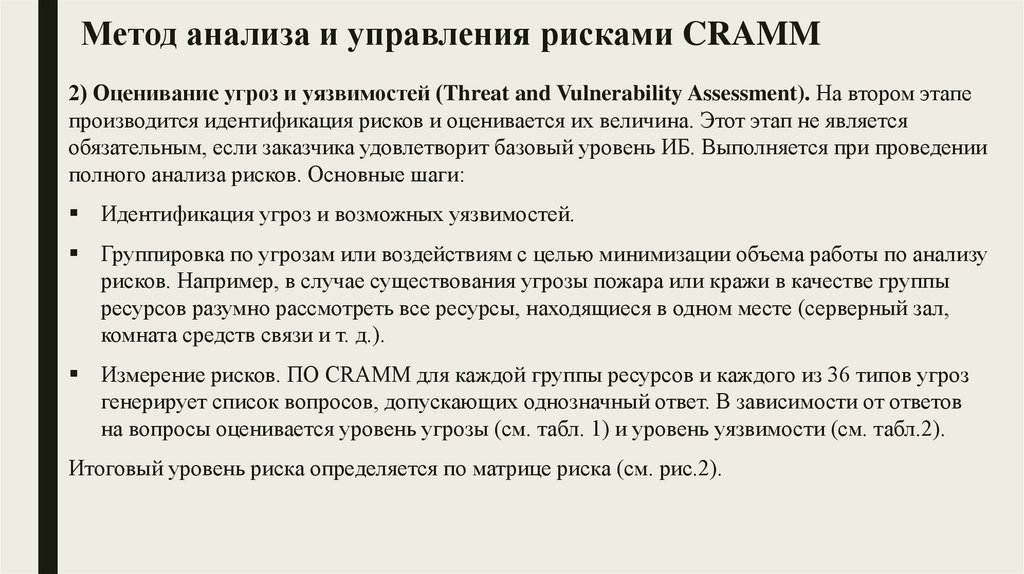

Метод анализа и управления рисками CRAMM2) Оценивание угроз и уязвимостей (Threat and Vulnerability Assessment). На втором этапе

производится идентификация рисков и оценивается их величина. Этот этап не является

обязательным, если заказчика удовлетворит базовый уровень ИБ. Выполняется при проведении

полного анализа рисков. Основные шаги:

Идентификация угроз и возможных уязвимостей.

Группировка по угрозам или воздействиям с целью минимизации объема работы по анализу

рисков. Например, в случае существования угрозы пожара или кражи в качестве группы

ресурсов разумно рассмотреть все ресурсы, находящиеся в одном месте (серверный зал,

комната средств связи и т. д.).

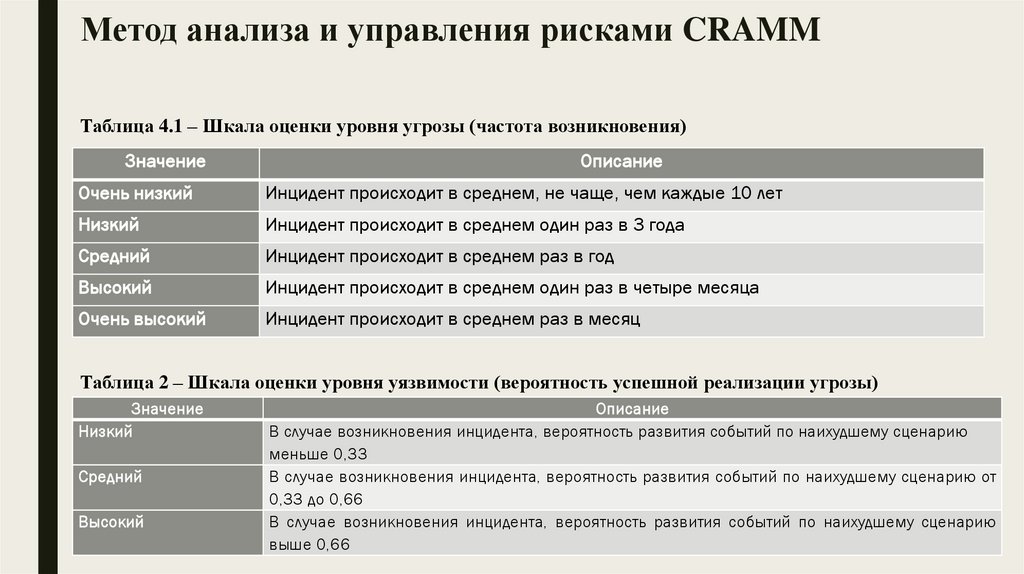

Измерение рисков. ПО CRAMM для каждой группы ресурсов и каждого из 36 типов угроз

генерирует список вопросов, допускающих однозначный ответ. В зависимости от ответов

на вопросы оценивается уровень угрозы (см. табл. 1) и уровень уязвимости (см. табл.2).

Итоговый уровень риска определяется по матрице риска (см. рис.2).

8.

Метод анализа и управления рисками CRAMMТаблица 4.1 – Шкала оценки уровня угрозы (частота возникновения)

Значение

Описание

Очень низкий

Инцидент происходит в среднем, не чаще, чем каждые 10 лет

Низкий

Инцидент происходит в среднем один раз в 3 года

Средний

Инцидент происходит в среднем раз в год

Высокий

Инцидент происходит в среднем один раз в четыре месяца

Очень высокий

Инцидент происходит в среднем раз в месяц

Таблица 2 – Шкала оценки уровня уязвимости (вероятность успешной реализации угрозы)

Значение

Низкий

Средний

Высокий

Описание

В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию

меньше 0,33

В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию от

0,33 до 0,66

В случае возникновения инцидента, вероятность развития событий по наихудшему сценарию

выше 0,66

9.

Метод анализа и управления рисками CRAMMМатрица оценки риска

10.

Метод анализа и управления рисками CRAMM3) Управление рисками (Risk Management). На третьем этапе решается вопрос о выборе

адекватных контрмер. На этой стадии CRAMM генерирует несколько вариантов мер

противодействия, адекватных выявленным рискам и их уровням. Контрмеры можно объединить в

три категории: рекомендации общего плана; конкретные рекомендации; примеры того, как можно

организовать защиту в данной ситуации.

Недостатки метода CRAMM:

Достоинства метода CRAMM:

– требует специальной подготовки и высокой

– хорошо апробированный метод;

квалификации аудитора;

– подходит для аудита уже существующих ИС,

– удачная система моделирования ИТ;

– сравнительно высокая трудоемкость;

– обширная БД для оценки рисков и

– большое количество отчетов;

выбора контрмер;

– в ПО CRAMM для пользователей не доступна

– возможность использования как

модификация базы знаний и шаблонов отчетов, что

средства аудита.

вызывает трудности при адаптации к потребностям

конкретной организации;

– ПО CRAMM существует только на английском

языке;

– стоимость лицензии от 2000 до 5000 долл.

11.

OCTAVE – ОЦЕНКА КРИТИЧНЫХУГРОЗ, АКТИВОВ И УЯЗВИМОСТЕЙ

12.

OCTAVE – оценка критичных угроз, активов и уязвимостей■ OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) –

методика проведения оценки рисков в организации, разработанная институтом

Software Engineering Institute (SEI) при университете Карнеги-Меллон.

■ Особенность данной методики заключается в том, что весь процесс анализа

производится силами сотрудников организации, без привлечения внешних

консультантов. Для этого создается рабочая группа, включающая технических

специалистов, сотрудников подразделений, эксплуатирующих систему, и

руководителей разного уровня. Такая смешанная группа позволяет всесторонне

оценить последствия для бизнеса возможных инцидентов в области безопасности и

разработать контрмеры. Сущность методики заключается в том, что для оценки

рисков

используется

последовательность

соответствующим

образом

организованных внутренних семинаров (workshops).

13.

OCTAVE – оценка критичных угроз, активов и уязвимостейСуществует несколько модификаций метода OCTAVE:

■

OCTAVE Method – для достаточно крупных организаций (свыше 300 человек);

■ OCTAVE-S – упрощенная методология, ориентированная на организации небольшого

размера (не более 100 человек);

■ OCTAVE Allegro – методология оценки рисков, которая может применяться

индивидуально, без широкого вовлечения в процесс оценки рисков сотрудников

организации.

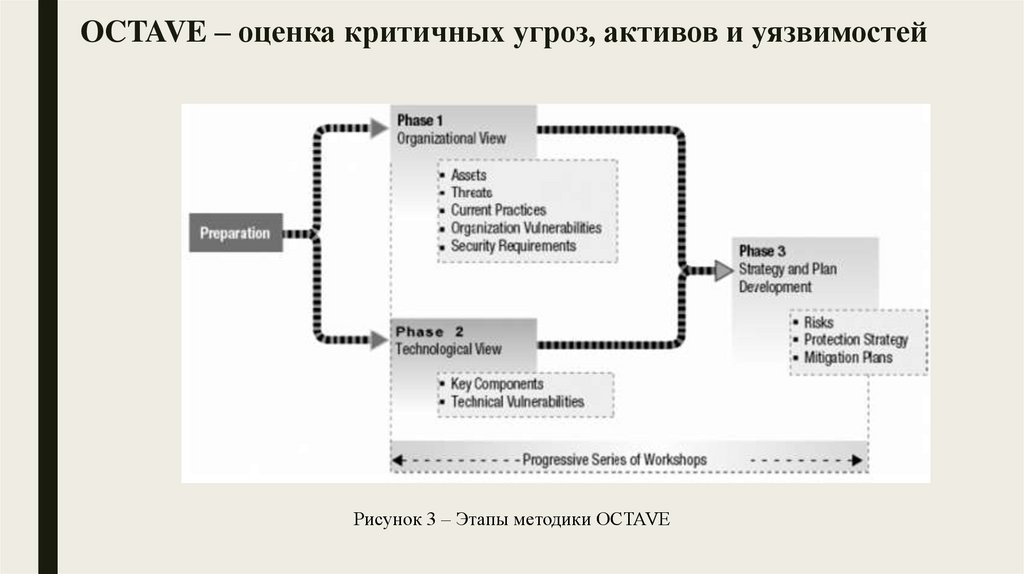

Методика OCTAVE включает в себя подготовительный этап (составление и согласование

графика семинаров, формирование рабочей группы, распределение ролей, планирование и

координация действий участников рабочей группы) и три фазы анализа рисков (см. рис. 3):

1) разработка профиля угроз, связанных с активом;

2) идентификация инфраструктурных уязвимостей;

3) разработка стратегии и планов обеспечения безопасности.

14.

OCTAVE – оценка критичных угроз, активов и уязвимостейРисунок 3 – Этапы методики OCTAVE

15.

OCTAVE – оценка критичных угроз, активов и уязвимостейПрофиль угрозы включает в себя указания на актив (asset), тип доступа к активу (access),

источник угрозы (actor), тип нарушения или мотив (motive), результат (outcome) и ссылки на

описания угрозы в общедоступных каталогах. По типу источника, угрозы в OCTAVE делятся на:

1) угрозы, исходящие от человека-нарушителя, действующего через сеть передачи данных;

2) угрозы, исходящие от человека-нарушителя, использующего физический доступ;

3) угрозы, связанные со сбоями в работе системы;

4) прочие.

Результатом осуществления угрозы может быть:

– раскрытие (disclosure) информационного ресурса;

– изменение (modification) информационного ресурса;

– потеря или разрушение (loss/destruction) информационного ресурса;

– разрыв подключения, отказ в обслуживании (interruption).

16.

OCTAVE – оценка критичных угроз, активов и уязвимостейМетодика OCTAVE предлагает при описании профиля использовать «деревья вариантов»,

подобные изображенному на рисунке 4:

Рисунок 4 – «Дерево вариантов» для типа угроз, исходящих от человека-нарушителя, действующего

через сеть передачи данных

17.

OCTAVE – оценка критичных угроз, активов и уязвимостей■ При создании профиля угроз рекомендуется избегать обилия технических деталей – это

задача второго этапа исследования. Главная задача первой стадии – стандартизованным

образом описать сочетание угрозы и ресурса.

■ В ходе второй фазы – идентификации инфраструктурных уязвимостей – определяется

инфраструктура, поддерживающая существование выделенного ранее актива и то

окружение, через которое можно получить к ней доступ. Рассматриваются компоненты

следующих классов: сетевое оборудование; серверы; СЗИ; персональные компьютеры;

удаленные рабочие станции, имеющие доступ в сеть организации; мобильные компьютеры;

системы хранения; беспроводные устройства и прочее.

■ Рабочая группа для каждого сегмента сети отмечает компоненты, которые будут

проверяться на наличие уязвимостей. Уязвимости проверяются сканерами безопасности

уровня операционной системы, сетевыми сканерами безопасности, специализированными

сканерами (для конкретных web-серверов, СУБД и проч.), с помощью списков уязвимостей

(checklists), тестовых скриптов.

18.

OCTAVE – оценка критичных угроз, активов и уязвимостейДля каждого компонента определяется:

■

список уязвимостей, которые надо устранить немедленно;

■

список уязвимостей, которые надо устранить в ближайшее время;

■ список уязвимостей, в отношении которых не требуется немедленных действий.

По результатам стадии готовится отчет, в котором указывается, какие уязвимости

обнаружены, какое влияние они могут оказать на активы, какие меры надо предпринять для

устранения уязвимостей.

Третья стадия исследования – разработка стратегии и планов безопасности. На данном

этапе на базе отчетов по двум предыдущим этапам осуществляется оценка рисков. В

OCTAVE при оценке риска дается только оценка ожидаемого ущерба, без оценки

вероятности. Используется шкала: высокий (high), средний (middle), низкий (low).

Оценивается финансовый ущерб, ущерб репутации компании, жизни и здоровью клиентов и

сотрудников, ущерб, который может вызвать судебное преследование в результате того или

иного инцидента. Описываются значения, соответствующие каждой градации шкалы.

19.

OCTAVE – оценка критичных угроз, активов и уязвимостейДалее, разрабатывают планы снижения рисков нескольких типов:

■

долговременные;

■

на среднюю перспективу;

■

списки задач на ближайшее время.

Для определения мер противодействия угрозам в методике предлагаются каталоги

средств.

OCTAVE предусматривает высокую степень гибкости, достигаемую путем выбора

критериев, которые предприятие может использовать при адаптации методологии под

собственные нужды. Вся документация по OCTAVE общедоступна и бесплатна, что

делает методику особенно привлекательной для предприятий с жестко ограниченным

бюджетом, выделяемым на цели обеспечения ИБ.

Информатика

Информатика