Похожие презентации:

Криптографические методы защиты информации

1. Криптографические методы защиты информации

Основные понятия.Современное состояние.

Перспективы.

1

2. Исторически сложившиеся подходы к защите информации при ее передаче

• Физические методы (охрана, техническиесредства, нестандартные средства связи)

защищенные каналы

• Стеганографические методы (сокрытие

факта передачи информации)

скрытые каналы

• Криптографические методы (использование

шифров)

открытые каналы

2

3. Различие между шифрованием и кодированием

• Кодирование – жесткое правилозамены одних символов другими,

предназначенное для удобства

хранения и передачи информации

• Шифрование – правило замены одних

символов другими, предполагающее

использование ключа, предназначенное

для сокрытия смысла передаваемой и

хранимой информации

3

4. Правило Керкгоффса

«… компрометация системы не должнапричинять неудобств корреспондентам…»

Жан-Вильгельм-Губерт-Виктор-ФрансуаАлександр-Огюст Керкгоффс ван Ньювенгоф

«Военная криптография». Конец 19 века.

Стойкость (надежность) шифра определяется только

секретностью ключа.

4

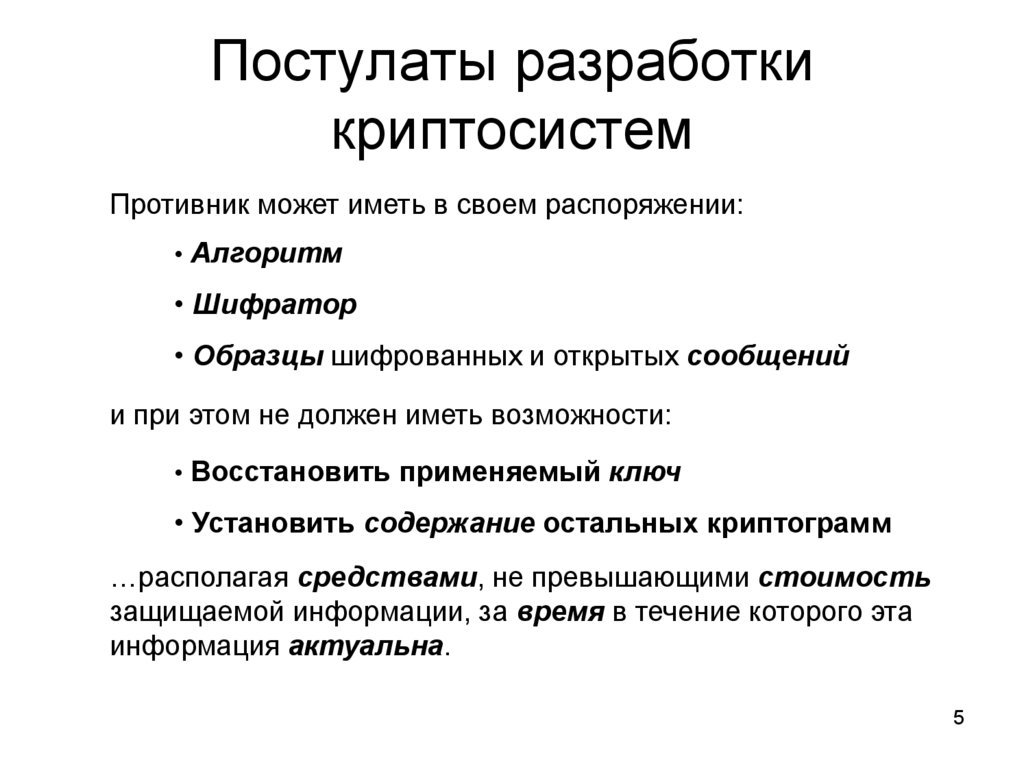

5. Постулаты разработки криптосистем

Противник может иметь в своем распоряжении:• Алгоритм

• Шифратор

• Образцы шифрованных и открытых сообщений

и при этом не должен иметь возможности:

• Восстановить применяемый ключ

• Установить содержание остальных криптограмм

…располагая средствами, не превышающими стоимость

защищаемой информации, за время в течение которого эта

информация актуальна.

5

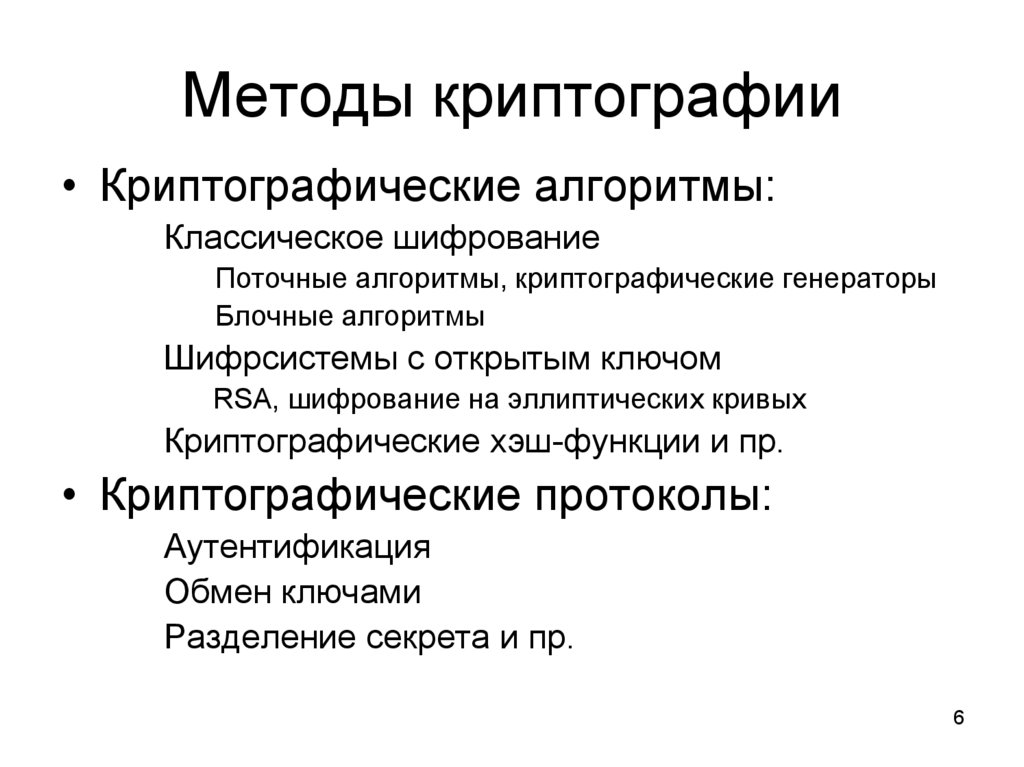

6. Методы криптографии

• Криптографические алгоритмы:Классическое шифрование

Поточные алгоритмы, криптографические генераторы

Блочные алгоритмы

Шифрсистемы с открытым ключом

RSA, шифрование на эллиптических кривых

Криптографические хэш-функции и пр.

• Криптографические протоколы:

Аутентификация

Обмен ключами

Разделение секрета и пр.

6

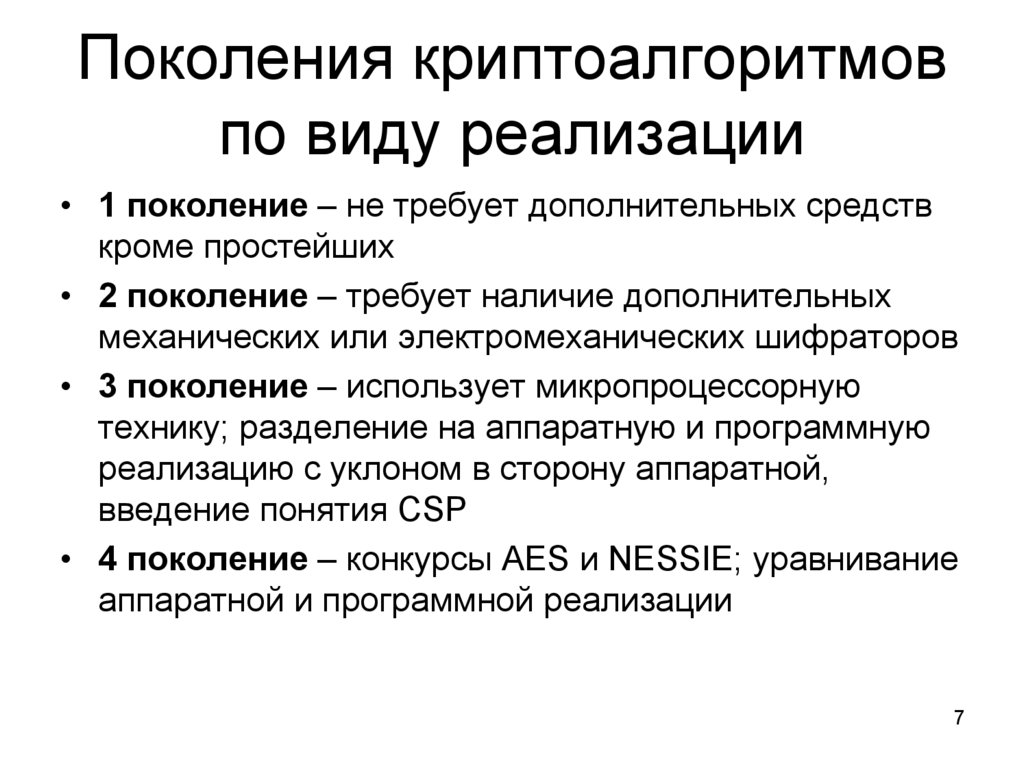

7. Поколения криптоалгоритмов по виду реализации

• 1 поколение – не требует дополнительных средствкроме простейших

• 2 поколение – требует наличие дополнительных

механических или электромеханических шифраторов

• 3 поколение – использует микропроцессорную

технику; разделение на аппаратную и программную

реализацию с уклоном в сторону аппаратной,

введение понятия CSP

• 4 поколение – конкурсы AES и NESSIE; уравнивание

аппаратной и программной реализации

7

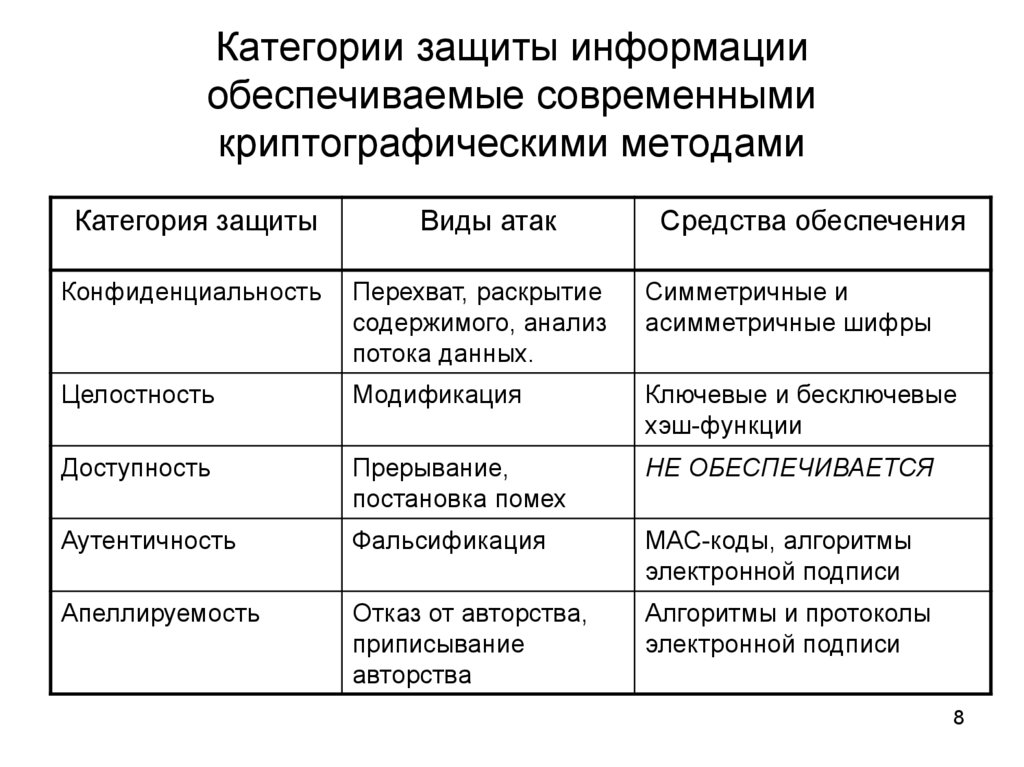

8. Категории защиты информации обеспечиваемые современными криптографическими методами

Категория защитыВиды атак

Средства обеспечения

Конфиденциальность

Перехват, раскрытие

содержимого, анализ

потока данных.

Симметричные и

асимметричные шифры

Целостность

Модификация

Ключевые и бесключевые

хэш-функции

Доступность

Прерывание,

постановка помех

НЕ ОБЕСПЕЧИВАЕТСЯ

Аутентичность

Фальсификация

МАС-коды, алгоритмы

электронной подписи

Апеллируемость

Отказ от авторства,

приписывание

авторства

Алгоритмы и протоколы

электронной подписи

8

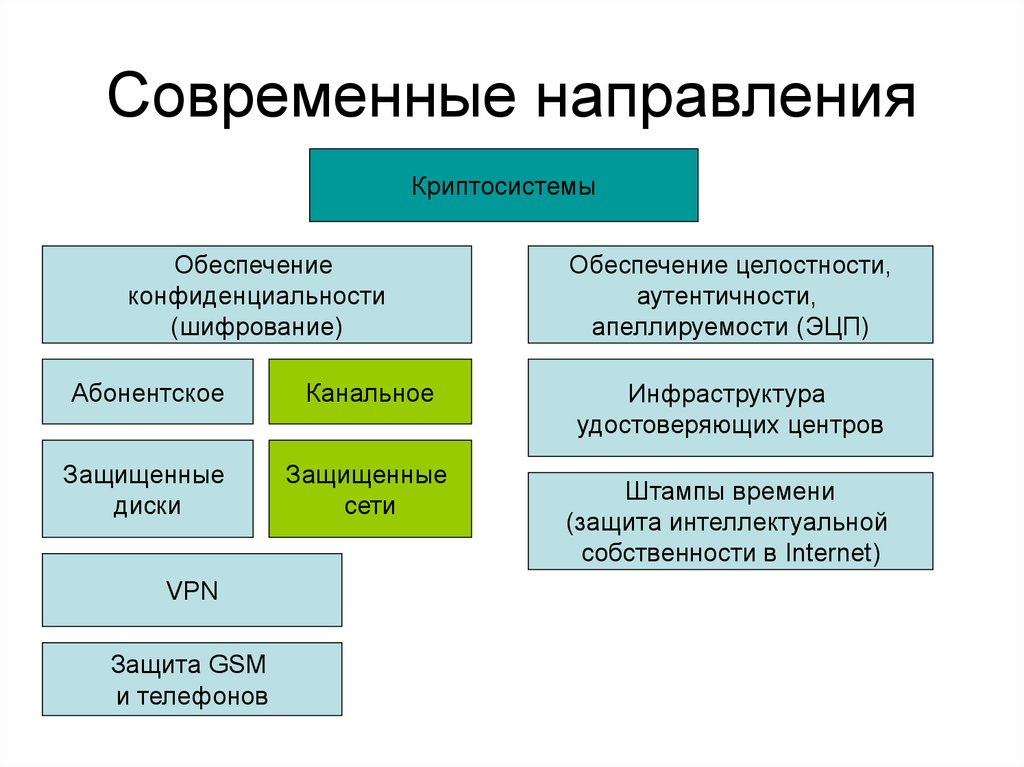

9. Современные направления

КриптосистемыОбеспечение

конфиденциальности

(шифрование)

Абонентское

Канальное

Защищенные

диски

Защищенные

сети

VPN

Защита GSM

и телефонов

Обеспечение целостности,

аутентичности,

апеллируемости (ЭЦП)

Инфраструктура

удостоверяющих центров

Штампы времени

(защита интеллектуальной

cобственности в Internet)

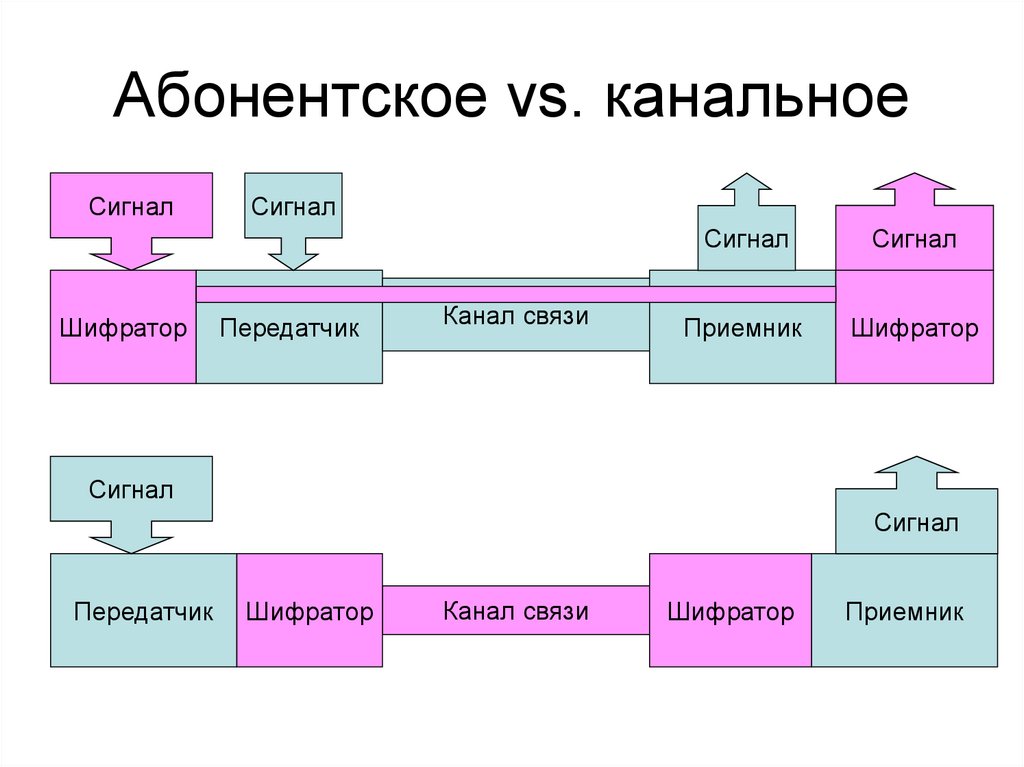

10. Абонентское vs. канальное

СигналШифратор

Сигнал

Передатчик

Канал связи

Сигнал

Сигнал

Приемник

Шифратор

Сигнал

Сигнал

Передатчик

Шифратор

Канал связи

Шифратор

Приемник

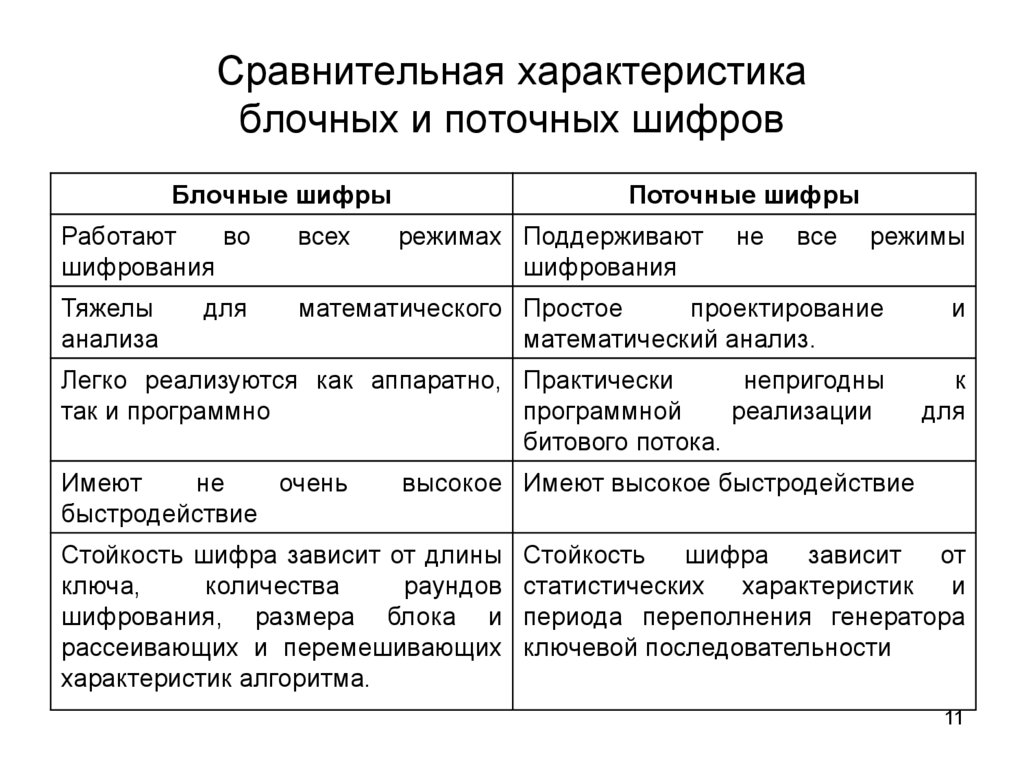

11. Сравнительная характеристика блочных и поточных шифров

Блочные шифрыПоточные шифры

Работают

во

шифрования

всех

Тяжелы

анализа

математического Простое

проектирование

математический анализ.

и

Легко реализуются как аппаратно, Практически

непригодны

так и программно

программной

реализации

битового потока.

к

для

для

Имеют

не

очень

быстродействие

режимах Поддерживают

шифрования

не

все

режимы

высокое Имеют высокое быстродействие

Стойкость шифра зависит от длины

ключа,

количества

раундов

шифрования, размера блока и

рассеивающих и перемешивающих

характеристик алгоритма.

Стойкость

шифра

зависит

от

статистических характеристик и

периода переполнения генератора

ключевой последовательности

11

12. Схема симметричного шифрования (доверенная среда)

Противникk, m

Дешифрование

Источник

сообщений

m

Зашифрование

Ek(m)

C

C Расшифрование

Dk(C)

m

Получатель

сообщений

k

Защищенный канал

k

Источник

ключей

12

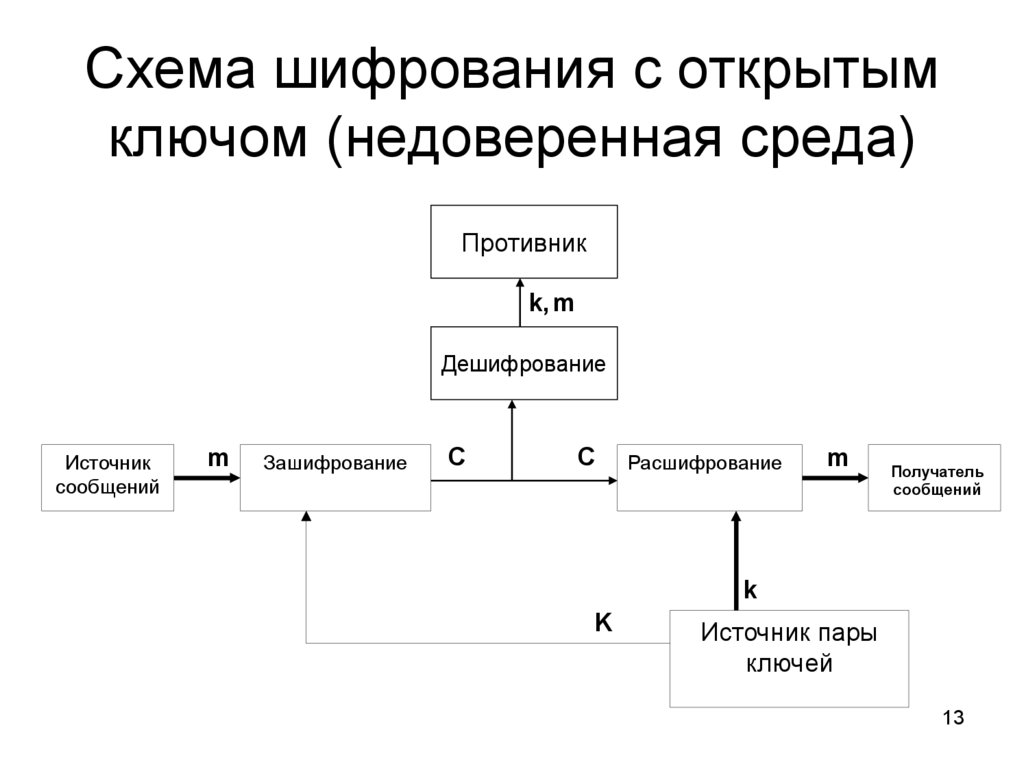

13. Схема шифрования с открытым ключом (недоверенная среда)

Противникk, m

Дешифрование

Источник

сообщений

m

Зашифрование

C

C

Расшифрование

m

Получатель

сообщений

k

K

Источник пары

ключей

13

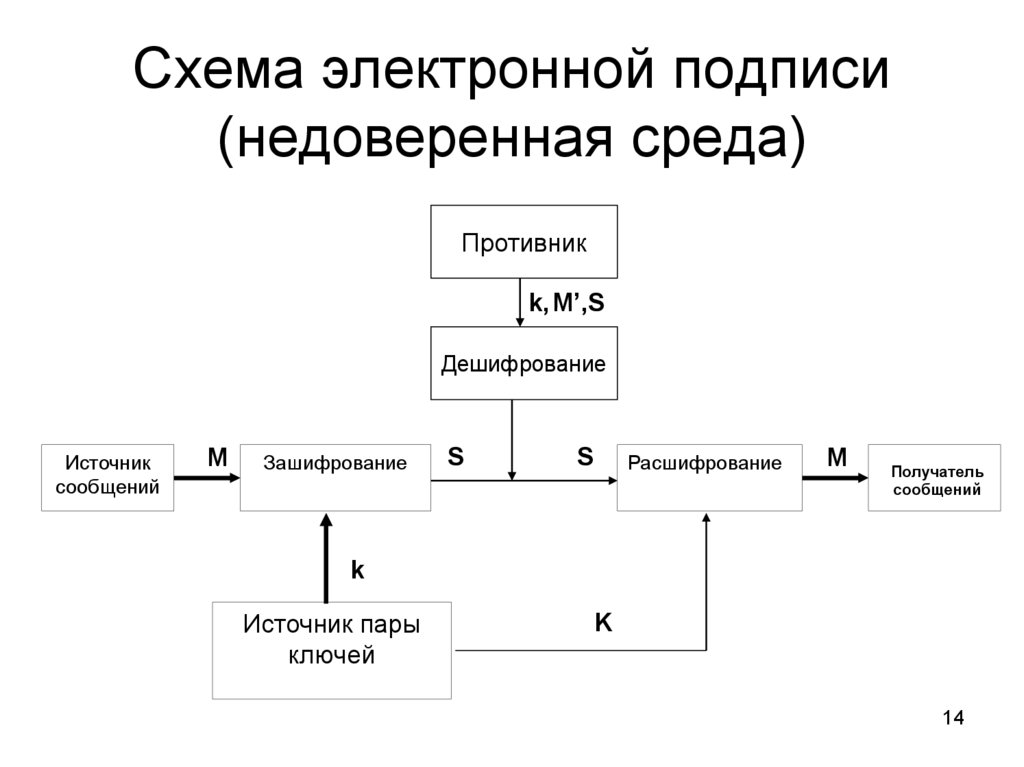

14. Схема электронной подписи (недоверенная среда)

Противникk, M’,S

Дешифрование

Источник

сообщений

M

Зашифрование

S

S

Расшифрование

M

Получатель

сообщений

k

Источник пары

ключей

K

14

15. Сравнение электронной и собственноручной подписей

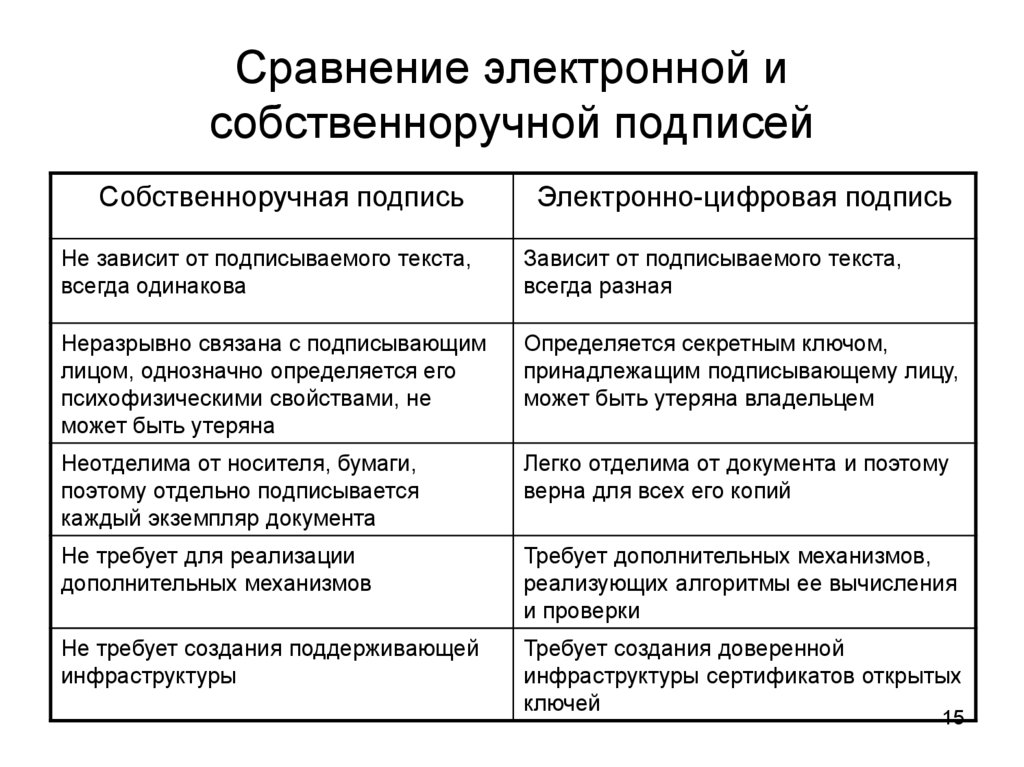

Собственноручная подписьЭлектронно-цифровая подпись

Не зависит от подписываемого текста,

всегда одинакова

Зависит от подписываемого текста,

всегда разная

Неразрывно связана с подписывающим

лицом, однозначно определяется его

психофизическими свойствами, не

может быть утеряна

Определяется секретным ключом,

принадлежащим подписывающему лицу,

может быть утеряна владельцем

Неотделима от носителя, бумаги,

поэтому отдельно подписывается

каждый экземпляр документа

Легко отделима от документа и поэтому

верна для всех его копий

Не требует для реализации

дополнительных механизмов

Требует дополнительных механизмов,

реализующих алгоритмы ее вычисления

и проверки

Не требует создания поддерживающей

инфраструктуры

Требует создания доверенной

инфраструктуры сертификатов открытых

ключей

15

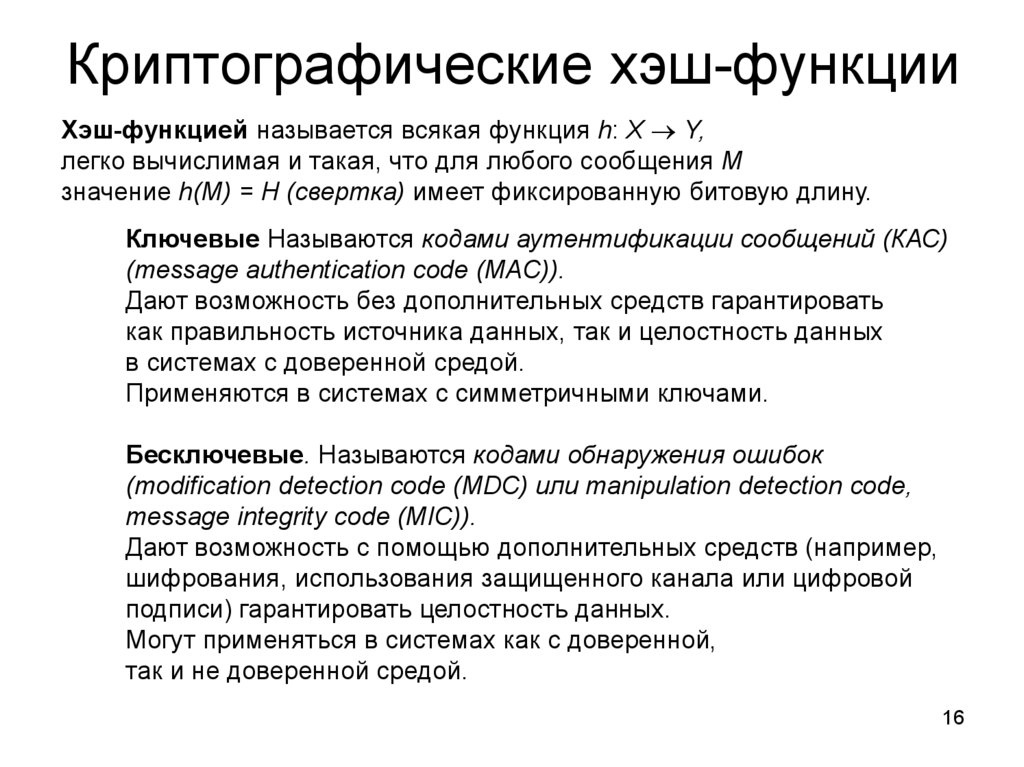

16. Криптографические хэш-функции

Хэш-функцией называется всякая функция h: X Y,легко вычислимая и такая, что для любого сообщения М

значение h(M) = Н (свертка) имеет фиксированную битовую длину.

Ключевые Называются кодами аутентификации сообщений (КАС)

(message authentication code (MAC)).

Дают возможность без дополнительных средств гарантировать

как правильность источника данных, так и целостность данных

в системах с доверенной средой.

Применяются в системах с симметричными ключами.

Бесключевые. Называются кодами обнаружения ошибок

(modification detection code (MDC) или manipulation detection code,

message integrity code (MIC)).

Дают возможность с помощью дополнительных средств (например,

шифрования, использования защищенного канала или цифровой

подписи) гарантировать целостность данных.

Могут применяться в системах как с доверенной,

так и не доверенной средой.

16

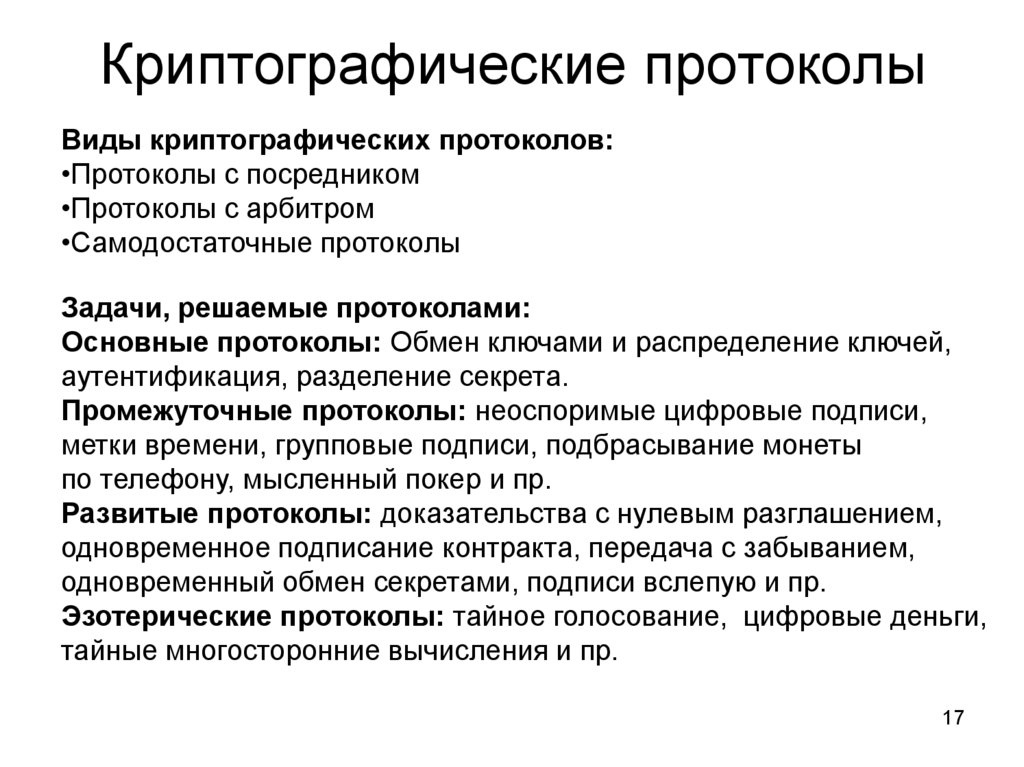

17. Криптографические протоколы

Виды криптографических протоколов:•Протоколы с посредником

•Протоколы с арбитром

•Самодостаточные протоколы

Задачи, решаемые протоколами:

Основные протоколы: Обмен ключами и распределение ключей,

аутентификация, разделение секрета.

Промежуточные протоколы: неоспоримые цифровые подписи,

метки времени, групповые подписи, подбрасывание монеты

по телефону, мысленный покер и пр.

Развитые протоколы: доказательства с нулевым разглашением,

одновременное подписание контракта, передача с забыванием,

одновременный обмен секретами, подписи вслепую и пр.

Эзотерические протоколы: тайное голосование, цифровые деньги,

тайные многосторонние вычисления и пр.

17

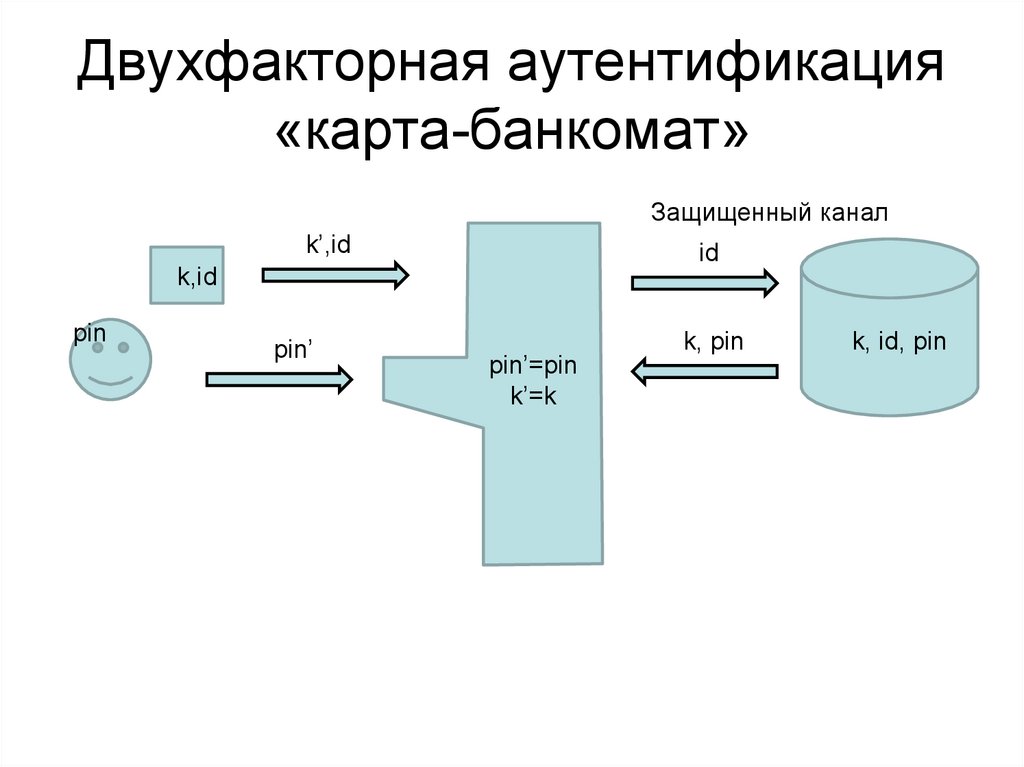

18. Двухфакторная аутентификация «карта-банкомат»

Защищенный каналk’,id

id

k,id

pin

pin’

pin’=pin

k’=k

k, pin

k, id, pin

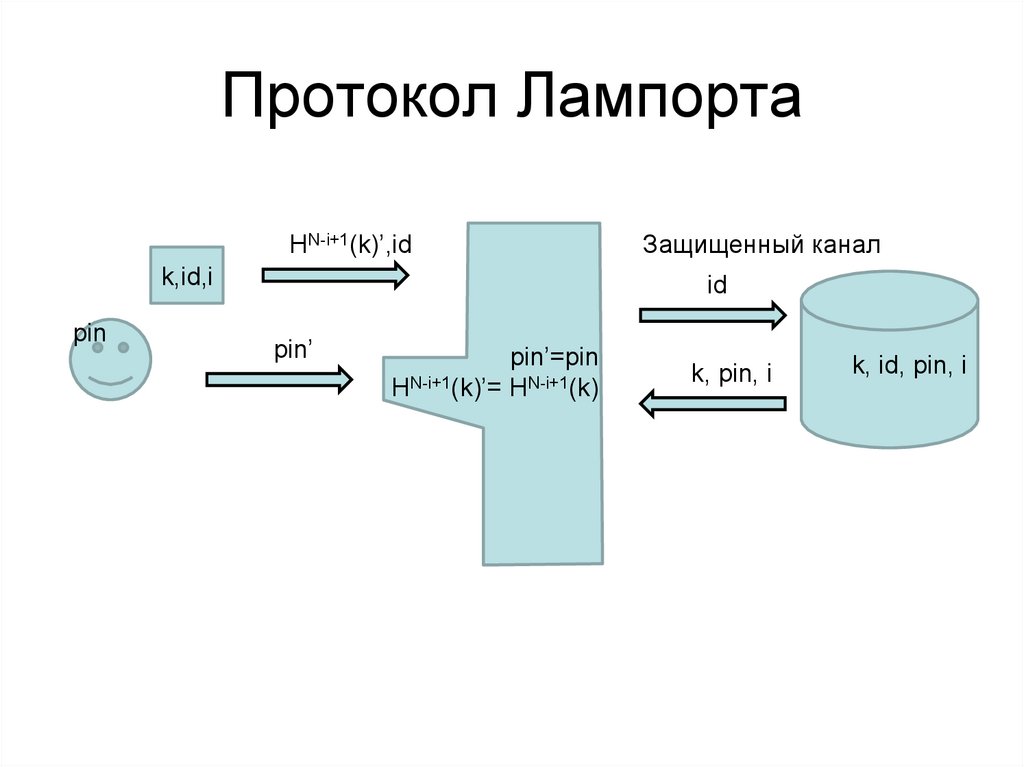

19. Протокол Лампорта

HN-i+1(k)’,idk,id,i

pin

Защищенный канал

id

pin’

pin’=pin

HN-i+1(k)’= HN-i+1(k)

k, pin, i

k, id, pin, i

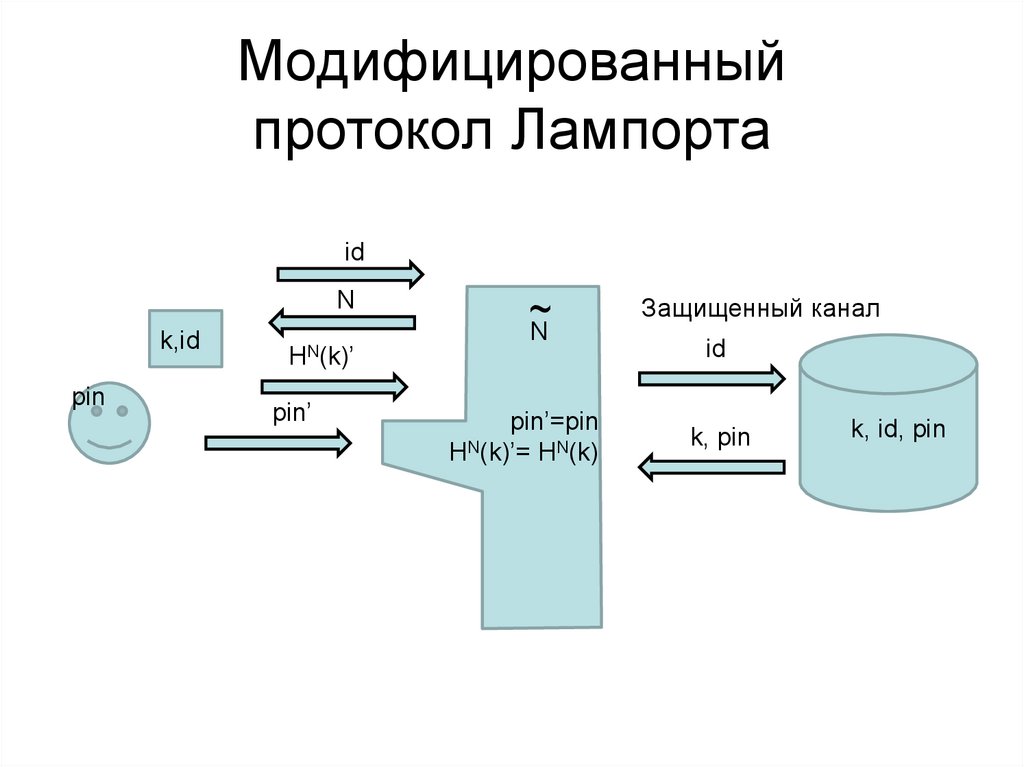

20. Модифицированный протокол Лампорта

idN

k,id

pin

HN(k)’

pin’

~

N

pin’=pin

HN(k)’= HN(k)

Защищенный канал

id

k, pin

k, id, pin

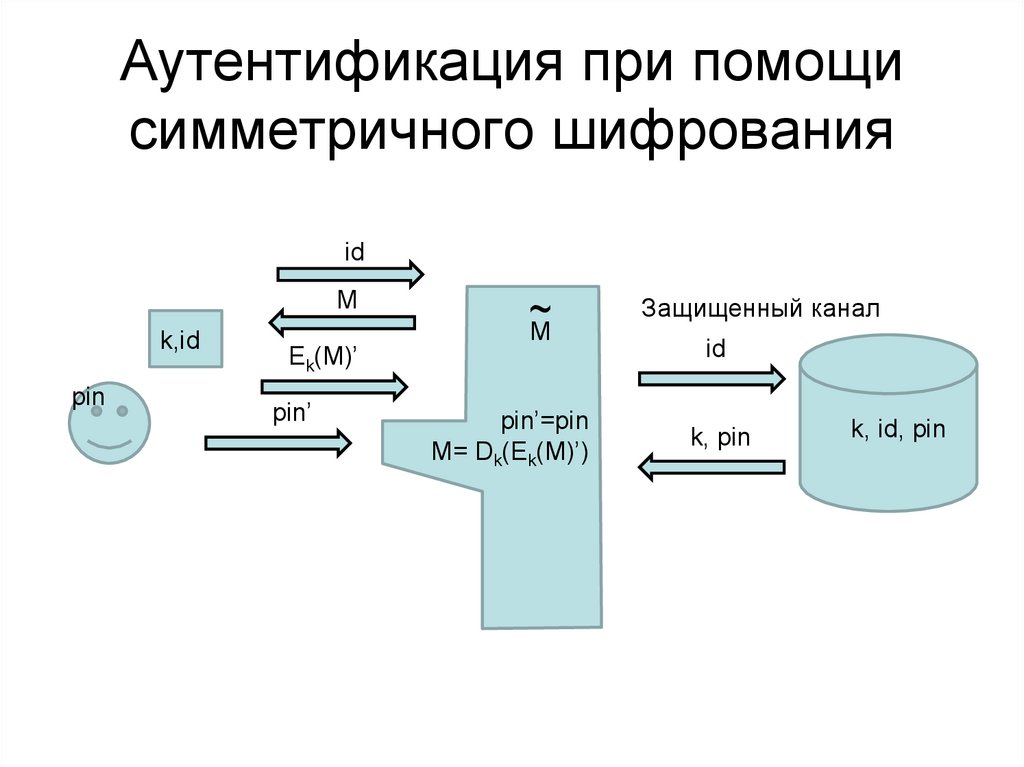

21. Аутентификация при помощи симметричного шифрования

idM

k,id

pin

Ek(M)’

pin’

~

M

pin’=pin

M= Dk(Ek(M)’)

Защищенный канал

id

k, pin

k, id, pin

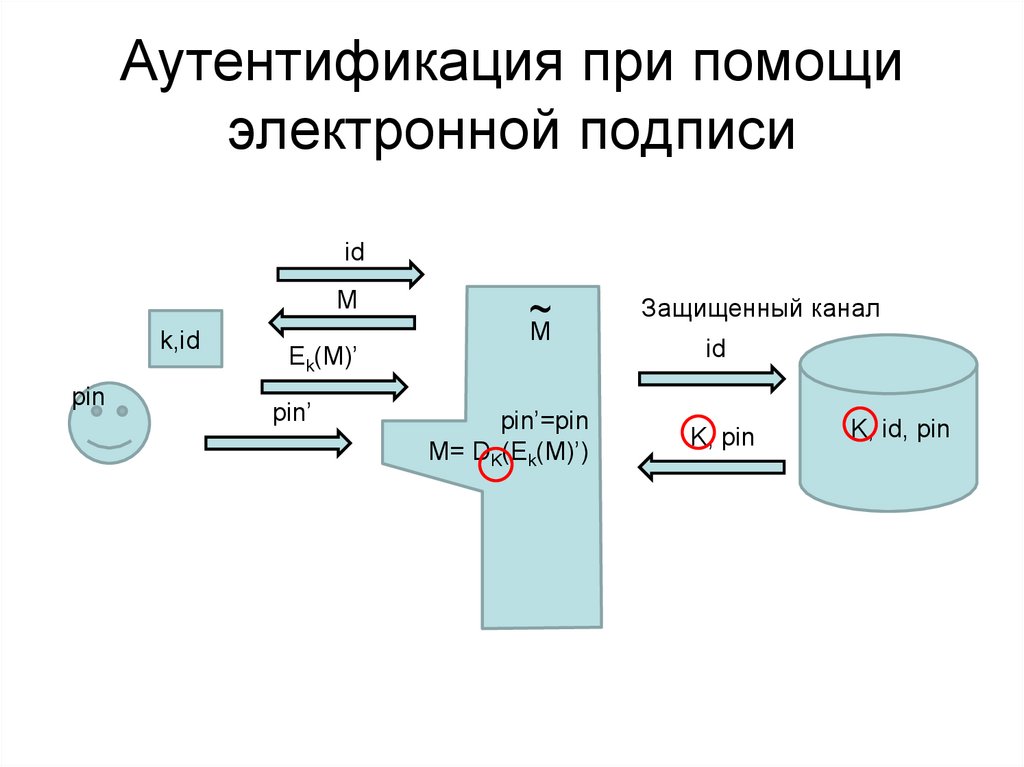

22. Аутентификация при помощи электронной подписи

idM

k,id

pin

Ek(M)’

pin’

~

M

pin’=pin

M= DK(Ek(M)’)

Защищенный канал

id

K, pin

K, id, pin

23. Отечественные криптографические стандарты

• ГОСТ Р 34.10-2012 (Алгоритм цифровойподписи на основе шифрования с открытым

ключом)

• ГОСТ Р 34.11-2012 (Криптографическая хэшфункция)

• ГОСТ Р 34.12-2015 (Базовые блочные

симметричные шифры)

• ГОСТ Р 34.11-2015 (Режимы применения

блочных шифров)

23

24. Основные способы хранения ключевой информации

• На логическом диске ПК• В памяти человека

• Использование портативных хранилищ

• Использование идентификаторов

безопасности

• Безопасный пользовательский интерфейс

• Биометрические параметры

• Системы однократной регистрации

• Разделение секрета

25. Перспективные направления в криптографии

• Вероятностное шифрованиеОсновная цель – устранение утечки

информации в криптосистемах с открытым

ключом

• Квантовая криптография

Основная идея – создание канала связи, в

котором невозможно прослушивание без

нарушения в передаче (поляризованные

фотоны)

• Гомоморфное шифрование

25

Информатика

Информатика