Похожие презентации:

Основные способы защиты информации в информационных системах

1.

ОСНОВНЫЕ СПОСОБЫ ЗАЩИТЫИНФОРМАЦИИ В

ИНФОРМАЦИОННЫХ СИСТЕМАХ

2.

■ Данные в компьютерных системах подверженыриску утраты из-за неисправности или уничтожения

оборудования, а также риску хищения. Способы

защиты информации включают использование

аппаратных средств и устройств, а также

внедрение специализированных технических

средств и программного обеспечения.

■ Информационная безопасность (ИБ) – это

защищенность данных от негативных воздействий,

которые могут нанести урон. Для обеспечения ИБ

применяются методы защиты информации.

3.

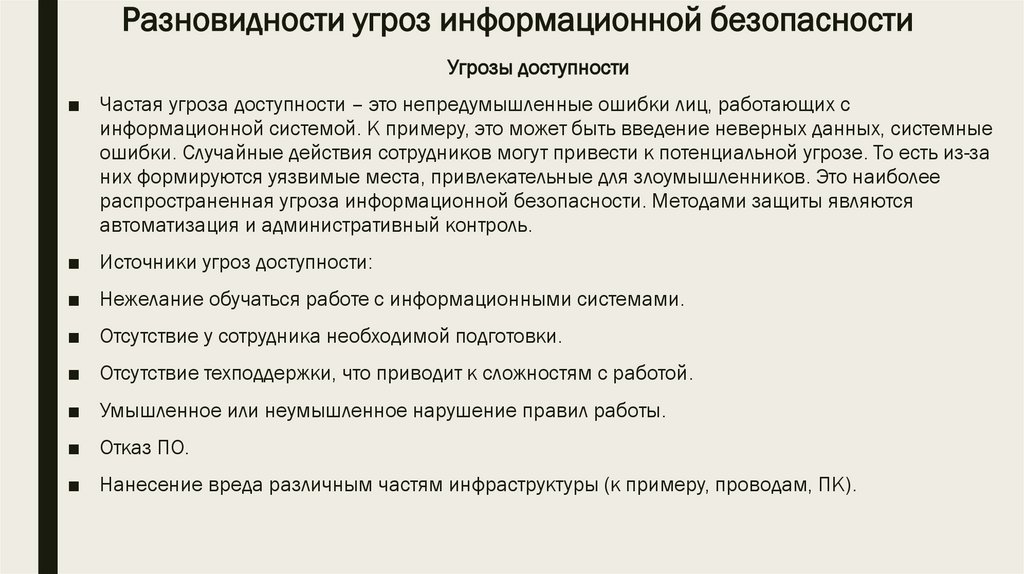

Разновидности угроз информационной безопасностиУгрозы доступности

■ Частая угроза доступности – это непредумышленные ошибки лиц, работающих с

информационной системой. К примеру, это может быть введение неверных данных, системные

ошибки. Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за

них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее

распространенная угроза информационной безопасности. Методами защиты являются

автоматизация и административный контроль.

■ Источники угроз доступности:

■ Нежелание обучаться работе с информационными системами.

■ Отсутствие у сотрудника необходимой подготовки.

■ Отсутствие техподдержки, что приводит к сложностям с работой.

■ Умышленное или неумышленное нарушение правил работы.

■ Отказ ПО.

■ Нанесение вреда различным частям инфраструктуры (к примеру, проводам, ПК).

4.

Угрозы целостности■ Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий

сотрудников компании. Угроза нарушения целостности касается и данных, и самих программ.

■ источники угроз:

■ Ввод неправильных данных.

■ Изменение сведений.

■ Подделка заголовка.

■ Подделка всего текста письма.

■ Отказ от исполненных действий.

■ Дублирование информации.

■ Внесение дополнительных сведений.

5.

Базовые угрозы конфиденциальностиБазовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря

знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям.

Источники угрозы конфиденциальности:

■ Использование многоразовых паролей с сохранением их на источниках, к которым могут получить

доступ злоумышленники.

■ Использование одних и тех же паролей в различных системах.

■ Размещение информации в среде, которая не обеспечивает конфиденциальность.

■ Использование злоумышленниками технических средств. К примеру, прослушивающие

устройства, специальные программы, фиксирующие введенный пароль.

■ Выставки, на которых презентуется оборудование с конфиденциальными сведениями.

■ Хранение сведений на резервных носителях.

■ Распространение информации по множеству источников, что приводит к перехвату сведений.

■ Оставление ноутбуков без присмотра.

■ Злоупотребление полномочиями (возможно при обслуживании инфраструктуры системным

администратором).

6.

Методы защиты информации7.

Инструменты организационно-правовой защиты■ Основным инструментом организационно-правовой защиты являются различные

организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с

помощью которой хранится информация. Данные инструменты применяются на этапе

возведения зданий, их ремонта, проектирования систем. К инструментам организационноправовой защиты относятся международные договоры, различные официальные стандарты.

8.

Инструменты инженерно-технической защиты■ Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их

наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения.

Инженерно-технические инструменты обеспечивают такие преимущества, как:

■ Защита помещения компании от действий злоумышленников.

■ Защита хранилищ информации от действий заинтересованных лиц.

■ Защита от удаленного видеонаблюдения, прослушивания.

■ Предотвращение перехвата сведений.

■ Создание доступа сотрудников в помещение компании.

■ Контроль над деятельностью сотрудников.

■ Контроль над перемещением работников на территории компании.

■ Защита от пожаров.

■ Превентивные меры против последствий стихийных бедствий, катаклизмов.

■ Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без

них невозможна полноценная защита.

9.

Криптографические инструменты защиты■ Шифрование – базовый метод защиты. При хранении сведений в компьютере используется

шифрование. Если данные передаются на другое устройство, применяются шифрованные

каналы. Криптография – это более продвинутый метод обеспечения защиты сведений.

Криптография используется в следующих целях:

■ Защита конфиденциальности сведений, которые передаются по открытым каналам.

■ Возможность подтверждения подлинности сведений, которые передаются по различным каналам.

■ Обеспечение конфиденциальности сведений в том случае, если они размещены на открытых

носителях.

■ Сохранение целостности данных при их передаче и хранении.

■ Подтверждение отправки сообщения с информацией.

■ Защита ПО от несанкционированного применения и копирования.

10.

Программно-аппаратные инструменты для защитысведений

■ Программно-аппаратные инструменты включены в состав технических средств. К примеру, это

могут быть:

■ Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам

пальцев, магнитные и пластиковые карты доступа).

■ Инструменты для шифрования данных.

■ Оборудование, предупреждающее несанкционированное использование систем (к примеру,

электронные звонки, блокираторы).

■ Инструменты для уничтожения сведений на носителях.

■ Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

■ В качестве этих инструментов могут выбираться разные программы. Предназначаются они для

идентификации пользователей, ограничения доступа, шифрования. Для полноценной защиты

применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает

наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной

защиты невозможно. Всегда остаются слабые места, которые нужно выявлять.

Информатика

Информатика