Похожие презентации:

Проекта защищённой инфраструктуры малого предприятия

1.

2.

Тема курсового проекта Разработка проекта защищённой инфраструктуры малого предприятия.Современные малые предприятия сталкиваются с множеством проблем, среди которых особое место занимает необходимость

защиты информации. С ростом цифровизации и увеличением объемов данных, которые обрабатываются, возрастает риск утечек

информации. Для малых предприятий, у которых часто нет достаточных ресурсов для создания сложных систем безопасности,

разработка защищённой структуры становится неотъемлемой частью их бизнес-стратегии.

Актуальность данной темы подкрепляется тем что малые предприятия составляют значительную часть экономики многих

стран и являются основой для создания рабочих мест и инноваций. Однако, малые предприятия часто становятся мишенью для

преступников из-за своей уязвимости и недостаточной защиты.

Цель курсового проекта заключается в разработке защищённой структуры для малого предприятия, которая обеспечит

надежную защиту информации и минимизирует вероятность потери данных.

Для того чтобы минимизировать вероятность атак на информационную(автоматизированную) систему и последующие

убытки малого предприятия, рассмотрим следующие задачи:

Анализ текущих угроз и уязвимостей, с которыми сталкиваются малые предприятия.

Разработка политики безопасности для малого предприятия.

Определение технических мер защиты, необходимых для обеспечения информационной безопасности.

Объектом данного курсового проекта являются малые предприятия.

3. 1 Анализ автоматизированной (информационной) системы 1.1. Классификация защищаемых данных выбранной автоматизированной

(информационной) системыНа современном малом предприятии обрабатывается множество видов данных, которые играют ключевую роль в его

функционировании. К таким данным можно отнести: Финансовые данные; Персональные данные сотрудников; Коммерческая

тайна; Клиентские данные; Данные о продуктах и услугах.

На предприятии хранится и обрабатывается множество данных, которые можно классифицировать по различным

категориям. Вот основные типы данных, которые могут храниться и обрабатываться на предприятии: Данные клиентах;

Финансовые данные; Данные о продуктах и услугах; Данные сотрудников; Маркетинговые данные; Технологические данные;

Правовая информация; Стратегические данные.

Все вышеперечисленные данные малых предприятий можно распределить по признаку доступа на четыре группы:

государственная тайна; коммерческая тайна; сведения конфиденциального характера; интеллектуальная собственность.

Распределение данных может выглядеть следующим образом:

Коммерческая тайна - Финансовая информация, условия контрактов, цены на закупаемые товары и услуги, информация

о поставщиках, рекламные материалы, результаты маркетинговых исследований и планов, протоколы собраний, внутренние отчеты.

Сведения конфиденциального характера - персональные данные сотрудников, данные о клиентах, переписка между

сотрудниками, данные о производственных процессах

Интеллектуальная собственность - защита произведений, созданных сотрудниками, торговые марки.

4.

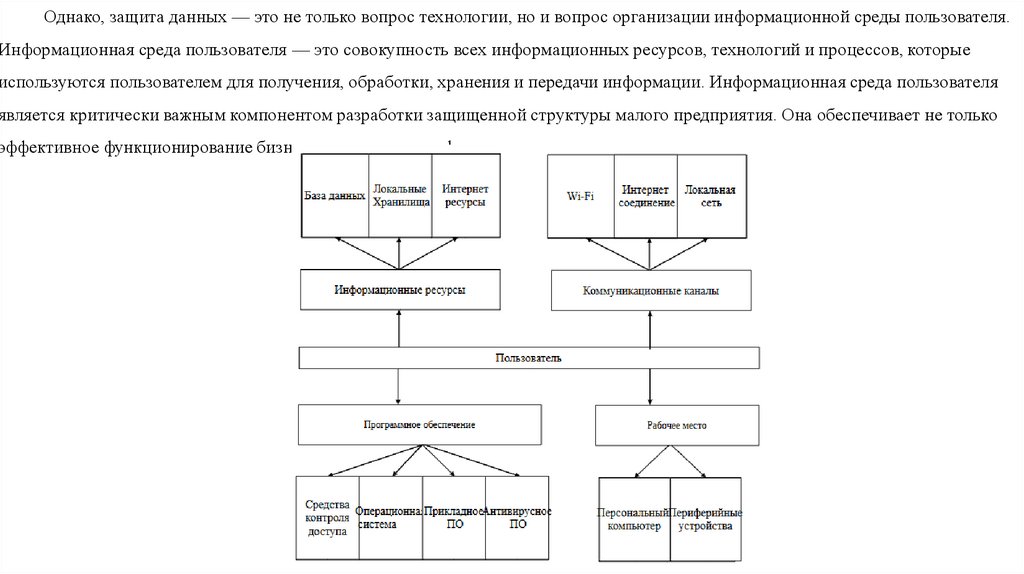

Однако, защита данных — это не только вопрос технологии, но и вопрос организации информационной среды пользователя.Информационная среда пользователя — это совокупность всех информационных ресурсов, технологий и процессов, которые

используются пользователем для получения, обработки, хранения и передачи информации. Информационная среда пользователя

является критически важным компонентом разработки защищенной структуры малого предприятия. Она обеспечивает не только

эффективное функционирование бизнеса, но и защиту информации от потенциальных угроз.

5. 1.2 Поиск уязвимостей выбранной автоматизированной (информационной) системы

Чтобы защитить вышеперечисленные данные, необходимо произвести анализ автоматизированной (информационной)системы малого предприятия на предмет уязвимостей. Это требует внимательного рассмотрения различных аспектов, включая

программное обеспечение, аппаратное обеспечение, сети и процессы управления данными. Далее представлен общий анализ

возможных уязвимостей: Уязвимости программного обеспечения; Уязвимости аппаратного обеспечения; Уязвимости сети;

Уязвимости управления данными; Уязвимости человеческого фактора.

Для того чтобы защититься от вышеперечислинных угроз и их последствий необходимо Провести выбор средства

антивирусной защиты. Выбор антивирусного программного обеспечения - это важный шаг в обеспечении безопасности

информационных систем. Рассмотрим несколько ключевых факторов, которые следует учитывать при выборе антивирусного

программного обеспечения, а также предложим конкретные решения.

Вот несколько антивирусных решений для защиты малого предприятия:

Bitdefender GravityZone - высокая степень обнаружения угроз, облачные технологии для быстрого анализа, простота управления

через веб-интерфейс. Подходит для малых и средних предприятий.

Kaspersky Internet Security - обеспечивает надежную защиту от вирусов и шифровальщиков, предлагает функции защиты данных.

Хорошая репутация на рынке безопасности. Сертифицирован ФСТЭК.

Norton Small Business - простота настройки и управления, хорошая защита от вредоносных программ и фишинга. Подходит для

6. 2 Защита информации в автоматизированной (информационной) системе с помощью программно-аппаратных средств 2.1 Выбор, настройка

и тестирование эффективного решения защиты информации вавтоматизированной (информационной) систем

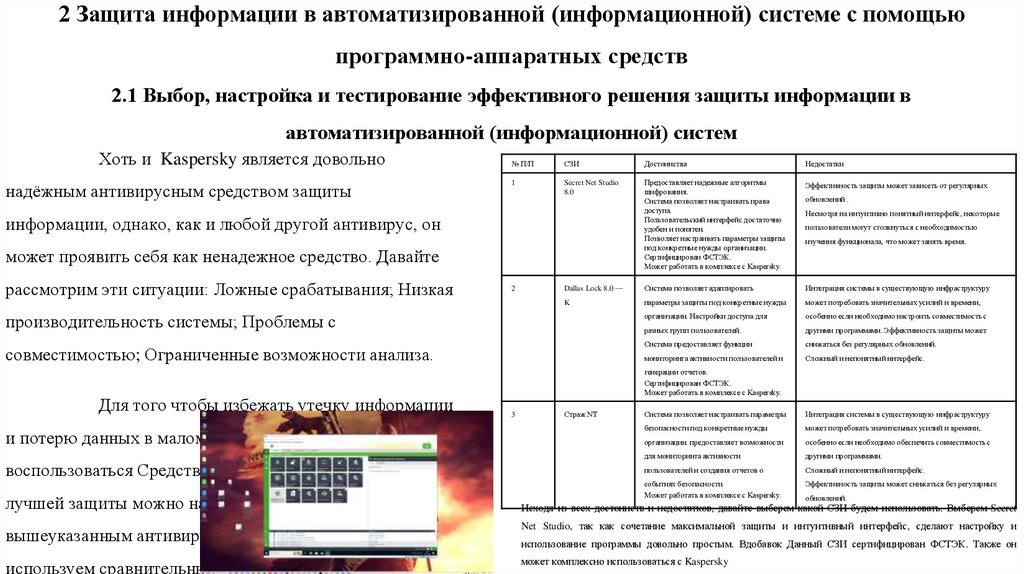

Хоть и Kaspersky является довольно

надёжным антивирусным средством защиты

№ П/П

СЗИ

Достоинства

Недостатки

1

Secret Net Studio

8.0

Предоставляет надежные алгоритмы

шифрования.

Система позволяет настраивать права

доступа.

Пользовательский интерфейс достаточно

удобен и понятен.

Позволяет настраивать параметры защиты

под конкретные нужды организации.

Сертифицирован ФСТЭК.

Может работать в комплексе с Kaspersky.

Эффективность защиты может зависеть от регулярных

Dallas Lock 8.0 —

Система позволяет адаптировать

Интеграция системы в существующую инфраструктуру

K

параметры защиты под конкретные нужды

может потребовать значительных усилий и времени,

организации. Настройки доступа для

особенно если необходимо настроить совместимость с

разных групп пользователей.

другими программами. Эффективность защиты может

Система предоставляет функции

снижаться без регулярных обновлений.

мониторинга активности пользователей и

Сложный и непонятный интерфейс.

информации, однако, как и любой другой антивирус, он

может проявить себя как ненадежное средство. Давайте

рассмотрим эти ситуации: Ложные срабатывания; Низкая

2

производительность системы; Проблемы с

совместимостью; Ограниченные возможности анализа.

Для того чтобы избежать утечку информации

и потерю данных в малом предприятии, можно

воспользоваться Средствами Защиты Информации. Для

лучшей защиты можно настроить работу СЗИ с

вышеуказанным антивирусом Kaspersky. Для выбора

используем сравнительный анализ.

обновлений .

Несмотря на интуитивно понятный интерфейс, некоторые

пользователи могут столкнуться с необходимостью

изучения функционала, что может занять время.

генерации отчетов.

Сертифицирован ФСТЭК.

Может работать в комплексе с Kaspersky.

3

Страж NT

Система позволяет настраивать параметры

Интеграция системы в существующую инфраструктуру

безопасности под конкретные нужды

может потребовать значительных усилий и времени,

организации. предоставляет возможности

особенно если необходимо обеспечить совместимость с

для мониторинга активности

другими программами.

пользователей и создания отчетов о

Сложный и непонятный интерфейс.

событиях безопасности.

Может работать в комплексе с Kaspersky.

Эффективность защиты может снижаться без регулярных

обновлений.

Исходя из всех достоинств и недостатков, давайте выберем какой СЗИ будем использовать. Выберем Secret

Net Studio, так как сочетание максимальной защиты и интуитивный интерфейс, сделают настройку и

использование программы довольно простым. Вдобавок Данный СЗИ сертифицирован ФСТЭК. Также он

может комплексно использоваться с Kaspersky

7.

Исходя из сравнительного анализа,Теперь когда мы максимально защитили малое предприятие, всё ещё существует вероятность утечки

данных, ведь даже после удаления каких-либо файлов, остаточная информация всё ещё остаётся на

устройстве, так что нам нужно рассмотреть гарантированное уничтожение информации.

давайте остановим свой выбор на

программе Eraser. Ведь она использует

различные алгоритмы перезаписи,

Гарантированное уничтожение информации — это важный процесс для обеспечения безопасности

данных на рабочих местах. Данное уничтожение информации гарантирует невозможность

восстановления информации. Рекомендуется проводить гарантированное уничтожение данных не

реже одного раза в год. Теперь мы понимаем важность данной процедуры, так что давайте

рассмотрим несколько программ для безвозвратного удаления информации в малом предприятии:

№

П/П

Програм

ма

Достоинства

Недостатки

1

Eraser

Eraser использует различные алгоритмы перезаписи, чтобы гарантировать,

что удаленные данные не могут быть восстановлены. Программа может

быть интегрирован в контекстное меню Windows, что упрощает процесс

безопасного удаления файлов.

Утилита позволяет планировать автоматическое удаление файлов и папок.

Является программным обеспечением с открытым исходным кодом, что

позволяет пользователям проверять код на наличие уязвимостей и

модифицировать его по своему усмотрению.

Программа имеет простой и понятный интерфейс.

Несмотря на интуитивно понятный интерфейс,

некоторые пользователи могут не понимать разницу

между различными методами перезаписи и их

необходимостью.

Процесс безопасного удаления может занять

значительное время

2

CCleaner

CCleaner предлагает возможность безопасного удаления файлов с

использованием методов, которые делают восстановление данных

практически невозможным.

Программа позволяет удалять временные файлы и кэш.

Программа может очищать свободное пространство на диске, что также

затрудняет восстановление удаленных данных.

Интуитивный интерфейс позволяет пользователям легко находить и

применять функции для безопасного удаления данных.

Если пользователь не внимателен, он может

случайно удалить важные файлы или данные,

которые не предназначены для безвозвратного

удаления.

CCleaner не предлагает встроенных функций

шифрования для защиты данных перед их

удалением.

В некоторых случаях даже после использования

функций безвозвратного удаления могут

существовать способы восстановления данных с

помощью продвинутых технологий.

Некоторые функции могут перестать работать

должным образом из-за устаревших версий

программы.

3

Disk

Wipe

Программа использует различные методы перезаписи данных, что делает

восстановление удаленной информации практически невозможным.

Программа может работать с различными типами носителей.

Пользователи могут выбирать различные методы удаления, включая

В зависимости от выбранного метода перезаписи и

объема данных процесс удаления может занять

значительное время.

Некоторые пользователи могут столкнуться с

позволяет планировать автоматическое

удаление файлов и имеет понятный

интерфейс.

8.

2.2 Мониторинг событий в автоматизированной (информационной) системе.Теперь для большей защиты от внутренних и внешних

угроз безопасности малого предприятия, необходимо

выбрать систему мониторинга ведь это инструмент,

который используется для отслеживания, анализа и

управления различными процессами, ресурсами или

системами. Давайте проведём выбор системы

мониторинга событий, вот несколько программ для

мониторинга:

№

П/П

Програм

ма

Достоинства

Недостатки

1

Wireshar

k

Позволяет захватывать и анализировать пакеты данных в

реальном времени, что дает возможность детально изучать

сетевой трафик.

Поддерживает огромное количество сетевых протоколов, что

позволяет анализировать различные типы трафика.

Удобный графический интерфейс.

Мощные инструменты фильтрации и поиска, которые

помогают выделить интересующие пакеты.

Позволяет экспортировать данные в различные форматы.

Для начинающих пользователей может быть

сложным освоить все функции и возможности

программы.

Из-за большого объема захватываемых данных

анализ трафика может занять много времени.

Может захватывать конфиденциальные данные,

такие как пароли и личная информация.

При захвате большого объема трафика Wireshark

может потреблять значительные ресурсы

системы.

Программа бесплатна.

2

SolarWin

Поддерживает мониторинг различных устройств, включая

маршрутизаторы, коммутаторы, серверы и виртуальные

машины.

Позволяет настраивать оповещения по различным параметрам.

Сохраняет исторические данные.

Неудобный и непонятный пользовательский

интерфейс.

Высокая стоимость лицензии.

Первоначальная настройка может быть сложной

и требовать значительных временных затрат.

Может требовать значительных ресурсов

сервера, особенно при мониторинге больших

сетей с множеством устройств.

Позволяет создавать тепловые карты покрытия Wi-Fi.

Включает инструменты для диагностики проблем с сетью.

Позволяет сравнивать производительность различных точек

доступа.

Генерирует отчеты о состоянии сети, которые можно

экспортировать в различные форматы для дальнейшего

анализа или отчетности.

Работает в режиме пассивного и активного сканирования, что

Для достижения наилучших результатов может

потребоваться специализированное

оборудование или адаптеры для беспроводной

сети.

Сложный и непонятный интерфейс.

Может требовать значительных ресурсов

системы.

Результаты могут варьироваться в зависимости

ds

Network

Performa

nce

Monitor

(NPM)

3

NetSpot

После данной таблицы, давайте остановим своё внимание

на программе Wireshark ведь она имеет интуитивный

интерфейс, бесплатна и имеет хорошие инструменты

фильтрации.

9. Заключение

После выполнения данного проекта, мы выяснили что в условиях стремительного развития информационныхтехнологий и увеличения объемов обрабатываемых данных, предприятия сталкиваются с необходимостью не только эффективно

управлять своей информацией, но и обеспечивать ее безопасность. Мы выяснили что на каждом предприятии существуют

различные виды данных, такие как персональные данные сотрудников, финансовая информация, коммерческие тайны,

производственные данные и клиентская информация. Эти данные являются критически важными для функционирования бизнеса и

требуют

надежной

защиты

от

несанкционированного

доступа,

утечки

или

потери.

Также в ходе анализа был выявлен ряд уязвимостей, которые могут серьезно повлиять на безопасность данных и

функционирование предприятия. Мы выявили причины и последствия, обнаруженных уязвимостей, и для того чтобы защититься

от выявленных уязвимостей, мы решили выбрать антивирусную программу для защиты информации. Для того чтобы выбрать

антивирусное программное обеспечение, мы основывались на нескольких факторах: пользовательские отзывы, сертификат

ФСТЭК, надёжность защиты, на основе удобства использования и поддержки продукта. После выбора антивирусной защиты,

установили его и продемонстрировали работу. Выяснили что даже после установки антивируса всё ещё остаются различные

уязвимости, узнали какие уязвимости могут быть и узнали пути их предотвращения.

После этого поняли что даже выбранный антивирус, не даёт сто-процентной защиты информации для малого

предприятия. Мы узнали случаи когда данное программное обеспечение может проявить себя как ненадежное средство для защиты

данных. Для того чтобы избежать утечки данных или атак на информационную(автоматизированную) систему, пришли к тому что

нужно выбрать максимально-эффективного средства защиты информации. Для того чтобы выбрать средство защиты информации,

мы воспользовались сравнительным анализом, сделав свой выбор на основе рекомендации ФСТЭК. После выбора СЗИ для

максимальной защиты информации в малом предприятии, мы установили и настроили его.

После этого мы поняли что даже после всех этих действий всё ещё существует вероятность утечки информации, ведь

даже после удаления информации, всё ещё остаются остаточные данные, которые могут быть восстановлены. Мы узнали что

Программное обеспечение

Программное обеспечение