Похожие презентации:

Компьютерные сети. Разбиение на подсети с использованием идентификатора подсети

1.

КОМПЬЮТЕРНЫЕ СЕТИТонких Артём

Петрович

2.

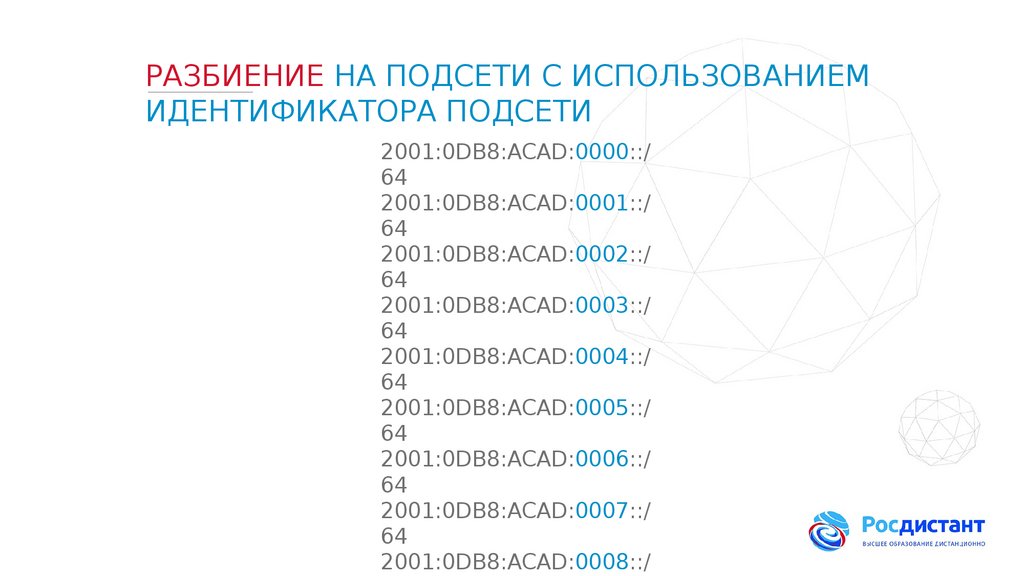

РАЗБИЕНИЕ НА ПОДСЕТИ С ИСПОЛЬЗОВАНИЕМИДЕНТИФИКАТОРА ПОДСЕТИ

2001:0DB8:ACAD:0000::/

64

2001:0DB8:ACAD:0001::/

64

2001:0DB8:ACAD:0002::/

64

2001:0DB8:ACAD:0003::/

64

2001:0DB8:ACAD:0004::/

64

2001:0DB8:ACAD:0005::/

64

2001:0DB8:ACAD:0006::/

64

2001:0DB8:ACAD:0007::/

64

2001:0DB8:ACAD:0008::/

3.

ФУНКЦИИ ТРАНСПОРТНОГО УРОВНЯОтслеживание отдельных сеансов связи

Сегментация данных и последующая сборка

сегментов

Добавление информации заголовка

Определение приложений

Мультиплексирование сеансов связи

4.

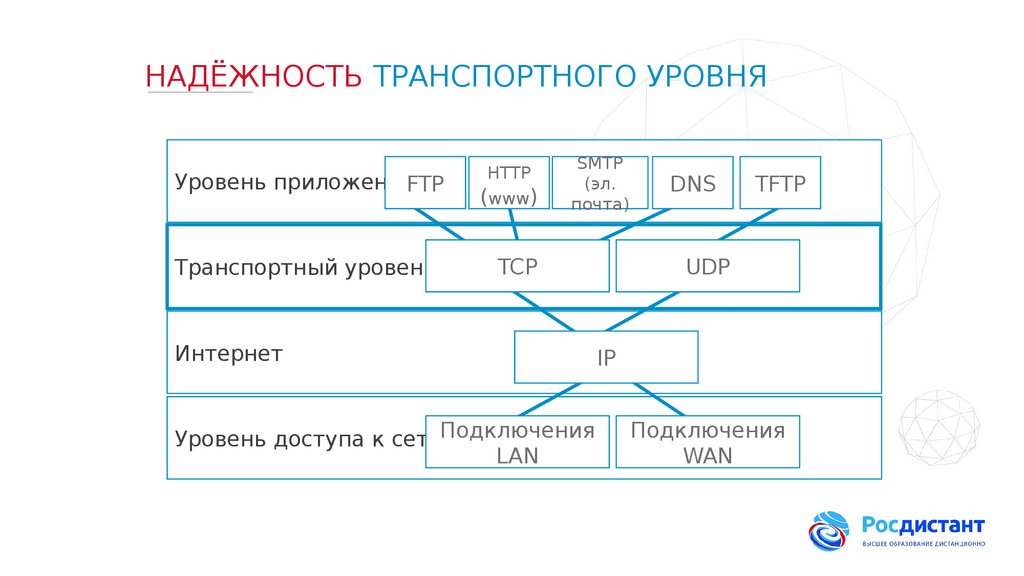

НАДЁЖНОСТЬ ТРАНСПОРТНОГО УРОВНЯУровень приложенийFTP

Транспортный уровень

HTTP

(www)

SMTP

(эл.

почта)

TCP

Интернет

Уровень доступа к сетиПодключения

LAN

DNS

TFTP

UDP

IP

Подключения

WAN

5.

TCP. UDPИнтерне

т

ISP 1

ISP 2

Серверная

ферма

FTP

6.

СООТВЕТСТВУЮЩИЙ ПРОТОКОЛ ТРАНСПОРТНОГОУРОВНЯ ДЛЯ СООТВЕТСТВУЮЩЕГО ПРИЛОЖЕНИЯ

UDP

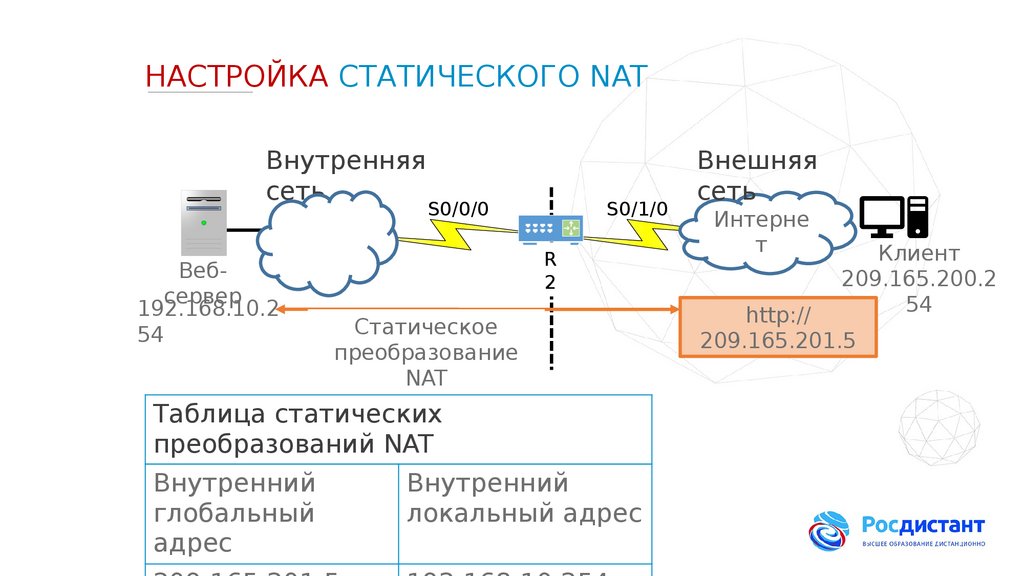

Требования к протоколу:

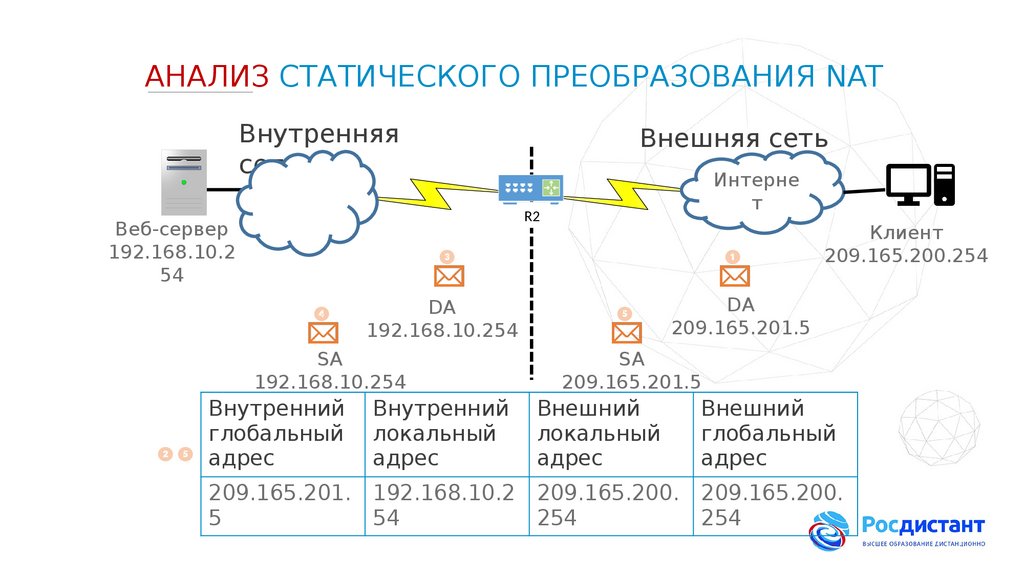

высокая скорость

низкие накладные расходы

не требуются

подтверждения

нет повторной отправки

потерянных данных

обработка данных в том

порядке, в котором они были

получены

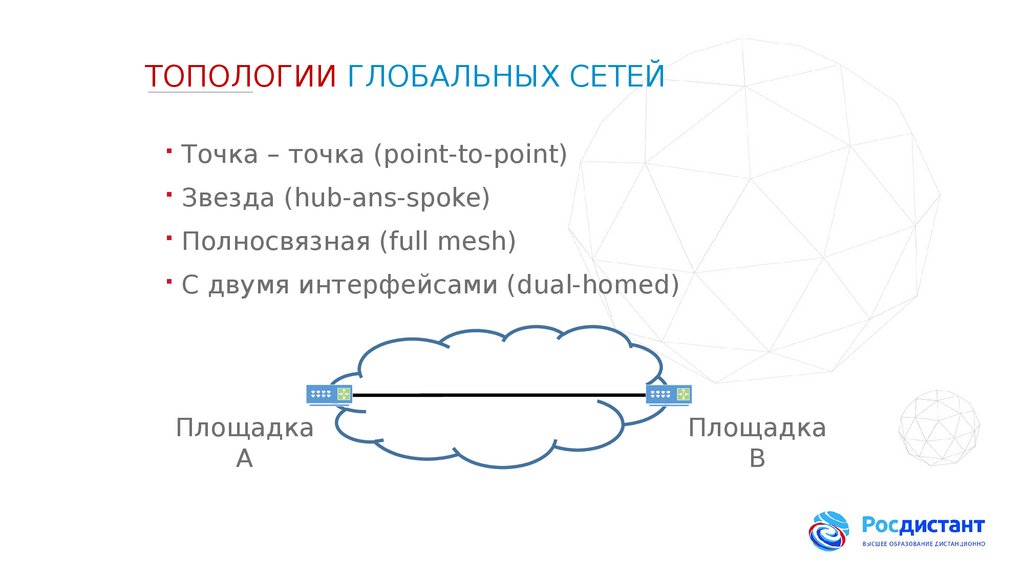

IPтелефония

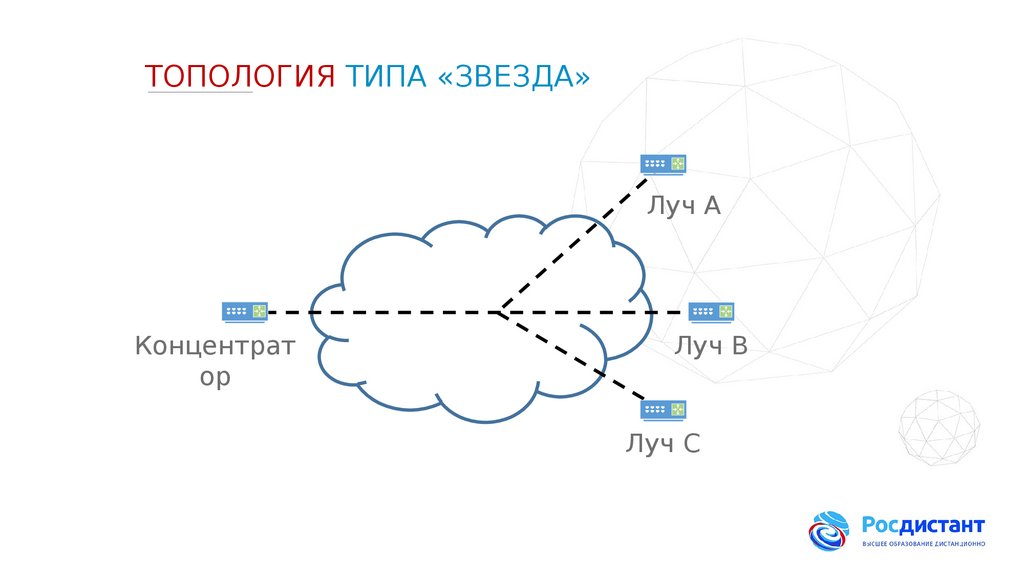

Видеотрансляция

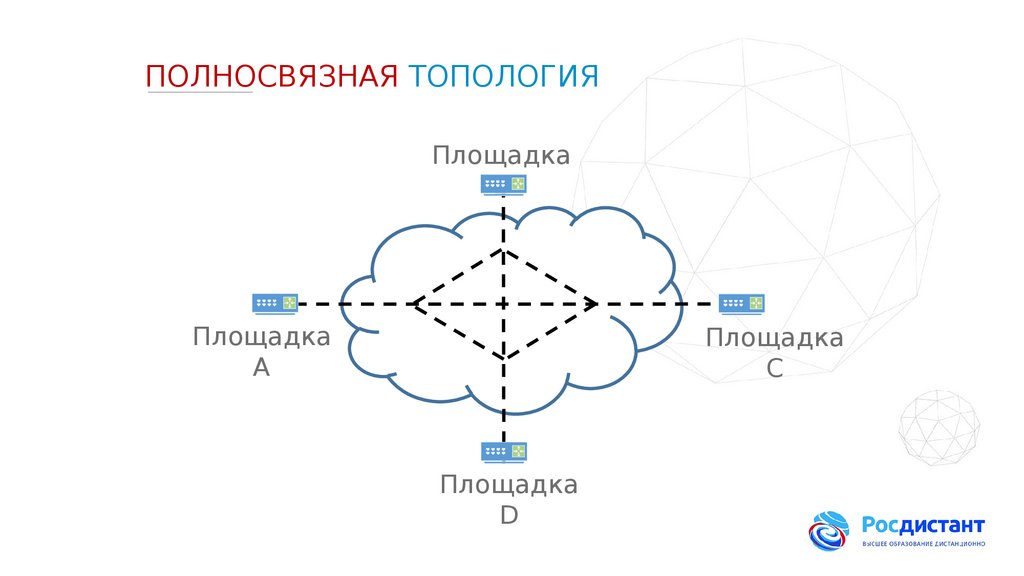

в реальном

времени

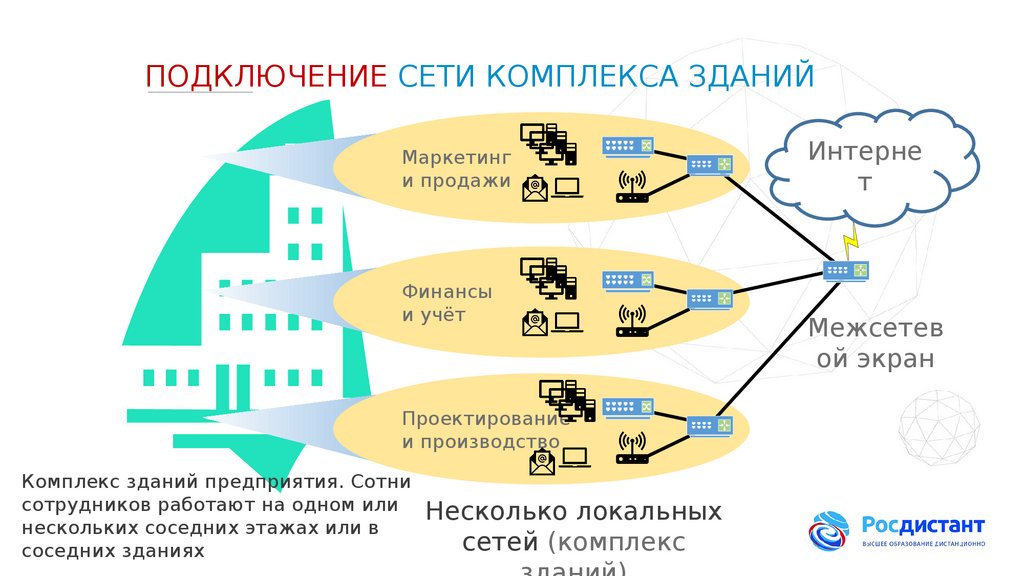

TCP

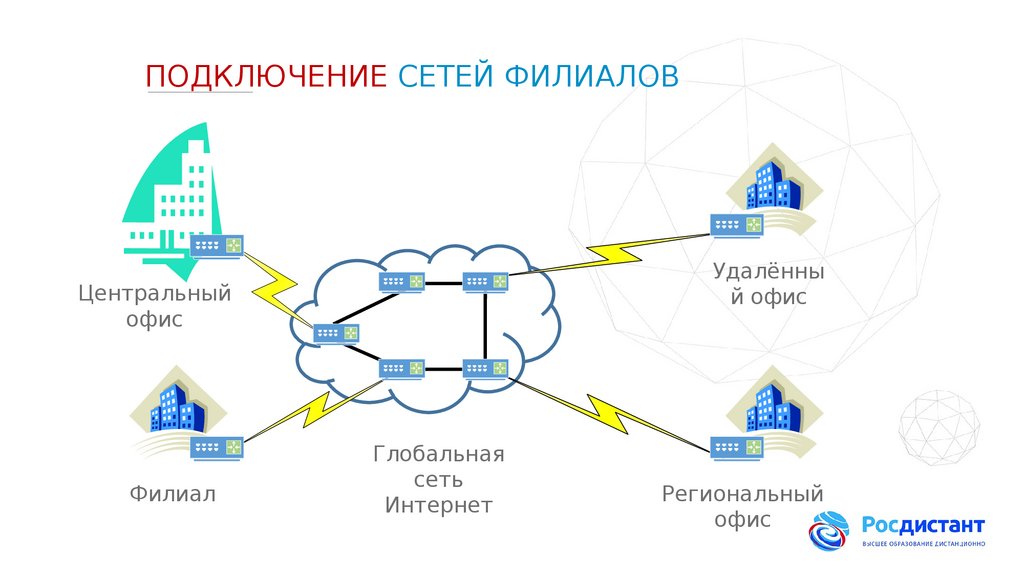

Требования к протоколу:

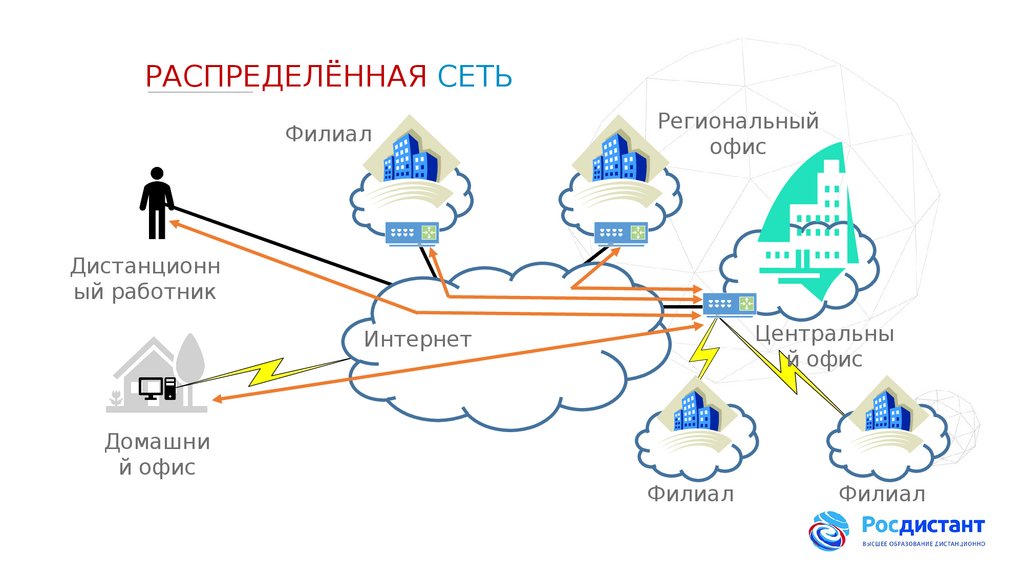

надёжность

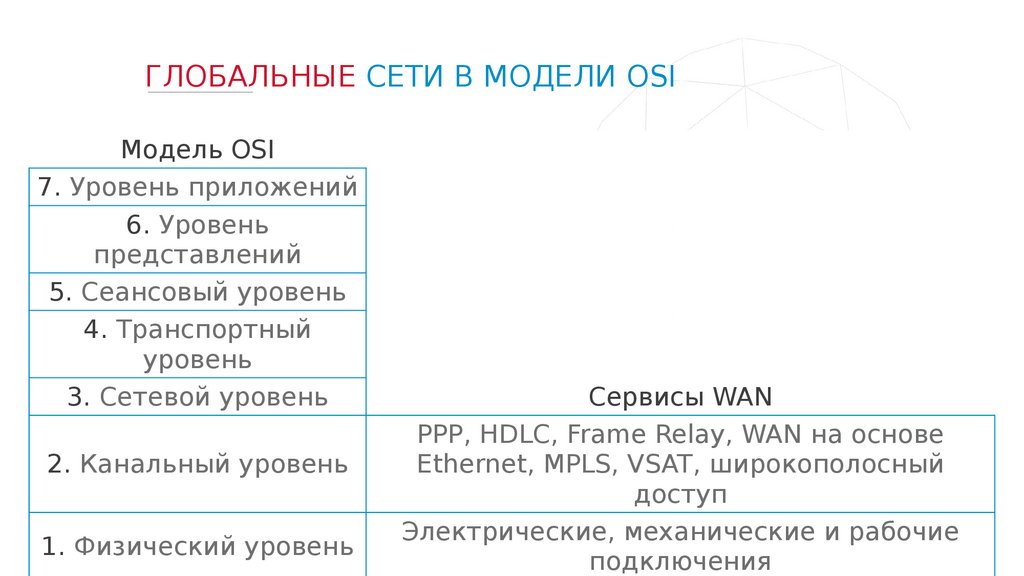

подтверждение данных

повторная отправка

потерянных данных

доставка данных в порядке их

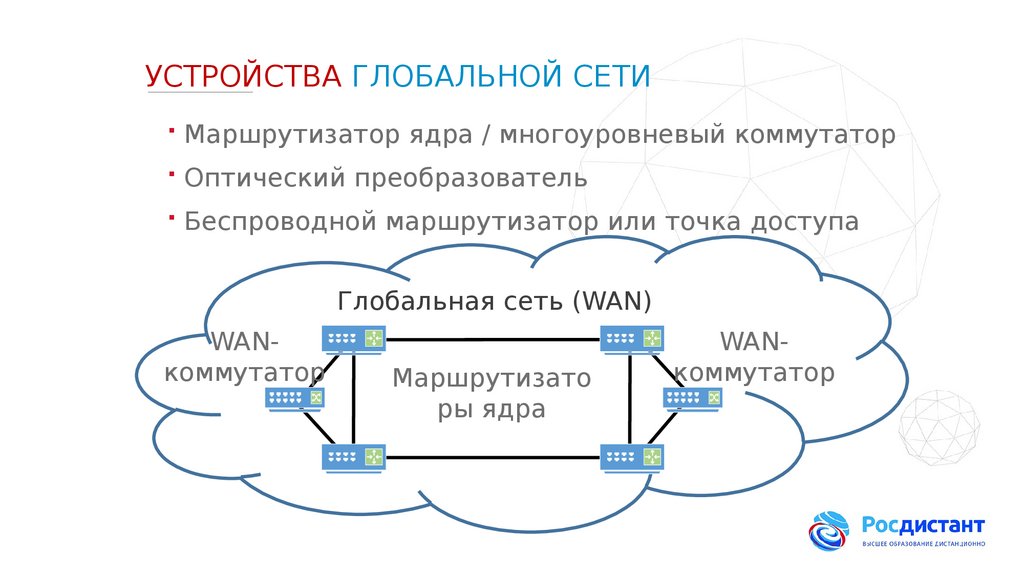

отправки

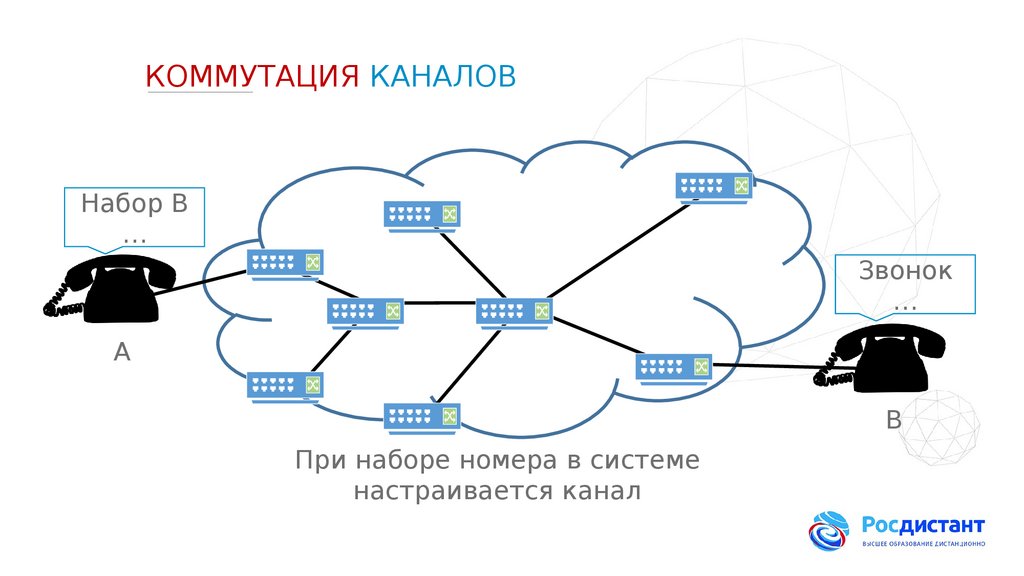

SMTP/POP

(электронная

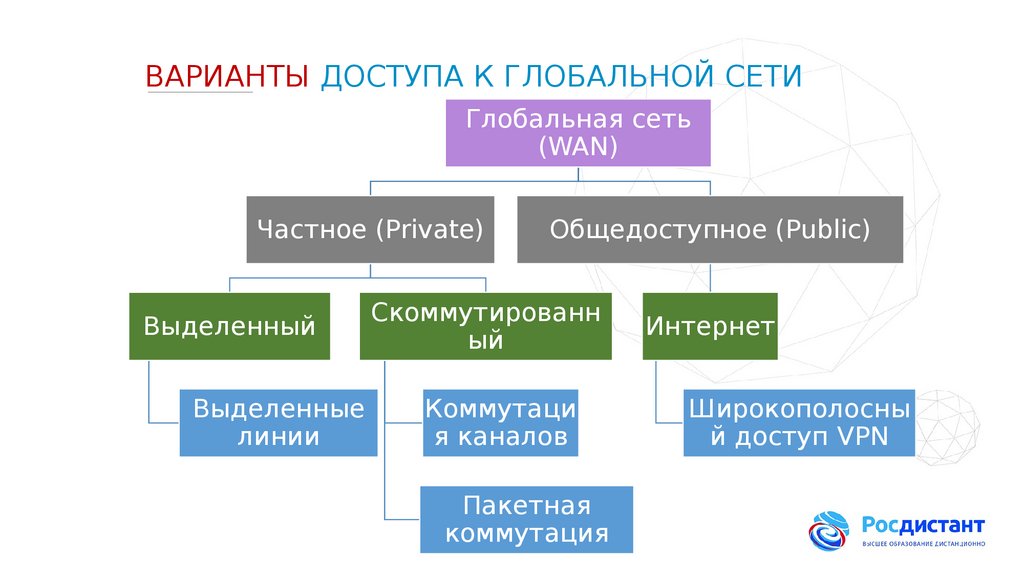

почта)

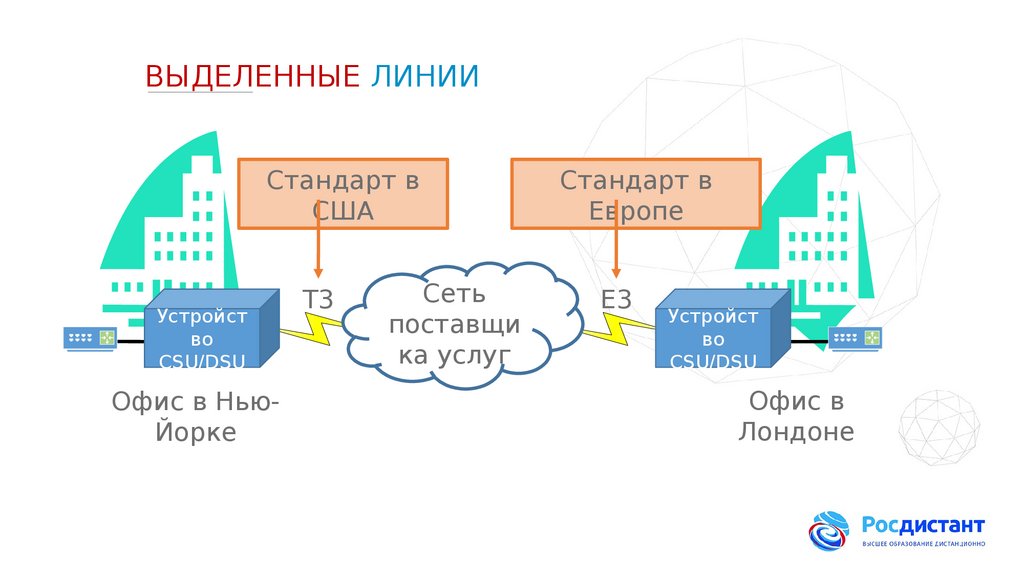

HTTP

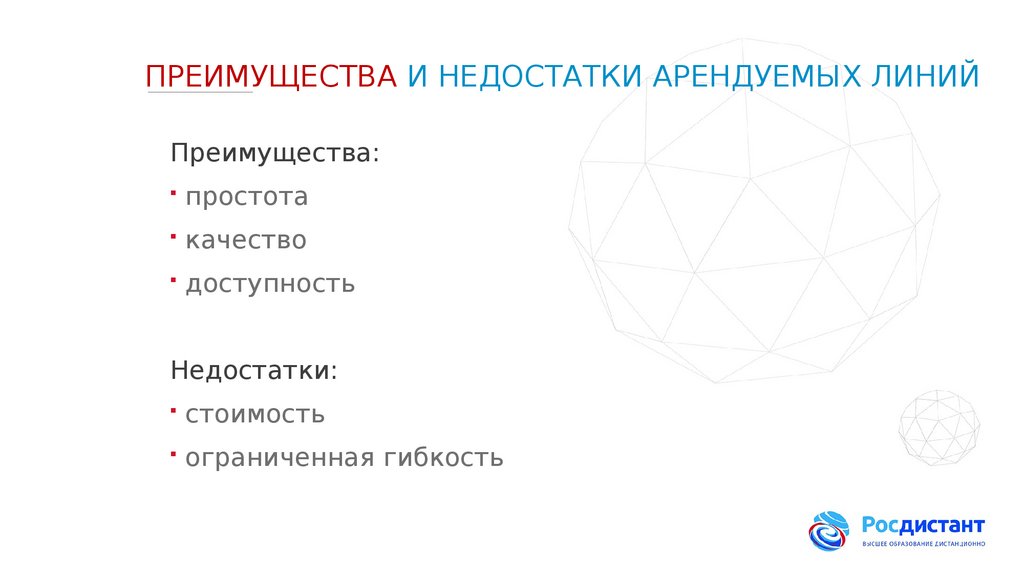

7.

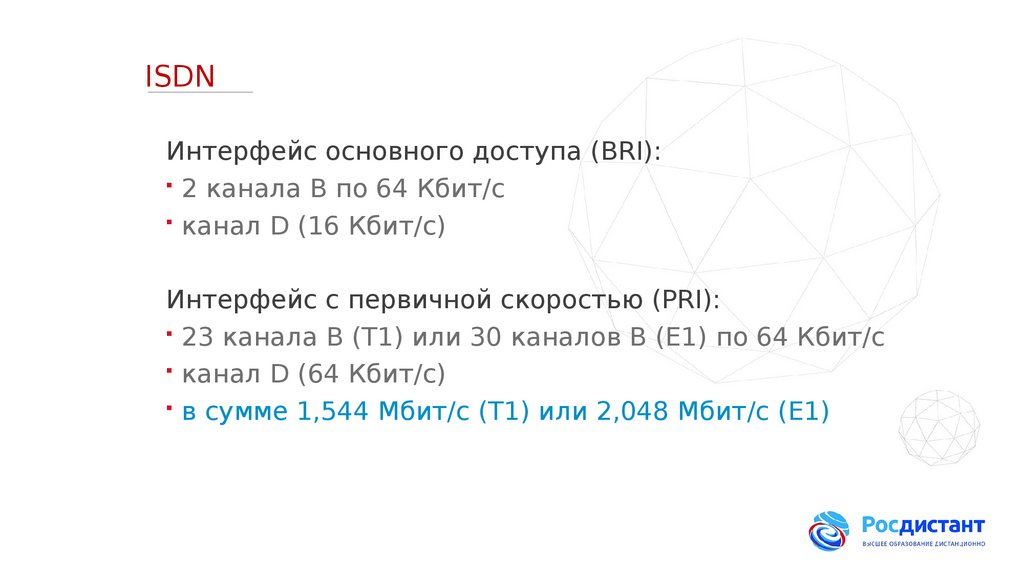

ФУНКЦИИ ПРОТОКОЛА TCPУстановление сессии

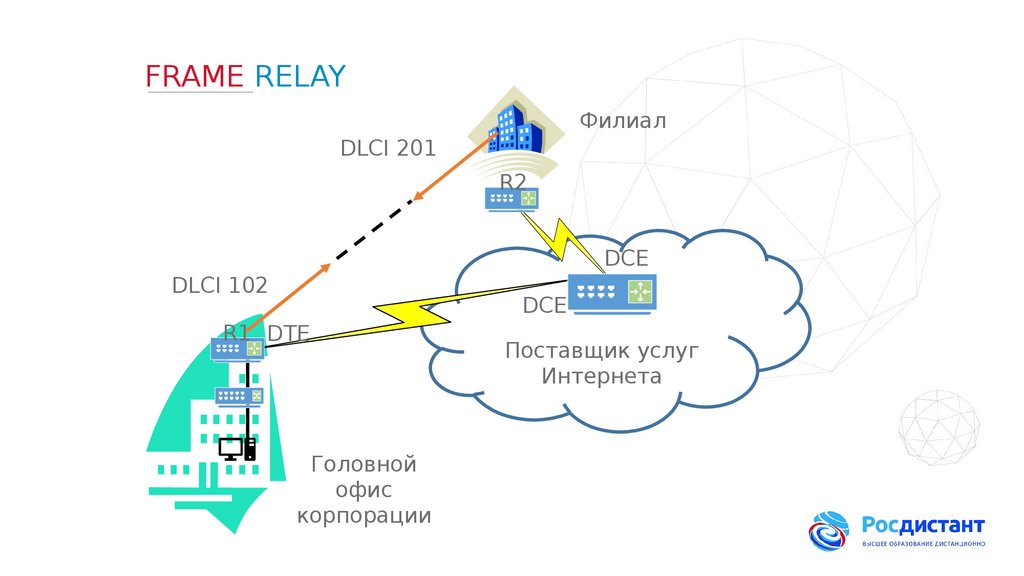

Гарантия надёжной доставки

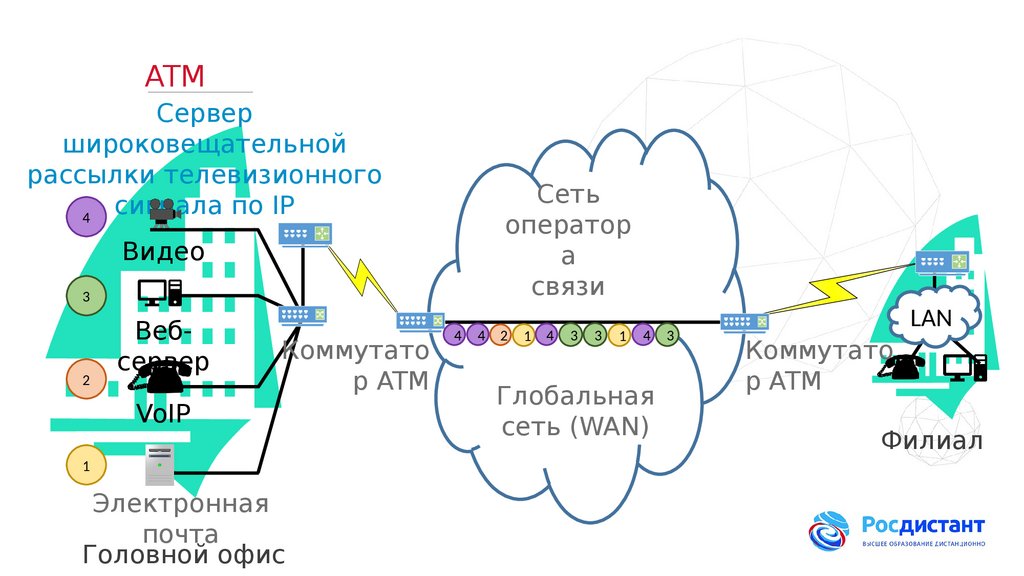

Обеспечение доставки в нужном порядке

Управление потоком передачи данных

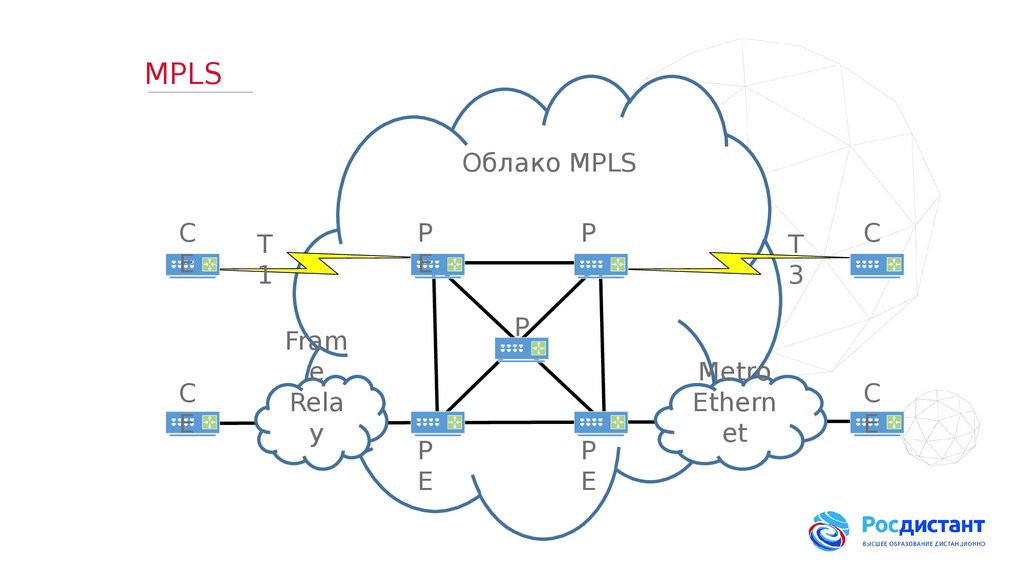

8.

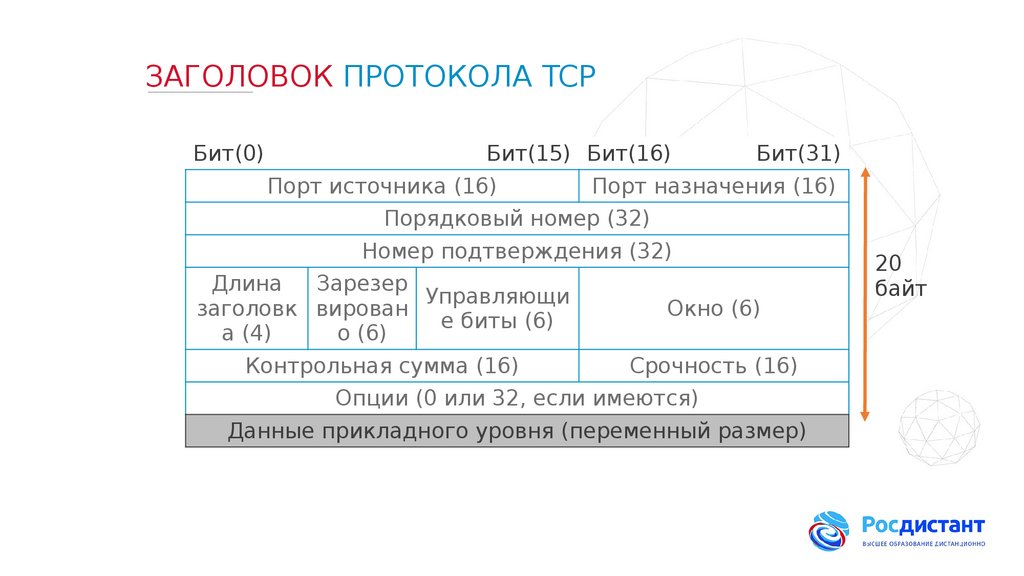

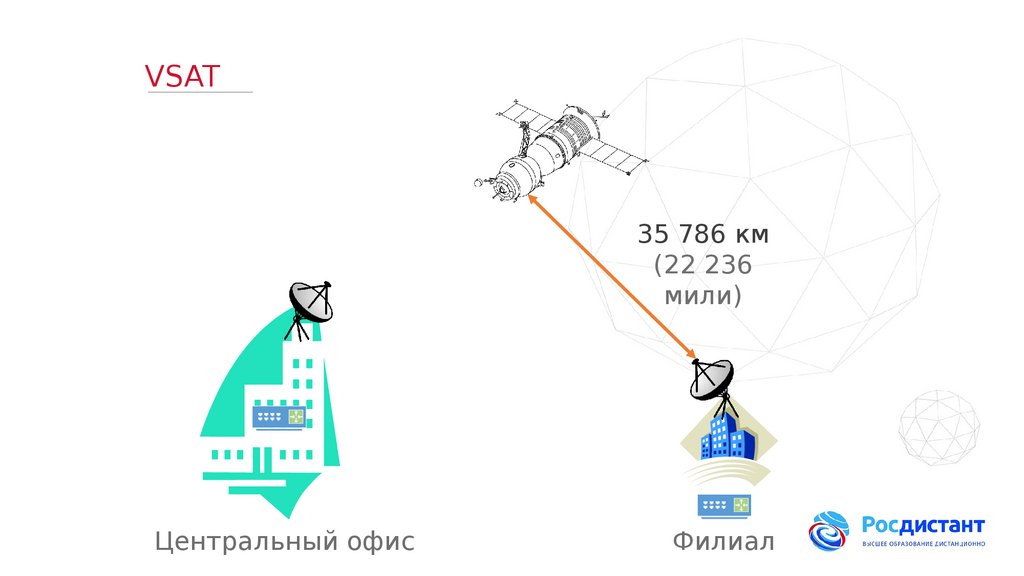

ЗАГОЛОВОК ПРОТОКОЛА TCPБит(0)

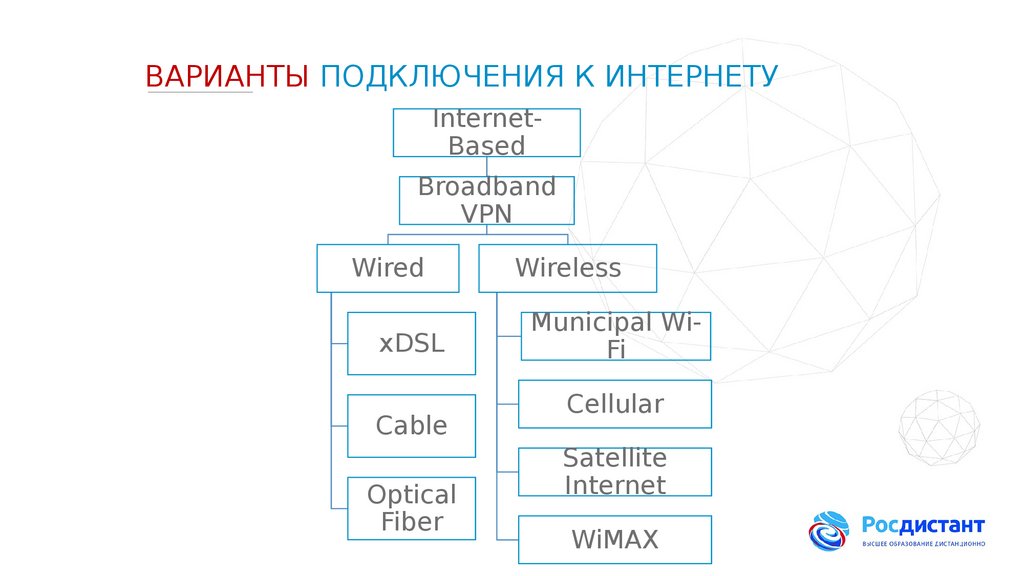

Бит(15) Бит(16)

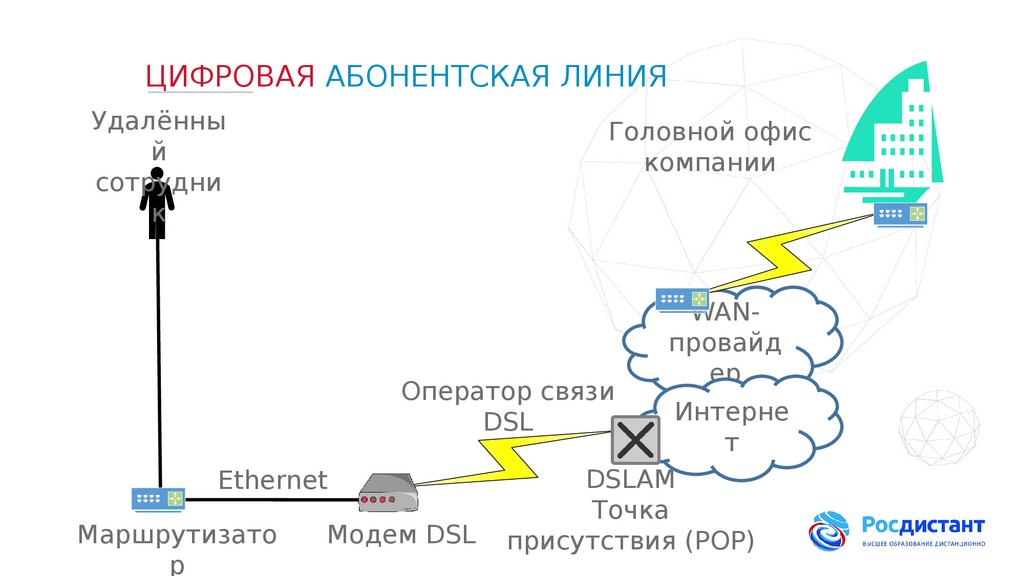

Порт источника (16)

Бит(31)

Порт назначения (16)

Порядковый номер (32)

Номер подтверждения (32)

Длина

Зарезер

Управляющи

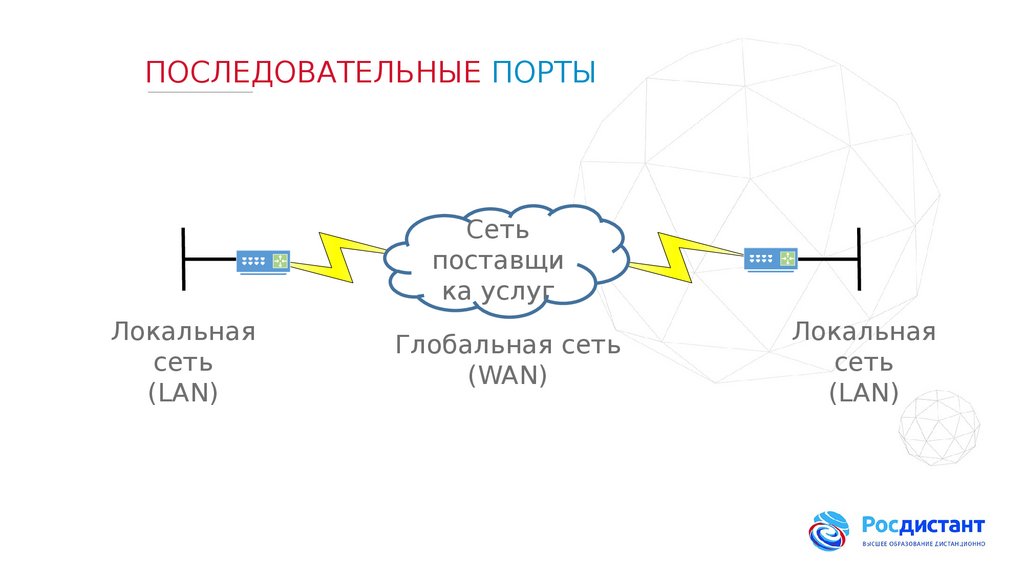

заголовк вирован

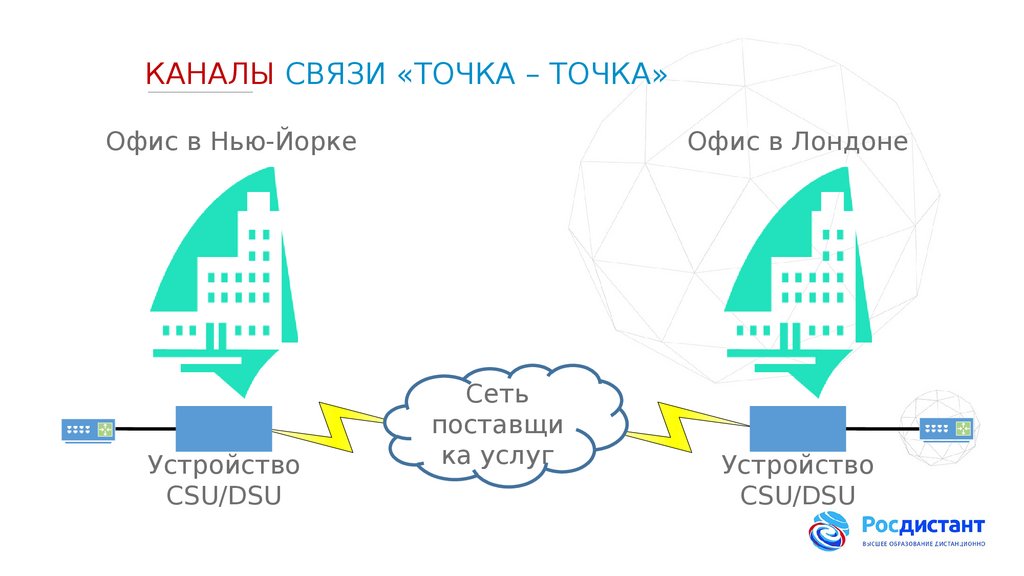

е биты (6)

а (4)

о (6)

Окно (6)

Контрольная сумма (16)

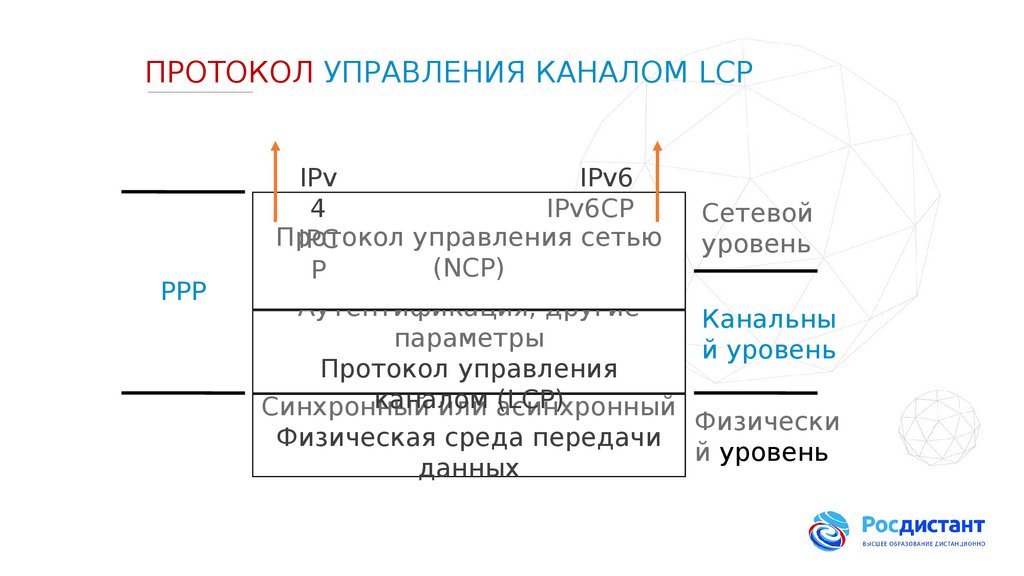

Срочность (16)

Опции (0 или 32, если имеются)

Данные прикладного уровня (переменный размер)

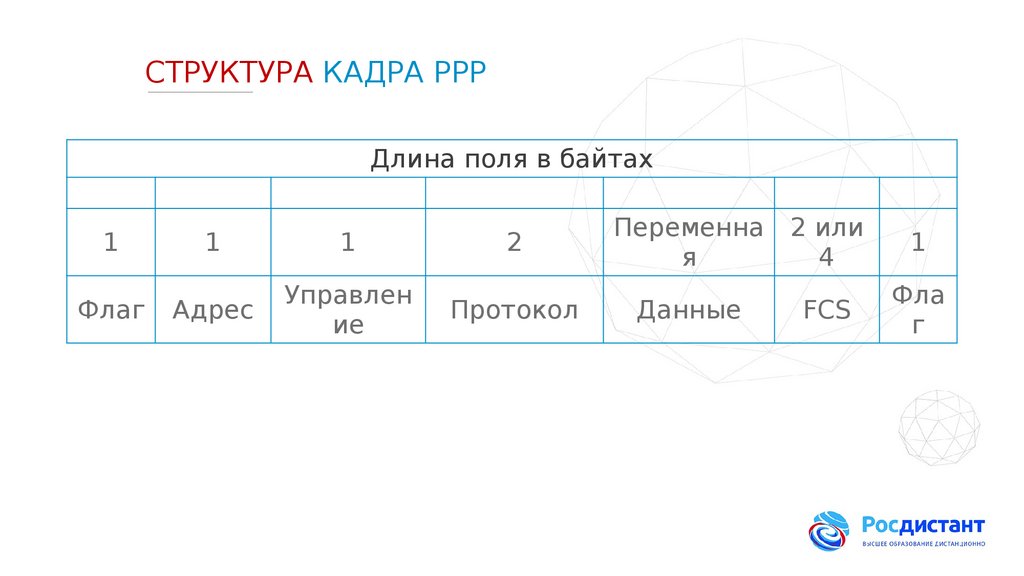

20

байт

9.

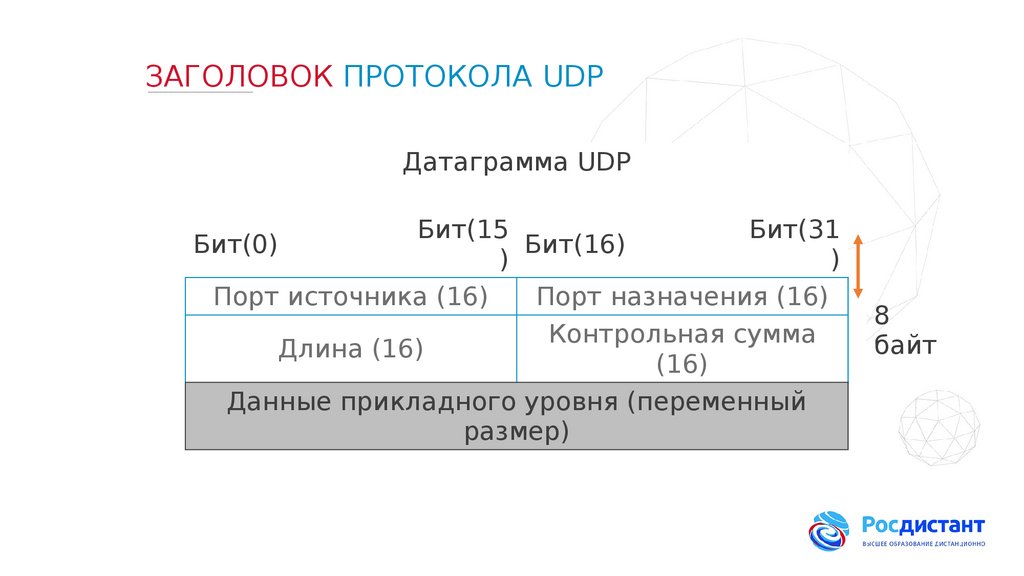

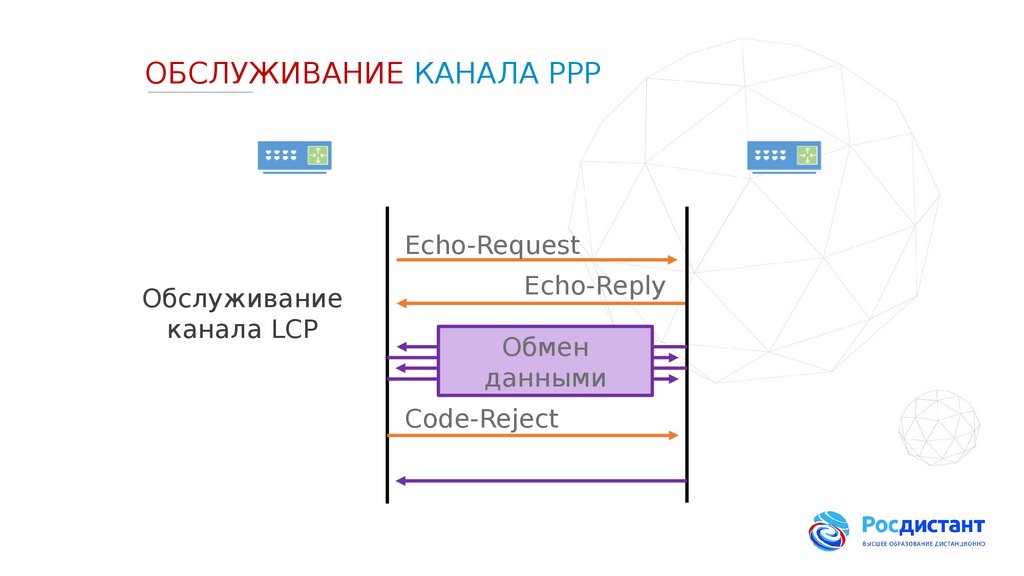

ЗАГОЛОВОК ПРОТОКОЛА UDPДатаграмма UDP

Бит(15

Бит(31

Бит(0)

Бит(16)

)

)

Порт источника (16)

Порт назначения (16)

Контрольная сумма

Длина (16)

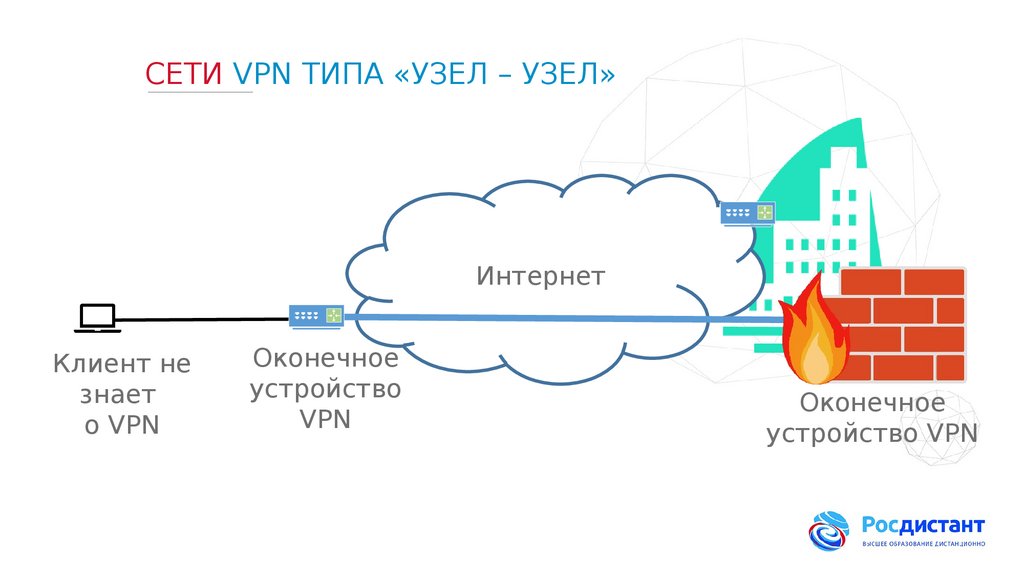

(16)

Данные прикладного уровня (переменный

размер)

8

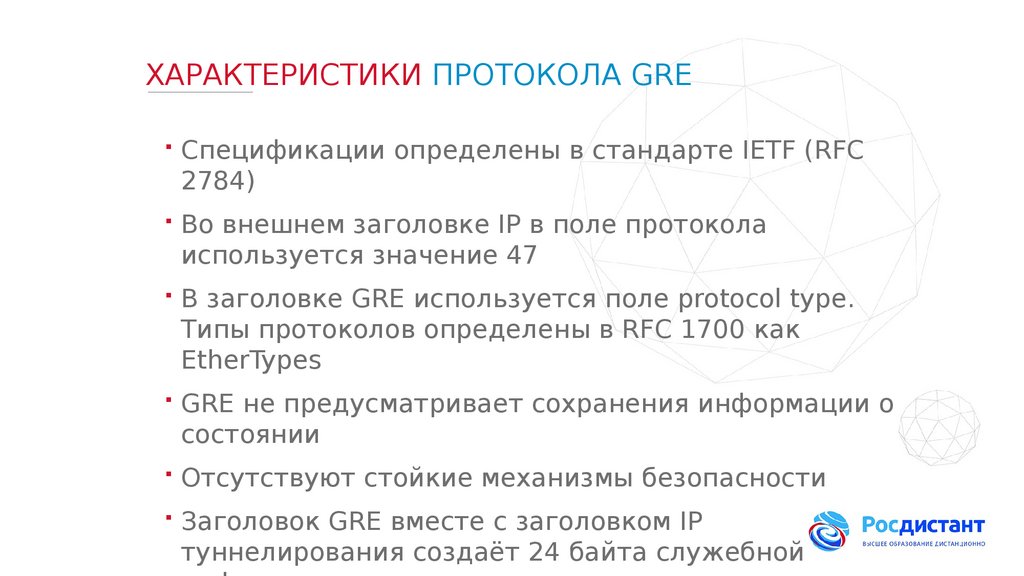

байт

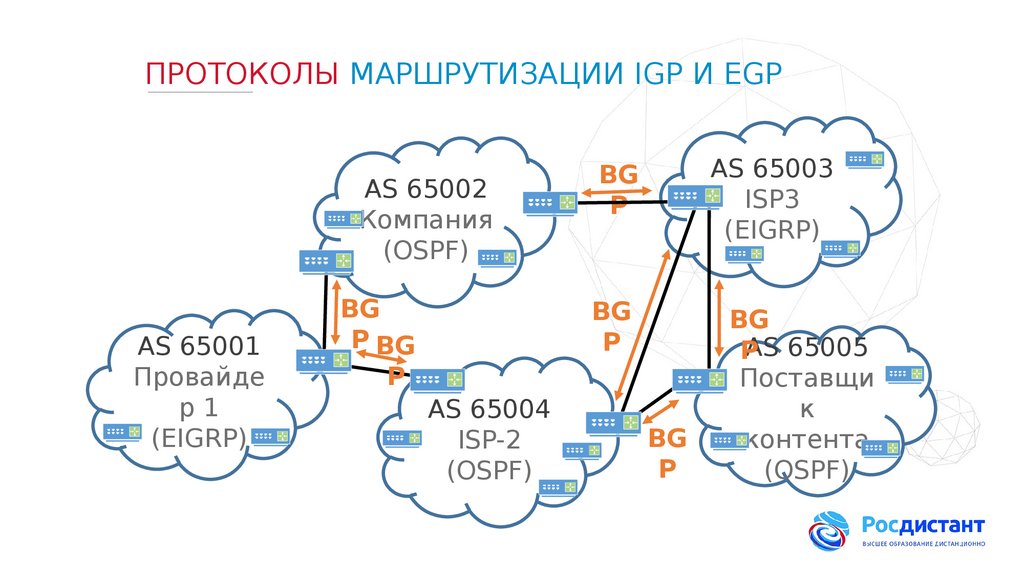

10.

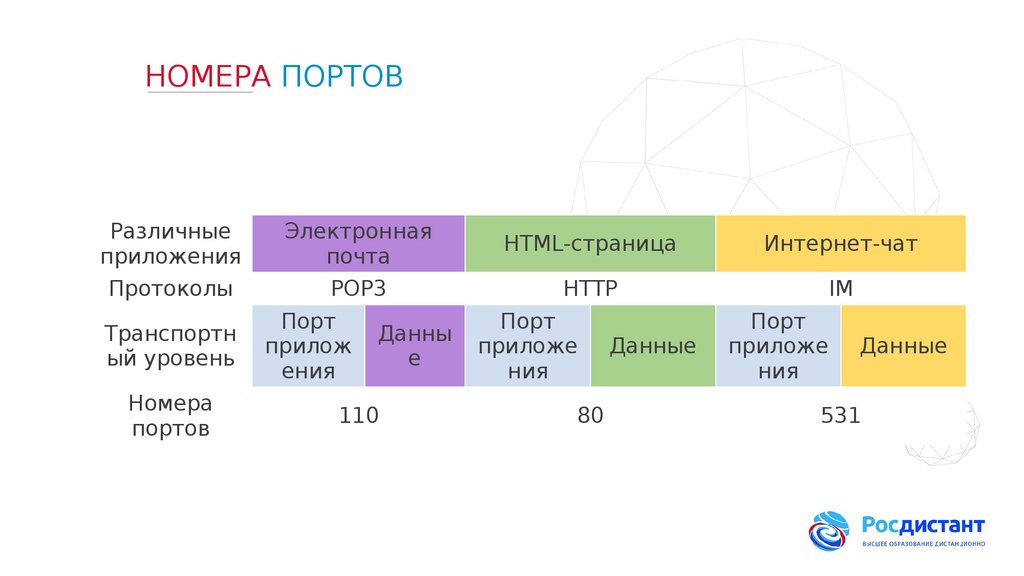

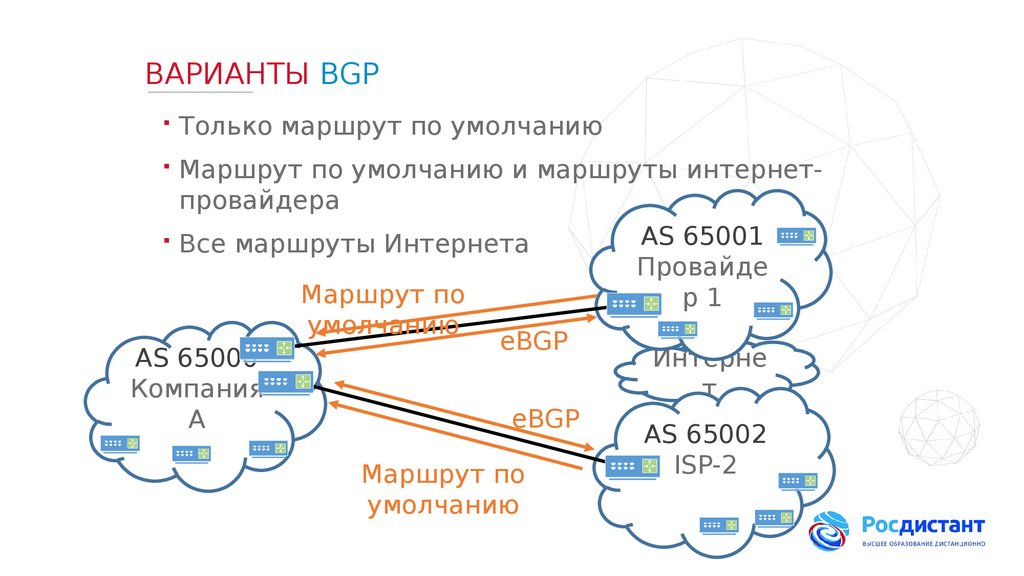

НОМЕРА ПОРТОВРазличные

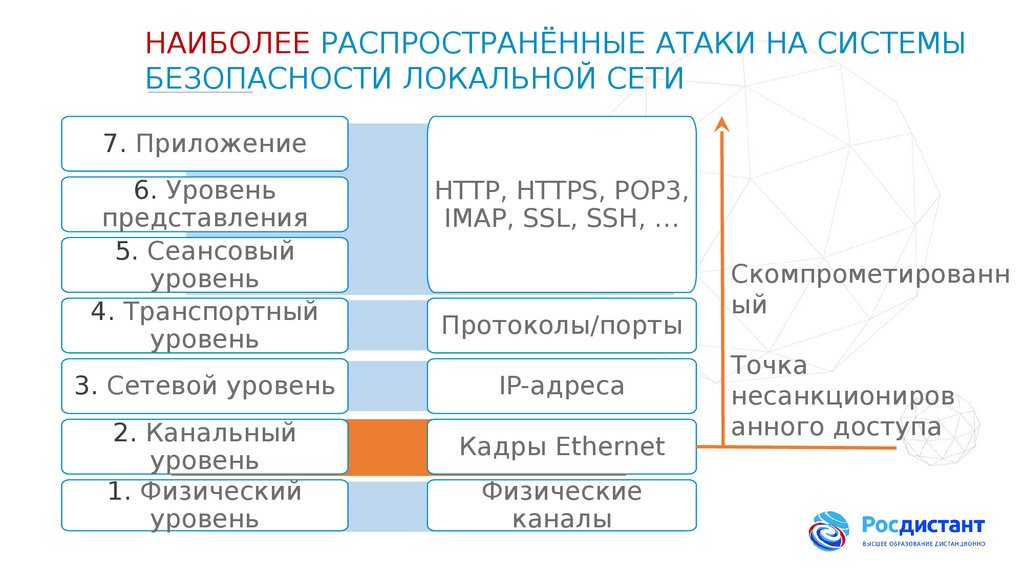

приложения

Электронная

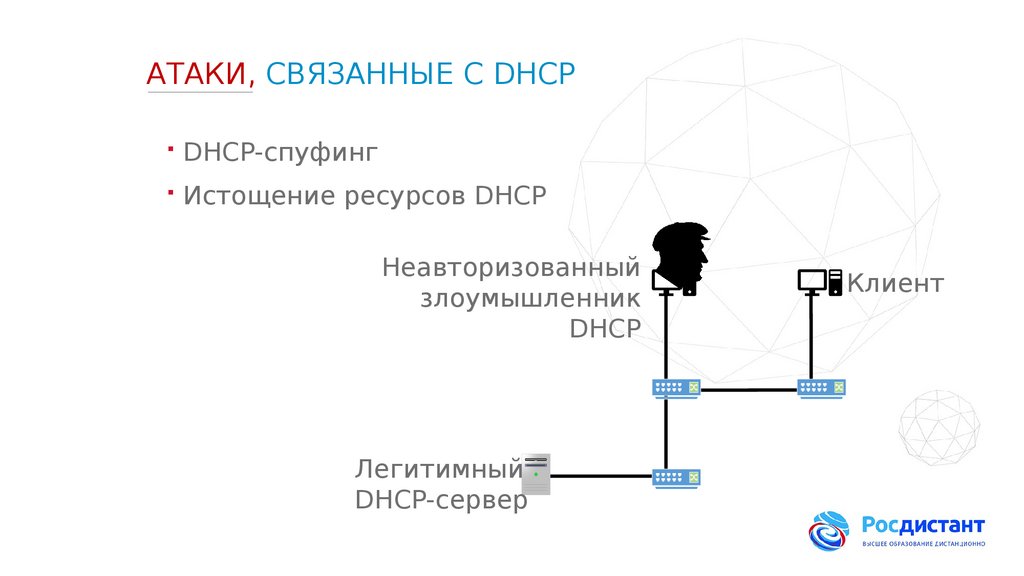

почта

HTML-страница

Интернет-чат

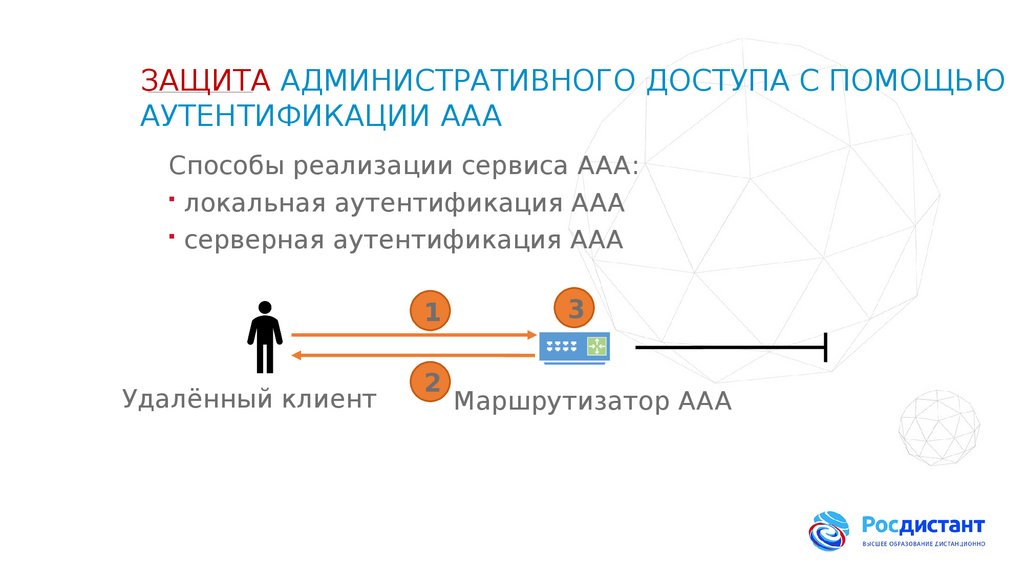

Протоколы

POP3

HTTP

IM

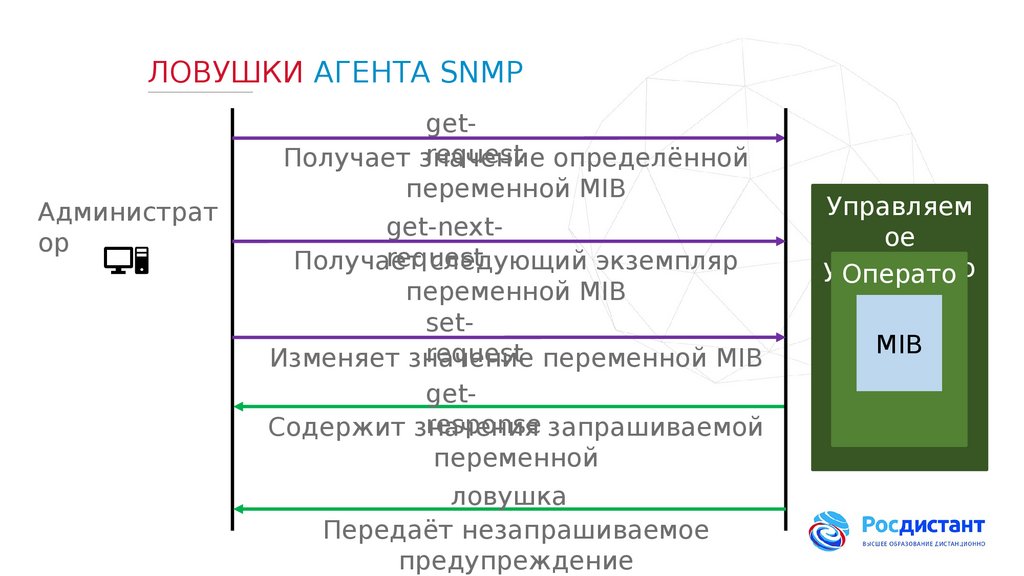

Транспортн

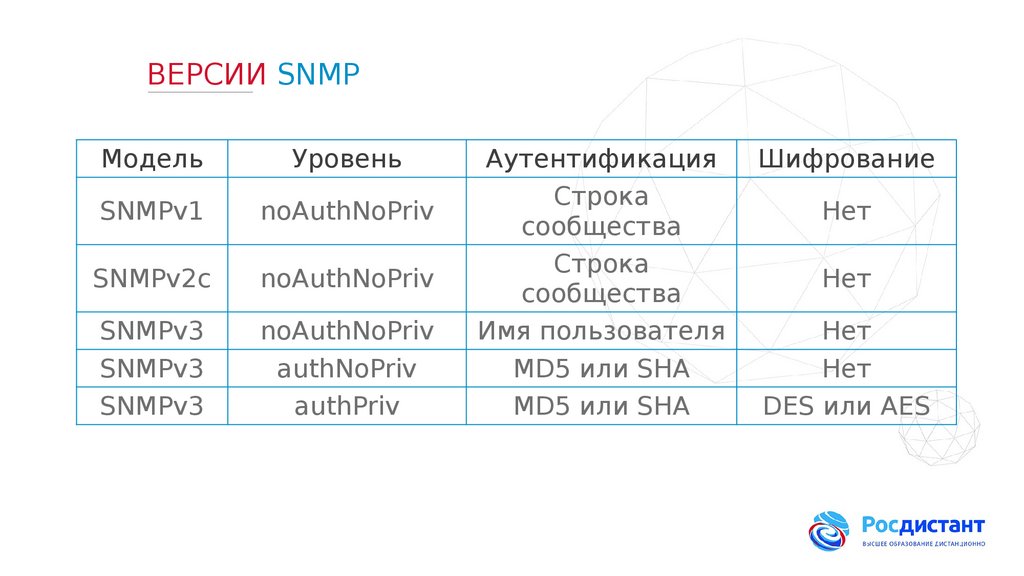

ый уровень

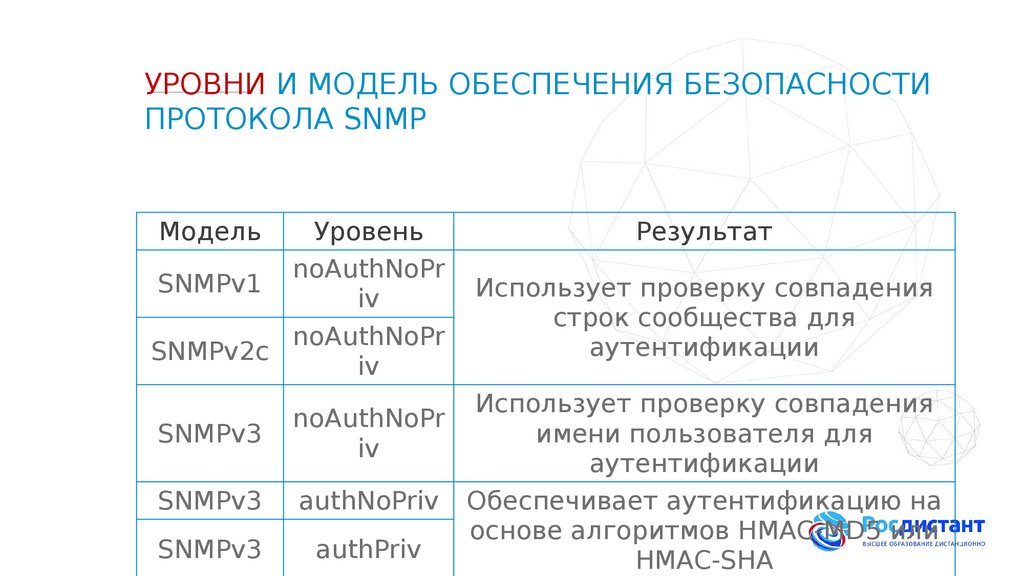

Номера

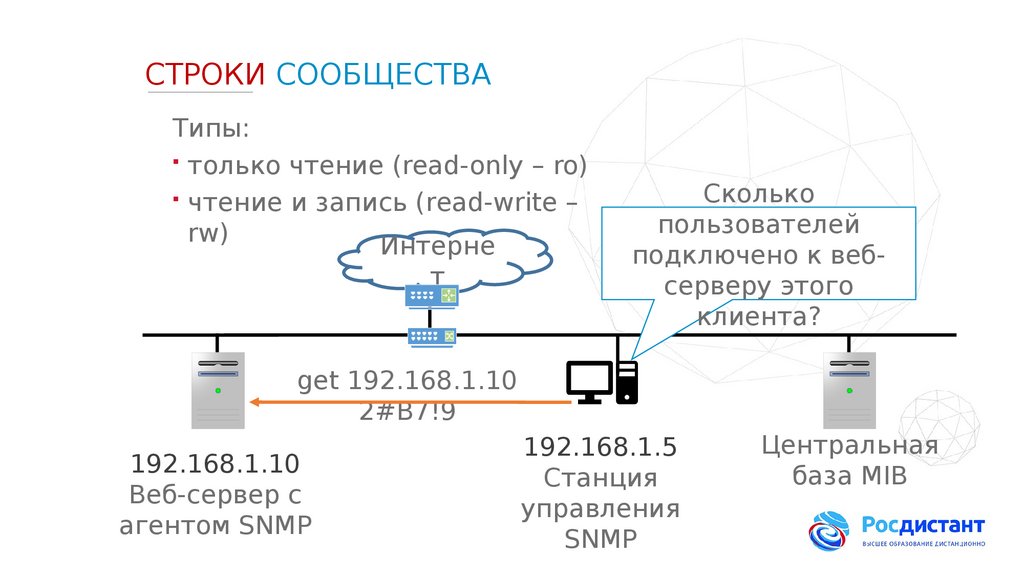

портов

Порт

прилож

ения

Данны

е

110

Порт

приложе

ния

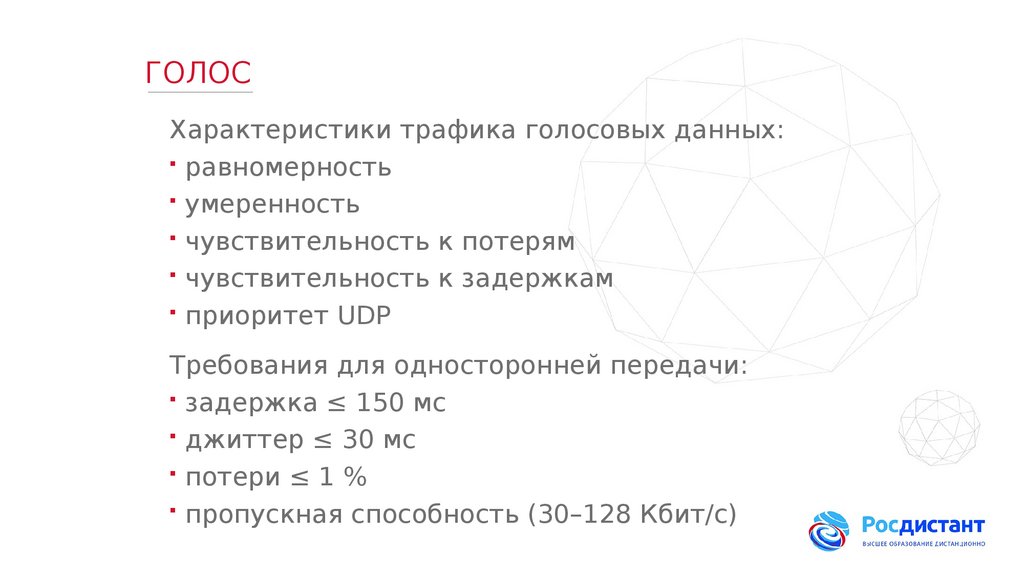

80

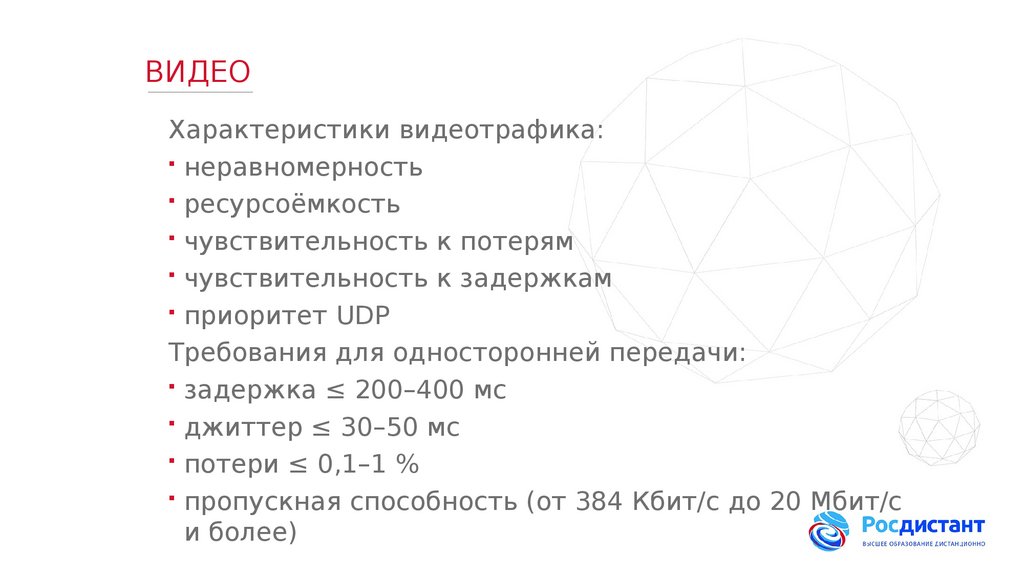

Данные

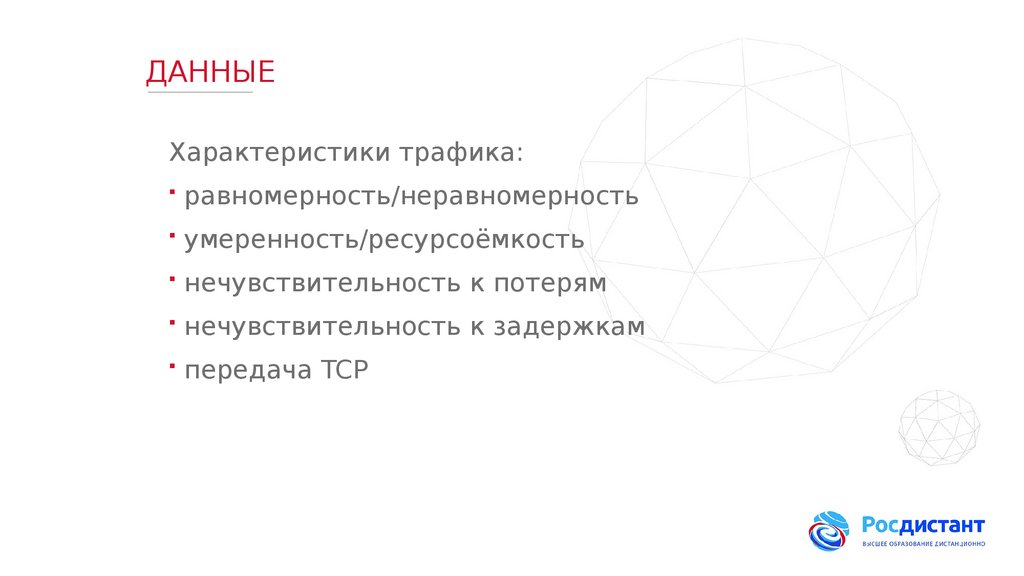

Порт

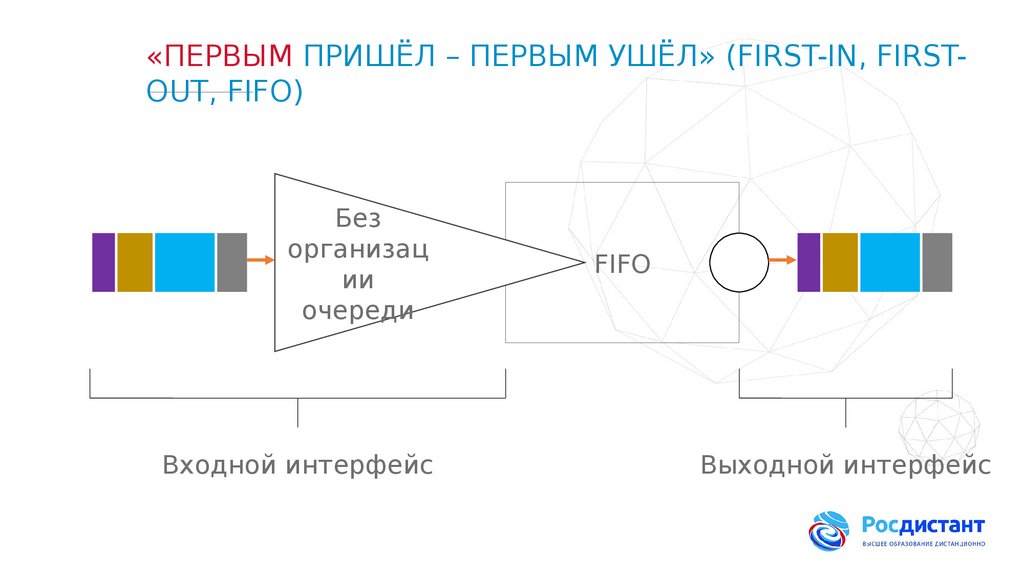

приложе

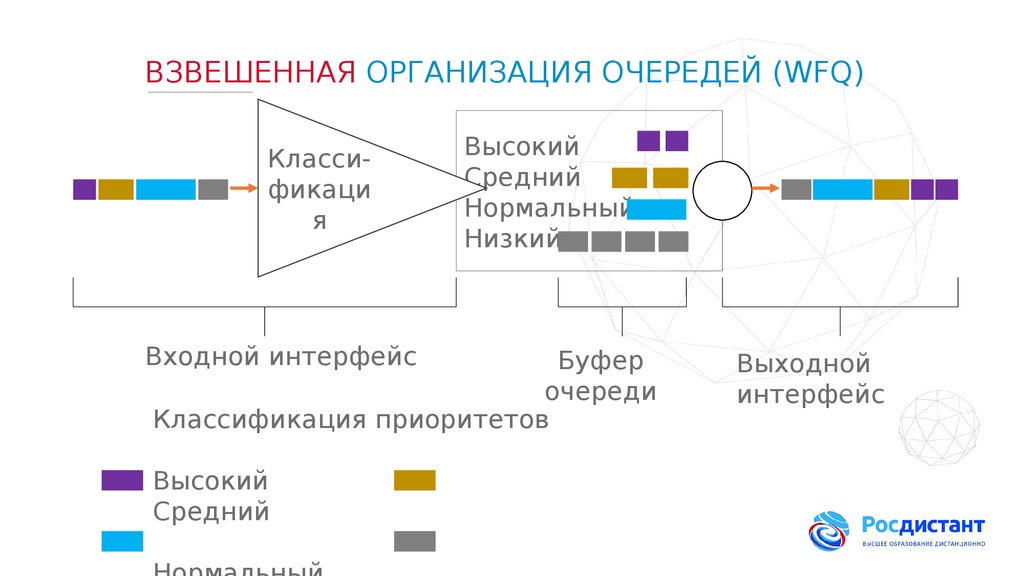

ния

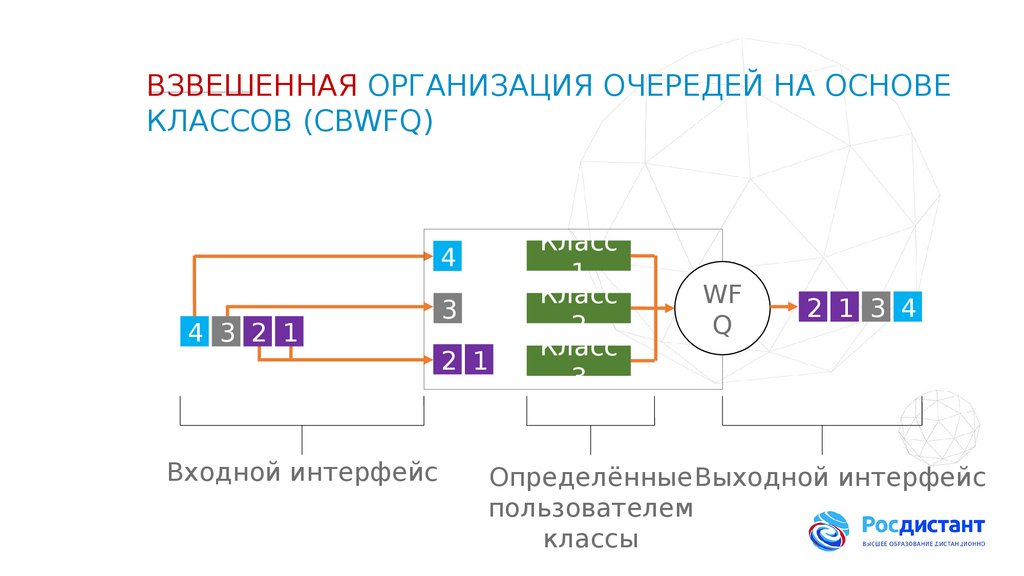

Данные

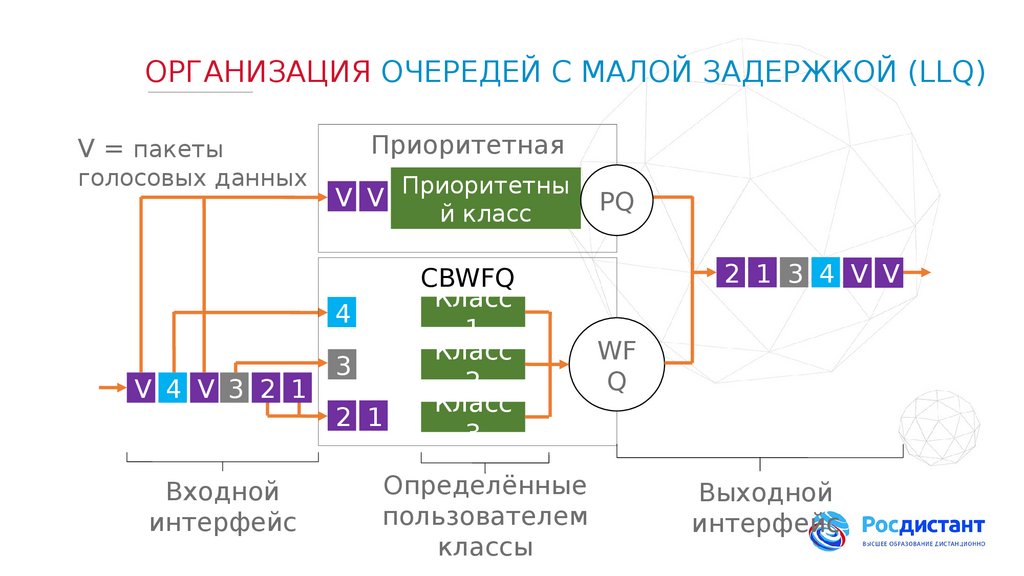

531

11.

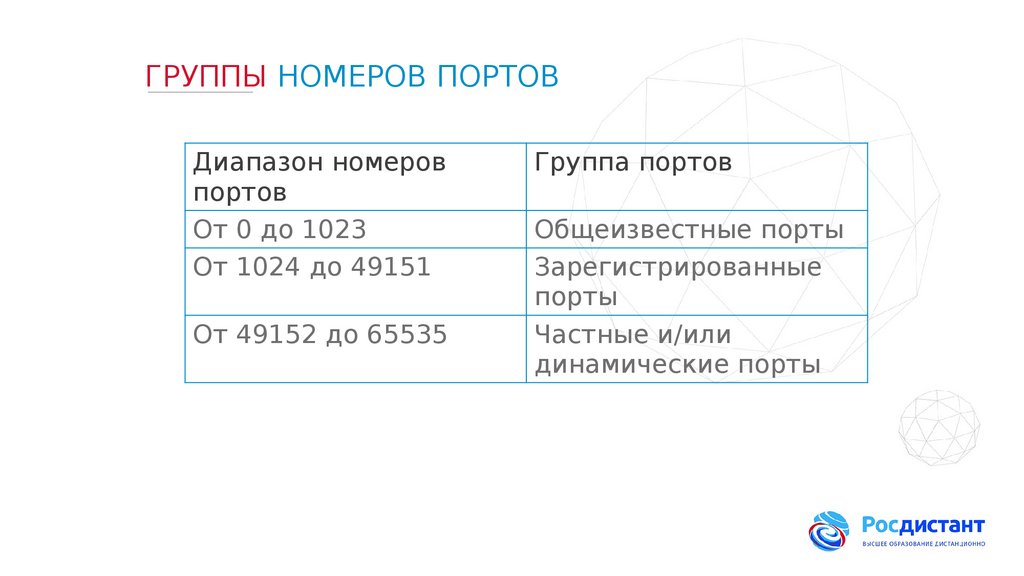

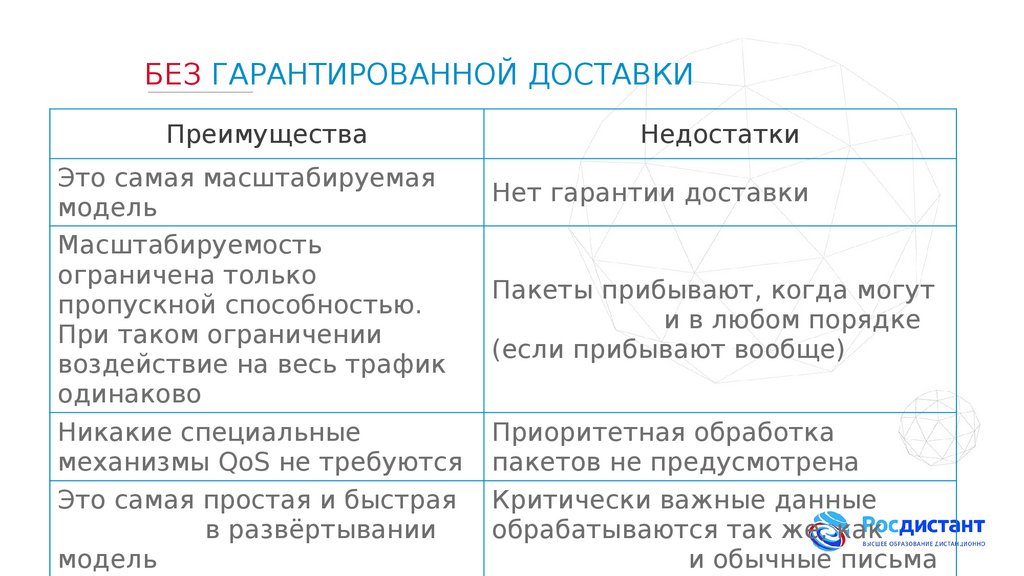

ГРУППЫ НОМЕРОВ ПОРТОВДиапазон номеров

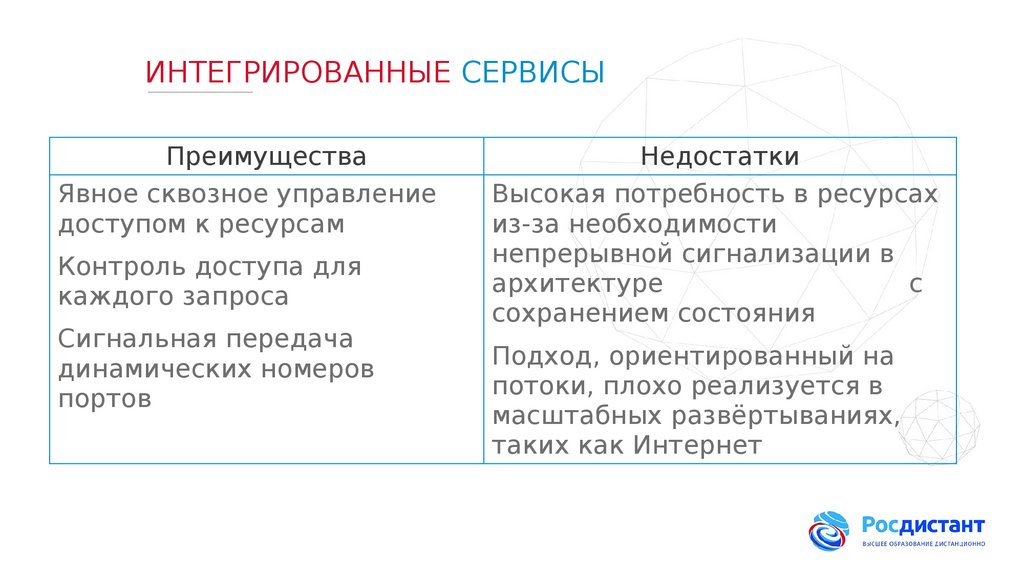

портов

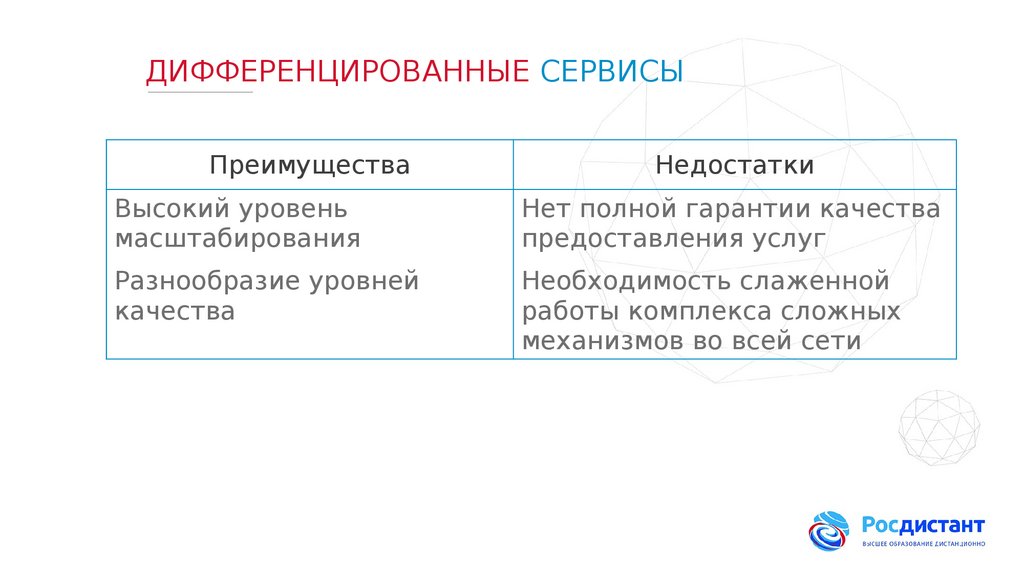

От 0 до 1023

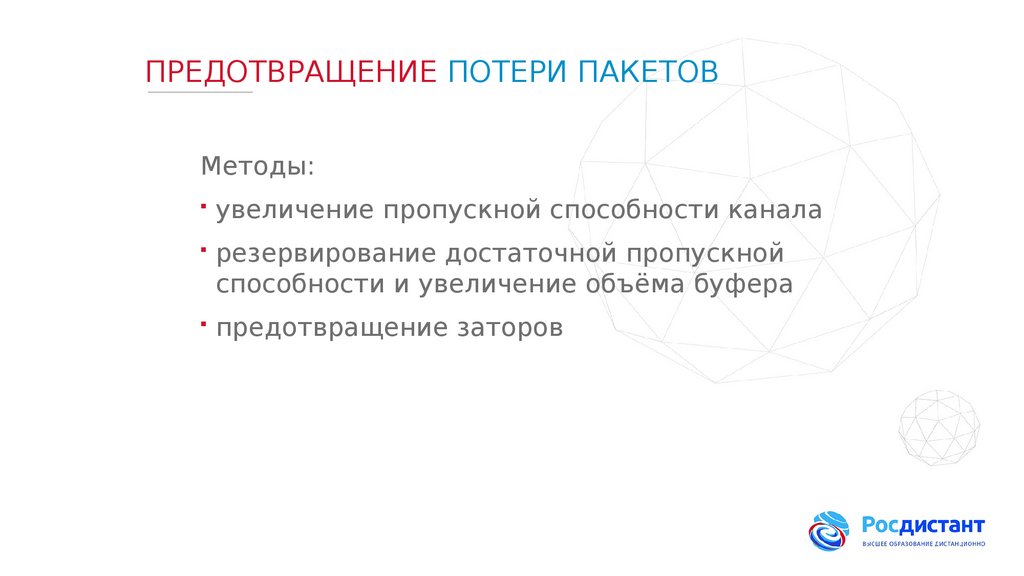

От 1024 до 49151

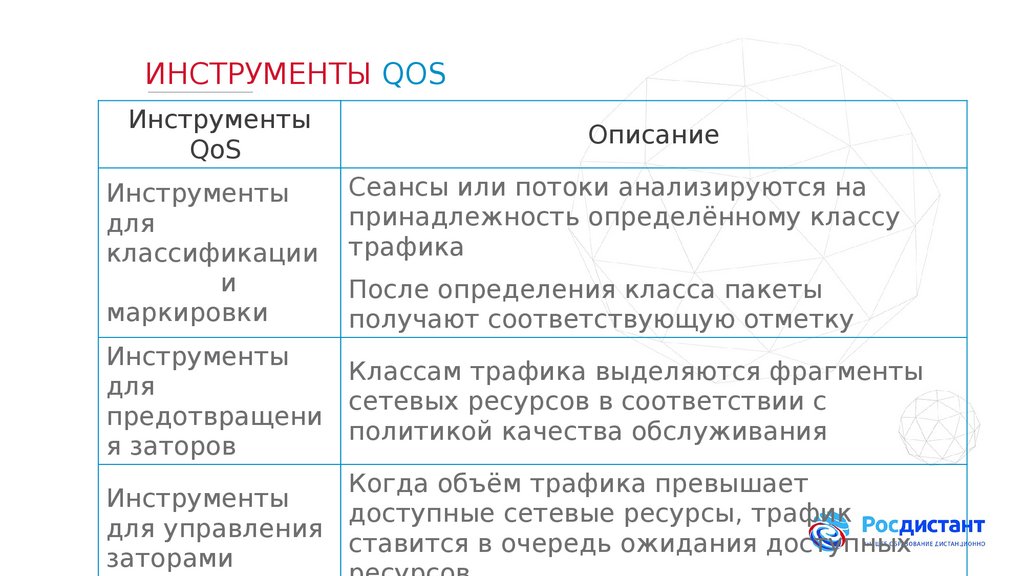

От 49152 до 65535

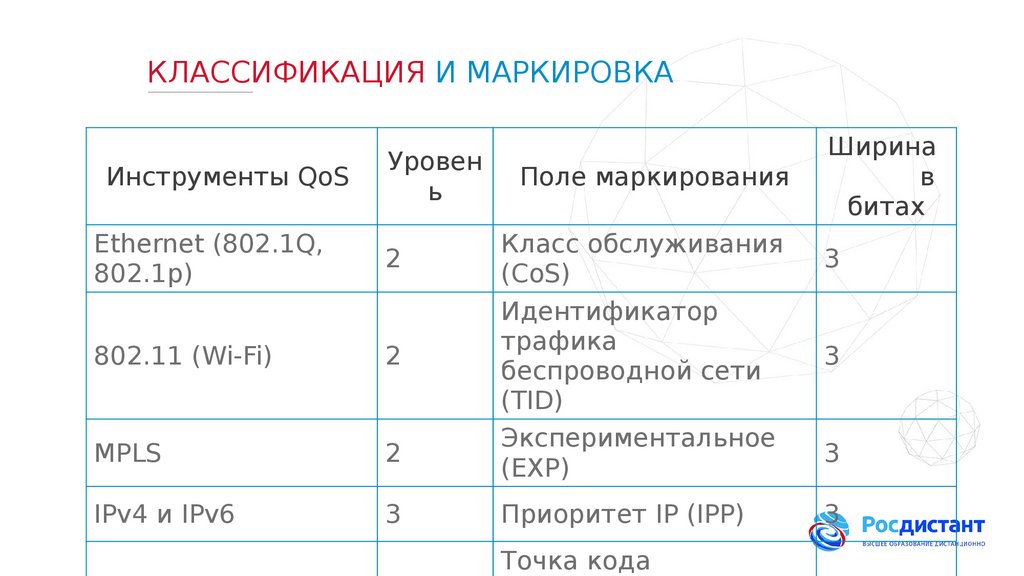

Группа портов

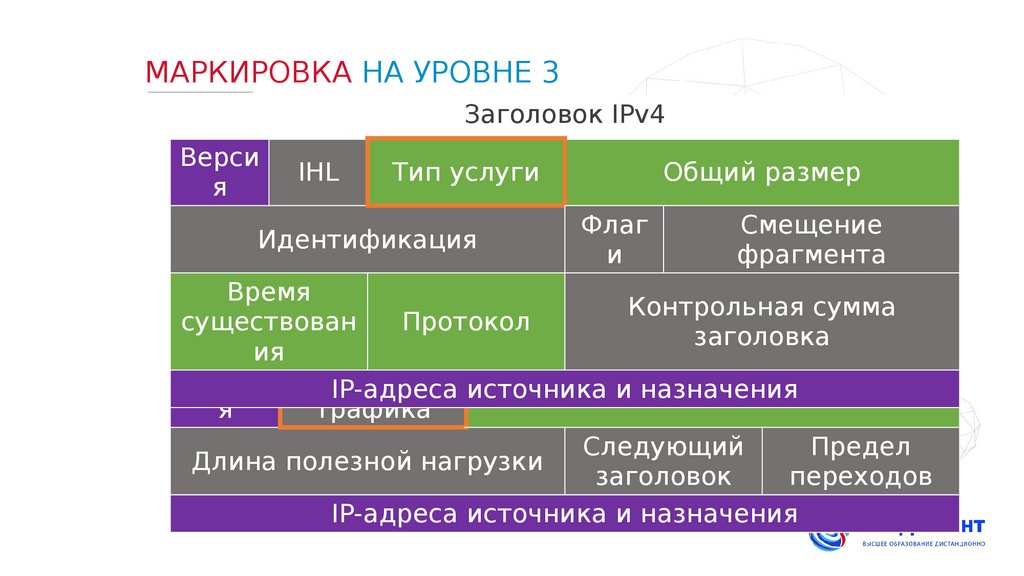

Общеизвестные порты

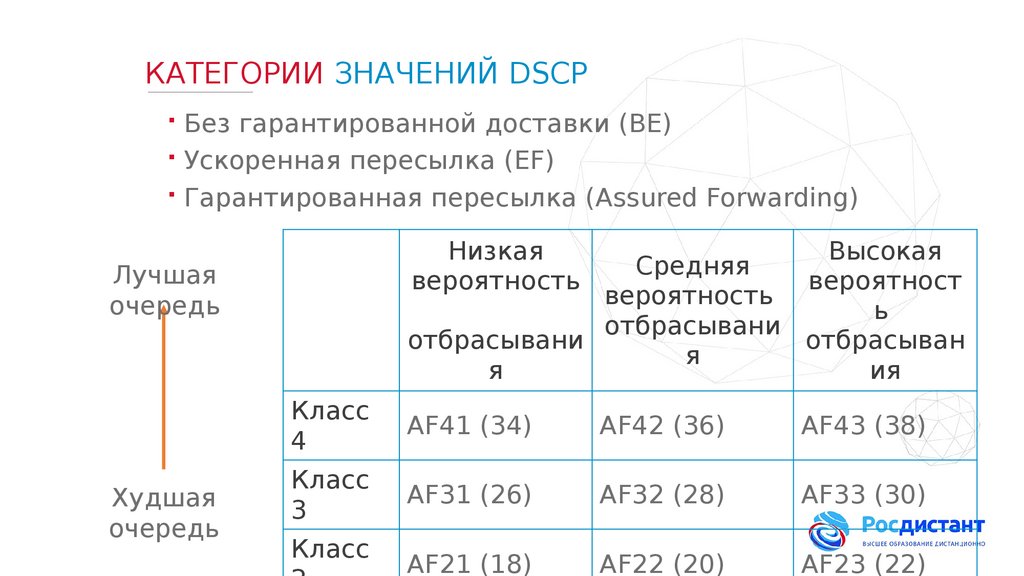

Зарегистрированные

порты

Частные и/или

динамические порты

12.

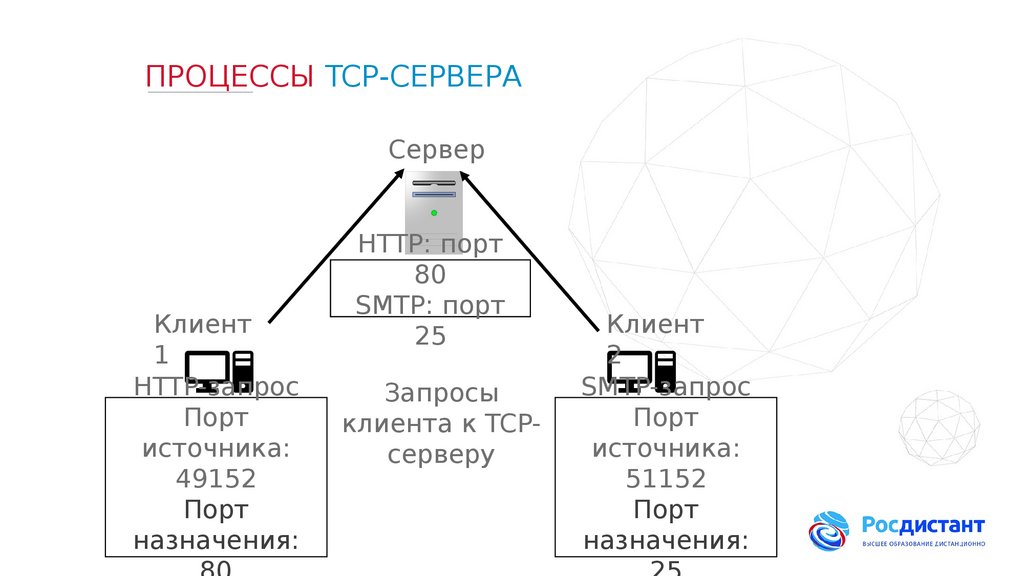

ПРОЦЕССЫ TCP-СЕРВЕРАСервер

Клиент

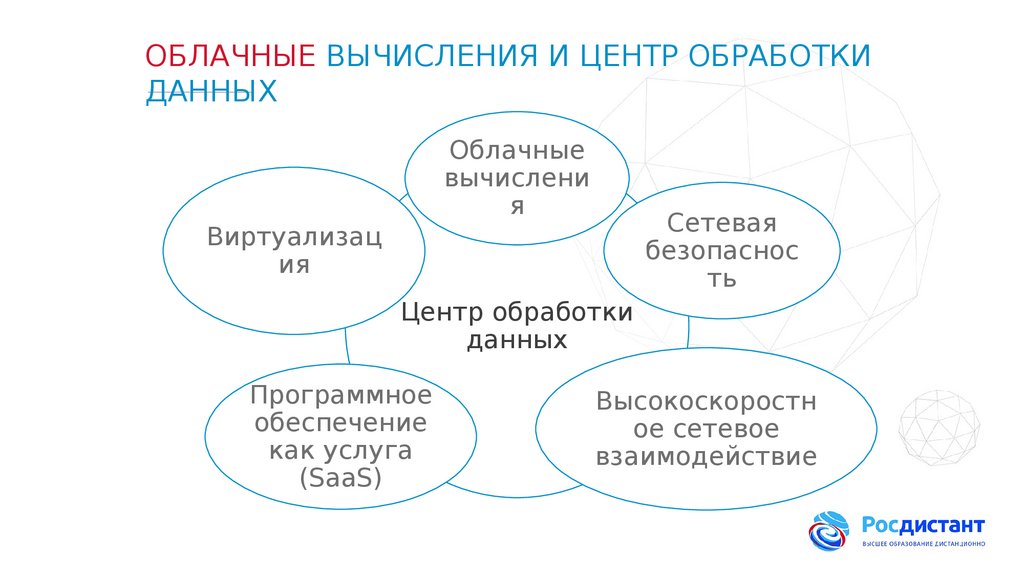

1

HTTP-запрос

Порт

источника:

49152

Порт

назначения:

HTTP: порт

80

SMTP: порт

25

Запросы

клиента к TCPсерверу

Клиент

2

SMTP-запрос

Порт

источника:

51152

Порт

назначения:

13.

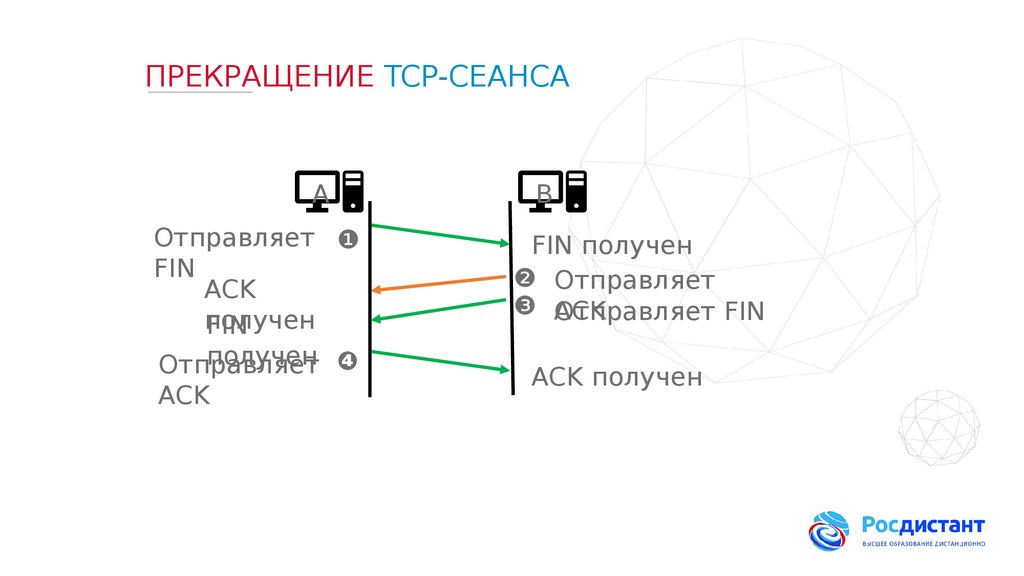

ПРЕКРАЩЕНИЕ TCP-СЕАНСАA

Отправляет ❶

FIN

ACK

получен

FIN

получен ❹

Отправляет

ACK

B

FIN получен

❷ Отправляет

❸ Отправляет

ACK

FIN

ACK получен

14.

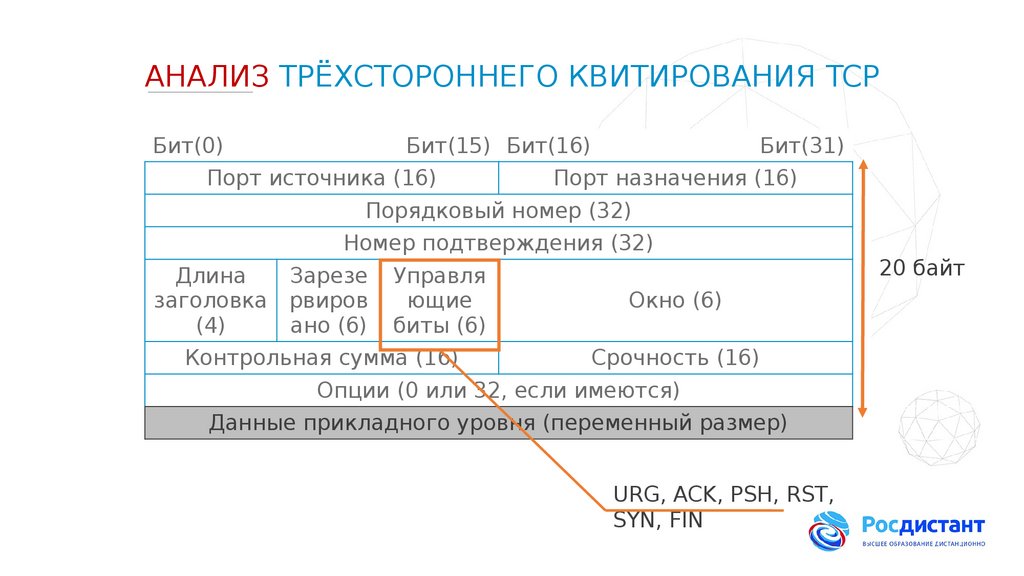

АНАЛИЗ ТРЁХСТОРОННЕГО КВИТИРОВАНИЯ TCPБит(0)

Бит(15) Бит(16)

Порт источника (16)

Бит(31)

Порт назначения (16)

Порядковый номер (32)

Номер подтверждения (32)

Длина

заголовка

(4)

Зарезе

рвиров

ано (6)

Управля

ющие

биты (6)

Контрольная сумма (16)

Окно (6)

Срочность (16)

Опции (0 или 32, если имеются)

Данные прикладного уровня (переменный размер)

URG, ACK, PSH, RST,

SYN, FIN

20 байт

15.

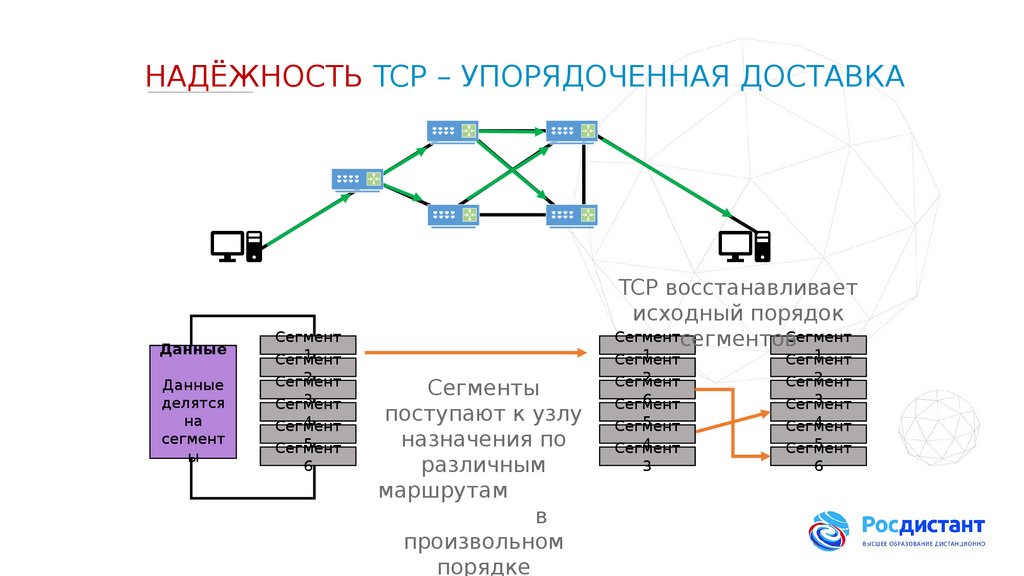

НАДЁЖНОСТЬ TCP – УПОРЯДОЧЕННАЯ ДОСТАВКАДанные

Данные

делятся

на

сегмент

ы

Сегмент

1

Сегмент

2

Сегмент

3

Сегмент

4

Сегмент

5

Сегмент

6

TCP восстанавливает

исходный порядок

Сегментсегментов

Сегмент

Сегменты

поступают к узлу

назначения по

различным

маршрутам

в

произвольном

порядке

1

Сегмент

2

Сегмент

6

Сегмент

5

Сегмент

4

Сегмент

3

1

Сегмент

2

Сегмент

3

Сегмент

4

Сегмент

5

Сегмент

6

16.

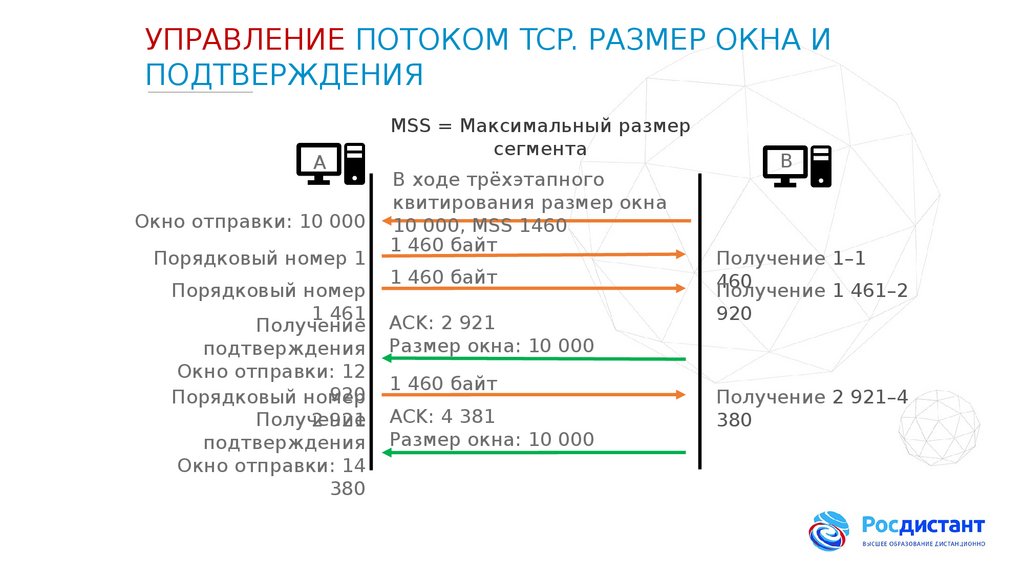

УПРАВЛЕНИЕ ПОТОКОМ TCP. РАЗМЕР ОКНА ИПОДТВЕРЖДЕНИЯ

A

Окно отправки: 10 000

Порядковый номер 1

Порядковый номер

1 461

Получение

подтверждения

Окно отправки: 12

920

Порядковый номер

Получение

2 921

подтверждения

Окно отправки: 14

380

MSS = Максимальный размер

сегмента

В ходе трёхэтапного

квитирования размер окна

10 000, MSS 1460

1 460 байт

1 460 байт

ACK: 2 921

Размер окна: 10 000

1 460 байт

ACK: 4 381

Размер окна: 10 000

B

Получение 1–1

460

Получение 1 461–2

920

Получение 2 921–4

380

17.

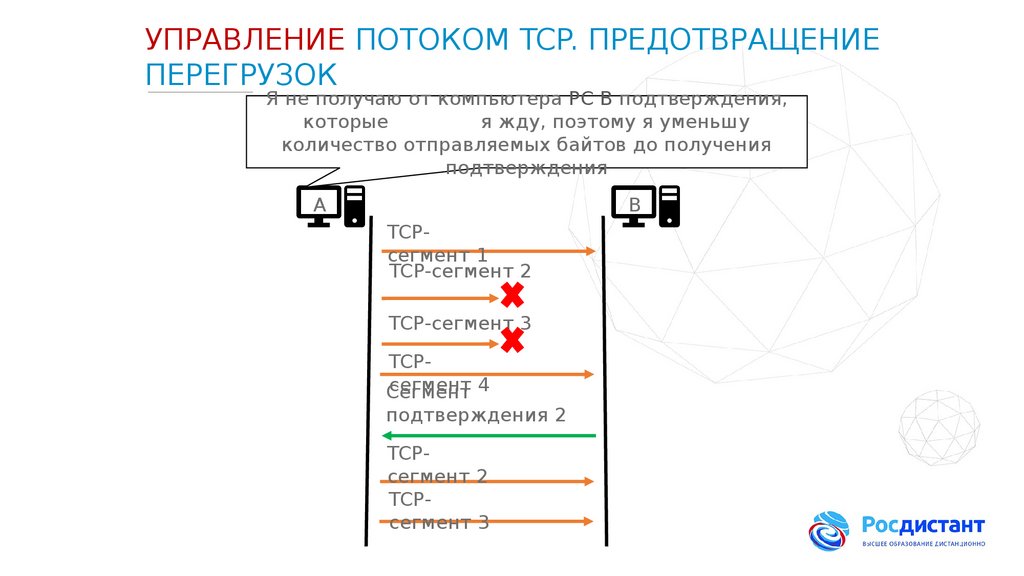

УПРАВЛЕНИЕ ПОТОКОМ TCP. ПРЕДОТВРАЩЕНИЕПЕРЕГРУЗОК

Я не получаю от компьютера PC B подтверждения,

которые

я жду, поэтому я уменьшу

количество отправляемых байтов до получения

подтверждения

A

B

TCPсегмент 1

TCP-сегмент 2

TCP-сегмент 3

TCPсегмент 4

Сегмент

подтверждения 2

TCPсегмент 2

TCPсегмент 3

18.

UDP: НИЗКИЕ НАКЛАДНЫЕ РАСХОДЫ ИЛИНАДЁЖНОСТЬ?

A

Данные

Сеть

Отправите

ль

UDP не устанавливает

соединение перед

отправкой данных

B

Получател

ь

19.

ПРОЦЕССЫ И ЗАПРОСЫ UDP-СЕРВЕРАСервер

Клиент 1

DNS-запрос

Серверные

приложения

Запросы DNSклиента будут

получены через

порт 53

Запросы RADIUSклиента будут

получены через

Клиент 2

RADIUSзапрос

20.

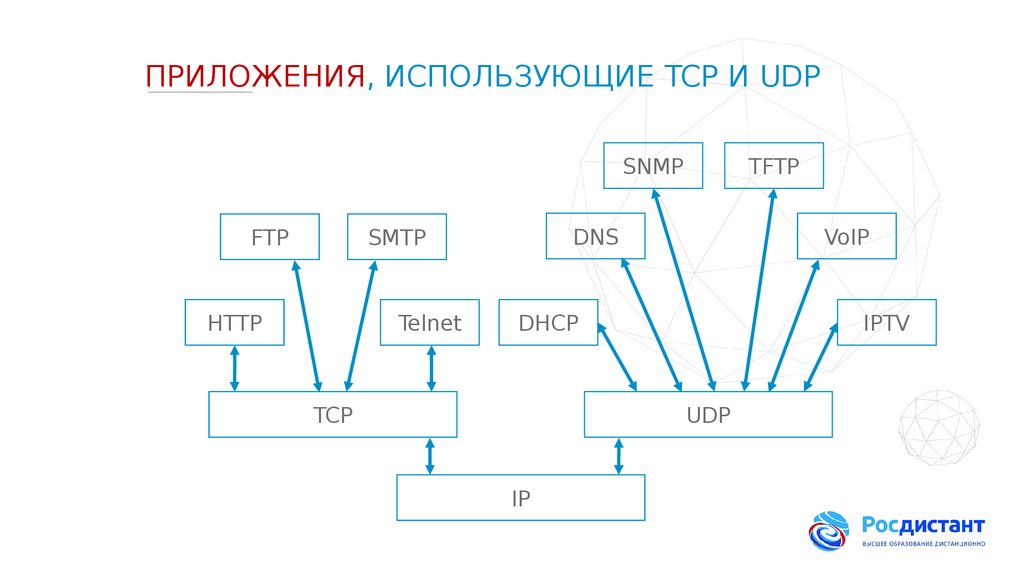

ПРИЛОЖЕНИЯ, ИСПОЛЬЗУЮЩИЕ TCP И UDPSNMP

FTP

DNS

SMTP

HTTP

Telnet

TFTP

VoIP

DHCP

TCP

IPTV

UDP

IP

21.

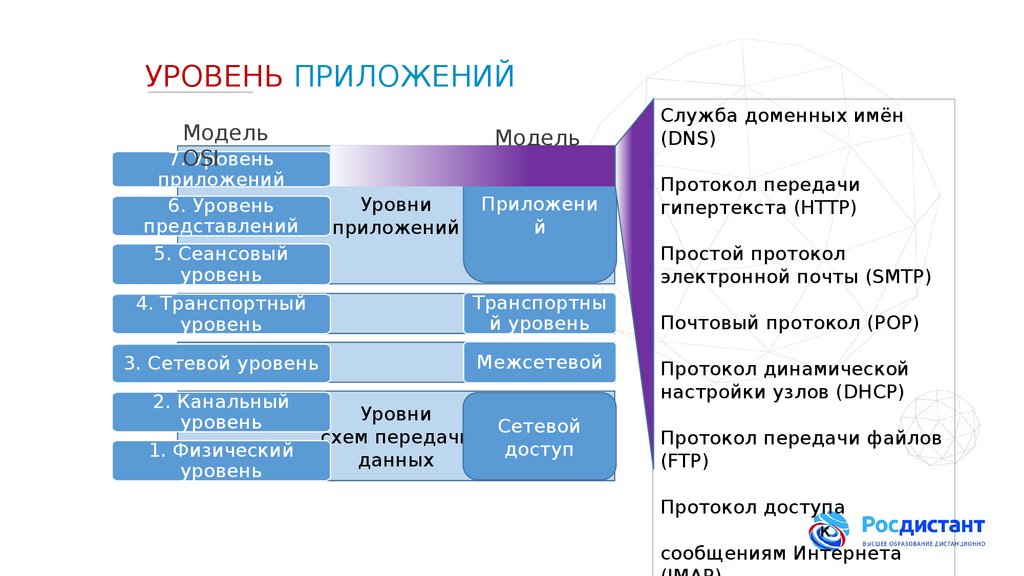

УРОВЕНЬ ПРИЛОЖЕНИЙМодель

7.OSI

Уровень

приложений

6. Уровень

представлений

5. Сеансовый

уровень

Модель

TCP/IP

Уровни

приложений

Приложени

й

Протокол передачи

гипертекста (HTTP)

Простой протокол

электронной почты (SMTP)

4. Транспортный

уровень

Транспортны

й уровень

3. Сетевой уровень

Межсетевой

2. Канальный

уровень

1. Физический

уровень

Служба доменных имён

(DNS)

Уровни

схем передачи

данных

Сетевой

доступ

Почтовый протокол (POP)

Протокол динамической

настройки узлов (DHCP)

Протокол передачи файлов

(FTP)

Протокол доступа

к

сообщениям Интернета

22.

УРОВЕНЬ ПРЕДСТАВЛЕНИЙ И СЕАНСОВЫЙ УРОВЕНЬМодель TCP/IP

Модель

OSI

7. Уровень

приложений

6. Уровень

представлений

5. Сеансовый

уровень

4. Транспортный

уровень

Уровни

приложений

Транспортны

й уровень

3. Сетевой уровень

2. Канальный

уровень

1. Физический

уровень

Приложени

й

Межсетевой

Уровни

схем передачи

данных

Сетевой

доступ

Формат видеофайлов

QuickTime

Стандарт сжатия

движущихся

видеоизображений

(MPEG)

Формат обмена

графическими данными

(GIF)

Стандарт цифрового

сжатия неподвижных

видеоизображений

(JPEG)

Формат файлов для

растровых графических

изображений (PNG)

23.

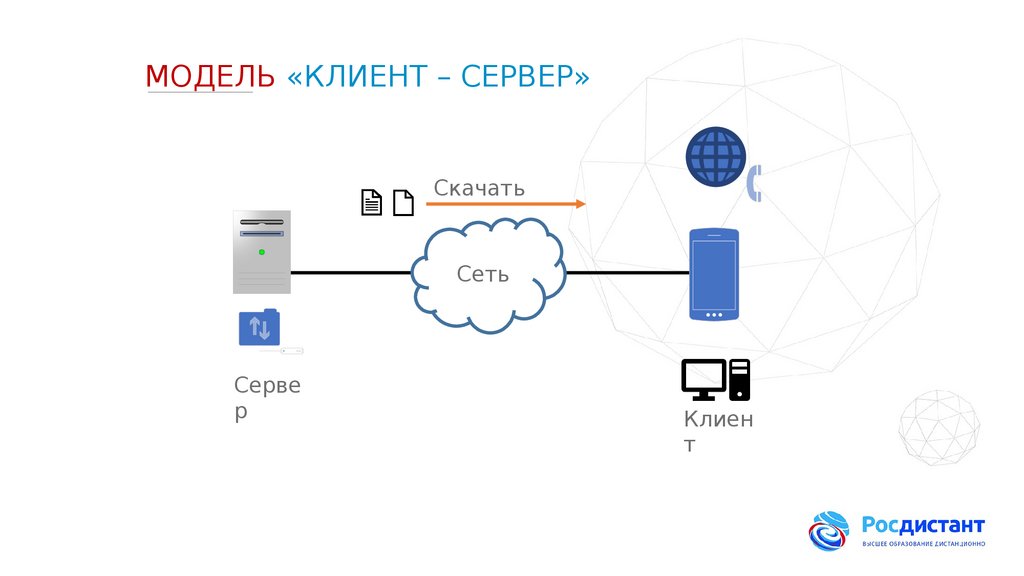

МОДЕЛЬ «КЛИЕНТ – СЕРВЕР»Скачать

Сеть

Серве

р

Клиен

т

24.

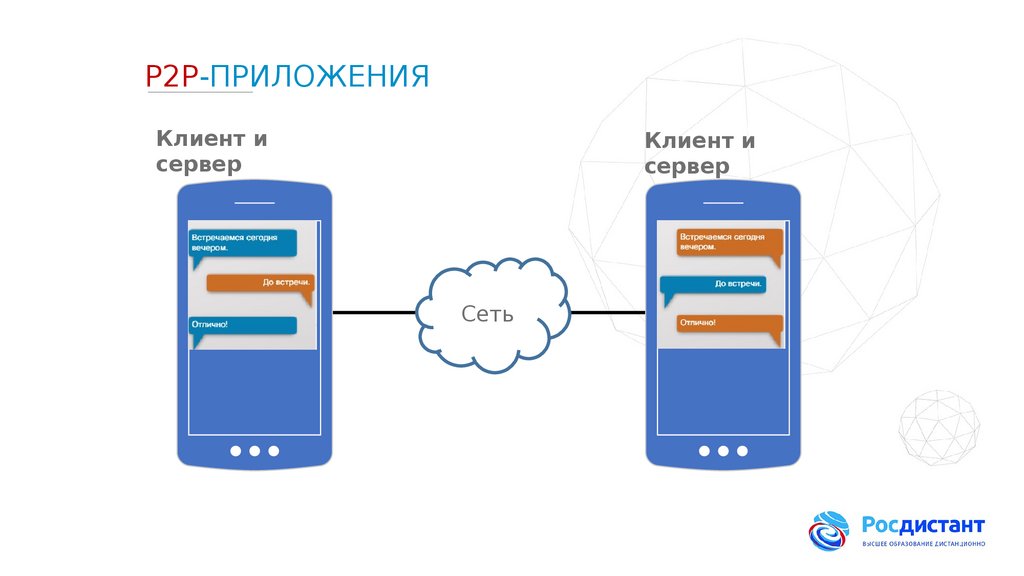

P2P-ПРИЛОЖЕНИЯКлиент и

сервер

Клиент и

сервер

Сеть

25.

НАИБОЛЕЕ РАСПРОСТРАНЁННЫЕ P2P-ПРИЛОЖЕНИЯУ кого есть

песня

mysong.mp3?

У меня

есть

Сеть

У меня

есть

У меня

есть

26.

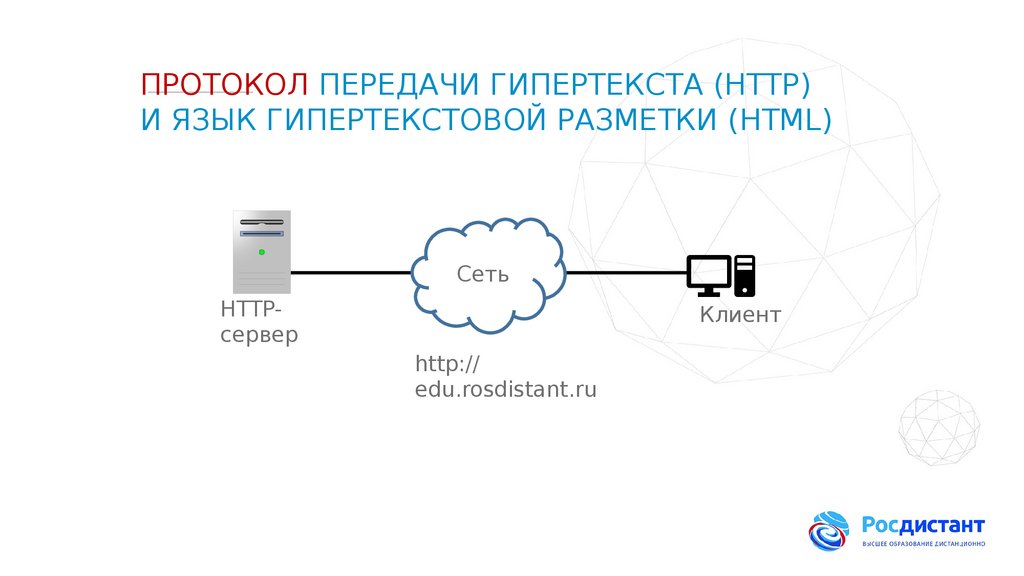

ПРОТОКОЛ ПЕРЕДАЧИ ГИПЕРТЕКСТА (HTTP)И ЯЗЫК ГИПЕРТЕКСТОВОЙ РАЗМЕТКИ (HTML)

Сеть

HTTPсервер

Клиент

http://

edu.rosdistant.ru

27.

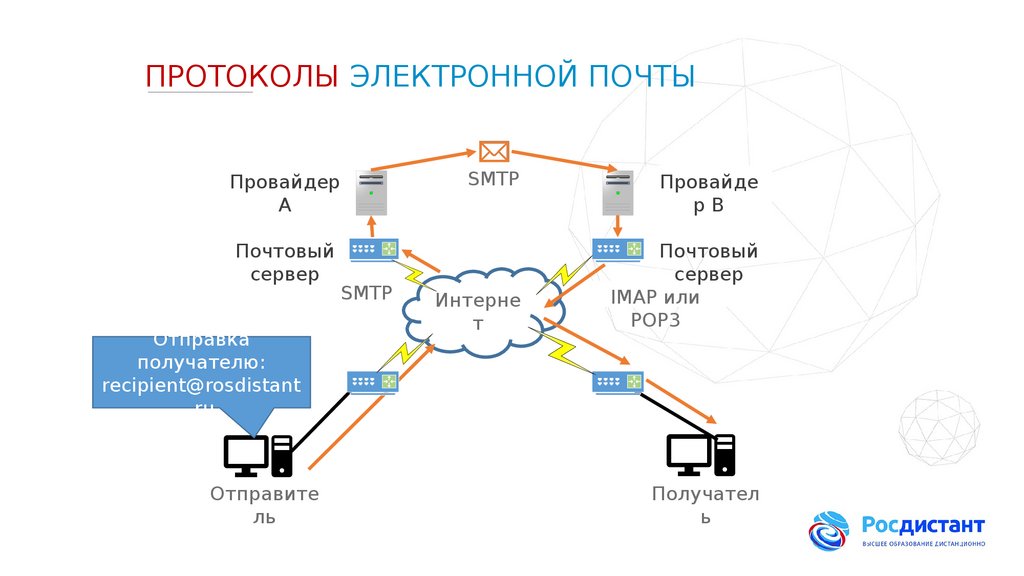

ПРОТОКОЛЫ ЭЛЕКТРОННОЙ ПОЧТЫSMTP

Провайдер

A

Почтовый

сервер

Отправка

получателю:

recipient@rosdistant

.ru

Отправите

ль

SMTP

Интерне

т

Провайде

рB

Почтовый

сервер

IMAP или

POP3

Получател

ь

28.

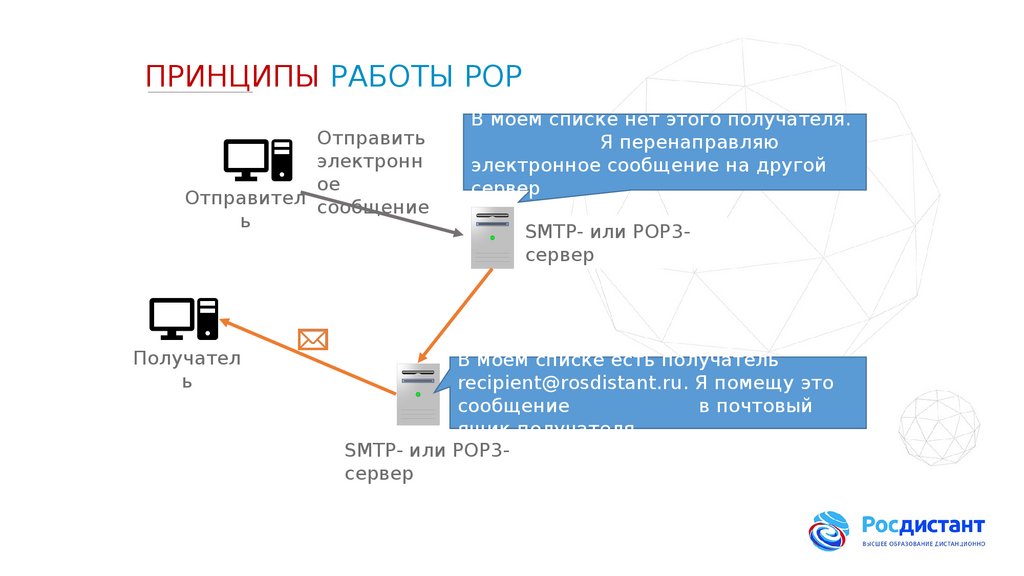

ПРИНЦИПЫ РАБОТЫ POPОтправить

электронн

ое

Отправител сообщение

ь

Получател

ь

В моём списке нет этого получателя.

Я перенаправляю

электронное сообщение на другой

сервер

SMTP- или POP3сервер

В моём списке есть получатель

recipient@rosdistant.ru. Я помещу это

сообщение

в почтовый

ящик получателя

SMTP- или POP3сервер

29.

СЛУЖБА ДОМЕННЫХ ИМЁН (DNS)Имя, которое

легко запомнить

Сеть

DNS-сервер

Клиент

30.

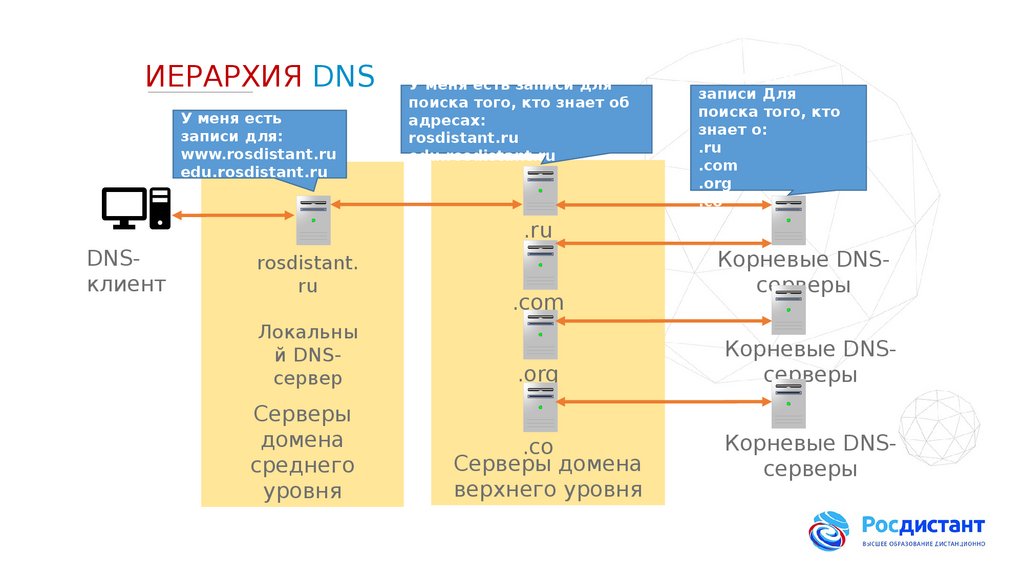

ИЕРАРХИЯ DNSУ меня есть

записи для:

www.rosdistant.ru

edu.rosdistant.ru

У меня есть записи для

поиска того, кто знает об

адресах:

rosdistant.ru

edu.rosdistant.ru

У меня есть

записи Для

поиска того, кто

знает о:

.ru

.com

.org

.co

.ru

DNSклиент

rosdistant.

ru

.com

Локальны

й DNSсервер

.org

Серверы

домена

среднего

уровня

.co

Серверы домена

верхнего уровня

Корневые DNSсерверы

Корневые DNSсерверы

Корневые DNSсерверы

31.

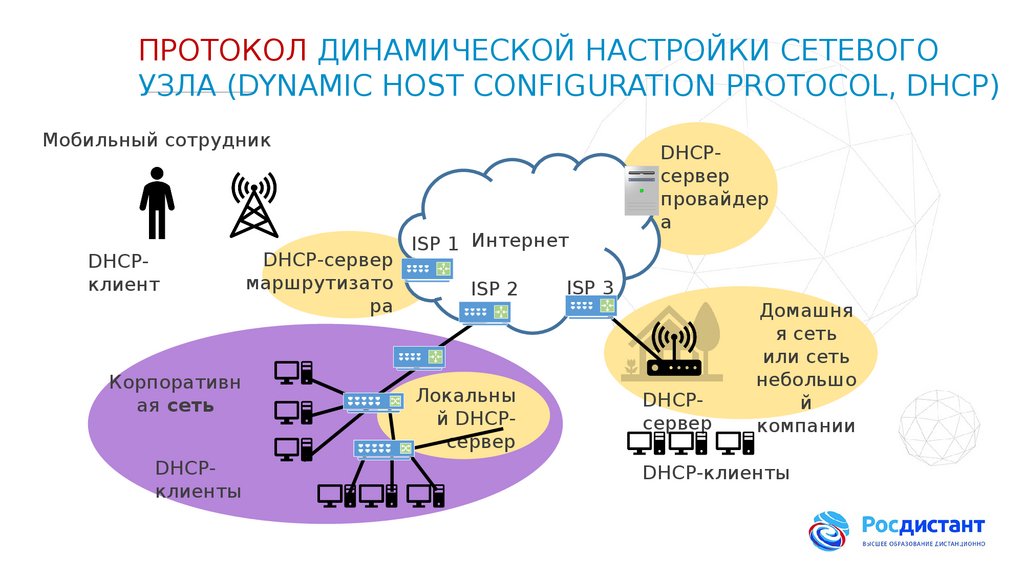

ПРОТОКОЛ ДИНАМИЧЕСКОЙ НАСТРОЙКИ СЕТЕВОГОУЗЛА (DYNAMIC HOST CONFIGURATION PROTOCOL, DHCP)

Мобильный сотрудник

DHCPклиент

Корпоративн

ая сеть

DHCPклиенты

DHCP-сервер

маршрутизато

ра

ISP 1 Интернет

ISP 2

Локальны

й DHCPсервер

DHCPсервер

провайдер

а

ISP 3

DHCPсервер

Домашня

я сеть

или сеть

небольшо

й

компании

DHCP-клиенты

32.

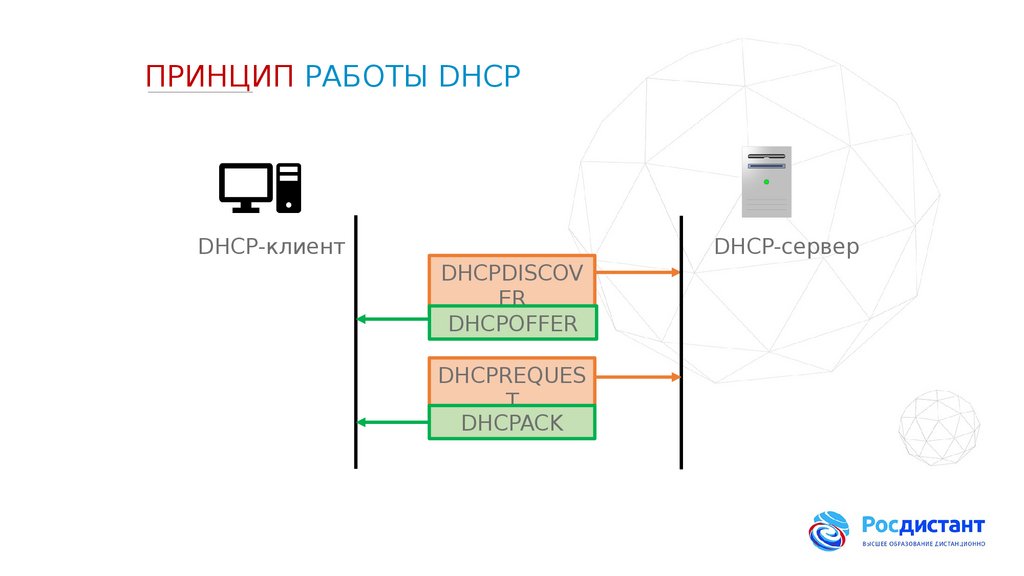

ПРИНЦИП РАБОТЫ DHCPDHCP-клиент

DHCPDISCOV

ER

DHCPOFFER

DHCPREQUES

T

DHCPACK

DHCP-сервер

33.

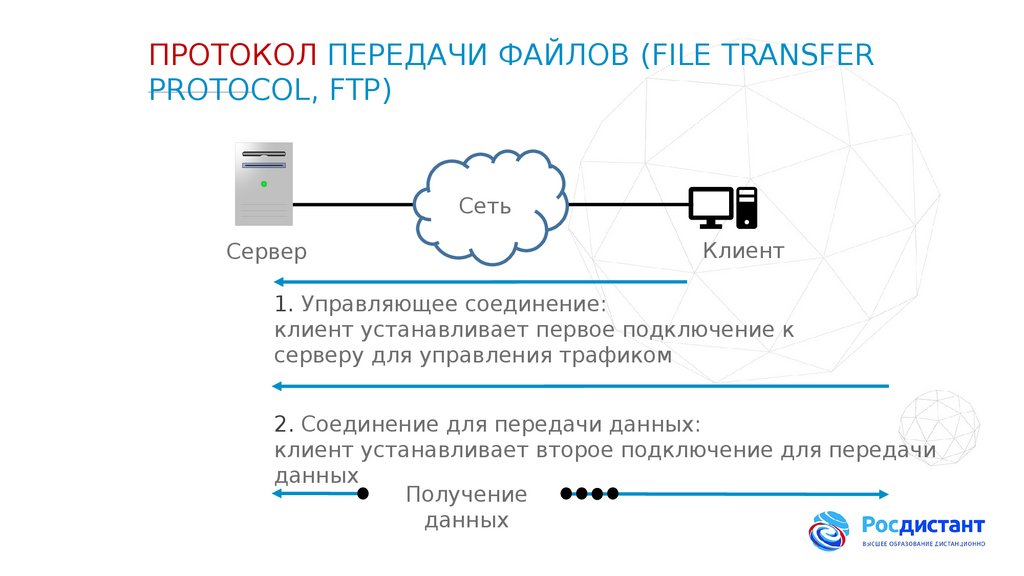

ПРОТОКОЛ ПЕРЕДАЧИ ФАЙЛОВ (FILE TRANSFERPROTOCOL, FTP)

Сеть

Сервер

Клиент

1. Управляющее соединение:

клиент устанавливает первое подключение к

серверу для управления трафиком

2. Соединение для передачи данных:

клиент устанавливает второе подключение для передачи

данных

Получение

данных

34.

ТИПЫ БЕСПРОВОДНЫХ СЕТЕЙWPAN

WLAN

WMAN

WWAN

35.

БЕСПРОВОДНЫЕ ТЕХНОЛОГИИBluetooth

Bluetooth Low Energy (BLE)

Bluetooth Basic Rate / Enhanced Rate (BR/EDR)

WiMAX

Cellular Broadband

Satellite Broadband

36.

WIMAX И СОТОВАЯ СВЯЗЬWiMAX

IEEE 802.16 WWAN

до 50 км

Cellular Broadband

GSM

3G

4G

5G

CDMA

Satellite Broadband

37.

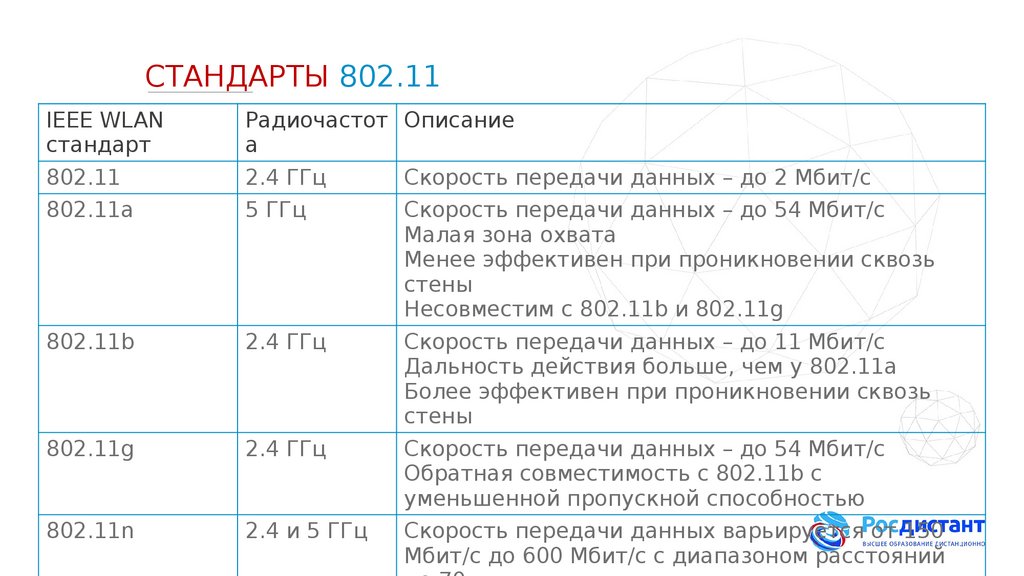

СТАНДАРТЫ 802.11IEEE WLAN

стандарт

Радиочастот Описание

а

802.11

2.4 ГГц

Скорость передачи данных – до 2 Мбит/с

802.11a

5 ГГц

Скорость передачи данных – до 54 Мбит/с

Малая зона охвата

Менее эффективен при проникновении сквозь

стены

Несовместим с 802.11b и 802.11g

802.11b

2.4 ГГц

Скорость передачи данных – до 11 Мбит/с

Дальность действия больше, чем у 802.11a

Более эффективен при проникновении сквозь

стены

802.11g

2.4 ГГц

Скорость передачи данных – до 54 Мбит/с

Обратная совместимость с 802.11b с

уменьшенной пропускной способностью

802.11n

2.4 и 5 ГГц

Скорость передачи данных варьируется от 150

Мбит/с до 600 Мбит/с с диапазоном расстояний

38.

БЕСПРОВОДНОЙ ДОМАШНИЙ МАРШРУТИЗАТОРФункции:

точка доступа (802.11a/b/g/n/ac)

коммутатор (10/100/1000 Ethernet)

маршрутизатор

39.

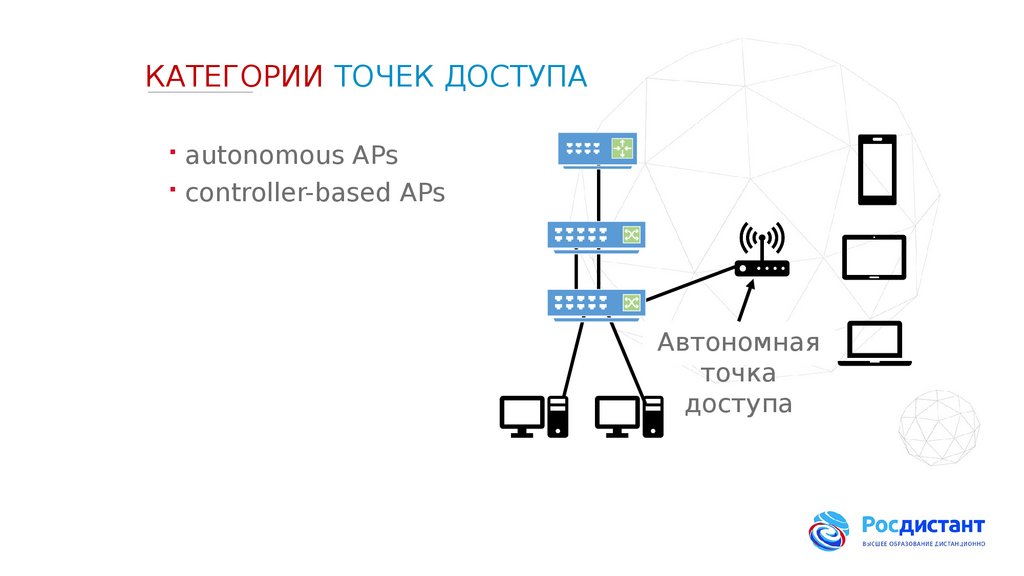

КАТЕГОРИИ ТОЧЕК ДОСТУПАautonomous APs

controller-based APs

Автономная

точка

доступа

40.

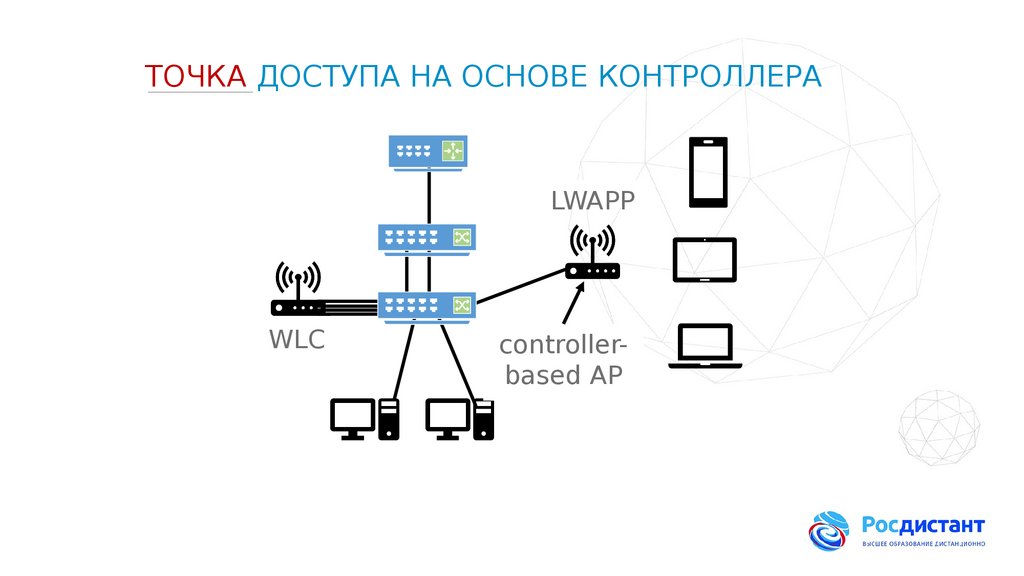

ТОЧКА ДОСТУПА НА ОСНОВЕ КОНТРОЛЛЕРАLWAPP

WLC

controllerbased AP

41.

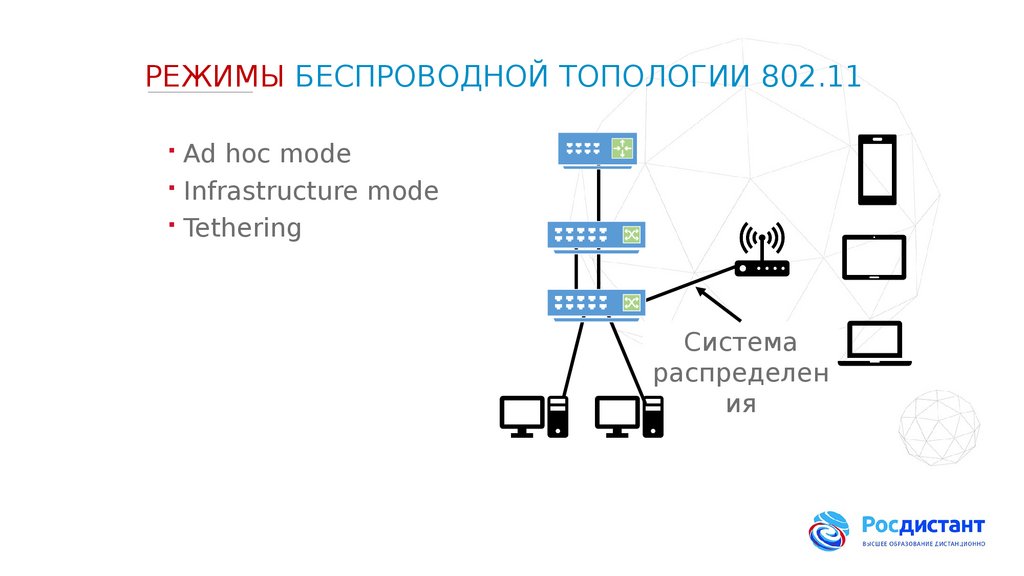

РЕЖИМЫ БЕСПРОВОДНОЙ ТОПОЛОГИИ 802.11Ad hoc mode

Infrastructure mode

Tethering

Система

распределен

ия

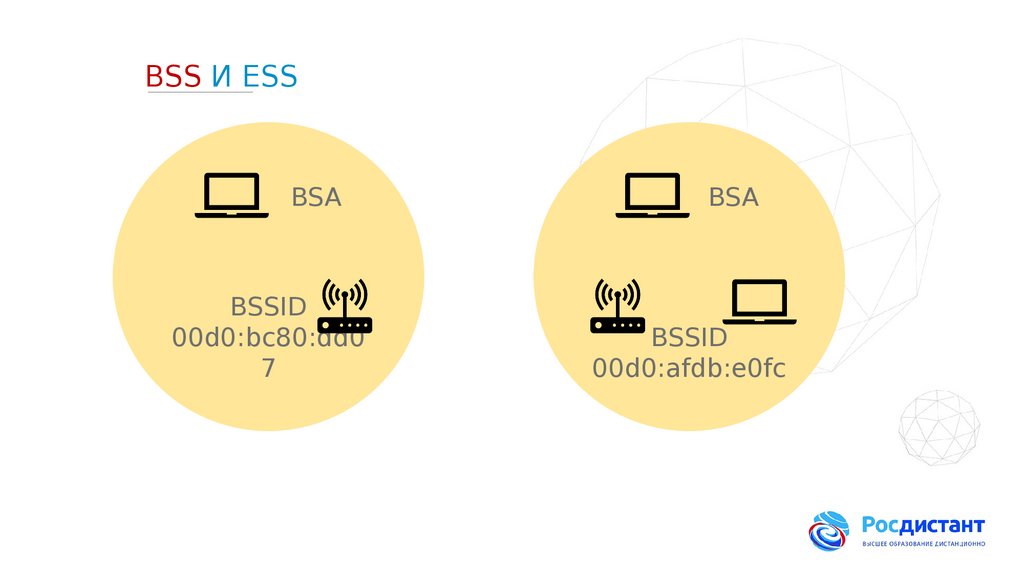

42.

BSS И ESSBSA

BSSID

00d0:bc80:dd0

7

BSA

BSSID

00d0:afdb:e0fc

43.

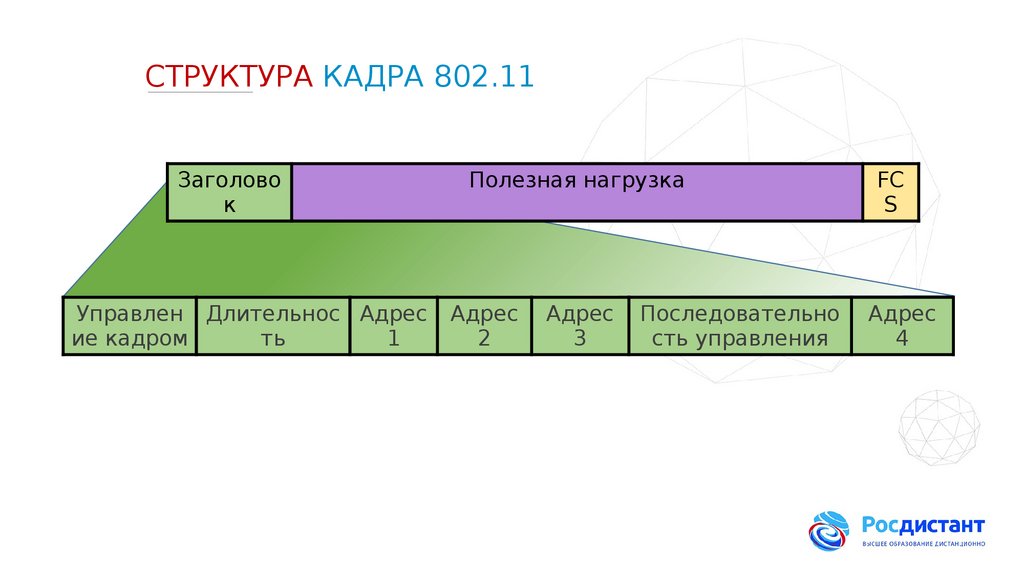

СТРУКТУРА КАДРА 802.11Заголово

к

Управлен Длительнос Адрес

ие кадром

ть

1

Полезная нагрузка

Адрес

2

Адрес

3

Последовательно

сть управления

FC

S

Адрес

4

44.

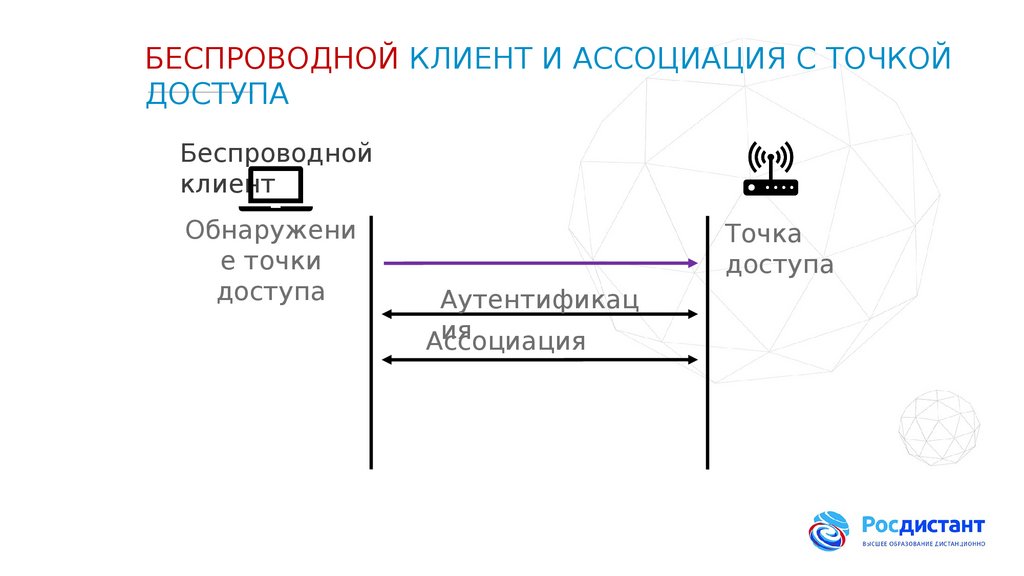

БЕСПРОВОДНОЙ КЛИЕНТ И АССОЦИАЦИЯ С ТОЧКОЙДОСТУПА

Беспроводной

клиент

Обнаружени

е точки

доступа

Точка

доступа

Аутентификац

ия

Ассоциация

45.

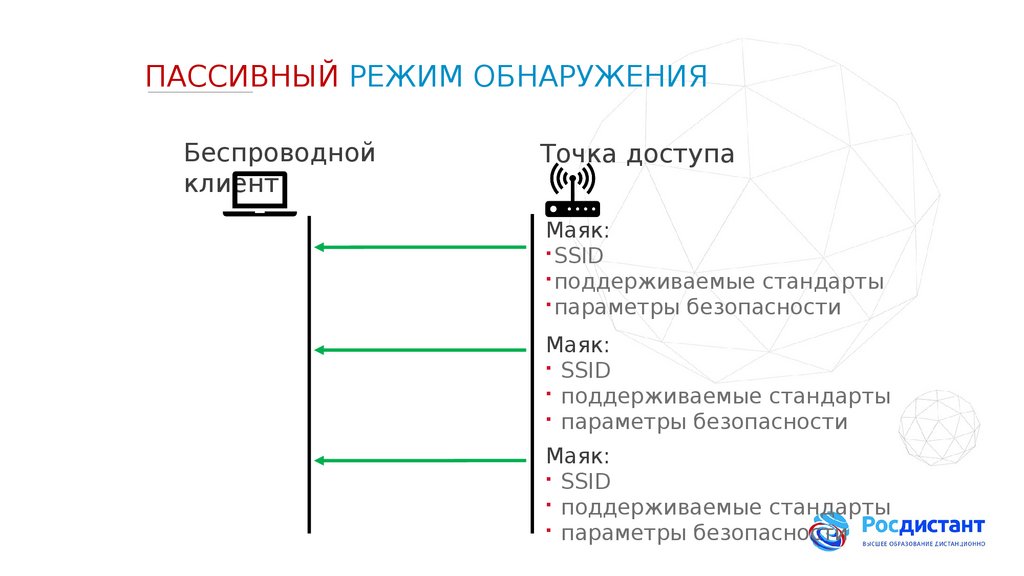

ПАССИВНЫЙ РЕЖИМ ОБНАРУЖЕНИЯБеспроводной

клиент

Точка доступа

Маяк:

SSID

поддерживаемые стандарты

параметры безопасности

Маяк:

SSID

поддерживаемые стандарты

параметры безопасности

Маяк:

SSID

поддерживаемые стандарты

параметры безопасности

46.

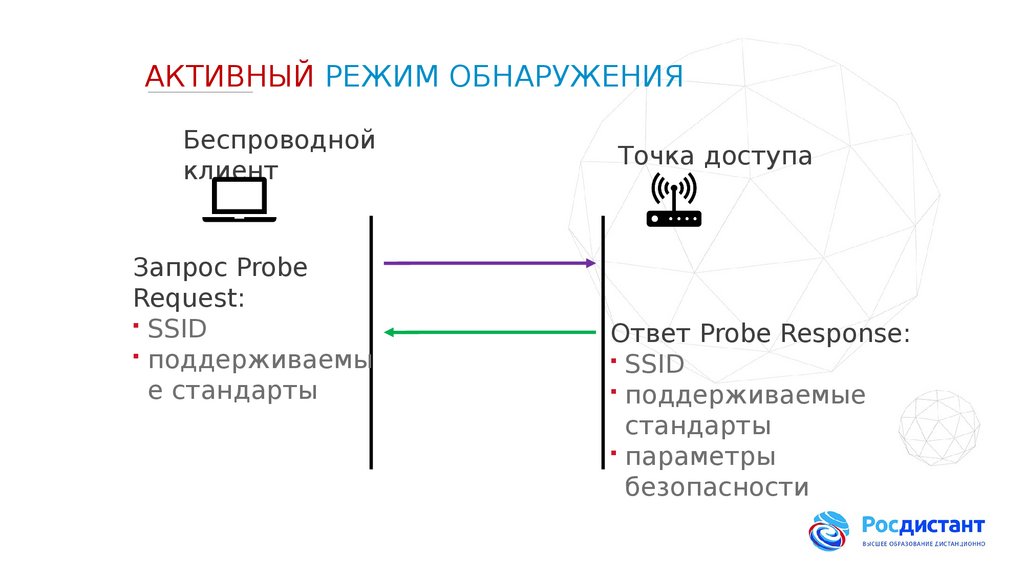

АКТИВНЫЙ РЕЖИМ ОБНАРУЖЕНИЯБеспроводной

клиент

Запрос Probe

Request:

SSID

поддерживаемы

е стандарты

Точка доступа

Ответ Probe Response:

SSID

поддерживаемые

стандарты

параметры

безопасности

47.

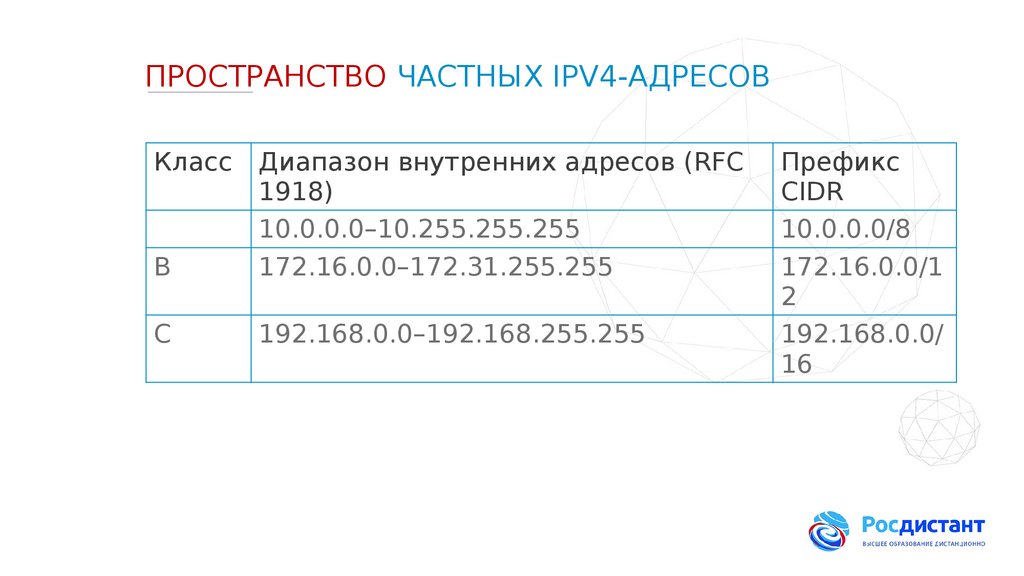

ПРОСТРАНСТВО ЧАСТНЫХ IPV4-АДРЕСОВКласс

B

Диапазон внутренних адресов (RFC

1918)

10.0.0.0–10.255.255.255

172.16.0.0–172.31.255.255

C

192.168.0.0–192.168.255.255

Префикс

CIDR

10.0.0.0/8

172.16.0.0/1

2

192.168.0.0/

16

48.

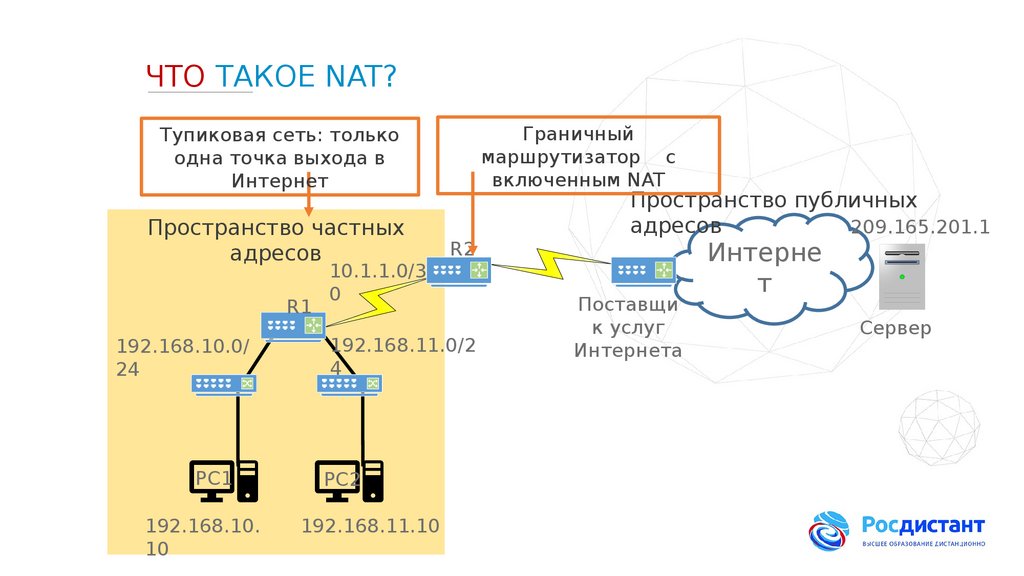

ЧТО ТАКОЕ NAT?Граничный

маршрутизатор с

включенным NAT

Тупиковая сеть: только

одна точка выхода в

Интернет

Пространство частных

адресов

R1

192.168.10.0/

24

PC1

192.168.10.

10

10.1.1.0/3

0

R2

192.168.11.0/2

4

PC2

192.168.11.10

Пространство публичных

адресов

209.165.201.1

Поставщи

к услуг

Интернета

Интерне

т

Сервер

49.

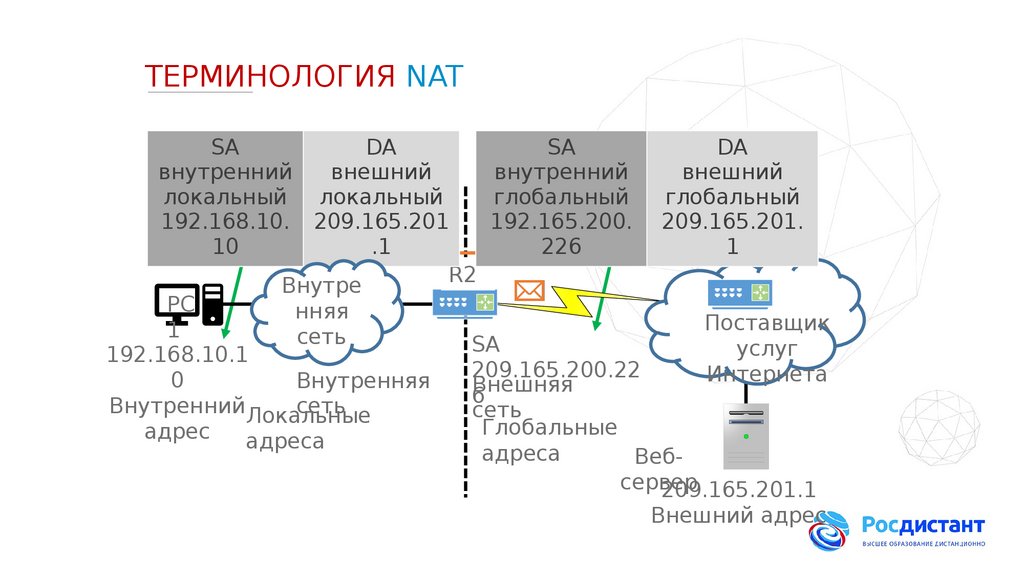

ТЕРМИНОЛОГИЯ NATSA

внутренний

локальный

192.168.10.

10

DA

SA

внешний

внутренний

локальный

глобальный

209.165.201

192.165.200.

.1

226

R2

Внутре

PC

нняя

1

сеть

192.168.10.1

0

Внутренняя

ВнутреннийЛокальные

сеть

адрес

адреса

DA

внешний

глобальный

209.165.201.

1

Поставщик

услуг

Интернета

SA

209.165.200.22

Внешняя

6

сеть

Глобальные

адреса

Вебсервер

209.165.201.1

Внешний адрес

50.

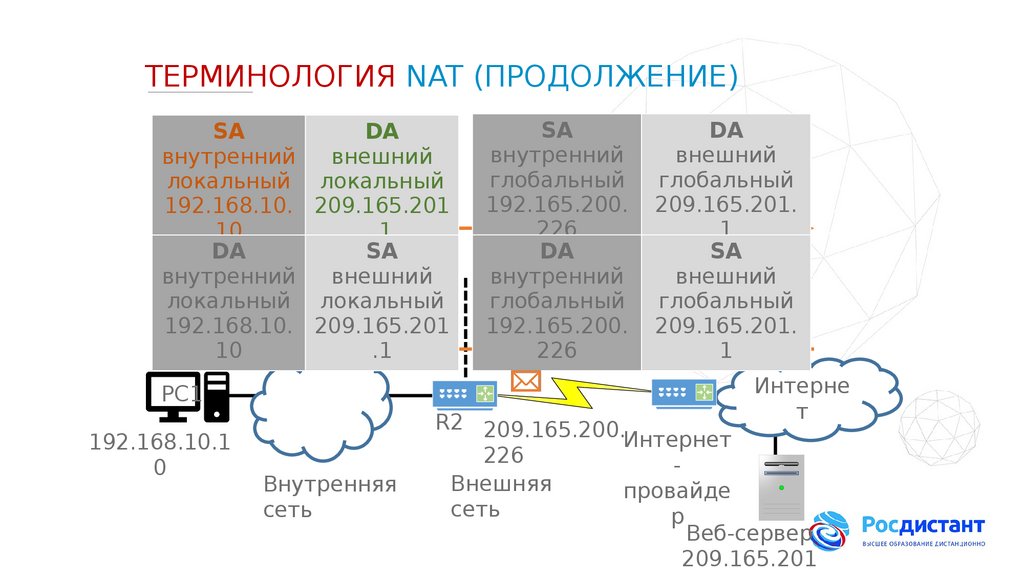

ТЕРМИНОЛОГИЯ NAT (ПРОДОЛЖЕНИЕ)SA

DA

внутренний

внешний

локальный локальный

192.168.10. 209.165.201

10

.1

DA

SA

внутренний

внешний

локальный локальный

192.168.10. 209.165.201

10

.1

DA

внешний

глобальный

209.165.201.

1

SA

внешний

глобальный

209.165.201.

1

Интерне

т

PC1

192.168.10.1

0

SA

внутренний

глобальный

192.165.200.

226

DA

внутренний

глобальный

192.165.200.

226

Внутренняя

сеть

R2 209.165.200.

Интернет

226

Внешняя

провайде

сеть

р

Веб-сервер

209.165.201

51.

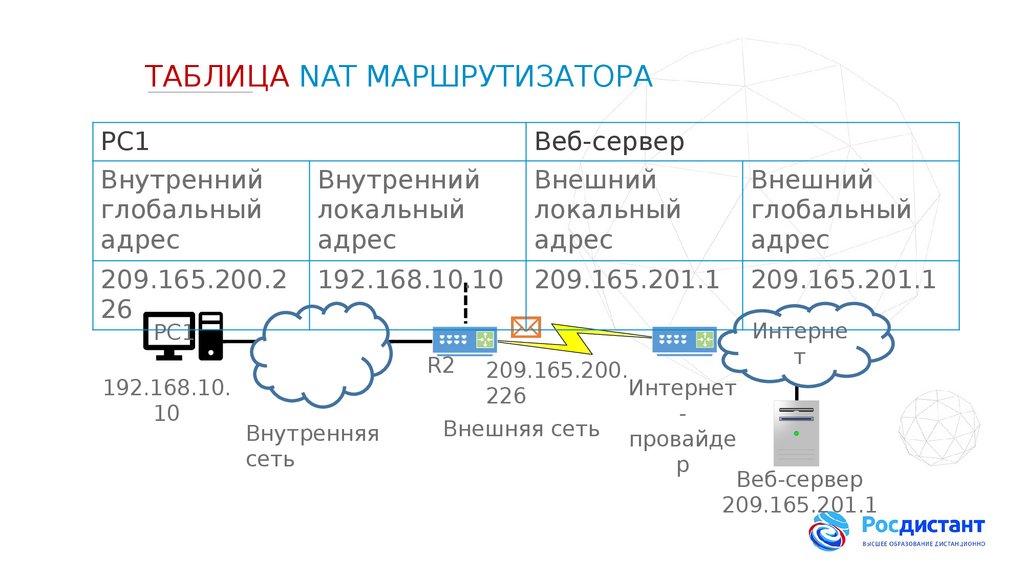

ТАБЛИЦА NAT МАРШРУТИЗАТОРАPC1

Веб-сервер

Внутренний

глобальный

адрес

Внутренний

локальный

адрес

Внешний

локальный

адрес

Внешний

глобальный

адрес

209.165.200.2

26

192.168.10.10

209.165.201.1

209.165.201.1

PC1

192.168.10.

10

R2

Внутренняя

сеть

Интерне

т

209.165.200.

Интернет

226

Внешняя сеть провайде

р

Веб-сервер

209.165.201.1

52.

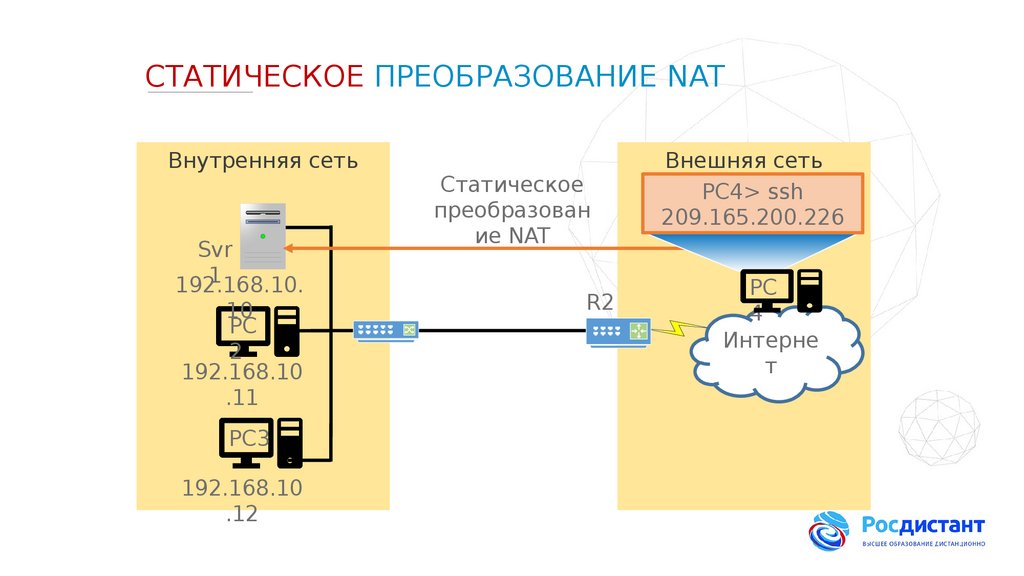

СТАТИЧЕСКОЕ ПРЕОБРАЗОВАНИЕ NATВнутренняя сеть

Svr

1

192.168.10.

10

PC

2

192.168.10

.11

PC3

192.168.10

.12

Статическое

преобразован

ие NAT

R2

Внешняя сеть

PC4> ssh

209.165.200.226

PC

4

Интерне

т

53.

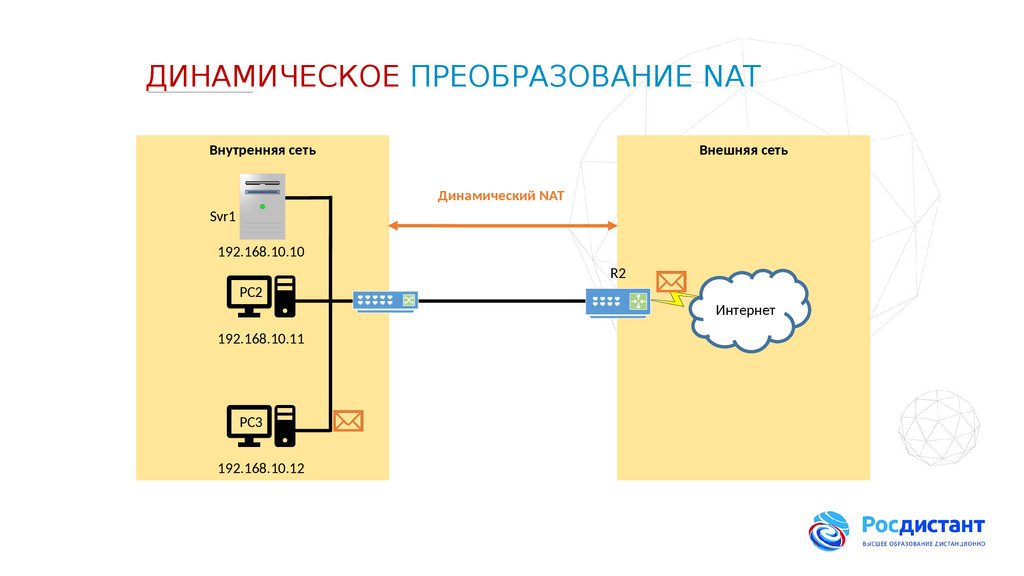

ДИНАМИЧЕСКОЕ ПРЕОБРАЗОВАНИЕ NATВнутренняя сеть

Внешняя сеть

Динамический NAT

Svr1

192.168.10.10

PC2

192.168.10.11

PC3

192.168.10.12

R2

Интернет

54.

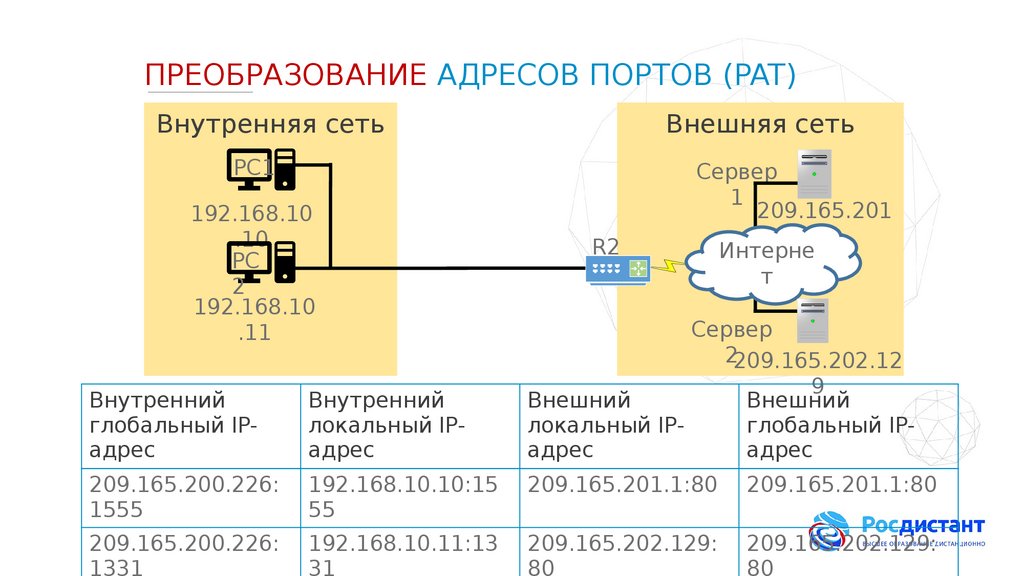

ПРЕОБРАЗОВАНИЕ АДРЕСОВ ПОРТОВ (PAT)Внутренняя сеть

Внешняя сеть

PC1

192.168.10

.10

PC

2

192.168.10

.11

R2

Сервер

1

209.165.201

.1

Интерне

т

Сервер

2209.165.202.12

9

Внешний

Внешний

локальный IPглобальный IPадрес

адрес

Внутренний

глобальный IPадрес

Внутренний

локальный IPадрес

209.165.200.226:

1555

192.168.10.10:15

55

209.165.201.1:80

209.165.201.1:80

209.165.200.226:

1331

192.168.10.11:13

31

209.165.202.129:

80

209.165.202.129:

80

55.

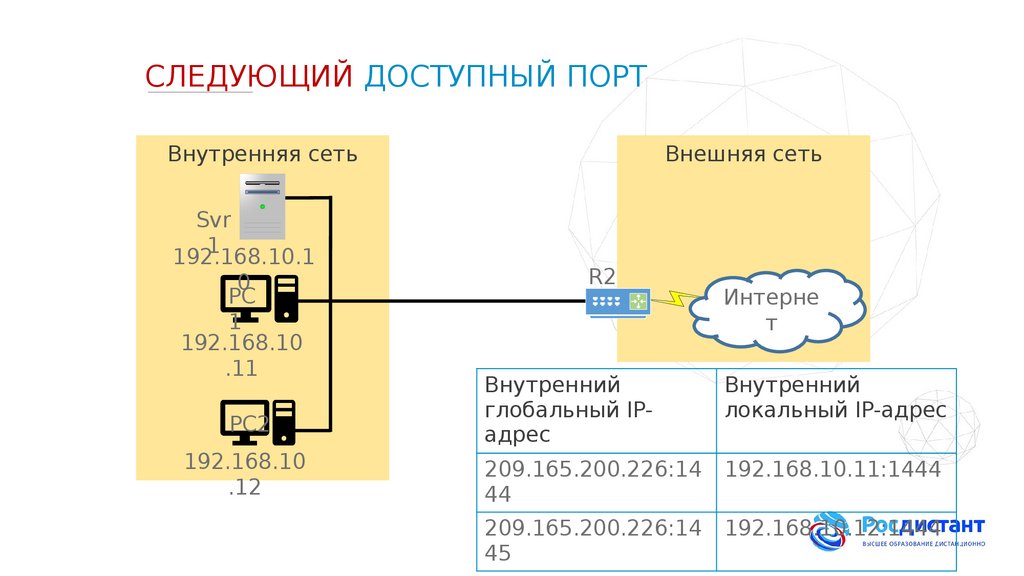

СЛЕДУЮЩИЙ ДОСТУПНЫЙ ПОРТВнутренняя сеть

Svr

1

192.168.10.1

0

PC

1

192.168.10

.11

PC2

192.168.10

.12

Внешняя сеть

R2

Интерне

т

Внутренний

глобальный IPадрес

Внутренний

локальный IP-адрес

209.165.200.226:14

44

192.168.10.11:1444

209.165.200.226:14

45

192.168.10.12:1444

56.

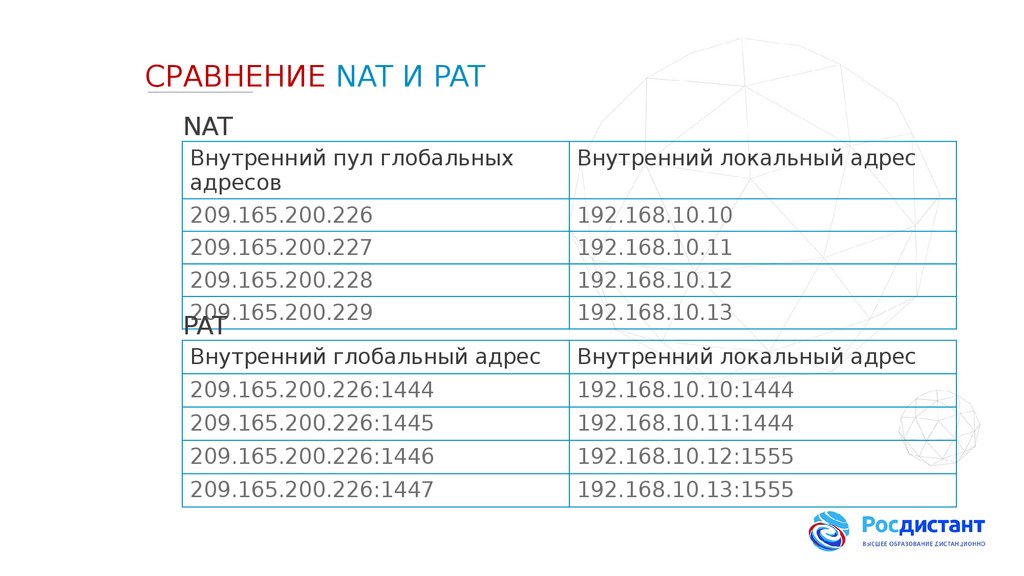

СРАВНЕНИЕ NAT И PATNAT

Внутренний пул глобальных

адресов

Внутренний локальный адрес

209.165.200.226

192.168.10.10

209.165.200.227

192.168.10.11

209.165.200.228

192.168.10.12

PAT

209.165.200.229

192.168.10.13

Внутренний глобальный адрес

Внутренний локальный адрес

209.165.200.226:1444

192.168.10.10:1444

209.165.200.226:1445

192.168.10.11:1444

209.165.200.226:1446

192.168.10.12:1555

209.165.200.226:1447

192.168.10.13:1555

57.

ПРЕИМУЩЕСТВА NATСохраняет официально зарегистрированную схему

адресации

Повышает адаптивность подключения к

общедоступной сети

Обеспечивает согласованность схем внутренней

адресации сети

Обеспечивает безопасность сети

58.

НЕДОСТАТКИ NATСнижение производительности

Ухудшение функциональности при взаимодействии

двух конечных устройств

59.

НЕДОСТАТКИ NATПотеря возможности трассировки IP при

взаимодействии двух конечных устройств

Туннелирование становится более сложным

Возможное нарушение инициирования

подключений по TCP

60.

НАСТРОЙКА СТАТИЧЕСКОГО NATВнутренняя

сеть

Вебсервер

192.168.10.2

54

S0/0/0

S0/1/0

R

2

Статическое

преобразование

NAT

Таблица статических

преобразований NAT

Внутренний

глобальный

адрес

Внутренний

локальный адрес

Внешняя

сеть

Интерне

т

Клиент

209.165.200.2

54

http://

209.165.201.5

61.

АНАЛИЗ СТАТИЧЕСКОГО ПРЕОБРАЗОВАНИЯ NATВнутренняя

сеть

Внешняя сеть

Интерне

т

R2

Веб-сервер

192.168.10.2

54

❸

❹

DA

192.168.10.254

SA

192.168.10.254

❶

❺

Клиент

209.165.200.254

DA

209.165.201.5

SA

209.165.201.5

Внутренний

глобальный

❷❺ адрес

Внутренний

локальный

адрес

Внешний

локальный

адрес

Внешний

глобальный

адрес

209.165.201.

5

192.168.10.2

54

209.165.200.

254

209.165.200.

254

62.

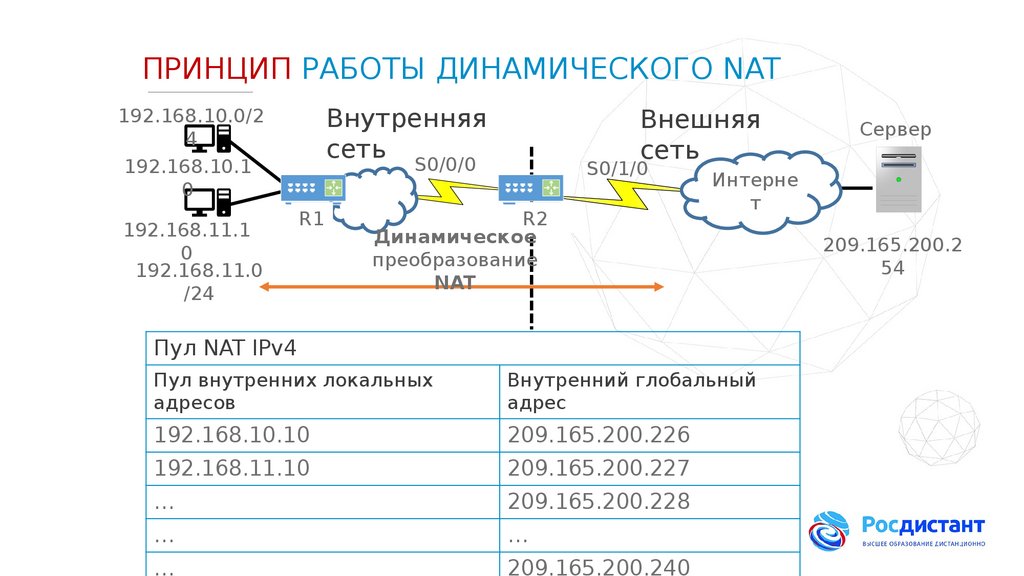

ПРИНЦИП РАБОТЫ ДИНАМИЧЕСКОГО NATВнутренняя

сеть

192.168.10.0/2

4

192.168.10.1

0

192.168.11.1

0

192.168.11.0

/24

Внешняя

сеть

S0/0/0

R1

S0/1/0

R2

Динамическое

преобразование

NAT

Сервер

Интерне

т

Пул NAT IPv4

Пул внутренних локальных

адресов

Внутренний глобальный

адрес

192.168.10.10

209.165.200.226

192.168.11.10

209.165.200.227

…

209.165.200.228

…

…

…

209.165.200.240

209.165.200.2

54

63.

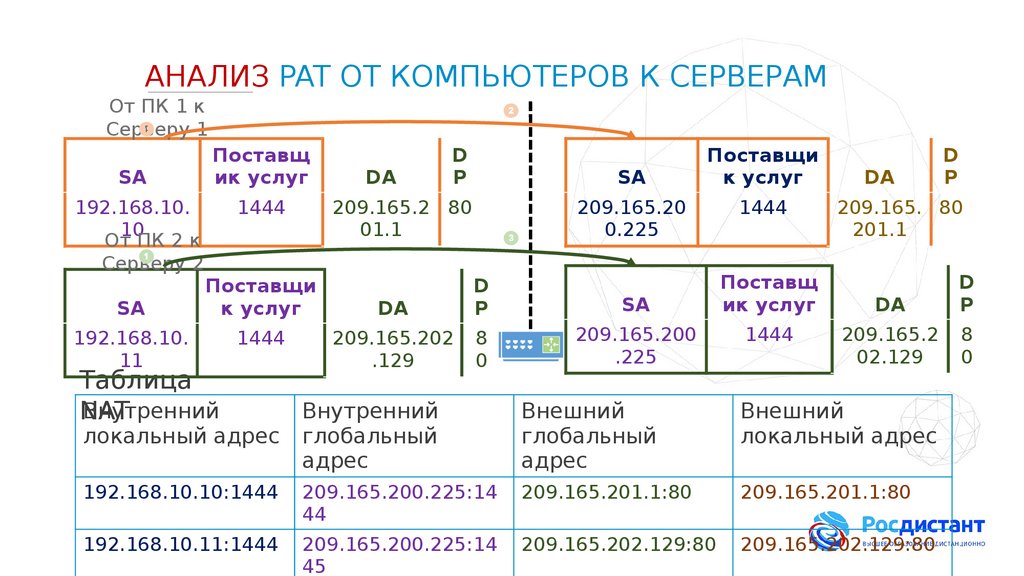

АНАЛИЗ PAT ОТ КОМПЬЮТЕРОВ К СЕРВЕРАМОт ПК 1 к

❶

Серверу

1

SA

192.168.10.

10

От ПК 2 к

❶

Серверу

2

SA

192.168.10.

11

❷

Поставщ

ик услуг

1444

Таблица

Внутренний

NAT

SA

209.165.2 80

01.1

Поставщи

к услуг

1444

DA

D

P

❸

Поставщи

к услуг

209.165.20

0.225

DA

D

P

SA

209.165.202

.129

8

0

209.165.200

.225

1444

Поставщ

ик услуг

1444

DA

209.165. 80

201.1

DA

D

P

209.165.2

02.129

8

0

Внутренний

глобальный

адрес

Внешний

глобальный

адрес

Внешний

локальный адрес

192.168.10.10:1444

209.165.200.225:14

44

209.165.201.1:80

209.165.201.1:80

192.168.10.11:1444

209.165.200.225:14

45

209.165.202.129:80

209.165.202.129:80

локальный адрес

D

P

64.

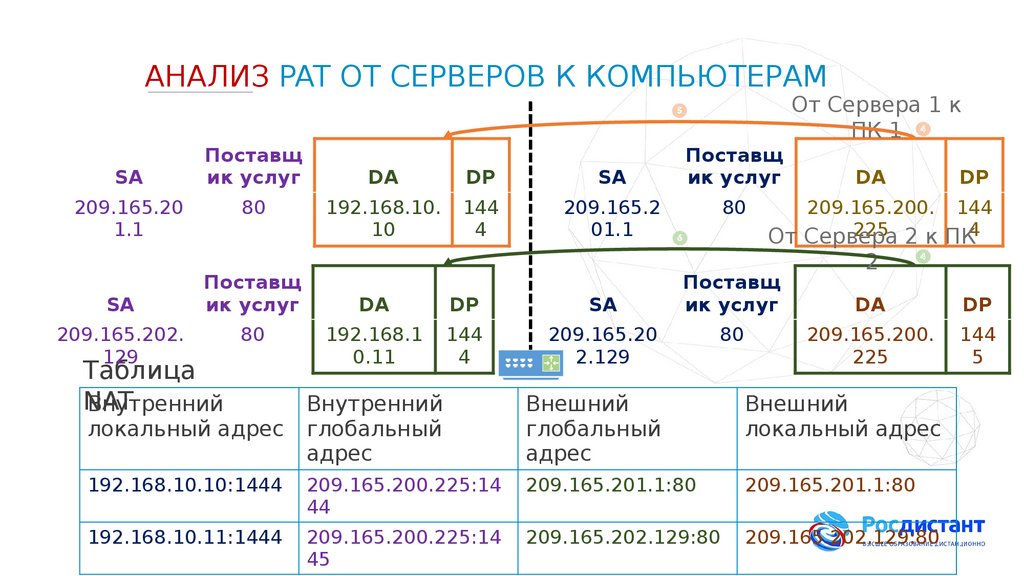

АНАЛИЗ PAT ОТ СЕРВЕРОВ К КОМПЬЮТЕРАМ❺

SA

Поставщ

ик услуг

209.165.20

1.1

SA

209.165.202.

129

80

Поставщ

ик услуг

80

Таблица

NAT

Внутренний

DA

DP

192.168.10.

10

144

4

SA

Поставщ

ик услуг

209.165.2

01.1

❻

DA

DP

SA

192.168.1

0.11

144

4

209.165.20

2.129

80

DA

DP

209.165.200. 144

225 2 к ПК4

От Сервера

Поставщ

ик услуг

80

От Сервера 1 к

ПК 1 ❹

2

❹

DA

DP

209.165.200.

225

144

5

Внутренний

глобальный

адрес

Внешний

глобальный

адрес

Внешний

локальный адрес

192.168.10.10:1444

209.165.200.225:14

44

209.165.201.1:80

209.165.201.1:80

192.168.10.11:1444

209.165.200.225:14

45

209.165.202.129:80

209.165.202.129:80

локальный адрес

65.

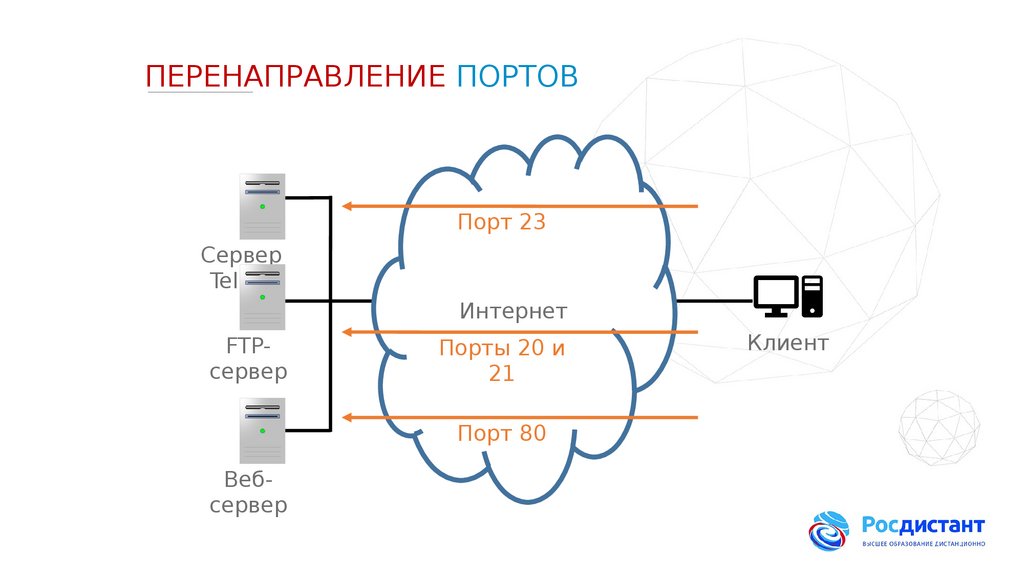

ПЕРЕНАПРАВЛЕНИЕ ПОРТОВПорт 23

Сервер

Telnet

Интернет

FTPсервер

Порты 20 и

21

Порт 80

Вебсервер

Клиент

66.

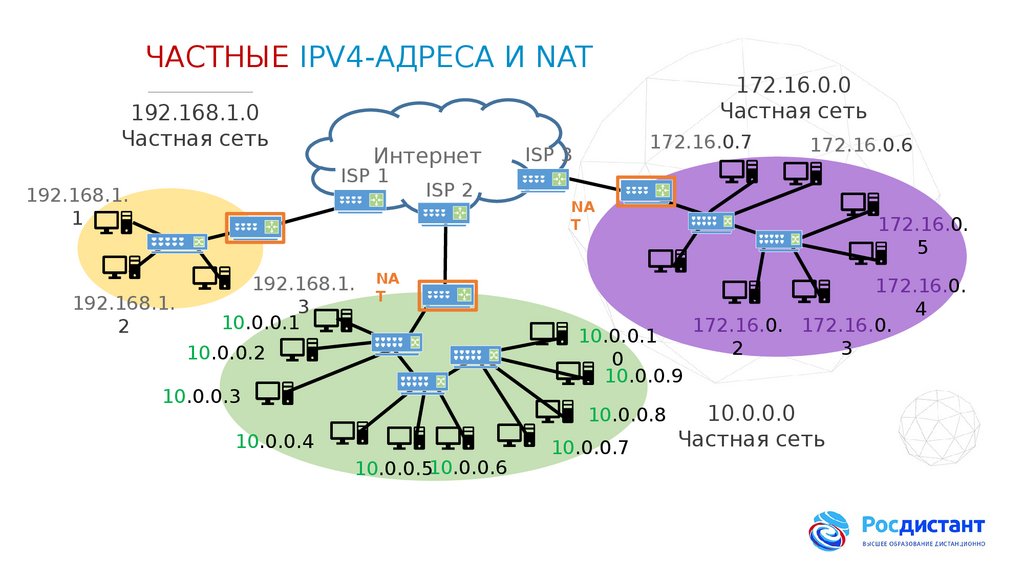

ЧАСТНЫЕ IPV4-АДРЕСА И NAT192.168.1.0

Частная сеть

Интернет

ISP 1

192.168.1.

1

192.168.1.

2

192.168.1.

3

10.0.0.1

ISP 2

172.16.0.0

Частная сеть

172.16.0.7

ISP 3

NA

T

172.16.0.

5

NA

T

10.0.0.2

10.0.0.3

10.0.0.1

0

10.0.0.9

10.0.0.8

10.0.0.4

10.0.0.510.0.0.6

172.16.0.6

10.0.0.7

172.16.0.

4

172.16.0. 172.16.0.

2

3

10.0.0.0

Частная сеть

67.

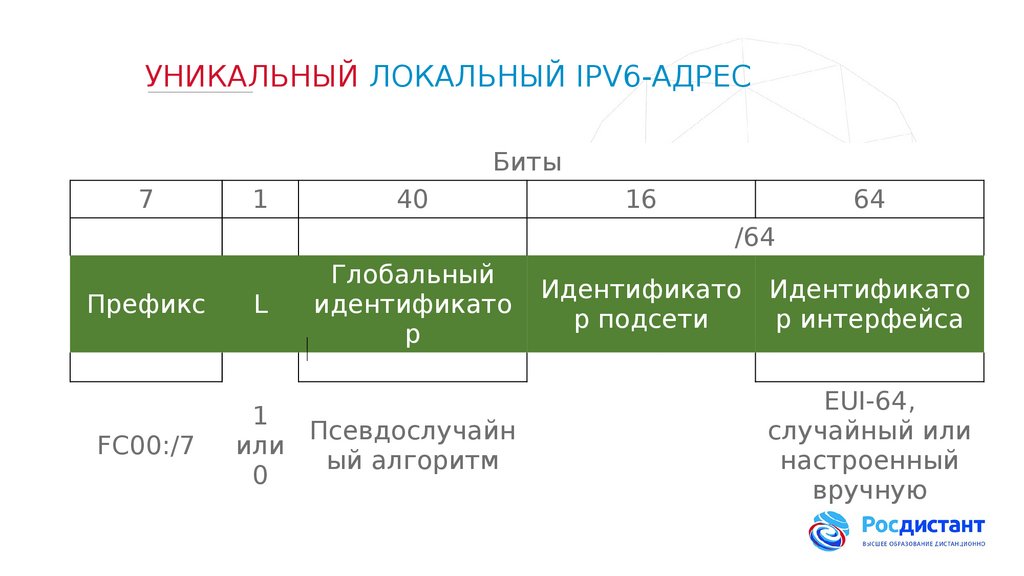

УНИКАЛЬНЫЙ ЛОКАЛЬНЫЙ IPV6-АДРЕСБиты

7

1

40

16

64

/64

Префикс

FC00:/7

L

Глобальный

идентификато

р

1

Псевдослучайн

или

ый алгоритм

0

Идентификато

р подсети

Идентификато

р интерфейса

EUI-64,

случайный или

настроенный

вручную

68.

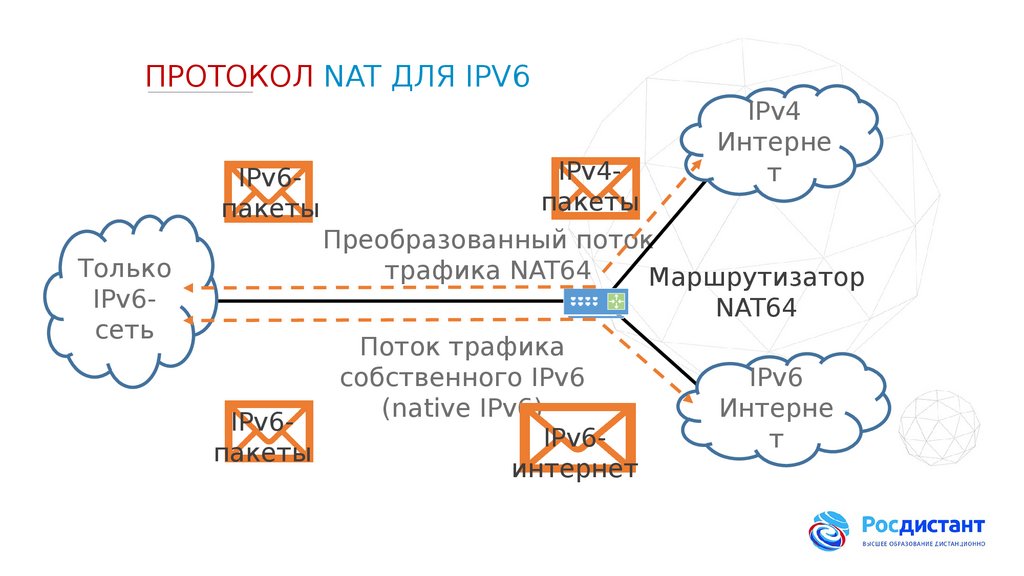

ПРОТОКОЛ NAT ДЛЯ IPV6IPv6пакеты

Только

IPv6сеть

IPv6пакеты

IPv4

Интерне

т

IPv4пакеты

Преобразованный поток

трафика NAT64

Маршрутизатор

NAT64

Поток трафика

собственного IPv6

(native IPv6)

IPv6интернет

IPv6

Интерне

т

69.

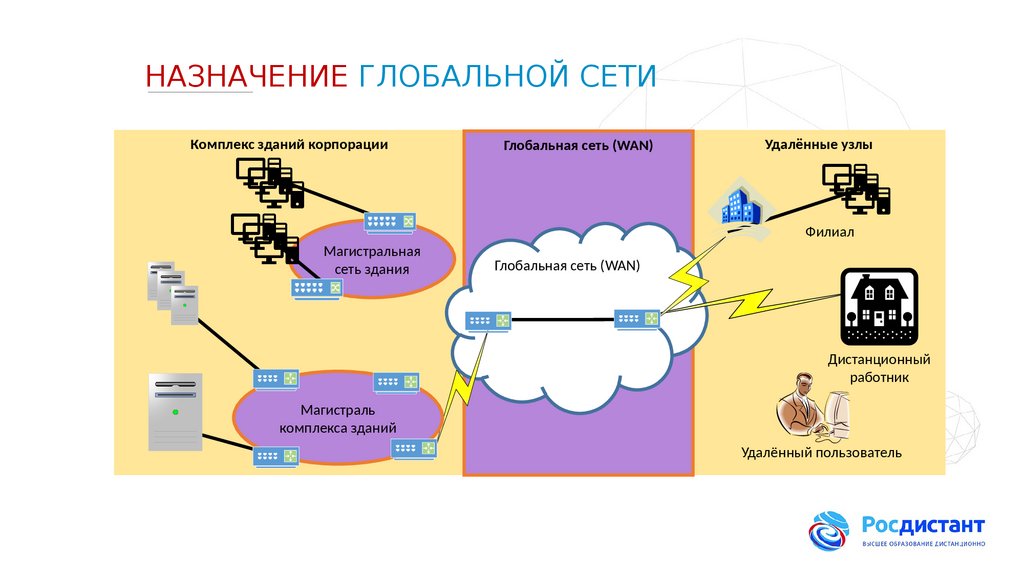

НАЗНАЧЕНИЕ ГЛОБАЛЬНОЙ СЕТИКомплекс зданий корпорации

Магистральная

сеть здания

Глобальная сеть (WAN)

Удалённые узлы

Филиал

Глобальная сеть (WAN)

Дистанционный

работник

Магистраль

комплекса зданий

Удалённый пользователь

70.

ТОПОЛОГИИ ГЛОБАЛЬНЫХ СЕТЕЙТочка – точка (point-to-point)

Звезда (hub-ans-spoke)

Полносвязная (full mesh)

С двумя интерфейсами (dual-homed)

Площадка

A

Площадка

B

71.

ТОПОЛОГИЯ ТИПА «ЗВЕЗДА»Луч A

Концентрат

ор

Луч B

Луч C

72.

ПОЛНОСВЯЗНАЯ ТОПОЛОГИЯПлощадка

B

Площадка

A

Площадка

C

Площадка

D

73.

ПОДКЛЮЧЕНИЕ МАЛОГО ОФИСАШирокополосный

доступ к

Интернету

Интерн

ет

Малый офис

(несколько

сотруднико

в)

Одна небольшая локальная сеть LAN для совместного

использования периферийных устройств и доступа к

Интернету

74.

ПОДКЛЮЧЕНИЕ СЕТИ КОМПЛЕКСА ЗДАНИЙМаркетинг

и продажи

Финансы

и учёт

Проектирование

и производство

Комплекс зданий предприятия. Сотни

сотрудников работают на одном или Несколько локальных

нескольких соседних этажах или в

сетей (комплекс

соседних зданиях

Интерне

т

Межсетев

ой экран

75.

ПОДКЛЮЧЕНИЕ СЕТЕЙ ФИЛИАЛОВУдалённы

й офис

Центральный

офис

Филиал

Глобальная

сеть

Интернет

Региональный

офис

76.

РАСПРЕДЕЛЁННАЯ СЕТЬФилиал

Региональный

офис

Дистанционн

ый работник

Центральны

й офис

Интернет

Домашни

й офис

Филиал

Филиал

77.

ГЛОБАЛЬНЫЕ СЕТИ В МОДЕЛИ OSIМодель OSI

7. Уровень приложений

6. Уровень

представлений

5. Сеансовый уровень

4. Транспортный

уровень

3. Сетевой уровень

2. Канальный уровень

1. Физический уровень

Сервисы WAN

PPP, HDLC, Frame Relay, WAN на основе

Ethernet, MPLS, VSAT, широкополосный

доступ

Электрические, механические и рабочие

подключения

78.

ТЕРМИНОЛОГИЯ WANТелекоммуникационное оборудование

заказчика (CPE)

Оборудование передачи данных (DCE)

Оконечное оборудование обработки

данных (DTE)

79.

ТЕРМИНОЛОГИЯ WANТочка присутствия

Точка разграничения

«Последняя миля»

Центральный офис (CO)

Сеть оператора связи (платная сеть)

Транспортная сеть

Магистральная сеть

80.

УСТРОЙСТВА ГЛОБАЛЬНОЙ СЕТИТелефонный модем

Сервер доступа

Широкополосный модем

Устройство CSU/DSU

81.

УСТРОЙСТВА ГЛОБАЛЬНОЙ СЕТИМаршрутизатор ядра / многоуровневый коммутатор

Оптический преобразователь

Беспроводной маршрутизатор или точка доступа

Глобальная сеть (WAN)

WANкоммутатор

Маршрутизато

ры ядра

WANкоммутатор

82.

КОММУТАЦИЯ КАНАЛОВНабор B

…

Звонок

…

A

B

При наборе номера в системе

настраивается канал

83.

ПАКЕТНАЯ КОММУТАЦИЯОтправк

а

данных

к

SRV2…

Очеред

ь

SRV1

SRV2

Помеченные данные передаются от коммутатора к

коммутатору. Возможно, им придётся ждать очереди

для попадания в канал

84.

ВАРИАНТЫ ДОСТУПА К ГЛОБАЛЬНОЙ СЕТИГлобальная сеть

(WAN)

Частное (Private)

Выделенный

Выделенные

линии

Общедоступное (Public)

Скоммутированн

ый

Коммутаци

я каналов

Пакетная

коммутация

Интернет

Широкополосны

й доступ VPN

85.

ВЫДЕЛЕННЫЕ ЛИНИИСтандарт в

США

Устройст

во

CSU/DSU

Офис в НьюЙорке

T3

Сеть

поставщи

ка услуг

Стандарт в

Европе

E3

Устройст

во

CSU/DSU

Офис в

Лондоне

86.

ПРЕИМУЩЕСТВА И НЕДОСТАТКИ АРЕНДУЕМЫХ ЛИНИЙПреимущества:

простота

качество

доступность

Недостатки:

стоимость

ограниченная гибкость

87.

ISDNИнтерфейс основного доступа (BRI):

2 канала B по 64 Кбит/с

канал D (16 Кбит/с)

Интерфейс с первичной скоростью (PRI):

23 канала B (T1) или 30 каналов B (E1) по 64 Кбит/с

канал D (64 Кбит/с)

в сумме 1,544 Мбит/с (T1) или 2,048 Мбит/с (E1)

88.

FRAME RELAYФилиал

DLCI 201

R2

DCE

DLCI 102

R1 DTE

Головной

офис

корпорации

DCE

Поставщик услуг

Интернета

89.

ATMСервер

широковещательной

рассылки телевизионного

сигнала по IP

4

Сеть

оператор

а

связи

Видео

3

2

Вебсервер

VoIP

Коммутато

р ATM

1

Электронная

почта

Головной офис

4

4 2

1

4

3

3

1

4

Глобальная

сеть (WAN)

3

Коммутато

р ATM

LAN

Филиал

90.

WAN НА ОСНОВЕ ETHERNETПреимущества:

снижение затрат и объёма администрирования

простота интеграции с существующими сетями

повышение производительности бизнеса

91.

MPLSОблако MPLS

C

E

C

E

P

E

T

1

Fram

e

Rela

y

P

E

T

3

C

E

P

P

E

P

E

Metro

Ethern

et

C

E

92.

VSAT35 786 км

(22 236

мили)

Центральный офис

Филиал

93.

ВАРИАНТЫ ПОДКЛЮЧЕНИЯ К ИНТЕРНЕТУInternetBased

Broadband

VPN

Wired

xDSL

Cable

Optical

Fiber

Wireless

Municipal WiFi

Cellular

Satellite

Internet

WiMAX

94.

ЦИФРОВАЯ АБОНЕНТСКАЯ ЛИНИЯУдалённы

й

сотрудни

к

Головной офис

компании

WANпровайд

ер

Оператор связи

Интерне

DSL

т

DSLAM

Ethernet

Точка

Маршрутизато

Модем DSL присутствия (POP)

р

95.

КАБЕЛЬНОЕ ПОДКЛЮЧЕНИЕУдалённы

й

работник

Головной офис

компании

Оператор

кабельной связи

Ethernet

Маршрутизат

ор

Кабельный

модем

WANпровайд

ер

Интерне

т

Оконечная

система линии

кабельного

модема

(CMTS)

96.

БЕСПРОВОДНАЯ СЕТЬНовые разработки в области широкополосных

технологий:

муниципальные сети Wi-Fi

сотовая связь

WiMAX

спутниковый Интернет

97.

WIMAXСеть поставщика услуг

Интернета

Магистральны

й канал

Интернета

Передатчик WiMAX

802.16

Домашняя локальная сеть

Передача за пределы

области прямой

видимости

98.

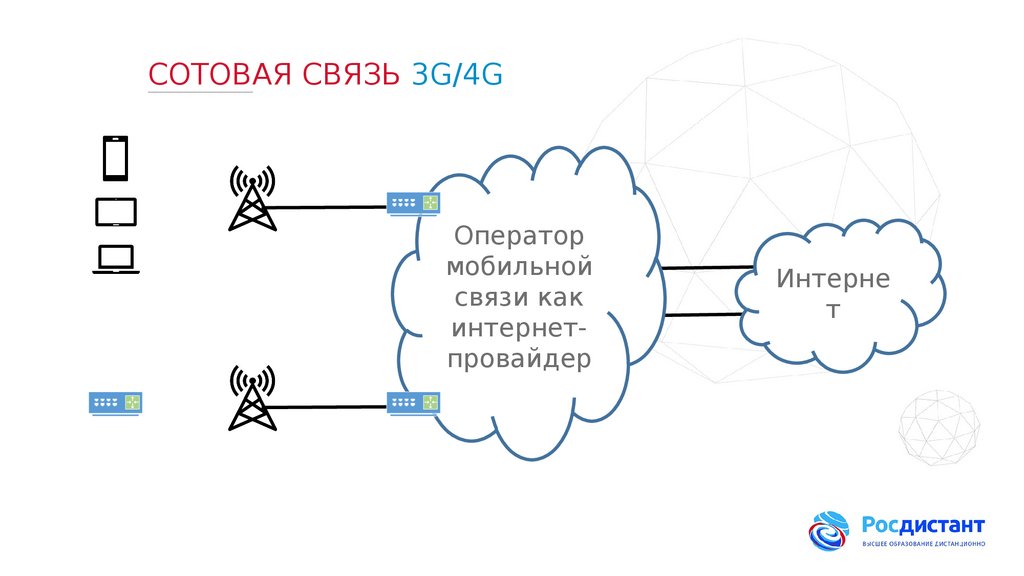

СОТОВАЯ СВЯЗЬ 3G/4GОператор

мобильной

связи как

интернетпровайдер

Интерне

т

99.

ТЕХНОЛОГИЯ VPNПреимущества VPN:

сокращение затрат

безопасность

масштабируемость

совместимость с широкополосными технологиями

100.

ВЫБОР ПОДКЛЮЧЕНИЯ КАНАЛА ГЛОБАЛЬНОЙ СЕТИОбсуждение вариантов доступа к глобальной сети

WAN:

в чём состоит назначение глобальной сети?

что имеется в виду под географическим охватом?

каковы требования к скорости сети?

101.

ВЫБОР СОЕДИНЕНИЯ WANЧастную или публичную инфраструктуру требуется

использовать для подключения к глобальной сети?

Частная глобальная сеть должна быть выделенной или

коммутируемой?

Какой тип VPN требуется для публичной глобальной

сети?

Какие варианты подключения доступны в этой области?

Какова стоимость доступных вариантов подключения?

102.

ПОСЛЕДОВАТЕЛЬНЫЕ ПОРТЫСеть

поставщи

ка услуг

Локальная

сеть

(LAN)

Глобальная сеть

(WAN)

Локальная

сеть

(LAN)

103.

КАНАЛЫ СВЯЗИ «ТОЧКА – ТОЧКА»Офис в Нью-Йорке

Устройство

CSU/DSU

Офис в Лондоне

Сеть

поставщи

ка услуг

Устройство

CSU/DSU

104.

ПРОПУСКНАЯ СПОСОБНОСТЬ ПОСЛЕДОВАТЕЛЬНЫХКАБЕЛЕЙ

Тип канала

56

64

T1

E1

J1

E3

T3

ОС-1

ОС-3

Скорость передачи данных

56 Кбит/с

64 Кбит/с

1,544 Мбит/с

2,048 Мбит/с

1,544 Мбит/с

34,368 Мбит/с

44,736 Мбит/с

51,84 Мбит/с

155,52 Мбит/с

105.

ПРОТОКОЛЫ ИНКАПСУЛЯЦИИ WANHDLC

PPP

Протокол последовательной межсетевой связи

(SLIP)

X.25 / процедура сбалансированного доступа к

каналу (LAPB)

Frame Relay

ATM

106.

ИНКАПСУЛЯЦИЯ HDLCСтандартный HDLC

Флаг

Адрес

Управление

Данные

FCS

Флаг

FCS

Флаг

Поддерживает только однопротокольные среды

Cisco HDLC

Флаг

Адрес

Управление

Протокол

Данные

Использует поле данных протокола для поддержки

многопротокольных сред

107.

ВВЕДЕНИЕ В ПРОТОКОЛ PPPОсновные компоненты протокола PPP:

инкапсуляция наподобие HDLC

LCP

протоколы NCP

108.

МНОГОУРОВНЕВАЯ АРХИТЕКТУРА ПРОТОКОЛА PPPPPP

IPv

IPv6

4

IPv6CP

Протокол

управления сетью

IPC

(NCP)

P

Аутентификация, другие

параметры

Протокол управления

каналом

(LCP)

Синхронный

или асинхронный

Физическая среда передачи

данных

Сетевой

уровень

Канальны

й уровень

Физически

й уровень

109.

ПРОТОКОЛ УПРАВЛЕНИЯ КАНАЛОМ LCPPPP

IPv

IPv6

4

IPv6CP

Протокол

управления сетью

IPC

(NCP)

P

Аутентификация, другие

параметры

Протокол управления

каналом

(LCP)

Синхронный

или асинхронный

Физическая среда передачи

данных

Сетевой

уровень

Канальны

й уровень

Физически

й уровень

110.

ПРОТОКОЛ УПРАВЛЕНИЯ СЕТЬЮ NCPPPP

IPv

IPv6

4

IPv6CP

Протокол

управления сетью

IPC

(NCP)

P

Аутентификация, другие

параметры

Протокол управления

каналом

(LCP)

Синхронный

или асинхронный

Физическая среда передачи

данных

Сетевой

уровень

Канальны

й уровень

Физически

й уровень

111.

СТРУКТУРА КАДРА PPPДлина поля в байтах

1

1

1

2

Флаг

Адрес

Управлен

ие

Протокол

Переменна 2 или

я

4

Данные

FCS

1

Фла

г

112.

УСТАНОВЛЕНИЕ СЕАНСА PPPЭтап 1. Установление канала и согласование

настроек

Этап 2. Определение качества канала

(необязательно)

Этап 3. Согласование настройки протокола сетевого

уровня

113.

ПРИНЦИПЫ РАБОТЫ LCPНастройка

LCP

Инициироват

ь

Завершено

Настройка

NCP

LCP ConfigureRequest

LCP Configure-Ack

Обмен пакетами

NCP

114.

ОБСЛУЖИВАНИЕ КАНАЛА PPPEcho-Request

Обслуживание

канала LCP

Echo-Reply

Обмен

данными

Code-Reject

115.

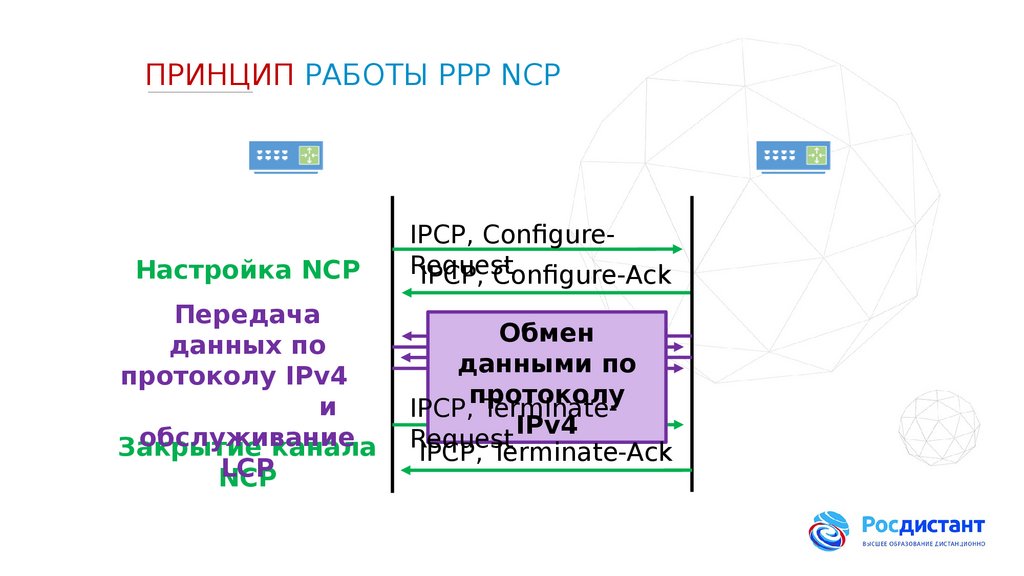

ПРИНЦИП РАБОТЫ PPP NCPНастройка NCP

Передача

данных по

протоколу IPv4

и

обслуживание

Закрытие

канала

LCP

NCP

IPCP, ConfigureRequest

IPCP, Configure-Ack

Обмен

данными по

протоколу

IPCP, TerminateIPv4

Request

IPCP, Terminate-Ack

116.

КАБЕЛЬНАЯ СЕТЬКомпоненты типичной современной кабельной сети:

спутниковая антенна

транспортная система (сеть передачи данных)

головная станция

магистраль

усилитель

распределительный кабель (кабель сети связи)

кабель абонента

117.

КОМПОНЕНТЫ КАБЕЛЬНОЙ СЕТИСистема подключения кабельных модемов (CMTS)

на головном узле оператора кабельной связи

Кабельный модем на стороне абонента

Оптоволоконный канал

Узел

Зона распределения

Коаксиальный кабель

118.

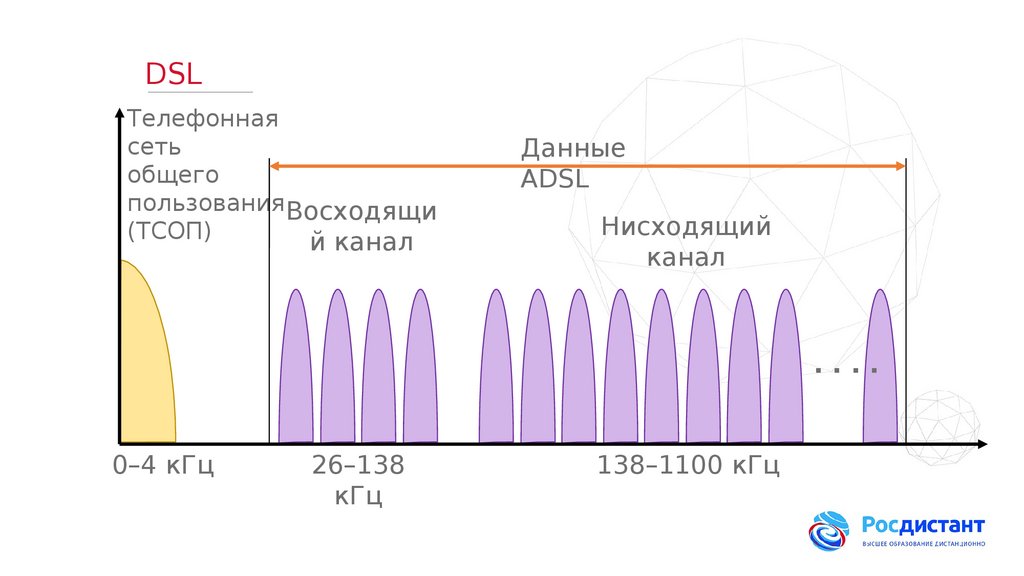

DSLТелефонная

сеть

общего

пользованияВосходящи

(ТСОП)

й канал

Данные

ADSL

Нисходящий

канал

....

0–4 кГц

26–138

кГц

138–1100 кГц

119.

БЕСПРОВОДНОЕ ПОДКЛЮЧЕНИЕТехнологии:

городские сети Wi-Fi

сотовая/мобильная связь

o

беспроводной доступ к Интернету

o

беспроводной доступ 2G/3G/4G

o

Long-Term Evolution (LTE)

спутниковый Интернет

120.

СПУТНИКОВЫЙ ИНТЕРНЕТАбонент услуг

спутниковой связи

Оператор

спутниковой связи

121.

СРАВНЕНИЕ РЕШЕНИЙ ШИРОКОПОЛОСНОГО ДОСТУПАКабельная система

DSL

«Оптоволокно до дома»

Сотовая/мобильная связь

Ячеистая сеть Wi-Fi

Спутниковая связь

122.

ПРИЧИНЫ ИСПОЛЬЗОВАНИЯ PPPoEPPP поддерживает возможность назначения IPадресов удалённым концам канала PPP

PPP поддерживает аутентификацию CHAP

Технологии:

аналоговые модемы

ISDN

DSL

123.

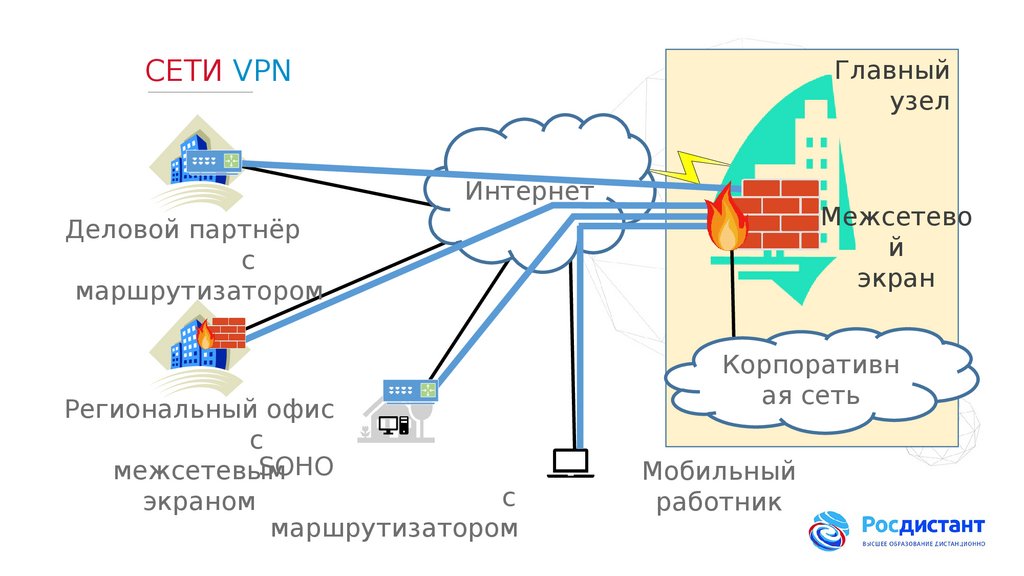

СЕТИ VPNГлавный

узел

Интернет

Межсетево

й

экран

Деловой партнёр

с

маршрутизатором

Региональный офис

с

SOHO

межсетевым

с

экраном

маршрутизатором

Корпоративн

ая сеть

Мобильный

работник

124.

ПРЕИМУЩЕСТВА VPNСокращение затрат

Масштабируемость

Совместимость с широкополосной технологией

Безопасность

125.

СЕТИ VPN ТИПА «УЗЕЛ – УЗЕЛ»Интернет

Клиент не

знает

о VPN

Оконечное

устройство

VPN

Оконечное

устройство VPN

126.

СЕТИ VPN ДЛЯ УДАЛЁННОГО ДОСТУПАИнтернет

Клиент

инициирует

подключение

VPN

Оконечное

устройство VPN

127.

DMVPNТехнологии:

протокол NHRP (Next Hop Resolution Protocol)

туннели протокола mGRE (Multipoint Generic Routing

Encapsulation)

шифрование с помощью протокола IP Security (IPsec)

128.

ВВЕДЕНИЕ В ПРОТОКОЛ GREИнтерфейс туннеля поддерживает заголовки:

инкапсулированный протокол (или «протоколпассажир»), например IPv4, IPv6, AppleTalk, DECnet

или IPX

протокол инкапсуляции (или несущий протокол), в

данном случае GRE

протокол доставки («протокол-транспорт»),

например IP, который передает данные протокола

инкапсуляции

129.

ХАРАКТЕРИСТИКИ ПРОТОКОЛА GREСпецификации определены в стандарте IETF (RFC

2784)

Во внешнем заголовке IP в поле протокола

используется значение 47

В заголовке GRE используется поле protocol type.

Типы протоколов определены в RFC 1700 как

EtherTypes

GRE не предусматривает сохранения информации о

состоянии

Отсутствуют стойкие механизмы безопасности

Заголовок GRE вместе с заголовком IP

туннелирования создаёт 24 байта служебной

130.

ПРОТОКОЛЫ МАРШРУТИЗАЦИИ IGP И EGPAS 65002

Компания

(OSPF)

AS 65001

Провайде

р1

(EIGRP)

BG

P BG

P

AS 65003

ISP3

(EIGRP)

BG

P

BG

P

AS 65004

ISP-2

(OSPF)

BG

P

BG

AS 65005

P

Поставщи

к

контента

(OSPF)

131.

ВАРИАНТЫ BGPТолько маршрут по умолчанию

Маршрут по умолчанию и маршруты интернетпровайдера

AS 65001

Все маршруты Интернета

Провайде

Маршрут по

р1

умолчанию

eBGP

Интерне

AS 65000

т

Компания

eBGP

А

AS 65002

ISP-2

Маршрут по

умолчанию

132.

НАИБОЛЕЕ РАСПРОСТРАНЁННЫЕ АТАКИ НА СИСТЕМЫБЕЗОПАСНОСТИ ЛОКАЛЬНОЙ СЕТИ

7. Приложение

6. Уровень

представления

5. Сеансовый

уровень

4. Транспортный

уровень

HTTP, HTTPS, POP3,

IMAP, SSL, SSH, …

3. Сетевой уровень

IP-адреса

2. Канальный

уровень

1. Физический

уровень

Протоколы/порты

Кадры Ethernet

Физические

каналы

Скомпрометированн

ый

Точка

несанкциониров

анного доступа

133.

АТАКИ С ИСПОЛЬЗОВАНИЕМ TELNETАтака методом полного перебора паролей

DoS-атака с использованием Telnet

Способы минимизации атак:

подключайтесь через SSH

используйте надёжные пароли

ограничьте доступ к vty-каналам

выполняйте аутентификацию AAA и авторизацию

административного доступа к устройству

134.

АТАКИ, СВЯЗАННЫЕ С DHCPDHCP-спуфинг

Истощение ресурсов DHCP

Неавторизованный

злоумышленник

DHCP

Легитимный

DHCP-сервер

Клиент

135.

ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ ЛОКАЛЬНОЙ СЕТИФункция защиты от подмены IP-адреса отправителя

Динамический анализ протокола ARP

Анализ DHCP-трафика

Безопасность портов

136.

МИНИМИЗАЦИЯ КОЛИЧЕСТВА АТАК, СВЯЗАННЫХ СDHCP

Коммутатор блокирует:

несанкционированные сообщения DHCP-сервера

несанкционированные сообщения DHCP-клиентов

Анализ DHCP-трафика распознаёт:

доверенные DHCP-порты

недоверенные порты

137.

ЗАЩИТА АДМИНИСТРАТИВНОГО ДОСТУПА С ПОМОЩЬЮАУТЕНТИФИКАЦИИ AAA

Способы реализации сервиса AAA:

локальная аутентификация AAA

серверная аутентификация AAA

1

Удалённый клиент

2

3

Маршрутизатор AAA

138.

БЕЗОПАСНЫЙ ДОСТУП УСТРОЙСТВ СИСПОЛЬЗОВАНИЕМ ПРОТОКОЛА 802.1X

Роли устройств:

клиент (запрашивающее устройство)

коммутатор (аутентификатор)

сервер аутентификации

139.

ЗНАКОМСТВО С SNMPСоставляющие SNMP:

диспетчер SNMP

агенты SNMP (управляемый узел)

информационная база данных управления (MIB)

140.

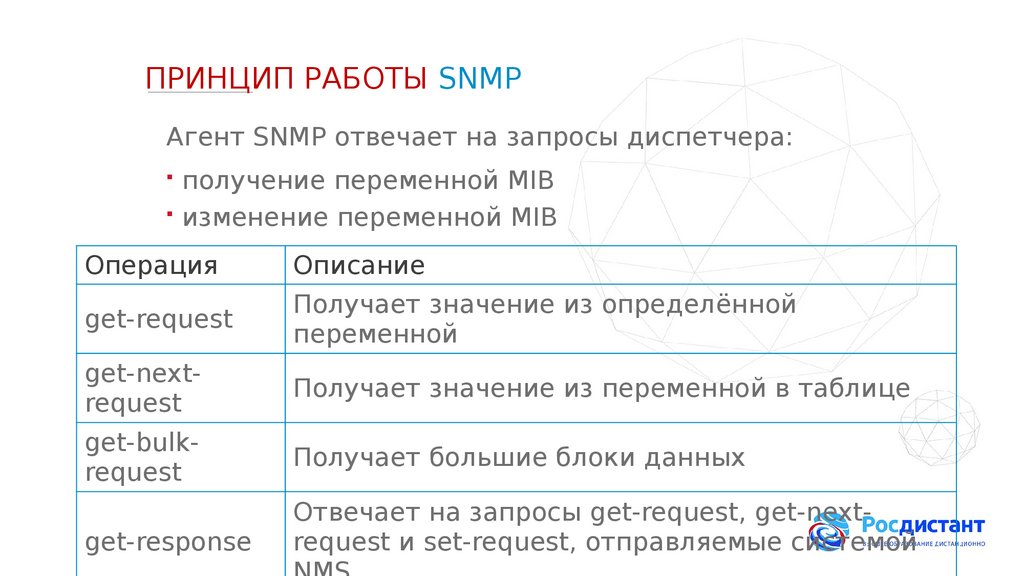

ПРИНЦИП РАБОТЫ SNMPАгент SNMP отвечает на запросы диспетчера:

получение переменной MIB

изменение переменной MIB

Операция

Описание

get-request

Получает значение из определённой

переменной

get-nextrequest

Получает значение из переменной в таблице

get-bulkrequest

Получает большие блоки данных

get-response

Отвечает на запросы get-request, get-nextrequest и set-request, отправляемые системой

141.

ЛОВУШКИ АГЕНТА SNMPАдминистрат

ор

getrequest определённой

Получает значение

переменной MIB

get-nextrequest

Получает

следующий экземпляр

переменной MIB

setrequest переменной MIB

Изменяет значение

getresponse запрашиваемой

Содержит значения

переменной

ловушка

Передаёт незапрашиваемое

предупреждение

Управляем

ое

устройство

Операто

р

MIB

142.

ВЕРСИИ SNMPМодель

Уровень

SNMPv1

noAuthNoPriv

SNMPv2c

noAuthNoPriv

SNMPv3

SNMPv3

SNMPv3

noAuthNoPriv

authNoPriv

authPriv

Аутентификация

Строка

сообщества

Строка

сообщества

Имя пользователя

MD5 или SHA

MD5 или SHA

Шифрование

Нет

Нет

Нет

Нет

DES или AES

143.

УРОВНИ И МОДЕЛЬ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИПРОТОКОЛА SNMP

Модель

Уровень

noAuthNoPr

SNMPv1

iv

noAuthNoPr

SNMPv2c

iv

SNMPv3

SNMPv3

SNMPv3

Результат

Использует проверку совпадения

строк сообщества для

аутентификации

Использует проверку совпадения

noAuthNoPr

имени пользователя для

iv

аутентификации

authNoPriv Обеспечивает аутентификацию на

основе алгоритмов HMAC-MD5 или

authPriv

HMAC-SHA

144.

СТРОКИ СООБЩЕСТВАТипы:

только чтение (read-only – ro)

чтение и запись (read-write –

rw)

Интерне

т

Сколько

пользователей

подключено к вебсерверу этого

клиента?

get 192.168.1.10

2#B7!9

192.168.1.10

Веб-сервер с

агентом SNMP

192.168.1.5

Станция

управления

SNMP

Центральная

база MIB

145.

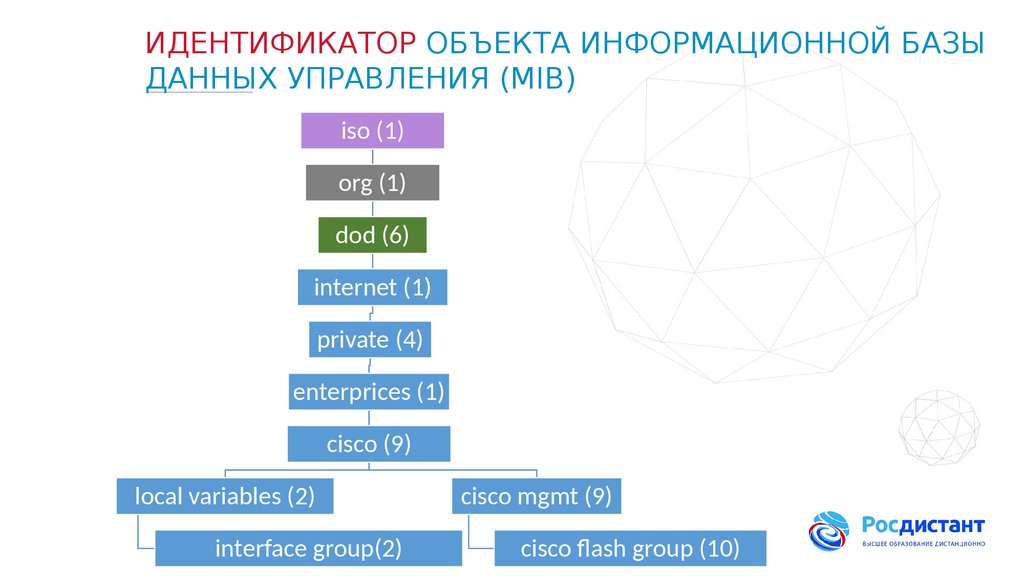

ИДЕНТИФИКАТОР ОБЪЕКТА ИНФОРМАЦИОННОЙ БАЗЫДАННЫХ УПРАВЛЕНИЯ (MIB)

iso (1)

org (1)

dod (6)

internet (1)

private (4)

enterprices (1)

cisco (9)

local variables (2)

interface group(2)

cisco mgmt (9)

cisco flash group (10)

146.

SNMPV3Компоненты системы информационной

безопасности:

целостность и аутентификация сообщений

шифрование

контроль доступа

147.

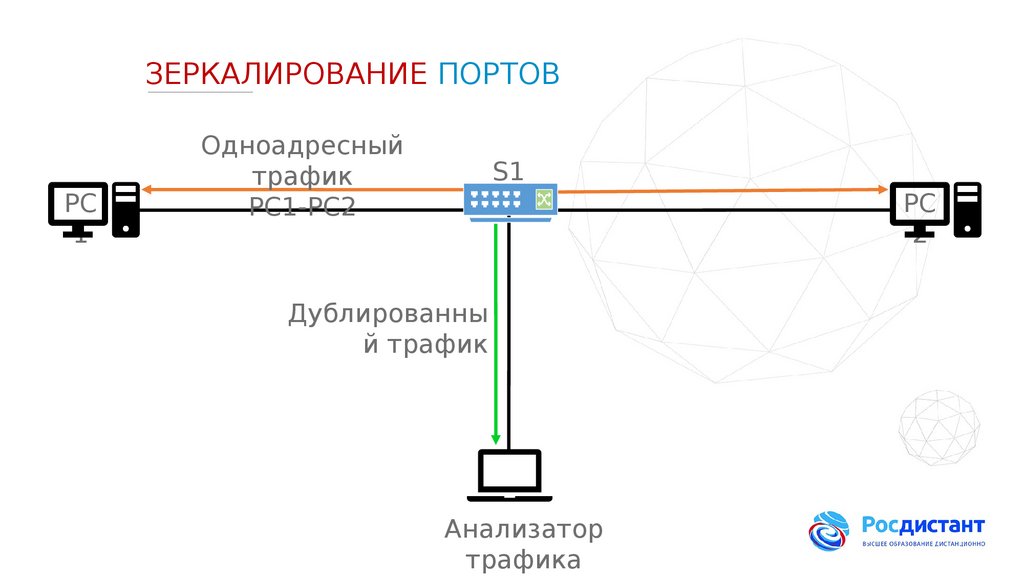

ЗЕРКАЛИРОВАНИЕ ПОРТОВPC

1

Одноадресный

трафик

PC1-PC2

S1

Дублированны

й трафик

Анализатор

трафика

PC

2

148.

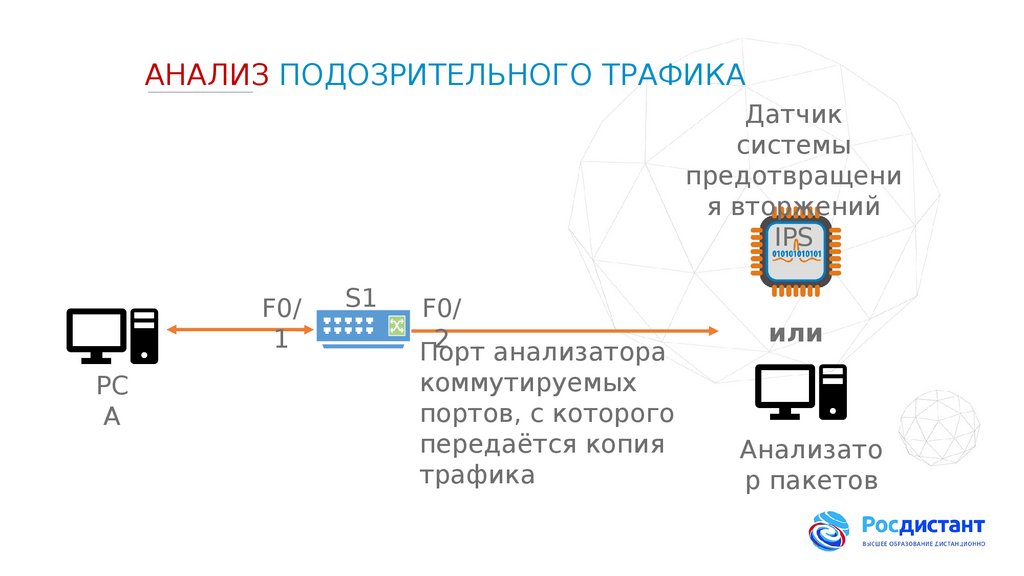

АНАЛИЗ ПОДОЗРИТЕЛЬНОГО ТРАФИКАДатчик

системы

предотвращени

я вторжений

IPS

F0/

1

PC

A

S1

F0/

2

Порт анализатора

коммутируемых

портов, с которого

передаётся копия

трафика

или

Анализато

р пакетов

149.

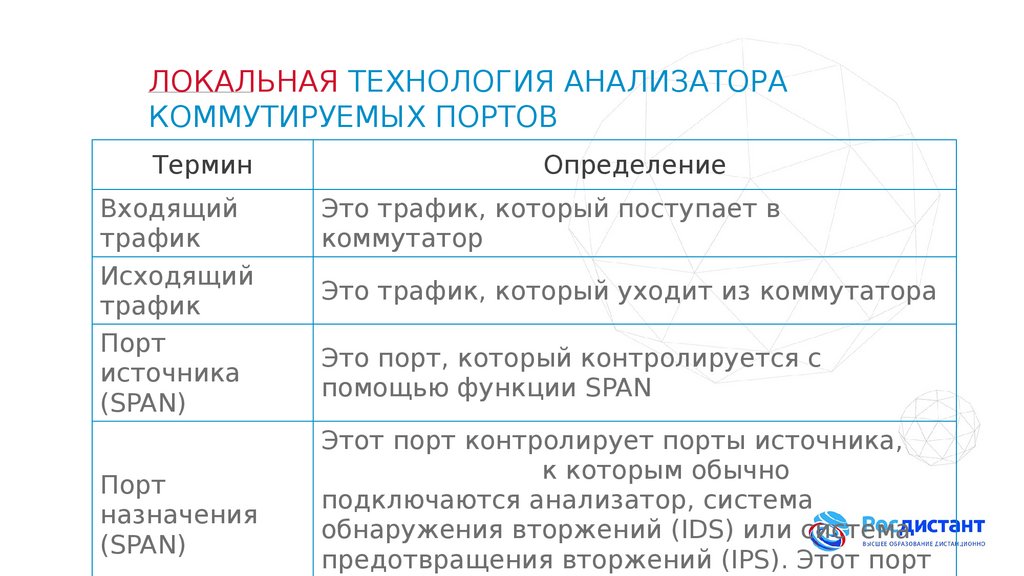

ЛОКАЛЬНАЯ ТЕХНОЛОГИЯ АНАЛИЗАТОРАКОММУТИРУЕМЫХ ПОРТОВ

Термин

Входящий

трафик

Исходящий

трафик

Порт

источника

(SPAN)

Порт

назначения

(SPAN)

Определение

Это трафик, который поступает в

коммутатор

Это трафик, который уходит из коммутатора

Это порт, который контролируется с

помощью функции SPAN

Этот порт контролирует порты источника,

к которым обычно

подключаются анализатор, система

обнаружения вторжений (IDS) или система

предотвращения вторжений (IPS). Этот порт

150.

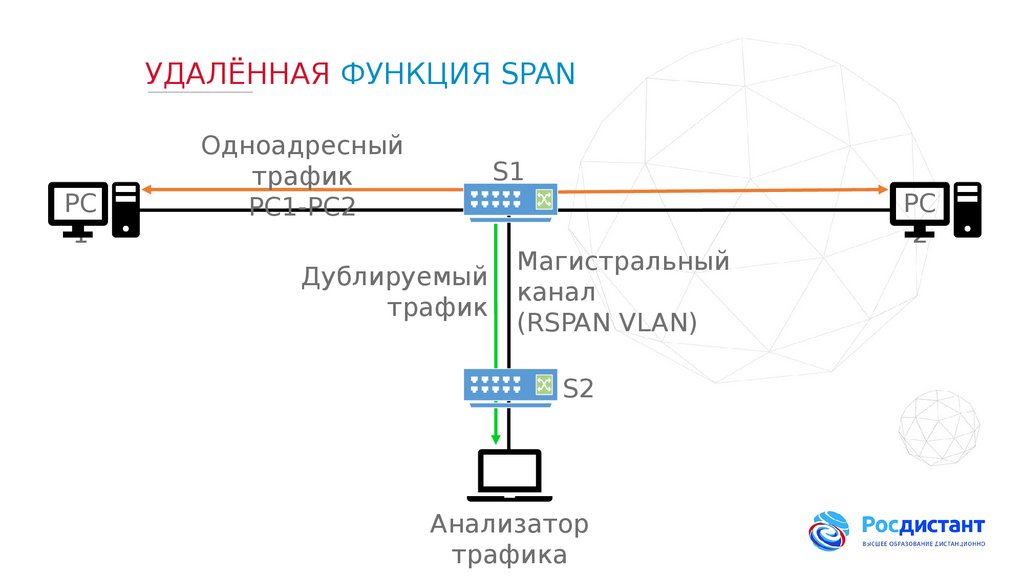

УДАЛЁННАЯ ФУНКЦИЯ SPANPC

1

Одноадресный

трафик

PC1-PC2

S1

Дублируемый

трафик

Магистральный

канал

(RSPAN VLAN)

S2

Анализатор

трафика

PC

2

151.

ПРИОРИТИЗАЦИЯ ТРАФИКАПередача

голоса по

протоколу IP

Финансов

ая

транзакци

я

Вебстраница

Очередь с

высоким

приоритетом

Очередь со

средним

приоритетом

Очередь с

низким

приоритетом

Все типы связи

обеспечивают

доступ к среде

передачи данных.

Ни один из типов

трафика не

должен полностью

занимать

пропускную

способность

Канал к сети

152.

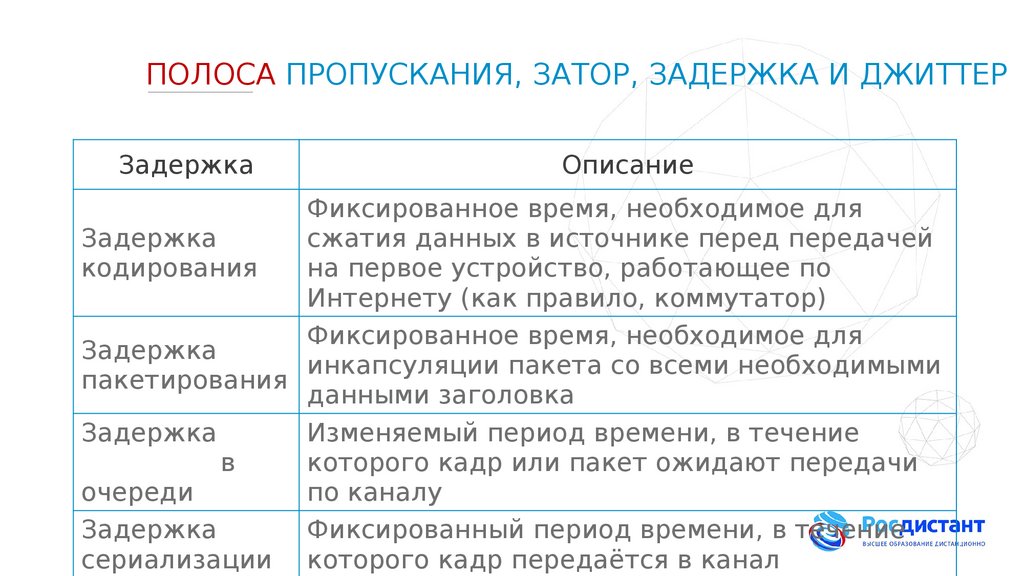

ПОЛОСА ПРОПУСКАНИЯ, ЗАТОР, ЗАДЕРЖКА И ДЖИТТЕРЗадержка

Описание

Фиксированное время, необходимое для

Задержка

сжатия данных в источнике перед передачей

кодирования

на первое устройство, работающее по

Интернету (как правило, коммутатор)

Фиксированное время, необходимое для

Задержка

инкапсуляции пакета со всеми необходимыми

пакетирования

данными заголовка

Задержка

Изменяемый период времени, в течение

в

которого кадр или пакет ожидают передачи

очереди

по каналу

Задержка

Фиксированный период времени, в течение

сериализации которого кадр передаётся в канал

153.

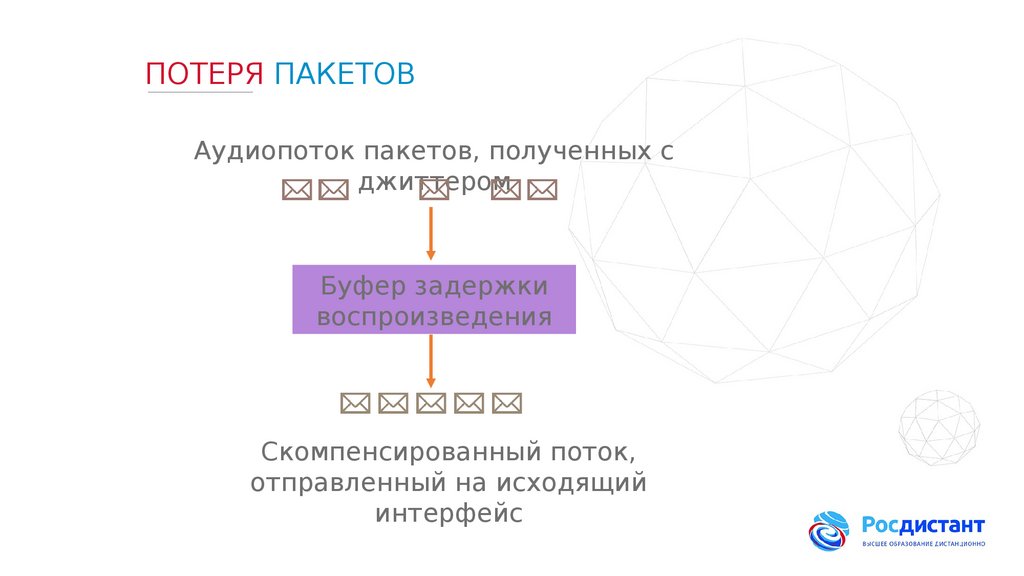

ПОТЕРЯ ПАКЕТОВАудиопоток пакетов, полученных с

джиттером

Буфер задержки

воспроизведения

Скомпенсированный поток,

отправленный на исходящий

интерфейс

154.

ГОЛОСХарактеристики трафика голосовых данных:

равномерность

умеренность

чувствительность к потерям

чувствительность к задержкам

приоритет UDP

Требования для односторонней передачи:

задержка ≤ 150 мс

джиттер ≤ 30 мс

потери ≤ 1 %

пропускная способность (30–128 Кбит/с)

155.

ВИДЕОХарактеристики видеотрафика:

неравномерность

ресурсоёмкость

чувствительность к потерям

чувствительность к задержкам

приоритет UDP

Требования для односторонней передачи:

задержка ≤ 200–400 мс

джиттер ≤ 30–50 мс

потери ≤ 0,1–1 %

пропускная способность (от 384 Кбит/с до 20 Мбит/с

и более)

156.

ДАННЫЕХарактеристики трафика:

равномерность/неравномерность

умеренность/ресурсоёмкость

нечувствительность к потерям

нечувствительность к задержкам

передача TCP

157.

«ПЕРВЫМ ПРИШЁЛ – ПЕРВЫМ УШЁЛ» (FIRST-IN, FIRSTOUT, FIFO)Без

организац

ии

очереди

Входной интерфейс

FIFO

Выходной интерфейс

158.

ВЗВЕШЕННАЯ ОРГАНИЗАЦИЯ ОЧЕРЕДЕЙ (WFQ)Классификаци

я

Входной интерфейс

Высокий

Средний

Нормальный

Низкий

Буфер

очереди

Классификация приоритетов

Высокий

Средний

Выходной

интерфейс

159.

ВЗВЕШЕННАЯ ОРГАНИЗАЦИЯ ОЧЕРЕДЕЙ НА ОСНОВЕКЛАССОВ (CBWFQ)

4

4 3 2 1

Входной интерфейс

3

2 1

Класс

1

Класс

2

Класс

3

WF

Q

2 1 3 4

Определённые Выходной интерфейс

пользователем

классы

160.

ОРГАНИЗАЦИЯ ОЧЕРЕДЕЙ С МАЛОЙ ЗАДЕРЖКОЙ (LLQ)V = пакеты

голосовых данных

Приоритетная

очередь

Приоритетны

V V

й класс

4

V 4 V 3 2 1

Входной

интерфейс

3

2 1

CBWFQ

Класс

1

Класс

2

Класс

3

Определённые

пользователем

классы

PQ

2 1 3 4 V V

WF

Q

Выходной

интерфейс

161.

ВЫБОР ПОДХОДЯЩЕЙ МОДЕЛИ ПОЛИТИКИКАЧЕСТВА ОБСЛУЖИВАНИЯ

Модели реализации качества обслуживания:

модель без гарантированной доставки

интегрированные сервисы (IntServ)

дифференцированное обслуживание (DiffServ)

162.

БЕЗ ГАРАНТИРОВАННОЙ ДОСТАВКИПреимущества

Это самая масштабируемая

модель

Масштабируемость

ограничена только

пропускной способностью.

При таком ограничении

воздействие на весь трафик

одинаково

Никакие специальные

механизмы QoS не требуются

Это самая простая и быстрая

в развёртывании

модель

Недостатки

Нет гарантии доставки

Пакеты прибывают, когда могут

и в любом порядке

(если прибывают вообще)

Приоритетная обработка

пакетов не предусмотрена

Критически важные данные

обрабатываются так же, как

и обычные письма

163.

ИНТЕГРИРОВАННЫЕ СЕРВИСЫПреимущества

Явное сквозное управление

доступом к ресурсам

Контроль доступа для

каждого запроса

Сигнальная передача

динамических номеров

портов

Недостатки

Высокая потребность в ресурсах

из-за необходимости

непрерывной сигнализации в

архитектуре

с

сохранением состояния

Подход, ориентированный на

потоки, плохо реализуется в

масштабных развёртываниях,

таких как Интернет

164.

ДИФФЕРЕНЦИРОВАННЫЕ СЕРВИСЫПреимущества

Недостатки

Высокий уровень

масштабирования

Нет полной гарантии качества

предоставления услуг

Разнообразие уровней

качества

Необходимость слаженной

работы комплекса сложных

механизмов во всей сети

165.

ПРЕДОТВРАЩЕНИЕ ПОТЕРИ ПАКЕТОВМетоды:

увеличение пропускной способности канала

резервирование достаточной пропускной

способности и увеличение объёма буфера

предотвращение заторов

166.

ИНСТРУМЕНТЫ QOSИнструменты

QoS

Инструменты

для

классификации

и

маркировки

Описание

Сеансы или потоки анализируются на

принадлежность определённому классу

трафика

После определения класса пакеты

получают соответствующую отметку

Инструменты

Классам трафика выделяются фрагменты

для

сетевых ресурсов в соответствии с

предотвращени

политикой качества обслуживания

я заторов

Когда объём трафика превышает

Инструменты

доступные сетевые ресурсы, трафик

для управления

ставится в очередь ожидания доступных

заторами

167.

КЛАССИФИКАЦИЯ И МАРКИРОВКАИнструменты QoS

Уровен

ь

Ethernet (802.1Q,

802.1p)

2

802.11 (Wi-Fi)

2

MPLS

2

IPv4 и IPv6

3

Поле маркирования

Класс обслуживания

(CoS)

Идентификатор

трафика

беспроводной сети

(TID)

Экспериментальное

(EXP)

Приоритет IP (IPP)

Точка кода

Ширина

в

битах

3

3

3

3

168.

МАРКИРОВКА НА УРОВНЕ 3Заголовок IPv4

Верси

я

IHL

Тип услуги

Идентификация

Общий размер

Флаг

и

Смещение

фрагмента

Время

Контрольная сумма

существован

Протокол

заголовка

Заголовок

IPv6

ия

Верси

Класс

IP-адреса

источника иМетка

назначения

потока

я

трафика

Следующий

Предел

Длина полезной нагрузки

заголовок

переходов

IP-адреса источника и назначения

169.

КАТЕГОРИИ ЗНАЧЕНИЙ DSCPБез гарантированной доставки (BE)

Ускоренная пересылка (EF)

Гарантированная пересылка (Assured Forwarding)

Низкая

вероятность

Высокая

Средняя

вероятност

вероятность

ь

отбрасывани

отбрасывани

отбрасыван

я

я

ия

Лучшая

очередь

Худшая

очередь

Класс

4

AF41 (34)

AF42 (36)

AF43 (38)

Класс

3

AF31 (26)

AF32 (28)

AF33 (30)

AF21 (18)

AF22 (20)

AF23 (22)

Класс

170.

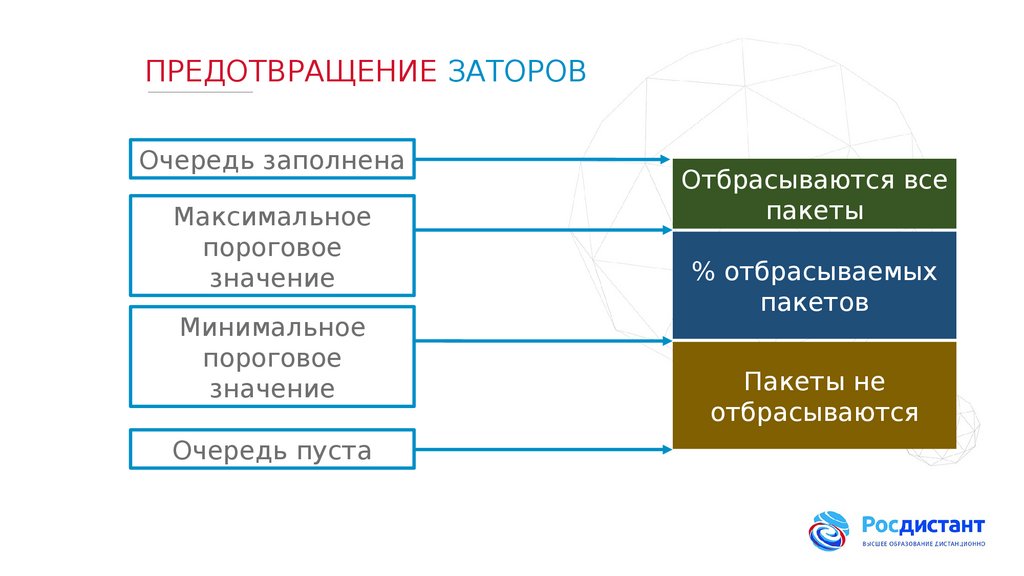

ПРЕДОТВРАЩЕНИЕ ЗАТОРОВОчередь заполнена

Максимальное

пороговое

значение

Минимальное

пороговое

значение

Очередь пуста

Отбрасываются все

пакеты

% отбрасываемых

пакетов

Пакеты не

отбрасываются

171.

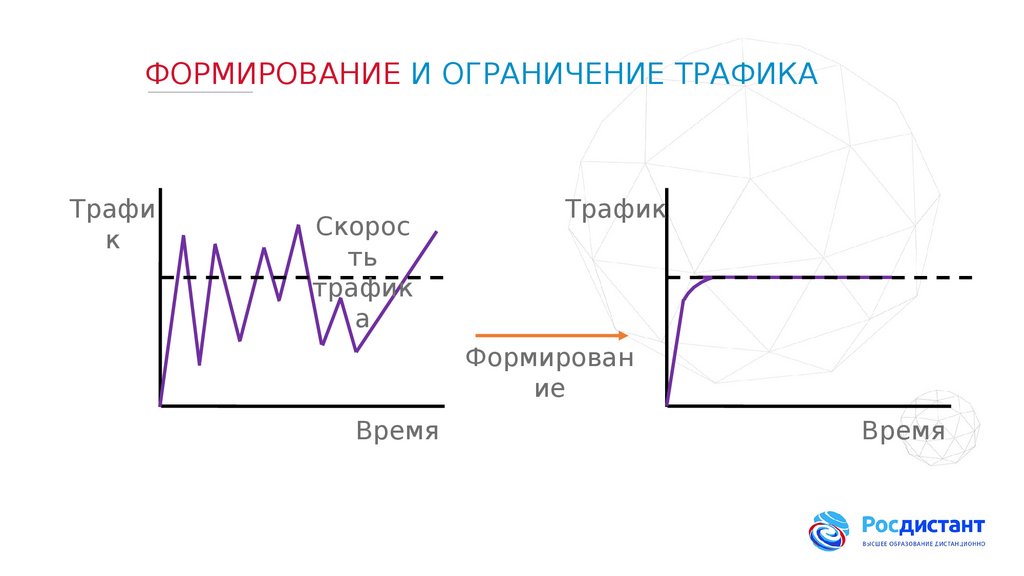

ФОРМИРОВАНИЕ И ОГРАНИЧЕНИЕ ТРАФИКАТрафи

к

Скорос

ть

трафик

а

Трафик

Формирован

ие

Время

Время

172.

КОМПОНЕНТ ТУМАННЫХ ВЫЧИСЛЕНИЙМодели сетей:

«клиент – сервер»

модель облачных вычислений

туманные вычисления

173.

КОМПОНЕНТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИРешения по кибербезопасности:

специфическая безопасность операционных

технологий (ОТ)

сетевая безопасность Интернета вещей

физическая безопасность Интернета вещей (IoT)

174.

ОБЛАЧНЫЕ СЕРВИСЫПО как услуга (SaaS)

Платформа как услуга (PaaS)

Инфраструктура как услуга (IaaS)

IT как услуга (ITaaS)

175.

ОБЛАЧНЫЕ МОДЕЛИОбщедоступные облака

Частные облака

Гибридные облака

Коллективные облака

176.

ОБЛАЧНЫЕ ВЫЧИСЛЕНИЯ И ЦЕНТР ОБРАБОТКИДАННЫХ

Облачные

вычислени

я

Виртуализац

ия

Сетевая

безопаснос

ть

Центр обработки

данных

Программное

обеспечение

как услуга

(SaaS)

Высокоскоростн

ое сетевое

взаимодействие

177.

ПРЕИМУЩЕСТВА ВИРТУАЛИЗАЦИИТребуется меньше оборудования

Потребляется меньше энергии

Требуется меньше пространства

Упрощение разработки прототипов

Ускоренная подготовка серверов

Увеличение времени бесперебойной работы

серверов

Улучшенное аварийное восстановление

Поддержка устаревших версий

Интернет

Интернет