Похожие презентации:

Операционные системы. Защита данных в ОС IOS Windows Phone (лекция 7)

1.

ОСЗащита данных

в ОС IOS и WINDOWS PHONE

2.

1. Базовые механизмы безопасности.Принцип безопасности заложен в саму основу iOS. Поскольку

любые данные пользователя имеют высокий приоритет, Apple

постарались спроектировать операционную систему так,

чтобы предоставить наивысший уровень безопасности для

пользовательской информации. В iPhone, iPad и iPod touch

действует несколько уровней безопасности. Низкоуровневые

аппаратные функции защищают устройство от вредоносного

ПО, когда как высокоуровневые функции iOS обеспечивают

безопасный доступ к пользовательским данным и

корпоративной информации, а также предотвращают

несанкционированное использование устройства.

3.

1. Базовые механизмы безопасности.Благодаря тесной взаимосвязи программного и аппаратного

обеспечения в устройствах под управлением iOS, каждый

шаг, начиная от нагрузки системы и заканчивая установкой

приложений, анализируется с точки зрения безопасности и

эффективности использования ресурсов. Целостность

системы безопасности напрямую зависит от целостности и

надежности ядра iOS – XNU.

4.

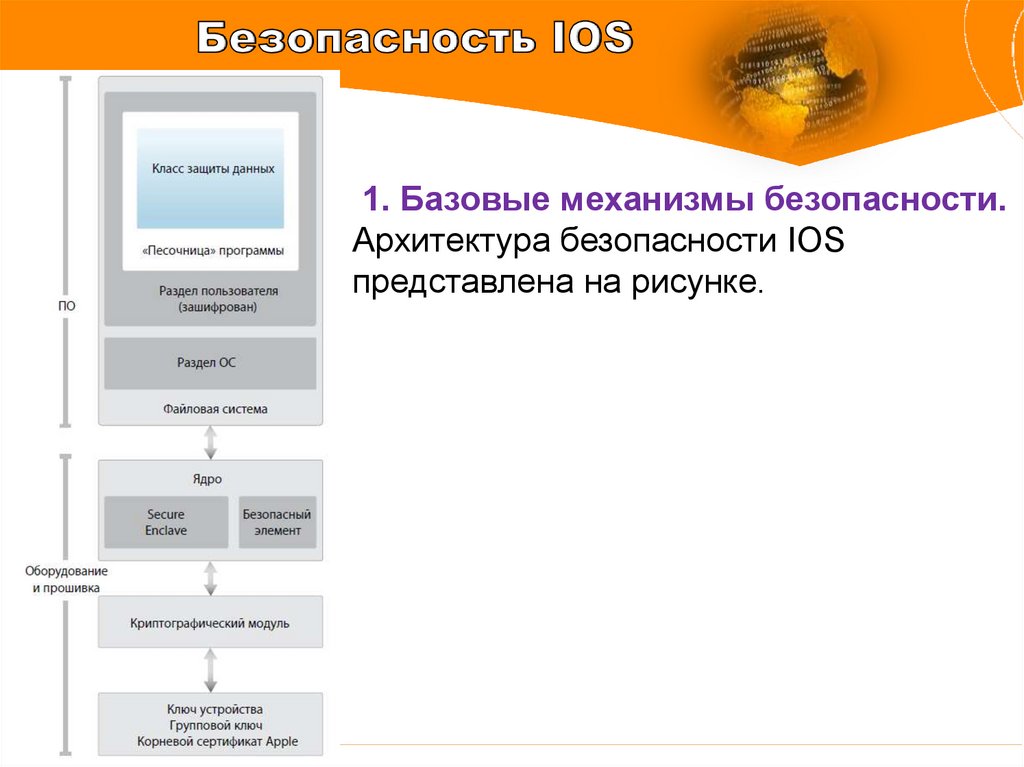

1. Базовые механизмы безопасности.Архитектура безопасности IOS

представлена на рисунке.

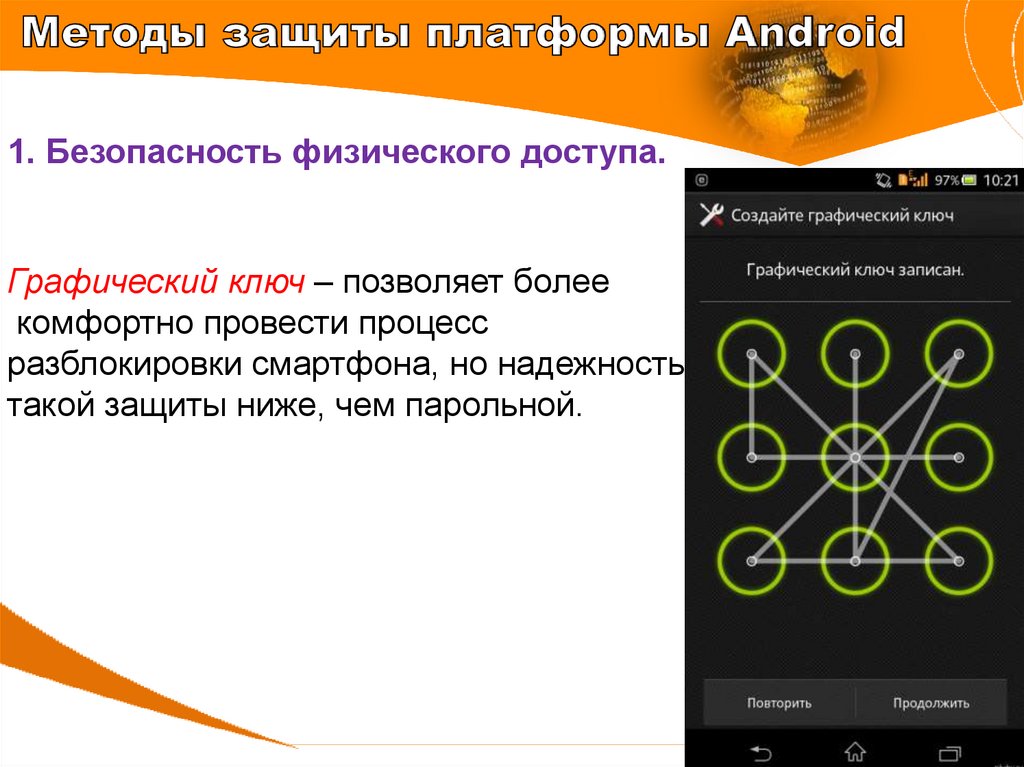

5.

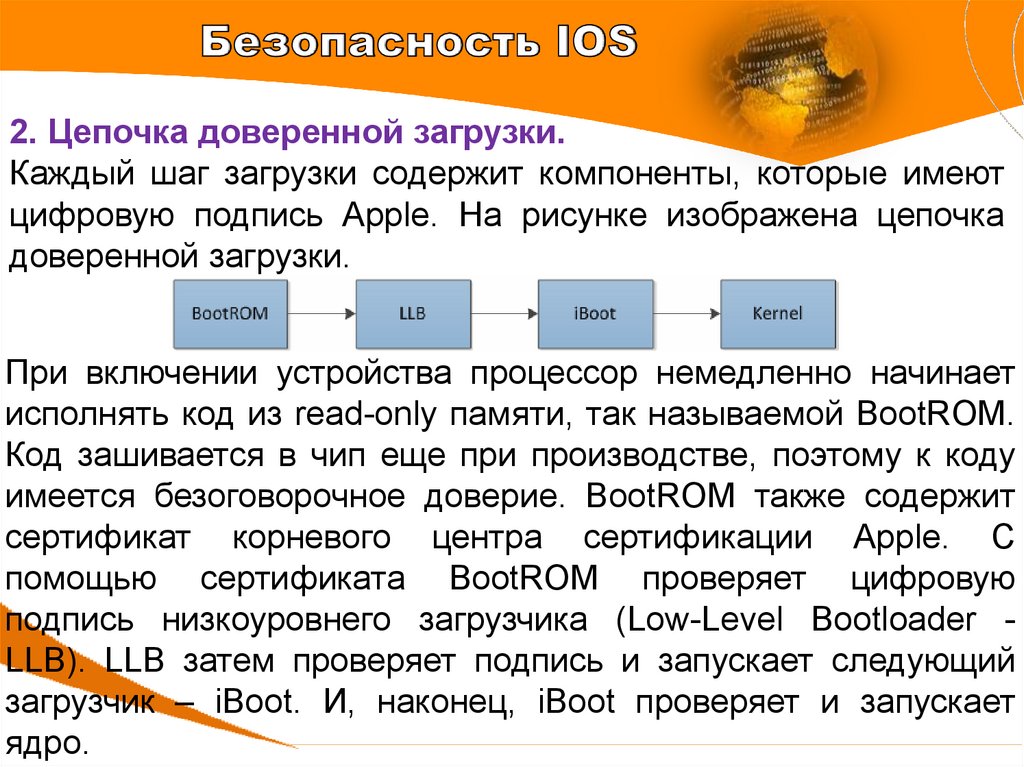

2. Цепочка доверенной загрузки.Каждый шаг загрузки содержит компоненты, которые имеют

цифровую подпись Apple. На рисунке изображена цепочка

доверенной загрузки.

При включении устройства процессор немедленно начинает

исполнять код из read-only памяти, так называемой BootROM.

Код зашивается в чип еще при производстве, поэтому к коду

имеется безоговорочное доверие. BootROM также содержит

сертификат корневого центра сертификации Apple. C

помощью сертификата BootROM проверяет цифровую

подпись низкоуровнего загрузчика (Low-Level Bootloader LLB). LLB затем проверяет подпись и запускает следующий

загрузчик – iBoot. И, наконец, iBoot проверяет и запускает

ядро.

6.

2. Цепочка доверенной загрузки.Цепочка доверенной загрузки выполняет две функции.

1. Гарантирует, что низкоуровневое ПО не подверглось

никаким несанкционированным изменениям.

2. Позволяет iOS загружаться только на устройствах Apple.

Если какому-либо шагу в процессе не удается проверить или

запустить следующий шаг, то загрузка прекращается,

устройство входит в режим восстановления (recovery mode) и

на экране отображается надпись “Connect to iTunes”. Если же

сбой происходит уже на первом шаге, то есть если BootROM

не удалось проверить и загрузить LLB, то устройство входит в

режим DFU (Device Firmware Upgrade – обновление прошивки

устройства). В обоих случаях необходимо подключить

устройство к iTunes и вернуться к заводским настройкам.

7.

1. От случайного человека, который найдет потерянныйвами телефон либо от “случайной” кражи телефона.

Маловероятно, что данные в телефоне будут иметь ценность

для нового владельца в этом случае. Поэтому даже простая

защита графическим ключом обеспечит сохранность данных.

Скорее

всего,

телефон

будет

просто-напросто

переформатирован для повторного использования.

2. От любопытных глаз (сослуживцы/

дети/жены), которые могут получить

доступ к телефону без вашего ведома,

воспользовавшись вашим отсутствием.

Простая защита обеспечит сохранность

данных.

8.

3.Предоставление

доступа

по

принуждению.

Бывает, что вы добровольно вынуждены предоставить

телефон и открыть доступ к системме (информации).

Например когда у вас просит посмотреть телефон жена,

представитель власти либо сотрудник сервисного центра куда

вы отнесли телефон на ремонт. В этом случае любая защита

бесполезна.

4. От целенаправленной кражи вашего телефона.

Например, кто-то очень сильно хотел узнать, что у вас в

телефоне и приложил усилия, чтобы заполучить его.

В этом случае помогает только полное шифрование

телефона и SD-карты.

9.

1. Открытость.Открытость системы Android заключается в нескольких

факторах.

1. Доступность кода, который может быть использован,

модифицирован

и

улучшен

разработчиками

в

зависимости от их потребностей и идей.

2. Установка приложений как

из официального каталога

приложений Google Play, так и из

любого другого доступного источника.

10.

1. Открытость.3.

Создание

приложений

является

практически

общедоступным, так как необходимо заплатить всего $25 в

случае, если разработчик желает размещать свои продукты

в официальном каталоге, а для распространения программ

вне его материальные затраты вообще не нужны.

4. Размещаемые в Google Play программы до недавнего

времени не подвергались предварительной проверке или

тестированию со стороны Google. Совсем недавно была

анонсирована система Bouncer , которая должна проверять

приложения, размещенные в каталоге Play, на наличие

вредоносных функций; проверке также будут подвергаться

учетные записи разработчиков.

11.

2. Фрагментация платформы.Из-за того, что систему Android

использует большое количество

производителей мобильных устройств,

и при этом не существует определенных

рамок по их техническим характеристикам, потребителям

доступны устройства с самым различным функционалом.

По мере выхода очередного обновления системы в нее

добавляются не только новые функции, но и закрываются

обнаруженные ранее уязвимости.

Производители

на

свое

усмотрение

выпускают

соответствующие версии обновлений.

12.

3. Человеческий фактор: халатность, социальнаяинженерия и глупость.

Использование социальной инженерии. Например, способ

распространения вредоносных программ через рекламу в

приложениях с использованием громких фраз («Требуется

срочное обновление системы», «Ваша версия браузера

устарела», «Немедленно установите обновление Skype» и

т.п.)

Приложения также могут подделываться, и невнимательный

пользователь с большой долей вероятности поделится со

злоумышленниками своими персональными данными (логин и

пароль от социальной сети, данные

кредитной карты и т. п.).

13.

Теория механизмов безопасности Android.Система Android базируется на ядре Linux, тем не менее ее

разработчики сильно модифицировали некоторые базовые

механизмы, что в конечном итоге привело и к усилению

защиты. В частности, рабочая среда Android включает в

себя:

• драйверы оборудования;

• поддержку сетевого стека;

• файловую систему;

• механизмы управления

памятью, процессорным

временем и расходом

электроэнергии.

14.

Теория механизмов безопасности Android.Все эти механизмы реализуются с помощью библиотек,

написанных на языке Си/Си++, но все приложения для

Android исполняются в виртуальной машине Dalvik VM,

которая, по своей сути, является подмножеством Java 5

Standard Edition.

В отличии от Java, в Android используются свои библиотеки

классов

и

более

компактный

метод

сохранения

исполняемых файлов (выполняемые программы для

Android имеют расширение .dex). Приложения для

Android формируются в специальные пакеты, которые

имеют расширение .apk и очень похожи на jar-файлы Java.

15.

Теория механизмов безопасности Android.Каждое

приложение

Android

имеет

собственный

идентификатор и запускается в собственной виртуальной

машине.

Для каждой такой машины действует принцип изоляции по

потокам и низкоуровневому распределению памяти.

Все взаимодействие отдельных процессов происходит

только через ядро Linux, а не напрямую.

В Android вместо одного пользователя

с высокими привилегиями предусмотрено

целых три: root, system и rild.

16.

Теория механизмов безопасности Android.ОС Android во время загрузки в память запускает мастерпроцесс zygote, который порождает новые экземпляры

Dalvik VM — по одному для каждого приложения.

Кроме того, во время старта ОС запускается несколько

системных процессов system_server, которые реализуют все

необходимые сервисы операционной системы:

• процесс init, инициализирующий операционную систему;

• mountd, отвечающий за работу со съемными дисками;

• rild, управляющий взаимодействием с телефонной сетью

и другими коммуникационными интерфейсами.

17.

Теория механизмов безопасности Android.В Android используется отличный от принятого в Linux

механизм распределения прав, называемый привилегиями.

Так, есть привилегии для работы с мобильной сетью

(например, CALL_PHONE), работы с изображениями

(CAMERA) или доступа к Интернет (INTERNET), и, чтобы

получить определенные привилегии, приложение должно их

декларировать в своем описании.

При установке приложения набор этих привилегий

проверяется, и пользователю предлагается их подтвердить.

18.

Теория механизмов безопасности Android.Все эти механизмы позволяют решить основную проблему

Linux — всесилие пользователя root.

Поскольку каждое приложение запускается под своим

идентификатором, то и запущенные процессы можно легко

классифицировать по приложениям и определить для

каждого из них правила контроля доступа к объектам ОС.

При этом для доступа к радиосети нужно получить доступ не

столько к идентификатору root, сколько к пользователю rild,

который обеспечивает работу сетевых сервисов.

19.

Теория механизмов безопасности Android.Фактически в Android используется классическая модель

разделения властей в государстве:

• root выполняет законодательные функции, занимаясь

конфигурацией;

• rild - исполнительные функции, связанные сетью;

• system - судебную, контролируя работу внутрисистемных

сервисов.

20.

1. Вирусы и другое вредоносное ПО.Итак, какие вредоносные программы для ОС Android

существуют и чем они опасны?

1.1.

СМС-троянцы

(семейство

Android.SmsSend)

уверенно возглавляют список. Целью таких программ

является отправка сообщений с повышенной тарификацией

на короткие номера. Часть стоимости этих сообщений

поступает в карман злоумышленников, обогащая их. Чаще

всего они распространяются

под видом популярных

приложений и игр, таких как

Opera Mini, ICQ, Skype,

Angry Birds и т. п., при этом

используется соответствующая

иконка.

21.

1. Вирусы и другое вредоносное ПО.1.2. «Тяжеловесные» троянцы. К ним относятся, например,

Android.Gongfu,

Android.Wukong,

Android.DreamExploid,

Android.Geinimi, Android.Spy и пр. В зависимости от

семейства, эти вредоносные программы обладают таким

функционалом, как, например, сбор конфиденциальной

информации пользователя, добавление закладок в браузер,

выполнение команд, поступающих

от злоумышленников (функции бэкдора

и бота), отправка СМС-сообщений,

установка других приложений и т. п.

22.

1. Вирусы и другое вредоносное ПО.1.3. Коммерческие программы-шпионы. Эти приложения

используются для слежки за пользователями. В их арсенал, в

зависимости от класса, стоимости и производителя, входят

такие функции, как перехват входящих и исходящих СМСсообщений и звонков, аудиозапись окружения, отслеживание

координат, сбор статистических данных из браузера

(например, закладки,

история посещений) и т. п.

23.

2. Уязвимости Android и ПО.Одна из главных проблем, с которыми могут столкнуться

пользователи, - уязвимости системы, позволяющие получить

права root.

Существуют

специальные

приложения,

скрипты

и

программные модули, выполняющие эту задачу. В

повседневной жизни подобные вещи пользователям не

страшны, так как чаще

всего их используют

осознанно для получения

большего контроля над

устройством.

24.

2. Уязвимости Android и ПО.Другое дело, что эти же уязвимости взяли на вооружение

создатели вредоносных приложений. Используя эксплойты (те

самые программные модули и скрипты) для повышения своих

прав до уровня root, они получают возможность, например,

беспрепятственно устанавливать другие программы без

разрешения пользователя (как это делают различные

модификации

Android.Gongfu

и

Android.DreamExploid).

Некоторые вредоносные программы не используют эксплойты

сами, напрямую, а вводят пользователя в заблуждение и

побуждают его самого выполнить необходимые действия, тем

самым дав вредоносной программе требуемые ей

возможности.

25.

2. Уязвимости Android и ПО.Одним из ключевых элементов безопасности Android является

система разрешений (Permission System).

При установке приложений пользователю демонстрируется

список всех функций, которые будут доступны той или иной

программе.

После установки приложения получают возможность

выполнять заложенные в них функции без участия

пользователя.

Но это не последний недостаток данной системы.

26.

2. Уязвимости Android и ПО.Например, существует возможность создания приложений,

которые не будут требовать никаких разрешений для своей

работы, что может создать ложное ощущение полной

безопасности. Однако на самом деле такие приложения

смогут получить доступ к определенной информации

(например, файлам, хранящимся на карте памяти в

незащищенном виде, списку установленных программ,

используемому оператору мобильной связи) и даже отправить

эту информацию злоумышленникам через Интернет.

27.

1. Безопасность физического доступа.1.1. Экран блокировки.

Пароль – классический надежный способ,

если конечно пароль сложный.

Единственная неудобность состоит в том,

что не совсем здорово десятки раз за день

вводить такой пароль.

28.

1. Безопасность физического доступа.Графический ключ – позволяет более

комфортно провести процесс

разблокировки смартфона, но надежность

такой защиты ниже, чем парольной.

29.

1. Безопасность физического доступа.Сканер отпечатков пальцев – использует биометрические

особенности наших пальцев. Самый удобный, при условии,

что удачно реализован в смартфоне, и достаточно надежный

способ снятия блокировки экрана. Чтобы его взломать

преступнику

придётся

провести

довольно

сложные

манипуляции, требующие

времени и специального

оснащения. Поддержка его

появилась только в

Android 6.0. Marshmallow.

30.

1. Безопасность физического доступа.Начиная с пятой версии Android появилась функция

Доверенное лицо, которая разблокирует смартфон только

если узнает Вас в лицо.

Также можно задать

Доверенное место,

например, в вашей

квартире телефон будет

постоянно разблокирован.

31.

1. Безопасность физического доступа.1.2 Шифрование данных.

Впервые появилось в Android 4.3, где пользователь мог ее по

желанию активировать.

В Android 5.0 Lollipop она же задействована по умолчанию.

Шифрование данных привязывается к паролю или ПИН-коду

на снятие блокировки экрана смартфона – как только вы его

ввели происходит дешифровка данных. Также пароль будет

запрошен

при

включении

устройства.

Полезность

шифрования состоит в том, что у злоумышленника может

быть возможность считать ваши данные не снимая

блокировку экрана. Также вы можете зашифровать и

внешнюю SD карту.

32.

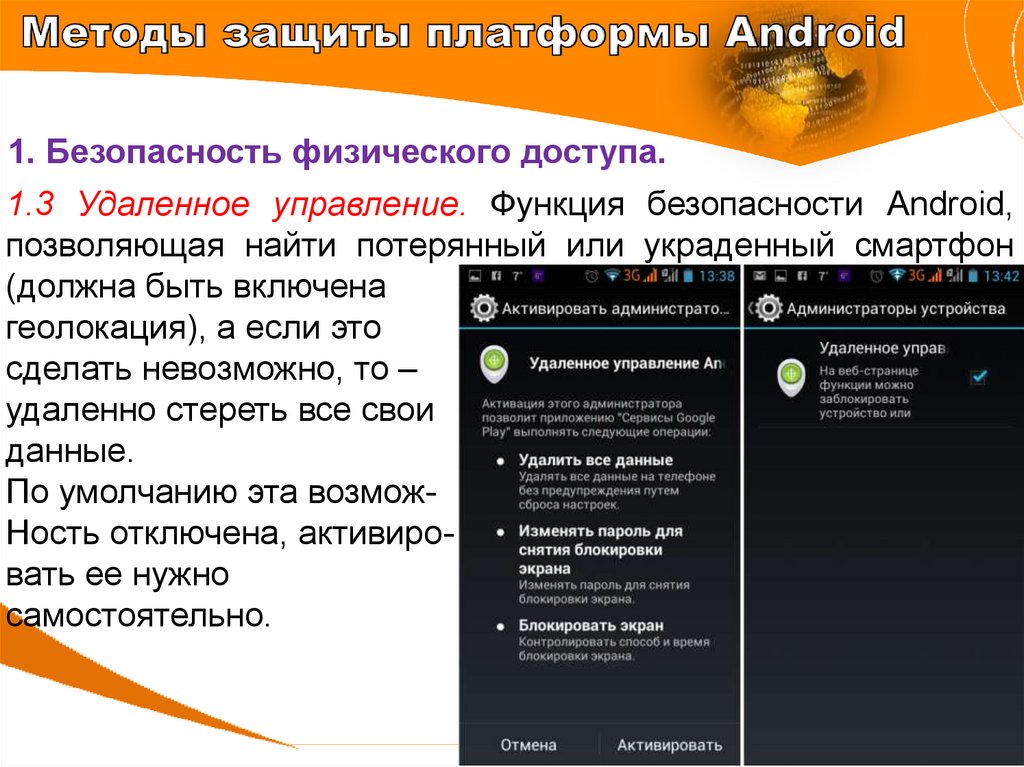

1. Безопасность физического доступа.1.3 Удаленное управление. Функция безопасности Android,

позволяющая найти потерянный или украденный смартфон

(должна быть включена

геолокация), а если это

сделать невозможно, то –

удаленно стереть все свои

данные.

По умолчанию эта возможНость отключена, активировать ее нужно

самостоятельно.

33.

1. Безопасность физического доступа.1.4 KNOX – система политики безопасности, которая

предусматривает разделение информации на личную и

рабочую, централизованный контроль и аудит, удаленный

поиск и блокировку устройства и т.п. Разработка компании

Samsung , ориентированная в основном на корпоративных

пользователей. В пятой версии Android были использованы

некоторые API KNOX.

34.

2. Использование специализированного ПО.

Еще

один хороший способ защитить свой смартфон от кражи,

потери личной информации и взлома состоит в установке

сторонних приложений – антивирусов, файрволов, антиворов.

Их существует великое множество платных и бесплатных, с

разным функционалом.

35.

3. Правильная настройка политик безопасности.Особенностью системы безопасности Android является то, что

любое приложение должно задекларировать все права

доступа к функциям системы, на которые она претендует. Это

может быть разрешение на использование интернета, СМС,

голосовых вызовов, камеры и т.д. Если же такие привилегии

не прописаны в инсталляторе приложение, то и доступ к ним

будет запрещен. И перед установкой программы пользователь

в обязательном порядке должен ознакомится и согласиться со

списком этих прав. В Android 6.0 Marshmallow добавлена нова

функция безопасности, которая позволяет разрешить или

запретить доступ к системе непосредственно перед

выполнением приложения.

36.

Полезные советы.1. Придумывайте сложные пароли, не менее восьми знаков

состоящие из букв, цифр и других символов. Также это не

должны быть слова, используемые в речи, так как такие

пароли подбираются с помощью словаря.

2. Приложения устанавливайте только из проверенных

источников. Перед установкой почитайте отзывы о софте.

Внимательно

изучите

и

проанализируйте

список

привилегий, которых просит приложение.

3. Установите дополнительно антивирус, антивор и т.п.

4. Не подключайтесь к сомнительным Wi-Fi сетям, так как

они могут быть использованы злоумышленниками для

перехвата ваших данных.

37.

Полезные советы.5. Вовремя обновляйте версию операционной системы – в

апдейтах устраняются уязвимости и вводятся новые

функции безопасности.

6. Не пренебрегайте шифрованием данных.

7. Удаляйте ненужные приложения, не захламляйте

смартфон.

8. Не устанавливайте неофициальные прошивки.

9. Не передавайте свой смартфон мало знакомым людям, не

оставляйте их в серсвисах, если в памяти телефона

содержится конфиденциальная информация.

Программное обеспечение

Программное обеспечение