Похожие презентации:

Методы доступа к среде передачи данных

1.

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное бюджетное образовательное

учреждение высшего образования

«Санкт – Петербургский государственный университет телекоммуникаций

им. проф. М.А. Бонч-Бруевича»

Специальность: 09.02.07 «Информационные системы и программирование»

ОП.11 КОМПЬЮТЕРНЫЕ СЕТИ

Преподаватель

Рожков А.И.

Санкт-Петербург 2024

2.

Лекция. Методы доступа к среде передачиданных

План занятия:

1. Методы доступа к среде передачи данных.

2. Классификация методов доступа.

3. Методы доступа CSMA/CD, CSM/CA.

4. Маркерные методы доступа.

3.

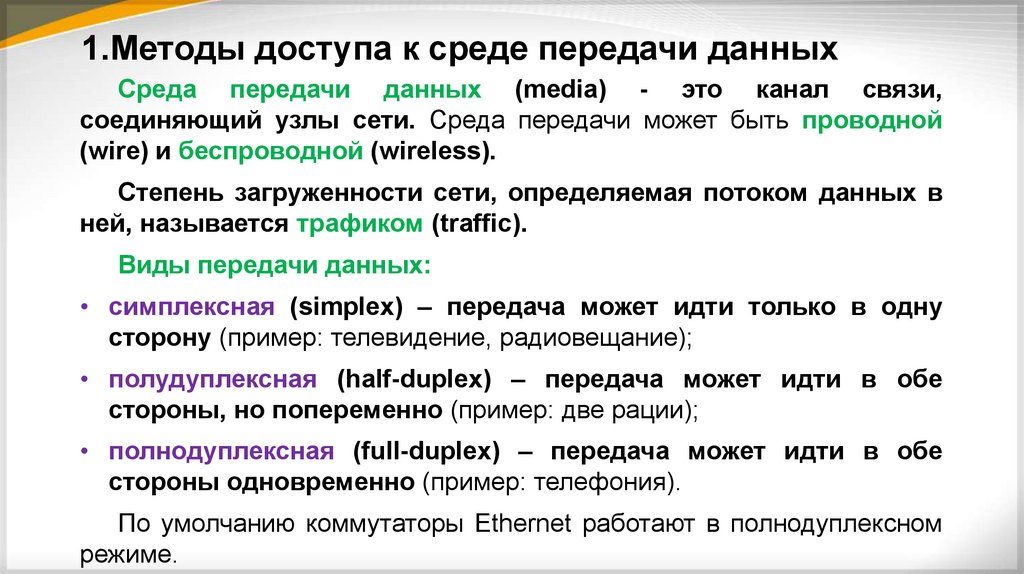

1.Методы доступа к среде передачи данныхСреда передачи данных (media) - это канал связи,

соединяющий узлы сети. Среда передачи может быть проводной

(wire) и беспроводной (wireless).

Степень загруженности сети, определяемая потоком данных в

ней, называется трафиком (traffic).

Виды передачи данных:

• симплексная (simplex) – передача может идти только в одну

сторону (пример: телевидение, радиовещание);

• полудуплексная (half-duplex) – передача может идти в обе

стороны, но попеременно (пример: две рации);

• полнодуплексная (full-duplex) – передача может идти в обе

стороны одновременно (пример: телефония).

По умолчанию коммутаторы Ethernet работают в полнодуплексном

режиме.

4.

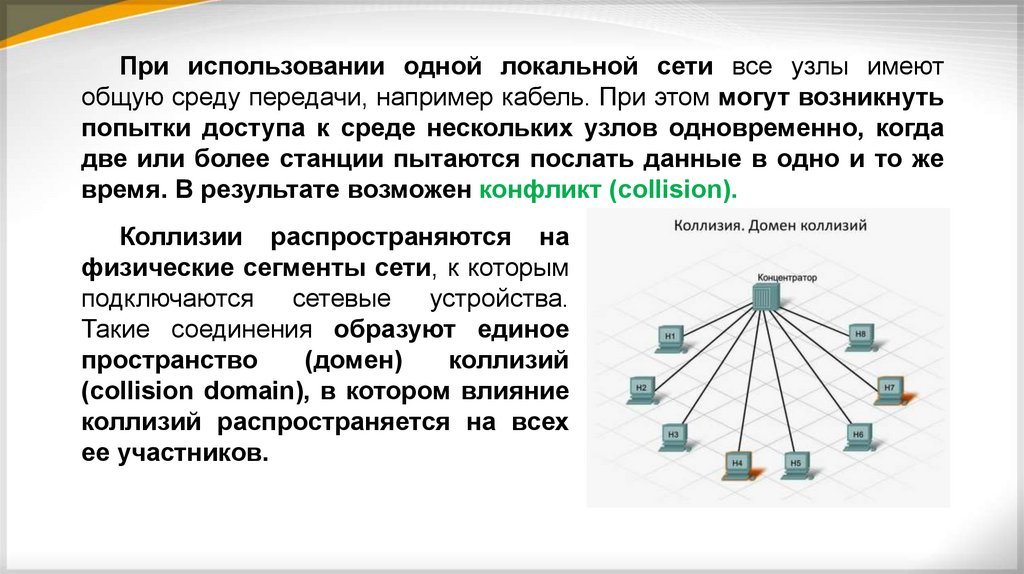

При использовании одной локальной сети все узлы имеютобщую среду передачи, например кабель. При этом могут возникнуть

попытки доступа к среде нескольких узлов одновременно, когда

две или более станции пытаются послать данные в одно и то же

время. В результате возможен конфликт (collision).

Коллизии распространяются на

физические сегменты сети, к которым

подключаются

сетевые

устройства.

Такие соединения образуют единое

пространство

(домен)

коллизий

(collision domain), в котором влияние

коллизий распространяется на всех

ее участников.

5.

Сеть не может нормально работать до тех пор, пока все ее объектыне смогут контролировать коллизии, управлять ими, устранять или хотя

бы ослаблять их влияние. Логические топологии используют

специальные правила, управляющие разрешением на передачу

сигналов данных другим сетевым объектам. Процесс управления

называется доступом к среде передачи данных.

Метод доступа — это набор правил, которые определяют, как

компьютер должен отправлять и принимать данные по сетевому

кабелю.

6.

Существуют стандартные методы доступа к среде передачи,описывающие

правила,

в

соответствии

с

которыми

осуществляется

управление

разрешением

на

передачу

информации для сетевых устройств: состязание (конкуренция),

передача маркера и опрос.

1. Состязание (конкуренция). Системы на основе состязания

(конкуренции) предполагают, что доступ к среде передачи

реализуется на основе принципа «первым пришел – первым

обслужен». Другими словами, каждое сетевое устройство

борется за контроль над средой передачи. Системы,

использующие метод состязания, разработаны таким образом,

чтобы все устройства в сети могли передавать данные только по

мере надобности. Эта практика, в конечном счете, приводит к

частичной или полной потере данных, потому что в

действительности коллизии все же происходят.

7.

2. Системы с передачей маркера. В таких системах (tokenpassing)

небольшой

фрейм

(маркер)

передается

в

определенном порядке от одного устройства к другому. Маркер

- это специальное сообщение, которое передает временное

управление средой передачи устройству, владеющему

маркером. Передача маркера распределяет управление доступом

между устройствами сети. В основном этот метод получил развитие

в сетях Token Ring, и FDDI.

8.

3. Опрос (polling) - это метод доступа, при котором специальновыделенное

устройство

(называемое

контроллером,

первичным или мастер устройством) служит арбитром доступа

к среде. Это устройство опрашивает остальные устройства

(вторичные) в некотором предопределенном порядке, чтобы узнать,

есть ли у них информация для передачи. Чтобы получить данные,

первичное устройство направляет вторичному соответствующий

запрос, а полученные данные направляет устройству - получателю.

Затем первичное устройство запрашивает другое вторичное

устройство и принимает данные от него и т. д. Протокол

ограничивает количество данных, которое может передать после

запроса каждое вторичное устройство.

9.

2. Классификация методов доступа.Существует несколько групп методов доступа, основанных на

временном разделении канала:

• Централизованные - все управление доступом сосредоточено в

одном узле (центре), например от сервера. Недостатки:

неустойчивость к отказам центра, малая гибкость управления, т.к.

центр не может оперативно реагировать на все события в сети.

Достоинства:

отсутствие

конфликтов,

т.к.

центр

всегда

предоставляет право на передачу только одному абоненту.

• Децентрализованные - управление доступом осуществляется

всеми абонентами сети на основе протоколов без управляющих

воздействий со стороны центра. Главные достоинства таких

методов: высокая устойчивость к отказам и большая гибкость.

Недостаток - возможны конфликты которые необходимо разрешать.

10.

Децентрализованные методы делятся на:• Детерминированные – это методы определяют четкие правила,

по которым осуществляется порядок предоставления доступа

абонентам сети. Абоненты имеют определенную систему

приоритетов, причем приоритеты эти различны для всех абонентов.

Детерминированный доступ обеспечивает каждой рабочей

станции гарантированное время доступа к среде передачи

данных. Конфликты при этом практически полностью исключены.

• Случайные (вероятностные) – это методы подразумевают

произвольный (случайный) порядок получения доступа к среде

передачи. Случайный доступ основан на равноправности всех

станций сети и их возможности в любой момент обратиться к среде

с целью передачи данных. Случайные методы не гарантируют

абоненту время доступа, но более устойчивы к отказам

сетевого оборудования и более эффективно используют сеть

при малой интенсивности обмена.

11.

Управления доступом к среде передачиВ сетевых топологиях, где множество узлов использует общее

средство

подключения,

сети

называются

сетями

с

множественным доступом.

Существует два основных метода управления доступом к

общей среде:

• Конкурентный доступ: все узлы работают в полудуплексном

режиме, конкурируя за использование среды. Одновременно

может отправлять данные только одно устройство. Однако

существует специальный протокол, определяющий, что должно

происходить в случае одновременной передачи обоими

устройствами.

12.

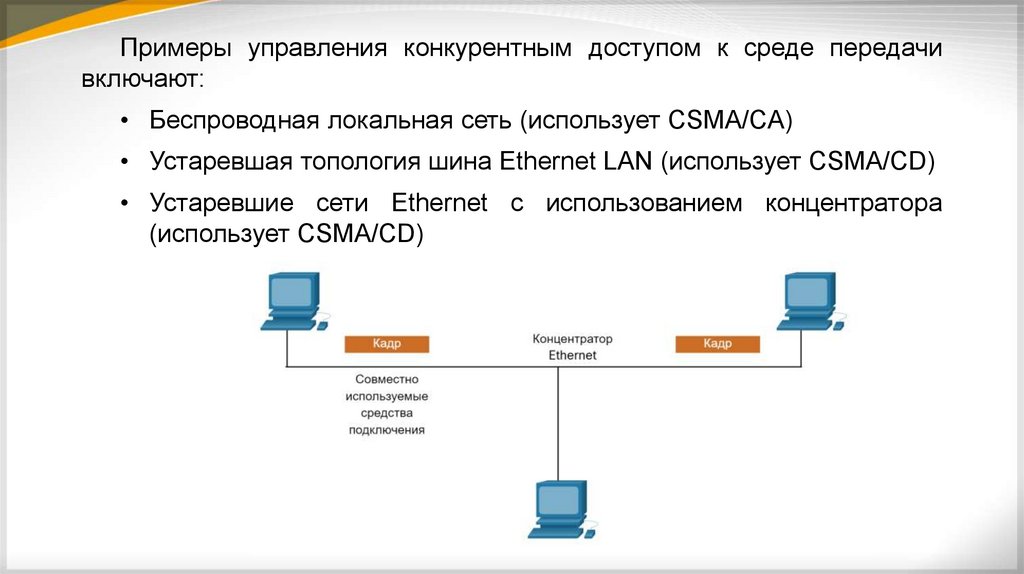

Примеры управления конкурентным доступом к среде передачивключают:

• Беспроводная локальная сеть (использует CSMA/CA)

• Устаревшая топология шина Ethernet LAN (использует CSMA/CD)

• Устаревшие сети Ethernet с использованием концентратора

(использует CSMA/CD)

13.

Управляемыйдоступ:

узел

имеет

свое

время

для

использования среды. Такие детерминистические типы сетей

являются неэффективными из-за того, что устройство должно

дожидаться своей очереди для доступа к среде. Примеры сетей с

множественным доступом, использующих контролируемый

доступ, включают следующие:

• устаревший Token Ring

• устаревший ARCNET

14.

3. Методы доступа CSMA/CD, CSM/CA.1. Метод множественного доступа с контролем (прослушиванием)

несущей и разрешением конфликтов (Carrier Sense Myltiply

Access / Collision Detection – CSMA/CD).

Если два устройства выполняют передачу одновременно,

возникает конфликт. В устаревших локальных сетях Ethernet,

сетевой конфликт будет обнаружен обоими устройствами. Это

часть обнаружения столкновений (CD) CSMA/CD. Сетевая плата

распознает этот конфликт, сравнивая отправленные данные с

принятыми или определяя превышение нормальной амплитуды

сигнала в среде передачи данных. Данные, передаваемые обоими

устройствами, будут повреждены, из-за чего потребуется их

повторная отправка.

15.

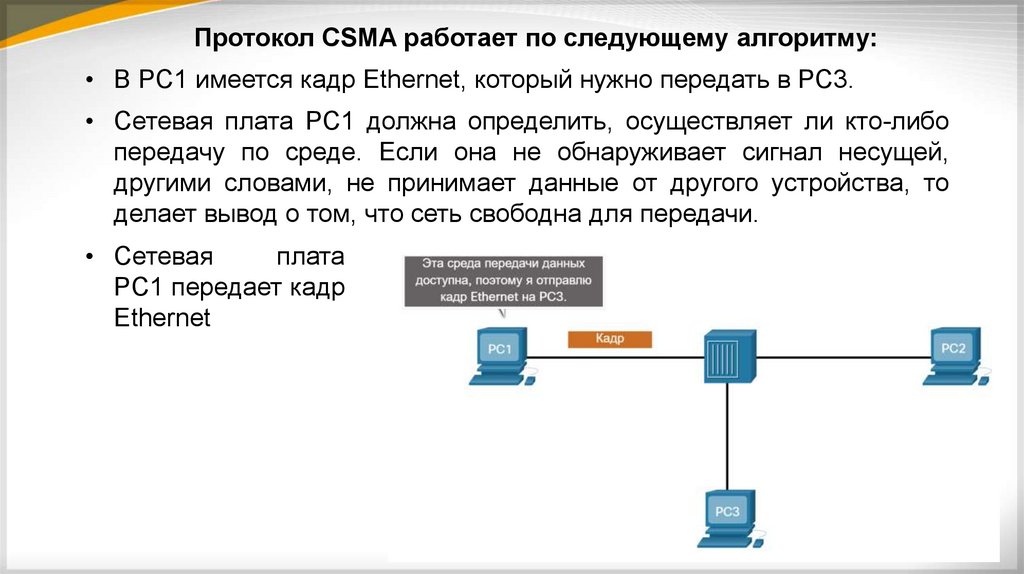

Протокол CSMA работает по следующему алгоритму:• В PC1 имеется кадр Ethernet, который нужно передать в PC3.

• Сетевая плата PC1 должна определить, осуществляет ли кто-либо

передачу по среде. Если она не обнаруживает сигнал несущей,

другими словами, не принимает данные от другого устройства, то

делает вывод о том, что сеть свободна для передачи.

• Сетевая

плата

PC1 передает кадр

Ethernet

16.

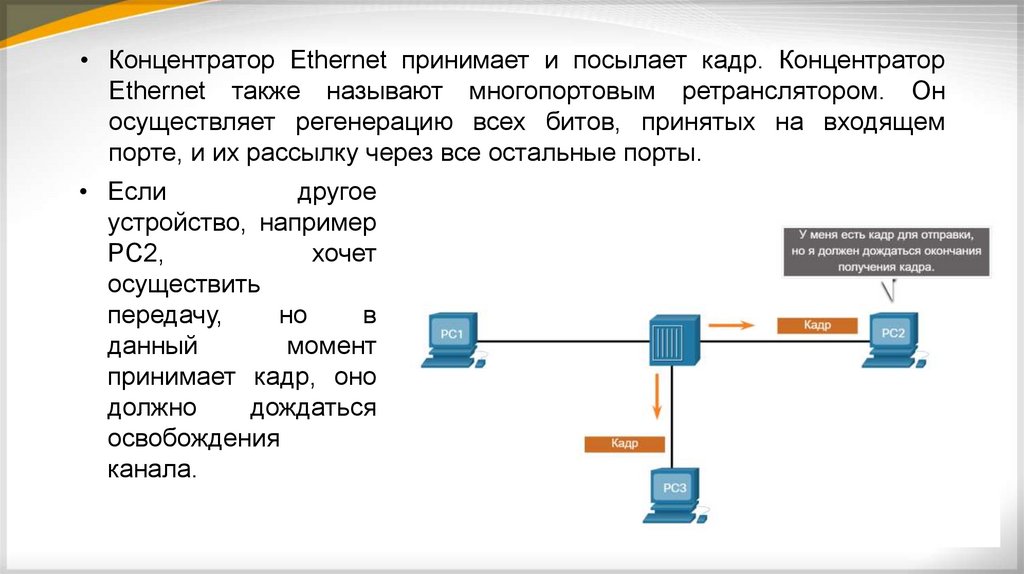

• Концентратор Ethernet принимает и посылает кадр. КонцентраторEthernet также называют многопортовым ретранслятором. Он

осуществляет регенерацию всех битов, принятых на входящем

порте, и их рассылку через все остальные порты.

• Если

другое

устройство, например

PC2,

хочет

осуществить

передачу,

но

в

данный

момент

принимает кадр, оно

должно

дождаться

освобождения

канала.

17.

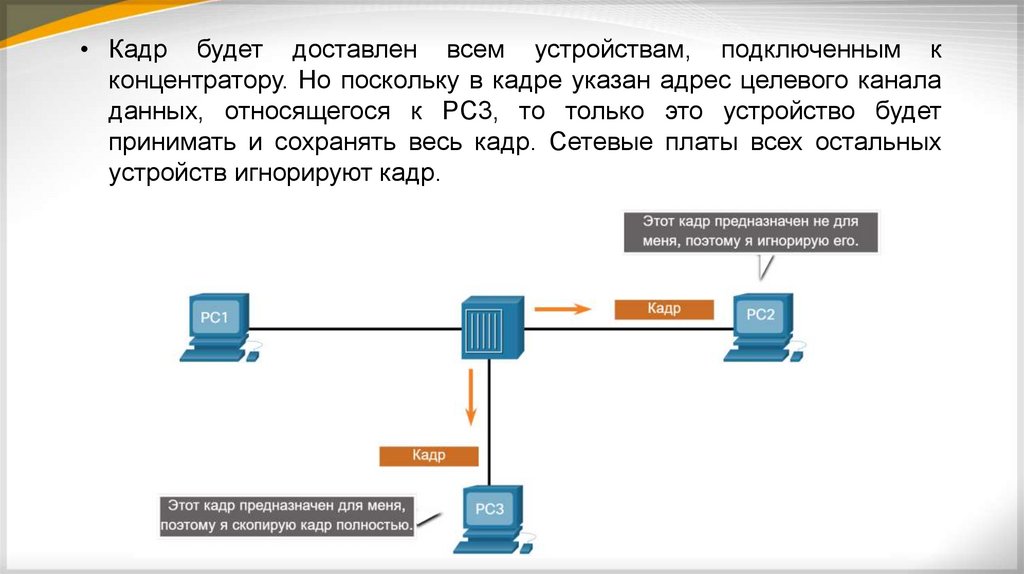

• Кадр будет доставлен всем устройствам, подключенным кконцентратору. Но поскольку в кадре указан адрес целевого канала

данных, относящегося к PC3, то только это устройство будет

принимать и сохранять весь кадр. Сетевые платы всех остальных

устройств игнорируют кадр.

18.

2. Метод множественного доступа с прослушиванием несущей ипредотвращением коллизий (Carrier Sense MultipleAccess /

Collision Avoidance - CSMA/CA).

CSMA/CA

является

другим

видом

доступа

CSMA,

используемым в беспроводных локальных сетях IEEE 802.11. При

доступе CMSA/CA для контроля освобождения среды используется

метод, аналогичный CSMA/CD.

В беспроводных средах устройство может не иметь возможности

обнаружить столкновение. CMSA/CA не обнаруживает конфликты, а

старается избежать их, ожидая своей очереди для передачи.

Каждое передающее устройство включает в передаваемую

информацию сведения о времени, необходимом ему для передачи.

Все остальные беспроводные устройства принимают эту информацию

и знают, как долго среда передачи данных будет занята.

19.

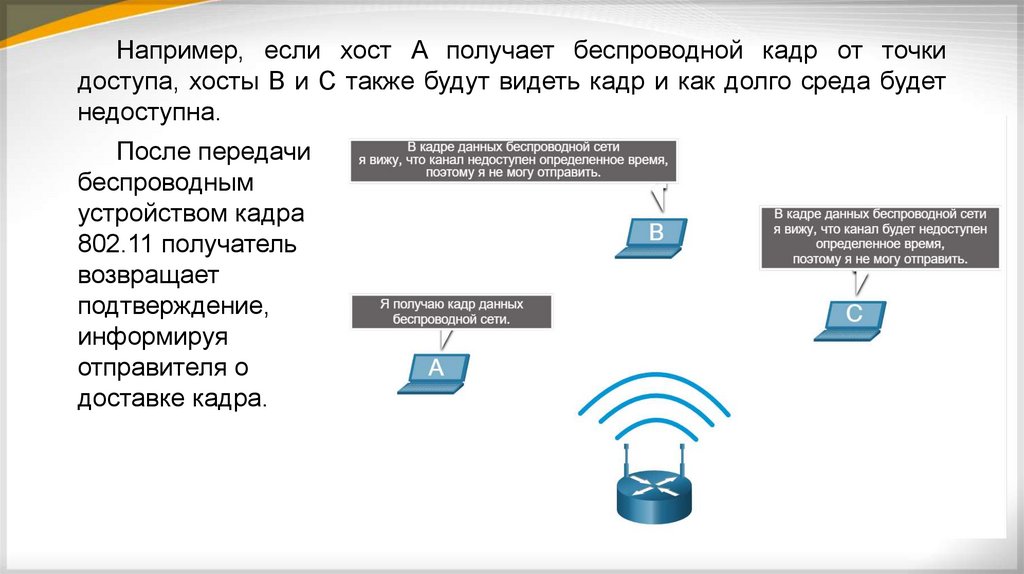

Например, если хост A получает беспроводной кадр от точкидоступа, хосты B и C также будут видеть кадр и как долго среда будет

недоступна.

После передачи

беспроводным

устройством кадра

802.11 получатель

возвращает

подтверждение,

информируя

отправителя о

доставке кадра.

20.

CMSA/CA и CSMA/CD относятся к системам с конкурентнымдоступом. Независимо от вида сети (будь то локальная сеть Ethernet с

концентраторами или беспроводная локальная сеть), системы с

конкурентным

доступом

плохо

масштабируются

при

интенсивном использовании средства подключения.

В локальных сетях Ethernet с коммутаторами конкурентный

(состязательный) доступ не используется, поскольку коммутатор и

сетевая интерфейсная плата хоста работают в полнодуплексном

режиме.

21.

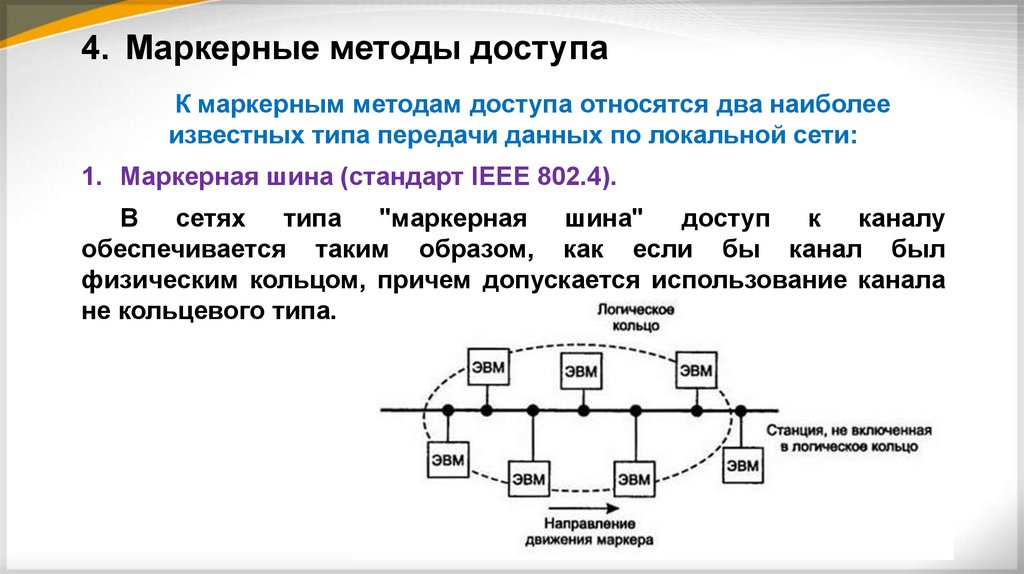

4. Маркерные методы доступаК маркерным методам доступа относятся два наиболее

известных типа передачи данных по локальной сети:

1. Маркерная шина (стандарт IEEE 802.4).

В сетях типа "маркерная шина" доступ к каналу

обеспечивается таким образом, как если бы канал был

физическим кольцом, причем допускается использование канала

не кольцевого типа.

22.

Право пользования каналом передается организованнымпутем:

• Маркер (управляющий кадр) содержит адресное поле, где

записывается адрес станции, которой предоставляется право

доступа в канал.

• Станция,

получив

маркер

со

своим

адресом,

имеет

исключительное право на передачу данных (кадра) по

физическому каналу.

• После передачи кадра станция отправляет маркер другой станции,

которая является очередной по установленному порядку владения

правом на передачу. Каждой станции известен идентификатор

следующей станции.

23.

• Станции получают маркер в циклической последовательности, приэтом в физической шине формируется так называемое логическое

кольцо.

• Все станции "слушают" канал, но захватить канал для передачи

данных может только та станция, которая указана в адресном поле

маркера.

• Работая в режиме прослушивания канала, принять переданный

кадр может только та станция, адрес которой указан в поле адреса

получателя этого кадра.

24.

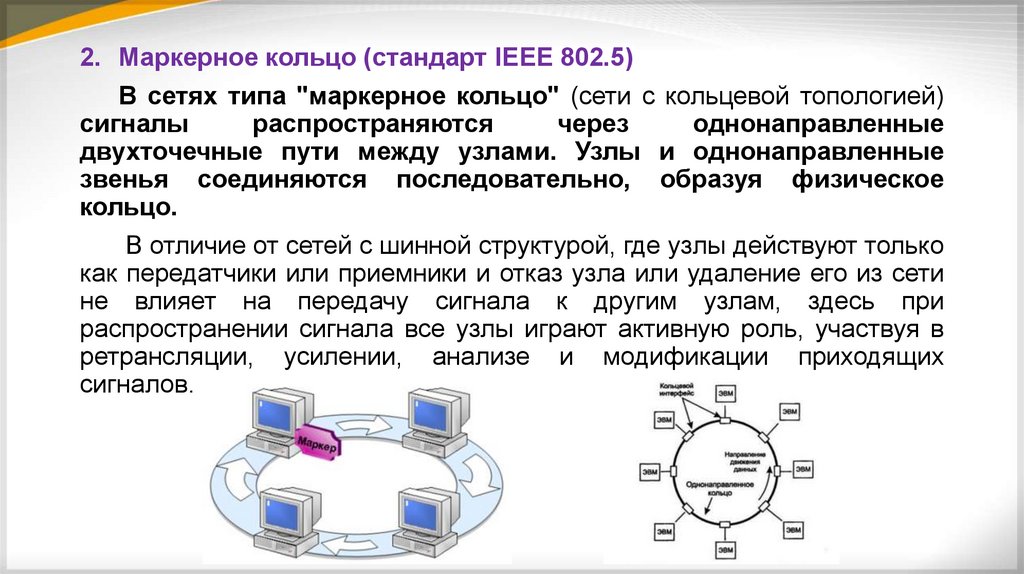

2. Маркерное кольцо (стандарт IEEE 802.5)В сетях типа "маркерное кольцо" (сети с кольцевой топологией)

сигналы

распространяются

через

однонаправленные

двухточечные пути между узлами. Узлы и однонаправленные

звенья соединяются последовательно, образуя физическое

кольцо.

В отличие от сетей с шинной структурой, где узлы действуют только

как передатчики или приемники и отказ узла или удаление его из сети

не влияет на передачу сигнала к другим узлам, здесь при

распространении сигнала все узлы играют активную роль, участвуя в

ретрансляции, усилении, анализе и модификации приходящих

сигналов.

25.

Как и в случае маркерной шины, в качестве маркера используетсяуникальная последовательность битов. Однако маркер не имеет

адреса. Маркер снабжается полем занятости, в котором

записывается один из кодов, обозначающих состояние маркера свободное или занятое:

• Если ни один из узлов сети не имеет данных для передачи,

свободный

маркер

циркулирует

по

кольцу,

совершая

однонаправленное

(обычно

против

часовой

стрелки)

перемещение.

• В каждом узле маркер задерживается на время, необходимое

для его приема, анализа (с целью установления занятости) и

ретрансляции.

• В выполнении этих функций

интерфейсные устройства.

задействованы

кольцевые

26.

Свободный маркер означает, что кольцевой канал свободен ичто любая станция, имеющая данные для передачи, может его

использовать:

• Получив свободный маркер, станция, готовая к передаче кадра с

данными, меняет состояние маркера на "занятый", передает его

дальше по кольцу и добавляет к нему кадр.

• Занятый маркер вместе с кадром совершает полный оборот по

кольцу и возвращается к станции-отправителю.

• По пути станция-получатель, удостоверившись по адресной части

кадра, что именно ей он адресован, снимает копию с кадра.

• Изменить состояние маркера снова на свободное может тот узел,

который изменил его на занятое. По возвращении занятого

маркера с кадром данных к станции-отправителю кадр удаляется

из кольца, а состояние маркера меняется на свободное, после

чего любой узел может захватить маркер и начать передачу

данных.

27.

• С целью предотвращения монополизации канала станцияотправитель не может повторно использовать возвращенный кней маркер для передачи другого кадра данных. Если после

передачи свободного маркера в кольцо он, совершив полный

оборот, возвращается к станции-отправителю в таком же

состоянии это означает, что все другие станции сети не

нуждаются в передаче данных), станция может совершить

передачу другого кадра.

В кольцевой сети с передачей маркера также решается проблема

потери маркера в результате ошибок при передаче или при сбоях в

узле. Отсутствие передач в сети означает потерю маркера. Функции

восстановления кольца в таких случаях выполняет сетевой

мониторный узел.

28.

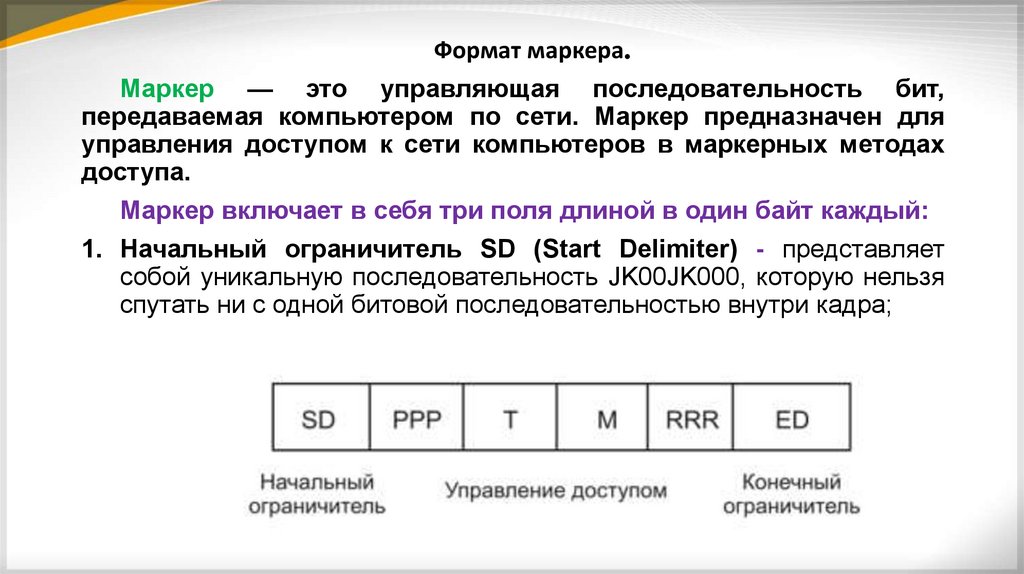

Формат маркера.Маркер — это управляющая последовательность бит,

передаваемая компьютером по сети. Маркер предназначен для

управления доступом к сети компьютеров в маркерных методах

доступа.

Маркер включает в себя три поля длиной в один байт каждый:

1. Начальный ограничитель SD (Start Delimiter) - представляет

собой уникальную последовательность JK00JK000, которую нельзя

спутать ни с одной битовой последовательностью внутри кадра;

29.

2. Управление доступом АС (Access Control) - состоит в своюочередь еще из четырех полей:

• РРР — битов приоритета,

• бита маркера Т (при Т = 1 передаваемый кадр — маркер

доступа),

• бита монитора М (устанавливается в 1 активным монитором, и в

0 другими станциями сети),

• RRR — резервные биты;

3. Конечный ограничитель ED (End Delimiter) - как и начальный

ограничитель, содержит уникальную последовательность JK1LK1, а

также два бита признаков:

• I (Intermediate), указывающий, является ли кадр последним в

серии кадров или промежуточным (1=1),

• Е (Error) — признак ошибки.

30.

Контрольные вопросы1. Среды передачи данных и виды передачи данных?

2. Понятие доступа к сети передачи данных, метод доступа и конфликт

доступа?

3. Какие существуют стандартные методы доступа?

4. Какие существуют группы методов доступа, основанных на временном

разделении канала?

5. Какие существуют методы управления доступом к общей среде?

6. В чем отличия методов доступа CSMA/CD и CSM/CA?

7. Какие наиболее известные маркерные методы доступа используются

для передачи данных по локальной сети?

8. Что такое маркер и какой у него формат?

Интернет

Интернет