Похожие презентации:

Настройка лабораторной среды

1.

Настройка лабораторнойсреды

2.

Описание кейса Утечка данных3.

Назначение• Цель данной работы - изучить различные виды утечек данных и

отработать методы их расследования.

• Кейс разработан в NIST

• https://cfreds-archive.nist.gov/data_leakage_case/data-leakage-case.html

4.

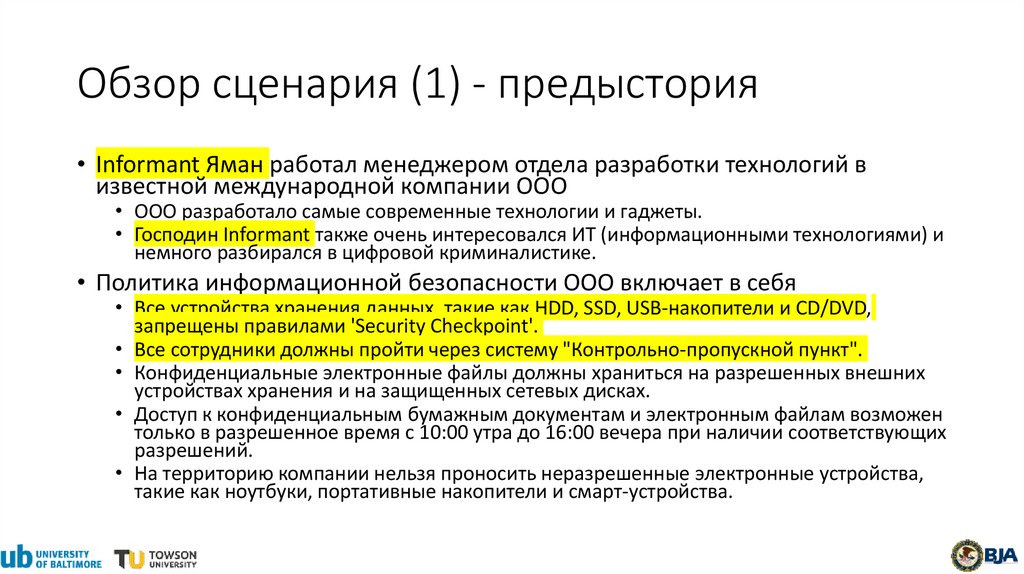

Обзор сценария (1) - предыстория• Informant Яман работал менеджером отдела разработки технологий в

известной международной компании ООО

• ООО разработало самые современные технологии и гаджеты.

• Господин Informant также очень интересовался ИТ (информационными технологиями) и

немного разбирался в цифровой криминалистике.

• Политика информационной безопасности ООО включает в себя

• Все устройства хранения данных, такие как HDD, SSD, USB-накопители и CD/DVD,

запрещены правилами 'Security Checkpoint'.

• Все сотрудники должны пройти через систему "Контрольно-пропускной пункт".

• Конфиденциальные электронные файлы должны храниться на разрешенных внешних

устройствах хранения и на защищенных сетевых дисках.

• Доступ к конфиденциальным бумажным документам и электронным файлам возможен

только в разрешенное время с 10:00 утра до 16:00 вечера при наличии соответствующих

разрешений.

• На территорию компании нельзя проносить неразрешенные электронные устройства,

такие как ноутбуки, портативные накопители и смарт-устройства.

5.

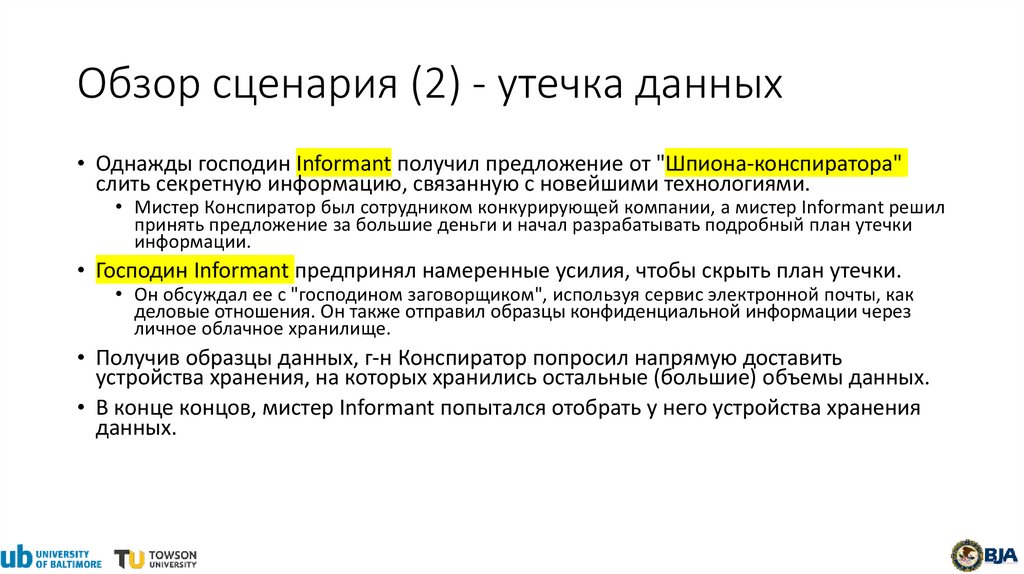

Обзор сценария (2) - утечка данных• Однажды господин Informant получил предложение от "Шпиона-конспиратора"

слить секретную информацию, связанную с новейшими технологиями.

• Мистер Конспиратор был сотрудником конкурирующей компании, а мистер Informant решил

принять предложение за большие деньги и начал разрабатывать подробный план утечки

информации.

• Господин Informant предпринял намеренные усилия, чтобы скрыть план утечки.

• Он обсуждал ее с "господином заговорщиком", используя сервис электронной почты, как

деловые отношения. Он также отправил образцы конфиденциальной информации через

личное облачное хранилище.

• Получив образцы данных, г-н Конспиратор попросил напрямую доставить

устройства хранения, на которых хранились остальные (большие) объемы данных.

• В конце концов, мистер Informant попытался отобрать у него устройства хранения

данных.

6.

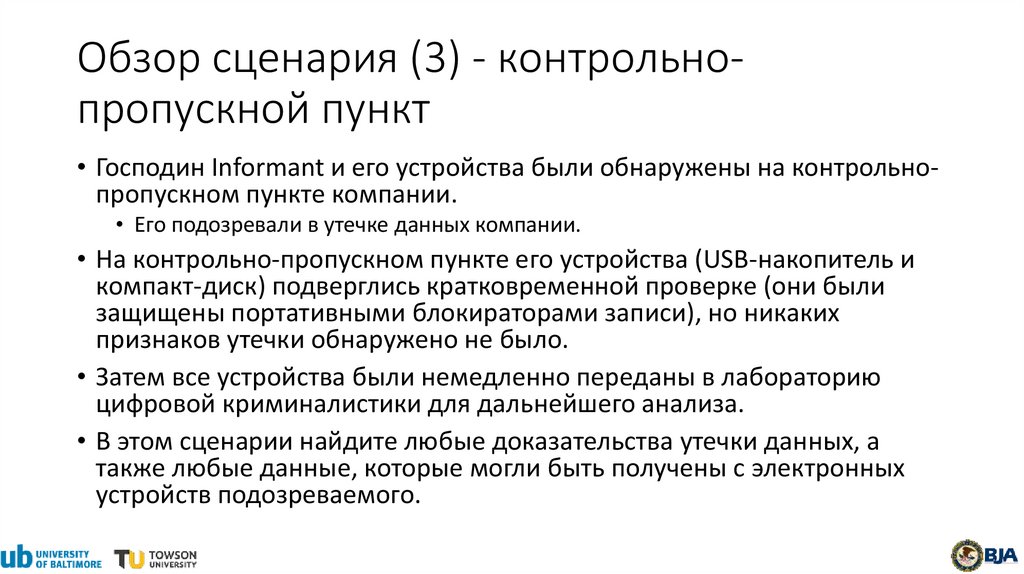

Обзор сценария (3) - контрольнопропускной пункт• Господин Informant и его устройства были обнаружены на контрольнопропускном пункте компании.

• Его подозревали в утечке данных компании.

• На контрольно-пропускном пункте его устройства (USB-накопитель и

компакт-диск) подверглись кратковременной проверке (они были

защищены портативными блокираторами записи), но никаких

признаков утечки обнаружено не было.

• Затем все устройства были немедленно переданы в лабораторию

цифровой криминалистики для дальнейшего анализа.

• В этом сценарии найдите любые доказательства утечки данных, а

также любые данные, которые могли быть получены с электронных

устройств подозреваемого.

7.

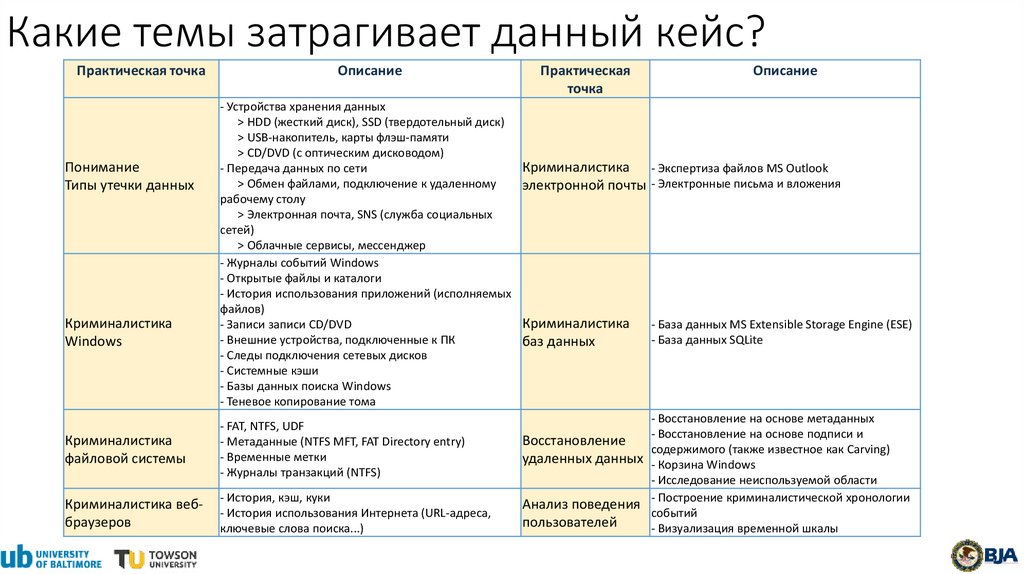

Какие темы затрагивает данный кейс?Практическая точка

Понимание

Типы утечки данных

Криминалистика

Windows

Описание

- Устройства хранения данных

> HDD (жесткий диск), SSD (твердотельный диск)

> USB-накопитель, карты флэш-памяти

> CD/DVD (с оптическим дисководом)

- Передача данных по сети

> Обмен файлами, подключение к удаленному

рабочему столу

> Электронная почта, SNS (служба социальных

сетей)

> Облачные сервисы, мессенджер

- Журналы событий Windows

- Открытые файлы и каталоги

- История использования приложений (исполняемых

файлов)

- Записи записи CD/DVD

- Внешние устройства, подключенные к ПК

- Следы подключения сетевых дисков

- Системные кэши

- Базы данных поиска Windows

- Теневое копирование тома

Криминалистика

файловой системы

- FAT, NTFS, UDF

- Метаданные (NTFS MFT, FAT Directory entry)

- Временные метки

- Журналы транзакций (NTFS)

Криминалистика веббраузеров

- История, кэш, куки

- История использования Интернета (URL-адреса,

ключевые слова поиска...)

Практическая

точка

Описание

Криминалистика - Экспертиза файлов MS Outlook

электронной почты - Электронные письма и вложения

Криминалистика

баз данных

- База данных MS Extensible Storage Engine (ESE)

- База данных SQLite

- Восстановление на основе метаданных

- Восстановление на основе подписи и

Восстановление

содержимого (также известное как Carving)

удаленных данных - Корзина Windows

- Исследование неиспользуемой области

Анализ поведения - Построение криминалистической хронологии

событий

пользователей

- Визуализация временной шкалы

8.

Создайте лабораторию9.

План настройки лаборатории1. Установите Kali

2. Загрузите образ кейса утечки данных DD в NIST

3. Проверка файлов в образе DD

4. Извлечение файлов реестра из образа DD

5. Извлечение файлов журнала событий с предварительной

выборкой (pf files) из образа DD Image

6. Извлечение файлов журнала событий безопасности из образа

DD Image

7. Проверить установлены ли tree, RegRipper 3.0, WindowsPrefetch-Parser

10.

1. Установите Kali(необязательно)

11.

Инструкции по скачиванию и установке• https://github.com/frankwxu/digital-forensics-lab

• Прочитайте раздел "Установка инструмента".

12.

2. Загрузите образ кейсаутечки данных из NIST

13.

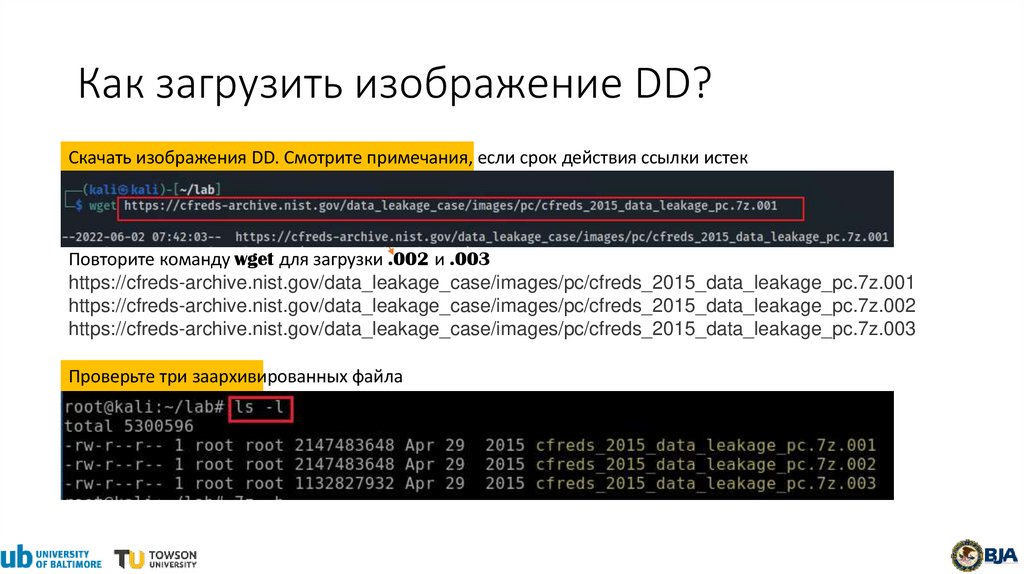

Как загрузить изображение DD?Скачать изображения DD. Смотрите примечания, если срок действия ссылки истек

Повторите команду wget для загрузки .002 и .003

https://cfreds-archive.nist.gov/data_leakage_case/images/pc/cfreds_2015_data_leakage_pc.7z.001

https://cfreds-archive.nist.gov/data_leakage_case/images/pc/cfreds_2015_data_leakage_pc.7z.002

https://cfreds-archive.nist.gov/data_leakage_case/images/pc/cfreds_2015_data_leakage_pc.7z.003

Проверьте три заархивированных файла

14.

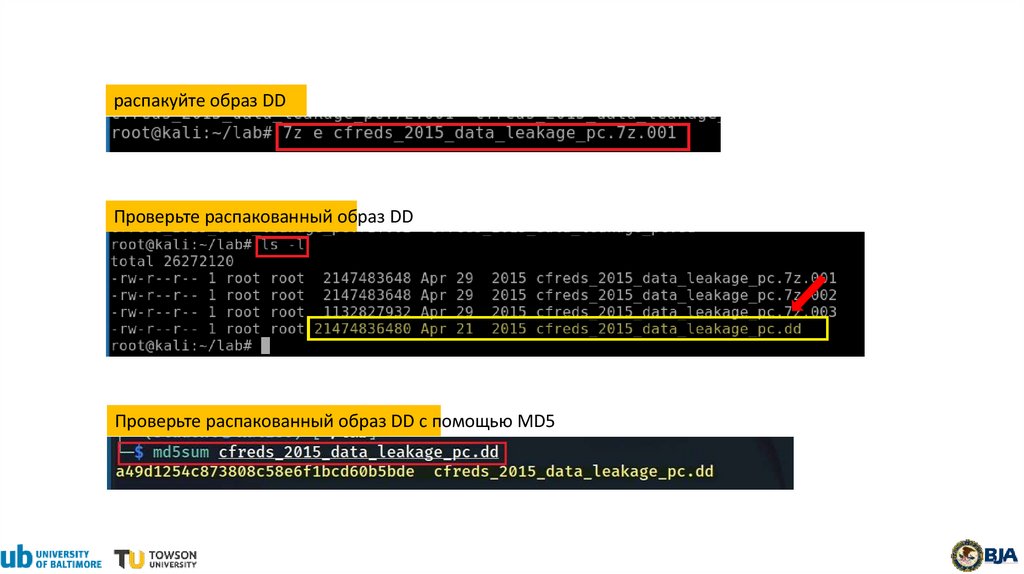

распакуйте образ DDПроверьте распакованный образ DD

Проверьте распакованный образ DD с помощью MD5

15.

3. Проверка файлов в образеDD

16.

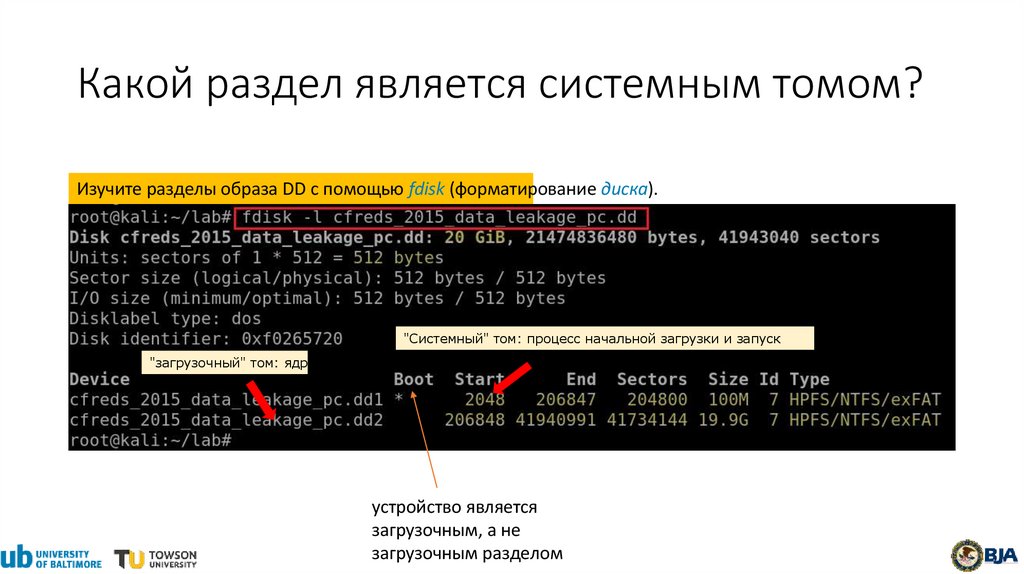

Какой раздел является системным томом?Изучите разделы образа DD с помощью fdisk (форматирование диска).

"загрузочный" том: ядро os

"Системный" том: процесс начальной загрузки и запуск

системы

устройство является

загрузочным, а не

загрузочным разделом

17.

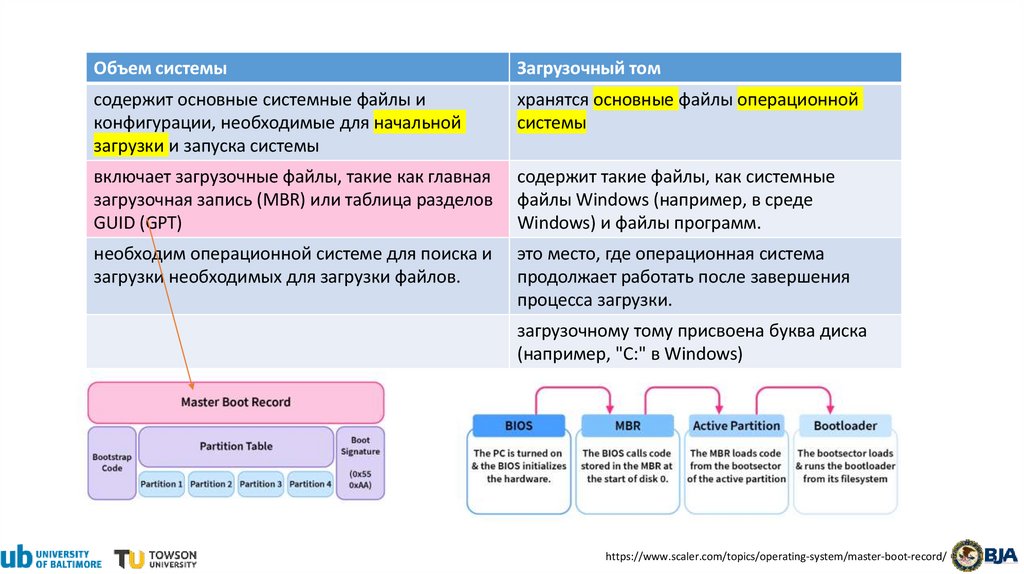

Объем системыЗагрузочный том

содержит основные системные файлы и

конфигурации, необходимые для начальной

загрузки и запуска системы

хранятся основные файлы операционной

системы

включает загрузочные файлы, такие как главная

загрузочная запись (MBR) или таблица разделов

GUID (GPT)

содержит такие файлы, как системные

файлы Windows (например, в среде

Windows) и файлы программ.

необходим операционной системе для поиска и

загрузки необходимых для загрузки файлов.

это место, где операционная система

продолжает работать после завершения

процесса загрузки.

загрузочному тому присвоена буква диска

(например, "C:" в Windows)

https://www.scaler.com/topics/operating-system/master-boot-record/

18.

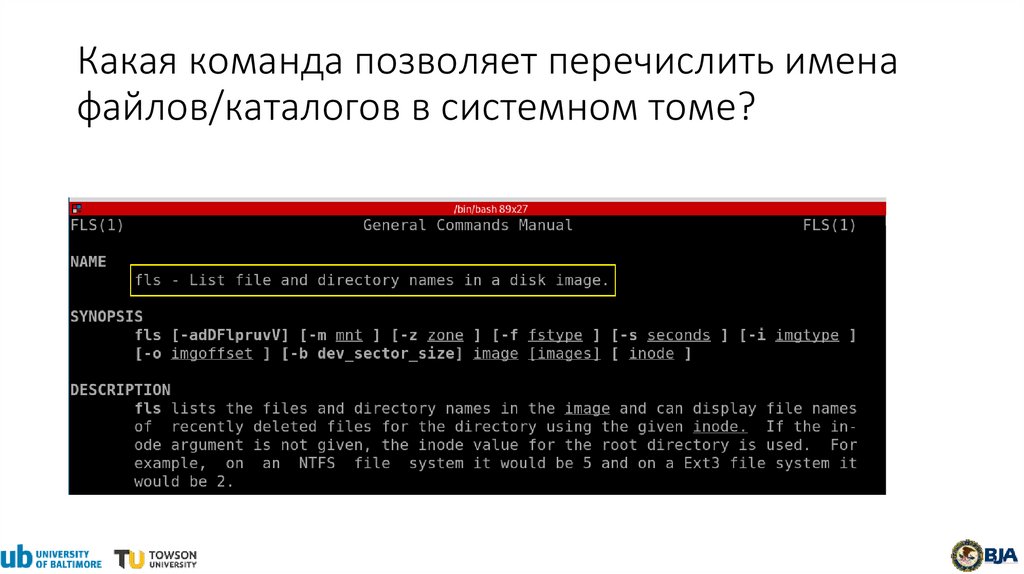

Какая команда позволяет перечислить именафайлов/каталогов в системном томе?

19.

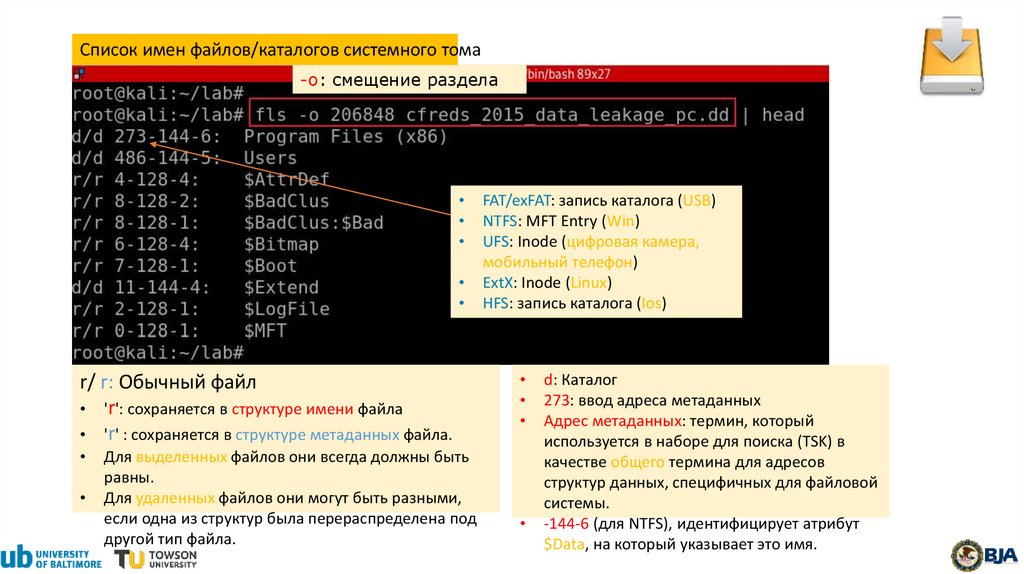

Список имен файлов/каталогов системного тома-o: смещение раздела

r/ r: Обычный файл

• 'r': сохраняется в структуре имени файла

• 'r' : сохраняется в структуре метаданных файла.

Для выделенных файлов они всегда должны быть

равны.

Для удаленных файлов они могут быть разными,

если одна из структур была перераспределена под

другой тип файла.

FAT/exFAT: запись каталога (USB)

NTFS: MFT Entry (Win)

UFS: Inode (цифровая камера,

мобильный телефон)

ExtX: Inode (Linux)

HFS: запись каталога (Ios)

d: Каталог

273: ввод адреса метаданных

Адрес метаданных: термин, который

используется в наборе для поиска (TSK) в

качестве общего термина для адресов

структур данных, специфичных для файловой

системы.

-144-6 (для NTFS), идентифицирует атрибут

$Data, на который указывает это имя.

20.

4. Извлечение файлов реестраиз образа DD

21.

Обзор• Что такое реестр Windows?

• Как получить доступ к файлам реестра?

• Как скопировать файлы реестра для последующего

криминалистического анализа?

22.

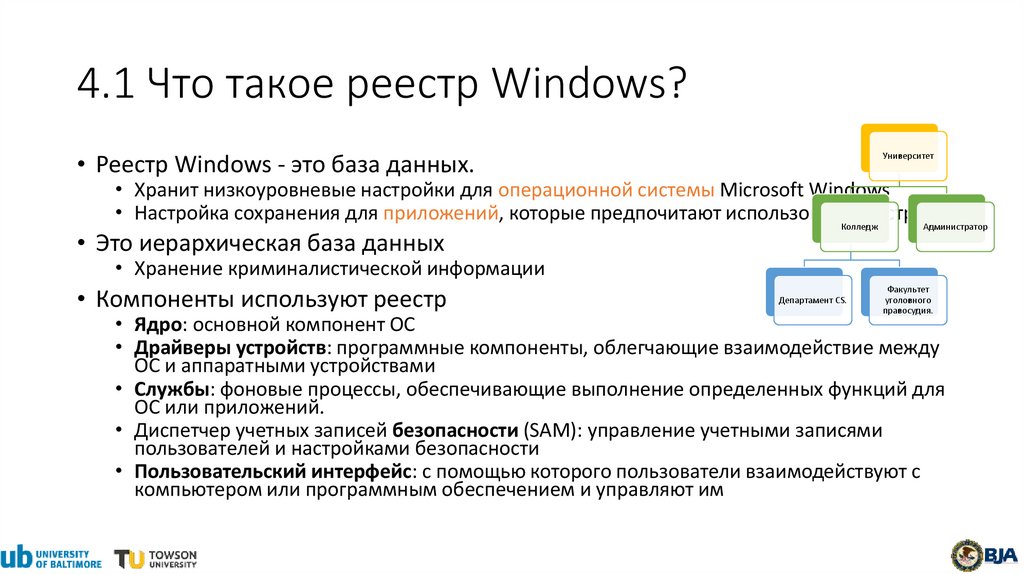

4.1 Что такое реестр Windows?• Реестр Windows - это база данных.

Университет

• Хранит низкоуровневые настройки для операционной системы Microsoft Windows

• Настройка сохранения для приложений, которые предпочитают использоватьКолледж

реестр. Администратор

• Это иерархическая база данных

• Хранение криминалистической информации

• Компоненты используют реестр

Департамент CS.

Факультет

уголовного

правосудия.

• Ядро: основной компонент ОС

• Драйверы устройств: программные компоненты, облегчающие взаимодействие между

ОС и аппаратными устройствами

• Службы: фоновые процессы, обеспечивающие выполнение определенных функций для

ОС или приложений.

• Диспетчер учетных записей безопасности (SAM): управление учетными записями

пользователей и настройками безопасности

• Пользовательский интерфейс: с помощью которого пользователи взаимодействуют с

компьютером или программным обеспечением и управляют им

23.

ПользовательИсследуйте

Пользователи и следователи взаимодействуют с реестром Windows

Следователь

24.

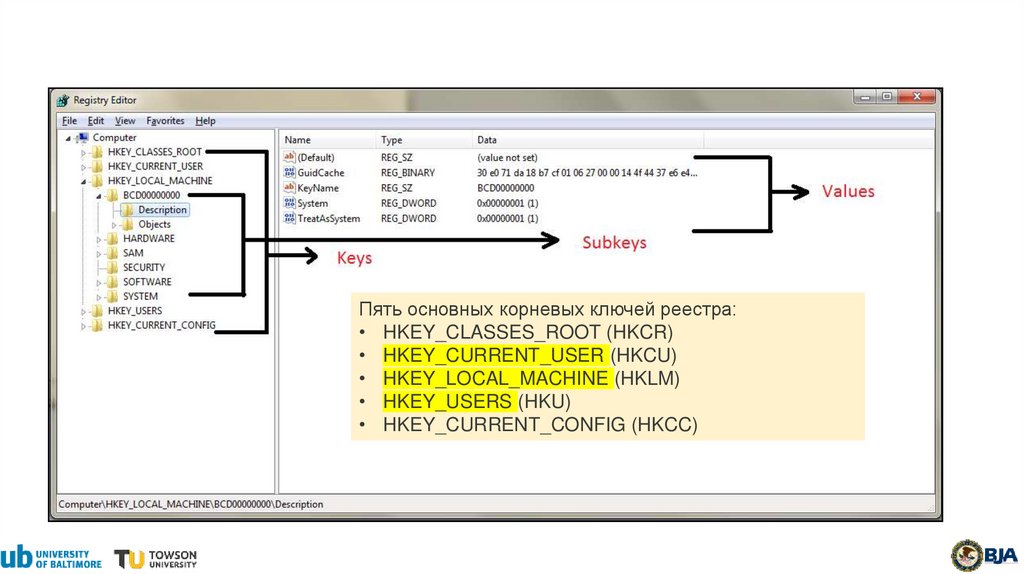

Пять основных корневых ключей реестра:• HKEY_CLASSES_ROOT (HKCR)

• HKEY_CURRENT_USER (HKCU)

• HKEY_LOCAL_MACHINE (HKLM)

• HKEY_USERS (HKU)

• HKEY_CURRENT_CONFIG (HKCC)

25.

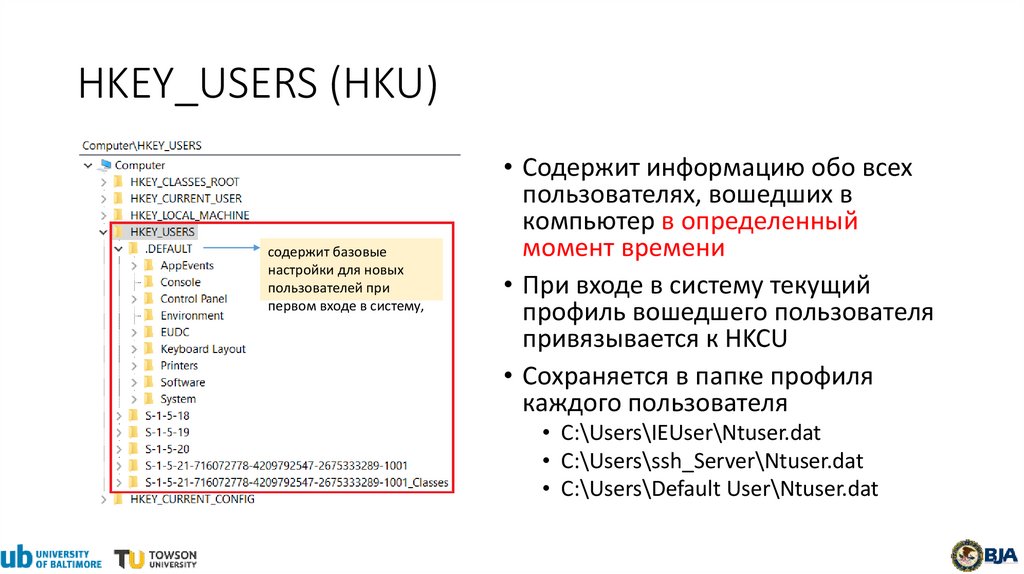

HKEY_USERS (HKU)содержит базовые

настройки для новых

пользователей при

первом входе в систему,

• Содержит информацию обо всех

пользователях, вошедших в

компьютер в определенный

момент времени

• При входе в систему текущий

профиль вошедшего пользователя

привязывается к HKCU

• Сохраняется в папке профиля

каждого пользователя

• C:\Users\IEUser\Ntuser.dat

• C:\Users\ssh_Server\Ntuser.dat

• C:\Users\Default User\Ntuser.dat

26.

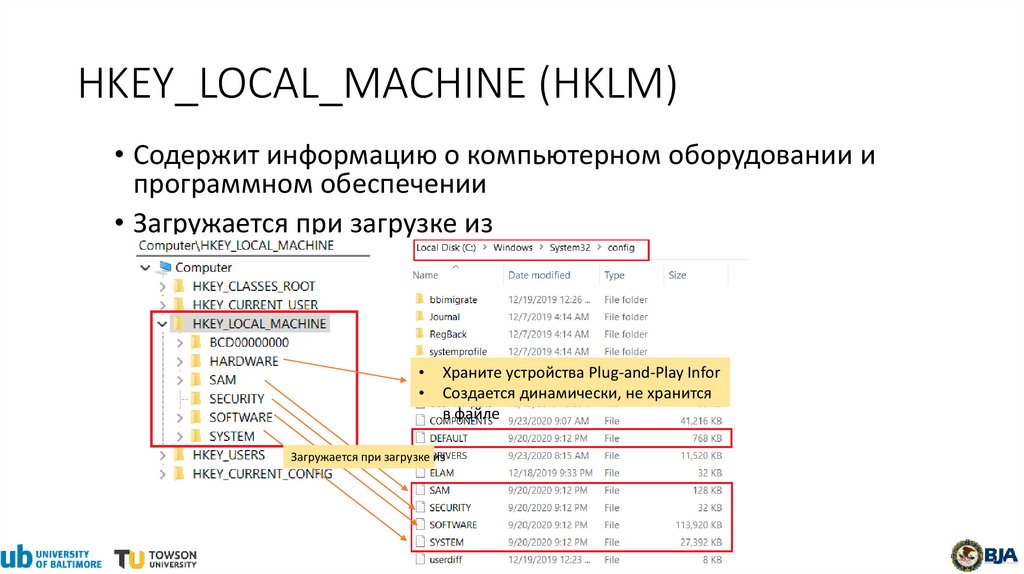

HKEY_LOCAL_MACHINE (HKLM)• Содержит информацию о компьютерном оборудовании и

программном обеспечении

• Загружается при загрузке из

Храните устройства Plug-and-Play Infor

Создается динамически, не хранится

в файле

Загружается при загрузке из

27.

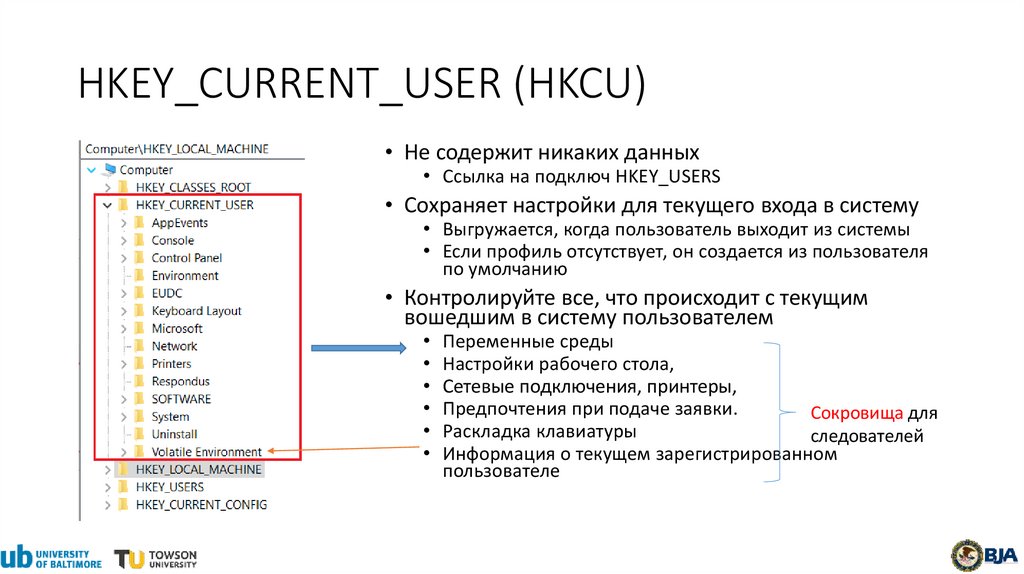

HKEY_CURRENT_USER (HKCU)• Не содержит никаких данных

• Ссылка на подключ HKEY_USERS

• Сохраняет настройки для текущего входа в систему

• Выгружается, когда пользователь выходит из системы

• Если профиль отсутствует, он создается из пользователя

по умолчанию

• Контролируйте все, что происходит с текущим

вошедшим в систему пользователем

• Переменные среды

• Настройки рабочего стола,

• Сетевые подключения, принтеры,

• Предпочтения при подаче заявки.

Сокровища для

• Раскладка клавиатуры

следователей

• Информация о текущем зарегистрированном

пользователе

28.

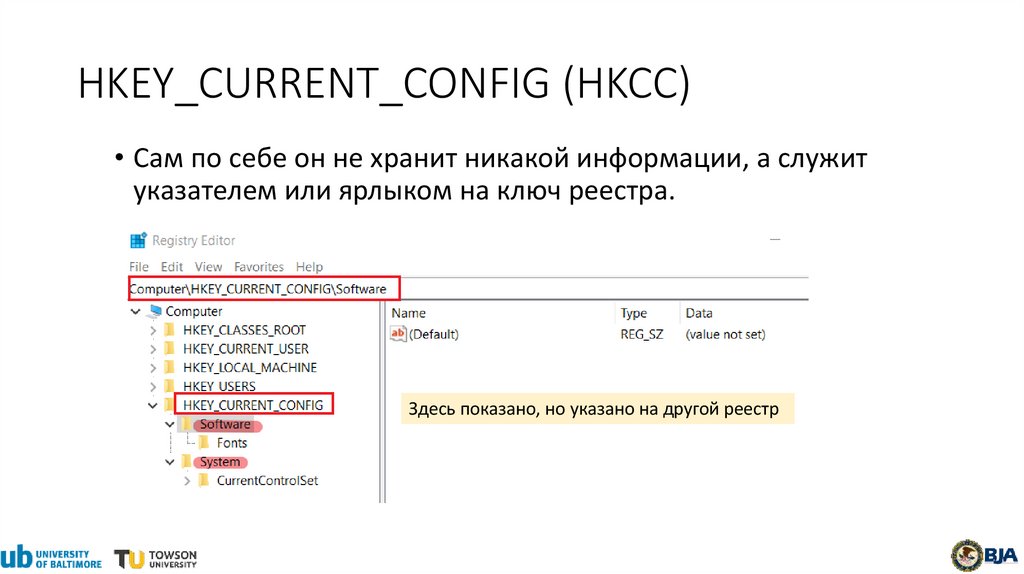

HKEY_CURRENT_CONFIG (HKCC)• Сам по себе он не хранит никакой информации, а служит

указателем или ярлыком на ключ реестра.

Здесь показано, но указано на другой реестр

29.

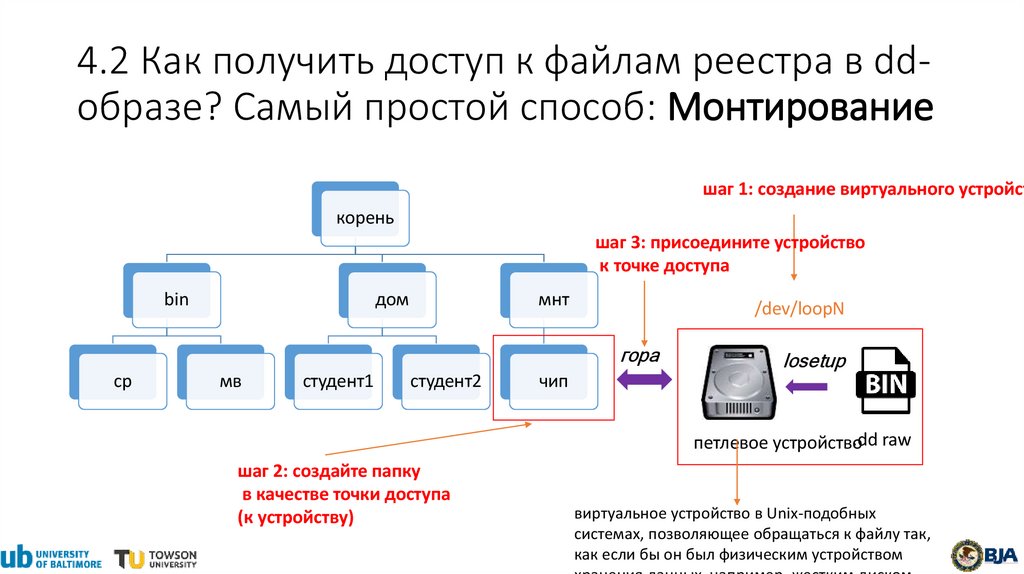

4.2 Как получить доступ к файлам реестра в ddобразе? Самый простой способ: Монтированиешаг 1: создание виртуального устройст

корень

шаг 3: присоедините устройство

к точке доступа

bin

дом

мнт

/dev/loopN

гора

cp

мв

студент1

студент2

losetup

чип

.dd raw

петлевое устройство

шаг 2: создайте папку

в качестве точки доступа

(к устройству)

виртуальное устройство в Unix-подобных

системах, позволяющее обращаться к файлу так,

как если бы он был физическим устройством

30.

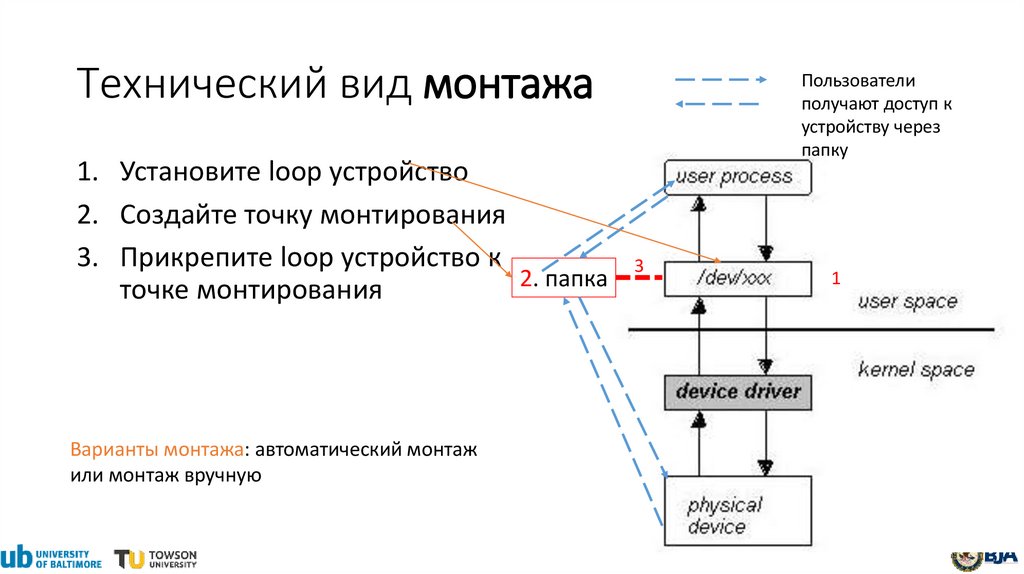

Технический вид монтажа1. Установите loop устройство

2. Создайте точку монтирования

3. Прикрепите loop устройство к

2. папка

точке монтирования

Варианты монтажа: автоматический монтаж

или монтаж вручную

Пользователи

получают доступ к

устройству через

папку

3

1

31.

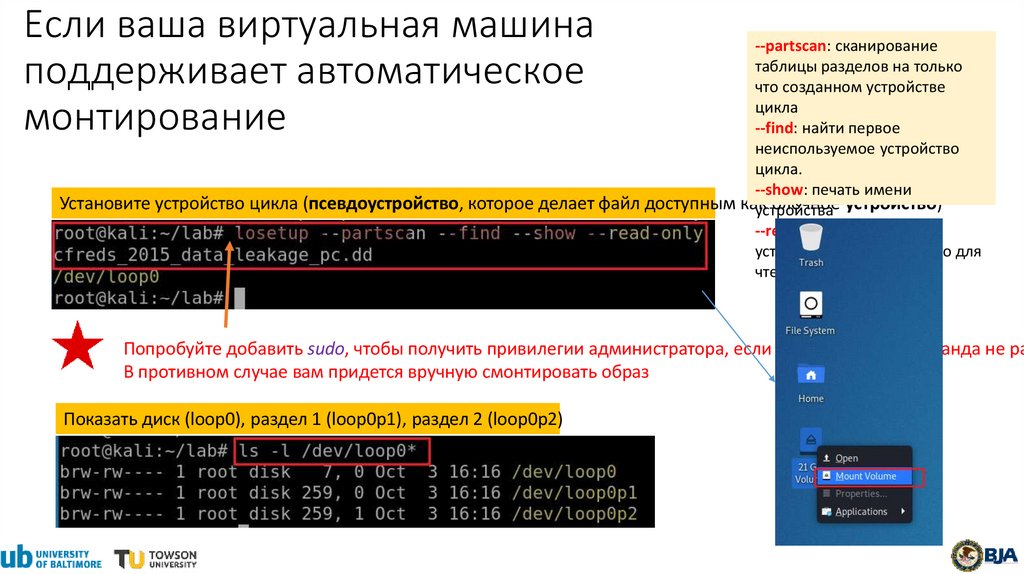

Если ваша виртуальная машинаподдерживает автоматическое

монтирование

--partscan: сканирование

таблицы разделов на только

что созданном устройстве

цикла

--find: найти первое

неиспользуемое устройство

цикла.

--show: печать имени

Установите устройство цикла (псевдоустройство, которое делает файл доступным как

блочное устройство)

устройства

--read-only: установка

устройства с петлей только для

чтения.

Попробуйте добавить sudo, чтобы получить привилегии администратора, если вышеуказанная команда не ра

В противном случае вам придется вручную смонтировать образ

Показать диск (loop0), раздел 1 (loop0p1), раздел 2 (loop0p2)

32.

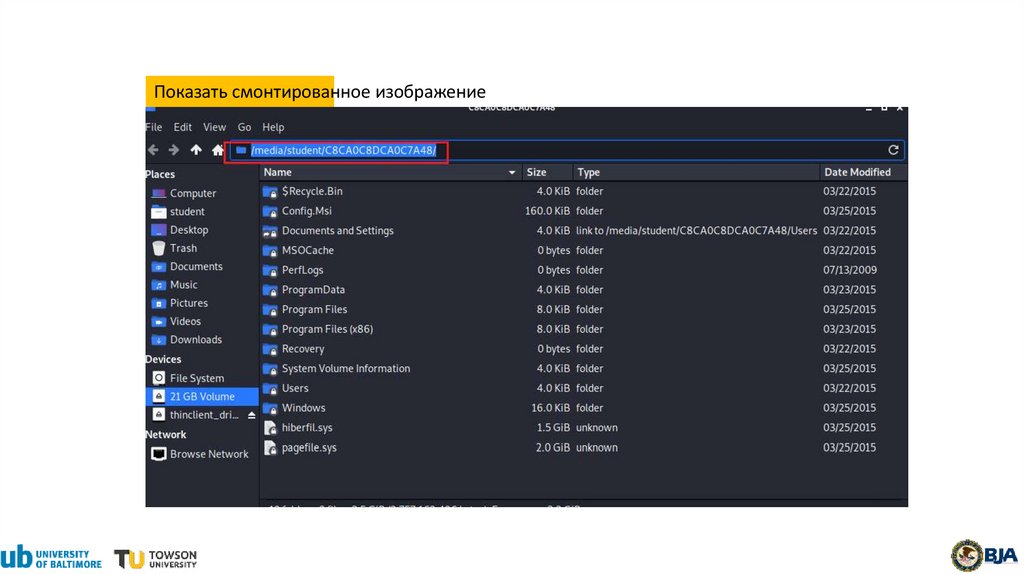

Показать смонтированное изображение33.

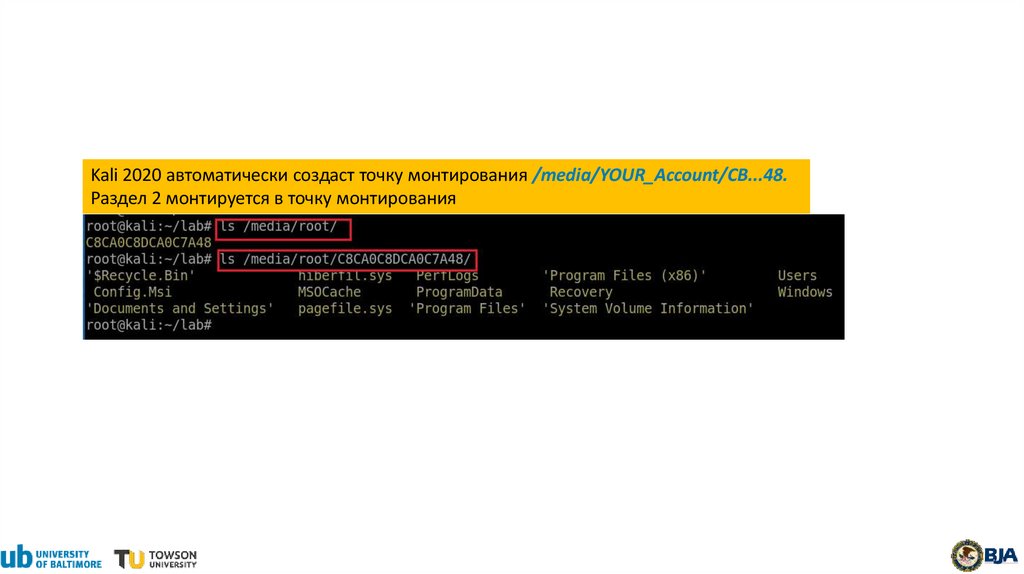

Kali 2020 автоматически создаст точку монтирования /media/YOUR_Account/CB...48.Раздел 2 монтируется в точку монтирования

34.

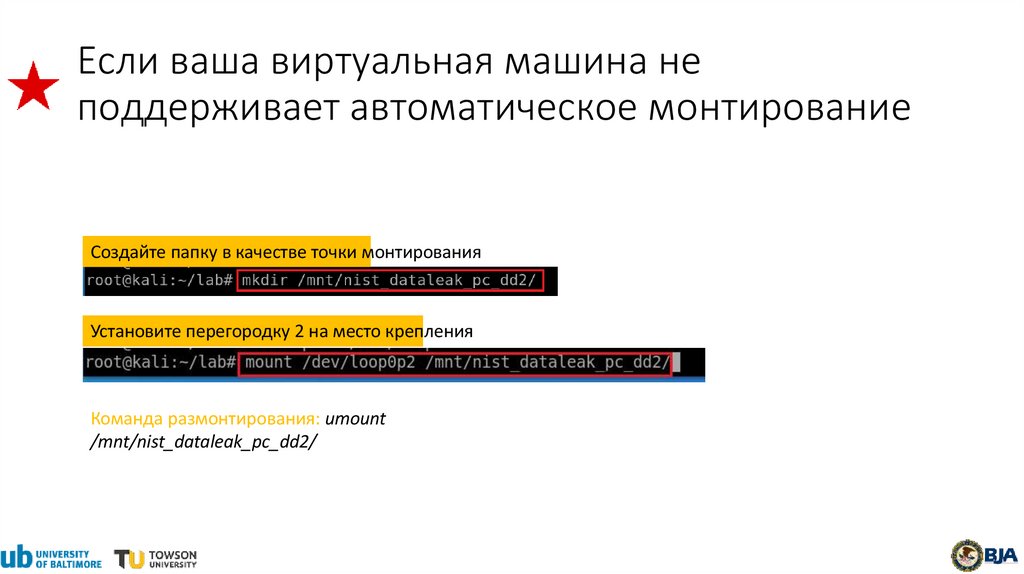

Если ваша виртуальная машина неподдерживает автоматическое монтирование

Создайте папку в качестве точки монтирования

Установите перегородку 2 на место крепления

Команда размонтирования: umount

/mnt/nist_dataleak_pc_dd2/

35.

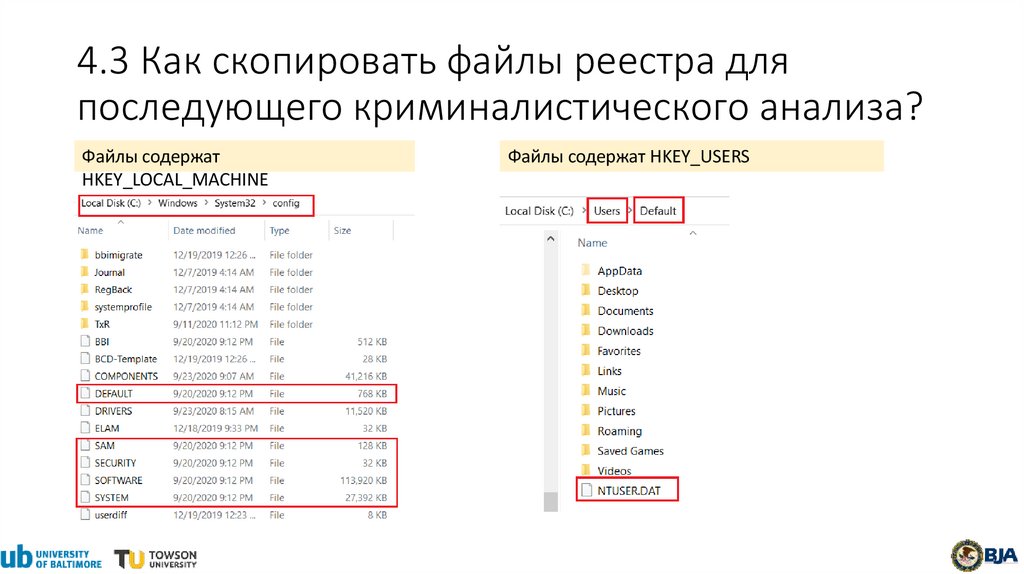

4.3 Как скопировать файлы реестра дляпоследующего криминалистического анализа?

Файлы содержат

HKEY_LOCAL_MACHINE

Файлы содержат HKEY_USERS

36.

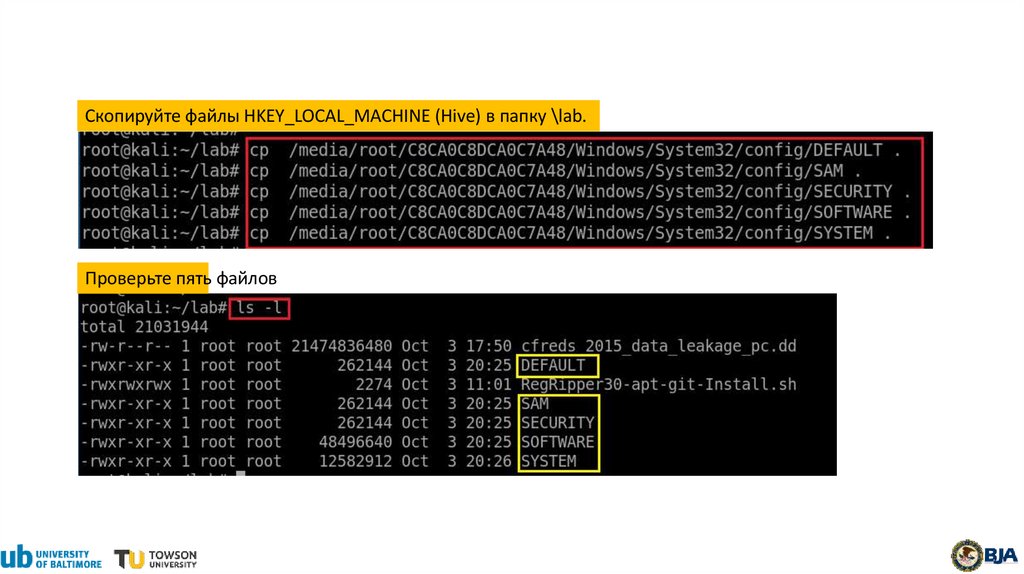

Скопируйте файлы HKEY_LOCAL_MACHINE (Hive) в папку \lab.Проверьте пять файлов

37.

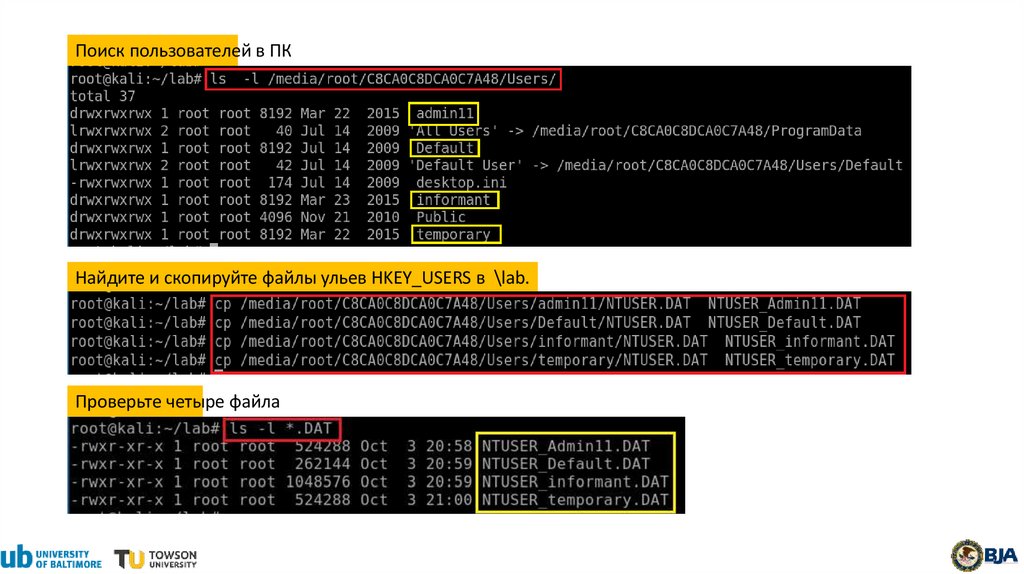

Поиск пользователей в ПКНайдите и скопируйте файлы ульев HKEY_USERS в \lab.

Проверьте четыре файла

38.

5. Извлечение файлов журналасобытий предварительной

выборки (pf-файлов) из образа

DD

контроль выполнения программы

39.

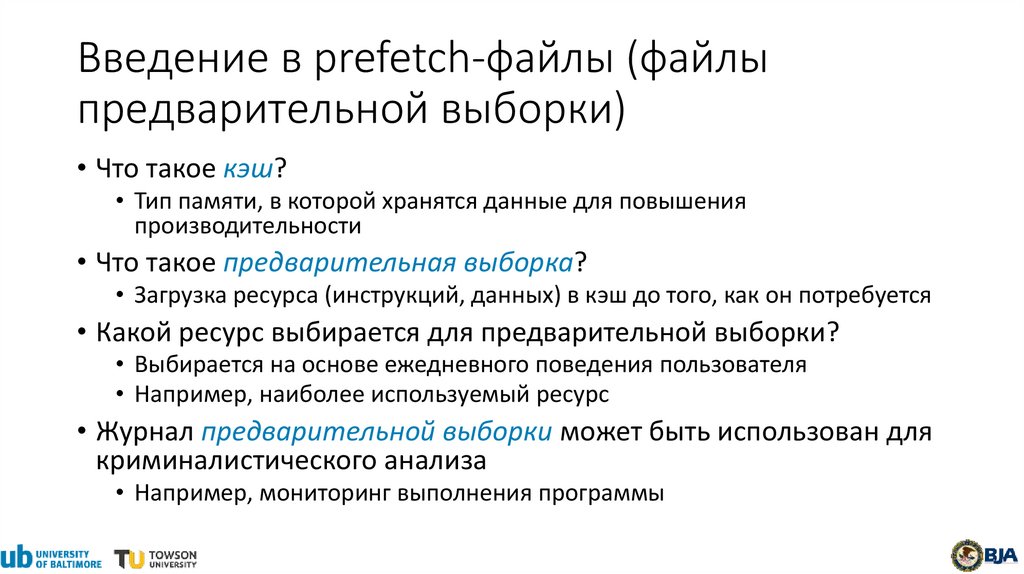

Введение в prefetch-файлы (файлыпредварительной выборки)

• Что такое кэш?

• Тип памяти, в которой хранятся данные для повышения

производительности

• Что такое предварительная выборка?

• Загрузка ресурса (инструкций, данных) в кэш до того, как он потребуется

• Какой ресурс выбирается для предварительной выборки?

• Выбирается на основе ежедневного поведения пользователя

• Например, наиболее используемый ресурс

• Журнал предварительной выборки может быть использован для

криминалистического анализа

• Например, мониторинг выполнения программы

40.

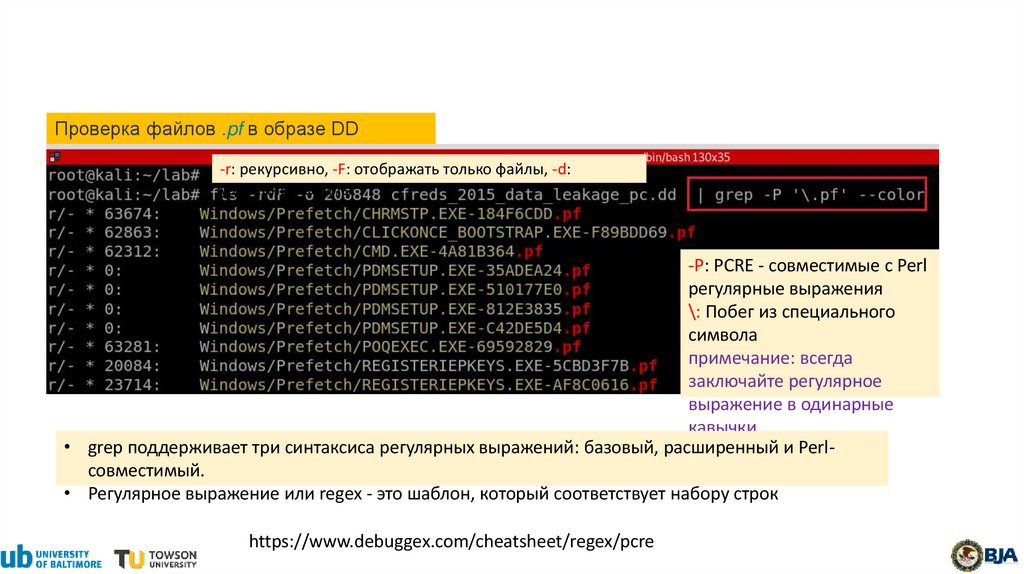

Проверка файлов .pf в образе DD-r: рекурсивно, -F: отображать только файлы, -d:

удаленные файлы

-P: PCRE - совместимые с Perl

регулярные выражения

\: Побег из специального

символа

примечание: всегда

заключайте регулярное

выражение в одинарные

кавычки

• grep поддерживает три синтаксиса регулярных выражений: базовый, расширенный и Perlсовместимый.

• Регулярное выражение или regex - это шаблон, который соответствует набору строк

https://www.debuggex.com/cheatsheet/regex/pcre

41.

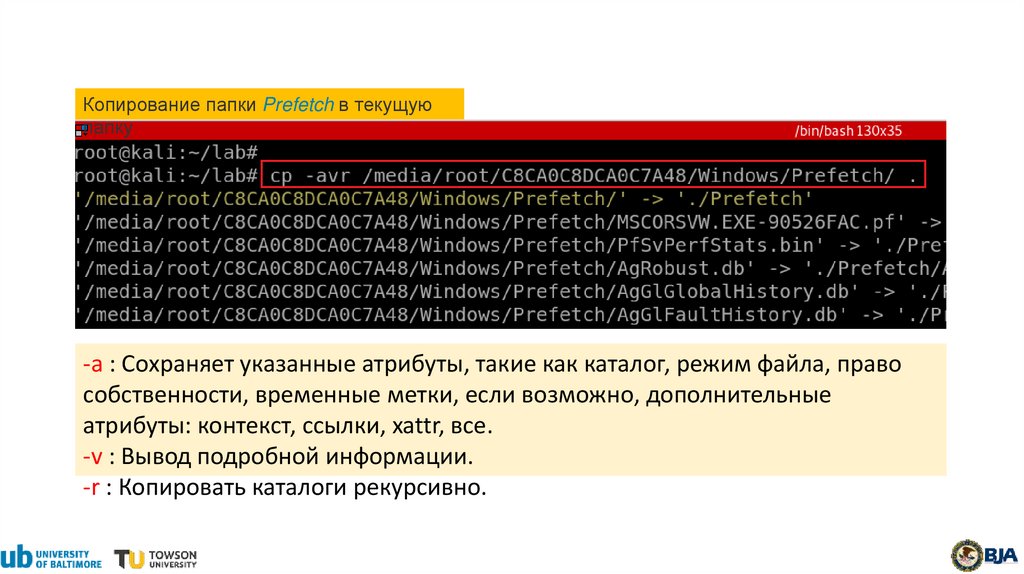

Копирование папки Prefetch в текущуюпапку

-a : Сохраняет указанные атрибуты, такие как каталог, режим файла, право

собственности, временные метки, если возможно, дополнительные

атрибуты: контекст, ссылки, xattr, все.

-v : Вывод подробной информации.

-r : Копировать каталоги рекурсивно.

42.

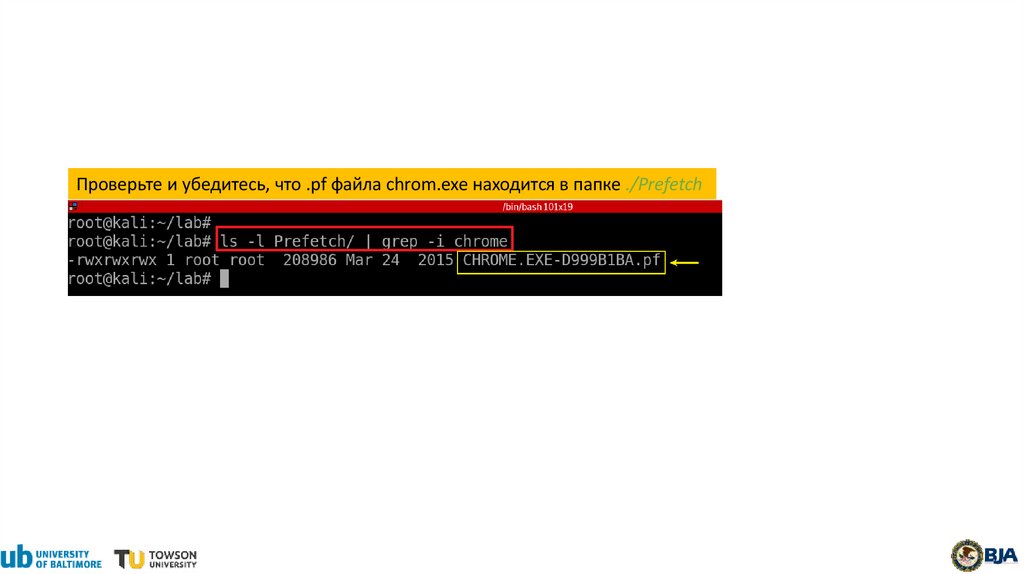

Проверьте и убедитесь, что .pf файла chrom.exe находится в папке ./Prefetch43.

6. Извлечение файлов журналасобытий безопасности из

образа DD Image

44.

Обзор файлов журнала событий• ОС Windows записывает различные события для отладки

• Создается средством просмотра событий Windows 7 (eventvwr.msc).

• Журналы событий имеют расширение файла .evtx

• Содержит список событий

• Сохранение в собственном двоичном формате

• Просмотр возможен только в средстве просмотра событий

45.

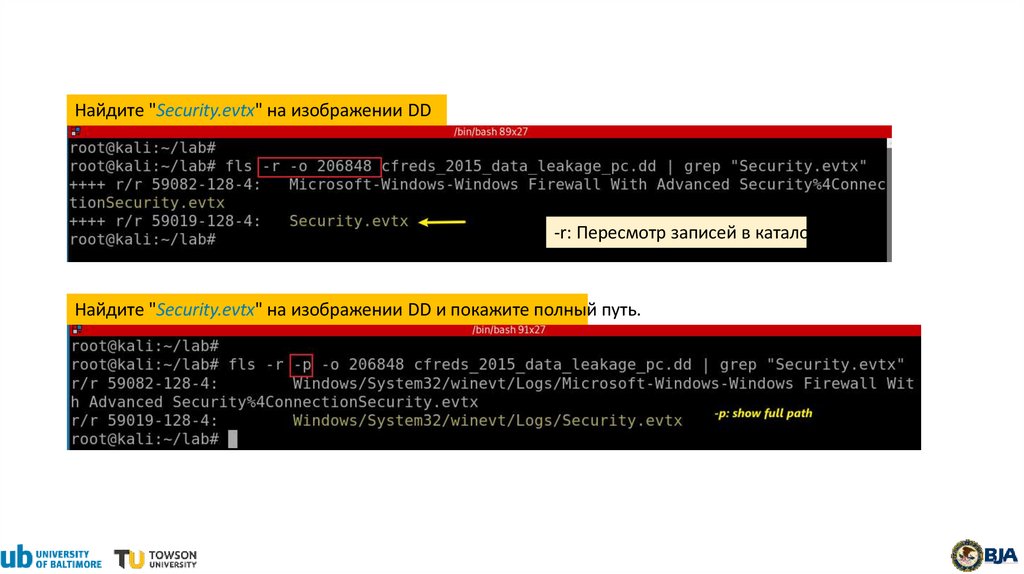

Найдите "Security.evtx" на изображении DD-r: Пересмотр записей в каталоге

Найдите "Security.evtx" на изображении DD и покажите полный путь.

46.

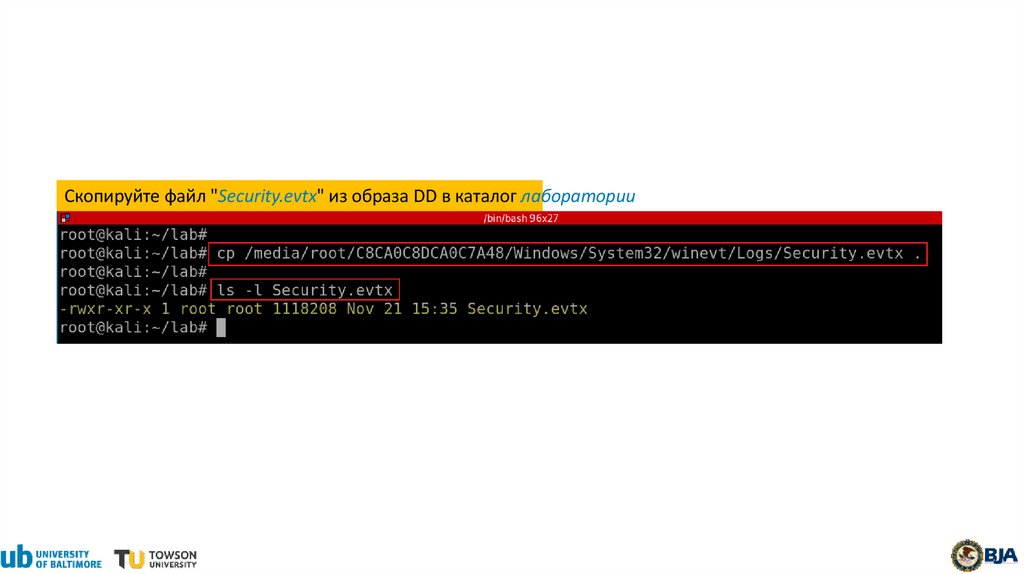

Скопируйте файл "Security.evtx" из образа DD в каталог лаборатории47.

7. Проверка и установкапрограммное обеспечение

Дополнительно: Если вы загрузили Kali с сайта https://github.com/frankwxu/digitalforensics-lab, либо запускали скрипт настройки с файла

то этот раздел можно пропустить.

48.

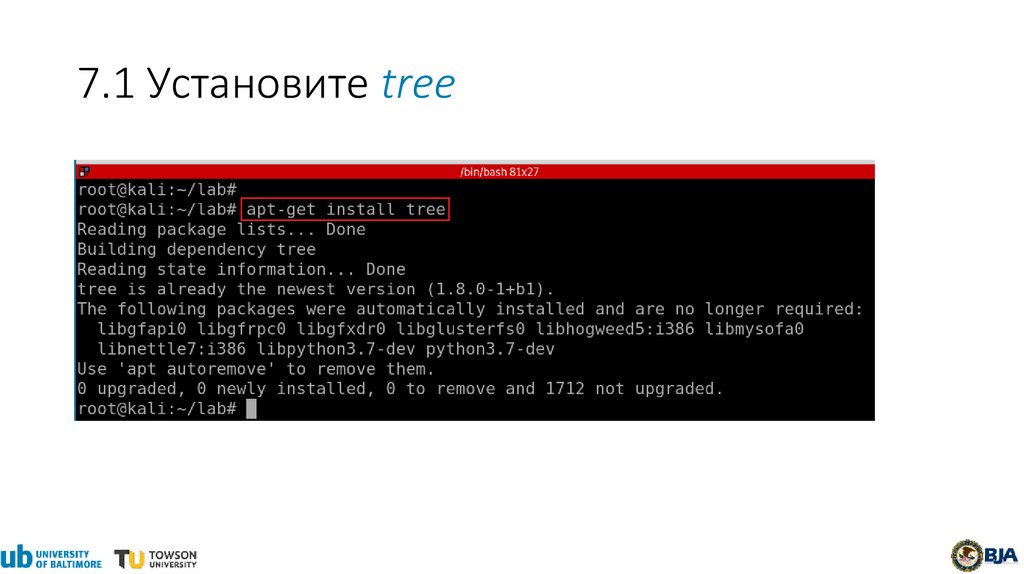

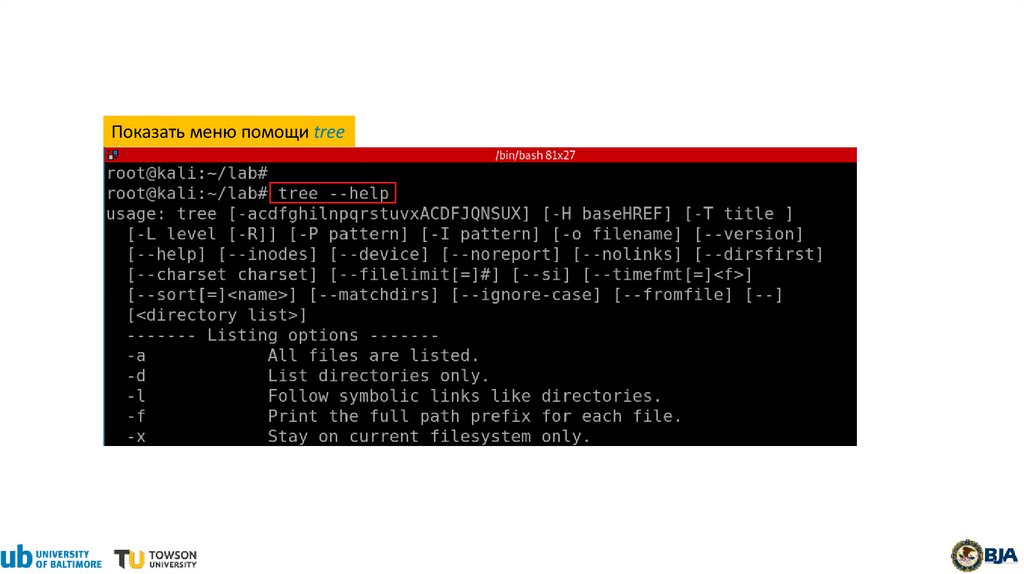

7.1 Установите tree49.

Показать меню помощи tree50.

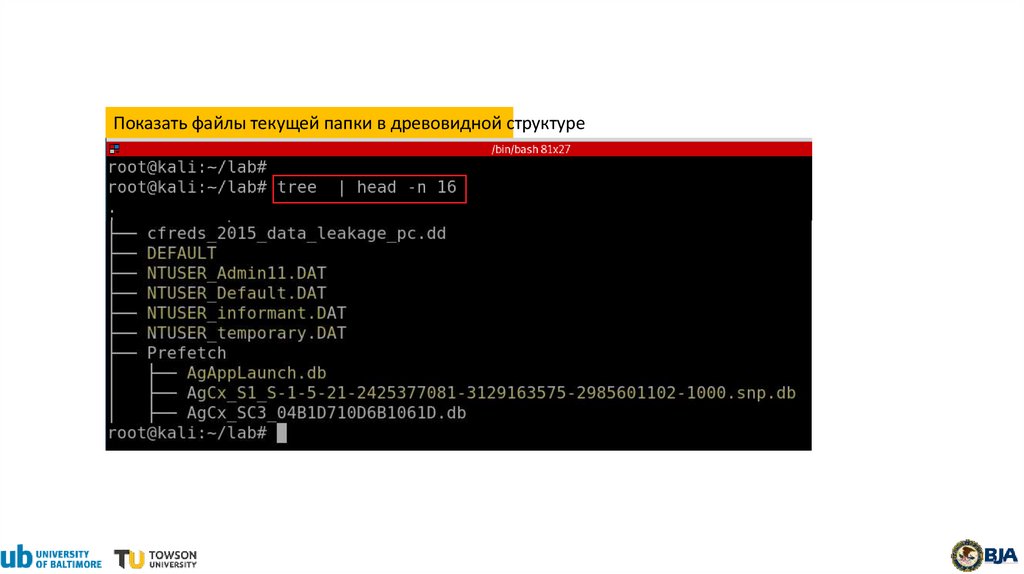

Показать файлы текущей папки в древовидной структуре51.

7.2 Установите RegRipper 3.0• RegRipper - это программа для извлечения/разборки информации

(ключей, значений, данных) из реестра.

• Программное обеспечение с открытым исходным кодом (Windows и

Linux)

• Написано на языке Perl

• Состоит из фреймворка, который выполняет плагины

• Два основных инструмента

• Инструмент командной строки (CLI) под названием rip

• Графический интерфейс пользователя (GUI)

52.

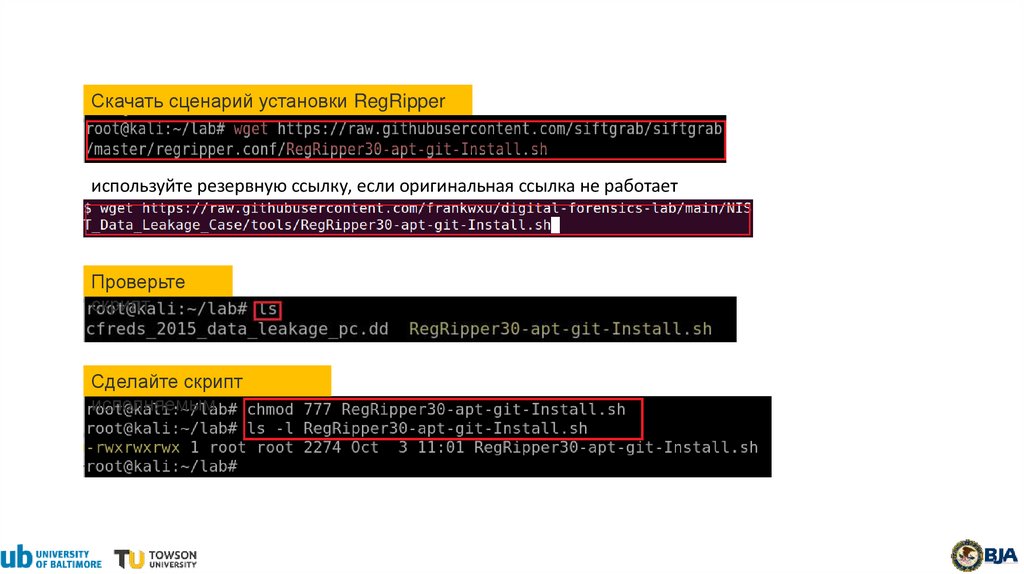

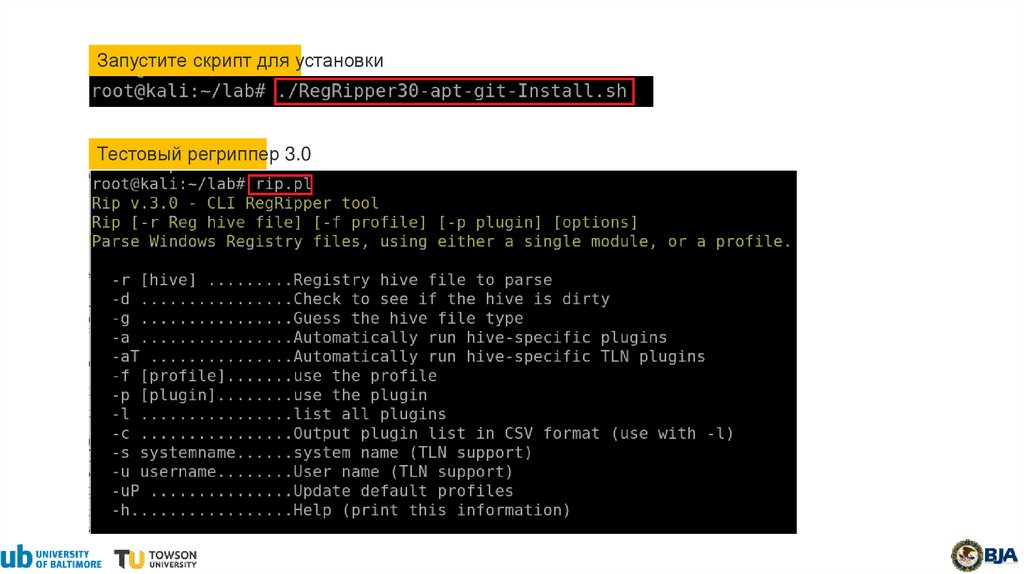

Скачать сценарий установки RegRipper3.0

используйте резервную ссылку, если оригинальная ссылка не работает

Проверьте

скрипт

Сделайте скрипт

исполняемым

53.

Запустите скрипт для установкиТестовый регриппер 3.0

54.

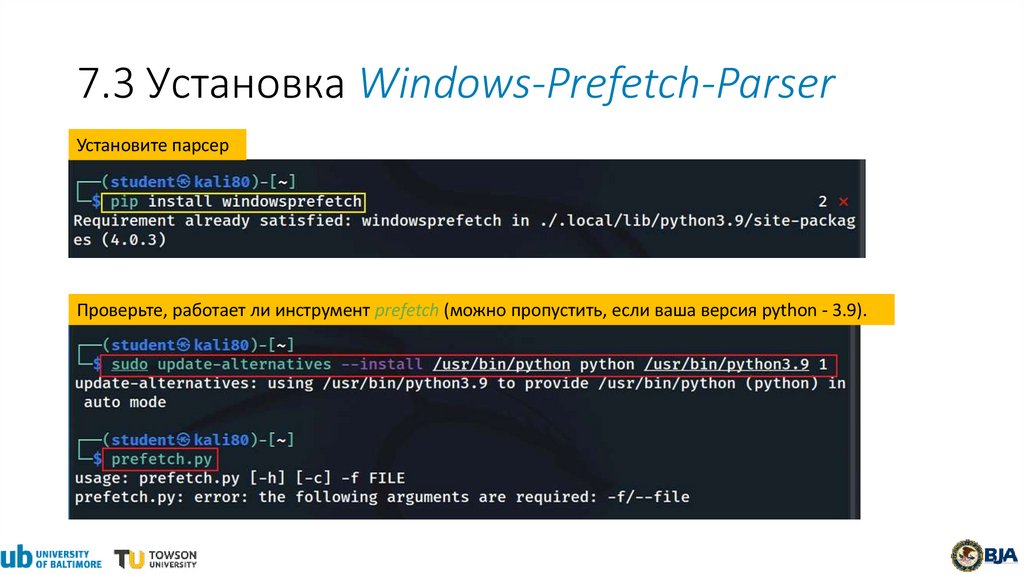

7.3 Установка Windows-Prefetch-ParserУстановите парсер

Проверьте, работает ли инструмент prefetch (можно пропустить, если ваша версия python - 3.9).

55.

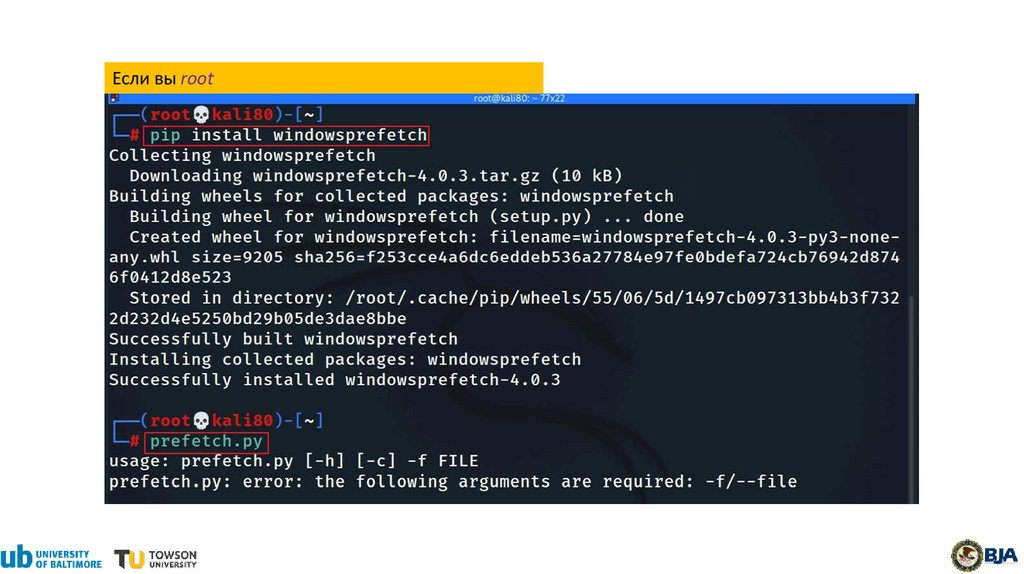

Если вы root56.

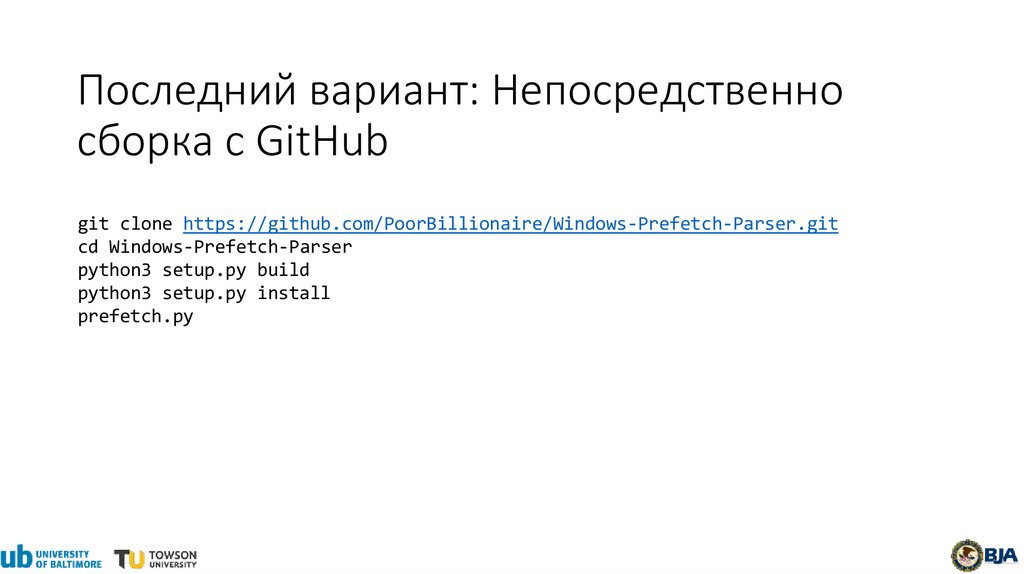

Последний вариант: Непосредственносборка с GitHub

git clone https://github.com/PoorBillionaire/Windows-Prefetch-Parser.git

cd Windows-Prefetch-Parser

python3 setup.py build

python3 setup.py install

prefetch.py

57.

7.4 Установите парсер журнала событийWindow: Python-evtx

• Парсер на чистом Python для последних файлов журнала событий

Windows

• Разбор файлов с расширением ".evtx"

• Предоставляет программный доступ к заголовкам файлов и

чанков, шаблонам записей и записям событий

58.

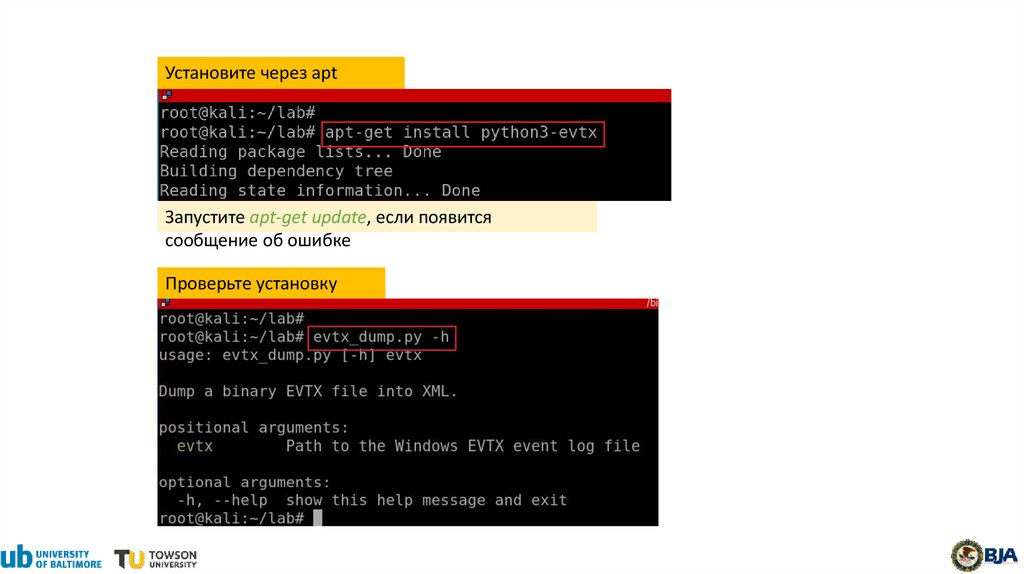

Установите через aptЗапустите apt-get update, если появится

сообщение об ошибке

Проверьте установку

Программное обеспечение

Программное обеспечение