Похожие презентации:

Опасности, связанные с использованием программного обеспечения

1.

Опасности, связанныес использованием

программного

обеспечения

В современном мире, где технологии стали неотъемлемой частью нашей жизни, использование

программного обеспечения несет в себе не только преимущества, но и ряд серьезных опасностей.

Эти риски варьируются от угроз безопасности данных до экономических потерь и могут оказать

существенное влияние как на отдельных пользователей, так и на крупные организации.

Понимание и осознание этих опасностей является ключевым фактором в обеспечении безопасного

и эффективного использования технологий. В этой презентации мы рассмотрим основные угрозы,

связанные с использованием программного обеспечения, и обсудим методы защиты от них.

2.

Введение: важность этой темы в современном миреВ эпоху цифровизации программное обеспечение стало неотъемлемой частью нашей повседневной жизни и бизнес-процессов. Оно управляет нашими смартфонами, компьютерами, умными

домами и даже целыми предприятиями. Однако с ростом зависимости от ПО растут и риски, связанные с его использованием.

Важность понимания этих рисков трудно переоценить. Кибератаки, утечки данных и другие угрозы могут привести к серьезным последствиям, начиная от финансовых потерь и заканчивая

нарушением работы критически важной инфраструктуры. Осведомленность о потенциальных опасностях позволяет принимать более взвешенные решения при выборе и использовании ПО.

1

Прошлое

Ограниченное использование ПО, низкий уровень угроз

2

Настоящее

Повсеместное внедрение ПО, рост киберугроз

3

Будущее

Интеграция ПО во все сферы жизни, необходимость усиленной защиты

3.

Вредоносное ПО: типы испособы распространения

Вредоносное программное обеспечение (малвэр) представляет собой одну из наиболее

серьезных угроз в цифровом мире. Оно может принимать различные формы, каждая из

которых имеет свои особенности и цели.

Способы распространения малвэра постоянно эволюционируют, становясь все более

изощренными. Это могут быть фишинговые письма, зараженные веб-сайты, пиратское ПО или

даже легитимные программы, в которые злоумышленники внедрили вредоносный код.

Вирусы

Троянские кони

Самореплицирующиеся программы,

Маскируются под легитимное ПО, но

заражающие другие файлы и системы

содержат вредоносные функции

Шпионское ПО

Рансомвэр

Собирает информацию о пользователе без

Шифрует данные пользователя и требует

его ведома

выкуп за их разблокировку

4.

Незаконный доступ к данным и утечкиконфиденциальной информации

Незаконный доступ к данным и утечки конфиденциальной информации представляют собой серьезную угрозу как для частных лиц, так и

для организаций. Злоумышленники могут использовать различные методы для получения несанкционированного доступа к системам и

данным, включая эксплуатацию уязвимостей в программном обеспечении, социальную инженерию и прямые атаки на инфраструктуру.

Последствия таких инцидентов могут быть катастрофическими: от финансовых потерь и репутационного ущерба до нарушения работы

целых предприятий. Особенно уязвимы организации, работающие с персональными данными, финансовой информацией или

интеллектуальной собственностью.

Методы незаконного

доступа

Типы утечек данных

Последствия

Персональные данные

Финансовые потери

Брутфорс-атаки

Финансовая информация

Репутационный ущерб

Эксплуатация уязвимостей

Интеллектуальная собственность

Юридические проблемы

Фишинг и социальная инженерия

Государственные тайны

Потеря конкурентного преимущества

Инсайдерские угрозы

5.

Кибер-атаки: риски и последствияКибер-атаки представляют собой целенаправленные попытки нарушить работу компьютерных систем, сетей или

программного обеспечения. Эти атаки могут иметь различные цели: от кражи данных и финансовой выгоды до

политического или идеологического воздействия. Масштаб и сложность кибер-атак постоянно растут, что делает их одной из

главных угроз современного цифрового мира.

Последствия кибер-атак могут быть разрушительными. Они варьируются от временной остановки работы систем до полного

уничтожения данных и инфраструктуры. Финансовые потери от кибер-атак исчисляются миллиардами долларов ежегодно, а

репутационный ущерб может быть непоправимым.

Подготовка атаки

Сбор информации, выявление уязвимостей

Проникновение

Использование уязвимостей для доступа к системе

Эксплуатация

Выполнение вредоносных действий внутри системы

Последствия

Потеря данных, финансовый ущерб, репутационные риски

6.

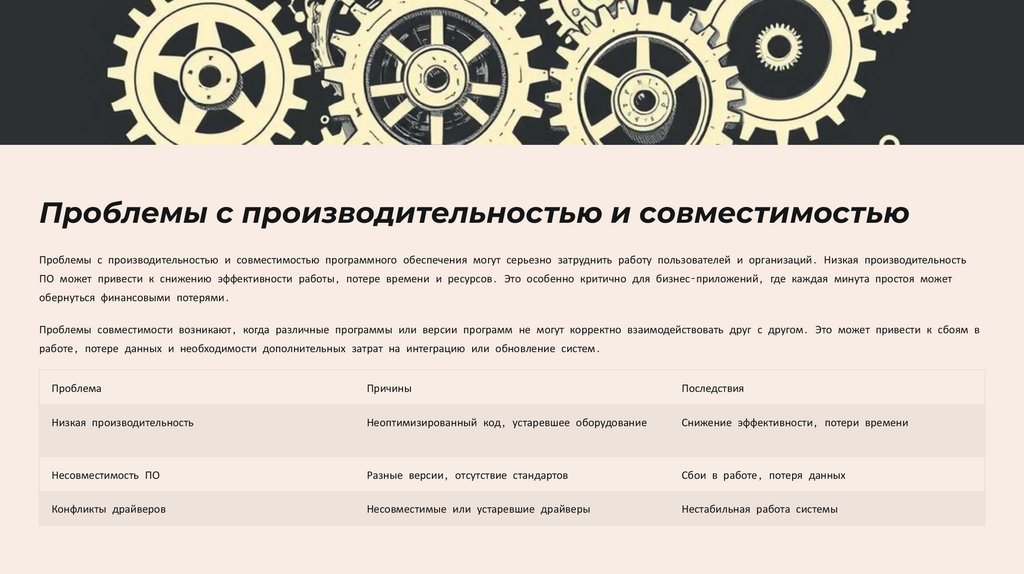

Проблемы с производительностью и совместимостьюПроблемы с производительностью и совместимостью программного обеспечения могут серьезно затруднить работу пользователей и организаций. Низкая производительность

ПО может привести к снижению эффективности работы, потере времени и ресурсов. Это особенно критично для бизнес-приложений, где каждая минута простоя может

обернуться финансовыми потерями.

Проблемы совместимости возникают, когда различные программы или версии программ не могут корректно взаимодействовать друг с другом. Это может привести к сбоям в

работе, потере данных и необходимости дополнительных затрат на интеграцию или обновление систем.

Проблема

Причины

Последствия

Низкая производительность

Неоптимизированный код, устаревшее оборудование

Снижение эффективности, потери времени

Несовместимость ПО

Разные версии, отсутствие стандартов

Сбои в работе, потеря данных

Конфликты драйверов

Несовместимые или устаревшие драйверы

Нестабильная работа системы

7.

Необновляемое ПО: уязвимости и безопасностьИспользование необновляемого программного обеспечения представляет серьезную угрозу для безопасности систем и данных. Устаревшее ПО

часто содержит известные уязвимости, которые могут быть легко эксплуатированы злоумышленниками. Производители регулярно выпускают

обновления безопасности, чтобы устранить обнаруженные уязвимости, но если пользователи не устанавливают эти обновления, их системы

остаются под угрозой.

Проблема усугубляется тем, что некоторые программы или операционные системы достигают конца срока поддержки, после чего обновления

безопасности для них больше не выпускаются. Использование такого ПО становится особенно рискованным, так как любые новые уязвимости

остаются неисправленными.

Уязвимости

Отсутствие патчей

Риски безопасности

Необновленное ПО содержит

Прекращение выпуска обновлений

Использование устаревшего ПО

известные уязвимости, которые

безопасности делает систему

повышает риск успешных

могут быть легко

беззащитной перед новыми

кибератак и взлома системы

эксплуатированы

угрозами

Возникают проблемы

совместимости с современными

программами и оборудованием

8.

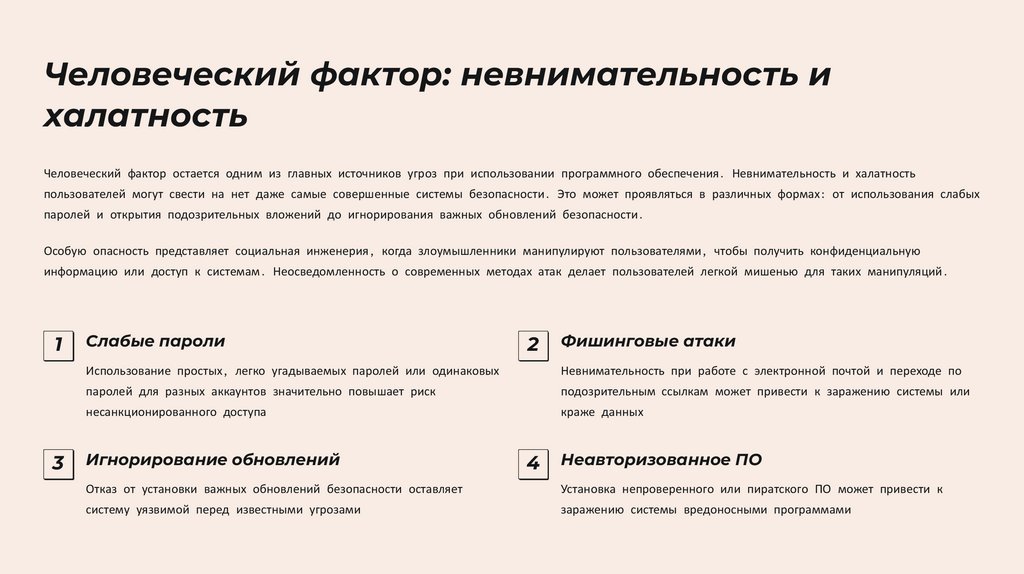

Человеческий фактор: невнимательность ихалатность

Человеческий фактор остается одним из главных источников угроз при использовании программного обеспечения. Невнимательность и халатность

пользователей могут свести на нет даже самые совершенные системы безопасности. Это может проявляться в различных формах: от использования слабых

паролей и открытия подозрительных вложений до игнорирования важных обновлений безопасности.

Особую опасность представляет социальная инженерия, когда злоумышленники манипулируют пользователями, чтобы получить конфиденциальную

информацию или доступ к системам. Неосведомленность о современных методах атак делает пользователей легкой мишенью для таких манипуляций.

1

3

Слабые пароли

2

Фишинговые атаки

Использование простых, легко угадываемых паролей или одинаковых

Невнимательность при работе с электронной почтой и переходе по

паролей для разных аккаунтов значительно повышает риск

подозрительным ссылкам может привести к заражению системы или

несанкционированного доступа

краже данных

Игнорирование обновлений

4

Неавторизованное ПО

Отказ от установки важных обновлений безопасности оставляет

Установка непроверенного или пиратского ПО может привести к

систему уязвимой перед известными угрозами

заражению системы вредоносными программами

9.

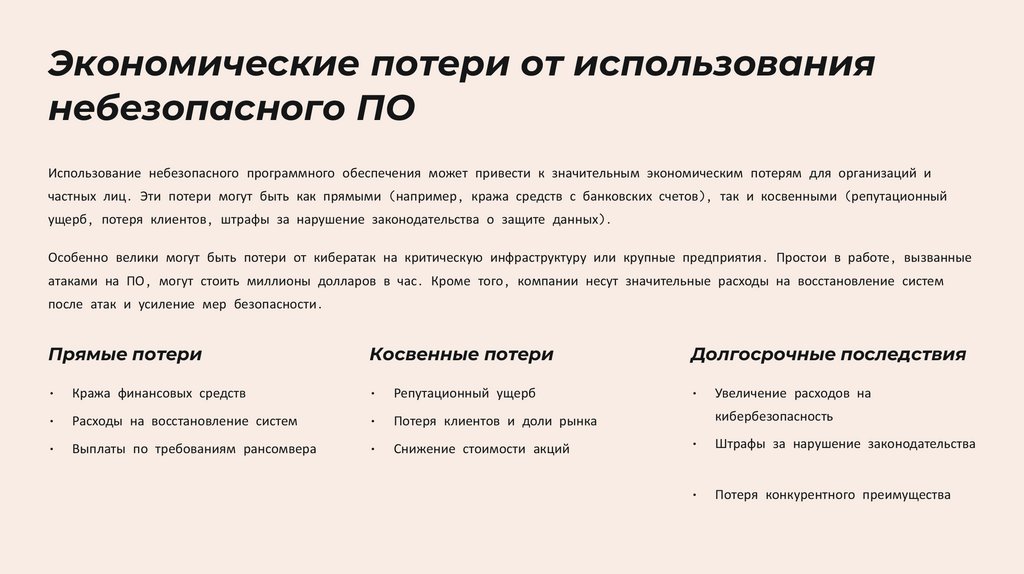

Экономические потери от использованиянебезопасного ПО

Использование небезопасного программного обеспечения может привести к значительным экономическим потерям для организаций и

частных лиц. Эти потери могут быть как прямыми (например, кража средств с банковских счетов), так и косвенными (репутационный

ущерб, потеря клиентов, штрафы за нарушение законодательства о защите данных).

Особенно велики могут быть потери от кибератак на критическую инфраструктуру или крупные предприятия. Простои в работе, вызванные

атаками на ПО, могут стоить миллионы долларов в час. Кроме того, компании несут значительные расходы на восстановление систем

после атак и усиление мер безопасности.

Прямые потери

Косвенные потери

Долгосрочные последствия

Кража финансовых средств

Репутационный ущерб

Расходы на восстановление систем

Потеря клиентов и доли рынка

Выплаты по требованиям рансомвера

Снижение стоимости акций

Увеличение расходов на

кибербезопасность

Штрафы за нарушение законодательства

Потеря конкурентного преимущества

10.

Методы защиты и безопасногоиспользования программного

обеспечения

Для минимизации рисков, связанных с использованием программного обеспечения, необходимо применять

комплексный подход к обеспечению безопасности. Это включает в себя как технические меры, так и

образовательные инициативы для повышения осведомленности пользователей.

Важно регулярно обновлять ПО, использовать надежные антивирусные решения и системы обнаружения вторжений.

Не менее важно обучать сотрудников основам кибербезопасности и внедрять политики безопасного использования ПО

на всех уровнях организации.

1

Превентивные меры

Регулярное обновление ПО, использование антивирусов, обучение персонала

2

Активная защита

Мониторинг систем, быстрое реагирование на инциденты, использование файерволов

3

Восстановление

Резервное копирование данных, планы аварийного восстановления, анализ инцидентов

4

Непрерывное улучшение

Аудит безопасности, обновление политик, внедрение новых технологий защиты

Программное обеспечение

Программное обеспечение