Похожие презентации:

Безопасность межсетевого взаимодействия в условиях Zero Trust

1. Безопасность межсетевого взаимодействия в условиях Zero Trust

Выполнил Глеб.Кирилл2. Введение

• Почему Zero Trust актуален?• Основная проблема: устаревание периметровой

безопасности.

• Примеры крупных утечек данных из-за уязвимостей

традиционных моделей.

Введение

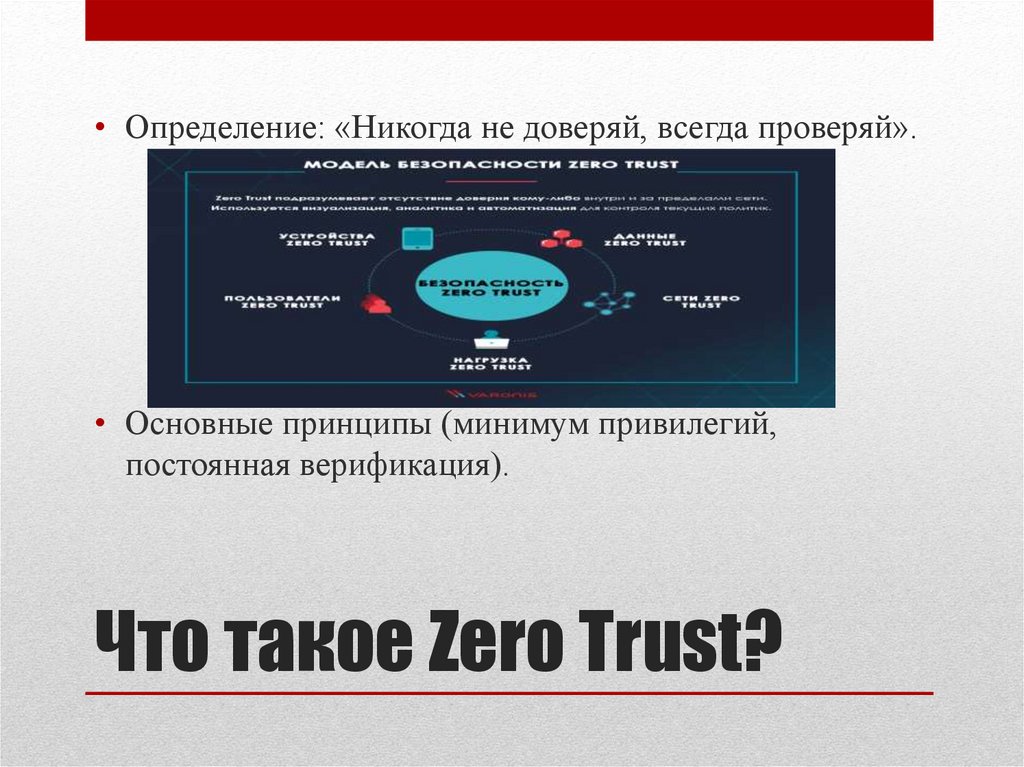

3. Что такое Zero Trust?

• Определение: «Никогда не доверяй, всегда проверяй».• Основные принципы (минимум привилегий,

постоянная верификация).

Что такое Zero Trust?

4. История Zero Trust

• Кто придумал (Джон Киндерваг, Forrester, 2010).• Эволюция: от BeyondCorp (Google) до NIST SP 800207.

История Zero Trust

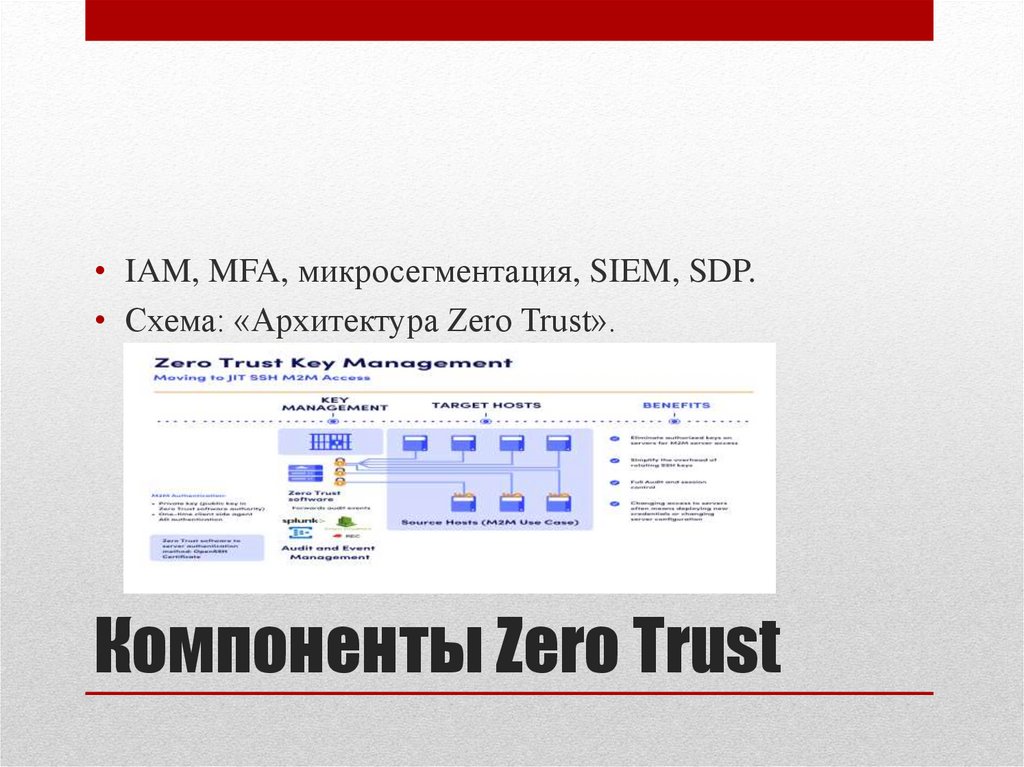

5. Компоненты Zero Trust

• IAM, MFA, микросегментация, SIEM, SDP.• Схема: «Архитектура Zero Trust».

Компоненты Zero Trust

6. IAM в Zero Trust

• Роль Identity and Access Management.• Примеры: Azure AD, Okta.

IAM в Zero Trust

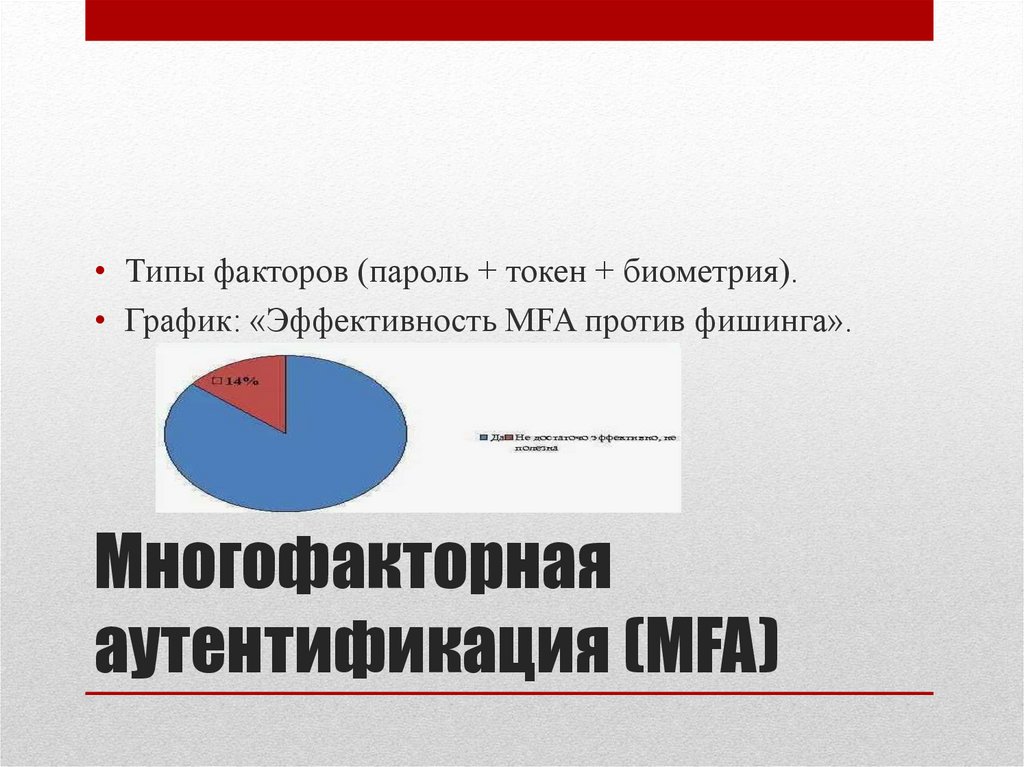

7. Многофакторная аутентификация (MFA)

• Типы факторов (пароль + токен + биометрия).• График: «Эффективность MFA против фишинга».

Многофакторная

аутентификация (MFA)

8. Микросегментация сети

• блачные платформы (AWS, Azure, GCP)предоставляют мощные инструменты, но и

расширяют поверхность атаки.

• • Zero Trust адаптируется к облачной

инфраструктуре, обеспечивая гранулярный контроль

доступа и защиту данных.

• • Нативные сервисы безопасности облачных

провайдеров (IAM, Network Security Groups, Cloud

Armor/WAF) интегрируются в Zero Trust архитектуру.

Микросегментация

сети

9. Zero Trust vs. VPN

• Традиционные VPN предоставляют широкий сетевойдоступ после однократной аутентификации, что

нарушает принципы Zero Trust.

• • Компрометация учетных данных VPN дает

злоумышленнику доступ ко всей сети.

Zero Trust vs. VPN

10. Внедрение Zero Trust

• 1. Аудит инфраструктуры и оценка рисков: Определите критическиважные ресурсы и существующие уязвимости.

• 2. Внедрение Identity and Access Management (IAM):

Централизованное управление учетными записями и правами

доступа.

• 3. Включение Многофакторной аутентификации (MFA): Для всех

пользователей и ресурсов, особенно критичных.

• 4. Микросегментация сети: Разделите сеть на небольшие,

изолированные сегменты.

• 5. Внедрение Software-Defined Perimeter (SDP) (опционально, но

рекомендуется): Контроль доступа к приложениям на основе

принципа "нулевого доверия".

• 6. Мониторинг и аналитика безопасности (SIEM): Постоянный

мониторинг событий безопасности и реагирование на инциденты.

Внедрение Zero Trust

11. Преимущества Zero Trust

• Повышение безопасности: Значительное снижениериска утечек данных и успешных кибератак.

• Снижение поверхности атаки: Микросегментация и

контроль доступа ограничивают возможности

злоумышленников.

• Гибкость и масштабируемость: Zero Trust легко

адаптируется к меняющимся потребностям бизнеса и

облачным средам.

Преимущества Zero

Trust

12. Проблемы внедрения

• Сложности с legacy-системами: Интеграция Zero Trustс устаревшими приложениями и инфраструктурой

может быть сложной и дорогостоящей.

• Высокая стоимость внедрения: Развертывание

необходимых технологий и обучение персонала требует

значительных инвестиций.

• Недостаток экспертизы: Требуются специалисты с

опытом внедрения и управления Zero Trust

архитектурой.

Проблемы внедрения

13. Будущее Zero Trust

• ИИ и автоматизация: Использование искусственного интеллектадля автоматической адаптации политик безопасности

• Zero Trust для IoT и 5G: Расширение принципов Zero Trust на

устройства Интернета вещей (IoT) и сети 5G.

• Более гранулярный контроль доступа: Разработка новых

технологий

• Zero Trust как услуга (ZTaaS): Появление управляемых сервисов

Zero Trust, упрощающих внедрение и управление.

• Интеграция с DevSecOps: Включение Zero Trust практик в

процесс разработки программного обеспечения.

• Визуализация: Футуристичные изображения, символизирующие

ИИ, IoT, 5G.

Будущее Zero Trust

14. Заключение

• Zero Trust - это не просто технология, а фундаментальныйсдвиг в подходе к безопасности.

• Принципы "Никогда не доверяй, всегда проверяй"

становятся стандартом для защиты данных в современных

условиях.

• Внедрение Zero Trust - это инвестиция в долгосрочную

безопасность и устойчивость бизнеса.

• Главные выводы (кратко):

• Устаревание периметровой защиты

• Необходимость постоянной верификации

• Важность микросегментации

«Zero Trust — это не опция, а необходимость»

Заключение

БЖД

БЖД