Похожие презентации:

Информационная безопасность. Общие принципы. Виды безопасности. (Лекция 3)

1. Информационная безопасность

Лекция 3. Общие принципыВ. М. Куприянов, Национальный центр ИНИС МАГАТЭ, НИЯУ МИФИ

2. Литература

Основная литература для изучения дисциплины:– Белов Е.Б., Лось В.П., Мещеряков Р.В., Шелупанов А.А. Основы

информационной безопасности.- М.: Горячая линия – Телеком,

2006.

– Петраков А.В. Основы практической защиты информации.- М.:

Радио и связь, 2001.

– Шумский А.А., Шелупанов А.А. Системный анализ в защите

информации.- М.: Гелиос АРВ, 2005.

– Герасименко В.А., Малюк А.А. Основы защиты информации.- М.:

Инкомбук, 1997.

– Герасименко В.А. Защита информации в автоматизированных

системах обработки данных. В 2-х кн.- М.: Энергоатомиздат,

1994.

– Семкин С.Н., Семкин А.Н. Основы информационной

безопасности объектов обработки информации.- Орел: ОВИПС,

2000.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

3. 2 Виды безопасности

Национальная безопасность России включает в себя:экономическую безопасность. Реализация национальных интересов России возможна

только на основе устойчивого развития экономики, поэтому национальные интересы

России в экономической области являются ключевыми;

внутриполитическую безопасность, то есть обеспечение стабильности

конституционного строя и институтов государственной власти, гражданского мира и

национального согласия, территориальной целостности и единства правового

пространства, поддержание правопорядка, а также нейтрализация причин и условий

возникновения политического и религиозного экстремизма, этносепаратизма и их

последствий – социальных межэтнических и религиозных конфликтов, терроризма;

международную безопасность, то есть обеспечение суверенитета, упрочение влияния

России на международной арене, развитие равноправных и взаимовыгодных отношений

со всеми странами и объединениями государств;

военную безопасность, то есть защита независимости, территориальной целостности,

предотвращение военной агрессии против России и ее союзников, в обеспечении условий

для мирного развития государства;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

4. Виды безопасности

пограничную безопасность, то есть обеспечение надежной защиты государственнойграницы, соблюдение, установленных законодательством РФ порядка и правил

осуществления экономической и других видов деятельности в пограничном пространстве

РФ;

социальную безопасность, то есть обеспечение высокого уровня жизни народа;

экологическую безопасность, то есть сохранение и оздоровление окружающей среды;

информационную безопасность.

В каждом из видов безопасности можно выделить подвиды классы и задачи

безопасности, то есть произвести декомпозицию понятия национальная безопасность.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

5. Виды безопасности

Информационная безопасность Российской Федерации заключается взащите государственных информационных ресурсов от

несанкционированного доступа, а также в развитии современных

телекоммуникационных технологий, соблюдении конституционных прав

граждан в области получения и использования информации.

Современное общество часто называют информационным, и при оценке

степени его развития объем произведенных им информации и

информационных услуг зачастую важнее объема произведенных предметов

материального потребления.

Часто бывает выгоднее добывать существующую информацию или новые

технологии, чем создавать собственные. Обладание ценной информацией и

способность защитить ее от хищения и различных несанкционированных и

непреднамеренных воздействий становятся важнейшими предпосылками

успеха или неудачи в различных областях деятельности общества. А в

военной или политической области выигрыш иногда оказывается бесценным.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

6. Теория защиты информации.

Составными частями теории являются:- полные и систематизированные сведения о происхождении, сущности и содержании

проблемы защиты информации;

- систематизированные результаты анализа развития теоретических исследований и

разработок, а также опыта практического решения задач защиты информации;

- научно обоснованная постановка задачи защиты информации в современных

системах ее обработки, учитывающая текущие и перспективные концепции

построения систем и технологий обработки, потребности в защите информации и

объективные предпосылки их удовлетворении;

- общие стратегические установки на организацию защиты информации, учитывающие

все многообразие потенциально возможных условий;

- методы наиболее эффективного решения задач защиты, содержащие как

общеметодологические подходы, так и конкретные прикладные решения;

- методологическая и инструментальная база для решения любой совокупности задач

защиты информации в рамках выбранной стратегии;

- научно обоснованные предложения по организации и обеспечению работ по защите

информации;

- научно обоснованный прогноз перспективных направлений развития теории и

практики защиты информации.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

7. Цели реализации Информационной безопасности

Информационная безопасность определяется способностью государства,организации, личности:

- обеспечивать с определенной вероятностью достаточные и защищенные

информационные ресурсы и информационные потоки для поддержания своей

жизнедеятельности и жизнеспособности, устойчивого функционального

развития;

- противостоять опасностям и угрозам, негативным информационным

воздействиям на индивидуальное и общественное сознание и психику людей,

а также на компьютерные сети и другие технические средства обработки,

передачи и хранения информации;

- вырабатывать личностные и групповые навыки безопасного поведения и

постоянную готовность к адекватным мерам в информационном

противоборстве, кем бы оно ни было навязано.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

8. Сферы интересов в обеспечении информационной безопасности

Национальная безопасностьБезопасность

Коммерческой

сферы

Государственная

информационная

безопасность

?

Интернет

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

9. Понимание проблемы конфликта интересов

Возможна ли защита коммерческих интересов отинтересов государства?

Всегда ли интересы частных коммерческих

структур совпадают с государственным

интересом?

Какими нормативными актами регулируются

отношения между участниками рынка в

информационной сфере

Какое место занимает Интернет в сфере

обеспечения информационной безопасности

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

10. ФЗ 149 (основа)

Федеральный закон Российской Федерации от 27 июля 2006 г. N 149-ФЗОб информации, информационных технологиях и о защите информации

Статья 1. Сфера действия настоящего Федерального закона

1. Настоящий Федеральный закон регулирует отношения, возникающие при:

1) осуществлении права на поиск, получение, передачу, производство и

распространение информации;

2) применении информационных технологий;

3) обеспечении защиты информации.

2. Положения настоящего Федерального закона не распространяются на

отношения, возникающие при правовой охране результатов интеллектуальной

деятельности и приравненных к ним средств индивидуализации.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

11. Основные понятия, используемые в настоящем Федеральном законе

1) информация - сведения (сообщения, данные) независимо от формы ихпредставления;

2) информационные технологии - процессы, методы поиска, сбора, хранения,

обработки, предоставления, распространения информации и способы осуществления

таких процессов и методов;

3) информационная система - совокупность содержащейся в базах данных

информации и обеспечивающих ее обработку информационных технологий и

технических средств;

4) информационно-телекоммуникационная сеть - технологическая система,

предназначенная для передачи по линиям связи информации, доступ к которой

осуществляется с использованием средств вычислительной техники;

5) обладатель информации - лицо, самостоятельно создавшее информацию либо

получившее на основании закона или договора право разрешать или ограничивать

доступ к информации, определяемой по каким-либо признакам;

6) доступ к информации - возможность получения информации и ее использования;

7) конфиденциальность информации - обязательное для выполнения лицом,

получившим доступ к определенной информации, требование не передавать такую

информацию третьим лицам без согласия ее обладателя;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

12. Основные понятия, используемые в настоящем Федеральном законе

8) предоставление информации - действия, направленные на получениеинформации определенным кругом лиц или передачу информации

определенному кругу лиц;

9) распространение информации - действия, направленные на получение

информации неопределенным кругом лиц или передачу информации

неопределенному кругу лиц;

10) электронное сообщение - информация, переданная или полученная

пользователем информационно-телекоммуникационной сети;

11) документированная информация - зафиксированная на материальном

носителе путем документирования информация с реквизитами,

позволяющими определить такую информацию или в установленных

законодательством Российской Федерации случаях ее материальный

носитель;

12) оператор информационной системы - гражданин или юридическое лицо,

осуществляющие деятельность по эксплуатации информационной системы, в

том числе по обработке информации, содержащейся в ее базах данных.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

13. принципы

Принципы правового регулирования отношений в сфере информации,информационных технологий и защиты информации

1) свобода поиска, получения, передачи, производства и распространения

информации любым законным способом;

2) установление ограничений доступа к информации только федеральными

законами;

3) открытость информации о деятельности государственных органов и

органов местного самоуправления и свободный доступ к такой информации,

кроме случаев, установленных федеральными законами;

4) равноправие языков народов Российской Федерации при создании

информационных систем и их эксплуатации;

5) обеспечение безопасности Российской Федерации при создании

информационных систем, их эксплуатации и защите содержащейся в

них информации;

6) достоверность информации и своевременность ее предоставления;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

14. Принципы 2

7) неприкосновенность частной жизни, недопустимость сбора, хранения,использования и распространения информации о частной жизни лица без его

согласия;

8) недопустимость установления нормативными правовыми актами какихлибо преимуществ применения одних информационных технологий перед

другими, если только обязательность применения определенных

информационных технологий для создания и эксплуатации государственных

информационных систем не установлена федеральными законами.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

15. О персональных данных 152-ФЗ

О персональных данных 152-ФЗФедеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ

1. Настоящим Федеральным законом регулируются отношения, связанные с

обработкой персональных данных, осуществляемой федеральными органами

государственной власти, органами государственной власти субъектов

Российской Федерации, иными государственными органами (далее государственные органы), органами местного самоуправления, не входящими

в систему органов местного самоуправления муниципальными органами

(далее - муниципальные органы), юридическими лицами, физическими

лицами с использованием средств автоматизации или без использования

таких средств, если обработка персональных данных без использования таких

средств соответствует характеру действий (операций), совершаемых с

персональными данными с использованием средств автоматизации.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

16. Цель настоящего Федерального закона

Целью настоящего Федерального закона является обеспечение защиты прав и свобод человека игражданина при обработке его персональных данных, в том числе защиты прав на

неприкосновенность частной жизни, личную и семейную тайну.

1) персональные данные - любая информация, относящаяся к определенному или

определяемому на основании такой информации физическому лицу (субъекту

персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и

место рождения, адрес, семейное, социальное, имущественное положение,

образование, профессия, доходы, другая информация;

2) оператор - государственный орган, муниципальный орган, юридическое или физическое лицо,

организующие и (или) осуществляющие обработку персональных данных, а также

определяющие цели и содержание обработки персональных данных;

3) обработка персональных данных - действия (операции) с персональными данными, включая

сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение),

использование, распространение (в том числе передачу), обезличивание, блокирование,

уничтожение персональных данных;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

17. О персональных данных

О персональных данныхДействие настоящего Федерального закона не распространяется на

отношения, возникающие при:

1) обработке персональных данных физическими лицами исключительно для

личных и семейных нужд, если при этом не нарушаются права субъектов

персональных данных;

2) организации хранения, комплектования, учета и использования

содержащих персональные данные документов Архивного фонда Российской

Федерации и других архивных документов в соответствии с

законодательством об архивном деле в Российской Федерации;

3) обработке подлежащих включению в единый государственный реестр

индивидуальных предпринимателей сведений о физических лицах, если такая

обработка осуществляется в соответствии с законодательством Российской

Федерации в связи с деятельностью физического лица в качестве

индивидуального предпринимателя;

4) обработке персональных данных, отнесенных в установленном порядке к

сведениям, составляющим государственную тайну.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

18. Статья 5. Принципы обработки персональных данных

Статья 5. Принципы обработки персональных данных1. Обработка персональных данных должна осуществляться на основе принципов:

1) законности целей и способов обработки персональных данных и добросовестности;

2) соответствия целей обработки персональных данных целям, заранее

определенным и заявленным при сборе персональных данных, а также полномочиям

оператора;

3) соответствия объема и характера обрабатываемых персональных данных,

способов обработки персональных данных целям обработки персональных данных;

4) достоверности персональных данных, их достаточности для целей обработки,

недопустимости обработки персональных данных, избыточных по отношению к целям,

заявленным при сборе персональных данных;

5) недопустимости объединения созданных для несовместимых между собой целей

баз данных информационных систем персональных данных.

2. Хранение персональных данных должно осуществляться в форме, позволяющей

определить субъекта персональных данных, не дольше, чем этого требуют цели их

обработки, и они подлежат уничтожению по достижении целей обработки или в случае

утраты необходимости в их достижении.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

19. Персональные данные

4) распространение персональных данных - действия, направленные на передачуперсональных данных определенному кругу лиц (передача персональных данных) или

на ознакомление с персональными данными неограниченного круга лиц, в том числе

обнародование персональных данных в средствах массовой информации,

размещение в информационно-телекоммуникационных сетях или предоставление

доступа к персональным данным каким-либо иным способом;

5) использование персональных данных - действия (операции) с персональными

данными, совершаемые оператором в целях принятия решений или совершения иных

действий, порождающих юридические последствия в отношении субъекта

персональных данных или других лиц либо иным образом затрагивающих права и

свободы субъекта персональных данных или других лиц;

6) блокирование персональных данных - временное прекращение сбора,

систематизации, накопления, использования, распространения персональных данных,

в том числе их передачи;

7) уничтожение персональных данных - действия, в результате которых невозможно

восстановить содержание персональных данных в информационной системе

персональных данных или в результате которых уничтожаются материальные

носители персональных данных;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

20. Персональные данные

8) обезличивание персональных данных - действия, в результате которых невозможноопределить принадлежность персональных данных конкретному субъекту

персональных данных;

9) информационная система персональных данных - информационная система,

представляющая собой совокупность персональных данных, содержащихся в базе

данных, а также информационных технологий и технических средств, позволяющих

осуществлять обработку таких персональных данных с использованием средств

автоматизации или без использования таких средств;

10) конфиденциальность персональных данных - обязательное для соблюдения

оператором или иным получившим доступ к персональным данным лицом

требование не допускать их распространение без согласия субъекта

персональных данных или наличия иного законного основания;

11) трансграничная передача персональных данных - передача персональных данных

оператором через Государственную границу Российской Федерации органу власти

иностранного государства, физическому или юридическому лицу иностранного

государства;

12) общедоступные персональные данные - персональные данные, доступ

неограниченного круга лиц к которым предоставлен с согласия субъекта

персональных данных или на которые в соответствии с федеральными законами не

распространяется требование соблюдения конфиденциальности.

ИАТЭ

ИРОиНТД

Лекция 3. Информационная безопасность

21. Федеральный закон от 29 июля 2004 г. N 98-ФЗ, от 11.07.2011 N 200-ФЗ)

"О коммерческой тайне" (с изменениями и дополнениями)Статья 1. Цели и сфера действия настоящего Федерального закона

(в ред. Федеральных законов от 02.02.2006 N 19-ФЗ,

от 18.12.2006 N 231-ФЗ, от 24.07.2007 N 214-ФЗ,

от 11.07.2011 N 200-ФЗ)

См. текст части в предыдущей редакции

1. Настоящий Федеральный закон регулирует отношения, связанные с

установлением, изменением и прекращением режима коммерческой тайны в

отношении информации, составляющей секрет производства (ноу-хау).

2. Положения настоящего Федерального закона распространяются

на информацию, составляющую коммерческую тайну, независимо от вида

носителя, на котором она зафиксирована.

3. Положения настоящего Федерального закона не распространяются на

сведения, отнесенные в установленном порядке к государственной тайне, в

отношении которой применяются положения законодательства Российской

Федерации о государственной тайне.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

22. Основные понятия

1) коммерческая тайна - режим конфиденциальности информации, позволяющий ееобладателю при существующих или возможных обстоятельствах увеличить доходы,

избежать неоправданных расходов, сохранить положение на рынке товаров, работ,

услуг или получить иную коммерческую выгоду;

Информация об изменениях:Федеральным законом от 18 декабря 2006 г. N 231-ФЗ

пункт 2 статьи 3 настоящего Федерального закона изложен в новой

редакции, вступающей в силу с 1 января 2008 г.

См. текст пункта в предыдущей редакции

2) информация, составляющая коммерческую тайну (секрет производства), сведения любого характера (производственные, технические, экономические,

организационные и другие), в том числе о результатах интеллектуальной

деятельности в научно-технической сфере, а также сведения о способах

осуществления профессиональной деятельности, которые имеют действительную или

потенциальную коммерческую ценность в силу неизвестности их третьим лицам, к

которым у третьих лиц нет свободного доступа на законном основании и в отношении

которых обладателем таких сведений введен режим коммерческой тайны;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

23. Основные понятия

1) коммерческая тайна - режим конфиденциальности информации,позволяющий ее обладателю при существующих или возможных

обстоятельствах увеличить доходы, избежать неоправданных расходов,

сохранить положение на рынке товаров, работ, услуг или получить иную

коммерческую выгоду;

Информация об изменениях:Федеральным законом от 18 декабря 2006 г.

N 231-ФЗ пункт 2 статьи 3 настоящего Федерального закона изложен в

новой редакции, вступающей в силу с 1 января 2008 г.

См. текст пункта в предыдущей редакции

2) информация, составляющая коммерческую тайну (секрет

производства), - сведения любого характера (производственные,

технические, экономические, организационные и другие), в том числе о

результатах интеллектуальной деятельности в научно-технической сфере, а

также сведения о способах осуществления профессиональной деятельности,

которые имеют действительную или потенциальную коммерческую ценность в

силу неизвестности их третьим лицам, к которым у третьих лиц нет

свободного доступа на законном основании и в отношении которых

обладателем таких сведений введен режим коммерческой тайны;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

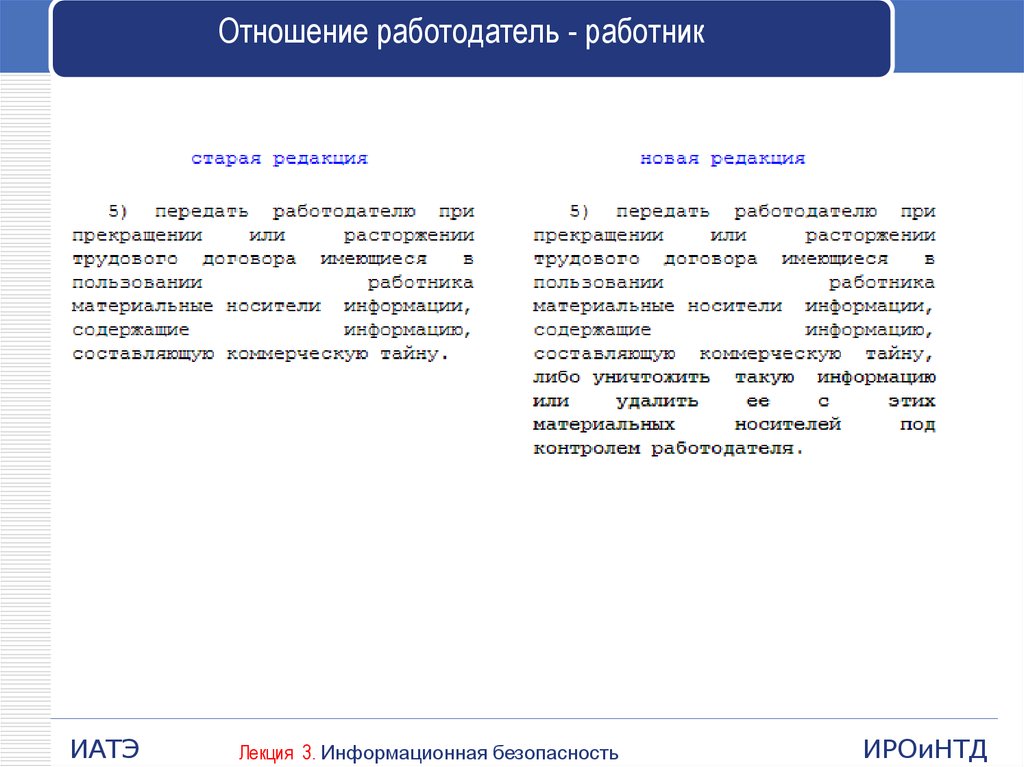

24. Отношение работодатель - работник

ИАТЭЛекция 3. Информационная безопасность

ИРОиНТД

25. Закон о Гостайне

РОССИЙСКАЯ ФЕДЕРАЦИЯ ЗАКОН О ГОСУДАРСТВЕННОЙ ТАЙНЕот 08.11.2011 N 309-ФЗ,

Статья 1. Сфера действия настоящего Закона

Положения настоящего Закона обязательны для исполнения на территории

Российской Федерации и за ее пределами органами законодательной,

исполнительной и судебной власти, а также организациями, наделенными в

соответствии с федеральным законом полномочиями осуществлять от имени

Российской Федерации государственное управление в установленной сфере

деятельности (далее - органы государственной власти), органами местного

самоуправления, предприятиями, учреждениями и организациями независимо

от их организационно-правовой формы и формы собственности,

должностными лицами и гражданами Российской Федерации, взявшими на

себя обязательства либо обязанными по своему статусу исполнять

требования законодательства Российской Федерации о государственной

тайне.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

26. В настоящем Законе используются следующие основные понятия:

государственная тайна - защищаемые государством сведения в области его военной,внешнеполитической, экономической, разведывательной, контрразведывательной и

оперативно-розыскной деятельности, распространение которых может нанести ущерб

безопасности Российской Федерации;

носители сведений, составляющих государственную тайну, - материальные объекты, в

том числе физические поля, в которых сведения, составляющие государственную

тайну, находят свое отображение в виде символов, образов, сигналов, технических

решений и процессов;

система защиты государственной тайны - совокупность органов защиты государственной

тайны, используемых ими средств и методов защиты сведений, составляющих

государственную тайну, и их носителей, а также мероприятий, проводимых в этих

целях;

допуск к государственной тайне - процедура оформления права граждан на доступ к

сведениям, составляющим государственную тайну, а предприятий, учреждений и

организаций - на проведение работ с использованием таких сведений;

доступ к сведениям, составляющим государственную тайну, - санкционированное

полномочным должностным лицом ознакомление конкретного лица со сведениями,

составляющими государственную тайну;

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

27. Основные понятия

гриф секретности - реквизиты, свидетельствующие о степени секретностисведений, содержащихся в их носителе, проставляемые на самом носителе и

(или) в сопроводительной документации на него;

средства защиты информации - технические, криптографические, программные и

другие средства, предназначенные для защиты сведений, составляющих

государственную тайну, средства, в которых они реализованы, а также

средства контроля эффективности защиты информации.

Перечень сведений, составляющих государственную тайну, - совокупность

категорий сведений, в соответствии с которыми сведения относятся к

государственной тайне и засекречиваются на основаниях и в порядке,

установленных федеральным законодательством.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

28. ПРИНЦИП РАЗУМНОЙ ДОСТАТОЧНОСТИ в охране конфиденциальности

ПРИНЦИП РАЗУМНОЙ ДОСТАТОЧНОСТИ В ОХРАНЕКОНФИДЕНЦИАЛЬНОСТИ

Отечественный ИТ-рынок динамично развивается, по оценкам экспертов его рост

превышает 10% в год. Рынок информационной безопасности (ИБ) развивается еще

более быстрыми темпами — более чем на 25% в год. Такой рост определяется в

основном двумя факторами: возросшим вниманием руководства к обеспечению ИБ и

недостаточным уровнем ИБ в существующих информационных системах (ИС).

Понятно, что долго такие темпы роста сектора ИБ сохраняться не смогут, они

замедлятся, и вопросы оценки эффективности затрат в области ИБ встанут весьма

остро. Уже сейчас в отечественных ИС с повышенными требованиями в области ИБ

(банковские системы, ответственные производства, и т.д.) затраты на обеспечение

режима ИБ составляют до 30% всех затрат на ИС, и владельцы информационных

ресурсов серьезно рассматривают экономические аспекты обеспечения ИБ. Даже в

тех ИС, уровень ИБ которых явно не достаточен, у технических специалистов

зачастую возникают проблемы обоснования перед руководством (владельцами

информационных ресурсов) затрат на повышение этого уровня. Начальники служб

автоматизации, исполнительные директора, начальники служб информационной

безопасности должны иметь понятные для бизнеса аргументы для обоснования

инвестиций в ИБ, т.е., по сути, представлять обоснование стоимости системы ИБ для

бизнеса.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

29. Резюме

В настоящее время комплексное управление процессами обеспечения информационнойбезопасностью (ИБ) подразумевает не просто бесцельное внедрение совокупности средств и

систем защиты. ИБ превратилась в науку о реализации адекватного и эффективного по

качеству и стоимости подхода к обеспечению защищенности всех элементов ИТ. Такой взгляд

на проблему ИБ неизбежно требует определения показателей и метрик, позволяющих

сравнивать защищенность различных систем ИТ, сравнивать эффективность контрмер,

ранжировать угрозы и уязвимости по своей важности.

Для любых компаний очень важно деньги в ЗИ вкладывать обоснованно. В информационной

безопасности известен принцип разумной достаточности, который гласит следующее:

Создание 100% надежной системы защиты информации невозможно в принципе, в любых

случаях остается ненулевая возможность реализации какой-либо угрозы либо уязвимости.

Любая система защиты информации может быть взломана, это вопрос только времени и

потраченных злоумышленником средств. Поэтому бесконечно вкладывать деньги в

обеспечение ИБ бессмысленно, необходимо когда-то остановиться (вопрос только в выборе

этого порога). Согласно принципу разумной достаточности, стойкость СЗИ считается

достаточной, если время взлома злоумышленником СЗИ превосходит время старения

информации (либо некоторый разумный предел), либо стоимость взлома системы защиты

информации превосходит стоимость полученной злоумышленником выгоды от взлома. В

последнем случае, если злоумышленник является нормальным экономическим субъектом (не

фанат, с психикой все в порядке), то он конечно не будет работать себе в убыток.

ИАТЭ

Лекция 3. Информационная безопасность

ИРОиНТД

Информатика

Информатика