Похожие презентации:

Информационная безопасность

1.

Информационная безопасностьЗаголовок

Результаты в области компьютерной графики и геометрического

моделирования

Подзаголовок презентации

2.

План занятийЛекции – 16 часов

Практика – 16 часов

Промежуточный контроль – экзамен

3.

Тематический планРаздел 1. Теоретические аспекты

информационной безопасности экономических

систем

Раздел 2. Понятие информационных угроз и их

виды

Раздел 3. Принципы построения системы

информационной безопасности

Раздел 4. Организация системы защиты

информации экономических систем

Раздел 5. Информационная безопасность

отдельных экономических систем

4.

Список литературы1.

2.

3.

Баранова, Е. К. Информационная безопасность и защита

информации : учебное пособие / Е.К. Баранова, А.В. Бабаш. — 4е изд., перераб. и доп. — Москва : РИОР : ИНФРА-М, 2024. — 336

с. — (Высшее образование). — DOI: https://doi.org/10.29039/17616. - ISBN 978-5-369-01761-6. - Текст : электронный. - URL:

https://znanium.ru/catalog/product/2082642

Партыка, Т. Л. Информационная безопасность : учебное пособие

/ Т.Л. Партыка, И.И. Попов. — 5-е изд., перераб. и доп. — Москва

: ФОРУМ : ИНФРА-М, 2021. — 432 с. —. - ISBN 978-5-00091-473-1.

- Текст : электронный. - URL:

https://znanium.com/catalog/product/1189328

Сычев, Ю. Н. Защита информации и информационная

безопасность : учебное пособие / Ю.Н. Сычев. — Москва :

ИНФРА-М, 2022. — 201 с. — (Высшее образование:

Бакалавриат). — DOI 10.12737/1013711. - ISBN 978-5-16-0149769. - Текст : электронный. - URL:

https://znanium.com/catalog/product/1844364

5.

Задача дисциплиныОсновной задачей преподавания дисциплины

"Информационная безопасность" является

подготовка специалистов, обладающих

знаниями, навыками, умениями в сфере

обеспечения информационной безопасности

организаций различных форм

собственности.

6.

Раздел 1. Теоретические аспектыинформационной безопасности экономических

систем

1. Основные понятия дисциплины

2. Экономическая информация как товар и

объект безопасности

3. Неформальная модель нарушителя

7.

1. Основные понятия дисциплиныИнформационное пространство

(инфосфера) - сфера человеческой

деятельности связанная: с созданием,

преобразованием и потреблением информации

и включающая в себя:

• индивидуальное и общественное сознание;

•информационные ресурсы, то есть

информационную инфраструктуру (комплекс

организационных структур, технических

средств, программного и другого обеспечения

для формирования, хранения, обработки и

передачи информации), а также собственно

информацию и ее потоки.

8.

Информационная война информационное противоборство сцелью нанесения ущерба важным

структурам противника, подрыва его

политической и социальной систем, а также

дестабилизации общества и государства

противника.

Под угрозой безопасности информации

понимаются события или действия, которые

могут привести к искажению,

несанкционированному использованию или

даже к разрушению информационных

ресурсов управляемой системы, а также

программных и аппаратных средств.

9.

Информационная безопасность(ИБ) – невозможность нанесения

вреда свойствам объекта

безопасности, обуславливаемым

информацией и информационной

инфраструктурой (защищенность

от угроз).

10.

Информационная безопасность(ИБ) – защищенность информации

и поддерживающей

инфраструктуры от случайных или

преднамеренных воздействий

естественного или искусственного

характера, которые могут нанести

неприемлемый ущерб субъектам

информационных отношений, в том

числе владельцам и пользователям

информации и поддерживающей

инфраструктуры

11.

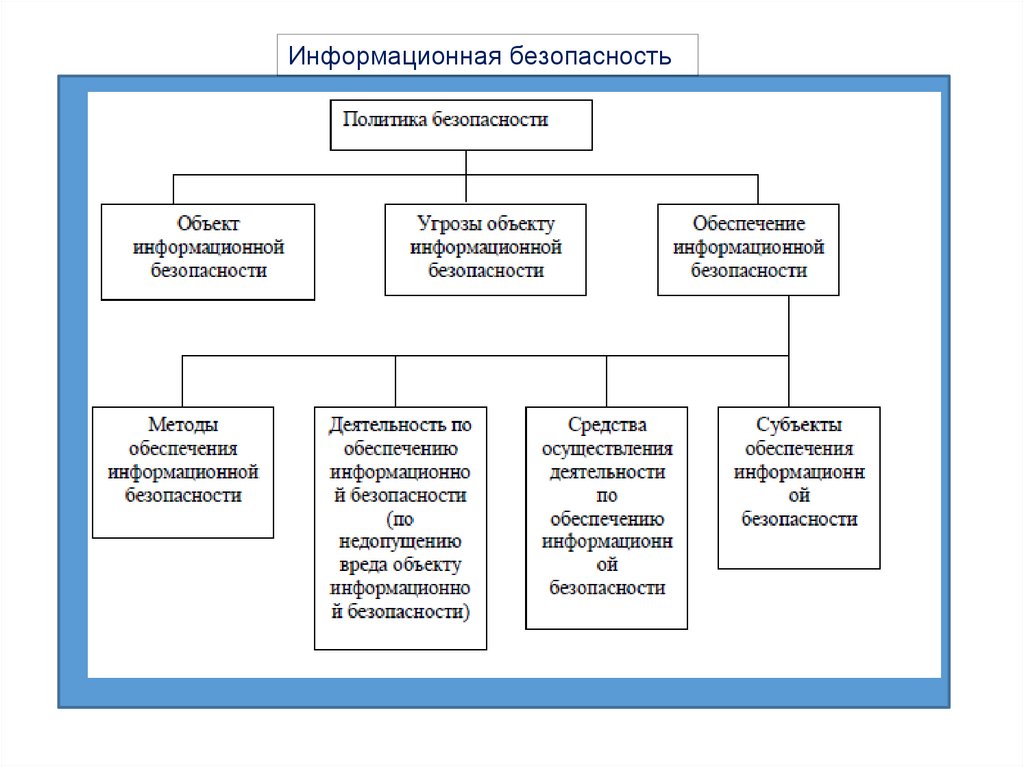

Информационная безопасность12.

Основными задачами системы ИБ являются:•своевременное выявление и устранение угроз безопасности и

ресурсам, причин и условий, способствующих нанесению

финансового, материального и морального ущерба его

интересам;

•создание механизма и условий оперативного реагирования на

угрозы безопасности и проявлению негативных тенденций в

функционировании предприятия;

•эффективное пресечение посягательств на ресурсы и угроз

персоналу на основе правовых, организационных и инженернотехнических мер и средств обеспечения безопасности;

•создание условий для максимально возможного возмещения и

локализации наносимого ущерба неправомерными действиями

физических и юридических лиц, ослабление негативного

влияния последствий нарушения безопасности на достижение

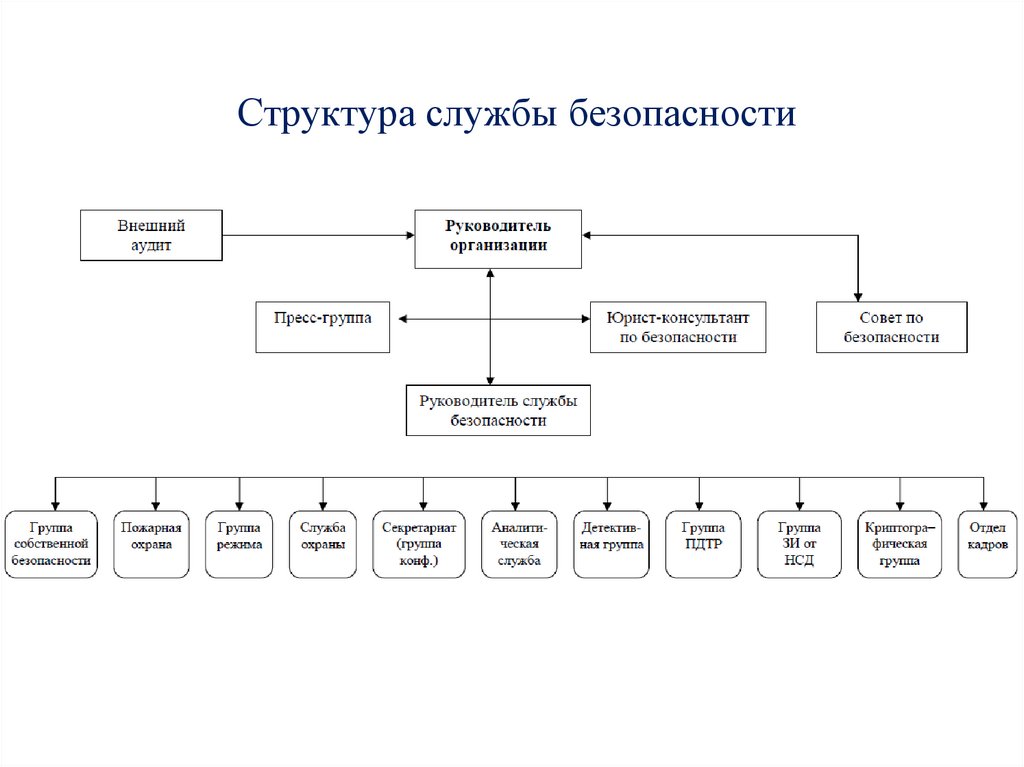

целей организации.

13.

Объектом информационной безопасности может бытькоммерческое предприятие.

К объектам информационной безопасности на

предприятии относят:

•информационные ресурсы, содержащие сведения,

отнесенные к коммерческой тайне, и конфиденциальную

информацию, представленную в виде информационных

массивов и баз данных;

•средства и системы информатизации - средства

вычислительной и организационной техники, сети и

системы, общесистемное и прикладное программное

обеспечение, автоматизированные системы управления

предприятиями, системы связи и передачи данных,

технические средства сбора, регистрации, передачи,

обработки и отображения информации, а также их

информативные физические поля.

14.

Система обеспечения безопасности информации включаетподсистемы:

•компьютерную безопасность (комплекс технологических и

административных мер, применяемых в отношении аппаратных

средств компьютера с целью обеспечения доступности,

целостности и конфиденциальности, связанных с ним

ресурсов);

•безопасность данных (защита данных от неавторизованных,

случайных, умышленных или возникших по халатности

модификаций, разрушений или разглашении);

•безопасное ПО (общесистемные и прикладные программы и

средства, осуществляющие безопасную обработку данных и

безопасно использующие ресурсы системы);

•безопасность коммуникаций (принятие мер по

предотвращению предоставления неавторизованным лицам

информации, которая может быть выдана системой в ответ на

телекоммуникационный запрос).

15.

2. Экономическая информация как товар и объектбезопасности

Информационный

рынок

–

система

экономических, правовых и организационных

отношений

по

торговле

товарами,

созданными информационной индустрией.

Информационный рынок можно разделить на

несколько секторов:

•деловой информации;

•научной и профессиональной информации;

•социально-политической и правовой

информации;

•массовой и потребительской информации.

16.

Информация – сведения об объектах и явленияхокружающей среды, их параметрах, свойствах и

состоянии, которые уменьшают имеющуюся о них

степень неопределенности, неполноты знаний.

Информация

представляет

собой

новые

сведения, позволяющие улучшить процессы,

связанные с преобразованием вещества, энергии и

самой информации.

Информация – новые сведения, принятые,

понятые и оцененные конечным потребителем как

полезные.

17. Управленческая информация (экономическая) - это информация, используемая человеком в процессах производства, распределения,

Управленческая информация (экономическая) это информация, используемая человеком впроцессах производства, распределения, обмена,

потребления материальных благ, а также

обеспечивающая организационно–экономическое

управление народным хозяйством и его

составляющими.

Она содержит:

• экономические,

• юридические,

• социальные,

• демографические,

• и другие сведения.

18.

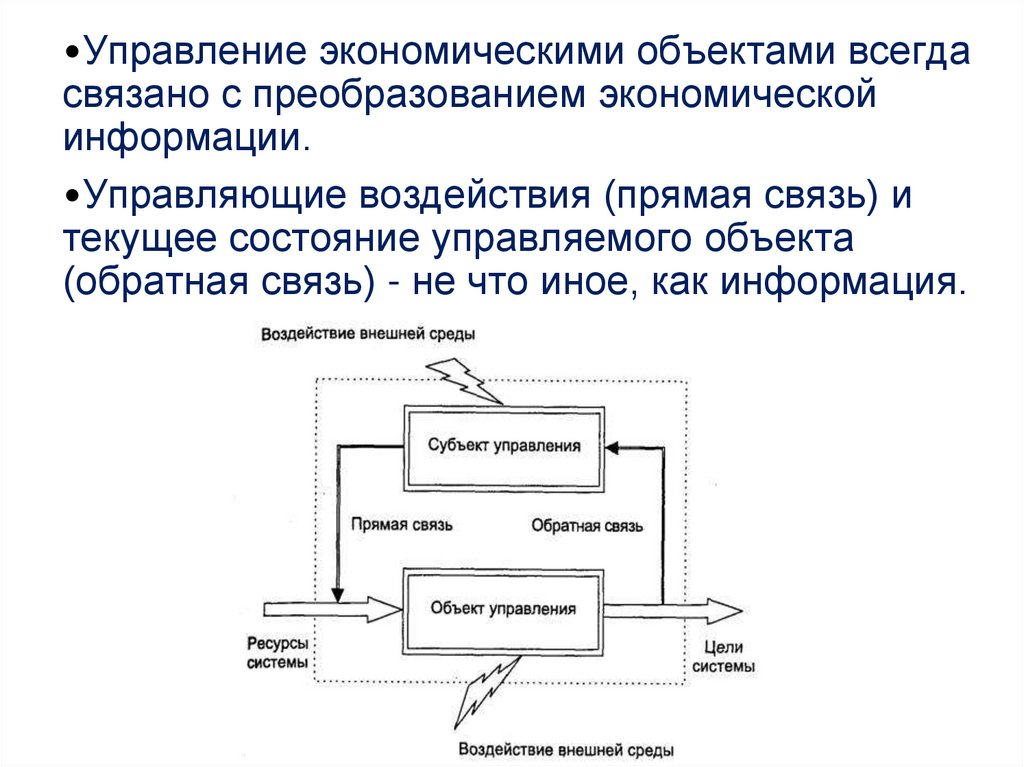

•Управление экономическими объектами всегдасвязано с преобразованием экономической

информации.

•Управляющие воздействия (прямая связь) и

текущее состояние управляемого объекта

(обратная связь) - не что иное, как информация.

19.

Реализация этих процессов и составляет основноесодержание работы управленческих служб, включая и

экономические.

В деятельности любой фирмы присутствует

информационный ресурс - это

документы

и

массивы

документов

в

информационных системах (библиотеках, архивах,

фондах, банках данных и др. информационных

системах), т.е.документированные знания.

Информационные ресурсы являются исходными

для создания информационных продуктов.

Последние

являются

результатом

интеллектуальной

деятельности

человека

и

распространяются с помощью услуг.

20.

• Если информационные ресурсы, продукты иуслуги, представляют ценность для предметной

деятельности, то они являются товаром, за

исключением

случаев,

предусмотренных

законодательством РФ.

Свойства информации как товара:

• неисчерпаемость - по мере развития общества и

роста потребления ее запасы не убывают, а растут;

• сохраняемость - при использовании не исчезает и

даже может увеличиваться за счет трансформации

полученных сообщений;

• несамостоятельность - проявляет свою

"движущую силу" только в соединении с другими

ресурсами ( труд, техника, сырье, энергия).

21.

Понятие коммерческой тайны•Часть информации обращающейся в фирме представляет собой

конфиденциальную

информацию,

чаще

она

отражает

коммерческую тайну (КТ).

•Под КТ предприятия понимаются сведения о производстве,

технологии, управлении, финансах, и другой деятельности

предприятия, разглашение (передача, утечка) которых может

нанести ущерб его интересам.

•Информация может составлять коммерческую тайну, если она

отвечает следующим требованиям (критерии правовой охраны):

к ней нет свободного доступа на законном основании;

обладатель информации

конфиденциальности.

принимает

меры

к

охране

ее

•Перечень

сведений,

относящихся к

КТ и

носящий

рекомендательный характер, может быть сгруппирован по

тематическому принципу:

22.

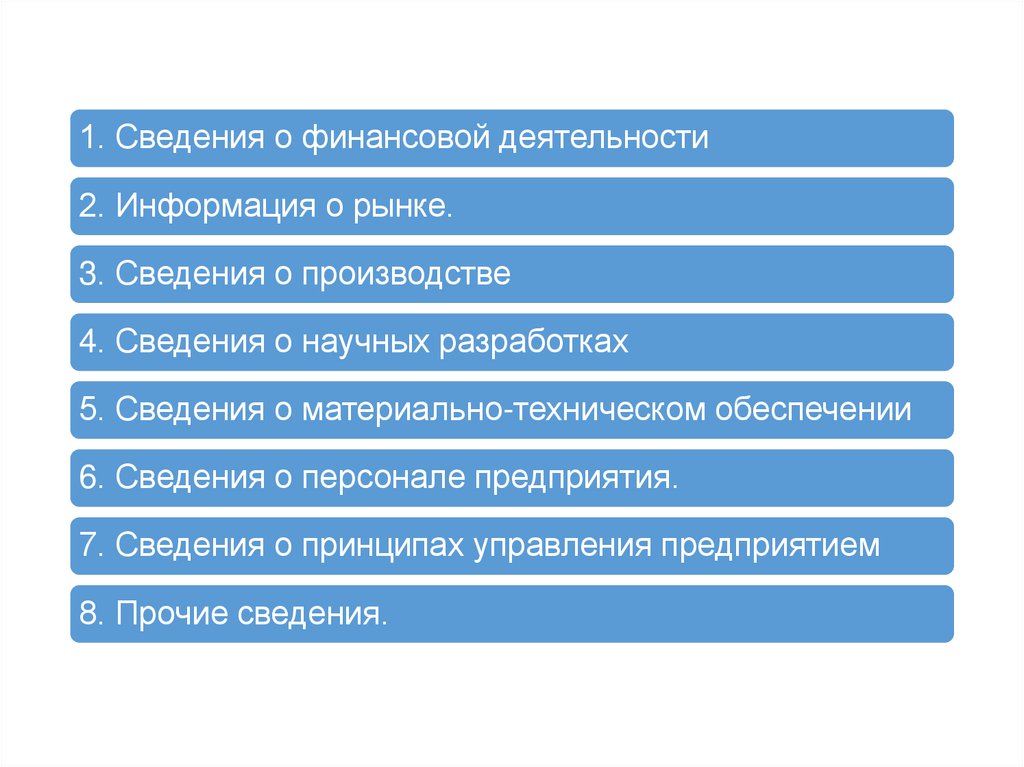

1. Сведения о финансовой деятельности2. Информация о рынке.

3. Сведения о производстве

4. Сведения о научных разработках

5. Сведения о материально-техническом обеспечении

6. Сведения о персонале предприятия.

7. Сведения о принципах управления предприятием

8. Прочие сведения.

23.

Понятие служебной тайны•Служебная тайна - защищаемая по закону конфиденциальная

информация, ставшая известной в государственных органах и

органах местного самоуправления только на законных основаниях и

в силу исполнения, их представителями служебных обязанностей, а

также служебная информация о деятельности государственных

органов, доступ к которой ограничен федеральным законом или в

силу служебной необходимости.

•Информация может считаться служебной тайной, если она

отвечает следующим требованиям (критериям охраноспособности

права):

отнесена федеральным законом к служебной информации о

деятельности государственных органов, доступ к которой

ограничен по закону или в силу служебной необходимости

(собственная служебная тайна);

является охраноспособной конфиденциальной информацией

("чужой тайной") другого лица (коммерческая тайна, банковская

тайна, тайна частной жизни, профессиональная тайна);

24.

Понятие профессиональной тайныПрофессиональная тайна - защищаемая по закону информация,

доверенная

или

ставшая

известной

лицу

(держателю)

исключительно в силу исполнения им своих профессиональных

обязанностей, не связанных с государственной или муниципальной

службой, распространение которой может нанести ущерб правам и

законным интересам другого лица (доверителя), доверившего эти

сведения, и не являющаяся государственной или коммерческой

тайной.

•Информация может считаться профессиональной тайной, если она

отвечает следующим требованиям (критериям охраноспособности

права):

доверена или стала известна лицу лишь в силу исполнения им

своих профессиональных обязанностей;

запрет на распространение доверенной или ставшей известной

информации, которое может нанести ущерб правам и законным

интересам доверителя, установлен федеральным законом;

информация не относится к сведениям,

государственную и коммерческую тайну.

составляющим

25.

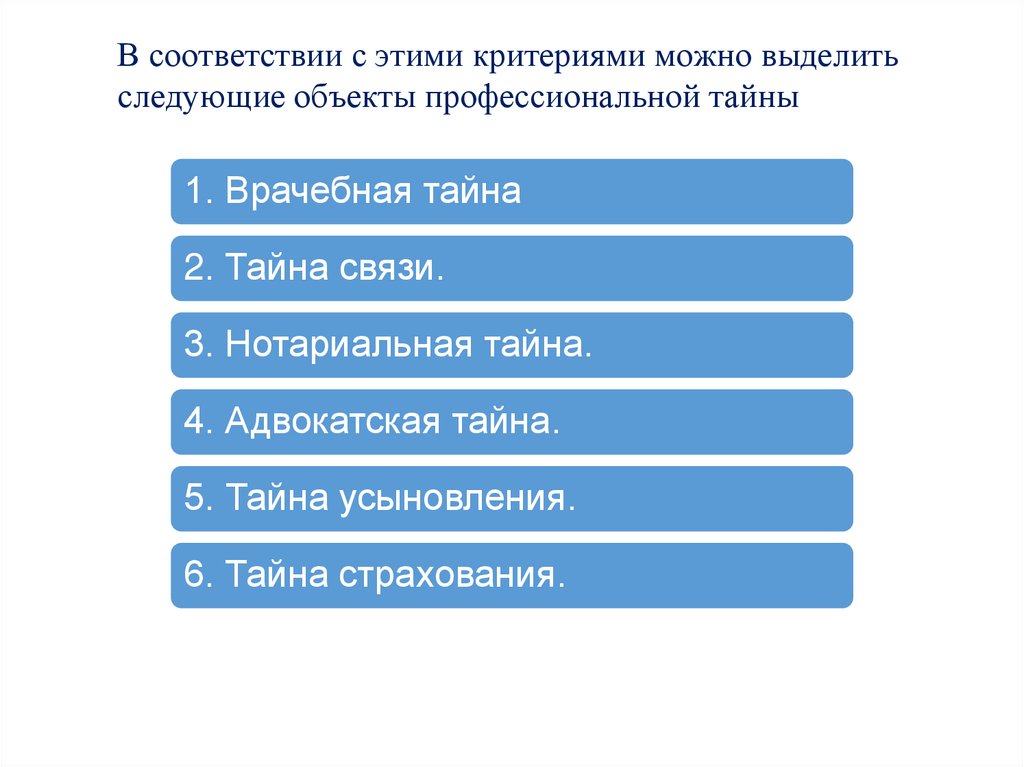

В соответствии с этими критериями можно выделитьследующие объекты профессиональной тайны

1. Врачебная тайна

2. Тайна связи.

3. Нотариальная тайна.

4. Адвокатская тайна.

5. Тайна усыновления.

6. Тайна страхования.

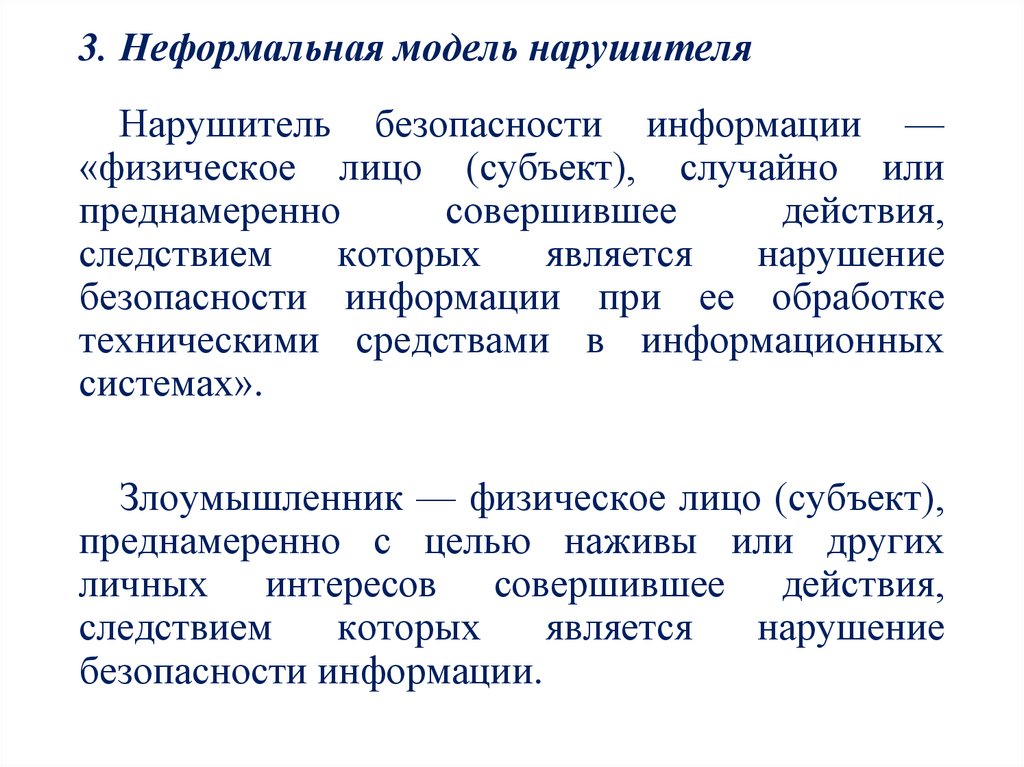

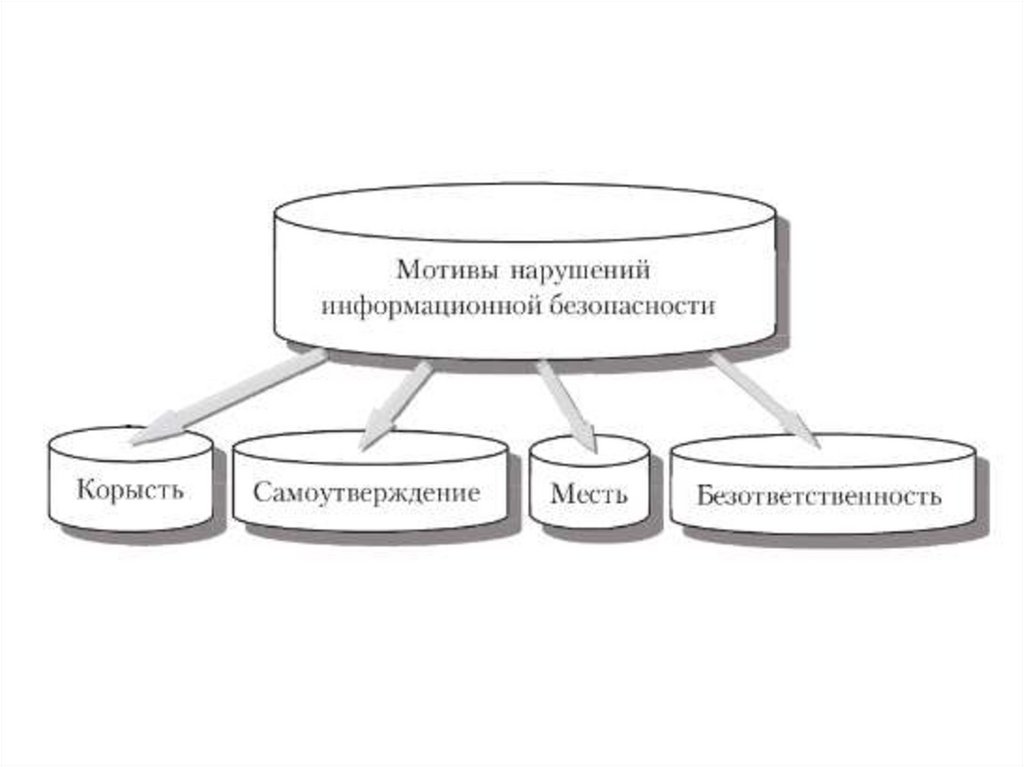

26. 3. Неформальная модель нарушителя

Нарушитель безопасности информации —«физическое лицо (субъект), случайно или

преднамеренно

совершившее

действия,

следствием

которых

является

нарушение

безопасности информации при ее обработке

техническими средствами в информационных

системах».

Злоумышленник — физическое лицо (субъект),

преднамеренно с целью наживы или других

личных интересов совершившее действия,

следствием

которых

является

нарушение

безопасности информации.

27.

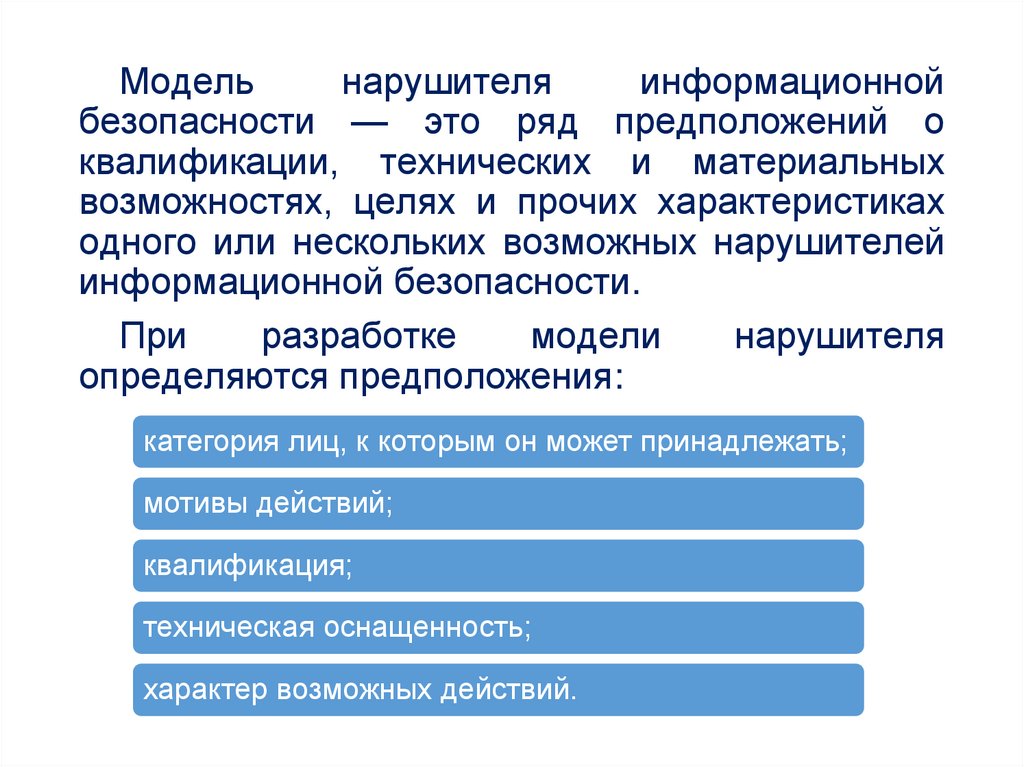

Модельнарушителя

информационной

безопасности — это ряд предположений о

квалификации, технических и материальных

возможностях, целях и прочих характеристиках

одного или нескольких возможных нарушителей

информационной безопасности.

При

разработке

модели

нарушителя

определяются предположения:

категория лиц, к которым он может принадлежать;

мотивы действий;

квалификация;

техническая оснащенность;

характер возможных действий.

28.

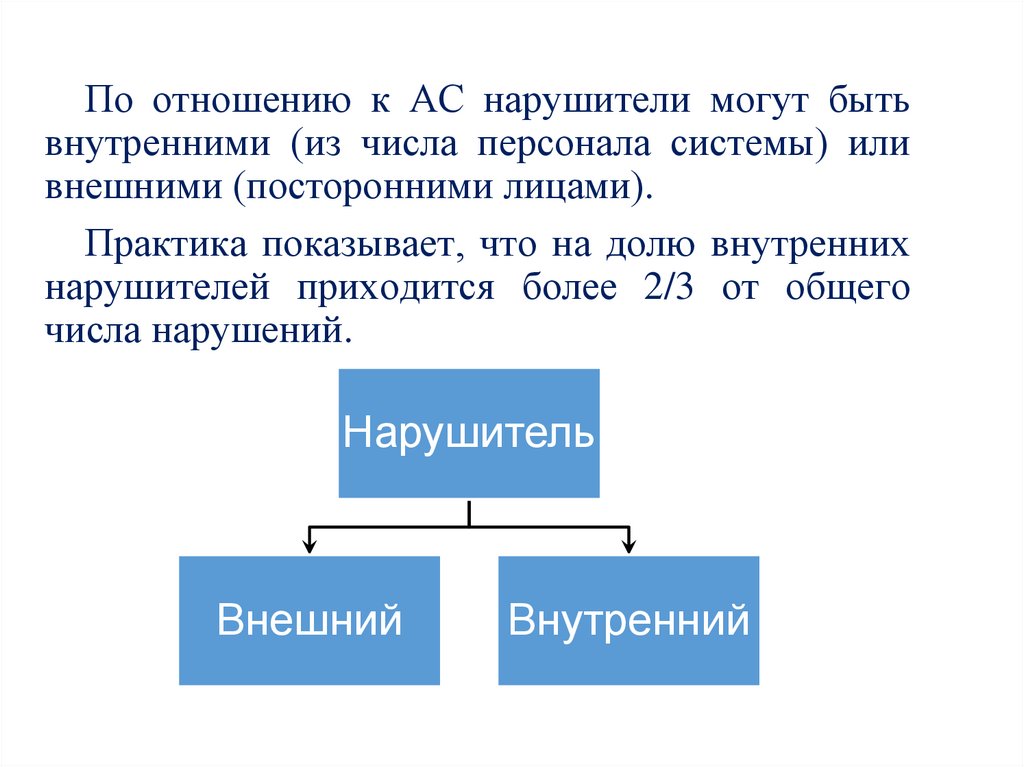

По отношению к АС нарушители могут бытьвнутренними (из числа персонала системы) или

внешними (посторонними лицами).

Практика показывает, что на долю внутренних

нарушителей приходится более 2/3 от общего

числа нарушений.

Нарушитель

Внешний

Внутренний

29.

Внутренним нарушителем может быть лицо изследующих категорий персонала:

• пользователи (операторы) системы;

• персонал, обслуживающий технические средства

(инженеры, техники);

• сотрудники отделов разработки и сопровождения

ПО (прикладные и системные программисты);

• технический персонал, обслуживающий здания

(уборщики, электрики, сантехники и другие

сотрудники, имеющие доступ в здания и помещения,

где расположены компоненты АС);

• сотрудники службы безопасности АС;

• руководители различных уровней должностной

иерархии.

30.

Внешние лица, которые могут быть нарушителями:• клиенты (представители организаций, граждане);

• посетители (приглашенные по какому-либо поводу);

• представители организаций, взаимодействующих по

вопросам обеспечения жизнедеятельности организации

(энерго-, водо-, теплоснабжения и т. п.);

представители

конкурирующих

организаций

(иностранных спецслужб) или лица, действующие по их

заданию;

• лица, случайно или умышленно нарушившие

пропускной режим (без цели нарушить безопасность

АС);

• любые лица за пределами контролируемой

территории.

31.

32.

Классификация нарушителейИспользуемые методы и средства

•сбор информации и данных

•пассивные средства перехвата

•использование

средств,

входящих

в

информационную систему или систему ее

защиты, и их недостатков

•активное

отслеживание

модификаций

существующих

средств

обработки

информации, подключение новых средств,

использование специализированных утилит,

внедрение программных закладок и «черных

ходов» в систему, подключение к каналам

передачи данных

33.

Уровеньзнаний

нарушителя

относительно

организации информационной структуры:

•типовые

знания

о

методах

построения

вычислительных систем, сетевых протоколов,

использование стандартного набора программ

•высокий уровень знаний сетевых технологий, опыт

работы со специализированными программными

продуктами и утилитами

•высокие знания в области программирования,

системного

проектирования

и

эксплуатации

вычислительных систем

•обладание сведениями о средствах и механизмах

защиты атакуемой системы

•нарушитель являлся разработчиком или принимал

участие в реализации системы обеспечения ИБ

34.

Время информационного воздействия•в момент обработки информации

•в момент передачи данных

•в процессе хранения данных (учитывая рабочее и нерабочее

состояния системы)

По месту осуществления воздействия

•удаленно

с

использованием

перехвата

информации,

передающейся по каналам передачи данных, или без ее

использования

•доступ на охраняемую территорию

•непосредственный физический контакт с вычислительной

техникой:

•доступ к рабочим станциям,

•доступ к серверам предприятия,

•доступ к системам администрирования, контроля и

управления информационной системой,

•доступ к программам управления системы обеспечения

информационной безопасности

35. Классификация нарушителей согласно методическим рекомендациям ФСБ

•В методических рекомендациях ФСБ выделено 6 классов нарушителей•Они обозначены Н1-Н6

•Опасность нарушителя растет от Н1 к Н6

Н1: одиночный нарушитель, располагает только доступной в

свободной продаже документацией и компонентами СКЗИ, может

использовать штатные средства только если они расположены за

пределами КЗ;

Н2: Н1 + обладает возможностями по созданию способов

подготовки атак, возможности по использованию штатных средств

зависят от реализованных в ИС организационных мер ЗИ;

Н3: Н2 + известны все сети связи, работающие на едином

ключе, могут иметь дополнительные возможности по получению

компонент СКЗИ;

Н4: Н3 + могут вступать в сговор;

Н5: Н4 + имеющие доступ к исходным текстам прикладного ПО;

Н6: Н5 + располагают всей документацией на СКЗИ, любыми

компонентами СКЗИ

36. Раздел 2. Понятие информационных угроз и их виды 1. Информационные угрозы 2. Вредоносные программы 3. Компьютерные преступления

инаказания

37.

1. Информационные угрозыПод угрозой безопасности информации

(информационной угрозой) понимается

действие или событие, которое может

привести к разрушению, искажению или

несанкционированному использованию

информационных ресурсов, включая

хранимую, передаваемую и

обрабатываемую информацию, а также

программные и аппаратные средства.

38.

•Если ценность информации теряется при еехранении и/или распространении, то реализуется

угроза нарушения конфиденциальности

информации.

•Если информация изменяется или

уничтожается с потерей ее ценности, то

реализуется угроза целостности информации.

•Если информация вовремя не поступает

легальному пользователю, то ценность ее

уменьшается и со временем полностью

обесценивается, тем самым проявляется угроза

оперативности использования или доступности

информации.

39.

40.

41.

•Информационные угрозы могут бытьобусловлены:

1. естественными факторами (стихийные

бедствия – пожар, наводнение, ураган,

молния и другие причины);

2. человеческими факторами.

42.

Человеческие факторы подразделяютсяна:

•угрозы, носящие случайный,

неумышленный характер. Это угрозы,

связанные с ошибками процесса подготовки,

обработки и передачи информации;

•угрозы, обусловленные умышленными,

преднамеренными действиями людей. Это

угрозы, связанные с несанкционированным

доступом к ресурсам АИС.

43.

Умышленные угрозы преследуют цельнанесения ущерба пользователям ИС и, в

свою очередь, подразделяются на:

•Пассивные - направлены на

несанкционированное использование

информационных ресурсов, не оказывая при

этом влияния на их функционирование

(прослушивание).

•Активные - имеют целью нарушение

нормального процесса функционирования

системы посредством целенаправленного

воздействия на аппаратные, программные и

информационные ресурсы.

44.

Умышленные угрозы также подразделяютсяна:

•Внутренние - угрозы безопасности информации

инсайдером (исполнителем) которых является

внутренний по отношению к ресурсам

организации субъект (инсайдер). К ним относят

утечки информации, неавторизованный доступ.

•Внешние - угрозы безопасности информации

инициатором (исполнителем) которых является

внешний по отношению к ресурсам организации

субъект (удаленный хакер, злоумышленник). К

ним относят программные вирусы, хакерские

атаки, спам, фишинг и прочее вредоносное и

нежелательное программное обеспечение.

45.

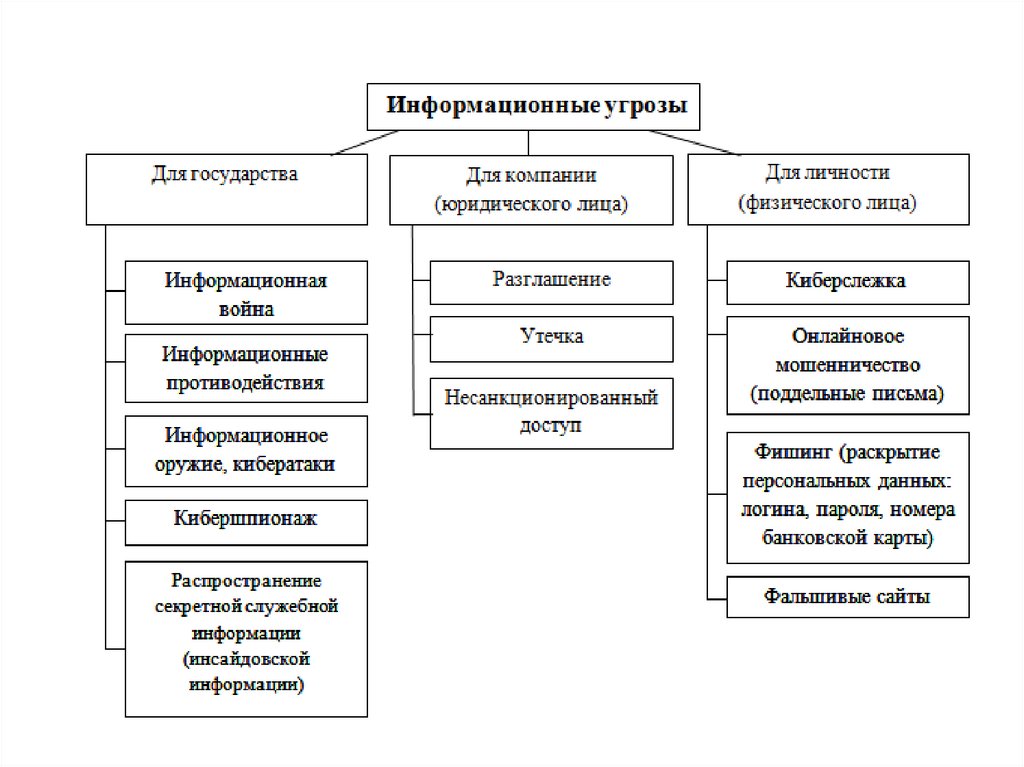

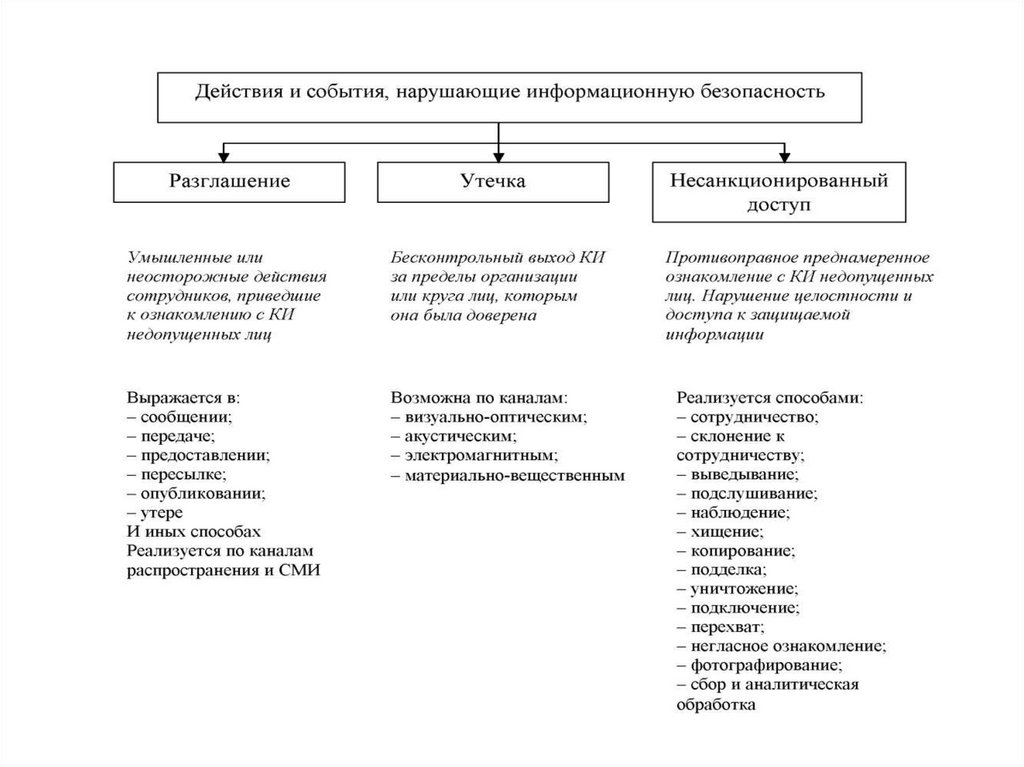

Реализация угроз является следствиемодного из следующих действий и

событий:

•разглашения конфиденциальной

информации,

•утечки конфиденциальной

информации

•несанкционированного доступа к

защищаемой информации.

46.

47.

Результаты НСД:•Уничтожение компьютерной информации – это стирание ее в

памяти ЭВМ, удаление с физических носителей, а также

несанкционированные изменения составляющих ее данных,

кардинально меняющие содержание (например, введение ложной

информации, добавление, изменение, удаление записей).

•Блокирование компьютерной информации – это искусственное

затруднение доступа пользователей к компьютерной информации, не

связанное с ее уничтожением.

•Компрометация информации, как правило, реализуется посредством

внесения несанкционированных изменений в базы данных, в результате

чего ее потребитель вынужден либо отказаться от нее, либо

предпринимать дополнительные усилия для выявления изменений и

восстановления истинных сведений.

•Модификация компьютерной информации – это внесение в нее

любых изменений, кроме связанных с адаптацией программы для ЭВМ

или базы данных.

•Копирование компьютерной информации – изготовление и

устойчивое запечатление второго и последующих экземпляров базы

данных, файлов в любой материальной форме, а также их запись на

машинный носитель, в память ЭВМ.

48. 2. Вредоносные программы

Вредоносная программа— любоепрограммное обеспечение, предназначенное

для получения несанкционированного доступа

к вычислительным ресурсам самой ЭВМ или к

информации, хранимой на ЭВМ, с целью

несанкционированного использования

ресурсов ЭВМ или причинения вреда

(нанесения ущерба) владельцу информации,

и/или владельцу ЭВМ, и/или владельцу сети

ЭВМ, путем копирования, искажения,

удаления или подмены информации

49. Вредоносные программы

Вирусы,черви,

троянские и

хакерские

программы

Потенциально

опасное

программное

обеспечение

Шпионское,

рекламное

программное

обеспечение

50.

Вирус (или virus)- это вредоносный код, который способен к самостоятельномувоспроизведению в другом уже ранее установленном приложении, документе или в

устройстве хранения данных, изменяя принцип работы устройства.

Червь (или worm) - это вредоносный код, очень схожий с вирусом, отличием

является то, что они не могут заражать уже существующие файлы на устройстве.

Они способны к самостоятельному воспроизведению и саморазмножению (способен

копировать себя). Цель червя поселиться в системе отдельным файлом и найти

уязвимость в сети или системе для дальнейшего распространения самого себя.

Бэкдор (или backdoor)- это приложение, которое способно обойти процедуру

аутентификации в компьютере или устройстве и получить доступ к системе, к

приложению, к базе данных, что дает возможность удаленного управления системой.

Троянская программа (или trojan horse)- разновидность вредоносной программы,

проникающая в компьютер под видом легитимного программного обеспечения.

Такие троянские-программы могут осуществлять различные неподтверждённые

пользователем действия, например сбор информации о банковских картах, передача

этой информации злоумышленнику, а также использование, удаление или

злонамеренное изменение, нарушение работоспособности компьютера,

использование ресурсов компьютера в целях майнинга, использование IP для

нелегальной торговли.

51.

Руткит (или rootkit) -это вредоносная программа, цель которой предоставитьнесанкционированный доступ к другому программному обеспечению или целой

операционной системе. Их сложно обнаружить, так как они продолжают

функционировать в фоновом режиме и в целом разработаны специально для

сокрытия своего присутствия в системе от пользователя и защитных программ.

Некоторые руткиты могут воспроизводиться прежде, чем загрузится операционная

система, таких обычно называют - буткитами.

Кейлоггер (или keylogger) - это компонента, программное обеспечение или

оборудование, которое способно перехватывать и записывать все манипуляции с

клавиатурой компьютера.

Загрузчик - это вредоносный код, цель которого соединиться с удаленным сервером

злоумышленника и начать загрузку, а потом и установку вредоносной программы.

Зачастую загрузчики попадают в систему путем сохранения вложения электронного

письма или, например, при просмотре зараженной картинки.

Шифровальщики и вымогатели (или Ransomware) - это вредоносная программа,

которая блокирует доступ пользователей к компьютерным системам и файлам,

предоставляя злоумышленникам контроль над любой персональной информацией,

хранящейся на устройствах жертв.

52.

Шпионское ПО (или Spyware) - это вредоносные программы, которые отслеживаюти собирают ценные данные о пользователе или предприятии и отправляет их

злоумышленникам. Шпионское ПО может отслеживать активность пользователя,

считывает нажатие клавиш, изменять настройки безопасности других программ или

браузеров.

Рекламное ПО (или adware) - это программы которые отображают рекламу на

экране компьютера или смартфона в виде сплывающих окон на рабочем столе или на

веб-сайтах.

Рекламное ПО способно перенаправлять результаты поиска на рекламные сайты и

отслеживать данные пользователей. Большинство таких программ создается

рекламодателями и служит инструментом получения дохода. Но зачастую рекламное

ПО поставляется в комплекте со шпионским ПО.

Боты - это программы, цель которых выполнять определенные операции в

автоматическом режиме. В основном боты предназначены для безобидных целей, но

их все более часто стали использовать злонамеренно, например для построения

ботнет-сетей и для проведения DDoS-атак.

Майнер - это вредоносная программа, основной целью которой является добыча

криптовалюты с использованием ресурсов компьютера жертвы. Такие вредоносные

программы работают скрытно и имеют низкую вероятность обнаружения

антивирусными программами. Майнеры в основном распространяются при загрузке

пиратского контента.

53.

Распространение вредоносных программ:• Электронная почта. В случае взлома электронной почты вредоносные программы могут

отправлять с вашего адреса письма с зараженными вложениями или ссылками на вредоносные вебсайты. Когда получатель открывает вложение или переходит по ссылке, вредоносная программа

устанавливается на его компьютер и распространяется дальше.

• Физические носители. Злоумышленники могут загружать вредоносные программы на USBнакопители и ждать, пока ничего не подозревающие жертвы подключат их к компьютерам. Этот

прием часто используется в корпоративном шпионаже.

• Всплывающие окна. Этот способ распространения вредоносных программ включает ложные

оповещения системы безопасности. Они предлагают загрузить поддельные программы

безопасности, которые в некоторых случаях также могут оказаться вредоносными.

• Уязвимости. Дефекты безопасности системы могут обеспечить несанкционированный доступ

вредоносных программ к компьютеру, оборудованию или сети.

• Бэкдоры. Преднамеренно или непреднамеренно встроенные дефекты программного обеспечения,

оборудования, сетей или системной безопасности.

• Заражение путем скрытой загрузки. Непреднамеренная загрузка программного обеспечения с

ведома пользователя или без него.

• Эскалация привилегий. Ситуация, когда злоумышленник получает расширенный доступ к

компьютеру или сети, а затем использует его для атаки.

• Однородность. Если все системы работают под управлением одной операционной системы и

подключены к одной сети, увеличивается риск распространения червей на другие компьютеры.

• Комбинированные угрозы. Пакеты вредоносных программ, объединяющие характеристики

различных типов вредоносных программ, что затрудняет их обнаружение и устранение, поскольку

они могут использовать различные уязвимости.

54.

Методика воздействия вредоносныхпрограмм

1.Незаконное использование привилегий

2.Атаки «салями»

3.«Скрытые каналы»

4.«Маскарад»

5.«Сборка мусора»

6.«Взлом системы»

7.«Люки»

8. другие

55.

Признаками воздействия вирусов накомпьютерную систему служат следующие:

• синий экран смерти;

• изменение даты создания и длины файла;

• пропажа файла;

• слишком частые обращения к диску;

• непонятные ошибки;

• «зависание» компьютера;

• самопроизвольная перезагрузка операционной

системы;

• замедление работы процессора;

• появление неожиданных графических и звуковых

эффектов;

• сообщения антивирусных программ.

56. 3. Компьютерные преступления и наказания

Понятие «компьютерная преступность»охватывает преступления, совершаемые с

помощью

компьютеров,

информационно

вычислительных

систем

и

средств

телекоммуникаций, или направленные против

них с корыстными либо некоторыми другими

целями.

57.

Компьютерное преступлениекак уголовно правовое понятие

— это предусмотренное уголовным законом

умышленное нарушение чужих прав и интересов

в отношении автоматизированных систем

обработки данных, совершенное во вред

подлежащим правовой охране правам и

интересам физических и юридических лиц,

общества и государства.

58.

В зависимости от способа воздействия накомпьютерную систему специалисты выделяют

четыре вида компьютерных преступлений:

•Физические злоупотребления, которые включают в

себя разрушение оборудования; уничтожение

данных или программ; ввод ложных данных, кражу

информации, записанной на различных носителях.

•Операционные злоупотребления, представляющие

собой: мошенничество (выдача себя за другое лицо

или использование прав другого лица);

несанкционированное использование различных

устройств.

59.

• Программные злоупотребления, которыевключают в себя: различные способы изменения

системы математического обеспечения ("логическая

бомба" - введение в программу команды

компьютеру проделать в определенный момент

какое-либо несанкционированное действие;

"троянский конь" - включение в обычную

программу своего задания).

•Электронные злоупотребления, которые включают

в себя схемные и аппаратные изменения,

приводящие к тому же результату, что и изменение

программы.

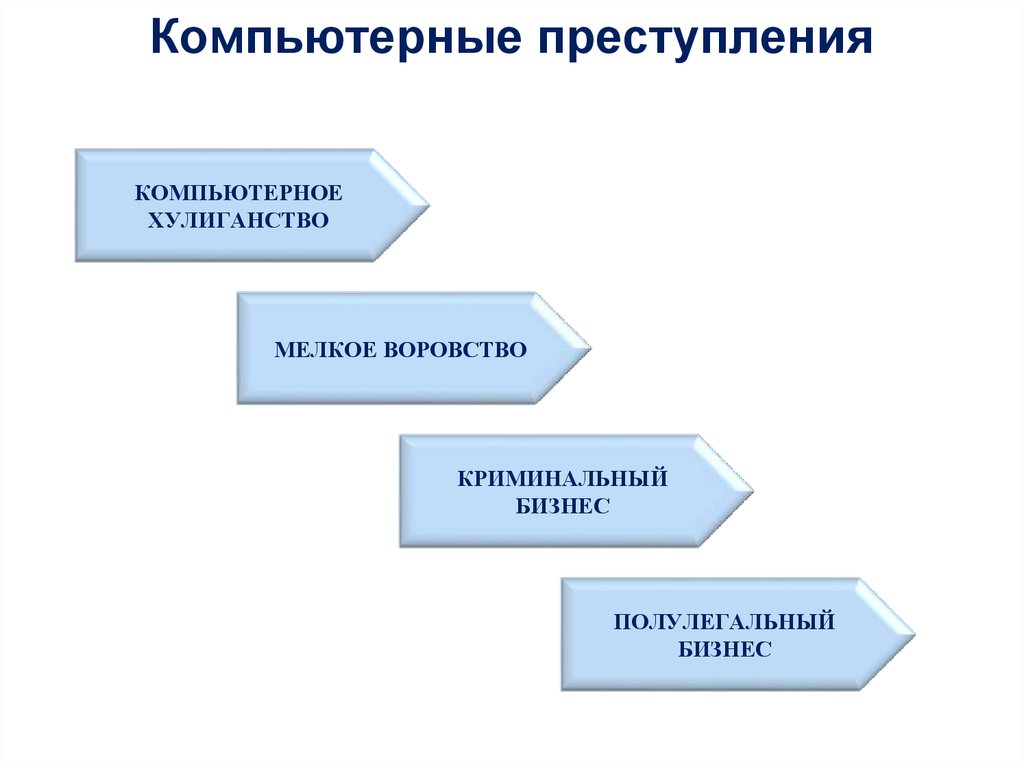

60. Компьютерные преступления

КОМПЬЮТЕРНОЕХУЛИГАНСТВО

МЕЛКОЕ ВОРОВСТВО

КРИМИНАЛЬНЫЙ

БИЗНЕС

ПОЛУЛЕГАЛЬНЫЙ

БИЗНЕС

61.

В целях борьбы с компьютернойпреступностью российским

законодательством (глава 28 УК РФ)

предусмотрена уголовная ответственность

за:

•неправомерный доступ к компьютерной

информации (ст. 272 УК РФ);

•создание, использование и

распространение вредоносных программ

для ЭВМ (ст. 273 УК РФ);

•нарушение правил эксплуатации ЭВМ,

системы ЭВМ или их сети (ст. 274 УК РФ).

62.

Раздел 3. Принципы построениясистемы информационной

безопасности

1. Государственное регулирование

информационной безопасности

2. Подходы, принципы, методы и средства

обеспечения безопасности

3. Организационное обеспечение компьютерной

безопасности

4. Защита от компьютерных вирусов

5. Электронная цифровая подпись и особенности

ее применения

63. 1.Государственное регулирование информационной безопасности

Нормативно-правовые акты, направленные на защиту информацииусловно можно разделить на уровневую структуру:

• Первый уровень составляет конституционное законодательство;

• Второй уровень составляют общие законы и кодексы, которые

включают нормы по вопросам информационной безопасности;

• На третьем уровне находятся законы по организации управления,

которые касаются отдельных структур, эти законы обеспечивают

реализацию отдельных норм по правовой защите информации и

должны устанавливать функционал конкретного органа

исполнительной власти.

• Четвертый уровень характеризует специальные законы, которые в

полном объеме относятся к конкретным отраслям.

• Пятый уровень - это законодательство субъектов РФ в сфере

защиты информации.

• На шестом уровне подзаконодательные нормативно-правовые

акты по защите информации.

64. 1.Государственное регулирование информационной безопасности

В рамках обеспечения информационнойбезопасности следует рассматривать на

законодательном уровне две группы мер:

• меры, направленные на создание и

поддержание в обществе негативного (в том

числе карательного) отношения к нарушениям и

нарушителям информационной безопасности;

• направляющие и координирующие меры,

способствующие повышению образованности

общества в области информационной

безопасности, помогающие в разработке и

распространении средств обеспечения

информационной безопасности.

65.

К первой группе следует отнестиосновные

законодательные

акты

по

информационной безопасности, являющиеся

частью

правовой

системы

Российской

Федерации:

• Конституция РФ;

• Уголовный кодекс;

• Налоговый кодекс;

• Гражданский кодекс;

• Кодекс РФ об административных правонарушениях

• Закон «Об авторском праве и смежных правах»

• Закон РФ «О государственной тайне»

• Закон

«Об

информации,

информационных

технологиях и о защите информации»

• другие

66.

К группе направляющих и координирующихзаконов и нормативных актов относится целая

группа документов, регламентирующих процессы

лицензирования и сертификации в области

информационной безопасности:

• Доктрина информационной безопасности

Российской Федерации

• Указы Президента РФ

• Постановления Правительства РФ

• Приказы

• другие документы, издаваемые федеральными

министерствами и ведомствами.

67.

Для создания и поддержания необходимогоуровня информационной безопасности в фирме

разрабатывается система соответствующих

правовых норм, представленная в следующих

документах:

•Уставе и/или учредительном договоре;

•коллективном договоре;

•правилах внутреннего трудового распорядка;

•должностных обязанностях сотрудников;

•специальных нормативных документах по

информационной безопасности (приказах, положениях,

инструкциях);

•договорах со сторонними организациями;

•трудовых договорах с сотрудниками;

•иных индивидуальных актах.

68. 2. Подходы, принципы, методы и средства обеспечения безопасности

Под обеспечением безопасностиинформационных систем понимают меры,

предохраняющие информационную систему от

случайного или преднамеренного вмешательства в

режимы ее функционирования

Два принципиальных подхода к обеспечению

компьютерной безопасности:

1.Фрагментарный

2.Комплексный

69.

Фрагментарный - ориентируется напротиводействие строго определенным угрозам

при определенных условиях (например,

специализированные антивирусные средства,

отдельные средства регистрации и управления,

автономные средства шифрования и т.д.).

•Достоинством фрагментарного подхода является

его высокая избирательность относительно

конкретной угрозы.

•Недостатком – локальность действия.

70.

Комплексный - объединяет разнородные мерыпротиводействия угрозам и традиционно

рассматривается в виде трех дополняющих друг

друга направлений:

•Правовое обеспечение защиты компьютерной

безопасности

•Инженерно-техническое обеспечение защиты

компьютерной безопасности

•Организационное обеспечение защиты

компьютерной безопасности

71. Процесс управления защитой информации

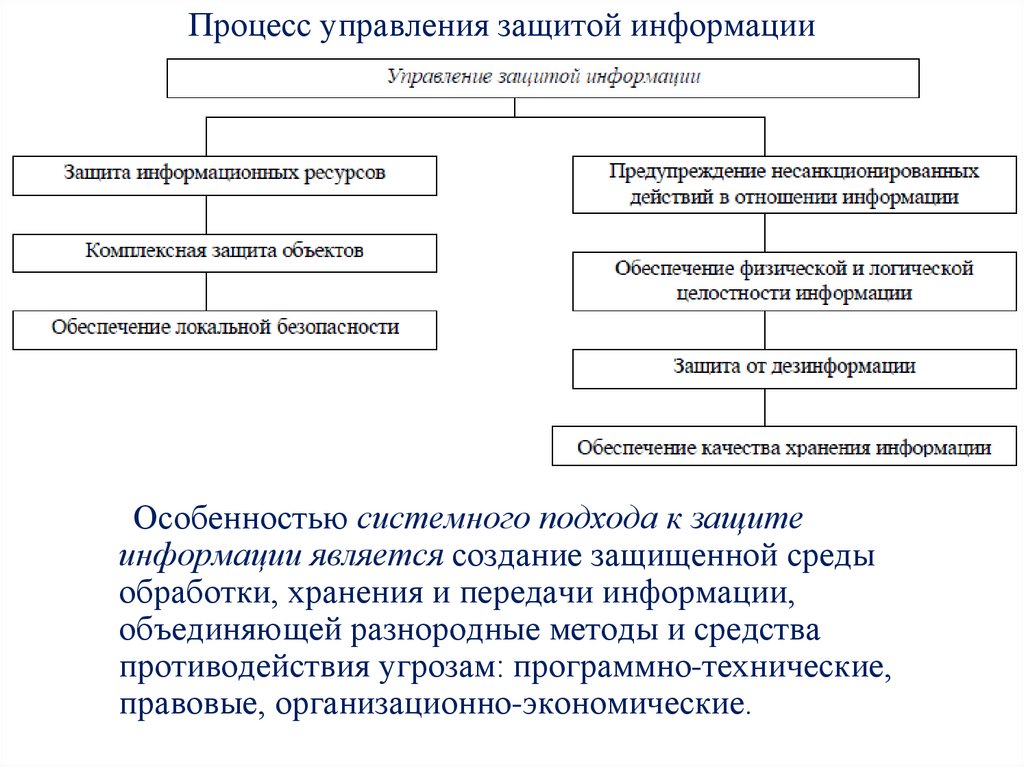

Особенностью системного подхода к защитеинформации является создание защищенной среды

обработки, хранения и передачи информации,

объединяющей разнородные методы и средства

противодействия угрозам: программно-технические,

правовые, организационно-экономические.

72.

Методологические, организационные и реализационныепринципы информационной безопасности

• Принцип законности. Состоит в следовании

действующему законодательству в области обеспечения

информационной безопасности.

• Принцип неопределенности. Возникает вследствие

неясности поведения субъекта, т.е. кто, когда, где и каким

образом может нарушить безопасность объекта защиты.

• Принцип невозможности создания идеальной системы

защиты. Следует из принципа неопределенности и

ограниченности ресурсов указанных средств.

• Принципы минимального риска и минимального

ущерба. Вытекают из невозможности создания идеальной

системы защиты. В соответствии с ним необходимо

учитывать конкретные условия существования объекта

защиты для любого момента времени.

73.

Методологические, организационные и реализационныепринципы информационной безопасности

• Принцип безопасного времени. Предполагает учет

абсолютного времени, т.е. в течение которого необходимо

сохранение объектов защиты; и относительного времени,

т.е. промежутка времени от момента выявления

злоумышленных действий до достижения цели

злоумышленником.

• Принцип «защиты всех ото всех». Предполагает

организацию защитных мероприятий против всех форм

угроз объектам защиты, что является следствием принципа

неопределенности.

• Принципы персональной ответственности. Предполагает

персональную ответственность каждого сотрудника

предприятия за соблюдение режима безопасности в рамках

своих полномочий, функциональных обязанностей и

действующих инструкций.

74.

Методологические, организационные и реализационныепринципы информационной безопасности

• Принцип ограничения полномочий. Предполагает

ограничение полномочий субъекта на ознакомление с

информацией, к которой не требуется доступа для нормального

выполнения им своих функциональных обязанностей, а также

введение запрета доступа к объектам и зонам, пребывание в

которых не требуется по роду деятельности.

• Принцип взаимодействия и сотрудничества. Во внутреннем

проявлении предполагает культивирование доверительных

отношений между сотрудниками, отвечающими за безопасность,

и персоналом. Во внешнем проявлении – налаживание

сотрудничества со всеми заинтересованными организациями и

лицами (например, правоохранительными органами).

• Принцип комплексности и индивидуальности. Подразумевает

невозможность обеспечения безопасности объекта защиты какимлибо одним мероприятием, а лишь совокупностью комплексных,

взаимосвязанных и дублирующих друг друга мероприятий,

реализуемых с индивидуальной привязкой к конкретным

условиям.

75.

Методологические, организационные и реализационныепринципы информационной безопасности

• Принцип последовательных рубежей безопасности.

Предполагает как можно более раннее оповещение о

состоявшемся посягательстве на безопасность того или

иного объекта защиты или ином неблагоприятном

происшествии.

• Принципы равнопрочности и равномощности рубежей

защиты. Равнопрочность подразумевает отсутствие

незащищенных участков в рубежах защиты. Равномощность

предполагает относительно одинаковую величину

защищенности рубежей защиты в соответствии со степенью

угроз объекту защиты.

76.

Методы и средства обеспечения безопасностиэкономического объекта

77.

Методами обеспечения защиты информации на предприятииявляются следующие:

Управление доступом – метод защиты информации

регулированием использования всех ресурсов

автоматизированной информационной системы

предприятия

Функции управления доступом:

• идентификация пользователей, персонала и ресурсов информационной

системы,

• аутентификация (установления подлинности) объекта или субъекта по

предъявленному им идентификатору,

• проверка полномочий (проверка соответствия дня недели, времени суток,

запрашиваемых ресурсов и процедур установленному регламенту);

• регистрацию обращений к защищаемым ресурсам;

• реагирование (сигнализация, отключение, задержка работ, отказ в запросе

при попытках несанкционированных действий).

Препятствие – метод физического преграждения пути

злоумышленнику к защищаемой информации (к аппаратуре,

носителям информации и т.п.).

78.

Маскировка – метод защиты в автоматизированнойинформационной системе предприятия путем ее

криптографического закрытия.

Регламентация – метод защиты, создающий такие

условия автоматизированной обработки, хранения и передачи

информации, при которых возможность

несанкционированного доступа к ней сводилась бы к

минимуму.

Принуждение – метод защиты, при котором пользователи

и персонал системы вынуждены соблюдать правила

обработки, передачи и использования защищаемой

информации под угрозой материальной, административной и

уголовной ответственности.

Побуждение – метод защиты, который побуждает

пользователей и персонал системы не нарушать

установленные правила за счет соблюдения сложившихся

моральных и этических норм.

79.

Средствами обеспечения защиты информации напредприятии являются следующие:

Физические - предназначены для внешней охраны

территории объектов, защиты компонентов

автоматизированной информационной системы предприятия

и реализуются в виде автономных устройств и систем.

Аппаратные – это электронные, электромеханические и

другие устройства, непосредственно встроенные в блоки

автоматизированной информационной системы или

оформленные в виде самостоятельных устройств и

сопрягающиеся с этими блоками.

Программные предназначены для выполнения логических

и интеллектуальных функций защиты и включаются либо в

состав программного обеспечения автоматизированной

информационной системы, либо в состав средств,

комплексов и систем аппаратуры контроля.

80.

Организационные средства – организационнотехнические и организационно-правовые мероприятия порегламентации поведения персонала.

Законодательные средства – правовые акты страны,

которые регламентируют правила использования,

обработки и передачи информации ограниченного доступа

и которые устанавливают меры ответственности за

нарушение этих правил.

Морально-этические средства – нормы, традиции в

обществе.

81. 3. Организационное обеспечение компьютерной безопасности

Организационное обеспечение – это регламентацияпроизводственной деятельности и взаимоотношений

исполнителей на нормативно-правовой основе таким

образом,

что

разглашение,

утечка

и

несанкционированный доступ к конфиденциальной

информации

становятся

невозможными

или

существенно затрудняются за счет проведения

организационных мероприятий.

Организационное обеспечение компьютерной

безопасности включает в себя ряд мероприятий:

• организационно-административные;

• организационно-технические.

82.

Организационно-административные мероприятияпредполагают:

•минимизацию утечки информации через персонал;

•организацию специального делопроизводства и

документооборота для конфиденциальной информации;

•выделение специальных защищенных помещений для

размещения средств вычислительной техники и связи, а

также хранения носителей информации;

•выделение специальных средств компьютерной техники

для обработки конфиденциальной информации;

•организацию хранения конфиденциальной информации

на промаркированных отчуждаемых носителях в

специально отведенных для этой цели местах;

83.

•использование в работе сертифицированныхтехнических и программных средств, установленных в

аттестованных помещениях;

•организацию регламентированного доступа

пользователей к работе со средствами компьютерной

техники, связи и в хранилище (архив) носителей

конфиденциальной информации;

•установление запрета на использование открытых

каналов связи для передачи конфиденциальной

информации;

•контроль соблюдения требований по защите

конфиденциальной информации.

84.

Комплекс организационно-технических мероприятийсостоит:

• в ограничении доступа посторонних лиц внутрь корпуса

оборудования за счет установки различных запорных устройств

и средств контроля;

• в отключении от ЛВС и Internet средств компьютерной

техники, которые не связаны с работой с конфиденциальной

информацией, либо в организации межсетевых экранов;

• в организации передачи такой информации по каналам

связи только с использованием специальных инженернотехнических средств;

• в организации нейтрализации утечки информации по

электромагнитным и акустическим каналам;

• в организации защиты от наводок на электрические цепи

узлов и блоков автоматизированных систем обработки

информации;

• в проведении иных организационно-технических

мероприятий, направленных на обеспечение компьютерной

безопасности.

85. 4. Защита от компьютерных вирусов

Под комплексной защитой от компьютерных вирусов понимаютреализацию следующих направлений:

• защиты внешних каналов связи. Осуществляется с использование

межсетевых экранов. Для осуществления фильтрации вирусов на входе в

эти экраны необходимо добавлять модуль антивирусной защиты. Этот

подход позволяет значительно снизить вероятность распространения

вирусов во внутренней сети;

• защита серверов электронной почты. Специфика почтовых серверов

такова, что в файлах, присоединенных к письмам, вирус может храниться

бесконечно долго. И всегда существует вероятность, что кто-то прочтет это

письмо и вирус вырвется на свободу;

• защита Web-серверов. Web-сервер непосредственно связан с внешней

сетевой средой. Соответственно он в первую очередь подвергается атакам

хакеров, и поэтому именно он с наибольшей вероятностью будет

подвержен внешнему воздействию;

• защита файловых серверов и рабочих станций сотрудников.

Сервера - это хранилища файлов, и вирус, попав туда, может существовать

очень долго в каком-нибудь файле, который никому не нужен, и даже

может попасть в систему резервного копирования.

86.

Для защиты от компьютерных вирусовмогут использоваться следующие методы и

средства:

- общие методы и средства защиты

информации;

- специализированные программы для

защиты от вирусов;

- профилактические меры, позволяющие

уменьшить вероятность заражения вирусами.

87.

• Общие средства защиты информации полезны нетолько для защиты от вирусов. Они используются также

как страховка от физической порчи дисков, неправильно

работающих программ или ошибочных действий

пользователя.

Существует две основных разновидности этих

средств:

- средства резервного копирования информации применяются для создания копий файлов и системных

областей дисков;

- средства разграничения доступа - предотвращают

несанкционированное использование информации, в

частности обеспечивают защиту от изменений программ

и данных вирусами, неправильно работающими

программами и ошибочными действиями пользователей.

88.

• Программы для защиты от вирусовДля защиты от компьютерных вирусов в настоящее

время используются следующие методы:

1) Архивирование. Заключается в копировании

системных областей магнитных дисков и ежедневном

ведении архивов измененных файлов.

Архивирование является одним из основных

методов защиты от вирусов. Остальные методы

защиты дополняют его, но не могут заменить

полностью.

89.

2) Входной контроль.• Проверка всех поступающих программ детекторами,

а также проверка длин и контрольных сумм вновь

поступающих программ на соответствие значениям,

указанным в документации. Однако при этом могут

быть обнаружены не все вирусы, а только

распознаваемые детектором.

• Контекстный поиск в файлах слов и сообщений,

которые могут принадлежать вирусу.

90.

3) Профилактика. Для профилактики заражениянеобходимо организовать раздельное хранение (на

разных носителях) вновь поступающих и ранее

эксплуатировавшихся программ, разделение общих

магнитных

носителей

между

конкретными

пользователями.

4) Ревизия. Анализ вновь полученных программ

специальными средствами (детекторами), контроль

целостности перед считыванием информации, а также

периодический контроль состояния системных файлов.

91.

5) Карантин. Каждая новая программа проверяетсяна известные типы вирусов в течение определенного

промежутка времени.

Для

этих

целей

целесообразно

выделить

специальный ПК, на которой не проводятся другие

работы.

В случае невозможности выделения ПК для

карантина программного обеспечения, для этой цели

используется машина, отключенная от локальной сети

и не содержащая особо ценной информации.

92.

6) Сегментация. Предполагает разбиение магнитногодиска на ряд логических разделов, часть из которых

имеет статус READ_ONLY, и в которых реализованы

схемы парольного доступа.

В этих разделах хранятся выполняемые программы и

системные файлы. Базы данных хранятся в других

секторах, отдельно от выполняемых программ.

Количество используемых логических томов и их

размеры зависят от решаемых задач и объема винчестера.

93.

7) Фильтрация. Заключается в использованиипрограмм - сторожей, для обнаружения попыток

выполнить несанкционированные действия.

8) Вакцинация. Специальная обработка файлов и

дисков, имитирующая сочетание условий, которые

используются

некоторым

типом

вируса

для

определения, заражена уже программа или нет.

94.

9) Автоконтроль целостности. Заключается виспользовании специальных алгоритмов, позволяющих

после запуска программы определить, были ли внесены

изменения в ее файл.

10)

Терапия.

Предполагает

дезактивацию

конкретного вируса в зараженных программах

специальными программами (фагами).

95.

Средства защиты от компьютерных вирусовРассмотрим основные типы антивирусных

средств:

1) детекторы (scanner);

2)

фаги

(полифаги)

(scanner/cleaner,

scanner/remover);

3) ревизоры;

4) сторожа (мониторы);

5) специальные вакцины

6) другое ПО

96.

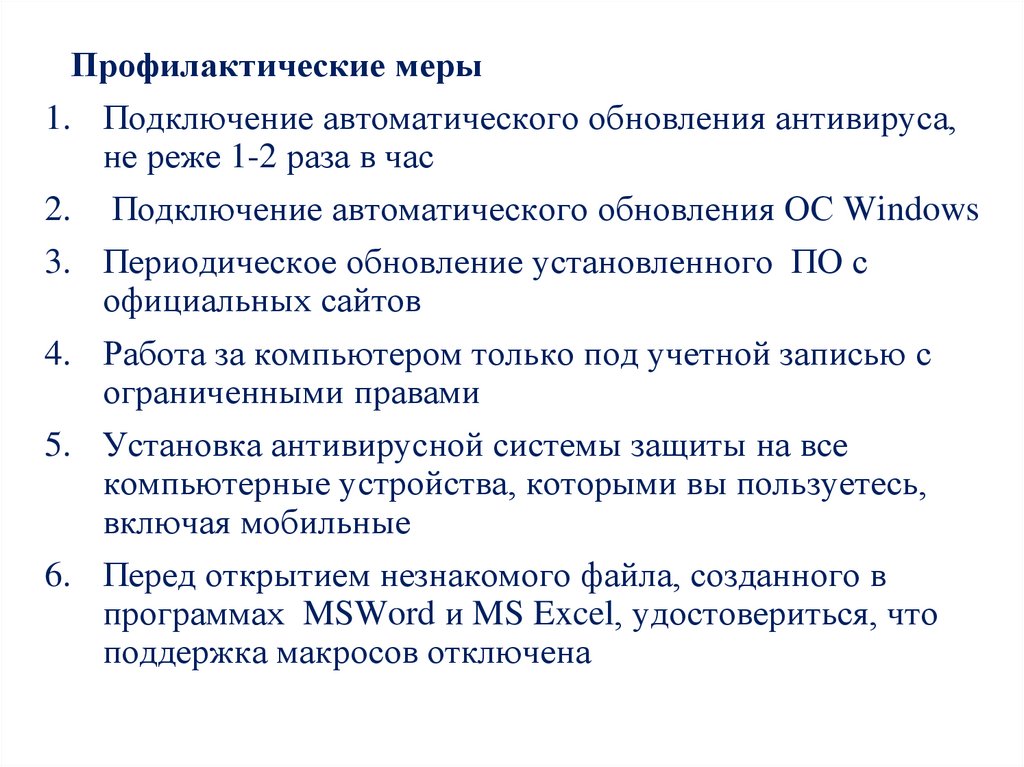

Профилактические меры1. Подключение автоматического обновления антивируса,

не реже 1-2 раза в час

2. Подключение автоматического обновления ОС Windows

3. Периодическое обновление установленного ПО с

официальных сайтов

4. Работа за компьютером только под учетной записью с

ограниченными правами

5. Установка антивирусной системы защиты на все

компьютерные устройства, которыми вы пользуетесь,

включая мобильные

6. Перед открытием незнакомого файла, созданного в

программах MSWord и MS Excel, удостовериться, что

поддержка макросов отключена

97. 5. Электронная цифровая подпись и особенности ее применения

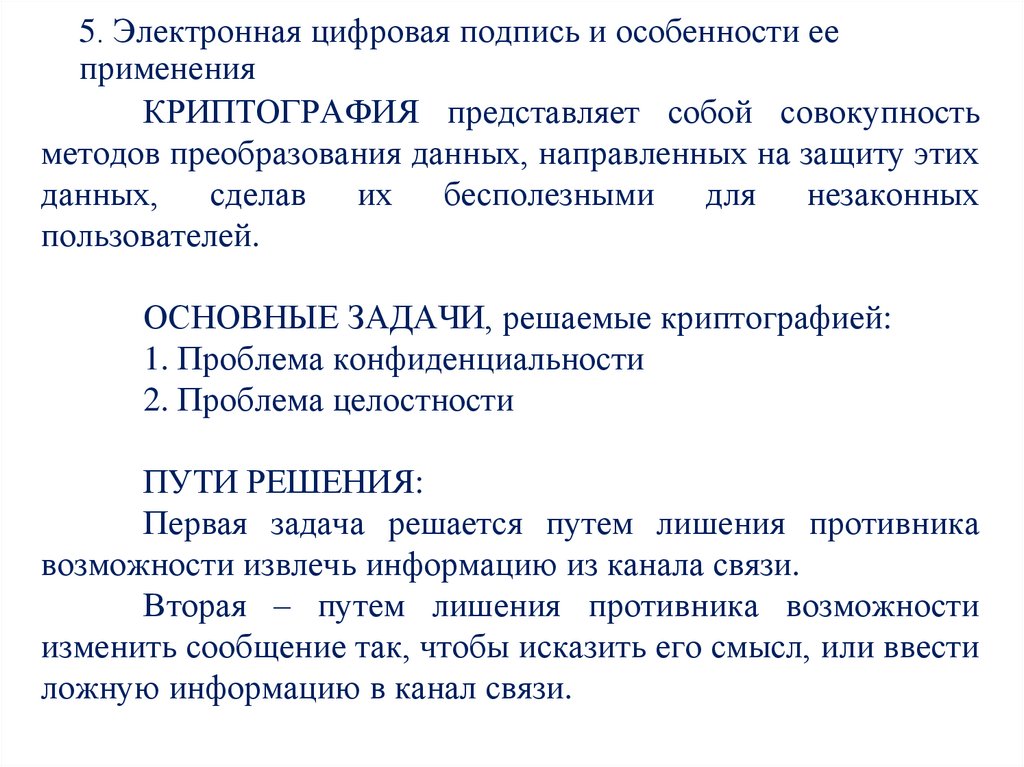

КРИПТОГРАФИЯ представляет собой совокупностьметодов преобразования данных, направленных на защиту этих

данных, сделав их бесполезными для незаконных

пользователей.

ОСНОВНЫЕ ЗАДАЧИ, решаемые криптографией:

1. Проблема конфиденциальности

2. Проблема целостности

ПУТИ РЕШЕНИЯ:

Первая задача решается путем лишения противника

возможности извлечь информацию из канала связи.

Вторая – путем лишения противника возможности

изменить сообщение так, чтобы исказить его смысл, или ввести

ложную информацию в канал связи.

98.

ГАММИРОВАНИЕ – процесс наложения по определенному законугаммы шифра на открытые данные.

ШИФРОВАНИЕ ДАННЫХ – процесс зашифрования и расшифрования

данных.

ЗАШИФРОВАНИЕ ДАННЫХ – процесс преобразования открытых

данных в зашифрованные с помощью шифра.

РАСШИФРОВАНИЕ ДАННЫХ – процесс преобразования закрытых

данных в открытые с помощью шифра.

ДЕШИФРОВАНИЕ – процесс преобразования закрытых данных в

открытые при неизвестном ключе и, возможно, неизвестном алгоритме.

КЛЮЧ – конкретное секретное состояние некоторых параметров

алгоритма

криптографического

преобразования

данных,

обеспечивающее выбор одного варианта из совокупности всевозможных

для данного алгоритма.

99.

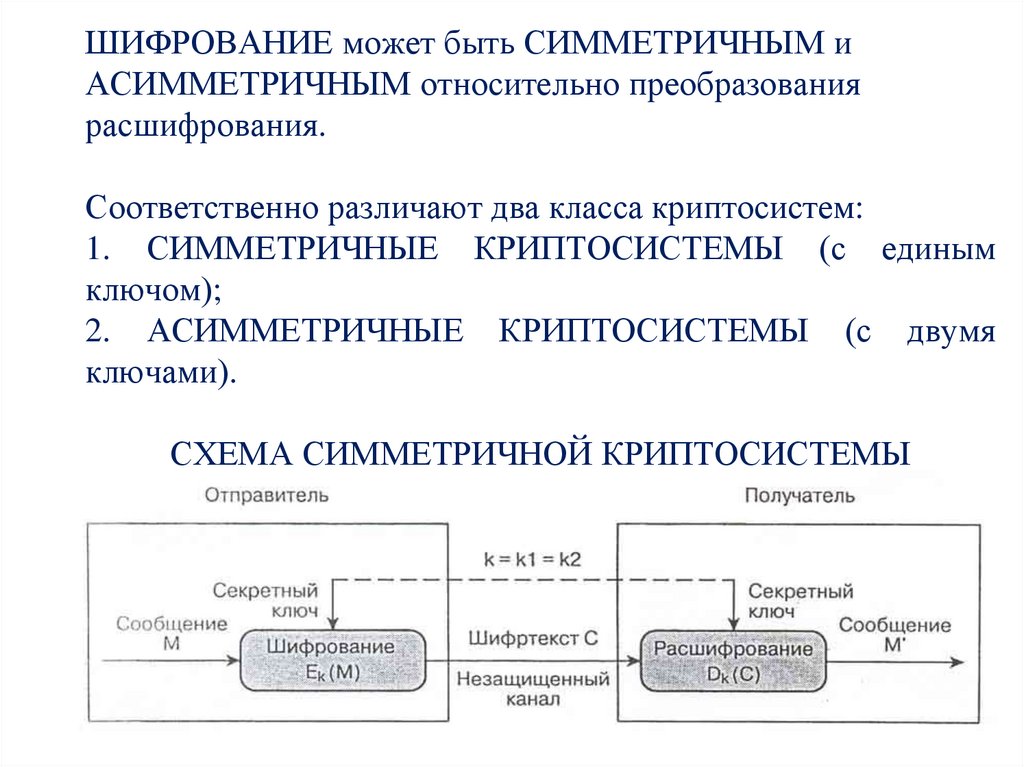

ШИФРОВАНИЕ может быть СИММЕТРИЧНЫМ иАСИММЕТРИЧНЫМ относительно преобразования

расшифрования.

Соответственно различают два класса криптосистем:

1. СИММЕТРИЧНЫЕ КРИПТОСИСТЕМЫ (с единым

ключом);

2. АСИММЕТРИЧНЫЕ КРИПТОСИСТЕМЫ (с двумя

ключами).

СХЕМА СИММЕТРИЧНОЙ КРИПТОСИСТЕМЫ

ШИФРОВАНИЯ

100.

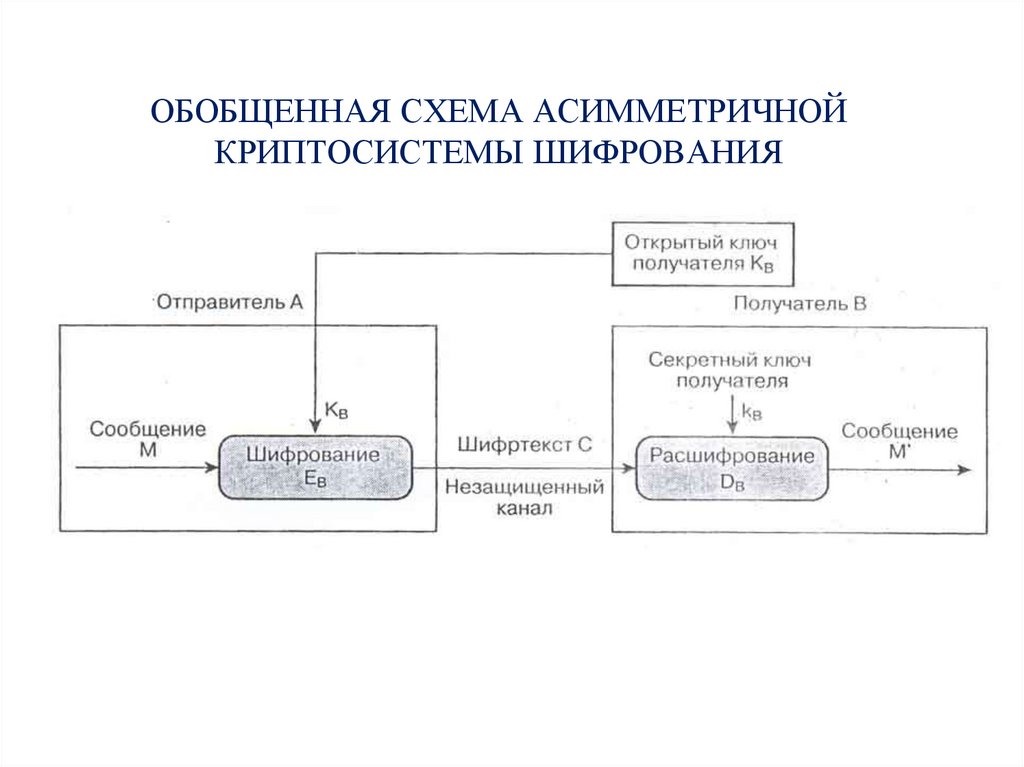

ОБОБЩЕННАЯ СХЕМА АСИММЕТРИЧНОЙКРИПТОСИСТЕМЫ ШИФРОВАНИЯ

101.

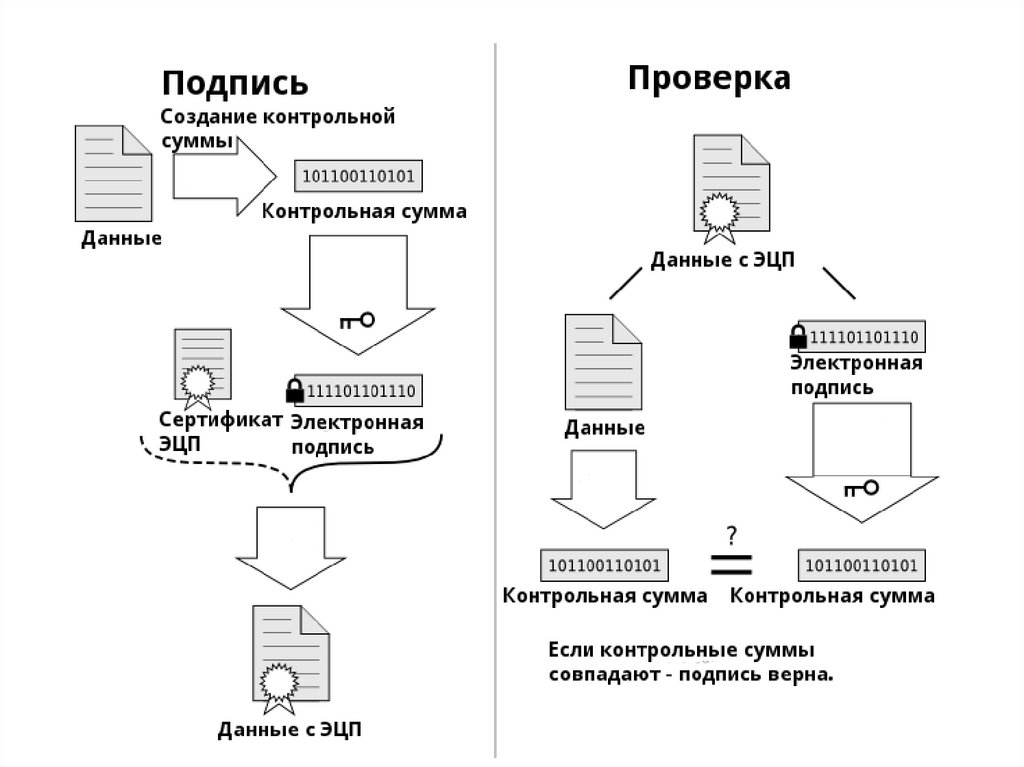

Электронная цифровая подпись (ЭЦП) —реквизит

электронного

документа,

предназначенный для защиты данного

электронного документа от подделки,

полученный

в

результате

криптографического

преобразования

информации с использованием закрытого

ключа электронной цифровой подписи и

позволяющий идентифицировать владельца

сертификата ключа подписи, а также

установить

отсутствие

искажения

информации в электронном документе.

102.

Электронная цифровая подпись используется дляаутентификации текстов, передаваемых по

телекоммуникационным каналам.

Функционально цифровая подпись аналогична обычной

рукописной подписи и обладает ее основными достоинствами:

- удостоверяет, что подписанный текст исходит от лица,

поставившего подпись;

- не дает самому этому лицу возможности отказаться от

обязательств, связанных с подписанным текстом;

- гарантирует целостность подписанного текста.

Электронная цифровая подпись представляет собой

относительно небольшое количество дополнительной

цифровой информации, передаваемой вместе с подписываемым

текстом.

103.

ЭЦП реализуется при помощи асимметричных алгоритмовшифрования и хеш-функций.

Технология применения ЭЦП предполагает наличие сети

абонентов, посылающих друг другу подписанные электронные документы.

Для каждого абонента генерируется пара ключей: секретный и открытый.

Секретный ключ хранится абонентом в тайне и используется им

для формирования ЭЦП. Открытый ключ известен всем другим

пользователям и предназначен для проверки ЭЦП получателем

подписанного электронного документа.

Система ЭЦП включает две основные процедуры:

– процедуру формирования цифровой подписи;

– процедуру проверки цифровой подписи.

В процедуре формирования подписи используется секретный ключ

отправителя сообщения, в процедуре проверки подписи – открытый ключ

отправителя.

104.

105. Раздел 4. Организация системы защиты информации экономических систем

1.Этапы построения системы защиты информации2.Политика безопасности

3.Оценка эффективности инвестиций в

информационную безопасность

106.

1.Этапы построения системы защиты информацииСистема

защиты

информации

представляет

организованную совокупность специальных органов,

средств, методов и мероприятий, обеспечивающих защиту

информации от внутренних и внешних угроз.

Систему следует разрабатывать индивидуально,

учитывая следующие особенности:

- организационную структуру организации;

- объем и характер информационных потоков (внутри

объекта в целом, внутри отделов, между отделами,

внешних);

- количество и характер выполняемых операций:

аналитических и повседневных;

- количество и функциональные обязанности персонала;

- количество и характер клиентов;

- график суточной нагрузки.

107.

С учетом этого система защиты информации имеет:•правовое обеспечение. Сюда входят нормативные документы,

положения, инструкции, руководства, требования которых являются

обязательными в рамках сферы действия;

•организационное обеспечение. Имеется в виду, что реализация

защиты информации осуществляется определенными структурными

единицами, такими как: служба безопасности, служба режима,

служба защиты информации техническими средствами и др.

•аппаратное обеспечение. Предполагается широкое

использование технических средств, как для защиты информации,

так и для обеспечения деятельности собственно системы защиты

информации;

•информационное обеспечение. Оно включает в себя

документированные сведения (показатели, файлы), лежащие в

основе решения задач, обеспечивающих функционирование

системы. Сюда могут входить как показатели доступа, учета,

хранения, так и системы информационного обеспечения расчетных

задач различного характера, связанных с деятельностью службы

обеспечения безопасности;

108.

•программное обеспечение. К нему относятся антивирусныепрограммы, а также программы (или части программ регулярного

применения), реализующие контрольные функции при решении

учетных, статистических, финансовых, кредитных и других задач;

•математическое обеспечение. Предполагает использование

математических методов для различных расчетов, связанных с

оценкой опасности технических средств злоумышленников, зон и

норм необходимой защиты;

•лингвистическое обеспечение. Совокупность специальных

языковых средств общения специалистов и пользователей в сфере

защиты информации;

•нормативно-методическое обеспечение. Сюда входят нормы и

регламенты деятельности органов, служб, средств, реализующих

функции защиты информации, различного рода методики,

обеспечивающие деятельность пользователей при выполнении

своей работы в условиях жестких требований защиты информации;

•эргономическое обеспечение. Совокупность средств,

обеспечивающих удобства работы пользователей аппаратных

средств защиты информации.

109.

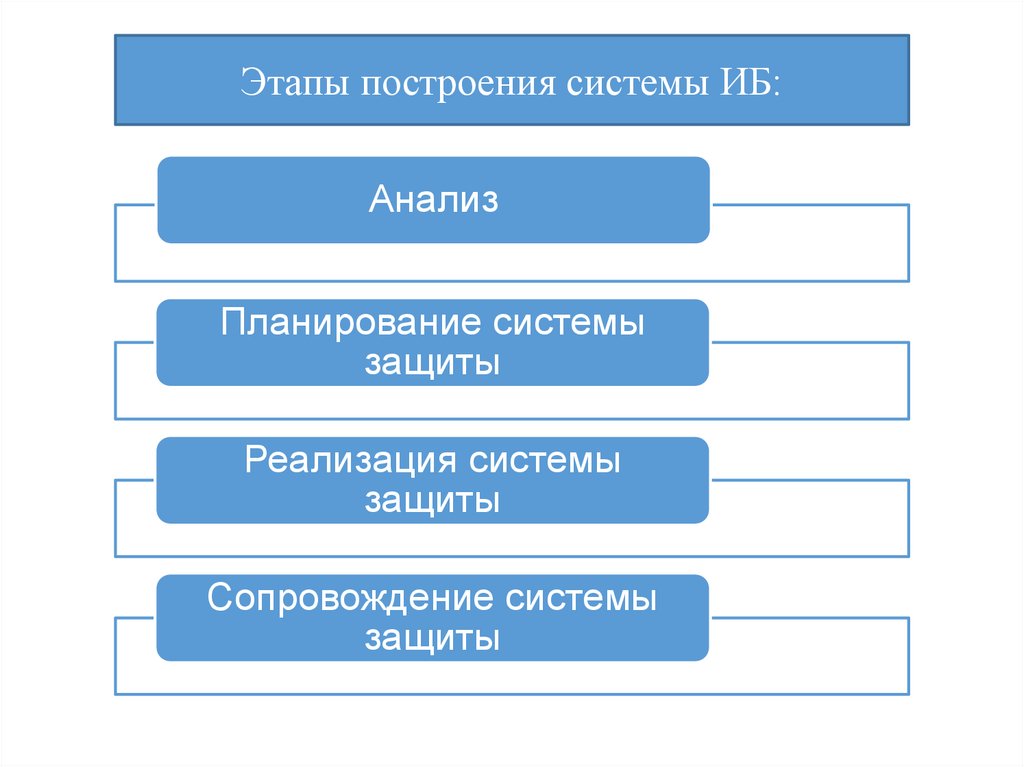

Этапы построения системы ИБ:Анализ

Планирование системы

защиты

Реализация системы

защиты

Сопровождение системы

защиты

110.

Этап анализа возможных угроз АИСнеобходим для фиксирования на определенный

момент времени состояния АИС (конфигурации

аппаратных и программных средств, технологии

обработки

информации)

и

определения

возможных воздействий на каждый компонент

системы.

Необходимо выбрать из всего множества

возможных воздействий лишь те, которые могут

реально произойти и нанести серьезный ущерб

владельцам и пользователям системы.

111.

На этапе планирования формируетсясистема защиты как единая совокупность мер

противодействия различной природы.

Наилучшие результаты достигаются при

системном подходе к вопросам обеспечения

безопасности АИС и комплексном

использовании различных мер защиты на всех

этапах жизненного цикла системы, начиная с

самых ранних стадий ее проектирования.

Результатом этапа планирования является

план защиты.

112.

Сущность этапа реализации системы защитызаключается в установке и настройке средств

защиты, необходимых для реализации

зафиксированных в плане защиты правил

обработки информации.

Этап сопровождения заключается в контроле

работы системы, регистрации происходящих в

ней событий, их анализе с целью обнаружить

нарушения безопасности.

113.

В процессе планирования системы защиты информациитребуется составить ряд документов, отражающих

решение администрации по защите информации.

План защиты — это документ, определяющий

реализацию системы защиты организации и необходимый

в повседневной работе. Он необходим:

1. Для определения, общих правил обработки

информации в АИС, целей построения и

функционирования системы защиты и подготовки

сотрудников.

2. Для фиксирования на некоторый момент времени

состава АИС, технологии обработки информации, средств

защиты информации.

3. Для определения должностных обязанностей

сотрудников организации по защите информации и

ответственности за их соблюдение.

114.

План защиты обычно содержит следующиегруппы сведений:

1. Политика безопасности.

2. Текущее состояние системы.

3. Рекомендации по реализации системы

защиты.

4. Ответственность персонала.

5. Порядок ввода в действие средств защиты.

6. Порядок пересмотра плана и состава средств

защиты.

115.

Любой план хорош в том случае, если онвыполним.

Для обеспечения выполнимости планов

необходимо чтобы работу по их составлению

выполняла

группа

квалифицированных

специалистов, размеры которой зависят от

характера

организации

и

масштабов

предполагаемых мер защиты.

116.

В большинстве случаев целесообразно, чтобыв эту группу входили следующие специалисты,

каждый из которых должен отвечать за свой

участок работы:

- специалисты по техническим средствам;

- системные программисты;

- проблемные программисты;

- сотрудники, отвечающие за подготовку, ввод

и обработку данных;

- специалисты по защите физических

устройств;

- представители пользователей.

117. Структура службы безопасности

118.

2. Политика безопасностиПолитика

безопасности

определяется

как

совокупность

документированных

управленческих

решении, направленных на защиту информации и

ассоциированных с ней ресурсов.

При разработке и проведении ее в жизнь целесообразно

руководствоваться следующими принципами:

невозможность миновать защитные средства;

усиление самого слабого звена;

невозможность перехода в небезопасное состояние;

минимизация привилегий;

разделение обязанностей;

эшелонированность обороны;

разнообразие защитных средств;

простота и управляемость информационной системы;

обеспечение всеобщей поддержки мер безопасности.

119.

Политика информационной безопасности должнасодержать пункты, в которых бы присутствовала

информация следующих разделов:

• концепция безопасности информации;

• определение компонентов и ресурсов

информационной системы, которые могут стать

источниками нарушения информационной

безопасности и уровень их критичности;

• сопоставление угроз с объектами защиты;

• оценка рисков;

• оценка величины возможных убытков, связанных с

реализацией угроз;

120.

• оценка расходов на построение системыинформационной безопасности;

• определение требований к методам и средствам

обеспечения информационной безопасности;

• выбор основных решений обеспечения

информационной безопасности;

• организация проведения восстановительных работ и

обеспечение непрерывного функционирования

информационной системы;

• правила разграничения доступа.

121.

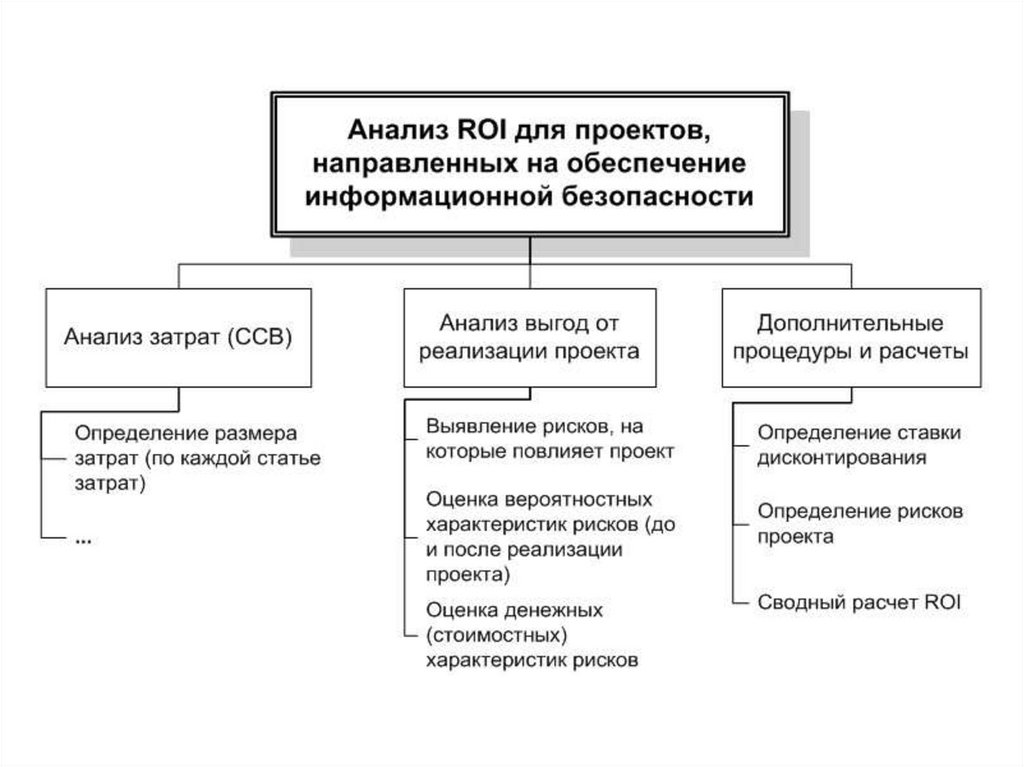

3. Оценка эффективности инвестиций винформационную безопасность

Основным экономическим эффектом, к

которому стремится компания, создавая систему

защиты информации (СЗИ), является

существенное уменьшение материального ущерба

вследствие реализации существующих угроз

информационной безопасности.

122.

В основе большинства методов оценкиэффективности вложений в информационную

безопасность лежит сопоставление затрат,

требуемых на создание СЗИ, и ущерба, который

может быть причинен компании из-за

отсутствия этой системы.

123.

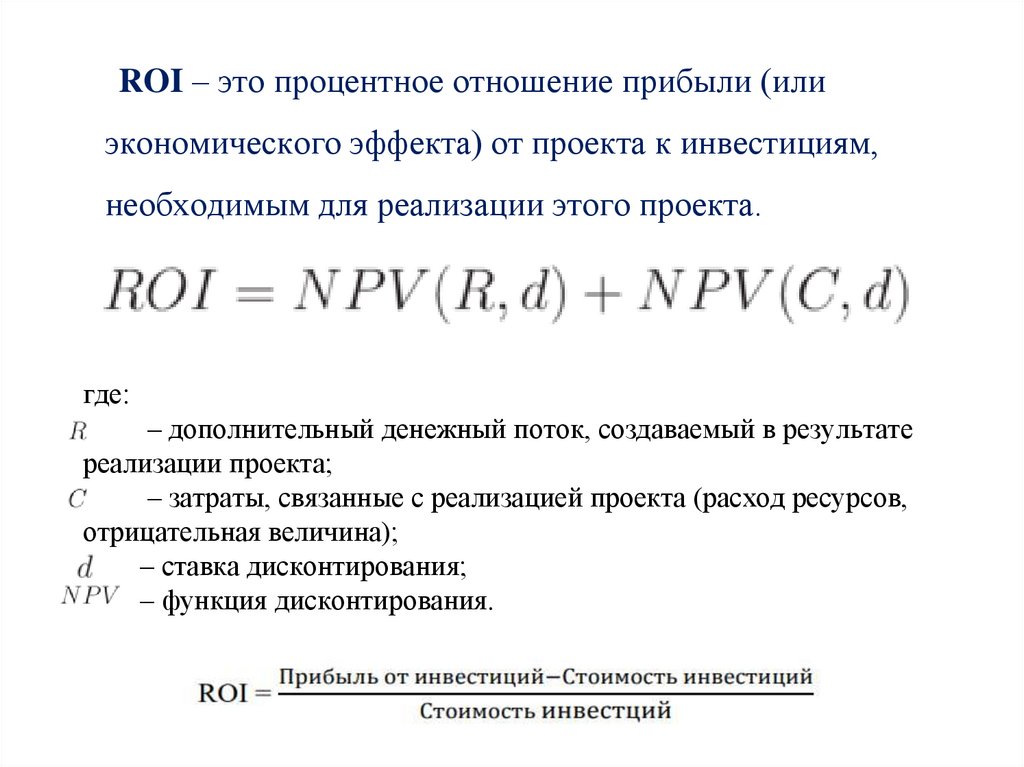

ROI – это процентное отношение прибыли (илиэкономического эффекта) от проекта к инвестициям,

необходимым для реализации этого проекта.

где:

– дополнительный денежный поток, создаваемый в результате

реализации проекта;

– затраты, связанные с реализацией проекта (расход ресурсов,

отрицательная величина);

– ставка дисконтирования;

– функция дисконтирования.

124.

125.

В области информационной безопасности расчетокупаемости (ROSI) может дать конкретные ответы на

важнейшие вопросы экономики:

•Достаточно ли средств тратит организация на

обеспечение информационной безопасности?

•Какое влияние окажет низкий уровень безопасности на

финансы и производительность организации?

•В какой момент целесообразно приостановить

инвестиционную деятельность?

•Достаточно ли полезен внедряемый продукт (набор

организационно-технических средств безопасности)?

126.

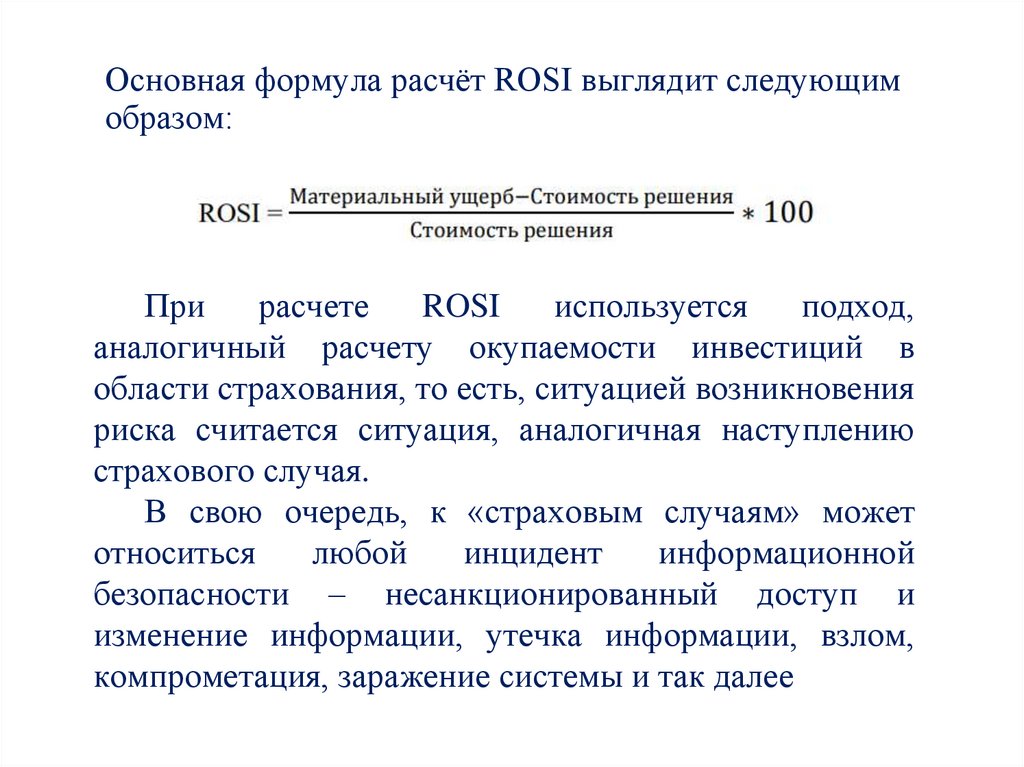

Основная формула расчёт ROSI выглядит следующимобразом:

При

расчете

ROSI

используется

подход,

аналогичный расчету окупаемости инвестиций в

области страхования, то есть, ситуацией возникновения

риска считается ситуация, аналогичная наступлению

страхового случая.

В свою очередь, к «страховым случаям» может

относиться

любой

инцидент

информационной

безопасности – несанкционированный доступ и

изменение информации, утечка информации, взлом,

компрометация, заражение системы и так далее

127.

Раздел 5. Информационная безопасностьотдельных экономических систем

1.ИБ предпринимательской деятельности

2.ИБ персонала

3.ИБ электронной коммерции

4.ИБ АСУП

128. 1. ИБ предпринимательской деятельности

Объективной реальностью любойпредпринимательской структуры в современных

условиях является информационное поле,

состоящее из информационных единиц и потоков ,

формирующее информационные ресурсы.

В бизнесе в первую очередь необходимо

защищать следующую информацию:

• тактику и стратегию развития компании;

• технологию работы бизнес- процессов;

• денежные и материальные потоки компании;

• новые продукты компании и технологии их

изготовления

129.

Система безопасностипредпринимательской деятельности

предполагает разработку, внедрение,

поддержание и корректировку комплекса

организационно-технических мероприятий,

направленных на предупреждение реализаций

угроз, связанных с риском

предпринимательской деятельности в условиях

конкуренции.

130.

СИСТЕМАИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ФИРМЫ

Субъект защиты

Система

безопасности

Злоумышленники

Объект защиты

Предотвращение

Направления

защиты

Источники

конфиденциальной

информации

•Правовая

защита

•Организационная защита

•Инженернотехническая

защита

•Люди

•Документы

•Публикации

•Технические

носители

•Технические

средства

•Продукция

•Отходы

НСД

Предприятие, его

продукция и

сведения о характере

деятельности

Каналы

утечки

информации

•Социальные

•Технические:

– визуальнооптические

– акустические

– электромагнитные

– материальновещественные

Конкуренты на рынке

производства и сбыта

товаров

Средства и способы

Сведения

НСД

составляющие

коммерческую тайну

•Производство

•Управление

•Финансы

•Рынок

•Партнеры

•Конкуренты

•Цены

•Технология

•Безопасность

•Легальные

•Нелегальные

•Технические

средства

131.

Задачи системы ИБ фирмы• Разработка и осуществление планов и других

мер по защите информации

• Формирование, обеспечение и развитие органов,

сил и средств обеспечения информационной

безопасности предприятия

• Восстановление

пострадавших

действий

в

объектов

результате

защиты,

противоправных

132. 2. ИБ персонала

Практика показывает, что даже при наличиимощной системы технической и программной

защиты информационной системы, в системе

безопасности остается огромная проблема –

персонал организации.

Виды атак на информационную систему

организации, через воздействие на персонал:

1. без применения технических средств;

2. с использованием телефонной связи;

3. с использованием сети Интернет.

133.

1.Атаки без применения технических средствНа территории организации:

• Инсайдерские атаки;

• Анализ мусора;

• Подбрасывание на территорию организации

информационного носителя с вредоносным ПО.

За пределами территории организации:

• Убеждение;

• Использование доверительных отношений;

• Шантаж и угрозы.

134.

Меры противодействия:• Разработать и внедрить четкие и понятные

протоколы и политики безопасности;

• Проводить регулярное обучение сотрудников

соблюдению протоколов и политик

безопасности;

• Непрерывно контролировать выполнение

протоколов и политик безопасности;

• Пресекать все попытки злоупотребления

полномочиями;

• Информировать всех сотрудников о случаях

нарушения протоколов и политик безопасности;

• Обеспечить надлежащий программнотехнический комплекс средств защиты в составе

системы безопасности.

135.

2. Атаки с использованием телефонной связи• Обращение злоумышленника в качестве

технического специалиста, заказчика или делового

партнера по корпоративному телефону;

• Создание обратимой проблемы, для решения

которой жертва обратится к нему за помощью;

• Обращение к конкретному сотруднику с

использованием заранее разработанного плана атаки;

• Использование заранее записанных голосовых

сообщений, для имитации официальных звонков или

запросов, от различных структур (банки, органы гос.

власти);

• Шантаж и угрозы по телефону.

136.

Меры противодействия:• Разработать и внедрить регламенты передачи

информации по телефону;

• Разработать и внедрить процедуру идентификации

сотрудников компании по телефону;

• Также возможно техническое разграничение

внутренней корпоративной телефонной сети и

внешней.

137.

3. Атаки с использованием сети Интернет• Обман сотрудника для побуждения его скачать

вредоносное ПО;

• Создание доверительных отношений с

сотрудником посредством общения через

электронную почту, социальные сети и другие

сервисы массового общения;

• Использование фишинговых сайтов для

получения логинов, паролей и другой

конфиденциальной информации;

• Шантаж и запугивание сотрудников посредством

общения через электронную почту, социальные

сети и другие сервисы массового общения.

138.

Меры противодействия:• Разработка, внедрение и поддержание на должном

уровне многоуровневой системы программноаппаратной защиты корпоративной

информационной системы;

• Информирование персонала о существующих

методах мошенничества в глобальной сети, и

методах противодействия им;

• Не всегда возможный, но эффективный метод

защиты от интернет-мошеничества – физическая

изоляция корпоративной компьютерной сети от

глобальной сети Интернет.

139.

Некомпетентный в информационнойбезопасности, халатный, плохо мотивированный

сотрудник – серьёзнейшая угроза для

информационной безопасности.

140. 3. ИБ электронной коммерции

Основные угрозы в электронной коммерции•подмена web-страницы сервера электронного магазина

(переадресация запросов на другой сервер), делающая

доступными сведения о клиенте, особенно о его кредитных

картах, сторонним лицам;

•создание ложных заказов и разнообразные формы

мошенничества со стороны сотрудников электронного

магазина, например, манипуляции с базами данных

(статистика свидетельствует о том, что больше половины

компьютерных инцидентов связано с деятельностью

собственных сотрудников);

•перехват данных, передаваемых по сетям электронной

коммерции;

•проникновение во внутреннюю сеть компании и

компрометация компонентов электронного магазина;

•реализация атак типа «отказ в обслуживании» и

нарушение функционирования или вывода из строя узла

электронной коммерции.

141. Мероприятия по снижению риска

•ПРОВЕРЯТЬ, СУЩЕСТВУЕТ ЛИ МАГАЗИНВ дни распродаж специалисты советуют делать покупки только

в проверенных магазинах, о которых вам было известно до распродажи.

Иначе велик риск купить несуществующие товары в несуществующем

магазине по невероятно привлекательной цене — в этот период создается

особенно много фейковых сайтов.

•ПРОВЕРЯТЬ ПОДЛИННОСТЬ САЙТА

Кроме того, необходимо более тщательно следить за правильностью

URL-адреса страниц магазинов. Если не вглядываться в адресную

строку, можно не заметить, что, например, адрес сайта — не mvideo.ru,

а muideo.ru.

•ПРОВЕРЯТЬ, КТО ОТПРАВЛЯЕТ ВАМ ПИСЬМА

В период распродаж на почтовый ящик постоянно приходят письма

со скидочными предложениями магазинов. Мошенники в свою очередь

рассылают такие же письма, зачастую от известных брендов,

но с вирусами.

142.

•ПРОВЕРЯТЬ, КТО ВАМ ЗВОНИТТелефонные мошенники существуют давно, но в условиях спешки и ажиотажа

об этом часто забывают. Получив звонок от «службы безопасности банка»

с угрозой блокировки банковской карты, лучше прервать звонок и перезвонить

в банк по известному вам номеру.

•ПРОВЕРЯТЬ ДАЖЕ СООБЩЕНИЯ ДРУЗЕЙ

По статистике у пользователей антивирусов «Лаборатории Касперского»

более 35% всех срабатываний компонента

«Антифишинг» пришлось на фишинговые страницы, имитирующие страницы

соцсетей.

•НЕ ПЕРЕХОДИТЬ ПО ПОДОЗРИТЕЛЬНЫМ ССЫЛКАМ

Качество подделки писем и сайтов может быть довольно высоким, а вот

гиперссылки в большинстве случаев выглядят странно, написаны с ошибками

и не имеют ничего общего URL настоящего сайта. Кроме того, надежнее ввести

адрес вручную в новом окне браузера.

Также спамеры могут отправлять поддельные письма с предложением отказаться

от подписки. Если кликнуть мышкой по кнопке «Отказаться от подписки», ваш

адрес занесут в базу активных адресов и количество получаемого спама может

увеличиться.

143.

•ОТКЛЮЧИТЬ РАСШИРЕНИЯ БРАУЗЕРАСпециалисты «Яндекса» советуют также отключать все дополнения,

установленные в браузере: такие программы легко уязвимы. Включить

или отключить дополнения, отобранные браузером, можно в настройках.

•НЕ ПОКУПАТЬ ЧЕРЕЗ ОБЩЕСТВЕННЫЙ WI-FI

Онлайн-шоппинг безопаснее, если заниматься им через мобильный

интернет или используя стационарное подключение. При покупках через

WI-FI в публичном месте данные могут быть перехвачены

злоумышленниками, подключившимися к той же сети или даже

создавшими её.

•СООБЩАТЬ В БАНК ОБО ВСЁМ ПОДОЗРИТЕЛЬНОМ

Обнаружив попытку фишинга, желательно сообщить о ней

в организацию, бренд которой был использован для обмана. Службы

безопасности соцсетей, ритейлеров и банков ведут постоянную борьбу

с мошенниками