Похожие презентации:

Тема 8 Сетевые атаки_новая

1. ТЕМА 8 Сетевые атаки, безопасность компьютерных сетей, в т.ч беспроводных

2. ЗАДАЧИ НА СЕГОДНЯ

ПОЧЕМУТЕМА ПРОЕКТА

ВАЖНА ДЛЯ КОМПАНИИ В НАСТОЯЩИЙ

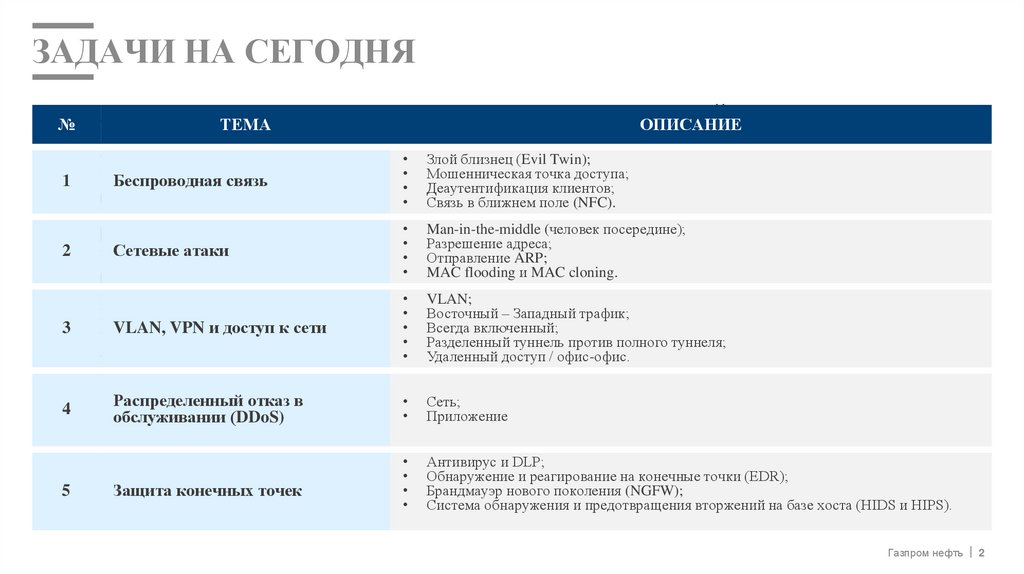

№

ТЕМА

ОПИСАНИЕМОМЕНТ?

ВАЖНА ЛИ ОНА ДЛЯ КОНКРЕТНОГО ДО / ДЛЯ КОМПАНИИ В ЦЕЛОМ / ДЛЯ

• Злой близнец (Evil Twin);

ОТРАСЛИ?

• Мошенническая точка доступа;

1

Беспроводная связь

Деаутентификация клиентов;

КАКУЮ ТЕКУЩУЮ ИЛИ БУДУЩУЮ• ПРОБЛЕМУ

Связь в ближнемРЕШАЕТ

поле (NFC). ПРОЕКТ?

Man-in-the-middle

(человек посередине);

ПРОБЛЕМА - В ШИРОКОМ СМЫСЛЕ ••СЛОЖНЫЙ

ТЕОРЕТИЧЕСКИЙ

ИЛИ

Разрешение адреса;

2

Сетевые атаки

• Отправление

ARP;

ПРАКТИЧЕСКИЙ

ВОПРОС, ТРЕБУЮЩИЙ

ИЗУЧЕНИЯ,

РАЗРЕШЕНИЯ; В НАУКЕ —

• MAC flooding и MAC cloning.

ПРОТИВОРЕЧИВАЯ СИТУАЦИЯ, ВЫСТУПАЮЩАЯ В ВИДЕ ПРОТИВОПОЛОЖНЫХ

• VLAN;

ПОЗИЦИЙ В ОБЪЯСНЕНИИ КАКИХ-ЛИБО

ЯВЛЕНИЙ,

ПРОЦЕССОВ И

• Восточный

– ЗападныйОБЪЕКТОВ,

трафик;

• ДЛЯ

ВсегдаЕЁ

включенный;

3

VLAN, VPN

и доступ к сети ТЕОРИИ

ТРЕБУЮЩАЯ

АДЕКВАТНОЙ

РАЗРЕШЕНИЯ.

Разделенный туннель против полного туннеля;

Удаленный доступ / офис-офис.

Распределенный отказ в

обслуживании (DDoS)

Сеть;

Приложение

Защита конечных точек

Антивирус и DLP;

Обнаружение и реагирование на конечные точки (EDR);

Брандмауэр нового поколения (NGFW);

Система обнаружения и предотвращения вторжений на базе хоста (HIDS и HIPS).

! МАКСИМУМ 1 СЛАЙД

4

5

Газпром нефть

2

3. МОШЕННИЧЕСКАЯ ТОЧКА ДОСТУПА

Мошенническая точка доступа - это любая точка беспроводного доступа, которая была установлена впроводной инфраструктуре сети без согласия администратора или владельца сети, что обеспечивает

несанкционированный беспроводной доступ к проводной инфраструктуре сети.

Ты кто

такой?

Это ты кто

такой?

Газпром нефть

3

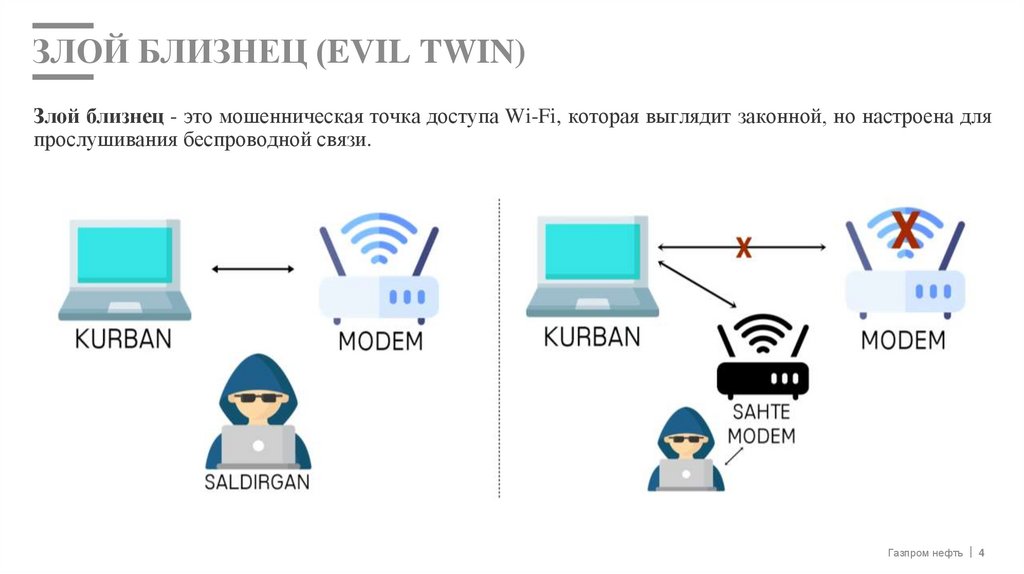

4. ЗЛОЙ БЛИЗНЕЦ (EVIL TWIN)

Злой близнец - это мошенническая точка доступа Wi-Fi, которая выглядит законной, но настроена дляпрослушивания беспроводной связи.

Газпром нефть

4

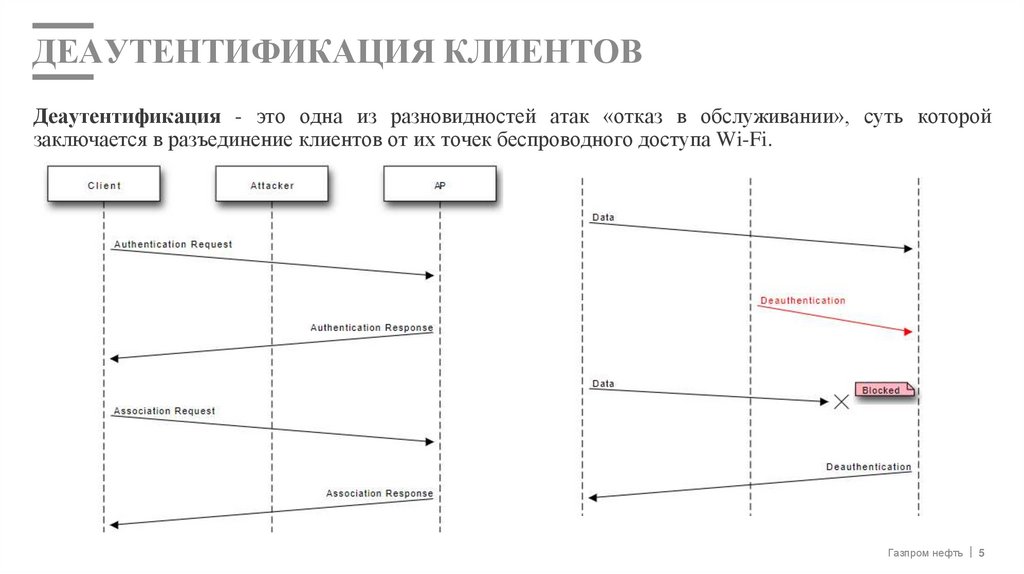

5. ДЕАУТЕНТИФИКАЦИЯ КЛИЕНТОВ

Деаутентификация - это одна из разновидностей атак «отказ в обслуживании», суть которойзаключается в разъединение клиентов от их точек беспроводного доступа Wi-Fi.

Газпром нефть

5

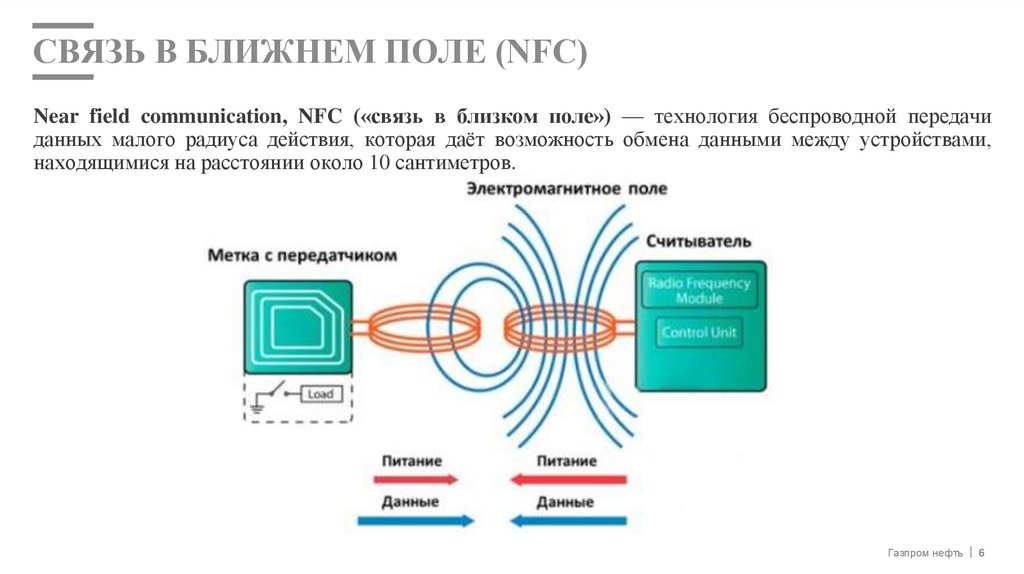

6. СВЯЗЬ В БЛИЖНЕМ ПОЛЕ (NFC)

Near field communication, NFC («связь в близком поле») — технология беспроводной передачиданных малого радиуса действия, которая даёт возможность обмена данными между устройствами,

находящимися на расстоянии около 10 сантиметров.

Газпром нефть

6

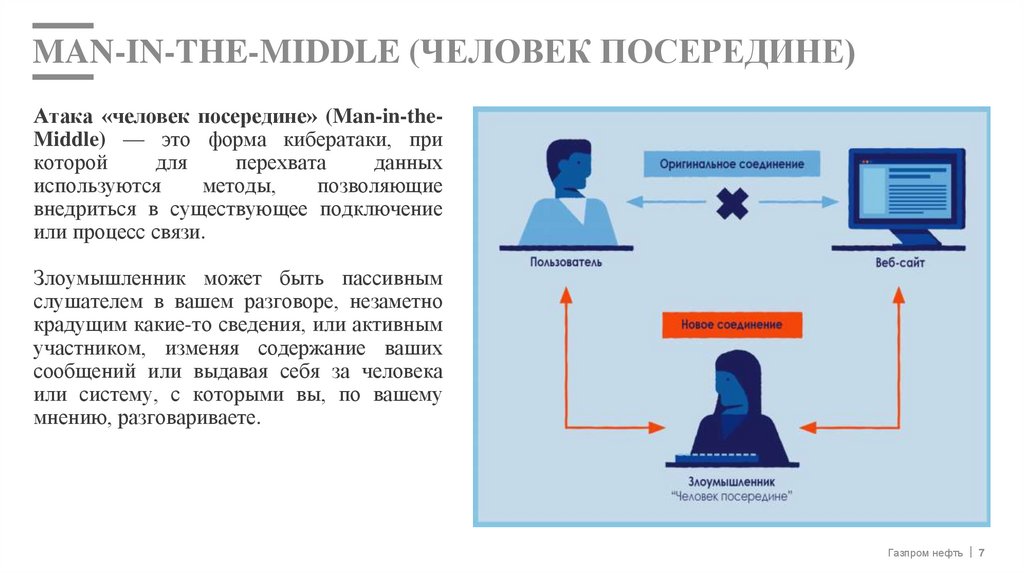

7. MAN-IN-THE-MIDDLE (ЧЕЛОВЕК ПОСЕРЕДИНЕ)

Атака «человек посередине» (Man-in-theMiddle) — это форма кибератаки, прикоторой

для

перехвата

данных

используются

методы,

позволяющие

внедриться в существующее подключение

или процесс связи.

Злоумышленник может быть пассивным

слушателем в вашем разговоре, незаметно

крадущим какие-то сведения, или активным

участником, изменяя содержание ваших

сообщений или выдавая себя за человека

или систему, с которыми вы, по вашему

мнению, разговариваете.

Газпром нефть

7

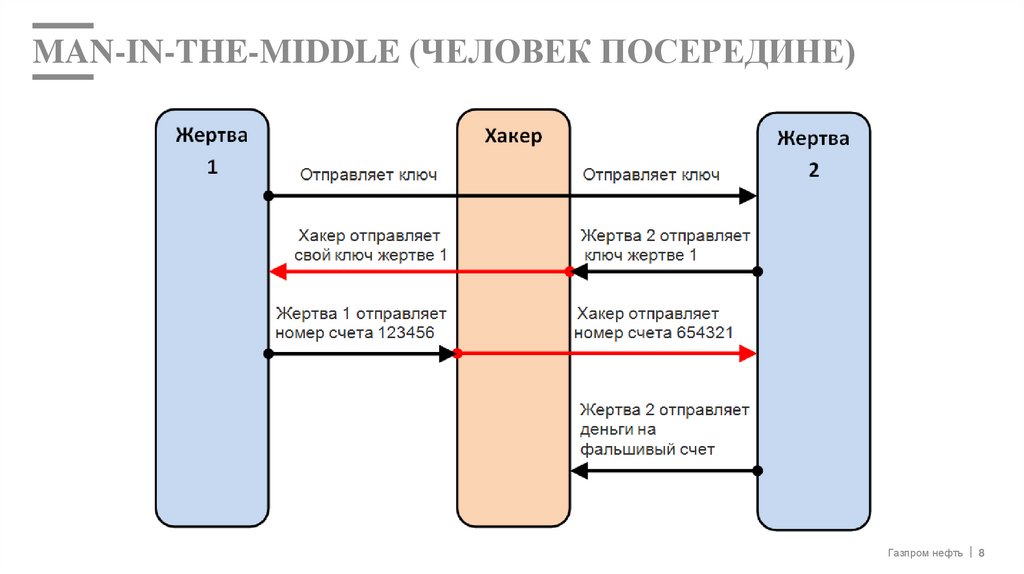

8. MAN-IN-THE-MIDDLE (ЧЕЛОВЕК ПОСЕРЕДИНЕ)

Газпром нефть8

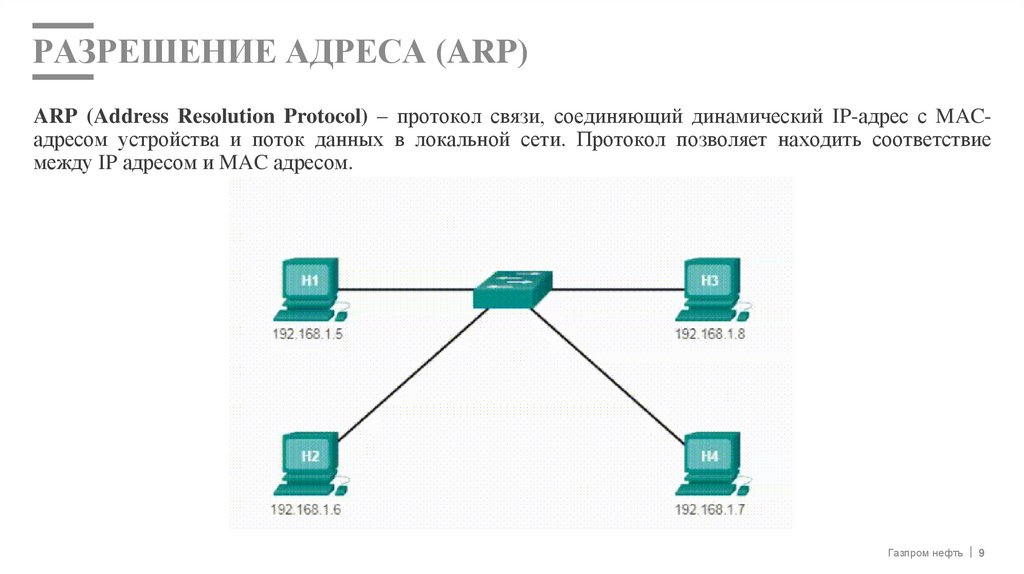

9. РАЗРЕШЕНИЕ АДРЕСА (ARP)

ARP (Address Resolution Protocol) – протокол связи, соединяющий динамический IP-адрес с MACадресом устройства и поток данных в локальной сети. Протокол позволяет находить соответствиемежду IP адресом и MAC адресом.

Газпром нефть

9

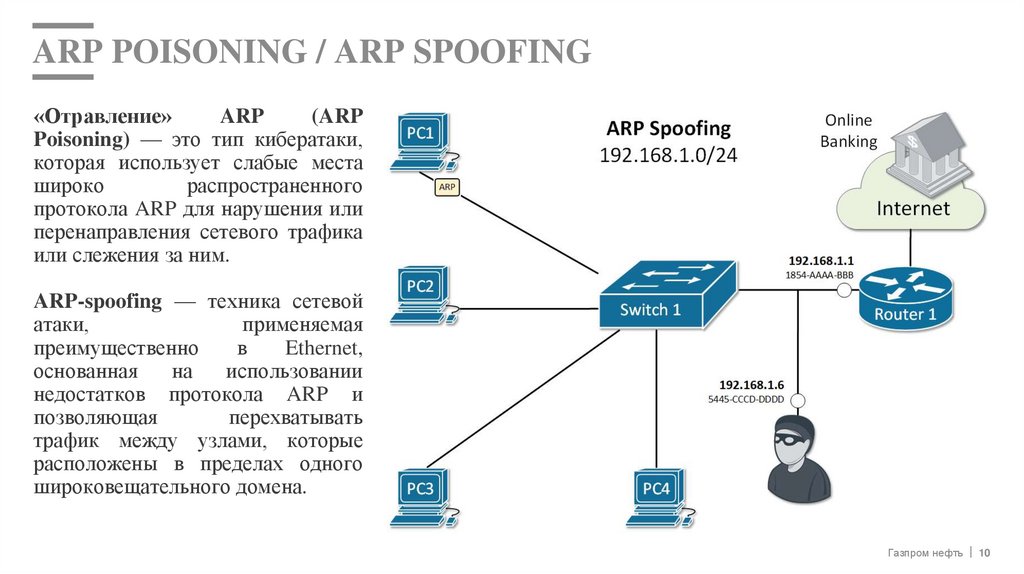

10. ARP POISONING / ARP SPOOFING

«Отравление»ARP

(ARP

Poisoning) — это тип кибератаки,

которая использует слабые места

широко

распространенного

протокола ARP для нарушения или

перенаправления сетевого трафика

или слежения за ним.

ARP-spoofing — техника сетевой

атаки,

применяемая

преимущественно

в

Ethernet,

основанная

на

использовании

недостатков протокола ARP и

позволяющая

перехватывать

трафик между узлами, которые

расположены в пределах одного

широковещательного домена.

Газпром нефть

10

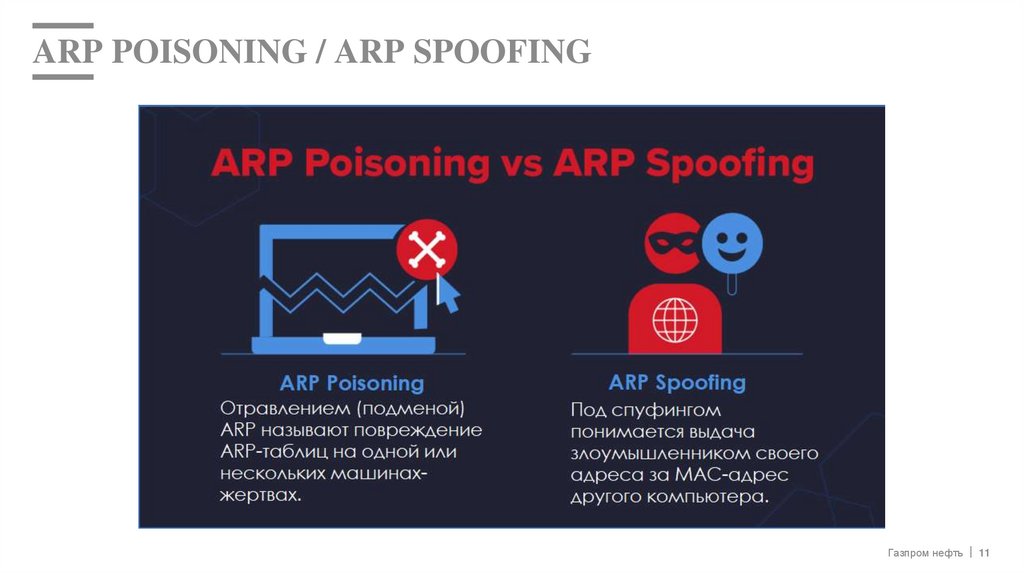

11. ARP POISONING / ARP SPOOFING

Газпром нефть11

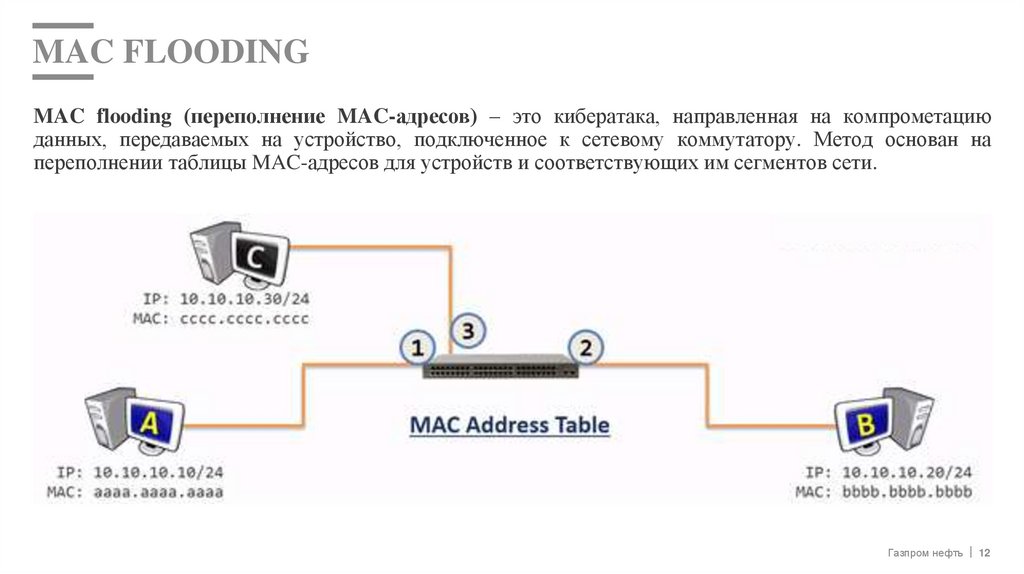

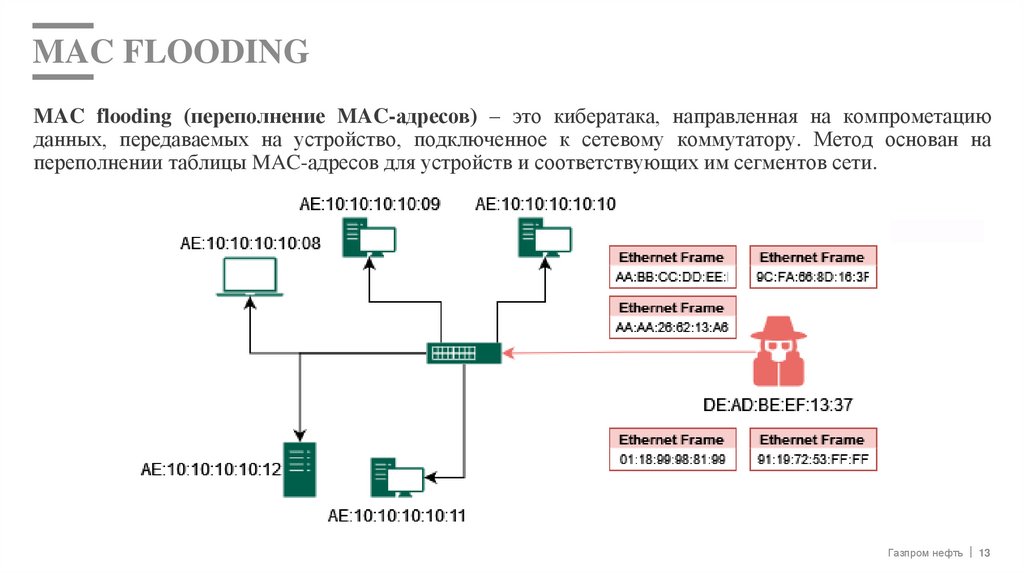

12. MAC FLOODING

MAC flooding (переполнение MAC-адресов) – это кибератака, направленная на компрометациюданных, передаваемых на устройство, подключенное к сетевому коммутатору. Метод основан на

переполнении таблицы MAC-адресов для устройств и соответствующих им сегментов сети.

Газпром нефть

12

13. MAC FLOODING

MAC flooding (переполнение MAC-адресов) – это кибератака, направленная на компрометациюданных, передаваемых на устройство, подключенное к сетевому коммутатору. Метод основан на

переполнении таблицы MAC-адресов для устройств и соответствующих им сегментов сети.

Газпром нефть

13

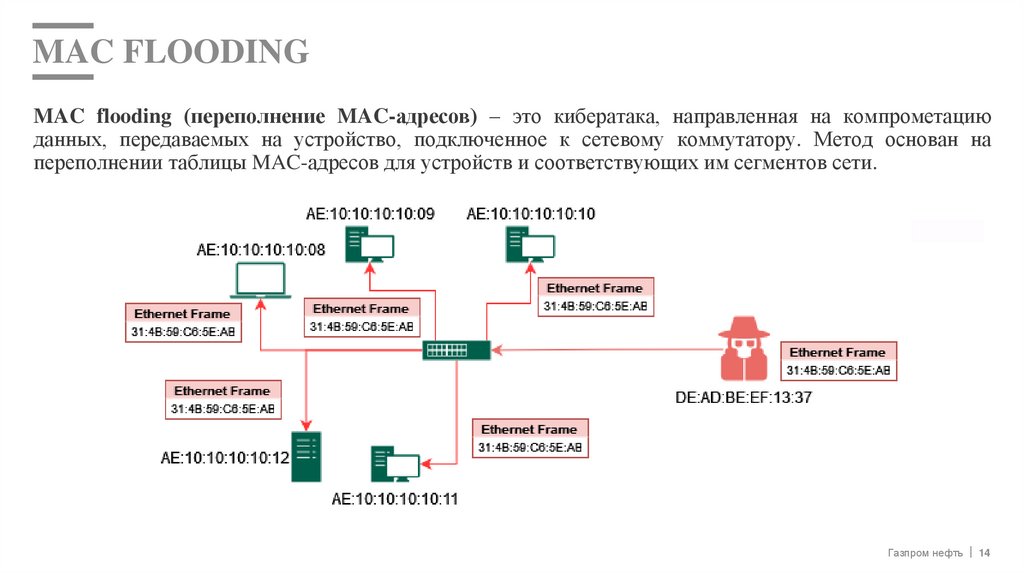

14. MAC FLOODING

MAC flooding (переполнение MAC-адресов) – это кибератака, направленная на компрометациюданных, передаваемых на устройство, подключенное к сетевому коммутатору. Метод основан на

переполнении таблицы MAC-адресов для устройств и соответствующих им сегментов сети.

Газпром нефть

14

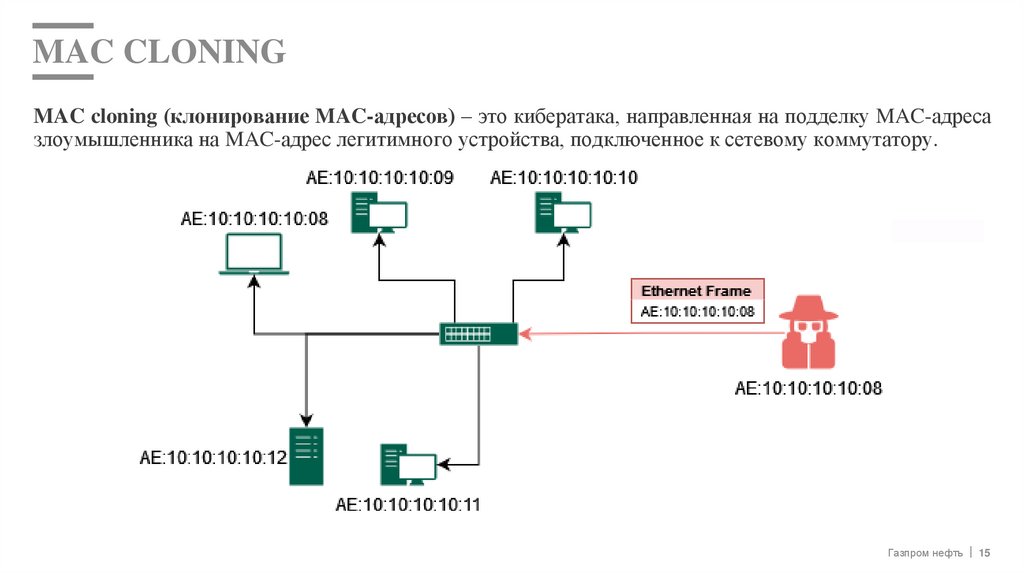

15. MAC CLONING

MAC cloning (клонирование MAC-адресов) – это кибератака, направленная на подделку MAC-адресазлоумышленника на MAC-адрес легитимного устройства, подключенное к сетевому коммутатору.

Газпром нефть

15

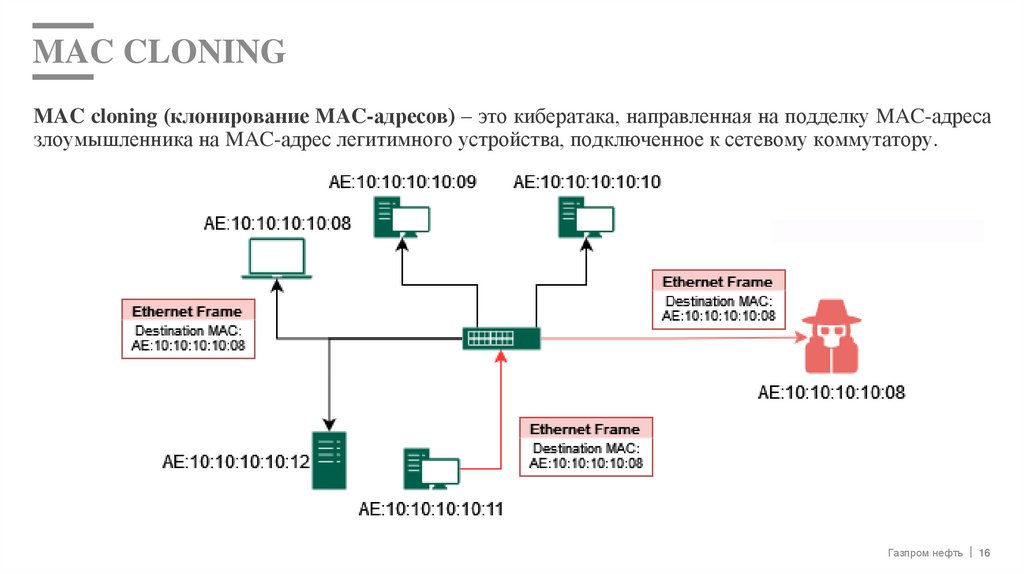

16. MAC CLONING

MAC cloning (клонирование MAC-адресов) – это кибератака, направленная на подделку MAC-адресазлоумышленника на MAC-адрес легитимного устройства, подключенное к сетевому коммутатору.

Газпром нефть

16

17. DDoS

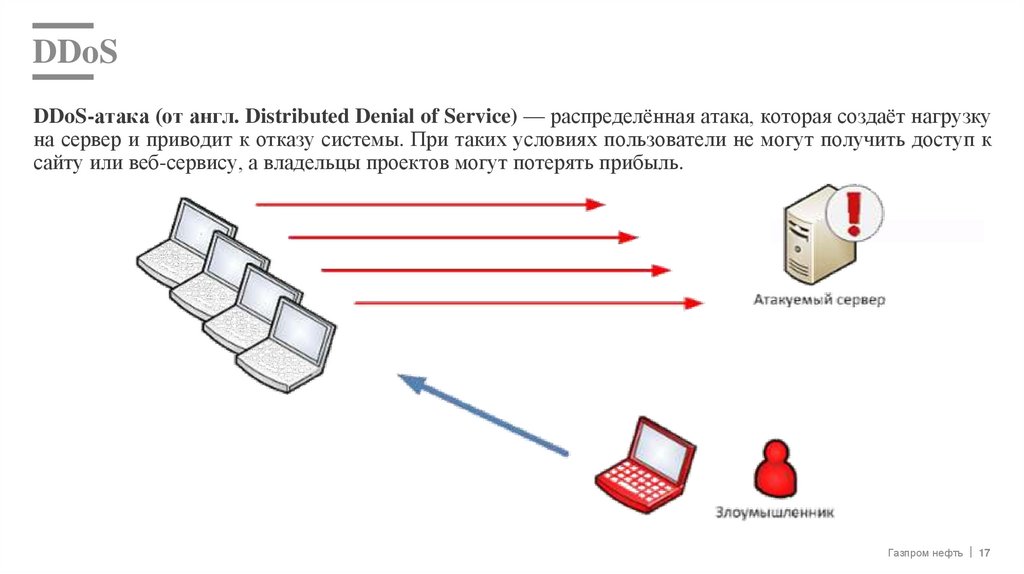

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузкуна сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к

сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Газпром нефть

17

18. DDoS

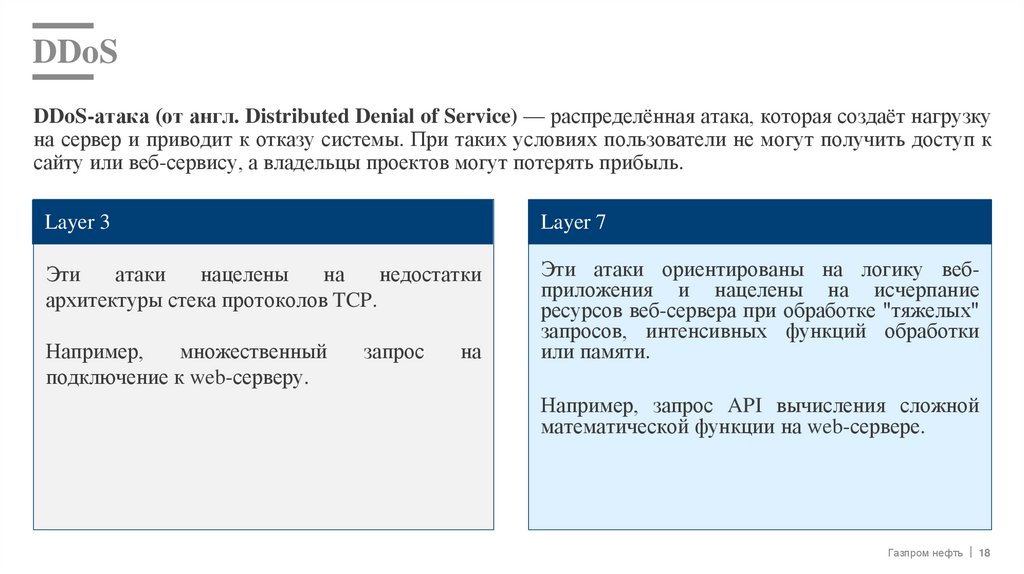

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузкуна сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к

сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Layer 3

Layer 7

Эти

атаки

нацелены

на

недостатки

архитектуры стека протоколов TCP.

Эти атаки ориентированы на логику вебприложения и нацелены на исчерпание

ресурсов веб-сервера при обработке "тяжелых"

запросов, интенсивных функций обработки

или памяти.

Например,

множественный

подключение к web-серверу.

запрос

на

Например, запрос API вычисления сложной

математической функции на web-сервере.

Газпром нефть

18

19. DDoS

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузкуна сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к

сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Газпром нефть

19

20. VLAN

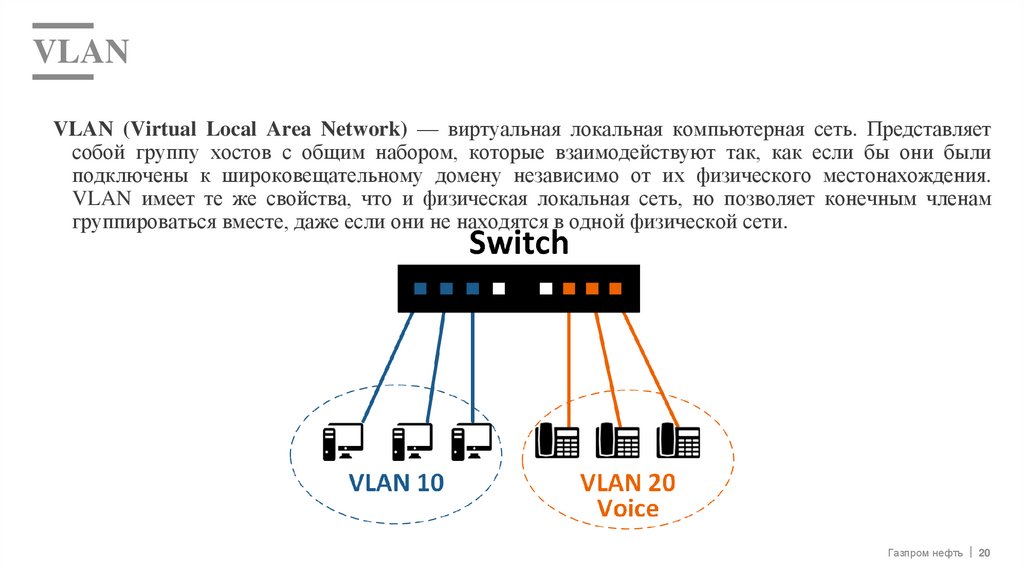

VLAN (Virtual Local Area Network) — виртуальная локальная компьютерная сеть. Представляетсобой группу хостов с общим набором, которые взаимодействуют так, как если бы они были

подключены к широковещательному домену независимо от их физического местонахождения.

VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным членам

группироваться вместе, даже если они не находятся в одной физической сети.

Газпром нефть

20

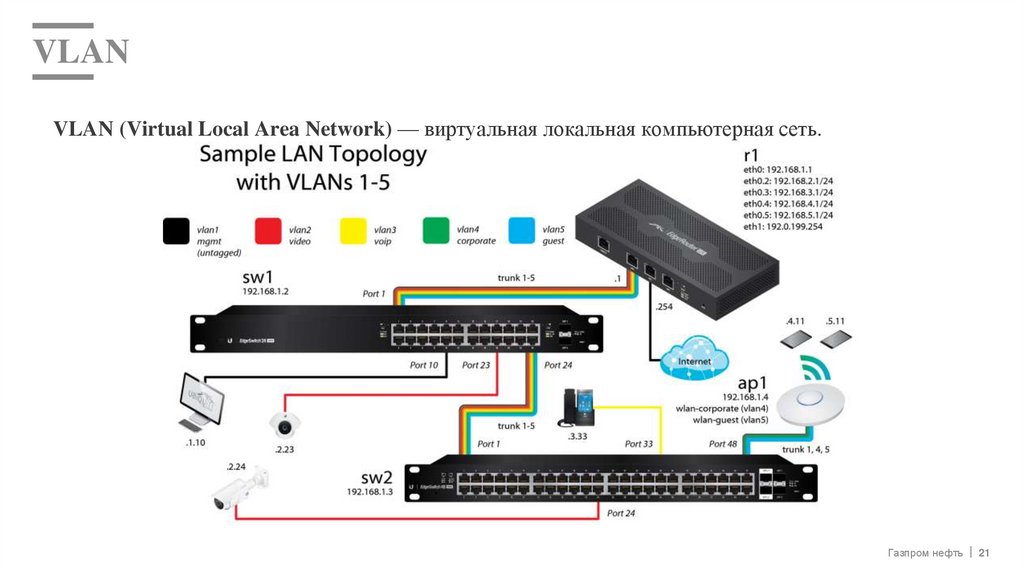

21. VLAN

VLAN (Virtual Local Area Network) — виртуальная локальная компьютерная сеть.Газпром нефть

21

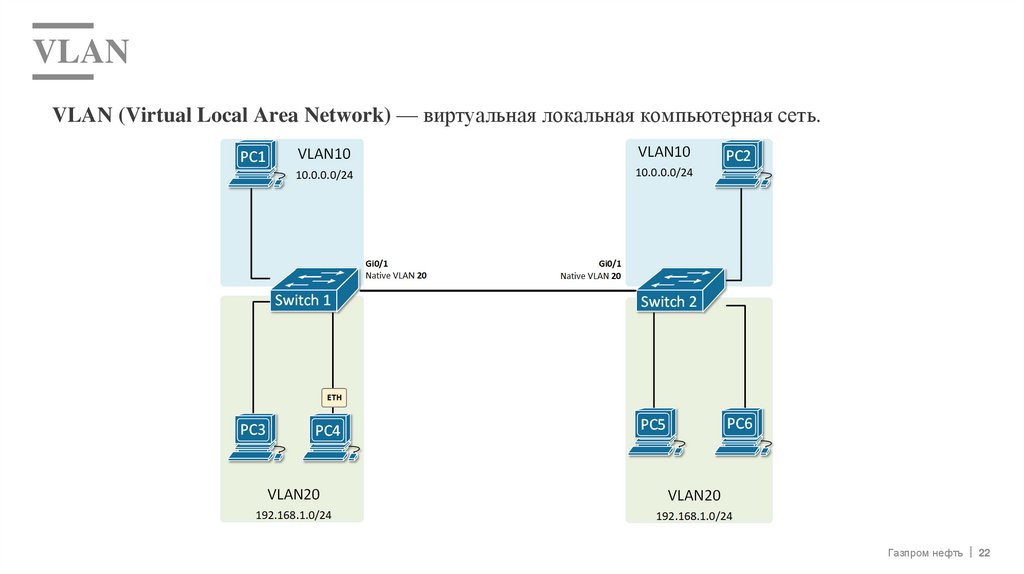

22. VLAN

VLAN (Virtual Local Area Network) — виртуальная локальная компьютерная сеть.Газпром нефть

22

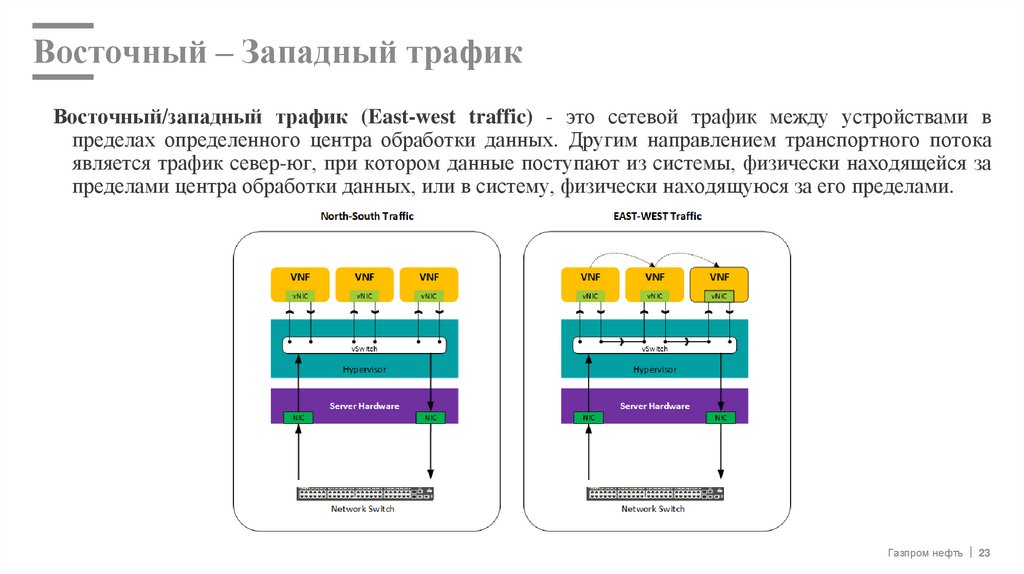

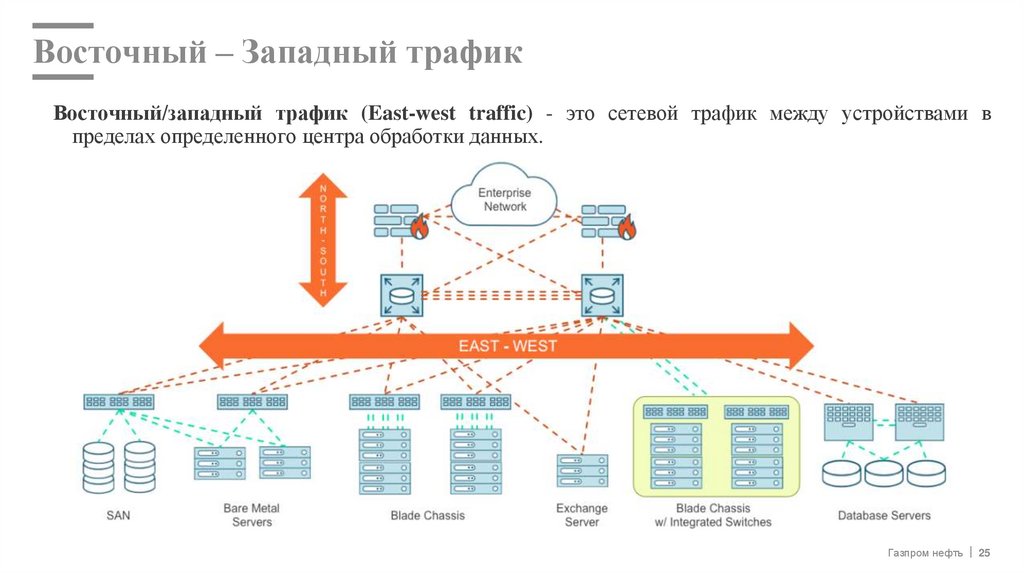

23. Восточный – Западный трафик

Восточный/западный трафик (East-west traffic) - это сетевой трафик между устройствами впределах определенного центра обработки данных. Другим направлением транспортного потока

является трафик север-юг, при котором данные поступают из системы, физически находящейся за

пределами центра обработки данных, или в систему, физически находящуюся за его пределами.

Газпром нефть

23

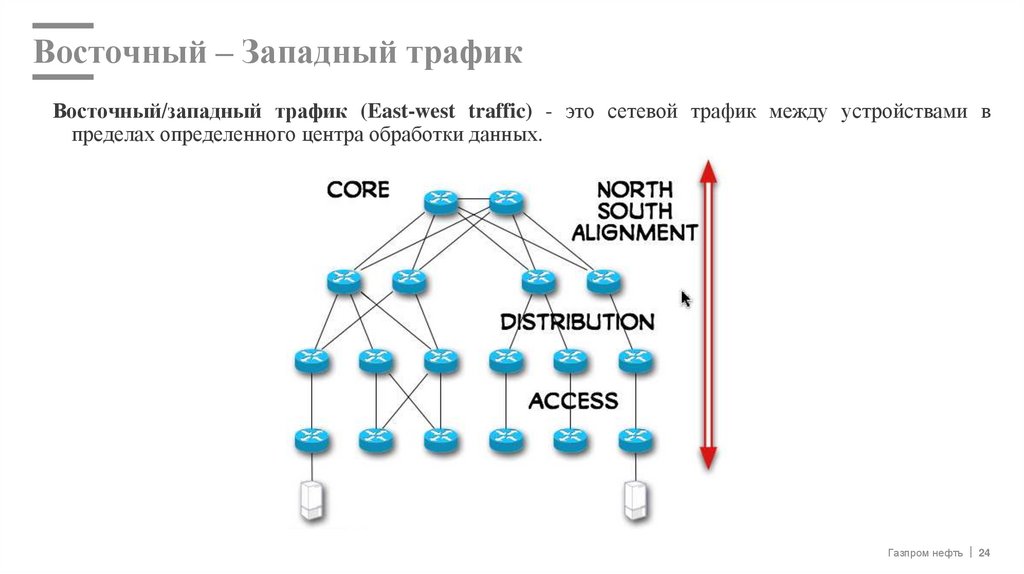

24. Восточный – Западный трафик

Восточный/западный трафик (East-west traffic) - это сетевой трафик между устройствами впределах определенного центра обработки данных.

Газпром нефть

24

25. Восточный – Западный трафик

Восточный/западный трафик (East-west traffic) - это сетевой трафик между устройствами впределах определенного центра обработки данных.

Газпром нефть

25

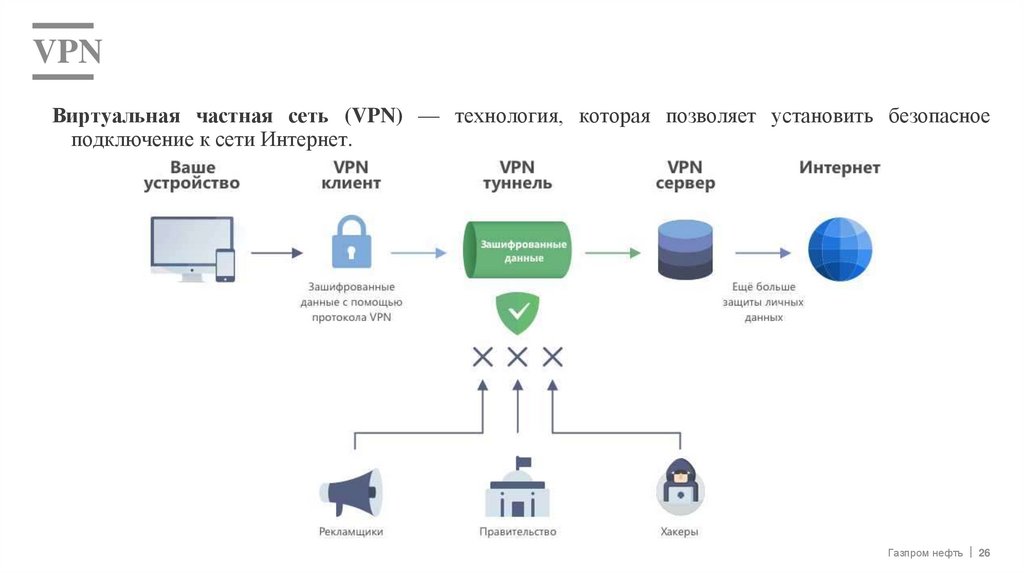

26. VPN

Виртуальная частная сеть (VPN) — технология, которая позволяет установить безопасноеподключение к сети Интернет.

Газпром нефть

26

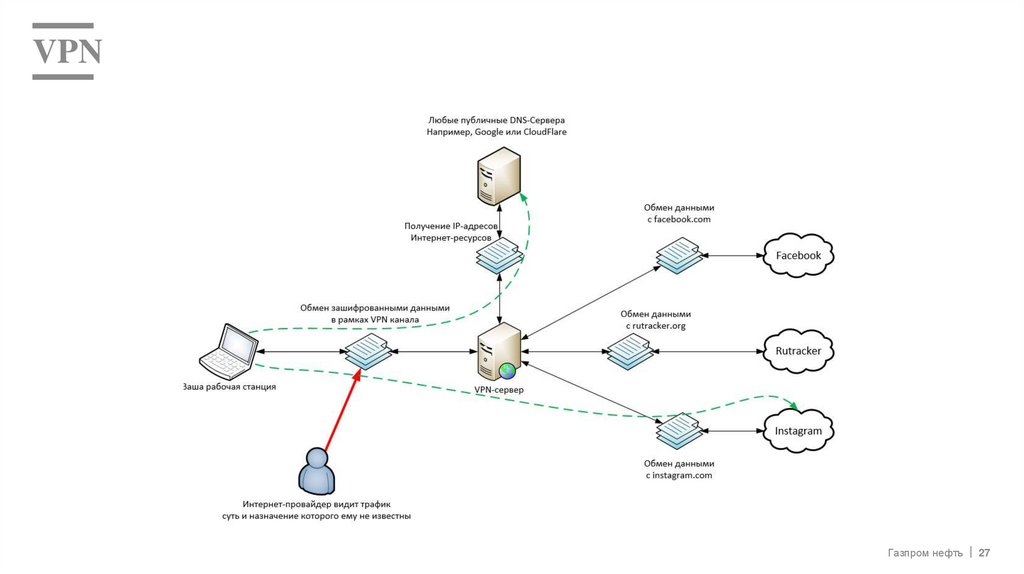

27. VPN

Газпром нефть27

28. Вирусы и антивирусы

Вредоносная программа – это любое программное обеспечение, предназначенное для получениянесанкционированного доступа к информации, которая хранится на компьютере, с целью

причинения вреда владельцу компьютера.

Антивирус (средство антивирусной защиты, средство обнаружения вредоносных программ) —

это

специализированная программа для обнаружения компьютерных вирусов, а также

нежелательных (считающихся вредоносными) программ и восстановления заражённых

(модифицированных) такими программами файлов и профилактики — предотвращения заражения

(модификации) файлов или операционной системы вредоносным кодом.

Газпром нефть

28

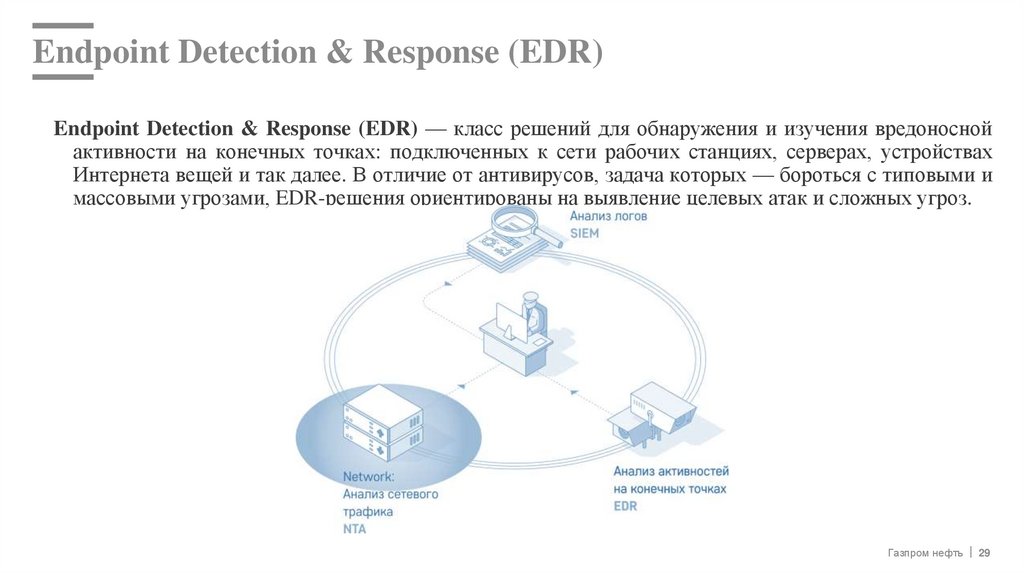

29. Endpoint Detection & Response (EDR)

Endpoint Detection & Response (EDR)Endpoint Detection & Response (EDR) — класс решений для обнаружения и изучения вредоносной

активности на конечных точках: подключенных к сети рабочих станциях, серверах, устройствах

Интернета вещей и так далее. В отличие от антивирусов, задача которых — бороться с типовыми и

массовыми угрозами, EDR-решения ориентированы на выявление целевых атак и сложных угроз.

Газпром нефть

29

30. ПРЕДОТВРАЩЕНИЕ УТЕЧЕК ИНФОРМАЦИИ (DLP)

DLP-система (Data Leak Prevention) — специализированноепредназначенное для защиты компании от утечек информации.

программное

обеспечение,

Газпром нефть

30

31. Брандмауэр нового поколения (NGFW)

NGFW (Next Generation Firewall, межсетевой экран нового поколения) — межсетевой экран дляглубокой фильтрации трафика, интегрированный с IDS (Intrusion Detection System, система

обнаружения вторжений) или IPS (Intrusion Prevention System, система предотвращения вторжений)

и обладающий возможностью контролировать и блокировать трафик на уровне приложений.

Газпром нефть

31

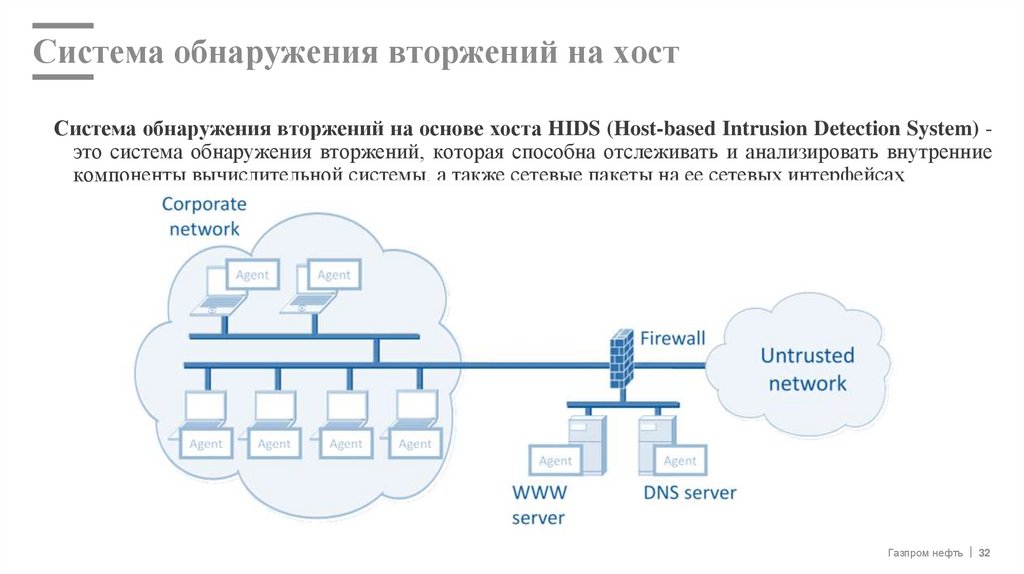

32. Система обнаружения вторжений на хост

Система обнаружения вторжений на основе хоста HIDS (Host-based Intrusion Detection System) это система обнаружения вторжений, которая способна отслеживать и анализировать внутренниекомпоненты вычислительной системы, а также сетевые пакеты на ее сетевых интерфейсах

Газпром нефть

32

33. Система предотвращения вторжений на хост

Система предотвращения вторжений на базе хоста (HIPS) - это HIDS с дополнительнымикомпонентами, позволяющими ей автоматически реагировать на состояние угрозы. Ответ может

быть таким же простым, как удаление пакета, вплоть до разрыва соединения. HIPS обладает всеми

характеристиками базовых HIDS, с дополнительным преимуществом в виде возможности

выполнять предопределенные действия в ответ на угрозу.

Хост-система предотвращения вторжений HIPS (Host Intrusion Prevention System) состоит из

брандмауэра на базе хоста и блокировки на уровне приложений, объединенных в одном продукте.

Газпром нефть

33

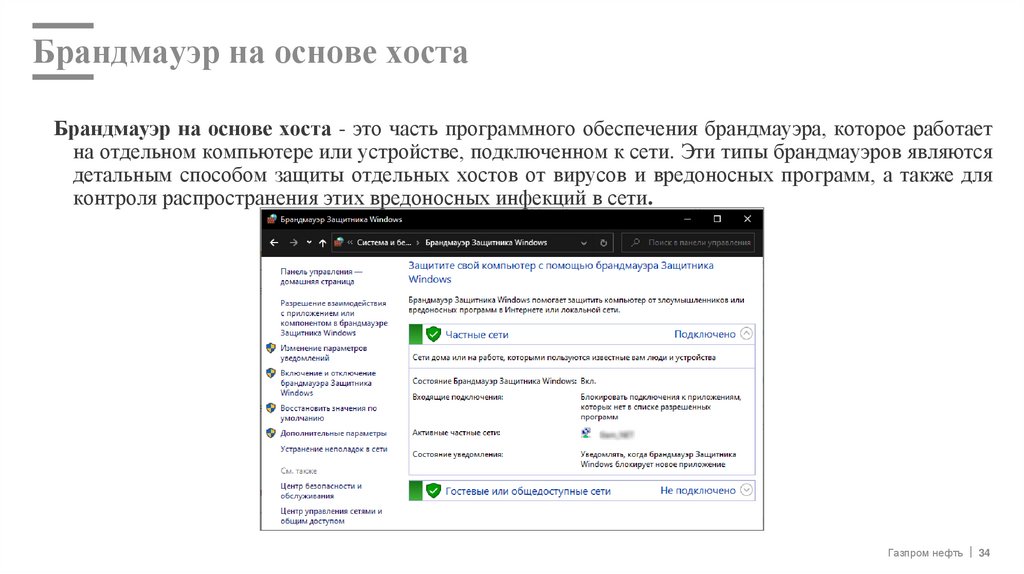

34. Брандмауэр на основе хоста

Брандмауэр на основе хоста - это часть программного обеспечения брандмауэра, которое работаетна отдельном компьютере или устройстве, подключенном к сети. Эти типы брандмауэров являются

детальным способом защиты отдельных хостов от вирусов и вредоносных программ, а также для

контроля распространения этих вредоносных инфекций в сети.

Газпром нефть

34

Интернет

Интернет