Похожие презентации:

ИБ КСБ-Софт_v2

1.

Что такое безопаснаяинфраструктура?

Светлов Алексей Николаевич

Руководитель отдела ИБ ООО «КСБ-СОФТ»

2.

Безопасная инфраструктураЭто система организационных, технических и программных мер, обеспечивающих защиту

критически важных объектов (ИТ-систем, коммуникаций, зданий) от угроз (кибератак,

физических повреждений, стихийных бедствий).

Для чего строится?

• Защита данных – предотвращение утечек, взломов.

• Непрерывность работы – минимизация простоев из-за атак или аварий.

• Соответствие законам – выполнение требований регуляторов.

• Репутация – доверие клиентов и партнеров.

2

3.

3Как построить

безопасную ИТ

инфраструктуру?

4.

Физическая охрана объектаЗащита серверных помещений и другой технической

инфраструктуры - первый этап обеспечения безопасности.

Меры:

• контроль доступа,

• видеоконтроль,

• противопожарные системы,

• автономные источники электропитания.

Эти средства направлены на физическую охрану самого

оборудования и его защиту от случайных повреждений или

умышленного вмешательства извне.

4

5.

Аппаратные и программныесредства защиты

Межсетевые экраны, шлюзы виртуальной частной

сети (VPN) и другие защитные механизмы фильтруют

трафик и ограничивают доступ посторонних лиц к

внутренним ресурсам организации.

У программных продуктов аналогичные функции. Они

дополняют физические барьеры защитой данных в

приложениях и операционных системах.

Важно! Аппаратные и программные средства требуют

регулярного обновления и настройки, так как новые

уязвимости появляются практически ежедневно,

создавая дополнительные риски для компаний.

5

6.

Средства шифрованияИспользование криптографических методов значительно

усиливает защиту данных. Если злоумышленники получат

доступ к данным, они не смогут их прочитать, потому что

информация надёжно зашифрована. Чтобы расшифровать

данные, нужен специальный ключ.

Применяется шифрование не только для статичных

файлов, но и для пакетов данных, которые передаются по

каналам связи.

Наиболее распространенные стандарты шифрования

включают AES, RSA, TLS и SSL.

6

7.

Политика управления доступомПринцип минимальных привилегий (least privilege

principle) диктует необходимость каждому пользователю

давать доступ только к той информации и функциям,

которые действительно необходимы для работы.

Эта политика эффективно сокращает вероятность

злоупотребления или ошибок, ведущих к серьезным

инцидентам.

Важно! Помимо разграничения прав важно

контролировать активность пользователей и

анализировать их поведение, оперативно реагируя на

аномалии.

7

8.

Мониторинг и анализ событийСовременные системы мониторинга (SIEM – Security

Information and Event Management) объединяют данные из

множества источников, позволяя специалистам быстро

обнаружить потенциальные угрозы и предугадать

проблемы до наступления инцидента. Для эффективного

мониторинга важны регулярные отчёты и оценка

состояния информационной среды.

Реагирование на инциденты безопасности

осуществляется через заранее разработанные планы

действий, которые помогают свести ущерб к минимуму и

восстановить нормальную работу системы.

8

9.

Создание резервных копий иаварийное восстановление

Создание и хранение резервных копий

гарантирует, что важные данные останутся

сохранёнными даже при катастрофическом

событии. Частота резервного копирования

зависит от объёма обрабатываемой

информации и важности конкретного ресурса.

Копии хранятся отдельно от основной базы

данных, чтобы избежать риска одновременной

потери всей информации.

Процесс восстановления данных и рабочих

процессов подробно прописывается в

специальных процедурах. Это ускоряет

реакцию на непредвиденные обстоятельства.

9

10.

Повышение квалификации сотрудниковСотрудники часто становятся причиной

серьезных инцидентов безопасности.

Недостаточная информированность или

невнимательность приводят к ошибкам,

которые используют злоумышленники.

Регулярные тренинги, семинары и инструкции

повышают осведомлённость работников о

мерах безопасности и правилах поведения в

условиях реальной опасности.

10

11.

Обеспечение информационнойбезопасности

Это задача первостепенной важности для любой

современной организации. Без должного внимания к

вопросам безопасности компании сталкиваются с

огромными рисками, которые могут привести к финансовым

убыткам, потере деловой репутации и юридическим

последствиям.

Важно понимать, что никакая технология сама по себе не

способна гарантировать полную безопасность, именно

поэтому решающую роль здесь играют:

грамотные управленческие решения,

постоянное совершенствование существующих подходов,

правильная организация процесса взаимодействия

сотрудников с информационной системой.

11

12.

Так что же это безопасная инфра?1. Это защищённая от угроз система сетей,

серверов и данных.

2. Это любая компьютерная сеть без паролей.

3. Это только антивирусное программное

обеспечение.

4. Это инфраструктура, которая никогда не

обновляется.

5. Это облачные сервисы без шифрования.

6. Это система, которая не требует контроля

доступа.

7. Это устаревшее оборудование без защиты.

8. Это только физическая безопасность здания.

9. то инфраструктура без резервного копирования.

10. Это исключительно работа сотрудников без

технологий.

12

13.

Лабораторная №1Работа с инструментов Nmap

1. Внешнее сканирование Nmap домена ksbsoft.ru. Что удалось найти?

2. Чем опасен Nmap?

Результаты выслать в Word с вложенными

скриншотами на почту:

Svetlov.an@ksb-soft.ru

13

14.

Лабораторная №2Kali – Greenbone OpenVAS (GVM)

1. Внешнее сканирование 89.151.184.213, что

удалось найти? Что есть опасного?

2. Описать 2 события и чем они опасны.

Приложить отчет со всеми результатами в PDF,

описать 2 события в Word с вложенными

скриншотами на почту:

Svetlov.an@ksb-soft.ru

14

15.

Лабораторная №3Cisco Packet Tracer

1. Как решить данную схему? (Описание на

портале)

2. Для чего нужно понимать сети специалисту

ИБ, написать своими словами.

https://nc.ksb-soft.ru/s/Zko4qkGQHXSeM7S

Результаты прислать в виде конечного pkt

файла и ответы на вопросы в документе Word :

Svetlov.an@ksb-soft.ru

15

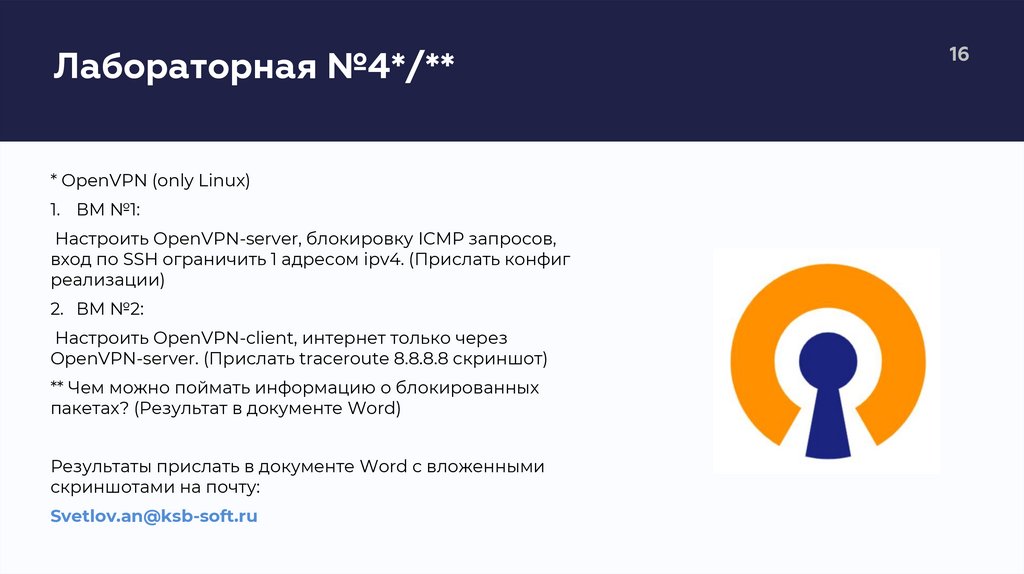

16.

Лабораторная №4*/*** OpenVPN (only Linux)

1. ВМ №1:

Настроить OpenVPN-server, блокировку ICMP запросов,

вход по SSH ограничить 1 адресом ipv4. (Прислать конфиг

реализации)

2. ВМ №2:

Настроить OpenVPN-client, интернет только через

OpenVPN-server. (Прислать traceroute 8.8.8.8 скриншот)

** Чем можно поймать информацию о блокированных

пакетах? (Результат в документе Word)

Результаты прислать в документе Word с вложенными

скриншотами на почту:

Svetlov.an@ksb-soft.ru

16

17.

ИБ это интересно!1) Учитесь ИБ

2) Погружайтесь…

3) Приходите к нам работать!

Сайт компании

КСБ-СОФТ

8 800 3333-872

Телеграм-канал

«Мнение Интегратора»

+7 (8352) 322-322

Подкаст

«SOCRAT за стеклом»

info@ksb-soft.ru