Похожие презентации:

Основные операции, используемые в современных алгоритмах шифрования

1.

Криптографическиеметоды защиты

информации

Модуль 2 – Основные операции,

используемые в современных

алгоритмах шифрования

2.

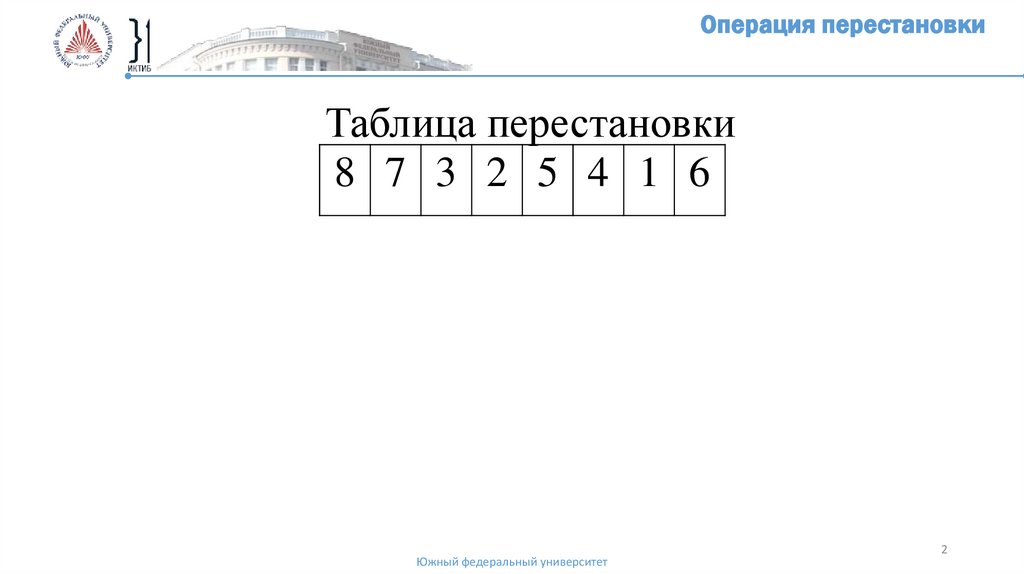

Операция перестановкиТаблица перестановки

8 7 3 2 5 4 1 6

Южный федеральный университет

2

3.

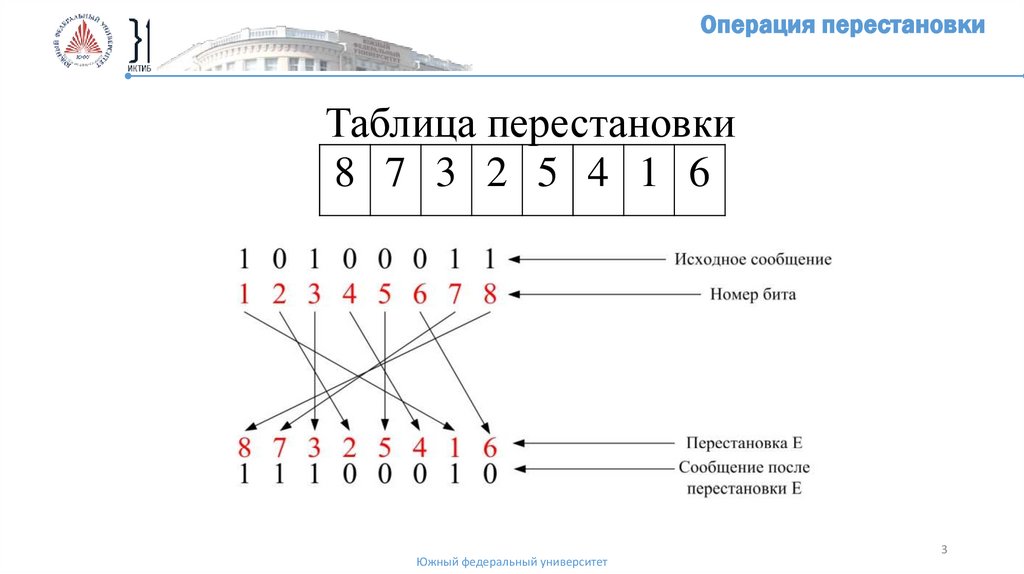

Операция перестановкиТаблица перестановки

8 7 3 2 5 4 1 6

Южный федеральный университет

3

4.

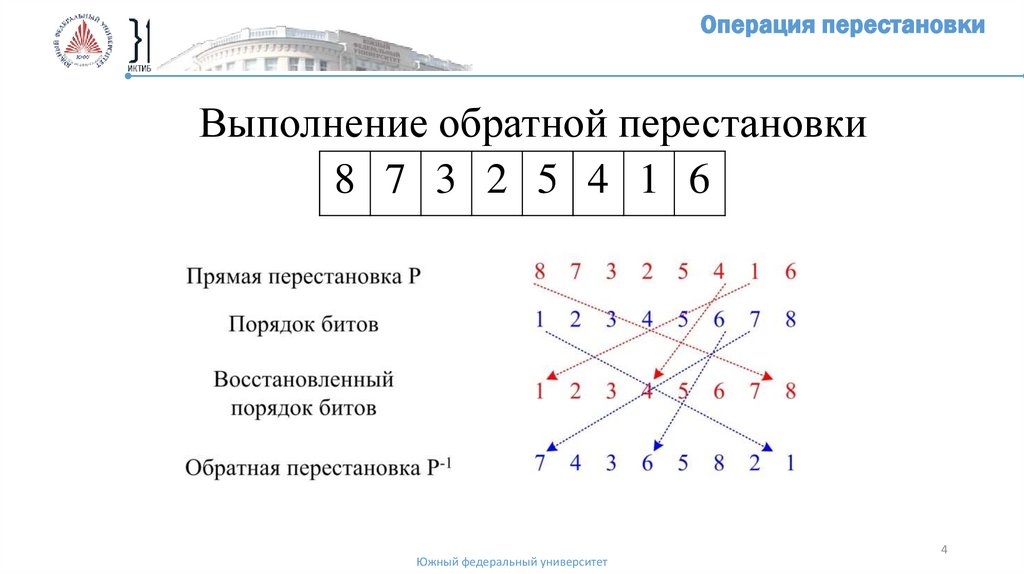

Операция перестановкиВыполнение обратной перестановки

8 7 3 2 5 4 1 6

Южный федеральный университет

4

5.

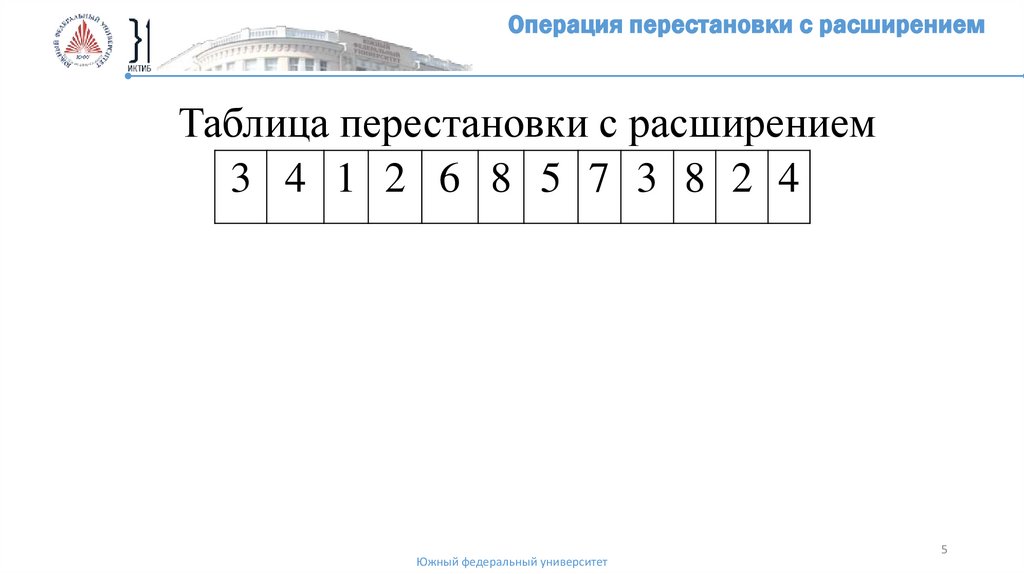

Операция перестановки с расширениемТаблица перестановки с расширением

3 4 1 2 6 8 5 7 3 8 2 4

Южный федеральный университет

5

6.

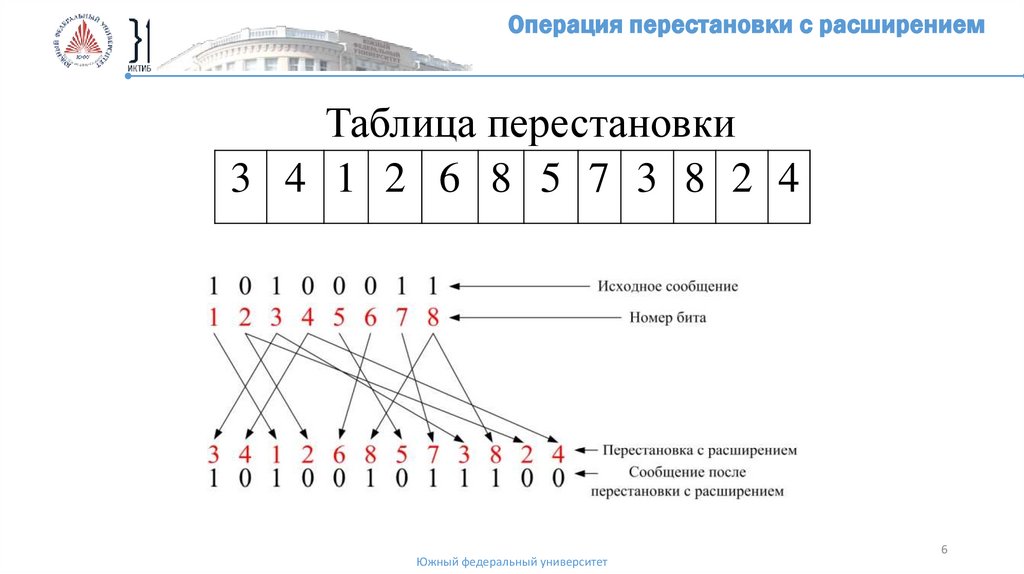

Операция перестановки с расширениемТаблица перестановки

3 4 1 2 6 8 5 7 3 8 2 4

Южный федеральный университет

6

7.

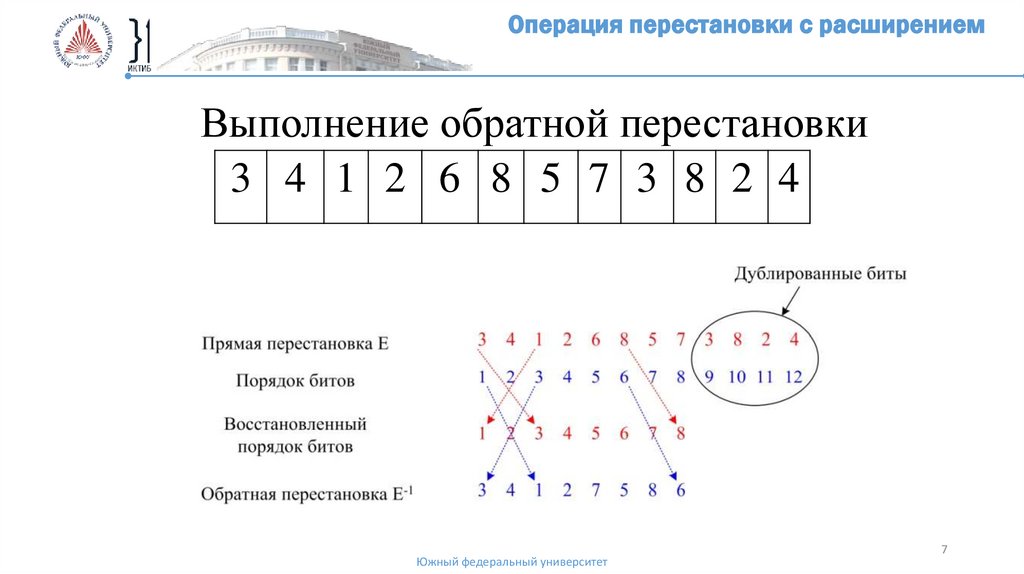

Операция перестановки с расширениемВыполнение обратной перестановки

3 4 1 2 6 8 5 7 3 8 2 4

Южный федеральный университет

7

8.

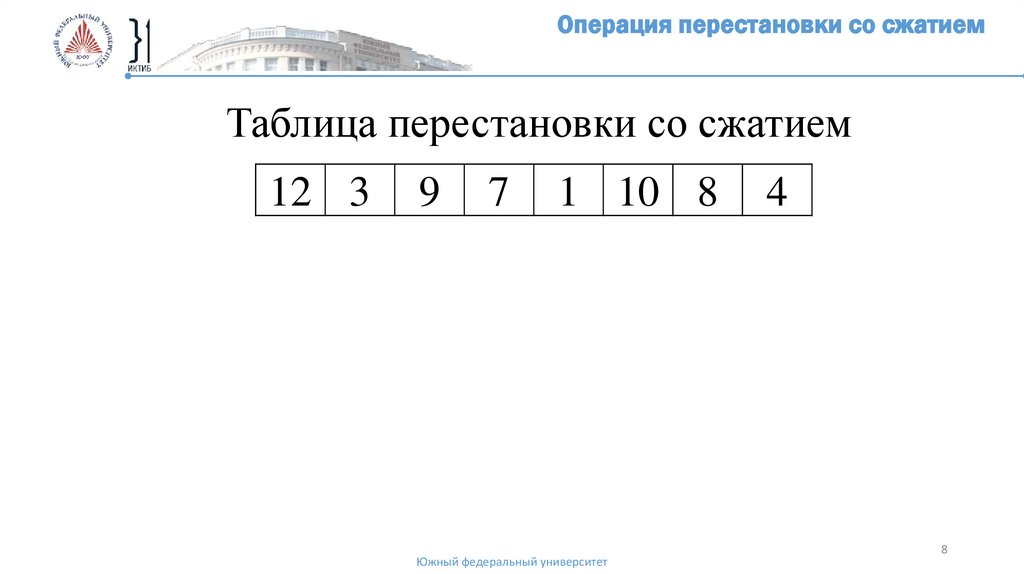

Операция перестановки со сжатиемТаблица перестановки со сжатием

12 3

9

7

1 10 8

Южный федеральный университет

4

8

9.

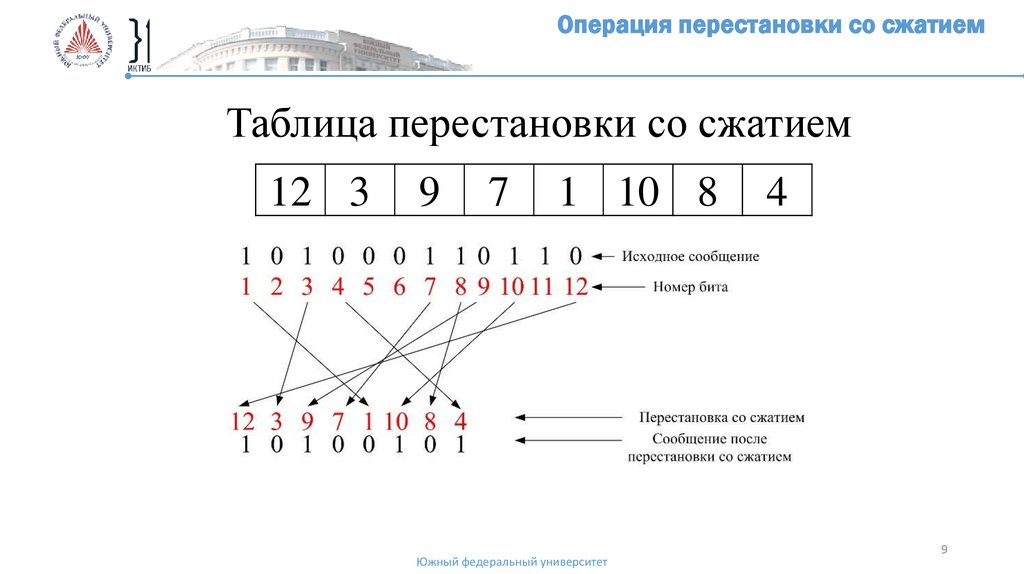

Операция перестановки со сжатиемТаблица перестановки со сжатием

12 3

9

7

1 10 8

Южный федеральный университет

4

9

10.

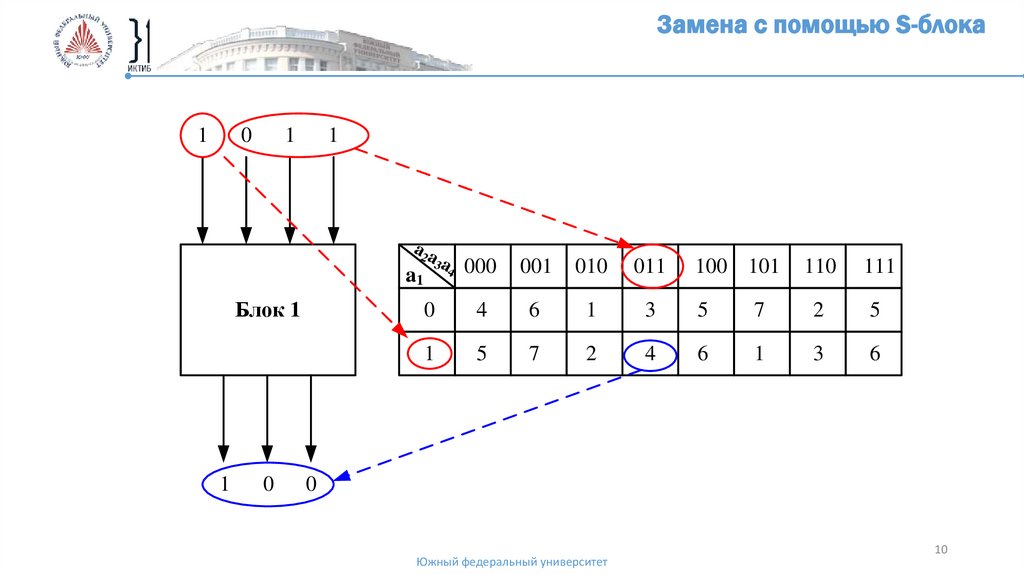

Замена с помощью S-блока1

0

1

1

a2 a

a1

Блок 1

1

0

3a

4

000

001

010

011

100 101

110

111

0

4

6

1

3

5

7

2

5

1

5

7

2

4

6

1

3

6

0

Южный федеральный университет

10

11.

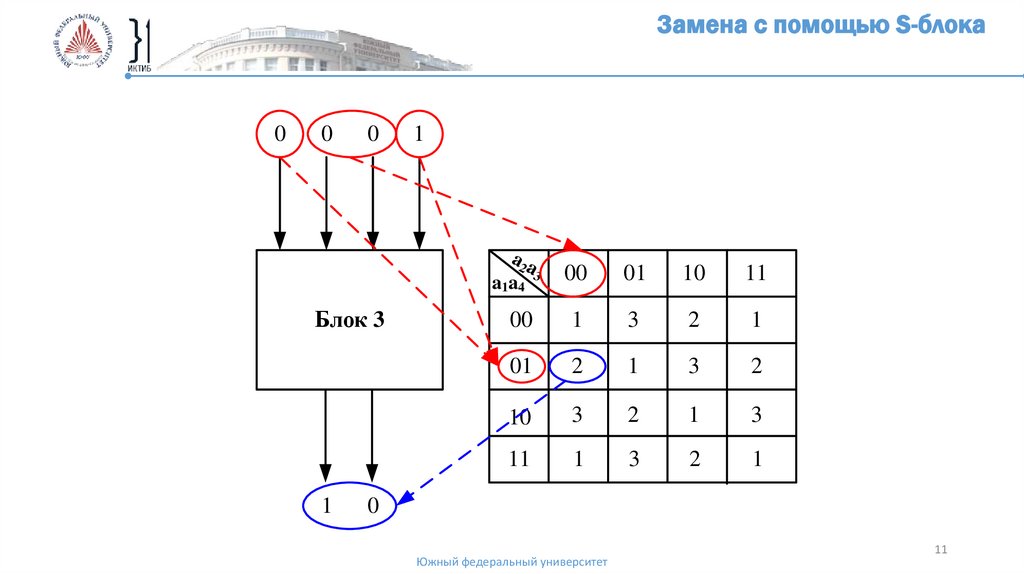

Замена с помощью S-блока0

0

0

Блок 3

1

1

a2 a

3

a1a4

00

01

10

11

00

1

3

2

1

01

2

1

3

2

10

3

2

1

3

11

1

3

2

1

0

Южный федеральный университет

11

12.

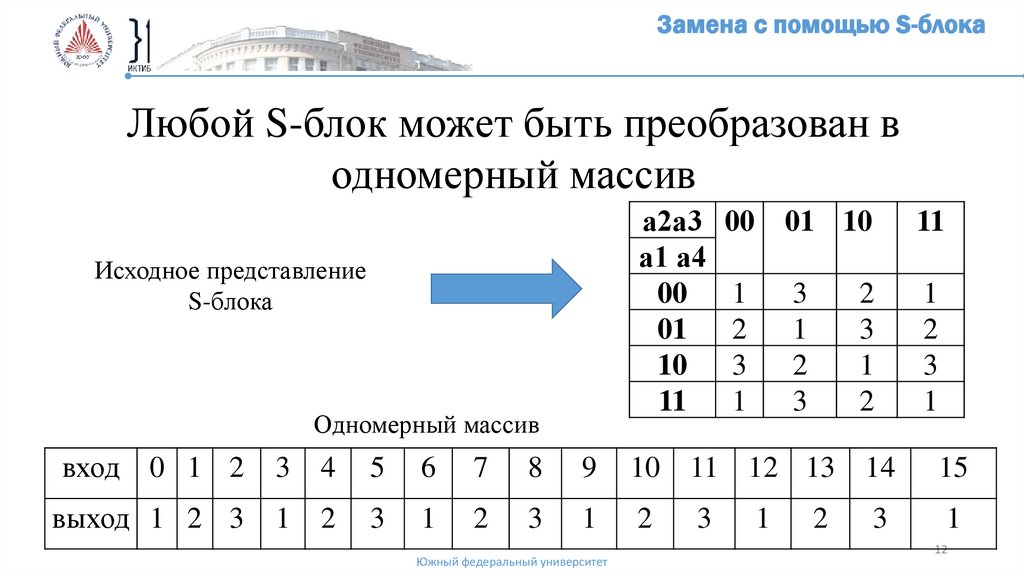

Замена с помощью S-блокаЛюбой S-блок может быть преобразован в

одномерный массив

а2а3 00

а1 а4

00 1

01 2

10 3

11

1

Исходное представление

S-блока

Одномерный массив

вход

01 10

11

3

1

2

3

1

2

3

1

2

3

1

2

0 1 2

3

4

5

6

7

8

9

10 11 12 13 14

15

выход 1 2 3

1

2

3

1

2

3

1

2

1

Южный федеральный университет

3

1

2

3

12

13.

Южный федеральный университет,Ростов-на-Дону, 2019

sfedu.ru

Информатика

Информатика