Похожие презентации:

Casser les cycles d'attaque par Markov

1.

Casser les cycles d'attaquepar Markov

kimi AI

2025/08/05

2.

CONTENTS01

Problème & objectifs

04

Optimisation &

défense

02

Modélisation Markov

05

Résultats

expérimentaux

03

Détection d’anomalies

06

Limites & perspectives

3.

01Problème & objectifs

4.

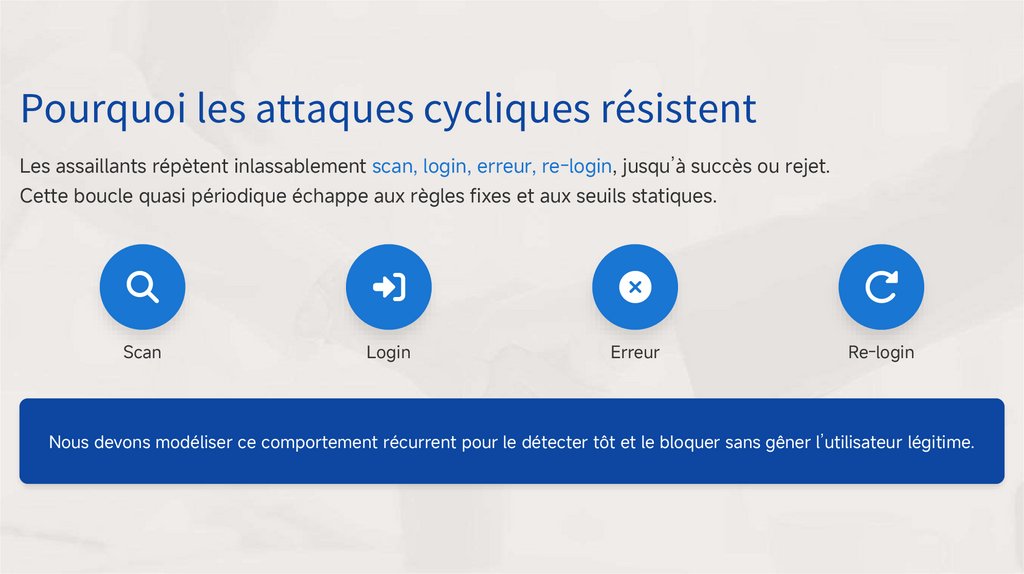

Pourquoi les attaques cycliques résistentLes assaillants répètent inlassablement scan, login, erreur, re-login, jusqu’à succès ou rejet.

Cette boucle quasi périodique échappe aux règles fixes et aux seuils statiques.

Scan

Login

Erreur

Re-login

Nous devons modéliser ce comportement récurrent pour le détecter tôt et le bloquer sans gêner l’utilisateur légitime.

5.

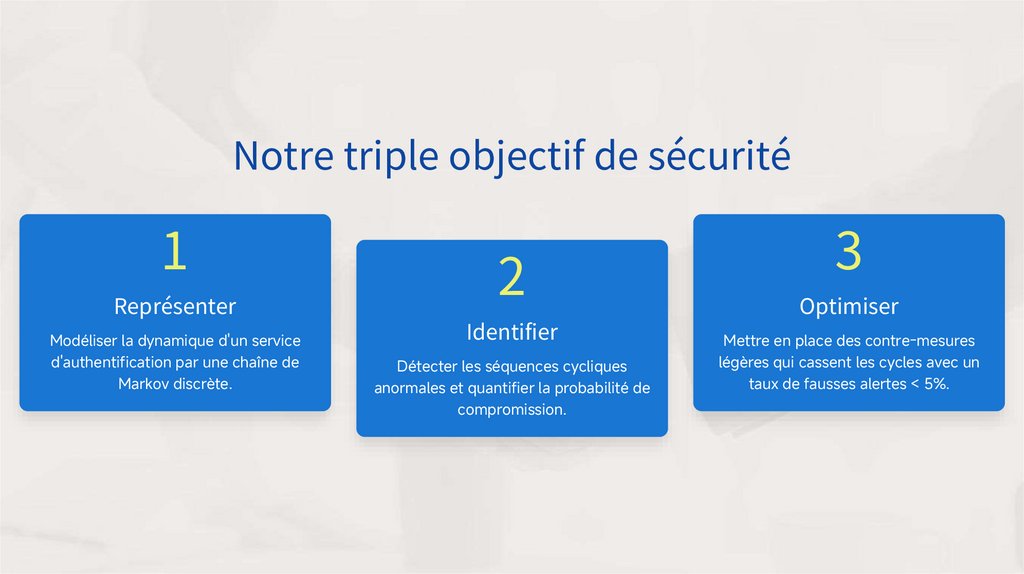

Notre triple objectif de sécurité1

Représenter

Modéliser la dynamique d'un service

d'authentification par une chaîne de

Markov discrète.

2

Identifier

Détecter les séquences cycliques

anormales et quantifier la probabilité de

compromission.

3

Optimiser

Mettre en place des contre-mesures

légères qui cassent les cycles avec un

taux de fausses alertes < 5%.

6.

02Modélisation Markov

7.

Du journal brut à la chaîned'états

Chaque ligne de log est traduite en un symbole. Une

fenêtre glissante de Δt=1s produit une séquence observée,

réduisant la dimension tout en conservant la sémantique.

idle

loginOk

loginFail

pwdReset

logout

adminAccess

err500

8.

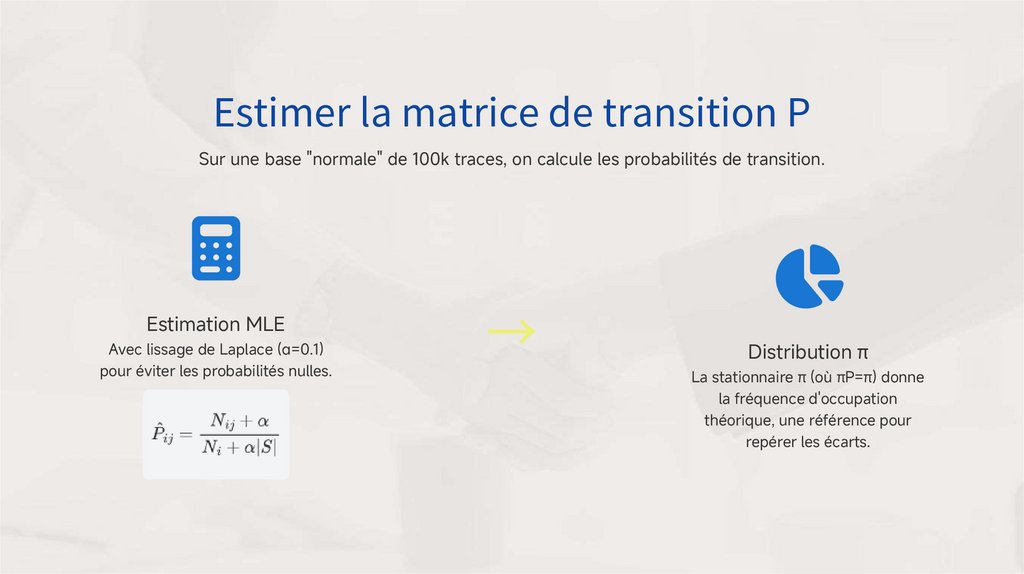

Estimer la matrice de transition PSur une base "normale" de 100k traces, on calcule les probabilités de transition.

Estimation MLE

Avec lissage de Laplace (α=0.1)

pour éviter les probabilités nulles.

→

Distribution π

La stationnaire π (où πP=π) donne

la fréquence d'occupation

théorique, une référence pour

repérer les écarts.

9.

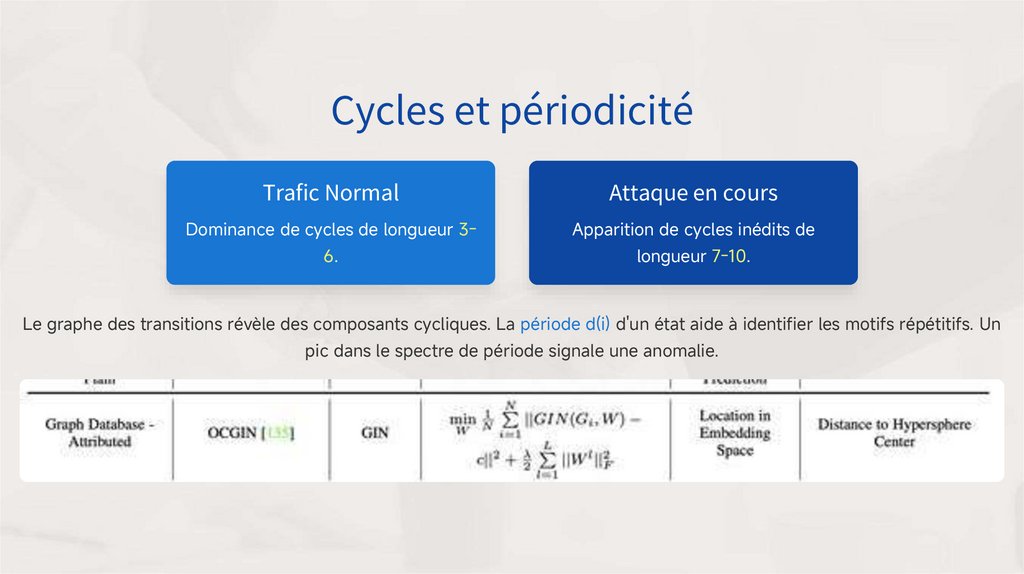

Cycles et périodicitéTrafic Normal

Attaque en cours

Dominance de cycles de longueur 3-

Apparition de cycles inédits de

6.

longueur 7-10.

Le graphe des transitions révèle des composants cycliques. La période d(i) d'un état aide à identifier les motifs répétitifs. Un

pic dans le spectre de période signale une anomalie.

10.

03Détection d’anomalies

11.

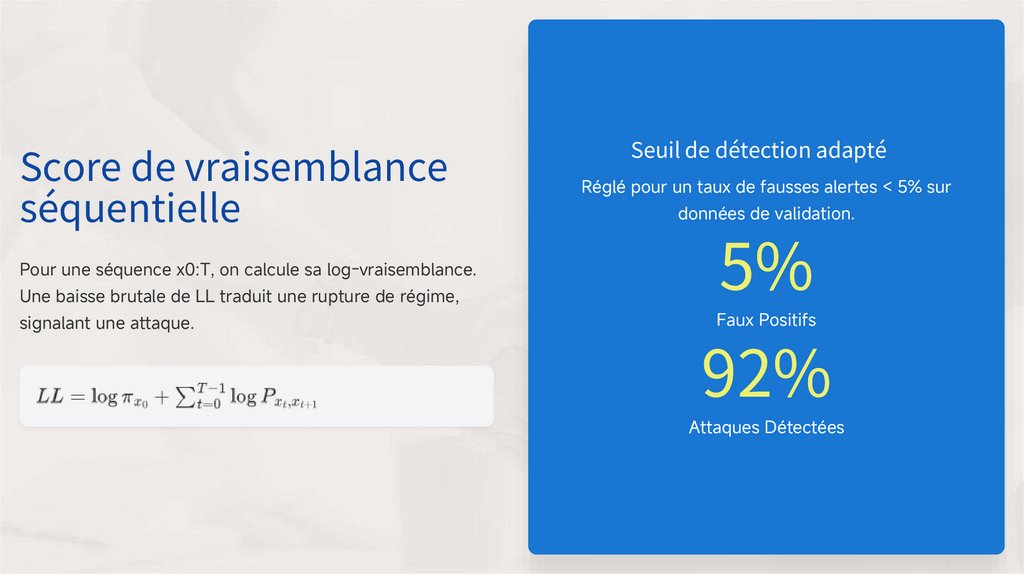

Score de vraisemblanceséquentielle

Seuil de détection adapté

Réglé pour un taux de fausses alertes < 5% sur

données de validation.

Une baisse brutale de LL traduit une rupture de régime,

5%

signalant une attaque.

Faux Positifs

Pour une séquence x0:T, on calcule sa log-vraisemblance.

92%

Attaques Détectées

12.

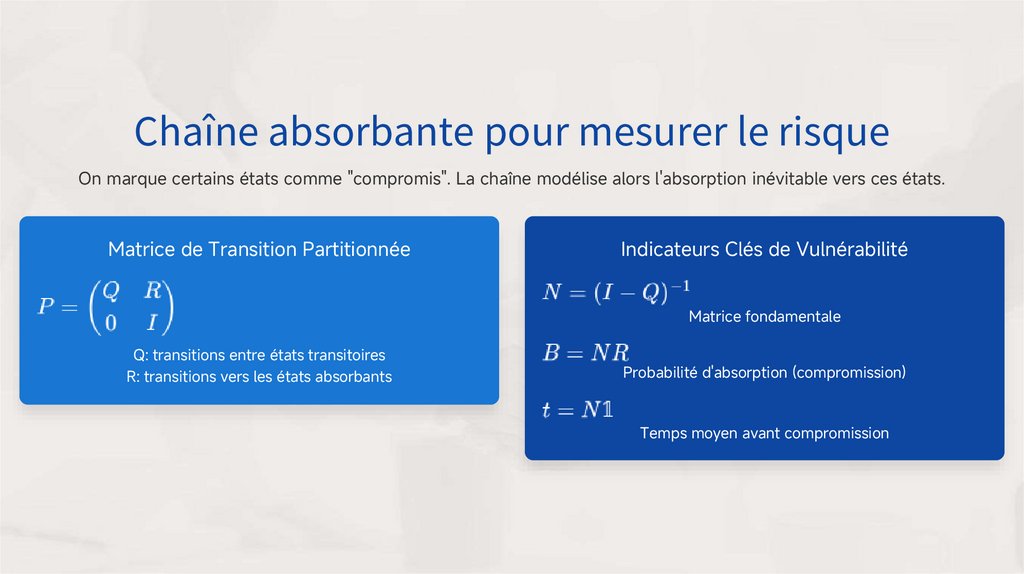

Chaîne absorbante pour mesurer le risqueOn marque certains états comme "compromis". La chaîne modélise alors l'absorption inévitable vers ces états.

Matrice de Transition Partitionnée

Indicateurs Clés de Vulnérabilité

Matrice fondamentale

Q: transitions entre états transitoires

R: transitions vers les états absorbants

Probabilité d'absorption (compromission)

Temps moyen avant compromission

13.

04Optimisation & défense

14.

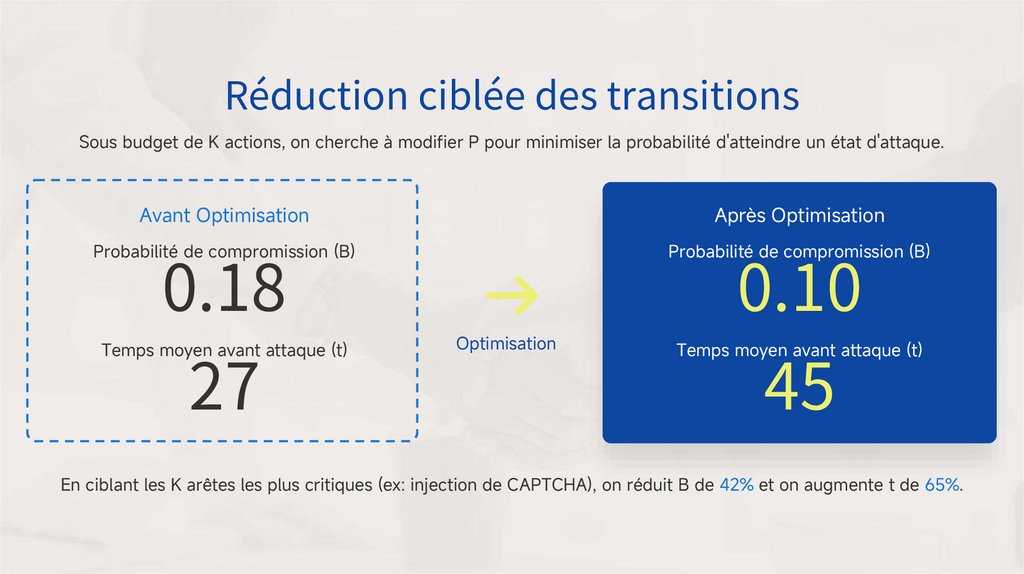

Réduction ciblée des transitionsSous budget de K actions, on cherche à modifier P pour minimiser la probabilité d'atteindre un état d'attaque.

Avant Optimisation

Après Optimisation

0.18

Probabilité de compromission (B)

0.10

Probabilité de compromission (B)

27

Temps moyen avant attaque (t)

Optimisation

45

Temps moyen avant attaque (t)

En ciblant les K arêtes les plus critiques (ex: injection de CAPTCHA), on réduit B de 42% et on augmente t de 65%.

15.

Politique MDPpour équilibre sécurité-usage

En élargissant le modèle en MDP, on définit des actions

(bloquer, friction, ignorer) avec des coûts. L'objectif est de

minimiser le coût total :

Coût_attaque + λ × Gêne_utilisateur

La politique optimale impose un délai croissant après

plusieurs échecs, limitant ainsi les plaintes tout en cassant

efficacement la boucle d'attaque.

16.

05Résultats expérimentaux

17.

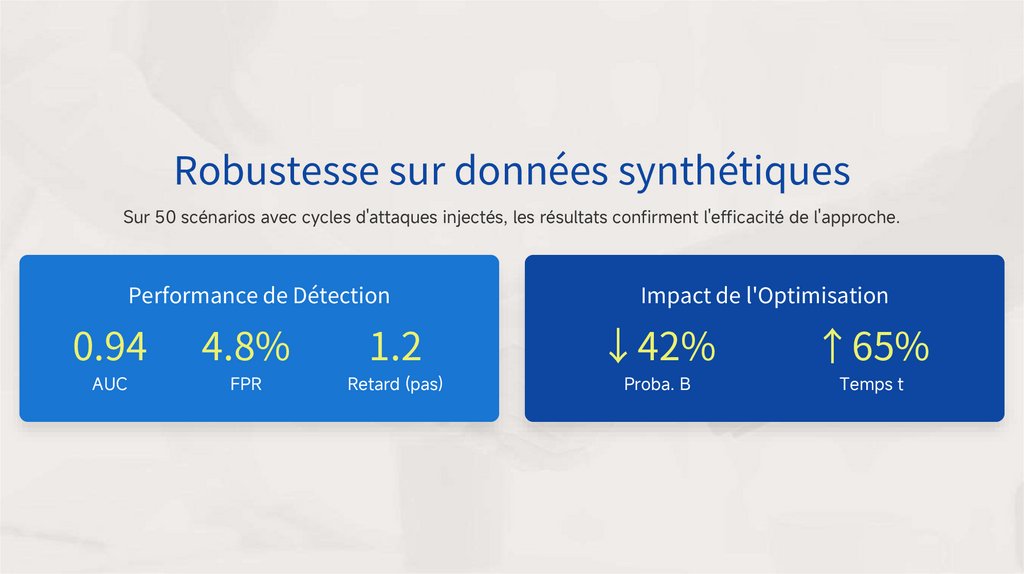

Robustesse sur données synthétiquesSur 50 scénarios avec cycles d'attaques injectés, les résultats confirment l'efficacité de l'approche.

Performance de Détection

Impact de l'Optimisation

0.94

4.8%

1.2

↓42%

↑65%

AUC

FPR

Retard (pas)

Proba. B

Temps t

18.

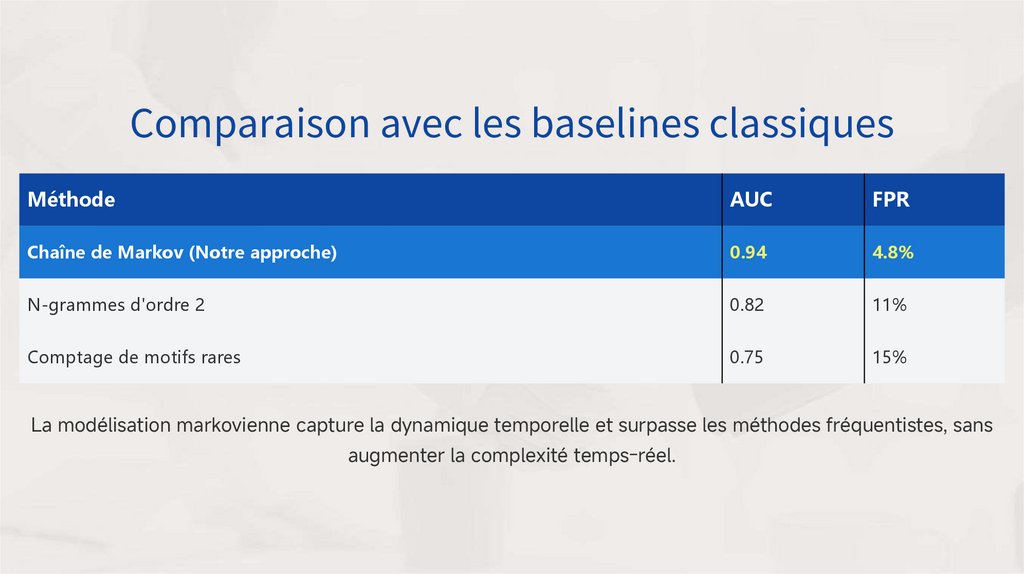

Comparaison avec les baselines classiquesMéthode

AUC

FPR

Chaîne de Markov (Notre approche)

0.94

4.8%

N-grammes d'ordre 2

0.82

11%

Comptage de motifs rares

0.75

15%

La modélisation markovienne capture la dynamique temporelle et surpasse les méthodes fréquentistes, sans

augmenter la complexité temps-réel.

19.

06Limites & perspectives

20.

Limites & ÉthiqueNon-stationnarité (Drift)

Le trafic évolue, biaisant P. Une refenêtre adaptative est

nécessaire.

Explosion d'états

Risque de matrice creuse. Une agrégation hiérarchique peut

être une solution.

Éthique & Confidentialité

Les traces doivent être anonymisées et la régulation doit

éviter tout blocage massif non fondé.

21.

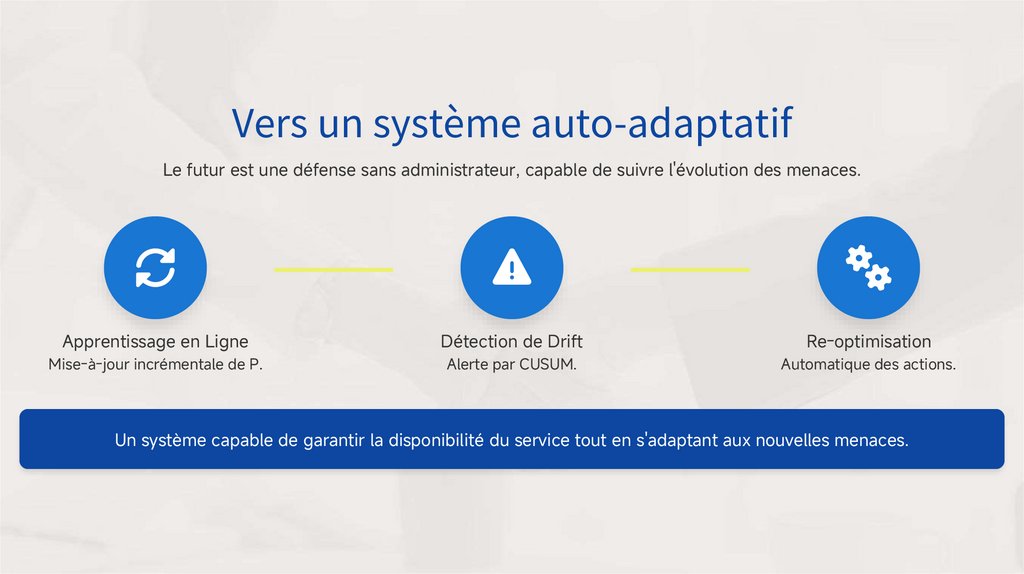

Vers un système auto-adaptatifLe futur est une défense sans administrateur, capable de suivre l'évolution des menaces.

Apprentissage en Ligne

Détection de Drift

Re-optimisation

Mise-à-jour incrémentale de P.

Alerte par CUSUM.

Automatique des actions.

Un système capable de garantir la disponibilité du service tout en s'adaptant aux nouvelles menaces.

22.

THANK YOUkimi AI

2025/08/05

Интернет

Интернет