Похожие презентации:

Лекция №8

1. Кибербезопасность

12.

Содержание лекции:- Угрозы безопасности информации и их классификация.

- Индустрия кибербезопасности.

- Кибербезопасность и управление Интернетом.

- Вредоносные программы.

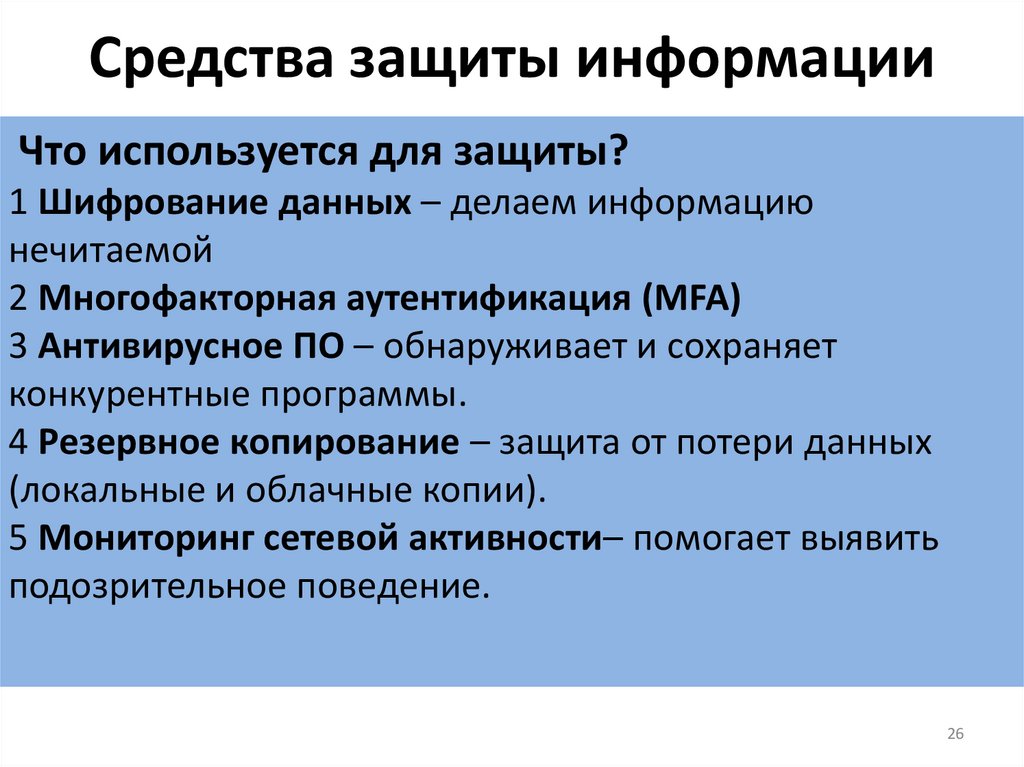

- Меры и средства защиты информации.

- Стандарты и спецификации в области информационной безопасности.

- Законодательные акты Республики Казахстан,

регулирующие правовые отношения в сфере информационной безопасности.

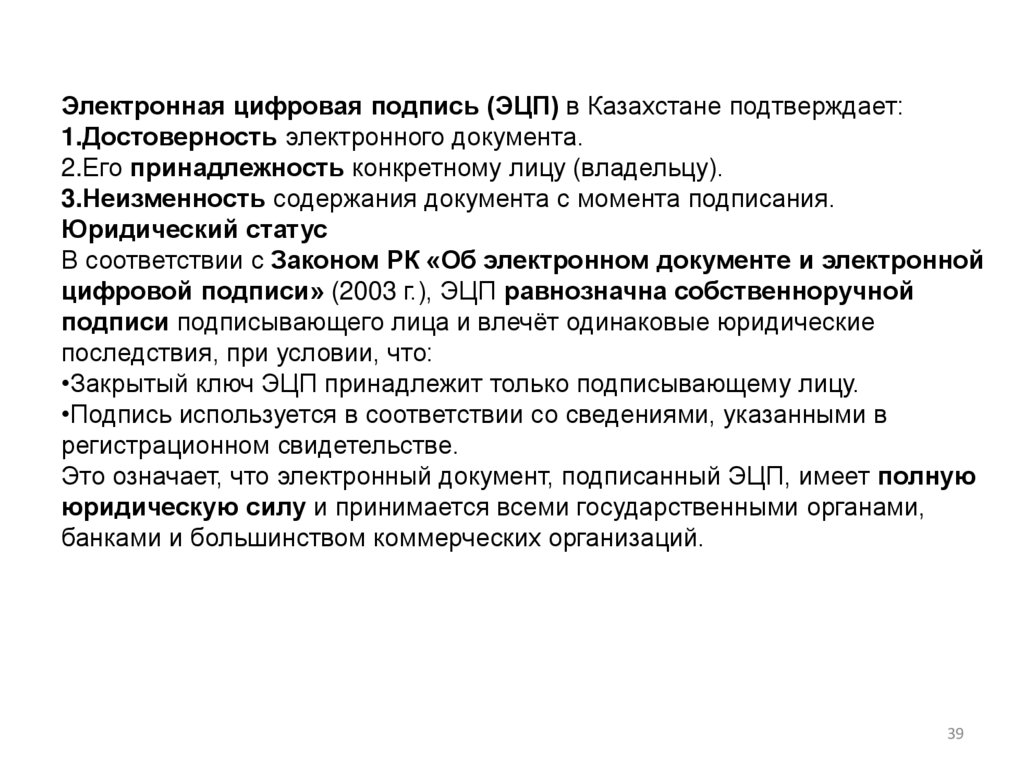

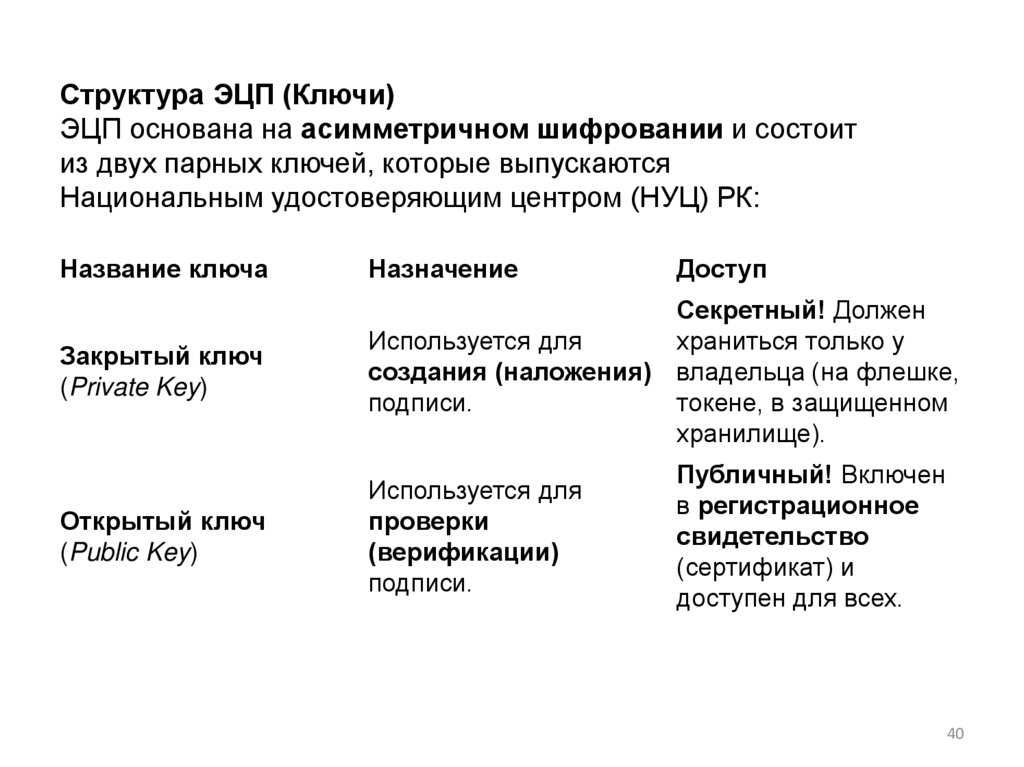

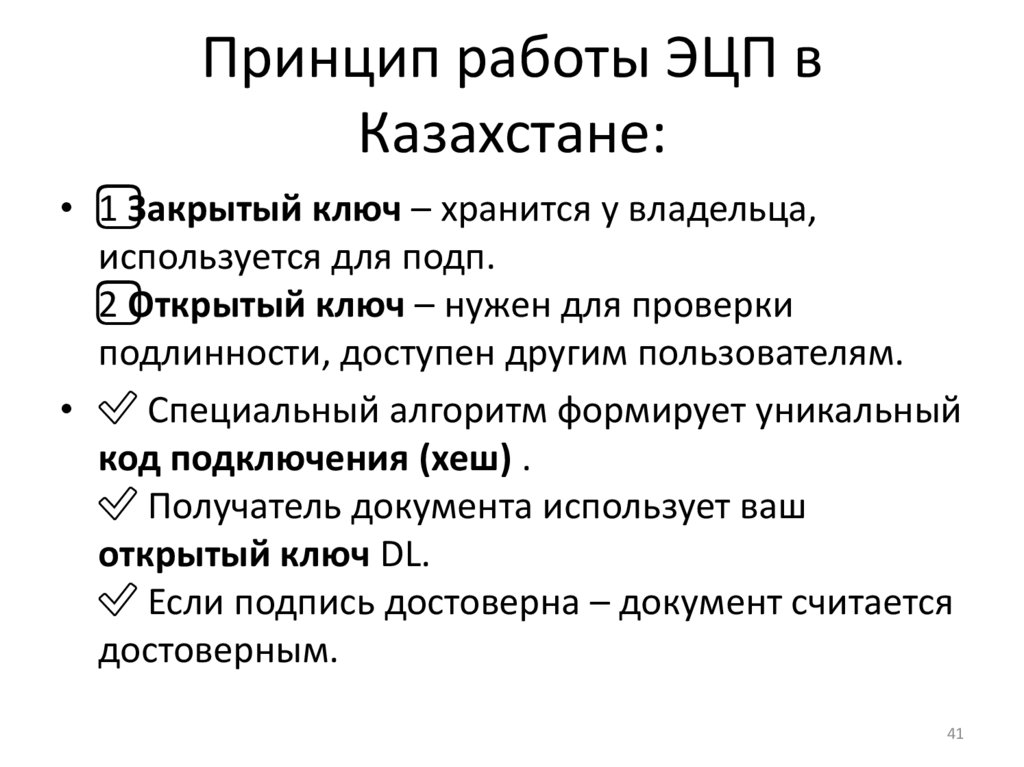

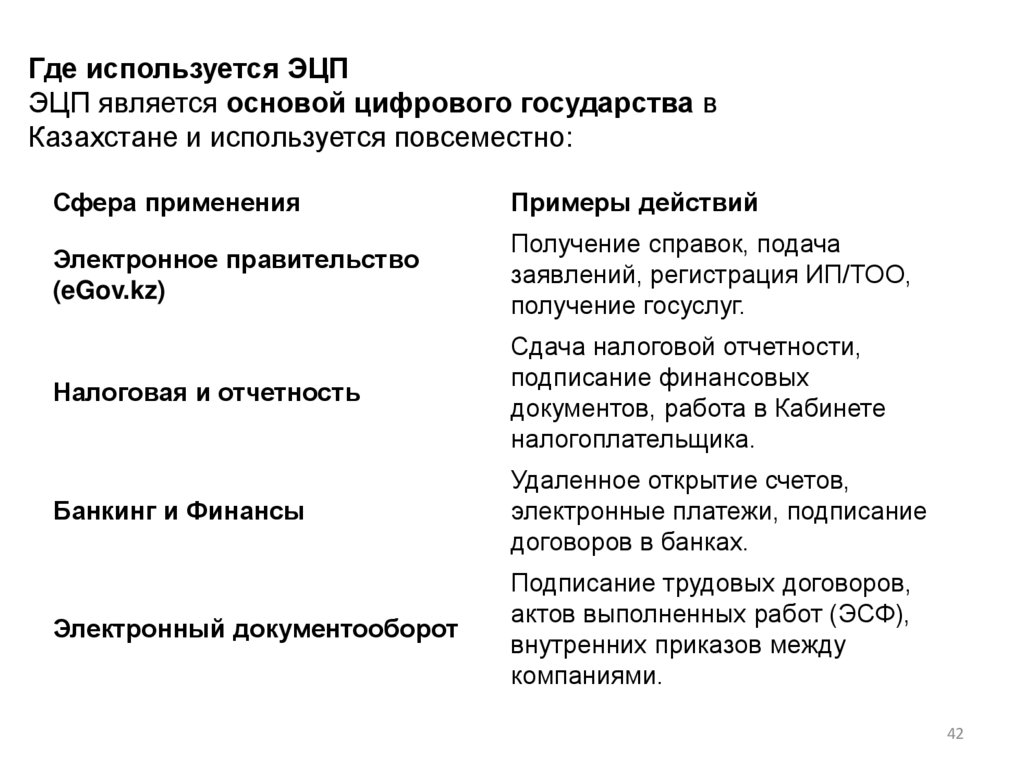

- Электронная цифровая подпись.

- Шифрование

2

3. Угроза безопасности это потенциально опасные воздействия на систему, которые прямо или косвенно наносят вред пользователю.

Непосредственную реализациюугрозы называют атакой.

3

4.

Существуют угрозы• неумышленные

• умышленные

4

5. Неумышленные угрозы связаны 1) с ошибками оборудования 2) с ошибками программного обеспечения; 3) с ошибками человека; 4)

форс-мажорнымиобстоятельствами.

5

6. Умышленные угрозы преследуют цель нанесения ущерба пользователям информационных систем. Умышленные угрозы подразделяются на -

активные,- пассивные.

6

7.

Пассивная угроза – этонесанкционированный доступ к информации

без изменения состояния системы.

Активная угроза – связана с попытками

перехвата и изменения информации.

7

8. Несанкционированный доступ (НСД) заключается в получении пользователем доступа к ресурсу, на который у него нет разрешения в

соответствии с принятой ворганизации политикой

безопасности.

8

9. Распространенные угрозы: 1) «отказ в услуге», который представляет собой преднамеренную блокировку легального доступа к

информации идругим ресурсам;

2) незаконное использование

привилегий;

9

10. официально считается, что Термин «компьютерный вирус» впервые употребил Ф.Коэн в 1984г.

• 3) «вирус» – это программа, способнаязаражать другие программы, которая

пытается распространяться с одного

компьютера на другие, либо вызывающая

повреждение данных (путем их стирания

или изменения), либо мешающая работать

пользователю (путем печати сообщений

или изменения изображения на экране)

10

11. 4) «троянский конь» – это программа, содержащая скрытый или явный программный код, при исполнении которого нарушается

функционированиесистемы безопасности; наиболее распространенная в

связи с простотой создания и легкостью

размножения в программной сети

Троян -Программа, имитирующая при попытке

получить данные, другую общую программу

(например, чтобы перехватить имя пользователя и

пароль, которые позже будут использованы для

незаконного входа в систему)

наиболее распространенная в связи с простотой создания и легкостью

размножения в программной сети

11

12.

5)«червяк» (репликатор)– это программа, котораяраспространяется в системах и сетях по линиям связи и могут

иметь начинку, состоящую из других типов вирусов. Такие

программы подобны вирусам: заражают другие программы, а

отличаются от вирусов тем, что не способны

самовоспроизводиться;

12

13.

6)«лазейки» – точка входа в программу,благодаря которой открывается доступ к

некоторым системным функциям.

Обнаруживается путем анализа работы

программы и др.

7)Вирусы-ловушки

вирусы, использующие ошибки и неточности в

комплексе программных средств

13

14. По среде обитания компьютерные вирусы классифицируются на

• Файловые (Тип вирусов, которые поражаютисполнимые файлы)

• загрузочные (располагающихся в

служебных секторах носителей данных и

поступающих в оперативную память только

при загрузке компьютера с этого носителя)

14

15. По способу заражения компьютерные вирусы классифицируются на

• Резидентные, Эти вирусы сохраняются в оперативнойпамяти (ОЗУ) после заражения.

Информатика

Информатика