Похожие презентации:

1510

1. Симметричное шифрование

2. Общая схема симметричного шифрования

3. Принцип работы симметричных алгоритмов

• В целом симметричным считается любойшифр, использующий один и тот же секретный

ключ для шифрования и расшифровки.

Например, если алгоритм предполагает замену

букв числами, то и у отправителя сообщения, и у

его получателя должна быть одна и та же

таблица соответствия букв и чисел:

первый с ее помощью шифрует сообщения, а

второй — расшифровывает.

4. Принцип работы симметричных алгоритмов

Однако такие простейшие шифры легко взломать— например, зная частотность разных букв в

языке, можно соотносить самые часто

встречающиеся буквы с самыми

многочисленными числами или символами в

коде, пока не удастся получить осмысленные

слова

С использованием компьютерных технологий

такая задача стала занимать настолько мало

времени, что использование подобных

алгоритмов утратило всякий смысл

5. Принцип работы симметричных алгоритмов

Поэтому современные симметричныеалгоритмы считаются надежными, если

отвечают следующим требованиям:

• Выходные данные не должны содержать

статистических паттернов исходных

данных (как в примере выше: наиболее

частотные символы осмысленного текста не

должны соответствовать наиболее

частотным символам шифра).

6. Принцип работы симметричных алгоритмов

Поэтому современные симметричныеалгоритмы считаются надежными, если

отвечают следующим требованиям:

• Шифр должен быть нелинейным (то есть в

шифрованных данных не должно быть

закономерностей, которые можно

отследить, имея на руках несколько

открытых текстов и шифров к ним).

7. Принцип работы симметричных алгоритмов

Большинство актуальных симметричных шифров длядостижения результатов, соответствующих этим

требованиям, используют комбинацию операций

подстановки (замена фрагментов исходного

сообщения, например букв, на другие данные,

например цифры, по определенному правилу или с

помощью таблицы соответствий) и перестановки

(перемешивание частей исходного сообщения по

определенному правилу), поочередно повторяя их.

Один круг шифрования, состоящий из этих операций,

называется раундом.

8. Симметричные шифры

Постулатом для симметричных криптосистемявляется секретность ключа

Симметричные криптосистемы в настоящее

время принято подразделять на:

Блочные

Поточные

9. Симметричные шифры

Блочные криптосистемы разбивают текстсообщения (файла, документа и т.д.) на

отдельные блоки и затем осуществляют

преобразование этих блоков с

использованием ключа

10. Симметричные шифры

Блочные алгоритмы шифруют данныеблоками фиксированной длины (64, 128 или

другое количество бит в зависимости от

алгоритма).

Если все сообщение или его финальная часть

меньше размера блока, система дополняет его

предусмотренными алгоритмом символами,

которые так и называются дополнением.

11. Симметричные шифры

К актуальным блочным алгоритмамотносятся:

AES

ГОСТ 28147-89

RC5

Blowfish

Twofish

12. Симметричные шифры

Поточные криптосистемы работаютнесколько иначе.

На основе ключа системы вырабатывается

некая последовательность так называемая

выходная гамма, которая затем накладывается

на текст сообщения.

Таким образом, преобразование текста

осуществляется потоком по мере выработки

гаммы

13. Симметричные шифры

Потоковое шифрование данных предполагаетобработку каждого бита информации с

использованием гаммирования, то есть изменения

этого бита с помощью соответствующего ему бита

псевдослучайной секретной последовательности

чисел, которая формируется на основе ключа и имеет

ту же длину, что и шифруемое сообщение.

Как правило, биты исходных данных сравниваются с

битами секретной последовательности с помощью

логической операции XOR (исключающее ИЛИ, на

выходе дающее 0, если значения битов совпадают, и 1,

если они различаются).

14. Симметричные шифры

Потоковое шифрование в настоящее времяиспользуют следующие алгоритмы:

RC4

Salsa20

HC-256

WAKE

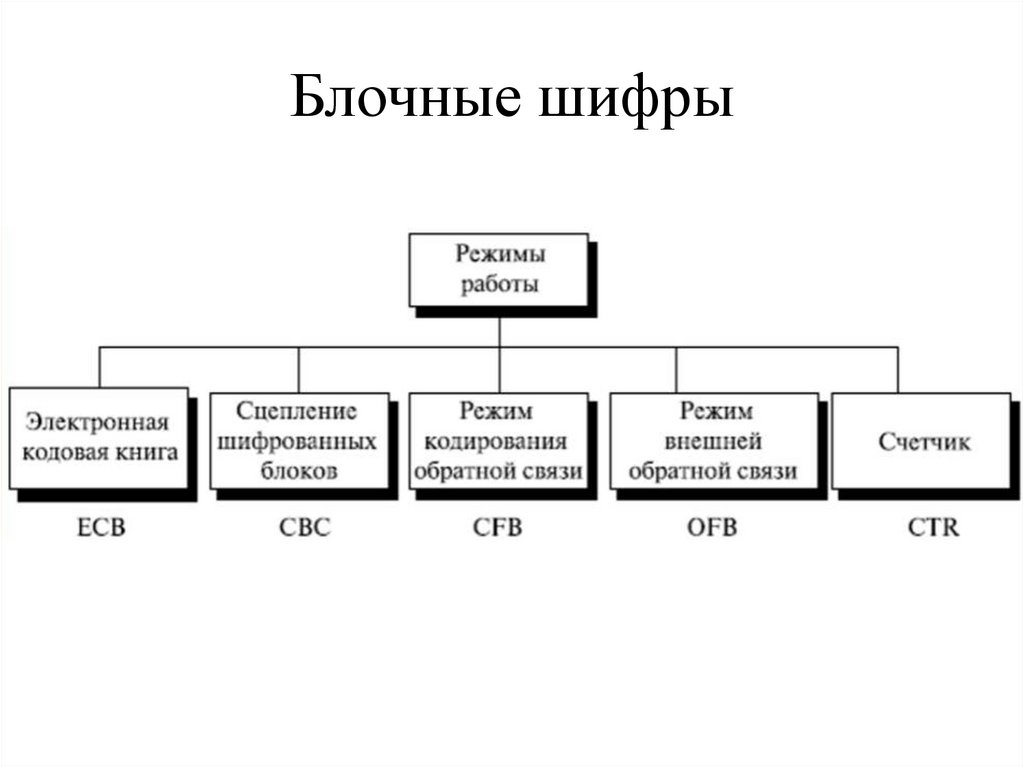

15. Блочные шифры

• Представляют семейство обратимыхпреобразований блоков (частей

фиксированной длины) исходного текста.

16. Блочные шифры

Общая схема• Шифрование:

• Входные данные разбиваются на блоки

фиксированного размера (например, 128

бит).

• Каждый блок обрабатывается алгоритмом

шифрования (например, AES) с

использованием секретного ключа.

17. Блочные шифры

Общая схема• Блоки могут быть обработаны по

отдельности или с использованием

режимов работы, которые влияют на их

взаимодействие.

• Результатом является зашифрованный текст

(шифротекст), состоящий из

зашифрованных блоков.

18. Блочные шифры

Общая схема• Дешифрование:

• Процесс в обратную сторону: каждый блок

шифротекста обрабатывается тем же

алгоритмом, но с функцией дешифрования и

тем же секретным ключом.

• В некоторых режимах используется обратная

связь или другие данные для получения

исходного блока открытого текста.

19. Блочные шифры

Основные компоненты• Алгоритм:

Набор криптографических операций (замены,

перестановки), который выполняется над блоком

данных

• Ключ:

Используется как для шифрования, так и для

дешифрования.

20. Блочные шифры

Основные компоненты• Режим работы:

Определяет, как алгоритм шифрования

применяется к последовательности блоков.

21. Блочные шифры

Основные компоненты• Распространенные режимы

• ECB

• CBC

• CFB

• OFB

• CTR

22. Блочные шифры

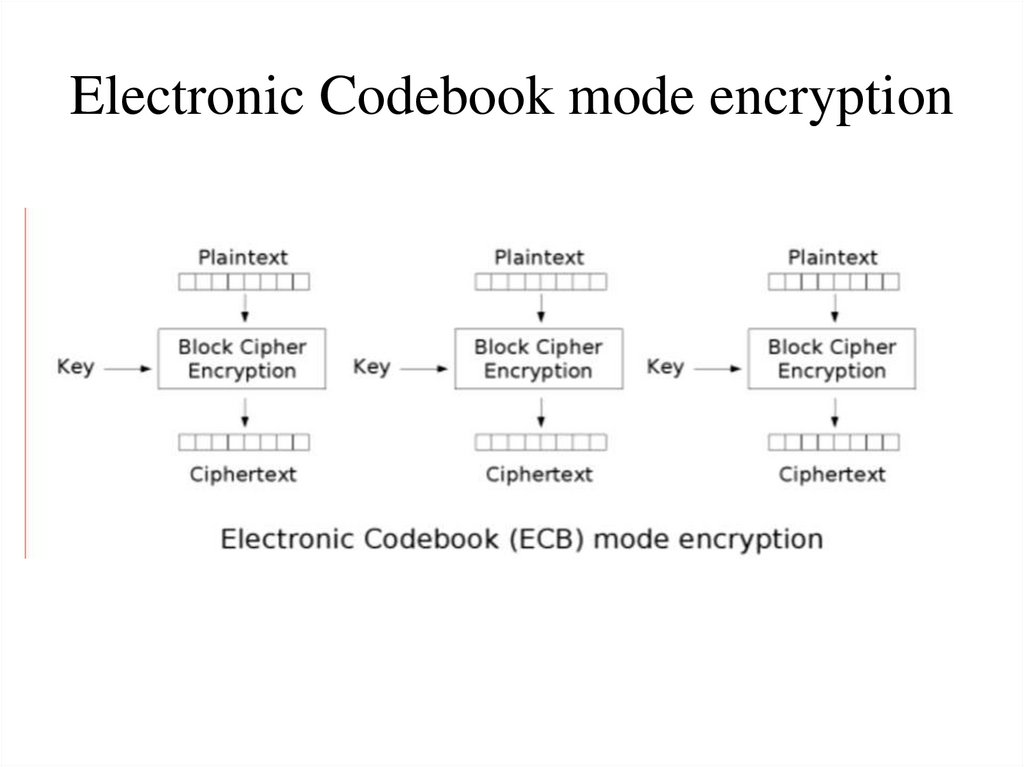

23. Electronic Codebook mode encryption

24. ECB

ECB (Electronic Codebook): каждый блокшифруется независимо

(Не рекомендуется для большинства случаев

из-за уязвимости)

самый простой и самый небезопасный режим

работы блочного шифра

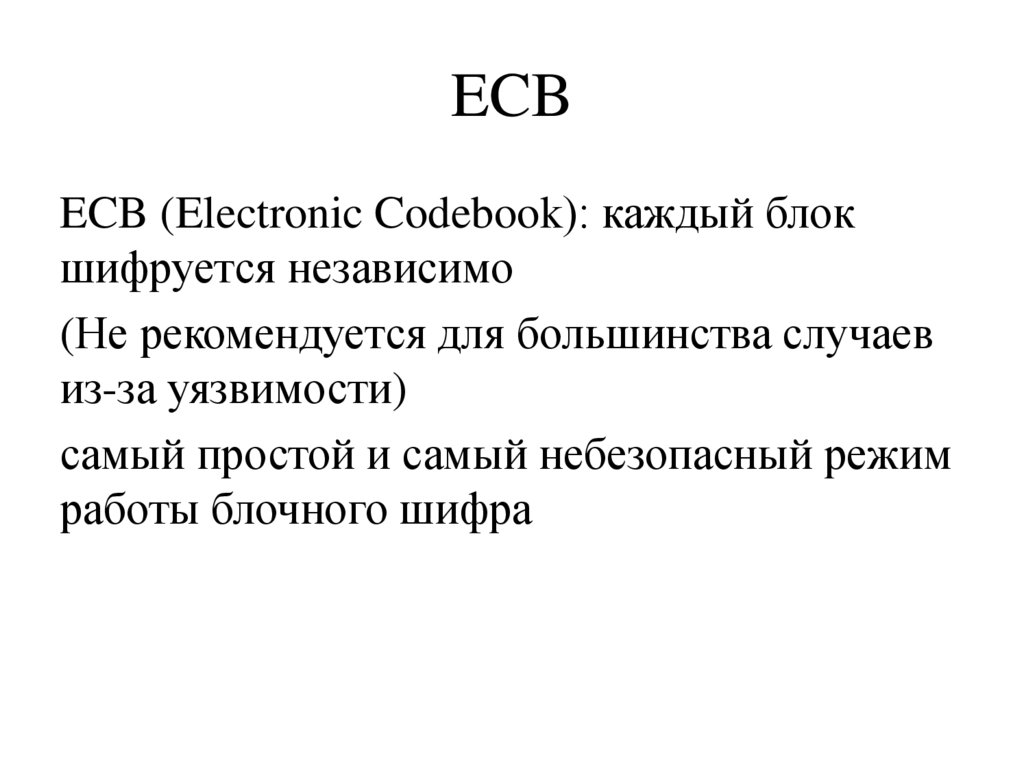

25. Cipher Block Chaining mode encryption

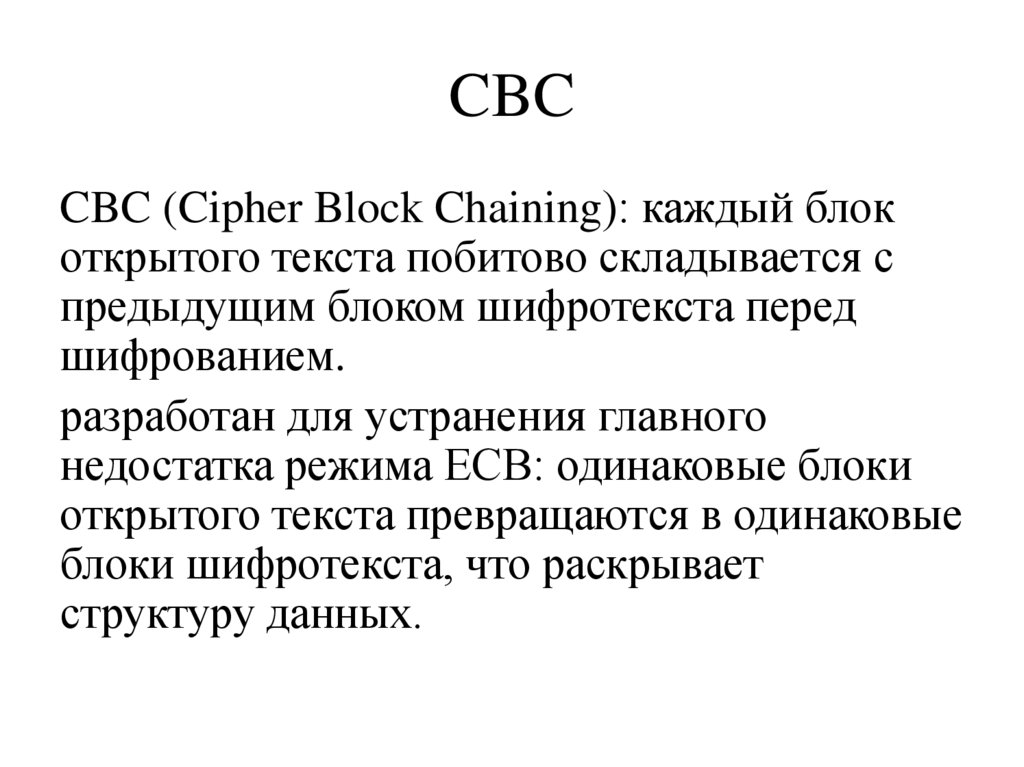

26. CBC

CBC (Cipher Block Chaining): каждый блокоткрытого текста побитово складывается с

предыдущим блоком шифротекста перед

шифрованием.

разработан для устранения главного

недостатка режима ECB: одинаковые блоки

открытого текста превращаются в одинаковые

блоки шифротекста, что раскрывает

структуру данных.

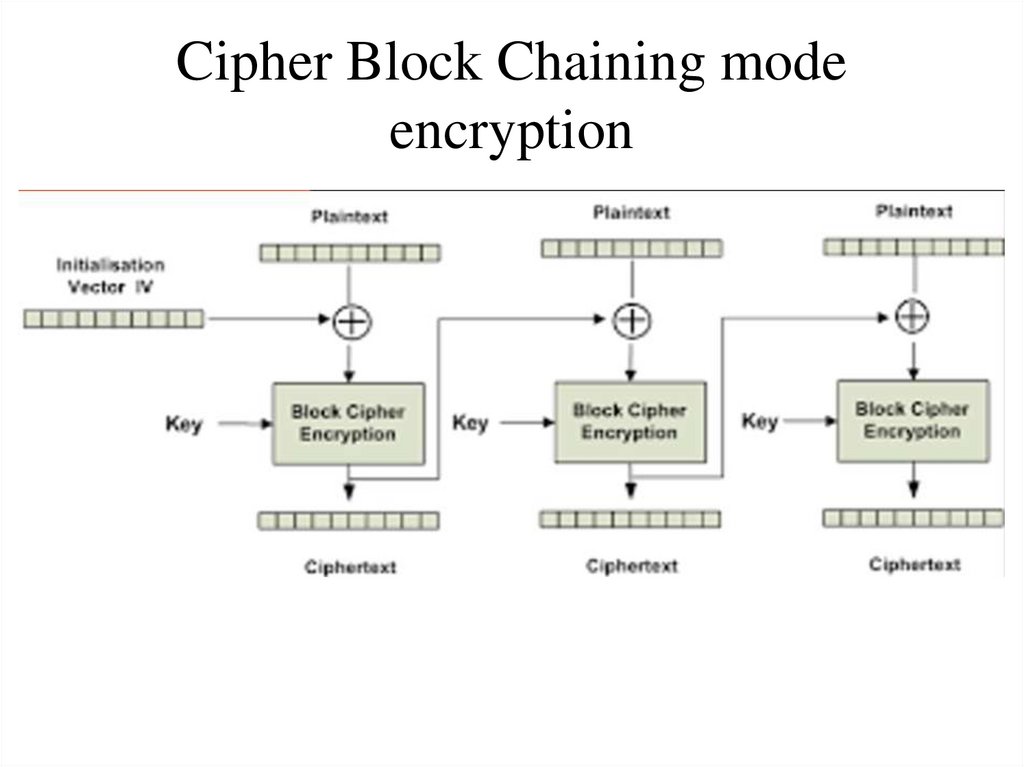

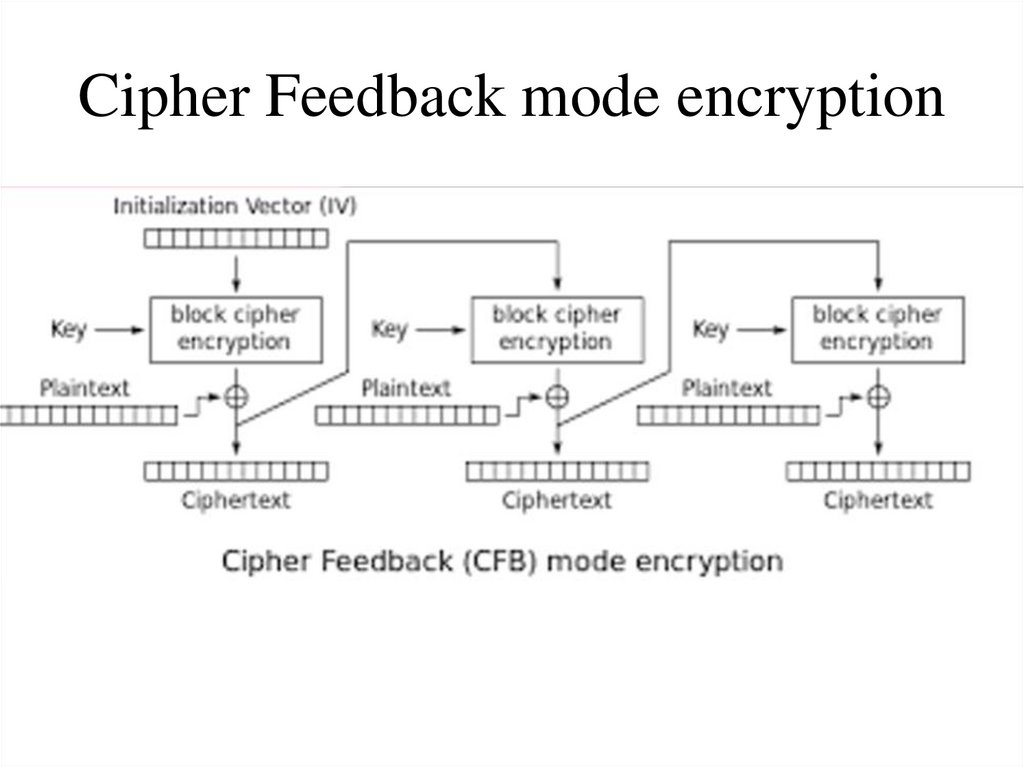

27. Cipher Feedback mode encryption

28. CFB

CFB (Cipher Feedback): шифрованиеследующего блока текста зависит от

предыдущего шифротекста

29. Counter mode encryption

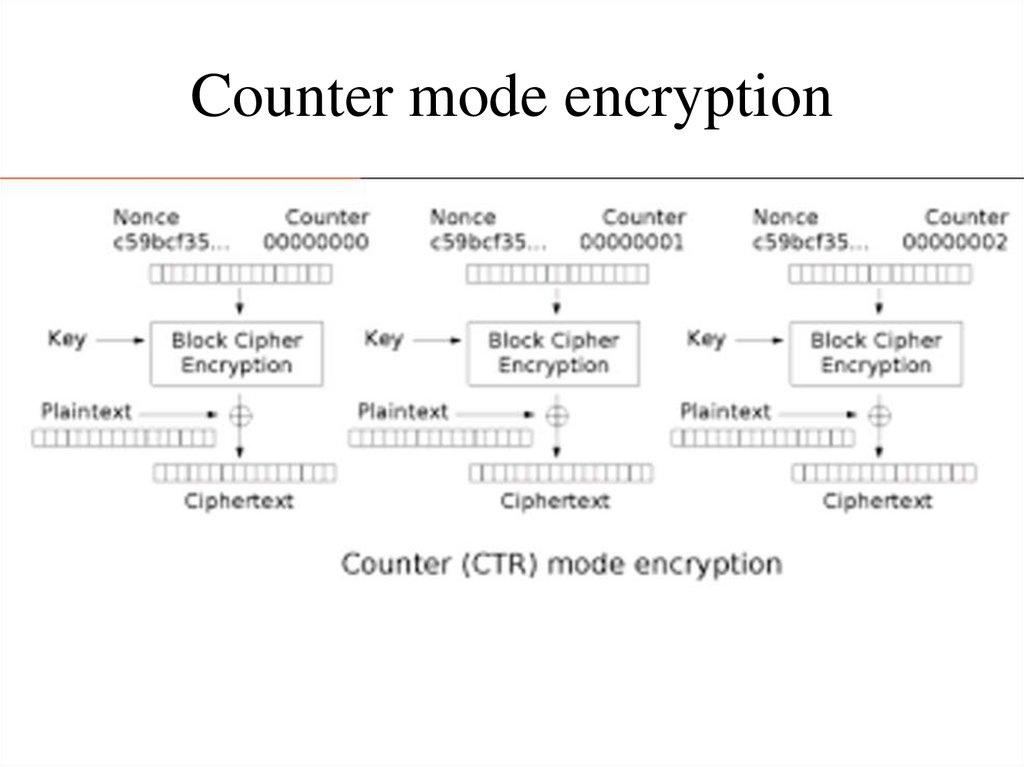

30. CTR

CTR (Counter): генерирует поток ключей,который складывается с открытым текстом

Counter mode (CTR) — один из самых

популярных и практичных режимов работы

блочных шифров, таких как AES.

Превращает блочный шифр в поточный

(безопаснее и эффективнее чем OFB)

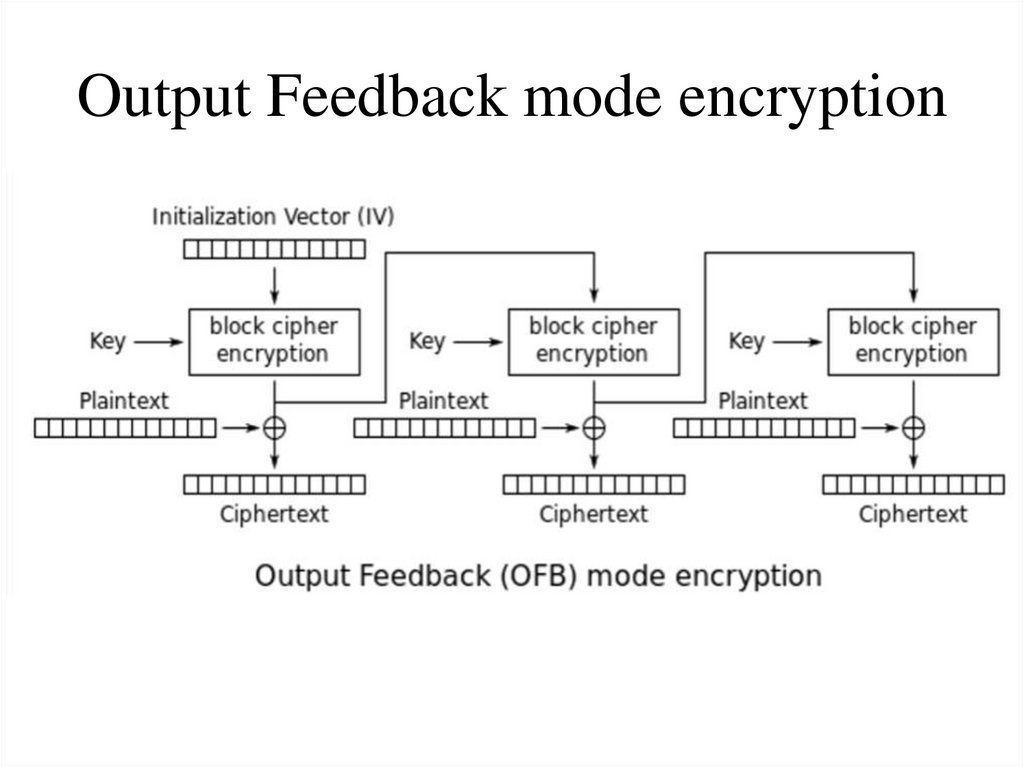

31. Output Feedback mode encryption

32. Два варианта организации блочных шифров

• Сети Фейстеля• SP-сети

33. Два варианта организации блочных шифров

Сеть Фейстеля имеет следующую структуру• Входной блок делится на несколько равной

длины подблоков, называемых ветвями.

• В случае, если блок имеет длину 64 бита,

используются две ветви по 32 бита каждая.

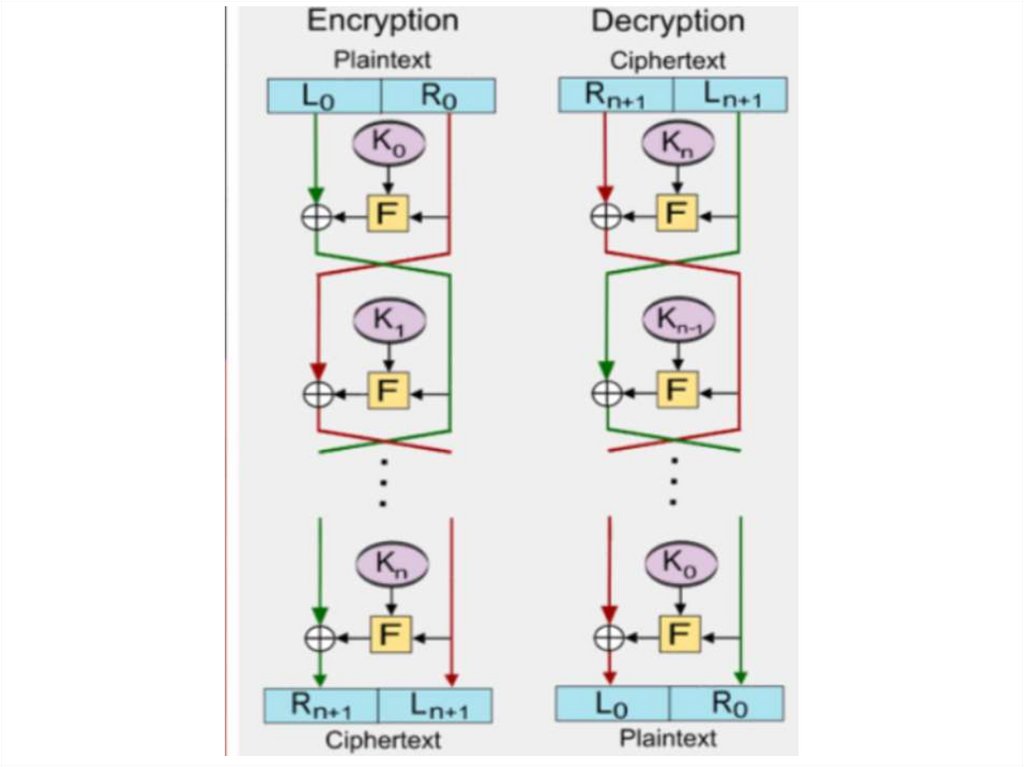

34. Два варианта организации блочных шифров

Сеть Фейстеля имеет следующую структуру• Каждая ветвь обрабатывается независимо

от другой, после чего осуществляется

циклический сдвиг всех ветвей влево

• Такое преобразование выполняется

несколько циклов или раундов

35.

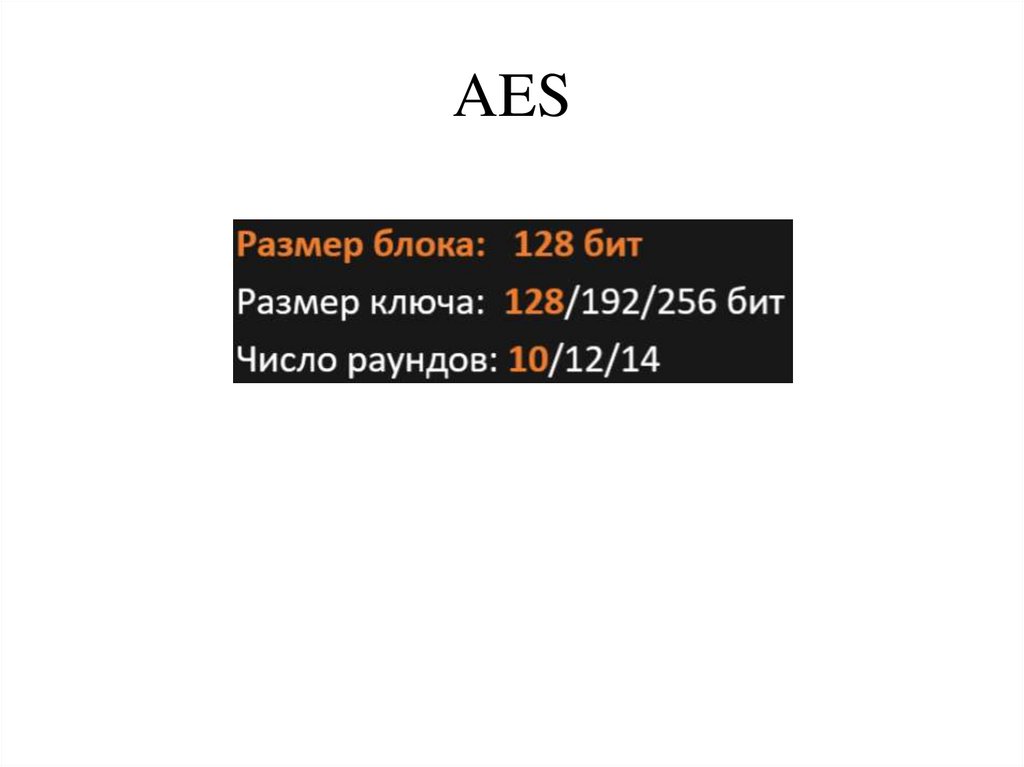

36. AES

37. Схема работы AES

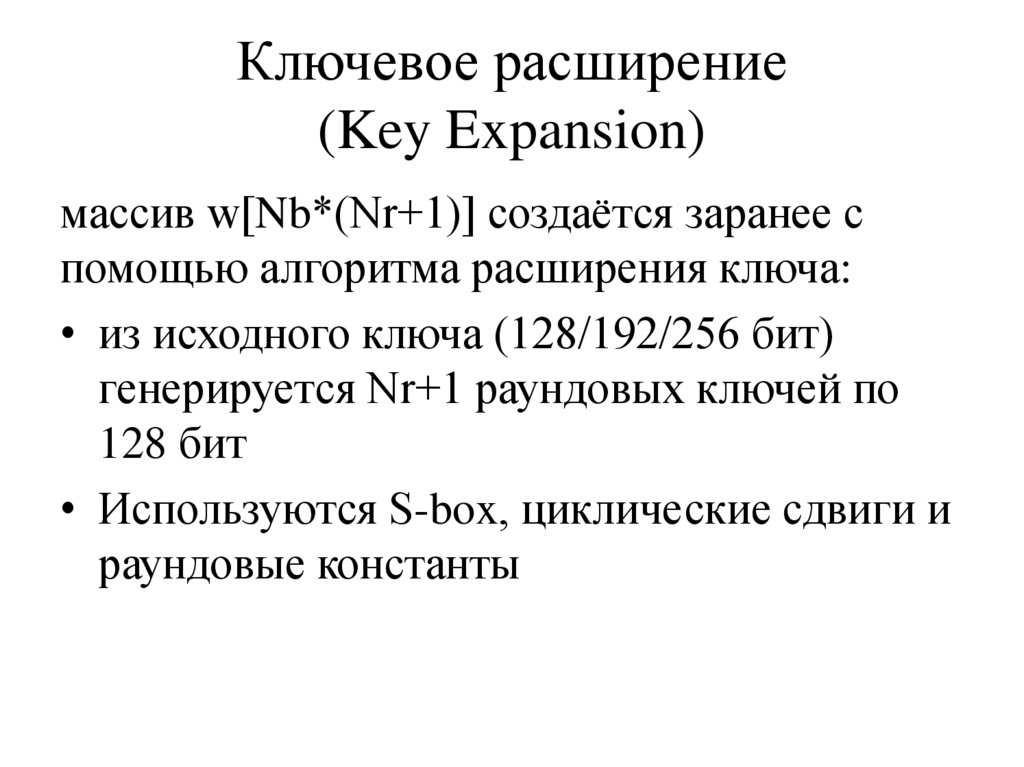

38. Ключевое расширение (Key Expansion)

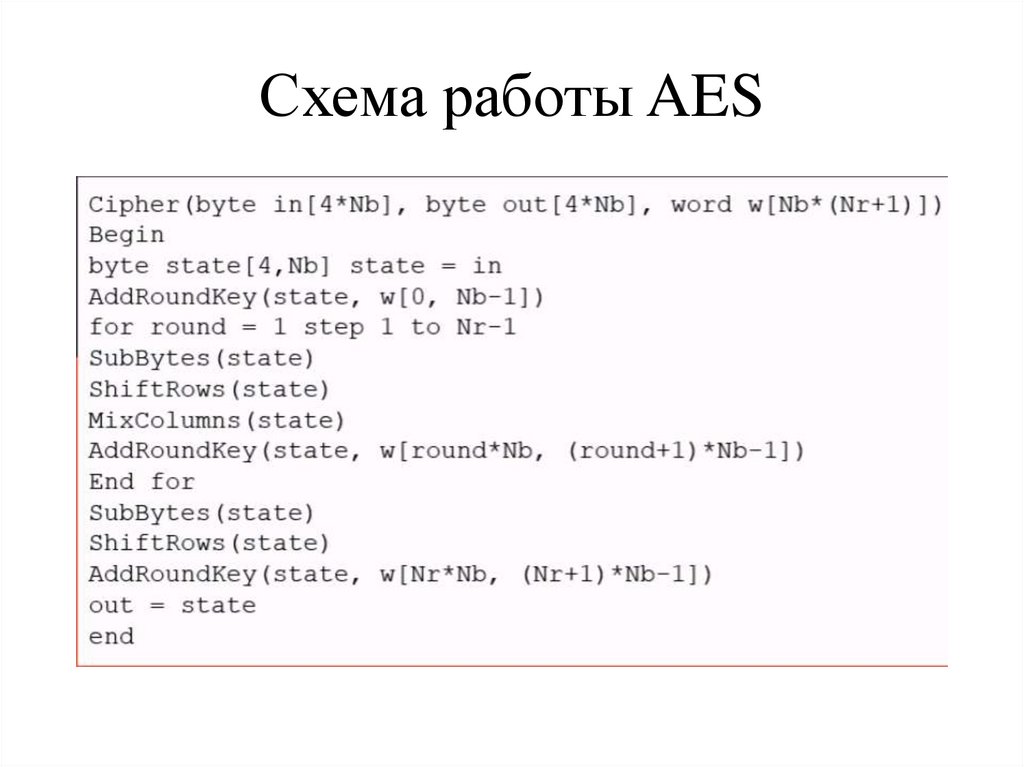

массив w[Nb*(Nr+1)] создаётся заранее спомощью алгоритма расширения ключа:

• из исходного ключа (128/192/256 бит)

генерируется Nr+1 раундовых ключей по

128 бит

• Используются S-box, циклические сдвиги и

раундовые константы

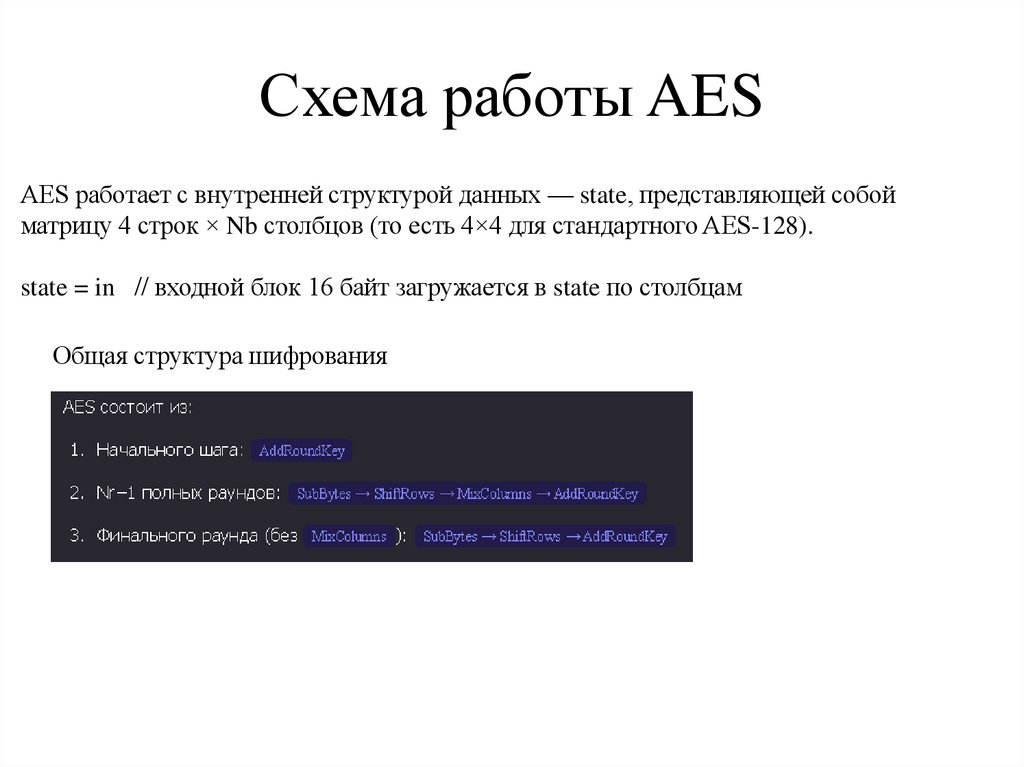

39. Схема работы AES

AES работает с внутренней структурой данных — state, представляющей собойматрицу 4 строк × Nb столбцов (то есть 4×4 для стандартного AES-128).

state = in // входной блок 16 байт загружается в state по столбцам

Общая структура шифрования

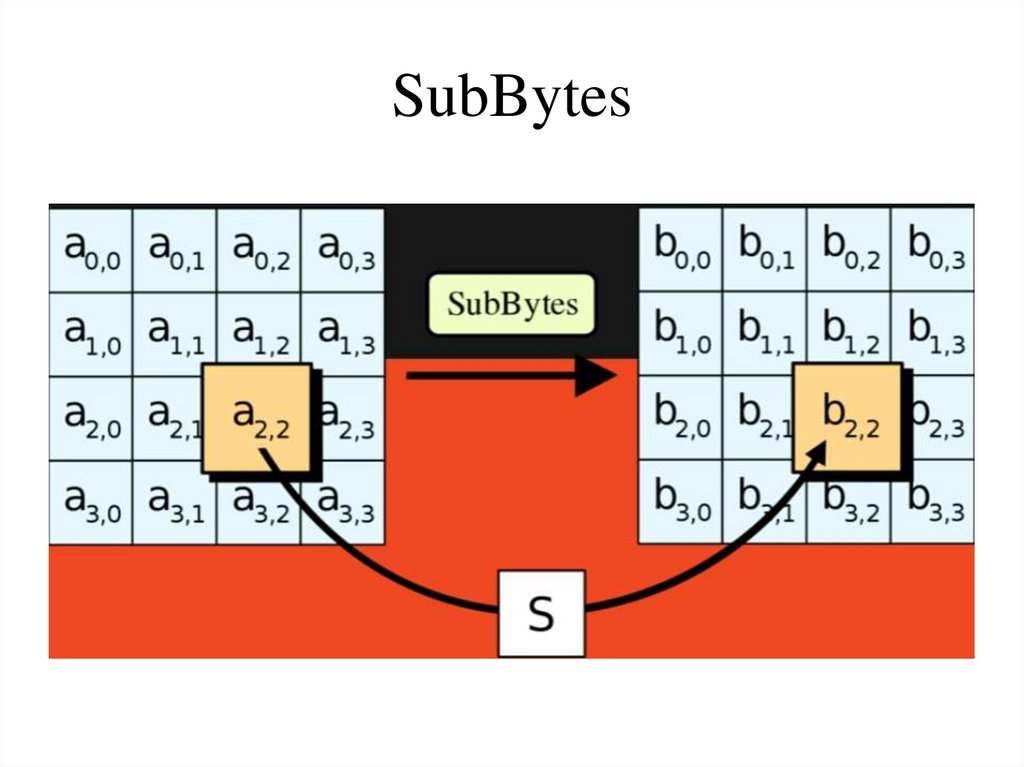

40. SubBytes

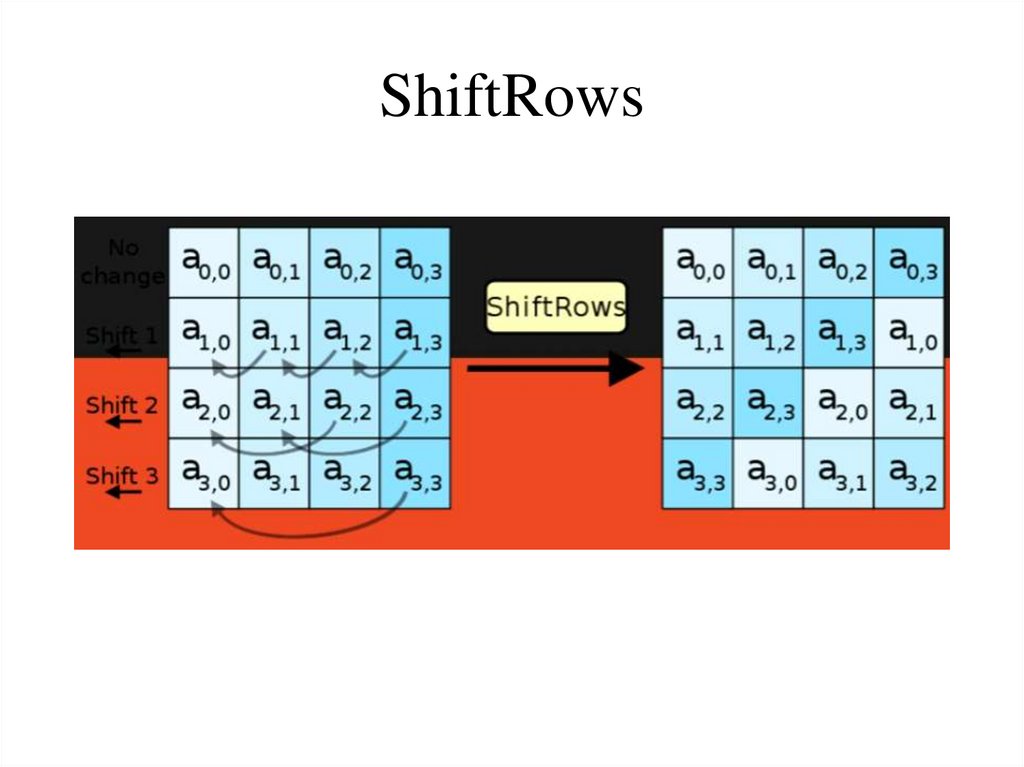

41. ShiftRows

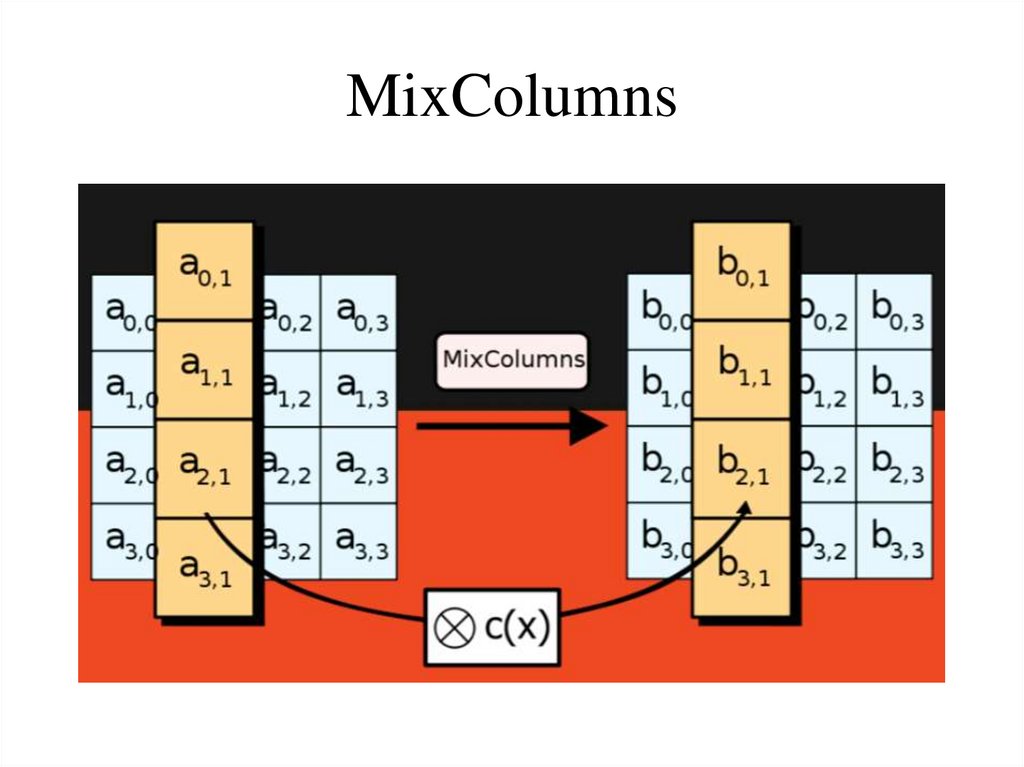

42. MixColumns

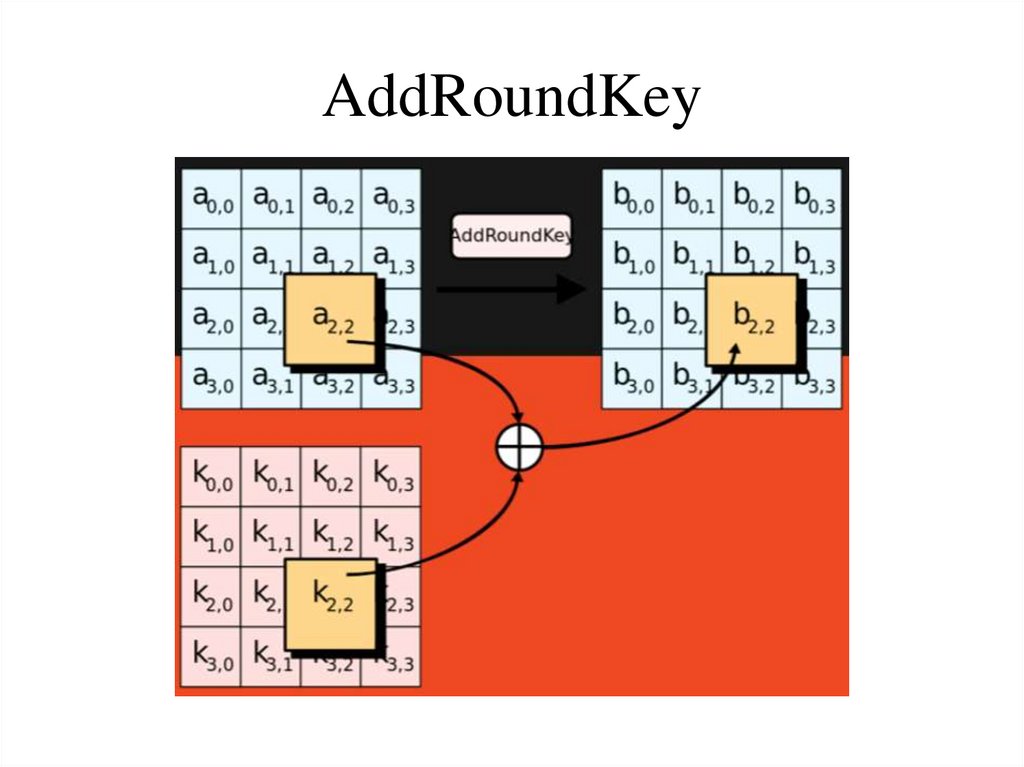

43. AddRoundKey

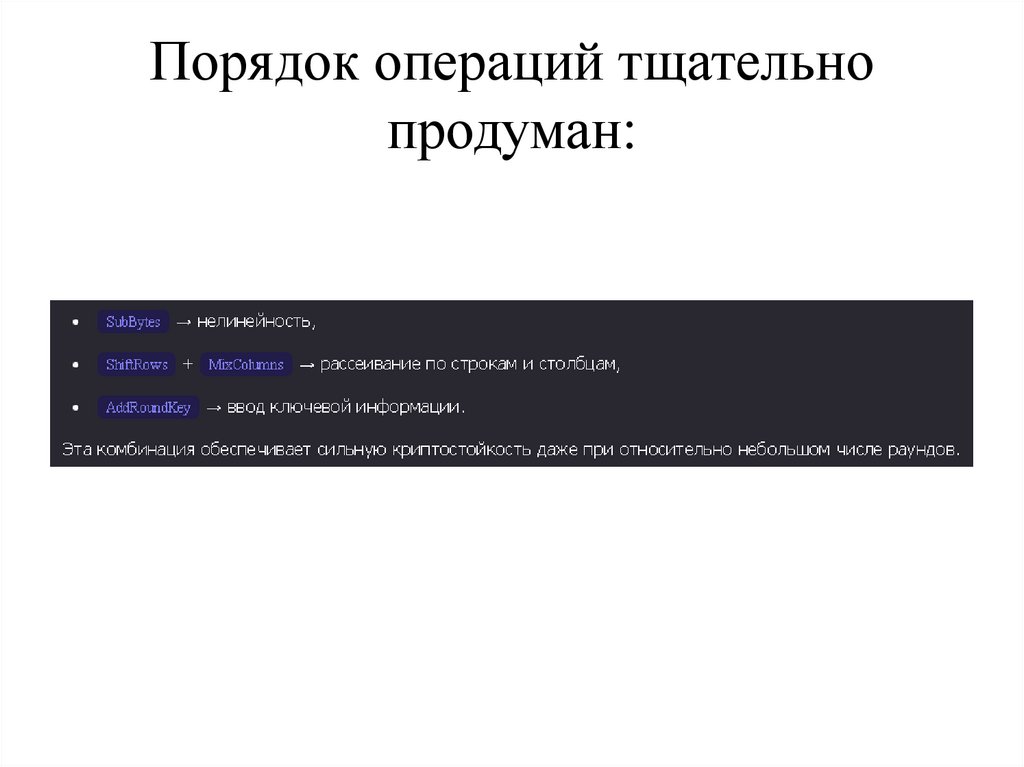

44. Порядок операций тщательно продуман:

45. Достоинства и недостатки симметричного шифрования

• Симметричные алгоритмы требуют меньшересурсов и демонстрируют большую

скорость шифрования, чем асимметричные

алгоритмы.

• Большинство симметричных шифров

предположительно устойчиво к атакам с

помощью квантовых компьютеров, которые

в теории представляют угрозу для

асимметричных алгоритмов.

46.

• Слабое место симметричного шифрования —обмен ключом. Поскольку для работы

алгоритма ключ должен быть и у отправителя,

и у получателя сообщения, его необходимо

передать; однако при передаче по

незащищенным каналам его могут перехватить

и использовать посторонние.

• На практике во многих системах эта проблема

решается шифрованием ключа с помощью

асимметричного алгоритма.

47. Область применения симметричного шифрования

• Симметричное шифрование используетсядля обмена данными во многих

современных сервисах, часто в сочетании с

асимметричным шифрованием.

48.

• мессенджеры защищают с помощью такихшифров переписку (при этом ключ для

симметричного шифрования обычно

доставляется в асимметрично

зашифрованном виде), а сервисы для

видеосвязи — потоки аудио и видео.

49.

• В защищенном транспортном протоколеTLS симметричное шифрование

используется для обеспечения

конфиденциальности передаваемых

данных.

50.

• Симметричные алгоритмы не могутприменяться для формирования цифровых

подписей и сертификатов, потому что

секретный ключ при использовании этого

метода должен быть известен всем, кто

работает с шифром, что противоречит

самой идее электронной подписи

(возможности проверки ее подлинности без

обращения к владельцу).

Информатика

Информатика