Похожие презентации:

Презентация (2)

1.

ВредоносноеПО и способы

борьбы с ним.

Автор:КолесниковСтепан

2.

Определение вредоноснойпрограммы

• Вредоносная программа — это вредоносное ПО,

предназначенное для нарушения работы, повреждения или

получения несанкционированного доступа к

компьютерным системам. Киберпреступники используют

вредоносные программы для заражения устройств с целью

кражи данных, получения банковских учетных данных,

продажи доступа к вычислительным ресурсам или

персональным данным, а также с целью вымогательства

денег у жертв.

3.

Основные типы вредоносных программ1. Вирусы

Обычно прикрепляются к файлам и активируются при их запуске. Способны мутировать, усложняя обнаружение. Самый известный пример — ILOVEYOU из далекого 2000 года.

Этот вирус рассылался в виде письма с признанием в любви. Финальный ущерб оценивается в $15 млрд.

Современные макровирусы часто внедряются в Excel-документы через макросы. Также они находятся в ZIP-архивах при скачивании программ, особенно нелицензионных или

«крякнутых».

2. Трояны

Трояны — вредоносные программы, которые маскируются под полезные приложения, чтобы обмануть пользователя. В отличие от вирусов, они не размножаются сами,

но открывают «черный ход» для хакеров. Попадая в систему, трояны крадут пароли, банковские данные или превращают устройство вчасть ботнета. Например, троян

Emotet выдавал себя за документ Word, а затем похищал конфиденциальную информацию. Главная опасность троянов — их способность оставаться незамеченными.

3. Черви

Черви — это вредоносные программы, которые распространяются по сети без участия пользователя. В отличие от вирусов, они не нуждаются в прикреплении к другим файлам.

Черви используют уязвимости в ПО или социальную инженерию, чтобы заражать устройства. Их главная опасность — скорость распространения.

4. Шпионские программы

Шпионские программы — вредоносное ПО, которое тайно собирает данные с устройства: пароли, переписку, историю браузера и многое другое. Они маскируются под легитимные

приложения или внедряются в систему через уязвимости. Например, Pegasus, одна из самых известных шпионских программ, следила за журналистами и активистами

через iPhone, активируя камеру и микрофон без ведома владельца.

5. Руткиты

Руткиты — вредоносные программы, которые маскируются под системные процессы или файлы. Это позволяет им скрыть свое присутствие и действия в зараженной системе.

Руткиты предоставляют злоумышленникам почти полный контроль над устройством.

6. Рекламные программы (Adware)

Adware — это вредоносное ПО, которое навязывает рекламу, замедляет работу устройства иперенаправляет трафик на сомнительные сайты. Оно часто маскируется под

бесплатные приложения или расширения для браузера. Например, Fireball, одна из самых известных рекламных программ, захватила 250 млн компьютеров, подменяя поисковики

и устанавливая прокси-серверы. Главная проблема Adware — не только раздражающая реклама, но и риск утечки данных, так как оно собирает информацию о всей интернет активности пользователя.

4.

Принципработы

вредоносных

программ

Вредоносные программы

обманывают пользователей и

мешают нормальной работе с

устройствами. Киберпреступники

пытаются получить доступ к

устройству различными

способами: с

помощью фишинговых сообщений

электронной почты, зараженных

файлов, уязвимостей системы или

программного обеспечения,

зараженных USB-накопителей

либо вредоносных веб-сайтов. Как

только это удается, они стараются

извлечь максимальную выгоду:

проводят дополнительные атаки,

получают учетные данные,

собирают личную информацию

для продажи, торгуют доступом к

вычислительным ресурсам или

вымогают выкуп у жертв.

• Каждый может стать жертвой

атаки вредоносной программы. Хотя

вы, возможно, знаете, как распознать

некоторые способы, которыми

злоумышленники атакуют своих

жертв с помощью вредоносных

программ, киберпреступники

изощренны и постоянно

совершенствуют свои методы, чтобы

идти в ногу с технологиями и

улучшениями в сфере безопасности.

Кибератаки также выглядят и

действуют по-разному в зависимости

от типа вредоносной программы.

Например, человек, ставший жертвой

атаки с применением пакета программ

rootkit, может даже не знать об этом,

поскольку этот тип вредоносной

программы разработан таким образом,

чтобы затаиться и оставаться

незамеченным как можно дольше.

5.

Признаки заражения вредоносными ПО• Даже скрытое вредоносное ПО оставляет следы. Важно следить за работой компьютера (смартфона) и своевременно принимать

меры. Вот как вредоносное ПО выдает себя:

• Неожиданные всплывающие окна и реклама. Появление рекламы в необычных местах (например, на рабочем столе или в какой то программе) и перенаправление на подозрительные сайты является признаком вредоносного ПО.

• Необъяснимая нагрузка на процессор или видеокарту. Майнеры активно используют ресурсы видеокарты. Если в данный момент

на компьютере не запущено никакое требовательное к ресурсам приложение (современная игра с 3D-графикой, рендеринг видео

или 3D-моделирование), это верный признак работы майнера.

• Неизвестные программы и процессы. В списке установленных программ появляются приложения, которые вы не устанавливали.

В диспетчере задач будут неизвестные процессы с высоким потреблением ресурсов.

• Браузер сам открывает вкладки. Обычно это реклама незаконных казино, букмекеров или фейковых конкурсов. Явный признак

заражения устройства.

• SMS с кодами подтверждения. Это значит, что злоумышленники пытаются взломать какой-то из ваших аккаунтов. Ни в коем

случае никому не называйте эти коды.

6.

С компьютера (Windows):• Отключите интернет. Так можно предотвратить передачу

данных злоумышленникам.

Как удалить

вредоносное ПО

с устройства

• Загрузите ПК в безопасном режиме (Shift + Restart →

«Поиск и устранение неисправностей» →

«Дополнительные параметры» → «Параметры загрузки»).

• Просканируйте систему разными инструментами

по очереди (это значительно увеличит шансы найти

вредоносное ПО):

• Malwarebytes — против троянов и шпионов

• HitmanPro — для поиска руткитов

• AdwCleaner — удаляет Adware

• Очистите автозагрузку через диспетчер задач или утилиту

Autoruns. Удалите оттуда все программы и процессы,

которые не нужны при запуске ПК.

• Сбросьте браузеры. Удалите расширения, очистите

кэш и cookie.

7.

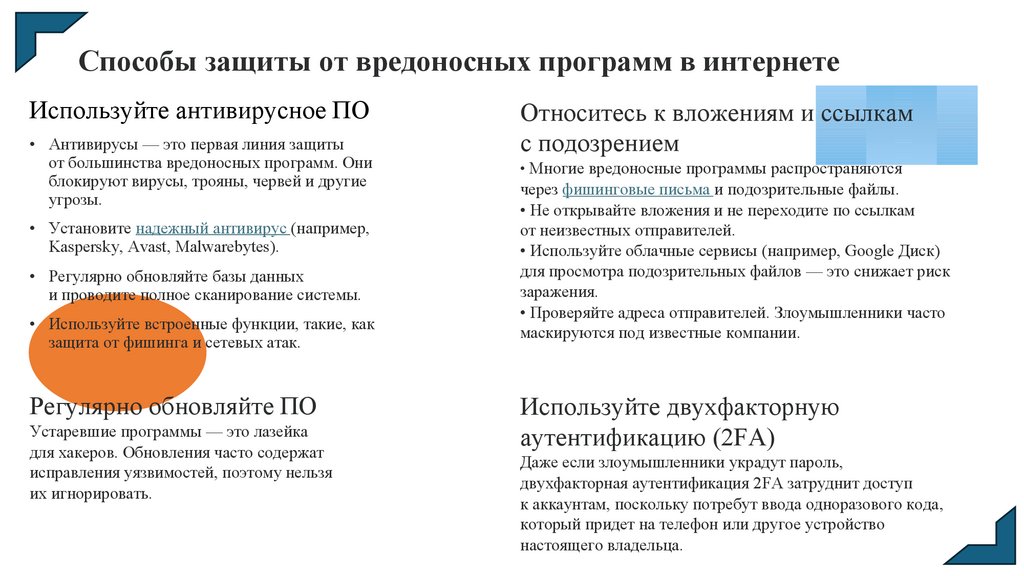

Способы защиты от вредоносных программ в интернетеИспользуйте антивирусное ПО

• Антивирусы — это первая линия защиты

от большинства вредоносных программ. Они

блокируют вирусы, трояны, червей и другие

угрозы.

• Установите надежный антивирус (например,

Kaspersky, Avast, Malwarebytes).

• Регулярно обновляйте базы данных

и проводите полное сканирование системы.

• Используйте встроенные функции, такие, как

защита от фишинга и сетевых атак.

Регулярно обновляйте ПО

Устаревшие программы — это лазейка

для хакеров. Обновления часто содержат

исправления уязвимостей, поэтому нельзя

их игнорировать.

Относитесь к вложениям и ссылкам

с подозрением

• Многие вредоносные программы распространяются

через фишинговые письма и подозрительные файлы.

• Не открывайте вложения и не переходите по ссылкам

от неизвестных отправителей.

• Используйте облачные сервисы (например, Google Диск)

для просмотра подозрительных файлов — это снижает риск

заражения.

• Проверяйте адреса отправителей. Злоумышленники часто

маскируются под известные компании.

Используйте двухфакторную

аутентификацию (2FA)

Даже если злоумышленники украдут пароль,

двухфакторная аутентификация 2FA затруднит доступ

к аккаунтам, поскольку потребут ввода одноразового кода,

который придет на телефон или другое устройство

настоящего владельца.

Информатика

Информатика