Похожие презентации:

дюша 8 вариант

1.

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯРОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

ВЫСШЕГО ОБРАЗОВАНИЯ

«СИБИРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ НАУКИ И ТЕХНОЛОГИЙ ИМ. М. Ф. РЕШЕТНЕВА»

АЭРОКОСМИЧЕСКИЙ КОЛЛЕДЖ

КУРСОВОЙ ПРОЕКТ

АДМИНИСТРИРОВАНИЕ ЛВС ФИЛИАЛА

ТРАНСПОРТНОЙ КОМПАНИИ

Выполнил: студент группы САС-10-23 Иряшев А. Л..

Руководитель: Матерняк В.С.

Красноярск 2025

2. Цель и задачи

ЦЕЛЬ И ЗАДАЧИЦелью данной работы является анализ, проектирование

и реализация эффективной системы администрирования

локальной вычислительной сети головного офиса

транспортной компании «Сибирские магистрали»,

отвечающей

требованиям

безопасности,

отказоустойчивости и масштабируемости.

2

3. Цель и задачи

ЦЕЛЬ И ЗАДАЧИ1. Проанализировать текущее состояние локальной вычислительной сети офиса

компании.

2. Определить требования к безопасности, пропускной способности,

отказоустойчивости и масштабируемости, исходя из особенностей бизнес-процессов

транспортной компании.

3. Разработать логическую и физическую структуру ЛВС с учетом сегментации

трафика, поддержки специализированных систем, IP-телефонии и видеонаблюдения.

4. Сформировать план внедрения сетевых технологий и механизмов защиты,

необходимых для обеспечения целостности, доступности и конфиденциальности

данных.

5. Разработать настройки базового сетевого оборудования (коммутаторов,

маршрутизаторов, серверов связи) с указанием последовательности действий.

2

4. Техническое задание

ТЕХНИЧЕСКОЕ ЗАДАНИЕузлы 30 (2 сервера, 1 роутер, 2 коммутатора)

VLAN: 300, 301, 302, 303, 304, 305

адресное пространство рабочих станций 192.168.8.0 /24

адресное пространство серверов 10.8.1.0 /24

пропускную способность сети выбрать максимально возможной

100/1000/10000 Мбит/с

должны быть настроены DHCP, DNS, NATP, SSH, ACL

не менее двух серверов – один для DNS и Веб-сервера, второй – для

Samba.

на оборудовании используется ОС Linux

на серверах должны быть созданы папки общего доступа для каждого

подразделения с настройками для них.

подключение к глобальной сети Интернет выбрать самостоятельно.

3

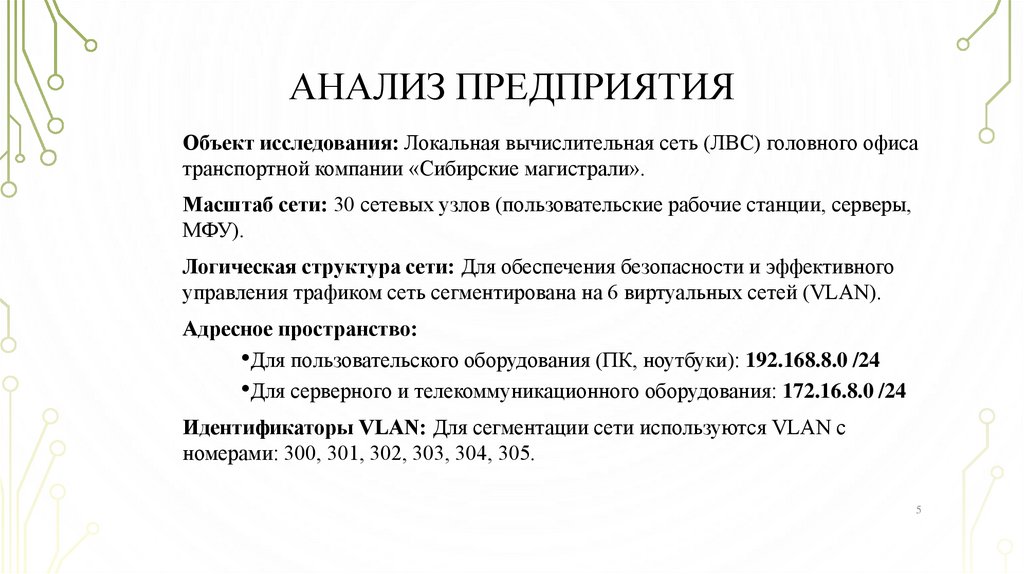

5. Анализ предприятия

АНАЛИЗ ПРЕДПРИЯТИЯОбъект исследования: Локальная вычислительная сеть (ЛВС) головного офиса

транспортной компании «Сибирские магистрали».

Масштаб сети: 30 сетевых узлов (пользовательские рабочие станции, серверы,

МФУ).

Логическая структура сети: Для обеспечения безопасности и эффективного

управления трафиком сеть сегментирована на 6 виртуальных сетей (VLAN).

Адресное пространство:

•Для пользовательского оборудования (ПК, ноутбуки): 192.168.8.0 /24

•Для серверного и телекоммуникационного оборудования: 172.16.8.0 /24

Идентификаторы VLAN: Для сегментации сети используются VLAN с

номерами: 300, 301, 302, 303, 304, 305.

5

6. Иерархическая модель

ИЕРАРХИЧЕСКАЯ МОДЕЛЬ6

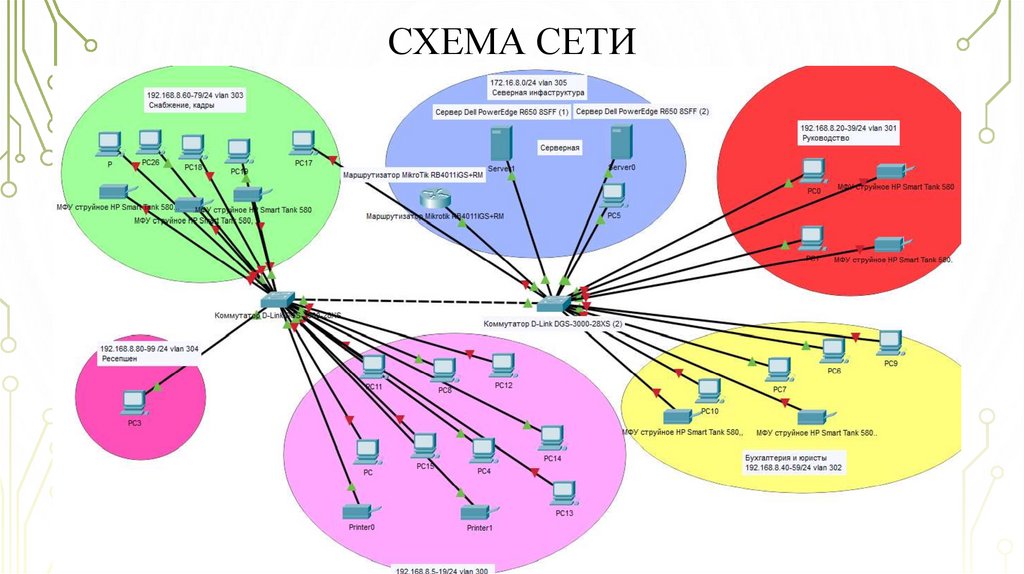

7. Схема сети

СХЕМА СЕТИ7

8. План здания Тк

ПЛАН ЗДАНИЯ ТК8

9. Схема прокладки кабеля

СХЕМА ПРОКЛАДКИ КАБЕЛЯ9

10. Выбор оборудования

ВЫБОР ОБОРУДОВАНИЯДва сервера HPE ProLiant DL360 Gen10 Plus

Вычислительное ядро всей сети, хранение данных. На этом сервере будут:

СУБД CRM-системы, где каждая транзакция, остаток и рецепт должны обрабатываться

мгновенно.

Файловое хранилище.

Виртуализация: Возможность запуска нескольких виртуальных машин для разделения

сервисов (например, отдельный сервер для БД.

Процессор Intel Xeon Scalable Gen3 (2 процессора по 12 ядер): производительность

обеспечивает параллельную обработку запросов от разных мест одновременно.

Оперативная память 64 ГБ DDR4.

Дисковая подсистема 2 x SAS SSD 960 ГБ + 2 x SATA SSD 1.92 ТБ.

Сетевые карты (4 x 1 Гбит/с + 2 x 10 Гбит/с): Встроенные порты 10 Гбит/с —

магистральный канал для соединения с коммутатором.

10

11. Выбор оборудования

ВЫБОР ОБОРУДОВАНИЯДва коммутатора TP-Link TL-SG3428X

Коммутатор уровня L2+ - распределительный центр в серверной стойке. К нему

подключаются все важные узлы.

Обоснование выбора:

24 порта Gigabit Ethernet (1 Гбит/с). Этой скорости достаточно для любых офисных задач и

работы с сетевыми папками.

4 порта 10 Gigabit SFP+. Данные порты создают высокоскоростную магистраль для связи:

Сервер <-> Коммутатор: Обеспечивает молниеносный доступ к данным на сервере.

Коммутатор <-> Маршрутизатор: Обеспечивает гигабитный интернет-канал без

ограничений.

Связь с другими коммутаторами (масштабируемость в будущем).

Управляемость (L2+) позволяет грамотно сегментировать сеть: создать отдельные VLAN для

гостей, офиса, складских терминалов и серверов. Это повышает безопасность, изолируя

критичные узлы от несанкционированного доступа, и оптимизирует сетевой трафик.

11

12. Выбор оборудования

ВЫБОР ОБОРУДОВАНИЯМаршрутизатор MikroTik RB4011iGS+RM

Шлюз между внутренней сетью и интернетом.

Мощный 4-ядерный процессор 1.4 ГГц и 1 ГБ RAM. Обеспечивает высокую производительность для обработки

гигабитного интернет-трафика со включенным межсетевым экраном (Firewall), правилами фильтрации и VPNтуннелями.

Поддержка аппаратного шифрования.

PoE на 10-м порту: упрощает развертывание и снижает затраты.

12

13. Выбор оборудования

ВЫБОР ОБОРУДОВАНИЯШкаф 42U, глубина 1000 мм — оптимальный вариант

Hyperline TTR-4282-DD-RAL9005

глубина 1000 мм.

перфорированные двери.

выдерживает до 1200 кг.

идеален для 2 полноразмерных серверов + коммутатор.

42U — просторный, остаётся место под ИБП, кабельменеджмент и будущие устройства.

13

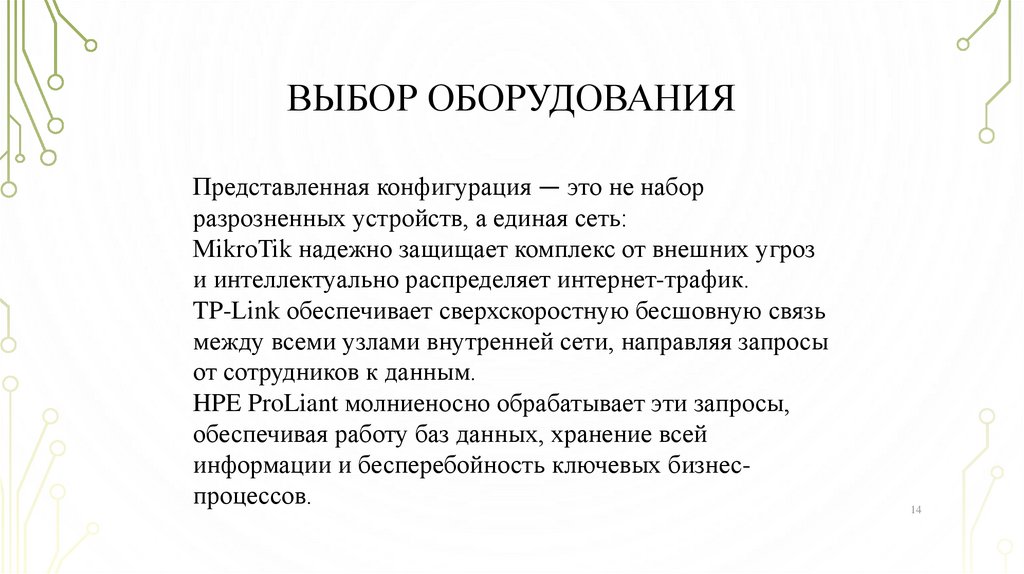

14. Выбор оборудования

ВЫБОР ОБОРУДОВАНИЯПредставленная конфигурация — это не набор

разрозненных устройств, а единая сеть:

MikroTik надежно защищает комплекс от внешних угроз

и интеллектуально распределяет интернет-трафик.

TP-Link обеспечивает сверхскоростную бесшовную связь

между всеми узлами внутренней сети, направляя запросы

от сотрудников к данным.

HPE ProLiant молниеносно обрабатывает эти запросы,

обеспечивая работу баз данных, хранение всей

информации и бесперебойность ключевых бизнеспроцессов.

14

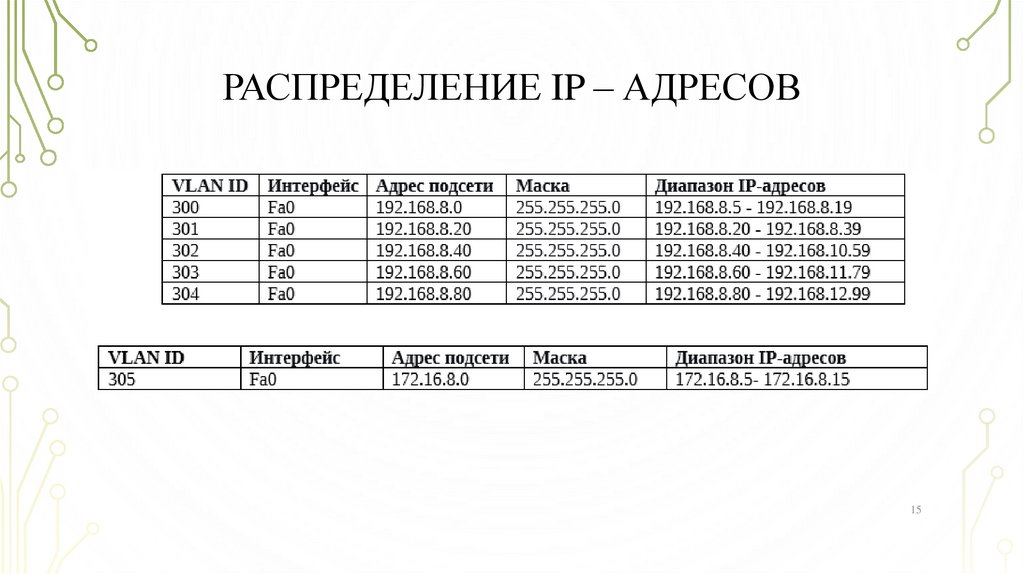

15. Распределение IP – адресов

РАСПРЕДЕЛЕНИЕ IP – АДРЕСОВ15

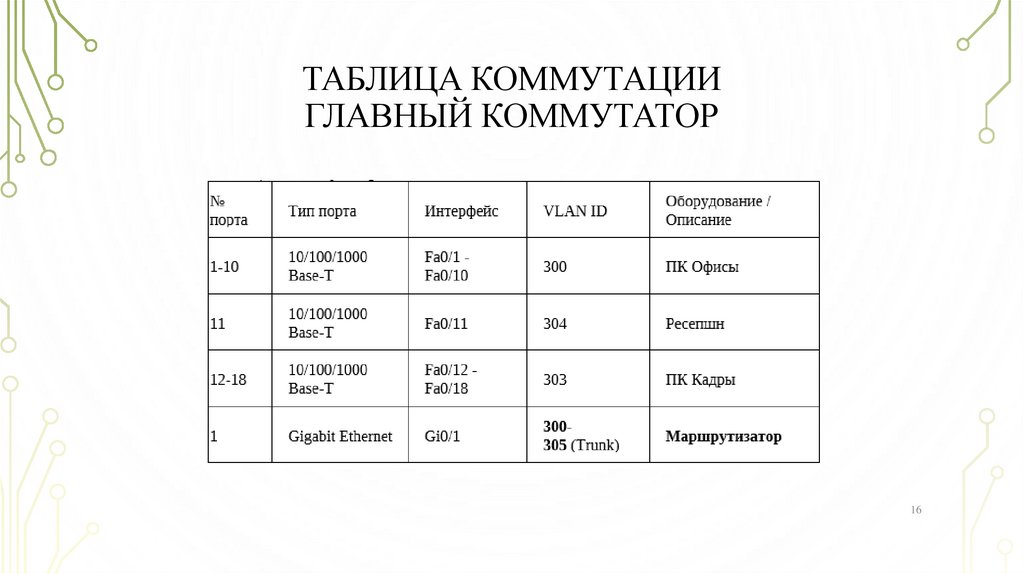

16. Таблица коммутации главный коммутатор

ТАБЛИЦА КОММУТАЦИИГЛАВНЫЙ КОММУТАТОР

16

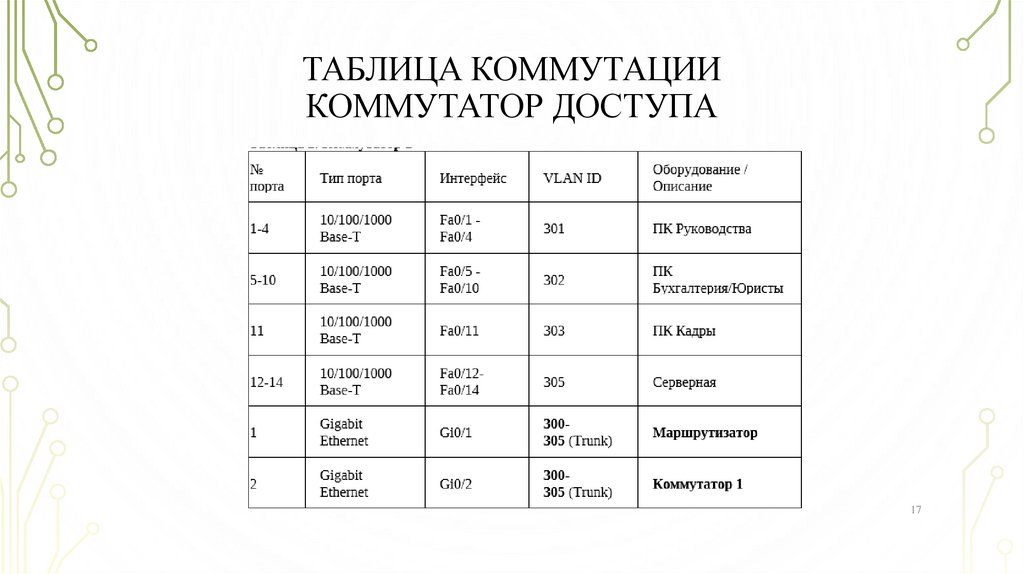

17. Таблица коммутации коммутатор доступа

ТАБЛИЦА КОММУТАЦИИКОММУТАТОР ДОСТУПА

17

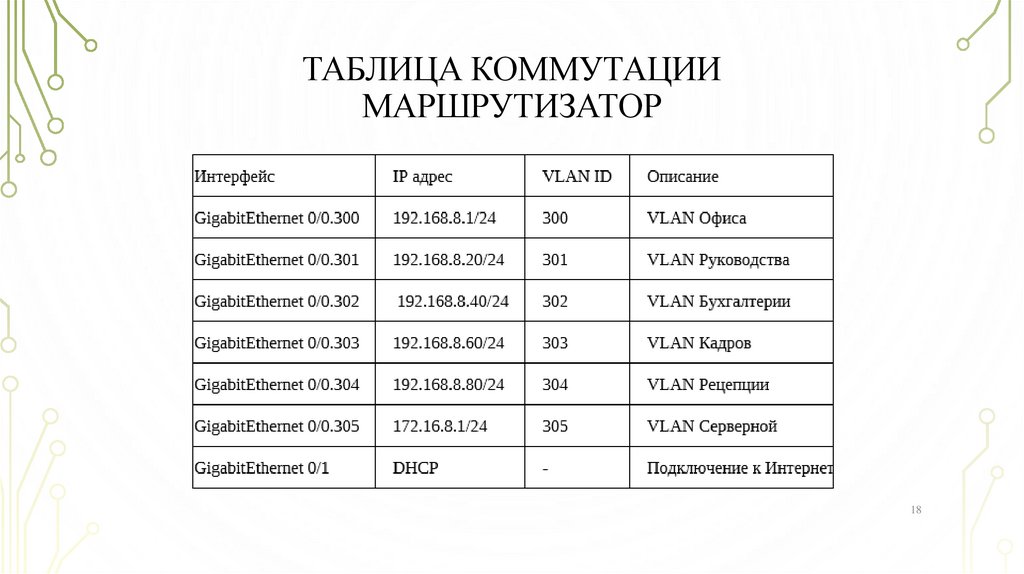

18. Таблица коммутации маршрутизатор

ТАБЛИЦА КОММУТАЦИИМАРШРУТИЗАТОР

18

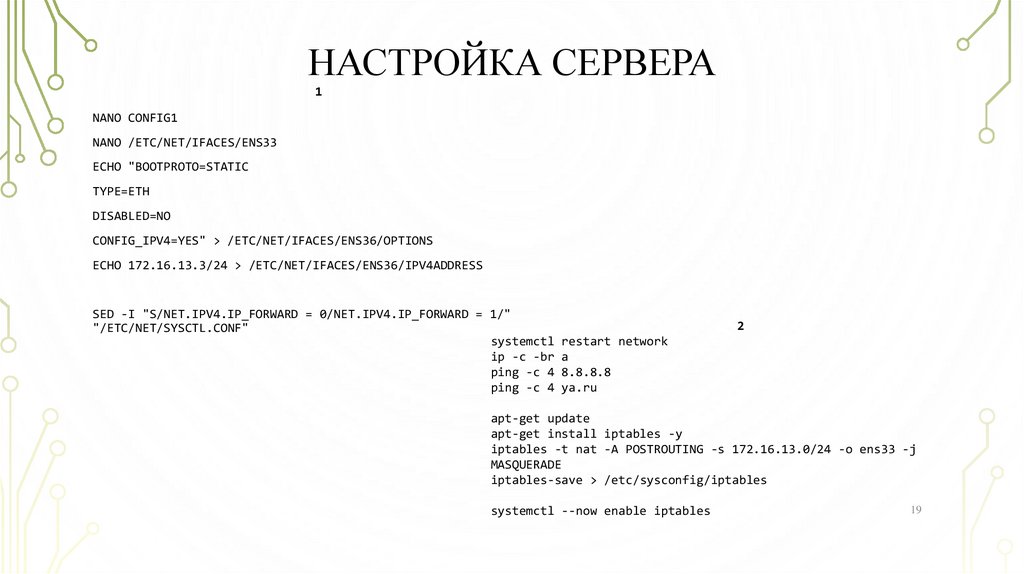

19. Настройка сервера

НАСТРОЙКА СЕРВЕРА1

NANO CONFIG1

NANO /ETC/NET/IFACES/ENS33

ECHO "BOOTPROTO=STATIC

TYPE=ETH

DISABLED=NO

CONFIG_IPV4=YES" > /ETC/NET/IFACES/ENS36/OPTIONS

ECHO 172.16.13.3/24 > /ETC/NET/IFACES/ENS36/IPV4ADDRESS

SED -I "S/NET.IPV4.IP_FORWARD = 0/NET.IPV4.IP_FORWARD = 1/"

"/ETC/NET/SYSCTL.CONF"

systemctl restart network

ip -c -br a

ping -c 4 8.8.8.8

ping -c 4 ya.ru

2

apt-get update

apt-get install iptables -y

iptables -t nat -A POSTROUTING -s 172.16.13.0/24 -o ens33 -j

MASQUERADE

iptables-save > /etc/sysconfig/iptables

systemctl --now enable iptables

19

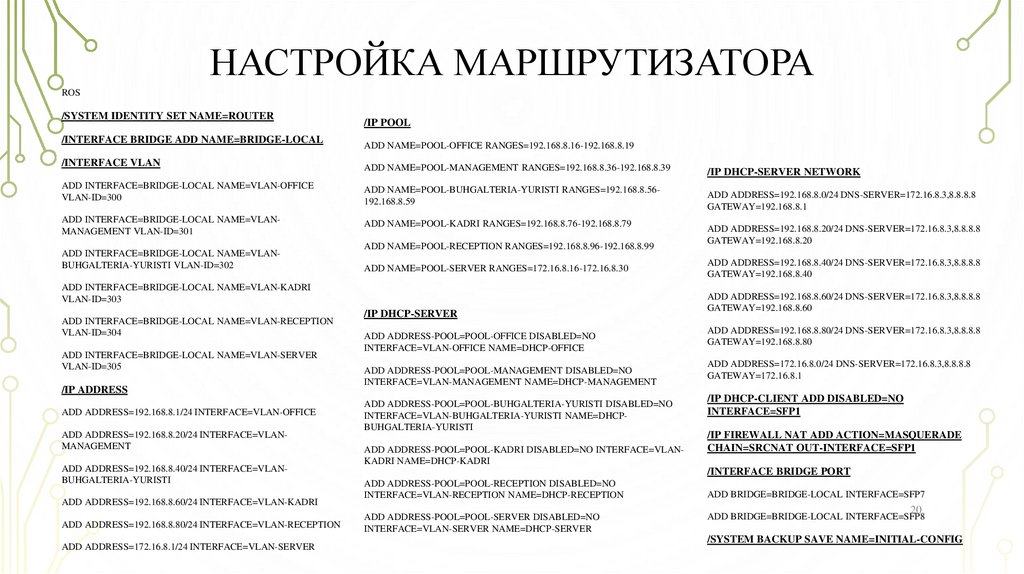

20. Настройка маршрутизатора

НАСТРОЙКА МАРШРУТИЗАТОРАROS

/SYSTEM IDENTITY SET NAME=ROUTER

/INTERFACE BRIDGE ADD NAME=BRIDGE-LOCAL

/IP POOL

ADD NAME=POOL-OFFICE RANGES=192.168.8.16-192.168.8.19

/INTERFACE VLAN

ADD NAME=POOL-MANAGEMENT RANGES=192.168.8.36-192.168.8.39

ADD INTERFACE=BRIDGE-LOCAL NAME=VLAN-OFFICE

VLAN-ID=300

ADD NAME=POOL-BUHGALTERIA-YURISTI RANGES=192.168.8.56192.168.8.59

ADD INTERFACE=BRIDGE-LOCAL NAME=VLANMANAGEMENT VLAN-ID=301

ADD NAME=POOL-KADRI RANGES=192.168.8.76-192.168.8.79

ADD INTERFACE=BRIDGE-LOCAL NAME=VLANBUHGALTERIA-YURISTI VLAN-ID=302

ADD NAME=POOL-RECEPTION RANGES=192.168.8.96-192.168.8.99

ADD NAME=POOL-SERVER RANGES=172.16.8.16-172.16.8.30

ADD INTERFACE=BRIDGE-LOCAL NAME=VLAN-KADRI

VLAN-ID=303

ADD INTERFACE=BRIDGE-LOCAL NAME=VLAN-RECEPTION

VLAN-ID=304

ADD INTERFACE=BRIDGE-LOCAL NAME=VLAN-SERVER

VLAN-ID=305

/IP ADDRESS

ADD ADDRESS=192.168.8.1/24 INTERFACE=VLAN-OFFICE

ADD ADDRESS=192.168.8.20/24 INTERFACE=VLANMANAGEMENT

ADD ADDRESS=192.168.8.40/24 INTERFACE=VLANBUHGALTERIA-YURISTI

ADD ADDRESS=192.168.8.60/24 INTERFACE=VLAN-KADRI

ADD ADDRESS=192.168.8.80/24 INTERFACE=VLAN-RECEPTION

ADD ADDRESS=172.16.8.1/24 INTERFACE=VLAN-SERVER

/IP DHCP-SERVER

ADD ADDRESS-POOL=POOL-OFFICE DISABLED=NO

INTERFACE=VLAN-OFFICE NAME=DHCP-OFFICE

ADD ADDRESS-POOL=POOL-MANAGEMENT DISABLED=NO

INTERFACE=VLAN-MANAGEMENT NAME=DHCP-MANAGEMENT

ADD ADDRESS-POOL=POOL-BUHGALTERIA-YURISTI DISABLED=NO

INTERFACE=VLAN-BUHGALTERIA-YURISTI NAME=DHCPBUHGALTERIA-YURISTI

ADD ADDRESS-POOL=POOL-KADRI DISABLED=NO INTERFACE=VLANKADRI NAME=DHCP-KADRI

/IP DHCP-SERVER NETWORK

ADD ADDRESS=192.168.8.0/24 DNS-SERVER=172.16.8.3,8.8.8.8

GATEWAY=192.168.8.1

ADD ADDRESS=192.168.8.20/24 DNS-SERVER=172.16.8.3,8.8.8.8

GATEWAY=192.168.8.20

ADD ADDRESS=192.168.8.40/24 DNS-SERVER=172.16.8.3,8.8.8.8

GATEWAY=192.168.8.40

ADD ADDRESS=192.168.8.60/24 DNS-SERVER=172.16.8.3,8.8.8.8

GATEWAY=192.168.8.60

ADD ADDRESS=192.168.8.80/24 DNS-SERVER=172.16.8.3,8.8.8.8

GATEWAY=192.168.8.80

ADD ADDRESS=172.16.8.0/24 DNS-SERVER=172.16.8.3,8.8.8.8

GATEWAY=172.16.8.1

/IP DHCP-CLIENT ADD DISABLED=NO

INTERFACE=SFP1

/IP FIREWALL NAT ADD ACTION=MASQUERADE

CHAIN=SRCNAT OUT-INTERFACE=SFP1

/INTERFACE BRIDGE PORT

ADD ADDRESS-POOL=POOL-RECEPTION DISABLED=NO

INTERFACE=VLAN-RECEPTION NAME=DHCP-RECEPTION

ADD ADDRESS-POOL=POOL-SERVER DISABLED=NO

INTERFACE=VLAN-SERVER NAME=DHCP-SERVER

ADD BRIDGE=BRIDGE-LOCAL INTERFACE=SFP7

20

ADD BRIDGE=BRIDGE-LOCAL INTERFACE=SFP8

/SYSTEM BACKUP SAVE NAME=INITIAL-CONFIG

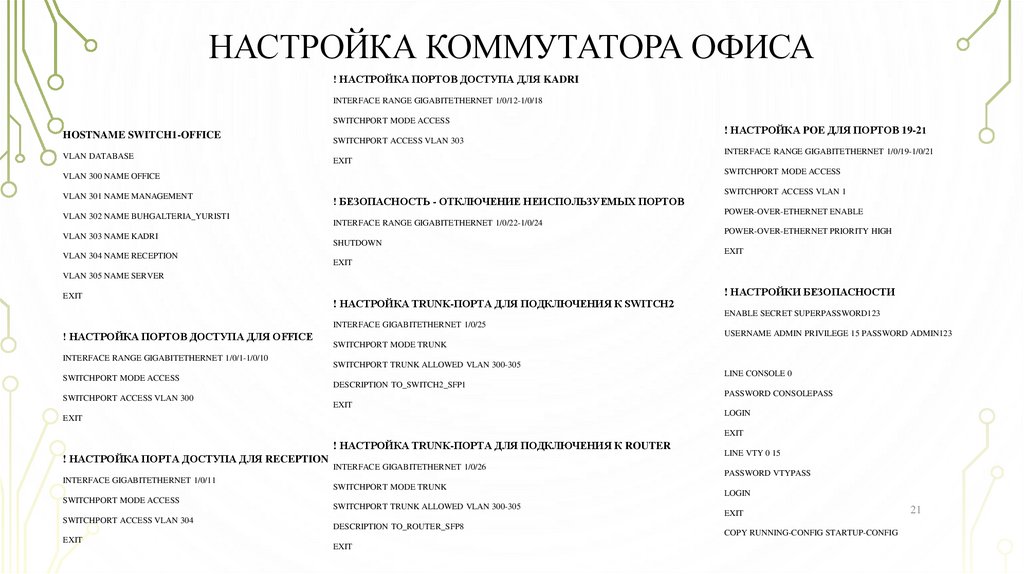

21. Настройка коммутатора офиса

НАСТРОЙКА КОММУТАТОРА ОФИСА! НАСТРОЙКА ПОРТОВ ДОСТУПА ДЛЯ KADRI

INTERFACE RANGE GIGABITETHERNET 1/0/12-1/0/18

SWITCHPORT MODE ACCESS

HOSTNAME SWITCH1-OFFICE

VLAN DATABASE

INTERFACE RANGE GIGABITETHERNET 1/0/19-1/0/21

EXIT

SWITCHPORT MODE ACCESS

VLAN 300 NAME OFFICE

VLAN 301 NAME MANAGEMENT

VLAN 302 NAME BUHGALTERIA_YURISTI

VLAN 303 NAME KADRI

VLAN 304 NAME RECEPTION

! НАСТРОЙКА POE ДЛЯ ПОРТОВ 19-21

SWITCHPORT ACCESS VLAN 303

! БЕЗОПАСНОСТЬ - ОТКЛЮЧЕНИЕ НЕИСПОЛЬЗУЕМЫХ ПОРТОВ

SWITCHPORT ACCESS VLAN 1

POWER-OVER-ETHERNET ENABLE

INTERFACE RANGE GIGABITETHERNET 1/0/22-1/0/24

POWER-OVER-ETHERNET PRIORITY HIGH

SHUTDOWN

EXIT

EXIT

VLAN 305 NAME SERVER

EXIT

! НАСТРОЙКА TRUNK-ПОРТА ДЛЯ ПОДКЛЮЧЕНИЯ К SWITCH2

! НАСТРОЙКИ БЕЗОПАСНОСТИ

ENABLE SECRET SUPERPASSWORD123

INTERFACE GIGABITETHERNET 1/0/25

! НАСТРОЙКА ПОРТОВ ДОСТУПА ДЛЯ OFFICE

INTERFACE RANGE GIGABITETHERNET 1/0/1-1/0/10

SWITCHPORT MODE ACCESS

SWITCHPORT ACCESS VLAN 300

USERNAME ADMIN PRIVILEGE 15 PASSWORD ADMIN123

SWITCHPORT MODE TRUNK

SWITCHPORT TRUNK ALLOWED VLAN 300-305

LINE CONSOLE 0

DESCRIPTION TO_SWITCH2_SFP1

PASSWORD CONSOLEPASS

EXIT

LOGIN

EXIT

EXIT

! НАСТРОЙКА TRUNK-ПОРТА ДЛЯ ПОДКЛЮЧЕНИЯ К ROUTER

! НАСТРОЙКА ПОРТА ДОСТУПА ДЛЯ RECEPTION

INTERFACE GIGABITETHERNET 1/0/11

SWITCHPORT MODE ACCESS

SWITCHPORT ACCESS VLAN 304

EXIT

INTERFACE GIGABITETHERNET 1/0/26

SWITCHPORT MODE TRUNK

SWITCHPORT TRUNK ALLOWED VLAN 300-305

DESCRIPTION TO_ROUTER_SFP8

EXIT

LINE VTY 0 15

PASSWORD VTYPASS

LOGIN

EXIT

COPY RUNNING-CONFIG STARTUP-CONFIG

21

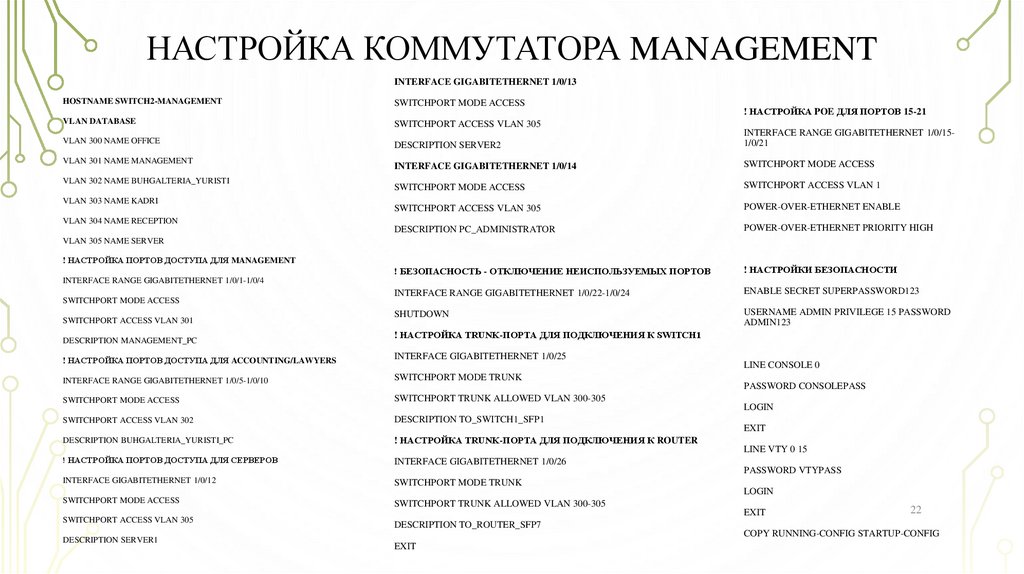

22. Настройка коммутатора management

НАСТРОЙКА КОММУТАТОРА MANAGEMENTINTERFACE GIGABITETHERNET 1/0/13

HOSTNAME SWITCH2-MANAGEMENT

SWITCHPORT MODE ACCESS

VLAN DATABASE

SWITCHPORT ACCESS VLAN 305

VLAN 300 NAME OFFICE

DESCRIPTION SERVER2

INTERFACE RANGE GIGABITETHERNET 1/0/151/0/21

INTERFACE GIGABITETHERNET 1/0/14

SWITCHPORT MODE ACCESS

SWITCHPORT MODE ACCESS

SWITCHPORT ACCESS VLAN 1

SWITCHPORT ACCESS VLAN 305

POWER-OVER-ETHERNET ENABLE

DESCRIPTION PC_ADMINISTRATOR

POWER-OVER-ETHERNET PRIORITY HIGH

! БЕЗОПАСНОСТЬ - ОТКЛЮЧЕНИЕ НЕИСПОЛЬЗУЕМЫХ ПОРТОВ

! НАСТРОЙКИ БЕЗОПАСНОСТИ

INTERFACE RANGE GIGABITETHERNET 1/0/22-1/0/24

ENABLE SECRET SUPERPASSWORD123

SHUTDOWN

USERNAME ADMIN PRIVILEGE 15 PASSWORD

ADMIN123

VLAN 301 NAME MANAGEMENT

VLAN 302 NAME BUHGALTERIA_YURISTI

VLAN 303 NAME KADRI

VLAN 304 NAME RECEPTION

! НАСТРОЙКА POE ДЛЯ ПОРТОВ 15-21

VLAN 305 NAME SERVER

! НАСТРОЙКА ПОРТОВ ДОСТУПА ДЛЯ MANAGEMENT

INTERFACE RANGE GIGABITETHERNET 1/0/1-1/0/4

SWITCHPORT MODE ACCESS

SWITCHPORT ACCESS VLAN 301

DESCRIPTION MANAGEMENT_PC

! НАСТРОЙКА TRUNK-ПОРТА ДЛЯ ПОДКЛЮЧЕНИЯ К SWITCH1

! НАСТРОЙКА ПОРТОВ ДОСТУПА ДЛЯ ACCOUNTING/LAWYERS

INTERFACE GIGABITETHERNET 1/0/25

INTERFACE RANGE GIGABITETHERNET 1/0/5-1/0/10

SWITCHPORT MODE TRUNK

SWITCHPORT MODE ACCESS

SWITCHPORT TRUNK ALLOWED VLAN 300-305

SWITCHPORT ACCESS VLAN 302

DESCRIPTION TO_SWITCH1_SFP1

DESCRIPTION BUHGALTERIA_YURISTI_PC

! НАСТРОЙКА TRUNK-ПОРТА ДЛЯ ПОДКЛЮЧЕНИЯ К ROUTER

! НАСТРОЙКА ПОРТОВ ДОСТУПА ДЛЯ СЕРВЕРОВ

INTERFACE GIGABITETHERNET 1/0/26

INTERFACE GIGABITETHERNET 1/0/12

SWITCHPORT MODE TRUNK

SWITCHPORT MODE ACCESS

SWITCHPORT TRUNK ALLOWED VLAN 300-305

LINE CONSOLE 0

PASSWORD CONSOLEPASS

LOGIN

EXIT

LINE VTY 0 15

PASSWORD VTYPASS

SWITCHPORT ACCESS VLAN 305

DESCRIPTION SERVER1

LOGIN

EXIT

22

DESCRIPTION TO_ROUTER_SFP7

COPY RUNNING-CONFIG STARTUP-CONFIG

EXIT

23. Настройка сервера

НАСТРОЙКА СЕРВЕРАДля реализации курсового проекта была

выбрана виртуальная среда VMware

Workstation 17 Pro, т.к. она соответствует

требованиям развертывания

виртуальной машины и позволяет

имитировать работу сервера.

23

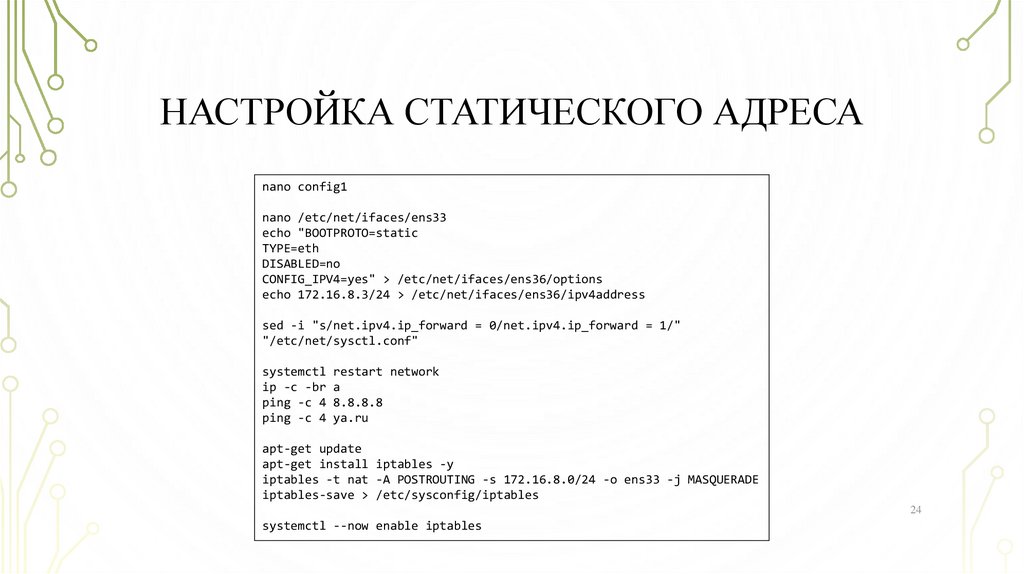

24. Настройка статического адреса

НАСТРОЙКА СТАТИЧЕСКОГО АДРЕСАnano config1

nano /etc/net/ifaces/ens33

echo "BOOTPROTO=static

TYPE=eth

DISABLED=no

CONFIG_IPV4=yes" > /etc/net/ifaces/ens36/options

echo 172.16.8.3/24 > /etc/net/ifaces/ens36/ipv4address

sed -i "s/net.ipv4.ip_forward = 0/net.ipv4.ip_forward = 1/"

"/etc/net/sysctl.conf"

systemctl restart network

ip -c -br a

ping -c 4 8.8.8.8

ping -c 4 ya.ru

apt-get update

apt-get install iptables -y

iptables -t nat -A POSTROUTING -s 172.16.8.0/24 -o ens33 -j MASQUERADE

iptables-save > /etc/sysconfig/iptables

24

systemctl --now enable iptables

25. Настройка статического адреса

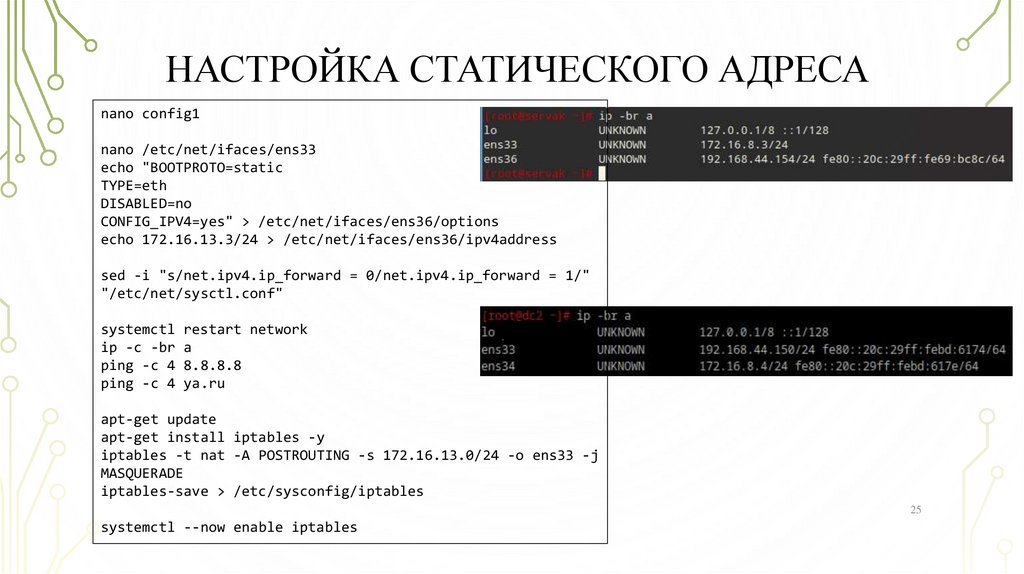

НАСТРОЙКА СТАТИЧЕСКОГО АДРЕСАnano config1

nano /etc/net/ifaces/ens33

echo "BOOTPROTO=static

TYPE=eth

DISABLED=no

CONFIG_IPV4=yes" > /etc/net/ifaces/ens36/options

echo 172.16.13.3/24 > /etc/net/ifaces/ens36/ipv4address

sed -i "s/net.ipv4.ip_forward = 0/net.ipv4.ip_forward = 1/"

"/etc/net/sysctl.conf"

systemctl restart network

ip -c -br a

ping -c 4 8.8.8.8

ping -c 4 ya.ru

apt-get update

apt-get install iptables -y

iptables -t nat -A POSTROUTING -s 172.16.13.0/24 -o ens33 -j

MASQUERADE

iptables-save > /etc/sysconfig/iptables

25

systemctl --now enable iptables

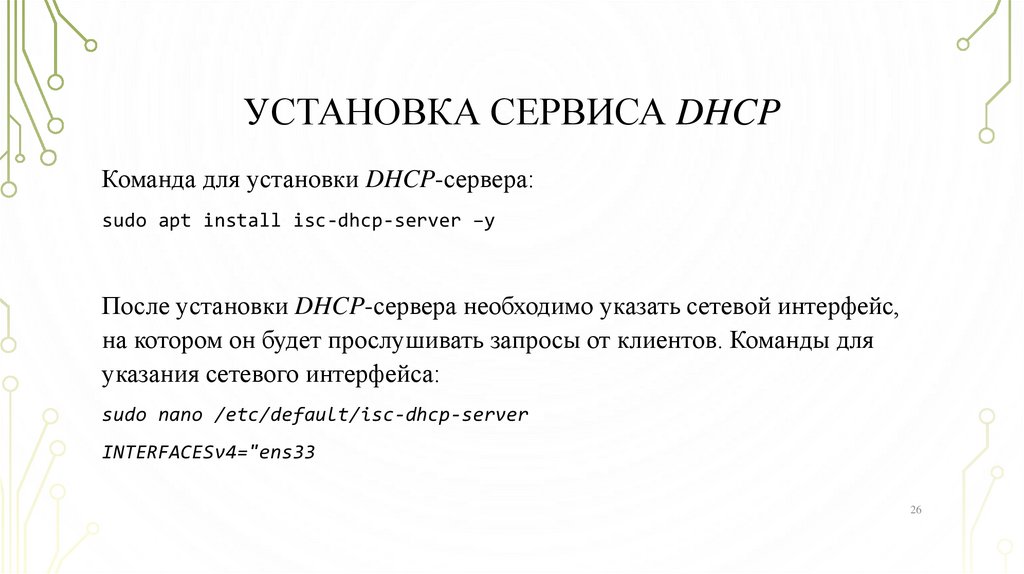

26. Установка сервиса DHCP

УСТАНОВКА СЕРВИСА DHCPКоманда для установки DHCP-сервера:

sudo apt install isc-dhcp-server –y

После установки DHCP-сервера необходимо указать сетевой интерфейс,

на котором он будет прослушивать запросы от клиентов. Команды для

указания сетевого интерфейса:

sudo nano /etc/default/isc-dhcp-server

INTERFACESv4="ens33

26

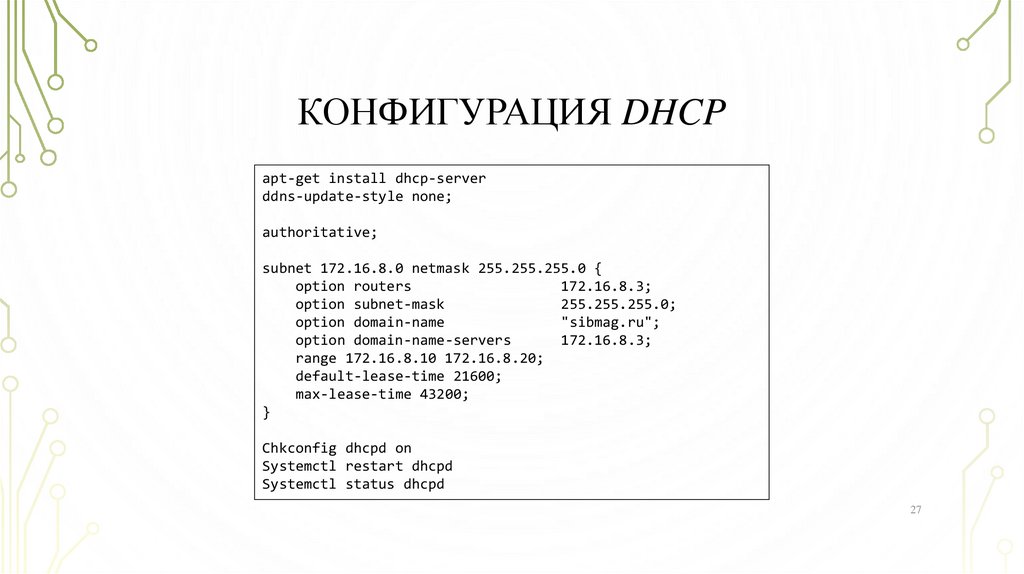

27. Конфигурация DHCP

КОНФИГУРАЦИЯ DHCPapt-get install dhcp-server

ddns-update-style none;

authoritative;

subnet 172.16.8.0 netmask 255.255.255.0 {

option routers

172.16.8.3;

option subnet-mask

255.255.255.0;

option domain-name

"sibmag.ru";

option domain-name-servers

172.16.8.3;

range 172.16.8.10 172.16.8.20;

default-lease-time 21600;

max-lease-time 43200;

}

Chkconfig dhcpd on

Systemctl restart dhcpd

Systemctl status dhcpd

27

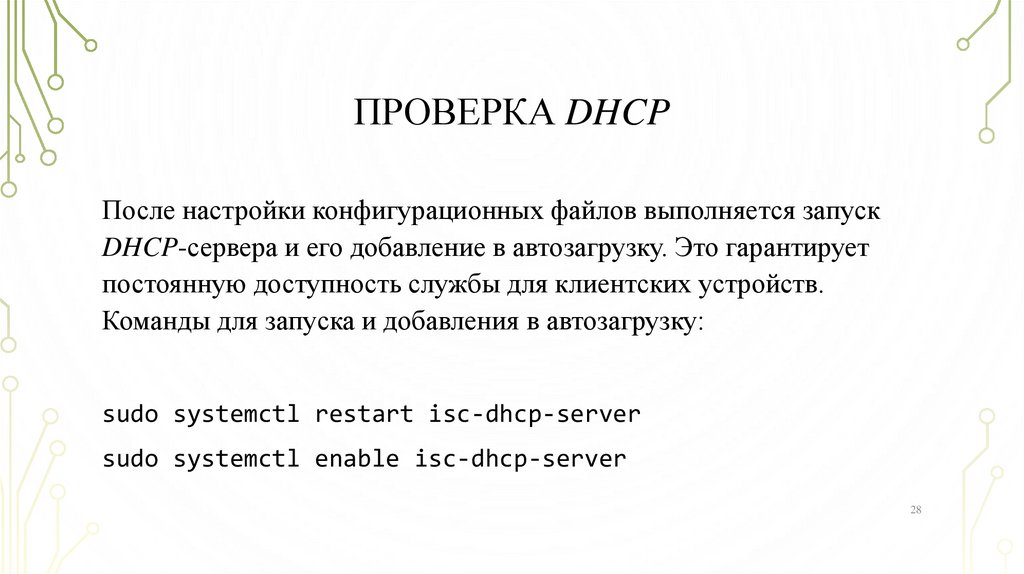

28. Проверка dhcp

ПРОВЕРКА DHCPПосле настройки конфигурационных файлов выполняется запуск

DHCP-сервера и его добавление в автозагрузку. Это гарантирует

постоянную доступность службы для клиентских устройств.

Команды для запуска и добавления в автозагрузку:

sudo systemctl restart isc-dhcp-server

sudo systemctl enable isc-dhcp-server

28

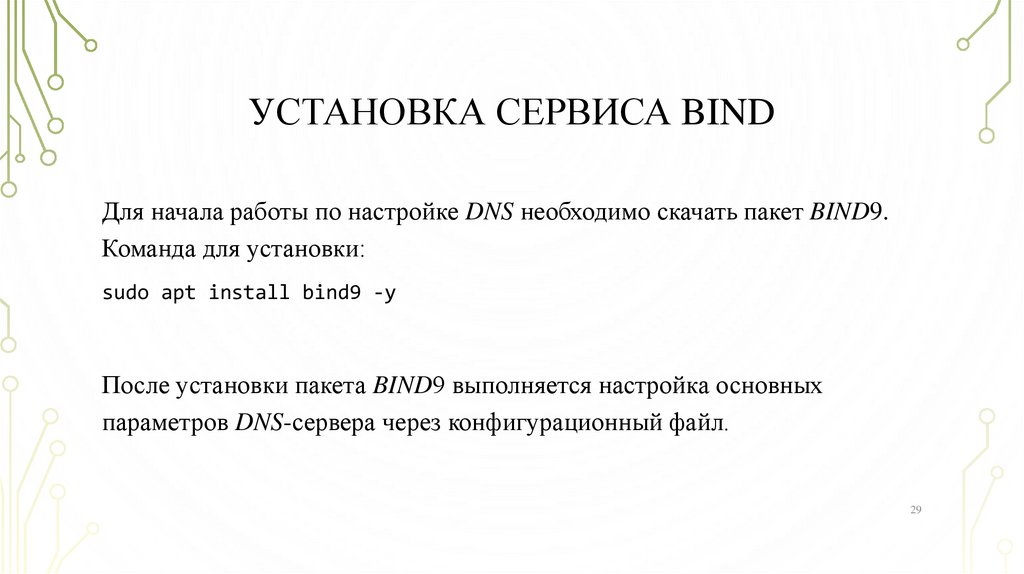

29. Установка сервиса bind

УСТАНОВКА СЕРВИСА BINDДля начала работы по настройке DNS необходимо скачать пакет BIND9.

Команда для установки:

sudo apt install bind9 -y

После установки пакета BIND9 выполняется настройка основных

параметров DNS-сервера через конфигурационный файл.

29

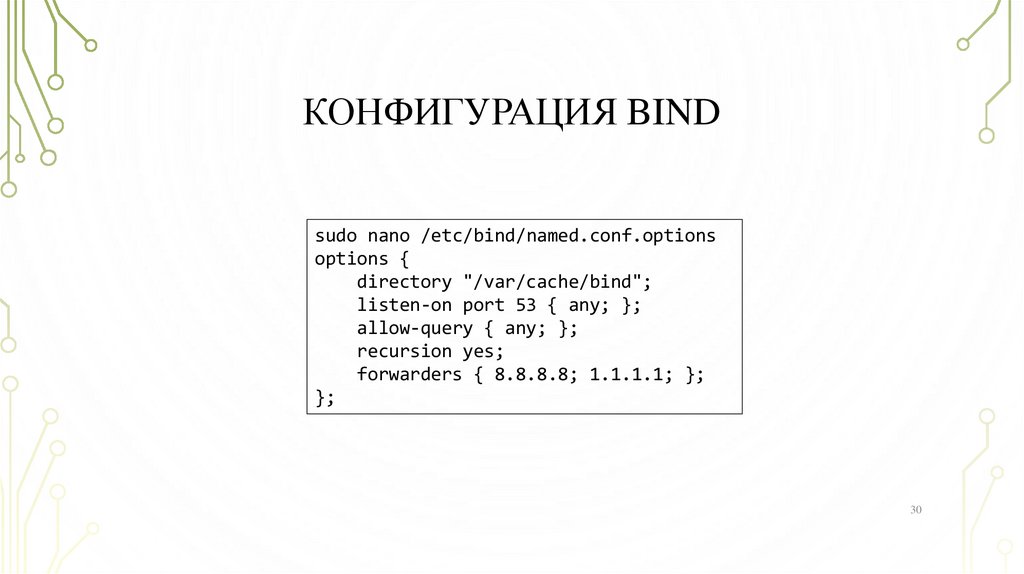

30. Конфигурация BIND

КОНФИГУРАЦИЯ BINDsudo nano /etc/bind/named.conf.options

options {

directory "/var/cache/bind";

listen-on port 53 { any; };

allow-query { any; };

recursion yes;

forwarders { 8.8.8.8; 1.1.1.1; };

};

30

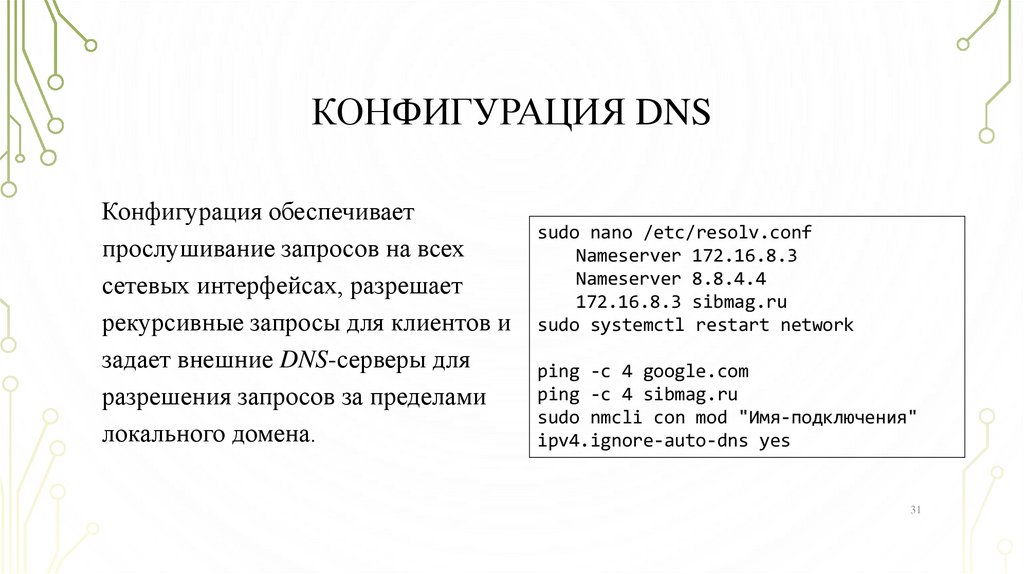

31. Конфигурация dns

КОНФИГУРАЦИЯ DNSКонфигурация обеспечивает

прослушивание запросов на всех

сетевых интерфейсах, разрешает

рекурсивные запросы для клиентов и

задает внешние DNS-серверы для

разрешения запросов за пределами

локального домена.

sudo nano /etc/resolv.conf

Nameserver 172.16.8.3

Nameserver 8.8.4.4

172.16.8.3 sibmag.ru

sudo systemctl restart network

ping -c 4 google.com

ping -c 4 sibmag.ru

sudo nmcli con mod "Имя-подключения"

ipv4.ignore-auto-dns yes

31

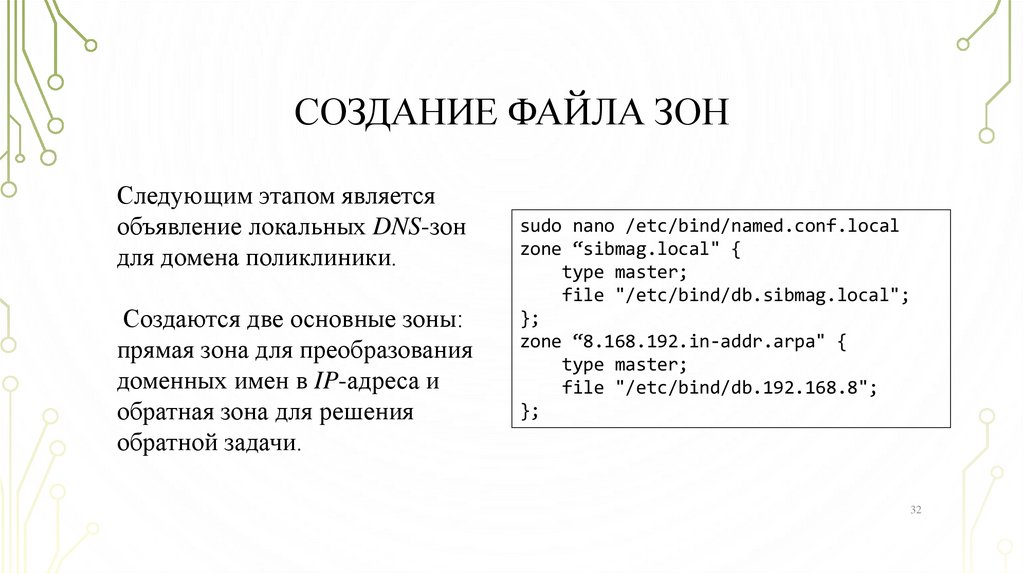

32. Создание файла зон

СОЗДАНИЕ ФАЙЛА ЗОНСледующим этапом является

объявление локальных DNS-зон

для домена поликлиники.

Создаются две основные зоны:

прямая зона для преобразования

доменных имен в IP-адреса и

обратная зона для решения

обратной задачи.

sudo nano /etc/bind/named.conf.local

zone “sibmag.local" {

type master;

file "/etc/bind/db.sibmag.local";

};

zone “8.168.192.in-addr.arpa" {

type master;

file "/etc/bind/db.192.168.8";

};

32

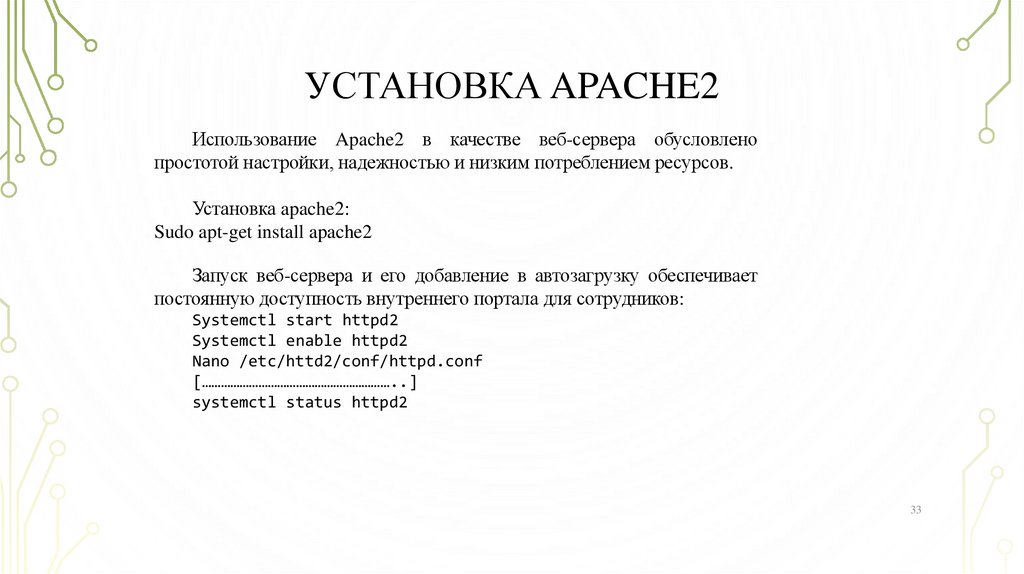

33. Установка apache2

УСТАНОВКА APACHE2Использование Apache2 в качестве веб-сервера обусловлено

простотой настройки, надежностью и низким потреблением ресурсов.

Установка apache2:

Sudo apt-get install apache2

Запуск веб-сервера и его добавление в автозагрузку обеспечивает

постоянную доступность внутреннего портала для сотрудников:

Systemctl start httpd2

Systemctl enable httpd2

Nano /etc/httd2/conf/httpd.conf

[……………………………………………………..]

systemctl status httpd2

33

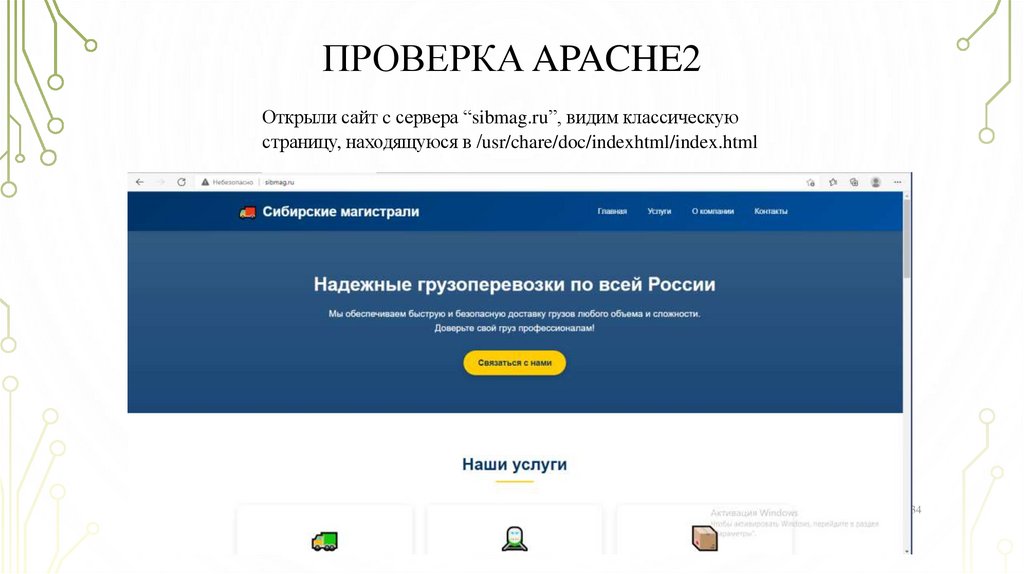

34. проверка apache2

ПРОВЕРКА APACHE2Открыли сайт c сервера “sibmag.ru”, видим классическую

страницу, находящуюся в /usr/chare/doc/indexhtml/index.html

34

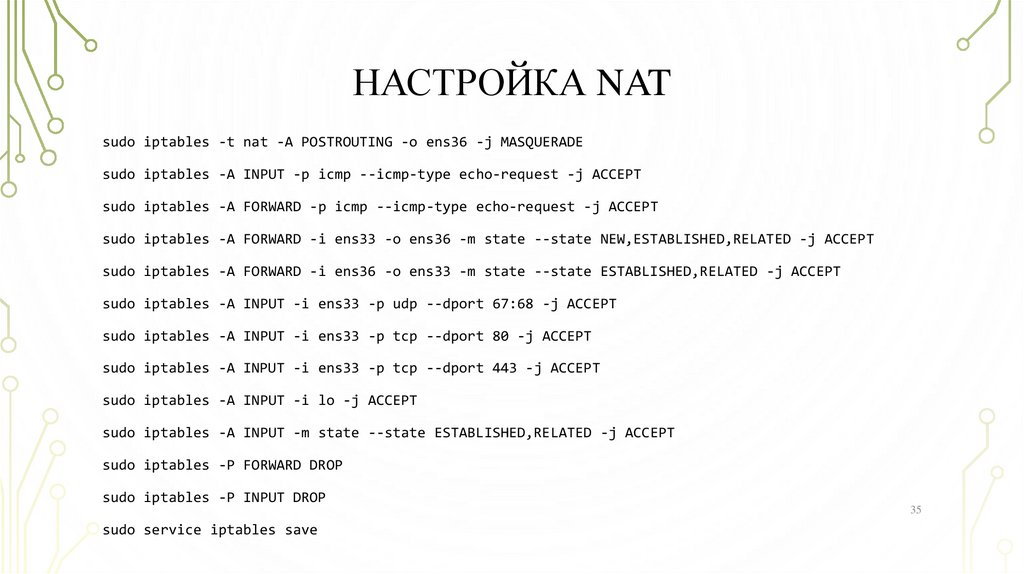

35. Настройка nat

НАСТРОЙКА NATsudo iptables -t nat -A POSTROUTING -o ens36 -j MASQUERADE

sudo iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

sudo iptables -A FORWARD -p icmp --icmp-type echo-request -j ACCEPT

sudo iptables -A FORWARD -i ens33 -o ens36 -m state --state NEW,ESTABLISHED,RELATED -j ACCEPT

sudo iptables -A FORWARD -i ens36 -o ens33 -m state --state ESTABLISHED,RELATED -j ACCEPT

sudo iptables -A INPUT -i ens33 -p udp --dport 67:68 -j ACCEPT

sudo iptables -A INPUT -i ens33 -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -i ens33 -p tcp --dport 443 -j ACCEPT

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

sudo iptables -P FORWARD DROP

sudo iptables -P INPUT DROP

sudo service iptables save

35

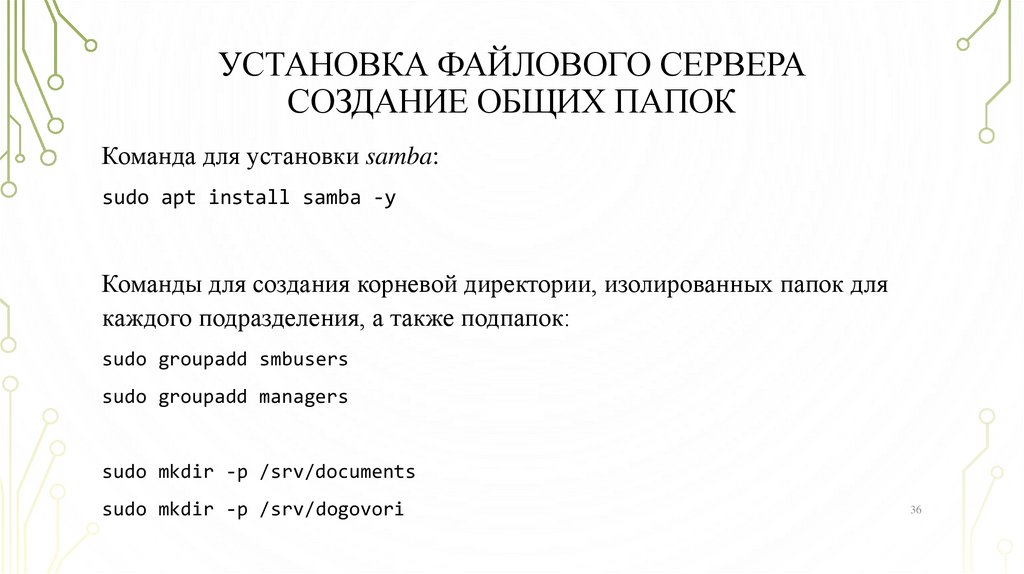

36. Установка файлового сервера Создание общих папок

УСТАНОВКА ФАЙЛОВОГО СЕРВЕРАСОЗДАНИЕ ОБЩИХ ПАПОК

Команда для установки samba:

sudo apt install samba -y

Команды для создания корневой директории, изолированных папок для

каждого подразделения, а также подпапок:

sudo groupadd smbusers

sudo groupadd managers

sudo mkdir -p /srv/documents

sudo mkdir -p /srv/dogovori

36

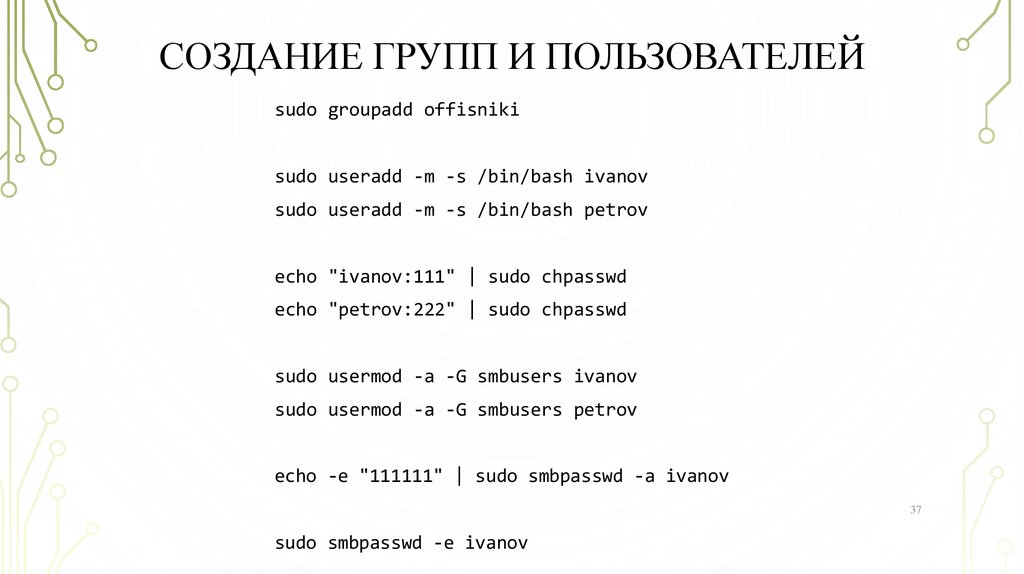

37. Создание групп и пользователей

СОЗДАНИЕ ГРУПП И ПОЛЬЗОВАТЕЛЕЙsudo groupadd offisniki

sudo useradd -m -s /bin/bash ivanov

sudo useradd -m -s /bin/bash petrov

echo "ivanov:111" | sudo chpasswd

echo "petrov:222" | sudo chpasswd

sudo usermod -a -G smbusers ivanov

sudo usermod -a -G smbusers petrov

echo -e "111111" | sudo smbpasswd -a ivanov

37

sudo smbpasswd -e ivanov

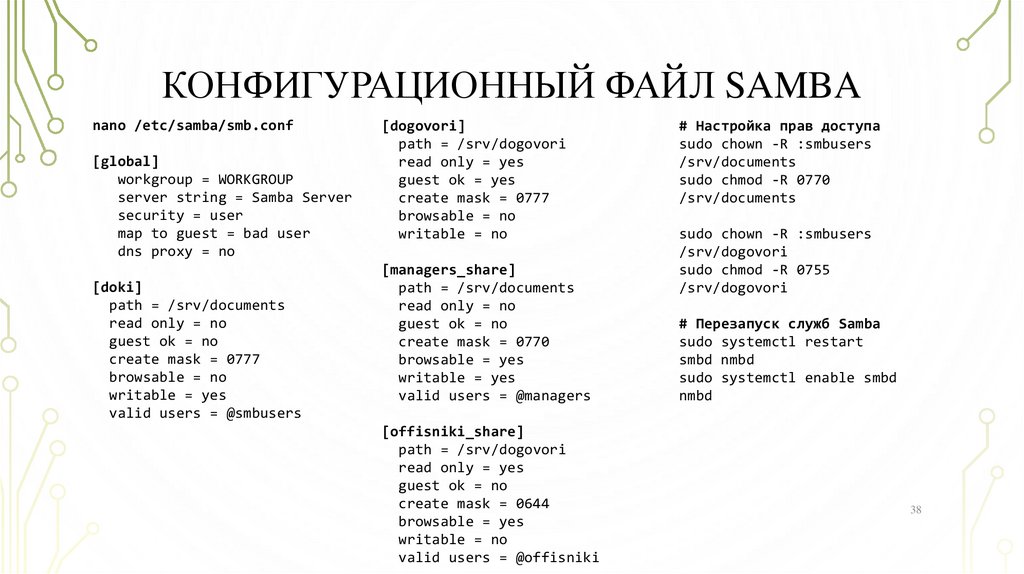

38. Конфигурационный файл samba

КОНФИГУРАЦИОННЫЙ ФАЙЛ SAMBAnano /etc/samba/smb.conf

[global]

workgroup = WORKGROUP

server string = Samba Server

security = user

map to guest = bad user

dns proxy = no

[doki]

path = /srv/documents

read only = no

guest ok = no

create mask = 0777

browsable = no

writable = yes

valid users = @smbusers

[dogovori]

path = /srv/dogovori

read only = yes

guest ok = yes

create mask = 0777

browsable = no

writable = no

[managers_share]

path = /srv/documents

read only = no

guest ok = no

create mask = 0770

browsable = yes

writable = yes

valid users = @managers

[offisniki_share]

path = /srv/dogovori

read only = yes

guest ok = no

create mask = 0644

browsable = yes

writable = no

valid users = @offisniki

# Настройка прав доступа

sudo chown -R :smbusers

/srv/documents

sudo chmod -R 0770

/srv/documents

sudo chown -R :smbusers

/srv/dogovori

sudo chmod -R 0755

/srv/dogovori

# Перезапуск служб Samba

sudo systemctl restart

smbd nmbd

sudo systemctl enable smbd

nmbd

38

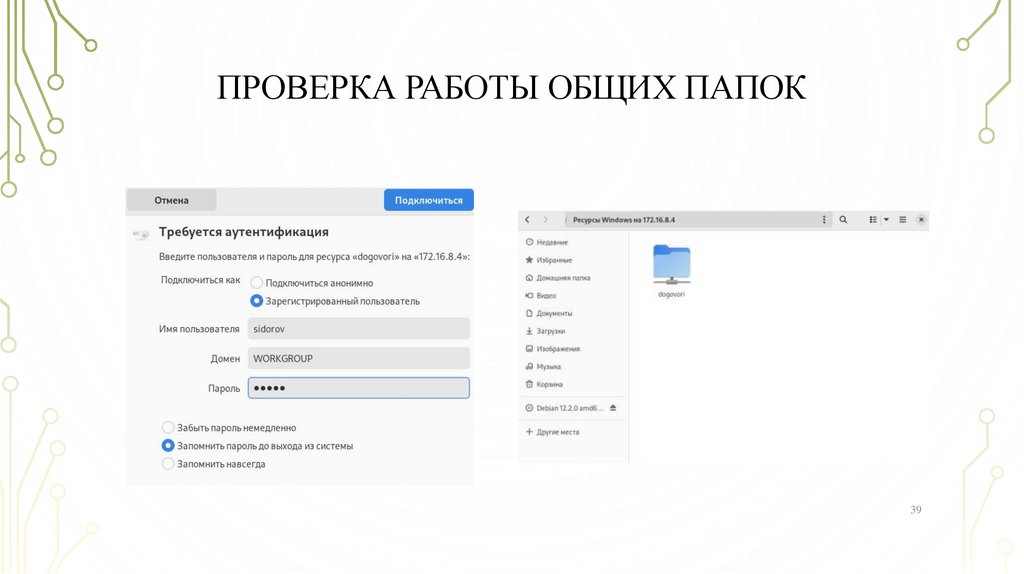

39. Проверка работы общих папок

ПРОВЕРКА РАБОТЫ ОБЩИХ ПАПОК39

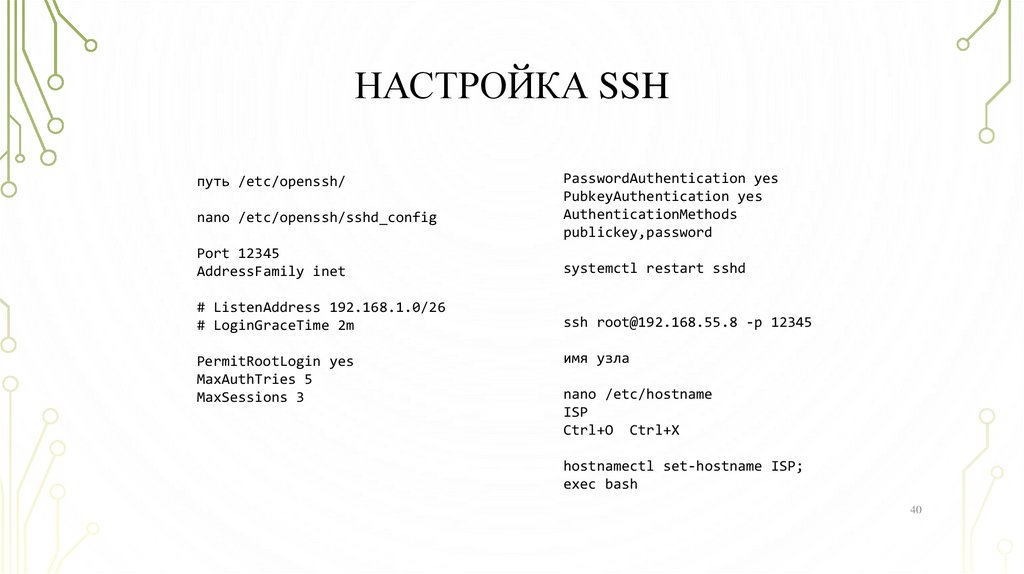

40. Настройка ssh

НАСТРОЙКА SSHпуть /etc/openssh/

nano /etc/openssh/sshd_config

PasswordAuthentication yes

PubkeyAuthentication yes

AuthenticationMethods

publickey,password

Port 12345

AddressFamily inet

systemctl restart sshd

# ListenAddress 192.168.1.0/26

# LoginGraceTime 2m

ssh root@192.168.55.8 -p 12345

PermitRootLogin yes

MaxAuthTries 5

MaxSessions 3

имя узла

nano /etc/hostname

ISP

Ctrl+O Ctrl+X

hostnamectl set-hostname ISP;

exec bash

40

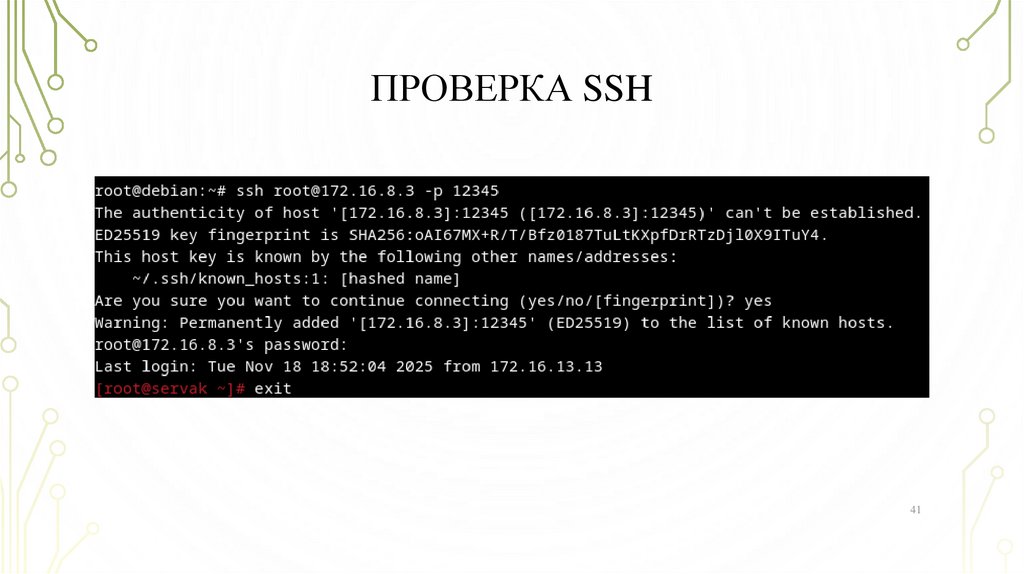

41. Проверка ssh

ПРОВЕРКА SSH41

42. Спасибо за внимание

СПАСИБО ЗА ВНИМАНИЕ43

Интернет

Интернет