Похожие презентации:

Лекция 3_new (1)

1.

Угрозы и нарушителибезопасности информации

2.

Содержание лекцииПонятие угрозы безопасности информации

Виды угроз безопасности информации

Источники угроз безопасности информации

Нарушители безопасности информации

Виды и цели нарушителей (часть 1)

Виды и цели нарушителей (часть 2)

Уровни возможностей нарушителей (часть 1)

Уровни возможностей нарушителей (часть 2)

3.

Понятие угрозы безопасностиинформации

4.

ГОСТ Р 50922-2006http://docs.cntd.ru

5.

Понятие угрозы безопасности информацииУгроза (безопасности информации)

-совокупность условий и факторов,

создающих потенциальную или

реально существующую опасность

нарушения безопасности

информации.

6.

Понятие угрозы безопасности информацииИсточник угрозы безопасности

информации - субъект (физическое

лицо, материальный объект или

физическое явление), являющийся

непосредственной причиной

возникновения угрозы

безопасности информации.

7.

Понятие угрозы безопасности информацииУязвимость (информационной

системы) - свойство информационной

системы, обусловливающее

возможность реализации угроз

безопасности обрабатываемой

в ней информации.

8.

Понятие угрозы безопасности информацииФактор, воздействующий на

защищаемую информацию явление, действие или процесс,

результатом которого могут быть

утечка, искажение,

уничтожение защищаемой

информации, блокирование

доступа к ней.

9.

Руководящий документ ФСТЭК РоссииФСТЭК России – Федеральная служба по

техническому и экспортному контролю

Руководящий документ «Защита от

несанкционированного доступа к

информации. Термины и определения»

10.

Понятие угрозы безопасности информацииНесанкционированный доступ к

информации (НСД) - доступ к информации,

нарушающий правила разграничения доступа с

использованием штатных средств,

предоставляемых средствами вычислительной

техники или автоматизированными системами.

Примечание: под штатными средствами

понимается совокупность программного,

микропрограммного и технического

обеспечения средств вычислительной техники

или автоматизированных систем.

11.

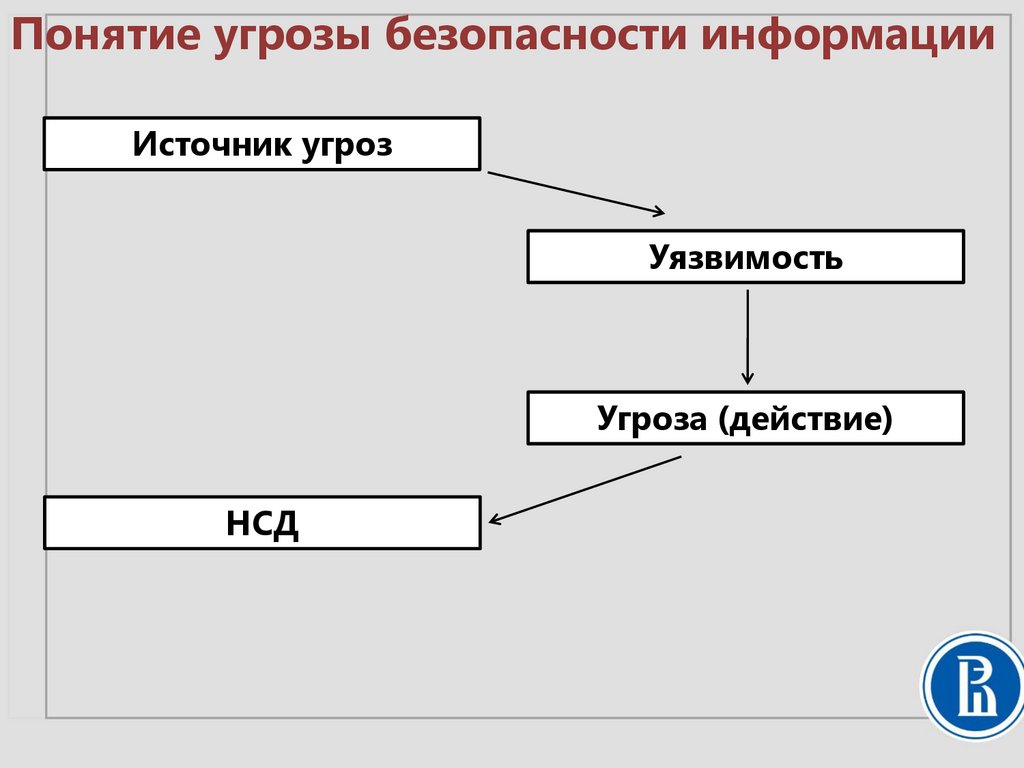

Понятие угрозы безопасности информацииИсточник угроз

Уязвимость

Угроза (действие)

НСД

12.

Виды угроз безопасностиинформации

13.

Виды угроз безопасности информацииОсновные виды угроз безопасности:

Хищение (копирование информации)

Уничтожение информации

Модификация (искажение) информации

Нарушение доступности (блокирование)

информации

• Отрицание подлинности информации

• Навязывание ложной информации

14.

Виды угроз безопасности информацииКлассификация угроз ИБ:

По аспекту информационной безопасности

По компонентам объекта информатизации

По способу осуществления

По расположению источника угроз

15.

Виды угроз безопасности информацииПо аспекту информационной безопасности:

• угроза нарушения доступности

• угроза нарушения целостности

• угроза нарушения конфиденциальности

16.

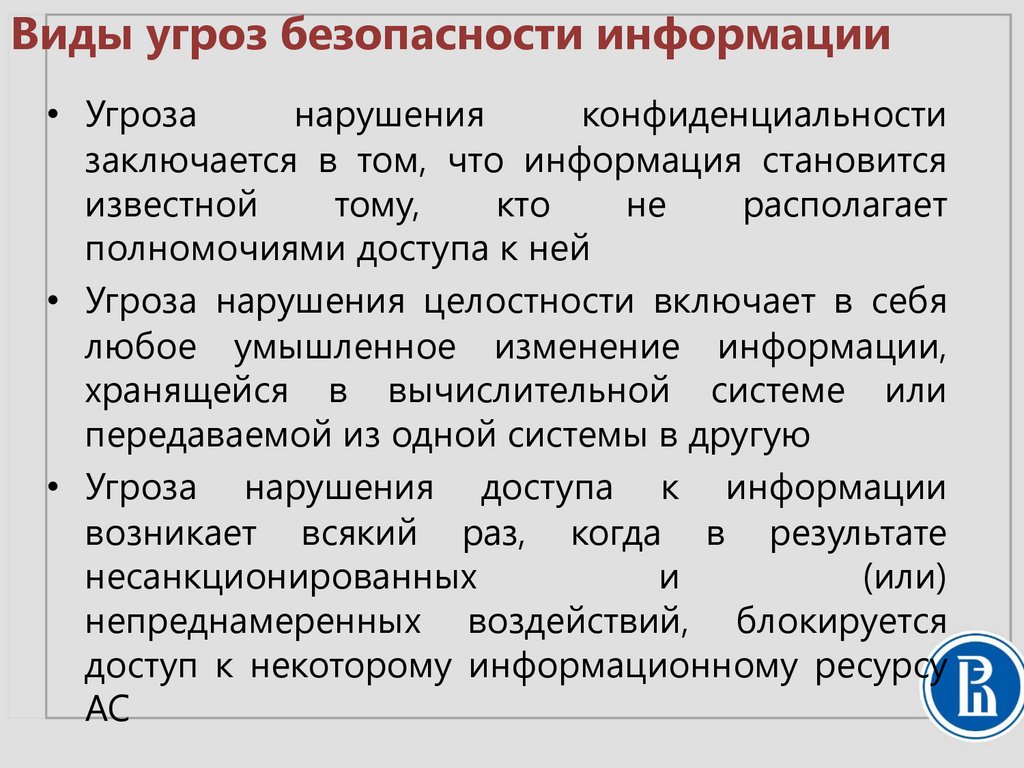

Виды угроз безопасности информации• Угроза

нарушения

конфиденциальности

заключается в том, что информация становится

известной

тому,

кто

не

располагает

полномочиями доступа к ней

• Угроза нарушения целостности включает в себя

любое умышленное изменение информации,

хранящейся в вычислительной системе или

передаваемой из одной системы в другую

• Угроза нарушения доступа к информации

возникает всякий раз, когда в результате

несанкционированных

и

(или)

непреднамеренных воздействий, блокируется

доступ к некоторому информационному ресурсу

АС

17.

Виды угроз безопасности информацииПо компонентам объекта информатизации, на

которые угрозы нацелены:

• данные

• программы

• аппаратура

• поддерживающая инфраструктура

18.

Виды угроз безопасности информацииПо способу осуществления:

• Случайные действия

• Преднамеренные действия

• Природного характера

• Техногенного характера

19.

Виды угроз безопасности информацииПо расположению источника угроз:

• Внутри рассматриваемой АС

• Вне рассматриваемой АС

20.

Источники угроз безопасностиинформации

21.

Источники угроз безопасности информацииАнтропогенные

источники

Источники

угроз

Техногенные

источники

Стихийные

источники

Внешние

Внутренние

Внешние

Внутренние

22.

Источники угроз безопасностиАнтропогенные источники угроз (внутренние):

• Основной персонал (пользователи)

• Представители служб защиты информации

• Вспомогательный персонал (уборщики, охрана,

др.)

• Технический персонал (жизнеобеспечение,

эксплуатация)

23.

Источники угроз безопасностиАнтропогенные источники угроз (внешние):

• Криминальные структуры

• Потенциальный нарушители, хакеры

• Недобросовестные партнеры

• Технический персонал провайдеров услуг

• Представители надзорных организаций и

аварийных служб

• Представители силовых ведомств

24.

Источники угроз безопасностиТехногенные угрозы (внутренние):

• Некачественные средства ОИ

• Некачественные программные средства ОИ

• Вспомогательные средства (охраны,

сигнализации, телефонии)

• Другие технические средства

25.

Источники угроз безопасностиТехногенные угрозы (внешние):

• Средства связи

• Инженерные коммуникации

• Транспорт

26.

Источники угроз безопасностиК стихийным источникам относятся:

• Пожары

• Землетрясения

• Наводнения

• Ураганы

• Другие форс-мажорные обстоятельства

27.

Нарушители безопасностиинформации

28.

ГОСТ Р 53114-2008http://docs.cntd.ru

29.

Нарушители безопасности информацииНарушитель информационной

безопасности организации –

физическое лицо или логический

объект, случайно или

преднамеренно совершивший

действие, следствием которого

является нарушение

информационной безопасности

организации.

30.

Методика оценки угроз безопасностиинформации

fstec.ru

31.

Нарушители безопасности информацииКатегория нарушителя

Внешние нарушители

Внутренние нарушители

32.

Нарушители безопасности информацииКатегория нарушителя определяется

на основе имеющихся прав и условий

по доступу к системам и сетям, обусловленных

архитектурой и условиями функционирования

этих систем и сетей, а также установленными

возможностями нарушителей.

33.

Нарушители безопасности информацииВнешние нарушители – нарушители,

не имеющие прав доступа в контролируемую

(охраняемую) зону (территорию) и (или) полномочий

по доступу к информационным ресурсам

и компонентам систем и сетей,

требующим авторизации.

34.

Нарушители безопасности информацииПримеры:

• Клиенты;

• Приглашённые посетители;

• Представители конкурирующих организаций;

• Нарушители пропускного режима;

• Наблюдатели за пределами охраняемой территории.

35.

Нарушители безопасности информацииВнутренние нарушители – нарушители,

имеющие права доступа в контролируемую

(охраняемую) зону (территорию) и (или) полномочия

по автоматизированному доступу к информационным

ресурсам и компонентам систем и сетей.

36.

Нарушители безопасности информацииПримеры:

• Пользователи и операторы информационной

системы (также руководители различных уровней);

• Администраторы вычислительных сетей и

информационной безопасности;

• Прикладные и системные программисты;

• Сотрудники службы безопасности;

• Технический персонал по обслуживанию зданий и

вычислительной техники;

• Вспомогательный персонал и временные работники.

37.

Виды и цели нарушителей(часть 1)

38.

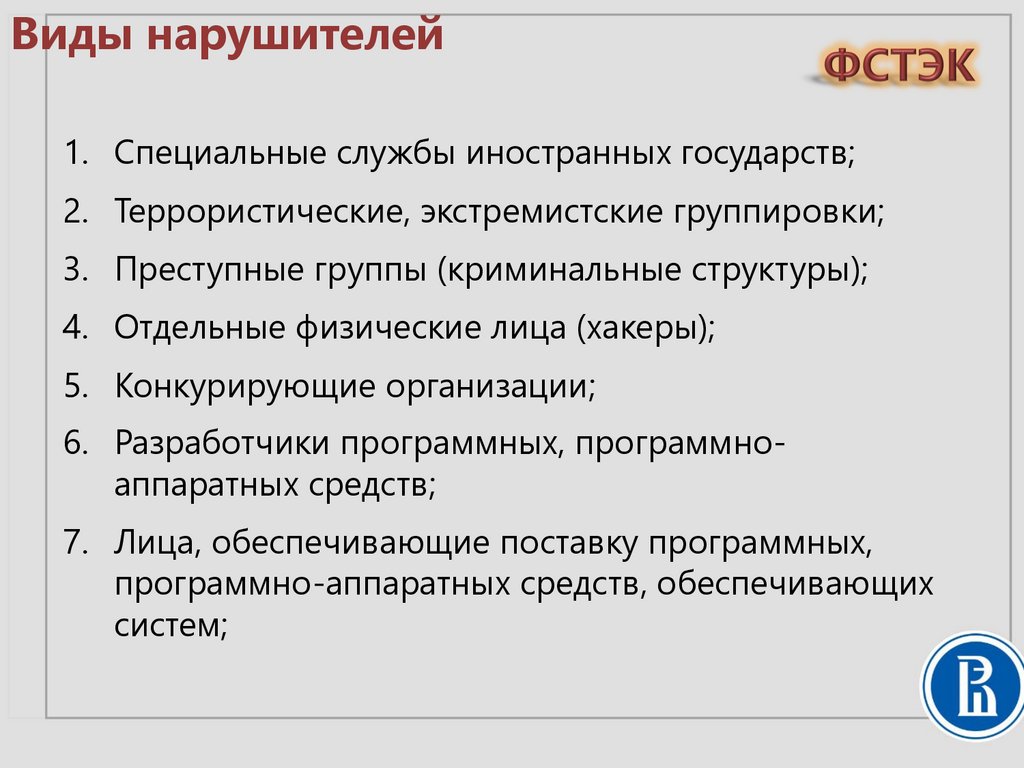

Виды нарушителей1. Специальные службы иностранных государств;

2. Террористические, экстремистские группировки;

3. Преступные группы (криминальные структуры);

4. Отдельные физические лица (хакеры);

5. Конкурирующие организации;

6. Разработчики программных, программноаппаратных средств;

7. Лица, обеспечивающие поставку программных,

программно-аппаратных средств, обеспечивающих

систем;

39.

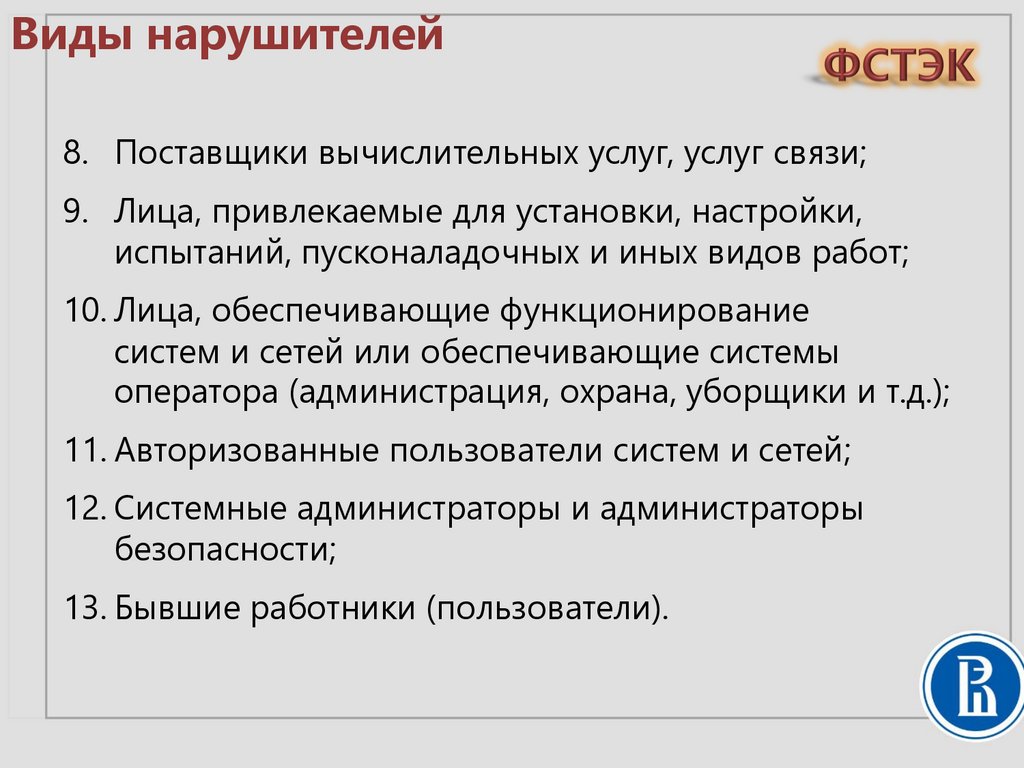

Виды нарушителей8. Поставщики вычислительных услуг, услуг связи;

9. Лица, привлекаемые для установки, настройки,

испытаний, пусконаладочных и иных видов работ;

10. Лица, обеспечивающие функционирование

систем и сетей или обеспечивающие системы

оператора (администрация, охрана, уборщики и т.д.);

11. Авторизованные пользователи систем и сетей;

12. Системные администраторы и администраторы

безопасности;

13. Бывшие работники (пользователи).

40.

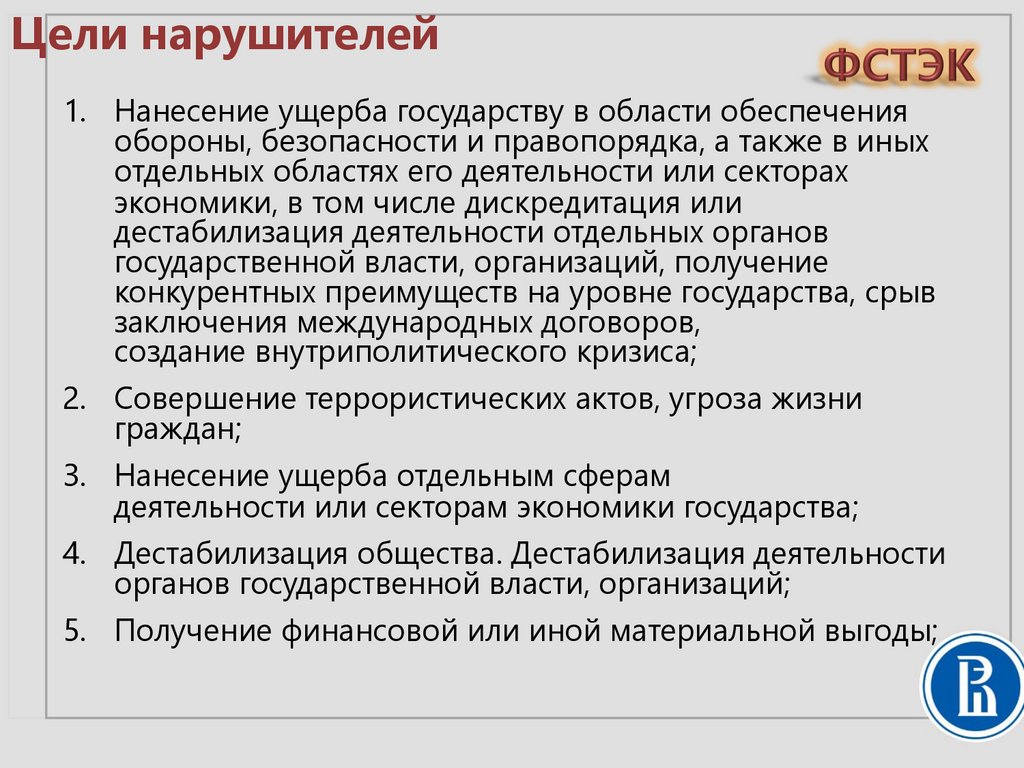

Цели нарушителей1. Нанесение ущерба государству в области обеспечения

обороны, безопасности и правопорядка, а также в иных

отдельных областях его деятельности или секторах

экономики, в том числе дискредитация или

дестабилизация деятельности отдельных органов

государственной власти, организаций, получение

конкурентных преимуществ на уровне государства, срыв

заключения международных договоров,

создание внутриполитического кризиса;

2. Совершение террористических актов, угроза жизни

граждан;

3. Нанесение ущерба отдельным сферам

деятельности или секторам экономики государства;

4. Дестабилизация общества. Дестабилизация деятельности

органов государственной власти, организаций;

5. Получение финансовой или иной материальной выгоды;

41.

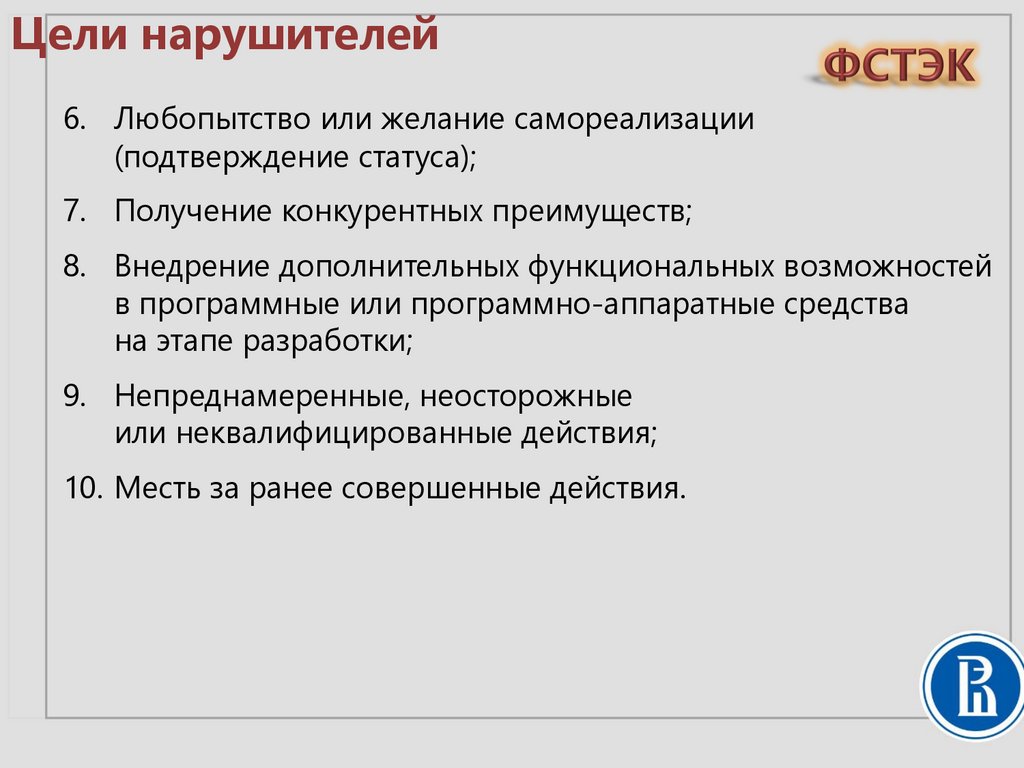

Цели нарушителей6. Любопытство или желание самореализации

(подтверждение статуса);

7. Получение конкурентных преимуществ;

8. Внедрение дополнительных функциональных возможностей

в программные или программно-аппаратные средства

на этапе разработки;

9. Непреднамеренные, неосторожные

или неквалифицированные действия;

10. Месть за ранее совершенные действия.

42.

Виды и цели нарушителей(часть 2)

43.

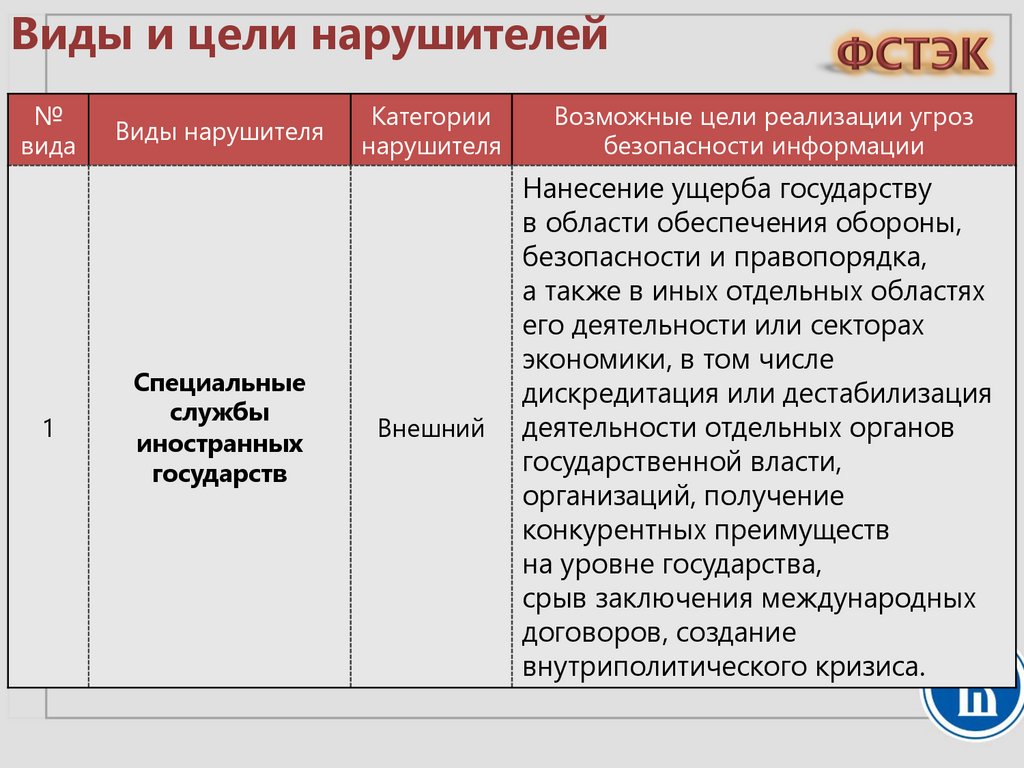

Виды и цели нарушителей№

вида

1

Виды нарушителя

Специальные

службы

иностранных

государств

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Внешний

Нанесение ущерба государству

в области обеспечения обороны,

безопасности и правопорядка,

а также в иных отдельных областях

его деятельности или секторах

экономики, в том числе

дискредитация или дестабилизация

деятельности отдельных органов

государственной власти,

организаций, получение

конкурентных преимуществ

на уровне государства,

срыв заключения международных

договоров, создание

внутриполитического кризиса.

44.

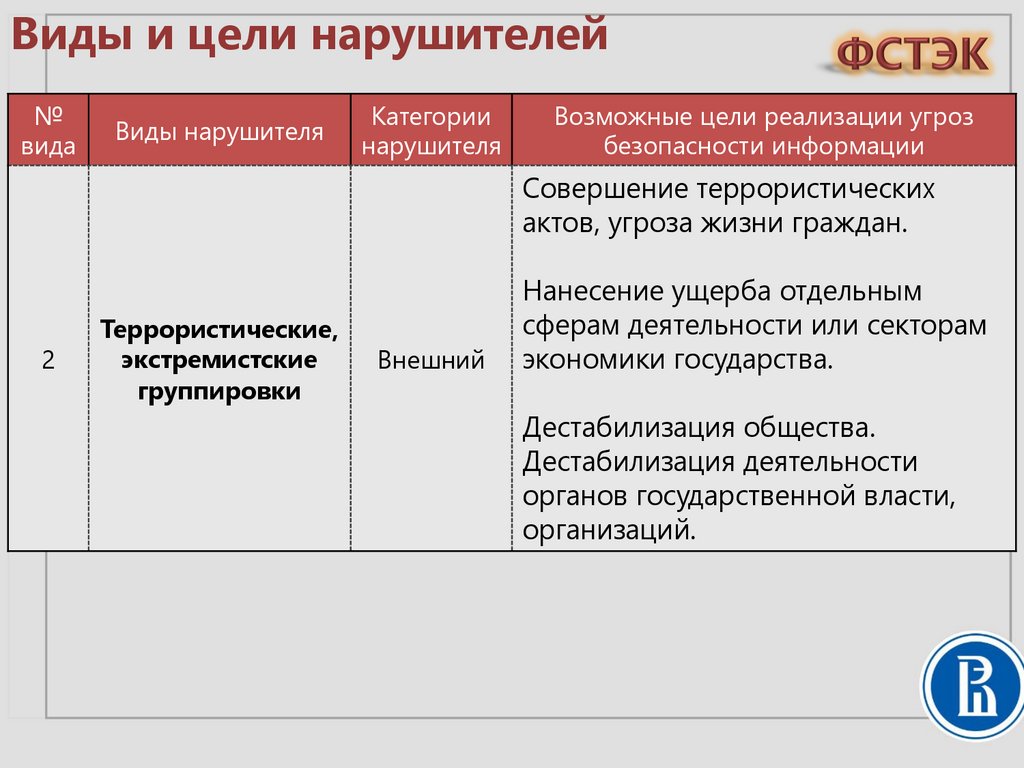

Виды и цели нарушителей№

вида

Виды нарушителя

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Совершение террористических

актов, угроза жизни граждан.

2

Террористические,

экстремистские

группировки

Внешний

Нанесение ущерба отдельным

сферам деятельности или секторам

экономики государства.

Дестабилизация общества.

Дестабилизация деятельности

органов государственной власти,

организаций.

45.

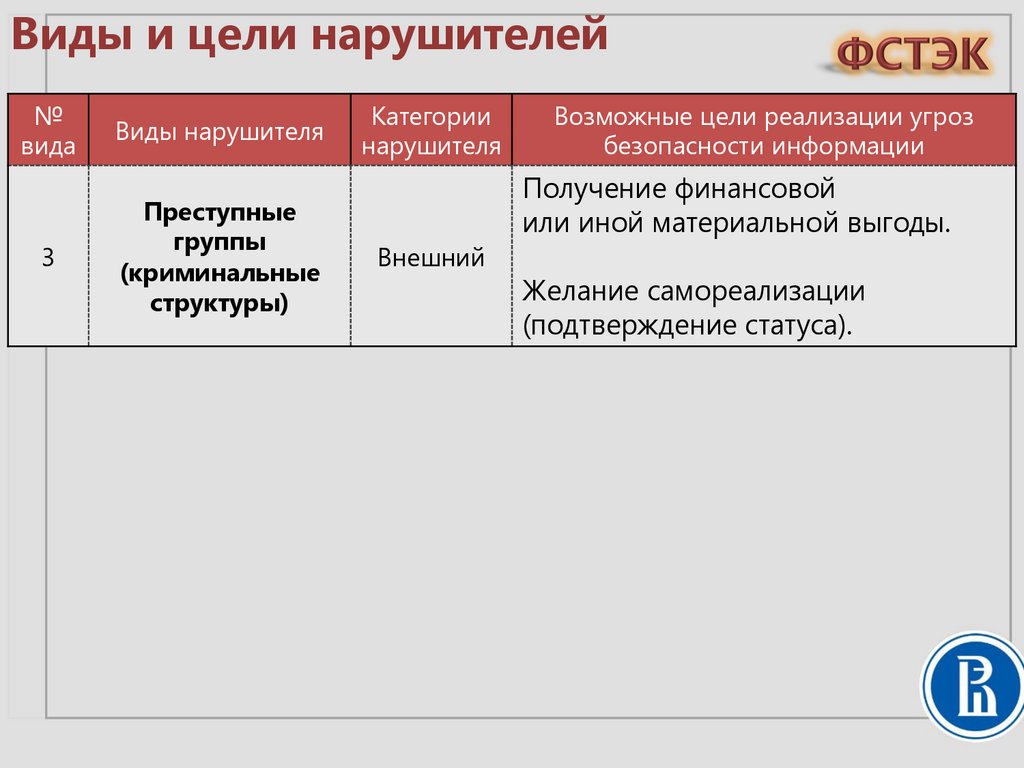

Виды и цели нарушителей№

вида

3

Виды нарушителя

Преступные

группы

(криминальные

структуры)

Категории

нарушителя

Внешний

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды.

Желание самореализации

(подтверждение статуса).

46.

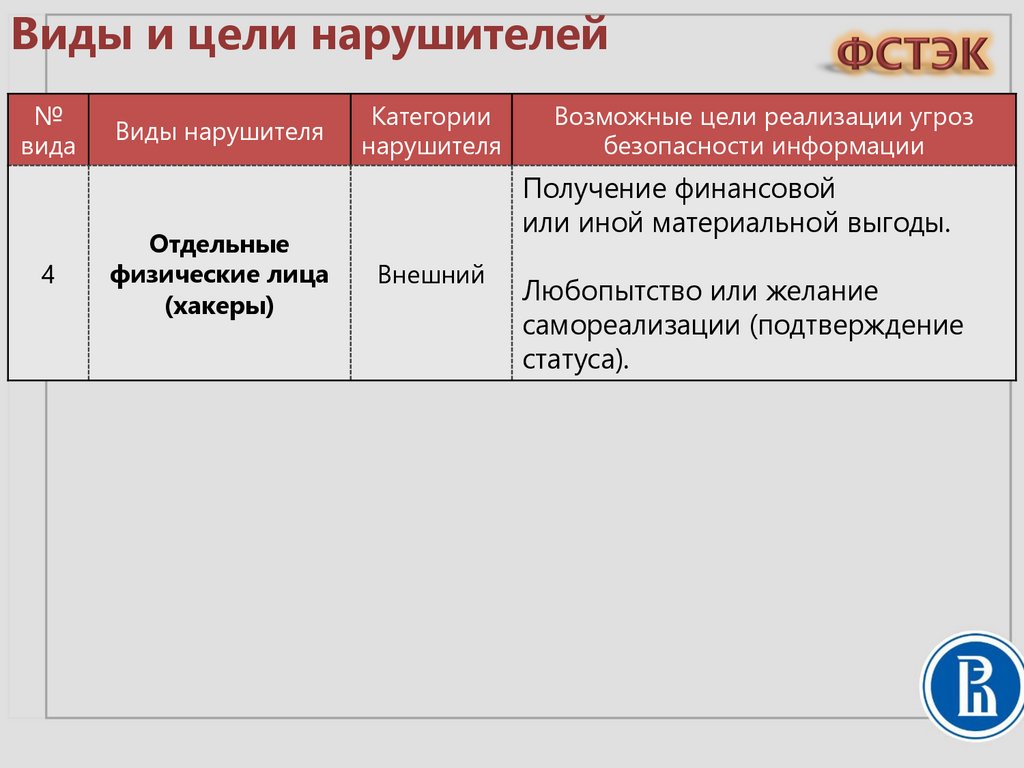

Виды и цели нарушителей№

вида

4

Виды нарушителя

Отдельные

физические лица

(хакеры)

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды.

Внешний

Любопытство или желание

самореализации (подтверждение

статуса).

47.

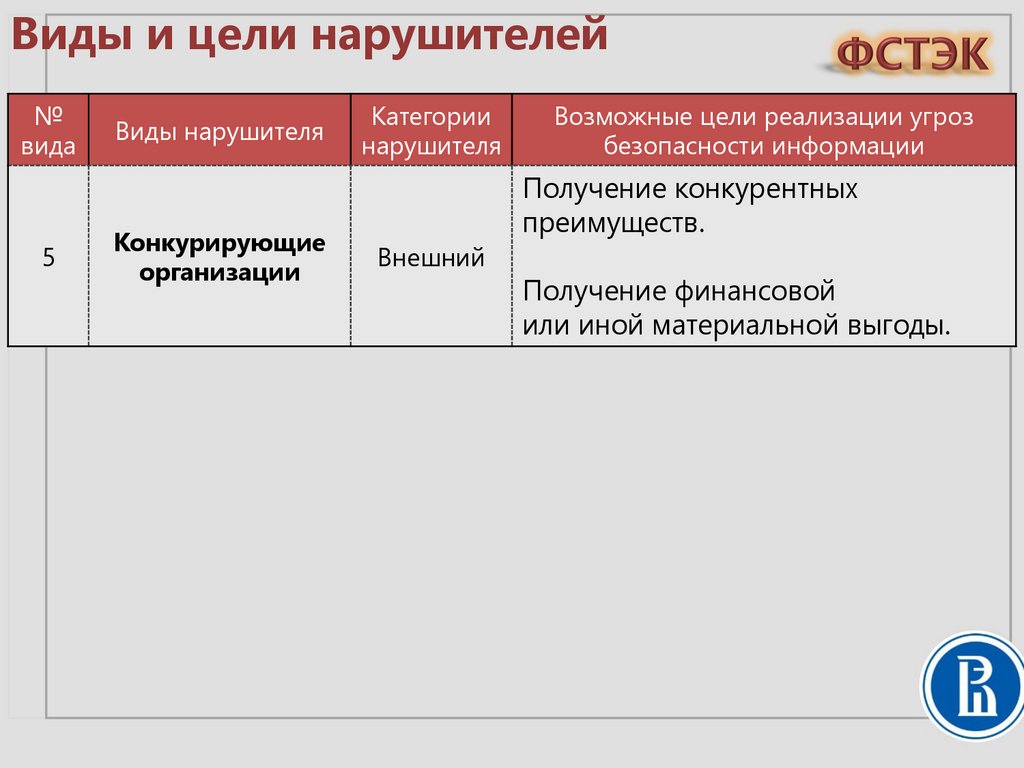

Виды и цели нарушителей№

вида

5

Виды нарушителя

Конкурирующие

организации

Категории

нарушителя

Внешний

Возможные цели реализации угроз

безопасности информации

Получение конкурентных

преимуществ.

Получение финансовой

или иной материальной выгоды.

48.

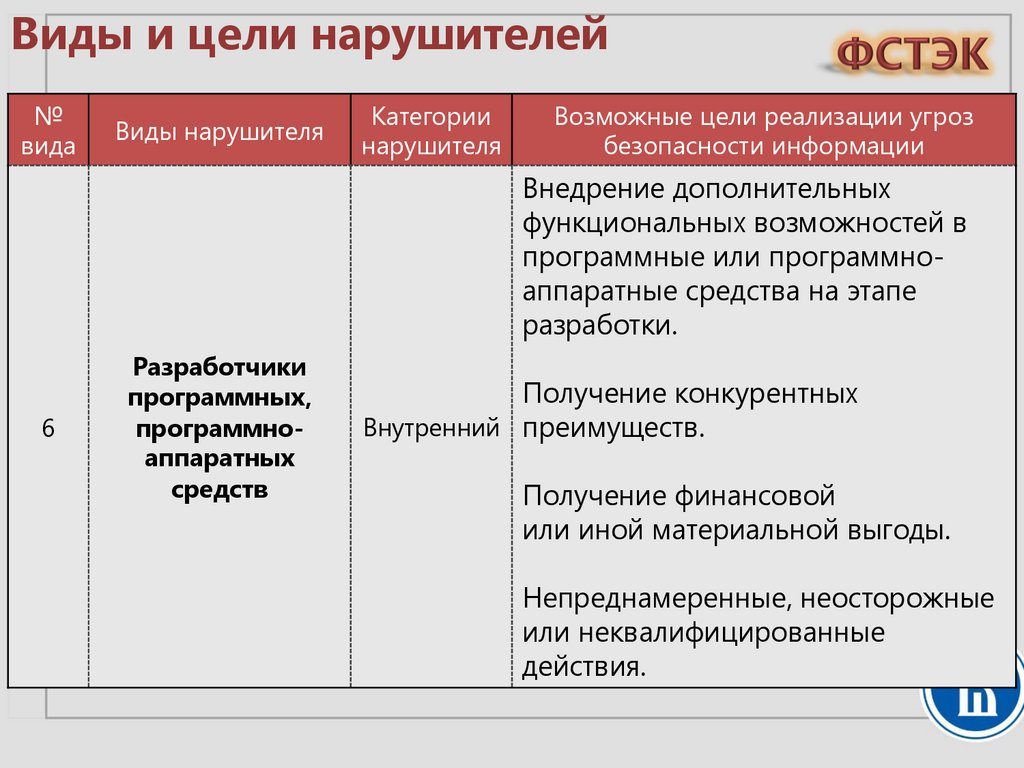

Виды и цели нарушителей№

вида

Виды нарушителя

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Внедрение дополнительных

функциональных возможностей в

программные или программноаппаратные средства на этапе

разработки.

6

Разработчики

программных,

программноаппаратных

средств

Получение конкурентных

Внутренний преимуществ.

Получение финансовой

или иной материальной выгоды.

Непреднамеренные, неосторожные

или неквалифицированные

действия.

49.

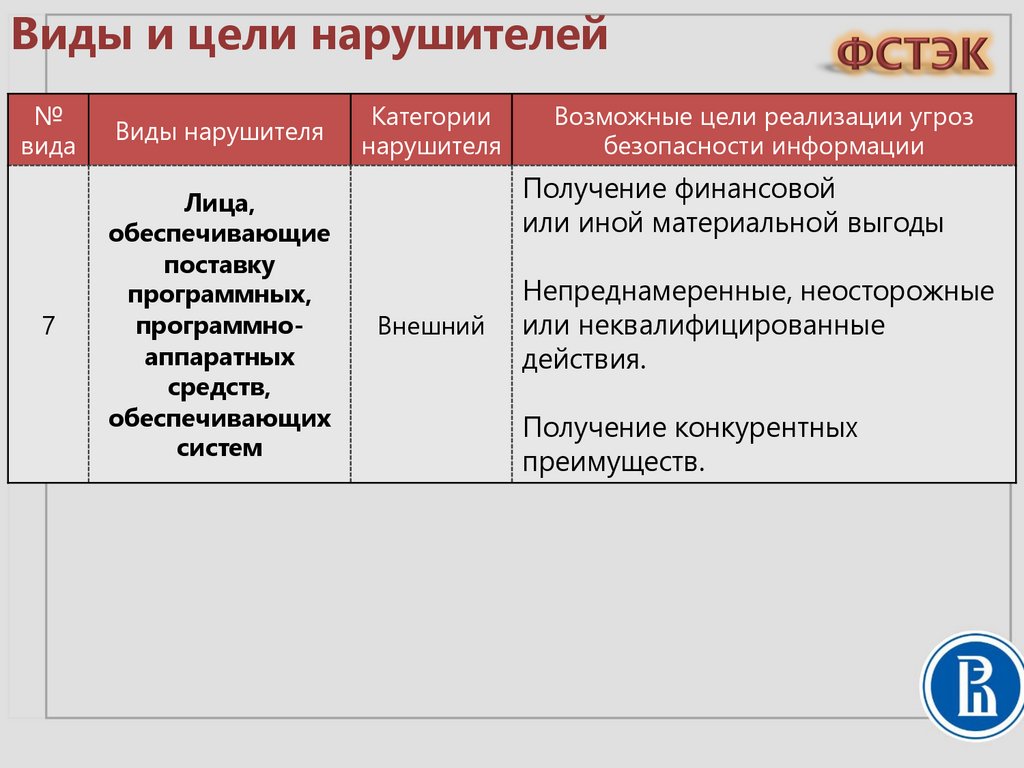

Виды и цели нарушителей№

вида

Виды нарушителя

7

Лица,

обеспечивающие

поставку

программных,

программноаппаратных

средств,

обеспечивающих

систем

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды

Внешний

Непреднамеренные, неосторожные

или неквалифицированные

действия.

Получение конкурентных

преимуществ.

50.

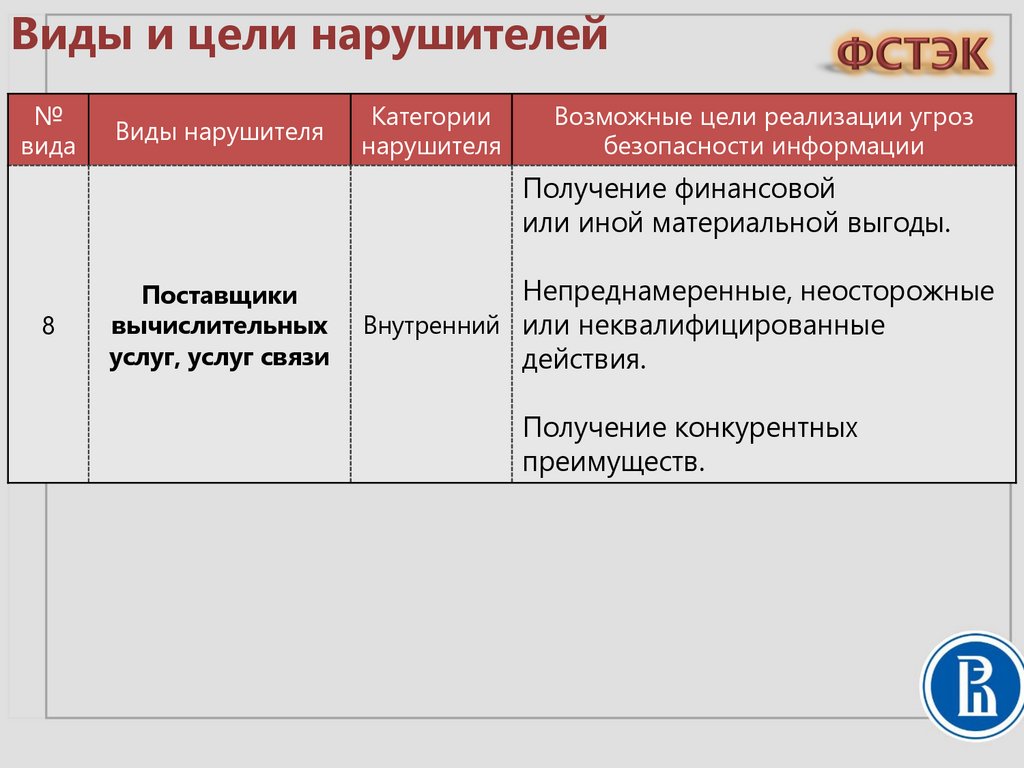

Виды и цели нарушителей№

вида

Виды нарушителя

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды.

8

Поставщики

вычислительных

услуг, услуг связи

Непреднамеренные, неосторожные

Внутренний или неквалифицированные

действия.

Получение конкурентных

преимуществ.

51.

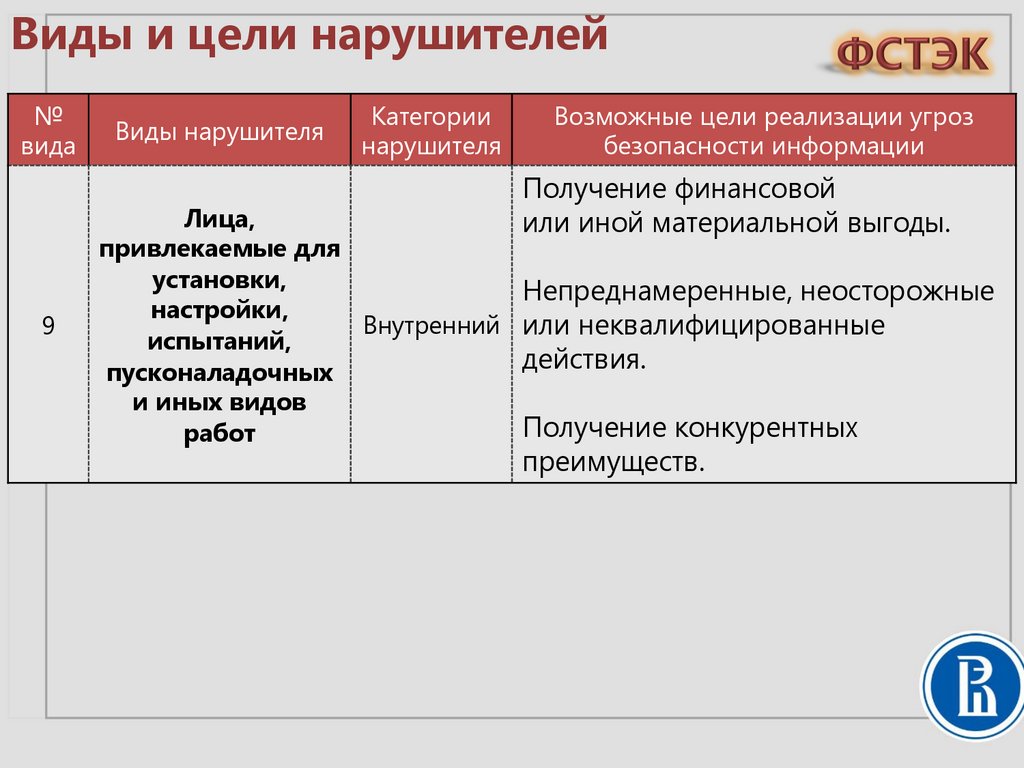

Виды и цели нарушителей№

вида

Виды нарушителя

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды.

9

Лица,

привлекаемые для

установки,

Непреднамеренные, неосторожные

настройки,

Внутренний или неквалифицированные

испытаний,

действия.

пусконаладочных

и иных видов

Получение конкурентных

работ

преимуществ.

52.

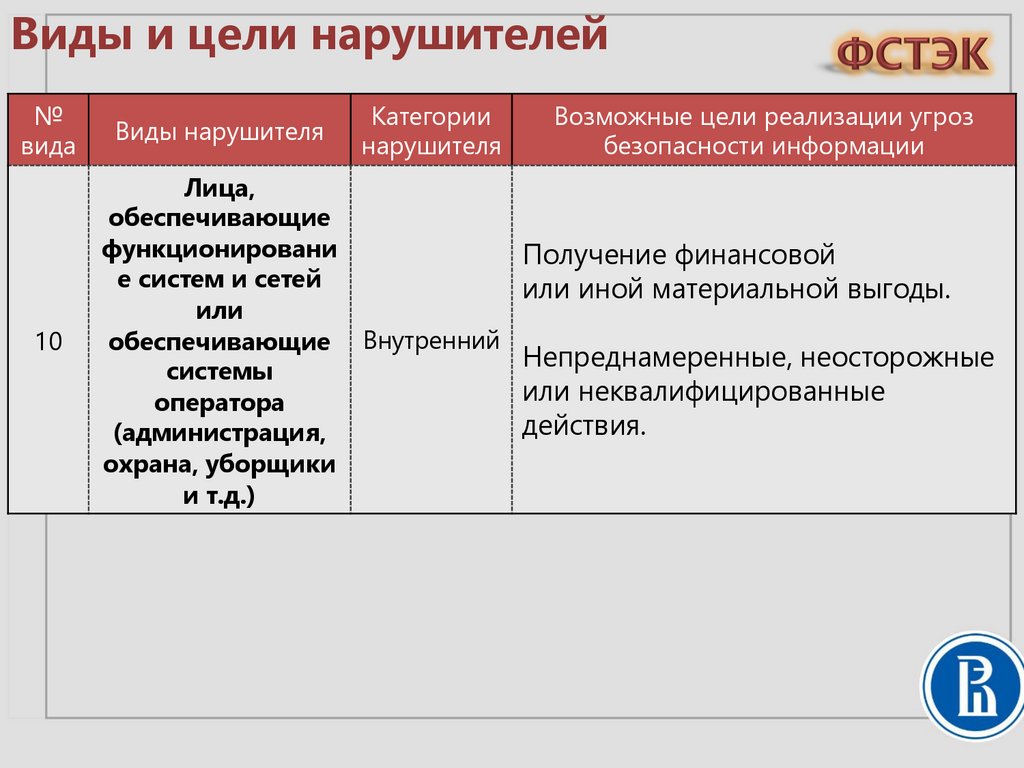

Виды и цели нарушителей№

вида

Виды нарушителя

10

Лица,

обеспечивающие

функционировани

е систем и сетей

или

обеспечивающие

системы

оператора

(администрация,

охрана, уборщики

и т.д.)

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды.

Внутренний

Непреднамеренные, неосторожные

или неквалифицированные

действия.

53.

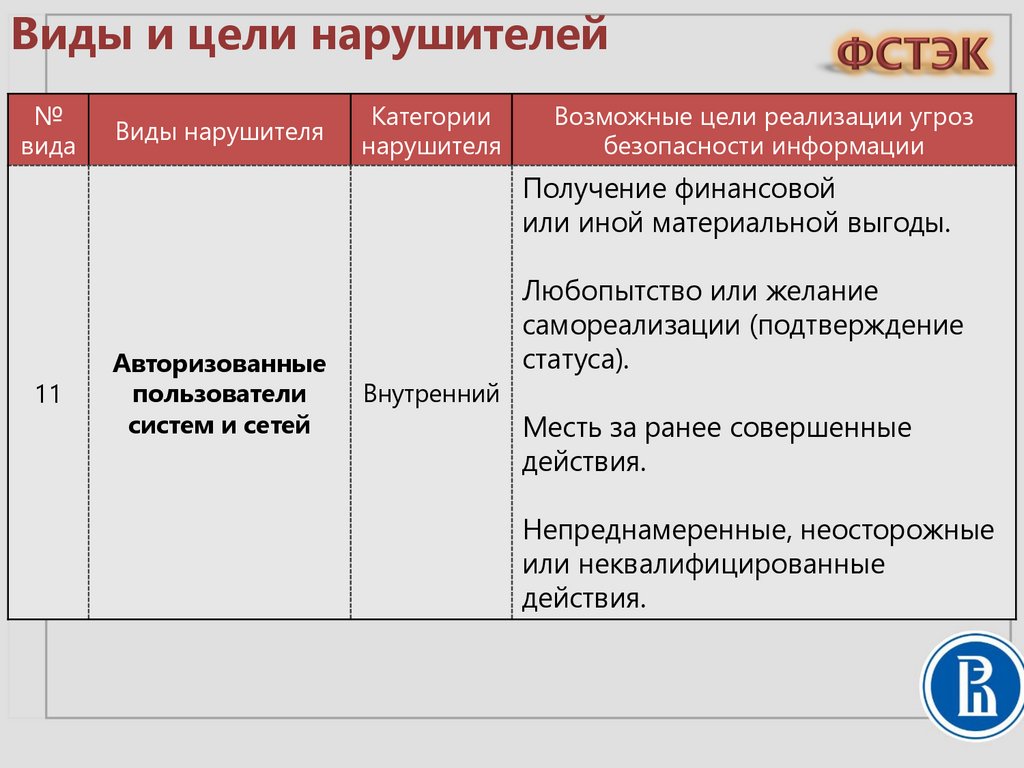

Виды и цели нарушителей№

вида

Виды нарушителя

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды.

11

Авторизованные

пользователи

систем и сетей

Внутренний

Любопытство или желание

самореализации (подтверждение

статуса).

Месть за ранее совершенные

действия.

Непреднамеренные, неосторожные

или неквалифицированные

действия.

54.

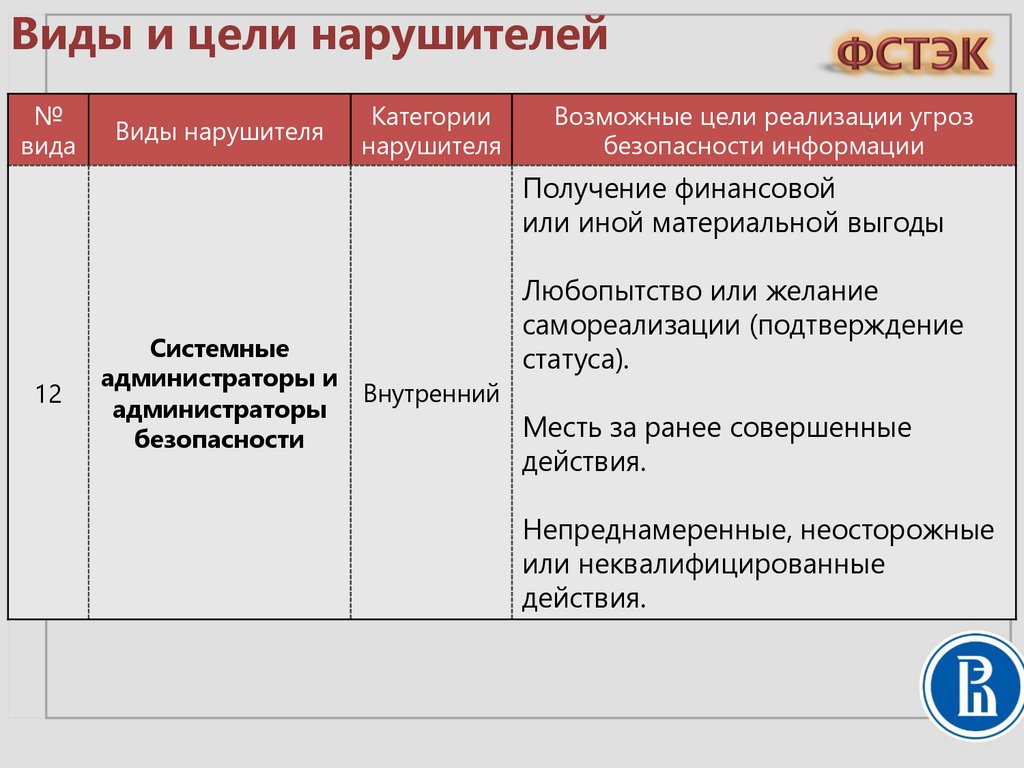

Виды и цели нарушителей№

вида

Виды нарушителя

Категории

нарушителя

Возможные цели реализации угроз

безопасности информации

Получение финансовой

или иной материальной выгоды

12

Любопытство или желание

самореализации (подтверждение

статуса).

Системные

администраторы и

Внутренний

администраторы

Месть за ранее совершенные

безопасности

действия.

Непреднамеренные, неосторожные

или неквалифицированные

действия.

55.

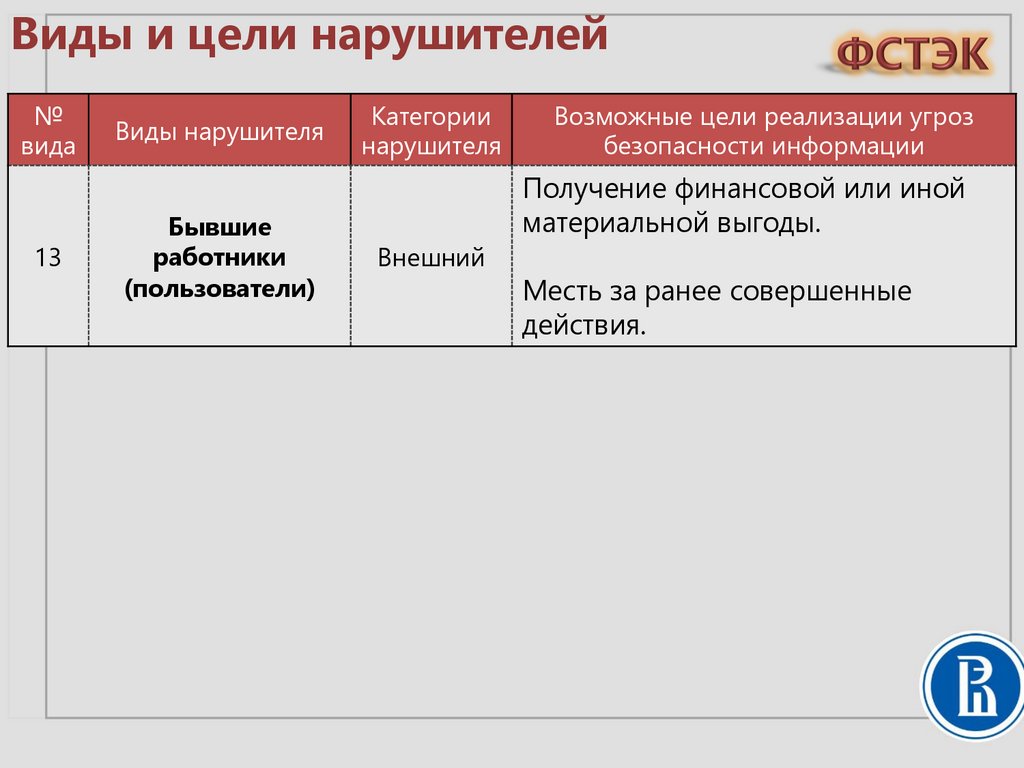

Виды и цели нарушителей№

вида

13

Виды нарушителя

Бывшие

работники

(пользователи)

Категории

нарушителя

Внешний

Возможные цели реализации угроз

безопасности информации

Получение финансовой или иной

материальной выгоды.

Месть за ранее совершенные

действия.

56.

Уровни возможностейнарушителей (часть 1)

57.

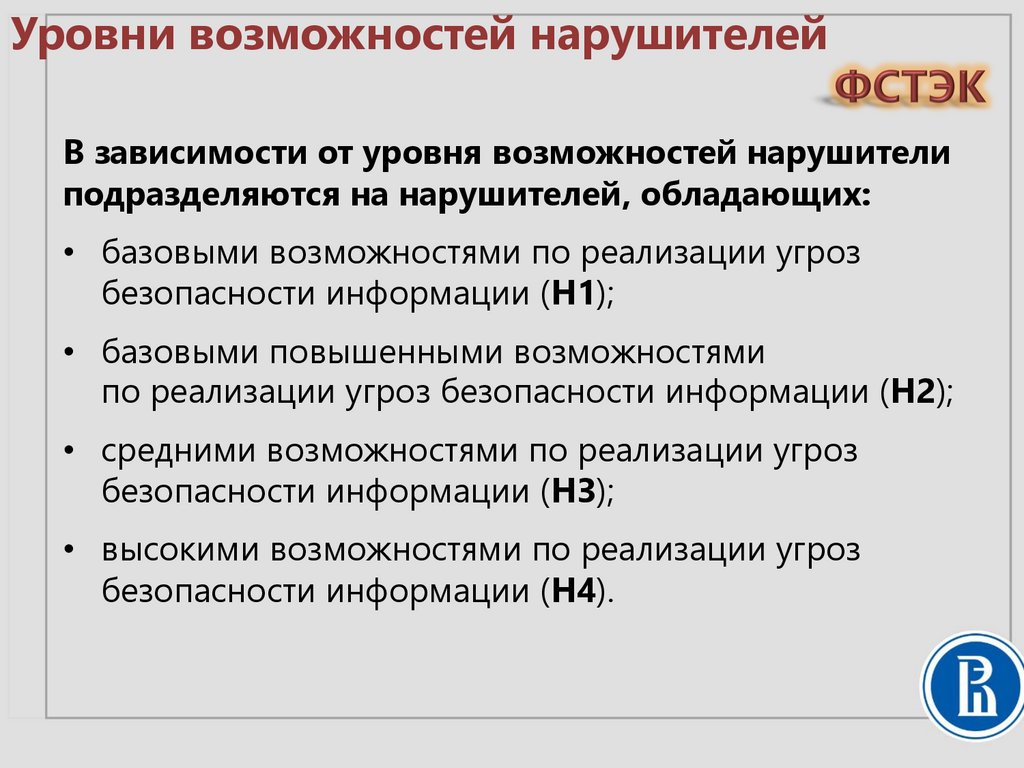

Уровни возможностей нарушителейВ зависимости от уровня возможностей нарушители

подразделяются на нарушителей, обладающих:

• базовыми возможностями по реализации угроз

безопасности информации (Н1);

• базовыми повышенными возможностями

по реализации угроз безопасности информации (Н2);

• средними возможностями по реализации угроз

безопасности информации (Н3);

• высокими возможностями по реализации угроз

безопасности информации (Н4).

58.

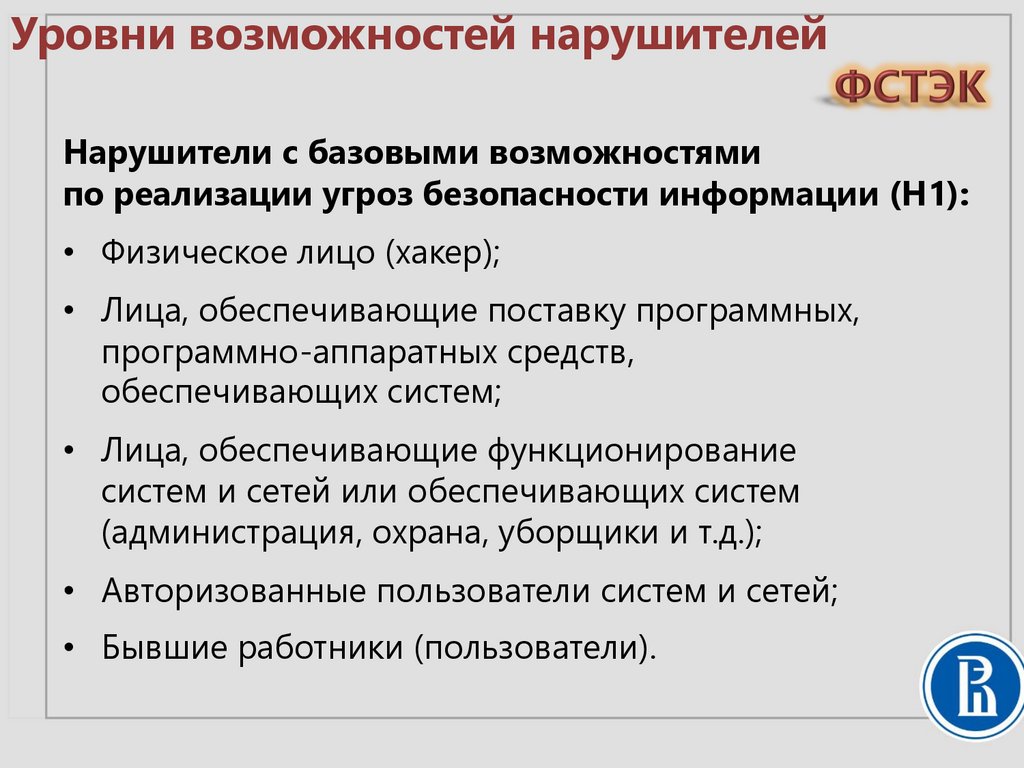

Уровни возможностей нарушителейНарушители с базовыми возможностями

по реализации угроз безопасности информации (Н1):

• Физическое лицо (хакер);

• Лица, обеспечивающие поставку программных,

программно-аппаратных средств,

обеспечивающих систем;

• Лица, обеспечивающие функционирование

систем и сетей или обеспечивающих систем

(администрация, охрана, уборщики и т.д.);

• Авторизованные пользователи систем и сетей;

• Бывшие работники (пользователи).

59.

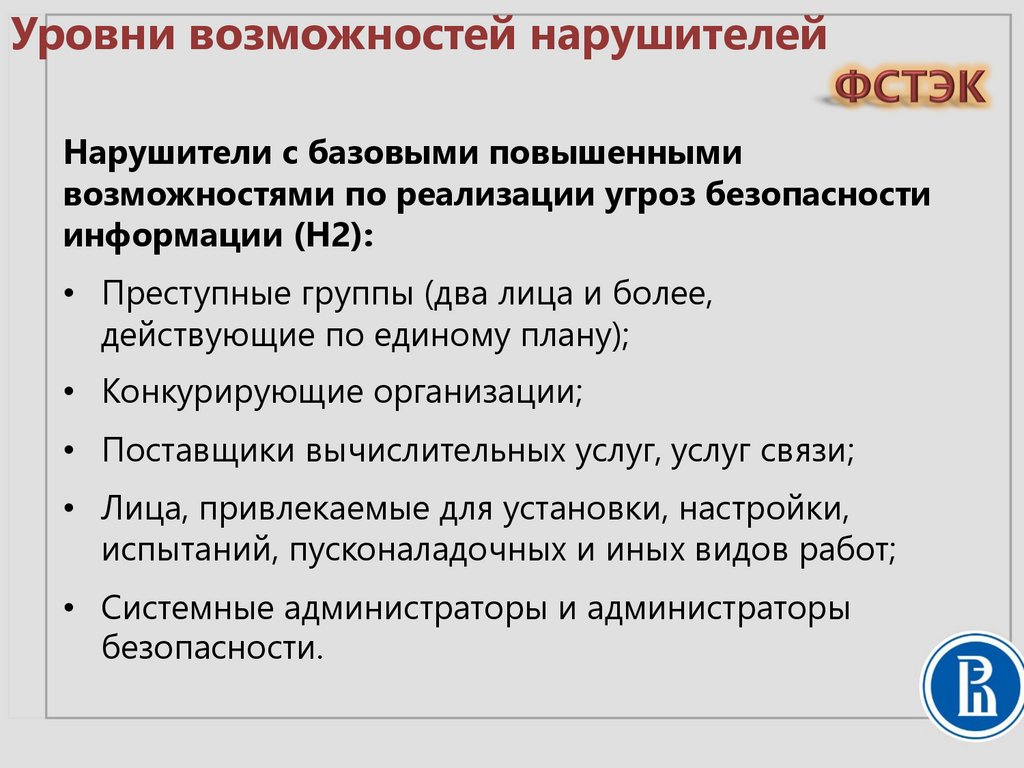

Уровни возможностей нарушителейНарушители с базовыми повышенными

возможностями по реализации угроз безопасности

информации (Н2):

• Преступные группы (два лица и более,

действующие по единому плану);

• Конкурирующие организации;

• Поставщики вычислительных услуг, услуг связи;

• Лица, привлекаемые для установки, настройки,

испытаний, пусконаладочных и иных видов работ;

• Системные администраторы и администраторы

безопасности.

60.

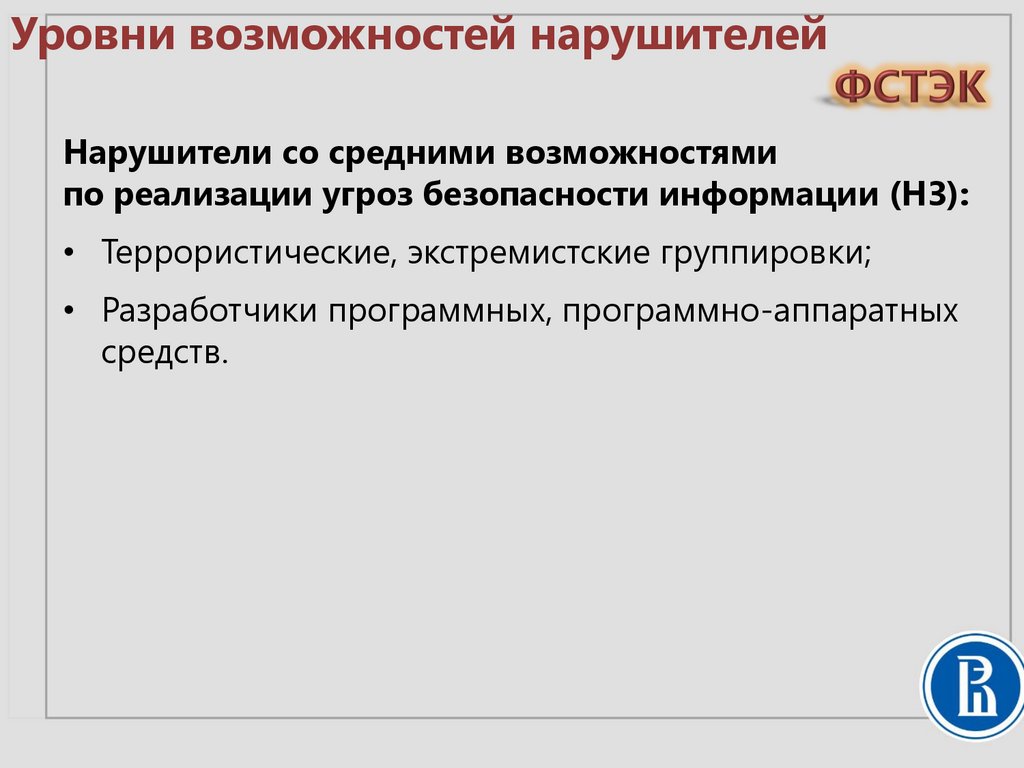

Уровни возможностей нарушителейНарушители со средними возможностями

по реализации угроз безопасности информации (Н3):

• Террористические, экстремистские группировки;

• Разработчики программных, программно-аппаратных

средств.

61.

Уровни возможностей нарушителейНарушители с высокими возможностями

по реализации угроз безопасности информации (Н4):

• Специальные службы иностранных государств.

62.

Уровни возможностей нарушителейВозможности нарушителей с базовыми возможностями

по реализации угроз безопасности информации (Н1):

• Возможность реализовывать только известные

угрозы, направленные на известные

(документированные) уязвимости,

с использованием общедоступных инструментов.

63.

Уровни возможностей нарушителейВозможности нарушителей с базовыми повышенными

возможностями по реализации угроз безопасности

информации (Н2):

• Возможность реализовывать угрозы,

в том числе направленные на неизвестные

(недокументированные) уязвимости,

с использованием специально созданных для этого

инструментов, свободно распространяемых в сети

«Интернет».

• Не имеют возможностей реализации угроз

на физически изолированные сегменты

систем и сетей.

64.

Уровни возможностей нарушителейВозможности нарушителей со средними возможностями

по реализации угроз безопасности информации (Н3):

• Возможность реализовывать угрозы, в том числе

на выявленные ими неизвестные уязвимости,

с использованием самостоятельно разработанных

для этого инструментов.

• Не имеют возможностей реализации угроз

на физически изолированные сегменты

систем и сетей.

65.

Уровни возможностей нарушителейВозможности нарушителей с высокими возможностями

по реализации угроз безопасности информации (Н4):

• Практически неограниченные возможности

реализовывать угрозы, в том числе

с использованием недекларированных

возможностей, программных, программноаппаратных закладок, встроенных в компоненты

систем и сетей.

66.

Уровни возможностейнарушителей (часть 2)

67.

Уровни возможностей нарушителейВозможности нарушителей с базовыми

возможностями по реализации угроз безопасности

информации (Н1):

• Имеет возможность при реализации угроз

безопасности информации использовать только

известные уязвимости, скрипты и инструменты;

• Имеет возможность использовать средства реализации

угроз (инструменты), свободно распространяемые

в сети «Интернет» и разработанные другими лицами,

имеет минимальные знания механизмов

их функционирования, доставки и выполнения

вредоносного программного обеспечения,

эксплойтов;

68.

Уровни возможностей нарушителейВозможности нарушителей с базовыми

возможностями по реализации угроз безопасности

информации (Н1):

• Обладает базовыми компьютерными знаниями и

навыками на уровне пользователя;

• Имеет возможность реализации угроз за счет

физических воздействий на технические средства

обработки и хранения информации, линий связи и

обеспечивающие системы систем и сетей при наличии

физического доступа к ним.

69.

Уровни возможностей нарушителейВозможности нарушителей с базовыми повышенными

возможностями по реализации угроз безопасности

информации (Н2):

• Все возможности нарушителей с более низкими

уровнями возможностей (Н1);

• Имеет возможность использовать средства реализации

угроз (инструменты), свободно распространяемые

в сети «Интернет» и разработанные другими лицами,

однако хорошо владеет этими средствами

и инструментами, понимает, как они работают

и может вносить изменения в их функционирование

для повышения эффективности реализации угроз;

70.

Уровни возможностей нарушителейВозможности нарушителей с базовыми повышенными

возможностями по реализации угроз безопасности

информации (Н2):

• Оснащен и владеет фреймворками и наборами средств,

инструментов для реализации угроз безопасности

информации и использования уязвимостей;

• Имеет навыки самостоятельного планирования и

реализации сценариев угроз безопасности информации;

• Обладает практическими знаниями

о функционировании систем и сетей, операционных

систем, а также имеет знания защитных механизмов,

применяемых в программном обеспечении,

программно-аппаратных средствах.

71.

Уровни возможностей нарушителейВозможности нарушителей со средними

возможностями по реализации угроз безопасности

информации (Н3):

• Все возможности нарушителей с более низкими

уровнями возможностей (Н1 и Н2);

• Имеет возможность приобретать информацию об

уязвимостях, размещаемую на специализированных

платных ресурсах (биржах уязвимостей);

72.

Уровни возможностей нарушителейВозможности нарушителей со средними

возможностями по реализации угроз безопасности

информации (Н3):

• Имеет возможность приобретать дорогостоящие

средства и инструменты для реализации угроз,

размещаемые на специализированных платных

ресурсах (биржах уязвимостей);

• Имеет возможность самостоятельно разрабатывать

средства (инструменты), необходимые для реализации

угроз (атак), реализовывать угрозы с использованием

данных средств;

73.

Уровни возможностей нарушителейВозможности нарушителей со средними

возможностями по реализации угроз безопасности

информации (Н3):

• Имеет возможность получения доступа

к встраиваемому программному обеспечению

аппаратных платформ, системному и прикладному

программному обеспечению, телекоммуникационному

оборудованию и другим программно-аппаратным

средствам для проведения их анализа. Обладает

знаниями и практическими навыками проведения

анализа программного кода для получения

информации об уязвимостях;

74.

Уровни возможностей нарушителейВозможности нарушителей со средними

возможностями по реализации угроз безопасности

информации (Н3):

• Обладает высокими знаниями и практическими

навыками о функционировании систем и сетей,

операционных систем, а также имеет глубокое

понимание защитных механизмов, применяемых

в программном обеспечении, программно-аппаратных

средствах;

Имеет возможность реализовывать угрозы

безопасности информации в составе группы лиц.

75.

Уровни возможностей нарушителейВозможности нарушителей с высокими

возможностями по реализации угроз безопасности

информации (Н4):

• Все возможности нарушителей с более низкими

уровнями возможностей (Н1, Н2 и Н3);

• Имеет возможность получения доступа к исходному

коду встраиваемого программного обеспечения

аппаратных платформ, системного и прикладного

программного обеспечения, телекоммуникационного

оборудования и других программно-аппаратных

средств для получения сведений об уязвимостях

«нулевого дня»;

76.

Уровни возможностей нарушителейВозможности нарушителей с высокими

возможностями по реализации угроз безопасности

информации (Н4):

• Имеет возможность внедрения программных

(программно-аппаратных) закладок или уязвимостей

на различных этапах поставки программного

обеспечения или программно-аппаратных средств;

• Имеет возможность создания методов и средств

реализации угроз с привлечением специализированных

научных организаций и реализации угроз

с применением специально разработанных средств,

в том числе обеспечивающих

скрытное проникновение;

77.

Уровни возможностей нарушителейВозможности нарушителей с высокими

возможностями по реализации угроз безопасности

информации (Н4):

• Имеет возможность реализовывать угрозы

с привлечением специалистов, имеющих базовые

повышенные, средние и высокие возможности;

• Имеет возможность создания и применения

специальных технических средств для добывания

информации (воздействия на информацию

или технические средства), распространяющейся

в виде физических полей или явлений;

78.

Уровни возможностей нарушителейВозможности нарушителей с высокими

возможностями по реализации угроз безопасности

информации (Н4):

• Имеет возможность долговременно и незаметно

для операторов систем и сетей реализовывать угрозы

безопасности информации;

• Обладает исключительными знаниями и практическими

навыками о функционировании систем и сетей,

операционных систем, аппаратном обеспечении,

а также осведомлен о конкретных защитных

механизмах, применяемых в программном

обеспечении, программно-аппаратных средствах

атакуемых систем и сетей.

Информатика

Информатика